2025年10月17日,IEEE SA(Institute of Electrical and Electronics Engineers- Standards Association电气电子工程师协会-标准协会)正式发布了 IEEE 3169-2025 "IEEE Standard for Security Requirement of Privacy-Preserving Computation"国际标准.

该标准由蚂蚁集团牵头 ,超过30家高校、企业和研究机构等共同参与了编制工作,标准对多方安全计算、联邦学习、可信执行环境等多种技术路线下隐私保护计算的安全隐患进行分析,并对多种路线下的隐私保护计算技术统一划分1-5级的安全防护要求,为隐私保护计算提供安全分级的标准规范。

2024年12月,国家发展改革委、国家数据局、工业和信息化部联合发布《国家数据基础设施建设指引》,明确"在数据流通利用方面,建成支持全国一体化数据市场、保障据安全自由流动的流通利用设施,形成协同联动、规模流通、高效利用、规范可信的数据流通利用公共服务体系","隐私保护计算"技术是该体系的关键支撑。

隐私保护计算技术路线众多,包括但不限于多方安全计算、联邦学习以及可信执行环境等技术路线,不同技术提供的数据保护维度和可能面临的安全风险缺乏统一的标准规范,用户难以进行横向对比。在实际应用中,用户对隐私保护计算存在着差异化的安全性需求和成本考量,所以,不同的场景和成本之下,如何衡量不同技术路线的安全效果,厘清不同隐私保护计算技术的安全能力分级要求,打造一把"通用标尺"就变得越来越关键。

IEEE 3169-2025 "IEEE Standard for Security Requirement of Privacy-Preserving Computation" 主要从"攻击防御效果"和"信息泄露程度"两个方面展开隐私保护计算的安全分级思路,设定适用于不同技术路线的统一基准。

1.不同技术路线安全依据不同,本标准将攻击防御效果作为分级的依据之一,来屏蔽不同技术路线的差异;

| 安全分级级别 | 分级原则描述 | 场景举例 |

|---|---|---|

| 一级 | 能够防来自所有外部非参与方的互联网攻击(防外部攻击) | 场景举例:存在高度可信的平台方 |

| 二级 | 能够防内部参与方一般水平攻击(防内部已知攻击+) | 场景举例:数据敏感度不高或参与方作恶意图有限 |

| 三级 | 能够防内部参与方所有已知且可实施并会导致实质性后果的攻击(防内部已知攻击++) | 场景举例:参与方有作恶意图 |

| 四级 | 能够防护未来可能被探索出的攻击方法(防内部未知攻击+) | 场景举例:重要数据流通场景 |

| 五级 | 能够防护所有理论上存在的攻击(防内部未知攻击++) | / |

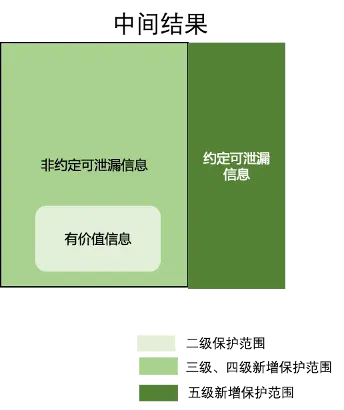

2."中间结果信息"泄露情况是衡量算法安全的重要特征,本标准将隐私保护计算过程中的"中间结果信息"进一步细分为"约定可泄漏信息"、"非约定可泄漏信息"和"有价值信息"作为分级依据,进一步精细化衡量指标。

此外,标准还引入了"软件信誉度"、"是否采取纵深防御措施"以及"是否进行了形式化验证"等评价指标,更多维度的量化安全防护效果。

IEEE 3169-2025 "IEEE Standard for Security Requirement of Privacy-Preserving Computation"以攻击防御效果作为不同技术路线、不同产品形态的统一安全考量维度,从算法、硬件、漏洞、访问控制、镜像及代码等方面保障产品的整体安全,并通过引入攻击水平、约定可泄露信息、软件信誉度等概念,进一步量化安全等级,结合不同应用场景的安全需求,构建出了通用的安全分级基准,便于产品开发方和使用方根据实际应用场景的安全需求进行设计和选型,达到安全和性能之间的平衡,为隐私保护计算的有序发展提供重要支撑。

本标准"攻击防御效果+信息泄露程度"的评估思路不仅限于对隐私保护计算技术安全能力的评估,也能够扩展到对数据要素流通利用技术的安全能力评估,为数据要素流通利用领域构建统一的安全评价标准。