Webhook 全解析:事件驱动时代的实时集成核心技术

当你在电商平台下单后,手机立刻收到物流提醒;当团队向 GitHub 推送代码时,CI/CD 流水线自动启动构建;当用户完成支付,你的系统瞬间更新订单状态------这些"即时响应"的背后,都离不开 Webhook(网络钩子)的支撑。

作为现代 Web 开发的"实时连接器",Webhook 本质是一种 HTTP 回调机制,能让系统在特定事件发生时主动推送数据,彻底替代低效的"轮询查询"。根据 2025 年 Stack Overflow 开发者调查,Webhook 在 API 集成场景中的使用率已达 68%,成为微服务、第三方平台对接的标配技术。本文将从概念、原理、实战、安全到进阶应用,带你从零构建可落地的 Webhook 集成方案。

一、直击本质:Webhook 到底是什么?

Webhook 是事件触发的 HTTP POST 请求,是源系统(Provider)向目标系统(Consumer)传递实时事件数据的"桥梁"。它遵循"订阅-推送"模式,核心是"事件发生即通知",而非"定时查岗"。

1.1 核心组件拆解

源系统中预设的监控规则,如"支付成功""代码推送""用户注册",是 Webhook 的启动条件。

事件相关的结构化数据,通常为 JSON 格式,包含事件类型、时间戳、唯一 ID 等核心信息。

目标系统暴露的公开 HTTP 端点,专门用于接收 Webhook 推送的请求。

通过签名、令牌等方式验证请求合法性,防止数据被篡改或伪造。

1.2 通俗比喻:Webhook 就像"智能门铃"

-

传统轮询(Polling):你每隔 10 分钟去门口看有没有快递(主动查询,低效)。

-

Webhook:快递员上门时按门铃通知你(事件触发,实时),门铃就是"事件触发器",你的手机提示就是"Payload",家门口就是"目标 URL"。

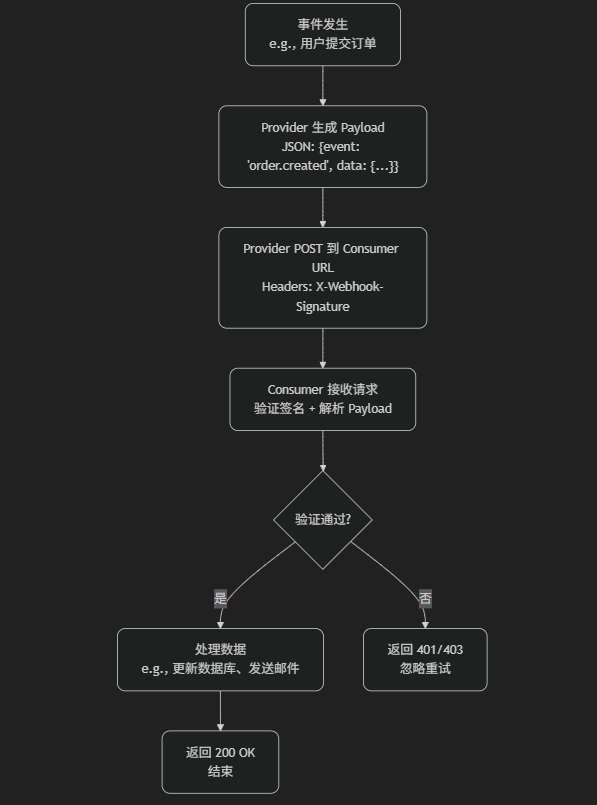

二、工作原理:从事件发生到数据处理的全流程

Webhook 的通信是单向推送模式(通常为"火忘模式",即不强制要求目标系统返回复杂响应),但包含完整的验证和重试机制。

2.1 标准流程可视化(Mermaid 流程图)

2.2 关键步骤详解

-

事件触发 :源系统(如 Stripe、GitHub)监控到预设事件(如

payment.succeeded),触发 Webhook 流程。 -

Payload 构建:按固定格式封装事件数据,确保目标系统可解析。例如 GitHub 推送事件的核心字段包含仓库名、提交记录、触发用户等。

-

安全签名 :源系统用预设密钥对 Payload 加密生成签名,放入 HTTP 请求头(如

X-Hub-Signature-256),供目标系统验证。 -

HTTP 推送:通过 POST 方法将 Payload 和签名头发送到目标 URL,超时时间通常为 10-30 秒。

-

目标系统处理 :

优先验证签名,确认请求来自合法源系统;

-

解析 Payload 提取关键信息,执行业务逻辑(如更新数据库、调用其他接口);

-

返回 200 OK 表示处理成功,非 200 状态会触发源系统重试。

-

重试机制:源系统通常按"指数退避"策略重试 3-5 次(如 10s → 30s → 1min → 5min → 10min),避免瞬间洪水请求。

2.3 真实 Payload 示例(GitHub Push 事件)

json

{

"event_type": "push", // 事件类型

"timestamp": "2025-11-13T10:00:00Z", // 事件时间

"repository": {

"full_name": "username/my-project", // 仓库名

"html_url": "https://github.com/username/my-project"

},

"commits": [ // 提交记录

{

"id": "a1b2c3d4",

"message": "Fix login bug", // 提交信息

"author": {"name": "Zhang San", "email": "zhangsan@example.com"}

}

],

"sender": {"login": "username", "id": 123456} // 触发用户

}三、核心优势:Webhook 为何替代轮询成为主流?

Webhook 与传统轮询的本质差异是"被动接收"与"主动查询"的区别,这种差异直接体现在实时性、效率和成本上。

3.1 全面对比表格

| 评估维度 | Webhook(推送模式) | Polling(轮询模式) | 最佳适用场景 |

|---|---|---|---|

| 实时性 | 毫秒级响应,事件发生即推送 | 延迟取决于轮询间隔(如 10s 轮询则延迟≤10s) | 支付通知、即时消息 |

| 资源效率 | 仅事件发生时传输数据,带宽/服务器负载低 | 频繁空请求(99% 可能无新数据),资源浪费严重 | IoT 设备状态更新、高频事件 |

| 开发成本 | 中等(需处理签名、重试、异常) | 低(仅需定时请求 API) | 轮询:简单脚本、低频次事件 |

| 系统可靠性 | 依赖重试机制,漏报风险低 | 间隔过长易漏报,间隔过短易过载 | Webhook:核心业务流程 |

| 部署要求 | 目标 URL 需公网可访问 | 无需公网,仅需访问源系统 API | 轮询:内网封闭系统 |

3.2 决策指南:何时该用 Webhook?

优先选 Webhook 的场景:事件实时性要求高(如支付结果通知)、事件触发频率不稳定、系统规模大需控制资源成本。

适合用轮询的场景:源系统不支持 Webhook、事件发生频率极低(如每日一次数据同步)、目标系统无法暴露公网 URL。

四、实战落地:用 Flask 构建可生产的 Webhook 系统

我们以"接收 GitHub 代码推送通知并触发 CI 流程"为例,完整实现 Webhook 消费者(目标系统),并通过模拟推送验证功能。环境要求:Python 3.10+、Flask 2.0+。

4.1 第一步:构建 Webhook 消费者(目标系统)

核心功能:接收请求 → 验证签名 → 解析数据 → 执行业务逻辑(触发 CI)。

python

from flask import Flask, request, jsonify

import hmac

import hashlib

import logging

from typing import Dict, Any

# 1. 初始化 Flask 应用与配置

app = Flask(__name__)

# 安全密钥:与 GitHub Webhook 配置页填写的一致,生产环境用环境变量存储

SECRET_KEY = "your-ultra-secure-secret-key-keep-it-safe"

# 日志配置:记录 Webhook 请求(生产环境可输出到文件)

logging.basicConfig(level=logging.INFO)

logger = logging.getLogger(__name__)

# 2. 核心业务逻辑:模拟触发 CI 流水线

def trigger_ci_pipeline(repo_name: str, branch: str) -> bool:

"""

触发 CI 流水线的业务函数

:param repo_name: 代码仓库名

:param branch: 代码分支

:return: 执行结果

"""

try:

# 实际场景中可调用 Jenkins/GitLab CI API

logger.info(f"✅ 触发 CI 流水线:仓库={repo_name},分支={branch}")

return True

except Exception as e:

logger.error(f"❌ CI 流水线触发失败:{str(e)}")

return False

# 3. Webhook 接收端点(GitHub 推送事件专用)

@app.route("/webhook/github/push", methods=["POST"])

def github_push_webhook():

# 3.1 验证请求来源合法性(核心安全步骤)

# 从请求头获取 GitHub 签名(格式:sha256=xxx)

signature_header = request.headers.get("X-Hub-Signature-256")

if not signature_header:

logger.warning("⚠️ 缺少签名头,拒绝处理")

return jsonify({"error": "Missing signature"}), 401

# 提取签名哈希值(去掉前缀 "sha256=")

signature = signature_header.split("=")[1] if "=" in signature_header else ""

# 用密钥对请求体进行 HMAC-SHA256 加密,生成预期签名

expected_signature = hmac.new(

SECRET_KEY.encode("utf-8"), # 密钥编码

request.data, # 原始请求体(必须用 request.data,不可用 request.json)

hashlib.sha256

).hexdigest()

# 安全比较签名(避免计时攻击)

if not hmac.compare_digest(signature, expected_signature):

logger.warning("⚠️ 签名验证失败,可能是非法请求")

return jsonify({"error": "Invalid signature"}), 403

# 3.2 解析 Payload 数据

try:

payload: Dict[str, Any] = request.json

except Exception as e:

logger.error(f"❌ 解析 Payload 失败:{str(e)}")

return jsonify({"error": "Invalid JSON payload"}), 400

# 3.3 提取核心业务字段

event_type = request.headers.get("X-GitHub-Event", "unknown")

repo_name = payload.get("repository", {}).get("full_name", "unknown-repo")

branch = payload.get("ref", "").replace("refs/heads/", "") # 提取分支名(如 main)

commit_count = len(payload.get("commits", []))

# 3.4 日志记录请求信息

logger.info(

f"📥 收到 GitHub 推送事件:"

f"事件类型={event_type},仓库={repo_name},分支={branch},提交数={commit_count}"

)

# 3.5 执行业务逻辑(触发 CI)

if event_type == "push" and branch in ["main", "develop"]: # 仅处理核心分支

ci_result = trigger_ci_pipeline(repo_name, branch)

if ci_result:

return jsonify({

"status": "success",

"message": f"CI pipeline triggered for {repo_name}:{branch}"

}), 200

else:

return jsonify({"status": "fail", "message": "CI pipeline trigger failed"}), 500

else:

# 忽略非推送事件或非核心分支的请求

return jsonify({"status": "ignored", "message": "Event type or branch not supported"}), 200

# 4. 启动服务器(生产环境用 Gunicorn 替代)

if __name__ == "__main__":

# debug=True 仅用于开发,生产环境必须关闭

app.run(host="0.0.0.0", port=5000, debug=False)4.2 第二步:运行与测试准备

bash

# 1. 安装依赖

pip install flask==2.3.3

# 2. 保存代码为 webhook_consumer.py 并运行

python webhook_consumer.py

# 输出:* Running on all addresses (0.0.0.0)

# * Running on http://127.0.0.1:5000

# * Running on http://192.168.1.100:50004.3 第三步:本地测试(用 curl 模拟 GitHub 推送)

模拟源系统(GitHub)向目标 URL 推送事件,验证消费者是否正常处理。

bash

# 1. 定义参数(与消费者配置一致)

SECRET_KEY="your-ultra-secure-secret-key-keep-it-safe"

TARGET_URL="http://localhost:5000/webhook/github/push"

# 模拟 Payload 数据

PAYLOAD='{

"repository": {"full_name": "username/my-project"},

"ref": "refs/heads/main",

"commits": [{"id": "a1b2c3d4", "message": "Fix CI bug"}]

}'

# 2. 生成 HMAC-SHA256 签名(与消费者逻辑一致)

# 注意:Linux/macOS 用以下命令,Windows 需用 PowerShell 调整

SIGNATURE=$(echo -n "$PAYLOAD" | openssl dgst -sha256 -hmac "$SECRET_KEY" -binary | base64 | xxd -p -c 64)

# 3. 发送 POST 请求(模拟 GitHub 推送)

curl -X POST "$TARGET_URL" \

-H "X-Hub-Signature-256: sha256=$SIGNATURE" \

-H "X-GitHub-Event: push" \

-H "Content-Type: application/json" \

-d "$PAYLOAD"4.4 第四步:公网测试(用 Ngrok 暴露本地服务)

本地服务无法被 GitHub 等公网平台访问,需用 Ngrok 生成临时公网 URL。

bash

# 1. 下载并安装 Ngrok(https://ngrok.com/download)

# 2. 启动 Ngrok,将本地 5000 端口映射到公网

ngrok http 5000

# 输出示例(关键是 Forwarding 后的 HTTPS 地址)

# Forwarding https://abc123-def456.ngrok.io -> http://localhost:5000将生成的公网 URL(如 https://abc123-def456.ngrok.io/webhook/github/push)配置到 GitHub 仓库的 Webhook 页面:

-

进入 GitHub 仓库 → Settings → Webhooks → Add webhook。

-

Payload URL 填写 Ngrok 生成的公网地址。

-

Content type 选择 application/json。

-

Secret 填写与消费者一致的 SECRET_KEY。

-

Which events would you like to trigger this webhook? 选择 Just the push event。

-

点击 Add webhook 完成配置,向仓库推送代码即可触发 Webhook。

五、安全加固:抵御 99% 的 Webhook 攻击

Webhook 因暴露公网端点,易遭受签名伪造、重放攻击、DoS 等威胁,2025 年 OWASP API 安全Top 10 中"不安全的第三方集成"排名第 8,需重点防护。

5.1 核心安全风险与防御方案

| 安全风险 | 风险描述 | 企业级防御方案 |

|---|---|---|

| 签名伪造攻击 | 攻击者伪造源系统请求,篡改 Payload 数据(如修改支付金额) | 1. 强制使用 HMAC-SHA256 签名;2. 密钥用环境变量存储(不硬编码);3. 定期轮换密钥;4. 拒绝无签名请求 |

| 重放攻击 | 攻击者截取合法请求,重复发送以触发业务逻辑(如重复下单) | 1. Payload 加入 timestamp(有效期设为 5 分钟);2. 加入 nonce(唯一随机数)并缓存已处理 nonce;3. 验证事件 ID 唯一性 |

| DoS 攻击 | 攻击者向端点发送海量请求,导致服务器过载 | 1. 用 Flask-Limiter 实现接口限流(如每分钟 100 次);2. 对异常 IP 自动封禁;3. 返回 429 状态码并提示重试时间;4. 用 CDN/API 网关前置防护 |

| 中间人攻击 | 攻击者拦截请求窃取敏感数据(如支付信息) | 1. 强制使用 HTTPS 传输;2. 开启证书验证(拒绝自签名证书);3. 实现证书固定(Certificate Pinning) |

| 敏感数据泄露 | Payload 包含密码、手机号等敏感信息,传输中泄露 | 1. 最小化 Payload 数据(仅传必要字段);2. 对敏感字段加密;3. 避免在日志中打印完整 Payload |

5.2 安全工具推荐

-

测试工具:webhook.site(在线接收 Webhook 并解析请求详情)、Postman(模拟复杂 Webhook 请求)。

-

生产防护:AWS API Gateway(限流、认证)、Cloudflare(DDoS 防护)、Flask-Limiter(接口限流)。

-

密钥管理:AWS Secrets Manager、HashiCorp Vault(避免密钥硬编码)。

六、典型用例与平台集成

Webhook 已成为跨平台集成的"通用语言",以下是最常见的应用场景及配置要点。

6.1 核心应用场景

触发条件:代码推送、PR 合并。

动作:启动 Jenkins/GitLab CI 构建、自动化测试、部署到服务器。

代表平台:GitHub、GitLab、Gitee。

触发条件:支付成功、退款、订单超时。

动作:更新订单状态、发送短信/邮件通知、触发发货流程。

代表平台:Stripe、PayPal、支付宝。

触发条件:新消息、任务分配、会议提醒。

动作:同步数据到企业 CRM、发送团队通知。

代表平台:Slack、Discord、Trello。

触发条件:设备离线、传感器阈值超标。

动作:推送告警到运维平台、自动执行应急处理。

代表平台:AWS IoT、阿里云 IoT。

6.2 热门平台 Webhook 配置要点

| 平台 | 配置入口 | 核心事件示例 | 签名头字段 |

|---|---|---|---|

| GitHub | 仓库 → Settings → Webhooks | push、pull_request、issue_comment | X-Hub-Signature-256 |

| Stripe | Dashboard → Developers → Webhooks | payment.succeeded、invoice.paid、charge.refunded | Stripe-Signature |

| Slack | App 管理 → Features → Incoming Webhooks | message.received、app_mention | X-Slack-Signature |

| 支付宝 | 开放平台 → 应用 → 开发配置 → 异步通知地址 | trade_success、trade_closed | sign(RSA 签名) |

七、进阶与趋势:2025 年 Webhook 发展方向

7.1 技术进阶:从基础到企业级

-

多事件类型路由:用一个端点接收多种事件(如 GitHub 的 push、PR 事件),通过事件类型字段路由到不同业务逻辑。

-

异步处理:用 Celery + Redis 处理耗时业务(如大数据同步),避免 Webhook 请求超时。

-

监控与告警:接入 Prometheus + Grafana 监控 Webhook 响应时间、成功率,失败时触发钉钉/企业微信告警。

-

Serverless 部署:用 AWS Lambda、阿里云函数计算替代自建服务器,降低运维成本(无需管理服务器,按请求计费)。

7.2 2025 年核心趋势

-

与 Serverless 深度融合:Webhook 成为 Serverless 函数的核心触发方式,实现"事件驱动+无服务"的轻量化架构。

-

GraphQL Webhook:支持按需求定制 Payload 字段(如仅请求订单号和金额),减少数据传输量。

-

标准化与协议化:Webhook 规范逐步统一(如 RFC 8941),减少跨平台集成的兼容性问题。

-

AI 辅助运维:通过 AI 分析 Webhook 日志,自动识别异常请求(如高频重试、异常 IP),实现智能防护。

八、资源与工具推荐

8.1 官方文档与规范

-

Webhook 官方指南:https://webhooks.org(含通用规范与最佳实践)

-

GitHub Webhook 文档:https://docs.github.com/en/webhooks

-

Stripe Webhook 文档:https://stripe.com/docs/webhooks

8.2 实用工具

-

测试工具:webhook.site(在线调试)、Postman(模拟请求)、ngrok(本地公网映射)。

-

开发框架:Flask/Django(Python)、Express(Node.js)、Spring Boot(Java)。

-

无代码集成:Zapier、Make(无需编码实现 Webhook 跨平台集成)。

8.3 书籍与课程

-

书籍:《Webhooks in Action》(O'Reilly,2024 版,涵盖企业级实践)。

-

课程:Udemy《Webhook Masterclass: Build Real-Time Integrations》。

恭喜!你已掌握 Webhook 从概念到生产落地的全流程。从 Flask 消费者开始,尝试对接 GitHub 或 Stripe 完成第一个实时集成,再逐步加入安全加固和监控能力,你将轻松构建高可靠的事件驱动系统。若需特定平台(如支付宝、Slack)的详细集成教程,欢迎随时提问。