华为防火墙web配置SSL

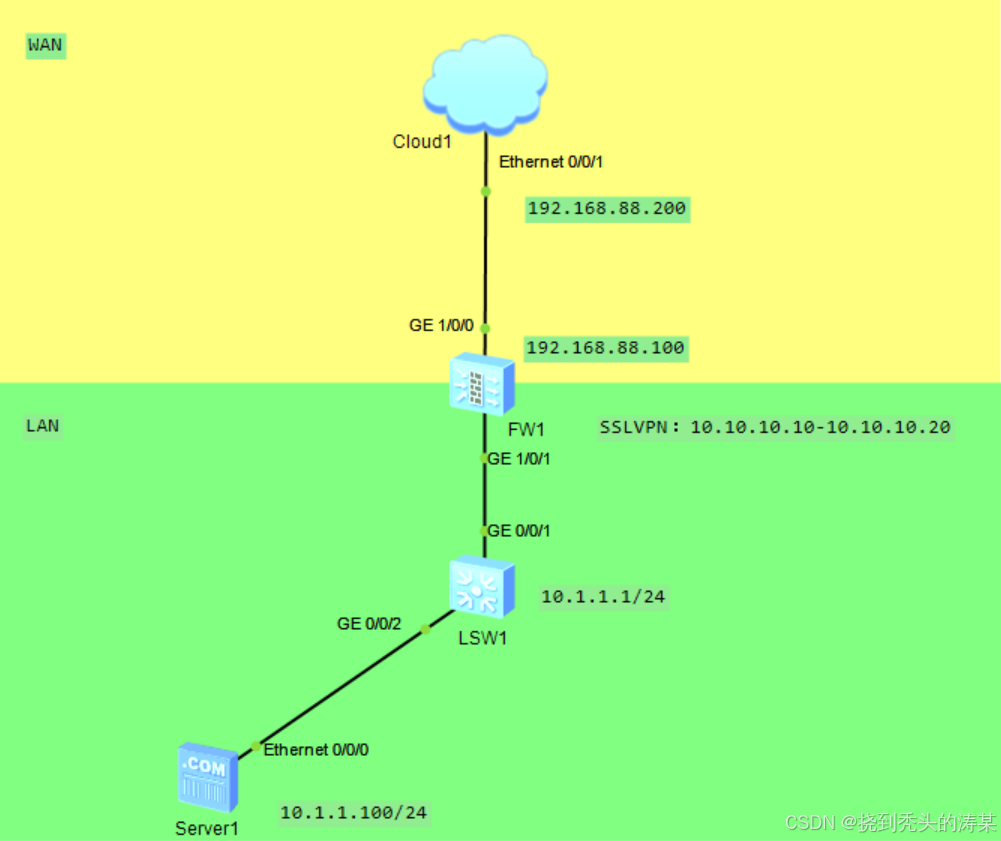

拓扑介绍

内网段为10.1.1.0/24,核心LSW1作为内网网关。

公网地址为192.168.88.100,防火墙做为公网出口将内网流量SNAT成公网地址出网

注:192.168.0.0/16实际为内网段,本文只是以此地址举例

SSL地址为10.10.10.10-10.10.10.20

防火墙接交换机端口安全域为trust,接Cloud端口安全域为untrust

需求:在防火墙配置SSL,在外人员连接SSL后,可访问Server1

默认已完成安全域、路由的配置,此处不做配置说明

开启防火墙web管理功能

创建web登录用户

此处的用户并非ssl账号,而是用于登录防火墙web做配置的账户

bash

[FW1]aaa

[FW1-aaa]manager-user web

[FW1-aaa]password cipher Huawei@123

[FW1-aaa-manager-user-web]level 15

[FW1-aaa-manager-user-web]service-type web创建一个账号名为web、密码为Huawei@123,权限为15,服务类型为web的账户

开启web管理服务

bash

[FW1]web-manager enable

[FW1]web-manager security enable

[FW1]web-manager security enable port 8443开启web管理服务,使用https管理,设置管理端口为8443

bash

[FW1]interface GigabitEthernet1/0/0

[FW1-GigabitEthernet1/0/0]service-manage https permit开启接口下的https管理,即允许该接口访问自身的https服务

注:因模拟器配置不便,本文在防火墙WAN口开启https。正常应该在内网地址口(G1/0/1)开启https做配置

配置SSL

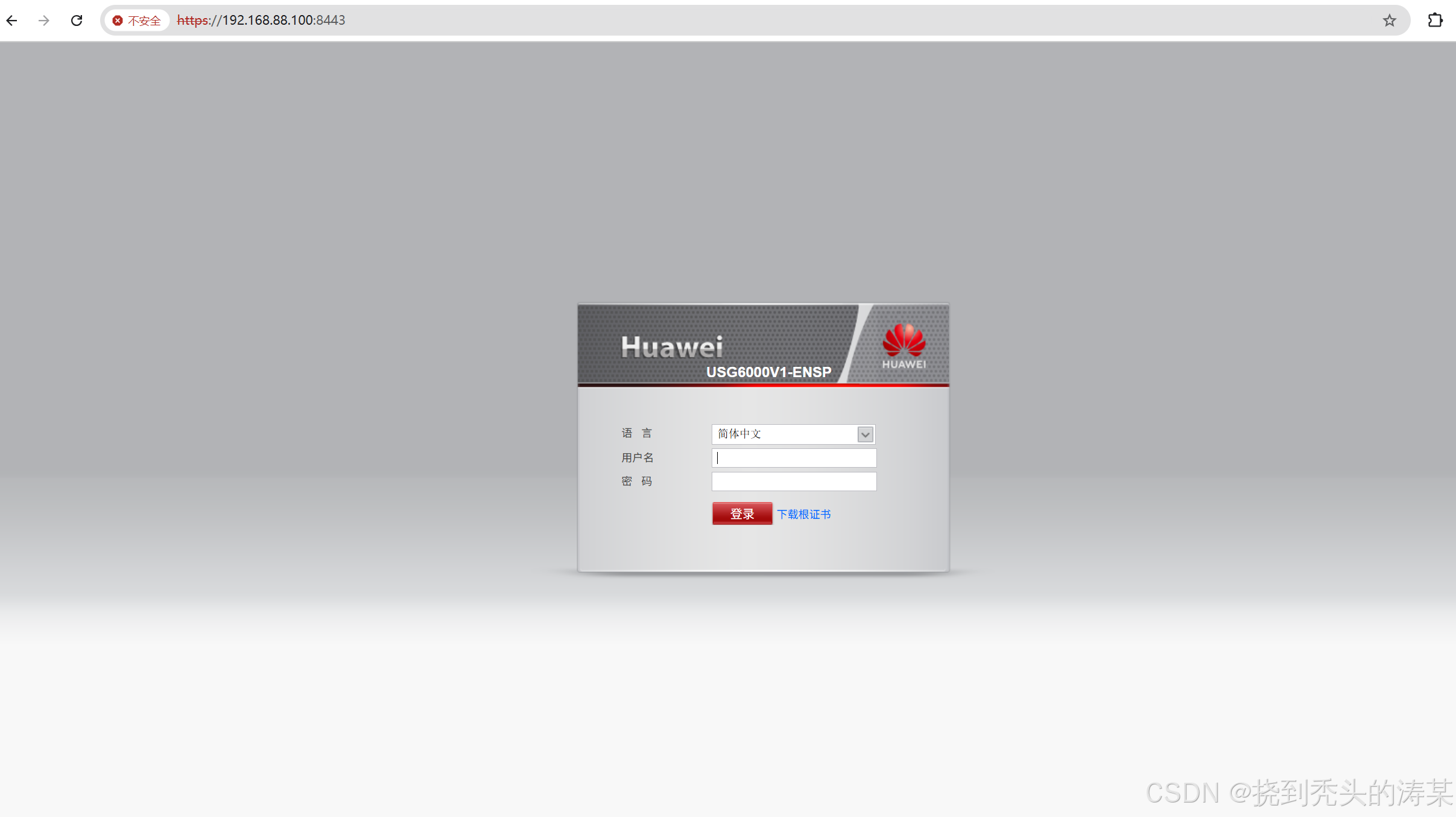

登录web界面

1> 访问https://192.168.88.100:8443

2> 使用前面新建的web用户登录

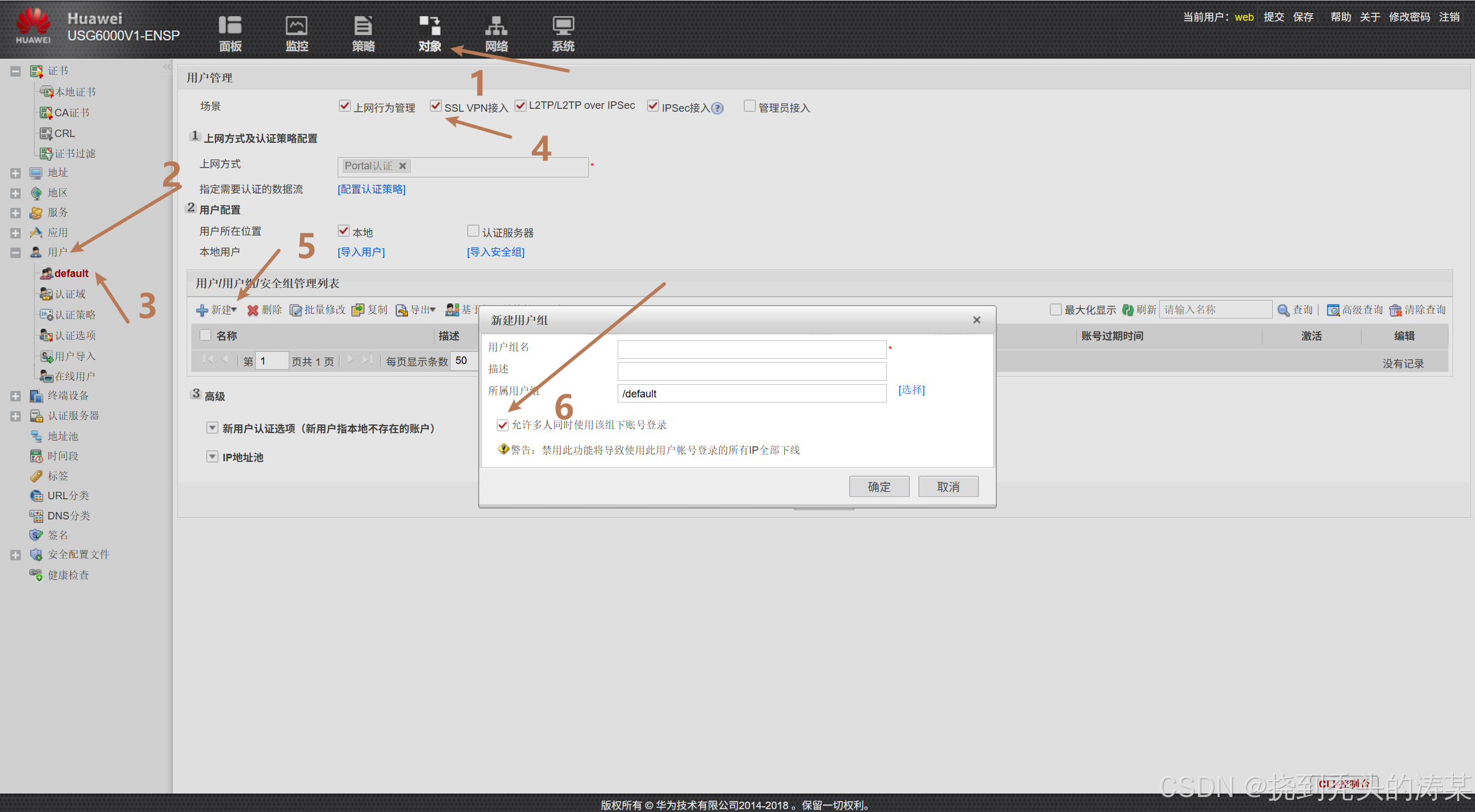

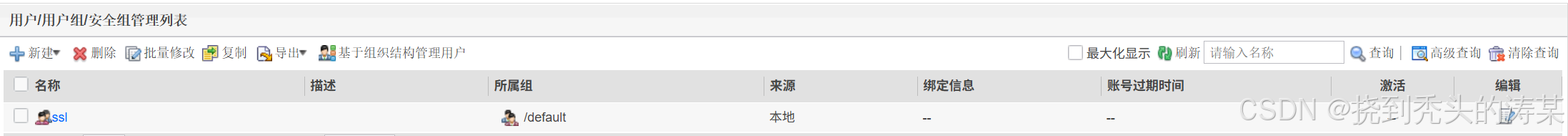

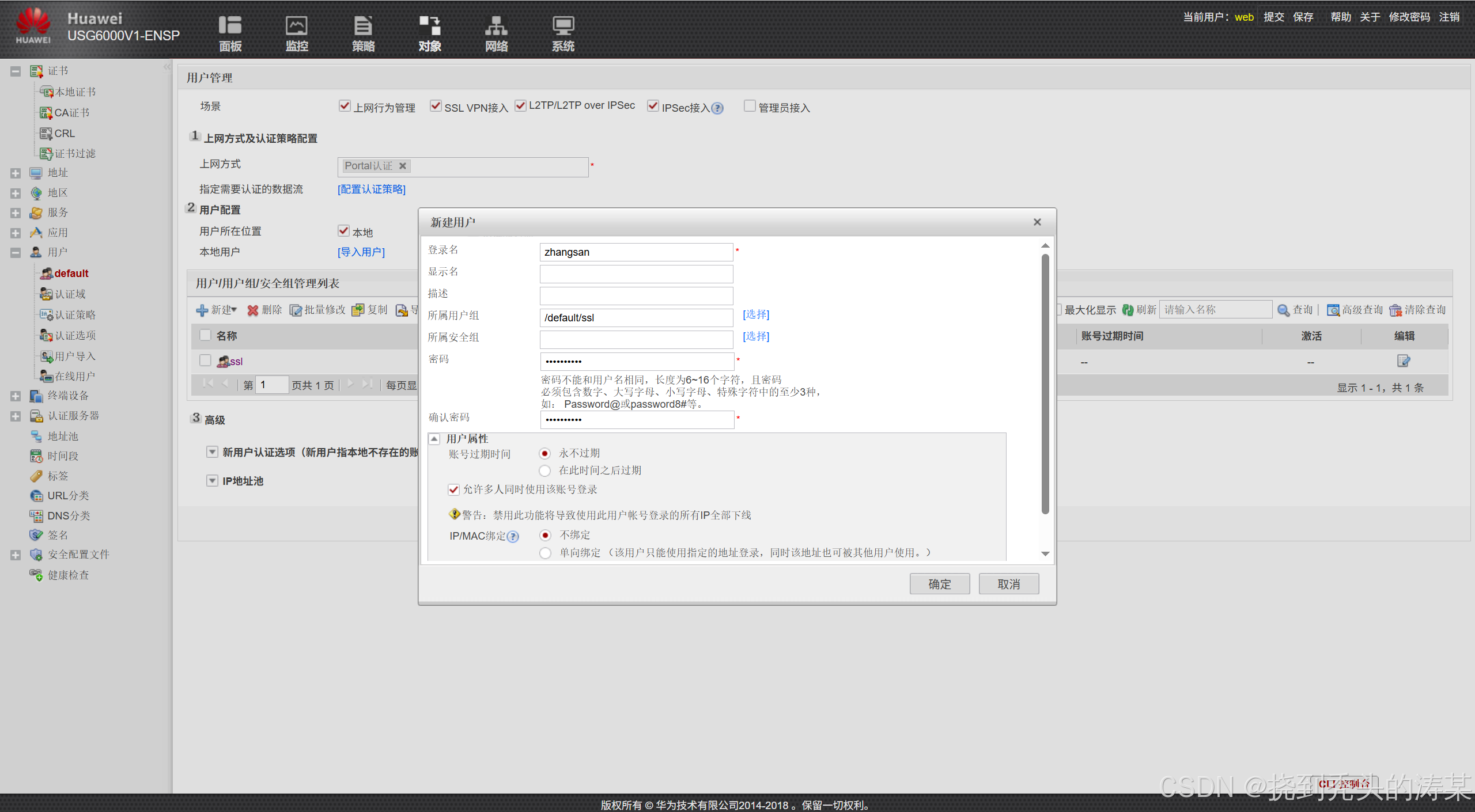

新增SSL用户

1> 依次点击对象、用户、务必勾选SSLVPN、新建

2> 创建一个ssl用户组,将其放在default用户组下

3> 再次点击新建,新建用户

新增一个名称为zhangsan,密码为Huawei@123的用户,将其放在/default/ssl组

用户属性按需选择即可

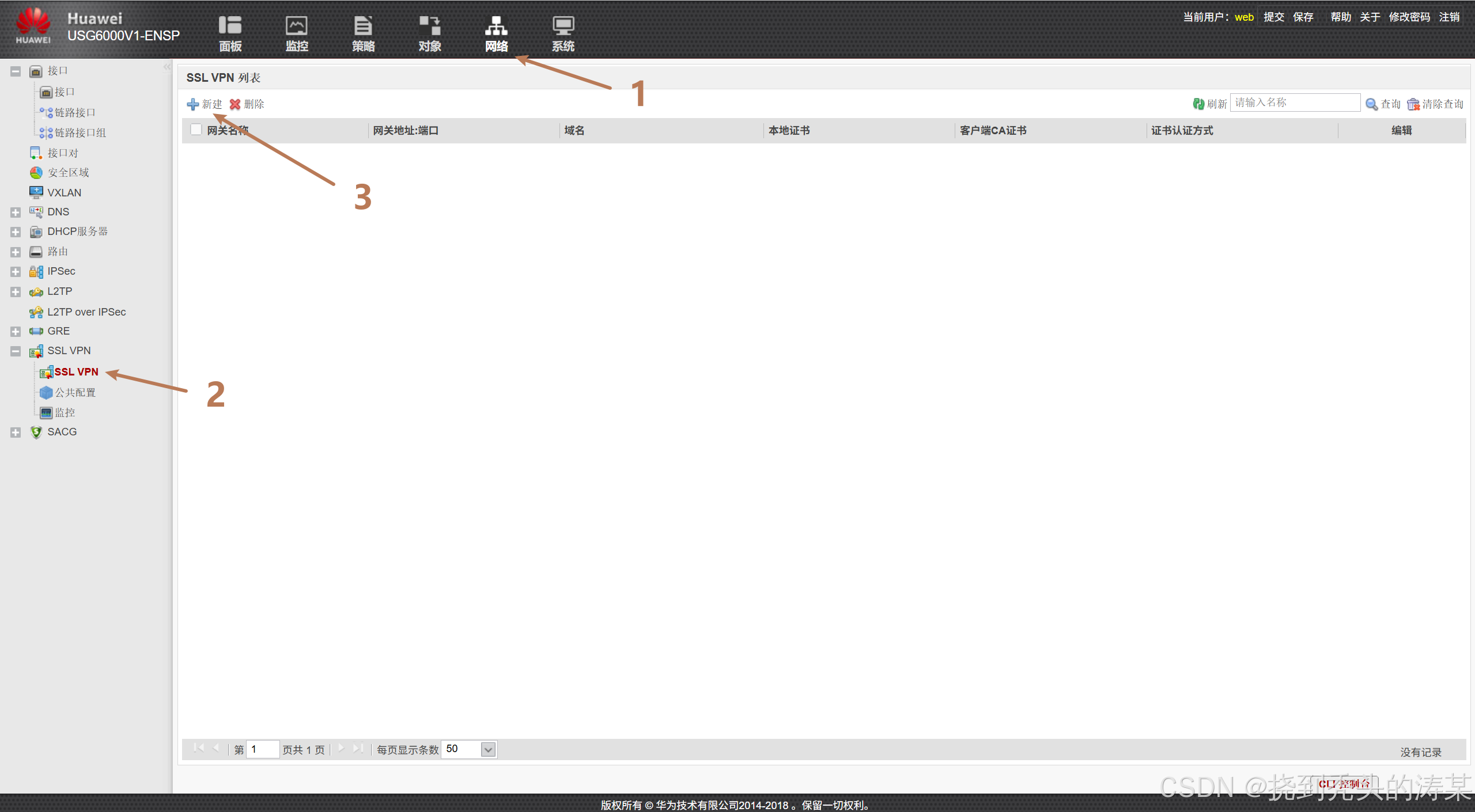

新增虚拟网关

1> 依次点击网络、SSL、新建

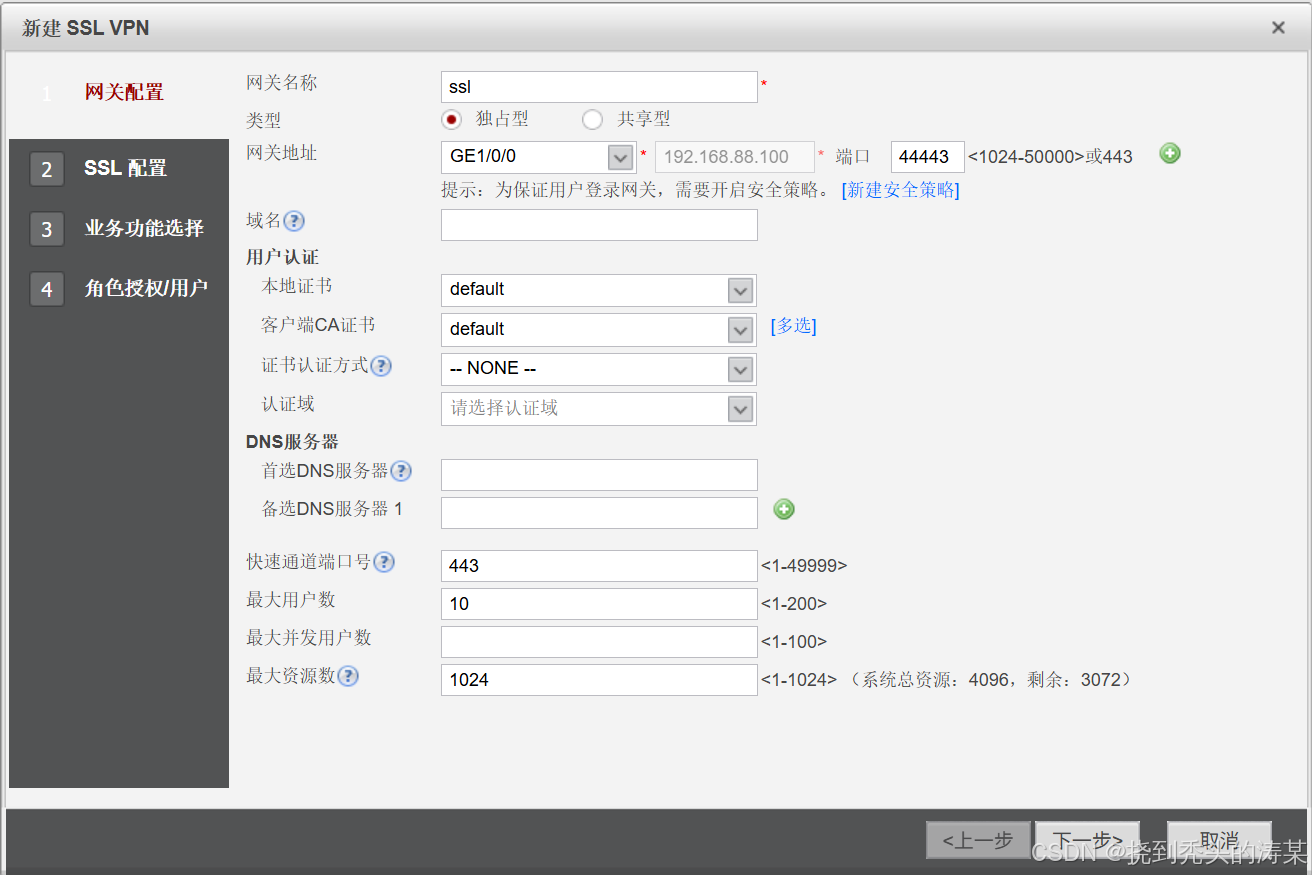

2> 网关配置

名称:按需填写

网关地址:接口务必选择WAN接口

端口:按需填写,此处以44443为例。不能与其他在用端口冲突

ENSP模拟器 中点击下一步会报错服务器繁忙。

可登录防火墙,执行

v-gateway ssl interface GigabitEthernet1/0/0 port 44443 private

先创建一个虚拟网关,再修改参数

真实设备不存在上述问题,后续步骤均为修改ssl网关操作,可按照修改的部分进行配置

3> 启用网络拓展

网络拓展:勾选

可分配IP地址范围:规划给SSL用户的地址段

路由模式(针对用户视图来说):

- 手动路由模式:手动配置的路由才会走SSL虚拟网卡,即下面配置的10.1.1.0/24路由。其他流量按照正常路由转发

- 分离路由模式:真实网卡同段的流量走真实网卡,其他流量全走SSL虚拟网卡

- 全路由模式:所有流量都走SSL虚拟网卡

此处以手动路由为例,一般也推荐使用手动路由

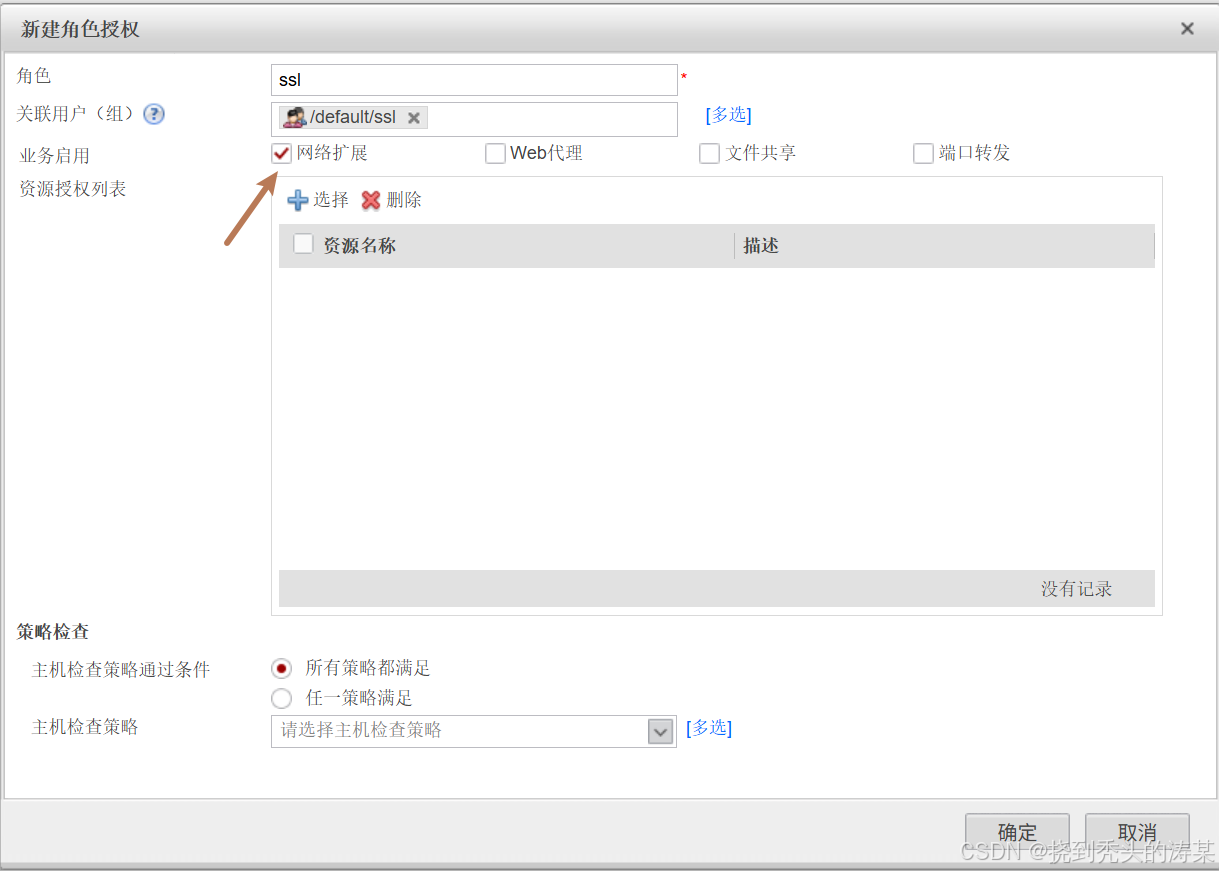

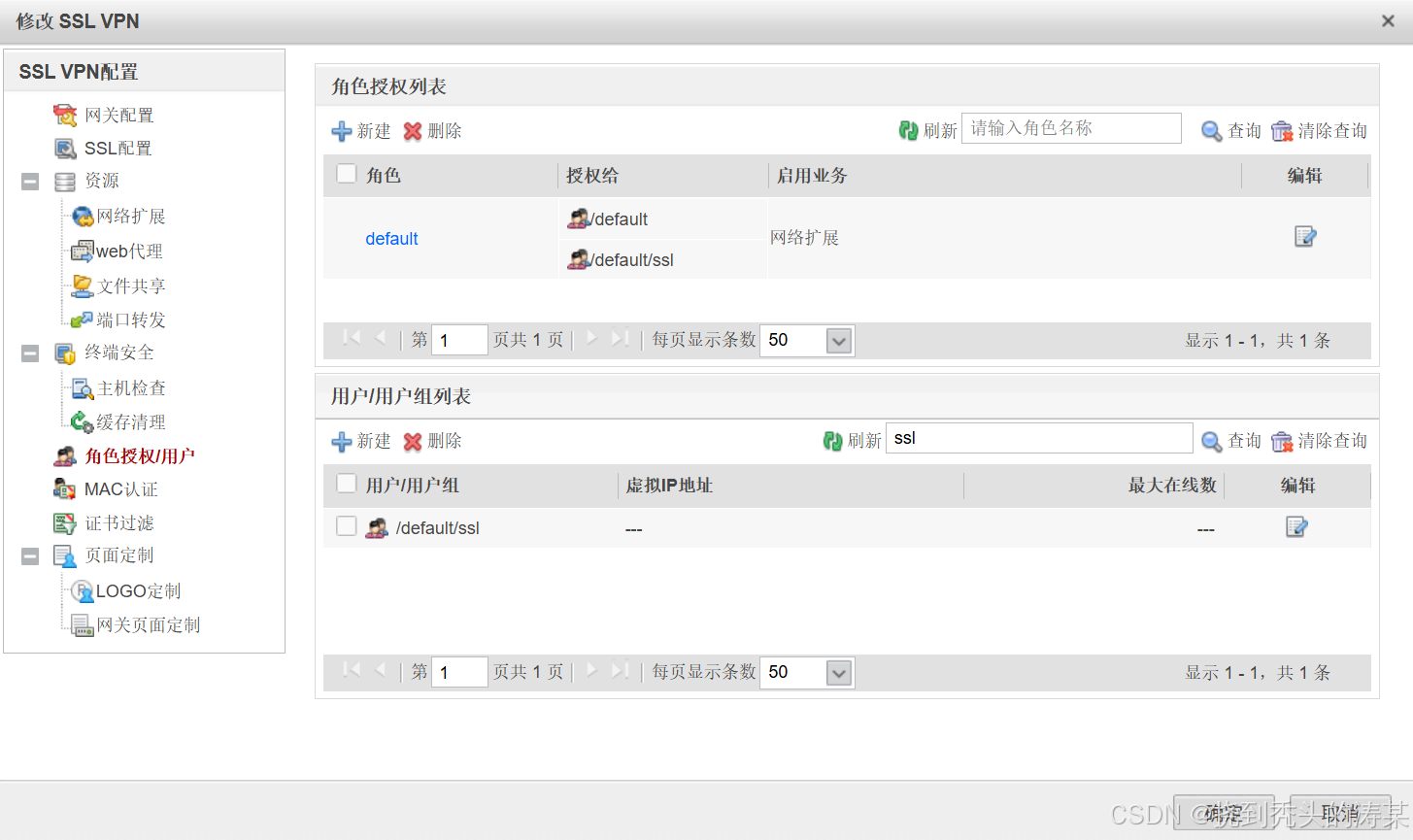

4> 新增授权用户,即调用之前创建的ssl组

务必勾选网络拓展!

ENSP中点确定会报错参数过多,直接点取消就可以

最终配置完如上图

策略放行

涉及外访内的策略一定要按最小化放行

1> 新增一个服务组,名称44443,允许访问目的端口为TCP 44443

bash

[FW1]ip service-set 44443 type object

[FW1-object-service-set-44443]service protocol tcp destination-port 444432> 新增一个地址组,名称ssl,地址对象为ssl网段

bash

[FW1]ip address-set ssl type object

[FW1-object-address-set-ssl]address range 10.10.10.10 10.10.10.203> 新增安全策略,允许WAN发起连接到自身的SSL服务

bash

[FW1]security-policy

[FW1-policy-security]rule name untrust==>ssl

[FW1-policy-security-rule-untrust==>ssl]source-zone untrust

[FW1-policy-security-rule-untrust==>ssl]destination-zone local

[FW1-policy-security-rule-untrust==>ssl]destination-address 192.168.88.100 32

[FW1-policy-security-rule-untrust==>ssl]service 44443

[FW1-policy-security-rule-untrust==>ssl]action permit允许WAN访问自身地址 192.168.88.100的TCP 44443端口,最小化放行

4> 新增安全策略,允许SSL用户网段访问内网网段

bash

[FW1]security-policy

[FW1-policy-security]rule name ssl==>trust

[FW1-policy-security-rule-ssl==>trust]source-zone untrust

[FW1-policy-security-rule-ssl==>trust]destination-zone trust

[FW1-policy-security-rule-ssl==>trust]source-address address-set ssl

[FW1-policy-security-rule-ssl==>trust]destination-address 10.1.1.0 24

[FW1-policy-security-rule-ssl==>trust]action permit允许SSL网段访问内网网段,最小化放行

此处要注意,SSL入向流量的安全域为untrust

测试SSL连接

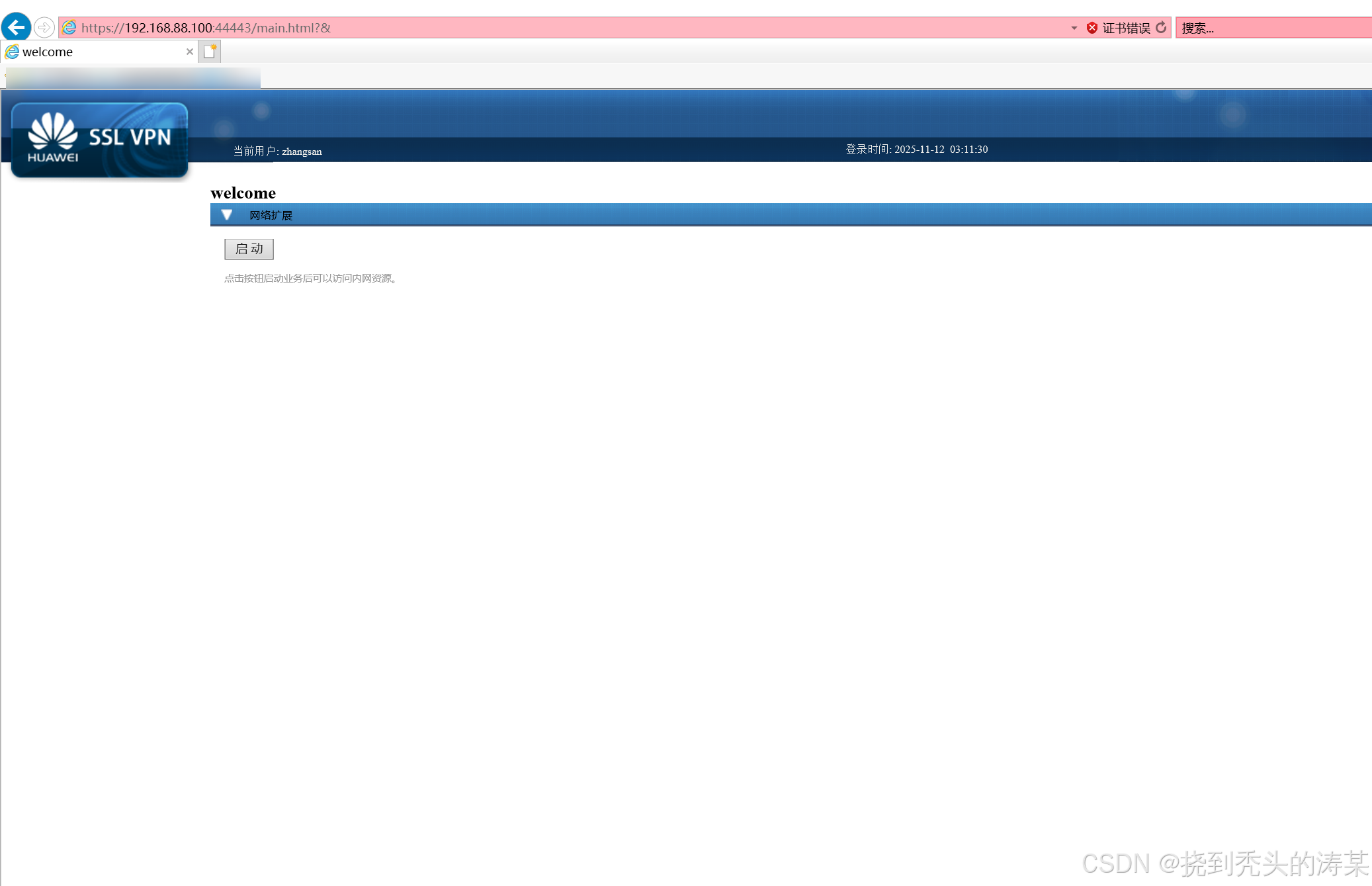

1> 通过浏览器访问到ssl服务地址 https://192.168.88.100:44443

一般建议用ie浏览器 ,兼容性较好。其他浏览器可能不兼容安全协议

或不使用网页连接,直接下载华为ssl专用连接软件

2> 使用zhangsan用户登录

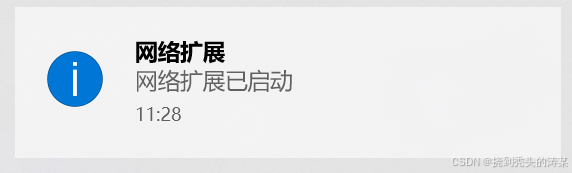

3> 点击启用网络代理

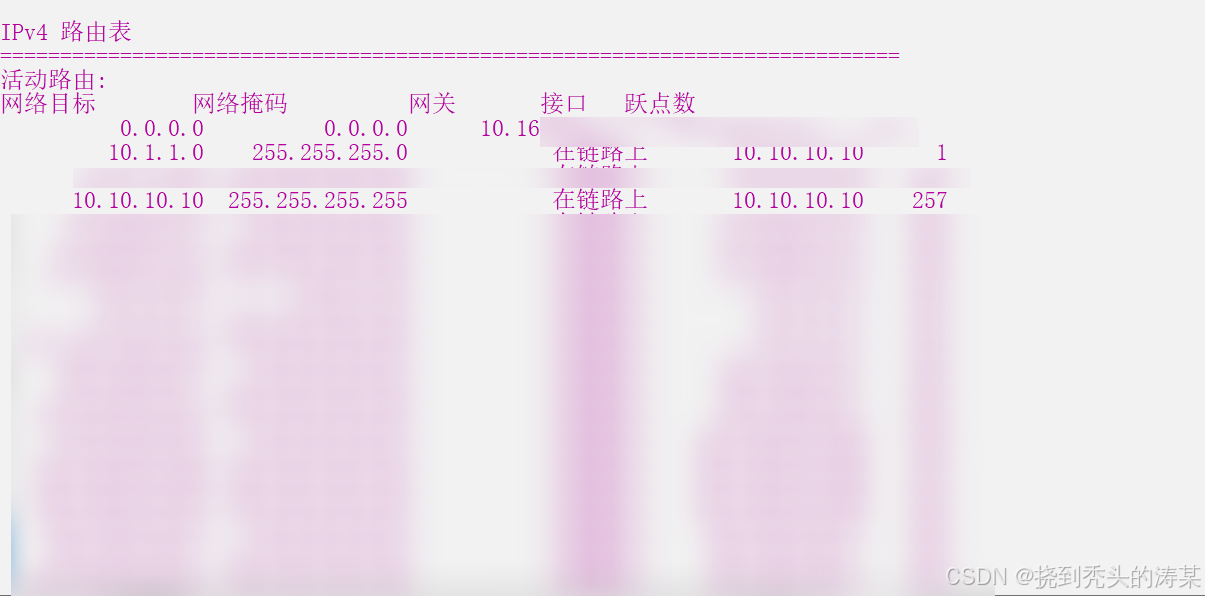

4> 查询客户机的路由表

可以看到在手动路由模式下:

地址分配正常,为10.10.10.10

客户端正常流量转发不收影响,仅SSL管理员指定的网段会通过SSL虚拟网卡转发

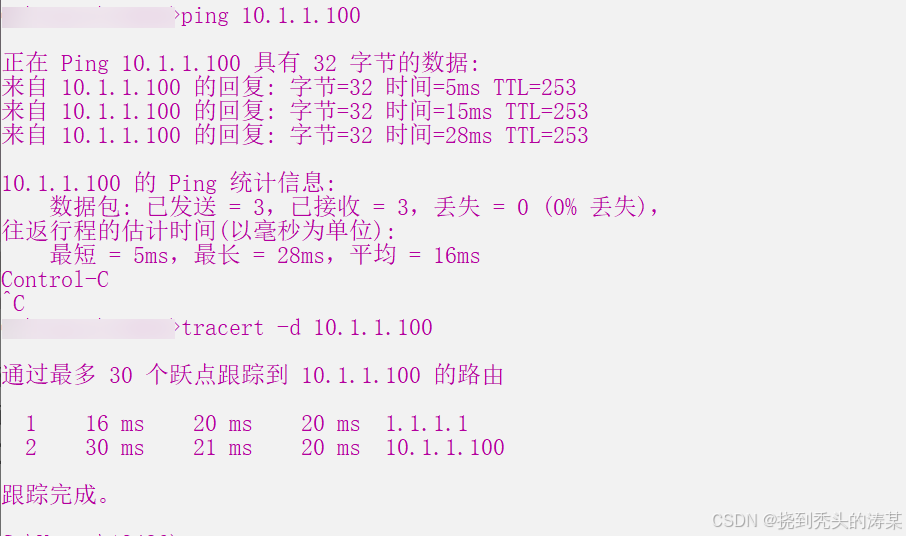

5> 测试ping连通性

其中1.1.1.1是LSW1与FW1的对接地址

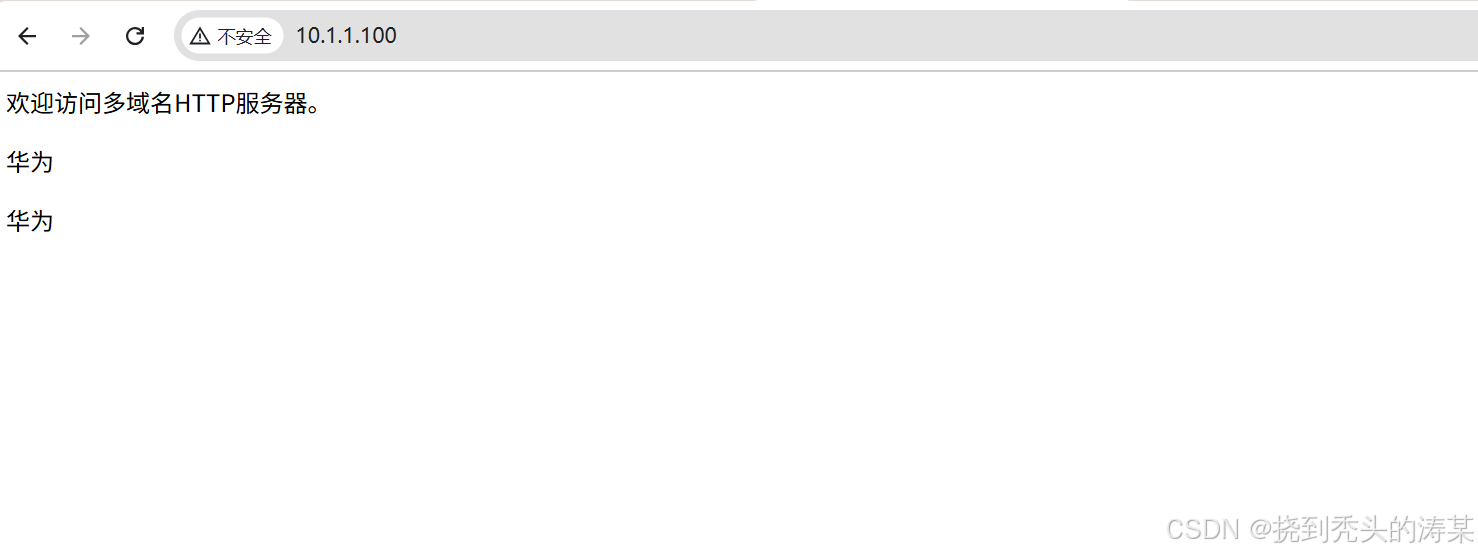

6> 测试web访问

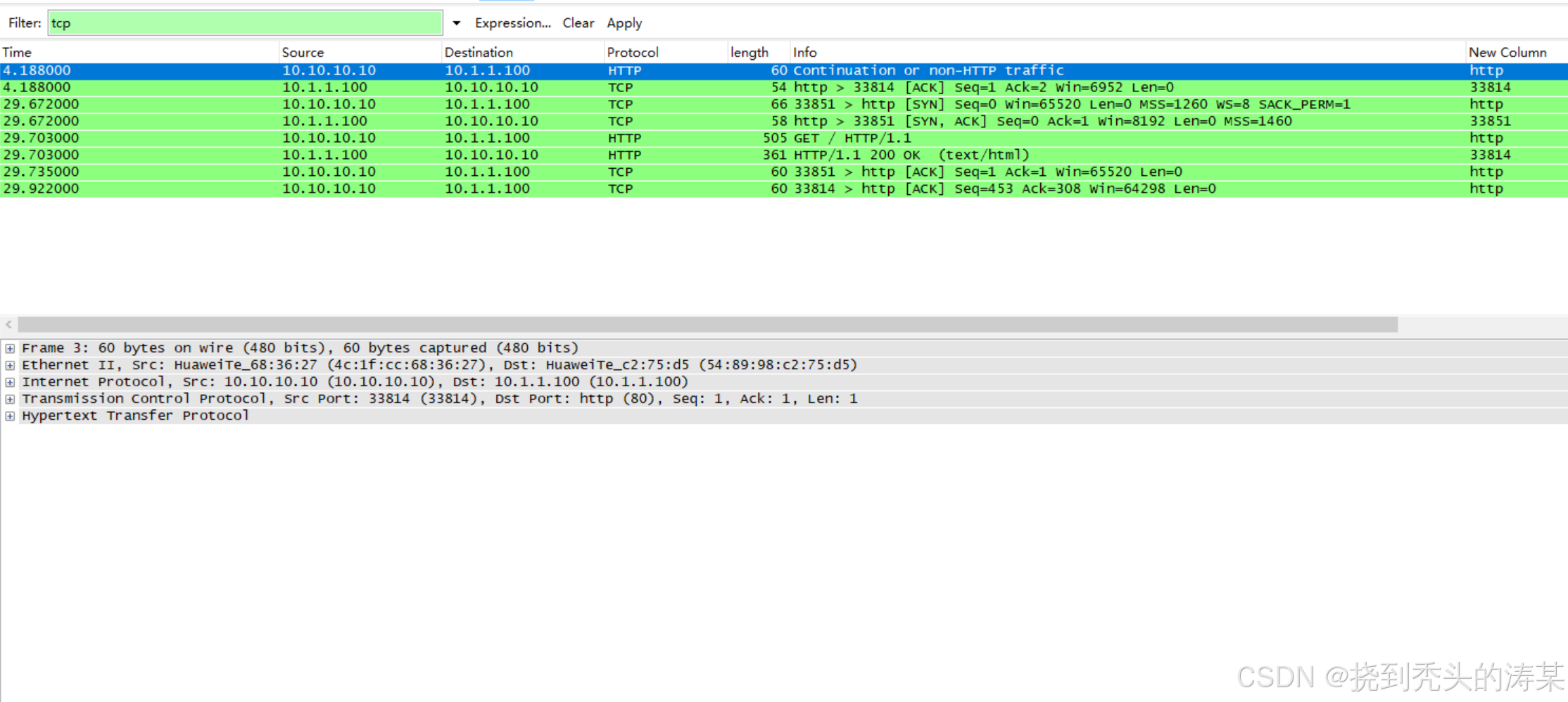

7> 在LSW1接Server1的端口抓包

源为SSL,目的为Server1无误

写作不易,如果觉得本篇文章对你有所帮助,请帮忙点赞、收藏、关注

对本文有任何疑问,或需要纠错,欢迎评论私信

技术是用来分享的