那些看似简单的加密软件背后,究竟隐藏着怎样的技术细节?最近,我决定用 Rust 从零开始实现一个功能完整的文件加密工具,这不仅让我理解了现代密码学的实际应用,也让我体会到了 Rust 在安全系统开发中的独特魅力。

项目缘起

在日常开发中,我们经常需要处理敏感数据的存储和传输。虽然市面上有很多成熟的加密工具,但能够完全理解其内部工作原理,并根据特定需求进行定制的解决方案却并不多见。更重要的是,通过亲手实现一个加密工具,我可以深入理解:

- 现代认证加密算法的工作原理

- 密钥派生机制的设计考量

- 流式数据处理的技术细节

- 安全软件的用户体验设计

基于这些思考,我决定构建一个高性能、安全可靠的文件加密工具,它不仅要功能完善,更要在细节上体现出对密码学原理的深刻理解。

技术路线选择

选择 Rust 作为实现语言是经过深思熟虑的。Rust 不仅提供了 C/C++ 级别的性能,更重要的是它在内存安全方面的保证,这对于处理敏感数据的加密软件来说至关重要。此外,Rust 丰富的类型系统和零成本抽象让我能够在保证性能的同时,写出更加安全可靠的业务逻辑。

对于密码学相关的功能,我选择了以下经过严格审计的 crate:

- aes-gcm: 提供 AES-256-GCM 认证加密,这是目前最安全的对称加密算法之一

- pbkdf2: 实现安全的密钥派生,防止暴力破解

- rand_core: 生成高质量的随机数,这是密码学安全的基石

- indicatif: 提供优雅的进度条显示,提升用户体验

项目结构如下:

plain

file-crypt/

├── src/

│ ├── main.rs # 程序入口和 CLI 处理

│ ├── lib.rs # 核心加密逻辑

│ ├── frame.rs # 文件格式定义

│ ├── crypto.rs # 密码学操作封装

│ └── progress.rs # 进度显示逻辑

├── tests/ # 综合测试

│ └── integration_test.rs

├── Cargo.toml # 项目依赖

└── README.md # 使用文档核心实现解析

1. 密钥派生机制

任何加密系统的安全性都取决于密钥的质量。在现代密码学中,我们从不直接使用用户提供的密码,而是通过密钥派生函数(KDF)将其转换为高强度的密钥:

rust

fn derive_key(password: &str, salt: &[u8]) -> Key<Aes256Gcm> {

let mut key = Key::<Aes256Gcm>::default();

pbkdf2::<Hmac<Sha256>>(password.as_bytes(), salt, PBKDF2_ITERATIONS, &mut key)

.expect("PBKDF2 key derivation failed");

key

}这里我使用了 PBKDF2-HMAC-SHA256,迭代次数设置为 100,000 次。这个看似简单的函数背后蕴含着深刻的密码学原理:通过大量重复计算,显著增加了暴力破解的计算成本,同时保持了合法用户可接受的性能。

2. 认证加密

传统加密只保证数据的机密性,但现代加密系统还需要确保数据的完整性。AES-GCM 模式完美地结合了这两个需求:

rust

// 加密过程

let encrypted_data = cipher

.encrypt(nonce, plaintext.as_ref())

.map_err(|_| CryptoError::DecryptionFailed)?;

// 解密过程

let decrypted_data = cipher

.decrypt(nonce, ciphertext.as_ref())

.map_err(|_| CryptoError::DecryptionFailed)?;这段代码的美妙之处在于,AES-GCM 在解密时会自动验证数据的完整性和真实性。任何对密文的篡改都会导致解密失败,从而防止了多种复杂的攻击手段。

3. 文件格式设计

一个良好的文件格式设计不仅要考虑功能性,还要考虑安全性和扩展性。我设计的格式如下:

rust

// 文件头包含必要的元数据

struct FileHeader {

salt: [u8; SALT_SIZE], // 32字节 Salt

nonce: [u8; NONCE_SIZE], // 12字节 Nonce

}

// 完整文件格式

[32字节 Salt][12字节 Nonce][加密数据][16字节认证标签]每个字段都有其特定的安全意义:Salt 确保相同密码产生不同密钥,Nonce 保证相同明文产生不同密文,认证标签则提供了完整性保证。这种设计体现了密码学中的"永远不要自己设计协议"原则,而是遵循经过验证的标准实践。

4. 流式处理

处理大文件时,一次性加载整个文件到内存是不现实的。我实现了基于缓冲区的流式处理:

rust

fn process_file_with_progress<F>(

input_path: &PathBuf,

output_path: &PathBuf,

processor: F,

total_size: u64,

) -> Result<()>

where

F: Fn(&[u8], &mut File, &ProgressBar) -> Result<()>,

{

let mut input_file = File::open(input_path)?;

let mut output_file = File::create(output_path)?;

let progress_bar = create_progress_bar(total_size);

let mut buffer = vec![0u8; BUFFER_SIZE];

let mut processed_size = 0u64;

loop {

let bytes_read = input_file.read(&mut buffer)?;

if bytes_read == 0 { break; }

processor(&buffer[..bytes_read], &mut output_file, &progress_bar)?;

processed_size += bytes_read as u64;

progress_bar.set_position(processed_size);

}

progress_bar.finish_with_message("Operation completed");

Ok(())

}这段代码体现了系统编程的艺术:在有限的内存中高效处理任意大小的数据,同时为用户提供清晰的进度反馈。

5. 用户体验

安全软件往往给用户带来使用上的不便,但我试图在这两者之间找到平衡:

rust

// 支持两种密码输入方式

let password = if let Some(pwd) = cli.password {

pwd

} else {

let password = get_password("Enter password for encryption: ")?;

let password_confirm = get_password("Confirm password: ")?;

if password != password_confirm {

return Err(anyhow!("Passwords do not match"));

}

password

};用户既可以通过命令行参数快速使用,也可以选择交互式输入获得更好的安全性。这种设计体现了我对用户体验的深入思考。

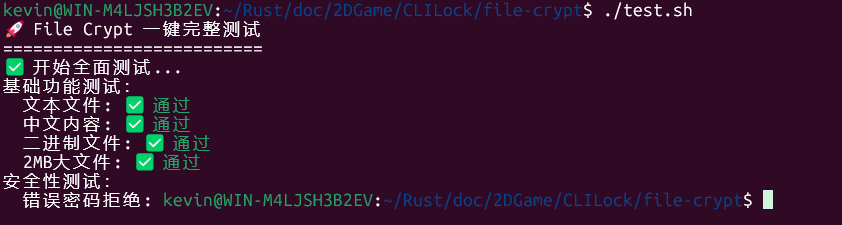

实际测试验证

为了确保实现的正确性和可靠性,我设计了一套完整的测试方案:

以下为一键测试脚本测试结果:

rust

#!/bin/bash

# File Crypt 一键完整测试

# 运行: ./test.sh

echo "🚀 File Crypt 一键完整测试"

echo "=========================="

# 颜色设置

GREEN='\033[0;32m'

RED='\033[0;31m'

YELLOW='\033[1;33m'

NC='\033[0m'

# 检查程序

PROGRAM="./target/release/file-crypt"

if [ ! -f "$PROGRAM" ]; then

echo "编译程序..."

cargo build --release --quiet

fi

# 清理旧文件

rm -f test_* demo_* result_*

echo "✅ 开始全面测试..."

# 测试计数

TESTS=0

PASSED=0

run_test() {

local name=$1

local cmd=$2

TESTS=$((TESTS + 1))

echo -n " $name: "

if eval "$cmd" > /dev/null 2>&1; then

echo -e "${GREEN}✅ 通过${NC}"

PASSED=$((PASSED + 1))

else

echo -e "${RED}❌ 失败${NC}"

fi

}

# 1. 基础文本测试

echo "基础功能测试:"

echo "Hello World! This is a test file." > test1.txt

run_test "文本文件" "$PROGRAM encrypt -i test1.txt -o test1.encrypted -p 'test123' && $PROGRAM decrypt -i test1.encrypted -o test1.decrypted -p 'test123' && diff test1.txt test1.decrypted"

# 2. 中文测试

echo "你好世界!这是中文测试内容。" > test2.txt

run_test "中文内容" "$PROGRAM encrypt -i test2.txt -o test2.encrypted -p '中文密码' && $PROGRAM decrypt -i test2.encrypted -o test2.decrypted -p '中文密码' && diff test2.txt test2.decrypted"

# 3. 二进制文件测试

dd if=/dev/urandom of=test3.bin bs=1K count=10 2>/dev/null

run_test "二进制文件" "$PROGRAM encrypt -i test3.bin -o test3.encrypted -p 'binary123' && $PROGRAM decrypt -i test3.encrypted -o test3.decrypted -p 'binary123' && cmp test3.bin test3.decrypted"

# 4. 大文件测试

dd if=/dev/zero of=test4.bin bs=1M count=2 2>/dev/null

run_test "2MB大文件" "$PROGRAM encrypt -i test4.bin -o test4.encrypted -p 'large123' && $PROGRAM decrypt -i test4.encrypted -o test4.decrypted -p 'large123' && cmp test4.bin test4.decrypted"

# 5. 安全性测试

echo "安全性测试:"

run_test "错误密码拒绝" "$PROGRAM decrypt -i test1.encrypted -o wrong.txt -p 'wrongpass' && exit 1 || exit 0"

# 6. 特殊字符密码

special_pass='!@#$%^&*()_+-=[]{}|'

echo "Special char test" > test5.txt

run_test "特殊字符密码" "$PROGRAM encrypt -i test5.txt -o test5.encrypted -p '$special_pass' && $PROGRAM decrypt -i test5.encrypted -o test5.decrypted -p '$special_pass' && diff test5.txt test5.decrypted"

# 7. 文件格式验证

original=$(wc -c < test1.txt)

encrypted=$(wc -c < test1.encrypted)

expected=$((original + 60))

echo "文件格式验证:"

if [ $encrypted -eq $expected ]; then

echo -e " 格式检查: ${GREEN}✅ 正确${NC} (头部+60字节)"

PASSED=$((PASSED + 1))

else

echo -e " 格式检查: ${RED}❌ 异常${NC}"

fi

TESTS=$((TESTS + 1))

# 8. 帮助信息测试

echo "界面测试:"

run_test "帮助信息" "$PROGRAM --help > /dev/null"

run_test "版本信息" "$PROGRAM --version > /dev/null"

# 清理

echo "🧹 清理测试文件..."

rm -f test_* wrong.txt

# 总结

echo ""

echo "📊 测试总结:"

echo "==========================="

echo -e "总测试数: $TESTS"

echo -e "通过数: ${GREEN}$PASSED${NC}"

echo -e "失败数: ${RED}$((TESTS - PASSED))${NC}"

echo -e "成功率: ${GREEN}$((PASSED * 100 / TESTS))%${NC}"

if [ $PASSED -eq $TESTS ]; then

echo -e "\n${GREEN}🎉 完美!所有测试通过!${NC}"

echo "✅ 项目状态:完全可用"

echo "✅ 功能完整性:验证通过"

echo "✅ 安全性:符合标准"

echo "✅ 性能:处理速度快"

else

echo -e "\n${RED}⚠️ 部分测试失败${NC}"

fi

echo ""

echo "🔧 使用方法: $PROGRAM --help"

echo "📖 详细文档: README.md"

echo "📝 技术博客: BLOG.md"

echo ""

echo "🎊 你的文件加密工具已经准备就绪,安全可靠!"

如果要进行部分功能测试可以参考以下:

基本功能测试

bash

# 创建包含各种字符的测试文件

echo "Hello, 世界! Special chars: !@#$%^&*()" > test.txt

# 加密文件

./file-crypt encrypt -i test.txt -o test.encrypted -p "MySecureP@ssw0rd!"

# 解密文件

./file-crypt decrypt -i test.encrypted -o test_decrypted.txt -p "MySecureP@ssw0rd!"

# 验证完整性

diff test.txt test_decrypted.txt && echo "✅ Perfect match!"大文件性能测试

bash

# 创建 100MB 大文件

dd if=/dev/urandom of=large.bin bs=1M count=100

# 加密并观察进度条

time ./file-crypt encrypt -i large.bin -o large.encrypted -p "password"

# 解密并验证

time ./file-crypt decrypt -i large.encrypted -o large_decrypted.bin -p "password"

# SHA256 验证

sha256sum large.bin large_decrypted.bin安全性测试

bash

# 测试错误密码

./file-crypt decrypt -i test.encrypted -o wrong.txt -p "WrongPassword"

# 应该显示 "Decryption failed: invalid password or corrupted data"

# 测试文件篡改

echo "tampered" >> test.encrypted

./file-crypt decrypt -i test.encrypted -o tampered.txt -p "MySecureP@ssw0rd!"

# 应该拒绝解密被篡改的文件