接续上文呢:UDP协议深度解析:实时传输的核心支撑-CSDN博客

我的空间:叁佰万-CSDN博客

主题专栏:网络通信_叁佰万的博客-CSDN博客

目录

[1.1 协议层级与作用边界](#1.1 协议层级与作用边界)

[1.2 核心安全目标](#1.2 核心安全目标)

[1.3 SSL与TLS的关联与差异](#1.3 SSL与TLS的关联与差异)

[2.1 核心术语铺垫](#2.1 核心术语铺垫)

[2.2 SSL握手阶段:安全通道的建立(核心流程)](#2.2 SSL握手阶段:安全通道的建立(核心流程))

[2.3 安全通信阶段:加密数据传输](#2.3 安全通信阶段:加密数据传输)

[2.4 连接关闭阶段](#2.4 连接关闭阶段)

[3.1 加密机制:对称与非对称的协同应用](#3.1 加密机制:对称与非对称的协同应用)

[3.2 身份认证:可选的双向认证机制](#3.2 身份认证:可选的双向认证机制)

[3.3 数据完整性:哈希算法的校验保障](#3.3 数据完整性:哈希算法的校验保障)

[3.4 会话复用:提升通信效率的优化机制](#3.4 会话复用:提升通信效率的优化机制)

[4.1 HTTPS:互联网访问的安全基石](#4.1 HTTPS:互联网访问的安全基石)

[4.2 SMTPS与POP3S:邮件传输的安全保障](#4.2 SMTPS与POP3S:邮件传输的安全保障)

[4.3 FTPS:文件传输的安全选择](#4.3 FTPS:文件传输的安全选择)

[4.4 VPN:远程接入的安全通道](#4.4 VPN:远程接入的安全通道)

[4.5 其他场景](#4.5 其他场景)

[5.1 典型安全漏洞](#5.1 典型安全漏洞)

[5.2 核心局限性](#5.2 核心局限性)

[6.1 TLS相比SSL的核心优势](#6.1 TLS相比SSL的核心优势)

[6.2 TLS的当前应用现状](#6.2 TLS的当前应用现状)

SSL协议深度解析:网络安全通信的基石与演进

SSL(Secure Sockets Layer,安全套接层)是网景公司于1994年推出的传输层安全协议,旨在为应用层数据传输提供加密保护,解决网络通信中的窃听、篡改、身份伪造三大核心安全问题。作为HTTPS、SMTPS等安全协议的底层支撑,SSL曾是互联网安全通信的标准,但随着技术发展,已被更先进的TLS(Transport Layer Security,传输层安全)协议逐步取代。本文将全面剖析SSL的技术细节、核心价值、应用场景及演进历程,厘清其与TLS的关联与差异。

一、SSL的协议定位与核心价值

1.1 协议层级与作用边界

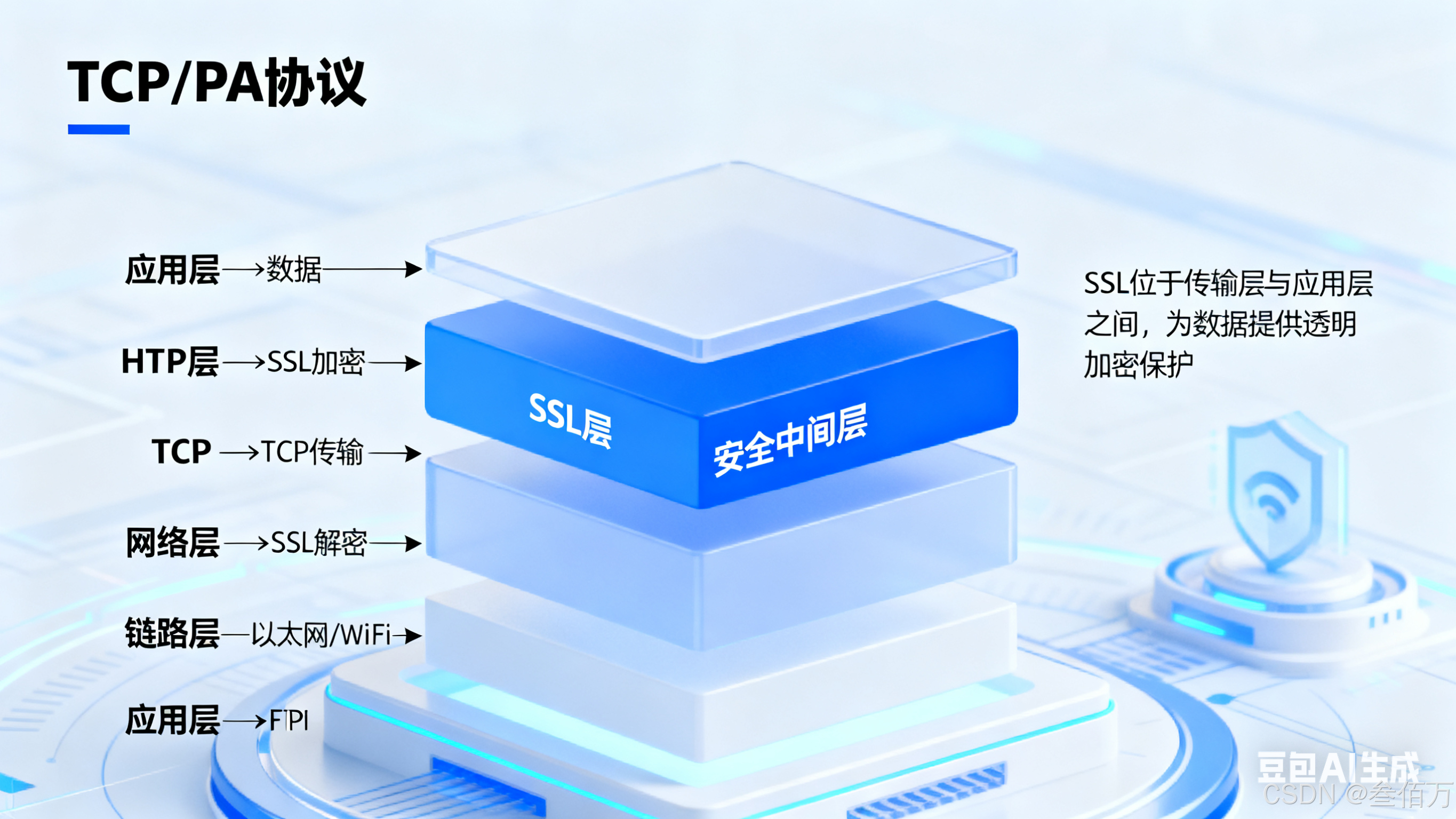

在TCP/IP协议栈中,SSL位于传输层(TCP/UDP)与应用层(HTTP、SMTP、FTP等)之间,形成"安全中间层",其核心作用是对应用层数据进行加密处理后,再交由传输层传输,同时接收传输层数据并解密后提交给应用层。这种层级设计的优势在于:

-

透明性:应用层无需关注加密细节,仅需调用SSL接口即可实现安全传输,例如HTTP协议与SSL结合后便成为HTTPS,应用层逻辑基本无需修改。

-

通用性:可适配多种应用层协议,不仅支持HTTP,还能为SMTP、FTP、Telnet等协议提供安全保障,形成SMTPS、FTPS、TelnetS等衍生协议。

-

传输层依赖:SSL通常基于TCP协议实现(少数场景支持UDP),利用TCP的可靠传输特性确保加密数据的有序传输,自身无需额外处理丢包重传问题。

1.2 核心安全目标

SSL协议的设计围绕三大核心安全目标展开,这也是所有安全传输协议的基础要求:

-

机密性(Confidentiality):通过加密算法将明文数据转换为密文,即使数据在传输过程中被拦截,攻击者也无法获取有效信息。

-

完整性(Integrity):利用哈希算法对数据进行校验,确保数据在传输过程中未被篡改,若数据被修改,接收方会通过校验发现异常。

-

身份认证(Authentication):通过数字证书验证通信双方的身份(主要是服务器,客户端可选),防止中间人攻击和身份伪造。

1.3 SSL与TLS的关联与差异

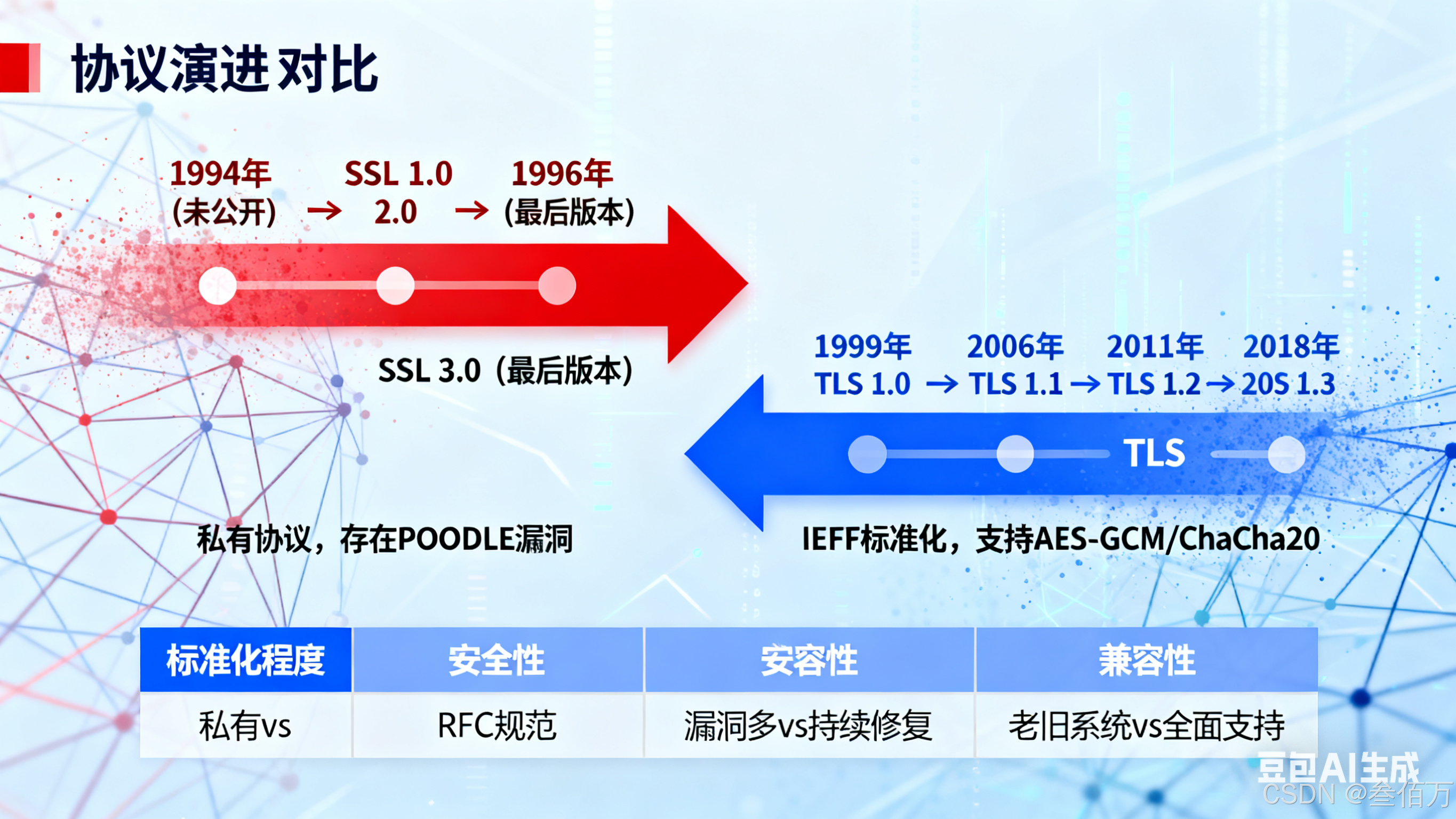

TLS是IETF(互联网工程任务组)在SSL 3.0基础上标准化的协议,1999年发布的TLS 1.0本质上是SSL 3.1的标准化版本,二者技术原理一脉相承,但存在明确的演进关系和差异:

| 对比维度 | SSL | TLS |

|---|---|---|

| 发展历程 | 1994年SSL 1.0(未公开),1995年SSL 2.0,1996年SSL 3.0(最后一个版本) | 1999年TLS 1.0,2006年TLS 1.1,2011年TLS 1.2,2018年TLS 1.3 |

| 标准化程度 | 网景公司私有协议,无公开标准 | IETF标准化协议,遵循RFC规范(如TLS 1.3对应RFC 8446) |

| 安全性 | SSL 2.0/3.0存在严重安全漏洞(如POODLE漏洞),已被主流浏览器和服务器禁用 | 不断修复漏洞,加密算法更先进(如TLS 1.3支持ChaCha20、AES-GCM等) |

| 兼容性 | 仅支持老旧系统和应用,现代设备基本不再支持 | 主流浏览器、服务器、移动设备全面支持,是当前安全传输的标准 |

行业误区澄清:日常所说的"SSL证书""SSL加密",本质上已普遍采用TLS协议实现,只是"SSL"作为早期术语被习惯沿用。目前正规的证书颁发机构(CA)签发的"SSL证书",实际支持的是TLS 1.2/1.3协议。

二、SSL的核心工作原理:从握手到通信的全流程

SSL的工作流程可分为"握手阶段"和"通信阶段"两部分,其中握手阶段是实现安全通信的核心,负责完成身份认证、加密算法协商和会话密钥生成,通信阶段则基于握手阶段建立的加密通道传输数据。以下以应用最广泛的SSL 3.0为例,详细拆解其工作流程。

2.1 核心术语铺垫

理解SSL工作原理需先明确三个关键概念:

-

对称加密算法:加密和解密使用相同密钥(如AES、DES),特点是加密效率高,适合大量数据传输,但密钥分发存在安全风险。

-

非对称加密算法:使用公钥和私钥成对工作(如RSA、ECC),公钥可公开,私钥仅持有者保留;用公钥加密的数据需用私钥解密,反之亦然,特点是安全性高,但加密效率低,适合小数据传输。

-

数字证书:由权威CA签发的电子凭证,包含证书持有者信息(如域名)、公钥、有效期、CA签名等,用于证明公钥的合法性。

2.2 SSL握手阶段:安全通道的建立(核心流程)

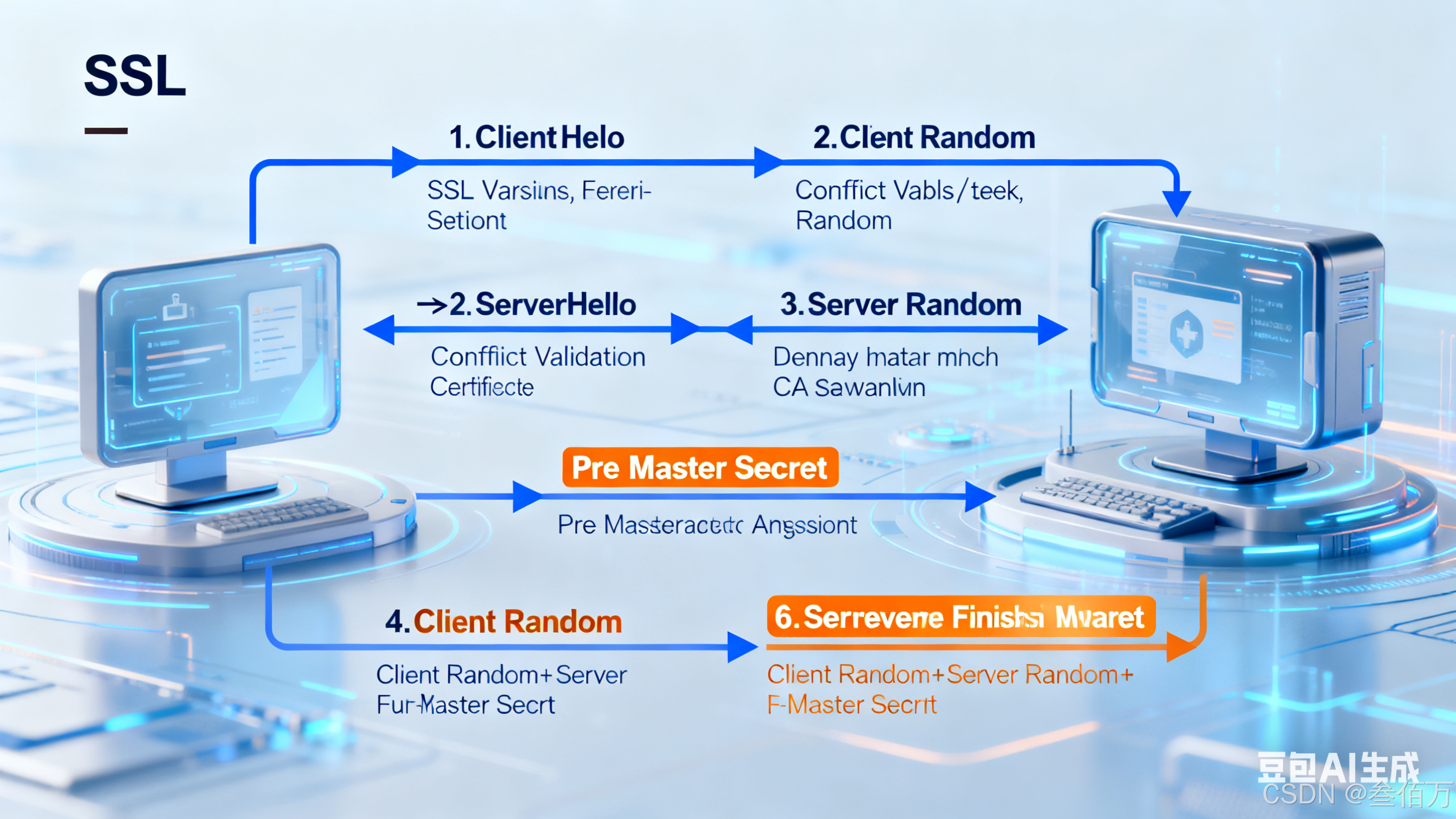

SSL握手阶段是整个协议的核心,通过多轮交互完成身份验证和密钥协商,确保后续通信的安全性。完整的握手流程(以"服务器认证+单向加密"为例,最常见场景,如HTTPS浏览网页)如下:

-

ClientHello(客户端问候):客户端(如浏览器)向服务器发起握手请求,发送以下关键信息:支持的SSL版本(如SSL 3.0、TLS 1.0);

-

支持的加密算法套件列表(如RSA-AES-256-SHA,表示密钥交换用RSA、数据加密用AES-256、完整性校验用SHA);

-

客户端生成的随机数(Client Random),用于后续生成会话密钥;

-

支持的压缩算法(可选)。

-

ServerHello(服务器问候): 服务器收到客户端请求后,筛选出双方都支持的最优配置,返回以下信息:最终确定的SSL版本和加密算法套件;

-

服务器生成的随机数(Server Random),与Client Random共同用于生成会话密钥;

-

服务器证书(Server Certificate),包含服务器公钥和身份信息。

-

服务器证书验证(客户端核心操作): 客户端收到服务器证书后,会通过以下步骤验证其合法性,这是防止中间人攻击的关键:验证证书有效期:检查证书是否在有效范围内,若过期则提示安全风险;

-

验证证书域名匹配:确认证书中的域名与当前访问的域名一致(支持通配符域名,如*.example.com);

-

验证CA签名:客户端内置信任的CA根证书(如Verisign、Let's Encrypt的根证书),用CA根证书的公钥解密证书中的"CA签名",若解密成功且内容与证书其他信息的哈希值一致,则证明证书由合法CA签发,未被篡改;

-

验证证书链完整性:若服务器证书是中间CA签发的,需通过证书链逐级验证至根CA。

-

预主密钥传输(Key Exchange):客户端生成一个随机的"预主密钥(Pre-Master Secret)",用服务器公钥加密后发送给服务器。由于只有服务器拥有对应的私钥,即使该数据被拦截,攻击者也无法解密获取预主密钥。

-

会话密钥生成(双方同步操作): 客户端和服务器分别使用Client Random、Server Random、Pre-Master Secret三个随机数,通过相同的密钥派生算法(如PRF,伪随机函数)生成"会话密钥(Session Key)"。会话密钥是对称加密算法的密钥,用于后续通信中数据的加密和解密。 为何需要三个随机数?单一随机数存在被猜测的风险,三个随机数结合可大幅提升会话密钥的随机性和安全性,确保每次握手生成的会话密钥都不同。

-

握手完成确认: 客户端用会话密钥加密"Client Finished"消息发送给服务器,服务器解密后确认握手成功;随后服务器用会话密钥加密"Server Finished"消息回复客户端,客户端解密后完成握手。至此,SSL安全通道正式建立。

2.3 安全通信阶段:加密数据传输

握手阶段结束后,应用层数据的传输流程如下:

-

应用层向SSL提交明文数据(如HTTP请求"GET /index.html");

-

SSL对数据进行处理:先通过哈希算法生成数据的校验值(确保完整性),再用会话密钥对"明文数据+校验值"进行对称加密,得到密文;

-

SSL将密文封装成SSL记录,交由TCP协议传输;

-

服务器接收TCP数据后,交由SSL层解密:用会话密钥解密得到明文数据和校验值,通过哈希算法验证校验值,确认数据未被篡改后,将明文数据提交给应用层;

-

服务器的响应数据(如HTML页面)按相同流程加密传输给客户端。

2.4 连接关闭阶段

当通信结束时,客户端或服务器发送"Close Notify"消息,对方确认后关闭SSL会话,同时TCP连接通过四次挥手关闭。若需要重新通信,可通过"会话复用"机制快速建立连接(无需重复证书验证和密钥协商,仅需验证会话标识),提升通信效率。

三、SSL的核心特性深度解析

3.1 加密机制:对称与非对称的协同应用

SSL的加密机制结合了对称加密和非对称加密的优势,形成"非对称加密分发密钥,对称加密传输数据"的高效模式:

-

非对称加密的作用:仅用于握手阶段的预主密钥传输,解决对称密钥的安全分发问题。若直接用非对称加密传输大量数据,会因加密效率低导致通信延迟大幅增加。

-

对称加密的作用:用于通信阶段的大量数据加密,AES等对称加密算法的加密速度可达GB级/秒,确保通信效率。

-

常见加密算法组合:SSL 3.0支持的主流组合包括RSA-AES-256-SHA、RSA-3DES-SHA等,其中RSA是密钥交换算法,AES/3DES是数据加密算法,SHA是哈希算法。

3.2 身份认证:可选的双向认证机制

SSL支持"单向认证"和"双向认证"两种模式,根据应用场景选择:

-

单向认证(最常用):仅服务器向客户端提供证书,客户端验证服务器身份,客户端无需提供证书。适用于大众互联网场景(如电商网站、新闻网站),核心是确保用户访问的是合法服务器,防止被钓鱼。

-

双向认证(高安全场景):服务器和客户端互相提供证书,双方都需要验证对方身份。适用于金融、政务、企业内网等对安全要求极高的场景,如银行网银系统(客户端需安装U盾中的证书)、企业VPN接入(员工设备需安装企业签发的客户端证书)。

3.3 数据完整性:哈希算法的校验保障

SSL通过哈希算法(如SHA-1、SHA-256)确保数据完整性,具体实现方式:

-

发送方对明文数据进行哈希计算,得到固定长度的校验值(如SHA-256生成256位校验值);

-

将明文数据与校验值一起加密传输;

-

接收方解密后,对明文数据重新进行哈希计算,得到新的校验值;

-

对比新校验值与解密得到的原始校验值,若一致则数据未被篡改,若不一致则数据已被修改,直接丢弃。

哈希算法的"不可逆性"和"抗碰撞性"确保了校验的可靠性------攻击者无法通过篡改数据后重新生成匹配的校验值,除非获取会话密钥。

3.4 会话复用:提升通信效率的优化机制

SSL握手阶段(尤其是证书验证和密钥协商)会消耗一定的时间和资源,为提升重复通信的效率,SSL支持"会话复用"机制:

-

会话标识(Session ID)复用:第一次握手成功后,服务器会给客户端分配一个唯一的"会话标识",客户端缓存该标识和对应的会话密钥。当再次连接时,客户端在ClientHello中携带会话标识,服务器若识别该标识且会话未过期,则直接使用缓存的会话密钥,跳过证书验证和密钥协商步骤,握手时间从数百毫秒缩短至数十毫秒。

-

会话票据(Session Ticket)复用:会话标识复用依赖服务器缓存会话信息,当服务器集群部署时,不同节点的缓存不共享,可能导致复用失败。会话票据机制则是服务器将会话信息(如会话密钥、有效期)用服务器密钥加密后生成"票据"发给客户端,客户端缓存票据,再次连接时发送票据,服务器解密后即可复用会话,无需服务器缓存,更适合集群场景。

四、SSL的应用场景与实际价值

SSL的应用场景覆盖所有需要安全传输数据的领域,核心是为应用层协议提供加密保护,以下是最典型的应用场景:

4.1 HTTPS:互联网访问的安全基石

HTTPS是HTTP与SSL/TLS的结合,是当前网站、APP的标准通信方式,核心应用价值:

-

保护用户隐私:加密传输用户的登录密码、支付信息、浏览记录等敏感数据,防止被运营商、黑客窃听。

-

提升网站可信度:部署SSL证书后,浏览器地址栏会显示"锁形"图标,部分权威CA的证书还会显示企业名称,增强用户信任。

-

搜索引擎优化(SEO):谷歌、百度等搜索引擎将HTTPS作为排名权重之一,启用HTTPS的网站排名更有优势。

-

合规要求:符合《网络安全法》《个人信息保护法》等法规对数据传输安全的要求,避免法律风险。

典型应用:电商平台(淘宝、京东)、金融APP(支付宝、银行APP)、社交媒体(微信、微博)等。

4.2 SMTPS与POP3S:邮件传输的安全保障

传统的SMTP(邮件发送协议)和POP3(邮件接收协议)采用明文传输,邮件内容和登录密码易被窃取,SMTPS(SMTP over SSL,默认端口465)和POP3S(POP3 over SSL,默认端口995)通过SSL加密解决这一问题:

-

企业邮箱:腾讯企业邮、阿里云企业邮等均强制要求使用SMTPS/POP3S协议,保护企业邮件中的商业机密。

-

个人邮箱:163、QQ邮箱等支持SMTPS/POP3S,用户在配置第三方客户端(如Outlook、Foxmail)时,需选择SSL加密方式。

4.3 FTPS:文件传输的安全选择

FTP(文件传输协议)是传统的文件传输工具,但明文传输的特性使其无法满足敏感文件传输需求,FTPS(FTP over SSL,默认端口990)通过SSL加密FTP的控制命令和数据传输,应用场景:

-

企业内部文件共享:传输财务报表、客户资料等敏感文件,防止数据泄露。

-

软件开发者上传代码:向服务器部署代码时,通过FTPS确保代码不被篡改。

FTPS与SFTP的区别:FTPS是FTP与SSL的结合,SFTP是基于SSH的文件传输协议,二者都提供安全传输,但底层协议不同,FTPS兼容性更好,SFTP无需额外开放端口,各有优势。

4.4 VPN:远程接入的安全通道

SSL VPN是企业远程办公的常用方案,通过SSL协议在公网(如互联网)上建立加密的"虚拟专用通道",员工可通过浏览器或客户端接入企业内网,安全访问内网资源:

-

优势:无需在客户端安装复杂的VPN软件,通过浏览器即可接入,兼容性强,适合移动办公场景。

-

应用:企业员工出差时,通过SSL VPN访问内网的OA系统、财务系统、数据库等。

4.5 其他场景

-

即时通信:早期的QQ、微信等即时通信工具,通过SSL加密用户的聊天内容和文件传输。

-

物联网(IoT):智能设备(如摄像头、智能门锁)与云端的通信,通过SSL加密设备指令和数据,防止设备被劫持。

-

在线支付:支付宝、微信支付等支付流程,从用户发起支付到银行回调,全程通过SSL加密,确保交易安全。

五、SSL的安全漏洞与局限性

尽管SSL协议设计了完善的安全机制,但随着加密技术和攻击手段的发展,SSL的安全漏洞逐渐暴露,这也是其被TLS取代的核心原因。

5.1 典型安全漏洞

-

POODLE漏洞(CVE-2014-3566):针对SSL 3.0的漏洞,攻击者利用SSL 3.0的分组密码加密缺陷,通过中间人攻击逐步窃取加密数据(如Cookie)。该漏洞直接导致SSL 3.0被主流浏览器和服务器禁用。

-

Heartbleed漏洞(CVE-2014-0160):虽不是SSL协议本身的漏洞,但影响广泛使用的OpenSSL库(实现SSL的开源库),攻击者利用心跳包机制的缺陷,可读取服务器内存中的敏感数据(如私钥、会话密钥)。

-

BEAST漏洞(CVE-2011-3389):针对SSL 3.0和TLS 1.0的漏洞,攻击者通过选择明文攻击,逐步解密HTTPS传输的数据。

-

弱加密算法漏洞:早期SSL支持的DES、RC4等对称加密算法,以及1024位密钥的RSA算法,已被证明存在安全风险,可被攻击者通过暴力破解获取密钥。

5.2 核心局限性

-

协议僵化:SSL是私有协议,网景公司停止更新后,无法快速响应新的安全威胁,而TLS作为标准化协议,可通过IETF快速迭代修复漏洞。

-

性能开销:SSL握手阶段的证书验证和密钥协商会增加通信延迟,尤其是首次握手,对高并发场景(如电商秒杀)影响明显(TLS 1.3通过简化握手流程优化了这一问题)。

-

依赖CA体系:SSL的身份认证依赖信任的CA体系,若CA被攻击或签发虚假证书,会导致整个安全体系失效(如2011年DigiNotar CA被黑客入侵,签发了大量虚假谷歌证书)。

-

无法解决应用层安全问题:SSL仅保护传输过程中的数据安全,无法防止应用层的安全漏洞(如SQL注入、XSS攻击),需结合应用层安全措施共同防护。

六、SSL的替代方案:TLS协议的优势与应用

TLS作为SSL的标准化替代方案,在保留SSL核心安全机制的基础上,进行了全面的优化和升级,尤其是TLS 1.3,已成为当前安全传输的主流协议。

6.1 TLS相比SSL的核心优势

-

更强的安全性:禁用不安全算法:TLS 1.2及以上版本禁用了DES、RC4、MD5等弱加密算法,强制使用AES、SHA-256等强算法;

-

修复已知漏洞:解决了SSL 3.0的POODLE漏洞、TLS 1.0的BEAST漏洞等;

-

支持前向保密(Forward Secrecy):每次会话生成独立的会话密钥,即使长期私钥泄露,也不会影响历史会话数据的安全。

更高的性能:简化握手流程:TLS 1.3将首次握手从6个消息减少至4个消息,支持"0-RTT"(零往返时间)握手,重复连接时无需额外往返,大幅降低延迟;

优化加密效率:支持ChaCha20等更高效的加密算法,尤其适合移动设备和低性能终端。

更好的兼容性与可扩展性:作为标准化协议,TLS被所有主流浏览器、操作系统、服务器软件支持,同时定义了完善的扩展机制,可适配新的应用场景(如QUIC协议基于TLS 1.3实现)。

6.2 TLS的当前应用现状

目前,SSL协议已基本被淘汰,主流应用均采用TLS 1.2或TLS 1.3:

-

浏览器支持:Chrome、Firefox、Edge等现代浏览器均已禁用SSL 3.0,默认启用TLS 1.2/1.3;

-

服务器配置:Nginx、Apache、IIS等主流服务器软件推荐配置TLS 1.2/1.3,关闭SSL所有版本;

-

证书支持:当前CA签发的证书均支持TLS 1.2/1.3,标注"SSL证书"仅为习惯称谓,实际为"TLS证书"。

七、SSL/TLS的实战配置建议(以Nginx为例)

对于服务器管理员,正确配置SSL/TLS是保障通信安全的关键,以下以Nginx服务器为例,提供规范的配置方案(禁用SSL,启用TLS 1.2/1.3):

server {

listen 443 ssl; # 监听443端口(HTTPS默认端口)

server_name example.com; # 你的域名

# SSL/TLS配置

ssl_certificate /etc/nginx/ssl/example.com.crt; # 服务器证书路径

ssl_certificate_key /etc/nginx/ssl/example.com.key; # 服务器私钥路径

ssl_protocols TLSv1.2 TLSv1.3; # 仅启用TLS 1.2/1.3,禁用SSL和TLS 1.0/1.1

ssl_prefer_server_ciphers on; # 优先使用服务器端的加密算法套件

ssl_ciphers "EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH"; # 强加密算法套件

ssl_session_cache shared:SSL:10m; # 会话缓存,提升复用效率

ssl_session_timeout 10m; # 会话超时时间

ssl_session_tickets on; # 启用会话票据

ssl_stapling on; # 启用OCSP装订,提升证书验证效率

ssl_stapling_verify on; # 验证OCSP响应

resolver 8.8.8.8 8.8.4.4 valid=300s; # OCSP解析器

# 其他配置

root /usr/share/nginx/html;

index index.html;

location / {

try_files $uri $uri/ /index.html;

}

}配置注意事项:1. 私钥文件需严格控制权限(如chmod 600),防止泄露;2. 定期更新证书,避免过期;3. 通过SSL Labs的SSL Test工具(https://www.ssllabs.com/ssltest/)检测配置安全性,确保评级达到A+。

八、总结:SSL的历史价值与TLS的未来

SSL协议作为网络安全通信的早期探索者,奠定了"加密+认证+完整性校验"的安全传输框架,为互联网的商业化发展(如电商、在线支付)提供了核心安全保障。尽管SSL因安全漏洞和标准化不足被TLS取代,但其技术思想被TLS继承并发展,成为现代网络安全的基石。

当前,TLS 1.3已成为主流,随着量子计算技术的发展,IETF正在推进抗量子TLS协议的研发,以应对量子计算对现有加密算法的威胁。未来,安全传输协议将在"安全性、性能、可扩展性"三个维度持续进化,而SSL作为这一历程的重要起点,其历史价值不可磨灭。

对于开发者和服务器管理员而言,核心认知应是:摒弃"SSL"的旧有概念,全面拥抱TLS 1.2/1.3,通过规范的配置和定期的安全检测,构建可靠的网络安全通信环境,守护用户数据安全。