蓝牙的MAC深度探索

- [1、引言 --- 连接性与匿名性的博弈](#1、引言 --- 连接性与匿名性的博弈)

- 2、蓝牙寻址的底层逻辑---历史遗产与技术必要性

-

- [2.1. IEEE 802 标准体系的血统与包袱](#2.1. IEEE 802 标准体系的血统与包袱)

- [2.2. 链路层存在的绝对必要性](#2.2. 链路层存在的绝对必要性)

- [2.3. 传统蓝牙地址结构的剖析](#2.3. 传统蓝牙地址结构的剖析)

- [3、BLE 地址分类体系---从静态锚点到动态伪装](#3、BLE 地址分类体系---从静态锚点到动态伪装)

-

- [3.1. 公共地址 (Public Address)](#3.1. 公共地址 (Public Address))

- [3.2. 随机地址 (Random Address):隐私保护的技术基石](#3.2. 随机地址 (Random Address):隐私保护的技术基石)

-

- [3.2.1. 静态随机地址 (Static Random Address)](#3.2.1. 静态随机地址 (Static Random Address))

- [3.2.2. 私有随机地址 (Private Random Address)](#3.2.2. 私有随机地址 (Private Random Address))

- 4、地址解析与随机化机制的对抗---隐私博弈的核心

-

- [4.1. MAC随机化](#4.1. MAC随机化)

- [4.2. 身份解析密钥 (IRK) 的分发与管理](#4.2. 身份解析密钥 (IRK) 的分发与管理)

- [4.3. 追踪者的反击:去匿名化技术与侧信道攻击](#4.3. 追踪者的反击:去匿名化技术与侧信道攻击)

-

- [4.3.1. 时序与物理层指纹 (Physical Layer Fingerprinting)](#4.3.1. 时序与物理层指纹 (Physical Layer Fingerprinting))

- [4.3.2. 有效载荷关联与协议漏洞 (Payload Correlation)](#4.3.2. 有效载荷关联与协议漏洞 (Payload Correlation))

- [4.3.3. 主动攻击:连接重置与拒绝服务](#4.3.3. 主动攻击:连接重置与拒绝服务)

- [5、 深度技术解构---从链路层到信道选择](#5、 深度技术解构---从链路层到信道选择)

-

- [5.1. 接入地址 (Access Address) vs. 设备地址 (Device Address)](#5.1. 接入地址 (Access Address) vs. 设备地址 (Device Address))

- [5.2. PDU Header 中的 TxAdd 和 RxAdd](#5.2. PDU Header 中的 TxAdd 和 RxAdd)

- [5.3. MAC地址在信道选择算法 (CSA) 中的深层耦合](#5.3. MAC地址在信道选择算法 (CSA) 中的深层耦合)

- [6、iOS 与 Android 的实战差异](#6、iOS 与 Android 的实战差异)

-

- [6.1. iOS CoreBluetooth 的黑盒策略](#6.1. iOS CoreBluetooth 的黑盒策略)

- [6.2. Android 的权限收紧与API演进](#6.2. Android 的权限收紧与API演进)

- [6.3. 开发注意事项](#6.3. 开发注意事项)

- [7、 结论:动态平衡中的无声战争](#7、 结论:动态平衡中的无声战争)

- 8、相关文章推荐

- 9、相关参考

1、引言 --- 连接性与匿名性的博弈

在当代无线通信技术的宏大图景中,蓝牙低功耗(Bluetooth Low Energy, BLE)技术已然成为物联网(IoT)末梢神经系统的绝对主导者。从监测生命体征的可穿戴设备到构建智慧城市的传感器网络,BLE以其极高的能效比和广泛的生态兼容性,编织了一张无处不在的数字大网。然而,随着数十亿设备渗透进人类生活的私密空间,一个核心的技术与伦理悖论逐渐浮出水面:连接性(Connectivity)与匿名性(Anonymity)的零和博弈。

处于这场博弈风暴中心的,正是介质访问控制(Media Access Control, MAC)地址。在工程学的定义中,MAC地址是数据链路层(Data Link Layer)的通信锚点,是区分无线频谱中不同发射源的唯一凭证,承载着避免冲突、同步时序和建立信任的基础职能 。然而,在隐私与安全的社会学视角下,一个静态、全球唯一的标识符无异于数字时代的"电子脚镣",使得针对个人的位置追踪、行为画像和长期监控成为可能 。

本文章将从协议底层 、操作系统实现 、攻击防御技术 及行业应用演 进等多个维度,对BLE MAC地址的隐私博弈进行穷尽式的解构。我们将超越基础定义的表层描述,深入剖析IEEE 802标准的历史遗产如何影响了蓝牙的寻址逻辑,揭示随机地址生成机制背后的密码学原理,探讨操作系统(如iOS与Android)在API层面构建的"围墙花园",并最终还原在这场没有硝烟的战争中,追踪者 (Tracker)与隐私保护者(Privacy Advocate)之间持续升级的技术对抗。

2、蓝牙寻址的底层逻辑---历史遗产与技术必要性

2.1. IEEE 802 标准体系的血统与包袱

蓝牙技术的寻址架构并非凭空构建,而是深深植根于IEEE 802网络标准体系的历史土壤之中。尽管蓝牙技术联盟(Bluetooth SIG)在后续发展中------特别是随着蓝牙4.0(BLE)的引入------进行了大量的定制化改造,但其核心寻址逻辑依然保留了IEEE 802标准的深刻烙印。

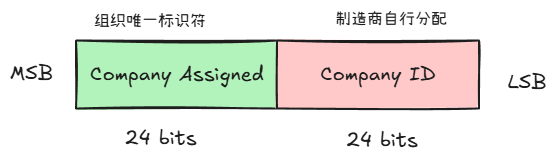

在传统的以太网(Ethernet)和Wi-Fi(IEEE 802.11)技术中,MAC地址被设计为一个48位(6字节)的扩展唯一标识符(EUI-48)。这种设计的初衷是纯粹的工程 目的:确保全球范围内任何两个网络接口控制器(NIC)都拥有物理上唯一的硬件地址,从而消除网络冲突 。该地址通常由两部分组成:前24位为组织唯一标识符(Organizationally Unique Identifier, OUI),由IEEE注册机构分配给制造商;后24位由制造商自行分配 。

蓝牙经典(BR/EDR)完整继承了这一结构,将其称为蓝牙设备地址(BD_ADDR)。在早期的蓝牙规范中,为了兼容性与互操作性,设备被强制要求使用这种全球唯一的静态地址。这种"一次写入,终身不变"的特性,虽然简化了设备管理和生产流程,却为后续的隐私灾难埋下了伏笔。攻击者不仅可以利用OUI前缀轻易识别出设备制造商(例如,通过前缀判断用户使用的是Apple Watch还是Fitbit手环),更可以通过唯一的地址后缀长期追踪特定个体的行踪轨迹 。

2.2. 链路层存在的绝对必要性

在探讨隐私保护之前,必须先理解为什么MAC地址在无线通信中是不可或缺的。在BLE的物理层和链路层,MAC地址承担着远超"名字"的功能,它是维持通信链路生存的必要条件。

- 冲突避免与设备区分是MAC地址最原始的职能

- 跳频序列(Hopping Sequence)的生成依赖于地址信息

- 安全绑定的持久化离不开稳定的身份标识

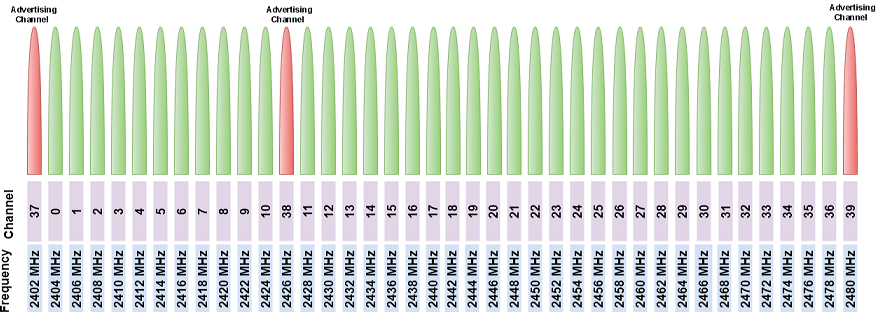

首先,冲突避免与设备区分是MAC地址最原始的职能 。在拥挤的2.4GHz ISM频段,充满了来自Wi-Fi、微波炉和其他蓝牙设备的信号干扰。当多个BLE设备同时在广播信道(Advertising Channel)发送数据时,扫描器(Scanner)必须具备一种确定性的机制来区分数据包的来源。**MAC地址(或在空中接口中体现的设备地址字段 AdvA)是唯一能将"心率数据包"准确归属到"用户A"而非"用户B"的凭证 。没有这个标识符,接收端将淹没在无法归类的数字噪声中。

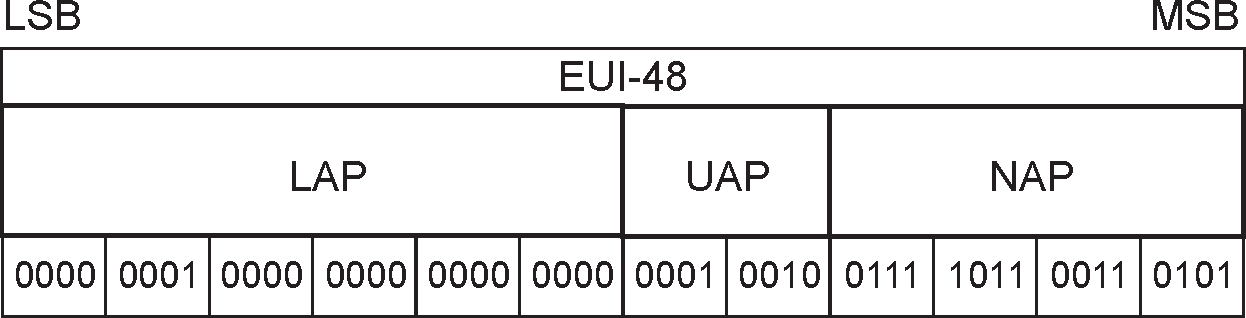

其次,跳频序列 (Hopping Sequence )的生成依赖于地址信息。蓝牙技术的抗干扰能力核心在于其伪随机跳频机制。在蓝牙经典(BR/EDR)中,跳频序列直接由主设备(Master)BD_ADDR的低地址部分(LAP)和高地址部分(UAP)决定 。虽然BLE采用了更为现代化的信道选择算法(如CSA #2,参考蓝牙标准),但在连接建立的握手阶段,地址信息依然作为种子(Seed)或参数,间接影响了后续的时序和频率选择图谱 。

最后,安全绑定的持久化离不开稳定的身份标识。现代加密通信依赖于配对(Pairing)和绑定(Bonding)过程。在这个过程中生成的长期密钥(Long Term Key, LTK)和身份解析密钥(Identity Resolving Key, IRK),必须与某种形式的设备身份进行索引关联。如果设备没有任何形式的固定标识,安全关系将无法跨越连接会话而持久存在,用户每次连接都需要重新配对,这在用户体验上是不可接受的。

2.3. 传统蓝牙地址结构的剖析

为了理解后续BLE如何通过地址类型来改进隐私,我们需要回顾传统蓝牙地址的内部结构。一个标准的48位BD_ADDR被划分为三个特定的字段 :

- NAP (Non-significant Address Part):高16位,包含OUI的一部分。

- UAP (Upper Address Part):中间8位,包含OUI的剩余部分。

- LAP (Lower Address Part):低24位,由厂商分配的唯一序列号。

在蓝牙基带处理中,LAP尤为关键,因为它直接参与了同步字(Sync Word)的生成、频率选择内核的计算以及数据包的白化处理。这种硬件层面的深度耦合,使得在早期蓝牙版本中更改MAC地址变得极其困难,因为这不仅仅是修改一个软件变量,而是牵一发而动全身地影响整个射频链路的行为。

3、BLE 地址分类体系---从静态锚点到动态伪装

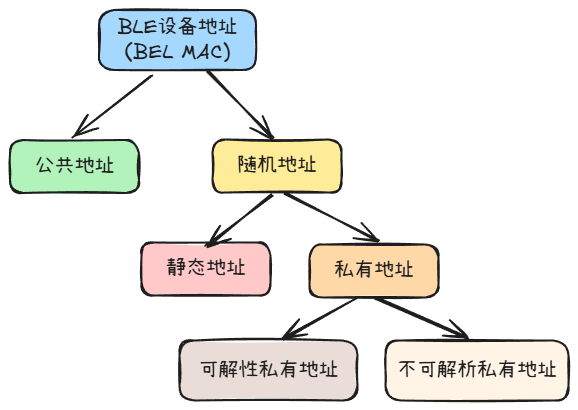

为了应对日益严峻的隐私挑战,蓝牙4.0规范引入了一套复杂且精细的地址分类体系。在BLE生态中,设备不再被强制使用全球唯一的IEEE分配地址,而是赋予了开发者和制造商根据应用场景选择地址类型的权利。这标志着蓝牙协议从"以网络为中心 "向"以用户为中心"的隐私设计范式转移。

根据蓝牙核心规范(Bluetooth Core Specification),BLE地址被严格划分为两大类:公共地址(Public Address)和随机地址(Random Address)。这两大类之下又衍生出多个子类,共同构成了BLE的身份标识图谱 。

3.1. 公共地址 (Public Address)

公共地址是传统IEEE 802 MAC地址在BLE中的直接延续,代表了设备身份的"真实性"和"不可变性"。

- 定义与结构:公共地址是一个全球固定、不可变的48位地址。其高24位为IEEE分配的OUI,低24位为厂商序列号。

- 管理机制:使用公共地址必须向IEEE注册机构付费购买OUI段(MA-L, MA-M, 或 MA-S),这增加了硬件成本 。

- 隐私风险评估:极高。由于公共地址在设备的整个生命周期内保持不变,任何部署了蓝牙嗅探网络(Sniffer Network)的场所(如零售商场、智慧路灯)都可以通过该地址长期、跨区域地追踪用户。例如,如果用户的智能手表广播公共地址,那么从他进入商场、逛过的店铺到离开的时间,这一完整的行为轨迹都能被精准记录 。

- 当前应用现状:鉴于其隐私缺陷,现代消费级移动设备(智能手机、平板电脑、可穿戴设备)在广播和发现阶段几乎不再使用公共地址。然而,在某些工业物联网(IIoT)场景或无需隐私保护的固定信标中,为了便于资产管理,公共地址仍有一席之地。

3.2. 随机地址 (Random Address):隐私保护的技术基石

随机地址是BLE引入的最具革命性的变化之一。它不需要向IEEE注册,完全由设备自身的随机数生成器产生。这种"即用即弃"或"本地管理"的理念,为打破长期追踪链条提供了可能。随机地址进一步细分为静态随机地址和私有随机地址。

3.2.1. 静态随机地址 (Static Random Address)

静态随机地址的设计初衷是替代公共地址,为那些不需要频繁变更身份、但又希望免除IEEE注册费用的设备提供一种低成本的唯一标识方案。

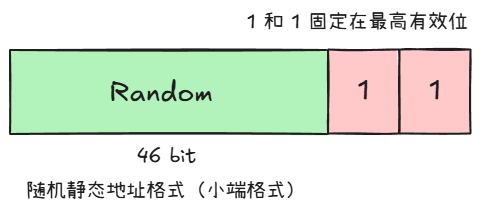

- 位级结构与生成规则 :

- 地址的最高两位(MSB,即第47和46位)必须严格固定为 11 。

- 剩余的46位由随机数生成器产生。

- 为了避免无效地址,核心规范要求除高两位外,剩余的46位随机部分不得全为0,也不得全为1 。

- 生命周期约束:规范建议静态随机地址在设备的一个电源周期(Power Cycle)内保持不变。通常,设备会在每次上电启动时生成一个新的静态地址,或者在出厂时写入一个随机值并在整个生命周期内维持。

- 隐私局限性:虽然静态随机地址通过隐匿OUI保护了厂商信息,但其"静态"的本质意味着一旦设备启动,该地址在运行期间是固定的。如果用户不重启设备(如长期开机的智能家居传感器),该地址依然可以作为长期追踪的锚点 。因此,它并不能解决针对移动目标的位置隐私问题。

3.2.2. 私有随机地址 (Private Random Address)

私有随机地址是隐私博弈的主战场,也是现代移动操作系统(iOS, Android)默认采用的策略。其核心逻辑是通过周期性地更换地址,使得被动观察者无法将不同时间段的信号关联到同一物理设备。私有地址根据是否能够被受信任设备还原身份,分为不可解析和可解析两种。

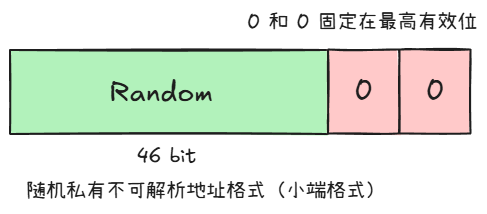

1)不可解析私有地址 (Non-Resolvable Private Address, NRPA)

- 位级结构:

- 地址的最高

- 剩余46位为完全的随机数。

- 功能特性:这种地址是彻底的"一次性面具"。由于没有任何加密关联信息,一旦地址更换,除了发射方自己,没有任何设备(包括已经配对的设备)能够确认其真实身份。

- 应用场景:NRPA的使用场景非常有限。它通常用于那些不需要建立连接、仅需单向广播且不希望被关联的场景,例如某些临时的信标(Beacon)应用,或者在连接建立后的某些特定控制帧中作为临时标识 。

2)可解析私有地址 (Resolvable Private Address, RPA)

RPA是当前BLE隐私保护的黄金标准,被数以亿计的iPhone和Android设备广泛采用。它巧妙地利用密码学原语,在"对陌生人匿名"和"对熟人可识别"之间找到了平衡点。

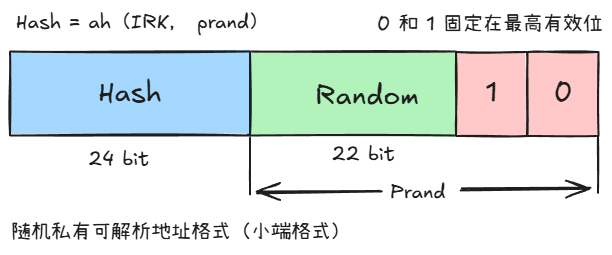

- 位级结构 :

- 地址的最高两位(MSB)必须固定为 01。

- 地址由两部分组成:24位的随机数部分(称为 prand)和24位的哈希值部分(称为 hash)。

- prand:包含高两位的标志位 01 和22位随机数。

- hash:通过加密函数计算得出,公式为 h a s h = a h ( I R K , p r a n d ) hash = ah(IRK, prand) hash=ah(IRK,prand) 。

- 密码学核心:ah函数与IRK :

- ah函数:这是一个基于AES-128算法的单向哈希函数。它接受两个输入:128位的身份解析密钥(Identity Resolving Key, IRK)和24位的随机数 prand。输出结果截取为24位作为 hash 部分 。

- IRK:这是设备身份的根本凭证。在设备配对(Pairing)和绑定(Bonding)阶段,双方会交换各自的IRK。持有对方IRK的设备被称为"受信任设备"(Trusted Device) 。

- 运作流程 :

- 生成(Advertiser):设备定期(例如每15分钟)生成一个新的22位随机数,结合IRK计算出新的hash,拼接成新的48位RPA进行广播。

- 解析(Scanner) :扫描设备收到一个RPA后,提取其中的 prand 部分。然后,它遍历本地存储的所有已绑定设备的IRK(解析列表),逐一进行 L o c a l H a s h = a h ( S t o r e d _ I R K , p r a n d ) LocalHash = ah(Stored\_IRK, prand) LocalHash=ah(Stored_IRK,prand) 的计算。

- 匹配:如果计算出的 LocalHash 与接收到的地址中的 hash 部分完全一致,则成功解析出该设备的真实身份(Identity Address) 。

以下表格总结了BLE地址类型的关键特征对比:

| 地址类型 | MSB (Bit 47, 46) | 构成部分 | 是否需IEEE注册 | 可变性 | 可解析性 | 主要应用场景 |

|---|---|---|---|---|---|---|

| 公共地址 | (由OUI决定) | OUI + 序列号 | 是 | 否 (终身固定) | 无需解析 | 传统蓝牙设备、工业资产 |

| 静态随机 | 11 | 随机数 | 否 | 启动时生成 (运行期固定) | 无需解析 | 低成本传感器、不需要隐私的设备 |

| 不可解析私有 | 00 | 随机数 | 否 | 周期性变化 | 不可解析 | 临时信标、极高隐私需求 |

| 可解析私有 (RPA) | 01 | prand + hash(IRK, prand) | 否 | 周期性变化 | 仅受信任设备可解析 | 智能手机、可穿戴设备、隐私敏感外设 |

4、地址解析与随机化机制的对抗---隐私博弈的核心

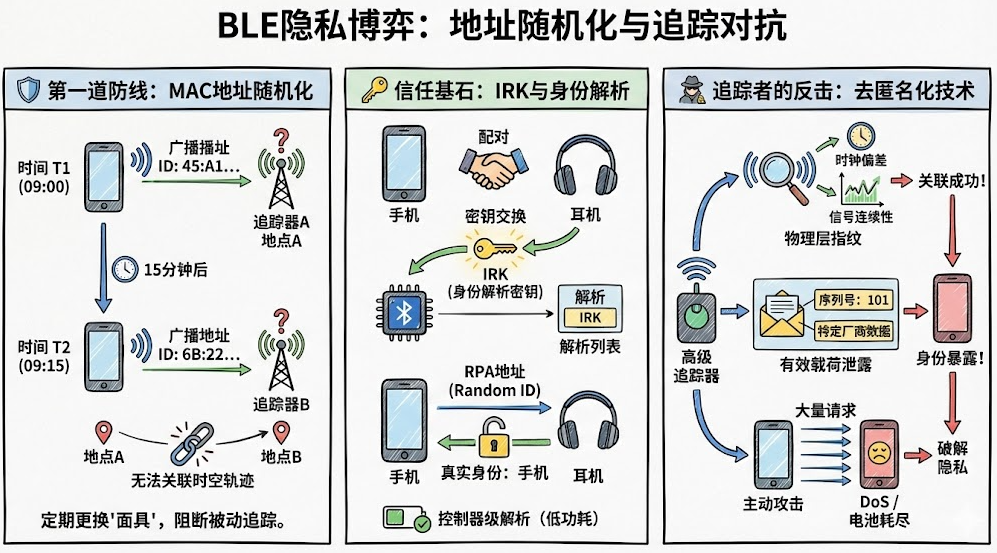

本小节主要包括:1)MAC地址随机变化,定期更换面具,阻断被动跟踪;2)IRK与身份解析,这是信任的基石;3)追踪者的反击(破解):去匿名化技术。

4.1. MAC随机化

MAC地址随机化(MAC Randomization)是反制被动追踪的第一道防线 。其核心策略是通过时间维度的切片,阻断空间维度的连续追踪。 在BLE协议栈中,设备会维护一个私有地址刷新定时器(Private Address Refresh Timer)。蓝牙核心规范建议该定时器的超时时间不超过15分钟,iOS设备严格遵循这一建议(这就是苹果15分钟变化一次蓝牙地址的原因) ,而Android设备则可能根据厂商定制有所不同。

这种机制意味着,如果一个商场部署了分布式的蓝牙探针系统,它可能会在09:00的入口处捕捉到一个地址 45:A1:CB:12:99:01,而在09:20的收银台捕捉到另一个完全不同的地址 6B:22:11:AA:BB:CC。在没有掌握设备IRK的情况下,探针系统无法在数学上证明这两个地址属于同一台物理设备。这种时空轨迹的断裂,打破了基于静态ID进行长期用户画像和行为分析的商业模式 。

4.2. 身份解析密钥 (IRK) 的分发与管理

整个RPA体系的安全基石是IRK的分发与存储。这一过程发生在高层级的安全交互中(具体过程可查看BLE SM):

- 配对阶段 (Pairing):设备双方首先通过SMP(Security Manager Protocol)协议交换公钥,协商出长期密钥(LTK),建立加密链路。

- 密钥分发 (Key Distribution):在加密通道建立后,双方交换身份信息(Identity Information),其中包含身份地址(Identity Address,即设备原本的静态地址)和IRK 。

- 解析列表 (Resolving List):接收到的IRK会被存储在控制器的解析列表中。

蓝牙4.2引入的链路层隐私 (Link Layer Privacy / Privacy 1.2):在蓝牙4.2之前,地址解析工作主要由主机(Host)CPU完成,这意味着每收到一个广播包,主机都要被唤醒进行大量的AES运 算,严重影响功耗。蓝牙4.2引入了控制器级隐私,允许蓝牙控制器(Controller)硬件直接维护解析列表并执行地址解析。只有当地址成功解析匹配后,控制器才会唤醒主机并上报数据。这一改进极大地降低了隐私保护带来的功耗负担,使得RPA的全天候开启成为可能 。

4.3. 追踪者的反击:去匿名化技术与侧信道攻击

尽管RPA提供了强大的数学保护,但在现实世界的"猫鼠游戏"中,研究人员、黑客以及商业追踪公司开发出了多种绕过MAC随机化的技术,试图在看似随机的混乱中寻找秩序。

4.3.1. 时序与物理层指纹 (Physical Layer Fingerprinting)

即使数字层面的MAC地址改变了,物理层的射频硬件特征往往难以掩盖。

- 时钟偏差 (Clock Skew) :每个电子设备的晶体振荡器(Crystal Oscillator)都有微小的制造误差,导致其时钟频率与标准时间存在百万分之几(ppm)的偏差。通过使用高精度的软件无线电(SDR)设备,攻击者可以精确测量BLE广播包的到达时间(TDOA),计算出设备的时钟偏差。研究表明,即使MAC地址发生变化,只要晶振硬件没变,设备的时钟偏差特征(Clock Skew Fingerprint)往往保持稳定。这使得攻击者可以跨越地址变更周期,将不同的MAC地址关联到同一台设备 。

- 信号强度 (RSSI) 连续性:如果一个设备以高频次(例如每20ms)广播,而在第15分钟的第1秒地址发生了突变,但其信号强度、到达角度(AoA)和信道跳变模式几乎没有瞬间变化,追踪算法可以利用这种物理信号的连续性推断这是同一台设备 。

4.3.2. 有效载荷关联与协议漏洞 (Payload Correlation)

MAC地址只是数据包头部的一部分。广播包的有效载荷(Payload)中可能包含其他未加密的标识符,这些信息往往被开发者无意中泄露,实际开发要注意这一点。

- 序列号泄露:某些自定义协议或早期的应用层协议(如某些版本的Apple Handoff或特定的信标协议)可能会在广播数据中包含计数器或序列号。如果地址变了,但广播数据中的序列号是连续递增的(如从100变到101),则直接泄露了身份的连续性 。

- UUID与厂商数据:如果设备广播特定的128位UUID或独特的厂商自定义数据组合(例如特定的固件版本号、电池电量精度),这些数据的熵值(Entropy)组合可能形成唯一的"指纹"。例如,一个广播特定智能家居状态位的灯泡,即使MAC变了,其广播数据中的状态特征(如特定的颜色值)可能依然暴露其身份 。

4.3.3. 主动攻击:连接重置与拒绝服务

由于RPA的解析需要消耗接收端的计算资源(AES运算),如果攻击者伪造大量虚假的RPA地址发起连接请求,迫使目标设备进行密集的解密运算,可能导致电池耗尽(DoS攻击)。此外,当连接建立后,如果攻击者故意干扰射频环境导致断连,观察设备重连时的行为(是立即更换地址还是复用旧地址,或者触发特定的恢复机制)也可能泄露设备的行为模式信息 。

5、 深度技术解构---从链路层到信道选择

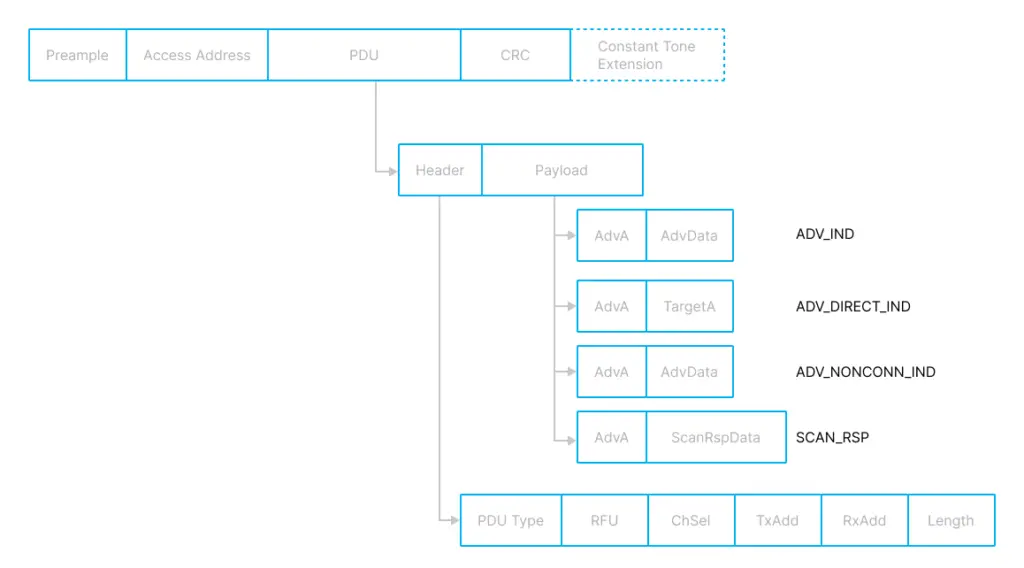

要真正理解BLE MAC地址的运作,必须深入到比特(Bit)级别,解构其在链路层协议数据单元(PDU)中的存在形式及其对通信行为的影响。

5.1. 接入地址 (Access Address) vs. 设备地址 (Device Address)

在BLE的协议架构中,存在一个常被混淆的概念:接入地址与设备地址。

-

设备地址 (Device Address/MAC):标识设备的身份(即我们讨论的BD_ADDR),存在于广播通道PDU(Advertising Channel PDU)的有效载荷(Payload)中的 AdvA 字段。它是应用层和用户能够感知到的"ID" 。

-

接入地址 (Access Address):标识链路层的物理连接,存在于所有BLE数据包的最前端(前导码之后)。

-

广播信道:所有的广播包都使用一个固定的、协议规定的接入地址 0x8E89BED6 。这意味着基带硬件一旦检测到这个特定的比特序列,就知道这是一个广播包。此时,硬件尚未解析Payload中的MAC地址。

-

数据信道:当连接建立后,通信双方会协商一个新的、随机生成的32位接入地址。在连接状态下的数据包(Data Channel PDU)头部,根本不包含设备的MAC地址 。数据包的归属权完全依靠这个随机的接入地址来判断。这本身就是一种极强的隐私保护机制------一旦设备进入连接状态并跳频到数据信道,窃听者如果没有捕获到连接建立那一瞬间的 CONNECT_IND 数据包(其中包含了接入地址的协商过程),就无法通过MAC地址知道空中飞舞的数据包属于谁,因为数据包里根本就没有MAC地址。

-

5.2. PDU Header 中的 TxAdd 和 RxAdd

在广播通道PDU的报头(Header)中,有两个关键的位字段:TxAdd 和 RxAdd。它们直接指示了Payload中地址字段的类型,是硬件进行地址解析的第一道关卡 。

- TxAdd (Transmission Address):

- 0:表示发送者的地址(AdvA)是公共地址(Public)。

- 1:表示发送者的地址(AdvA)是随机地址(Random)。

- RxAdd (Reception Address):

- 0:表示目标接收者(如果有,如定向广播)的地址是公共地址。

- 1:表示目标接收者的地址是随机地址。

接收方的链路层硬件首先检查这个位,然后结合地址本身的高两位(MSB)来决定后续的处理流程(是直接进行白名单匹配,还是调用解析列表进行IRK解密)。这种硬件级别的分流设计保证了BLE在处理高吞吐量广播数据时的高效性。

5.3. MAC地址在信道选择算法 (CSA) 中的深层耦合

蓝牙的抗干扰能力依赖于其在40个(或更多)信道上的快速跳频。BLE定义了多种信道选择算法(Channel Selection Algorithm, CSA),这些算法的输入参数中都深度耦合了地址信息,使得MAC地址不仅是身份标识,更是通信物理特征的决定因子。

- CSA #1:早期的算法,较为简单,主要基于模运算。

- CSA #2:在蓝牙5.0中引入,旨在提供更好的伪随机特性以抗干扰和抗追踪。

- CSA #2 的核心输入之一是 channelIdentifier。

- 根据核心规范,channelIdentifier 是通过接入地址(Access Address)计算得出的: c h a n n e l I d e n t i f i e r = ( A c c e s s A d d r e s s 31 − 16 ) ⊕ ( A c c e s s A d d r e s s 15 − 0 ) channelIdentifier = (Access Address_{31-16}) \oplus (Access Address_{15-0}) channelIdentifier=(AccessAddress31−16)⊕(AccessAddress15−0) 。

- 虽然CSA #2直接使用的是接入地址而非设备MAC地址,但连接建立时的接入地址通常是由发起者(Initiator)在 CONNECT_IND PDU 中生成的。而发起者的MAC地址和目标设备的MAC地址共同决定了连接的初始化参数。因此,MAC地址间接地、但在数学上确定性地影响了连接后的跳频图谱。

- CSA #3 (Channel Sounding):在即将到来的新规范(如用于高精度测距的Channel Sounding)中,引入了更复杂的CSA #3算法(包括3a, 3b, 3c),用于在测量步骤中选择信道 32。这些算法进一步引入了高层的安全密钥材料,使得通过观察跳频序列来反推设备身份变得更加困难。

6、iOS 与 Android 的实战差异

对于开发者而言,理解MAC地址的理论是一回事,在真实的操作系统上处理它又是另一回事。Apple和Google作为移动生态的守门人,在操作系统层面构建了高墙,严格限制应用层对原始MAC地址的访问,以防止恶意App滥用隐私。

6.1. iOS CoreBluetooth 的黑盒策略

Apple在隐私保护上采取了最为激进的"黑盒"策略。在iOS的 CoreBluetooth 框架中,开发者在绝大多数情况下无法获取外设的真实MAC地址(无论是Public还是Random) 。

-

UUID映射机制:当iOS设备的蓝牙硬件扫描到一个BLE外设时,操作系统内核会解析其MAC地址,但不会将其暴露给上层App。相反,系统会为该设备分配一个128位的 UUID(例如 NSUUID 对象)。

-

UUID的不稳定性:这个UUID是iOS生成的本地标识符,而非设备本身的属性。

- 设备间差异:对于同一台BLE设备,iPhone A 扫描到的UUID与 iPhone B 扫描到的UUID是完全不同的。这意味着开发者无法通过UUID在云端关联不同用户的设备数据。

- 重置风险:对于同一台BLE设备和同一台iPhone,如果设备未配对且MAC地址发生变化(RPA轮转),或者用户重置了网络设置,iOS可能会将其视为新设备并分配新的UUID。虽然iOS内部有一定的算法尝试通过IRK解析来保持UUID的稳定性,但这种机制对开发者是不透明的 。

-

开发痛点与应对 :由于拿不到MAC,开发者无法通过硬编码MAC地址来连接特定设备。在iOS开发中,识别设备的标准做法是在广播数据中包含特定的 Service UUID 或 Manufacturer Data,或者在建立连接后读取 Device Information Service 中的序列号特征值 。

6.2. Android 的权限收紧与API演进

Android系统的蓝牙隐私策略经历了从开放到封闭的显著演变 。

- Android 5.0及以前:开发者可以通过 BluetoothDevice.getAddress() 轻松获取扫描到的任何设备的真实MAC地址。这导致了早期大量App滥用蓝牙扫描进行用户定位。

- Android 6.0 (Marshmallow) 的转折:Google开始收紧权限。

- 获取蓝牙扫描结果必须申请位置权限(ACCESS_COARSE_LOCATION 或 ACCESS_FINE_LOCATION),因为Google认为MAC地址等同于位置信息。

- 获取本机蓝牙MAC地址的API(BluetoothAdapter.getAddress())被屏蔽,对所有普通App返回固定值 02:00:00:00:00:00,以防止App追踪用户手机。

- Android 10/11/12+ 的现状:

- 扫描端:开发者依然可以获取扫描到的远程设备的MAC地址(即使是RPA),以便建立连接。这是因为Android允许App自行处理连接逻辑。

- 广播端:在系统层面,Android默认开启了作为发起者(Advertiser)的MAC地址随机化。当Android手机作为外设广播时,它会自动使用RPA。

- 绑定设备的行为:对于已绑定的设备,BluetoothDevice.getAddress() 的返回值变得扑朔迷离。在某些版本和厂商实现中,它可能返回设备的身份地址(Identity Address),而在另一些情况下可能返回当前解析出的RPA。这取决于底层蓝牙协议栈(Fluoride或Gabeldorsche)的具体实现细节 。

6.3. 开发注意事项

基于上述操作系统限制,BLE开发者必须遵循以下最佳实践:

- 绝对不要依赖MAC做唯一用户ID:鉴于RPA的普及和iOS的屏蔽策略,永远不要将MAC地址作为应用层业务逻辑中的用户唯一标识(User ID)。应当在GATT层定义应用层特定的UUID,或在连接后交换应用层的加密Token。

- 强制绑定(Bonding)以实现自动重连:如果产品功能需要长期、自动地连接一个使用RPA的设备(如智能手环),必须进行绑定。只有绑定后,手机系统才能交换并存储IRK。当设备更换RPA后,只有系统底层的解析列表能识别它并自动发起重连。如果不绑定,一旦设备RPA轮转,App将彻底失去与设备的联系 。

- 慎用定向广播(Directed Advertising):定向广播(ADV_DIRECT_IND)会在广播包中明文包含目标设备的地址。虽然这能加速连接,但也可能泄露目标设备(如用户的手机)就在附近的信息。在隐私敏感场景下,应使用基于RPA的定向广播,但这需要双方都支持Privacy 1.2特性 。

- 调试陷阱:在开发阶段,如果发现设备突然无法连接,首先检查是否是因为RPA轮转了但手机端缓存的地址失效。使用专业的蓝牙抓包工具(如Frontline或Ellisys,或配合Wireshark的nRF Sniffer)是诊断此类问题的必要手段。

7、 结论:动态平衡中的无声战争

BLE MAC地址的演进史,本质上是一部无线技术隐私观念的觉醒史。从早期蓝牙版本中完全暴露的公共地址,到BLE引入静态随机地址,再到如今广泛采用的基于IRK分发与RPA解析的复杂机制,蓝牙技术联盟与操作系统厂商联手构建了一道日益精密的隐私防线。

然而,这道防线并非坚不可摧。随着时钟偏差指纹、物理层信号特征分析等侧信道攻击技术的不断进步,单纯依赖MAC地址随机化已不足以对抗国家级或专业级的深度监控。隐私保护已经从单一的ID混淆,演变为涵盖射频指纹、协议逻辑、应用层数据等多维度的系统工程。

对于开发者、架构师乃至普通用户而言,理解MAC地址的这种"动态博弈"属性至关重要:没有绝对的隐私,只有不断提升攻击成本的防御设计。在未来的蓝牙规范(如Channel Sounding和蓝牙6.0+)中,我们预见到地址隐私将与物理层安全(如基于距离的访问控制)更紧密地结合,而MAC地址将继续作为这场无声战争中最前沿的阵地,在连接与隐藏之间寻找微妙的平衡。

最后,BLE设备的地址必须是公共地址或者静态地址,而不可解析和可解析地址是可选的。换句话说,即使使用了不可解析或者可解析地址,BLE设备还必须仍然存在公共地址或者静态地址,也就是此时BLE设备有两种类型的地址,因为不可解析和可解析地址仅用于解决隐私问题。

8、相关文章推荐

想系统学习BLE可阅读下面文章

(一)蓝牙的发展历史

(二)蓝牙架构概述-通俗易懂

(三)BLE协议栈协议分层架构设计详解

(四)BLE的广播及连接-通俗易懂

(五)图文结合-详解BLE连接原理及过程

(六)BLE安全指南:别让"配对降级"和硬件I/O毁了安全等级(BLE SMP)

9、相关参考

- https://www.bluetooth.com/wp-content/uploads/Files/Specification/HTML/Core-54/out/en/br-edr-controller/baseband-specification.html

- https://novelbits.io/bluetooth-address-privacy-ble

- https://juejin.cn/post/7329705841681956875

- https://argenox.com/library/bluetooth-low-energy/demystifying-ble-addresses