目录

[1. 异常检测与阻断](#1. 异常检测与阻断)

[2. 操作权限分级](#2. 操作权限分级)

[3. Session生命周期管理](#3. Session生命周期管理)

[4. 防御盗用的技术手段](#4. 防御盗用的技术手段)

[2、OAuth 2.0 与第三方登录](#2、OAuth 2.0 与第三方登录)

一、HTTP的无状态性与身份认证需求

1、HTTP的无状态特性

**HTTP协议本质上是无状态协议,每次请求和响应之间都是相互独立的,服务器不会"记住"客户端的任何信息。**这种设计虽然简化了服务器的实现,但带来了实际应用中的不便。

现实场景的矛盾:

-

**理论上:**每次访问网站都应重新登录

-

**现实中:**登录一次后,关闭浏览器甚至重启电脑,再次访问仍保持登录状态

-

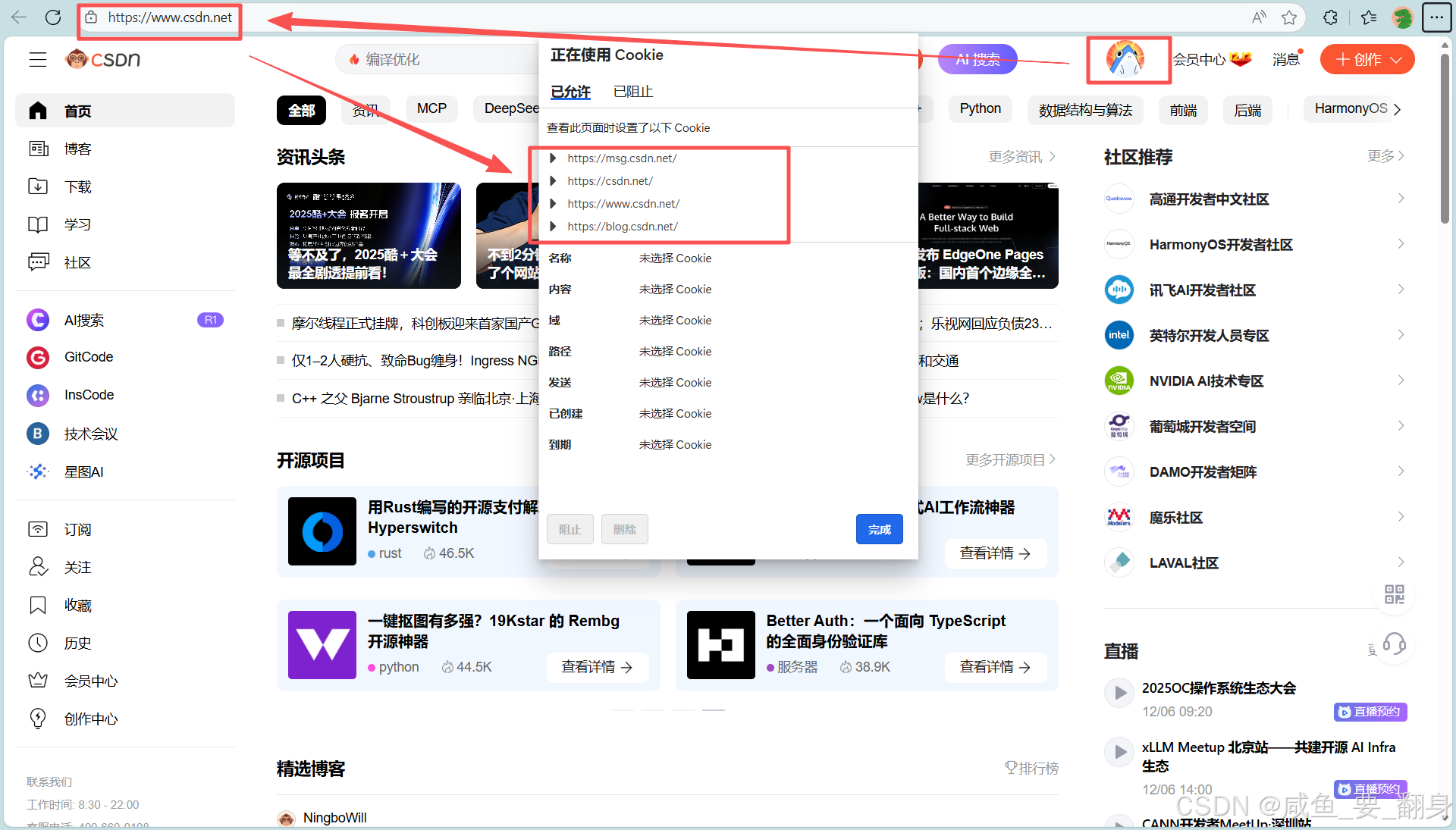

**示例:**登录CSDN后,关闭浏览器再打开,无需重新输入账号密码,这其实是利用Cookie技术实现的。只需点击浏览器地址栏的锁形图标,即可查看该网站存储的所有Cookie数据。如下:

这些cookie数据实际上是由服务器设置的。如果你删除了某些关键cookie,可能需要重新登录,因为删除的可能正是用于身份验证的登录信息。

2、身份认证的挑战

假设你是视频网站VIP用户:

-

网站有数百个VIP视频

-

若无状态保持技术,每次点击视频都需重新验证VIP身份

-

用户体验极差,操作繁琐

二、Cookie技术原理

1、Cookie是什么?

Cookie是由服务器生成并发送到浏览器的小型文本数据,浏览器会将其存储并在后续请求中自动发送回服务器。

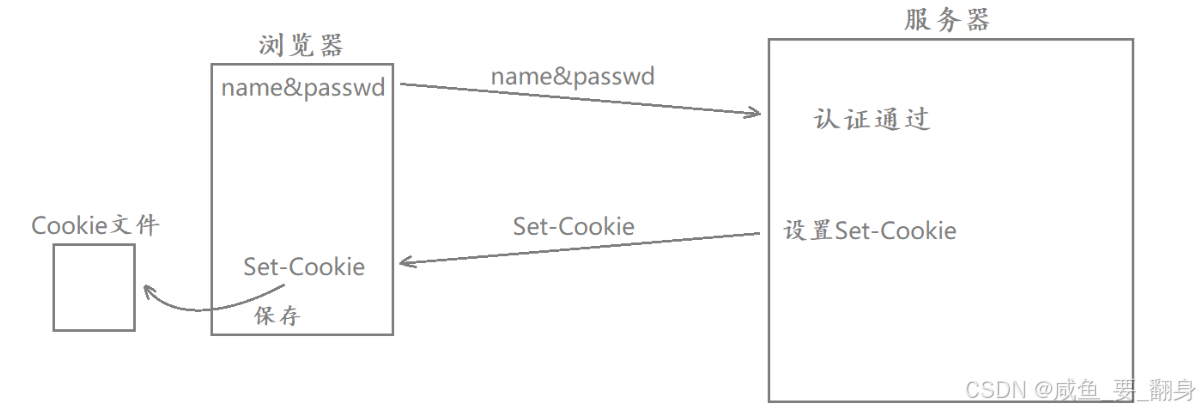

2、Cookie的工作流程

第一次登录认证过程:

-

用户发起登录请求:输入账号密码

-

服务器验证身份:比对数据库中的用户信息

-

生成Cookie:验证成功后,服务器创建认证信息

-

响应Set-Cookie :通过HTTP响应头的

Set-Cookie字段发送给浏览器 -

浏览器存储:自动提取并保存到本地Cookie文件

-

建立认证状态:完成首次认证

后续访问过程:

-

自动携带Cookie :浏览器向同一域名发送请求时,自动在请求头中添加

Cookie字段 -

服务器验证Cookie:提取Cookie信息进行验证

-

维持登录状态:验证通过后直接处理请求,无需重新登录

3、Cookie的存储级别

| 级别类型 | 存储位置 | 生命周期 | 特点 |

|---|---|---|---|

| 内存级Cookie | 浏览器内存 | 会话期间 | 关闭浏览器即失效 |

| 文件级Cookie | 硬盘文件 | 可设置过期时间 | 重启电脑后仍存在 |

检测方法:

-

关闭浏览器再打开需要重新登录 → 内存级Cookie

-

重启电脑后仍保持登录 → 文件级Cookie

4、Cookie的安全风险

Cookie被盗场景:

-

恶意程序攻击:

-

点击不明链接下载恶意程序

-

程序自动扫描浏览器Cookie目录

-

将Cookie信息发送给攻击者

-

攻击者复制Cookie到自己的浏览器

-

-

中间人攻击:

-

在不安全的网络环境中(如公共WiFi)

-

攻击者截获网络传输的Cookie信息

-

-

后果 :攻击者可以完全以你的身份访问网站,执行各种操作。

传统Cookie的安全缺陷:

-

直接存储用户敏感信息(账号、密码等)

-

信息一旦泄露,后果严重

-

每次请求都在网络中传输敏感数据

三、Session技术:更安全的解决方案

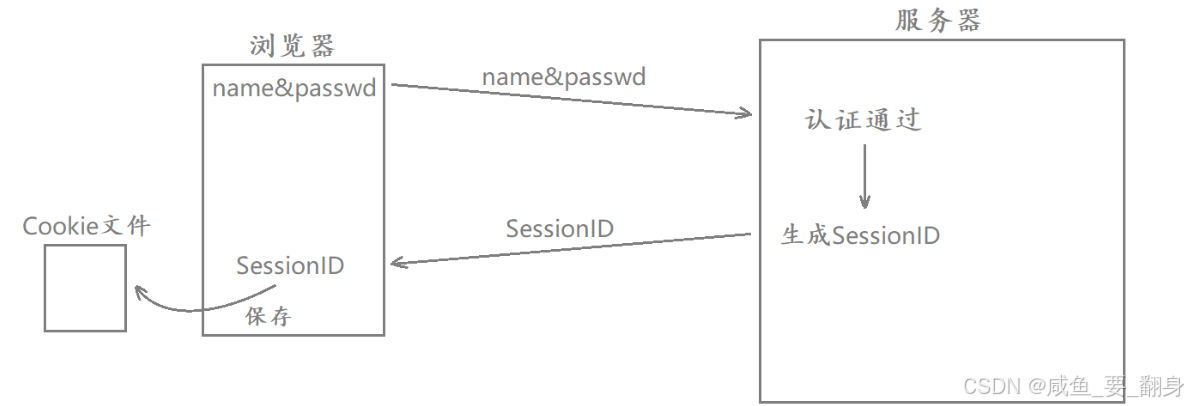

1、SessionID概念

为了克服Cookie的安全缺陷,引入了SessionID机制:

核心思想:

-

服务器端生成与用户无关的唯一标识符(SessionID)

-

服务器维护SessionID与用户信息的映射关系

-

客户端只存储SessionID,不存储敏感信息

2、Session工作机制

-

登录认证流程:用户登录 → 服务器验证 → 生成SessionID → 存储映射关系 → 返回SessionID到浏览器 → 浏览器保存SessionID到Cookie

-

后续访问流程:浏览器发送请求(携带SessionID) → 服务器提取SessionID → 查询映射表 → 找到对应用户信息 → 完成认证

3、Session与Cookie的对比

| 特性 | 传统Cookie | Session机制 |

|---|---|---|

| 存储内容 | 用户敏感信息 | 仅SessionID |

| 存储位置 | 客户端浏览器 | 服务器端 |

| 安全性 | 较低(信息易泄露) | 较高(仅ID泄露) |

| 网络传输 | 每次传输敏感信息 | 仅传输SessionID |

| 服务器负担 | 较低 | 较高(需维护Session存储) |

四、安全性分析:相对安全与风险控制

采用SessionID机制后,浏览器cookie中仅保存SessionID。虽然账号密码不会泄露,但SessionID仍可能被盗取,攻击者可通过获取的SessionID访问用户之前登录的服务器,安全隐患依然存在。

原先的认证机制相当于在浏览器中存储账号密码副本,每次请求都自动附带这些敏感信息。这种持续在网络中传输凭证的方式存在极大安全风险。

现行方案优化为:仅在首次认证时传输账号密码,后续通信仅使用SessionID。虽然这并未彻底解决安全问题,但显著提升了安全性。需要明确的是,互联网不存在绝对安全,即使加密传输的信息也存在被破解的可能。

1、安全是相对的

安全领域遵循一个重要原则: 互联网上不存在绝对安全 ,只有相对安全 。当破解某项信息的成本远超其潜在收益(即得不偿失)时,即可认为该信息是相对安全的。

安全评估标准:

-

破解成本 > 破解收益 → 可视为安全

-

破解成本 < 破解收益 → 存在安全隐患

2、SessionID泄露的风险缓解策略

1. 异常检测与阻断

IP地址分析:

-

正常情况:用户登录地点相对固定

-

异常情况:短时间内跨地域登录(如5分钟前在北京,现在在纽约)

-

应对措施:强制重新认证,清除异常Session

设备指纹识别:记录用户设备特征、检测设备变更情况

2. 操作权限分级

-

低风险操作:浏览、查看 → 仅需SessionID

-

高风险操作:修改密码、支付 → 需要二次验证(密码、短信验证码等)

3. Session生命周期管理

自动过期机制:

-

默认有效期:通常1-2小时

-

空闲超时:一段时间无操作自动失效

-

绝对超时:无论是否活动,固定时间后失效

主动销毁机制:用户主动退出登录、密码修改后所有Session失效、检测到异常行为立即销毁

4. 防御盗用的技术手段

-

HTTPS加密传输:防止网络嗅探

-

HttpOnly属性:防止JavaScript访问Cookie

-

Secure属性:仅通过HTTPS传输Cookie

-

SameSite属性:防止CSRF攻击

3、实际案例分析:账号被盗与找回

账号被盗场景:攻击者获取了你的SessionID、可以以你的身份登录并执行部分操作

但攻击者受到的限制:

-

无法修改密码:需要提供旧密码

-

无法进行支付:需要二次验证

-

时间有限:SessionID会过期

-

可能被检测:异常行为触发安全机制

账号找回过程:你发现异常后修改密码、服务器使所有活跃Session失效、攻击者被迫下线、你需要重新登录,生成新的SessionID

五、现代Web认证的发展

1、Token-Based认证

-

JSON Web Token (JWT):自包含的令牌

-

特点:无状态、可扩展、适合分布式系统

-

结构:Header.Payload.Signature

2、OAuth 2.0 与第三方登录

-

第三方授权:使用微信、Google等账号登录

-

减少密码管理负担

-

提高用户体验

3、多因素认证(MFA)

-

知识因素:密码、PIN码

-

拥有因素:手机、安全令牌

-

生物因素:指纹、面部识别

六、示例演示

index.html

html

<html>

<head></head>

<body>

<h1>Hello HTTP</h1>

</body>

</html>当浏览器访问服务器时,若服务器在HTTP响应中包含Set-Cookie字段,浏览器会在后续请求中自动携带该cookie信息。我们可以通过在服务器响应头中添加Set-Cookie字段,来验证浏览器是否会在第二次HTTP请求时携带该cookie。

cpp

#include <iostream>

#include <fstream>

#include <string>

#include <cstring>

#include <unistd.h>

#include <sys/wait.h>

#include <sys/socket.h>

#include <sys/types.h>

#include <netinet/in.h>

#include <arpa/inet.h>

using namespace std;

int main()

{

//创建套接字

int listen_sock = socket(AF_INET, SOCK_STREAM, 0);

if (listen_sock < 0){

cerr << "socket error!" << endl;

return 1;

}

//绑定

struct sockaddr_in local;

memset(&local, 0, sizeof(local));

local.sin_family = AF_INET;

local.sin_port = htons(8080);

local.sin_addr.s_addr = htonl(INADDR_ANY);

if (bind(listen_sock, (struct sockaddr*)&local, sizeof(local)) < 0){

cerr << "bind error!" << endl;

return 2;

}

//监听

if (listen(listen_sock, 5) < 0){

cerr << "listen error!" << endl;

return 3;

}

//启动服务器

struct sockaddr peer;

memset(&peer, 0, sizeof(peer));

socklen_t len = sizeof(peer);

for (;;){

int sock = accept(listen_sock, (struct sockaddr*)&peer, &len);

if (sock < 0){

cerr << "accept error!" << endl;

continue;

}

if (fork() == 0){ //爸爸进程

close(listen_sock);

if (fork() > 0){ //爸爸进程

exit(0);

}

//孙子进程

char buffer[1024];

recv(sock, buffer, sizeof(buffer), 0); //读取HTTP请求

cout << "--------------------------http request begin--------------------------" << endl;

cout << buffer << endl;

cout << "---------------------------http request end---------------------------" << endl;

#define PAGE "index.html" //网站首页

//读取index.html文件

ifstream in(PAGE);

if (in.is_open()){

in.seekg(0, in.end);

int len = in.tellg();

in.seekg(0, in.beg);

char* file = new char[len];

in.read(file, len);

in.close();

//构建HTTP响应

string status_line = "http/1.1 200 OK\n"; //状态行

string response_header = "Content-Length: " + to_string(len) + "\n"; //响应报头

response_header += "Set-Cookie: hmz\n"; //添加Set-Cookie字段

string blank = "\n"; //空行

string response_text = file; //响应正文

string response = status_line + response_header + blank + response_text; //响应报文

//响应HTTP请求

send(sock, response.c_str(), response.size(), 0);

delete[] file;

}

close(sock);

exit(0);

}

//爷爷进程

close(sock);

waitpid(-1, nullptr, 0); //等待爸爸进程

}

return 0;

}启动服务器后,在浏览器访问服务端时即可查看到我们设置的"hmz"cookie值,此时该cookie已成功写入浏览器。

七、总结与最佳实践

1、技术对比总结

| 方面 | Cookie | Session | 现代方案 |

|---|---|---|---|

| 存储位置 | 客户端 | 服务端 | 两者结合 |

| 安全性 | 低 | 中 | 高 |

| 扩展性 | 高 | 低 | 高 |

| 服务器压力 | 低 | 高 | 中 |

2、开发者建议

-

始终使用HTTPS传输认证信息

-

设置合理的过期时间平衡安全与体验

-

实现完善的异常检测机制

-

对敏感操作实施二次验证

-

定期审计和更新安全策略

3、用户安全建议

-

定期清理Cookie

-

不在公共电脑保存登录状态

-

警惕不明链接和附件

-

为重要账号启用双因素认证

-

定期检查账户活动记录

八、技术对抗与进步

正如网络安全领域的一句名言:"安全不是产品,而是过程"。Cookie和Session技术的发展史,实际上就是攻防对抗的演进史。每一次安全漏洞的发现和修复,都在推动着整个Web生态系统向更安全、更可靠的方向发展。

这种持续的对抗不仅保护了用户的数据安全,也促进了技术创新,使得今天的Web应用能够在便利性和安全性之间找到更好的平衡点。作为开发者和用户,理解这些机制的工作原理和安全边界,是构建和使用安全网络应用的基础。更具体详细地内容我会在后面补充!!!