目录

[什么是CSRF Token?](#什么是CSRF Token?)

[1.1 CSRF攻击示例](#1.1 CSRF攻击示例)

[1.2 攻击成功条件](#1.2 攻击成功条件)

[二、CSRF Token的工作原理](#二、CSRF Token的工作原理)

[2.1 基本工作流程](#2.1 基本工作流程)

[2.2 Token生成与验证](#2.2 Token生成与验证)

[三、CSRF Token的多种实现方式](#三、CSRF Token的多种实现方式)

[3.1 同步器Token模式(最常用)](#3.1 同步器Token模式(最常用))

[服务器端验证(Java Spring示例)](#服务器端验证(Java Spring示例))

[3.2 双重Cookie验证模式](#3.2 双重Cookie验证模式)

[3.3 加密Token模式](#3.3 加密Token模式)

[Python Django示例](#Python Django示例)

[四、现代框架中的CSRF Token实现](#四、现代框架中的CSRF Token实现)

[4.1 React + Express全栈实现](#4.1 React + Express全栈实现)

[4.2 Angular实现示例](#4.2 Angular实现示例)

[5.1 安全增强措施](#5.1 安全增强措施)

[1. Token绑定到特定操作](#1. Token绑定到特定操作)

[2. 同源策略增强](#2. 同源策略增强)

[5.2 性能优化策略](#5.2 性能优化策略)

[1. Token缓存与复用](#1. Token缓存与复用)

[2. 批量Token预生成](#2. 批量Token预生成)

[六、CSRF Token在微服务架构中的挑战与解决方案](#六、CSRF Token在微服务架构中的挑战与解决方案)

[6.1 分布式会话管理](#6.1 分布式会话管理)

[6.2 统一认证网关](#6.2 统一认证网关)

[7.1 自动化安全测试](#7.1 自动化安全测试)

[7.2 渗透测试工具](#7.2 渗透测试工具)

[8.1 单页应用(SPA)中的CSRF问题](#8.1 单页应用(SPA)中的CSRF问题)

[8.2 多标签页问题](#8.2 多标签页问题)

[9.1 SameSite Cookie属性](#9.1 SameSite Cookie属性)

[9.2 基于Token的认证(JWT)与CSRF](#9.2 基于Token的认证(JWT)与CSRF)

什么是CSRF Token?

CSRF Token(跨站请求伪造令牌) 是一种服务器生成的、不可预测的随机值,嵌入在Web表单或HTTP请求中,用于验证请求是否确实来自合法用户的真实意图,而不是恶意网站伪造的请求。

简单来说:CSRF Token就像是银行交易中的动态验证码,确保每笔敏感操作都经过你的明确授权。

一、CSRF攻击原理:为什么需要Token?

1.1 CSRF攻击示例

想象一个没有CSRF保护的情景:

html

<!-- 恶意网站上的代码 -->

<img src="http://yourbank.com/transfer?to=hacker&amount=10000" width="0" height="0">

<!-- 或通过表单自动提交 -->

<form id="maliciousForm" action="http://yourbank.com/transfer" method="POST">

<input type="hidden" name="to" value="hacker">

<input type="hidden" name="amount" value="10000">

</form>

<script>

document.getElementById('maliciousForm').submit();

</script>1.2 攻击成功条件

-

用户已登录目标网站(如银行网站)

-

会话cookie仍然有效

-

用户访问了恶意网站

-

目标网站没有CSRF防护措施

二、CSRF Token的工作原理

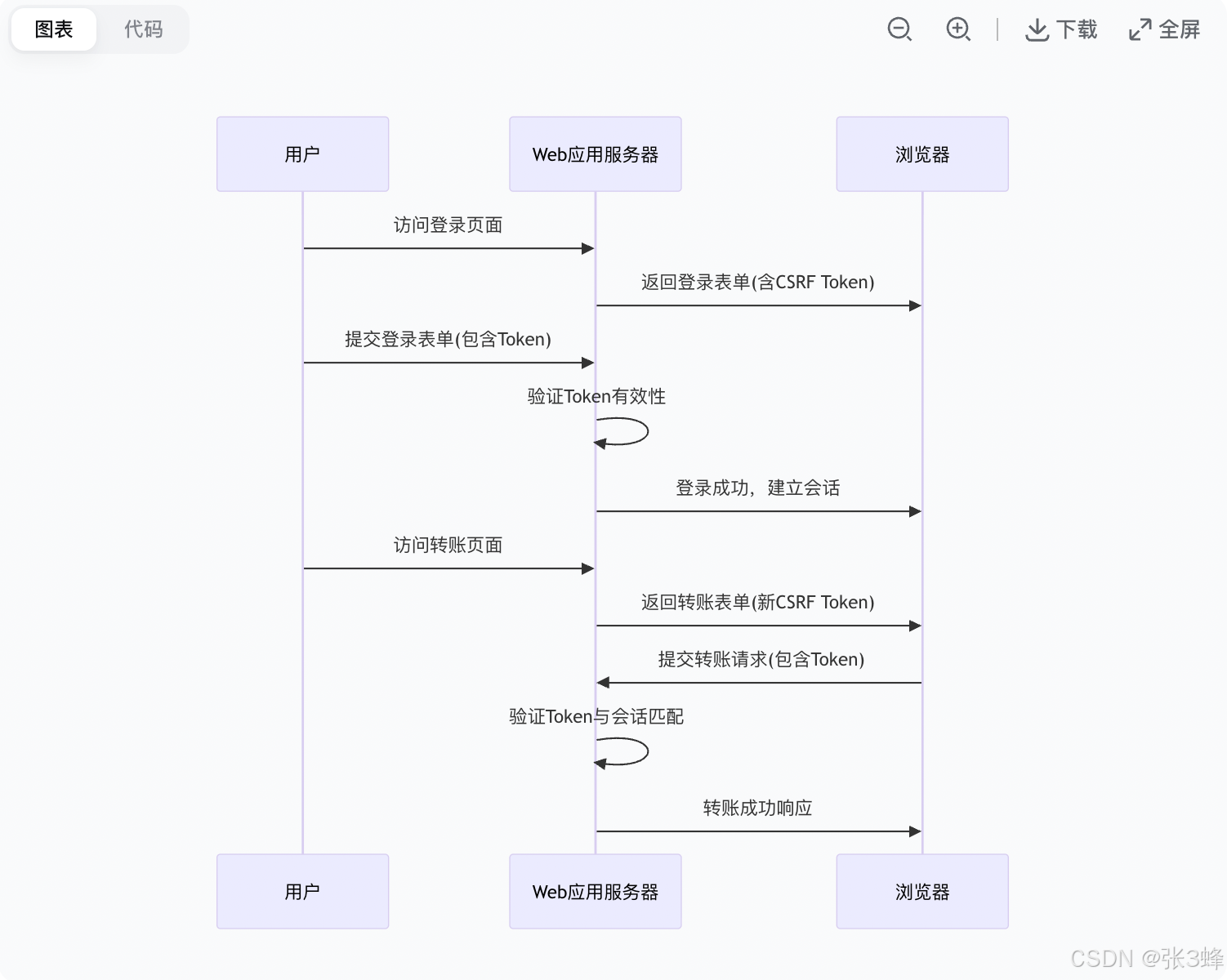

2.1 基本工作流程

2.2 Token生成与验证

服务器端Token生成(Node.js示例)

javascript

const crypto = require('crypto');

// 生成安全的CSRF Token

function generateCSRFToken(sessionId) {

// 结合会话ID、时间戳和随机数

const secret = process.env.CSRF_SECRET;

const timestamp = Date.now();

const random = crypto.randomBytes(16).toString('hex');

// 创建Token

const data = `${sessionId}:${timestamp}:${random}`;

const hmac = crypto.createHmac('sha256', secret);

hmac.update(data);

const token = `${timestamp}:${random}:${hmac.digest('hex')}`;

return Buffer.from(token).toString('base64');

}

// Token验证函数

function validateCSRFToken(token, sessionId) {

try {

const decoded = Buffer.from(token, 'base64').toString();

const [timestamp, random, receivedHmac] = decoded.split(':');

// 检查Token是否过期(例如15分钟内有效)

if (Date.now() - parseInt(timestamp) > 15 * 60 * 1000) {

return false;

}

// 重新计算HMAC进行验证

const secret = process.env.CSRF_SECRET;

const data = `${sessionId}:${timestamp}:${random}`;

const hmac = crypto.createHmac('sha256', secret);

hmac.update(data);

const expectedHmac = hmac.digest('hex');

return crypto.timingSafeEqual(

Buffer.from(receivedHmac),

Buffer.from(expectedHmac)

);

} catch (error) {

return false;

}

}三、CSRF Token的多种实现方式

3.1 同步器Token模式(最常用)

HTML表单集成

html

<!-- 服务器渲染的表单 -->

<form action="/transfer" method="POST">

<input type="hidden"

name="_csrf"

value="e4b5c3a2f1d9e8f7a6b5c4d3e2f1a0b9">

<label>收款账户:</label>

<input type="text" name="toAccount">

<label>金额:</label>

<input type="number" name="amount">

<button type="submit">转账</button>

</form>

<!-- 或作为meta标签 -->

<meta name="csrf-token" content="e4b5c3a2f1d9e8f7a6b5c4d3e2f1a0b9">服务器端验证(Java Spring示例)

java

@Controller

public class TransferController {

@PostMapping("/transfer")

public ResponseEntity<?> transferMoney(

@RequestParam("toAccount") String toAccount,

@RequestParam("amount") BigDecimal amount,

@RequestParam("_csrf") String csrfToken,

HttpSession session) {

// 从会话中获取期望的Token

String expectedToken = (String) session.getAttribute("csrfToken");

// 验证Token

if (expectedToken == null || !expectedToken.equals(csrfToken)) {

throw new CsrfException("无效的CSRF Token");

}

// Token使用后失效(一次性Token)

session.removeAttribute("csrfToken");

// 执行业务逻辑

transferService.executeTransfer(toAccount, amount);

return ResponseEntity.ok("转账成功");

}

// 生成并存储Token

@GetMapping("/transfer-form")

public String showTransferForm(Model model, HttpSession session) {

String csrfToken = generateToken();

session.setAttribute("csrfToken", csrfToken);

model.addAttribute("csrfToken", csrfToken);

return "transfer-form";

}

private String generateToken() {

return UUID.randomUUID().toString() +

System.currentTimeMillis();

}

}3.2 双重Cookie验证模式

实现原理

javascript

// 客户端JavaScript

document.cookie = "csrf_token=" + generateToken() +

"; SameSite=Strict; HttpOnly=false";

// AJAX请求自动携带

function makeRequest(url, method, data) {

const csrfToken = getCookie('csrf_token');

return fetch(url, {

method: method,

headers: {

'Content-Type': 'application/json',

'X-CSRF-Token': csrfToken

},

body: JSON.stringify(data),

credentials: 'include' // 携带cookie

});

}

// 服务器验证

app.post('/api/action', (req, res) => {

const headerToken = req.headers['x-csrf-token'];

const cookieToken = req.cookies.csrf_token;

if (!headerToken || headerToken !== cookieToken) {

return res.status(403).json({ error: 'CSRF验证失败' });

}

// 处理请求...

});3.3 加密Token模式

Python Django示例

python

# Django内置的CSRF保护

from django.views.decorators.csrf import csrf_protect, csrf_exempt

from django.middleware.csrf import get_token

@csrf_protect

def transfer_view(request):

if request.method == 'POST':

# Django自动验证CSRF Token

form = TransferForm(request.POST)

if form.is_valid():

# 处理转账

return HttpResponse('转账成功')

else:

form = TransferForm()

# 生成Token

csrf_token = get_token(request)

return render(request, 'transfer.html', {

'form': form,

'csrf_token': csrf_token

})

# 模板中使用

"""

<form method="post">

{% csrf_token %}

<!-- 其他表单字段 -->

<input type="submit" value="提交">

</form>

"""四、现代框架中的CSRF Token实现

4.1 React + Express全栈实现

后端Express配置

javascript

// server.js

const express = require('express');

const cookieParser = require('cookie-parser');

const csrf = require('csurf');

const cors = require('cors');

const app = express();

// 配置CORS(仅允许信任的域名)

app.use(cors({

origin: ['https://yourdomain.com'],

credentials: true

}));

// Cookie解析

app.use(cookieParser());

app.use(express.json());

// CSRF保护配置

const csrfProtection = csrf({

cookie: {

httpOnly: true,

secure: process.env.NODE_ENV === 'production',

sameSite: 'strict',

maxAge: 3600 // 1小时

}

});

// 获取CSRF Token的端点

app.get('/api/csrf-token', csrfProtection, (req, res) => {

res.json({ csrfToken: req.csrfToken() });

});

// 受保护的路由

app.post('/api/transfer', csrfProtection, (req, res) => {

// 如果通过CSRF验证,执行转账

const { toAccount, amount } = req.body;

// 业务逻辑...

res.json({ success: true, message: '转账成功' });

});

// 错误处理

app.use((err, req, res, next) => {

if (err.code === 'EBADCSRFTOKEN') {

return res.status(403).json({

error: '无效的CSRF Token',

code: 'CSRF_ERROR'

});

}

next(err);

});前端React实现

jsx

// CSRFContext.js - 全局管理CSRF Token

import React, { createContext, useState, useContext, useEffect } from 'react';

import axios from 'axios';

const CSRFTokenContext = createContext();

export const CSRFTokenProvider = ({ children }) => {

const [csrfToken, setCsrfToken] = useState('');

// 初始化时获取CSRF Token

useEffect(() => {

fetchCSRFToken();

// 每50分钟刷新一次Token

const interval = setInterval(fetchCSRFToken, 50 * 60 * 1000);

return () => clearInterval(interval);

}, []);

const fetchCSRFToken = async () => {

try {

const response = await axios.get('/api/csrf-token', {

withCredentials: true

});

setCsrfToken(response.data.csrfToken);

// 配置axios默认携带CSRF Token

axios.defaults.headers.common['X-CSRF-Token'] = response.data.csrfToken;

} catch (error) {

console.error('获取CSRF Token失败:', error);

}

};

return (

<CSRFTokenContext.Provider value={{ csrfToken, refreshToken: fetchCSRFToken }}>

{children}

</CSRFTokenContext.Provider>

);

};

// 自定义hook使用CSRF Token

export const useCSRF = () => useContext(CSRFTokenContext);

// 受保护的表单组件

const TransferForm = () => {

const { csrfToken } = useCSRF();

const [formData, setFormData] = useState({

toAccount: '',

amount: ''

});

const handleSubmit = async (e) => {

e.preventDefault();

try {

const response = await axios.post('/api/transfer', formData, {

headers: {

'X-CSRF-Token': csrfToken

},

withCredentials: true

});

console.log('转账成功:', response.data);

} catch (error) {

if (error.response?.data?.code === 'CSRF_ERROR') {

// Token过期,重新获取

await refreshToken();

// 重新提交

await handleSubmit(e);

}

}

};

return (

<form onSubmit={handleSubmit}>

<input

type="hidden"

name="_csrf"

value={csrfToken}

/>

<input

type="text"

name="toAccount"

value={formData.toAccount}

onChange={(e) => setFormData({...formData, toAccount: e.target.value})}

placeholder="收款账户"

/>

<input

type="number"

name="amount"

value={formData.amount}

onChange={(e) => setFormData({...formData, amount: e.target.value})}

placeholder="金额"

/>

<button type="submit">转账</button>

</form>

);

};4.2 Angular实现示例

typescript

// csrf.interceptor.ts - HTTP拦截器

import { Injectable } from '@angular/core';

import {

HttpInterceptor,

HttpRequest,

HttpHandler,

HttpEvent

} from '@angular/common/http';

import { Observable } from 'rxjs';

import { CsrfService } from './csrf.service';

@Injectable()

export class CsrfInterceptor implements HttpInterceptor {

constructor(private csrfService: CsrfService) {}

intercept(req: HttpRequest<any>, next: HttpHandler): Observable<HttpEvent<any>> {

// 跳过GET请求和获取CSRF Token的请求

if (req.method === 'GET' || req.url.includes('/csrf-token')) {

return next.handle(req);

}

// 为修改请求添加CSRF Token

const csrfToken = this.csrfService.getToken();

if (csrfToken) {

const cloned = req.clone({

setHeaders: {

'X-XSRF-TOKEN': csrfToken

}

});

return next.handle(cloned);

}

// 如果没有Token,先获取再重试

return this.csrfService.fetchToken().pipe(

switchMap(() => {

const token = this.csrfService.getToken();

const cloned = req.clone({

setHeaders: {

'X-XSRF-TOKEN': token

}

});

return next.handle(cloned);

})

);

}

}

// csrf.service.ts

import { Injectable } from '@angular/core';

import { HttpClient } from '@angular/common/http';

import { BehaviorSubject } from 'rxjs';

@Injectable({

providedIn: 'root'

})

export class CsrfService {

private tokenSubject = new BehaviorSubject<string>('');

constructor(private http: HttpClient) {

this.initializeToken();

}

private initializeToken(): void {

this.http.get('/api/csrf-token', { withCredentials: true })

.subscribe((response: any) => {

this.tokenSubject.next(response.csrfToken);

});

}

getToken(): string {

return this.tokenSubject.value;

}

fetchToken(): Observable<any> {

return this.http.get('/api/csrf-token', { withCredentials: true })

.pipe(

tap((response: any) => {

this.tokenSubject.next(response.csrfToken);

})

);

}

}五、高级安全考虑与最佳实践

5.1 安全增强措施

1. Token绑定到特定操作

javascript

// 操作特定的CSRF Token

function generateOperationSpecificToken(userId, operation, data) {

const timestamp = Date.now();

const operationHash = crypto

.createHash('sha256')

.update(operation + JSON.stringify(data))

.digest('hex');

const tokenData = `${userId}:${operationHash}:${timestamp}`;

const encrypted = encrypt(tokenData, secretKey);

return encrypted;

}

// 验证时检查操作匹配

function validateOperationToken(token, userId, operation, data) {

const decrypted = decrypt(token, secretKey);

const [tokenUserId, tokenOpHash, timestamp] = decrypted.split(':');

// 验证用户

if (tokenUserId !== userId) return false;

// 验证操作

const expectedOpHash = crypto

.createHash('sha256')

.update(operation + JSON.stringify(data))

.digest('hex');

if (tokenOpHash !== expectedOpHash) return false;

// 验证时间戳(5分钟内有效)

if (Date.now() - parseInt(timestamp) > 5 * 60 * 1000) {

return false;

}

return true;

}2. 同源策略增强

javascript

// 检查Origin和Referer头部

function validateOrigin(req) {

const origin = req.headers.origin;

const referer = req.headers.referer;

// 允许的域名列表

const allowedOrigins = [

'https://yourdomain.com',

'https://app.yourdomain.com'

];

// 验证Origin

if (origin && !allowedOrigins.includes(origin)) {

return false;

}

// 验证Referer

if (referer) {

try {

const refererUrl = new URL(referer);

if (!allowedOrigins.includes(refererUrl.origin)) {

return false;

}

} catch {

return false;

}

}

return true;

}5.2 性能优化策略

1. Token缓存与复用

java

// Java中的Token缓存实现

@Configuration

@EnableCaching

public class CsrfTokenCacheConfig {

@Bean

public CacheManager cacheManager() {

return new ConcurrentMapCacheManager("csrfTokens");

}

@Service

public class CsrfTokenService {

@Cacheable(value = "csrfTokens", key = "#sessionId")

public String getOrCreateToken(String sessionId) {

String token = generateToken();

// 存储Token到数据库或缓存

tokenRepository.save(new CsrfToken(sessionId, token));

return token;

}

@CacheEvict(value = "csrfTokens", key = "#sessionId")

public void invalidateToken(String sessionId) {

tokenRepository.deleteBySessionId(sessionId);

}

}

}2. 批量Token预生成

python

# Python Django批量Token生成

from django.core.cache import cache

import uuid

from threading import Thread

class CsrfTokenManager:

@staticmethod

def pregenerate_tokens(count=100):

"""预生成一批Token,减少实时生成开销"""

tokens = [str(uuid.uuid4()) for _ in range(count)]

cache.set('csrf_token_pool', tokens, timeout=3600)

return tokens

@staticmethod

def get_token():

"""从池中获取Token"""

tokens = cache.get('csrf_token_pool', [])

if len(tokens) < 20: # 如果Token快用完了

Thread(target=CsfrTokenManager.pregenerate_tokens).start()

if tokens:

token = tokens.pop()

cache.set('csrf_token_pool', tokens, timeout=3600)

return token

# 池为空时实时生成

return str(uuid.uuid4())六、CSRF Token在微服务架构中的挑战与解决方案

6.1 分布式会话管理

yaml

# Kubernetes配置示例

apiVersion: apps/v1

kind: Deployment

metadata:

name: auth-service

spec:

template:

spec:

containers:

- name: auth

image: auth-service:latest

env:

- name: REDIS_HOST

value: "redis-cluster"

- name: SESSION_SECRET

valueFrom:

secretKeyRef:

name: session-secret

key: secret

---

apiVersion: v1

kind: Service

metadata:

name: redis-cluster

spec:

ports:

- port: 6379

selector:

app: redis6.2 统一认证网关

javascript

// API网关中的CSRF验证

const express = require('express');

const jwt = require('jsonwebtoken');

const redis = require('redis');

const app = express();

const redisClient = redis.createClient();

// 网关级别的CSRF验证中间件

app.use('/api/*', async (req, res, next) => {

// 跳过不需要CSRF的请求

if (req.method === 'GET' ||

req.path.includes('/public/') ||

req.path.includes('/csrf-token')) {

return next();

}

// 从请求中提取Token

const csrfToken = req.headers['x-csrf-token'] || req.body._csrf;

const sessionToken = req.cookies.session_id;

if (!csrfToken || !sessionToken) {

return res.status(403).json({ error: '缺少认证信息' });

}

try {

// 验证会话

const sessionData = await redisClient.get(`session:${sessionToken}`);

if (!sessionData) {

return res.status(401).json({ error: '会话已过期' });

}

const session = JSON.parse(sessionData);

// 验证CSRF Token

const storedToken = await redisClient.get(`csrf:${session.userId}`);

if (storedToken !== csrfToken) {

return res.status(403).json({ error: '无效的CSRF Token' });

}

// Token验证通过,添加到请求中

req.user = session.user;

next();

} catch (error) {

console.error('CSRF验证失败:', error);

res.status(500).json({ error: '服务器错误' });

}

});七、测试与验证策略

7.1 自动化安全测试

python

# pytest CSRF测试用例

import pytest

import requests

from bs4 import BeautifulSoup

class TestCSRFProtection:

BASE_URL = "http://localhost:8000"

def test_csrf_token_present(self):

"""测试表单是否包含CSRF Token"""

response = requests.get(f"{self.BASE_URL}/transfer")

soup = BeautifulSoup(response.text, 'html.parser')

csrf_input = soup.find('input', {'name': '_csrf'})

assert csrf_input is not None, "表单缺少CSRF Token"

assert csrf_input['value'], "CSRF Token值为空"

def test_csrf_protection(self):

"""测试CSRF防护是否生效"""

# 正常请求

session = requests.Session()

login_response = session.get(f"{self.BASE_URL}/login")

soup = BeautifulSoup(login_response.text, 'html.parser')

csrf_token = soup.find('input', {'name': '_csrf'})['value']

# 登录

login_data = {

'username': 'testuser',

'password': 'testpass',

'_csrf': csrf_token

}

session.post(f"{self.BASE_URL}/login", data=login_data)

# 获取转账页面的新Token

transfer_response = session.get(f"{self.BASE_URL}/transfer")

soup = BeautifulSoup(transfer_response.text, 'html.parser')

transfer_csrf = soup.find('input', {'name': '_csrf'})['value']

# 使用错误Token的请求应该失败

malicious_data = {

'to': 'hacker',

'amount': 1000,

'_csrf': 'malicious_token'

}

response = session.post(f"{self.BASE_URL}/transfer", data=malicious_data)

assert response.status_code == 403, "CSRF防护未生效"

def test_token_uniqueness(self):

"""测试Token的唯一性"""

tokens = set()

for _ in range(10):

response = requests.get(f"{self.BASE_URL}/form")

soup = BeautifulSoup(response.text, 'html.parser')

token = soup.find('input', {'name': '_csrf'})['value']

tokens.add(token)

assert len(tokens) == 10, "CSRF Token不是唯一的"7.2 渗透测试工具

bash

# 使用OWASP ZAP测试CSRF防护

# 启动ZAP

docker run -v $(pwd):/zap/wrk/:rw \

-t owasp/zap2docker-stable zap-baseline.py \

-t http://yourapp.com \

-g gen.conf \

-r testreport.html

# 使用Burp Suite测试

# 1. 配置Burp代理

# 2. 开启CSRF扫描器

# 3. 分析报告中的CSRF漏洞

# 自定义测试脚本

python csrf_tester.py --url http://yourapp.com --forms all八、常见问题与解决方案

8.1 单页应用(SPA)中的CSRF问题

javascript

// SPA的CSRF解决方案

const SPA_CSRF_Manager = {

// Token存储

tokens: new Map(),

// 获取Token

async fetchToken() {

const response = await fetch('/api/csrf-token', {

credentials: 'include'

});

const { token, expiresIn } = await response.json();

// 存储Token

this.tokens.set(token, {

createdAt: Date.now(),

expiresIn: expiresIn

});

return token;

},

// 自动为请求添加Token

async request(url, options = {}) {

const token = await this.getValidToken();

const mergedOptions = {

...options,

headers: {

...options.headers,

'X-CSRF-Token': token

},

credentials: 'include'

};

return fetch(url, mergedOptions);

},

// 获取有效的Token

async getValidToken() {

// 查找未过期的Token

for (const [token, data] of this.tokens.entries()) {

if (Date.now() - data.createdAt < data.expiresIn * 1000) {

return token;

}

}

// 没有有效Token,获取新的

return await this.fetchToken();

},

// Token刷新机制

setupAutoRefresh() {

// 每10分钟清理过期Token

setInterval(() => {

for (const [token, data] of this.tokens.entries()) {

if (Date.now() - data.createdAt >= data.expiresIn * 1000) {

this.tokens.delete(token);

}

}

}, 10 * 60 * 1000);

}

};8.2 多标签页问题

javascript

// 解决多标签页的CSRF Token同步问题

class MultiTabCsrfManager {

constructor() {

this.currentToken = null;

this.setupStorageSync();

}

// 使用localStorage同步Token

setupStorageSync() {

// 监听storage事件

window.addEventListener('storage', (event) => {

if (event.key === 'csrf_token') {

this.currentToken = event.newValue;

this.updateAllForms();

}

});

// 从storage读取Token

const storedToken = localStorage.getItem('csrf_token');

if (storedToken) {

this.currentToken = storedToken;

}

}

// 更新所有表单的Token

updateAllForms() {

document.querySelectorAll('input[name="_csrf"]').forEach(input => {

input.value = this.currentToken;

});

document.querySelectorAll('[data-csrf-token]').forEach(element => {

element.dataset.csrfToken = this.currentToken;

});

}

// 设置新Token

setToken(token) {

this.currentToken = token;

localStorage.setItem('csrf_token', token);

this.updateAllForms();

}

// 获取Token

getToken() {

return this.currentToken;

}

}

// 使用示例

const csrfManager = new MultiTabCsrfManager();

// 在获取新Token后

async function login() {

const response = await fetch('/login', { method: 'POST' });

const { csrfToken } = await response.json();

// 更新所有标签页

csrfManager.setToken(csrfToken);

}九、未来发展趋势与替代方案

9.1 SameSite Cookie属性

javascript

// 使用SameSite Cookie作为CSRF的补充

app.use(session({

secret: 'your-secret-key',

cookie: {

secure: true,

httpOnly: true,

sameSite: 'strict', // 或 'lax'

maxAge: 24 * 60 * 60 * 1000

}

}));

// SameSite的三种模式:

// 'strict' - 完全禁止跨站请求携带Cookie

// 'lax' - 允许安全方法(GET)的跨站请求

// 'none' - 允许所有跨站请求(需要Secure)9.2 基于Token的认证(JWT)与CSRF

javascript

// JWT + CSRF双重保护

const jwt = require('jsonwebtoken');

// 生成JWT

function generateAuthToken(user) {

return jwt.sign(

{ userId: user.id, role: user.role },

process.env.JWT_SECRET,

{ expiresIn: '1h' }

);

}

// 验证中间件

function authMiddleware(req, res, next) {

// 从Authorization头获取JWT

const authHeader = req.headers.authorization;

const token = authHeader && authHeader.split(' ')[1];

if (!token) {

return res.status(401).json({ error: '未授权' });

}

try {

const decoded = jwt.verify(token, process.env.JWT_SECRET);

req.user = decoded;

// 仍然需要验证CSRF Token(对于状态修改请求)

if (req.method !== 'GET' && req.method !== 'HEAD') {

const csrfToken = req.headers['x-csrf-token'];

if (!csrfToken || !validateCsrfToken(csrfToken, decoded.userId)) {

return res.status(403).json({ error: 'CSRF验证失败' });

}

}

next();

} catch (error) {

return res.status(403).json({ error: '无效的Token' });

}

}结论

CSRF Token作为Web应用安全的基础防线,在防范跨站请求伪造攻击中扮演着至关重要的角色。通过本文的详细解析,我们可以看到:

核心要点总结:

-

必要性:CSRF攻击利用用户的登录状态执行未经授权的操作,Token是有效的防御手段

-

实现多样性:从传统的同步器Token到现代的加密Token、双重Cookie验证,有多种实现方式

-

安全增强:Token应绑定到用户、会话和特定操作,并设置合理的过期时间

-

现代适配:SPA、微服务架构需要特殊的CSRF实现策略

-

深度防御:CSRF Token应与其他安全措施(SameSite Cookie、CORS、认证等)结合使用

最佳实践推荐:

-

对所有状态修改请求强制使用CSRF保护

-

使用安全的随机数生成器创建Token

-

实现Token的过期和一次性使用机制

-

前端和后端协同确保Token的正确传递和验证

-

定期进行安全测试验证CSRF防护的有效性

随着Web技术的发展,CSRF防护也在不断演进。虽然新兴技术如SameSite Cookie提供了额外的保护层,但CSRF Token仍然是大多数场景下最可靠、最可控的防护手段。合理设计和实现CSRF Token机制,是构建安全Web应用不可或缺的一环。