从Log4Shell到Go组件漏洞:一篇文看懂开源依赖安全的核心痛点与解决方案

论文信息

- 论文原标题:A Comprehensive Study on the Impact of Vulnerable Dependencies on Open-Source Software(《脆弱依赖对开源软件的影响综合研究》)

- 主要作者及研究机构 :

- Shree Hari Bittugondanahalli Indra Kumar、André Martin、Christof Fetzer(德国德累斯顿工业大学,Technische Universität Dresden, Dresden, Germany)

- Lília Rodrigues Sampaio、Andrey Brito(巴西坎皮纳格兰德联邦大学,Universidade Federal de Campina Grande, Campina Grande, Brazil)

- 引文格式(GB/T 7714) :

Indra Kumar S H B, Sampaio L R, Martin A, et al. A Comprehensive Study on the Impact of Vulnerable Dependencies on Open-Source Software[R/OL]. arXiv:2512.03868v1 [cs.SE], 2025. https://arxiv.org/abs/2512.03868v1.

一段话总结

该研究聚焦开源软件中脆弱依赖的影响 ,开发了支持Java、Python等7种语言的自定义SCA工具VODA ,通过爬取2013-2023年1042个GitHub开源项目(含49055个版本)并生成SBOM,分析漏洞的严重性、持续性及与项目指标的关联;核心发现包括:多数编程语言的脆弱依赖为传递性依赖 ,关键漏洞平均持续超一年才被修复,Go项目直接依赖占比更高而Java等项目传递依赖更多,Go和Rust的提交数与漏洞数呈中度正相关(Rust 0.493、Go 0.350),且开源开发者普遍未积极更新组件;研究最终强调依赖管理与及时更新的重要性,为开发者、用户及研究者提供参考。

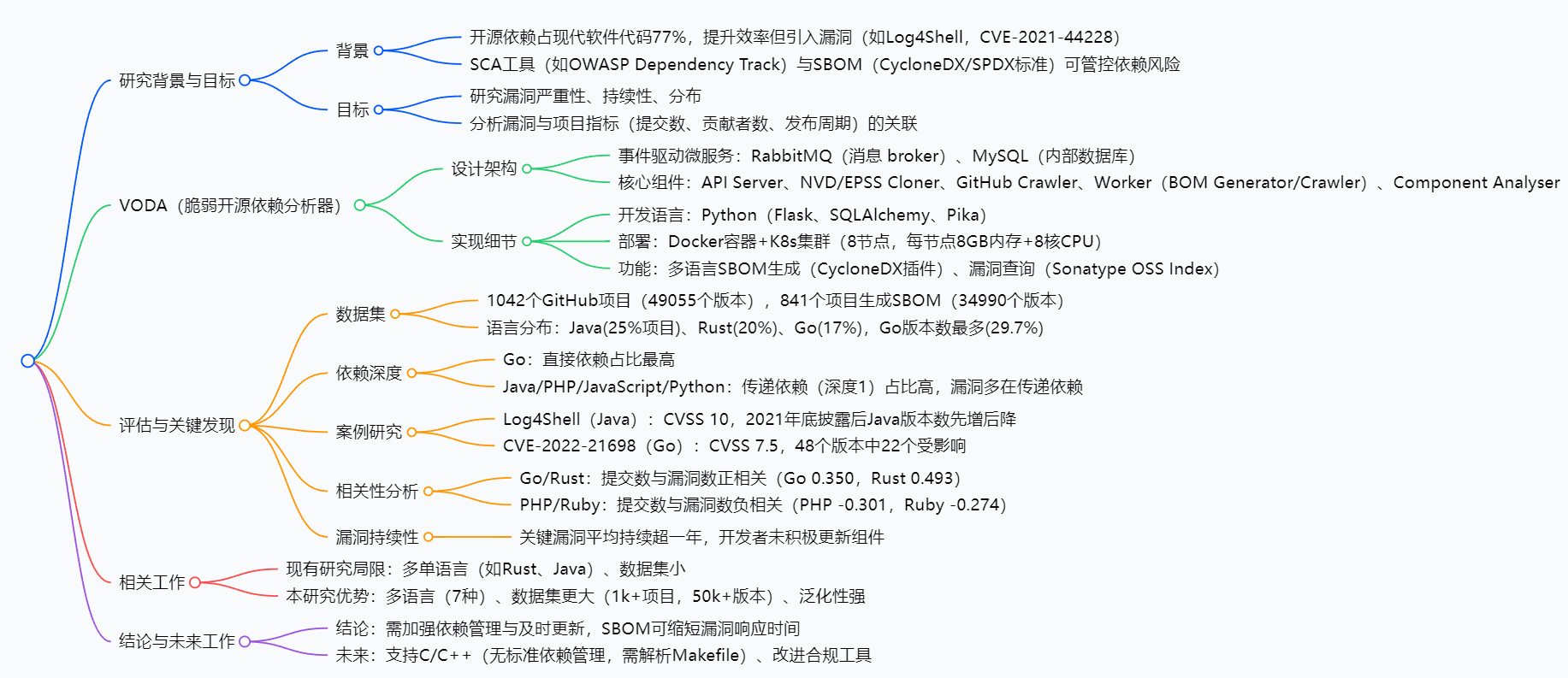

思维导图

研究背景:开源依赖的"积木困境"

想象一下:你搭积木时,大部分零件(77%)都是别人做好的现成模块------这就是现在的开源软件开发:开发者不用从零写代码,而是直接用Java的Maven、Python的pip等工具"拼"开源依赖。但问题来了:

1. 依赖链的"看不见的风险"

开源依赖分两种:直接依赖 (你明确选的"大块积木",比如日志库Log4j)和传递依赖(积木自带的"小零件",比如Log4j依赖的其他库)。后者就像积木缝隙里的灰尘,容易被忽略,却可能藏着漏洞。比如2021年的Log4Shell漏洞(CVE-2021-44228),不仅直接用Log4j的项目遭殃,连间接依赖它的项目也"躺枪",全球数百万系统遭攻击尝试。

2. 漏洞修复的"拖延症"

很多开发者不会及时更新依赖:一方面,怕更新导致兼容性问题;另一方面,不知道依赖有漏洞。更麻烦的是,开源库通常只给"最新版"或"长期支持版(LTS)"修漏洞------如果你的项目用的是旧版本,漏洞可能一直存在。

3. 现有工具的"盲区"

之前的SCA(软件成分分析)工具,比如OWASP Dependency Track、GitHub Dependabot,虽然能查漏洞,但有两个大问题:

- 只能查"当前版本",没法分析"过去版本的漏洞演化"(比如某个漏洞在2018年的版本里就有,直到2020年才修复);

- 没有"时间过滤",分不清"版本发布时就有的漏洞"和"后来发现的漏洞",没法算清漏洞到底存在了多久。

正是这些问题,让研究团队决定做一个更全面的工具和研究------VODA应运而生。

创新点:VODA的4个"不一样"

相比现有研究和工具,这篇论文的核心创新点集中在"全、准、快、深"四个维度:

1. 覆盖范围"全":7种语言+10年数据

之前的研究大多只盯着单一语言(比如只分析Java或Rust),而VODA一口气覆盖了Java、Python、Go、Rust、Ruby、PHP、JavaScript------基本包含了主流开源生态。数据跨度也从2013到2023年,1042个项目、49055个版本,比同类研究的数据集大得多,结论更有普适性。

2. 分析维度"深":加了"时间轴"

现有工具只能"快照式"查漏洞,VODA却能追踪漏洞的"生命周期"------从首次出现在某个版本,到哪个版本修复,算出中间持续了多少天。比如它发现:关键漏洞平均要"活"过1年才被修复,这是之前没人算过的关键数据。

3. 工具架构"快":分布式并行处理

为了应付1000+项目的海量数据,VODA用了"事件驱动微服务+K8s集群"架构:RabbitMQ负责分发任务,多个Worker并行生成SBOM、分析漏洞,8节点的K8s集群能同时处理数千个版本,比单机分析快几十倍。

4. SBOM生成"准":多语言适配

VODA用CycloneDX的插件生成SBOM,但不是"一刀切"------比如Go项目如果没有关键的go.mod文件,它会自动生成;如果一个项目生成多个SBOM文件,它会合并成一个。这解决了多语言依赖分析"格式不统一"的痛点。

研究方法:从"爬数据"到"出结论"的4步拆解

研究团队的思路很清晰:先建工具,再采数据,然后分析,最后验证。每一步都做得很扎实:

步骤1:搭建VODA工具链(核心组件分工)

VODA不是单一工具,而是一套"流水线",每个组件各司其职:

| 组件名称 | 具体工作 |

|---|---|

| GitHub Crawler | 按"星标数"选热门项目,先爬基础信息(项目名、语言),再拉取所有版本的代码 |

| NVD/EPSS Cloner | 下载NVD漏洞库(2002-2023年)和EPSS(漏洞利用概率),存到MySQL数据库 |

| BOM Generator | 用CycloneDX插件生成SBOM,针对不同语言适配(如Go补go.mod) |

| Component Analyser | 调用Sonatype OSS Index查漏洞,每次查25个组件,批量处理避免API限流 |

| API Server | 统一管理任务,用户可以通过它触发爬取或分析 |

步骤2:采集10年的开源数据

- 项目来源:GitHub上的热门项目,按"星标数"筛选(星标多代表更常用),排除没有任何版本的项目;

- 数据量:最终纳入1042个项目,49055个版本,其中841个项目成功生成SBOM(34990个版本);

- 漏洞数据:从NVD拿漏洞的严重性(CVSS评分),从EPSS拿漏洞被攻击的概率。

步骤3:分析漏洞的3个关键维度

- 依赖深度分析:把依赖分成"深度0"(直接依赖)到"深度5"(间接依赖),看漏洞在哪个层级多;

- 漏洞持续性计算:对每个漏洞,找"首次出现的版本"和"修复的版本",算中间的天数;

- 相关性分析:用Pearson系数算"提交数、贡献者数"和"漏洞数"的关系,看活跃项目是不是更容易有漏洞。

步骤4:用案例验证结论

为了让结果更可信,团队选了两个典型漏洞做案例研究:

- Log4Shell(Java):CVSS满分10,2021年底披露,发现大量2018-2020年的Java版本早就有这个漏洞,披露后Java项目版本数先增(修复)后降;

- CVE-2022-21698(Go):CVSS 7.5,影响Go的Prometheus客户端库,48个版本里22个受影响,披露后受影响版本数快速下降。

主要成果和贡献:4个"颠覆认知"的发现

研究的核心成果可以总结为4点,每一点都能帮开发者避开"依赖坑":

1. 漏洞持续性:关键漏洞平均"存活"1年以上

不管是Java、Go还是Python,关键漏洞(Critical/High)平均要1年多才会被修复。原因很简单:开发者不主动更新依赖,甚至不知道依赖有漏洞。这意味着:如果你用的开源项目2年没更依赖,大概率藏着未修复的漏洞。

2. 依赖类型:多数语言的漏洞在"传递依赖"里

除了Go,Java、Python、PHP等语言的脆弱依赖中,传递依赖占比更高(比如Java的漏洞多在深度1-5的依赖里)。这颠覆了"只管好直接依赖就行"的认知------以后查漏洞,必须看完整的依赖链(用SBOM就能做到)。

3. 语言差异:不同语言的"漏洞性格"不一样

| 编程语言 | 依赖特点 | 漏洞关联特征 |

|---|---|---|

| Go | 直接依赖占比最高 | 提交数越多,漏洞可能越多(0.35) |

| Rust | 版本更新快 | 提交数与漏洞数正相关最强(0.493) |

| Java | 传递依赖漏洞多 | 提交数与漏洞数无显著关联(-0.076) |

| PHP/Ruby | 成熟项目多 | 提交数越多,漏洞越少(PHP -0.301) |

这意味着:Go/Rust开发者要注意"快速迭代时别引入新漏洞",Java开发者要重点查传递依赖。

4. SBOM的价值:漏洞定位快10倍

Log4Shell事件中,有SBOM的组织几小时就定位到受影响的项目,而没有SBOM的要花几周。这证明:SBOM不是"花架子",而是开源项目的"安全身份证"。

研究贡献

- 对开发者:给出具体的依赖管控建议(定期更依赖、查传递依赖、用SBOM);

- 对工具开发者:VODA的分布式架构和多语言适配方案可复用;

- 对生态:提供了首份覆盖7种语言、10年数据的开源依赖漏洞实证报告。

(注:论文未提及VODA工具或数据集的开源地址,推测目前暂未公开。)

3. 详细总结

一、研究概述

本研究针对开源软件中脆弱依赖引发的安全风险 (如Log4Shell漏洞影响全球系统),通过设计并实现VODA(Vulnerable Open-Source Dependency Analyzer) ------支持Java、Python、Go等7种语言的SCA工具,对2013-2023年1042个GitHub开源项目(含49055个版本)进行分析,旨在揭示漏洞的严重性、持续性、分布特征,及与项目指标(提交数、贡献者数等)的关联,为开源依赖安全管控提供依据。

二、背景知识

-

开源依赖与风险

- 开源组件占现代软件代码平均77%,依赖管理依赖包管理器(如npm、pip、Maven),但需同时跟踪直接依赖(代码中显式引用)与传递依赖(间接引用),后者易被忽略。

- 漏洞风险来源:未知漏洞(零日攻击)、未使用最新版本(仅最新/LTS版本获漏洞修复)、复杂依赖链导致的间接漏洞。

-

SCA工具与SBOM

- SCA工具:扫描依赖并匹配漏洞库(如NVD),代表工具包括OWASP Dependency Track(支持多漏洞库)、GitHub Dependabot(自动更新依赖),但现有工具缺乏版本过滤能力,无法分析漏洞随时间的演化。

- SBOM:软件物料清单,含组件名称、版本、依赖关系等元数据,标准包括CycloneDX(轻量,支持多语言插件)、SPDX;Log4Shell事件中,有SBOM的组织数小时内定位漏洞,无SBOM者需数周。

-

漏洞数据库与评分

- 核心数据库:NVD(美国国家标准与技术研究院维护)、EPSS(漏洞利用概率评分)。

- CVSS评分:行业标准,分Base(0-10,固定特征,如Log4Shell CVSS 10)、Temporal(动态特征)、Environmental(环境相关)三类, severity分Low/Medium/High/Critical。

三、VODA设计与实现

1. 架构设计(事件驱动微服务)

| 核心组件 | 功能描述 |

|---|---|

| API Server | 接收用户请求(如触发爬取),向RabbitMQ发送事件,提供健康检查端点 |

| NVD/EPSS Cloner | 爬取NVD(2002-2023年漏洞数据)与EPSS(漏洞利用概率),存储至MySQL |

| GitHub Crawler | 按星标数筛选热门项目,分两阶段获取元数据:基础信息(API)、详细信息( checkout版本) |

| Worker | 含BOM Generator(用CycloneDX生成多语言SBOM)与BOM Crawler(解析SBOM至数据库) |

| Component Analyser | 调用Sonatype OSS Index查询漏洞,批量处理(25个组件/请求,500个/事件) |

| MySQL | 存储项目、版本、组件、漏洞数据 |

2. 关键实现细节

- 开发语言:Python(Flask构建API、SQLAlchemy操作数据库、Pika连接RabbitMQ)。

- 部署:Docker容器+K8s集群(8节点,每节点8GB内存+8核CPU),支持并行处理数千项目。

- SBOM生成:采用状态机(Init→BOM Generation→Cleanup),处理特殊情况(如Go项目缺失go.mod时动态生成)。

四、评估结果(基于1042个GitHub项目,49055个版本)

1. 数据集与语言分布

- 有效数据:841个项目生成SBOM(34990个版本),90%版本使用Rust/Go。

- 项目语言分布(图3):Java(25%)> Rust(20%)> Go(17%)> 其他(Ruby/Python/PHP/JavaScript);版本数分布:Go(29.7%)最多。

- 发布趋势(图4):Go/Rust/Python版本数逐年上升(开发者关注度高),Java/Ruby波动下降。

2. 发布周期与提交数(图5)

- 平均发布周期:所有语言约80天,Go/Rust发布更频繁。

- 平均每版本提交数:约60次,Ruby/PHP/JavaScript有少量异常值。

3. 依赖深度分析(图6)

| 编程语言 | 直接依赖(深度0)占比 | 传递依赖(深度1-5)特征 | 漏洞分布重点 |

|---|---|---|---|

| Go | 最高 | 深度1占比相对低 | 直接依赖 |

| Java | 较低 | 深度1-5分布均匀 | 传递依赖 |

| PHP/JavaScript | 较低 | 深度1占比最高 | 传递依赖 |

| Python | 较低 | 深度1占比最高 | 传递依赖 |

| 核心结论 :多数编程语言的脆弱依赖为传递性依赖,仅Go的脆弱依赖多在直接依赖。 |

4. 相关性分析(Pearson系数,表1)

| 编程语言 | 提交数 vs 漏洞数 | 贡献者数 vs 漏洞数 | 结论 |

|---|---|---|---|

| Go | 0.350(中度正相关) | 0.394(中度正相关) | 提交越多,漏洞可能越多 |

| Rust | 0.493(中度正相关) | 0.176(弱正相关) | 提交越多,漏洞可能越多 |

| PHP | -0.301(中度负相关) | -0.219(弱负相关) | 提交越多,漏洞可能越少 |

| Ruby | -0.274(中度负相关) | -0.328(中度负相关) | 提交越多,漏洞可能越少 |

| Java/JavaScript/Python | 无显著相关 | 无显著相关 | 提交数与漏洞数无关联 |

5. 漏洞持续性(图11)

- 核心发现:关键漏洞平均持续超一年才被修复,开发者未积极更新组件。

- 差异:高严重性漏洞(Critical/High)与低严重性漏洞(Medium/Low)的修复周期无显著差异,需通过CVSS/EPSS主动评估风险。

6. 案例研究

- Log4Shell(CVE-2021-44228,Java):CVSS 10(Critical),EPSS 0.97(高利用概率);2021年12月披露后,Java版本数先增(修复)后降,大量历史版本已存在该漏洞。

- CVE-2022-21698(Go):CVSS 7.5(High),EPSS 0.027(低利用概率);48个版本中22个受影响,披露后受影响版本数下降。

五、相关工作与结论

- 相关工作对比:现有研究多聚焦单语言(如Rust、Java)、数据集小(如450个项目),本研究覆盖7种语言、1k+项目、50k+版本,泛化性更强。

- 结论:开源软件需加强依赖管理(如定期更新、使用SBOM),VODA可支持大规模依赖漏洞分析。

- 未来工作:支持C/C++(需解析Makefile推断依赖)、改进合规工具。

4. 关键问题

问题1:VODA相比现有SCA工具(如OWASP Dependency Track、GitHub Dependabot),核心优势是什么?

答案 :现有SCA工具存在两大局限:① 仅支持分析最新版本,无法处理多版本(需为每个版本创建项目,耗时);② 缺乏日期过滤能力,无法区分"版本发布时已知的漏洞"与"后续发现的漏洞",无法研究漏洞演化。VODA的核心优势在于:① 支持并行处理1042个项目的49055个版本(2013-2023年),通过K8s集群实现高可扩展性;② 提供日期过滤与漏洞演化分析能力,可追踪漏洞从首次出现到修复的持续时间;③ 支持7种编程语言的SBOM生成(基于CycloneDX),覆盖Java、Go、Rust等主流开源生态,而现有工具多聚焦单一语言或生态。

问题2:该研究关于"漏洞持续性"的核心发现是什么?这对开源软件开发者有何启示?

答案 :核心发现包括:① 关键漏洞平均持续超一年才被修复 ,且不同编程语言的漏洞持续时间无显著差异;② 多数编程语言(Java、Python、PHP等)的脆弱依赖为传递性依赖,易被开发者忽略;③ 开源开发者普遍未积极将组件更新至最新版本,导致漏洞长期存在。

对开发者的启示:① 需建立依赖定期检查机制,优先关注传递依赖(如通过SBOM梳理完整依赖链);② 漏洞修复不能仅依赖"高严重性漏洞优先",需结合CVSS(严重性)与EPSS(利用概率)综合评估(如Go的CVE-2022-21698虽CVSS 7.5,但EPSS低,可按需安排修复);③ 集成SCA工具到开发流程(如VODA),实时监测依赖漏洞。

问题3:不同编程语言的"依赖特征"与"漏洞关联"存在哪些显著差异?这些差异的可能原因是什么?

答案:显著差异及原因如下:

| 差异维度 | 具体表现 | 可能原因 |

|---|---|---|

| 依赖类型占比 | Go直接依赖占比最高,Java/PHP等传递依赖占比高 | Go设计强调"简洁依赖",标准库丰富,减少对第三方传递依赖;Java/PHP生态依赖链长(如Maven/npm的嵌套依赖) |

| 提交数与漏洞关联 | Go/Rust呈中度正相关(Go 0.350,Rust 0.493),PHP/Ruby呈中度负相关 | Go/Rust为新兴语言,项目迭代快(提交多),可能引入新依赖漏洞;PHP/Ruby项目较成熟,提交多为漏洞修复而非新功能 |

| 版本发布趋势 | Go/Rust/Python版本数逐年上升,Java/Ruby波动下降 | Go/Rust适用于云原生、高性能场景(需求增长),Java/Ruby生态稳定但新项目占比下降 |

总结

这篇论文最大的价值,不是发明了一个"完美工具",而是用10年、多语言的大规模数据,戳破了开源依赖安全的"三个幻觉":

- "只管好直接依赖就行"------其实多数漏洞在传递依赖里;

- "漏洞修复很快"------关键漏洞平均要等1年;

- "所有语言的依赖策略都一样"------Go要防直接依赖漏洞,Java要查传递链。

对开发者来说,这份研究就像一本"开源依赖避坑指南";对整个生态来说,它为后续的依赖安全工具和政策提供了扎实的实证依据。如果未来能把VODA开源,相信会帮更多项目避开漏洞风险。