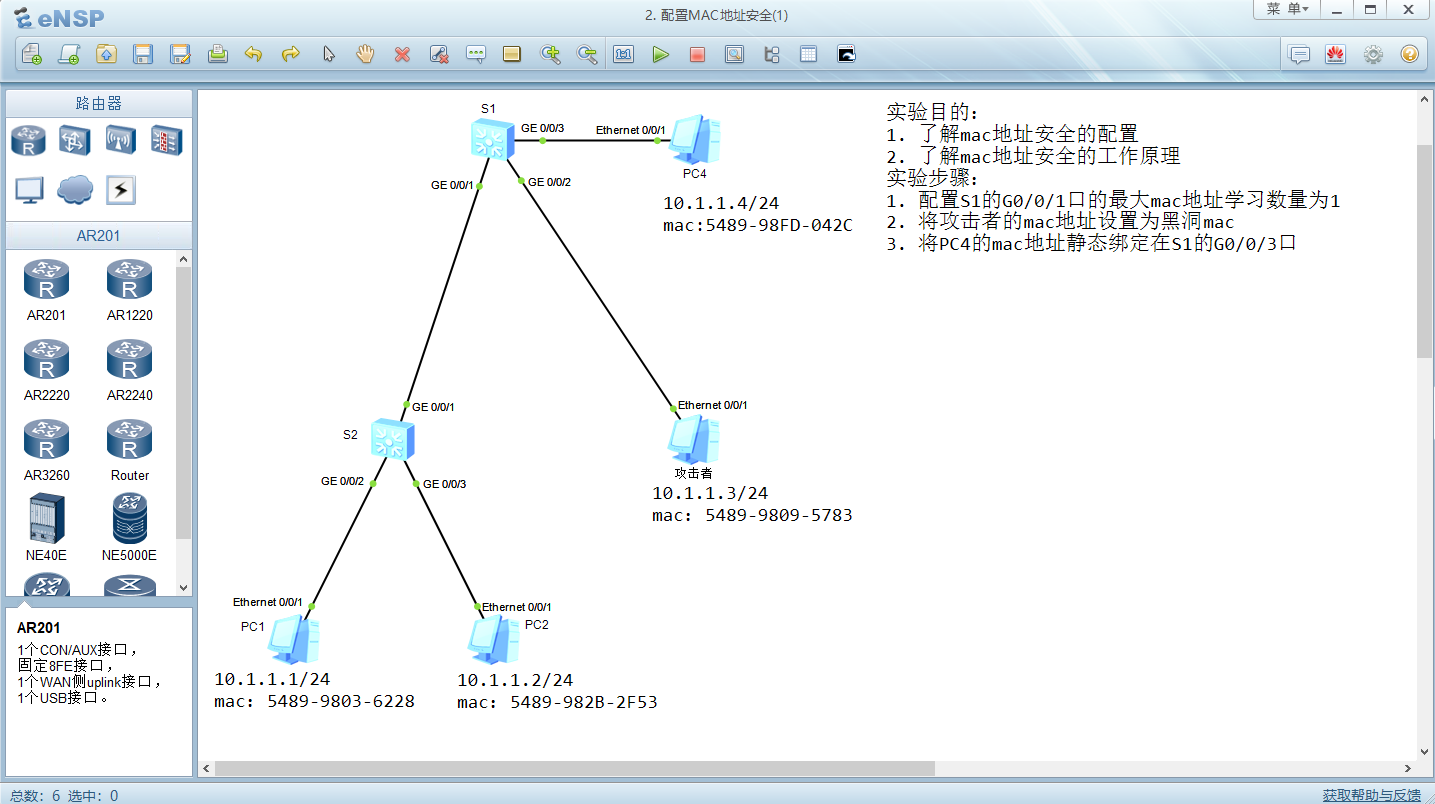

实验目的:

-

了解mac地址安全的配置

-

了解mac地址安全的工作原理

实验步骤:

-

配置S1的G0/0/1口的最大mac地址学习数量为1

-

将攻击者的mac地址设置为黑洞mac

-

将PC4的mac地址静态绑定在S1的G0/0/3口

实验拓扑:

MAC地址安全的核心作用:

MAC地址安全的核心作用在于防止非法设备接入网络 ,并确保数据帧的准确转发,从而提升整个网络的安全性和稳定性。

具体来说,它通过以下几种方式实现这一目标:

- 访问控制:网络管理员可以配置MAC地址过滤,只允许特定MAC地址的设备接入网络,有效阻止未经授权的设备连接。

- 防止欺骗攻击:MAC地址的唯一性有助于识别和防范ARP欺骗等攻击,防止攻击者伪造MAC地址来截获或篡改网络流量。

- 设备追踪与管理:通过记录设备的MAC地址,可以追踪设备的位置和使用情况,便于网络管理和故障排查。

此外,MAC地址表的安全配置还包括静态绑定 关键设备的MAC地址以防止其被非法修改,限制MAC地址学习数量 以防止资源耗尽,以及设置黑洞MAC地址来隔离恶意设备。这些措施共同构成了MAC地址安全防护体系。

实验步骤:

1. 配置S1的G0/0/1口的最大mac地址学习数量为1

<Huawei>system-view #进入系统视图

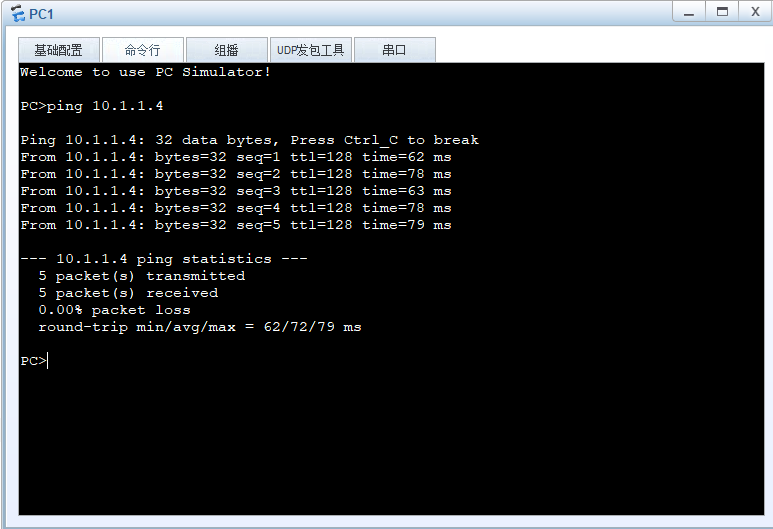

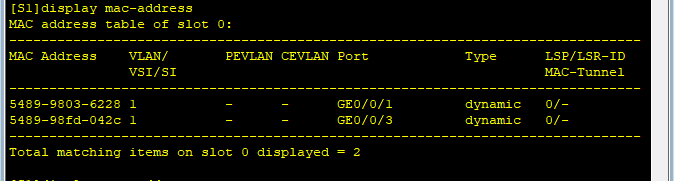

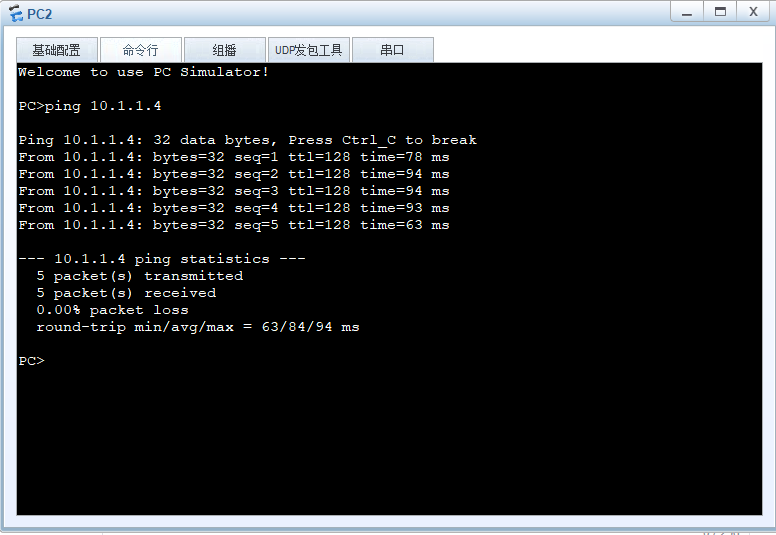

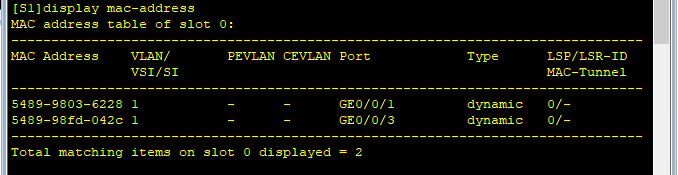

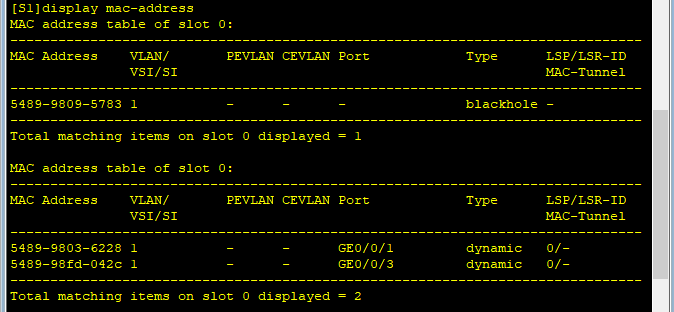

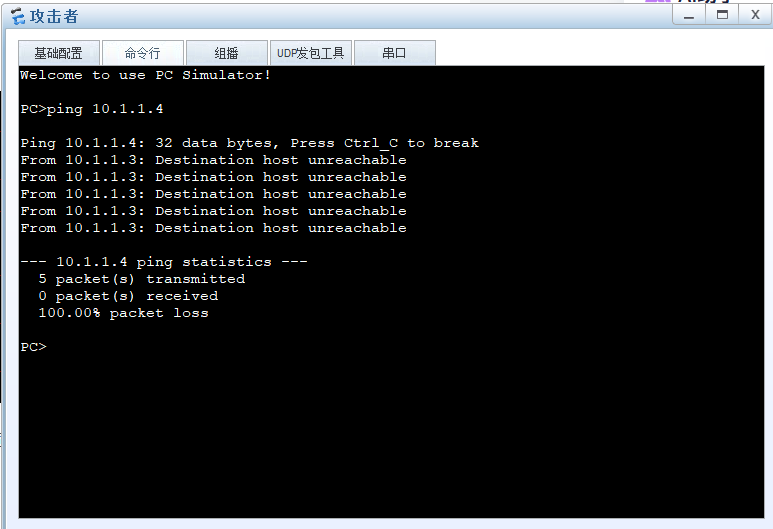

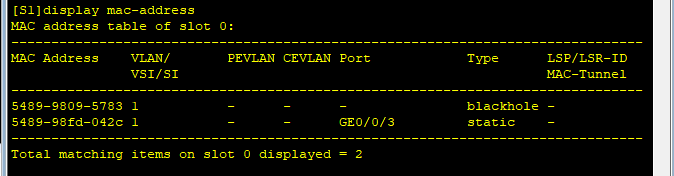

Huawei\]undo info-center enable #关闭交换机输出信息 \[Huawei\]sysname S1 #更改设备名称 \[S1\]interface g0/0/1 #进入g0/0/1接口 \[S1-GigabitEthernet0/0/1\]mac-limit maximum 1 #限制接口mac地址最大学习数量为1 \[S1-GigabitEthernet0/0/1\]quit #返回系统视图 #### 实验测试: ##### **使用pc1访问pc4**  ##### **查看mac地址表**  可以看到g0/0/1接口学习到了pc1的mac地址 ##### 再使用pc2访问pc4  ##### 再次查看mac地址表  可以看到g0/0/1接口学习到的mac地址还是pc1的mac地址,也就是说,实验配置生效了 ### 2. 将攻击者的mac地址设置为黑洞mac \[S1\]mac-address blackhole 5489-9809-5783 vlan 1 #配置mac地址为黑洞地址,限制该地址在vlan1中无效 #### 实验测试: ##### **查看mac地址表**  可以看到攻击者的mac地址已设置为黑洞mac ##### 使用攻击者访问pc4  可以看到攻击者无法访问pc4,也就是说,实验配置生效了 ### 3. 将PC4的mac地址静态绑定在S1的G0/0/3口 \[S1\]mac-address static 5489-98FD-042C g0/0/3 vlan 1 #绑定mac地址到g0/0/3口,限制该地址只在vlan1使用 #### 实验测试: ##### 查看mac地址表  可以看到PC4的mac地址静态绑定在S1的G0/0/3口上了,也就是说,实验配置成功