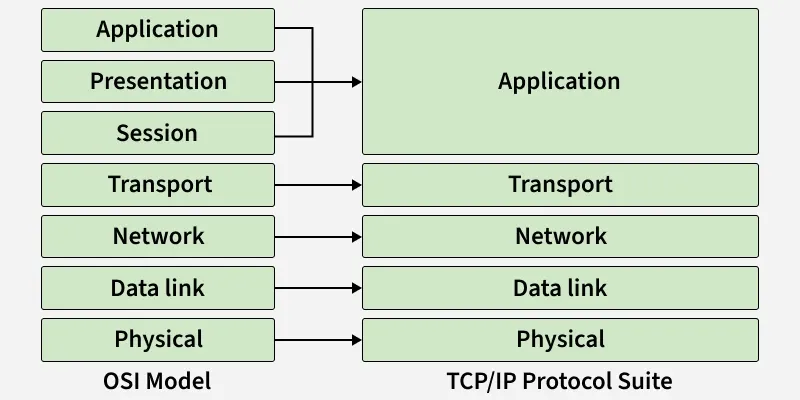

该图展示了一个经典的网络模型比较图,左侧是OSI(Open Systems Interconnection)参考模型的7层结构,右侧是TCP/IP协议套件(也称为TCP/IP模型)的层级结构。箭头表示OSI模型的层如何映射到TCP/IP模型中,突出两者之间的对应关系和简化。整体上,图采用绿色调的矩形块表示各层,从上到下排列,强调TCP/IP模型相对于OSI模型的更简洁设计。

- 左侧(OSI模型) :列出了标准的7层,从上到下依次为:

- Application(应用层)

- Presentation(表示层)

- Session(会话层)

- Transport(传输层)

- Network(网络层)

- Data link(数据链路层)

- Physical(物理层) 这是一个理论性的分层模型,由国际标准化组织(ISO)定义,用于描述网络通信的抽象框架。

- 右侧(TCP/IP协议套件) :显示了一个简化的5层结构(有时也表述为4层,将数据链路层和物理层合并为链路层),从上到下依次为:

- Application(应用层):这是一个较大的块,箭头显示它对应OSI的前三层(Application、Presentation、Session),表明TCP/IP将这些功能合并到一个层中。

- Transport(传输层):直接对应OSI的传输层。

- Network(网络层):直接对应OSI的网络层。

- Data link(数据链路层):对应OSI的数据链路层。

- Physical(物理层):对应OSI的物理层。

图的核心是映射关系:OSI的上三层被压缩到TCP/IP的应用层,而下四层则基本一一对应(传输层、网络层、数据链路层、物理层)。这反映了TCP/IP模型的实用导向,它源于实际的互联网协议开发,而非纯理论框架。图底部标注"OSI Model"和"TCP/IP Protocol Suite",清晰区分两者。

总体而言,该图强调TCP/IP模型的精简性:它减少了层级,避免了OSI中一些抽象的分离(如表示层和会话层),使实现更高效。这张图常用于网络教育中,说明为什么TCP/IP成为互联网事实标准,而OSI更多作为参考。

谈谈TCP/IP模型

TCP/IP模型(Transmission Control Protocol/Internet Protocol Suite)是现代互联网和大多数计算机网络的基础协议栈,由美国国防部在20世纪70-80年代开发而成。它不像OSI模型那样是严格的7层理论框架,而是基于实际应用设计的实用模型,通常描述为4层或5层(取决于是否将链路层拆分为数据链路层和物理层)。从图中可见,它采用5层表示,这是一种常见变体,便于与OSI比较。

TCP/IP模型的层级结构及功能

TCP/IP模型从上到下分为以下层,每层负责特定的网络通信任务,并通过协议实现。数据在发送时从上层向下封装(添加头信息),接收时向上解封装。

- 应用层(Application Layer) :

- 对应图中合并的OSI上三层。

- 功能:提供用户接口和应用服务,直接与软件应用交互。处理数据格式化、加密、会话管理等(这些在OSI中分开)。

- 典型协议:HTTP/HTTPS(网页浏览)、FTP(文件传输)、SMTP(邮件发送)、DNS(域名解析)、SSH(安全 shell)。

- 特点:面向用户,抽象了底层细节。例如,浏览器使用HTTP时,不需关心数据如何传输。

- 传输层(Transport Layer) :

- 直接对应OSI的传输层。

- 功能:提供端到端的可靠通信,确保数据完整性、流量控制和错误恢复。分为面向连接(可靠)和无连接(高效)两种模式。

- 典型协议:TCP(Transmission Control Protocol,提供可靠、有序传输,通过三次握手建立连接);UDP(User Datagram Protocol,轻量级、无连接,适合视频流等实时应用)。

- 特点:引入端口号(如HTTP的80端口),实现多路复用(多个应用共享网络)。

- 网络层(Network Layer,也称Internet Layer) :

- 对应OSI的网络层。

- 功能:负责数据包的路由选择和转发,处理不同网络间的互联。确定最佳路径,处理地址解析和分片。

- 典型协议:IP(Internet Protocol,包括IPv4和IPv6,提供逻辑寻址);ICMP(用于诊断,如ping);IGMP(组播管理)。

- 特点:无连接、无可靠保证(依赖上层TCP补足)。IP地址是核心,如192.168.1.1。

- 数据链路层(Data Link Layer) :

- 对应OSI的数据链路层。

- 功能:处理相邻节点间的可靠数据传输,包括帧封装、错误检测(如CRC校验)和介质访问控制(MAC)。管理物理地址(MAC地址)。

- 典型协议:Ethernet(以太网)、PPP(点对点协议)、Wi-Fi相关标准。

- 特点:依赖硬件,处理局域网(LAN)通信,如交换机操作。

- 物理层(Physical Layer) :

- 对应OSI的物理层。

- 功能:定义比特流的物理传输,包括电缆、光纤、无线信号的规格、电压、时序等。实际将数据转换为电信号或光信号。

- 典型协议/标准:涉及硬件如RJ-45接口、802.11 Wi-Fi物理规范。

- 特点:最低层,无智能,仅传输原始比特。

在一些表述中,数据链路层和物理层合并为"链路层"(Link Layer)或"网络接口层",使模型简化为4层。这取决于上下文,但图中分开显示,便于与OSI对齐。

TCP/IP模型的优势与特点

- 实用性强:不像OSI的理论先行,TCP/IP是"自底向上"设计的,先有协议(如IP、TCP)后有模型。这使得它更灵活,易于实现和扩展,成为互联网的核心(例如,IPv6的演进)。

- 与OSI的比较:如图所示,TCP/IP简化了上层,减少了开销。OSI更详细,便于教学和标准化,但实际部署较少(除了某些协议如X.25)。TCP/IP不强制层间边界,允许跨层优化。

- 应用场景:几乎所有现代网络(如互联网、局域网、云服务)都基于TCP/IP。例:浏览网页时,应用层用HTTP,传输层用TCP,网络层用IP,链路/物理层用Ethernet/Wi-Fi。

- 局限性:早期设计未充分考虑安全(如IP无加密),导致后来的扩展(如IPSec)。随着物联网(IoT)和5G,它继续演化,支持更多协议(如QUIC替代TCP的部分功能)。

- 历史与现状:起源于ARPAnet项目,现由IETF(Internet Engineering Task Force)维护。2025年,随着AI和边缘计算的兴起,TCP/IP仍在优化,如拥塞控制算法的改进(e.g., BBR)。

总之,TCP/IP模型的简洁和鲁棒性使其主导了全球网络基础设施。该图很好地捕捉了其本质:从理论(OSI)到实践的桥梁。

TCP/IP模型下的安全部署概述

TCP/IP模型作为互联网的核心协议栈,虽然设计简洁高效,但其开放性和分层结构也引入了诸多安全风险,如数据窃听、篡改、拒绝服务攻击(DoS)和中间人攻击等。这些风险源于模型的早期设计未充分考虑现代威胁,因此安全部署已成为网络工程的关键实践。安全部署的目标是通过在各层引入加密、访问控制、监控和冗余机制,确保数据机密性、完整性和可用性。根据当前(2025年)的最佳实践,安全部署应采用"防御纵深"策略,即多层防护结合自动化工具和持续监控,而不是依赖单一层。以下按TCP/IP模型的层级(应用层、传输层、网络层、数据链路层、物理层)讨论安全部署要点,并结合整体最佳实践。

1. 应用层的安全部署

应用层直接处理用户数据和业务逻辑,是最易受攻击的层(如SQL注入、XSS跨站脚本)。安全部署重点在于协议加密和应用级防护:

- 使用安全协议:替换HTTP为HTTPS(基于TLS),确保数据加密传输;对于远程访问,使用SSH代替Telnet或FTP。HTTPS通过证书验证防止中间人攻击。

- 应用防火墙和监控:部署Web应用防火墙(WAF)过滤恶意输入;集成日志分析工具(如ELK栈)实时检测异常。

- 最佳实践:定期审计应用代码,实施零信任模型(Zero Trust),即不默认信任任何用户或设备。举例,在云环境中,如Azure或AWS,启用应用网关进行流量过滤。

2. 传输层的安全部署

传输层负责端到端通信,常见风险包括端口扫描和会话劫持。TCP的"三次握手"机制虽提供可靠性,但易被SYN洪水攻击利用。

- 加密与认证:集成TLS/SSL协议(当前版本TLS 1.3),在TCP/UDP上添加加密层,确保数据在传输中不被窃听。QUIC协议(基于UDP)作为新兴替代,提供内置加密和更快连接。

- 端口管理:关闭不必要端口(如默认的23/Telnet),使用端口敲门(Port Knocking)动态开放端口。

- 最佳实践:部署入侵检测系统(IDS)如Snort监控TCP流量异常;结合流量控制避免拥塞攻击。在服务器部署中,只启用必需端口以减少攻击面。

3. 网络层的安全部署

网络层处理路由和寻址,IP协议的无连接特性易导致IP欺骗和路由劫持。

- IPSec协议:核心安全机制,提供认证头(AH)和封装安全负载(ESP),实现IP层加密和完整性保护。适用于VPN隧道,确保跨网络安全通信。

- 防火墙与路由控制:使用状态ful防火墙(如iptables或Palo Alto)基于IP地址过滤流量;实施BGP安全扩展(如RPKI)防止路由表污染。

- 最佳实践:网络分段(Segmentation),将网络分为子网或VLAN,限制横向移动攻击;在DMZ(非军事区)部署入侵预防系统(IPS)。对于数据中心,采用软件定义网络(SDN)动态调整安全策略。

4. 数据链路层的安全部署

数据链路层管理帧传输,风险包括MAC地址欺骗和ARP中毒。

- 链路加密:使用MACsec(IEEE 802.1AE)在以太网帧上加密,保护局域网(LAN)内数据。

- 访问控制:启用端口安全(如Cisco的Port Security)限制MAC地址绑定;使用802.1X协议进行基于端口的网络访问控制(PNAC)。

- 最佳实践:在交换机上配置STP(生成树协议)防护避免环路攻击;结合物理层隔离,防止无线嗅探(如Wi-Fi使用WPA3加密)。

5. 物理层的安全部署

物理层涉及硬件传输,最基础但常被忽视的风险包括线缆窃听和设备篡改。

- 物理防护:使用光纤代替铜缆减少电磁干扰;部署访问控制系统(如门禁、监控摄像头)保护机房。

- 冗余与监控:实施链路冗余(如多路径路由)避免单点故障;使用网络监控工具检测物理层异常(如信号衰减表示潜在窃听)。

- 最佳实践:遵循数据中心安全标准(如ABB的全面方案),包括环境控制和备用电源,确保物理基础设施的弹性。

整体最佳实践与趋势

- 多层防御:结合上述层级措施,形成"纵深防御",如使用SIEM(安全信息与事件管理)系统整合日志。2025年的趋势包括AI驱动的安全自动化(如AIOps生成最佳实践评估报告),快速响应零日攻击。

- 云与边缘部署:在AWS或Azure等云平台中,启用基于IP的控制组和专用实例安全(如Webex的语音/数据分离)。

- 合规与更新:遵守标准如ISO 27001或NIST框架;定期补丁管理,防范已知漏洞(如TCP/IP栈的CVE)。最小权限原则(Least Privilege)和持续渗透测试是关键。

- 挑战与建议:TCP/IP的遗留问题(如IPv4地址耗尽)可通过IPv6迁移缓解,后者内置更好安全支持。企业应投资培训,避免人为错误。

总之,TCP/IP模型下的安全部署强调预防性设计而非事后补救。通过这些措施,可以显著降低风险,确保网络可靠运行。