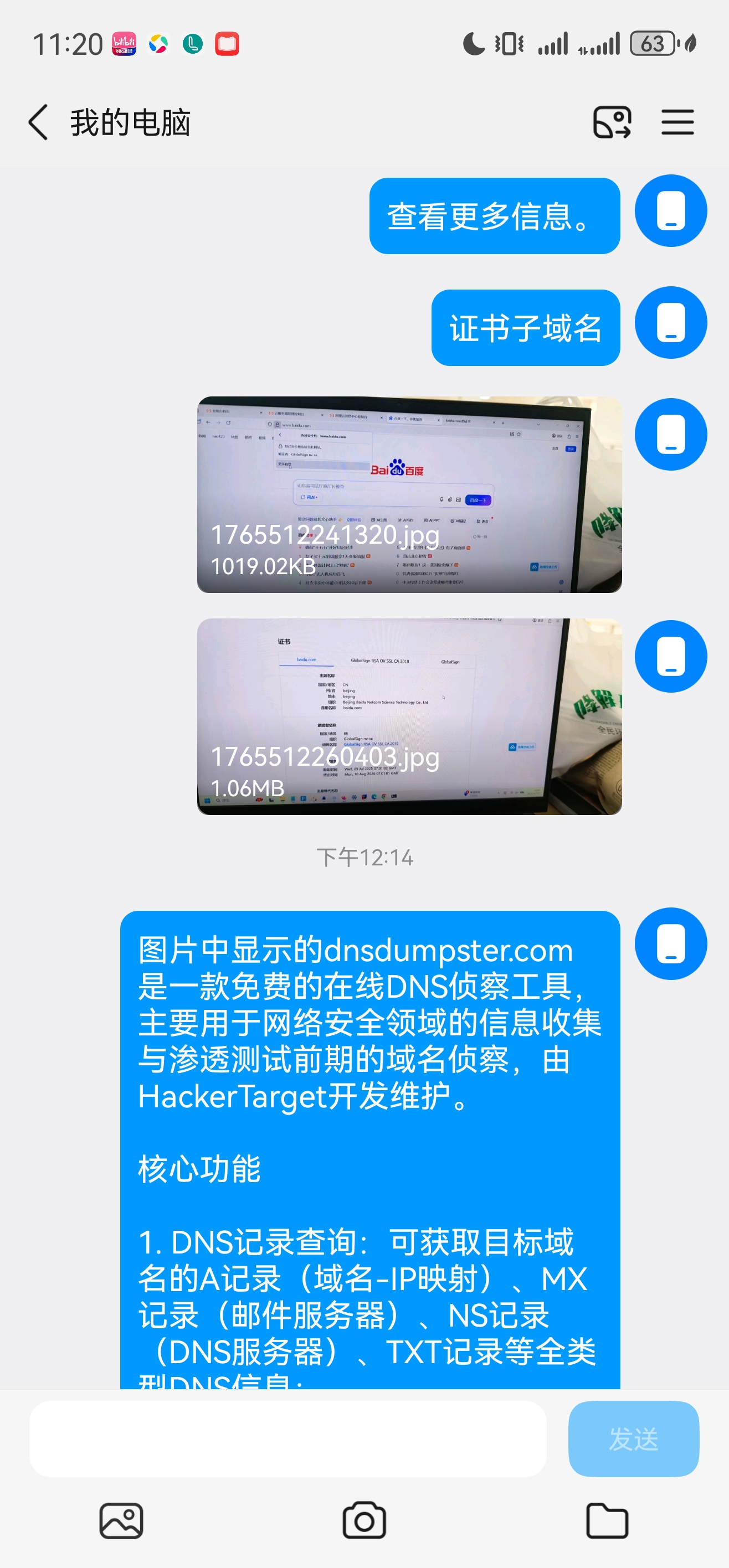

图片中显示的dnsdumpster.com是一款免费的在线DNS侦察工具,主要用于网络安全领域的信息收集与渗透测试前期的域名侦察,由HackerTarget开发维护。

核心功能

-

DNS记录查询:可获取目标域名的A记录(域名-IP映射)、MX记录(邮件服务器)、NS记录(DNS服务器)、TXT记录等全类型DNS信息;

-

子域名枚举:通过被动收集技术深度挖掘目标域名下的子域名,不会触发目标的防御机制,常能发现未公开的测试环境或管理后台;

-

网络拓扑可视化:自动生成域名间的关联关系图,直观展示服务器架构与域名布局;

-

端口与服务探测:可查看子域名开放的端口及对应网络服务,辅助评估安全风险。

应用场景

该工具是安全研究人员、渗透测试工程师在信息打点阶段的核心工具,常用于Web应用安全评估、企业产权信息溯源、网络指纹识别等场景(与图片中"信息打点-Web应用&企业产权&指纹识别"的主题匹配)。

需要我帮你整理一份dnsdumpster的使用步骤指南,让你快速上核心结论:能通过代理操作源站URL,是因为CDN是HTTP(S)反向代理,专门转发完整URL路径;不能直接扫端口,是因为CDN节点只开放80/443等必要端口,且会拦截非HTTP(S)请求,扫描结果与源站无关。

一、为什么能通过代理操作源站URL

- 反向代理的核心功能:完整转发URL请求

CDN节点本质是HTTP(S)反向代理服务器,用户请求 https://example.com/path?param=1 时,节点会保留完整的URL路径与参数,通过内部通道转发给源站。源站根据这些信息返回对应资源,节点再将结果回传给用户。

关键:CDN转发的是HTTP语义层面的请求,而非简单的端口转发。

- URL与端口的分工明确

-

URL路径/参数:属于应用层,用于标识源站的具体资源或操作(如 /api/user 、 ?id=123 );

-

端口:属于传输层,仅用于建立连接(CDN节点默认用80/443接收用户请求,再按配置用对应端口回源) 。

CDN会解析URL并转发给源站,无需用户知道源站的具体端口。

- 回源配置的灵活性

CDN支持自定义回源协议与端口(如源站用9001端口提供服务),用户仍通过 https://example.com (443端口)访问,节点自动将请求转发至源站的9001端口 。

二、为什么不能直接扫描代理节点端口

- CDN节点仅开放必要端口

节点通常只开放80(HTTP)/443(HTTPS),其他端口(如8080、3389)会被防火墙拦截,返回关闭或过滤状态。

- 扫描目标错误

扫描CDN节点IP只能得到节点自身的端口状态,与源站无关。节点是转发层,不运行源站的业务服务(如数据库、SSH)。

- 请求合法性验证

CDN会校验Host头等HTTP请求信息,非标准HTTP请求(如端口扫描的TCP连接)会被直接拒绝,无法触达源站。

- 源站IP被隐藏

CDN通过CNAME接管DNS解析,用户获取的是节点IP而非源站IP;回源请求走内部通道,外部无法直接扫描源站端口。

三、关键区别对比

操作 本质 目标 结果

访问URL HTTP(S)请求,含完整路径/参数 CDN节点→源站应用层 源站返回对应资源

端口扫描 传输层TCP/UDP连接探测 CDN节点传输层 仅看到节点开放的80/443,与源站无关

四、通俗理解

-

访问URL:像寄快递,写清"收件人+详细地址",CDN是中转站,负责把包裹送到正确房间;

-

端口扫描:像在中转站门口挨个敲门,只有80/443这两个门开着,其他门都锁着,且里面没有你要找的人。

总结

CDN的价值在于透明转发HTTP(S)请求,让用户无需关心源站的具体端口与IP;同时通过端口限制与IP隐藏保护源站安全。要操作源站资源,用URL即可;要扫描源站端口,需先找到源站真实IP并合规操作。

需要我帮你整理一份"绕过CDN找到源站IP并合规扫描端口"的步骤清单吗?手查询目标域名的DNS信息吗?