本文章只做技术探讨, 请勿用于非法用途。

引言

再聊一下 AST 反混淆, 聊一下常见一些的 OB 混淆的处理方法。

实战

要处理的是 reese84 的加密, 部分加密代码如下。

JavaScript

function _0x38facf(_0x7f638c) {

var _0x266430 = a1_0x422d

, _0x1ed4bb = this[_0x266430(0x45b) + _0x266430(0x3be)]

, _0x5b3338 = _0x295651[_0x266430(0x2b2)](this, _0x7f638c) || this

, _0x1bd4e5 = _0x1ed4bb[_0x266430(0x437) + _0x266430(0x274)];

return Object[_0x266430(0x28c) + _0x266430(0x439) + 'Of'] ? Object[_0x266430(0x28c) + _0x266430(0x439) + 'Of'](_0x5b3338, _0x1bd4e5) : _0x5b3338[_0x266430(0x1f2) + _0x266430(0x1d9)] = _0x1bd4e5,

_0x5b3338;

}老规矩, 源码放这里, 是一个航司网站, 感兴趣可以自己去看看。www.etihad.com/

思路

目的还是要得到一份明文代码, 如下所示。

JavaScript

// 加密原文

var _0x416d2b = localStorage[_0x45c9ef(0x33f) + 'm'](_0x2c07b5[_0x45c9ef(0x24a) + _0x45c9ef(0x2a0)]);

// 目标代码

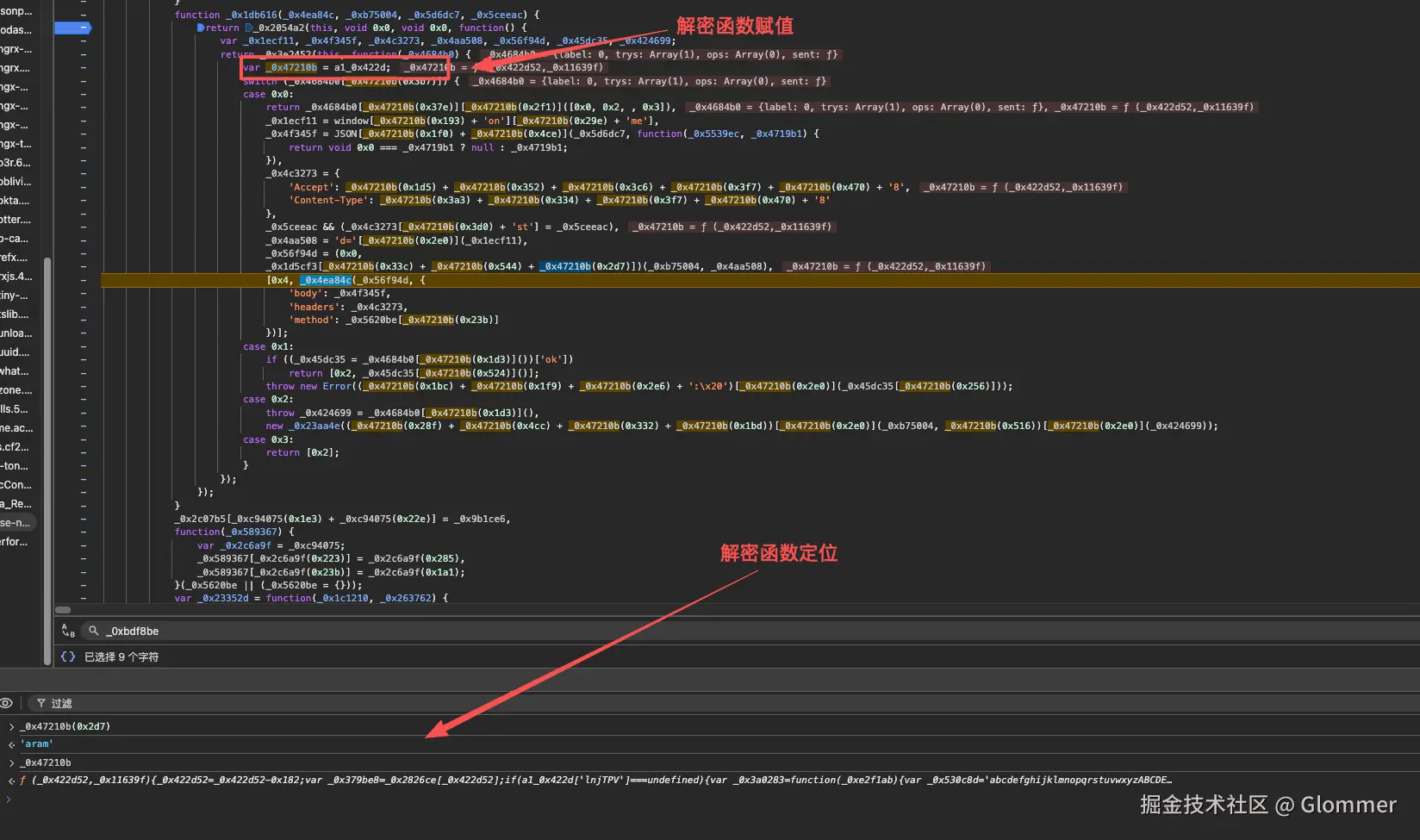

var _0x416d2b = localStorage["getItem"](_0x2c07b5["COOKIE_NAME"]);可以看到是一份 OB 混淆的代码, 加密类似 _0x266430(0x45b) 或 _0x45c9ef(0x33f) 形式, 首先我们需要通过调试来找到解密函数。

加密代码示例

加密代码示例

加密代码结构示例

加密代码结构示例

通过调试可以发现, 所有的解密函数都是通过 a1_0x422d 变量赋值, 然后进行调用解密, 可以做一个具体测试。

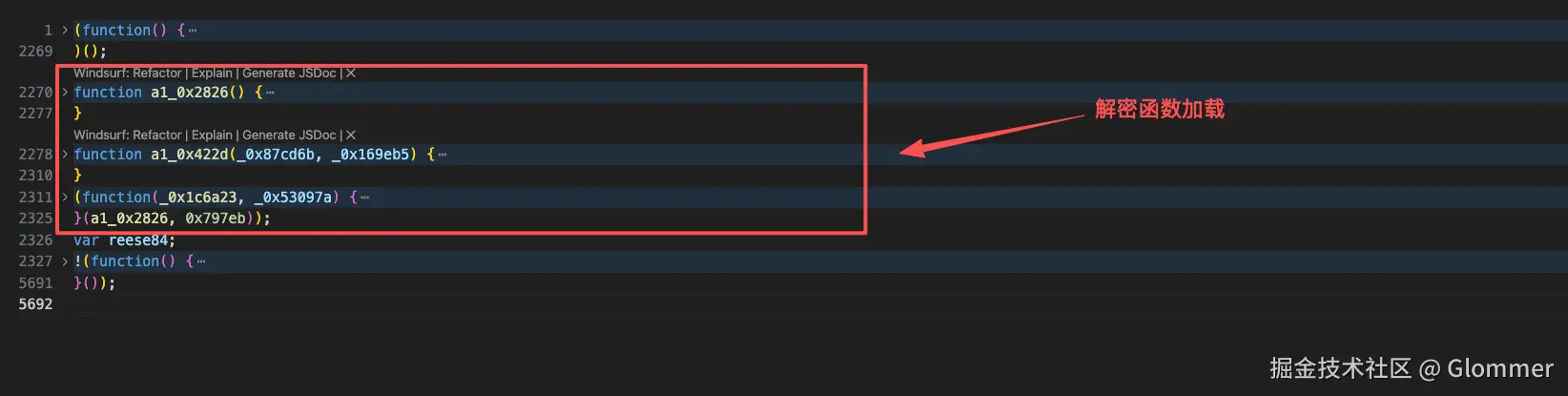

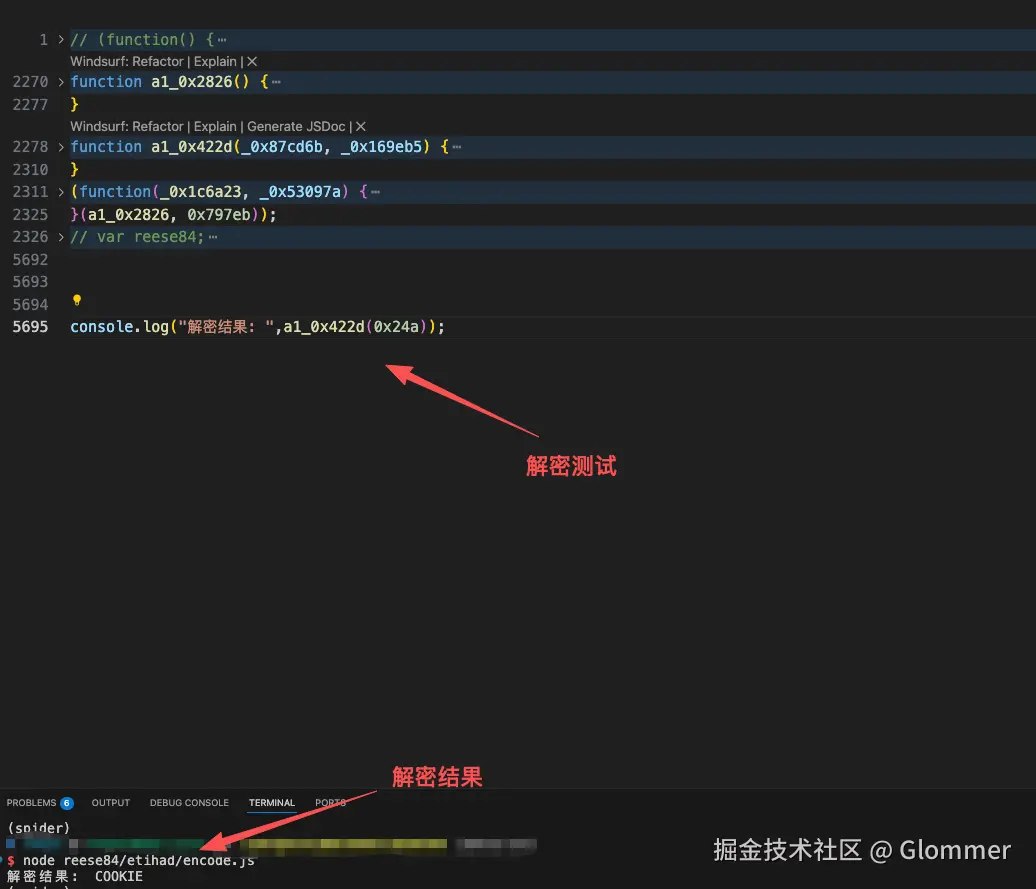

解密测试

解密测试

可以看到, 加载解密函数, 然后替换为原函数调用, 就能成功解密。

步骤

由此我们可以确定处理方法。

JavaScript

1. eval 加载解密函数。

2. 定位加密位置, 运行解密函数。

3. 将原本的加密代码替换。开整

按照上边的步骤, 逐一实现。

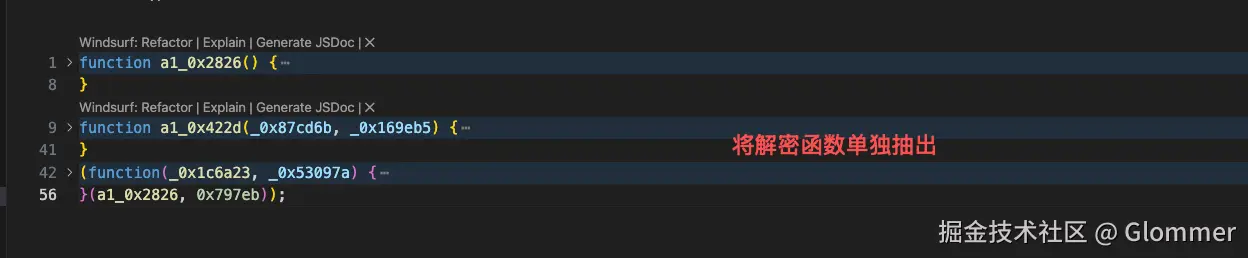

解密函数单独封装文件 key.js

解密函数单独封装文件 key.js

AST 代码示例

AST 代码示例

稍微提一点, 也不是所有 _0x45c9ef(0x33f) 形式的代码都是加密代码, 也有部分是函数调用, 可以做一个 try catch 处理。由此, 我们可以得到一份代码如下。

JavaScript

function _0x38facf(_0x7f638c) {

var _0x266430 = a1_0x422d,

_0x1ed4bb = this["constructor"],

_0x5b3338 = _0x295651["call"](this, _0x7f638c) || this,

_0x1bd4e5 = _0x1ed4bb["prototype"];

return Object["setPrototype" + 'Of'] ? Object["setPrototype" + 'Of'](_0x5b3338, _0x1bd4e5) : _0x5b3338["__proto__"] = _0x1bd4e5, _0x5b3338;

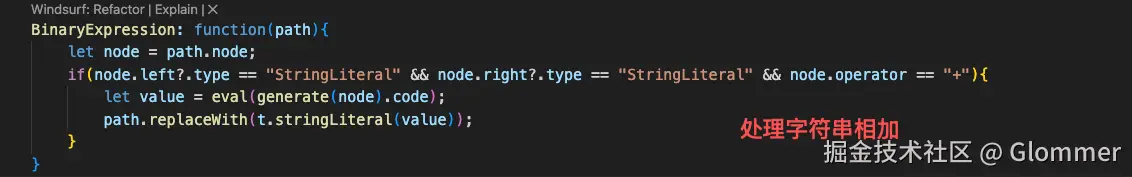

}然后来处理字符串相加的情况。

AST 代码示例

AST 代码示例

最终得到字符串解密完成的代码如下。

JavaScript

function _0x38facf(_0x7f638c) {

var _0x266430 = a1_0x422d,

_0x1ed4bb = this["constructor"],

_0x5b3338 = _0x295651["call"](this, _0x7f638c) || this,

_0x1bd4e5 = _0x1ed4bb["prototype"];

return Object["setPrototypeOf"] ? Object["setPrototypeOf"](_0x5b3338, _0x1bd4e5) : _0x5b3338["__proto__"] = _0x1bd4e5, _0x5b3338;

}总结

文章主要是聊一些思路, 希望可以作为参考。

一些基础的写法可以参考之前的文章, 这次的 OB 混淆应该是更加常见一些的。

请洒潘江,各倾陆海云尔。