刚被 React 19/RSC 满分漏洞的预警刷屏?

这次 CVSS 10.0 的高危漏洞,让 React 19.x、Next.js 14.3 + 等版本的业务瞬间暴露在'单请求 RCE'的风险里,不少团队连夜紧急升级框架......

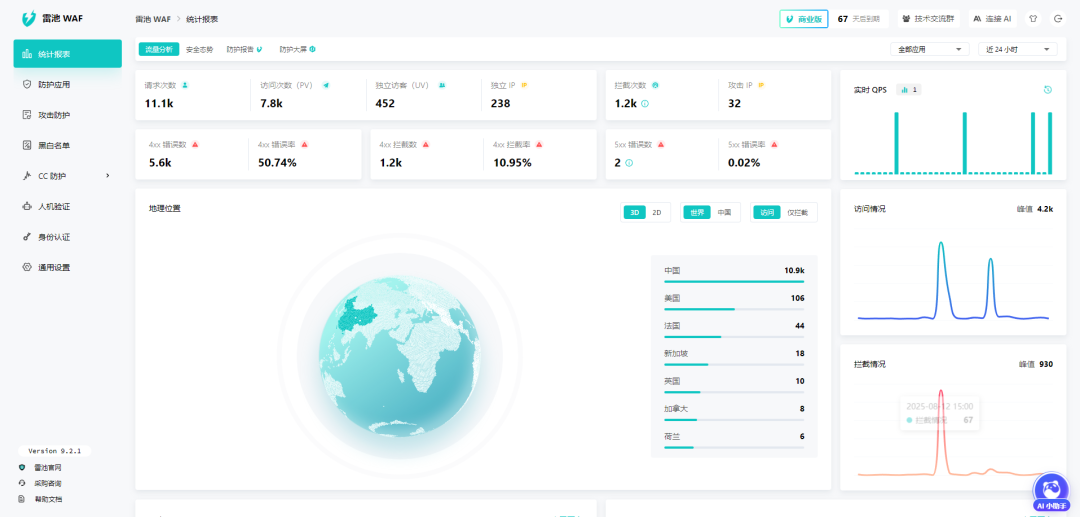

在这个事件中,雷池 WAF 的社区官网,用的是 React 18+Next.js 14.0.1 技术栈,从漏洞爆发到现在,全程'未受影响'。

是运气好吗?不全是。

为什么雷池 "未受影响"?

首先,从产品自身安全来看,雷池全系列版本均与本次漏洞风险绝缘:

雷池 WAF 核心的防护逻辑早已提前覆盖此类全栈框架风险。作为基于智能语义分析的下一代 Web 应用防火墙,雷池首创的智能语义分析算法,突破了传统规则算法的局限,能够基于代码理解深度解析请求 payload 结构。针对本次漏洞利用的畸形 Flight 协议请求,雷池可通过多维度检测精准识别异常特征 ------ 无论是异常的 Content-Type、超长结构的请求负载,还是隐含恶意指令的序列化数据,都能被快速捕获。

同时,雷池凭借线性安全检测算法与动态流量基线学习能力,实现了 "精准拦截 + 零误杀" 的双重保障。不同于临时 WAF 拦截可能误伤正常用户的尴尬,雷池基于 Nginx 开发的高性能架构,能在平均检测延迟<1 毫秒的前提下,精准区分攻击包与正常业务请求,既阻断漏洞利用,又不影响业务正常运转。这种防护逻辑,让 "未受影响" 成为选择雷池的客户必然结果,而非偶然运气。

雷池社区版:让全栈业务 "不怕漏洞"

漏洞精准防护,覆盖已知与未知风险:针对本次 React 高危漏洞,雷池社区版的 XSS 检测规则已能拦截大部分恶意 payload。依托其核心的智能语义分析技术,雷池不仅能防御已知漏洞,更能基于攻击原理识别未知威胁,让 0day 攻击无处遁形,为业务构建全链路防护。同时,长亭科技安策团队将持续跟踪漏洞的后续影响范围与攻击手段演变,实时监测漏洞利用方式是否出现变种,动态评估现有检测规则的防护有效性,一旦发现新的攻击特征,将第一时间更新防护策略,确保雷池社区版的检测能力始终与威胁同步,为业务提供持续稳定的安全保障。

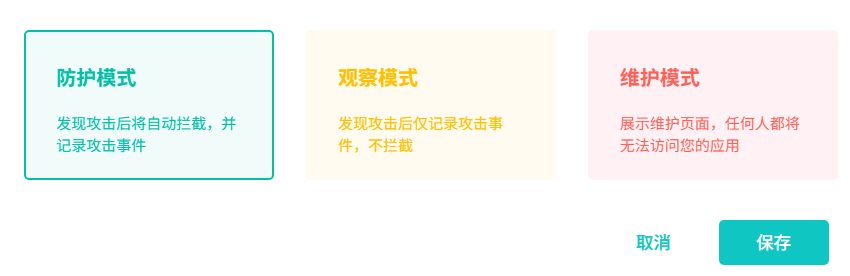

开箱即用易部署,轻量化运维无压力:雷池社区版支持一键安装与容器式管理,适配多种运行环境,配置开箱即用,无需繁琐调整规则,哪怕是非专业安全人员也能快速上手。其平均检测延迟<1 毫秒、单核 2000+TPS 的高并发性能,能在不占用过多服务器资源的情况下,实现全天候防护,让运维人员实现 "躺平式管理"。

多维能力拓展,适配全栈业务场景:雷池社区版集成了 CC 攻击防护、恶意 IP 情报拦截、一键强制 HTTPS、人机验证等多维功能,完美适配全栈时代的业务安全需求。

漏洞突袭不断,"侥幸未受影响" 无法成为业务安全的长期依赖。雷池以领先技术、易用体验、全面防护,让 "安全" 成为业务标配。