"密钥槽(Key Slot)"的核心含义------简单来说,密钥槽就是HSE硬件中为密钥分配的"带编号的安全存储位置/逻辑容器",本质是HSE对密钥进行规范化管理的一种机制,你可以把它类比成"银行的保险箱格子":每个格子有唯一编号(槽位ID),格子里存密钥(或密钥的加密形态),只有凭权限和编号才能调用,且无法直接看到格子里的内容。

一、密钥槽的核心定义与设计目的

在车载SoC的HSE中,密钥槽是硬件层面划分的逻辑存储单元(不是物理上独立的内存块,而是带管理属性的存储区域),设计目的:

- 规范化管理多密钥:车载场景需要存储多个密钥(如根密钥、AES密钥、签名密钥等),密钥槽通过唯一ID(如0~63)区分不同密钥,避免混淆;

- 权限隔离:每个密钥槽可配置独立的访问权限(如"仅加密可用""仅HSE内部调用""禁止导出"),比如根密钥所在的槽位禁止任何外部读取,AES会话密钥槽位仅允许指定进程调用;

- 简化密钥使用:应用层无需记住复杂的密钥存储物理地址,只需传入"槽位ID"即可调用密钥,HSE内部完成ID到实际密钥的映射,降低软件层复杂度;

- 硬件级保护:密钥槽内的密钥(即使是加密形态)完全处于HSE的硬件隔离域,SoC主CPU/操作系统无法直接访问,防止内存dump、总线嗅探等攻击。

二、密钥槽的核心特征(车载HSE场景)

1. 槽位的属性(每个槽位可独立配置)

| 属性 | 说明 |

|---|---|

| 槽位ID | 唯一编号(如0x00~0x3F),是调用密钥的唯一标识; |

| 密钥类型 | 限定槽位支持的密钥算法(如AES-128、RSA-2048、HMAC),防止错用; |

| 访问权限 | 如"只读/只写/不可导出/仅加密/仅解密",车载场景中AES密钥槽通常设为"不可导出+仅加解密"; |

| 生命周期 | 临时槽(掉电丢失,存安全RAM)、永久槽(掉电保留,关联OTP/eFuse); |

| 锁定策略 | 连续错误访问N次后锁定槽位,防止暴力破解; |

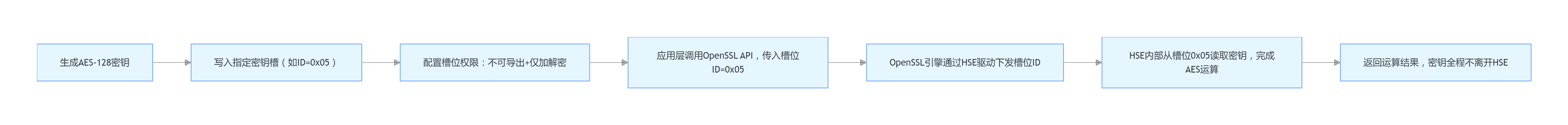

2. 密钥槽的使用流程(以AES-128密钥为例)

- 关键:写入槽位的密钥无法被读取出来(即使是root权限),只能通过槽位ID触发HSE使用该密钥做运算;

- 车载场景中,根密钥通常写入"只读+不可导出+永久"槽位,且槽位ID是厂商预置的,无法修改。

3. 物理载体:密钥槽的存储位置

密钥槽不是独立的物理硬件,而是HSE对其内部存储资源的逻辑划分:

- 临时槽:映射到HSE的安全RAM(易失性,速度快,用于会话密钥);

- 永久槽:映射到OTP/eFuse或加密的Flash分区(非易失性,用于根密钥/长期密钥);

- HSE会维护一张"槽位ID-物理地址"的映射表,该表仅在HSE内部可见,外部无法访问。

三、举个车载场景的具体例子

某车载SoC的HSE提供64个密钥槽,其中:

- 槽位0x00:厂商预置根密钥(OTP存储,权限:不可读写、不可导出、仅内部解密);

- 槽位0x05:AES-128-CTR密钥(加密Flash存储,权限:可写一次、不可导出、仅加解密);

- 槽位0x30:临时会话密钥(安全RAM存储,权限:可读写、不可导出、会话级有效);

当车载ECU需要解密CAN总线数据时:

- 应用层调用OpenSSL的

EVP_DecryptInit_ex,传入参数:算法=AES-128-CTR、密钥槽ID=0x05、IV=xxx; - OpenSSL引擎通过HSE驱动向HSE发送"使用槽位0x05的密钥,以AES-128-CTR解密数据"的指令;

- HSE从槽位0x05读取密钥(内部操作),完成解密运算,返回结果;

- 全程软件层从未接触到密钥明文,仅通过槽位ID调用。

小结

- 核心本质:密钥槽是HSE为密钥分配的带唯一ID和权限控制的逻辑存储单元,类比"带编号的安全保险箱";

- 核心价值:规范化管理多密钥、隔离权限、防止密钥导出/泄露,是车载HSE保障密钥安全的核心机制;

- 使用特征:应用层通过"槽位ID"调用密钥,密钥全程在HSE内部流转,无明文暴露到系统层。

简单来说,密钥槽解决了"多密钥如何安全、有序、可控地存储和使用"的问题,是车载SoC HSE中密钥管理的基础核心。

附录:多个密钥槽设计的动因

车载SoC的HSE为什么需要设计多个密钥槽,核心原因是车载场景的密钥类型多、安全等级差异大、访问权限需求不同,多个密钥槽能实现"物理/逻辑隔离+精细化管控",满足车载功能安全(ISO 26262)和网络安全(ISO/SAE 21434)的严苛要求------单密钥槽完全无法适配车载复杂的安全需求。

一、核心原因:车载场景的密钥"多样性"与"隔离性"需求

车载SoC需要管理的密钥类型远超普通消费电子,不同密钥的用途、安全等级、生命周期完全不同,必须通过独立密钥槽隔离:

1. 密钥类型/用途不同,需物理/逻辑隔离

车载系统涉及多个安全域,每个域都需要专属密钥,且绝不能混用(否则一个域被攻破会牵连全局):

| 密钥类型 | 用途 | 安全等级 | 密钥槽配置要求 |

|---|---|---|---|

| 根密钥(Root Key) | 加密/保护其他应用密钥 | 最高 | 永久槽、不可导出、只读、OTP存储 |

| 固件验证密钥(Image Key) | 验证ECU/SoC固件完整性(防篡改) | 高 | 永久槽、仅签名验证、不可导出 |

| AES-128-CTR通信密钥 | 加密CAN/LIN/Ethernet车载总线数据 | 中 | 可更新、不可导出、仅加解密 |

| 蓝牙/车机互联密钥 | 车机与手机/云端通信加密 | 中低 | 临时槽、可读写、会话级有效 |

| 诊断密钥(Diagnostic Key) | 厂家售后诊断时的身份认证 | 高 | 条件访问(仅诊断模式解锁) |

如果只用1个密钥槽:

- 无法区分"根密钥"和"临时通信密钥",根密钥会暴露在低安全等级的使用场景中;

- 一旦密钥槽权限配置为"可更新",根密钥就有被篡改的风险;若配置为"只读",临时密钥又无法更新。

2. 权限精细化管控:不同密钥槽可配置独立规则

每个密钥槽支持独立的权限策略,这是车载安全的核心需求,单槽完全做不到:

- 根密钥槽:配置为"不可导出、不可写入、仅HSE内部调用",即使黑客攻破车机系统,也无法读取/修改根密钥;

- 通信密钥槽:配置为"可远程更新、不可导出、仅加解密",车企可通过OTA更新通信密钥(应对密钥泄露),但无法导出;

- 诊断密钥槽:配置为"仅诊断模式解锁、错误5次锁定槽位",防止黑客暴力破解诊断权限;

- 临时会话密钥槽:配置为"掉电清空、可读写",会话结束后自动销毁,降低泄露风险。

3. 生命周期不同,需分槽管理

车载密钥的生命周期从"永久有效"到"单次会话有效"不等,不同槽位可适配不同生命周期:

- 永久槽(OTP/eFuse映射):存储根密钥、固件验证密钥,车规级SoC要求这类密钥"终身不可修改";

- 半永久槽(加密Flash映射):存储通信密钥、诊断密钥,可OTA更新但需严格鉴权;

- 临时槽(安全RAM映射):存储蓝牙/临时会话密钥,掉电即失,避免长期存储带来的泄露风险。

4. 功能安全与合规性要求(ISO 26262/21434)

车载安全标准明确要求"安全机制的独立性":

- 不同ASIL等级(汽车安全完整性等级)的功能,其密钥必须隔离存储。比如:

- 制动系统的加密密钥(ASIL D,最高等级)需存入高安全等级槽位;

- 娱乐系统的通信密钥(ASIL A/QM)可存入普通安全等级槽位;

- 多个密钥槽是满足"域隔离"的硬件基础,若单槽存储,无法通过合规认证。

5. 应对"最小权限原则",降低攻击面

车载SoC的不同模块(如CAN控制器、车机应用、诊断模块)只能访问自身所需的密钥槽:

- CAN控制器仅能访问"总线加密密钥槽",无法访问根密钥槽;

- 车机应用仅能访问"蓝牙/互联密钥槽",无法访问诊断密钥槽;

- 即使某个模块被攻破,黑客也只能获取该模块对应的密钥槽权限,无法控制全局,大幅降低攻击影响范围。

二、举个实际场景:单槽vs多槽的安全差异

假设某车载SoC只有1个密钥槽:

- 根密钥、通信密钥、诊断密钥都存在这个槽里,权限只能统一配置为"可加解密";

- 若黑客通过车机漏洞获取了该槽位的调用权限,就能同时获取根密钥、诊断密钥的使用权限,进而篡改固件、解锁车辆、窃取数据。

而多密钥槽的场景:

- 根密钥在独立槽位(不可导出、仅内部调用),通信密钥在另一槽位(仅加解密),诊断密钥在第三槽位(仅诊断模式可用);

- 即使车机漏洞泄露了通信密钥槽的权限,黑客也无法访问根密钥/诊断密钥槽,攻击范围被限制在"总线通信"层面,无法影响核心安全功能。

三、补充:车载SoC密钥槽的典型数量与分配

车规级SoC的HSE通常配置32/64/128个密钥槽,典型分配逻辑:

- 0~7槽:厂商预置根密钥、固件验证密钥(永久槽、最高权限);

- 8~31槽:ECU通信、诊断、OTA相关密钥(半永久槽、中等权限);

- 32~63槽:临时会话、蓝牙/无线连接密钥(临时槽、低权限);

- 剩余槽位:预留扩展(如新增V2X、充电桩通信密钥)。

小结

- 核心需求:车载SoC的密钥类型、安全等级、生命周期、权限要求差异极大,单槽无法实现隔离与精细化管控;

- 核心价值:多密钥槽实现"域隔离+权限隔离+生命周期隔离",满足车载安全标准,降低攻击面;

- 合规要求:多密钥槽是通过ISO 26262/21434认证的必要硬件基础,是车载安全的"底线配置"。

简单来说,多密钥槽本质是为车载复杂的安全场景建立"分级、分域、分权限"的密钥管理体系,避免"一损俱损"的全局安全风险。