引言

SSL/TLS是一种密码通信框架,作为世界上使用最广泛的密码通信方法,它综合运用了对称密码、消息认证码、公钥密码、数字签名、伪随机数生成器等密码学技术,堪称密码学领域的集大成者。

历史沿革:

- SSL(Secure Socket Layer):安全套接层,由Netscape公司于1994年设计,1995年发布3.0版本

- TLS(Transport Layer Security):传输层安全,IETF在SSL 3.0基础上设计的协议,实质上是SSL的后续版本

如今的互联网安全建立在TLS之上,HTTPS、安全邮件、VPN等关键服务都依赖这一协议栈。理解SSL/TLS不仅是网络安全的基础,更是现代互联网架构的核心知识。

设计原则

分层安全架构

- 两层结构:记录协议(底层传输安全)、握手协议(上层认证协商)

- 模块化:各层独立,便于升级(如记录协议加密算法可替换)

应用协议独立性

SSL/TLS的一个关键设计原则是应用协议独立性:

- 支持HTTP、SMTP、IMAP等多种上层协议(如HTTPS=HTTP+TLS)

- 不限制应用层安全逻辑,仅提供传输层保护

- 这种透明性使得应用开发者无需关心底层加密细节

核心逻辑流程

SSL/TLS的核心工作流程遵循明确的逻辑顺序:

- 协商密钥交换算法 → 选择双方都支持的密码套件

- 身份认证 → 基于PKI证书验证服务器身份(可选客户端认证)

- 协商密钥 → 建立共享的会话密钥

- 数据加密传输 → 使用对称加密保护应用数据

这一过程实现了保密性 (加密)、完整性 (MAC/AEAD)、认证性(证书)的三重安全目标。

核心密码学算法体系

对称加密算法(记录协议核心)

对称加密算法是SSL/TLS数据加密的主力,决定了通信的机密性:

| 算法 | 密钥长度 | TLS版本支持 | 适用场景 | 安全性评估 |

|---|---|---|---|---|

| AES | 128/192/256位 | TLS 1.2+支持GCM/CBC模式 | 通用场景,硬件加速支持良好 | ★★★★★ (GCM模式) |

| ChaCha20 | 256位 | TLS 1.3新增 | 移动设备、物联网(低资源消耗) | ★★★★★ |

| 3DES | 168位(有效112位) | TLS 1.2及之前,1.3已移除 | 遗留系统兼容 | ★★ (已过时) |

现代趋势:

- AES-GCM:结合加密和认证,TLS 1.2+推荐

- ChaCha20-Poly1305:针对缺乏AES硬件加速的设备优化

- 性能考虑:现代CPU通常对AES有硬件加速,而ChaCha20在软件实现中表现优异

非对称加密算法(密钥交换/签名)

非对称算法在握手阶段建立信任和密钥:

RSA:

- 基于大整数分解问题

- TLS 1.2支持密钥交换和签名

- TLS 1.3仅保留签名功能(因为缺乏前向安全性)

ECC系列:

- ECDSA:椭圆曲线数字签名算法,TLS 1.3推荐

- ECDHE:椭圆曲线瞬时Diffie-Hellman,TLS 1.3强制要求

- 优势对比:256位ECC ≈ 3072位RSA安全性,计算效率更高

密钥交换演进:

TLS 1.2: RSA密钥交换(无前向安全) → TLS 1.3: ECDHE强制(前向安全)哈希与完整性保护算法

哈希函数:

- SHA-2系列:SHA-256/SHA-384成为TLS 1.2+主流

- SHA-1淘汰:2017年实际碰撞攻击证明其不安全

- MD5废弃:2008年伪造CA攻击后彻底弃用

消息认证码:

- HMAC:基于哈希的MAC,TLS 1.2用于完整性计算

- AEAD革命:TLS 1.3用AEAD整合加密与MAC,不再单独计算MAC

密钥派生函数

KDF:基于HMAC,从共享密钥派生会话密钥

流程:提取原始密钥→派生多用途密钥

安全通信的演化历程

从无安全到基本认证

V1:无安全通信

C→S: 你好

S→C: 你好,我是服务器

C→S: ????(无法验证身份)V2:引入数字签名验证

C→S: 向我证明你就是服务器

S→C: {消息}[私钥|RSA](数字签名)攻击者无法冒充,因为他不知道私钥,无法生成有效签名。

从认证到完整安全通信

V3:基础加密通信

在V2基础上增加:

C→S: {敏感数据}[公钥|RSA](用服务器公钥加密)

S→C: {响应}[私钥|RSA](用服务器私钥加密)问题:所有拥有服务器公钥的用户都能解密响应,缺乏机密性。

V4:对称加密优化

C→S: {对称算法和密钥}[公钥|RSA](协商对称密钥)

S→C: {OK}[对称密钥](确认)

C→S: {敏感数据}[对称密钥]

S→C: {响应}[对称密钥]总结:身份认证 + 协商密码参数,使用对称加密传输数据。

这一演化过程最终形成了SSL/TLS的核心思想:非对称加密建立信任和密钥,对称加密保护数据通信。

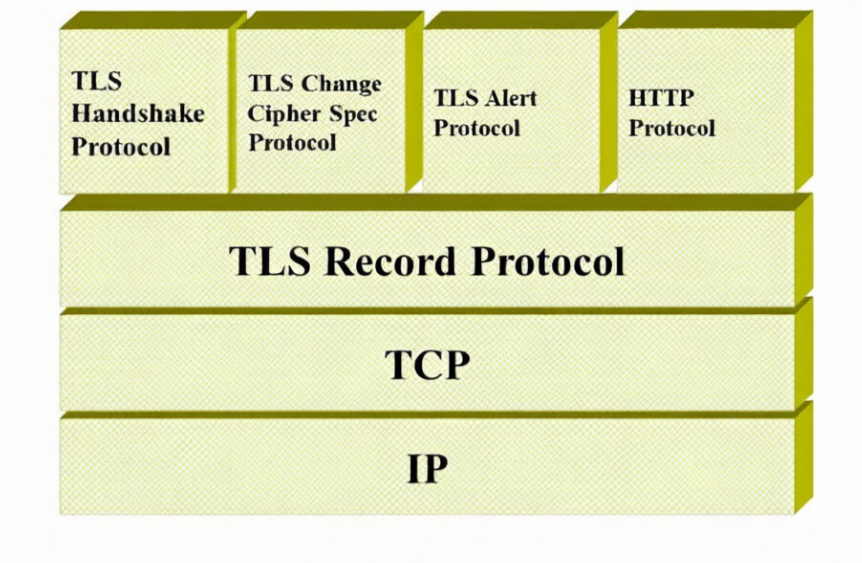

分层协议架构

握手协议: 用来实现密钥交换和认证

加密规约修改协议: 启用新的密钥参数

记录层协议: 用来安全传输数据

报警协议: 报警和错误

协议演进:从SSL到TLS 1.3

SSL时代:探索与挫折

SSL 1.0:因存在严重设计缺陷,从未公开发布。

SSL 2.0(1995年):

- 缺乏消息认证码保护握手,易受中间人修改攻击

- 不支持扩展,功能有限

- 2011年被正式废弃

SSL 3.0(1996年):

- 重设计版本,确立了现代TLS的基本架构

- 仍然存在POODLE攻击等安全问题

- 2015年被正式废弃

TLS标准化时代

TLS 1.0:

- IETF将SSL标准化,改名为TLS

- 本质是SSL 3.0的"微调版"

- 2020年各大浏览器停止支持

TLS 1.1:

- 为防御CBC攻击引入显式IV

- "补丁版本",过渡性质

- 2020年各大浏览器停止支持

现代标准:TLS 1.2

TLS 1.2(2008年发布)是当前互联网的主流标准:

核心改进:

- 伪随机函数:引入基于SHA-256的更安全PRF

- AEAD支持:正式支持AES-GCM等认证加密模式

- 扩展性:增强ClientHello/ServerHello的扩展机制

存在的不足:

- 握手慢:典型的握手需要2-RTT才能建立连接

- 遗留问题:仍支持一些不安全的旧算法(RC4、MD5等)

革命性升级:TLS 1.3

TLS 1.3(2018年发布)是一次激进的安全与性能革命:

核心改进1:极速握手

- 1-RTT握手:无论是否第一次连接,握手只需1个往返

- 0-RTT恢复:对曾经访问过的网站可实现零往返握手

核心改进2:安全强化

移除的不安全算法:

- RSA密钥交换(缺乏前向安全)

- RC4、MD5、SHA-1

- CBC模式(除特定场景)

- 数据压缩(易受CRIME攻击)

强制前向安全:只允许使用DHE/ECDHE进行密钥交换,即使服务器私钥泄露,历史流量也无法解密。

核心改进3:隐私增强

- 加密更多的握手信息

- 服务器证书加密传输,防止被动监听

- 减少握手过程中的信息泄露

前向安全:密码学的关键概念

前向安全确保即使长期密钥在未来泄露,也不会危及过去的通信内容。核心思想是使用一次性会话密钥,每个会话使用不同的密钥对。

实现方式:

- Diffie-Hellman:每次握手生成临时密钥对

- 密钥分离:主密钥仅用于派生会话密钥,不直接加密数据

- 密钥更新:定期更新会话密钥

TLS会话与连接:效率与安全的平衡

回顾之前的安全通信演化,我们可以看到"协商再传输"的模式。在TLS中,这体现为会话 和连接的分离:

会话:用于协商密码参数。会话是客户和服务器之间的一个关联,由握手协议创建,定义了一套密码参数,可以被多个TLS连接共享。

连接:用于安全传输应用程序数据。连接是瞬时的通信实体,与一个TLS会话关联,用后即消失。