兄弟们,前天的瓜都吃了吗?🤣

说实话,作为一名还在写代码的打工仔,看到前天晚上快手那个热搜,我手里捧着的咖啡都不香了,后背一阵发凉。

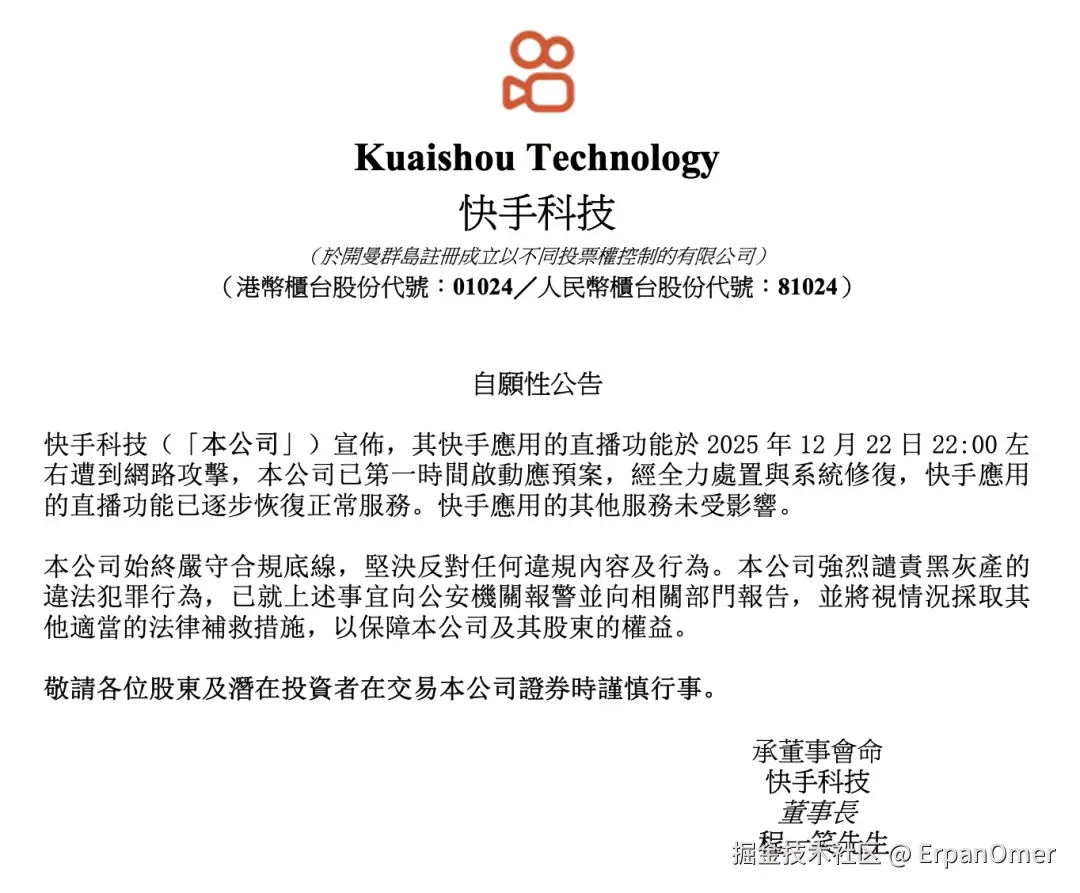

12月22日晚上10点,正是流量最猛的时候,快手直播间突然失控。不是服务器崩了,而是内容崩了------大量视频像洪水一样灌进来。紧接着就是官方无奈的拔网线,全站直播强行关停。第二天开盘,股价直接跌了3个点。

这可不是普通的 Bug,这是P0 级中的 P0。

很多群里在传内鬼或者0day,但看了几位安全圈大佬(360、奇安信)的复盘,我发现这事儿比想象中更恐怖:这是一次教科书级别的黑产自动化降维打击。

今天不谈公关,咱们纯从技术角度复盘一下:假如这事儿发生在你负责的项目里,你的前端代码能抗住几秒?

当脚本比真人还多还快时?

这次事故最骚的地方在于,黑产根本不按套路出牌。

以前的攻击是 DDoS,打你的带宽,让你服务不可用。

这次是 Content DDoS(内容拒绝服务)。

1. 前端防线形同虚设

大家有没有想过,黑产是怎么把视频发出来的?

他们绝对不会坐在手机前,一个一个点开始直播。他们用的是群控、是脚本、是无头浏览器(Headless Browser)。

这意味着什么?

意味着你前端写的那些 if (user.isLogin)、那些漂亮的 UI 拦截、那些弹窗提示,在黑客眼里全是空气。他们直接逆向了你的 API,拿到了推流接口,然后几万个并发调用。

2. 审核系统被饱和式攻击

后端通常有人工+AI 审核。平时 QPS 是 1万,大家相安无事。

昨晚,黑产可能瞬间把 QPS 拉到了 100万。

云端 AI 审核队列直接爆了,人工审核员估计鼠标都点冒烟了也审不过来。一旦阈值被击穿,脏东西就流到了用户端。

那前端背锅了吗?

虽然核心漏洞肯定在后端鉴权和风控逻辑(大概率是接口签名泄露),但咱们前端作为 离黑客最近的一层皮,如果做得好,绝对能把攻击成本拉高 100 倍。

来,如果不幸遇到了这种自动化脚本攻击,咱们前端手里还有什么牌?🤔

别把 Sign 算法直接写在 JS 里!

很多兄弟写接口签名,直接在 request.js 里写个 md5(params + salt) 完事。

大哥,Chrome F12 一开,Sources 一搜,断点一打,你的盐(Salt)就裸奔了。

防范操作:直接上 WASM (WebAssembly)

把核心的加密、签名逻辑,用 C++ 或 Rust 写,编译成 .wasm 文件给前端调。

黑客想逆向 WASM?那成本可比读 JS 代码高太多了。这就是给他们设的第一道坎。

你的用户,可能根本不是人

黑产用的是脚本。脚本和真人的操作是有本质区别的。

不要只会在登录页搞个滑块,没用的,现在的图像识别早破了。

要在 关键操作(比如点击开始直播) 前,采集一波数据:

- 鼠标轨迹:真人的轨迹是曲线(贝塞尔曲线),脚本通常是直线。

- 点击间隔:脚本是毫秒级的固定间隔,人是有随机抖动的。

JavaScript

// 伪代码,简单的是不是人检测

function isHuman(events) {

// 如果鼠标轨迹过于平滑或呈绝对直线 -> 机器人

if (analyzeTrajectory(events) === 'perfect_linear') return false;

// 如果点击时间间隔完全一致 -> 机器人

if (checkTiming(events) === 'fixed_interval') return false;

return true;

}把这些行为数据打分,随着请求发给后端。分低的,直接拒绝推流。

既然防不住内鬼,那就给他打标

这次很多人怀疑是内部泄露了接口文档或密钥。说实话,这种事防不胜防。

但是,前端可以搞 盲水印。

在你的 Admin 管理后台、文档平台,加上肉眼看不见的 Canvas 水印(把员工 ID 编码进背景图的 RGB 微小差值里,具体大家自己去探索😖)。

一旦截图流出,马上就能解码出是哪个员工泄露的。威慑力 > 技术本身。

或者试试这个技巧 👉 如何用隐形字符给公司内部文档加盲水印?(抓内鬼神器🤣)

安全复盘

这次快手事件,其实就死在了一个逻辑上: 后端太信任通过了前端流程的请求。

我们写代码时常犯的错误:

- 前端校验过手机号格式了,后端不用校验了吧?

- 必须点了按钮才能触发这个请求,所以这个接口很安全。

大错特错!

2025 年了,兄弟们。在 Web 的世界里,不相信前端 才是保命法则。

任何从客户端发来的数据,都要默认它是有毒的。

之前我都发过类似的文章:为什么永远不要相信前端输入?绕过前端验证,只需一个 cURL 命令!

希望对你们有帮助👆

这次是快手,下次可能就是咱们的公司。

尤其是年底了,黑灰产也要冲业绩(虽然这个业绩有点缺德😖)。

建议大家上班时看看这几件事:

- 查一下核心接口(支付、发帖、推流)有没有做签名校验。

- 看看有没有做频率限制(Rate Limiting),前端后端都要看。

- 搜一下你们的代码仓库,看看有没有把公司的 Key 或者源码传上去(这个真的很常见!)。

前端不只是画页面的,关键时刻,咱们也是安全防线的一部分。

别等到半夜被运维电话叫醒,那时候就真只能甚至想重写简历了🤣。