引言:一封"完美"的欺诈邮件

想象一下,小明收到了一封来自学校财务处的邮件:

发件人:University Finance Dept <finance@university.edu>

主题:【紧急通知】您的奖学金发放信息确认

正文:请立即点击链接登录财务系统核对账户信息...这封邮件看起来无懈可击------发件人地址正确、语气正式、时机合理。然而,链接指向的却是伪造的钓鱼网站。攻击者是如何做到的?他们利用了电子邮件系统一个根深蒂固的身份验证断层。

一:SMTP的原罪与身份验证断层

1.1 信封上的欺诈艺术

电子邮件有两个"发件人":

MAIL FROM(信封发件人) :相当于快递单上的寄件地址,用于退信。SMTP协议中的MAIL FROM命令设置。From:头字段(信纸发件人):邮件正文中显示的发件人,供收件人查看。

攻击者可以:

- 在

MAIL FROM中填写任意地址(如attacker@evil.com) - 在

From:字段中伪装成finance@university.edu - 从任意IP地址的服务器发送

SMTP协议(设计于1982年)不验证这两个地址的一致性,也不验证发送者是否有权使用声称的域名。

1.2 PGP/S/MIME的局限性

端到端加密协议(PGP/S/MIME)虽然能验证邮件内容的完整性和签名者的身份,但存在一个关键盲点:

它们只能证明"签名者持有对应的私钥",但无法证明"私钥持有者有权使用这个发件人域名"。

攻击者可以:

- 窃取或生成一个私钥

- 用该私钥对伪造的邮件签名

- 邮件将通过PGP/S/MIME验证,因为签名在技术上是"有效"的

二:发件人策略框架SPF(Sender Policy Framework)

2.1 SPF的核心思想

SPF(发件人策略框架)的思路很直观:域名所有者公开声明哪些服务器有权代表其发送邮件。

实现方式:在域名的DNS记录中添加一条TXT记录,列出所有授权的邮件服务器IP地址。

university.edu. IN TXT "v=spf1 ip4:192.168.1.100 ip4:203.0.113.0/24 -all"这条记录的意思是:"只有IP地址192.168.1.100和203.0.113.0/24网段的服务器可以发送来自university.edu域名的邮件,其他一律拒绝。"

2.2 SPF验证流程

- Step 1 : MTA接收邮件并提取关键信息 (

MAIL FROM域, 发送方IP) - Step 2 : MTA解析

MAIL FROM域名(如university.edu),作为查询 SPF记录的基础 - Step 3 : MTA向DNS查询SPF记录并获取合法IP 查询示例命令 :

dig university.edu TXT | grep "v=spf1"查询结果示例 :university.com. 3600 IN TXT "v=spf1 ip4:192.168.1.100 ip4:10.0.0.0/24 include:mail.qq.com -all" - Step 4: MTA 将发送方的实际IP地址与SPF记录中授权的IP列表进行比对,检查是否匹配

- Step 5 : MTA 在邮件头部添加 SPF 验证结果,供后续处理(如DMARC使用) 验证结果示例 :

Authentication-Results: spf=pass (sender IP is 192.168.1.100)

2.3 SPF的局限性

SPF解决了"服务器是否被授权"的问题,但仍有漏洞:

场景1:授权MTA被劫持(MTA合法,但邮件伪造)

- 假设

company.com授权的MTA IP是203.0.113.0/24(SPF记录配置),攻击者通过漏洞劫持了该网段内的一台MTA; - 攻击者在被劫持的MTA上,发送邮件时填写

MAIL FROM: ceo@company.com(伪造发件人); - 收件服务器校验SPF:MTA IP在授权名单内 → SPF通过(MTA合法);

- 但此时邮件是伪造的,若没有DKIM验证,收件服务器会误判为合法。

场景2:授权MTA上的用户伪造发件人(MTA合法,用户越权)

- 你用自己的Gmail账号(MTA是Gmail的SMTP服务器,SPF授权)发送邮件,但在

MAIL FROM字段填写ceo@company.com; - 收件服务器校验SPF:Gmail的MTA IP在

gmail.com的SPF授权名单内 → SPF通过(MTA合法); - 但你并非

company.com的合法发件人,此时需要DKIM验证:你没有company.com的私钥,无法生成有效的DKIM签名,收件服务器会判定发件人身份不合法。

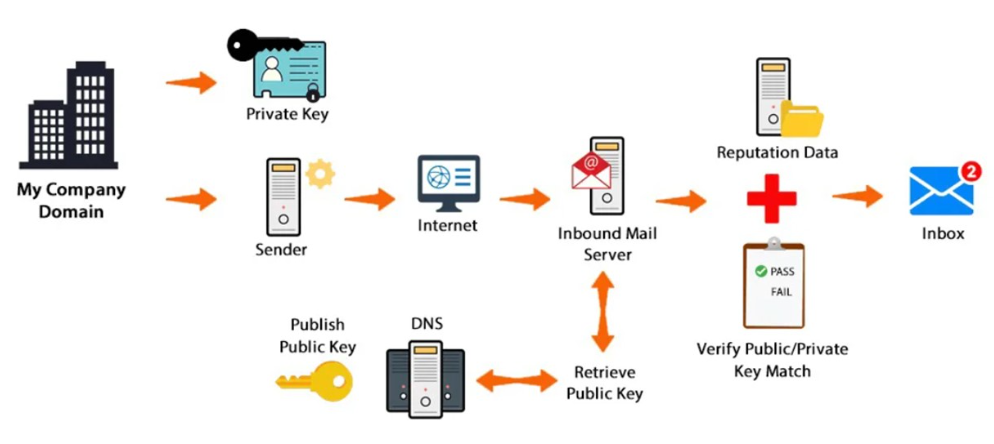

三:域名密钥识别邮件DKIM

3.1 DKIM的核心创新

DKIM(Domain Keys Identified Mail),通过密码学技术为邮件提供来源真实性和内容完整性保证。

建立发件人域名和邮件的绑定关系。

两个阶段:在发送方邮件服务器进行签名,在接收方收件服务器进行验证。

- 发送方服务器处理 :使用自己的私钥,生成一个数字签名,并将其附加在邮件头中。该私钥对应的公钥则发布在发送域的DNS TXT记录中。

- 收件方服务器服的处理 :收到邮件后,查询DNS获取公钥,并用它来验证邮件头中的签名。如果签名有效,则证明邮件确实来自声称的域名,并且其关键部分在传输过程中未被篡改。

DKIM (Domain Keys Identified Mail) 借鉴了PGP/S/MIME 的数字签名思想,做了域级化适配。

将签名主体从单个用户升级为整个域名。

核心逻辑:发件方域名所有者生成非对称密钥对(私钥+公钥),用私钥对邮件核心内容签名,公钥通过DNS公开;收件方MTA通过DNS获取公钥,验证签名是否有效------签名有效则证明邮件内容未被篡改,且确实来自该域名的合法所有者。

3.2 DKIM配置与工作流程

发送方配置:

bash

# 生成DKIM密钥对

openssl genrsa -out dkim_private.key 2048

openssl rsa -in dkim_private.key -pubout -out dkim_public.key

# 将公钥发布到DNS

selector1._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA..."签名过程:

- 发件人撰写邮件,提交给发件 MTA (如

mail.example.com); - 发件 MTA 提取邮件的核心字段 (

From、Subject、Body等),计算这些字段的哈希值; - 发件 MTA 使用自身存储的

example.com私钥,对该哈希值进行加密,生成 DKIM数字签名; - 发件 MTA 将 DKIM 签名、选择器 (如

s=selector1)、域名 (d=example.com)等信息嵌入邮件头 (字段名:DKIM-Signature); - 带 DKIM 签名的邮件通过 SMTP 协议发送给收件方 MTA (

mail.abc.com)。

验证过程:

- 启动验证 :收件MTA接收邮件,检测到邮件头中存在

DKIM-Signature字段,启动DKIM验证流程。 - 提取信息 :从邮件头提取关键信息:签名值(

b=xxx)、选择器(s=selector1)、发件人域名(d=example.com)。 - 查询公钥 :构造DNS查询请求,查询

selector1._domainkey.example.com的TXT记录,获取example.com的DKIM公钥。 - 重新计算哈希:收件MTA提取邮件的核心字段(与发件方签名时的字段一致),重新计算哈希值。

- 解密签名:用获取的公钥对邮件头中的DKIM签名进行解密,得到发件方原始计算的哈希值。

- 对比验证 :对比"解密得到的原始哈希值"与"收件方重新计算的哈希值": 若一致 :DKIM验证通过(Pass),证明邮件内容未被篡改,且确实来自

example.com的合法所有者。 若不一致 :DKIM验证失败(Fail),判定为伪造/篡改邮件,执行拦截或标记操作。

3.3 DKIM的优势

- 实现"内容+身份"的强绑定:DKIM不仅验证"发件人域名"的合法性,还验证"邮件内容"的完整性------即使发送IP是授权的,只要内容被篡改,签名验证就会失败,从根源上防御"合法IP发伪造内容"的攻击。

- 支持邮件转发场景 :邮件经第三方转发时,只要转发服务器不修改DKIM签名覆盖的核心字段(

From、Subject、Body等),签名依然有效------解决了SPF转发后IP变更导致验证失效的问题。 - 防御内部风险与服务器失陷攻击:即使企业内网邮件服务器(SPF授权IP)被入侵,攻击者伪造邮件内容时,因没有DKIM私钥,无法生成有效的DKIM签名------收件MTA会判定DKIM验证失败,拦截攻击邮件。

- 具备抗抵赖性:DKIM签名由发件方域名的私钥生成,私钥仅域名所有者持有,签名行为具备不可否认性------若邮件DKIM验证通过,发件方无法否认发送过该邮件(可作为法律证据)。

四:DMARC

4.1 DMARC的角色

DMARC(基于域的消息验证、报告和一致性)是策略和报告层,它:

- 统一策略:告诉收件方"当SPF或DKIM验证失败时该怎么办"

- 提供报告:接收关于邮件验证结果的详细报告

- 逐步执行:支持从监控模式到强制执行的过渡

4.2 DMARC策略配置

域名所有者通过DNS发布DMARC策略:

_dmarc.example.com. IN TXT "v=DMARC1; p=quarantine; rua=mailto:reports@example.com"关键参数:

p=none:仅监控,不采取行动p=quarantine:隔离未通过验证的邮件(如放入垃圾箱)p=reject:直接拒收未通过验证的邮件rua:聚合报告发送地址ruf: forensic报告发送地址(详细失败报告)

4.3 DMARC的验证逻辑

收件方执行"对齐检查":

- SPF对齐 :检查

MAIL FROM域名与From:显示域名是否一致 - DKIM对齐 :检查DKIM签名的

d=参数与From:显示域名是否一致 - 策略应用:根据对齐结果和域名的DMARC策略处理邮件

五:加固安全地基------DNSSEC与DANE

5.1 脆弱的基础:DNS本身

SPF、DKIM、DMARC都依赖DNS查询。但传统DNS协议本身是明文传输、无身份验证、无完整性保护。

- 场景1:SPF记录被篡改,恶意IP通过验证 攻击者通过DNS欺骗或缓存投毒,篡改

example.com的SPF记录,将授权IP改为自己的恶意IP;收件方MTA查询DNS时,认为恶意IP是合法的。 - 场景2:DKIM公钥被替换,伪造签名通过验证 攻击者篡改

example.com的DKIM公钥记录(将合法公钥替换为自己的公钥);用自己的私钥对伪造邮件签名,收件方MTA用被篡改的公钥验证,签名"验证通过"------DKIM验证失效。 - 场景3:DMARC记录被删除,伪造邮件无阻拦 攻击者删除

example.com的DMARC记录,收件方MTA无统一处理策略,即使SPF/DKIM验证失败,也可能放行伪造邮件------DMARC的治理作用失效。

结论:

引入DNSSEC和DANE的核心原因------加固DNS安全根基,让前面的所有验证规则都建立在可信的基础上。

5.2 加固DNS安全根基

- 第一步:引入DNSSEC,解决DNS记录本身可信的问题 DNSSEC (DNS Security Extensions) 是 DNS 的安全扩展,它不改变 DNS 的基本功能,而是为 DNS 记录添加数字签名和身份认证机制,解决 DNS 记录被篡改、来源不可信的原生漏洞

- 第二步:引入 DANE------解决服务身份与证书绑定的问题 DANE (DNS-based Authentication of Named Entities) 是基于DNSSEC 的应用层安全协议,它利用 DNSSEC 保护的 DNS 记录,将 "服务身份(如邮件服务器)" 与 "加密证书(如 TLS 证书)" 直接绑定,解决 "传输层身份验证" 的问题。

带DNSSEC的SPF验证步骤

发件人user@example.com向收件人member@abc.com发送邮件。在邮件传输过程中,MTA为了验证SPF的真实性,会进行哪些关于DNSSEC的操作?

- 步骤1 ,MTA首先从邮件的

MAIL FROM字段提取发件人域名example.com,该域名是SPF记录的存储载体(SPF记录以TXT类型存储于该域名的DNS中) - 步骤2 :获取SPF记录及DNSSEC验证所需的核心记录。包括两类关键数据:SPF的TXT记录和DNSSEC验证记录

- SPF的TXT记录 :如

"v=spf1 ip4:192.168.1.0/24 -all",包含授权IP范围和验证策略,是MTA进行SPFIP匹配的核心依据。 - RRSIG记录(资源记录签名):DNSSEC对TXT记录的数字签名,包含签名算法(如RSA-SHA256)、签名有效期、对应的DNSKEY标识等,是验证TXT记录完整性的关键。

- DNSKEY记录 : 目标域名(

example.com)的公钥集合,分为两类: ZSK(区域签名密钥) :用于签名TXT、A等业务记录(如SPF的TXT记录); KSK(密钥签名密钥):用于签名ZSK公钥,确保ZSK本身未被篡改。

- SPF的TXT记录 :如

- 步骤3 :验证SPF记录的完整性,即RRSIG签名校验

- 提取RRSIG关键信息: 从RRSIG记录中获取签名算法(如ECDSA-SHA256)、对应的DNSKEY标识(如58762)、签名值"

- 匹配对应的DNSKEY: 根据RRSIG中的DNSKEY标识,从DNSKEY记录中筛选出用于签名该TXT记录的公钥(通常是ZSK公钥,因ZSK专门签名业务记录)。

- 解密签名并对比哈希 : MTA使用筛选出的ZSK公钥,解密RRSIG中的签名值,得到原始TXT记录的哈希值; MTA对获取的SPF TXT记录(如

v=spf1 ip4:192.168.1.0/24 -all)重新计算哈希值(与签名算法一致,如SHA256); 将解密得到的原始哈希值与重新计算的哈希值进行一致性比较

- 步骤4 :验证DNSKEY的合法性,DNSSEC信任链校验

- 为避免攻击者篡改DNSKEY(如替换ZSK公钥),MTA需进一步验证DNSKEY的合法性,即通过DNSSEC的"分层信任链"确认DNSKEY来自域名所有者,而非攻击者伪造:

- 确定信任锚(Trust Anchor) : MTA本地预置"根域公钥"(或顶级域公钥)作为信任起点(如

.com域的公钥),无需每次追溯至根域,提升效率。 - 查询父域的DS记录 : MTA查询

example.com父域(如.com)的DS记录(Delegation Signer,委托签名记录),DS记录是父域对目标域DNSKEY的哈希值(含哈希算法、DNSKEY类型)。 - 验证DNSKEY与DS记录匹配: MTA计算目标域DNSKEY(如KSK公钥)的哈希值,与父域DS记录中的哈希值对比:若一致,说明目标域的DNSKEY是合法的(经父域认可);若不一致,判定DNSKEY被篡改,DNSSEC验证失败。

- 确定信任锚(Trust Anchor) : MTA本地预置"根域公钥"(或顶级域公钥)作为信任起点(如

- 为避免攻击者篡改DNSKEY(如替换ZSK公钥),MTA需进一步验证DNSKEY的合法性,即通过DNSSEC的"分层信任链"确认DNSKEY来自域名所有者,而非攻击者伪造:

- 步骤5:处理DNSSEC验证结果,执行SPF IP匹配

六:电子邮件综合安全

上述系统清晰地展示了一个多层防御(Defense in Depth)的思想:

- S/MIME 负责内容层 和用户身份的安全(端到端)。

- SPF、DKIM、DMARC 负责传输路径 和域名身份的安全(逐跳认证)。

- DNSSEC和DANE 负责基础设施层的安全,确保上述所有验证所依赖的DNS信息和TLS通道是可信的。

只有当所有这些技术协同工作时,才能最大限度地保证电子邮件通信的安全与可信。