| 阶段 | 正常请求 (200/500 OK) | ERR_EMPTY_RESPONSE |

|---|---|---|

| TCP 握手 | 成功建立连接 | 成功建立连接 |

| 发送请求 | 浏览器发送 GET/POST 数据 | 浏览器发送 GET/POST 数据 |

| 服务器处理 | 服务器处理并准备 Header | 服务器进程在处理中突然崩溃/被杀 |

| 返回数据 | 返回 HTTP/1.1 200 + 数据 |

直接返回 TCP FIN 或 RST 信号包 |

| 结果 | 浏览器解析状态码并显示 | 浏览器发现没收到 Header 连接就断了 |

net::ERR_EMPTY_RESPONSE

python

import socket

def reproduce_empty_response():

# 创建一个 TCP/IP 套接字

server_socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

server_socket.bind(('127.0.0.1', 8080))

server_socket.listen(1)

print("服务器已启动,请访问 http://127.0.0.1:8080")

while True:

# 等待客户端连接(TCP 三次握手完成)

client_conn, client_addr = server_socket.accept()

print(f"收到来自 {client_addr} 的连接")

# 接收客户端发来的请求数据(但不处理)

data = client_conn.recv(1024)

if data:

print("收到请求数据,准备'已读不回'并直接断开...")

# 【关键点】直接关闭连接,不写回任何 HTTP 状态码

client_conn.close()

print("连接已强行关闭。浏览器现在应该报错 ERR_EMPTY_RESPONSE")

if __name__ == "__main__":

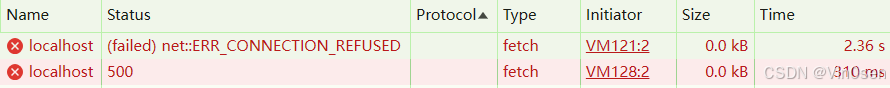

reproduce_empty_response()AI原因分析:

A. 后端进程崩溃 (Segmentation Fault)

这是最常见的原因。Langflow 处理某些 Flow 时,如果调用了底层的 C++ 库(如向量数据库 Chroma、Faiss 或某些 Transformer 算子),由于版本不兼容或内存非法访问,Python 解释器会直接**"闪崩"**。

现象: 进程直接挂了,没机会给浏览器回传任何报错信息。

B. 容器内存溢出 (OOM Killed)

Linux 内核的 OOM Killer 直接杀掉容器的主进程。

验证: 运行 docker inspect <container_id> | jq .[].State,查看 State 部分是否有 OOMKilled: true。

C. 数据库连接异常导致的主线程阻塞

如果 postgres 容器响应极慢,或者 SQLAlchemy 在某些极端并发下导致主线程挂起并超时断开连接,也可能出现此错误。

D. 网络中间件拦截 (如安全软件)

如果你的请求体(Payload)非常大,或者包含了某些可能被误认为攻击的特殊字符,本地的防火墙或安全软件可能会在连接中途强制注入一个 RST 包断开连接。

500

python

from flask import Flask

import ctypes

app = Flask(__name__)

@app.route('/')

def crash_me():

print("收到请求,现在触发一个段错误(Segmentation Fault)...")

# 【关键点】通过 ctypes 访问非法内存地址,强行让整个 Python 进程崩溃

# 这会模拟 Langflow 后端崩溃的情景

ctypes.string_at(0)

return "这行永远不会执行"

if __name__ == "__main__":

app.run(port=5000)