一、黑灰产攻击特征分析

1.1 攻击类型画像

四类典型攻击模式:

┌─────────────────┬─────────────────────┐

│ 攻击类型 │ 微爱帮场景表现 │

├─────────────────┼─────────────────────┤

│ 批量注册攻击 │ 虚假家属身份注册 │

│ 恶意爬虫攻击 │ 服刑信息违规爬取 │

│ 验证码爆破 │ 短信接口恶意调用 │

│ 业务逻辑滥用 │ 虚假信件批量提交 │

└─────────────────┴─────────────────────┘1.2 攻击链条解析

攻击者 → 资源准备 → 攻击实施 → 获利变现

↓ ↓ ↓ ↓

黑产团伙 手机卡池 自动化工具 信息倒卖

IP代理池 脚本攻击 恶意举报二、立体防护架构

2.1 三层防御体系

防御层次:

第一层: 网络接入层防护

- Web应用防火墙(WAF)

- IP信誉库实时拦截

- DDoS流量清洗

第二层: 业务逻辑层防护

- 设备指纹识别

- 行为模式分析

- 人机验证挑战

第三层: 数据风控层防护

- 实时规则引擎

- 机器学习模型

- 关联图谱分析2.2 核心防护组件

# 设备指纹生成器

class DeviceFingerprint:

def generate_fingerprint(request):

"""生成唯一设备指纹"""

features = {

'canvas_hash': self.get_canvas_fingerprint(),

'webgl_hash': self.get_webgl_fingerprint(),

'fonts_hash': self.get_fonts_fingerprint(),

'timezone': request.timezone,

'language': request.accept_language,

'screen_resolution': request.screen,

'platform': request.user_agent.platform

}

return hashlib.sha256(str(features).encode()).hexdigest()

def risk_scoring(fingerprint):

"""设备风险评分"""

risk_score = 0

# 检测虚拟机特征

if self.is_virtual_machine(fingerprint):

risk_score += 30

# 检测浏览器自动化

if self.is_headless_browser(fingerprint):

risk_score += 40

# 检测代理/VPN

if self.is_proxy_connection(fingerprint):

risk_score += 20

return min(risk_score, 100)三、关键防护策略

3.1 智能人机验证

// 动态挑战策略

class AdaptiveCaptcha {

// 基于风险的验证策略

getChallengeLevel(userBehavior) {

const riskScore = this.calculateRisk(userBehavior);

if (riskScore < 30) {

return 'none'; // 无需验证

} else if (riskScore < 60) {

return 'slide'; // 滑动验证

} else if (riskScore < 80) {

return 'puzzle'; // 拼图验证

} else {

return 'behavioral'; // 行为验证

}

}

// 行为验证挑战

behavioralChallenge() {

return {

type: 'interaction',

challenges: [

'拖拽滑块到指定位置',

'按顺序点击文字',

'识别旋转图片',

'完成简单计算题'

],

timeout: 10000, // 10秒超时

minAccuracy: 0.8 // 80%准确率

};

}

}3.2 实时规则引擎

# 风控规则引擎

class RiskRuleEngine:

RULES = [

# 频次规则

{

'name': '高频注册检测',

'condition': 'COUNT(registrations) > 5 WITHIN 1h',

'action': 'block_and_alert',

'score': 40

},

{

'name': '短信轰炸检测',

'condition': 'COUNT(sms_requests) > 10 WITHIN 5m',

'action': 'rate_limit',

'score': 50

},

# 行为规则

{

'name': '异常操作时序',

'condition': 'interval_between_actions < 200ms',

'action': 'verify_human',

'score': 30

},

{

'name': '脚本特征检测',

'condition': 'mouse_trajectory.linearity > 0.95',

'action': 'block',

'score': 70

},

# 业务规则

{

'name': '跨监狱频繁查询',

'condition': 'COUNT(DISTINCT prisons) > 3 WITHIN 10m',

'action': 'verify_identity',

'score': 60

},

{

'name': '虚假信件特征',

'condition': 'letter_content.similarity > 0.8 WITH previous',

'action': 'manual_review',

'score': 45

}

]

def evaluate(request):

total_score = 0

triggered_rules = []

for rule in self.RULES:

if self.match_condition(rule['condition'], request):

total_score += rule['score']

triggered_rules.append(rule['name'])

# 执行对应动作

self.execute_action(rule['action'], request)

return {

'risk_score': total_score,

'triggered_rules': triggered_rules,

'action_required': total_score >= 60

}3.3 图数据库关联分析

// 使用Neo4j进行关联分析

// 发现黑产团伙关系网

MATCH (u1:User)-[r1:REGISTERED_FROM]->(ip:IP)

MATCH (u2:User)-[r2:REGISTERED_FROM]->(ip)

WHERE u1 <> u2

AND r1.timestamp - r2.timestamp < 3600

AND ip.reputation_score < 30

WITH u1, u2, ip, COUNT(*) as shared_connections

WHERE shared_connections > 2

CREATE (u1)-[:SUSPECTED_GROUP {confidence: 0.85}]->(u2)

RETURN u1.user_id, u2.user_id, shared_connections四、数据智能防护

4.1 异常检测模型

# 无监督异常检测

class AnomalyDetector:

def detect_behavior_anomaly(features):

"""

基于用户行为的异常检测

features: 操作时序、页面停留、鼠标轨迹等

"""

# 1. 聚类分析

clusters = self.isolation_forest(features)

# 2. 时序异常检测

time_series_anomaly = self.series_anomaly_detect(

features['action_sequence']

)

# 3. 模式偏离度计算

deviation = self.calculate_deviation(

features,

baseline=self.get_normal_pattern()

)

return {

'is_anomaly': deviation > self.threshold,

'anomaly_score': deviation,

'anomaly_type': self.classify_anomaly_type(features)

}

def detect_content_anomaly(content):

"""信件内容异常检测"""

red_flags = []

# 敏感信息检测

if self.contains_sensitive_info(content):

red_flags.append('sensitive_leakage')

# 模板化内容检测

if self.is_template_content(content):

red_flags.append('template_abuse')

# 编码异常检测

if self.has_obfuscation(content):

red_flags.append('content_obfuscation')

return red_flags4.2 威胁情报整合

class ThreatIntelligence:

def __init__(self):

self.sources = [

'internal_blacklist', # 内部黑名单

'ip_reputation_db', # IP信誉库

'malware_hash_registry', # 恶意文件Hash库

'phishing_domain_feeds', # 钓鱼域名情报

'botnet_tracking_feeds' # 僵尸网络情报

]

def enrich_threat_data(request):

"""威胁情报增强"""

threat_indicators = {}

# IP情报检查

ip_info = self.check_ip_reputation(request.ip)

if ip_info['score'] < 20:

threat_indicators['malicious_ip'] = ip_info

# 设备情报检查

device_info = self.check_device_reputation(

request.device_fingerprint

)

if device_info['associated_with_botnet']:

threat_indicators['compromised_device'] = device_info

# 行为情报关联

similar_attacks = self.find_similar_patterns(

request.behavior_pattern

)

if similar_attacks:

threat_indicators['known_attack_pattern'] = similar_attacks

return threat_indicators五、应急响应机制

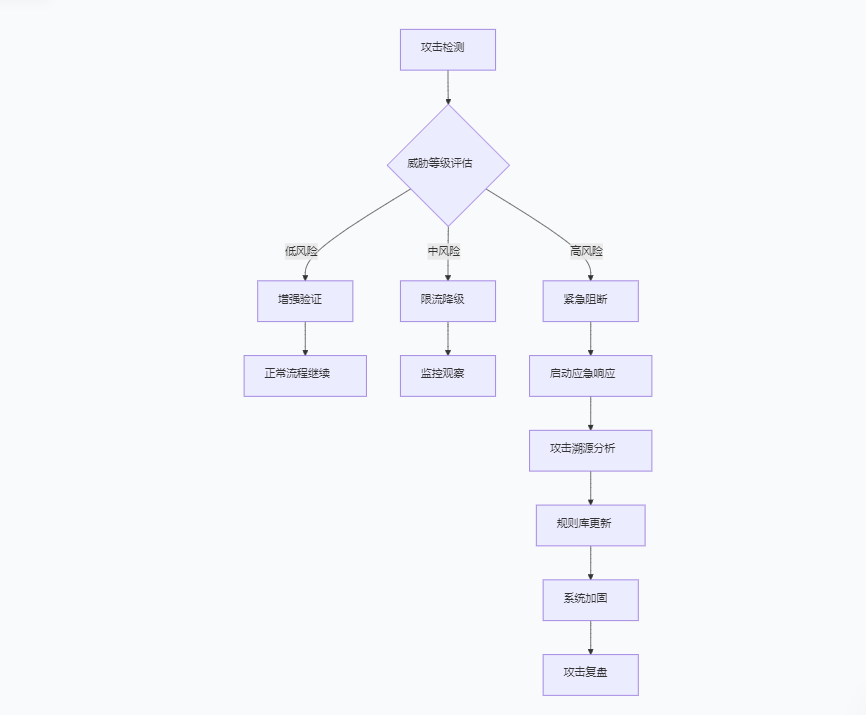

5.1 攻击响应流程

5.2 快速处置策略

class EmergencyResponse:

def handle_attack(attack_event):

"""攻击事件应急处理"""

# 1. 即时阻断

self.block_immediate_threat(attack_event)

# 2. 影响范围控制

affected_scope = self.assess_impact_scope(attack_event)

self.isolate_affected_systems(affected_scope)

# 3. 攻击溯源

attack_chain = self.trace_attack_source(attack_event)

# 4. 规则热更新

new_rules = self.generate_defense_rules(attack_chain)

self.hot_update_rules(new_rules)

# 5. 数据修复

self.recover_tampered_data(attack_event)

return {

'containment_time': self.containment_duration,

'damage_assessment': self.damage_scope,

'preventive_measures': new_rules

}

def block_immediate_threat(event):

"""即时威胁阻断"""

actions = [

('block_ip', event.source_ip),

('invalidate_sessions', event.user_ids),

('freeze_accounts', event.related_accounts),

('rate_limit', event.api_endpoints),

('enable_maintenance', event.affected_services)

]

# 批量执行阻断操作

for action, target in actions:

self.execute_action(action, target)六、防护效果度量

6.1 核心监控指标

防护效果度量体系:

攻击拦截率:

- 注册攻击拦截率: > 99.5%

- 爬虫攻击拦截率: > 99.8%

- 爆破攻击拦截率: > 99.9%

误报控制:

- 正常用户误拦率: < 0.1%

- 验证通过率: > 95%

- 人工审核占比: < 5%

响应时效:

- 攻击检测延迟: < 500ms

- 自动阻断时间: < 1s

- 规则生效时间: < 5s

业务影响:

- 正常请求延迟增加: < 100ms

- 验证流程耗时: < 3s

- 系统可用性: > 99.9%6.2 成本效益分析

# 防护ROI计算

class DefenseROI:

def calculate_benefits():

"""计算防护收益"""

prevented_losses = {

'data_breach': 500000, # 数据泄露损失

'service_abuse': 200000, # 服务滥用损失

'reputation_damage': 300000, # 品牌声誉损失

'compliance_fines': 1000000, # 合规罚款

}

defense_costs = {

'infrastructure': 150000,

'license_fees': 50000,

'maintenance': 100000,

'personnel': 300000

}

annual_benefit = sum(prevented_losses.values())

annual_cost = sum(defense_costs.values())

return {

'roi_ratio': (annual_benefit - annual_cost) / annual_cost,

'payback_period': f"{defense_costs['infrastructure']/(annual_benefit/12):.1f} months",

'cost_per_block': annual_cost / self.blocks_per_year

}七、持续演进策略

7.1 防护体系演进

演进路线:

当前阶段: 规则引擎为主 + 基础AI辅助

↓ (3-6个月)

进阶阶段: 机器学习模型 + 实时图计算

↓ (6-12个月)

智能阶段: 自适应防护 + 预测性防御

↓ (长期目标)

协同阶段: 行业情报共享 + 生态联防7.2 红蓝对抗机制

# 持续性安全测试

class RedTeamOperation:

def simulate_attacks():

"""模拟黑灰产攻击"""

attack_scenarios = [

self.simulate_batch_registration,

self.simulate_data_crawling,

self.simulate_business_abuse,

self.simulate_fraud_pattern

]

test_results = {}

for scenario in attack_scenarios:

success_rate = scenario.run()

detection_rate = self.defense_system.detect_rate(scenario)

test_results[scenario.name] = {

'attack_success': success_rate,

'defense_detection': detection_rate,

'improvement_needed': success_rate > 0.1

}

# 生成改进建议

recommendations = self.generate_improvements(test_results)

return test_results, recommendations防护原则 : 纵深防御 + 智能感知 + 快速响应

核心目标 : 让攻击成本 > 攻击收益

技术理念: 看不见、攻不破、能追溯、快恢复

最好的防护不是让攻击无法发生,而是让攻击无利可图。