站在2025年的尾巴上回望,这并不是一个平静的年份。

尽管比特币早已突破了那个我们曾经仰望的价格高点,Layer 2网络像毛细血管一样渗透到了金融的各个角落,但悬在行业头顶的那把达摩克利斯之剑------安全,从未消失。

就在上个月,某知名跨链借贷协议因为智能合约升级逻辑中的一个变量覆盖错误,导致数千万美元资产在短短15分钟内被黑客"合法"提走;而在Q3季度,一个拥有百万级用户的社交钱包,因为依赖的第三方组件库被投毒,导致大量用户的私钥在不知不觉中泄露。

每一次黑天鹅事件发生后,我们都会看到熟悉的剧本:项目方发推道歉,承诺赔付(或两手一摊),安全公司发布事后复盘,用户愤怒谩骂然后无奈接受。在这个号称"Code is Law"的黑暗森林里,用户往往被迫接受一个悖论:我们要信任去中心化,但我们使用的工具(钱包、前端、合约)往往是一个无法透视的黑盒。

前两天,在梳理年度安全合规案例时,我习惯性地打开了各大头部Web3钱包的官网。在OKX Web3的页面停留时,我发现了一些"反常"的细节。

他们的安全审计报告库似乎刚刚完成了一次大规模的底层重构。出于职业敏感,我花了一整个通宵,扒开了这个页面背后的几十份PDF报告、那份长达数十页的白皮书,以及由于页面改版而暴露出的技术逻辑。

我惊讶地发现,这不仅仅是一次UI的更新,更像是一次针对Web3安全披露标准的"降维打击"。今天,我想剥离掉那些晦涩的技术术语,带大家看看:在一个充满欺诈和漏洞的世界里,真正的"安全感"是如何被量化、被拆解、被验证的。

一、 告别"僵尸报告":安全信息的实时化革命

让我们先聊聊行业里的一个怪现状:"僵尸审计"。

很多项目方在发币前会找一家审计公司,跑一遍代码,拿一个盖章的PDF挂在官网上。然后呢?然后代码每周都在迭代,功能每月都在更新,但那份PDF就像僵尸一样,永远停留在两年前的版本。

这种"审计滞后性"是无数悲剧的根源。黑客从不攻击那些被反复审计的核心老代码,他们盯着的是你新上线的那个为了蹭热点而匆忙推出的功能模块。

但在仔细研究OKX Web3的新版审计落地页时,我捕捉到了一个极其关键的信息:新审计报告直接配置上线,无需等待App发版。

这看似只是一个技术细节,实则是对传统App安全逻辑的颠覆。

举个例子,根据页面显示,2025年10月14日,顶级安全机构 Zellic 发布了针对OKX xAssets - xBTC(EVM) 模块的审计报告。

大家知道2025年下半年是什么行情?正是比特币资产(xBTC)在以太坊EVM生态中跨链映射最疯狂的时候。新的资产标准层出不穷,代码逻辑极其复杂。

如果按照传统的流程,这份报告可能要等到App发布下个月的大版本更新时才能被用户看到。但在OKX的新机制下,Zellic在10月14日完成审计,用户在当天或者次日就能在安全页面查看到结果。

这意味着,当用户决定把手里的BTC通过xAssets跨链到EVM链上参与DeFi时,保护他的那份"安检证书"已经是最新鲜热乎的了。这种"零时差"的披露机制,消除了黑客利用信息差进行攻击的时间窗口。

这不仅是效率的提升,更是一种态度的宣示:我的合规速度,必须跑赢业务的迭代速度。

二、 审计圈的"复仇者联盟":一份名单背后的防御纵深

在Web3安全圈混久了,你就会知道,审计公司也是分"流派"的。有的擅长数学逻辑,有的擅长底层语言,有的擅长攻防渗透。

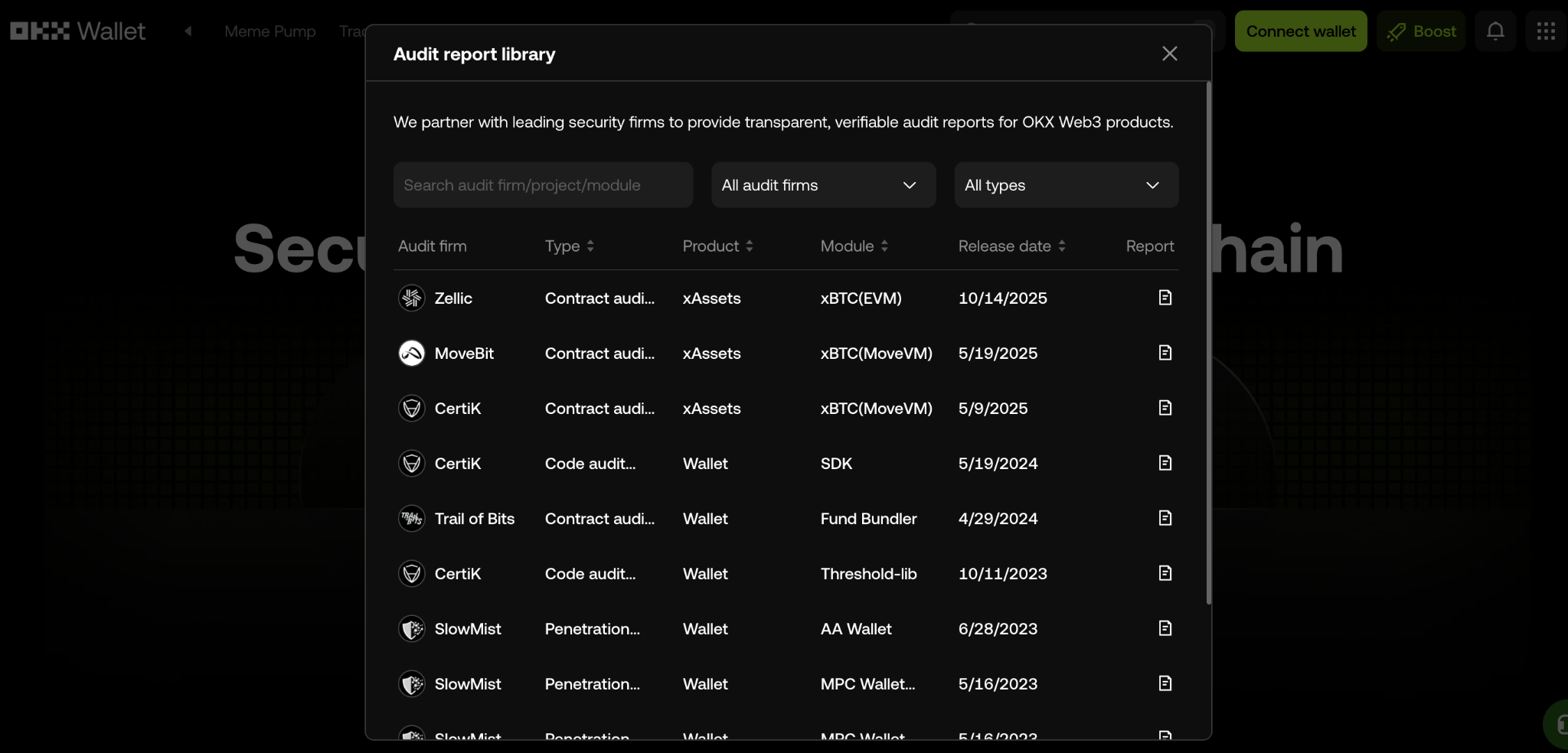

有些项目为了省事,会打包给一家机构全权负责。但当我点开OKX页面的筛选列表时,我看到的是一份几乎集齐了行业最顶尖战力的"复仇者联盟"名单:CertiK、SlowMist(慢雾)、Trail of Bits、Zellic、BlockSec、Fairyproof、MoveBit......

这份名单本身就很有嚼头。OKX并不是在盲目堆砌Logo,而是根据不同模块的特性,找了最"对口"的专家。让我们通过几个具体案例来深度拆解:

1. 逻辑的守门人:Trail of Bits 与"Fund Bundler"

在列表中,我注意到 Trail of Bits 负责了 "Wallet - Fund Bundler"(资金归集器)的审计,发布日期为2024年4月29日。

懂行的人看到 Trail of Bits(ToB)都会心头一紧。这家机构在传统网络安全界(甚至包括DARPA项目)都享有盛誉,以极其严苛、甚至可以说是"洁癖"般的代码逻辑审查著称。

"资金归集器"是什么?它是钱包底层处理批量转账、UTXO合并的核心组件。回顾历史,2023年某知名交易所的归集脚本因为缺乏对极端Gas费的校验,导致数百万美元的手续费损耗;更有甚者,因为归集逻辑漏洞被黑客利用进行"假充值"攻击。

OKX找来最较真的Trail of Bits死磕这个模块,说明他们对资金底层的逻辑安全有着极高的焦虑感------在安全领域,焦虑是美德。

2. 异构链的破壁人:Zellic 与 MoveBit

官网显示,针对 xAssets 板块,OKX采用了"双轨制"审计:

Zellic 审计了 xBTC(EVM) 版本(2025/10/14)

MoveBit 和 CertiK 审计了 xBTC(MoveVM) 版本(2025/5/19, 2025/5/9)

这就是内行看门道的地方。Zellic是近两年在ZK(零知识证明)和复杂密码学审计领域异军突起的"数学天才"团队,经常霸榜全球CTF黑客大赛。让他们来审EVM这种极其成熟但也极易出神逻辑漏洞的链,是好钢用在刀刃上。

而MoveBit则是专门针对Move语言(Sui、Aptos等公链采用的语言)的垂直安全专家。2025年,随着Move系公链在高性能DeFi领域的崛起,其特有的Resource模型如果处理不好,极易发生资产被锁死的事故。OKX专门找该赛道的"土著"MoveBit来做审计,而不是用通用型扫描器应付,体现了极强的专业性。

三、 颗粒度革命:从"宏观安全"到"原子级解剖"

在过去,很多项目方的安全页面只有一个笼统的标签:"已由XX审计"。这就像你去买车,厂家只告诉你"这辆车通过了安全检测",却不给你看刹车片、发动机、气囊的具体检测数据。

但OKX Web3这次的更新,把颗粒度做到了极致。

在官网页面可以清晰地看到报告被切分到了具体的模块,这种透明度在行业内是非常罕见的:

Marketplace - NFT Contracts:针对NFT市场的独立审计。大家可能还记得2022年OpenSea曾出现过旧合约挂单被利用的漏洞,导致蓝筹NFT被低价截胡。针对NFT合约的专项审计就是为了堵住这种业务逻辑漏洞。

DEX - Router:针对交易路由的审计。DEX Router是"三明治攻击"和"滑点攻击"的重灾区。

Wallet - Threshold-lib:这是一个非常底层的密码学库。

Wallet - SDK:针对开发者工具包的审计。

特别是 "Threshold-lib"(2023/10/11由CertiK审计)。这是MPC(多方计算)钱包的核心算法库。2024年,曾有学术界指出某些MPC算法在特定参数下可能发生私钥分片碰撞。OKX敢于把这个最底层的数学库拿出来单独审计并披露,说明底气十足。

还有 SlowMist 2022/8/14 针对 "Mnemonic/Private Key Management"(助记词/私钥管理)的审计。这是钱包的命门。

还记得2023年底那个震惊行业的"Ledger Connect Kit"供应链攻击事件吗?黑客通过篡改前端库窃取用户私钥。对私钥管理模块进行独立审计,就是在守护用户资产的最后一道防线。

四、 深度解读白皮书:一场关于透明度的"阳谋"

在扒这些报告的过程中,我顺藤摸瓜看完了那份长达数十页的《OKX Web3 Security White Paper》(安全白皮书)。

这份白皮书不仅仅是写给监管机构或投资人看的,它更像是一份写给黑客的"战书",以及写给技术极客的"说明书"。

其中最让我触动的是它对于 SDLC(软件安全开发生命周期) 的详细阐述。

在很多Web3团队眼里,安全是上线前最后一周的"突击作业"。但在OKX披露的流程中,安全被前置到了代码写下第一行之前:

需求分析阶段:进行威胁建模(Threat Modeling),预判黑客可能从哪里下手。

开发阶段:集成自动化代码扫描(SAST/DAST)。

测试阶段:内部蓝队防守,外部红队(如慢雾)模拟攻击。

上线后:持续的Bug Bounty(漏洞赏金计划)。

白皮书还特别提到了 "可验证性"。在这个新版落地页中,用户不仅能看到报告,还能下载PDF,校验哈希值。这种将"信任"转化为"验证"的过程,恰恰是Web3精神的核心------Don't Trust, Verify.

五、 为什么我们需要在意这些?

写到这里,可能有人会觉得:"我只是个普通的炒币用户,我有必要看懂Trail of Bits和CertiK的区别吗?我有必要去翻这些PDF吗?"

我的回答是:非常有必要。

Web3是一个残酷的世界。这里没有银行的FDIC保险,没有撤回交易的后悔药。在这个世界里,资产主权的代价就是你需要对自己的安全负责。

但是,个人的能力是有限的。你不可能学会Solidity去检查每一行代码。

OKX Web3的新版审计报告库,实际上是在降低普通用户验证安全的门槛。它把原本藏在Github代码库深处、藏在Google Drive文件夹里的专业信息,经过结构化、可视化的整理,变成了一个人人可查的仪表盘。

当你在进行一笔大额的BTC跨链操作时,打开这个页面,看到针对该模块的审计报告是上个月刚刚由Zellic完成的,并且没有未修复的高危漏洞。这种"确定性",就是在这个充满不确定性的市场里,最昂贵的奢侈品。

六、 结语:行业的"天花板"与"地板"

安全领域有一个著名的"木桶理论":一只水桶能装多少水,取决于它最短的那块木板。

但在Web3,这个理论可能要改写:一个平台的安全上限,取决于它愿意在这个看不见的地方投入多少成本;而行业的安全下限,取决于头部玩家愿意把标准卷到什么高度。

OKX Web3此次针对审计报告库的升级,不仅仅是自身安全能力的展示,更是在拉高整个行业的下限。它迫使那些习惯了用一份过时报告糊弄用户的友商们不得不思考:如果用户开始习惯了这种"模块级"、"实时化"、"全明星阵容"的审计披露,我们那简陋的"安全"标签还站得住脚吗?

2025年的Web3,正在从草莽走向成熟。成熟的标志,不是币价涨了多少,而是我们开始像审视一座大桥的建筑图纸一样,去审视承载我们资产的代码。

对于用户而言,这无疑是最好的时代。在这片黑暗森林里,虽然野兽依旧横行,但至少有一支火把,不仅照亮了前路,还坦诚地拆解了火把的构造,告诉你它为什么不会熄灭。

最后,建议各位读者,无论你是否是技术人员,都去https://web3.okx.com/zh-hans/security翻一翻。哪怕只看一眼那些顶级安全公司列出的"Resolved Issues"(已修复漏洞),你也会对"安全"二字产生新的敬畏。

因为每一行被修复的代码背后,可能都避免了一场数亿美元的浩劫。