第2天:基础入门-Web应用&架构搭建&漏洞&HTTP数据包&代理服务器

一、基础入门---Web应用

00:15

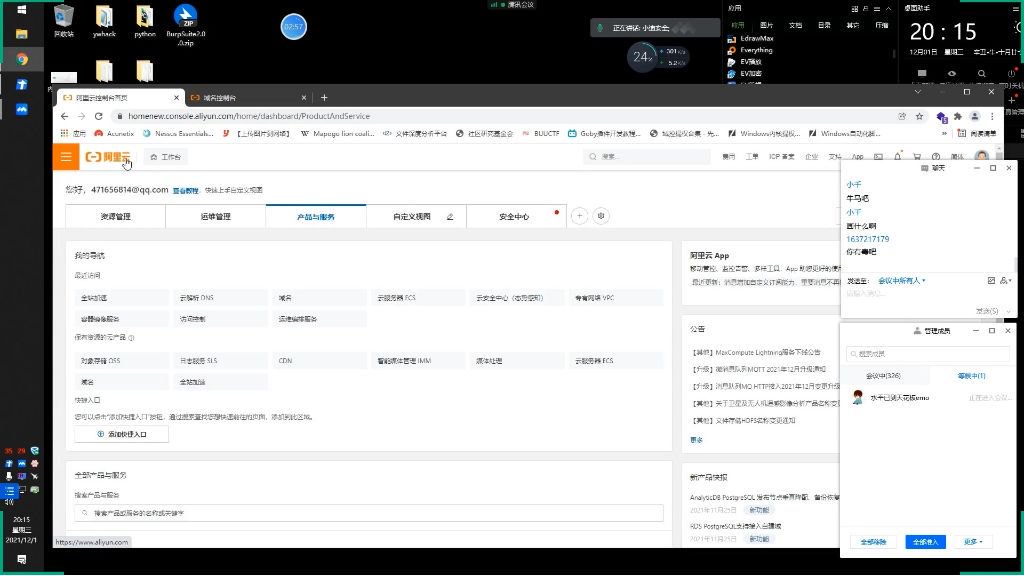

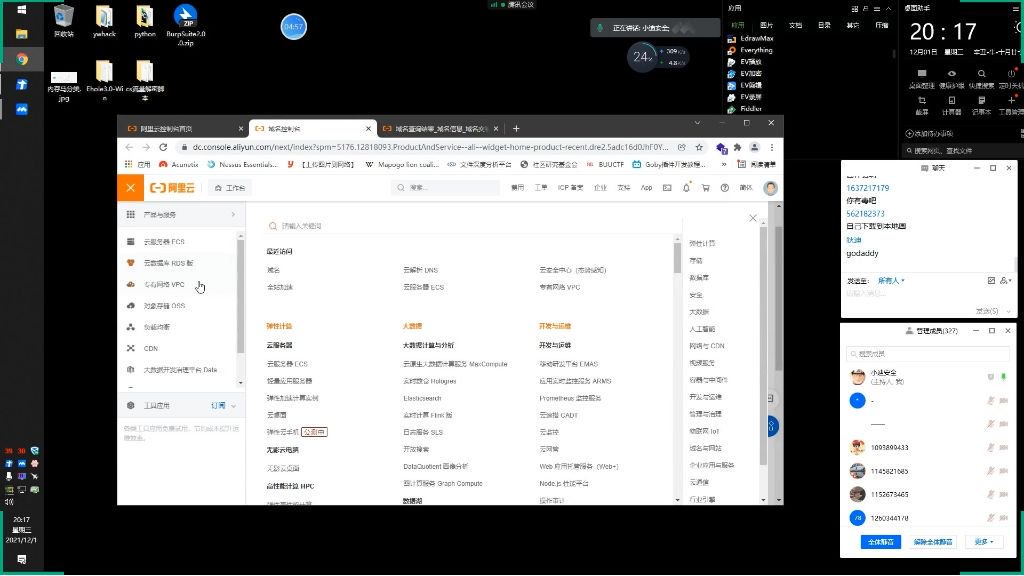

1. 阿里云控制台

01:57

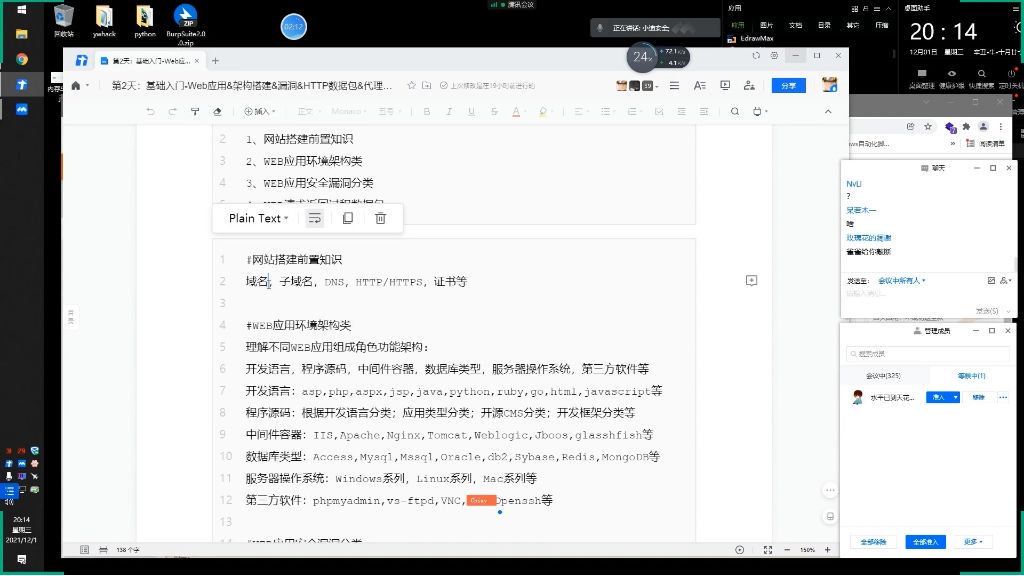

1)网站搭建前置知识

- 域名系统:包含域名、子域名和DNS解析服务,是网站访问的基础寻址系统

- 通信协议:网站主要使用HTTP/HTTPS协议,其中HTTPS需要SSL证书进行加密验证

- 证书机制:SSL证书用于验证网站身份并建立安全连接,是HTTPS协议的核心组件

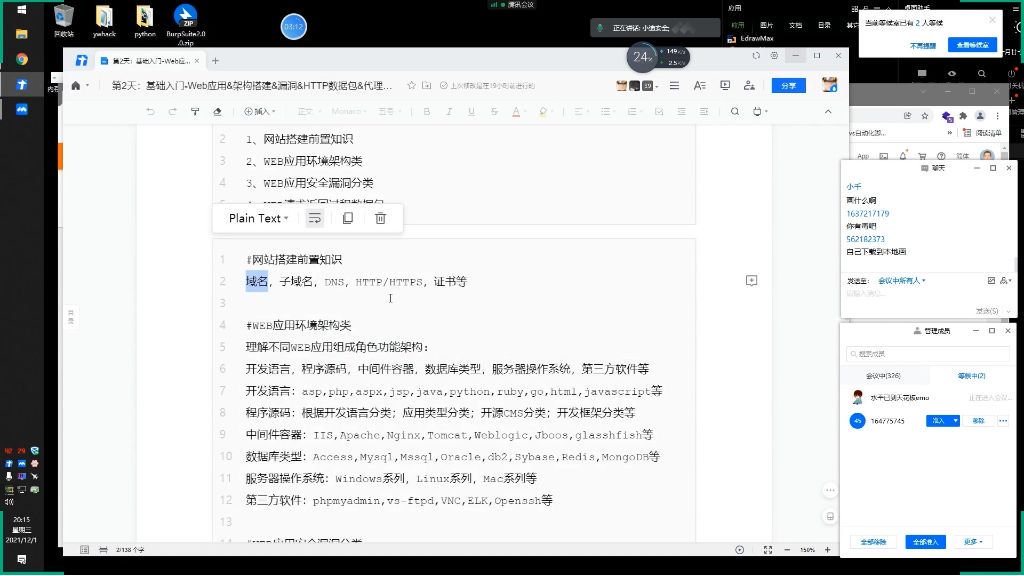

2)WEB应用环境架构

- 开发语言:包括asp、php、aspx、jsp、java、python等多种编程语言

- 程序源码:可分为开源CMS系统、开发框架和应用类型三个维度分类

- 中间件容器:常见有IIS、Apache、Nginx、Tomcat等Web服务器软件

- 数据库系统:涵盖Access、MySQL、Oracle、Redis等关系型和非关系型数据库

- 操作系统:主要分为Windows系列和Linux系列服务器操作系统

- 辅助工具:如phpMyAdmin数据库管理工具、vs-ftpd文件传输服务等

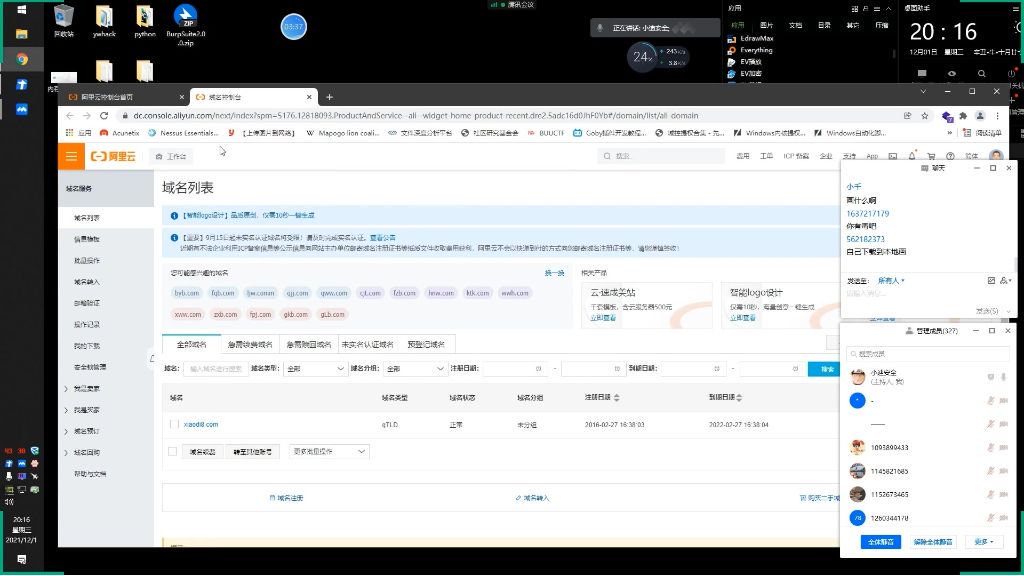

3)域名管理实践

- 实名认证:根据国家规定,域名需在9月15日前完成实名认证,否则将受限制

- 证书管理:演示了在阿里云平台进行域名注册和SSL证书申请的操作流程

- 安全提醒:强调不要随意操作域名设置,需谨慎管理重要网络资源

2. 网站搭建前置知识

03:06

1)域名

03:09

- 定义:域名是互联网上的网站名称,如"www.baidu.com"这种形式

- 购买渠道:可在阿里云等官网平台购买,支持多种后缀(如.com/.cn/.xyz等)

- 注册流程:

- 查询域名是否被注册(如演示中的xiaodi.com)

- 选择合适后缀(价格从¥1起不等)

- 完成实名认证(未实名域名将受限制)

- 管理功能:

- 域名列表查看

- 续费/赎回操作

- 分组管理

- 批量操作(最多支持128台实例关联)

2)HTTP/HTTPS

03:33

- 基础概念:

- HTTP:超文本传输协议

- HTTPS:加密的安全传输协议

- 关联组件:

- DNS解析:将域名转换为IP地址

- 证书:实现HTTPS必需的安全凭证

3)证书

03:53

- 作用:保障网站数据传输加密

- 类型:

- 免费证书(如Let's Encrypt)

- 商业证书(需付费购买)

- 部署要点:

- 需与域名匹配

- 需要定期续期

3. WEB应用环境架构类

05:06

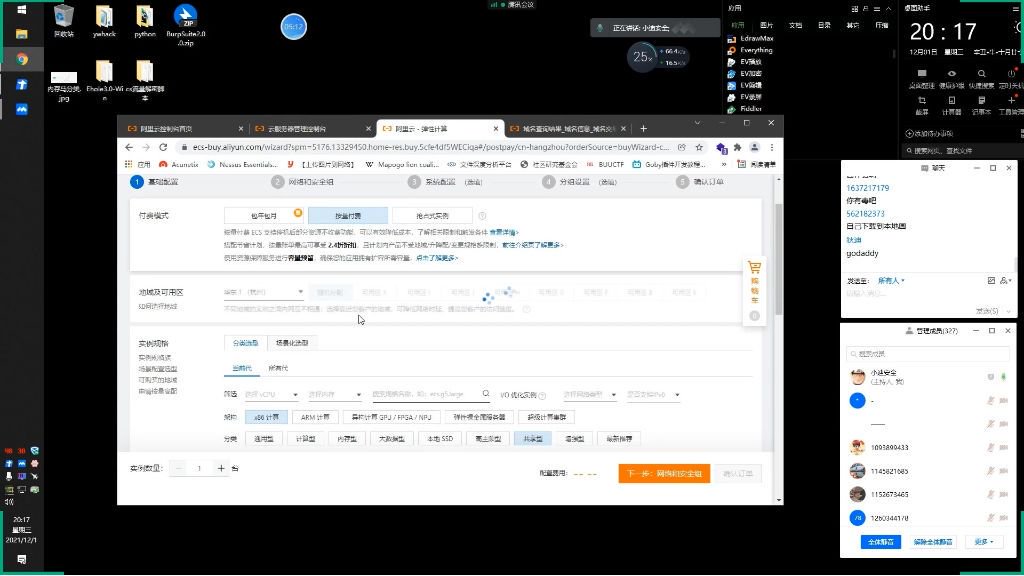

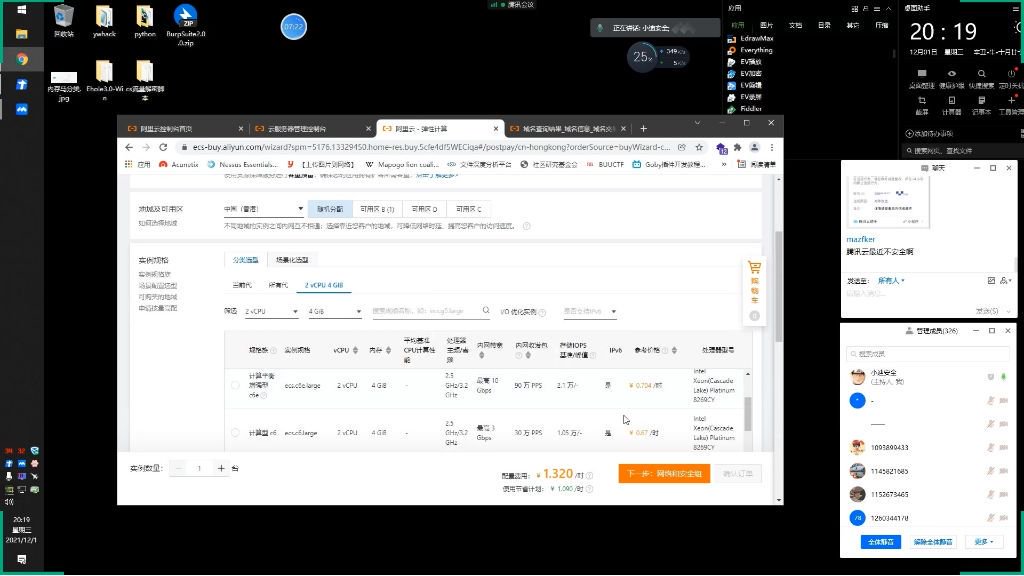

- 服务器选择要点:

- 地域选择:未备案域名需选择香港等非大陆地区(演示选择香港B区)

- 配置选择:演示采用2核4G配置(按时计费约¥0.74/小时)

- 操作系统:可选Windows Server 2008 R2等版本

- 磁盘配置:默认40GB系统盘

- 安全组功能:

- 统一管理多台服务器安全策略

- 控制入站/出站流量规则

- 支持分组应用策略

- 备案要求:

- 大陆服务器必须完成ICP备案

- 备案周期较长(通常15-20工作日)

- 香港/海外服务器免备案

4. 云服务器搭建网站过程

07:46

- 流量带宽选择:建议选择按使用流量计费模式,用多少付多少,避免固定带宽浪费。当前香港地区价格为1元/GB(原价0.8元/GB)

- 地域选择原则:

- 不同地域实例内网不互通

- 选择靠近用户的地域可降低网络延迟

- 香港地区适合国际业务

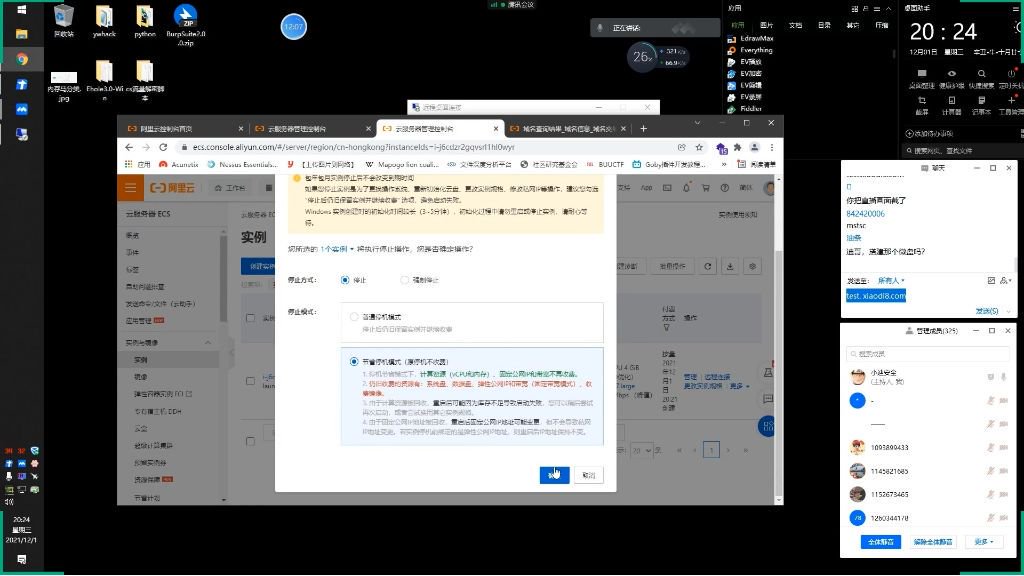

1)暂停操作

11:24

- 停止注意事项:

- Windows系统初始化需3-5分钟,期间勿强制停止

- 停机模式仍会收取系统盘、数据盘等资源费用

- 重新启动可能因资源不足失败,需调整实例规格

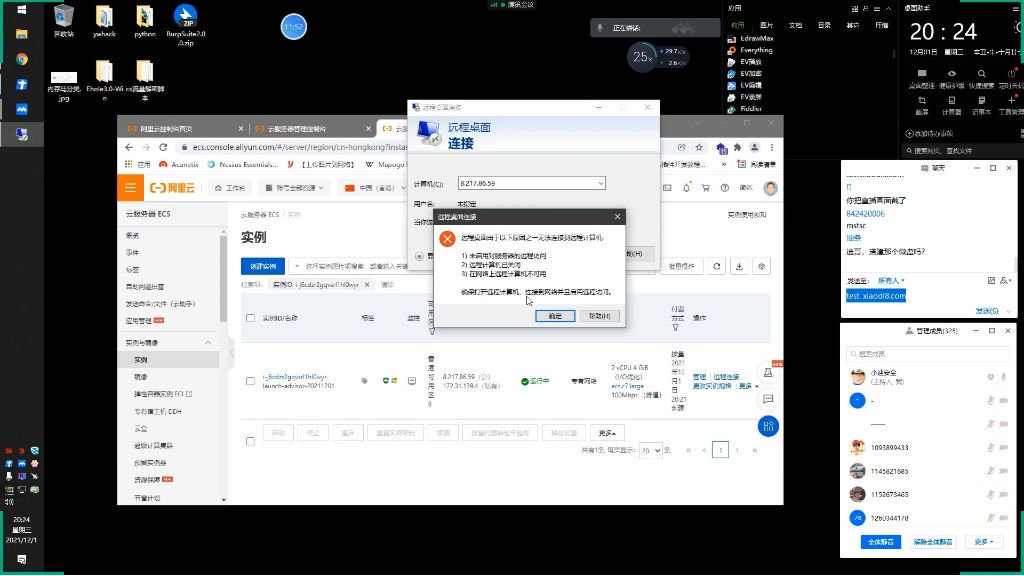

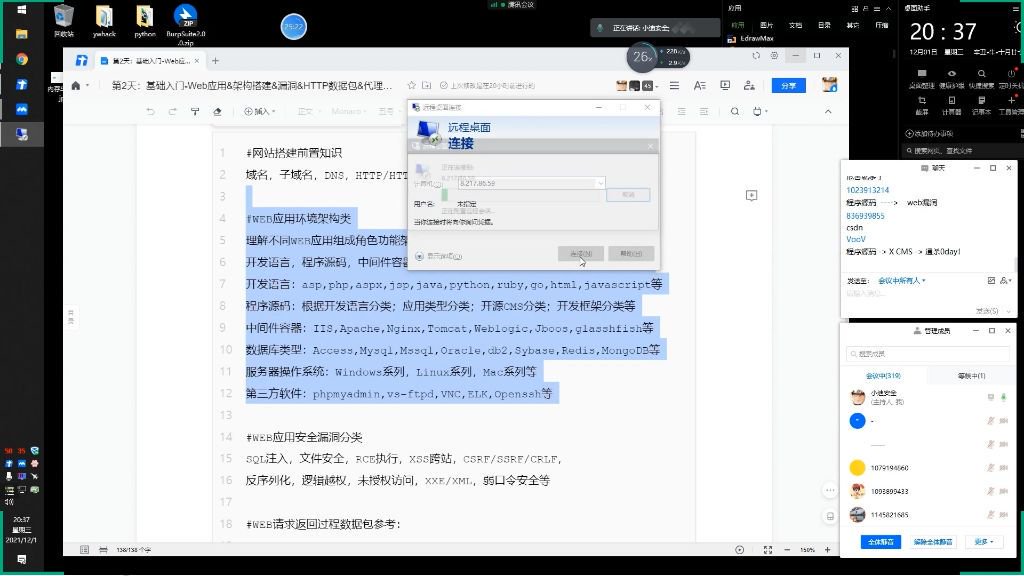

2)连接问题处理

13:10

- 常见连接问题:

- 服务器未开启远程访问(3389端口未开放)

- 安全组规则限制

- Windows 2008系统兼容性问题(建议使用2012以上版本)

- 需等待系统完全初始化(约3-5分钟)

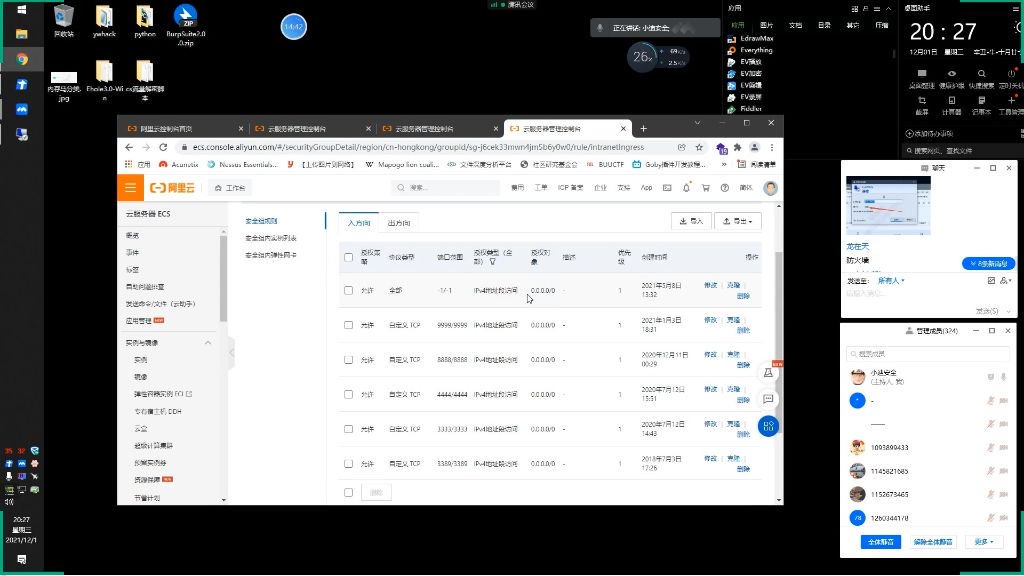

3)安全组

14:30

- 配置要点:

- 需手动开放所需端口(如3389远程桌面)

- 默认安全组可能限制外部访问

- 可设置全协议全IP开放(测试环境适用)

- 生产环境建议按最小权限原则配置

- 操作建议:

- 修改安全组规则后立即生效

- 可添加多条规则满足不同服务需求

- 注意区分入方向和出方向规则

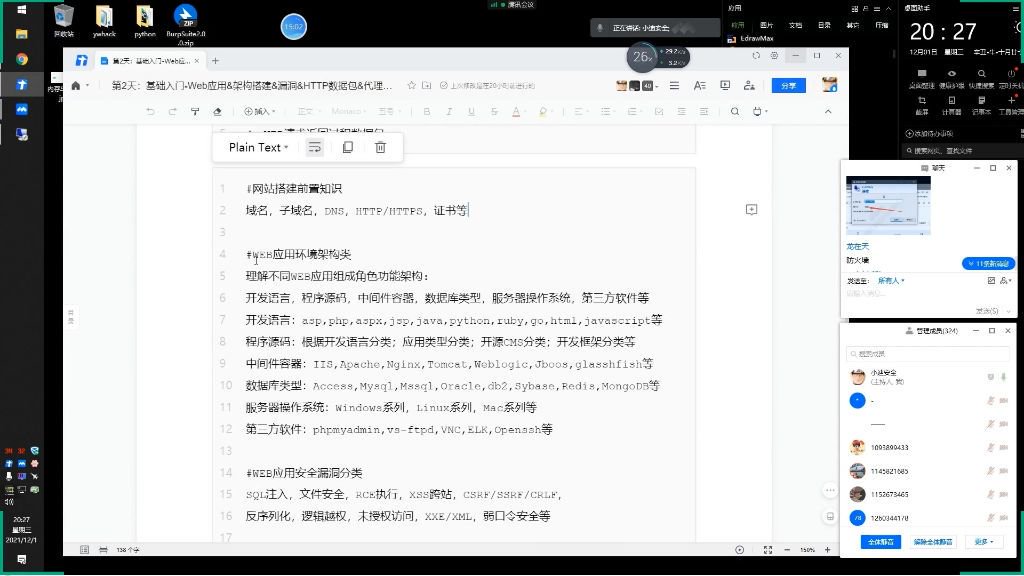

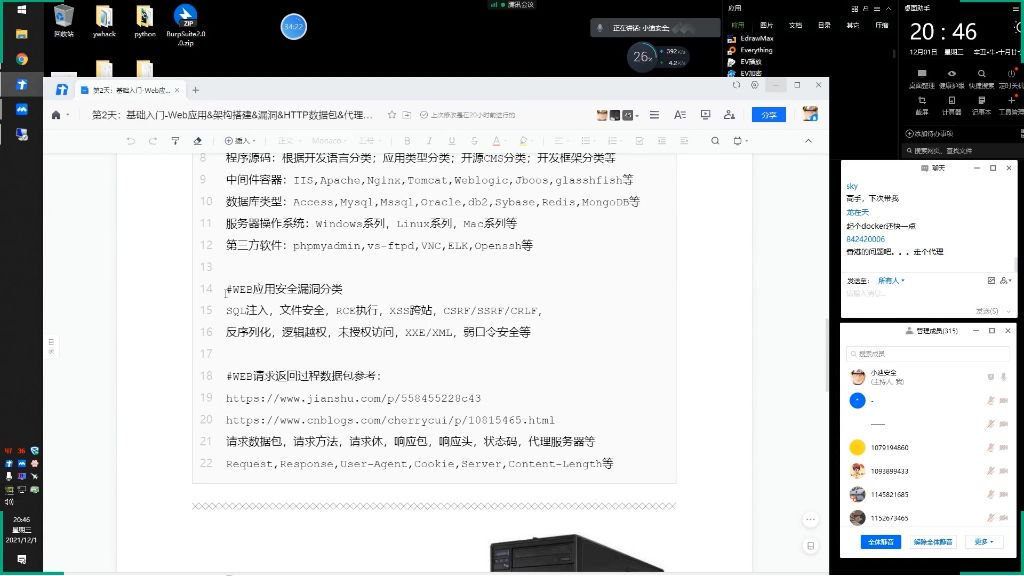

5. WEB应用环境架构类

15:08

- 开发语言:包括asp、php、aspx、jsp、java、python、ruby、go、html、javascript等,不同语言产生的安全漏洞类型会有区别,例如PHP常见漏洞与JAVA不同。

- 程序源码分类:

- 按开发语言分类

- 按应用类型分类(博客/论坛/门户/新闻等)

- 开源CMS分类(如WordPress、Discuz等)

- 开发框架分类(如Laravel、Spring等)

- 中间件容器:IIS、Apache、Nginx、Tomcat、Weblogic、Jboss、glassfish等,不同容器针对不同程序有兼容性和性能优化选择。

- 数据库类型:Access、Mysql、Mssql、Oracle、db2、Sybase、Redis、MongoDB等,根据数据量和查询需求选择。

- 服务器操作系统:Windows系列、Linux系列、Mac系列,其中Linux常用CentOS、Ubuntu等发行版。

- 第三方软件:phpmyadmin、vs-ftpd、VNC、ELK、Openssh等,属于可选组件但可能引入额外安全风险。

1)程序源码详解

- 商用与开源区别:商用源码需要购买授权,开源源码可免费获取(如WordPress)。

- CMS定义:当开源程序被广泛使用时形成特定名称的CMS(内容管理系统)。

- 框架作用:将常见功能(如文件上传)封装成可调用模块,提高开发效率。

- 安全影响:

- 语言类型决定漏洞特征(如PHP的包含漏洞)

- 应用类型决定漏洞分布(网盘程序易出现文件操作漏洞)

- 知名CMS漏洞会公开披露(如CVE编号)

- 框架漏洞影响所有基于该框架的站点

2)中间件容器详解

- 核心功能:支撑网站运行的基础软件,类比腾讯会议支撑在线授课。

- 选型依据:

- IIS适合ASP.NET程序

- Apache/Nginx适合PHP程序

- Tomcat适合Java Web应用

- 安全考虑:不同容器存在特有漏洞(如IIS解析漏洞、Nginx目录穿越)

3)数据库详解

- 核心作用:存储网站所有数据(用户信息、内容数据等)。

- 典型场景:

- 小型站点使用Access/MySQL

- 企业应用使用Oracle/SQL Server

- 高并发场景使用Redis缓存

- 安全关联:数据库类型影响注入攻击方式(如MySQL的information_schema利用)

6. 网站搭建过程知识回顾

25:24

- 基本流程:

- 准备服务器环境(操作系统)

- 安装中间件容器(如Nginx)

- 部署程序源码(CMS/框架)

- 配置数据库连接

- 可选安装第三方管理工具

- 安全要点:

- 每个组件都可能成为攻击入口

- 组件越多攻击面越大(第三方软件风险)

- 需要保持所有组件版本更新

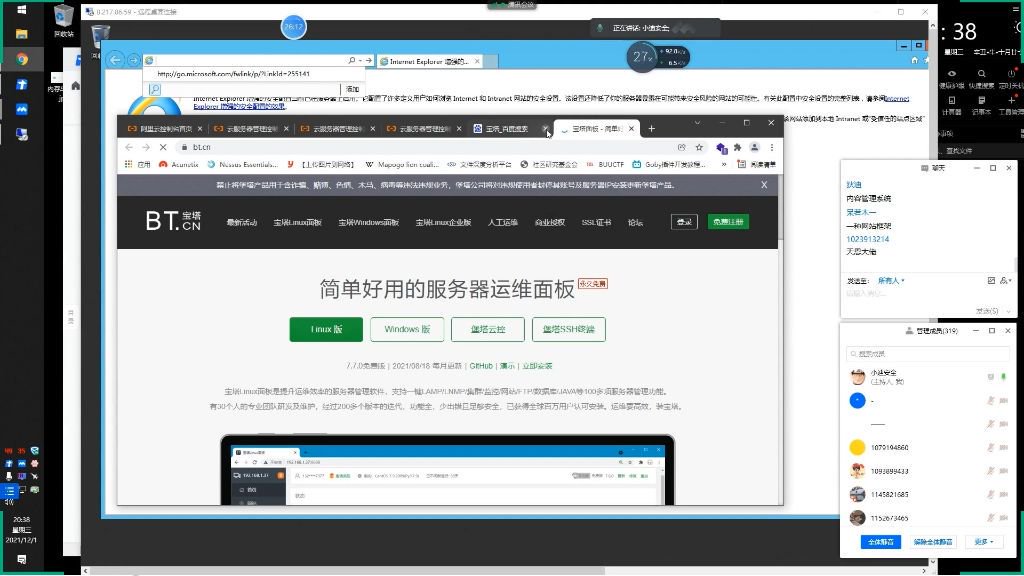

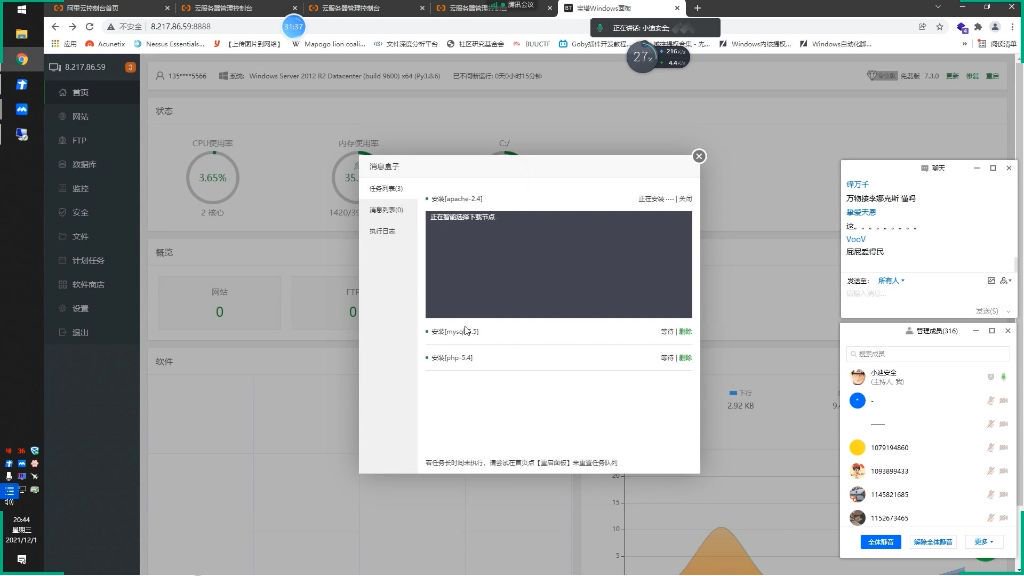

7. 宝塔面板介绍

26:07

1)宝塔面板的作用

- 集成化运维工具:宝塔是集成化的服务器管理软件,将常见服务器功能(如LAMP/LNMP环境、集群监控、网站FTP等100多项功能)整合在一个面板中。

- 自动化安装优势:解决了手动安装中间件、数据库、程序语言等组件的繁琐问题,支持一键安装常见运行环境。

- 专业团队维护:由30人专业团队研发,经过200多个版本迭代,全球百万用户验证其安全性和稳定性。

- 核心组件选择:

- 中间件:支持IIS/Nginx/Apache等

- 数据库:MySQL/MSSQL等

- 语言环境:PHP/Python等版本

- 辅助工具:phpMyAdmin/FTP服务等

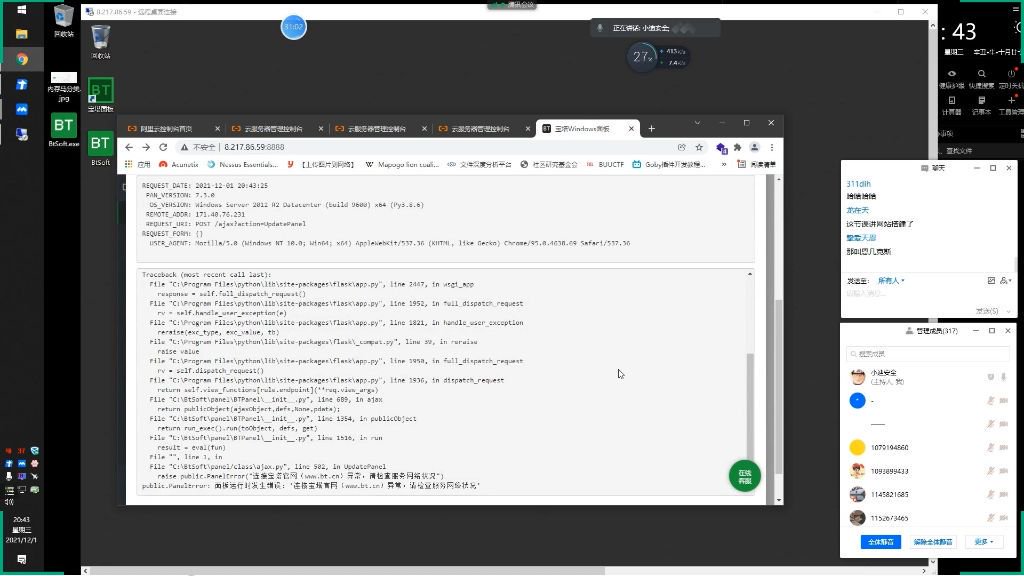

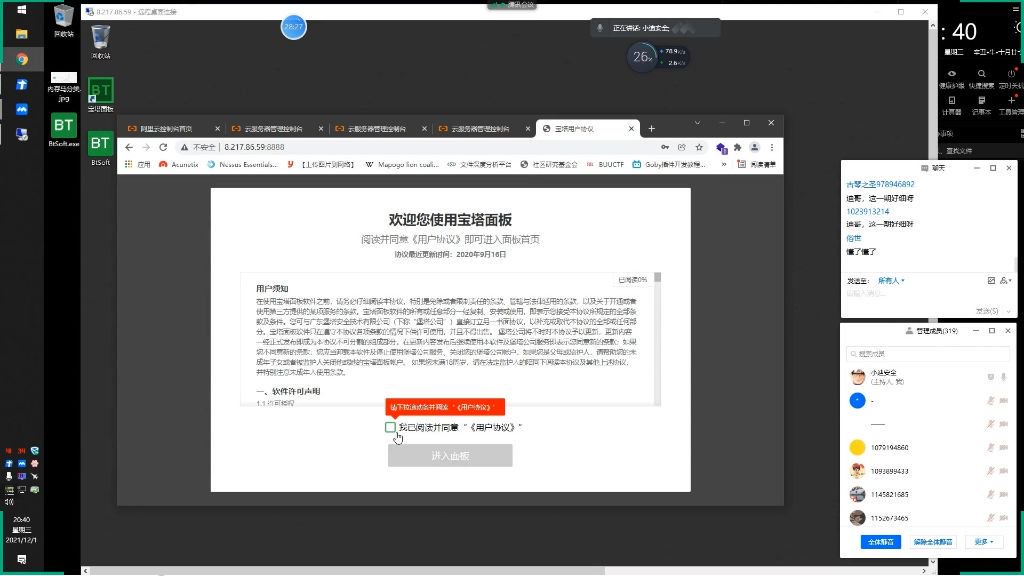

2)宝塔面板的登录

28:16

- 登录流程:

- 通过http://[服务器IP]:8888访问面板

- 输入安装时生成的面板账号密码

- 首次登录需绑定宝塔官网账号(需手机验证)

- 同意用户协议后进入主界面

- 常见登录问题:

- 端口需在服务器安全组放行8888等端口

- 浏览器需使用极速模式

- 出现连接异常需检查网络状况

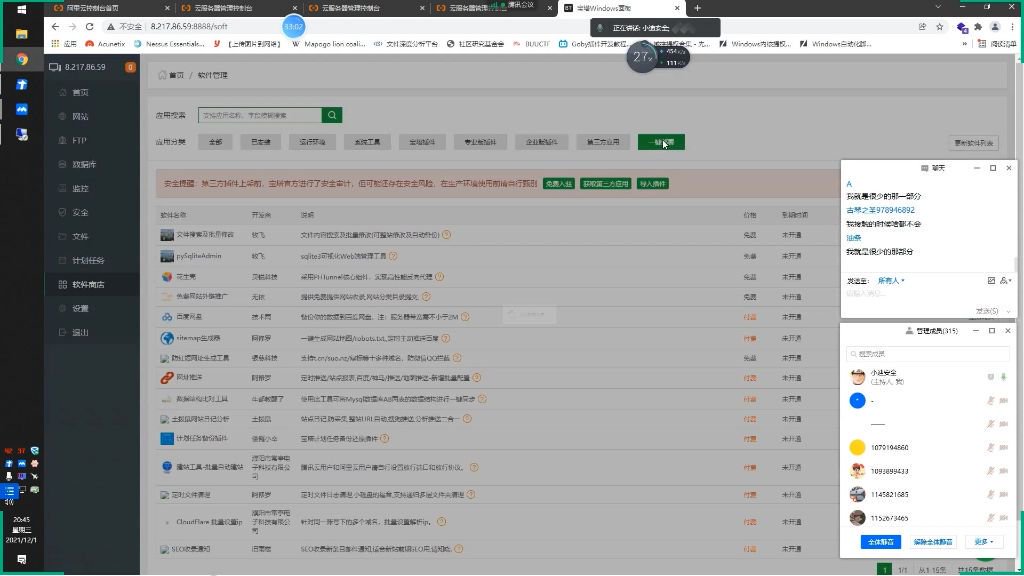

3)网站环境搭建

- 一键安装流程:

- 在"软件商店"选择运行环境套件(如Apache+MySQL+PHP)

- 勾选所需组件版本

- 点击一键安装(耗时约5-10分钟)

- 安装完成后在"网站"菜单创建站点

- 组件说明:

- FTP服务:用于文件传输管理

- phpMyAdmin:MySQL数据库可视化工具

- Memcached/Redis:缓存服务组件

4)CMS系统解释

- CMS定义:内容管理系统(如京东商城系统),是特定功能的程序集合,当用户量达到规模后形成的命名体系。

- 与框架区别:

- 框架提供基础功能模块需二次开发(如Django)

- CMS是完整可用的成品系统(如WordPress)

- 框架需要编码实现,CMS可直接部署使用

- 源码获取方式:

- 使用面板"一键部署"功能安装常见CMS

- 手动上传自定义源码到网站目录

- 通过Git等版本控制工具拉取代码

8. WEB应用安全漏洞分类

34:19

- 常见漏洞类型:

- SQL注入

- 文件安全漏洞(上传/下载/删除/读取等文件操作)

- RCE(远程代码执行)

- XSS(跨站脚本攻击)

- CSRF/SSRF/CRLF(跨站请求伪造/服务器端请求伪造/回车换行注入)

- 反序列化漏洞

- 逻辑越权

- 未授权访问

- XXE/XML(XML外部实体注入)

- 弱口令安全

- 漏洞产生层面:

- 主要产生于程序源码层面

- 由开发语言(如PHP、Java等)编写的代码存在缺陷导致

- 文件安全漏洞源于文件操作类函数代码编写不当

- 中间件容器安全问题也会导致漏洞

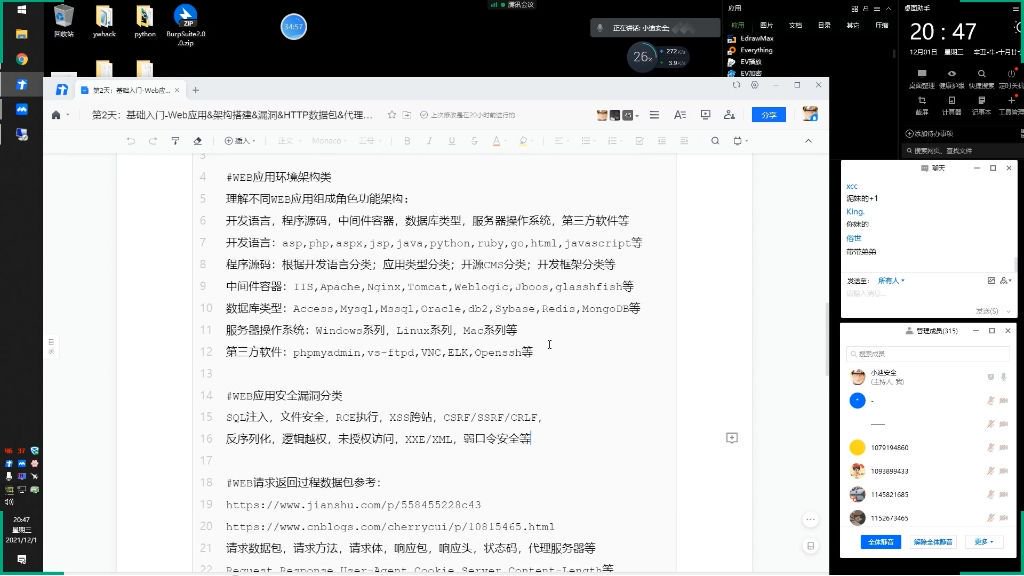

9. WEB应用环境架构

34:56

- 组成要素:

- 开发语言:ASP、PHP、ASPX、JSP、Java、Python、Ruby、Go、HTML、JavaScript等

- 程序源码分类:

- 按开发语言分类

- 按应用类型分类

- 开源CMS分类

- 开发框架分类

- 中间件容器:IIS、Apache、Nginx、Tomcat、Weblogic、Jboss、Glassfish等

- 数据库类型:Access、MySQL、MSSQL、Oracle、DB2、Sybase、Redis、MongoDB等

- 服务器操作系统:Windows系列、Linux系列、Mac系列等

- 第三方软件:phpMyAdmin、vs-ftpd、VNC、ELK、OpenSSH等

- HTTP数据包参考:

- 请求数据包组成:请求方法、请求体等

- 响应包组成:响应头、状态码等

- 关键字段:Request、Response、User-Agent、Cookie、Server、Content-Length等

- 代理服务器相关概念

10. 课程思维导图

37:20

- 初级技能分类:

- PHP基础入门

- 信息打点

- PHP开发

- WEB攻防

- 反弹shell

- 站点搭建

- 中级技能分类:

- 服务攻防(数据库、服务)

- 接口攻防

- 容器攻防(中间件如Docker)

- 移动攻防

- 系统攻防

1)漏洞产生层面

- 架构组成:

- 开发语言:asp,php,aspx,jsp,java,python,ruby,go,html,javascript等

- 程序源码:按开发语言分类、应用类型分类、开源CMS分类、开发框架分类

- 中间件容器:IIS,Apache,Nginx,Tomcat,Weblogic,Jboss,glassfish等

- 数据库类型:Access,Mysql,Mssql,Oracle,db2,Sybase,Redis,MongoDB等

- 服务器系统:Windows系列,Linux系列,Mac系列

- 第三方软件:phpmyadmin,vs-ftpd,VNC,ELK,Openssh等

- 漏洞分类:

- 源码层面:SQL注入,文件安全,RCE执行,XSS跨站

- 协议层面:CSRF/SSRF/CRLF

- 逻辑层面:反序列化,逻辑越权,未授权访问

- 配置层面:XXE/XML,弱口令安全

2)学习要点

- 关键理解:

- 漏洞定位:必须明确漏洞产生的具体层面(如SQL注入属于源码层面问题)

- 学习误区:避免混淆不同层面的漏洞特征(如不应将中间件问题与源码漏洞关联)

- 方法论:先掌握架构组成,再分析各组件可能存在的安全问题

- 实践建议:通过思维导图建立漏洞知识体系,区分不同技术方向

- HTTP协议要点:

- 请求要素:请求方法(GET/POST等)、请求体、代理服务器

- 响应要素:响应头、状态码

- 关键字段:Request, Response, User-Agent, Cookie, Server, Content-Length

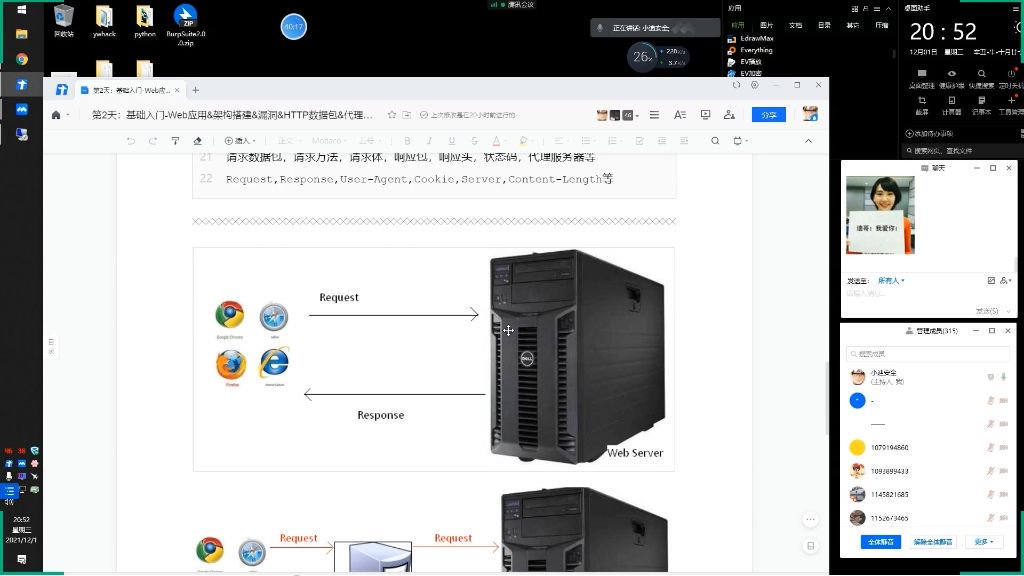

11. Web请求返回过程数据包

40:14

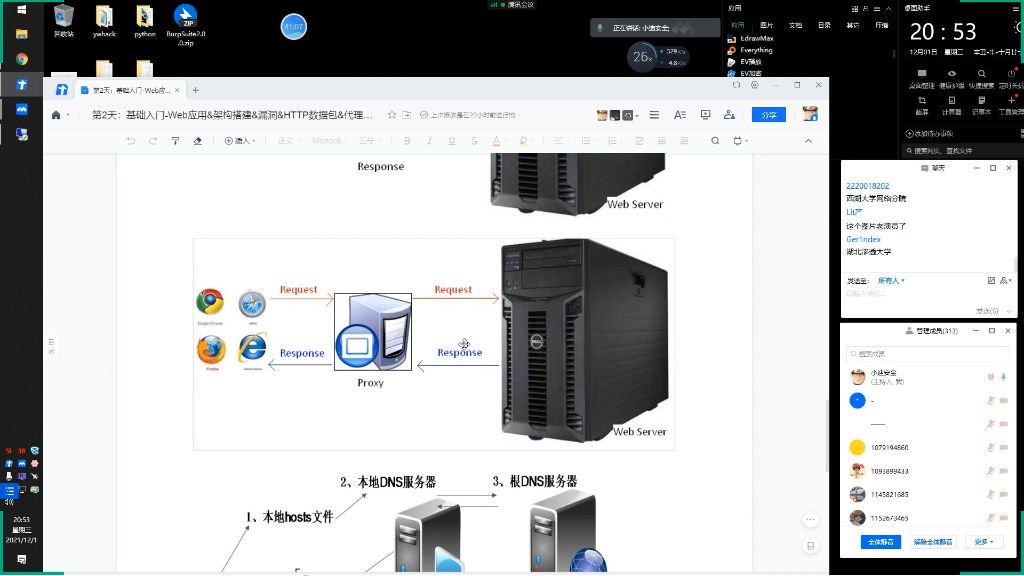

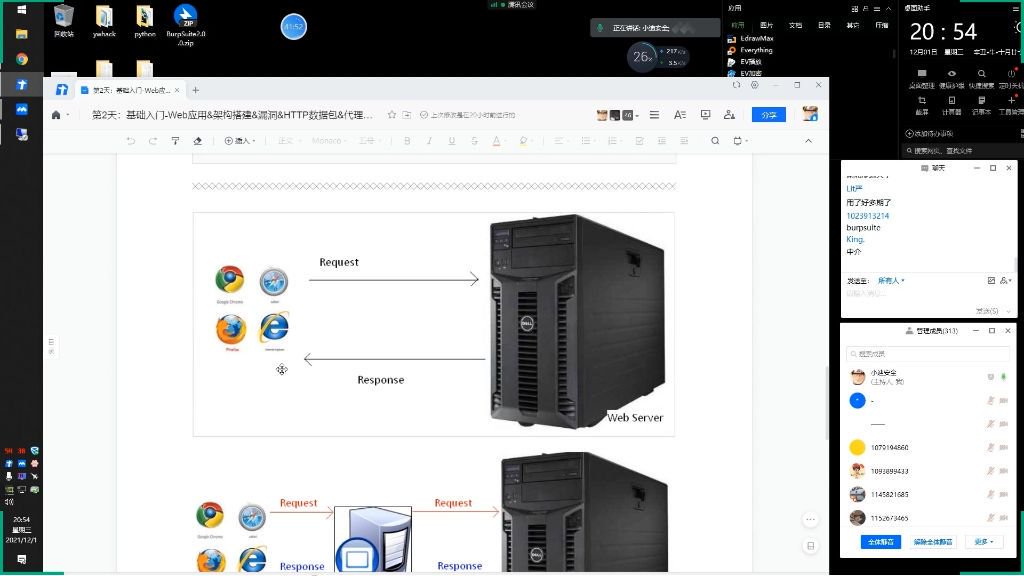

- 基本概念:Web请求过程包含请求(Request)和返回(Response)两个核心环节,研究数据走向流程可明确哪些操作可行。

- 交互示例:浏览器发送Request到网站服务器,服务器根据功能处理后返回Response到浏览器。

1)代理服务器作用

- 中间层功能:代理作为浏览器和服务器的中间层,浏览器请求先发送至代理,再由代理转发给服务器。

- 数据流转:服务器响应同样先返回给代理,再由代理转发给浏览器。

- 学习意义:理解代理角色有助于分析网络通信中的可操作环节。

2)完整请求流程

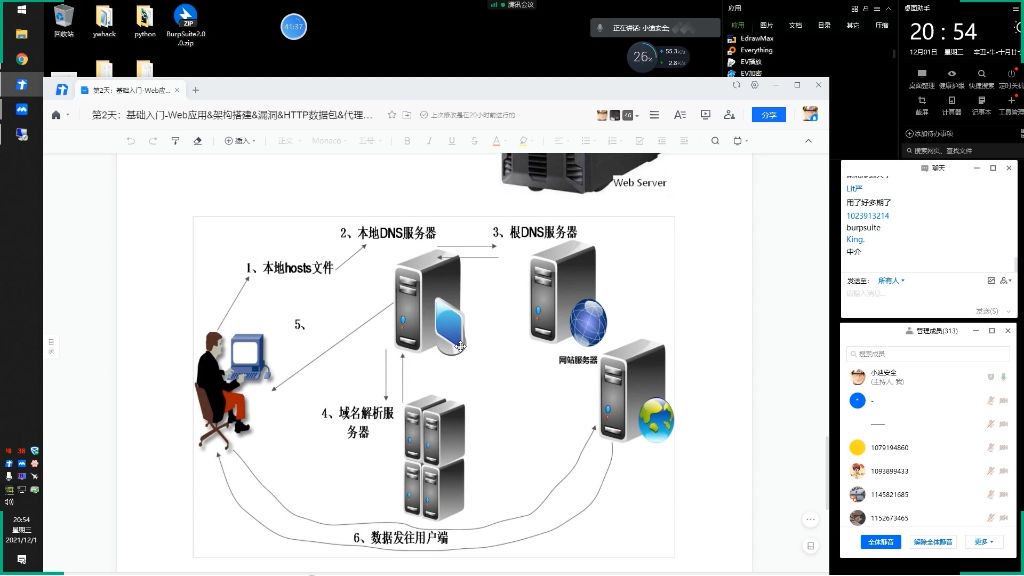

- 解析步骤:

- 本地hosts文件查询

- 本地DNS服务器查询

- 根DNS服务器查询

- 域名解析服务器处理

- 数据流向:最终解析结果通过代理服务器发往用户端。

3)关键数据包组件

- 请求要素:包含请求方法、请求体、User-Agent、Cookie等

- 响应要素:包含状态码、Server头、Content-Length等

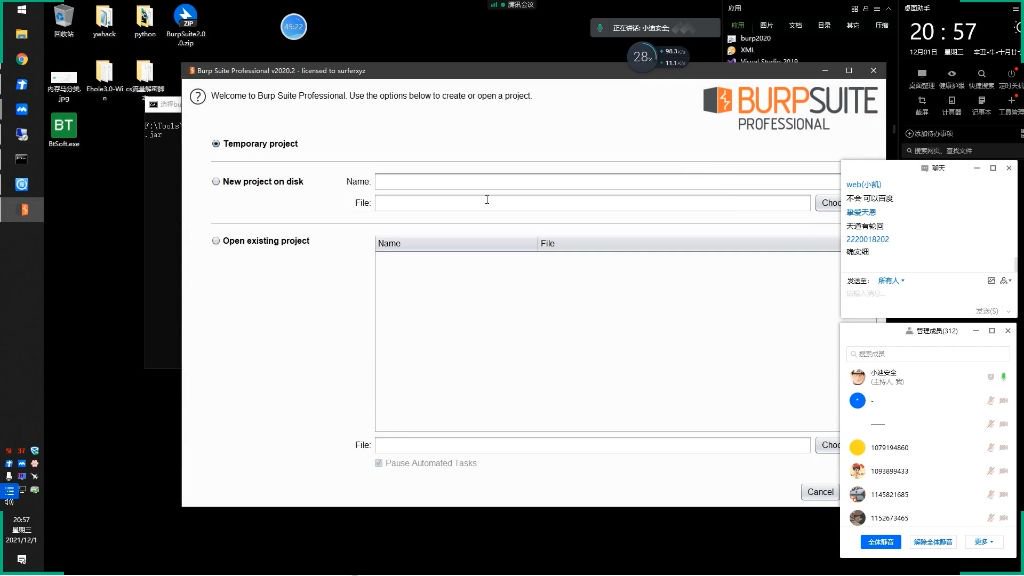

- 代理应用:演示案例涉及BurpSuite代理工具的使用

4)请求响应交互模型

- 基础模型:浏览器(Request)→Web服务器(Response)的直接交互

- 代理模型:浏览器→代理服务器→Web服务器的间接交互

- 组件标识:图示中明确标注Request和Response的传递路径

5)实际应用案例

- 实例说明:以新闻网站为例展示完整的请求-响应过程

- 操作验证:通过实际网站交互验证理论模型的可操作性

二、代理技术基础

41:33

1. 前沿史记应用案例

41:54

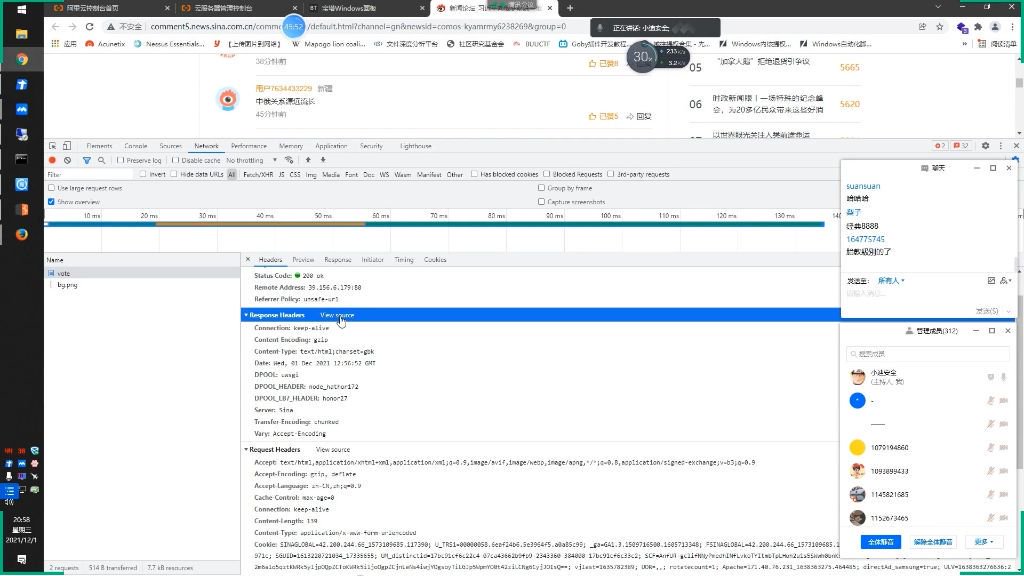

1)例题:新闻评论点赞案例

42:10

- 操作现象:点击点赞按钮后数字会增加,但刷新页面后点赞数可能恢复原值

- 技术疑问:点赞操作是否真的被服务器记录?为什么刷新后数值会变化?

- 测试方法:需要通过抓包分析点赞请求是否被正确处理

2)审查元素功能

43:47

- 网络抓包功能

- 功能位置:浏览器开发者工具中的"Network"(网络)选项卡

- 主要用途:捕获浏览器与服务器之间的所有HTTP请求和响应

- 操作步骤:

-

-

-

- 打开审查元素功能(快捷键F12或右键检查)

2. 切换到Network选项卡

3. 进行操作(如点赞)后观察产生的请求

- 打开审查元素功能(快捷键F12或右键检查)

-

-

- 数据包重放技术

- 技术原理:通过捕获并重复发送相同请求来测试接口功能

- 应用场景:

- 测试点赞等交互功能是否有限制机制

- 检测服务器是否对重复请求进行校验

- 操作要点:

- 需要关注请求中的关键参数(如用户标识、时间戳等)

- 观察服务器返回的状态码和响应内容

- 点赞功能分析

- 请求特征:

- 通常为POST请求

- 包含文章ID、用户标识等参数

- 安全机制:

- 常见防御措施:Token验证、请求频率限制

- 测试发现:某些网站仅依赖前端限制,后端未做充分校验

- 测试工具:

- 浏览器内置开发者工具

- 专业抓包工具如Burp Suite(需额外安装)

3)抓包工具使用

44:57

- 例题:数据包结构讲解45:41

- 请求包(Request Header):

- POST方法: 表示数据提交方式,常见还有GET/PUT/DELETE等

- Host字段: 访问的目标网站地址,如comment5.news.sina.com.cn

- User-Agent: 客户端浏览器版本信息,如Mozilla/5.0

- Referer: 请求来源页面,记录用户从哪个链接跳转而来

- Cookie: 用户会话标识信息,用于身份认证

- Content-Type: 数据编码格式,如application/x-www-form-urlencoded

- 响应包(Response Header):

- 状态码: 如200表示成功,404表示未找到

- Connection: 连接保持方式,如keep-alive

- Content-Encoding: 内容压缩格式,如gzip

- Set-Cookie: 服务器设置的会话标识

- 响应体: 实际返回的网页内容或数据

- 核心区别:

- 请求包:浏览器发送给服务器的指令

- 响应包:服务器返回给浏览器的结果

- 示例:点赞操作时,点击按钮产生请求包,页面数字变化来自响应包

- 例题:点赞重发数据包47:53

- 重发原理:

- 通过抓包工具(Burp Suite)捕获原始点赞请求

- 重复发送相同请求包可触发多次点赞效果

- 演示案例中点赞数从11→12→14→18递增

- 技术本质:

- 浏览器操作本质是发送HTTP请求

- 前端限制≠后端限制,JS点击限制可绕过

- 关键判断:是否依赖用户身份认证(Cookie等)

- 实际应用限制:

- 微信等需要登录的系统会校验用户身份

- 单纯重发包无效,需配合账号切换

- 商业刷量需要分布式IP+账号池配合

- 学习要点:

- 理解HTTP协议无状态特性

- 掌握请求/响应包基本结构

- 区分前端验证与后端验证机制

- 注意:本技术仅用于学习通信原理

4)UA头

54:06

- 手机浏览器访问案例54:12

- 设备识别原理:网站通过分析请求数据包中的UA(User-Agent)头信息来区分访问设备类型,从而返回不同的界面

- UA头差异:

- PC端示例:Windows NT 10.0; Win64

- 移动端示例:5.0 Linux; Android 5.1

- 实际表现:

- PC访问sou.com跳转为标准网页

- 移动设备/模拟器访问强制跳转m.sou.com

- 技术实现:

- 移动端请求包包含特定标识(如"cm-android"表示安卓浏览器)

- 网站后端根据UA头进行路由分发

- 安全测试意义:

- 测试移动APP内嵌网页时需模拟移动端UA

- 否则可能遇到功能缺失或界面错乱问题

- 代理工具应用:

- 使用BurpSuite等工具拦截修改UA头

- 通过配置代理使模拟器流量经过抓包工具

- 例题:UA头修改实践

- 题目解析

- 关键步骤:

- 分别捕获PC和模拟器的网络请求

- 对比Request Headers中的User-Agent字段

- 修改PC端UA与移动端一致

- 验证方法:

- 访问同一URL观察界面变化

- 检查是否实现移动版页面渲染

- 典型应用场景:

- 移动APP安全测试

- 响应式网页开发调试

- 答案:

- 成功标准:PC浏览器显示移动端专属界面

- 失败表现:仍显示PC版或报错页面

- 关键步骤:

- 题目解析

5)抓包工具原理

01:03:50

- 代理拦截机制

- 开关状态控制:

- 开启状态(O状态):数据包会被拦截在代理工具处,显示为红色卡点

- 关闭状态:数据包会直接发送到服务器

- 拦截处理方式:

- 放行:数据包继续传输到服务器,服务器会返回响应

- 丢弃:数据包在代理处终止,不会到达服务器,也不会产生任何响应

- 修改:可以在拦截时修改数据包内容后再放行(如替换请求头)

- 开关状态控制:

- 代理工作流程

- 标准访问流程:

- 浏览器 → 服务器(直接通信)

- 代理访问流程:

- 浏览器 → 代理工具 → 服务器

- 关键配置:

- 代理工具监听本地地址:127.0.0.1:8888

- 浏览器需设置代理指向相同地址

- 标准访问流程:

- 模拟器抓包特殊配置

- 配置差异:

- 本地浏览器:使用127.0.0.1地址

- 模拟器/手机:必须使用电脑实际内网IP(如192.168.1.9)

- 原理说明:

- 模拟器是独立虚拟系统,有自己的网络栈

- 必须通过实际网络接口通信,不能使用回环地址

- 常见问题:

- 抓不到包通常是因为地址配置错误

- 必须确保设备在同一局域网内

- 配置差异:

- 请求头修改案例

- 操作步骤:

- 拦截浏览器请求

- 修改User-Agent等头部字段

- 放行修改后的请求

- 实际效果:

- 电脑浏览器可模拟手机访问(显示移动端页面)

- 手机/模拟器可模拟电脑访问(显示桌面版页面)

- 注意事项:

- 可能需要修改多个相关字段才能完全生效

- 某些网站有额外的设备检测机制

- 操作步骤:

- 代理工具核心功能

- 三大核心功能:

- 拦截:捕获经过的请求/响应

- 修改:编辑数据包内容

- 转发控制:决定是否继续传输

- 典型应用场景:

- 调试网络请求

- 测试不同设备访问效果

- 安全测试中的请求篡改

- 性能分析和优化

- 三大核心功能:

6)请求返回包的讲解

01:21:15

- 返回包结构讲解01:22:21

- 请求方式: GET/POST等请求方法,明确访问服务器的操作类型

- 访问地址: 包含完整的URL路径,如http://example.com/path

- 浏览器信息: User-Agent字段显示客户端设备及浏览器版本

- Cookie数据: 用于身份验证和会话保持的关键信息

- 请求头(Headers):

- 修改技巧: 可通过工具(如Chrome开发者工具)修改User-Agent伪装成其他浏览器

- 包含内容: 客户端环境信息、接受的内容类型、编码方式等

- 服务器信息: 包含服务器类型和版本(如Apache/2.4.6)

- 时间戳: 响应生成的时间信息

- 状态码: 三位数字代码,如200表示成功响应

- 状态码判断文件存在性01:26:16

- 文件判断:

- 200: 文件存在(如正常图片资源)

- 404: 文件不存在(如添加不存在的文件名后缀)

- 目录判断:

- 403: 目录存在但无访问权限

- 404: 目录不存在

- 特殊状态码:

- 3xx系列: 重定向响应(如301永久重定向)

- 5xx系列: 服务器内部错误(如500服务器处理异常)

- 扫描策略: 目录扫描工具通常勾选3xx和5xx状态码,避免漏报潜在存在的资源

- 批量测试方法:

- 识别URL中的目录结构(如/2021/images/)

- 使用数字生成器批量替换目录名(如1-12)

- 分析响应状态码判断目录存在性

- 时间戳测试:

- 将URL中的年份部分替换为不同时间(如2020-2023)

通过状态码判断特定年份目录是否存在

- 将URL中的年份部分替换为不同时间(如2020-2023)

- 文件判断:

-

-

- <注> 本笔记完整记录了HTTP请求响应分析的核心要点,包含状态码的实际应用场景和目录扫描的实现原理,可作为渗透测试基础知识的完整参考资料。

-

2. 远程代理

01:32:21

1)例题:购买代理并设置

01:32:44

- 定义:远程代理是指请求通过第三方服务器转发,使目标服务器只能看到代理服务器的IP地址

- 应用场景:

- 解决IP被拉黑问题(如渗透测试时频繁请求被封锁)

- 绕过IP限制(如投票系统、账号注册等基于IP的限制)

- 购买示例:

- 快代理平台的隧道代理服务

- 包天模式16元/天,按量付费2元/小时

- 技术特点:

- 每次请求自动更换IP地址(演示中1秒可更换5次IP)

- 支持白名单设置(指定IP免验证直接使用代理)

- 设置方法:

- 在浏览器手动配置代理服务器IP和端口

- 通过IP查询网站验证IP地址变化(演示中IP从本地变为江苏连云港、湖北仙桃等地)

- 工作原理:

- 用户请求→代理服务器→目标网站

- 目标网站响应→代理服务器→用户

- 全程目标网站只能看到代理服务器IP

3. 网站搭建

01:40:39

1)例题:网站一键部署

01:41:05

- 常见CMS类型:

- 博客类(如WordPress、Z-Blog、Emlog)

- 论坛类(如Discuz)

- 商城类

- 微信相关应用

- 部署流程:

- 选择需要的CMS程序(演示使用Z-Blog和Emlog)

- 配置网站根目录和绑定域名

- 自动创建数据库(含账号密码生成)

- 根据CMS要求选择PHP版本(如Emlog需要PHP7.0+)

2)例题:网站搭建全过程

01:47:07

- 域名解析设置:

- 在DNS管理中添加A记录

- 主机记录填写子域名前缀(如"tesla"、"emlog")

- 记录值填写服务器IP地址(演示使用47.243.81.73)

- 环境要求:

- Web服务器:Apache/Nginx

- 数据库:MySQL

- 脚本支持:PHP(需注意版本兼容性)

- 安装后管理:

- 网站源码存放在指定目录下

- 可通过修改源码文件调整网站功能

- 数据库管理界面可查看自动创建的数据表

- 网站组成要素:

- 域名解析(DNS)

- 服务器IP

- 中间件(Web服务器)

- 数据库

- 网站源码

- 脚本语言环境

- 安全信息收集要点:

- 识别CMS类型和版本

- 确定开发语言(PHP/Java等)

- 分析使用的框架

- 了解数据库类型

- 掌握服务器操作系统

三、知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 网站搭建基础 | 域名注册、DNS解析、服务器配置、宝塔面板使用 | 域名备案要求与不同地区服务器的匹配关系 | ⭐⭐ |

| Web应用架构 | 开发语言、CMS系统、中间件容器、数据库类型、操作系统 | 框架与CMS的区别(功能封装vs程序命名) | ⭐⭐⭐ |

| HTTP数据包分析 | 请求头/响应头结构、状态码含义、UA标识作用 | 200/403/404状态码对目录扫描的意义 | ⭐⭐ |

| 代理技术应用 | 本地代理(BurpSuite)、隧道代理(IP轮换)、流量拦截原理 | 模拟器抓包需要配置非127.0.0.1监听地址 | ⭐⭐⭐⭐ |

| Web安全漏洞分类 | 文件安全、SQL注入、XSS、CSRF等漏洞产生层面 | 区分源码层漏洞与中间件/数据库漏洞 | ⭐⭐⭐⭐ |

| 实战案例演示 | 数据包重放点赞、UA修改突破设备限制、目录扫描原理 | 四层架构(源码-中间件-数据库-OS)的关联影响 | ⭐⭐⭐⭐ |

| 工具使用要点 | BurpSuite代理配置、宝塔环境部署、域名解析操作 | JAVA环境对BurpSuite运行的影响 | ⭐⭐ |

| 课程设计逻辑 | 按脚本语言区分漏洞类型(PHP/Java/ASP专项) | 信息收集阶段CMS识别的优先级 | ⭐⭐⭐ |