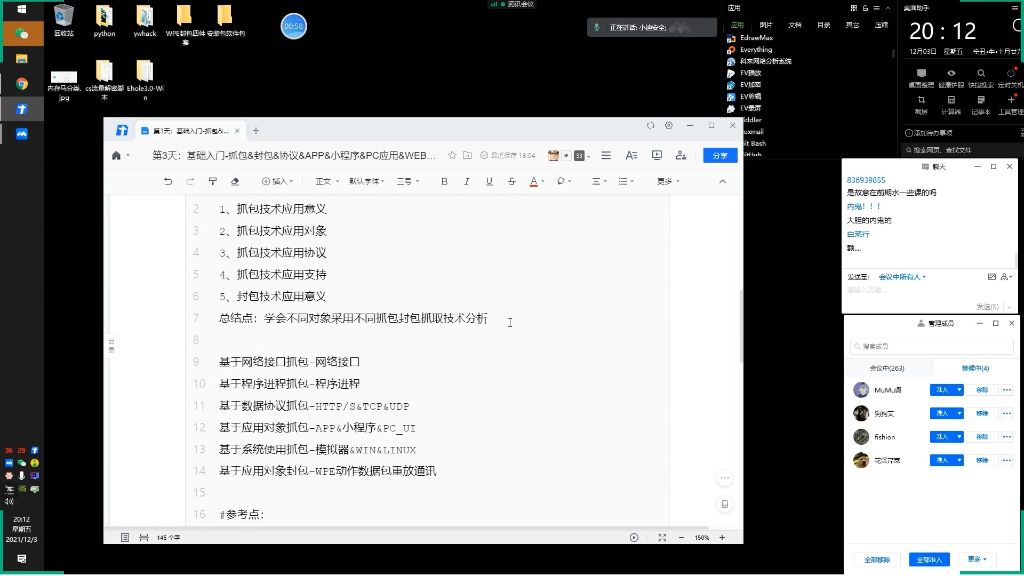

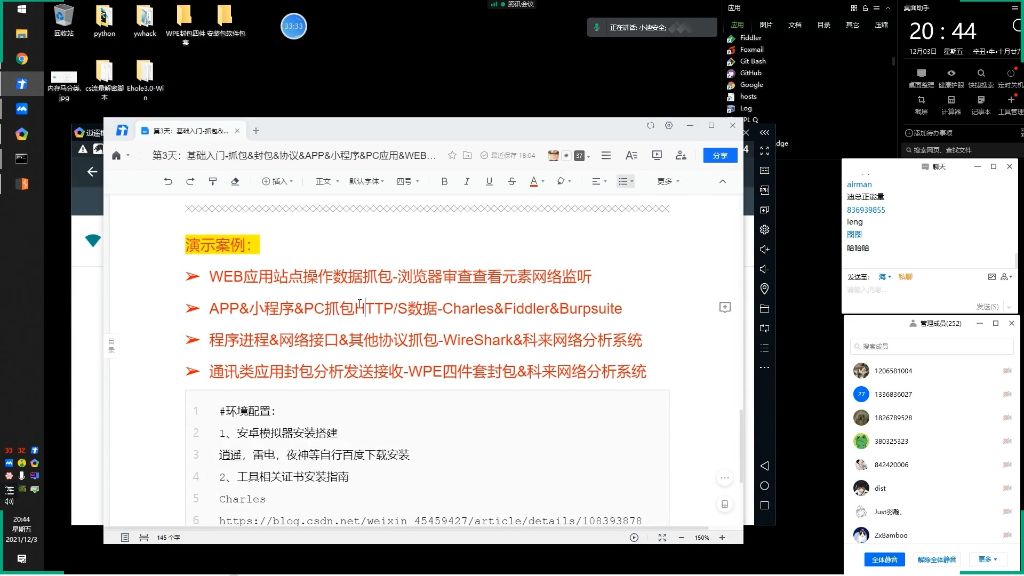

第3天:基础入门-抓包&封包&协议&APP&小程序&PC应用&WEB应用

一、抓包技术应用00:55

1. 抓包技术应用意义01:26

- 数据获取:抓取应用内部数据,用于安全测试中获取目标信息

- 目标识别:当目标不是直接给出IP或域名时(如APP应用),通过抓包分析应用涉及的目标

- 安全测试:识别应用通讯地址,为渗透测试提供数据支持

2. 抓包技术应用对象03:26

- 移动应用:手机APP(安卓/iOS)

- 小程序:微信小程序等

- 桌面应用:PC端应用程序

- 系统应用:模拟器、Windows/Linux系统应用

3. 抓包技术应用协议05:43

- HTTP/HTTPS:常见Web协议,使用Fiddler、Charles等工具

- TCP/UDP:底层传输协议,使用Wireshark、科来网络分析系统

- 非Web协议:需要专用工具如TCPDump抓取

- 协议适配:不同工具支持不同协议,需根据目标选择合适工具

4. 抓包技术应用支持06:27

- 环境兼容性:工具需适配Windows/Linux等操作系统

- 证书要求:HTTPS抓包需要安装证书

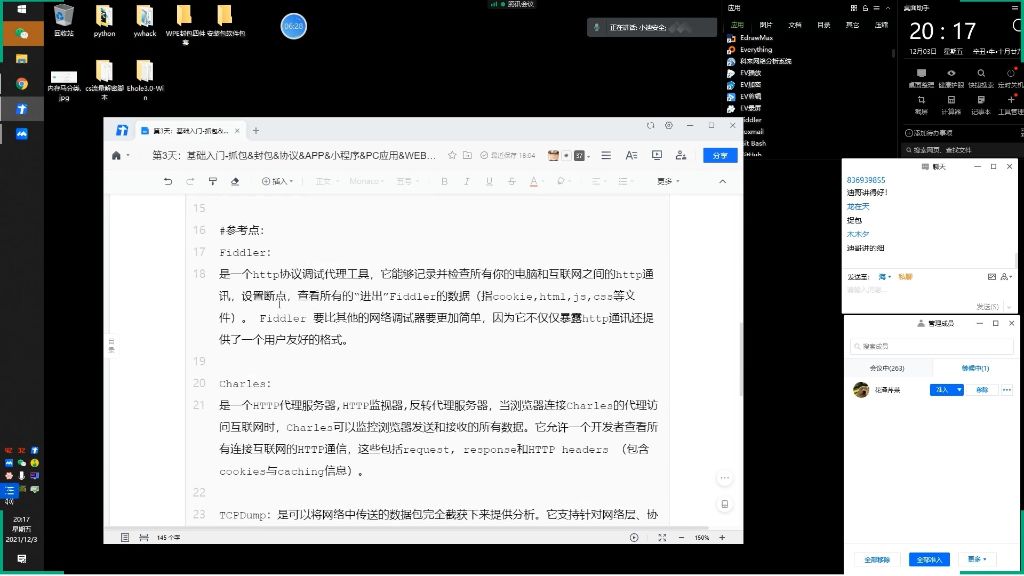

- 工具特性:

- Fiddler:HTTP调试代理,用户友好界面

- Charles:HTTP监视器,支持反转代理

- Wireshark:支持多种协议深度分析

5. 封包技术应用意义07:38

- 数据修改:编辑网络封包内容

- 通讯调试:分析数据通讯地址

- 安全测试:用于外挂检测、漏洞挖掘等场景

6. 抓包技术应用方法07:56

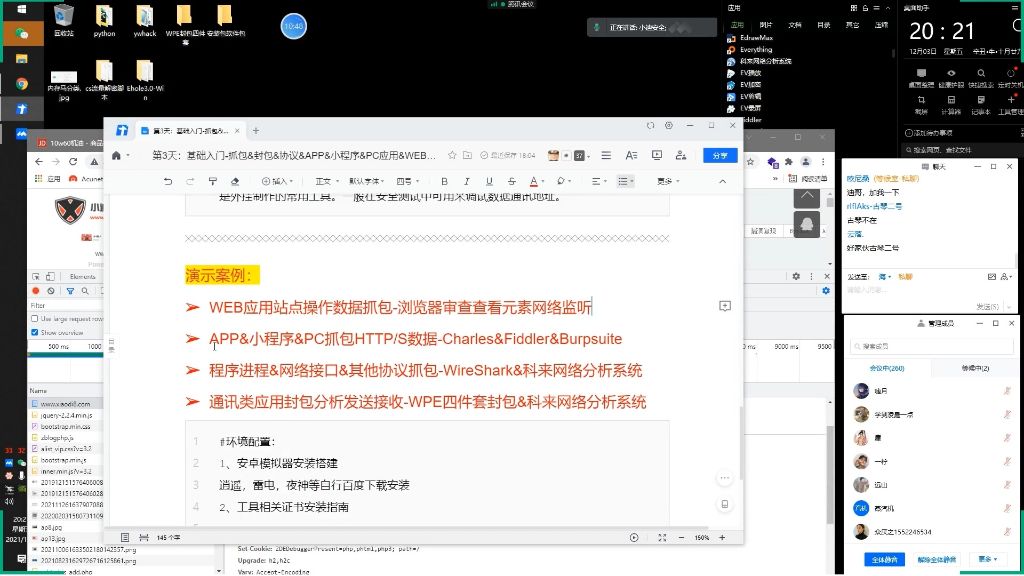

1)网页操作数据包抓取07:58

- 操作步骤:

- 浏览器开发者工具(审查元素/检查)

- 切换到Network/网络标签

- 触发操作后分析数据包

- 适用场景:可直接访问的Web应用

- 数据组成:包含请求数据、响应数据、加载资源等

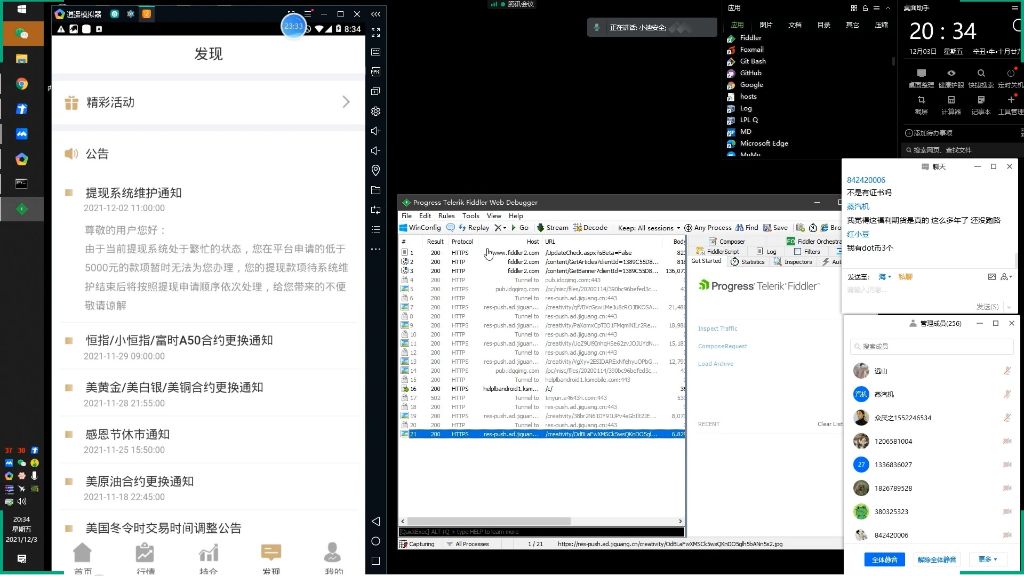

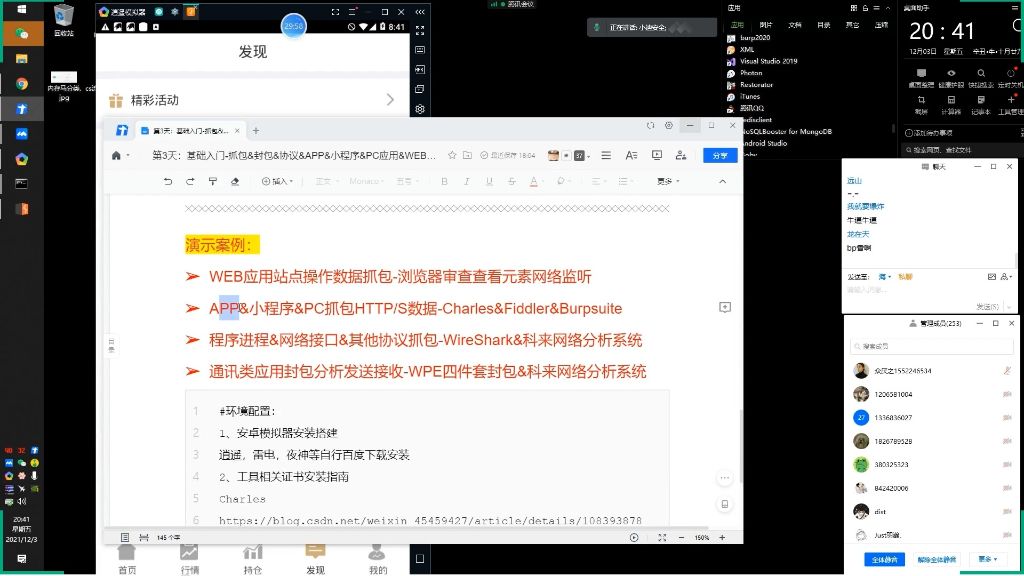

2)APP抓包10:48

- 必备工具:

- 安卓模拟器(逍遥/雷电/夜神)

- 抓包工具(Charles/Fiddler/Burpsuite)

- 证书安装:必须配置证书才能抓取HTTPS流量

- 操作流程:

- 模拟器安装目标APP

- 配置代理和证书

- 分析APP通讯数据

3)应用案例13:42

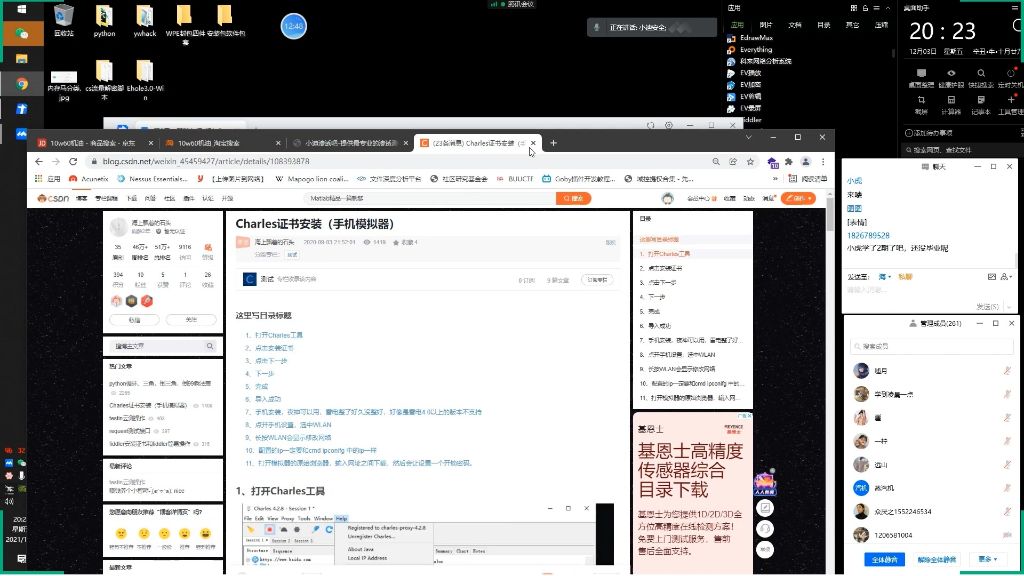

- 证书安装参考:

- Charles证书安装:blog.csdn.net/weixin_45459427/article/details/108393878

- Fiddler证书安装:blog.csdn.net/weixin_45043349/article/details/120088449

- BurpSuite证书安装:blog.csdn.net/qq_36658099/article/details/81487491

- 注意事项:

- 不同工具证书安装方式不同

- 高版本系统可能有兼容性问题

- 需同时安装CA证书和用户证书

二、封包技术应用方法14:39

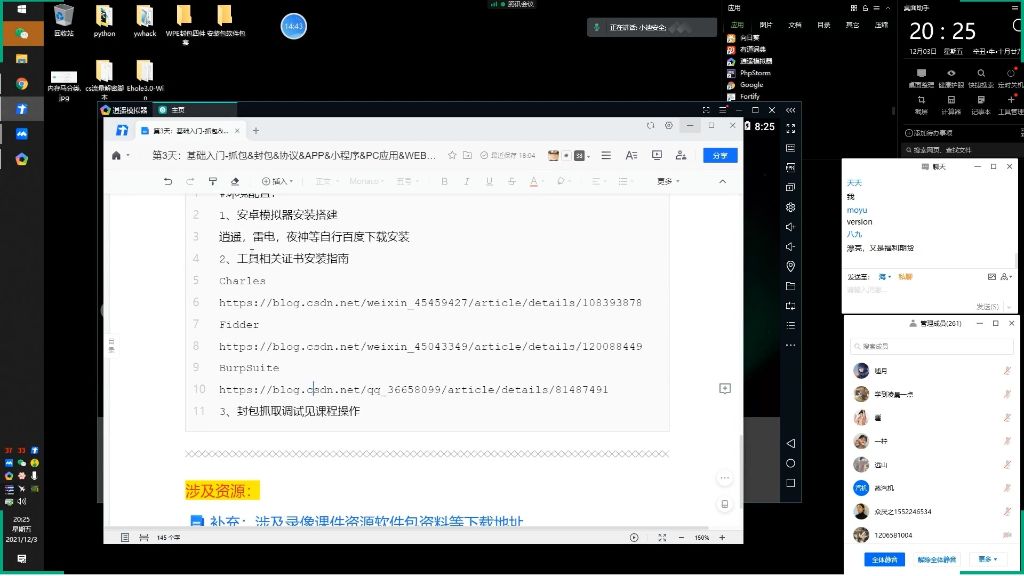

1. 安卓模拟器环境搭建

- 推荐工具:逍遥模拟器、雷电模拟器、夜神模拟器

- 安装方法:需自行百度搜索下载安装包进行安装

2. 抓包工具证书安装指南

- 工具选择:Charles、Fiddler、BurpSuite三款主流抓包工具

- 安装要点:

- 证书安装:安装完成后必须额外进行证书设置

- 资源获取:软件安装包可通过网盘或官网下载

- 参考文档:

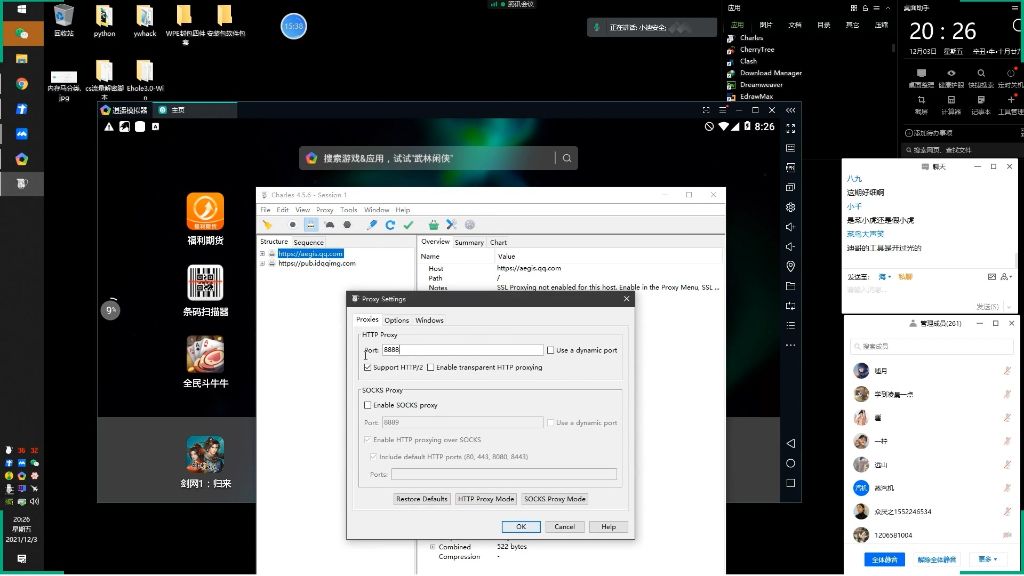

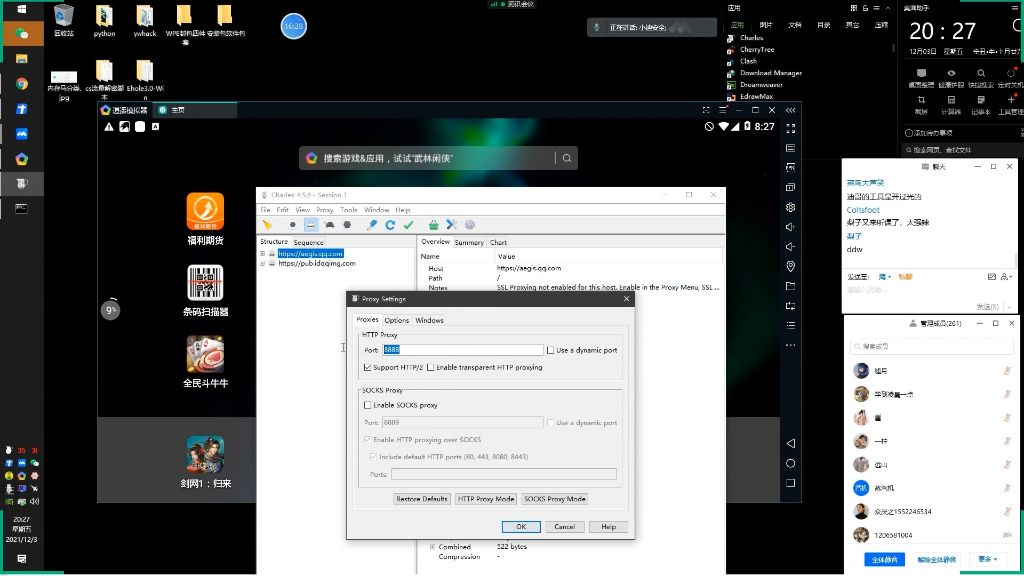

3. 代理设置与抓包原理

- 操作流程:

- 代理配置:在模拟器中设置代理指向抓包工具

- 监听设置:工具需监听指定代理端口(默认8888)

- IP确认:需确认本机内网IP地址(非虚拟机IP)

- 注意事项:

- 网络识别:需正确识别以太网适配器的IP(通常为192.168.x.x)

- 虚拟机干扰:注意区分虚拟机网卡和物理网卡

- 证书安装位置:在代理设置菜单中找到证书安装选项

4. Charles工具配置详解

- 关键配置项:

- HTTP代理:启用透明HTTP代理

- 端口设置:使用动态端口或固定8888端口

- SOCKS代理:可选启用SOCKS代理

- 包含端口:需包含80、443等常用端口

- 操作验证:

- 配置完成后需打开代理设置

- 确认工具能正常捕获网络请求

- 注意检查SSL代理是否启用

三、封包技术应用方法案例演示16:30

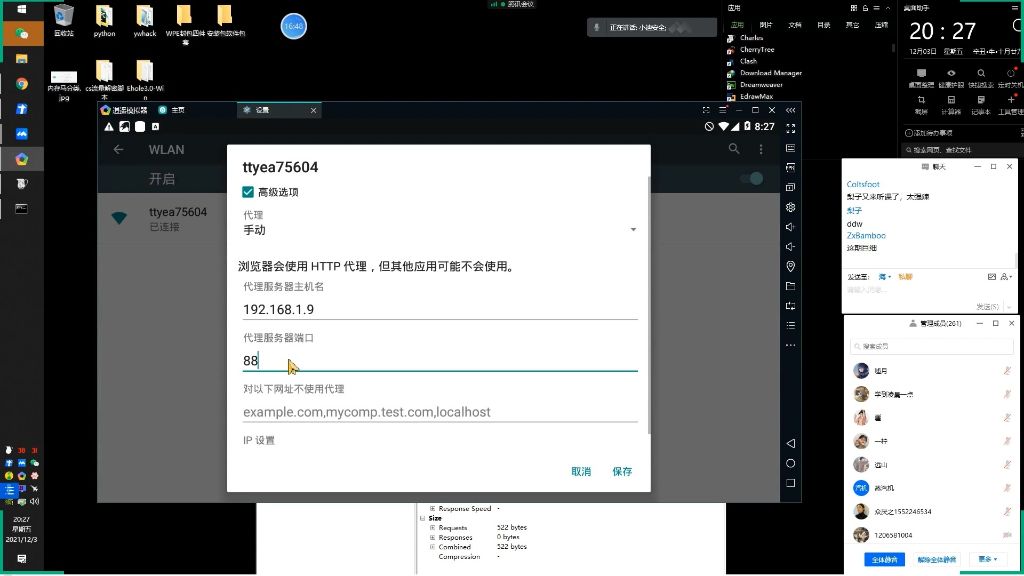

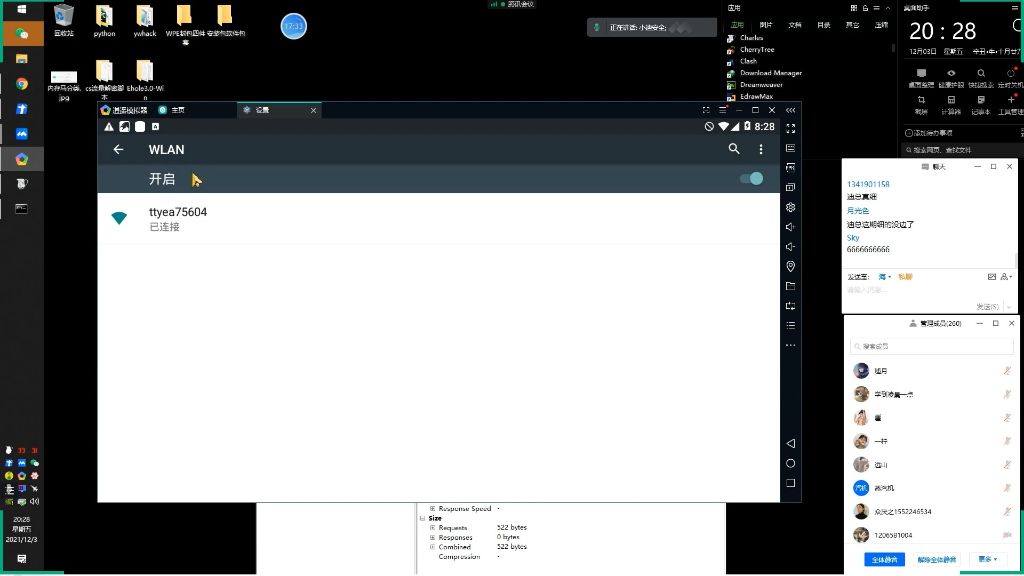

1. 设置代理

- 代理配置步骤:

- 打开模拟器设置中的网络配置

- 长按网络选项进入修改界面

- 选择手动代理模式

- 输入代理服务器IP(如192.168.1.9)和端口(如8848)

- 注意事项:

- 不同模拟器的设置路径可能不同

- 需要提前安装证书才能抓取HTTPS数据

- 浏览器流量会走代理,但其他应用可能不会

2. 配置完成17:28

- 验证配置:

- 点击保存后需重新加载应用

- 确保代理开关处于开启状态

- 证书安装必须在配置代理前完成

- 流量走向:

- 所有HTTP协议数据会经过代理IP

- 数据会经过抓包工具(如Charles)

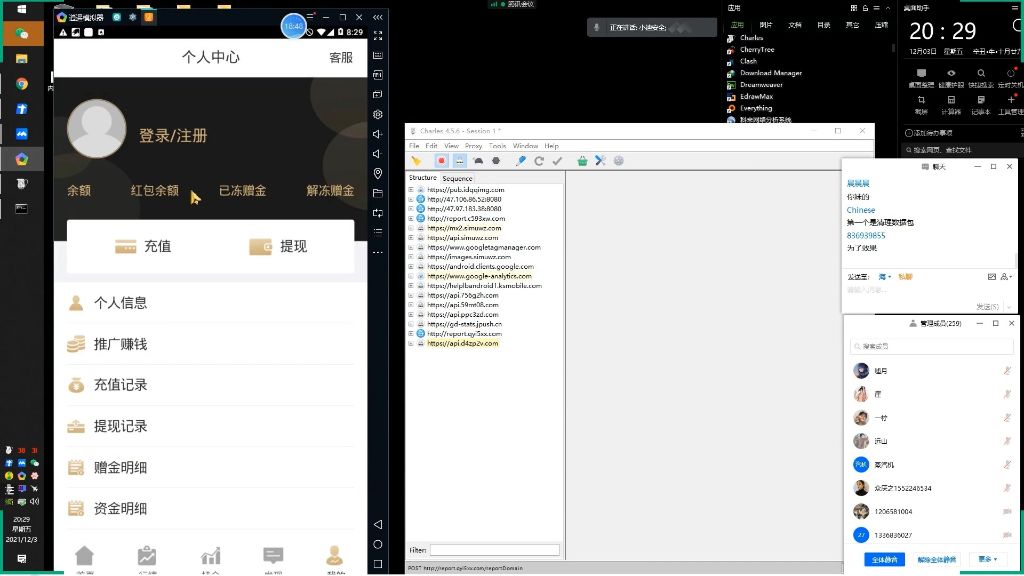

3. 查看数据包17:46

- 操作要点:

- 点击应用功能会触发新的网络请求

- 数据包会实时显示在抓包工具中

- 可通过高亮标记识别相关请求

- 典型问题:

- 未安装证书会导致HTTPS数据无法捕获

- 需要区分有效数据包和干扰请求

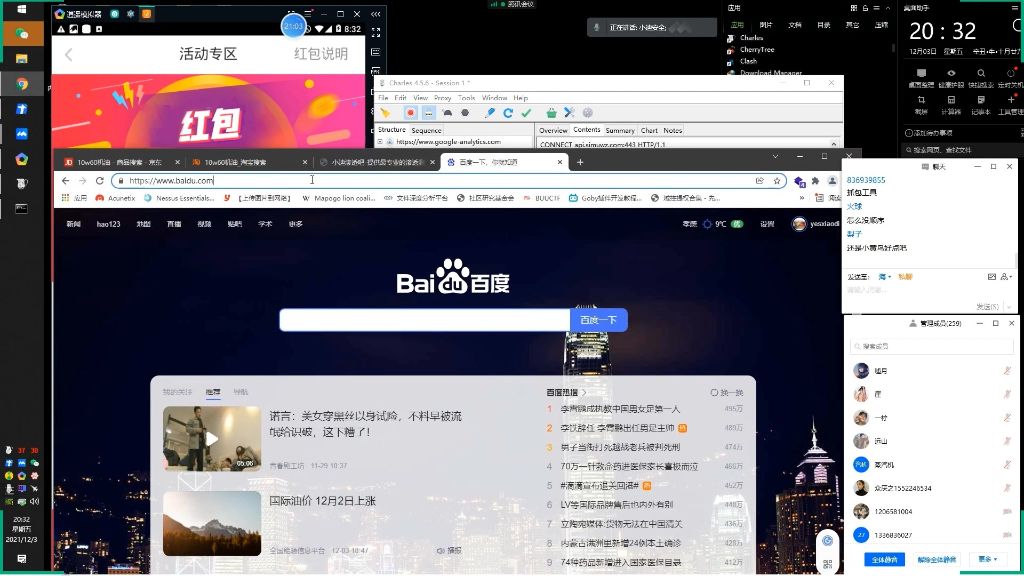

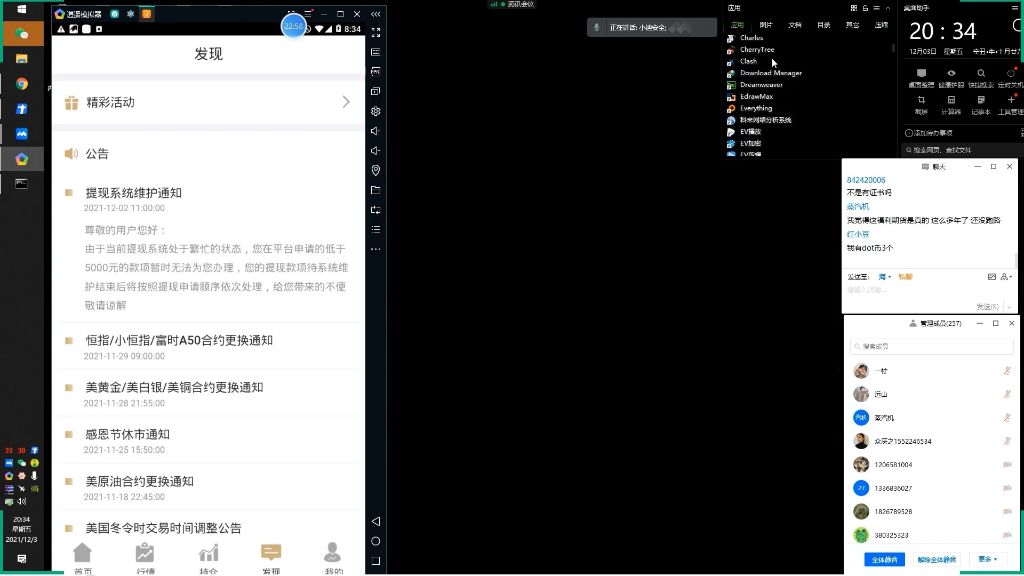

4. 点击公告或活动20:48

- 请求分析技巧:

- 复制Host域名进行独立访问测试

- 注意请求头部的差异(如User-Agent)

- APP数据通常采用JSON格式传输

- 数据包特征:

- 接口地址通常包含api等关键字

- 重要数据可能采用加密传输

- 同一个操作可能触发多个关联请求

5. 工具优缺点分析22:09

- Charles优点:

- 自动记录所有操作产生的请求

- 按域名/接口分类展示数据

- 支持HTTPS流量解密

- Charles缺点:

- 多个请求同时触发时难以准确定位

- 需要手动筛选有效数据包

- 无法直观显示请求调用关系

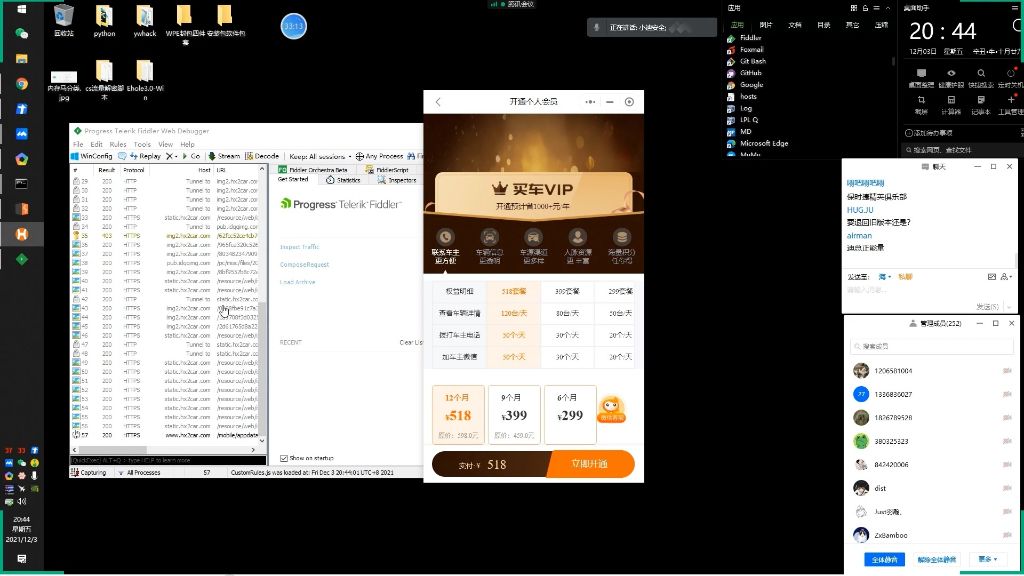

6. fiddler配置与使用23:25

- 基本配置:

- 监听端口默认8888(可修改)

- 设置Bypass规则过滤无关流量

- 需要启用HTTPS解密功能

- 使用技巧:

- 清空会话后操作更易观察

- 双击请求查看详细内容

- 可切换不同视图模式分析数据

- 核心价值:

- 将APP不可见的目标转化为可测试对象

- 获取接口地址、参数等关键信息

- 为Web安全测试提供基础

四、抓包技术分享25:55

1. 网络安全工具演示

1)工具对比

- 工具特点:

- 茶杯工具:简单明了,支持多操作系统(Linux/Windows),官网可直接下载

- Burp Suite:功能更复杂专业,需要配置监听端口(如192.168.1.9:8888)

- WPE:界面直观性介于两者之间

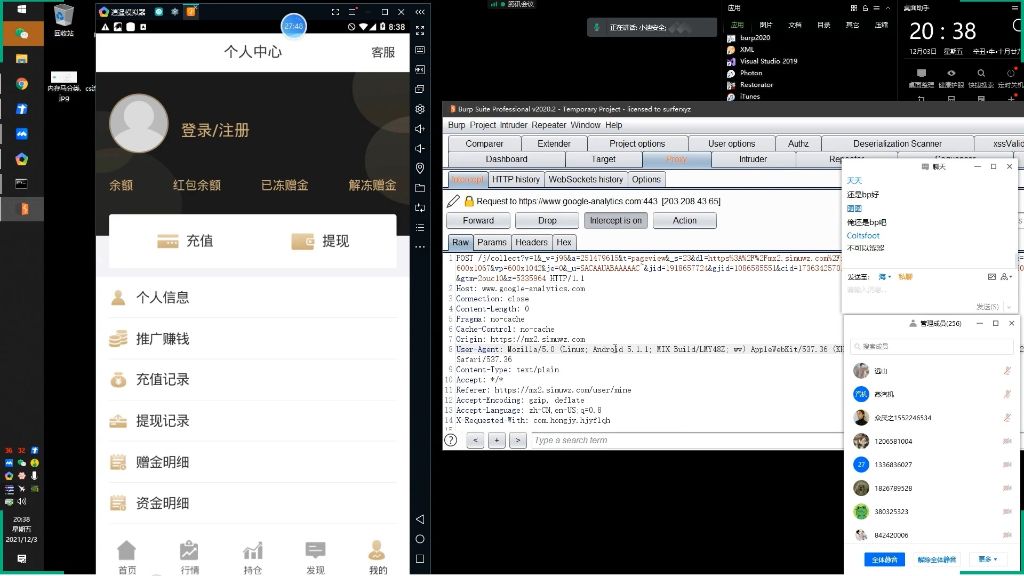

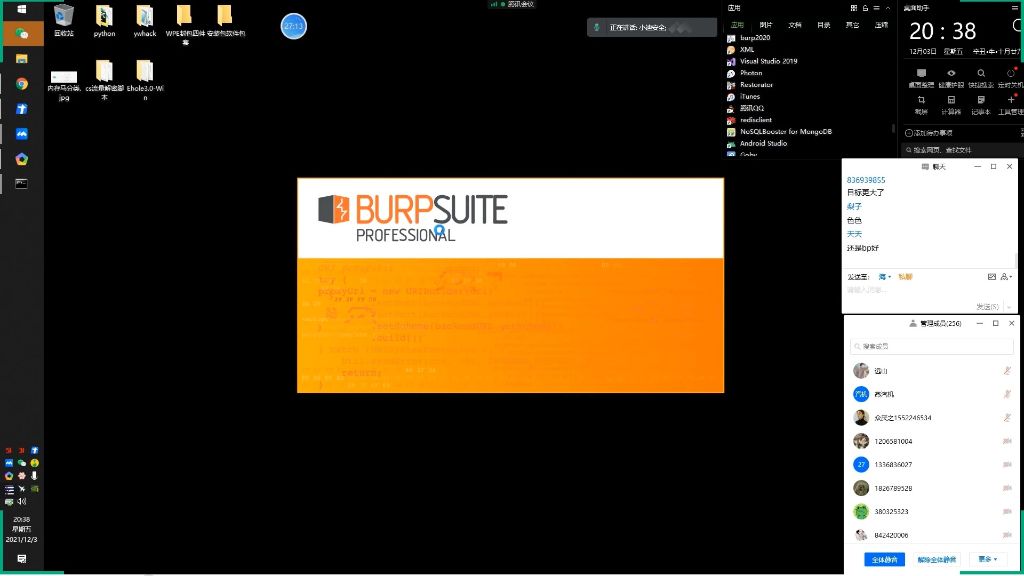

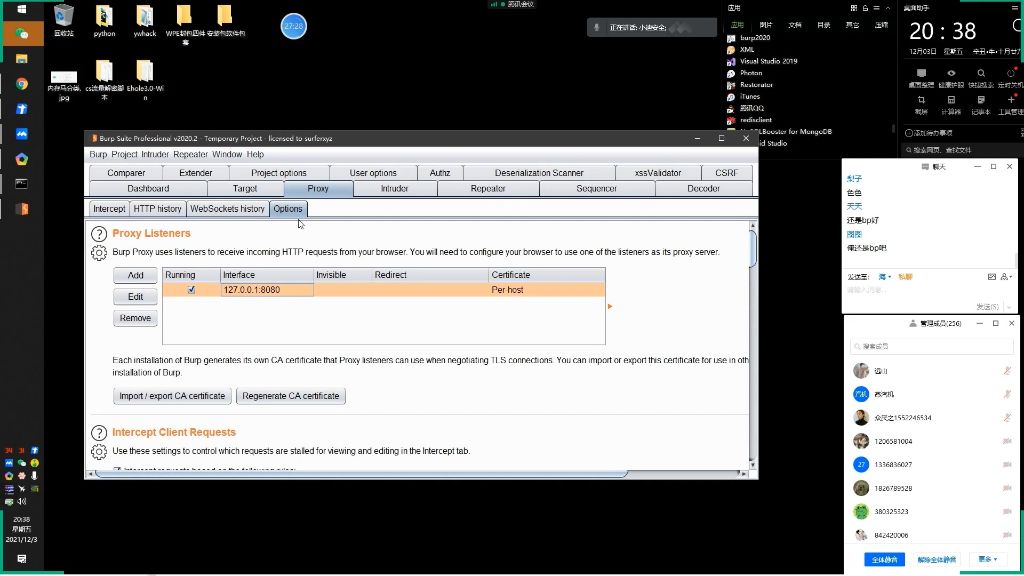

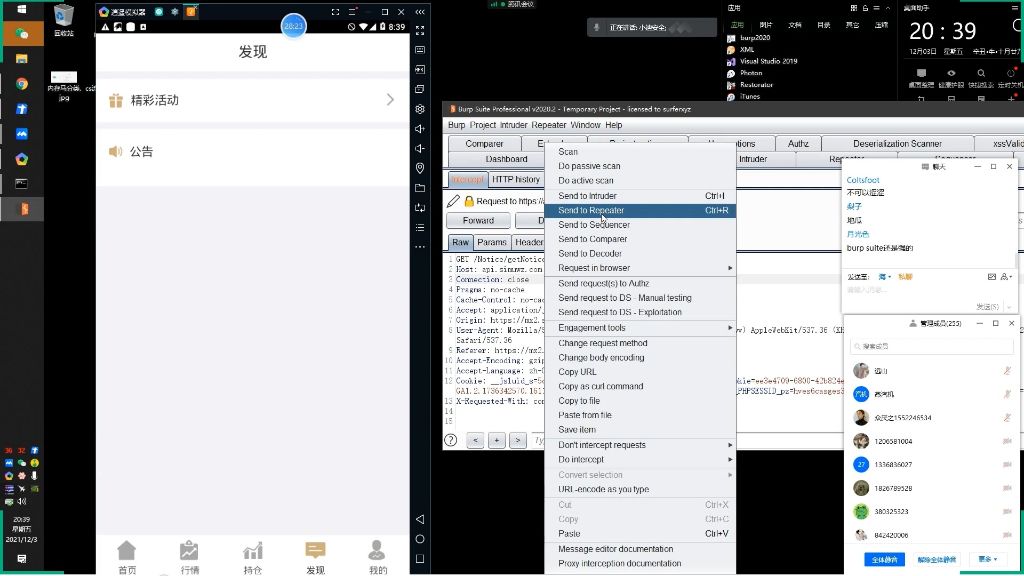

2)Burp Suite配置

- 关键配置:

- 监听地址:需设置为本地IP(如192.168.1.9)

- 端口设置:常用8888端口,配置时需注意不要与其他服务冲突

- 证书管理:可生成/导入CA证书用于HTTPS流量解密

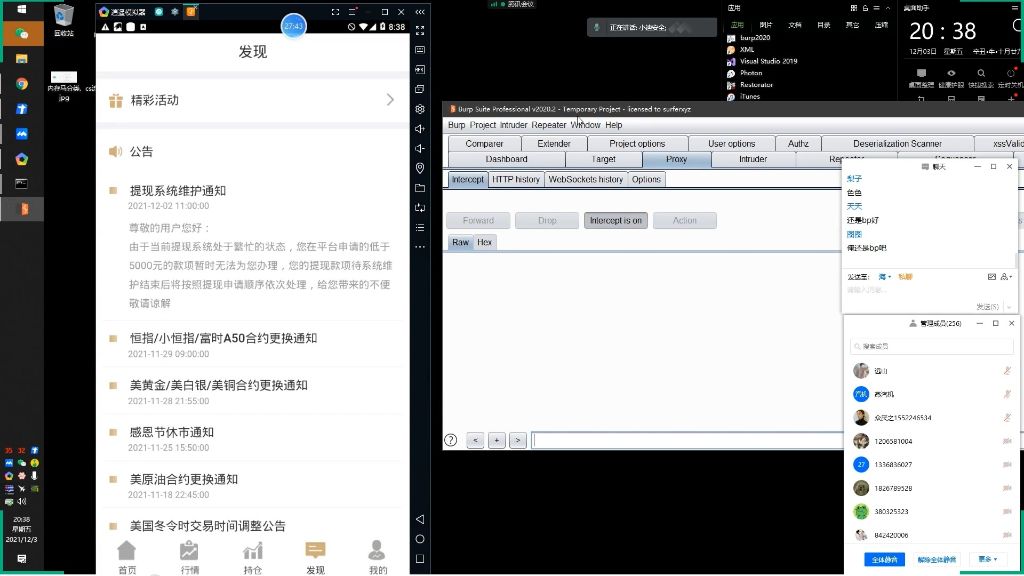

3)抓包功能演示

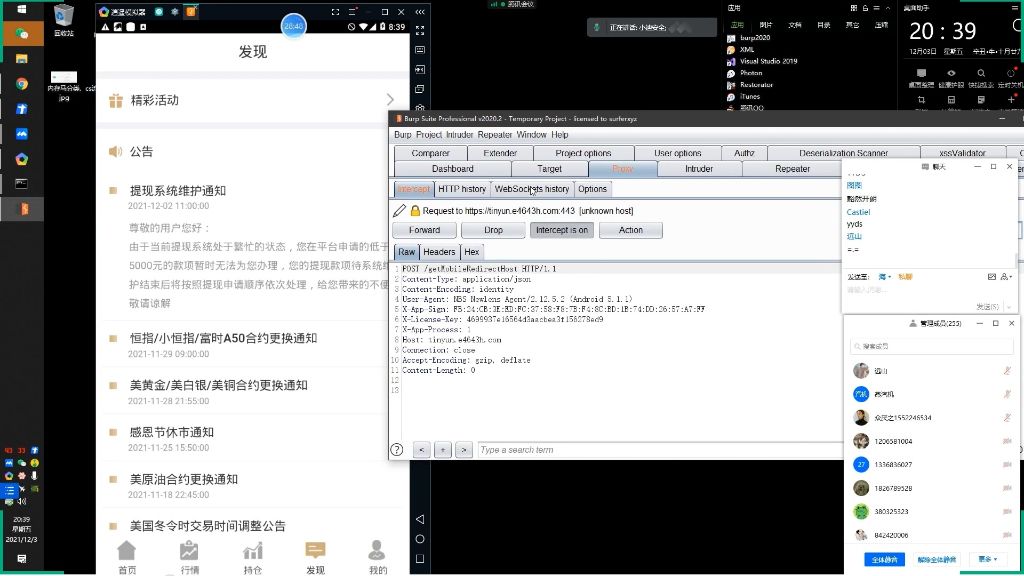

- 操作要点:

- 支持HTTP/HTTPS协议抓包

- 拦截模式可通过"Intercept is on"开关控制

- 数据包可进行Forward/Drop操作

- 提供Raw/Hex多种视图模式

4)工具选择建议

- 选择原则:

- 根据操作复杂度需求选择(茶杯更简单,Burp更专业)

- 考虑系统兼容性(茶杯支持更广)

- 实际测试各工具抓包效果

- 老师强调"不强求统一,可自主选择"

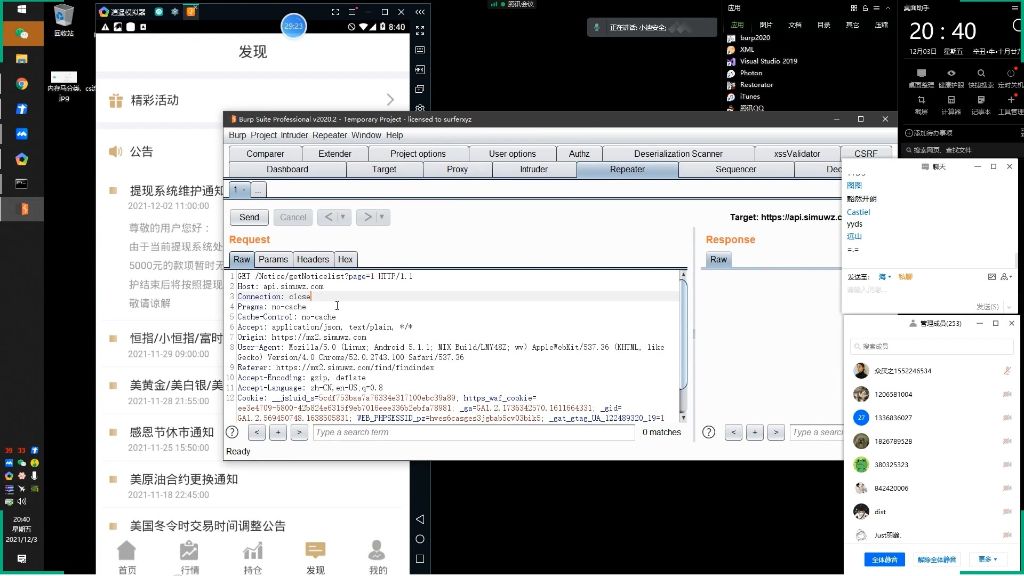

2. 抓包工具对比与Burp Suite使用27:46

1)工具特性对比

- 基础工具差异:

- 普通抓包工具仅具备基础抓包功能

- Burp Suite集成安全测试功能,可直接分析数据包安全性

- 操作精准性:

- 传统工具会一次性显示所有请求,需要手动筛选

- Burp Suite支持点对点抓包,能精准关联操作与对应数据包

2)Burp Suite核心功能

- 请求控制:

- 通过拦截开关控制请求放行/阻断

- 可观察请求放行后产生的响应变化

- 历史记录:

- HTTP history记录所有触发过的请求

- 支持按Host/Method等条件筛选历史请求

3)操作流程演示

- 典型工作流:

- 拦截特定操作产生的请求

- 分析原始请求参数

- 修改后重新提交测试

- 调试技巧:

- 通过反复放行请求验证功能关联性

- 在历史记录中对比不同操作的请求差异

4)安全测试应用

- 漏洞检测:

- 支持直接修改请求参数进行安全测试

- 可添加XSS/SQL注入等测试payload

- 优势总结:

- 实时修改提交无需第三方工具

- 完整记录测试过程所有请求

- 提供Scanner等专业安全测试模块

5)工具选择建议

- 推荐场景:

- Web安全测试首选Burp Suite

- 开发调试可配合其他抓包工具

- 注意事项:

- Burp可能无法捕获某些特殊协议流量

- 专业版需付费但功能更完整

3. 应用案例29:55

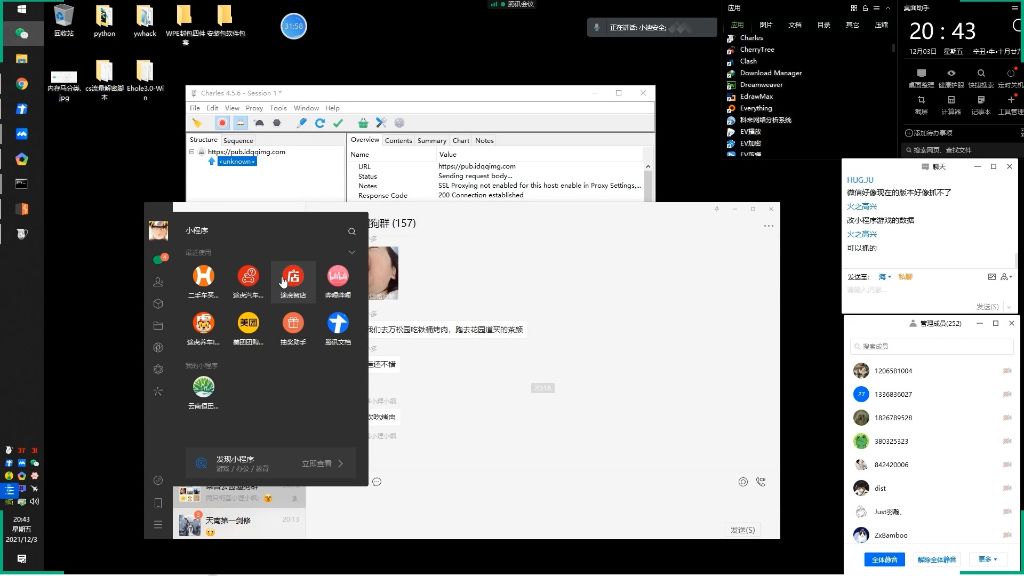

1)抓包小程序

- 工具选择:演示使用Charles和Fiddler进行小程序抓包,强调Burpsuite对小程序抓包存在局限性

- 代理设置:需要关闭其他代理工具(如Burpsuite)以避免端口冲突,微信小程序需要特定代理设置才能捕获数据

- 环境准备:建议使用安卓模拟器(逍遥/雷电/夜神)搭建测试环境,并安装相关证书

2)抓包微信小程序31:52

- 操作步骤:

-

-

- 关闭其他代理工具释放端口

- 启动微信并进入目标小程序

- 通过Charles/Fiddler捕获HTTP/S数据

-

- 注意事项:

- 版本兼容:不同微信版本对抓包支持度不同,部分新版可能无法直接抓包

- 数据加密:小程序数据可能采用加密传输,需要额外解密处理

- 隐私保护:演示时需注意隐藏敏感个人信息

- 工具对比:

- Charles优势:界面友好,支持HTTPS解密

- Burpsuite局限:需要复杂配置才能捕获小程序流量

- Wireshark适用:适合底层协议分析但操作复杂

3)抓包微信小程序操作32:04

- 小程序数据包捕获方法

- 操作步骤:

- 点击小程序登录按钮触发授权

- 观察Charles工具中数据包变化

- 授权确定后会闪动显示QQ接口调用

- 关键发现:

- 微信当前版本可能无法直接抓包

- 通过Charles可以捕获小程序与QQ接口的交互数据

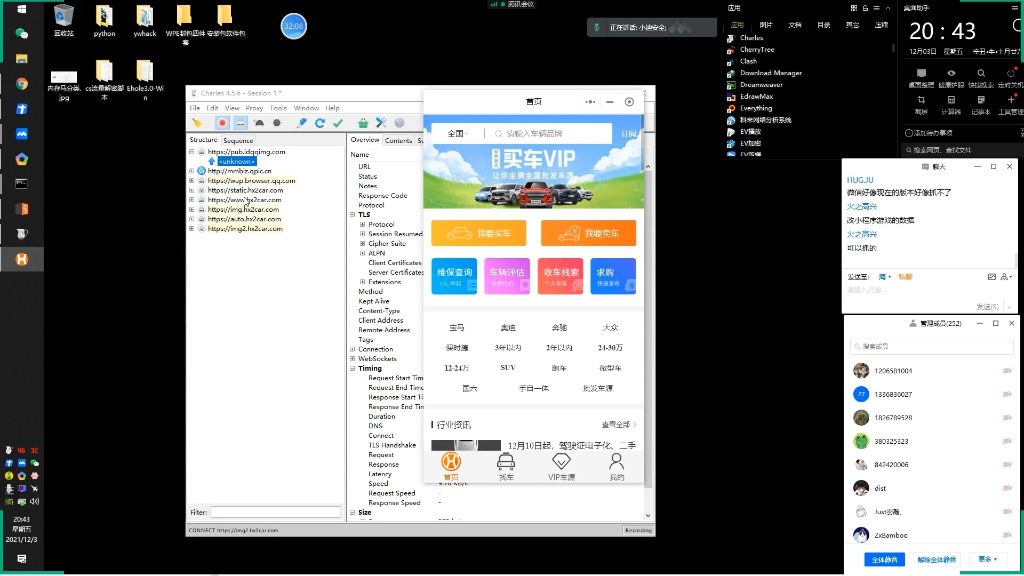

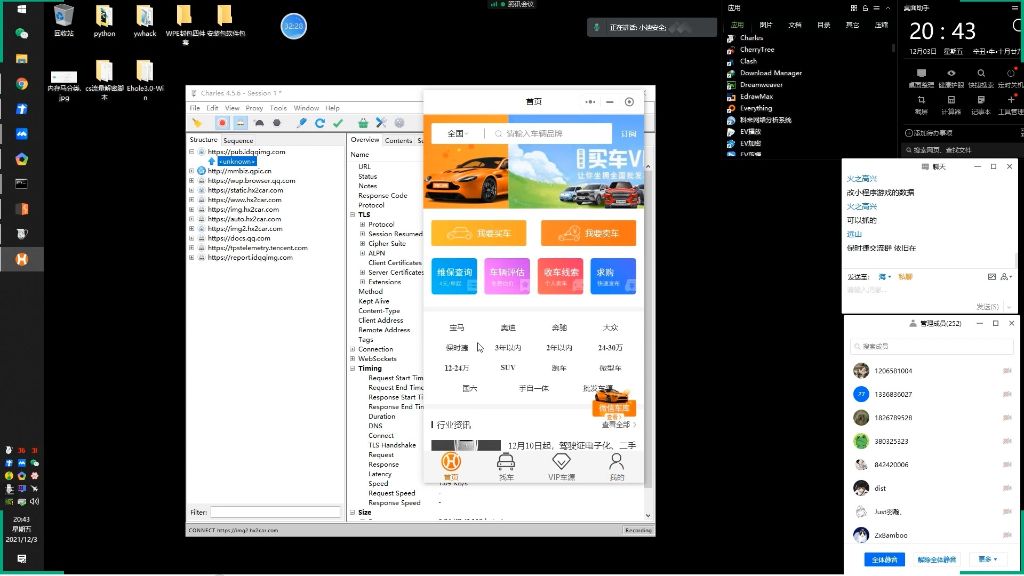

- 数据包触发与观察

- 触发技巧:

- 点击首页不同功能区域(如"新闻自选")

- 观察Charles中亮起的请求条目

- 分析方法:

- 重复触发操作,确认稳定出现的数据包

- 通过亮起的条目定位关键数据包位置

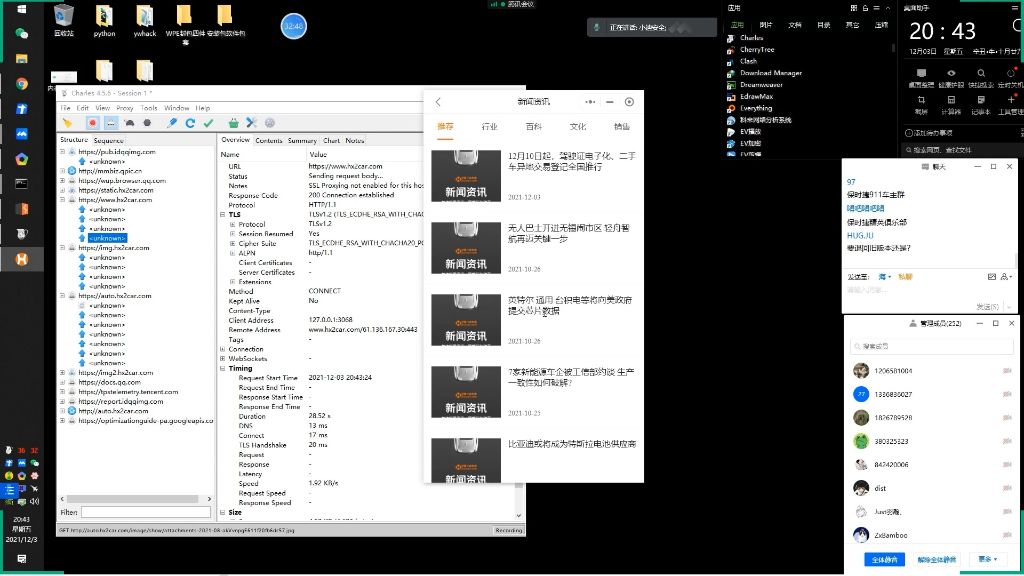

- 数据包内容分析

- 协议类型:

- 主要使用HTTPS协议(如https://w.to.hx2car.com)

- 包含TLS加密通信(TLSv1.2)

- 关键字段:

- Response Code:200表示成功

- Duration:显示请求耗时(如17ms)

- Size:数据包大小(如1.92KB)

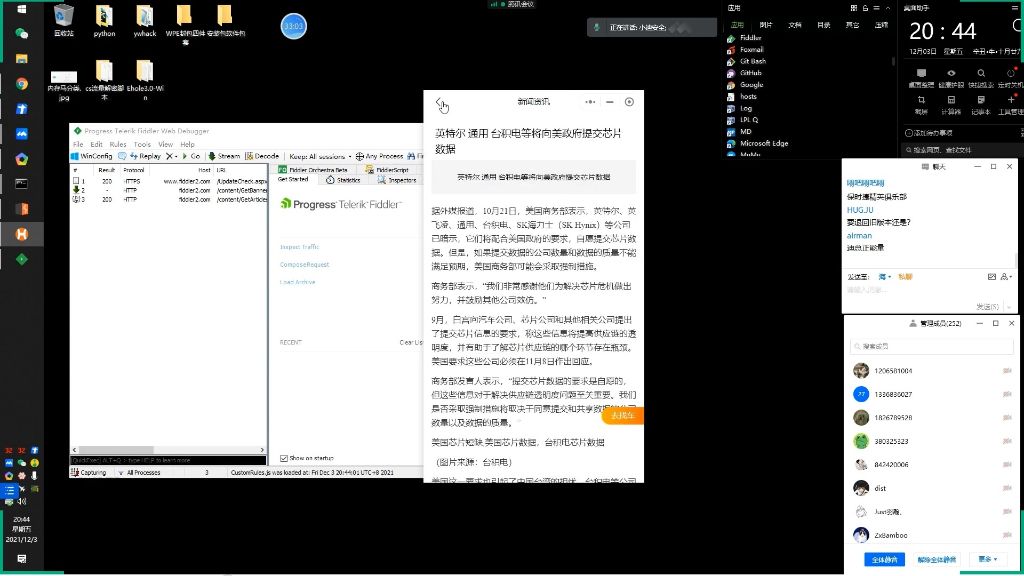

- Fiddler工具对比验证

- 工具对比:

- Fiddler同样可以捕获小程序数据包

- 自动显示请求过程(如www.idc.com的200响应)

- 通用技巧:

- 新旧版本工具均可使用

- 需要关注工具对TLS解密的支持情况

4)抓包微信小程序操作演示33:07

- 操作要点:通过点击触发数据包显示,与浏览器抓包操作流程一致

- 工具选择:可使用Fiddler或Charles等抓包工具进行微信小程序数据捕获

- 注意事项:需及时退出微信界面以避免暴露筛选条件

5)抓包PC应用33:33

- 桌面应用抓包方法

- 测试流程:

- 先运行目标应用程序(如勾笔工具)

- 再启动抓包工具(Fiddler/Charles/Burpsuite)

- 重新打开应用触发网络请求

- 典型场景:测试登录功能时捕获提交的数据包

- 示例:有道词典登录时自动触发的网络请求

- 异常处理:当无数据包显示时可能原因:

- 使用非HTTP协议通信

- 抓包工具配置不当

- 测试流程:

- 协议类型识别

- 协议判断:

- 出现HTTP数据包:常规Web请求

- 无数据包显示:可能使用TCP/UDP等非Web协议

- 解决方案:需使用WireShark等底层抓包工具处理非HTTP协议

- 协议判断:

6)环境配置说明

- 必备组件:

- 安卓模拟器(逍遥/雷电/夜神)

- 证书安装指南参考CSDN技术博客

- 工具组合:

- HTTP/S数据抓包:Charles+Fiddler+Burpsuite

- 其他协议分析:WireShark+科来网络分析系统

7)应用案例36:19

- 网络抓包工具使用

- 工具选择

- 推荐工具:ych和科莱网络分析系统(新手友好),不推荐tcd(无图形界面)

- 工具特点:

- 科莱网络分析系统具有图形化界面,适合初学者

- Wireshark(外斜口)专业但筛选语法复杂

- 工具支持Windows系统运行

- 抓包基础操作

- 接口选择:

- 可选择内网接口或外网接口进行抓包

- 通过观察流量程度判断活动网卡

- 误选网卡会导致无法抓取目标数据

- 操作流程:

- 选择正确网卡(如以太网)

- 开始抓包后会产生大量数据(包含所有网络活动)

- 可通过暂停功能停止抓包

- 接口选择:

- 协议分析

- 常见协议:

- HTTP协议:网站访问数据

- ICMP协议:ping测试

- TCP/UDP协议:基础传输协议

- 数据筛选:

- 可按协议类型(如HTTP)、IP地址筛选

- 专业工具需要学习筛选语法

- 科莱系统自动分类展示不同协议

- 常见协议:

- 工具对比

- Wireshark:

- 专业级工具

- 需要掌握筛选语法

- 显示原始数据包

- 科来系统:

- 新手友好界面

- 自动分类(进程、协议、域名)

- 可直接查看应用层数据

- 支持进程筛选和协议浏览器功能

- Wireshark:

- 移动端抓包

- 关键设置:

- 必须关闭代理才能抓取真实流量

- APP和小程序均可抓包

- 模拟器需要特殊设置

- 数据分析:

- 可查看POST/GET请求

- 能捕获涉及的所有IP和域名

- 支持基于进程的流量筛选

- 关键设置:

- 常见问题处理

- 抓包失败原因:

- 网卡选择错误

- 代理未关闭

- 工具冲突(同时运行多个抓包工具)

- 解决方案:

- 确认上网使用的网卡

- 关闭所有代理设置

- 避免多工具同时运行

- 重启抓包进程

- 抓包失败原因:

- 实用技巧

- 流量分析:

- 通过域名判断应用(如doc.qq.com为腾讯文档)

- 观察数据包频率识别主要通信

- 学习建议:

- 新手从科莱系统开始

- 熟练后再使用Wireshark

- 多练习不同应用的抓包

- 流量分析:

- 工具选择

- 游戏抓包技术对比分析49:58

- 常规抓包工具局限性

- 适用协议限制:BurpSuite/Charles等工具仅能抓取HTTP/HTTPS协议数据,无法捕获TCP/UDP等非Web协议

- 典型失败场景:演示中尝试抓取《狂暴传奇》游戏数据时,工具显示"抓不到任何资料",该游戏官方下载量已达数百万

- 核心问题:实时交互类应用(如游戏、即时通讯)需保持长连接,数据通过TCP协议传输而非离散的HTTP请求

- 非Web协议抓包方案

- 科莱网络分析系统

- 工作原理:监听网络接口所有流量(IP: 81.69.41.108端口8113)

- 数据识别技巧:

- 通过TCP会话状态筛选活跃连接(ESTABLISHED状态)

- 观察数据包动态变化:角色移动时特定IP流量激增

- 优势:无需配置代理,可捕获全协议数据包

- WPE封包技术

- 操作流程:

- 安装代理机器人APK(如CCProxy)

- 配置socket5代理(192.168.1.9:9898)

- 使用WPE工具监控代理进程

- 典型应用:

- 捕获游戏"回城"指令封包(16进制数据)

- 重放攻击测试:重复发送封包实现自动回城

- 操作流程:

- 科莱网络分析系统

- 技术对比与选择策略

- 协议支持:

- Web协议:BurpSuite/Charles

- 全协议:科莱/WPE

- 测试场景选择:

- 用户登录/支付:优先Web抓包(涉及HTTPS加密)

- 游戏动作/实时通讯:必须使用封包技术

- 安全测试重点:

- 金融类APP关注支付协议(金额参数篡改)

- 游戏类APP关注TCP通信(作弊漏洞检测)

- 协议支持:

- 实战注意事项

- 代理配置验证:

- 确保模拟器WiFi代理设置正确(IP/端口匹配)

- 测试基础网站请求确认代理通道正常

- 常见故障排查:

- 端口占用问题(重启监听工具)

- 进程选择错误(需精确匹配游戏进程ID)

- 法律边界:

- 仅限授权测试,封包重放可能涉及外挂制作

- 避免测试实名认证等敏感功能(如身份证验证)

- 代理配置验证:

- 常规抓包工具局限性

4. 抓包技术核心要点01:24:35

1)抓包的意义

- 不可见资产测试:当测试对象(如APP、小程序)不直接提供IP/域名时,需要通过抓包获取隐藏的资产信息进行安全测试

- 协议分析:识别应用使用的通信协议(如HTTP/非HTTP协议)

- 安全测试基础:将不可见数据转化为可测试的网站安全、服务器安全、协议安全等常规测试对象

2)抓包应用对象

- 移动应用:APP、小程序等移动端应用

- 桌面应用:PC端软件程序

- 特殊协议应用:不使用常规Web协议的应用系统

3)抓包工具选择

- 全局抓包工具:适用于非HTTP协议应用的流量捕获

- 专用抓包工具:针对特定协议优化的抓包工具

- 工具特点:能捕获通信中的IP地址、域名等关键资产信息

4)抓包与封包的区别

- 数据形态:

- 抓包:获取零散的原始数据包

- 封包:整理后的完整数据包序列

- 操作关联:

- 封包可精确关联到具体操作动作

- 封包支持在线提交验证

- 分析效率:

- 封包无需筛选即可定位特定操作数据

- 抓包需要后续分析处理

5)抓包技术本质

- 信息还原:将不可见的通信内容转化为可分析的IP地址、域名、协议等常规安全测试对象

- 测试扩展:通过获取的资产信息可进行:

- 服务器端口扫描

- 服务识别

- 数据库检测

- 常规渗透测试

- 统一测试方法论:无论APP、小程序还是桌面应用,最终都回归到服务器/IP/域名的安全测试

6)相关技术延伸

- 逆向工程:配合反编译技术获取更完整的应用信息

- 协议分析:识别非标准通信协议

- 代理技术:实现流量转发和WAF绕过

7)核心思维要点

- 测试本质不变:不同应用形式只是展示层差异,安全测试核心始终是后端资产

- 信息获取优先:抓包是解决"看不见"问题的关键技术

- 协议适应性:需要根据协议类型选择合适的抓包和分析方法

5. 协议分类与抓包技术01:38:55

1)协议类型区分

- Web相关协议:直接与网站安全公网挂钩的协议,抓取后可对Web应用进行安全测试

- 非Web协议:包括TCP/UDP等底层协议,这些协议与系统安全相关(当前课程暂未涉及系统安全部分)

2)抓包对象

- 主要目标:

- APP(移动应用程序)

- 小程序

- PC桌面应用(本机应用程序)

- 扩展范围:任何涉及网络通信的对象均可抓取

3)常用抓包工具

- Web协议工具:

- Burp Suite

- Fiddler

- Charles

- 其他协议工具:

- Wireshark

- Tcpdump(Linux平台类似Wireshark的工具)

- 科莱网络分析仪(Windows专用)

4)工具选择要点

- 区分依据:根据目标协议类型选择对应工具

- 跨平台支持:

- 大部分工具支持Windows/Linux双平台

- 科莱网络分析仪仅限Windows

- Burp Suite/Fiddler/Charles还支持MacOS

5)环境准备

- 必要步骤:

- 安装模拟器(用于移动端测试)

- 配置工具证书

- 设置代理(仅APP抓包需要)

6)封包分析技术

- 技术特点:

- 可捕获完整数据流(相比零散抓包更全面)

- 分析精度更高

- 主要用于测试突发事件的完整数据

7)工具特性对比

- 科莱网络分析仪:

- 支持进程筛选

- 支持网络接口筛选

- 新手友好型界面

- Wireshark:

- 需要使用筛选器

- 学习曲线较陡峭

- APP抓包工具:

- Burp Suite/Fiddler操作体验较好

- Charles筛选功能相对复杂

8)注意事项

- 工具获取:所有工具均提供在课程资源包中

- 测试边界:

- 课程聚焦安全测试范畴

- 不涉及逆向破解等灰色领域

- 模拟器兼容性问题可通过真机代理解决

五、知识小结

| 知识点 | 核心内容 | 技术工具/方法 | 应用场景 | 难度系数 |

| 抓包技术基础 | 抓取应用数据包获取隐藏目标信息 | 浏览器开发者工具 | Web应用安全测试 | ⭐⭐ |

| 抓包意义 | 将不可见目标转化为可测试资产 | - | APP/小程序/桌面应用测试 | ⭐⭐ |

| 抓包对象 | 手机APP/微信小程序/PC桌面应用 | - | 移动端/PC端安全测试 | ⭐⭐ |

| HTTP协议抓包 | Burp Suite/Fiddler/Charles | 代理设置+证书配置 | Web接口测试 | ⭐⭐⭐ |

| 非HTTP协议抓包 | Wireshark/科莱网络分析系统 | 网卡监听 | 游戏/即时通讯协议分析 | ⭐⭐⭐⭐ |

| 封包技术 | WPE/进程流量分析工具 | 数据包重放攻击 | 游戏外挂检测/协议逆向 | ⭐⭐⭐⭐ |

| 工具对比 | Burp Suite(精准)/Charles(全面)/Wireshark(底层) | 各工具优缺点分析 | 不同测试场景选择 | ⭐⭐⭐ |

| 实战案例 | 游戏通讯协议分析/APP接口抓取 | 模拟器+抓包工具联动 | 移动安全测试 | ⭐⭐⭐⭐ |

| 技术原理 | 代理转发/网卡监听/进程注入 | 证书劫持/流量镜像 | 渗透测试全场景 | ⭐⭐⭐⭐ |

| 核心总结 | 抓包本质是资产发现手段 | 协议还原→目标定位→安全测试 | 黑盒测试关键第一步 | ⭐⭐⭐ |