在等保2.0全面落地的今天,大多数企业已部署防火墙、EDR、日志审计等纵深防御体系。然而,我们在多个政企客户现场发现一个共性问题:最核心的终端入口------操作系统登录界面,依然只靠一个静态密码把守。

尤其在物理隔离、无网络连接的环境中(如监控室、工控机房、财务内网终端),这一风险被进一步放大。

一、一个真实案例:保安监控室的"透明漏洞"

某市级公安分局的安防监控中心,承担着辖区重点区域的实时视频调度任务。系统运行在Windows 10工控机上,接入专用视频平台。

表面看,这里高度封闭:

- 网络物理隔离,不连互联网

- 安装了杀毒软件和主机加固工具

- 有24小时值守人员

但当我们做安全评估时,却发现了令人担忧的一幕:

"登录密码是'jkr123',写在显示器背面的便利贴上。

白班、夜班、外包维保人员都用同一个账号,没人记得改过密码。"

这意味着:任何进入监控室的人,只要知道这个密码,就能随意查看、导出甚至关闭关键摄像头画面。而一旦发生安全事故,根本无法追溯操作者。

这并非个例。在电力调度、医院HIS内网、学校多媒体教室等场景中,类似问题普遍存在。

二、为什么传统方案在这里失效?

很多单位尝试过以下方法,但效果有限:

| 方案 | 问题 |

|---|---|

| 强制复杂密码策略 | 用户抄在纸上,或频繁重置导致抵触 |

| 域控+组策略 | 监控室电脑通常不在域内,且无网络无法同步 |

| 第三方MFA网关 | 依赖服务器和网络,离线环境无法使用 |

| 生物识别硬件 | 驱动兼容性差,Windows Hello仅支持部分设备 |

核心矛盾在于:

高安全需求 vs 低IT运维能力 + 无网络环境

等保2.0《基本要求》明确指出:

"应采用口令、密码技术、生物技术等两种或以上组合的鉴别技术对用户进行身份鉴别。"

但在离线终端上,如何低成本、轻量级地实现这一点?

三、一种可行的技术路径:本地化双因素认证代理

经过多次实践验证,我们总结出一套适用于离线终端的强认证架构,其核心思想是:

在操作系统登录层植入一个轻量级认证代理,支持本地验证第二因子,无需依赖外部服务。

关键设计原则:

- 完全离线运行:不依赖网络、域控或云服务

- 兼容国产环境:支持麒麟、统信UOS及Windows全系列

- 多因子灵活适配:USBKey(国密)、OTP、指纹、掌纹均可

- 审计可追溯:本地记录登录日志,支持导出

- 用户体验平滑:不改变原有操作习惯,插卡/刷掌即登录

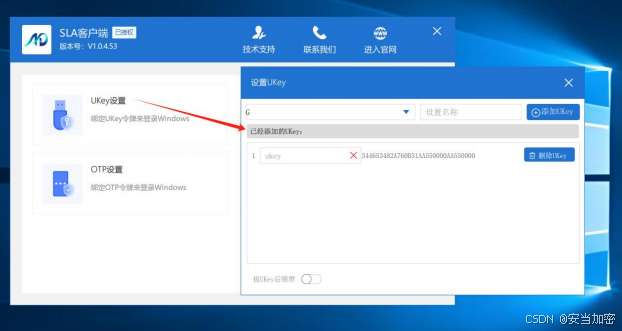

以某监控室改造为例,我们采用 国密USBKey + PIN码 方案:

- 每位值班保安配备专属USBKey

- 登录时需插入Key并输入个人PIN

- 拔出Key后系统自动锁屏

- 所有登录记录保存在本地SQLite数据库,管理员可定期导出核查

部署后,该单位在等保测评中"身份鉴别"项顺利通过,且未增加IT运维负担。

四、技术启示:安全不能只做"加法"

很多团队习惯堆叠安全产品,却忽略了最基础的身份入口 。尤其在边缘终端、离线系统中,轻量、本地、可落地的方案往往比复杂的集中式架构更有效。

未来,随着信创推进和等保深化,这类"最后一米"的身份安全需求将越来越多。无论是工控、医疗还是教育场景,让每个登录动作都可证明"你是你",才是真正的零信任起点。

注 :本文所述方案已在多个行业落地,相关技术细节可参考《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》第8.1.4.3条。

如需了解离线MFA代理的实现原理(如PAM模块集成、Windows Credential Provider开发等),欢迎留言交流。