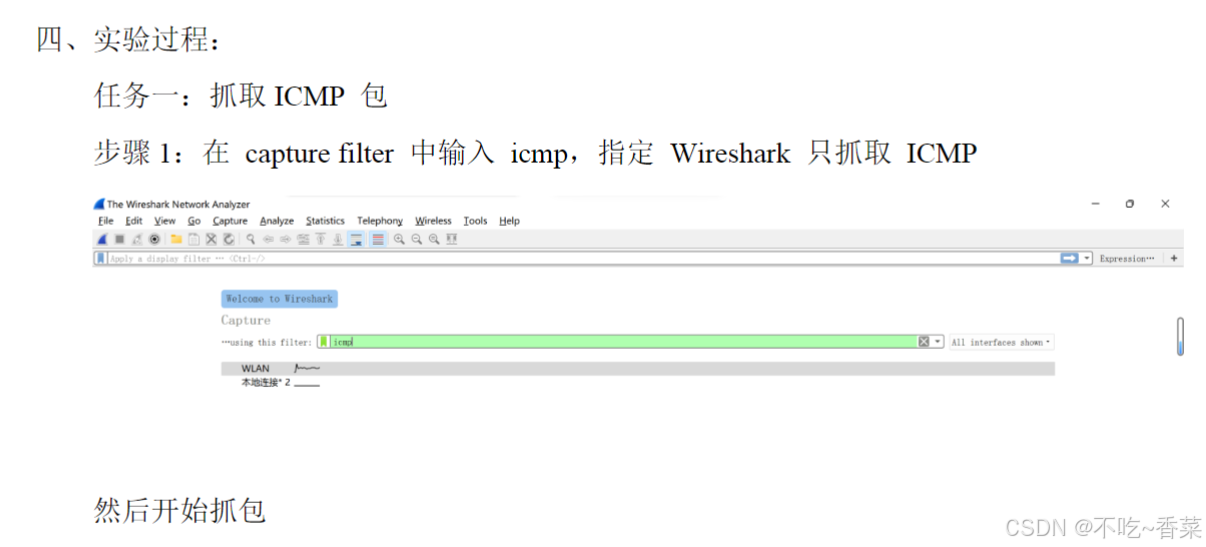

今天给大家分享的是一个计算机网络实验报告:Wireshark抓包分析!!

相信学计算机的小伙伴肯定不陌生,这个实验包括了实验目的、实验工具、实验要求、实验过程四个部分。过程有详细截图和操作说明!

总共7页word,详细包括了该实验课程所需要的各个知识点。详情请看图片目录。只分享文档!

需要的点头像进主页看个人简介!需要的点头像进主页看个人简介!

以下请忽略!!!!1

- 抓包时间与环境

- 抓包时间: (YYYY-MM-DD HH:MM:SS)

- 抓包时段: (例如:问题发生时段/全天)

- 抓包位置: (客户端/网关/服务器/交换机镜像端口)

- 抓包工具与版本: Wireshark (版本 x.y.z) / tshark (版本 x.y.z)

- 抓包文件: (文件名.pcapng,大小)

- 问题描述

- 现象: (例如:网页无法访问、应用连接超时、视频卡顿、DNS 解析失败等)

- 复现步骤: (如有)

- 影响范围: (单用户/多用户/全部用户)

- 抓包摘要(关键发现)

- 观察到的主要异常: (例如:大量 TCP 重传/零窗口、RST 包、三次握手未完成、ICMP unreachable、TLS 握手失败、DNS 响应超时)

- 发生频率与时间点: (例如:每次请求都有/在 10:12:xx 开始)

- 相关 IP/端口: (客户端 IP / 服务器 IP / 目标端口)

- 详细分析

- 链路层与 ARP: (是否有 ARP 请求未响应、ARP 表变化)

- IP 层: (是否存在碎片、IP 地址冲突、TTL 异常、ICMP 错误)

- 传输层(TCP/UDP):

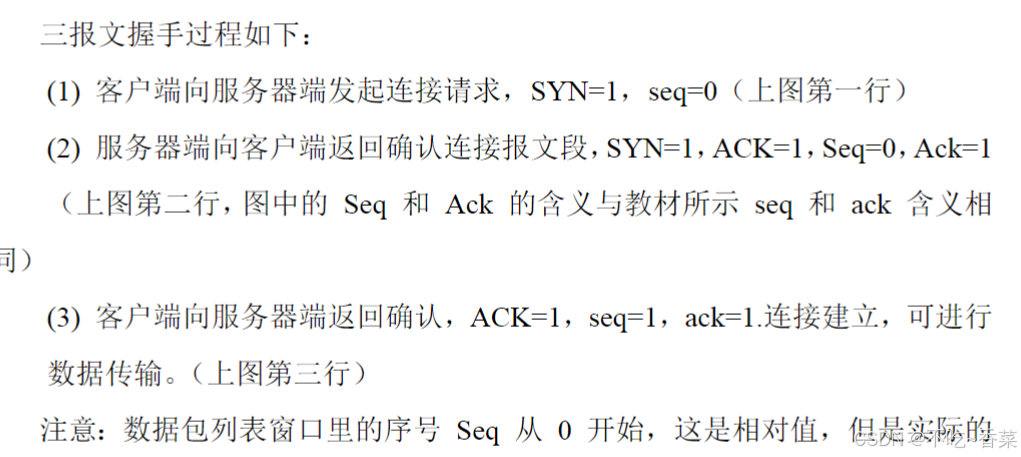

- TCP 握手: (是否完成三次握手;SYN、SYN+ACK、ACK 时间与延迟)

- 重传/丢包: (重传次数、时间间隔、相关序列号)

- 流量控制: (零窗口/窗口缩小)

- RST/FIN: (异常重置连接的时间点与来源)

- UDP: (是否存在丢包、重复包或超时)

- 应用层(HTTP/HTTPS/DNS 等):

- HTTP: (请求方法、URL、状态码、响应时延、分段/重定向)

- HTTPS/TLS: (握手是否成功、证书链问题、加密套件不匹配;若使用密钥能否解密)

- DNS: (查询/响应时间、NXDOMAIN、SERVFAIL、响应被重定向)

- 其他协议: (SMTP、FTP、SIP/VoIP 等异常信息)

- 时间线(可选,关键报文序号与时间)

- 示例:Packet #123 (10:12:05.123) 客户端发送 SYN 到 10.0.0.1:443

- Packet #124 (10:12:05.223) 服务器回复 SYN+ACK

- Packet #130 (10:12:10.500) 客户端重传 SYN(超时 5s)

- 可能原因与判断依据

- 网络层面: (链路不稳、交换/路由设备丢包、MTU/分片问题)

- 主机/应用层面: (服务器处理慢、连接队列满、应用超时、错误配置)

- 中间件/安全设备: (防火墙丢包、IPS 拦截、NAT 端口耗尽)

- 证据: (抓包中具体报文或统计显示支持该推断)

- 建议的解决步骤与验证方法

- 快速验证: (ping/traceroute、在不同网段/主机复现、抓同一时间段的服务端包)

- 临时缓解: (重启服务/设备、调整超时或窗口、绕过安全设备测试)

- 根因排查: (在服务器端抓包、开启更详细日志、对比正常/异常流量)

- 长期修复: (固件升级、配置调整、扩容、代码修复)

- 附件与参考

- 抓包文件: (附件 pcapng)

- 关键报文编号截图: (如 Wireshark 窗口截图或相关过滤器语句)

- 常用过滤器示例:

- 按 IP:

ip.addr == 10.0.0.1 - TCP 会话:

tcp.stream == 5 - 仅显示重传:

tcp.analysis.retransmission - DNS 查询:

dns - TLS 握手:

tls.handshake

- 按 IP:

- 结论(简要)

- 当前结论: (例如:问题由服务器端处理慢导致 TCP 重传,建议检查后端应用;或:中间防火墙误拦截导致连接被 RST)