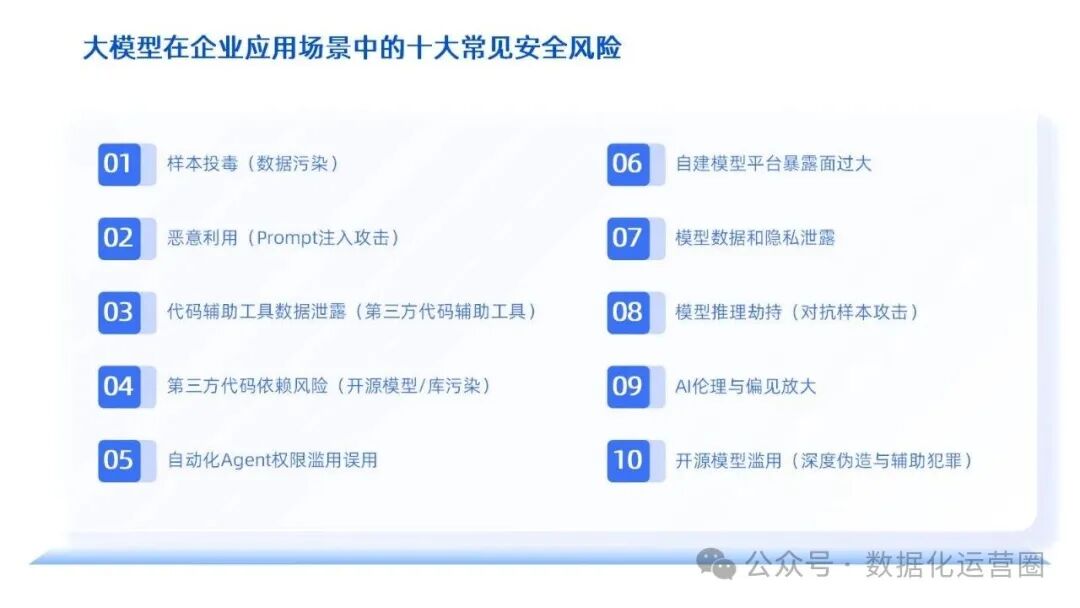

在企业将大模型深度融入业务场景的过程中,往往会遭遇十大核心安全挑战:数据被恶意投毒导致模型决策偏差、模型生成不当内容引发合规风险、员工误用第三方工具导致源码泄露、开源组件携带后门威胁系统安全、Agent权限设置不当导致数据损毁、API接口直接暴露于公网遭受攻击、爬虫技术批量注册扰乱业务秩序、推理过程被对抗样本劫持影响结果准确性、模型伦理偏见被放大引发社会争议、深度伪造技术滥用损害企业声誉。面对这些挑战,CIO们常常陷入"救火队长"的角色,同时还要应对监管机构接连不断的问询与整改要求。

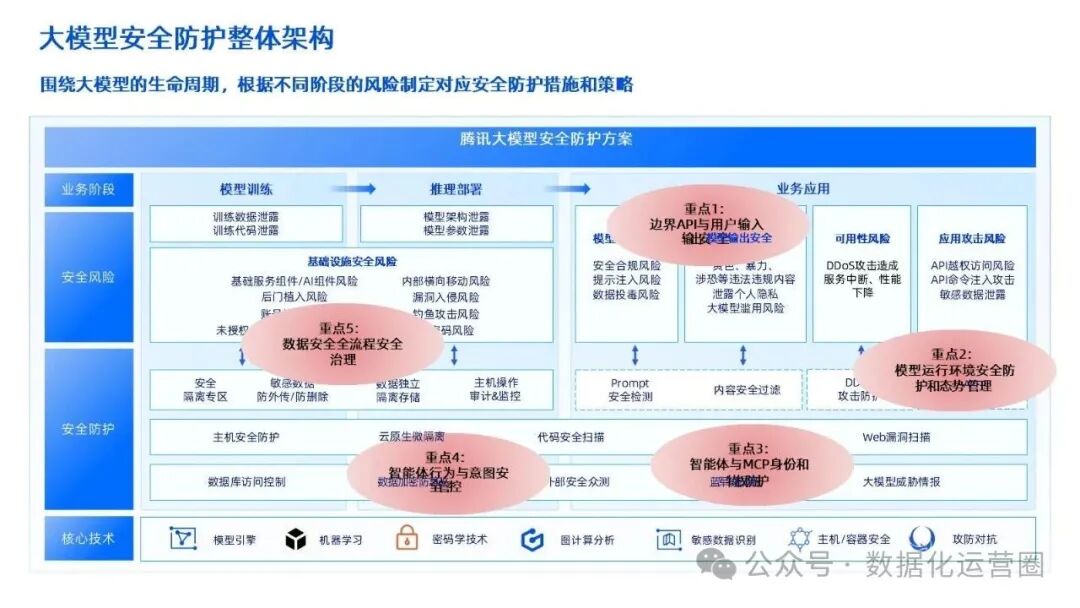

本方案的核心目标:构建一个全方位、多层次的大模型安全防护体系,确保大模型在任何运行状态下均能保持安全、可控、合规,将潜在风险降低至可接受水平,同时不阻碍业务的高效发展。

实施路径分为五步走:

第一步:绘制风险地图,精准定位

-

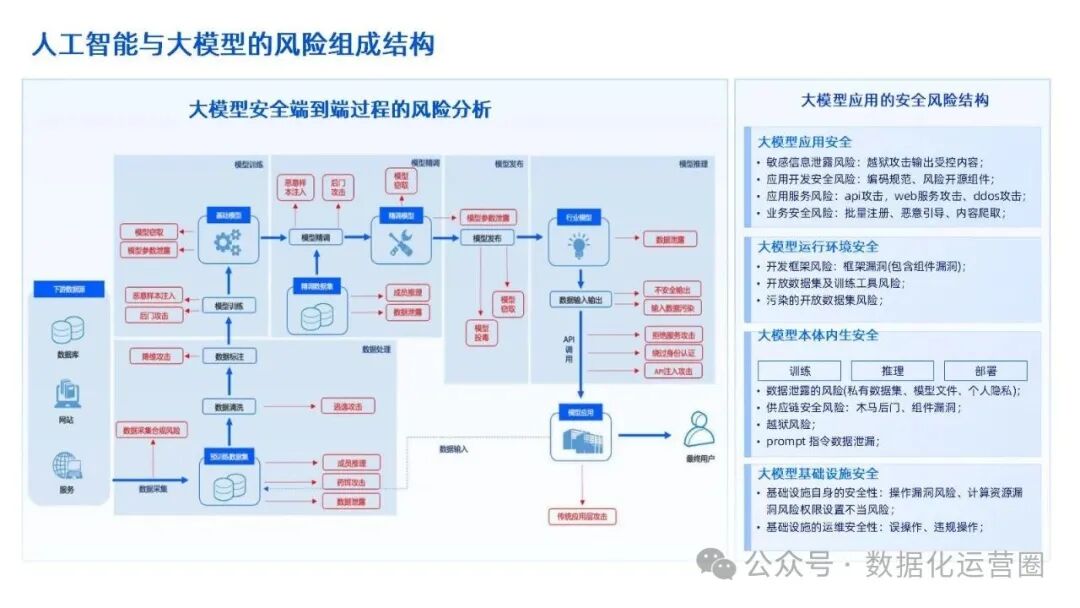

将大模型的生命周期细分为训练、推理、部署、应用四大阶段。

-

针对每个阶段,详细梳理可能遭遇的攻击手法与安全威胁,形成全面的风险清单。

-

通过风险评估,确定各阶段的关键风险点与优先级,为后续防护措施提供依据。

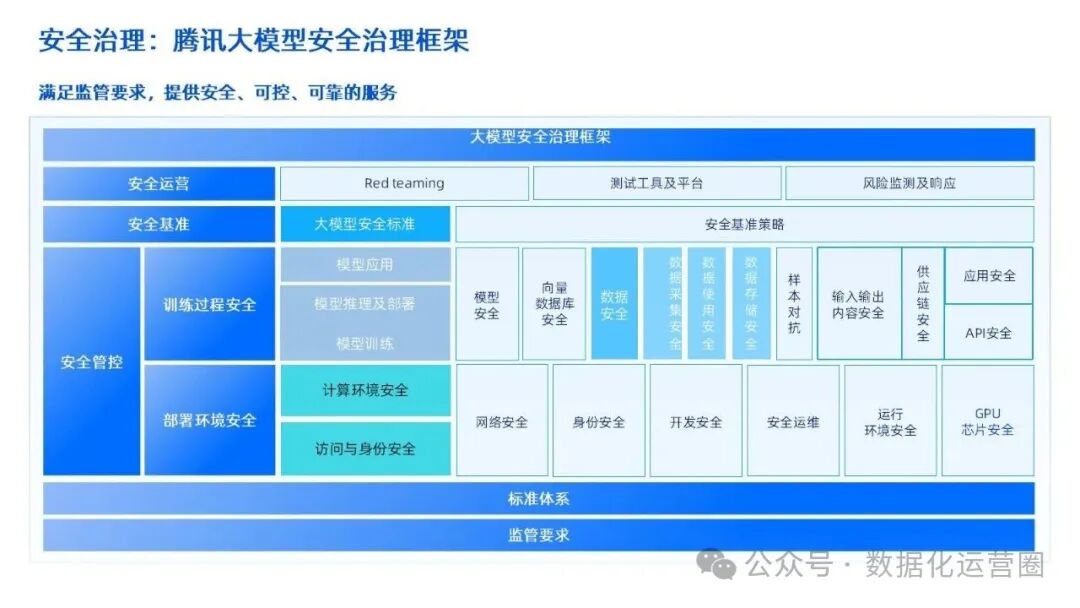

第二步:构建三道安全防线,层层设防

-

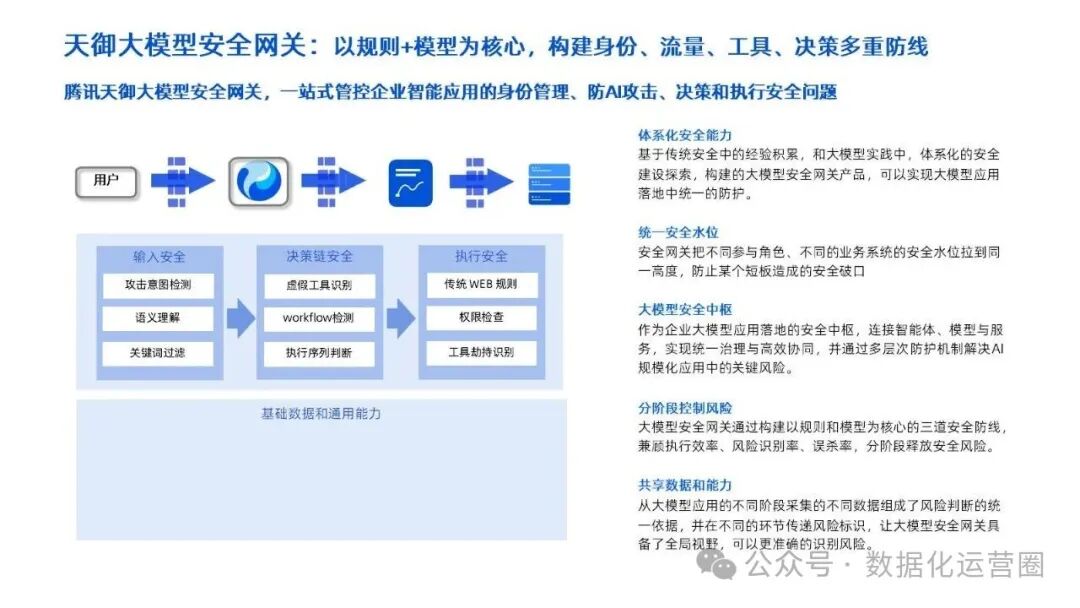

LLM-WAF(大模型智能安全防护网关)

:作为第一道防线,负责监控并过滤所有进出大模型的请求与响应,有效拦截提示词攻击、数据泄露等恶意行为,确保输入输出的安全性。

-

AI-SPM(大模型攻击面和漏洞管理系统)

:作为第二道防线,对大模型的基础设施、组件及网络进行全面扫描,及时发现并修复潜在的安全漏洞,防止被利用进行攻击。

-

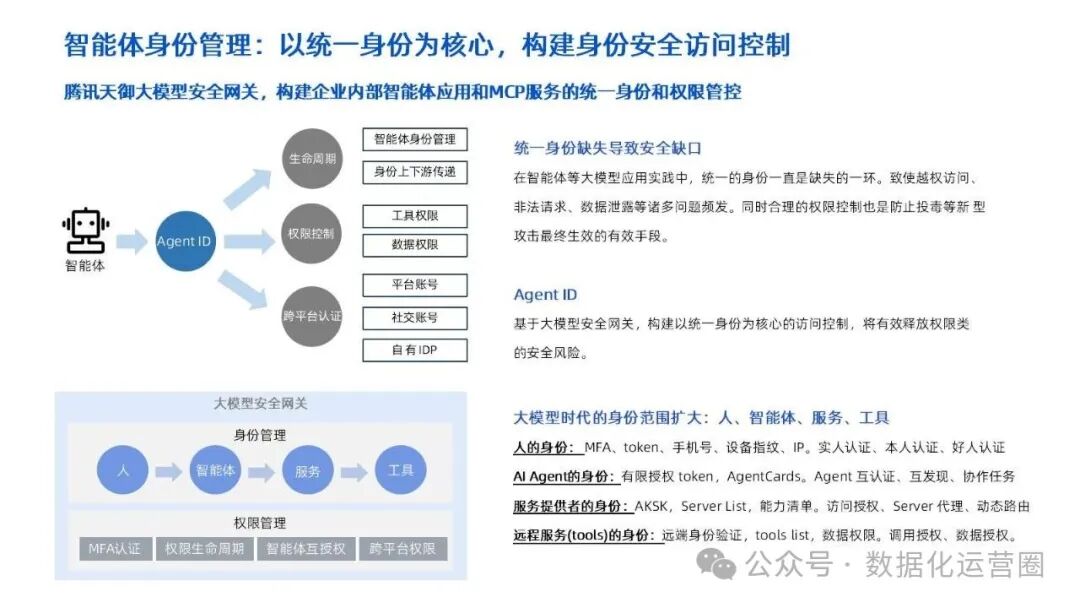

天御大模型安全网关

:作为第三道也是最后一道防线,统一管理智能体、服务、工具及人员的身份与权限,实施严格的访问控制,防止越权访问与数据泄露,确保业务环境的安全可控。

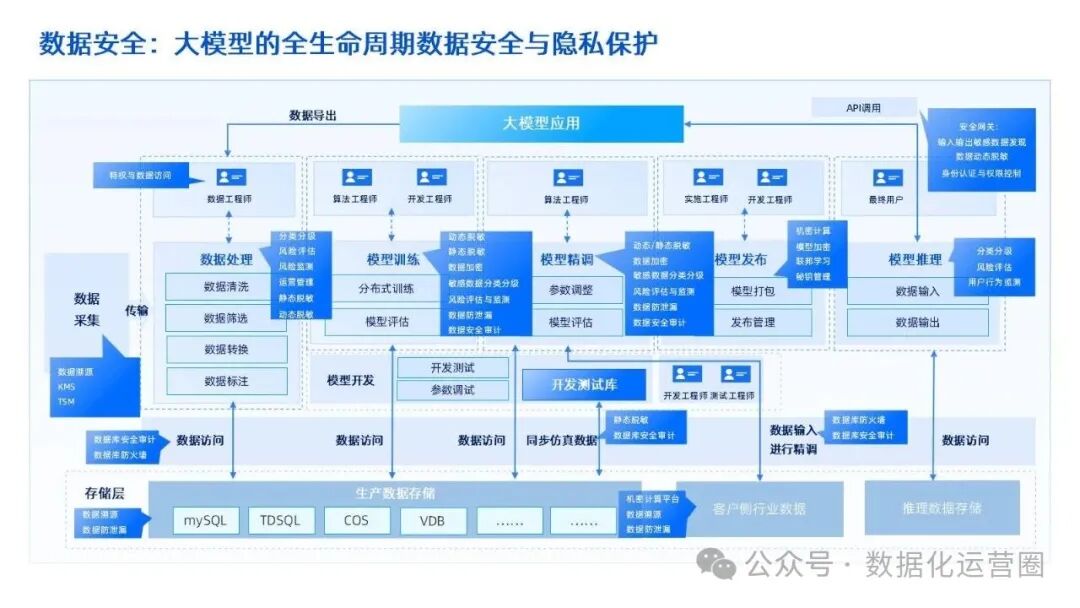

第三步:强化数据全生命周期保护

-

对大模型处理的数据实施全生命周期加密,确保数据在传输、存储、处理过程中的保密性、完整性与可用性。

-

对敏感字段进行实时脱敏处理,防止在日志记录、数据分析等环节中泄露用户隐私或商业机密。

第四步:组建红队,模拟实战攻防

-

成立专业的红队(安全测试团队),模拟黑客攻击手法,每日对大模型进行越狱测试、提示注入攻击、工具投毒等模拟攻击。

-

通过实战演练,及时发现系统存在的安全缺口与薄弱环节,并立即进行修复与加固,提升整体安全防护能力。

第五步:构建智能安全联动网络

-

将日志记录、安全策略、威胁情报等安全要素整合为一张智能安全联动网络。

-

实现一处告警,全网响应的联动机制,确保在发现安全威胁时能够迅速定位、隔离并处置,防止威胁扩散造成更大损失。

通过上述五步走的实施路径,本方案旨在为企业构建一个坚固的大模型安全防护体系,确保大模型在业务中的安全、可控、合规运行,为企业的数字化转型与业务发展提供坚实的安全保障。