本文仅用于技术研究,禁止用于非法用途。

Author:枷锁

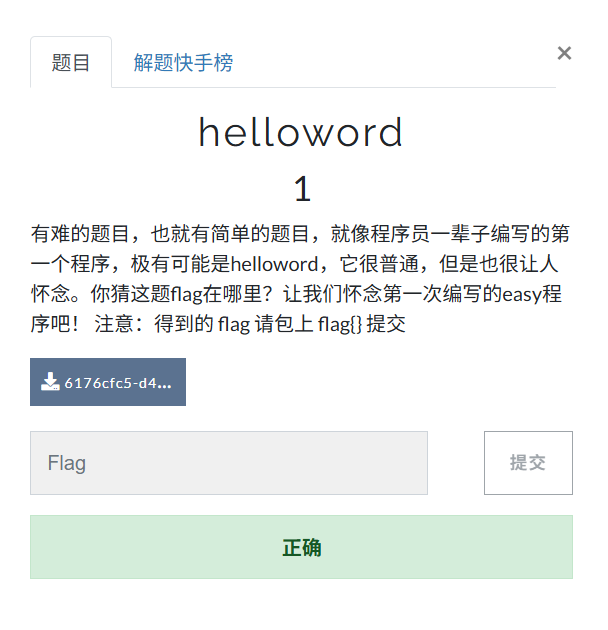

下载附件,发现是个.apk的程序

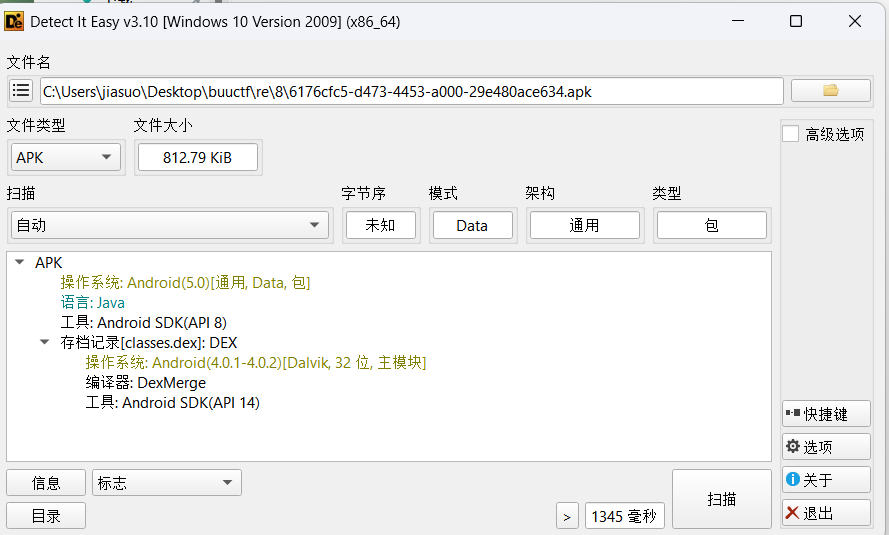

拖入DIE简单看一下,结合.apk的程序,推测出应该是个安卓逆向题

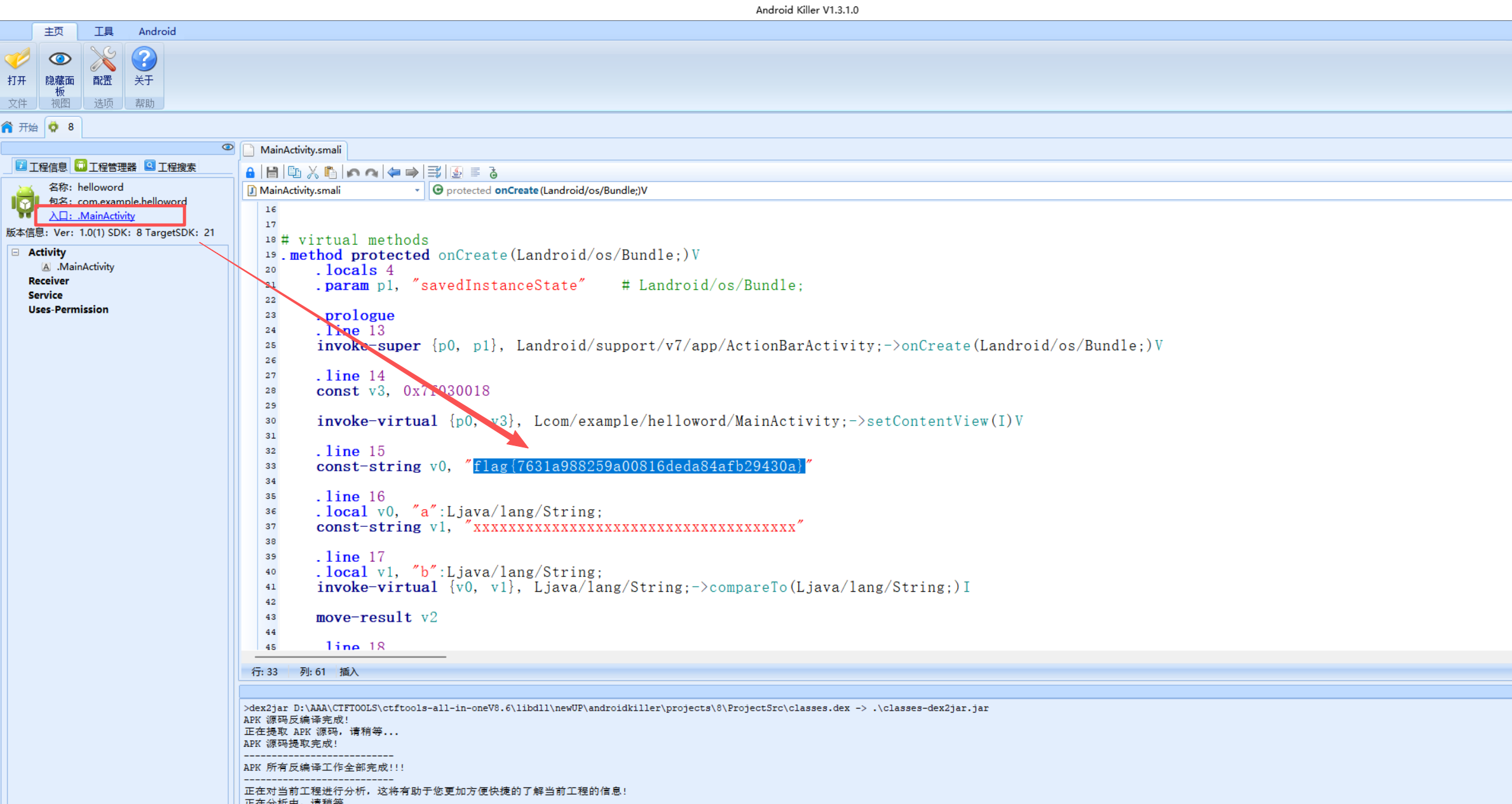

拖进 Androidkiller

- 是一款Android逆向工程综合工具,集成了反编译、编译、签名、调试等功能。

- 核心用途:支持对APK进行反编译、修改代码后重新打包,常用于Android应用的逆向分析、二次开发(需遵守法律与软件协议)。

先找主函数main函数,这题的flag直接出来了

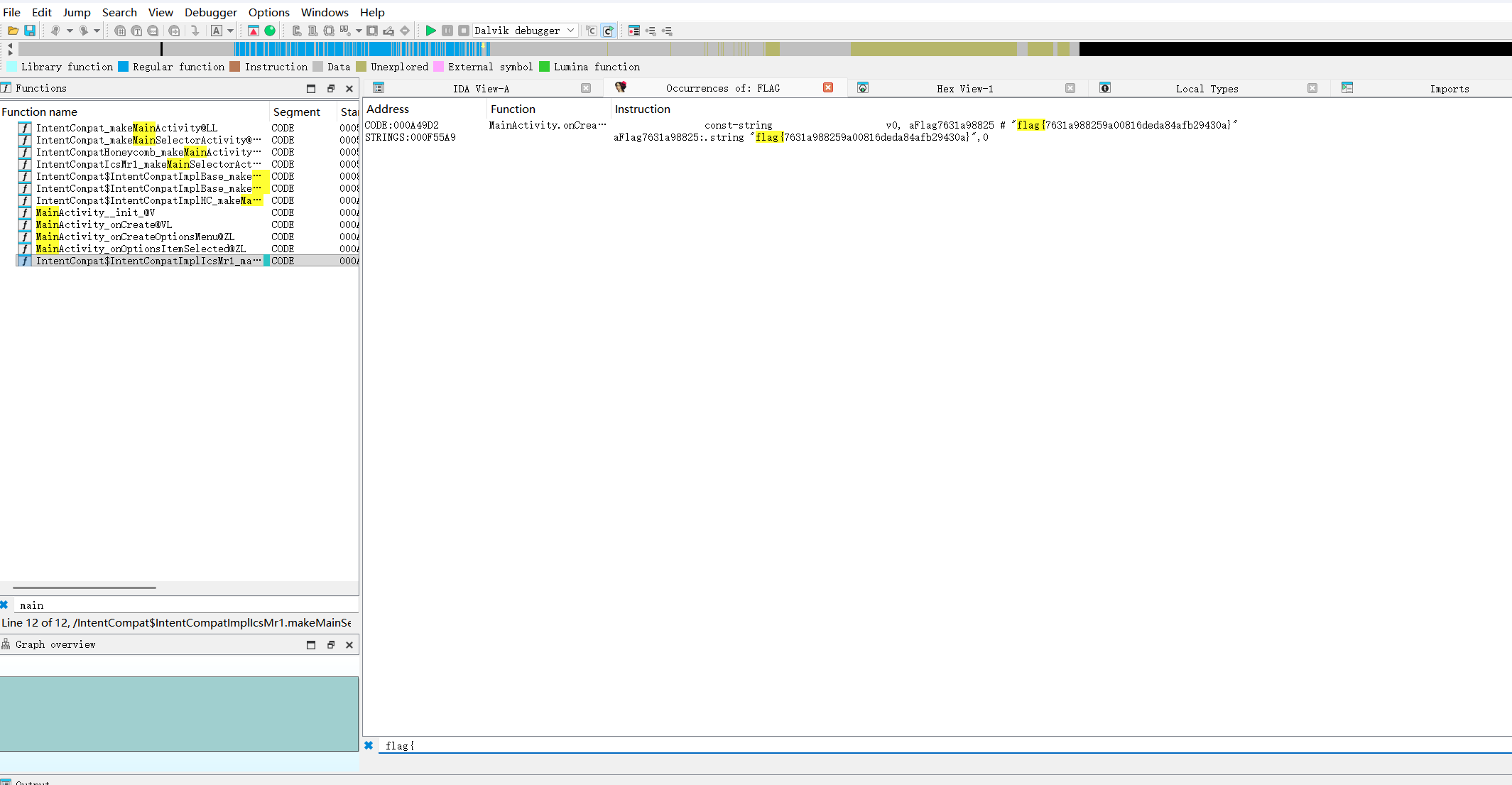

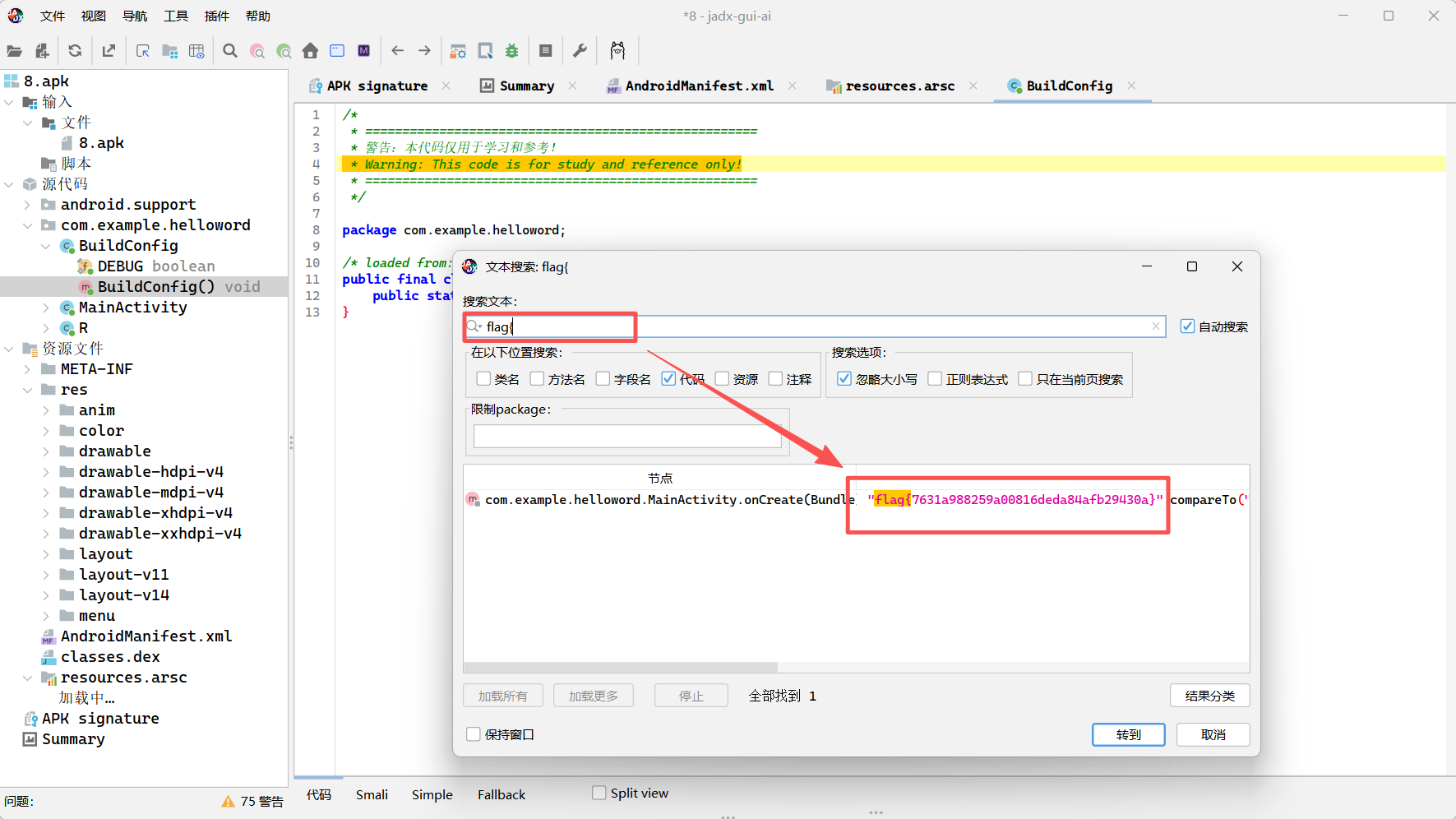

或者是拖入ida,然后字符串检索flag{,也可以爆出flag

提取的名字

jadx-gui-aiAndroidkiller

简要介绍

1. jadx-gui-ai

- 是基于

jadx(一款知名的Android APK反编译工具)衍生的工具,gui代表其带有图形界面,ai可能是集成了AI辅助功能(如反编译代码的智能分析、注释补全等)。 - 核心用途:将Android应用的APK文件反编译为可读性较高的Java代码,帮助开发者或安全人员分析应用逻辑、排查漏洞。

flag{7631a988259a00816deda84afb29430a}

本题属于入门级 Android 逆向题,未涉及加解密、壳保护(如 360 加固、腾讯乐固)等复杂场景,因此可以通过「直接查找主函数」或「字符串检索」快速解题。对于复杂题目,通常需要结合 jadx-gui 分析代码逻辑、IDA Pro 动态调试、脱壳工具先脱壳等步骤才能提取 flag。

本题的工具汇总:

一、提取全程涉及的工具名称(含补充)

DIE(Detect It Easy):一款多功能 PE/ELF/APK 等文件的查壳、识别、简单分析工具,界面简洁易用。

Androidkiller:Android 逆向综合工具,集成反编译、打包、签名等全流程功能。

IDA Pro:业界顶级的逆向工程工具,支持多平台(Android、Windows 等)、多语言的反汇编与静态分析。

jadx-gui-ai(衍生自 jadx):Android APK 专用反编译工具,专注于将 APK 转为可读 Java 代码。

宇宙级免责声明

🚨 重要声明:本文仅供合法授权下的安全研究与教育目的!🚨

1.合法授权:本文所述技术仅适用于已获得明确书面授权的目标或自己的靶场内系统。未经授权的渗透测试、漏洞扫描或暴力破解行为均属违法,可能导致法律后果(包括但不限于刑事指控、民事诉讼及巨额赔偿)。

2.道德约束:黑客精神的核心是建设而非破坏。请确保你的行为符合道德规范,仅用于提升系统安全性,而非恶意入侵、数据窃取或服务干扰。

3.风险自担:使用本文所述工具和技术时,你需自行承担所有风险。作者及发布平台不对任何滥用、误用或由此引发的法律问题负责。

4.合规性:确保你的测试符合当地及国际法律法规(如《计算机欺诈与滥用法案》(CFAA)、《通用数据保护条例》(GDPR)等)。必要时,咨询法律顾问。

5.最小影响原则:测试过程中应避免对目标系统造成破坏或服务中断。建议在非生产环境或沙箱环境中进行演练。

6.数据保护:不得访问、存储或泄露任何未授权的用户数据。如意外获取敏感信息,应立即报告相关方并删除。

7.免责范围:作者、平台及关联方明确拒绝承担因读者行为导致的任何直接、间接、附带或惩罚性损害责任。

🔐 安全研究的正确姿势:✅ 先授权,再测试

✅ 只针对自己拥有或有权测试的系统

✅ 发现漏洞后,及时报告并协助修复

✅ 尊重隐私,不越界

⚠️ 警告:技术无善恶,人心有黑白。请明智选择你的道路。

希望这个教程对你有所帮助!记得负责任地进行安全测试。