上一文讲了password参数,本文讲解剩余三个参数:

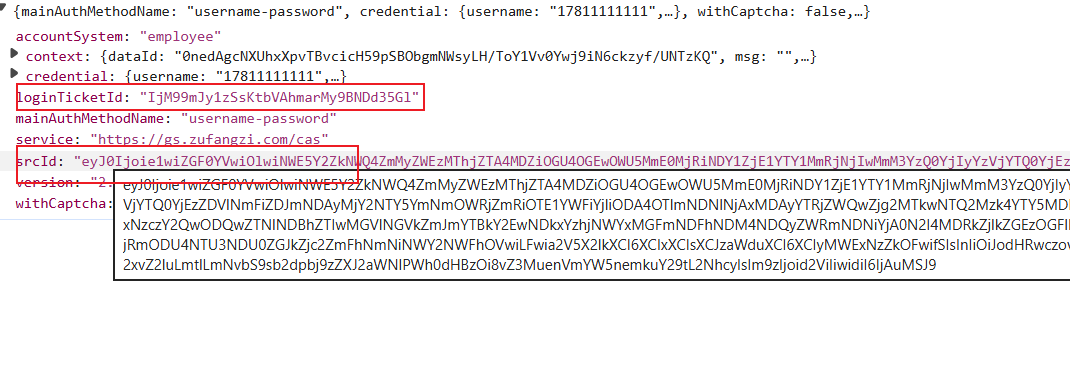

loginTicketId参数

我们之前搜到参数在另一个接口,请求一下此接口:

这个接口中没有要逆向的参数,所以直接请求拿响应值即可

srcId参数

我们触发两次登录接口看看此值变不变化:

其实是不变化的,所以没必要管他

dataId参数

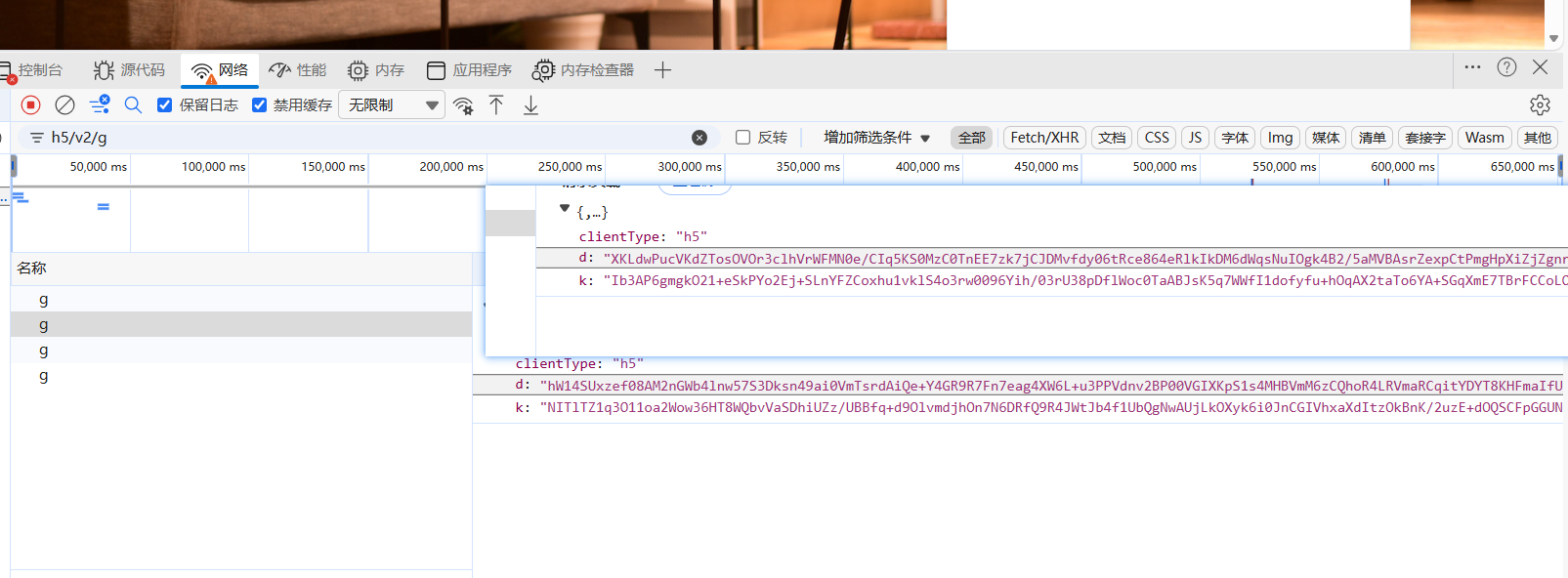

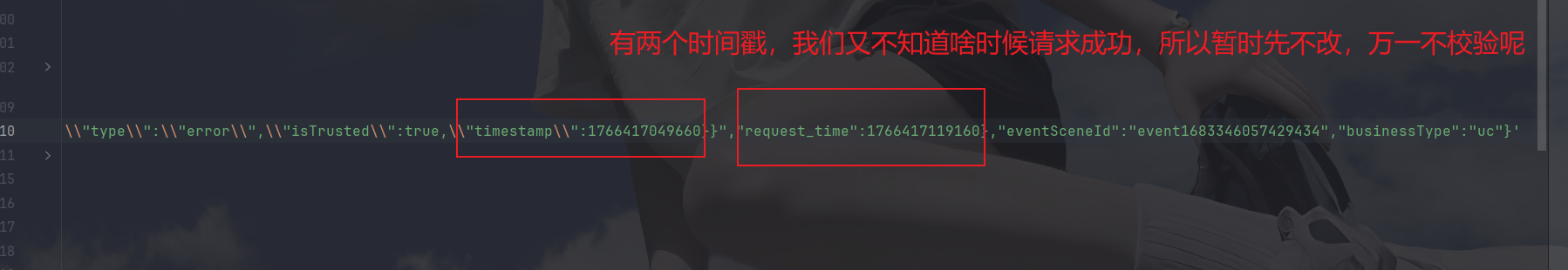

今天重点将此参数值获取,这个参数我们在其他接口是能搜到的,但是那个接口中有两个密文值,还需要看是否需要逆向,接口是刷新网页时产生的,所以多刷新几次然后筛选出接口,在对比是否变化:

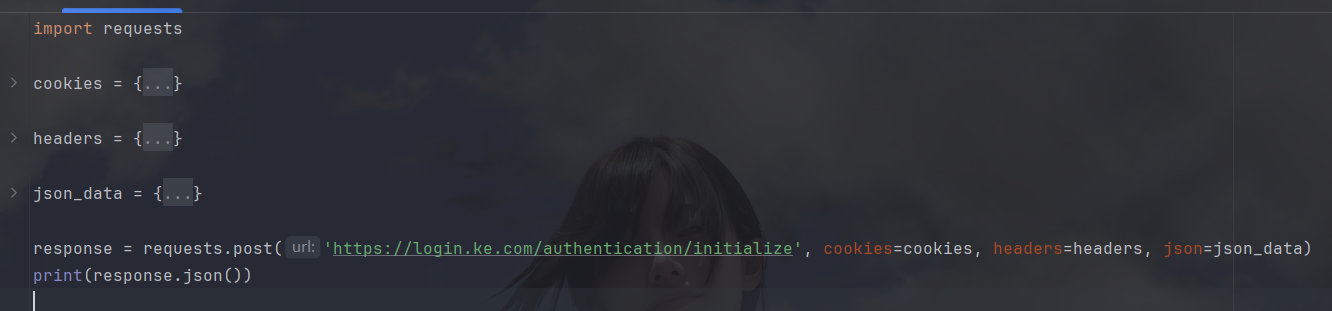

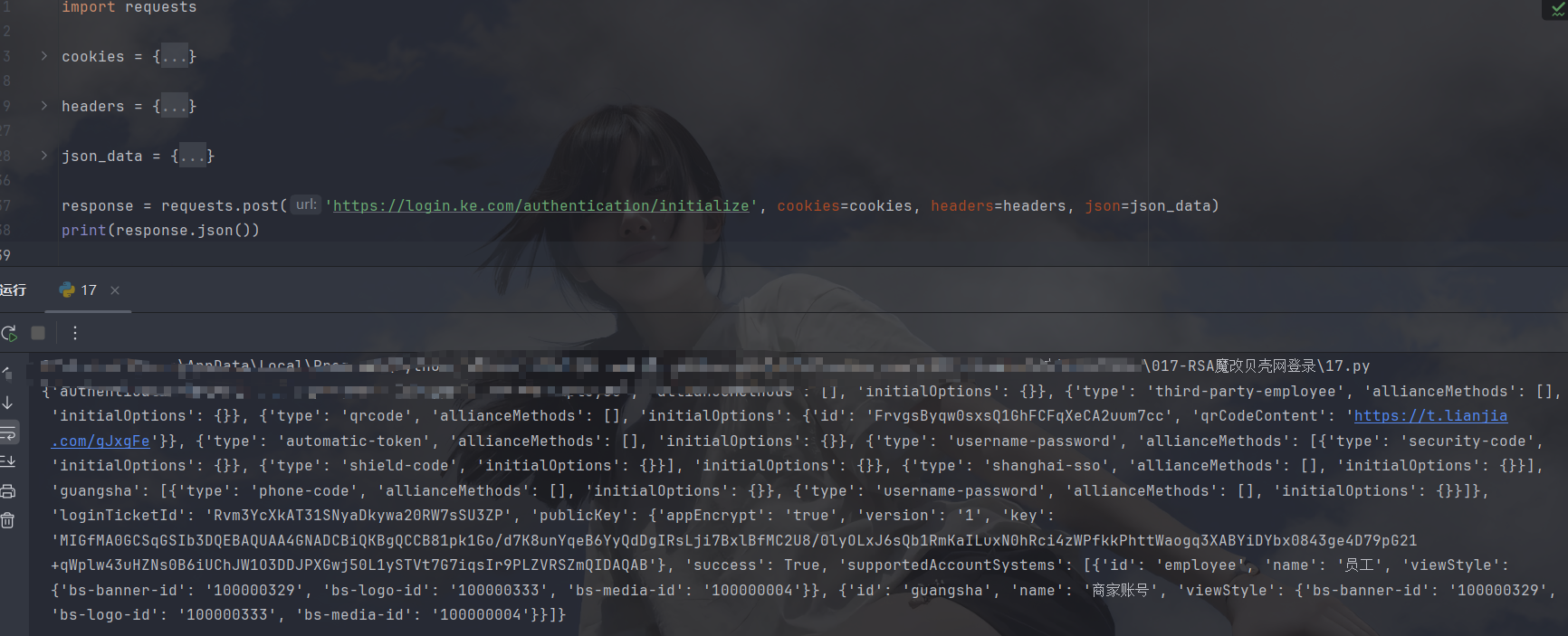

是变化的,然后我们再生成py代码注释试试看:

再然后看看有没有其他接口响应值中存在这两个密文:

没有,那就老老实实逆向吧

找加密位置

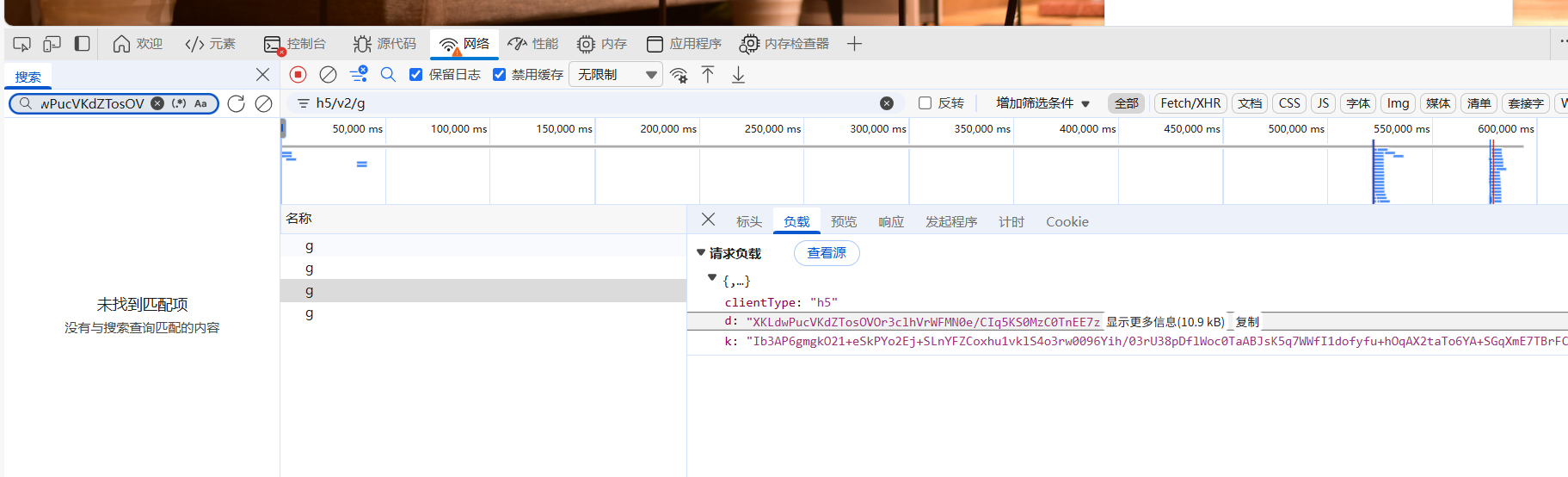

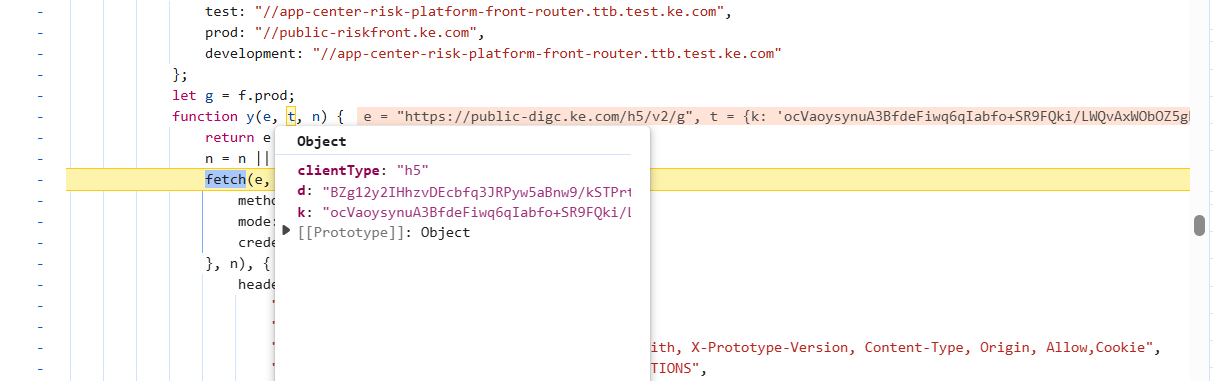

xhr断点看看,这里是xhr断下来的上一个栈:

没有传参,但是也不像在此生成的,那就继续向上跟栈:

那就还在前面,一直找找到这里:

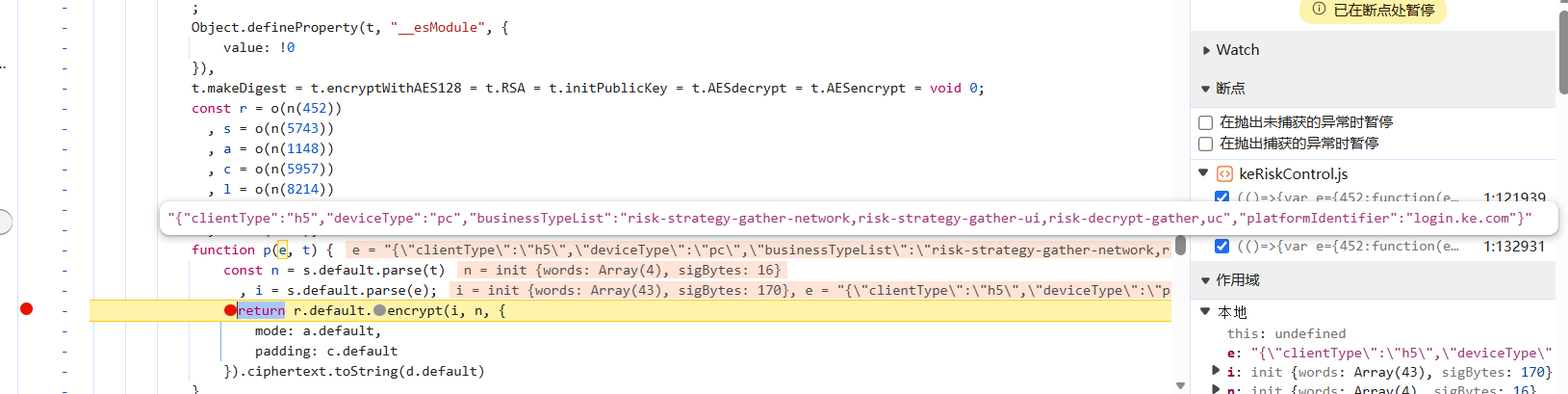

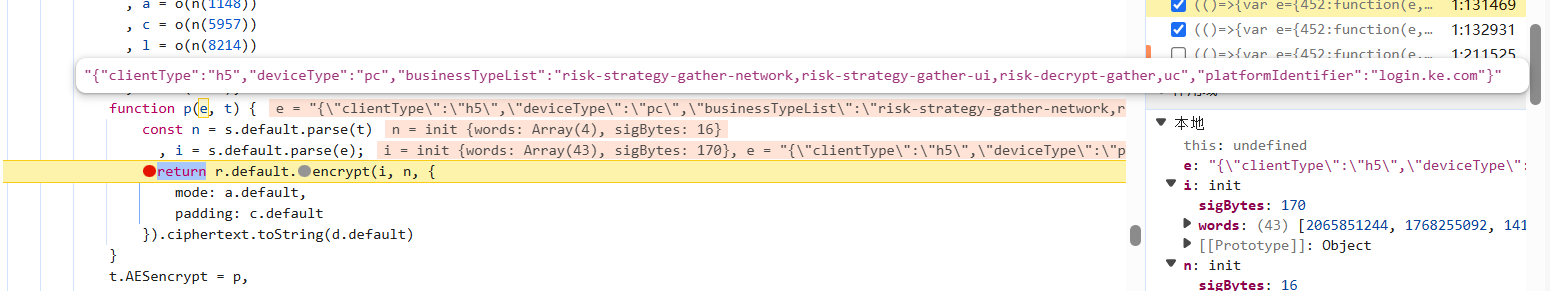

这里是异步前的一个栈,i中取值,在i生成的位置打断点然后刷新触发断点,然后进方法:

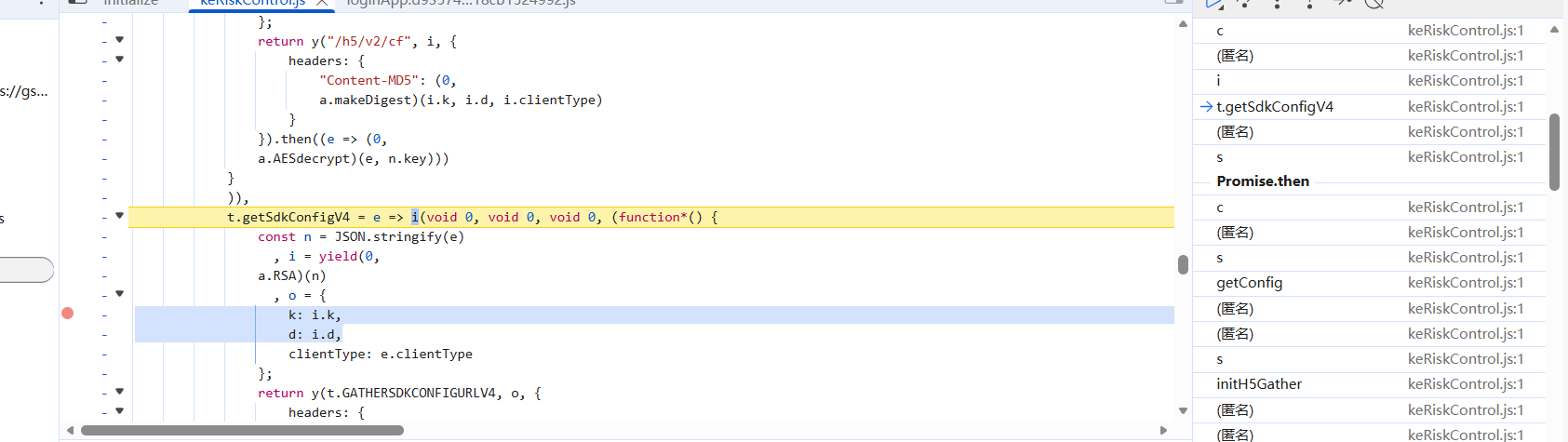

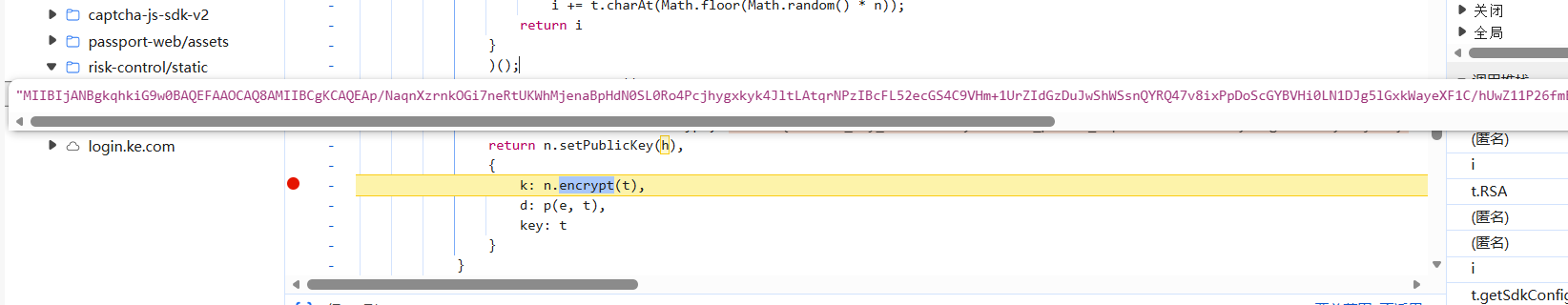

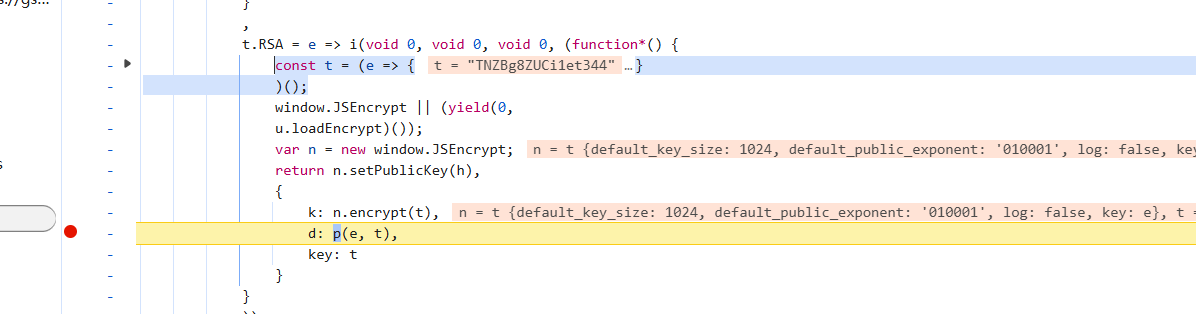

一个一个解决,先看k:

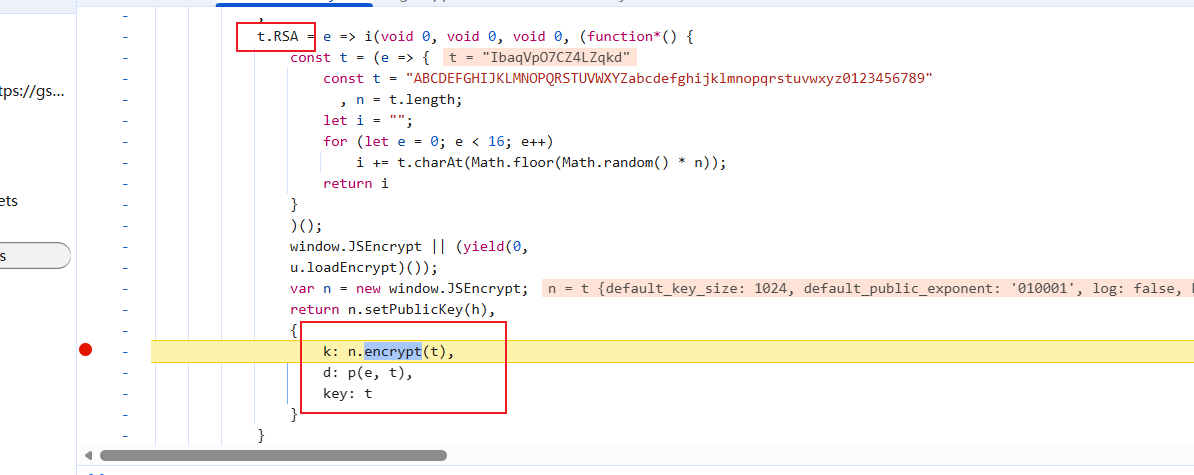

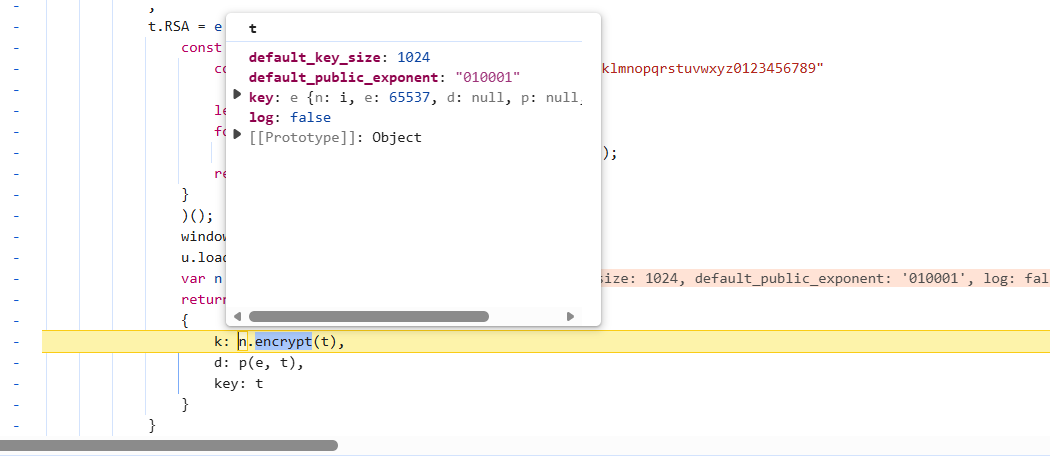

标准加密算法RSA,找一下密钥在哪儿生成:

密钥有两个,我们全复制然后搜索看看:

上面h这个,可以写死,RSA解决,下面看一下d:

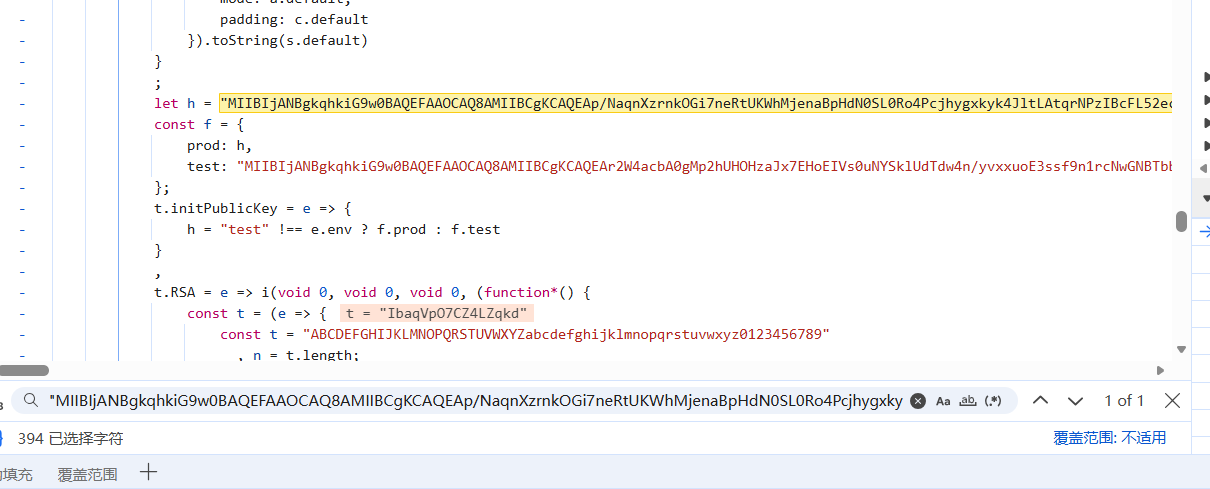

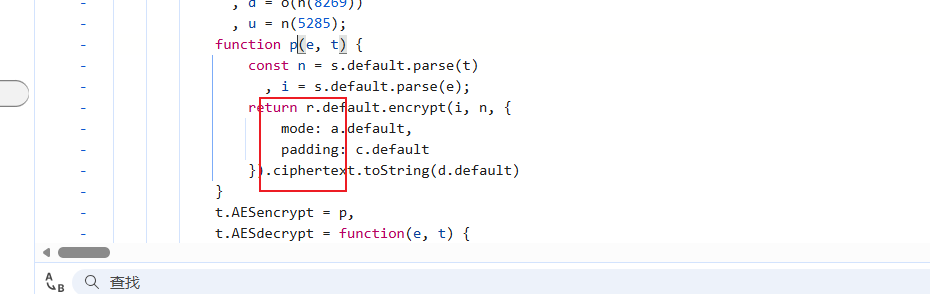

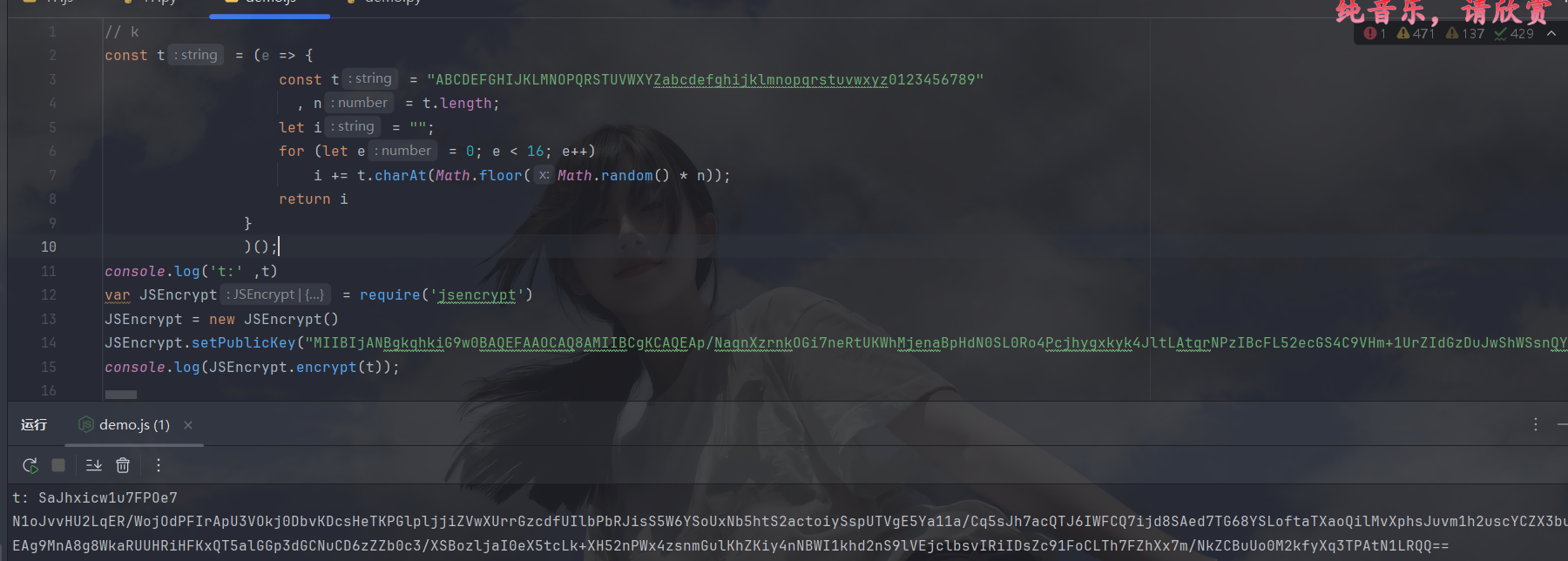

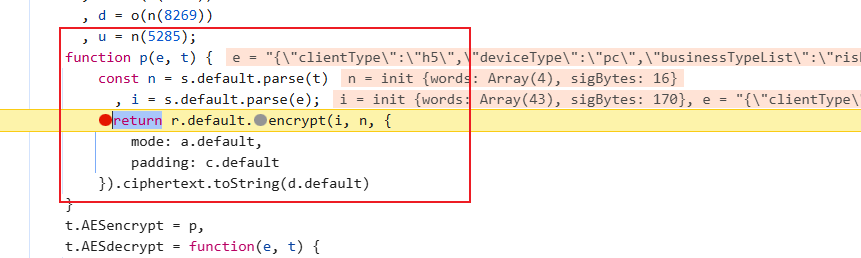

AES或者DES加密,看着很标准,但是我们还是按照处理魔改的方式处理它吧,直接扣代码,扣之前大概看一下,

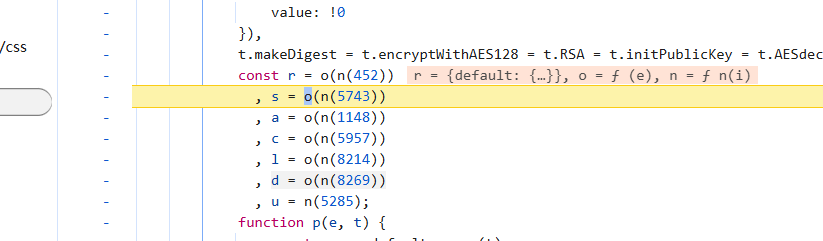

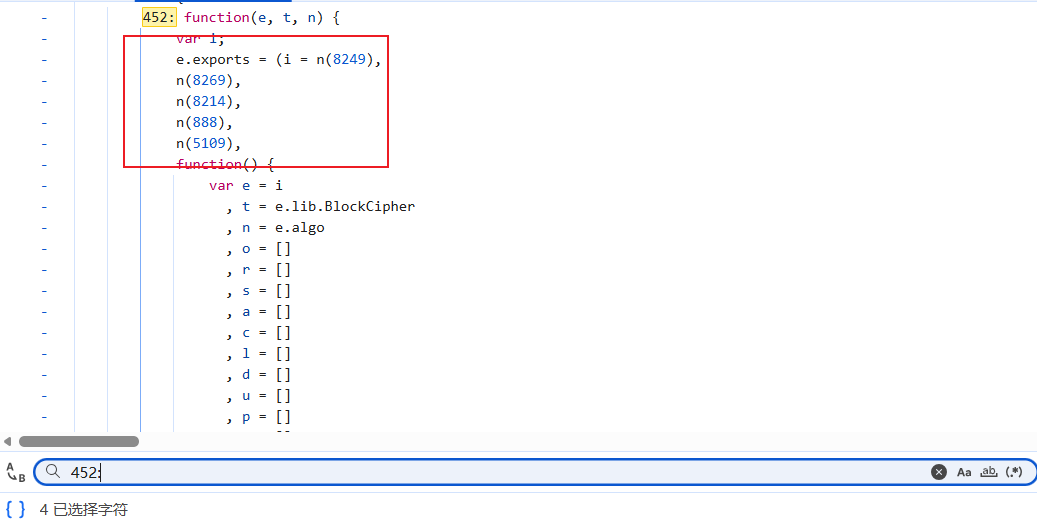

我们首先需要入参e,t然后是对象s,r,a,c还有d,对象都在上面:

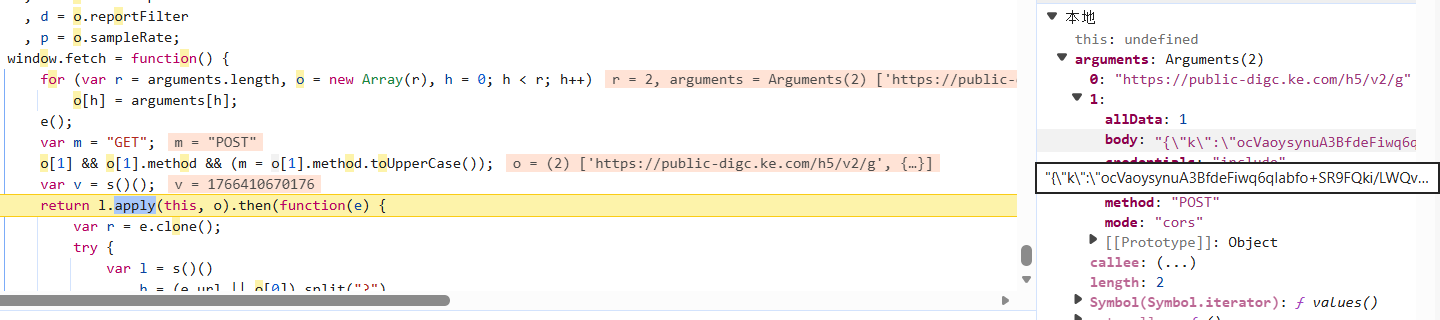

这一看就像是webpack,然后入参看看:

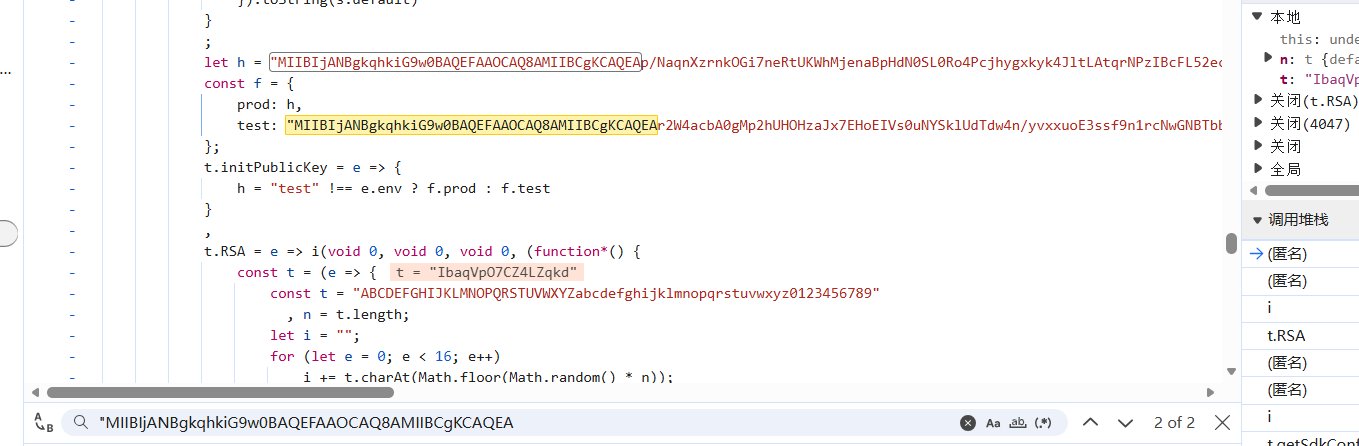

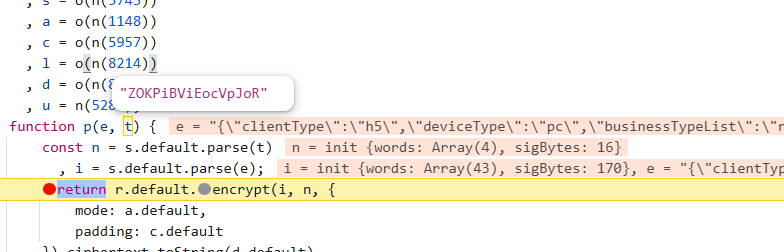

t应该是密钥,看看t怎么生成的(多次观察发现t是变的):

在这里生成的,ok差不多齐活了,开始复现

复现逻辑

k参数

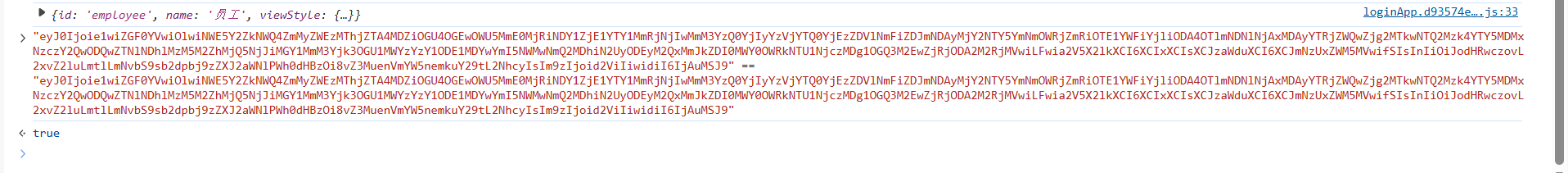

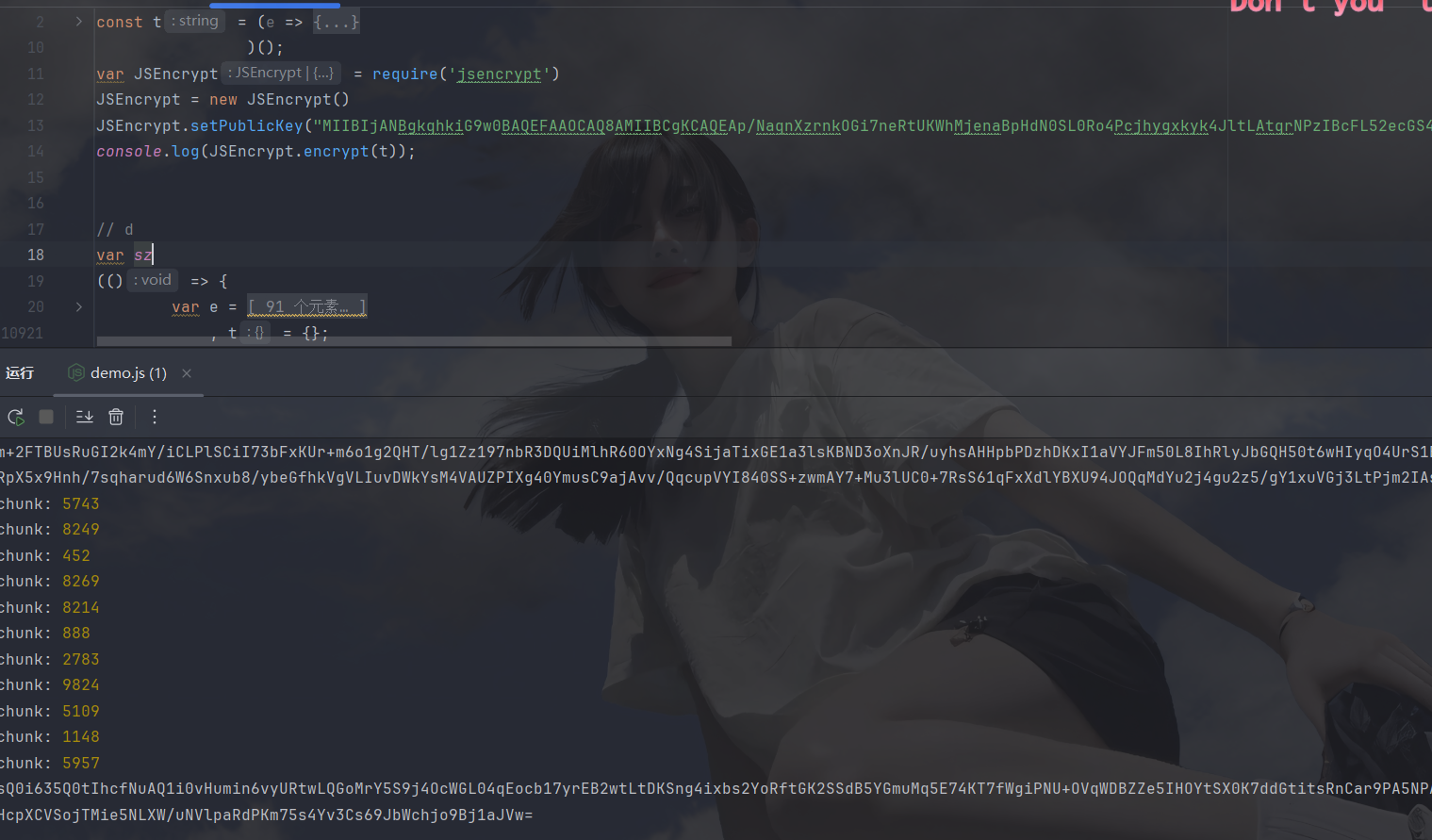

RSA直接搞上,然后t入参扣下来:

这个很简单哈

d参数

先将那几个对象拿下来:

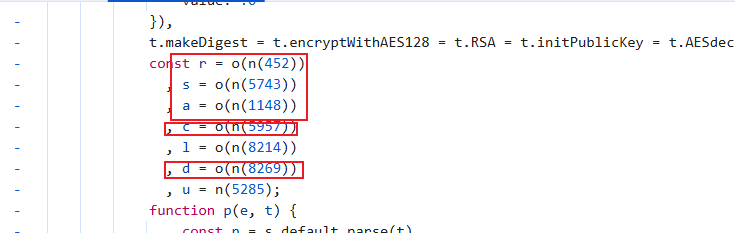

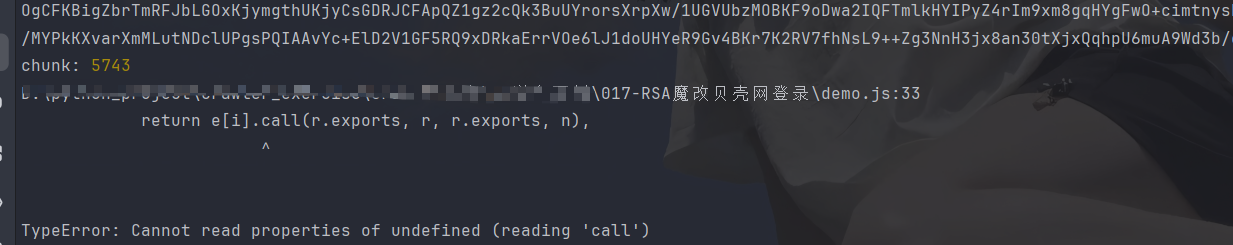

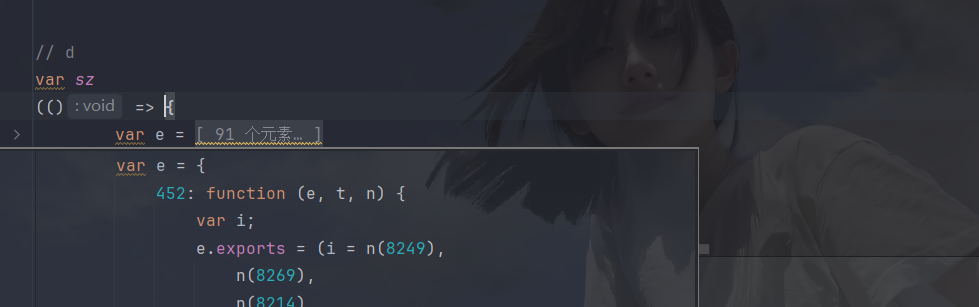

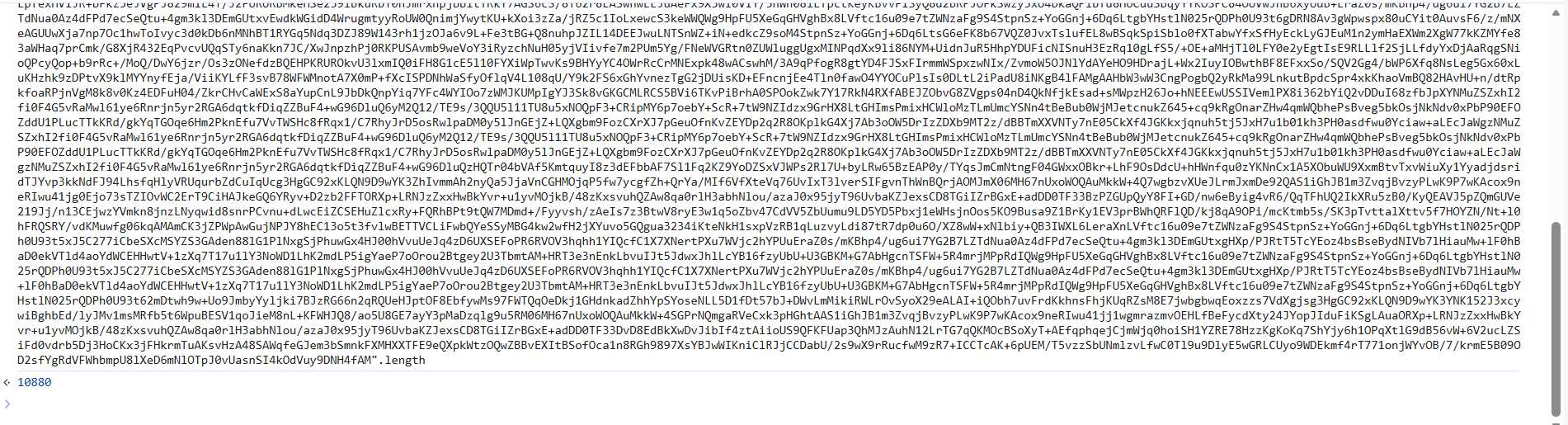

然后打断点刷新网页,扣下来webpack:

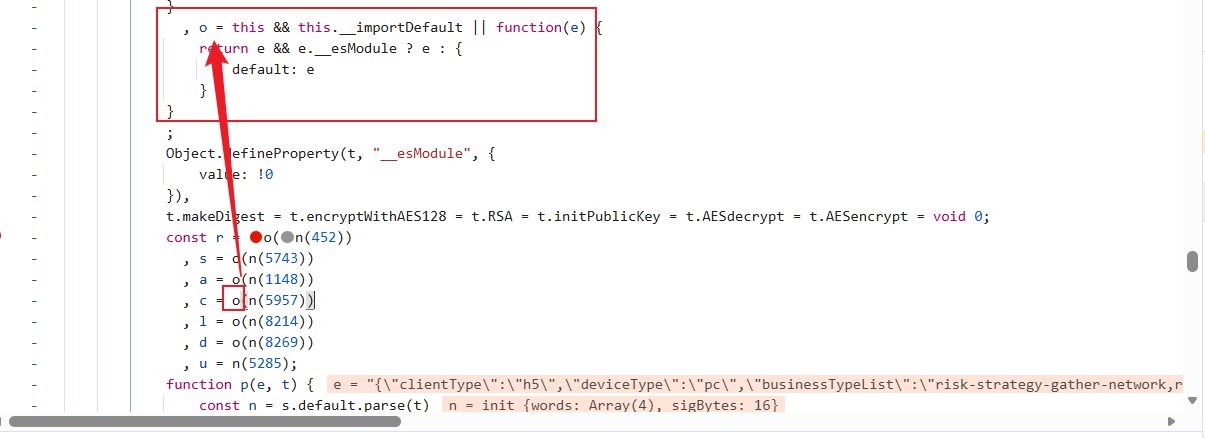

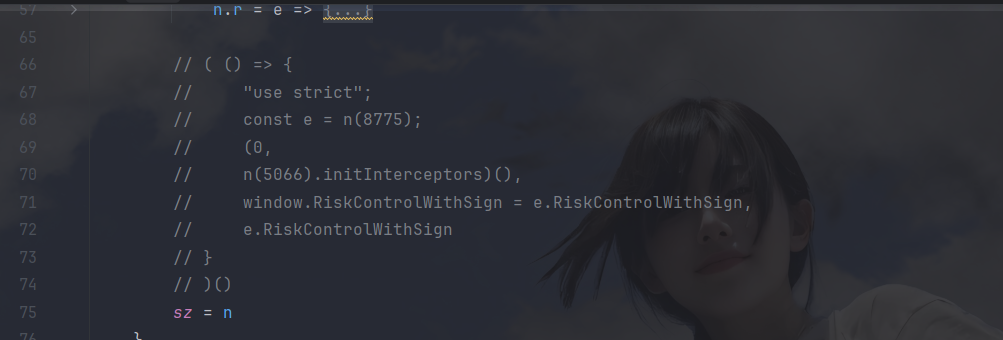

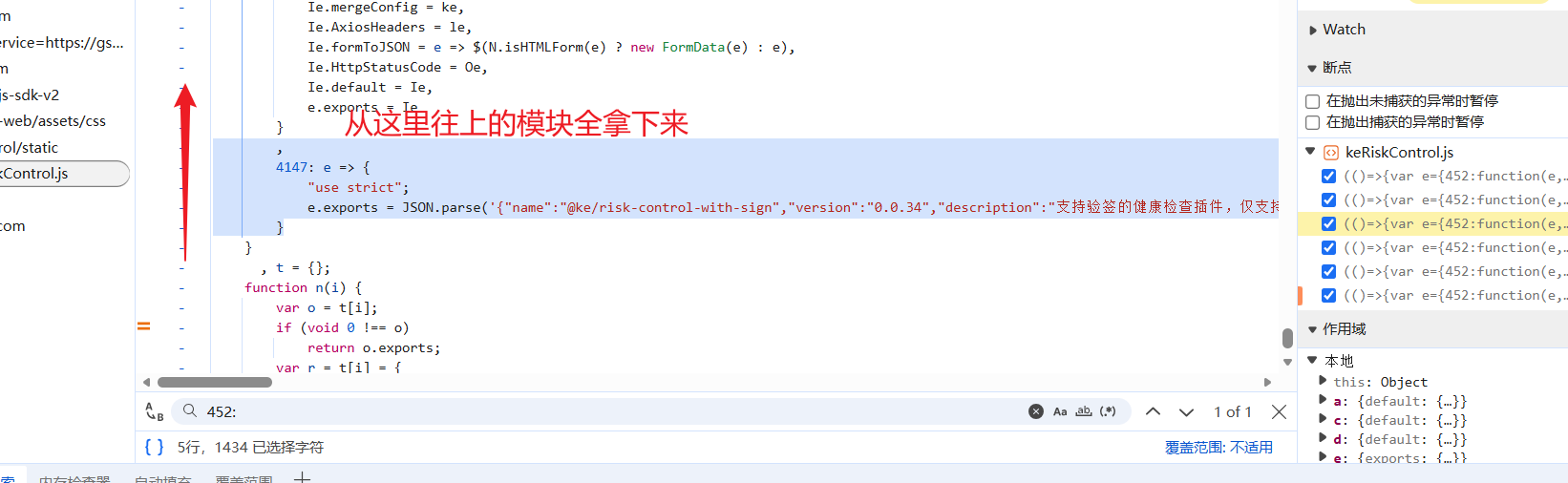

直接全扣,这里的webpack和我们之前见的不太一样,他的模块是写在最前面赋值给一个e对象,扣下来之后给模块全删掉,然后再将加密函数拿下来:

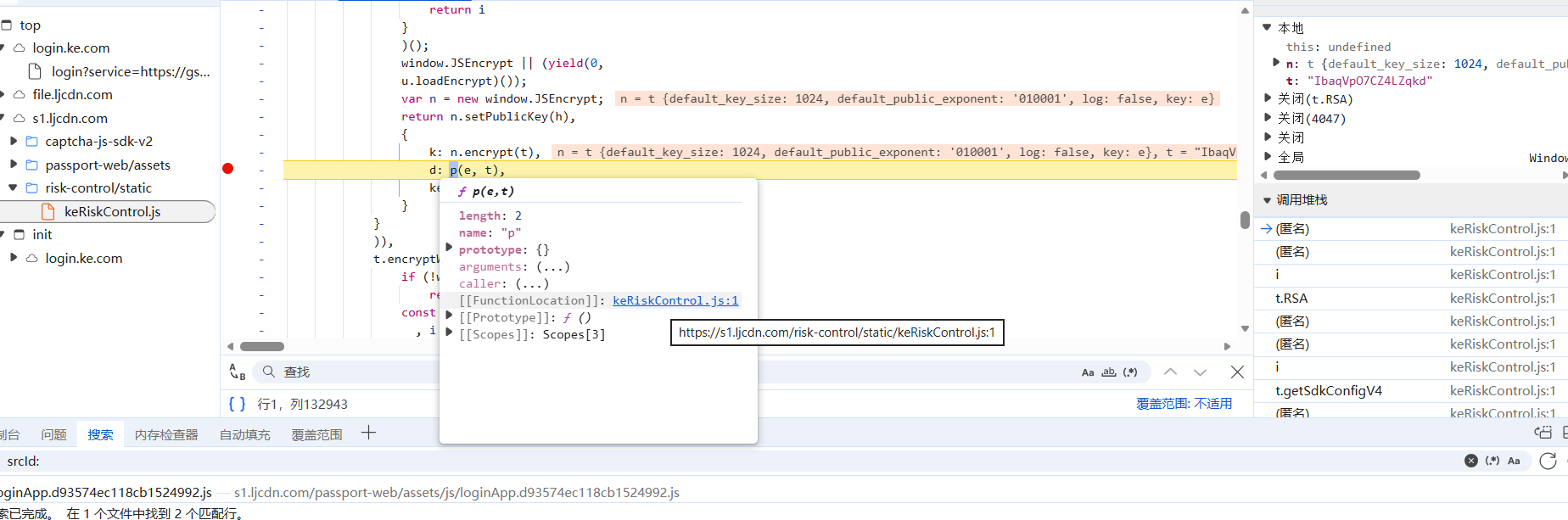

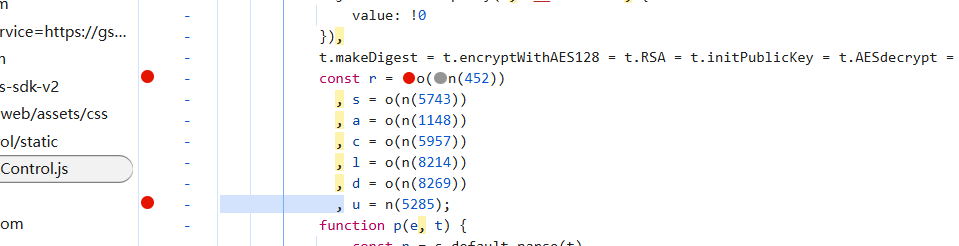

o函数也拿下来:

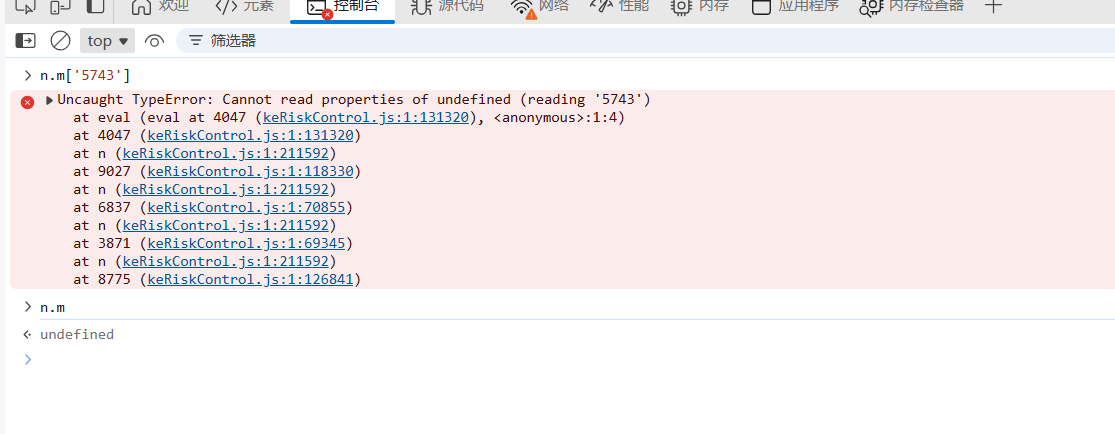

将webpack加载器导出,打印日志方便补模块,然后将加载器调用n(xxx)改为全局变量(xxx),还有一点是将webpack中的自执行方法注释掉:

然后运行开始补模块:

拿一下:

发现这样拿不了模块了,那我们去加载器那个文件中通过搜索的方式搜索来拿:

最好加个冒号好找,补完一个补下一个:

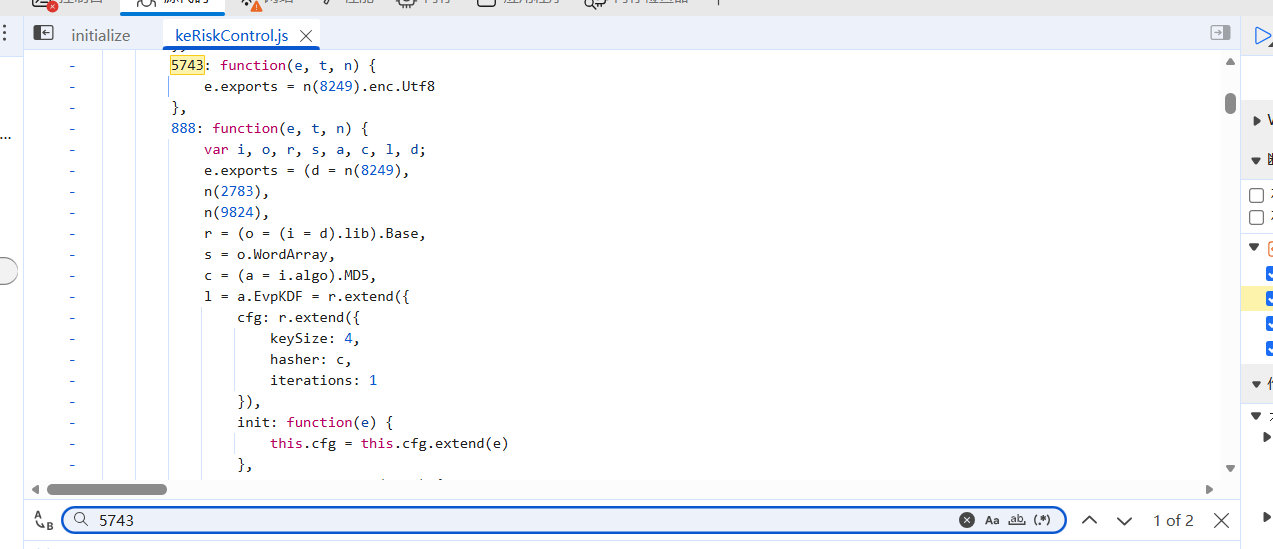

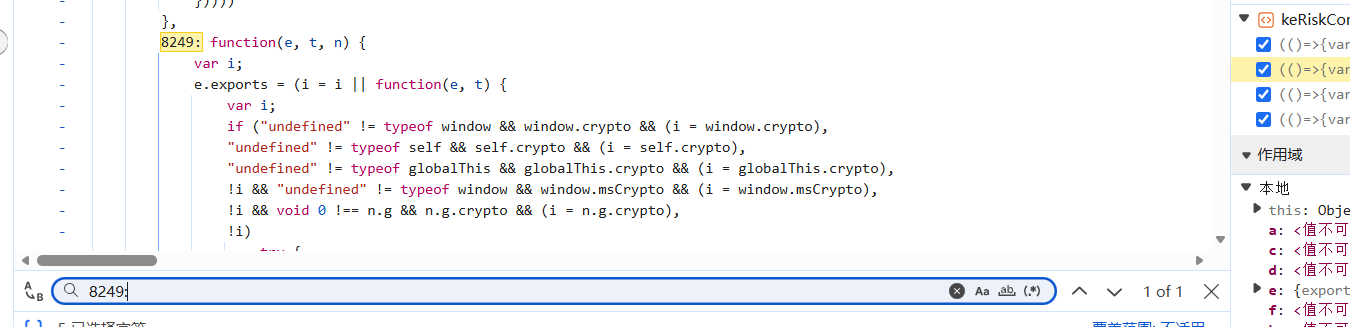

直到我看见这个玩意儿:

废了,一会儿别的又出来这种那带补到啥时候,所以我试了试批量获取模块,这里注意打第二个断点的位置:

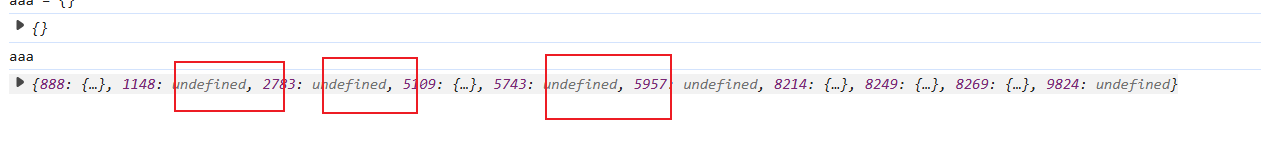

在u这里,因为前面大部分都需要用,运行过来看对象:

有是有,但好多undefined,算了吧,咱直接用最笨但最省事儿的办法,全拿回来,一点儿不带删的:

然后运行:

拿下✌

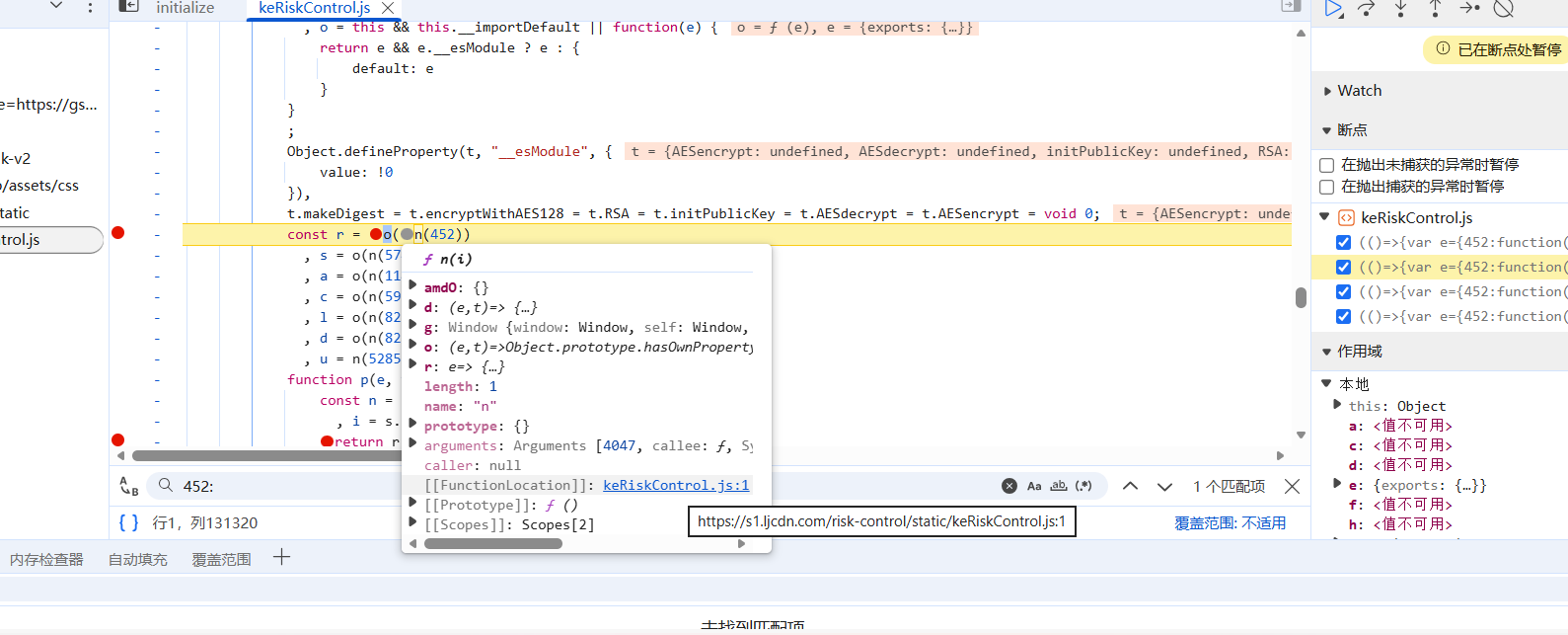

py调用和处理报错

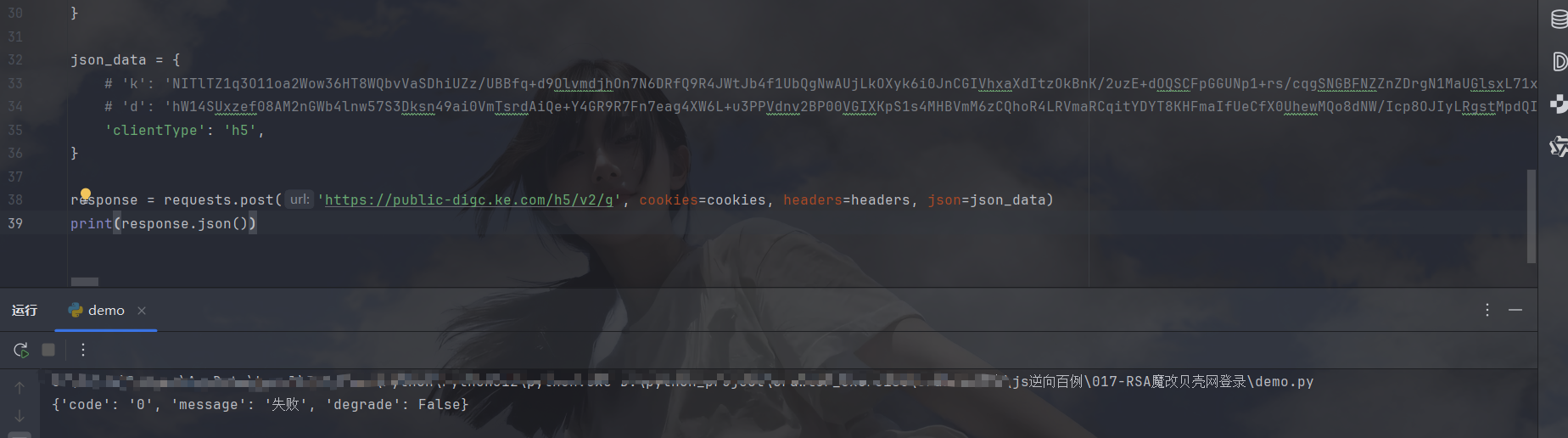

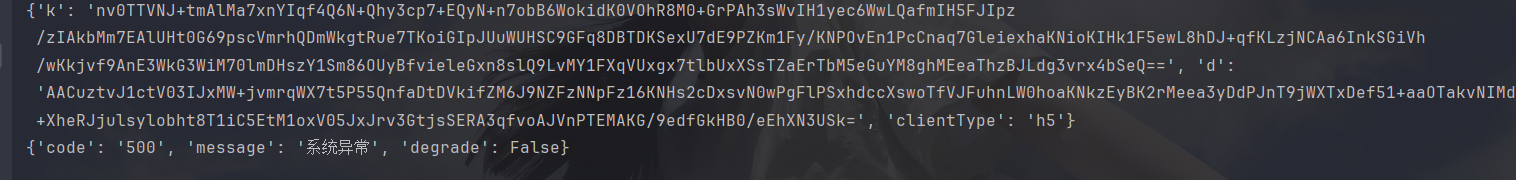

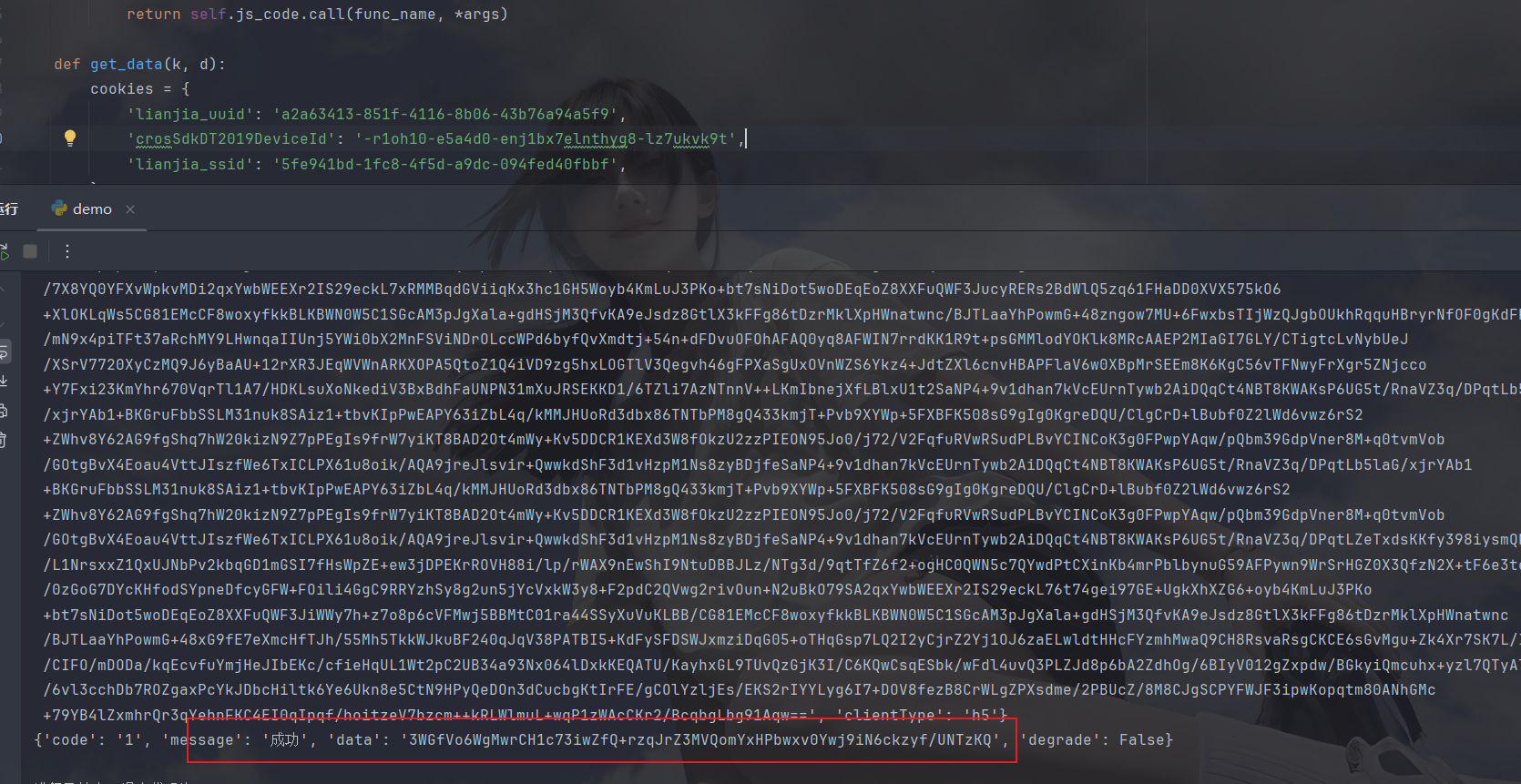

我们先封装一下js,然后py调用一下看看,结果发现响应为500:

回浏览器看发现d参数没那么短:

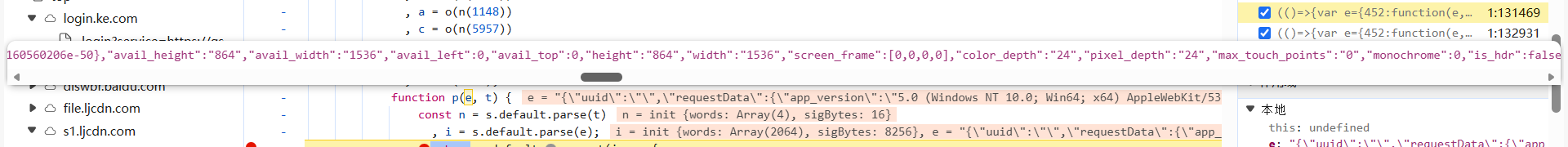

而鉴于对称加密明文越长密文越长的特性,我们重新调试看看是否是明文不对:

这是我们拿的明文,点击运行后发现还会再走一遍此函数:

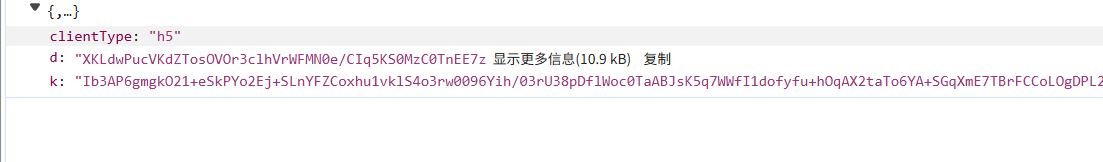

这个明文就非常长了,拿下来再运行py试试:

py调用result:

拿下✌

小结

本文不难,就是很麻烦,相当于很多个加密接口掺杂在一起,逐个击破即可,如文章有什么问题请及时提出,加油加油