构建安全高效的异地组网环境是现代云服务器运维与远程开发的核心需求。通过容器化技术部署节点小宝,能够利用 SD-WAN 技术在不同物理网络环境下的设备之间建立虚拟二层或三层网络,实现内网穿透与异地局域网互联。本文将深入解析基于 Docker 的部署流程、网络模型配置及实际应用场景,通过标准化步骤实现从环境检测到安全加固的全链路操作。

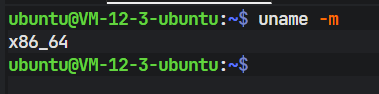

硬件架构识别与环境准备

在执行容器部署前,精准识别宿主机的 CPU 架构是确保镜像兼容性的首要步骤。Docker 镜像通常针对不同的指令集(如 x86_64 或 ARM64)进行编译,错误的镜像版本会导致容器无法启动或执行二进制文件格式错误。

通过在终端执行系统内核查看命令,可以获取当前服务器的硬件架构信息。对于 Intel 或 AMD 的主流服务器 CPU,通常返回 x86_64;对于树莓派或部分云服务器的 ARM 实例,则可能返回 aarch64 等标识。下图展示了在 Ubuntu 系统中确认架构为 x86_64 的操作结果。

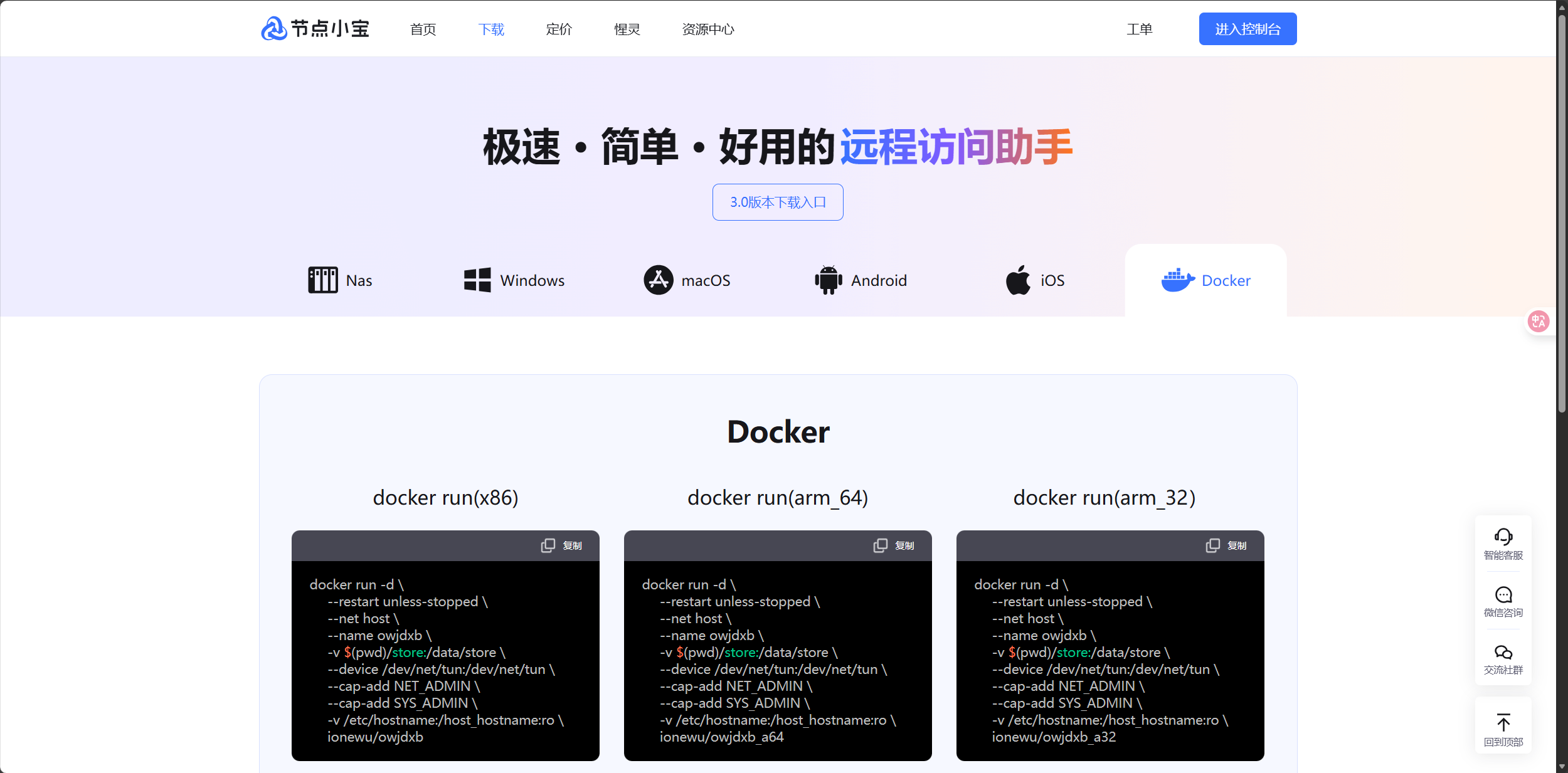

部署方案选型与镜像策略

节点小宝提供了多样化的部署路径以适应不同的宿主环境,包括原生二进制运行及容器化运行。容器化部署因其隔离性好、依赖管理简单且不污染宿主文件系统的特性,成为生产环境的首选。官方文档明确列出了针对 x86、ARM64 及 ARM32 不同架构的 Docker 启动参数,确保了从高性能服务器到边缘网关设备的全面覆盖。

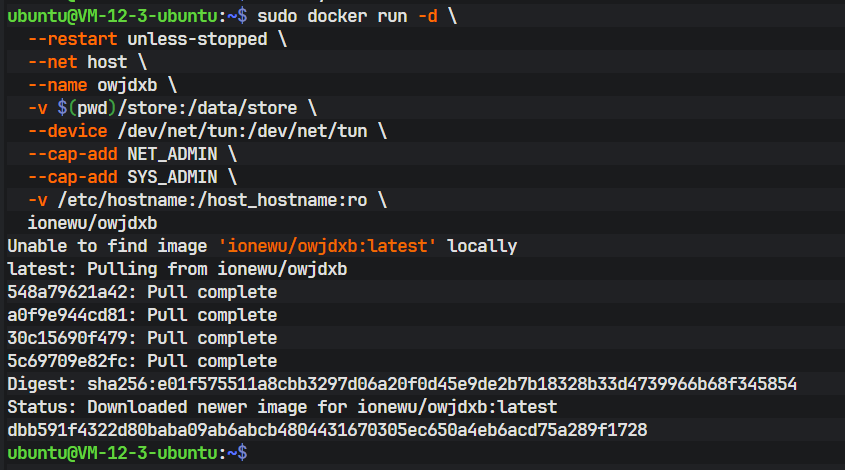

Docker 容器化部署详解

针对确认的 x86_64 架构,部署过程涉及复杂的容器参数配置,每一个参数都对应着底层的系统调用与资源限制策略。

核心启动命令如下:

bash

sudo docker run -d \

--restart unless-stopped \

--net host \

--name owjdxb \

-v $(pwd)/store:/data/store \

--device /dev/net/tun:/dev/net/tun \

--cap-add NET_ADMIN \

--cap-add SYS_ADMIN \

-v /etc/hostname:/host_hostname:ro \

ionewu/owjdxb该命令包含以下关键技术点:

- 网络模式 (

--net host):放弃 Docker 默认的 Bridge 模式,直接使用宿主机的网络栈。这是因为组网工具需要处理底层的网络包转发与路由,Host 模式能避免 NAT 转换带来的性能损耗,并确保 P2P 直连的成功率。 - 设备挂载 (

--device /dev/net/tun):将宿主机的 TUN/TAP 设备映射至容器内部。TUN 设备是虚拟网络设备,用于处理三层 IP 数据包,是构建虚拟专用网络的核心组件。 - 能力赋予 (

--cap-add NET_ADMIN,SYS_ADMIN):默认容器权限较低,无法修改网络接口或路由表。这两个标志赋予容器管理网络配置和系统管理的特权,使其能够创建虚拟网卡并修改路由规则。 - 持久化存储 (

-v ...):将配置信息和身份凭证挂载到宿主机,防止容器重启后设备 ID 丢失导致需要重新绑定。

在终端中执行上述命令后,Docker 守护进程会尝试从 Docker Hub 拉取对应的镜像层并启动容器。若本地不存在该镜像,会自动触发下载流程。下图显示了命令执行的过程,由于使用了后台运行模式 (-d),系统返回了容器的长 ID 标识。

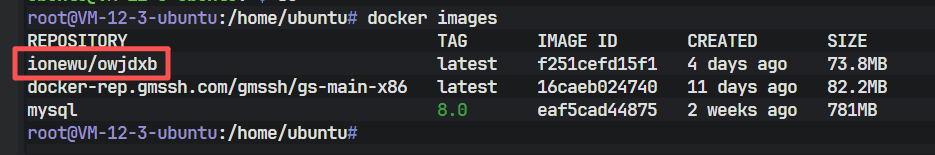

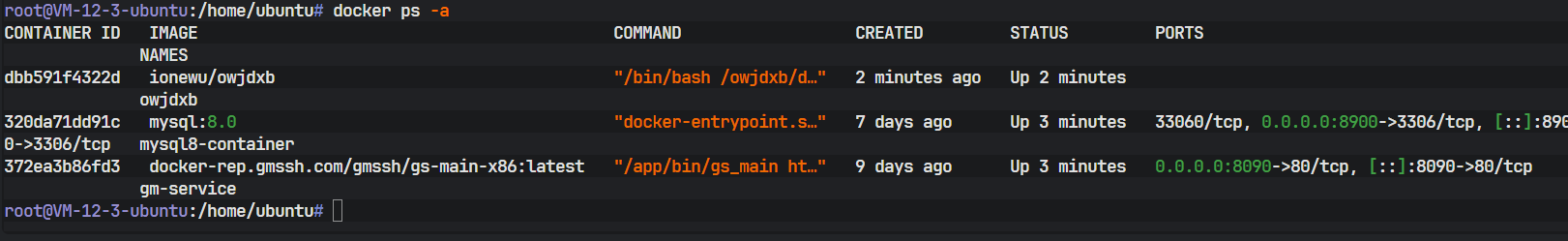

运行状态监控与验证

容器启动后,需验证镜像的完整性与运行时的健康状态。使用镜像查询命令可以列出本地已下载的镜像列表,确认 ionewu/owjdxb 镜像已正确存储且标签为 latest,这保证了使用的是最新版本的程序代码。

紧接着,通过容器状态查询命令检查实例的生命周期状态。正常的容器状态栏应显示为 Up,并持续一段时间。如果状态显示为 Exited 或 Restarting,则通常意味着权限配置错误或端口冲突。下图展示了容器已成功进入运行状态,未出现异常退出。

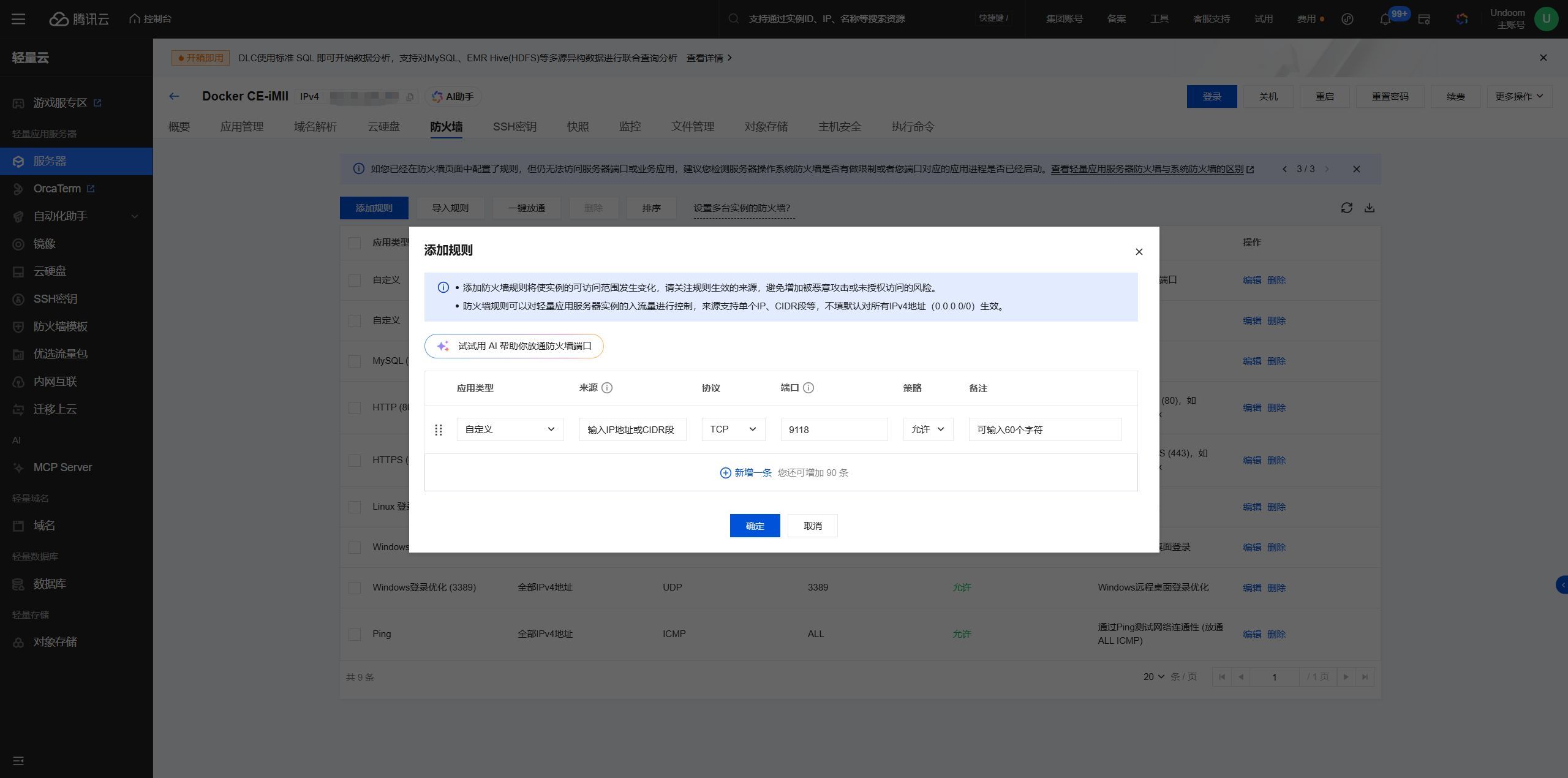

网络边界安全配置

容器启动后,服务会监听特定端口用于设备的初始化绑定与管理。节点小宝默认使用 9118 端口作为管理入口。在公有云环境中,服务器通常受到安全组或防火墙的严格管控,默认拒绝非标准端口的入站流量。

管理员必须登录云服务提供商的控制台,在实例的安全组规则中参加入站规则,协议选择 TCP,端口范围设定为 9118,源地址通常设为全开放(0.0.0.0/0)以允许从本地浏览器访问。下图演示了在云控制台防火墙策略中放行该端口的操作。

设备绑定与拓扑构建

网络通路打通后,通过本地浏览器访问 http://服务器公网IP:9118 即可进入设备的初始化界面。该界面主要用于生成设备唯一标识并将其关联至用户的云端账户。页面会显示一个绑定码或二维码,这是连接本地容器实例与云端控制中枢的密钥。

完成绑定操作后,该设备即被纳入异地组网的拓扑结构中。在节点小宝的网页控制台设备列表中,可以看到新加入的云服务器节点显示为"在线"状态。此时,该设备已不再是孤立的云主机,而是成为了虚拟专用网络中的一个节点,具备了与其他节点进行内网级通信的能力。

进入设备管理详情页,系统会分配一个虚拟 IP 地址(通常是 100.64.0.0/10 运营商级 NAT 预留网段或自定义网段)。这一 IP 地址是设备在虚拟网络中的唯一身份标识,所有经过 SD-WAN 隧道的流量都将基于此 IP 进行路由转发。

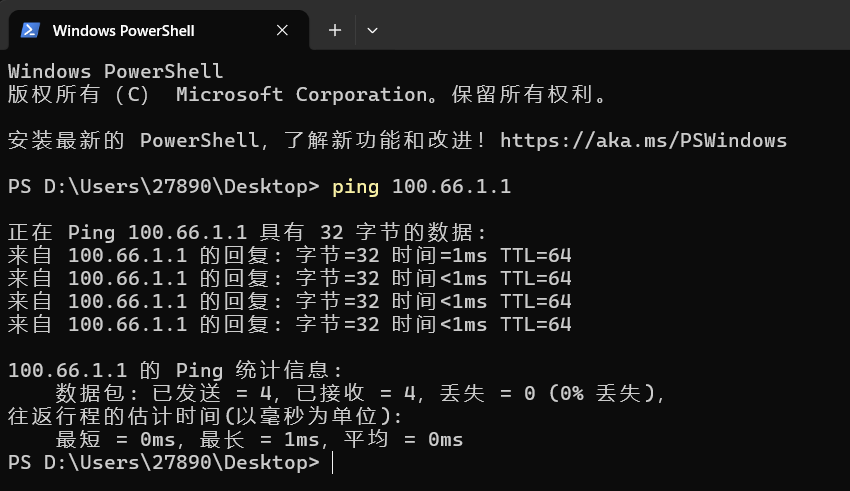

连通性测试与P2P直连验证

组网的核心价值在于跨越物理网络限制的互联互通。在本地计算机(同样安装并加入组网的客户端)的终端中,直接 Ping 云服务器分配的虚拟 IP 地址。若能接收到回显报文,证明虚拟隧道已成功建立。此时的 ICMP 数据包经过了本地封装、加密传输、云端/P2P 路由转发、解封装等一系列过程,最终到达目标服务器。低延迟的回显通常意味着成功触发了 P2P 直连技术,流量不再绕行中转服务器,而是直接在两个端点间传输。

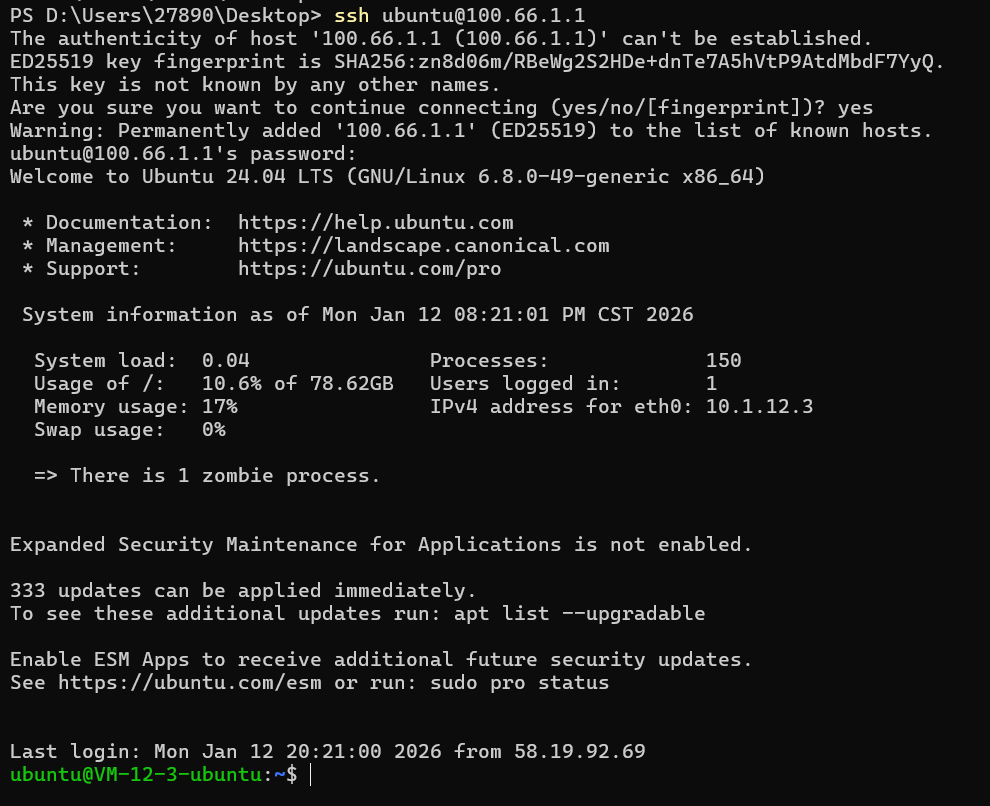

安全加固与服务隐身

异地组网的建立为服务器安全策略带来了根本性的变革。传统模式下,为了管理服务器,必须在公网防火墙开放 SSH(22端口)、MySQL(3306端口)等高危端口,这使得服务器长期暴露在暴力破解和扫描攻击的威胁下。

依托于建立的虚拟内网,运维人员现在可以实施"隐身"策略:在云防火墙中彻底关闭 22 端口及其他业务端口的公网访问权限,仅保留组网服务所需的底层通信端口。所有的管理流量强制通过加密的虚拟隧道进行。下图展示了在本地终端通过虚拟 IP(100.66.1.1)直接建立 SSH 连接的过程,这种连接方式在逻辑上等同于局域网内访问,既安全又高效。

业务场景延伸

基于此网络架构,开发者和运维人员可以构建极其灵活的业务访问模式。对于数据库维护,无需再配置复杂的 SSH 隧道或通过不安全的公网直连,直接在本地数据库管理工具(如 Navicat)的主机栏输入虚拟 IP,即可像连接本地数据库一样管理云端 MySQL。

对于代码开发场景,VS Code 的 Remote-SSH 插件可以无缝对接该虚拟网络。配置 Host 为虚拟 IP 后,开发环境的数据交换全部在加密隧道中完成,彻底解决了远程开发中的代码泄漏风险与连接不稳定问题。这种架构不仅提升了传输速率,更构建了一道坚固的安全屏障,将云端资源通过私有化隧道安全地延伸至本地工作台。