操作系统安全------物理安全

物理安全:实体和基础设施安全,是保护计算机设备、实施免地震、水灾、火灾、有害气体和其他环境事故破坏的措施和过程。

物理安全技术:对计算机及网络系统的环境、场地、设备和通信线路等采取的安全技术措施

两个物理安全

电磁干扰EMI:

电磁干扰是干扰源利用传导或辐射的方式,将电磁信号通过介质或空间耦合到电络上,从而对设备的正常运行造成不良影响。

传播路径分:传导干扰、辐射干扰

干扰三要素:干扰源、干扰传播途径、敏感器件

电磁泄露EML:

电磁泄漏是指电子设备工作时,其寄生电磁信号或谐波通过地线、电源线和信号线或空间向外扩散的现象。

抗电磁干扰/泄露方法:使用电磁兼容设备、屏蔽、滤波

电磁兼容性EMC:

设备在正常运行过程中对所在环境产生的电磁干扰不能超过一定的限值;

设备对所在环境中存在的电磁干扰具有一定程度的抗扰度

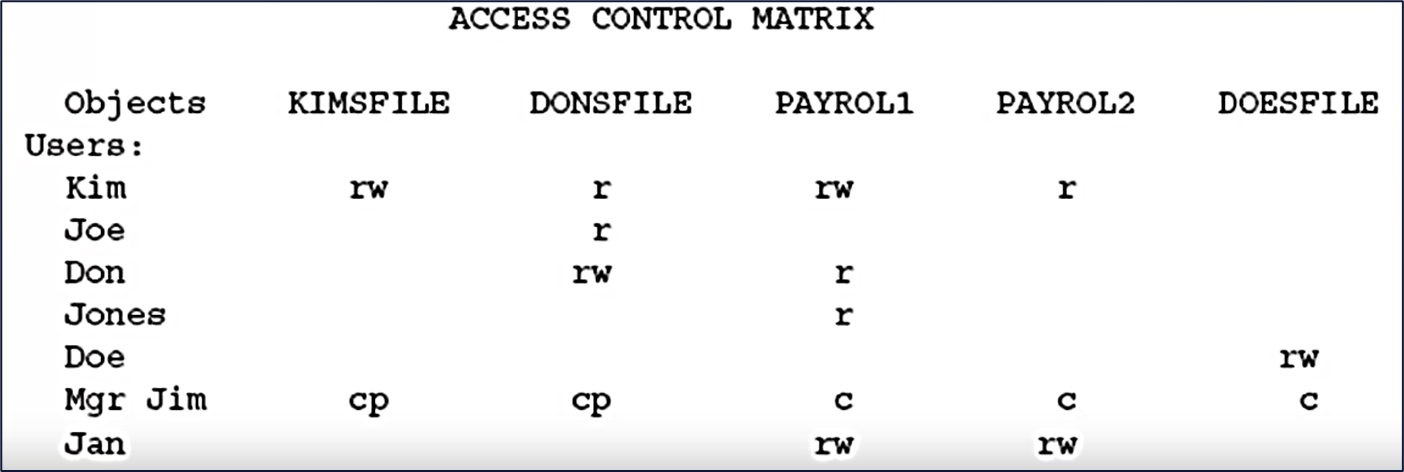

操作系统安全------访问控制

主体:文件 客体:用户/进程

访问控制机制:

授权、确定访问权限、实施访问权限

自主访问控制DAC:

基于客体所属用户/组身份,约束对客体的访问

分类:基于主体(行)/客体(列)的访问控制矩阵信息

基于行:能力表、前缀表、口令

基于列:存取控制表ACL

方法一:Linux中,9bit位访问模式:rw_,r_x,r__或654

前三位Owner,此客体权限

中间Group,owner同组用户权限

后三位Other,其他用户权限

缺点:不能精确到某个用户

方法二:对无法满足一的用户使用ACL<type,id,perm>(<用户/用户组ID,id,权限>)

setfacl -m u:testu1:rwx, g:testg1:r file1

setfacl:设置文件 ACL

-m:修改

u:testu1:rwx:u用户 g用户组

强制访问控制(MAC)

基于对象中包含信息的敏感标签以及主体访问此敏感标签信息的正式授权来限制对客体的访问控制

DAC多级安全

用户具有的许可级别大于或等于信息密级时可以合法获取信息

目标:实施强制机密性安全策略,确保信息不会被无意泄露

安全级(BLP)

保密级别+范畴集(安全级涉及的领域)

不可上读,不可下写

1支配2

File**:{secret: NATO,**NUCLEAR)

User1: {top secret: NATO**,NUCLEAR,**CRYPTO)

User2: {top secret: NATO**,**CRYTPO}

访问控制对比

| 项目 | 自主访问控制(DAC) | 强制访问控制(MAC) |

|---|---|---|

| 定义 | 用来决定一个用户是否有权访问特定客体的访问约束机制 | 将系统中的信息按密级和类别进行管理,以保证用户只能访问被允许的信息 |

| 控制主体 | 客体的属主(Owner)自己决定 | 系统强制控制,用户不能随意改变访问权限 |

| 访问授权 | 属主可以将自己的客体访问权或部分访问权授予其他主体 | 访问权限由系统根据安全标签(安全级、范畴)判断 |

| 安全属性标记 | 不强制,主要由属主控制 | 主体与客体都标记固定的安全属性,如安全级、范畴、访问权限 |

| 访问判定机制 | 通过属主授权检查主体是否有权访问 | 系统在每次访问时检测安全属性,决定是否允许访问 |

| 优点 | 灵活,易于用户协作 | 高安全性,可防止用户绕过安全策略或意外泄密 |

| 缺点 | 用户可能误授权,易造成信息泄露 | 灵活性低,需要系统严格管理安全属性 |

| 典型实现 | UNIX 文件权限(Owner/Group/Other + ACL) | BLP(Bell-LaPadula)、Biba 模型等多级安全系统 |

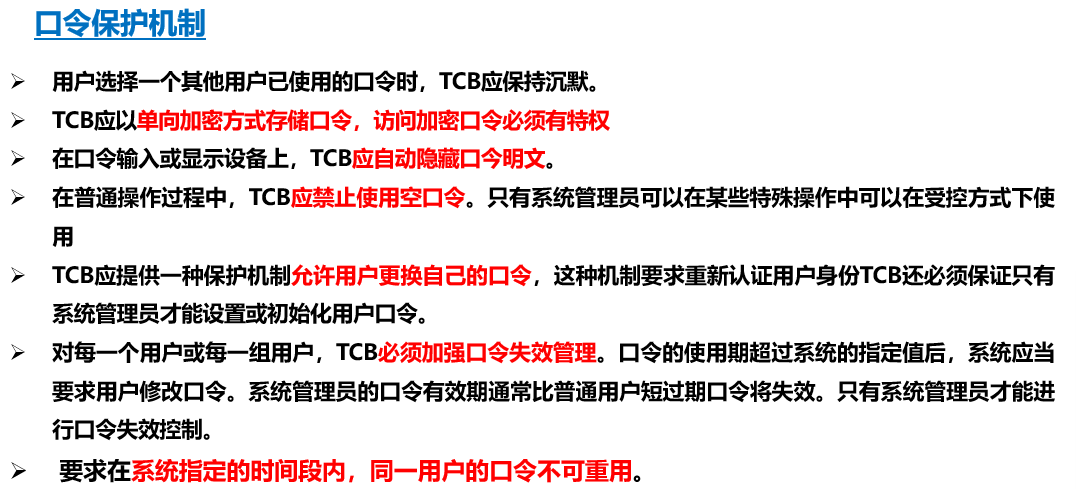

操作系统安全------标识与鉴别

标识:要求系统对用户的身份进行有效标记,且要求代表用户身份的特定名称,及用户标识符uid必须满足:唯一且不能被伪造

鉴别:将用户标识符与用户联系的过程

识别用户真实身份

要求用户提供能证明他身份的特殊信息,如口令

TCB(Trusted Computing Base) :操作系统或计算机系统中 负责执行安全策略、保证系统安全的所有硬件、软件和固件组件的集合

操作系统安全------可信路径

用于保障用户和真实的内核通信的机制

安全注意键(SAK)机制的实现方法:

在一秒钟内连续按下一个或一组键(在Linux X86 平台上,SAK是ALT-SysRq-key),TCB 在按键传送到一个进程之前进行监视,以阻止SAK 机制被其他入侵进程截取。一旦可信路径建立,用户可进行登陆。

操作系统安全------安全审计

概念:对系统中安全相关行为进行记录、检查和审核

目的:检测和阻止非法用户对计算机系统的入侵,并显示合法用户的误操作

意义:审计员可从审计追踪中获得详细、可靠的信息,为系统事故原因的查询、定位,事故发生前的预测、报警以及事故发生后的实时处理提供证据。

满足:审计所有必要事件、保障审计追踪过程及信息的完整性

分类:(系统主客体)

主体审计事件 :记录系统中所有执行安全相关活动的主体,这类审计事件即主体审计事件。

客体审计事件 :关注的是对安全攸关的系统客体(或文件) 进行的存取活动。

建立可信路径:

使用终端向核心发送一个特殊信号:Alt+SysrRq+key

操作系统安全------最小特权

最小特权:系统不应该给用户超过执行任务所需特权以外的特权

方法:

将超级用户的特权划分为一组细粒度的特权

将这些特权分别授予不同的系统操作员/管理员,使各种系统操作员/管理员只具有完成其任务所需的特权

目标:减少由于特权用户口令丢失或错误软件、恶意软件、误操作所引起的损失

操作系统安全------隐蔽通道

隐蔽通道是允许进程以违反系统安全策略的方法传递信息的通道。

除了正常的用户间通信外,间接的、违背保密性策略的信息泄露途径被统称为隐蔽通道

分类:双方利用的共享资源不同

隐蔽存储通道

隐蔽定时通道

抑制方法:

消除:设法消除产生隐蔽通道的共享单元的共享性,去掉或改造可能导致隐蔽通道的借口和机制

限制带宽:通过故意引入噪音、延迟甚至虚拟时间等,将通道的带宽减低到一个可以接受的限度

审计:利用审计功能监视和记录隐蔽通道的信息传输情况

密码学基础

密码体制构成:

<M,C,K,E,D>

明文,密文,密钥,加密算法,解密算法

分类

根据加解密分类:

对称加密:DES,AES,RC4

非对称加密:RSA,ECC

根据密钥使用方式分:

流密码

分组密码

密码学:密码编制学+密码分析学

密码设计方法:

公开原则性:不依赖算法,依赖对密钥的保密

扩散和混淆:影响扩散,关系复杂

扩散:改变明文一个字符,密文多个字符改变

迭代与乘积:轮函数+多种密码方式

DES加密

特点:

分组密码:64位

面向二进制数据的密码算法

加解密同一套算法

涉及置换、代替、代数等基本密码技术

feistel结构

3DES

优势:

3密钥的3DES:密钥长度168

2密钥的3DES:密钥长度12

安全:密钥足够长,充分分析和实践检验

兼容性好

弱势:

速度慢

s盒

性质:

非线性变换,安全的关键

保密的,起混淆作用

共有八个s盒 并行作用

6个输入,4个输出,非线性压缩变换

123456:16组成行号,234组成列号

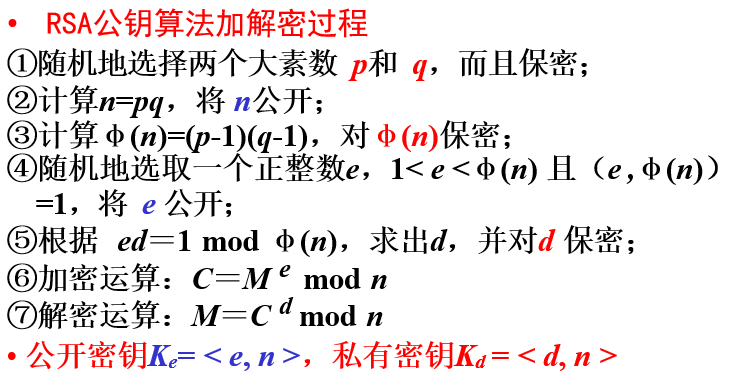

公钥密码

基本:

分为公钥和私钥

公钥不能推出私钥,公开公钥

私钥不能推出公钥,公钥为指纹,实现数字签名

公钥加密:保密性

私钥加密:数字签名

RSA:

算法 加解密过程

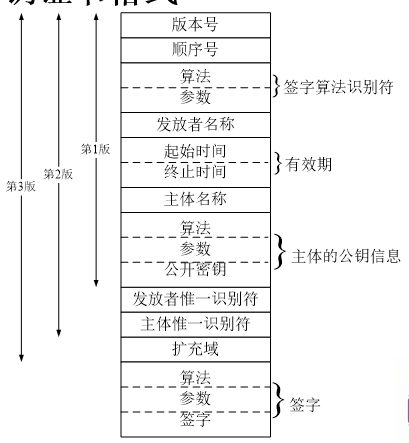

公钥证书

证书格式:

证书流程:

HASH函数(压缩变换)

作用:

消息完整性验证

作为消息验证码MAC,用于身份认证

辅助数字签名

定义:

将任意长度的数据M变换为定长的码h,记为h=Hash(M)或h=H(M)

实用性:计算高效

安全性:

单向性:无法反向解密

抗弱碰撞性:一个哈希值不能被一样的哈希值反向推出另一个明文

抗强碰撞性:两个一样的哈希值的原文不一样

基本应用

消息认证

辅助数字签名

消息认证码

应用:

仅消息认证,不保密

消息认证和保密性:与明文捆绑

消息认证和保密性:与密文捆绑