8.src漏洞挖掘思路(一)_ev_笔记

一、src漏洞挖掘思路

00:00

1. 遵纪守法

00:10

- 基本要求:根据《中华人民共和国网络安全法》第十二条,任何个人和组织使用网络应当遵守宪法法律,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益等活动。

- 禁止行为:

- 不得非法侵入他人网络、干扰网络正常功能、窃取网络数据

- 不得提供专门用于侵入网络的程序、工具

- 不得窃取或以其他非法方式获取个人信息

- 不得非法出售或非法向他人提供个人信息

- 法律责任:

- 违反个人信息保护规定,尚不构成犯罪的,可处违法所得1-10倍罚款,无违法所得的处100万元以下罚款

- 非法侵入计算机信息系统罪:处3年以下有期徒刑或拘役

- 破坏计算机信息系统罪:后果严重的处5年以下有期徒刑,特别严重的处5年以上有期徒刑

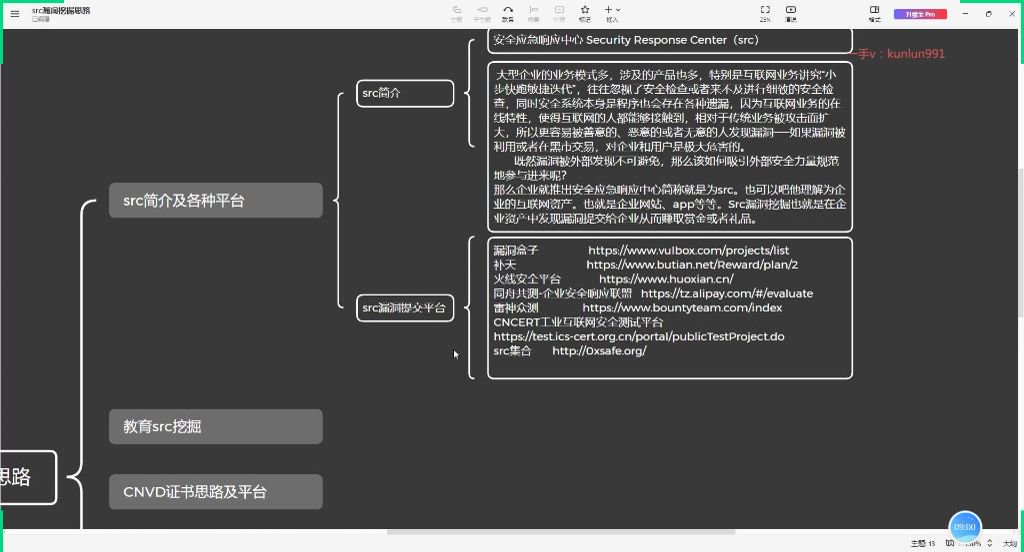

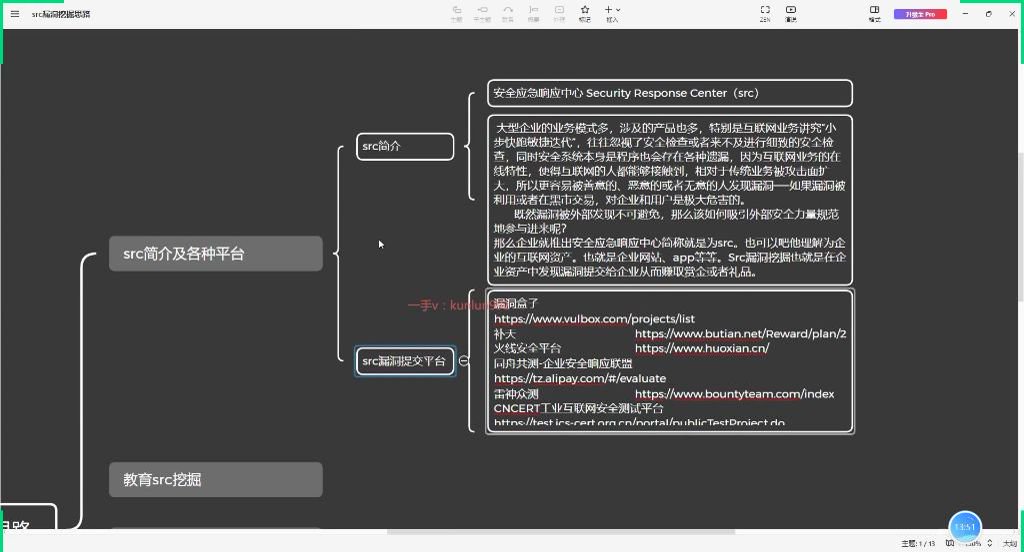

2. 安全应急响应中心简介

01:19

1)企业的业务模式

01:59

- 互联网业务特点:

- 采用"小步快跑敏捷迭代"开发模式

- 往往忽视安全检查或来不及进行细致检查

- 安全系统本身作为程序也存在各种遗漏

- 风险来源:

- 互联网业务的在线特性扩大了攻击面

- 漏洞可能被善意、恶意或无意的人员发现

- 漏洞在黑市交易会对企业和用户造成极大危害

2)网络安全

03:10

- 历史发展:

- 早期系统开发未充分考虑安全性

- 随着网络发展,安全漏洞问题逐渐显现

- 开发者开始注重网络安全防护

- 防护困境:

- 即使学习漏洞知识自行排查,仍可能遗漏漏洞

- 恶意人员可能发现开发者未发现的漏洞

3)吸引外部安全力量

03:53

- 解决方案:

- 企业建立安全应急响应中心(SRC)

- 鼓励外部人员规范提交发现的漏洞

- 通过积分或现金奖励激励参与者

- 运作机制:

- 安全研究人员在企业资产中发现漏洞

- 通过SRC平台提交漏洞报告

- 企业评估后给予相应奖励

4)企业资产中的漏洞

04:49

- SRC定义:

- 全称:Security Response Center

- 可理解为企业的互联网资产(网站、APP等)

- 漏洞挖掘:

- 在企业资产中发现并提交漏洞

- 可获得赏金或礼品奖励

- 典型案例:

- 商城系统漏洞可能导致用户信息泄露

- 漏洞被利用会对企业和用户造成双重损害

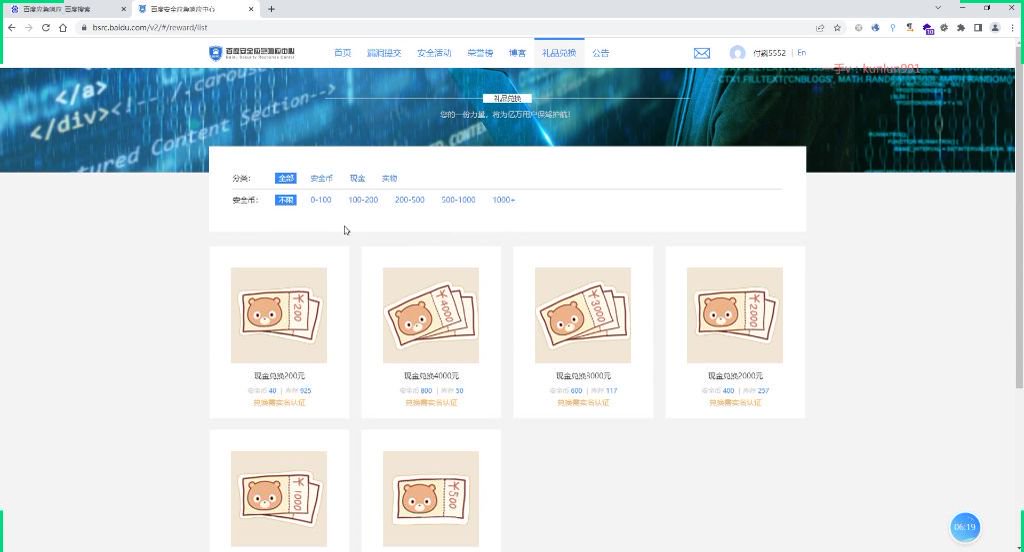

5)百度安全应急响应中心

05:37

- 平台功能:

- 提供漏洞提交、安全活动、荣誉榜等功能

- 支持安全币兑换现金或实物奖励

- 漏洞提交要求:

- 需详细描述发现方式和重现步骤

- 需提供POC证明和修复建议

- 测试过程中不得大规模获取数据

- 奖励机制:

- 漏洞分级:无危害、低危、中危、高危、严重

- 月度排名TOP3且总分800+的用户可获得额外奖励

- 危害大、利用方式新的漏洞最高可获得100万奖励

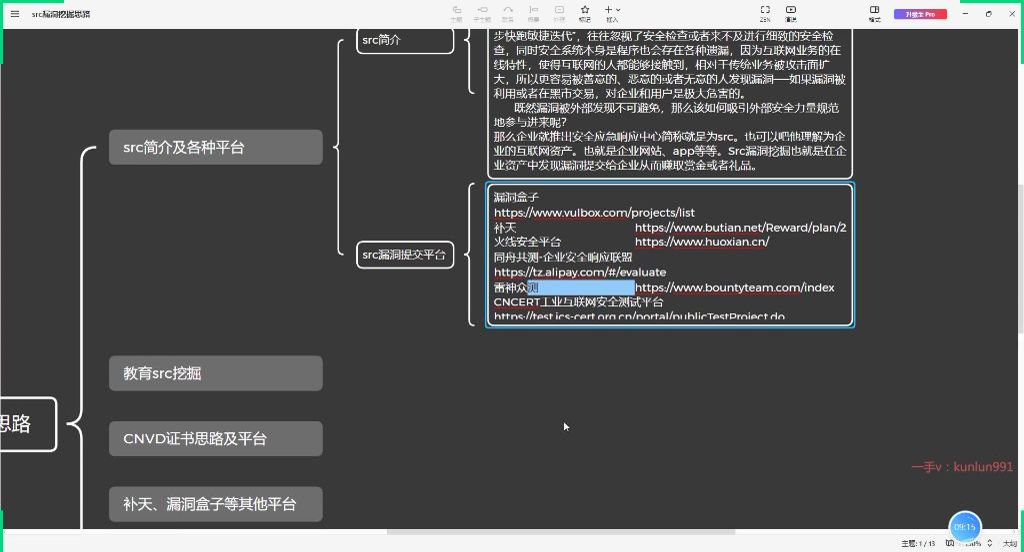

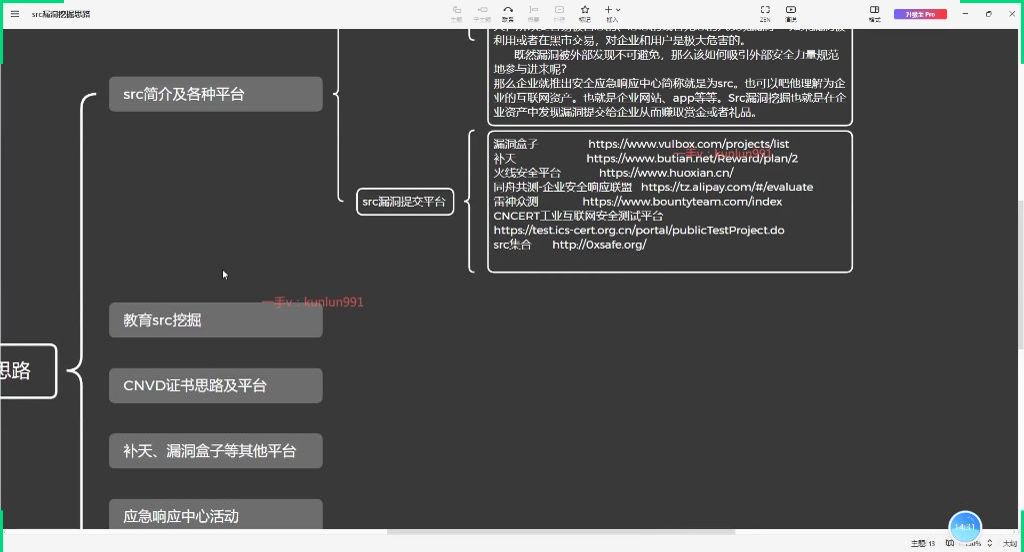

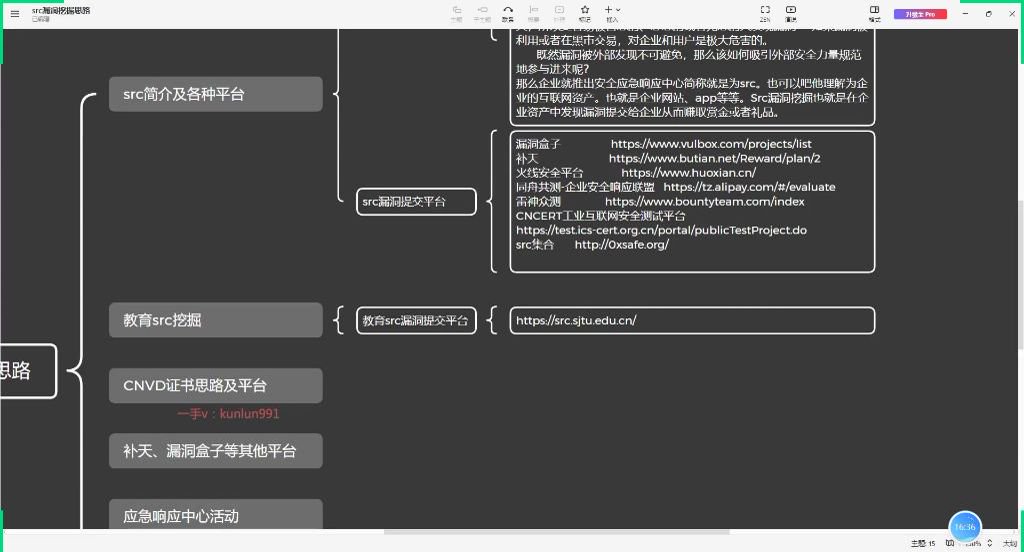

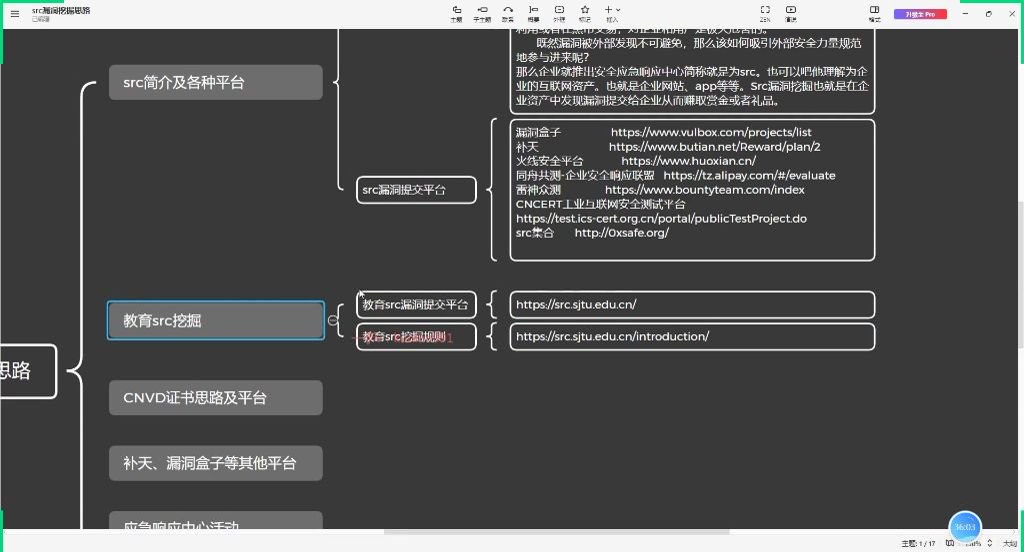

3. src漏洞提交平台

08:49

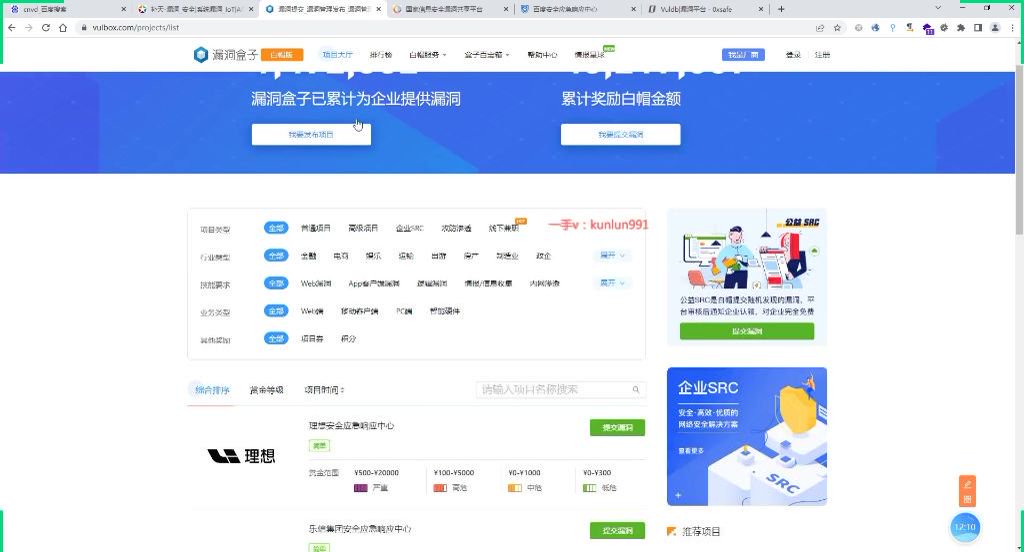

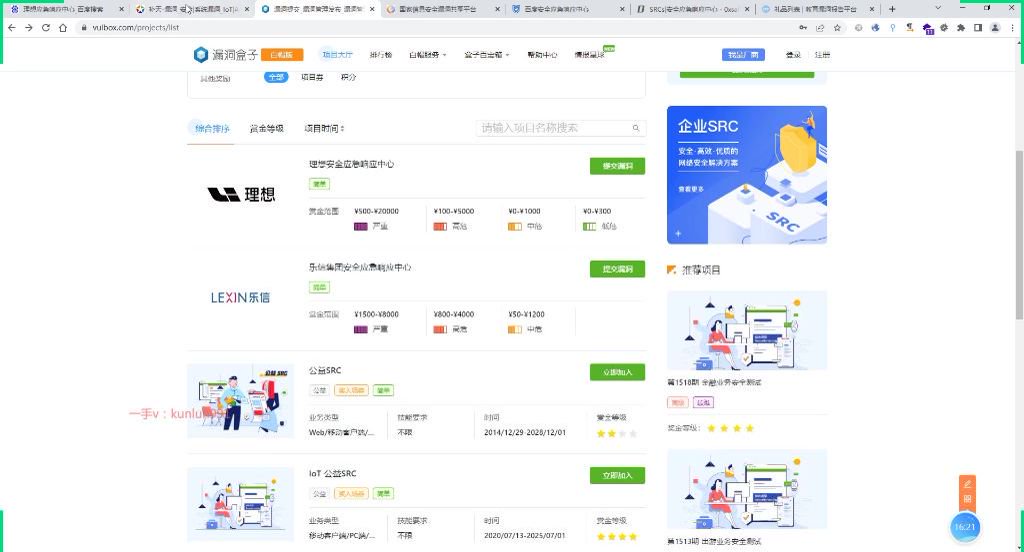

1)漏洞盒子

08:53

- 平台性质: 企业安全应急响应中心(SRC)的漏洞提交平台

- 业务背景:

- 互联网企业业务模式复杂,产品迭代快("小步快跑敏捷迭代")

- 安全检查常被忽视或来不及细致检查

- 安全系统本身可能存在程序漏洞

- 风险特征:

- 在线业务使攻击面扩大

- 漏洞可能被善意/恶意/无意发现

- 漏洞在黑市交易会对企业和用户造成危害

- 解决方案:

- 通过SRC吸引外部安全力量规范参与

- 白帽子在企业资产(网站/APP等)中发现漏洞可获取赏金或礼品

- 平台链接: https://www.vulbox.com/projects/list

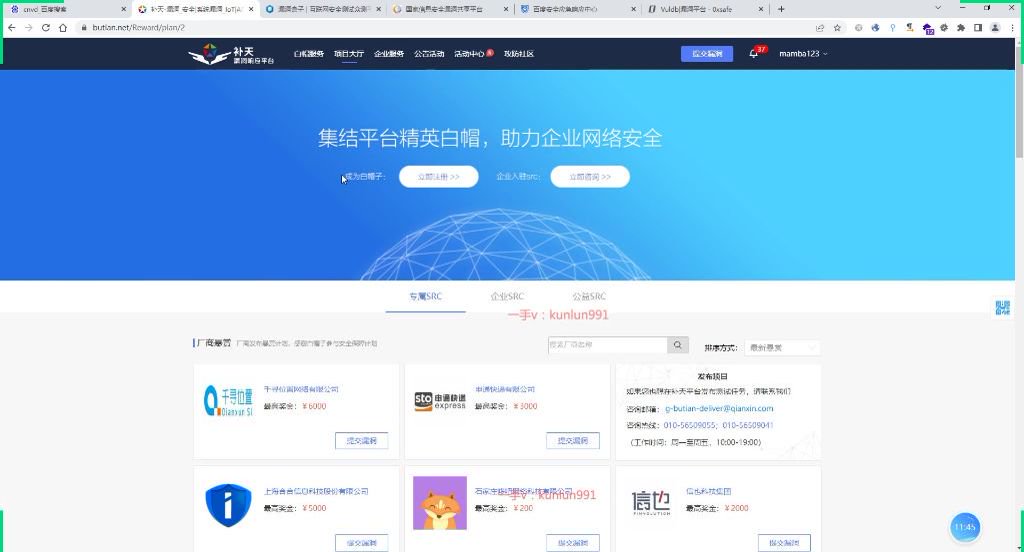

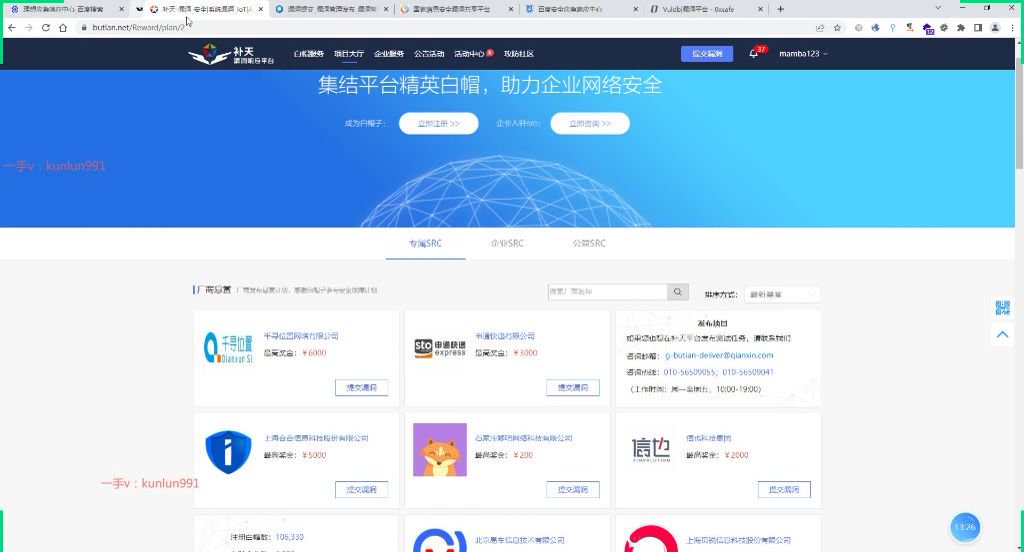

2)补天

09:04

- 平台性质: 企业安全应急响应中心(SRC)的漏洞提交平台

- 功能特点:

- 与漏洞盒子同属常见SRC平台

- 支持白帽子提交企业资产漏洞

- 提供漏洞奖励机制

- 平台链接: https://www.butian.net/Reward/plan/2

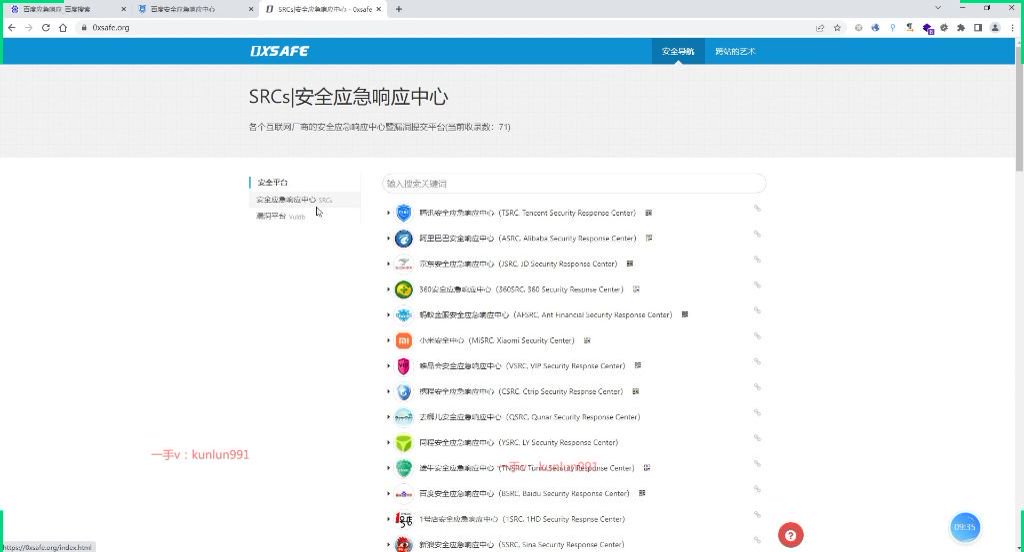

3)企业SRC平台合集

- 综合平台

- 平台分类:

- 漏洞平台(如补天、漏洞盒子)

- 企业自建安全应急响应中心平台

- 合集网站: http://0xsafe.org (收录71家企业SRC)

- 典型企业SRC:

- 腾讯安全应急响应中心(TSRC)

- 阿里巴巴安全响应中心(ASRC)

- 京东安全应急响应中心(JSRC)

- 360安全应急响应中心(360SRC)

- 蚂蚁金服安全应急响应中心(APSRC)

- 小米安全中心(MiSRC)

- 唯品会安全应急响应中心(VSRC)

- 携程安全响应中心(CSRC)

- 百度安全应急响应中心(BSRC)

- 企业SRC特点

- 运营模式:

- 各企业独立运营自身SRC平台

- 仅接收本企业相关产品的漏洞报告

- 激励机制:

- 提供安全币/积分奖励

- 可兑换奖品或现金(如360SRC严重漏洞奖励¥10000起)

- 典型流程:

- 白帽子发现企业产品漏洞

- 通过企业官网SRC提交漏洞

- 企业验证后发放奖励

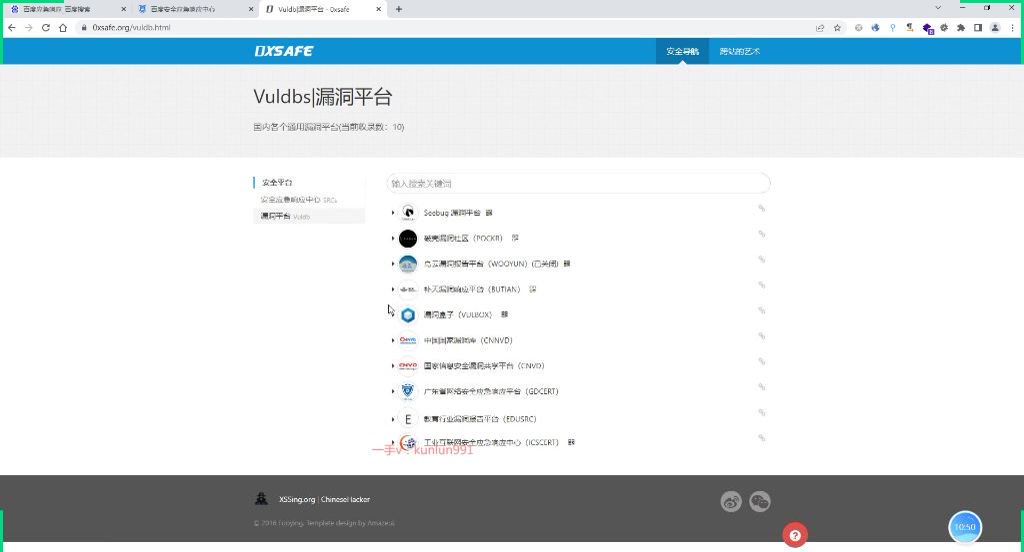

4)漏洞平台

10:43

- 平台性质: 相当于漏洞合集平台,用于集中收录和展示各类网站漏洞

- 主要功能:

- 提供漏洞提交渠道

- 进行漏洞审核

- 通知厂商修复

- 管理奖励机制

- 国内主流漏洞平台

- 代表性平台:

- 漏洞盒子(Vulbox)

- 补天漏洞响应平台(Butian)

- 破壳漏社区(POCKR)

- 乌云漏洞报告平台(WOOYUN,已关闭)

- 中国国家漏洞库(CNNVD)

- 国家信息安全共享平台(CNVD)

- 广东省网络安全应急平台(GDCERT)

- 教育行业报告平台(EDUSRC)

- 工业互联网安全应急中心(ICSCERT)

- 平台特点:

- 收录漏洞数量庞大(如补天平台报告漏洞总数达1,095,322个)

- 白帽专家数量众多(如补天平台有106,330名白帽专家)

- 影响企业范围广(如补天平台漏洞影响企业数达331,045家)

- 平台运作机制

- 提交流程:

- 白帽发现漏洞后可在平台提交

- 平台审核漏洞真实性

- 通知存在漏洞的厂商

- 厂商进行漏洞修复

- 奖励机制:

- 厂商可选择给予白帽奖励

- 奖励金额不等(如申通快递项目最高奖金¥3,000,信也科技最高奖金¥5,000)

- 奖励形式包括现金、积分等

- 平台共性特征

- 核心功能:

- 批量收录各类网站漏洞

- 提供统一的漏洞管理平台

- 促进白帽与厂商的协作

- 平台价值:

- 为白帽提供规范的漏洞提交渠道

- 帮助企业及时发现和修复安全漏洞

- 维护整体网络安全环境

- 典型项目案例:

- 千寻位置网络有限公司

- 申通快递有限公司(最高奖金¥3,000)

- 上海合合信息科技股份有限公司

- 信也科技集团(最高奖金¥5,000)

- 石家庄暖网络科技有限公司(最高奖金¥200)

5)漏洞提交平台概述

11:56

- 平台分类:分为专属SRC和企业SRC两种类型,其中专属SRC针对特定企业,企业SRC面向更广泛的企业安全需求。

- 注册规模:补天平台已注册白帽黑客105,330人,集结平台精英为企业提供网络安全服务。

- 奖励机制:不同厂商提供不同金额的漏洞奖励,例如千寻位置最高奖金¥6000,中通快递最高奖金¥3000。

- 项目大厅功能

- 入驻机制:各应急响应中心入驻漏洞平台,形成项目大厅供白帽黑客选择。

- 项目类型:包含公益SRC、企业SRC、攻防渗透等多种类型,公益SRC对企业完全免费。

- 筛选条件:可按项目类型、行业类型、技能要求、业务类型、奖金范围等多维度筛选。

- 漏洞提交方式

- 直接提交:可通过理想安全应急响应中心单独提交漏洞。

- 平台提交:也可通过漏洞盒子等平台统一提交,两种方式均可获得奖励。

- 搜索验证:建议先搜索确认目标企业是否有独立应急响应中心。

6)安全应急响应中心(SRC)

- 定义:企业为吸引外部安全力量规范参与漏洞发现而设立的机构,简称SRC。

- 作用:管理企业互联网资产(网站、APP等)的安全漏洞。

- 奖励形式:包括现金奖励(最高十万元)和积分兑换两种形式。

- 教育SRC特点

- 特殊性:教育机构通常不单独设立SRC,而是采用统一的教育SRC平台。

- 原因:学校单独管理SRC成本高、难度大,采用统一平台更经济高效。

- 平台示例:CNVD、补天、漏洞盒子等都包含教育类漏洞提交专区。

- 主要漏洞平台

7)漏洞奖励标准

- 分级奖励:

- 1级:¥50-1000元

- 2级:¥100-5000元

- 3级:¥500-20000元

- 4级(严重):¥2000-100000元

- 注意事项:漏洞未修复前不得对外传播,需严格遵守平台规则。

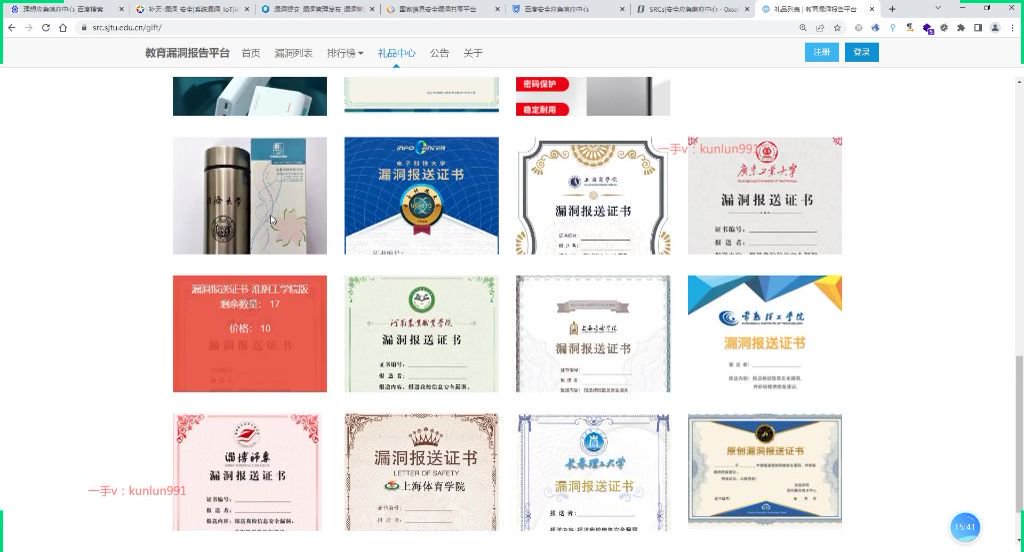

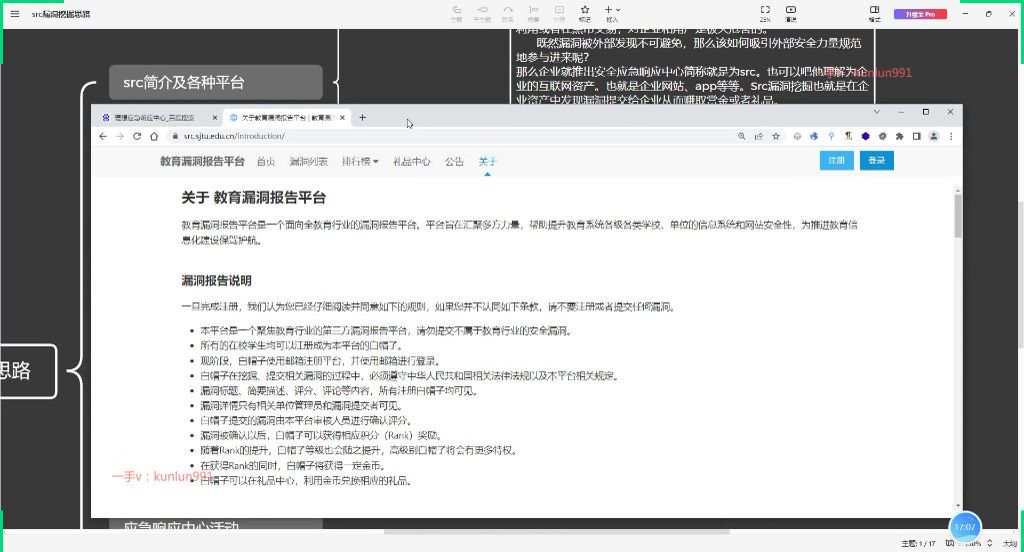

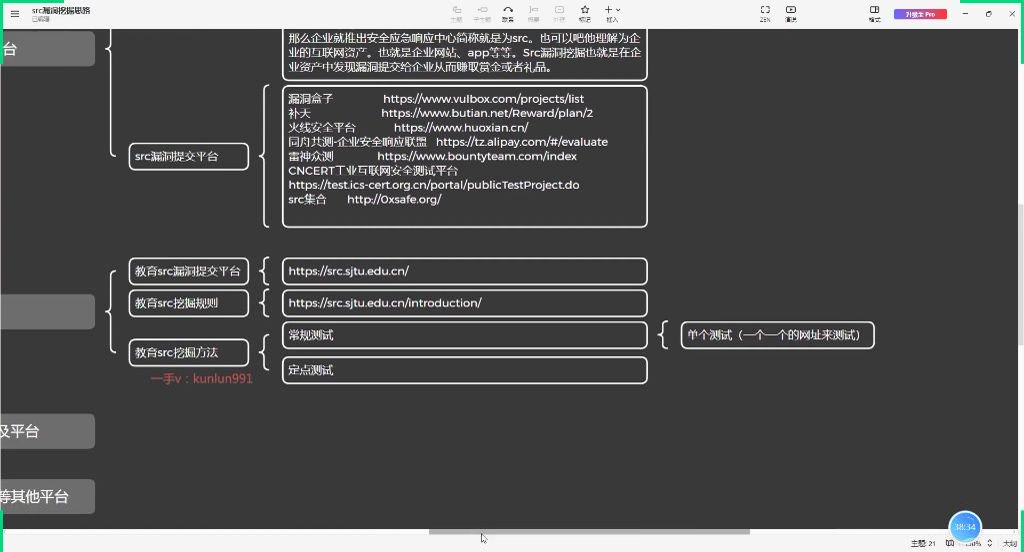

8)教育src挖掘思路

13:47

- 教育SRC提交平台14:38

- 平台背景:企业设立安全应急响应中心(SRC)是为了吸引外部安全力量规范参与漏洞挖掘,避免漏洞在黑市交易造成危害。

- 主要功能:白帽子通过挖掘企业网站、APP等互联网资产中的漏洞提交给企业,可获得赏金或礼品奖励。

- 常见平台:

- 漏洞盒子:https://www.vulbox.com/projects/list

- 补天:https://www.butian.net/Reward/plan/2

- 火线安全平台:https://www.huoxian.cn/

- 同舟共测-企业安全响应联盟:https://tz.alipay.com/#/evaluate

- 雷神众测:https://www.bountyteam.com/index

- CNCERT工业互联网安全测试平台:https://test.ics-cert.org.cn/portal/publicTestProject.do

- 教育漏洞报告平台

- 平台地址:http://src.s tu.edu.cn(教育专属平台)

- 主要特点:

- 主要面向高校、职业学校等教育机构(域名后缀为.edu.cn)

- 提交的漏洞案例包括:敏感信息泄露、逻辑缺陷、弱口令等

- 漏洞等级分为:低危、中危、高危

- 最新漏洞示例:

- 上海电子信息职业技术学院存在敏感信息泄露(低危)

- 四川省教育厅存在弱口令(中危)

- 东北农业大学存在弱口令(低危)

- 安徽科技学院存在弱口令

- 江西泰豪动漫职业学院存在逻辑缺陷(中危)

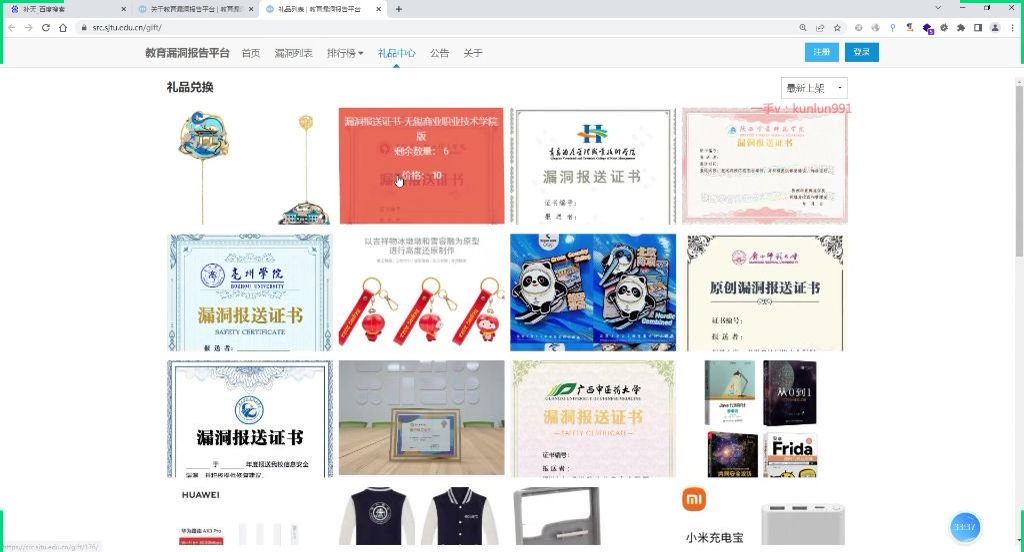

- 奖励机制

- 积分制度:通过提交漏洞获取积分兑换奖励

- 奖励类型:

- 漏洞报送证书(如电子科技大学、淮阴工学院等版本)

- 实物奖品:吉祥物冰墩墩和雪容融模型、华为/小米充电宝等

- 邀请码(用于特定测试场景)

- 证书价值:在求职面试时可作为专业能力的证明,是重要的加分项

- 与其他SRC平台的区别

- 奖励形式:

- 教育平台:以证书和实物奖励为主

- 商业平台(如漏洞盒子):直接提供现金奖励(500-20000元不等)

- 项目类型:

- 教育平台:专注于教育机构漏洞

- 商业平台:涵盖金融、IoT等多领域安全测试

- 参与方式:

- 教育平台:开放提交

- 商业平台:部分项目需要特定资格(如公益SRC需要申请)

- 教育SRC挖掘规则16:37

- 平台定义:教育漏洞报告平台是面向全教育行业的第三方漏洞报告平台,旨在提升教育系统各级单位的信息安全水平。

- 参与资格:所有在校学生均可注册成为平台白帽子,使用邮箱进行注册和登录。

- 漏洞报告说明17:02

- 基本规则:

- 行业限制:仅接收教育行业相关漏洞,非教育行业漏洞不予受理

- 法律合规:必须遵守中国法律法规及平台规定,违规操作将承担法律责任

- 信息可见性:漏洞标题、描述等内容对所有白帽子可见,但漏洞详情仅管理员和提交者可见

- 奖励机制:漏洞确认后获得Rank积分和金币,可用于兑换礼品

- 漏洞挖掘过程中不允许的行为22:11

- 机密性违规行为

- 用户信息处理:

- 禁止留存:验证越权漏洞后不得保存用户信息和系统文件

- 数据库查询限制:SQL注入验证时仅可获取库表结构,禁止查询个人/业务数据

- 权限获取限制:获得主机权限后不得获取其他用户数据

- 跳板禁止:严禁利用已控制主机作为跳板扫描内网

- 可用性违规行为

- 扫描限制:

- 流量控制:禁止大流量扫描(建议使用1-2个线程)

- 拒绝服务:严禁任何可能导致系统瘫痪的测试(如DDoS攻击)

- 业务影响:不得影响目标系统正常收入和经济利益

- 完整性违规行为

- 系统操作限制:

- 后台管理:获取后台权限后禁止执行增删改操作

- 文件操作:禁止删除/修改系统文件,包括源码备份

- 后门清理:验证后必须删除所有测试文件(如Webshell)

- 其他重要规范

- 支付漏洞:需在报告中说明测试账户,禁止利用漏洞牟利

- 漏洞保密:严禁将漏洞信息泄露给无关人员

- 误操作处理:发生误操作需立即联系平台工作人员说明情况

- 机密性违规行为

- 漏洞评分标准29:56

- 等级划分

- 严重(9-10分):

- 远程命令执行、上传Webshell等直接获取服务器权限的漏洞

- 能获取大量信息的SQL注入漏洞

- 获取单位核心机密的漏洞

- 高危(7-9分):

- 普通系统的权限获取漏洞

- 严重逻辑缺陷(如任意账号密码修改)

- 批量盗取用户身份的漏洞

- 评分技巧

- 报告撰写:适当强调漏洞潜在危害(如将仅能查表名的SQL注入描述为可能获取系统权限)

- 审核注意:具体评级由审核人员根据实际影响判定,相同漏洞在不同平台可能评分不同

- 降级情形

- 常见降级因素:

- 已知未修复漏洞

- 触发条件苛刻的漏洞

- 相似漏洞重复提交

- 无详细利用方法的漏洞

- 需要管理员权限才能触发的漏洞

- 奖励机制

- 积分兑换:Rank积分可1:1兑换金币,用于兑换证书等礼品

- 奖励范围:仅限教育部、各级教育局、学校及相关教育软件的漏洞

- 等级划分

4. SRC挖掘方法

36:04

1)常规测试

36:27

- 基本概念:SRC(安全应急响应中心)是企业建立的互联网资产安全平台,包括网站、APP等,通过吸引外部安全人员规范提交漏洞。

- 主要平台:

- 漏洞定级:

- 由专员根据实际标准定级,一般不会将高危漏洞故意定为低危

- 教育SRC低危漏洞标准:需要用户交互触发、条件严苛环境下才能利用等

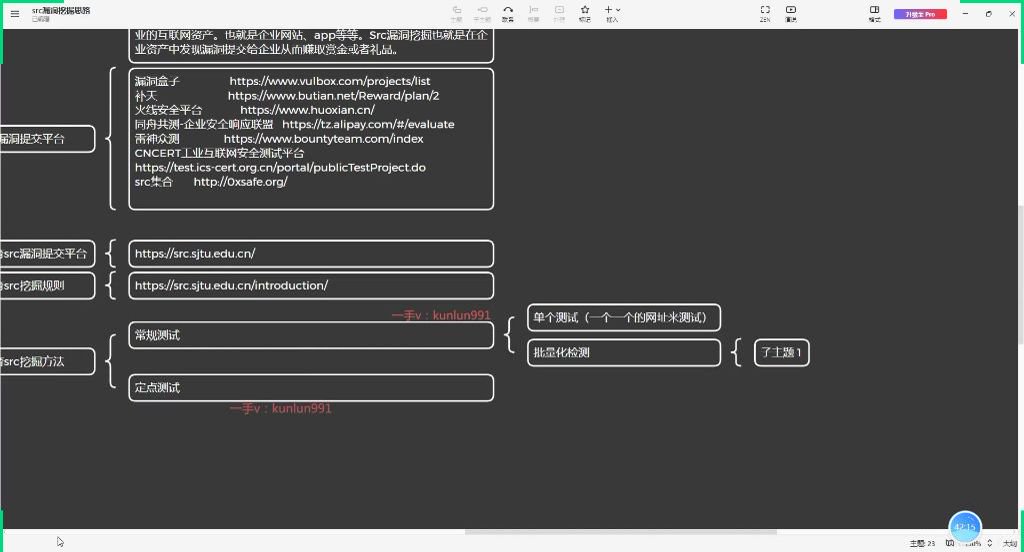

2)批量化测试

38:34

- 两种测试方式对比:

- 单个测试:逐个网址测试,耗时但细致,适合深度挖掘

- 批量化测试:自动化扫描多个目标,效率高但只能发现基础漏洞

- 适用场景:

- 冲排名(如教育SRC排行榜)

- 快速获取基础漏洞奖励

- 工作流程:

- 自动化工具扫描筛选简单漏洞

- 手工验证漏洞有效性

- 对复杂漏洞进行深度信息收集和测试

3)批量化测试操作方式

41:59

- 确定目标范围42:17

- 范围定义方法:

- 按域名特征:如教育类网站常用".edu.cn"后缀

- 按机构名称:通过学校/单位名称搜索对应网址

- 优势对比:

- 域名特征法:覆盖面广但目标不明确

- 名称搜索法:目标明确但需要额外收集名称列表

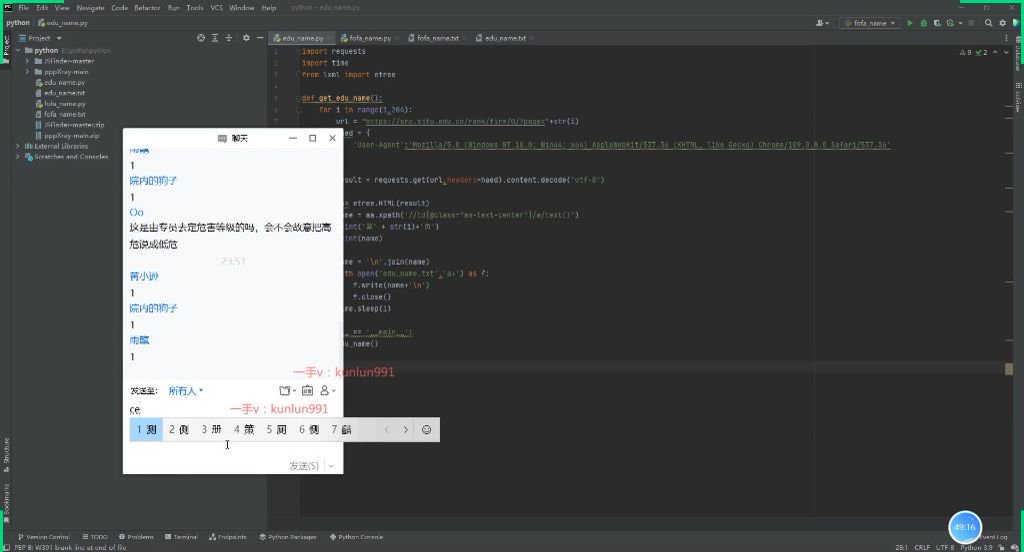

- 通过网站搜索对应网址43:38

- 数据收集工具:

- 手动复制:效率低但无需技术基础

- 爬虫脚本:可自动抓取排行榜中的学校名称

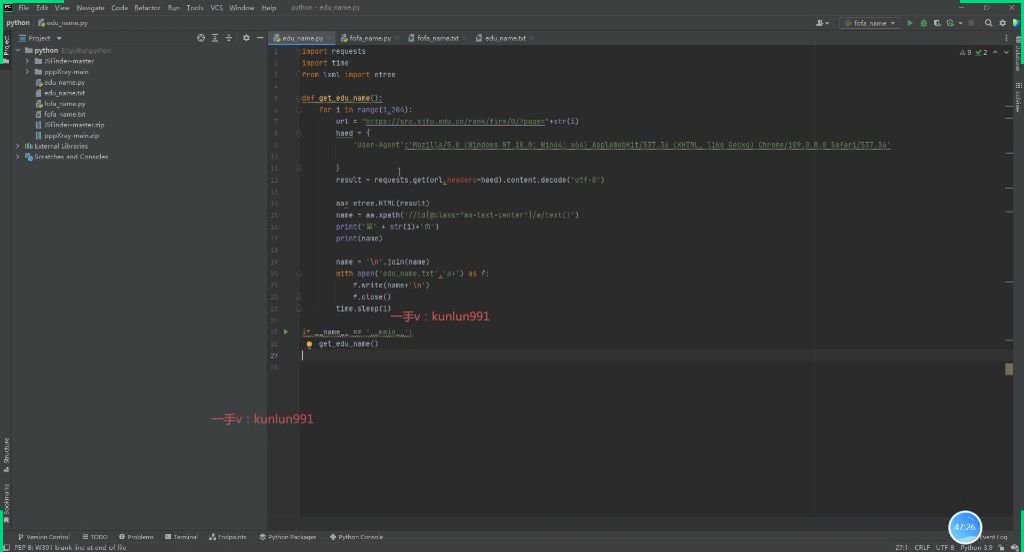

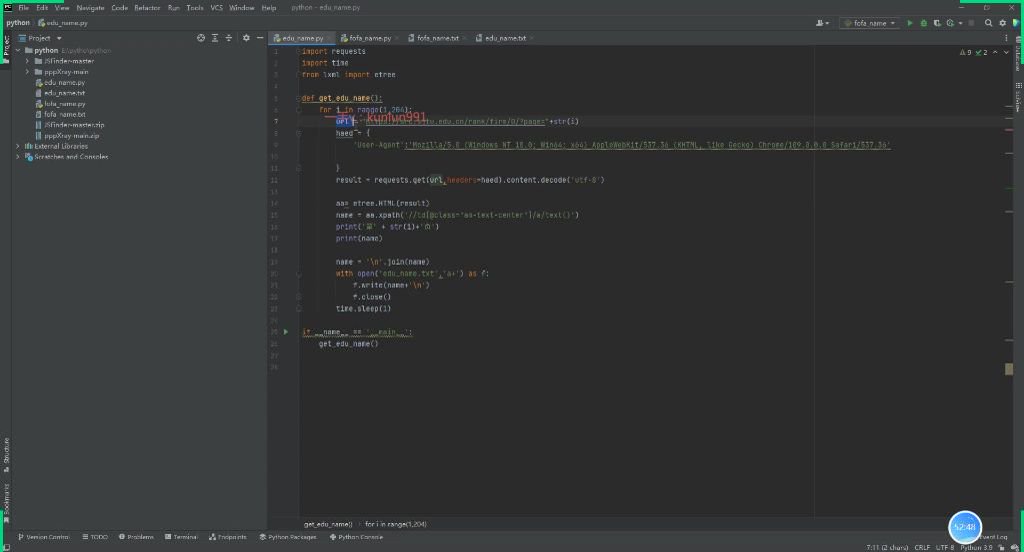

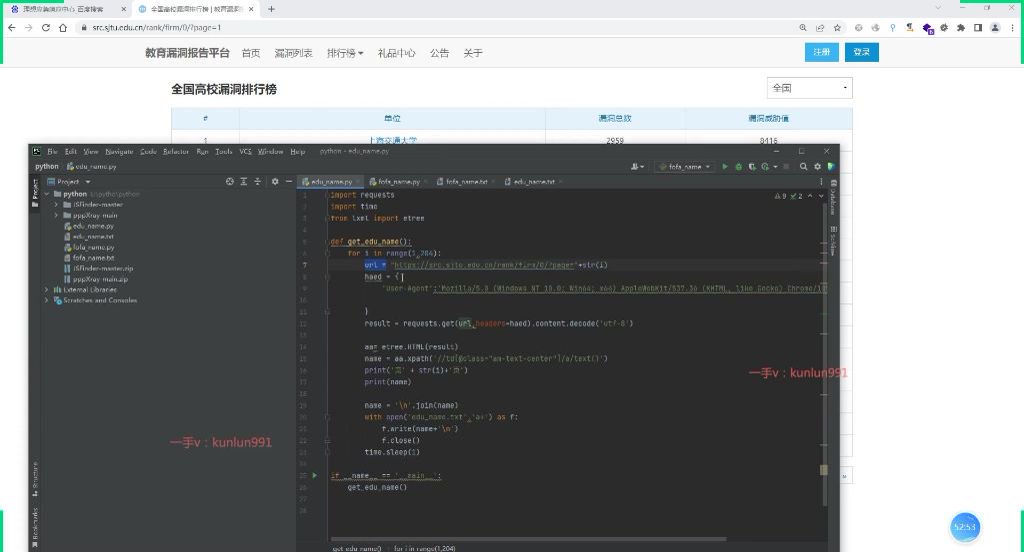

- 爬虫实现:

- 使用Python requests库获取网页内容

- 通过XPath解析学校名称

- 保存到文本文件供后续使用

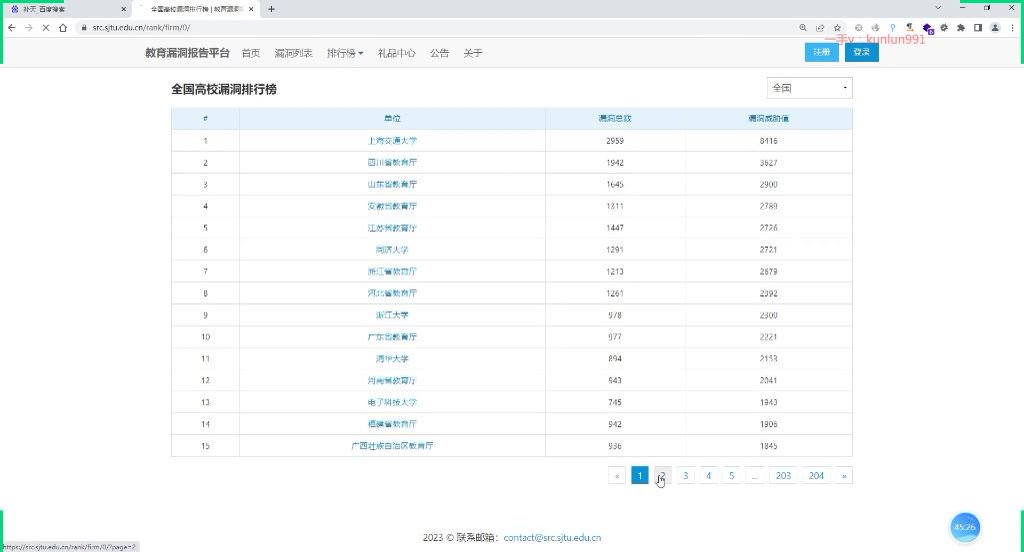

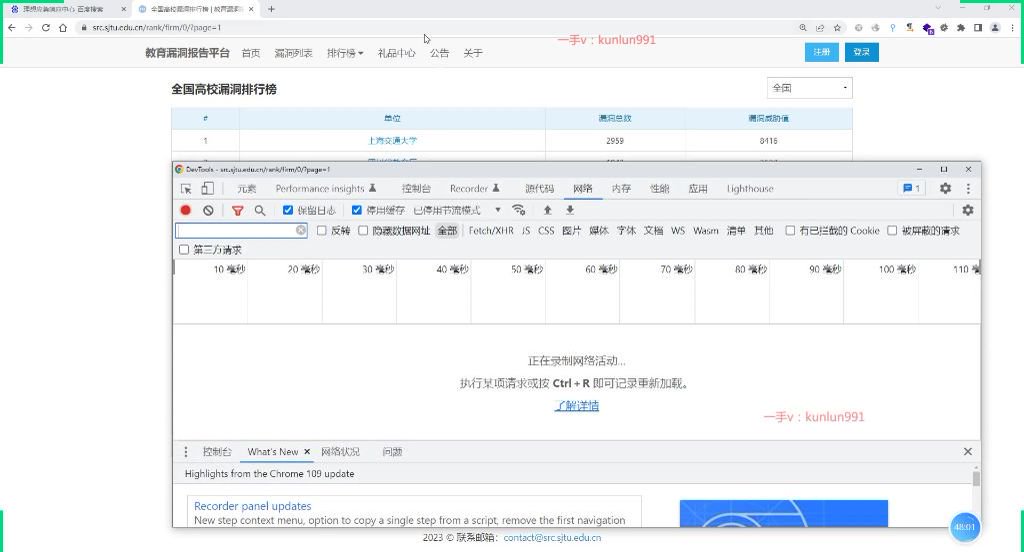

- 应用案例45:02

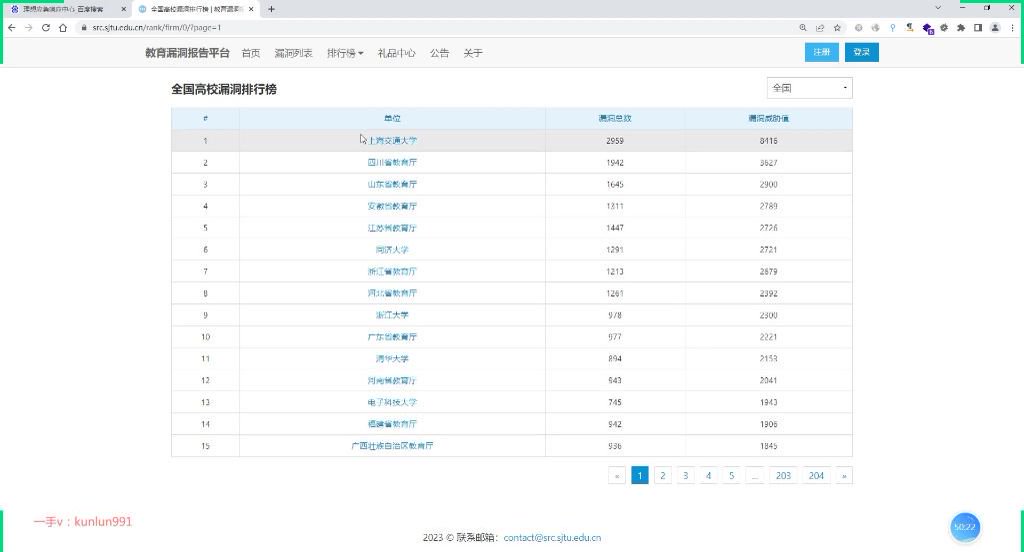

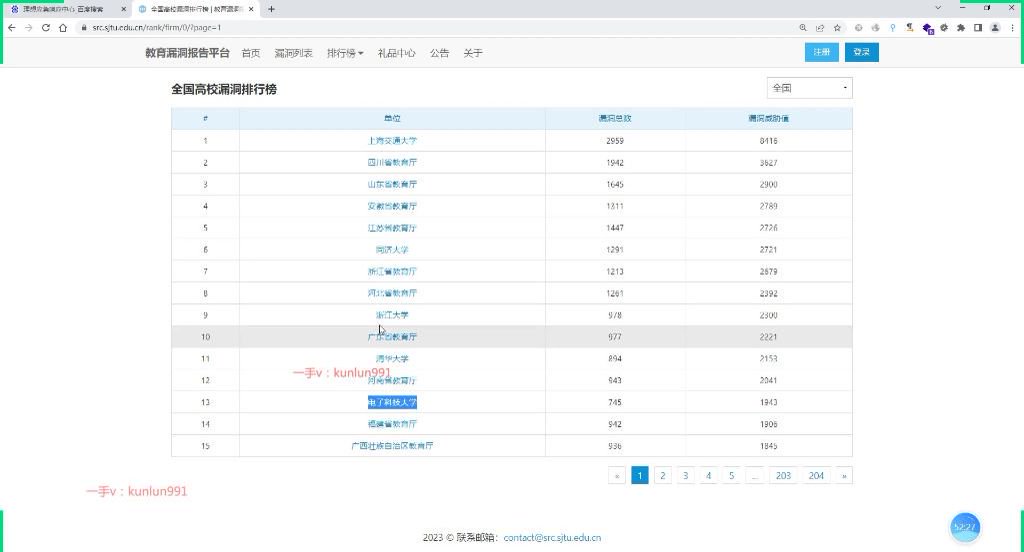

- 例题:高校漏洞排行榜

- 实战步骤:

- 从教育SRC平台获取高校排行榜

- 提取学校名称作为目标范围

- 批量搜索各校官网地址

- 使用自动化工具扫描漏洞

- 技术要点:

- 排行榜包含学校名称和漏洞数量,是优质目标来源

- 可结合FOFA等网络空间测绘平台扩大目标范围

- 批量化测试后仍需手工验证漏洞有效性

- 例题:高校漏洞排行榜

二、课程介绍

46:45

三、脚本导包及编写

47:19

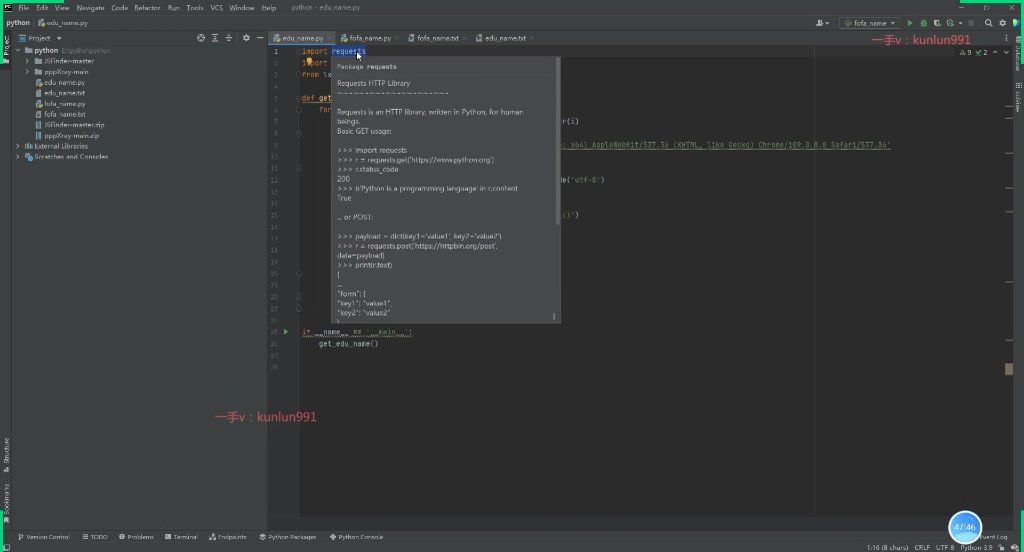

1. 导包:requests库

47:21

- 库的作用:requests库是Python中用于发送HTTP请求的核心库,可以模拟浏览器访问网页的行为

- 实际应用:通过该库可以获取网页内容,为后续数据爬取提供基础,相当于"人工访问网站的自动化工具"

- 学习建议:学习Python必须掌握该库,是网络爬虫和自动化测试的基础工具

- 基本用法:使用requests.get(url)即可发送GET请求,返回响应对象包含状态码、内容等

- 特点:专为人类设计的HTTP库,代码简洁直观,支持各种HTTP方法(GET/POST/PUT等)

2. 访问网站相当于发送请求

47:37

- 请求本质:浏览器访问网站就是向服务器发送HTTP请求,F12开发者工具可查看具体请求过程

- 爬虫原理:爬虫程序通过代码模拟这个过程,自动获取网页内容而不需要人工操作

- 技术实现:requests库发送请求获取响应后,再用解析库(如lxml)提取所需数据

3. 程序入口点

48:47

- 语法规则:if name == 'main':是Python程序的固定入口点写法

- 执行顺序:程序运行时优先执行该代码块下的内容,不同于常规的从上到下执行顺序

- 函数定义:入口点前通常先定义函数/方法,入口点中调用这些函数实现功能

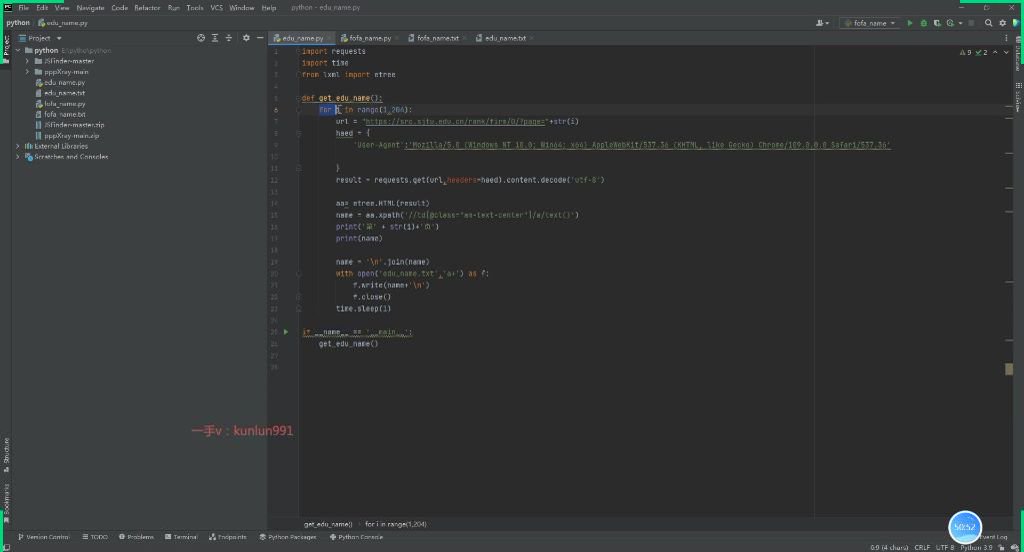

4. 例题1:定义函数爬取网页字符

50:01

- 功能设计:定义get_edu_name()函数专门爬取网页中的高校名称数据

- 代码结构:函数内部包含循环、请求发送、数据处理等完整爬虫流程

- 模块化思想:将特定功能封装成函数,提高代码复用性和可维护性

5. 例题1:函数中的for循环逻辑

50:32

- 循环作用:for i in range(1,204)实现自动翻页,避免手动复制204页数据

- 计数器原理:循环变量i从1开始递增,每次循环代表处理不同页码的数据

- Python特性:range()函数生成数字序列,与其他语言的循环写法有区别

- 实际应用:循环内包含请求发送、数据解析、结果保存等完整处理流程

四、爬虫脚本解析

52:04

1. 全国高校漏洞排行榜

- 平台功能:展示全国高校及教育机构的漏洞统计,包含单位名称、漏洞总数和漏洞威胁值三个核心指标

- 数据示例:

- 上海交通大学:2959个漏洞,威胁值8416

- 四川省教育厅:1942个漏洞,威胁值3527

- 山东省教育厅:1645个漏洞,威胁值2900

2. 循环爬取全部页面

52:21

- 循环机制:

- 使用for i in range(1,204)实现204页完整爬取

- 循环变量i同时作为页码参数,实现自动翻页功能

- 延迟设置:

- 通过time.sleep(1)添加1秒间隔

- 防止请求频率过高触发反爬机制

- 文件存储:

- 采用追加模式('a+')写入edu_name.txt

- 使用'\n'实现每条记录换行存储

3. 定义URL与变量展示

52:32

- URL构造:

- 基础URL:https://src.sjtu.edu.cn/rank/firm/0/page=

- 动态部分:+str(i)将循环变量转换为页码参数

- 请求头设置:

- 包含完整User-Agent模拟浏览器访问

- 示例UA:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

- 响应处理:

- 使用content.decode('utf-8')解决编码问题

- 通过etree.HTML()将响应内容转换为可解析的DOM树

4. 数据解析技术

- XPath定位:

- 路径表达式://td[@class='text-center']/a/text()

- 定位特点:精确匹配包含单位名称的标签

- 异常处理:

- 检查name == 'rain'作为终止条件

- 实现爬取过程中的错误检测机制

- 数据清洗:

- 使用'\n'.join(name)将列表转换为字符串

- 去除HTML标签保留纯文本内容

五、搜索脚本解析

01:04:35

1. 脚本编写背景

- 手动搜索的局限性:传统方法需要逐个复制内容到搜索引擎再保存结果,效率低下且不可持续

- 自动化需求:通过编写脚本实现批量搜索和结果保存,特别适用于需要获取特定类型网站(如.edu.cn域名)的场景

2. 搜索脚本核心功能

- URL采集功能:自动爬取搜索结果中的相关网址,特别是针对特定关键词(如"广东省教育厅")的网站

- 参数化设计:

- 查询内容参数:支持自定义搜索语法和关键词

- 页面数量参数:控制爬取的搜索结果页数

- 编码处理:采用Base64编码处理查询值,适配搜法等特定搜索引擎的编码要求

3. 脚本实现细节

- 代理设置:使用HTTP代理(如VR代理)进行请求

- 页面解析:

- 通过a标签识别目标网址

- 提取tiger属性中的URL内容

- 结果保存:将爬取的网址批量保存到txt文件中

4. 应用实例

- 教育网站采集:

- 搜索语法:限定为.edu.cn域名

- 执行过程:爬取3页搜索结果,过滤政府类网址

- 批量处理能力:支持通过循环读取文件内容并自动生成搜索语法

5. 注意事项

- 网站类型限制:应避免爬取政府类(.gov.cn)等敏感网址

- 编码一致性:必须确保查询内容与搜索引擎的编码方式(如Base64)匹配

- 参数验证:页面数量参数需要正确转换为循环控制逻辑

6. 扩展应用

- 批量扫描工具集成:将采集的网址导入xray等扫描工具进行安全检测

- 脚本定制建议:可在现有脚本基础上修改,实现更复杂的搜索条件和结果处理逻辑

六、批量扫描工具使用指南

01:12:57

1. 工具更新与安装

- 获取途径:需在GitHub官网下载最新版本,替换原有工具

- 更新内容:新增多个POC(Proof of Concept)功能,扫描效果更佳

- 安装注意:

- 下载后需删除旧版本完全替换

- 安装完成后必须重新安装相关证书

2. 配置文件修改

- 代理设置:

- 必须开启扫描代理功能

- 需修改VR代理配置项

- 域名限制:

- 默认不扫描.edu教育类域名

- 需删除配置文件中"--edu"相关参数才能扫描

- 特殊警告:

- 政府类网站严禁扫描(存在法律风险)

- 教育类网站扫描需谨慎操作

3. 扫描命令操作

1)单URL扫描

- 基本语法:webscan --url <目标URL>

- 输出控制:

- 使用--html参数指定输出格式

- 示例:webscan --url example.com --html output.html

2)批量扫描

- 核心参数:--uf --file <文件名>

- 完整示例:

- 执行过程:

- 需在工具目录打开CMD

- 自动识别文件内所有链接

- 扫描完成自动生成报告

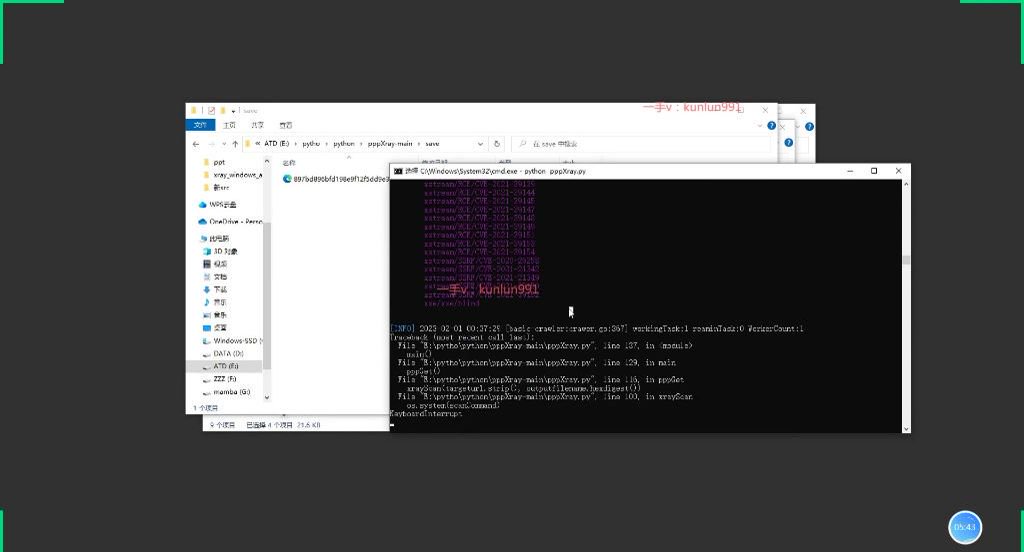

4. 辅助工具PPXray

1)环境配置

- 安装步骤:

- 下载工具后配置环境变量

- 安装Python3运行环境

- 通过pip install -r requirements.txt安装依赖库

- 文件调整:

- 需将工具名称改为脚本指定名称

- 四个配置文件必须放置到工具目录

2)使用流程

- 扫描准备:

- 在TXT文档中存放待扫描URL列表

- 确保Python3环境变量配置正确

- 执行命令:python ppxray.py

- 结果查看:

- 漏洞报告保存在工具目录/save文件夹

- 仅当发现漏洞时才会生成报告文件

七、知识小结

| 知识点 | 核心内容 | 关键要点 | 注意事项 |

| SRC简介 | 安全应急响应中心(Security Response Center)的定义与作用 | - 企业设立的漏洞收集平台 - 白帽子提交漏洞获取奖励 - 保护企业数字资产安全 | 必须遵守网络安全法 |

| SRC类型 | 主要分类及特点 | - 企业SRC(如百度/京东) - 教育SRC(.edu.cn后缀) - 综合漏洞平台(补天/漏洞盒子) | 教育SRC主要兑换证书实物 |

| 漏洞挖掘规则 | 法律红线与行为规范 | - 禁止数据留存/篡改 - 禁止内网渗透 - 禁止DDOS测试 - 及时删除测试文件 | 违规可能面临法律责任 |

| 批量检测技术 | 自动化扫描方法 | 1. 爬虫采集目标列表 2. 使用xray/ppxray工具 3. 配置代理规避封禁 | 需修改xray默认配置(移除edu限制) |

| 漏洞报告技巧 | 提高评级的关键因素 | - 强调潜在危害 - 规范报告格式 - 附详细复现步骤 | 避免虚假/夸大漏洞描述 |

| 工具链配置 | 实战环境搭建要点 | - Python爬虫开发 - xray代理设置 - 证书安装配置 | 注意工具版本兼容性 |

| 教育SRC特点 | 特殊运行机制 | - 无现金奖励 - 积分兑换证书 - 漏洞评分1-10分制 | 严重漏洞可得10分满分 |

9.src漏洞挖掘思路(二)_ev_笔记

一、源代码安全漏洞挖掘

00:00

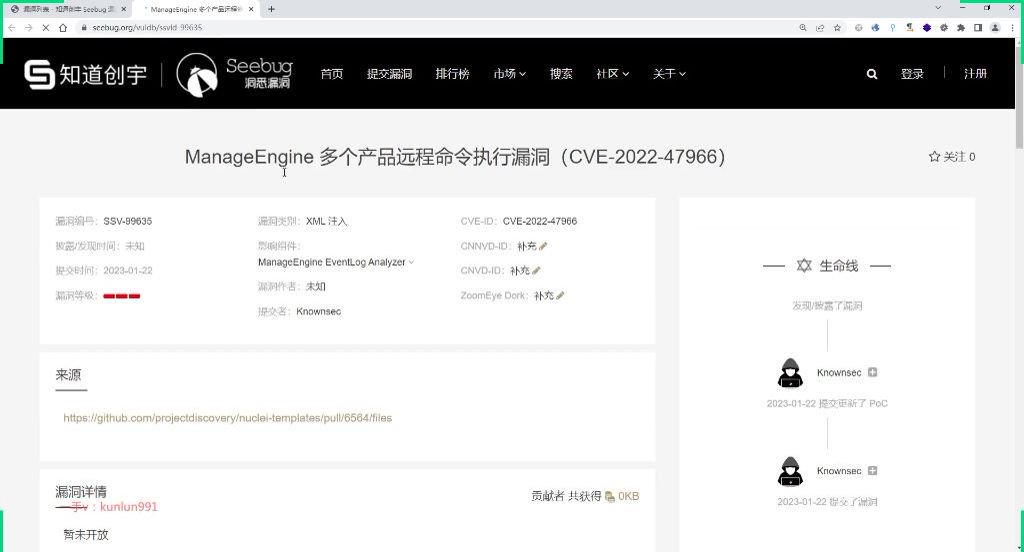

1. 定点测试

00:46

- 核心思路:与常规测试相反,通过最新漏洞POC来寻找存在漏洞的网站

- 实施步骤:

-

-

- 获取最新漏洞POC(如从Seebug等平台)

- 使用POC对目标进行批量验证

- 确认存在漏洞的资产

-

- 优势:针对性强,可快速发现特定漏洞

- 注意事项:需要持续关注最新漏洞动态

2. 定点测试举例

01:50

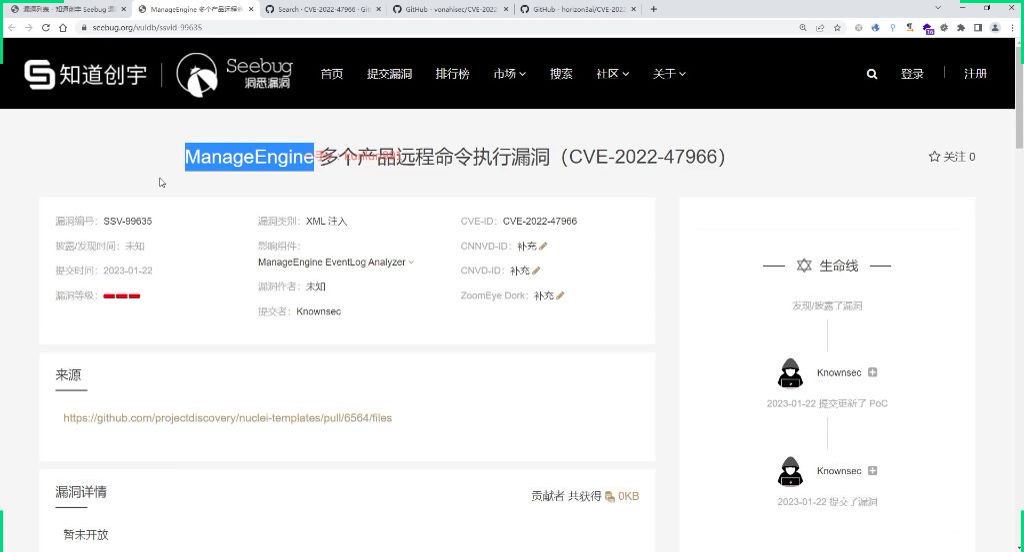

1)例题:ManageEngine产品远程命令执行漏洞

02:06

- 漏洞编号:CVE-2022-47966

- 影响范围:至少24款ManageEngine产品

- 漏洞条件:需启用SAML SSO功能

- 漏洞类型:未授权远程代码执行

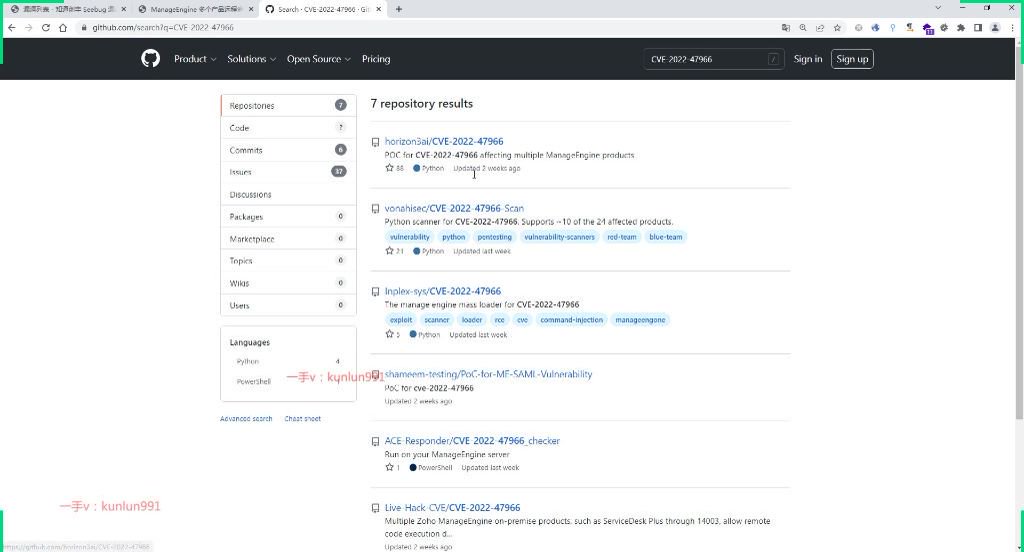

2)例题:CVE-2022-47966利用

04:08

- 利用流程:

- 在GitHub搜索相关利用脚本

- 下载并安装依赖库

- 使用脚本进行批量检测

- 检测方法:

- 使用-f参数批量检测URL列表

- 使用-t参数指定单个目标

- CVE-2022-47966脚本分析04:44

- 技术原理:

- 利用SAML响应中的XML注入漏洞

- 通过POST请求/SamlResponseServlet触发

- 关键参数:

- cmd:执行的系统命令

- SAMLResponse:经过base64和URL编码的恶意XML

- 检测特征:

- 响应中包含"Unknown error occurred"

- HTTP状态码为500

- 目标筛选:

- 需先确认目标使用ManageEngine产品

- 可通过Shodan搜索title:"ManageEngine"

- 效率优化:

- 建议在云服务器上运行扫描

- Windows云服务器性能更佳

二、弱点测试

16:43

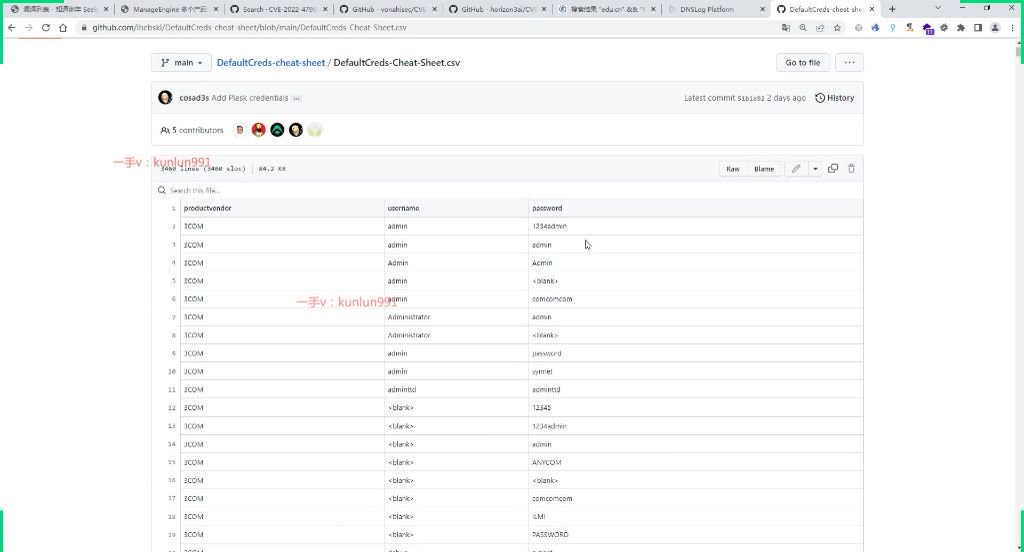

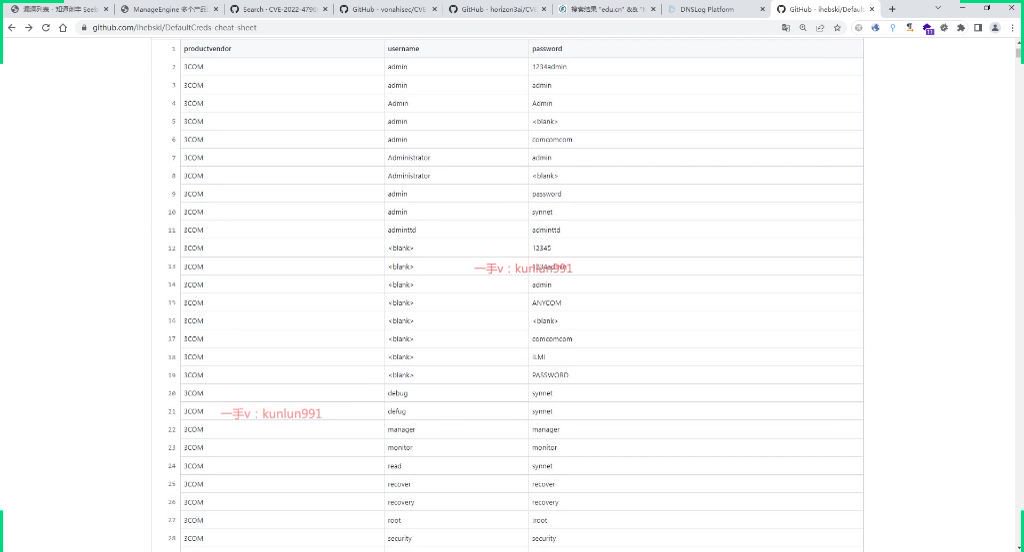

1. 弱点测试产品示例

17:19

- 3COM产品默认凭证:

- admin/1234

- Admin/admin

- Administrator/blank

- Apache Tomcat默认凭证:

- tomcat/tomcat

- admin/admin

- role1/role1

- xampp/xampp

- APC产品默认凭证:

- apc/apc

- (any)/TENmanUFactOryPOWER

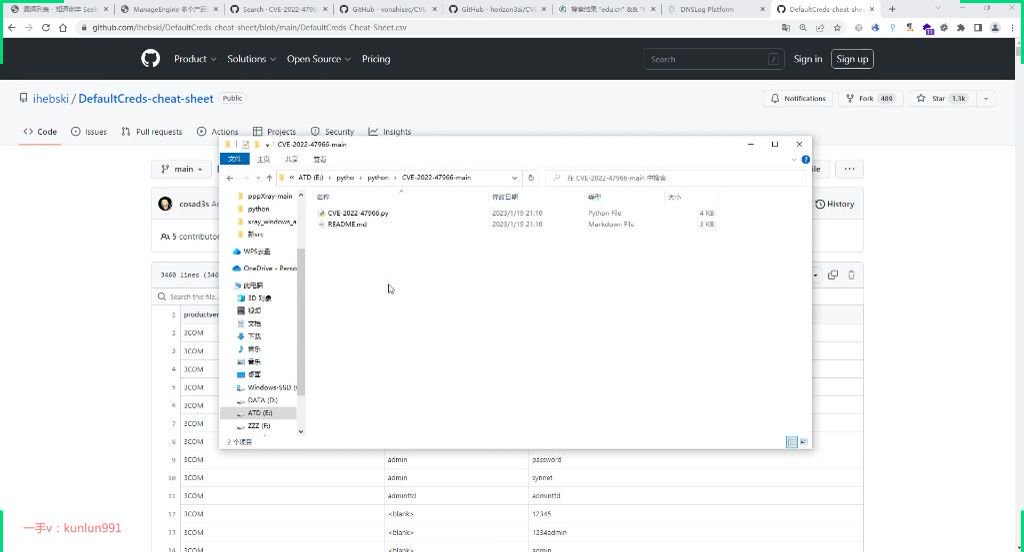

2. 弱点测试产品示例分析

17:44

- 工具获取:

- GitHub开源项目:ihebski/DefaultCreds-cheat-sheet

- 包含3460条默认凭证记录

- 支持按产品类型筛选

- 使用技巧:

- 需要配置代理端口(默认1081)

- 可导出为单独的用户名/密码文件

- 建议保存常用产品的默认凭证

- 测试要点:

- 重点关注管理后台入口

- 注意大小写组合(如ADMIN/ADMIN)

- 包含空密码(blank)测试项

三、弱口令工具的使用

18:36

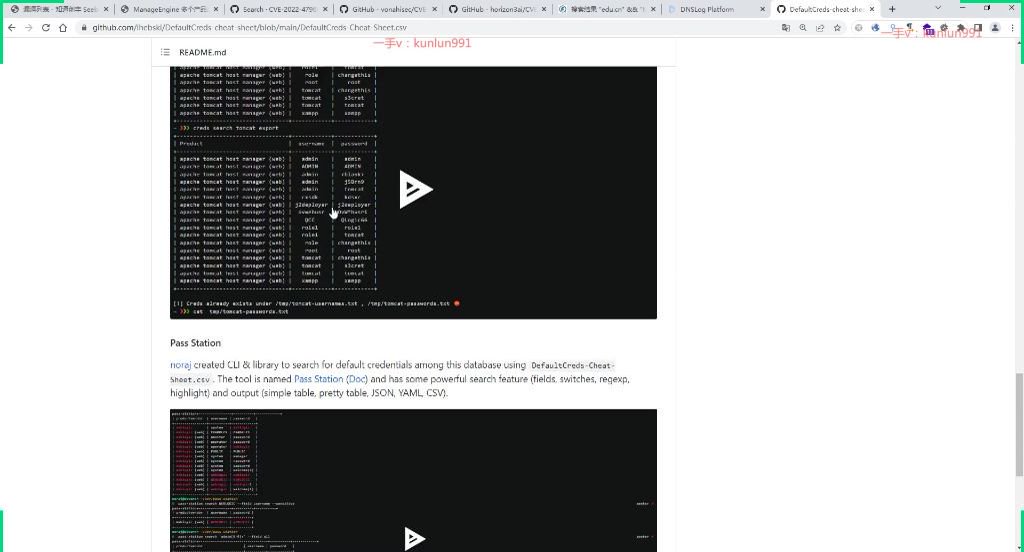

1. DefaultCreds-cheat-sheet工具

- 工具来源: 该工具托管在GitHub平台,地址为https://github.com/ihebski/DefaultCreds-cheat-sheet

- 数据格式: 采用CSV格式存储,包含产品厂商、用户名和密码三列数据,例如:

- 3COM|admin|1234admin

- 3COM|security|security

- apache tomcat|admin|admin

- 使用方法:

- 下载安装: 需要先下载该工具库到本地

- 命令行操作: 在cmd中执行python3 creds search tomcat export命令

- 输出结果: 可导出tomcat等系统的默认凭证,支持多种输出格式(表格、JSON、YAML等)

2. Pass Station工具

- 功能特点:

- 搜索功能: 支持字段筛选、正则表达式匹配和高亮显示

- 输出格式: 提供简单表格、美观表格、JSON、YAML、CSV等多种输出方式

- 数据库: 基于DefaultCreds-cheat-sheet.csv构建

- 典型应用:

- 快速查找常见系统的默认凭证

- 用于渗透测试中的弱口令检测

- 批量导出凭证用于暴力破解攻击

3. 使用注意事项

- 风险提示:

- 高并发扫描可能对目标系统造成影响

- 需遵守目标系统的测试规则和要求

- 推荐方式:

- 对于教育类SRC,建议采用低并发扫描

- 可结合手工测试提高检测精度

- 编写自定义脚本进行针对性测试

四、SRC漏洞挖掘思路

19:28

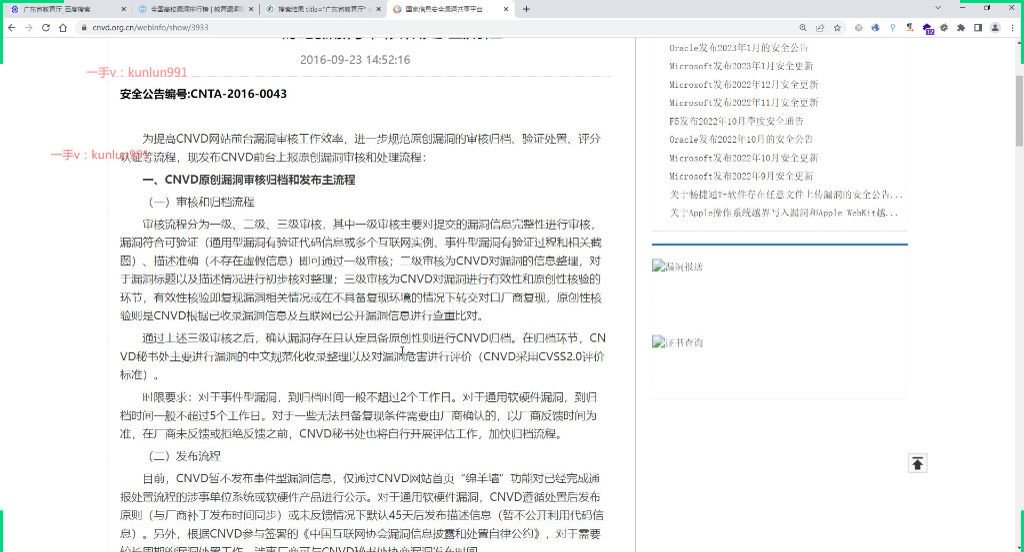

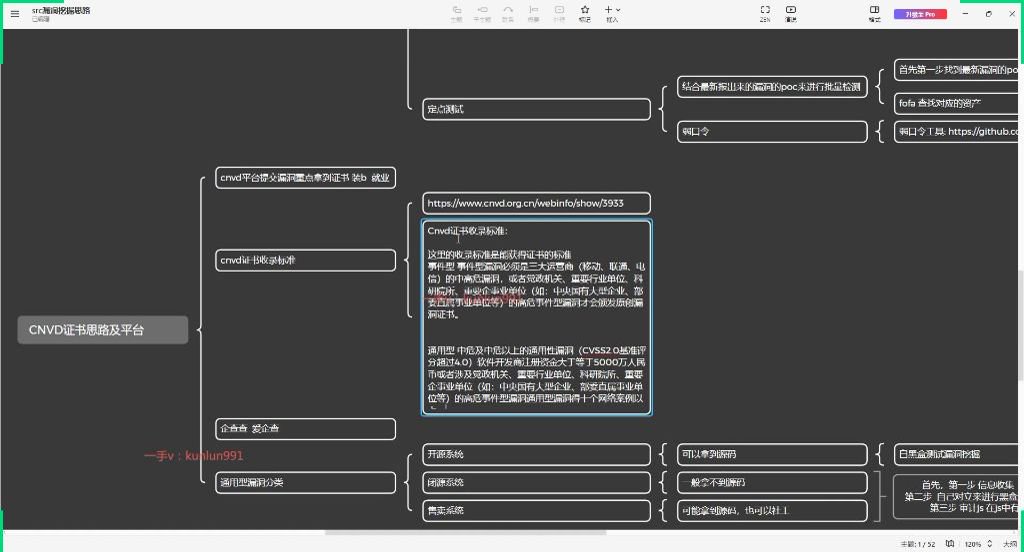

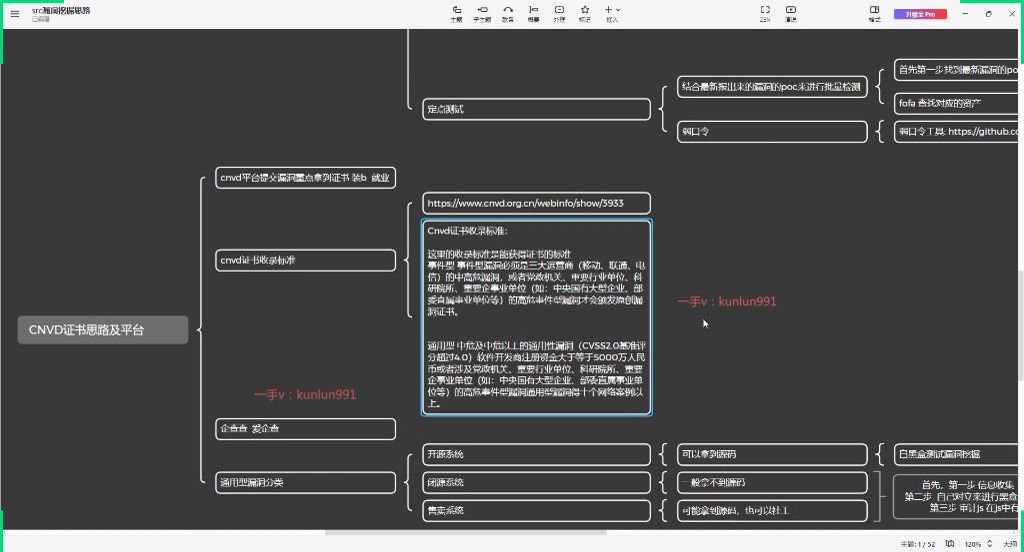

1. CNVD证书思路及平台

21:30

1)审核流程

23:03

- 三级审核机制

- 一级审核:主要验证漏洞信息的完整性

- 通用型漏洞需提供验证代码或多个互联网实例

- 事件型漏洞需提供验证过程和相关截图

- 要求描述准确且不存在虚假信息

- 二级审核:CNVD对漏洞信息进行整理

- 核对漏洞标题准确性

- 规范漏洞描述内容

- 三级审核:验证漏洞的有效性和原创性

- 有效性核验通过复现漏洞或转交厂商复现

- 原创性核验通过已收录漏洞和公开信息查重比对

- 归档标准

- 归档条件:通过三级审核且确认具备原创性

- 归档内容:

- 中文规范化收录整理

- 采用CVSS2.0标准进行危害评价

- 时限要求:

- 事件型漏洞:≤2个工作日

- 通用软硬件漏洞:≤5个工作日

- 需厂商确认的漏洞以反馈时间为准

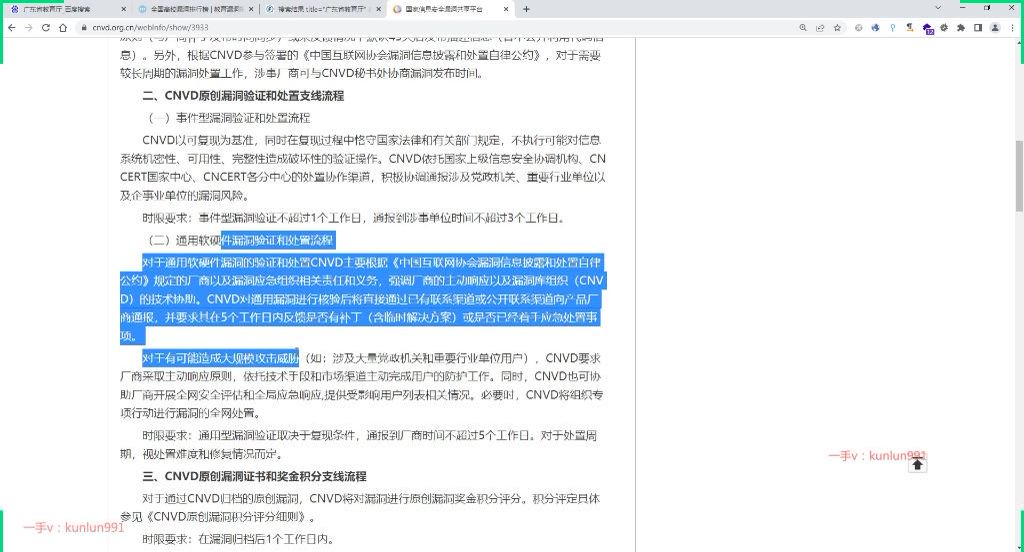

2)发布流程

25:21

- 不同类型漏洞发布规则

- 事件型漏洞:

- 不公开发布具体信息

- 通过"绵羊墙"公示已完成处置的单位

- 通用软硬件漏洞:

- 遵循处置后发布原则(与厂商补丁同步)

- 无反馈情况下默认45天后发布描述信息(不含利用代码)

- 特殊协商机制:

- 根据《漏洞信息披露和处置自律公约》

- 厂商可协商延长发布时间

- 事件型漏洞:

3)验证和处置流程

27:28

- 事件型漏洞处置

- 验证原则:

- 以可复现为基准

- 不执行破坏性验证操作

- 处置渠道:

- 依托国家信息安全协调机构

- 通过CNCERT各级中心协作

- 时限要求:

- 验证≤1个工作日

- 通报≤3个工作日

- 通用软硬件漏洞处置

- 处置依据:《漏洞信息披露和处置自律公约》

- 厂商责任:

- 5个工作日内反馈补丁或处置方案

- 对大规模威胁需主动响应

- CNVD支持:

- 提供全网安全评估

- 必要时组织专项行动

- 时限要求:

- 通报≤5个工作日

- 处置周期视修复难度而定

- 证书收录标准

- 事件型漏洞:

- 三大运营商(移动/联通/电信)的中高危漏洞

- 党政机关/重要企事业单位的高危漏洞

- 通用型漏洞:

- CVSS2.0评分≥4.0的中危及以上漏洞

- 软件开发商注册资金≥5000万人民币

- 需提供10个以上网络案例证明

- 原创性要求:

- 未在CNVD平台提交过

- 未在市面上公开披露

- 已公开但未修补的漏洞较难获得证书

4)证书和奖金积分流程

29:23

- 通用型漏洞与证书获取29:24

- 漏洞分类标准

- 企业资质条件:企业注册资本需大于5000万人民币,可通过爱企查/企查查验证

- 案例数量要求:需提供10个以上可验证的网络案例(原为100个),证明漏洞具有通用性

- 党政机关例外:针对党政机关的高危事件型漏洞不受案例数量限制

- 漏洞挖掘方法论

- 信息收集阶段:

- 目标筛选:优先选择PHP系统(漏洞易挖掘)

- 源码获取:通过站长之家等源码下载站获取高下载量系统

- 企业验证:查询开发商注册资本是否达标

- 测试策略:

- 开源系统:白盒审计+黑盒测试结合

- 闭源系统:纯黑盒测试+社工手段(如伪装客户获取部分源码)

- 批量验证:使用FOFA等工具收集同类站点进行批量测试

- 漏洞分类标准

- 查询公司注册资本的途径30:06

- 企业信息查询工具

- 推荐工具:

- 爱企查(新用户7天会员4.9元)

- 企查查高级搜索功能

- 查询要点:

- 筛选注册资本>5000万的企业

- 检查软件著作权信息

- 记录企业开发的各类产品

- 推荐工具:

- JavaScript审计技巧

- 审计重点:

- 隐藏接口发现(通过JS文件分析)

- 参数传值漏洞测试

- 工具推荐:

- Burp Suite(接口测试)

- 专用JS接口扫描工具(需配合字典使用)

- 注意事项:

- 不要死磕单个站点

- 多目录爆破JS文件(不同目录可能存放关键接口)

- 关注开发者工具中的网络请求

- 审计重点:

- 企业信息查询工具

五、知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 漏洞扫描技术 | 使用AI自动生成字幕讲解扫描过程,推荐云服务器提高扫描效率 | 批量扫描与定点测试的区别 | ⭐⭐ |

| 定点测试方法 | 结合最新漏洞POC进行批量检测,需获取最新漏洞信息 | 通过域名找漏洞 vs 通过漏洞找域名 | ⭐⭐⭐ |

| POC获取渠道 | 通过漏洞提交平台获取最新POC(如智慧创意网站) | POC看不懂时的两种解决方法 | ⭐⭐⭐⭐ |

| 漏洞验证流程 | 下载利用脚本进行验证,使用DNS log平台测试命令执行 | 白盒审计与黑盒测试结合 | ⭐⭐⭐⭐ |

| CNVD证书获取 | 需满足事件型或通用型漏洞标准,原创性要求高 | 事件型:三大运营商/党政机关漏洞;通用型:注册资金>5000万或10个以上案例 | ⭐⭐⭐⭐⭐ |

| 开源系统审计 | 通过代码下载站获取源码,结合白盒黑盒测试 | 不要死磕一个系统,优先测试简单漏洞 | ⭐⭐⭐ |

| JavaScript审计 | 通过工具收集JS接口信息,测试隐藏接口安全性 | Burp Suite工具推荐使用 | ⭐⭐⭐⭐ |

| 弱口令测试 | 使用专用工具测试常见系统默认口令 | 不同产品有特定默认口令组合 | ⭐⭐ |