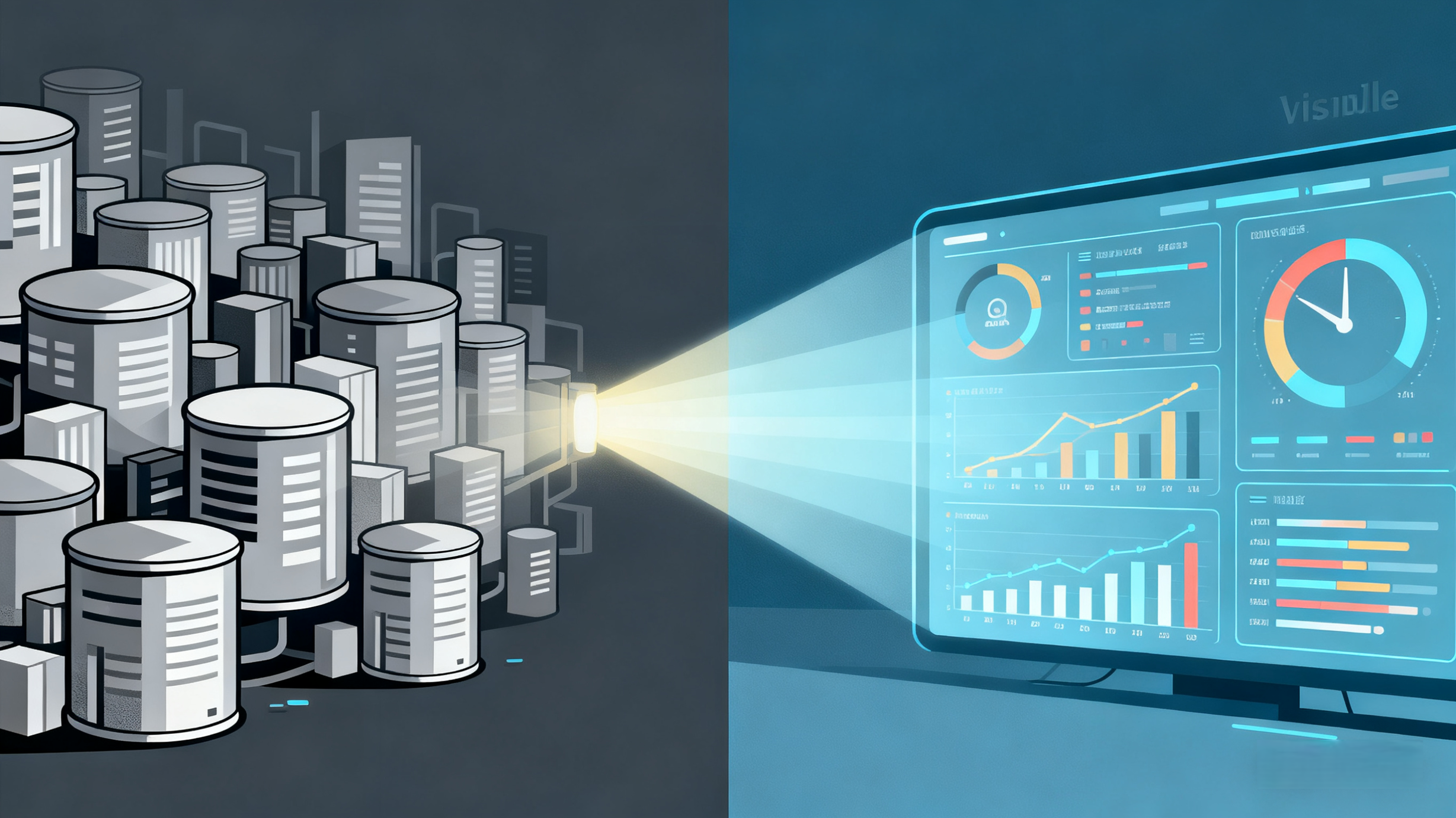

在过去二十年的企业 IT 安全架构中,堡垒机(Bastion Host / Jump Server) 扮演了不可或缺的角色。作为内网服务器的统一入口,它成功地收敛了网络攻击面,解决了"谁在什么时间登录了哪台服务器"的审计问题。

然而,随着数据成为企业核心资产,安全防御的重心正在从**"网络边界"向 "数据边界"转移。在这一过程中,传统的通用运维堡垒机在面对数据库(Database)**这一特殊对象时,逐渐显露出其架构上的局限性。

许多企业发现,即便部署了昂贵的堡垒机,依然无法杜绝"删库跑路"的惨剧,也难以防止高权限账号泄露敏感数据。为什么"流量安检"失效了?这需要从网络协议的分层架构说起。

一、 机制解析:Layer 4 的"管道工"困境

通用堡垒机的核心工作原理,大多基于 Layer 4(传输层) 的 TCP 代理或端口转发。

对于 SSH(Linux)或 RDP(Windows)协议,堡垒机可以通过协议代理实现较好的录屏和指令拦截。但对于数据库协议(如 MySQL Protocol, Oracle TNS, PostgreSQL Message Flow),通用堡垒机往往只能充当一个**"透明管道"**。

打个比方,堡垒机就像机场的安检员,它检查你的**"身份"**(IP 地址、端口、账号凭证),确认你是否有权进入"候机厅"(建立数据库连接)。

但是,一旦连接建立,数据流(Data Stream)开始在加密隧道中传输,堡垒机就变成了"盲人"。它无法看懂管道里流动的二进制数据包代表什么业务含义。

-

它知道: 你连接了生产库的 3306 端口。

-

它不知道: 你发送的 SQL 是查询普通日志,还是导出了 100 万条用户信用卡的明文数据。

这种**"只管连接,不管语义"**的特性,导致了数据库运维中的风控盲区。

二、 痛点剖析:流量转发模式下的三大风控黑洞

由于缺乏对数据库协议的深度解析能力,传统堡垒机在以下三个关键场景中往往束手无策:

1. 无法拦截"合法的高危操作"

假设开发人员拥有合法的 DML(数据修改)权限。

-

场景: 某员工试图手动修复数据,却因手误执行了一条不带

WHERE条件的UPDATE user SET status = 0。 -

堡垒机视角: 这是一个合法的 TCP 数据包传输,没有触发网络安全规则,放行。

-

结果: 全表数据被锁或篡改,造成生产事故。

2. "脱敏"的先天缺陷

《数据安全法》要求对敏感数据(PII)进行脱敏展示。

-

技术瓶颈: 堡垒机工作在网络层,如果数据库启用了 SSL/TLS 加密(现代数据库标配),堡垒机看到的是加密后的乱码。要想实现脱敏,它必须进行复杂的 MITM(中间人)攻击式解密,这在配置和性能上都是巨大的挑战。

-

结果: 运维人员只要有

SELECT权限,看到的就是明文。堡垒机无法在数据流返回客户端之前,动态地将手机号替换为星号。

3. 审计日志的"不可检索性"

-

现状: 为了记录操作,部分堡垒机采用"录屏"或"全流量抓包"的方式。

-

问题: 当发生数据泄露时,安全官需要通过"回放视频"来查找是谁查了那条数据,效率极低;或者面对海量的 TCP Dump 文件,难以还原出具体的 SQL 语句。非结构化的审计数据,在应急响应时几乎不可用。

三、 架构升级:Layer 7 的"语义理解"与深度治理

要解决上述问题,我们需要将防御战线从 Layer 4 上移至 Layer 7(应用层)。

新一代的 Web 原生数据库管理平台(如 SQLynx 等工具) ,在架构上不再仅仅是流量转发代理,而是一个能够理解 SQL 语言的智能网关。

1. 核心技术:SQL 解析引擎 (SQL Parsing Engine)

Web 数据库平台不直接转发 TCP 包,而是接收用户的 SQL 文本,通过内置的解析器将其转换为 AST(抽象语法树)。 这意味着,系统真正"读懂"了用户的意图。

-

意图识别: 系统知道这是一条

DELETE语句,且没有WHERE子句。 -

对象识别: 系统知道用户正在操作

payment表中的amount字段。

2. 精准风控:从"阻断连接"到"阻断语句"

基于语义理解,我们可以实施极其精细的管控策略:

-

语法级熔断: 当系统检测到 AST 中包含高危模式(如无限制的全表扫描、无条件的删除)时,直接在网关层拦截请求,拒绝下发到数据库,并返回告警信息。

-

行数阈值控制: 解析

LIMIT子句或在执行层限制 JDBC 的maxRows,防止一次性导出百万级数据导致数据库 OOM(内存溢出)。

3. 动态数据变形 (Dynamic Data Masking)

由于 Web 平台负责将数据库的原始结果集渲染为 JSON/HTML 发送给浏览器,它拥有了修改数据的绝佳机会。

-

实现逻辑: 在结果集返回给用户之前,正则匹配敏感字段(如

email,id_card)。 -

效果: 无论底层数据库是否加密,用户在 Web 界面上看到的永远是经过脱敏处理的数据(如

5101**********1234),且无法下载明文。

四、 总结:构建纵深防御体系

我们并非要否定传统堡垒机的价值。在管理 Linux/Windows 服务器、网络设备等基础设施时,堡垒机依然是最佳选择。

但在**数据库(Data)**这一特定的垂直领域,通用的"流量管道"式防御已经无法满足现代企业对数据安全和合规的严苛要求。

"术业有专攻"。企业应构建纵深防御体系:

-

用 堡垒机 守住服务器的 SSH/RDP 大门,防止非法登录。

-

用 Web 数据库管理平台 守住数据的 SQL 大门,防止误操作和隐私泄露。

从"流量安检"进化为"语义安检",是数据库运维走向精细化、智能化的必经之路。